新機能および変更された機能に関する情報

次の表は、この最新リリースまでの主な変更点の概要を示したものです。ただし、今リリースまでの変更点や新機能の一部は表に記載されていません。

|

Cisco APIC のリリース バージョン |

特長 |

説明 |

|---|---|---|

|

5.2(1) |

Cisco Cloud APIC への既存のブラウンフィールド クラウド VNet のインポートのサポート |

このリリースでは、既存のブラウンフィールド クラウド VNet を Cisco Cloud APIC に指定します |

既存の Azure ブラウンフィールド クラウド VNetを Cisco Cloud APIC にインポートする利点

リリース 5.2 (1) より前では、Cisco Cloud APIC を通じたクラウド導入はグリーンフィールド導入と見なされ、必要なコンポーネント(リソース グループ、VNet、CIDR、サブネットなど)の設定は Cisco Cloud APIC を通じて行われます。次に、Cisco Cloud APIC で作成したこれらのリソース グループの下にサービスを展開し、アプリケーションを起動します。

データセンター拡張に Microsoft Azure Cloud を採用した多くのユーザは、すでにクラウドに導入された数百の VNet とインスタンスを持っています。これにより、Azure の Cisco Cloud APIC を通じた新しいグリーンフィールド設定と既存のブラウンフィールド設定の2つの異なる環境ができます。Cisco Cloud APIC ソリューションを導入した後、既存のクラウドリソースに個別のコントロール ポイントが必要ない場合、これは理想的ではありません。

リリース 5.2(1) よりも前では、リソース グループと VNet が Cisco Cloud APIC を使用せずに作成された既存のブラウンフィールド環境は、Cisco Cloud APIC のマネージド サイトで共存できませんでした。リリース 5.2(1) 以降では、既存のブラウンフィールド VNet を Cisco Cloud APIC にインポートできるようになりました。この拡張機能では、VNet ピアリングを使用して、Cisco Cloud APICを通じて設定されたグリーンフィールドVNetと Cisco Cloud APIC の外部で設定されたブラウンフィールド VNet 間の通信を提供します。

上図では、次のことが言えます。

-

ハブ VNet とグリーンフィールド VNet が作成され、Cisco Cloud APIC を通じて管理されます。

-

ブラウンフィールド VNet は Azure 経由で作成され、Cisco Cloud APIC の外部で管理されます

この機能を使用すると、Cisco Cloud APIC は既存のブラウンフィールド リソースグループで何も設定またはプロビジョニングされないことに注意してください。通常のルートテーブル、UDR ルール、NSG、および ASG は、これらのブラウンフィールド リソース グループでは Cisco Cloud APIC を通じて作成されません。Cisco Cloud APIC は、これらの既存のブラウンフィールド展開のセキュリティルールとルーティングを管理しないため、Cisco Cloud APIC の外部の既存のブラウンフィールド展開のセキュリティルールとルーティングを引き続き管理します。

このブラウンフィールド機能を使用すると、ブラウンフィールド VNet を Cisco Cloud APIC にインポートできます。

-

インフラテナントに関連付けられたものと同じ Azure AD を指すサブスクリプションに属するブラウンフィールド VNet、または

-

インフラテナントに関連付けられた Azure AD とは異なる Azure AD を指すサブスクリプションに属するブラウンフィールド VNet。これは、リリース 5.2 (1) で利用可能な Azure AD 間の VNet ピアリングのサポートを使用して実現されます。詳細については、「Configuring VNet Peering for Cloud APIC for Azure」を参照してください。

このドキュメントで使用される用語

このセクションでは、このドキュメントで使用される主要な用語と概念の一部を紹介します。

- グリーンフィールド VNet

- クラウド コンテキスト プロファイルの Cloud APIC に基づいて作成される Azure 上の仮想ネットワーク。

- ブラウンフィールドまたはアンマネージド VNet

- Cloud APIC を通じたポリシーを使用せずに作成された Azure 上の仮想ネットワーク。

- グリーンフィールド リソース グループ

- クラウド コンテキスト プロファイルの Cloud APIC に基づいて作成された Azure 上のリソースグループ。

- ブラウンフィールドまたはアンマネージド リソース グループ

- Cloud APIC を通じたポリシーを使用せずに作成された Azure 上のリソース グループ。

- アクセス ポリシー

- Cloud APIC で作成されたポリシーは、それぞれの権限を示します。現在、ポリシーは次のとおりです。

- 読み取り専用クラウド コンテキスト プロファイル

- 読み取り専用アクセス ポリシーに関連するクラウド コンテキスト プロファイル。

- 読み取り専用アカウント

- 読み取り専用アクセス ポリシーに関連するクラウド アカウント。

- グリーンフィールド クラウド コンテキスト プロファイル

- アクセス ポリシーと関係がない、またはデフォルト アクセス ポリシーと関係がないクラウド コンテキスト プロファイル。

管理対象外(ブラウンフィールド)VNets の VNet ピアリングの概要

通常、Cisco Cloud APIC はクラウド上でグリーンフィールド VNet を作成すると、このスポーク VNet からすべてのインフラ(ハブ)VNet への双方向 VNet ピアリング設定を作成します。グリーンフィールド VNet を使用した VNet ピアリング設定の場合、Cisco Cloud APIC ではこのピアリング設定の両方のレッグを設定します。

-

Cisco Cloud APIC はインフラ(ハブ)VNet からスポーク VNet への最初のレッグを設定します。

-

Cisco Cloud APIC は次に、スポーク VNet からインフラ VNet への他のレッグを設定します。

ただし、アンマネージド(ブラウンフィールド)VNet を使用して VNet ピアリングを設定する場合、VNet ピアリング設定の一部は Cisco Cloud APIC によって行われ、他の VNet ピアリング設定は手動で行う必要があります。

-

インフラ(ハブ)VNet からアンマネージド VNet への最初のレッグ:Cisco Cloud APIC によって設定されます。ここで、Cisco Cloud APIC は Cisco Cloud APIC が管理するリソース グループのグリーンフィールド NSG の UDR および NSG ルールのプログラミングを処理します。

-

管理対象外 VNet からインフラ VNet への他のレッグ:管理対象外(ブラウンフィールド)VNet の所有者として、この VNet ピアリング設定のレッグを手動で設定する必要があります。VNet ピアリング設定のこのレッグは Cisco Cloud APIC により実行されません。グリーンフィールド VNet と通信するには、ブラウンフィールド VNet で UDR および NSG ルールを設定する必要があります。

グリーンフィールド VNet とブラウンフィールド VNet の間で通信を行うには、アンマネージド VNet からすべてのインフラ VNet へのシングルレッグ VNet ピアリングを作成する必要があります。これがないと、グリーンフィールド VNet とブラウンフィールド VNet の間でパケット フローが発生しません。

また、リリース 5.2(1) 以降では、Azure Active Directory 間での VNet ピアリングのサポートも利用できます。この拡張機能がないと、同じ Azure Active Directory に制限されます。この拡張機能では、インフラ VNet と同じ Azure Active Directory からブラウンフィールド VNet をインポートすることに制限されません。インフラストラクチャの Azure Active Directory とは異なる Azure Active Directory に存在するブラウンフィールド VNet は、Azure Active Directory 全体で VNet ピアリングのこの拡張機能を使用して Cisco Cloud APIC にインポートできます。

詳細については、「Configuring VNet Peering for Cloud APIC for Azure」を参照してください。

Cisco Cloud APIC がブラウンフィールド VNet で行うことと行わないこと

リリース 5.2(1) の一部としてのこの拡張により、Cisco Cloud APIC はブラウンフィールド VNet とパケットを送受信できるように、グリーンフィールド リソース グループ/VNet 側で必要なネットワーク接続とセキュリティを調整できます。

Cisco Cloud APIC は、プロビジョニングに関する次の情報を提供します。

-

Cisco Cloud APIC は、すべてのインフラ VNet からブラウンフィールド VNet への VNet ピアリングをプロビジョニングします。

-

グリーンフィールド VNet 側から:

-

Cisco Cloud APIC はインフラ VNet でネットワーク ロード バランサとしてネクスト ホップを使用して、ブラウンフィールド VNet CIDR のルート テーブル エントリをプロビジョニングします。

-

Cisco Cloud APIC は設定されたコントラクトに応じて、ブラウンフィールド VNet エンドポイントまたはサブネットのサブネットまたは IP アドレスでのパケットの着信または発信を許可するセキュリティ グループ ルールをプロビジョニングします。

-

ブラウンフィールド VNet を Cisco Cloud APIC で登録すると、次の設定が行われます。

-

インベントリ プルは、ブラウンフィールド リソース グループまたは VNet で実行されます。

-

Cisco Cloud APIC は、すべてのインフラ VNet からブラウンフィールド VNet への単方向 VNet ピアリングを自動的に設定します。詳細については、「管理対象外(ブラウンフィールド)VNets の VNet ピアリングの概要」を参照してください。

-

既存のグリーンフィールド EPG とのコントラクトに基づいて、UDR および NSG ルールは、Cisco Cloud APICによって管理されるリソース グループのグリーンフィールド NSG にのみ設定されます。

-

コントラクトがグリーンフィールド VNet に関連付けられた EPG とブラウンフィールド クラウド コンテキスト プロファイルに関連付けられた EPG の間で定義されると、Cisco Cloud APIC はスタティック ルートで CSR を自動的にプログラムします。また、Cisco Cloud APIC は CSR のブラウンフィールド VNet CIDR に対応するルート リークも設定します。

-

Cisco Cloud APIC は、EPG 間のコントラクトに基づいて、グリーンフィールド VNet のブラウンフィールド VNet CIDR に対応するすべてのルート エントリを自動的にプログラムします。

VRF を介したブラウンフィールド クラウド コンテキスト プロファイルに関連付けられているクラウドEPGには、サブネット ベースのエンドポイント セレクタが必要です(タグベースの EPG はブラウンフィールド クラウド コンテキスト プロファイルには適用されません)。

リリース 5.2(1) の場合、Cisco Cloud APIC はアンマネージド リソース グループでは何も設定またはプロビジョニングしません。Cisco Cloud APIC は、通常のルート テーブル、UDRルール、NSG およびこれらのアンマネージド リソースグループの ASG を作成しません。これらのアンマネージド リソース グループのセキュリティとルーティングは、Cisco Cloud APIC がそれらをマネージしないため、お客様が責任を負います。

次の設定は、ブラウンフィールド VNet の Cisco Cloud APICでの登録時に行われないため、これらのポリシーを作成して適用する必要があります。

-

Cisco Cloud APIC は、グリーンフィールド EPG とのコントラクトに基づいて、インフラ NLB を指す UDR を含むルート テーブルを作成しません。外部サイトのサブネットからパケットを送受信するように、ルートテーブルのUDRルールをプログラムする必要があります。これらの外部サブネットは、ハブ VNet 内のインフラ NLB の 1 つのプライベート IP を指すネクスト ホップでプログラムする必要があります。

-

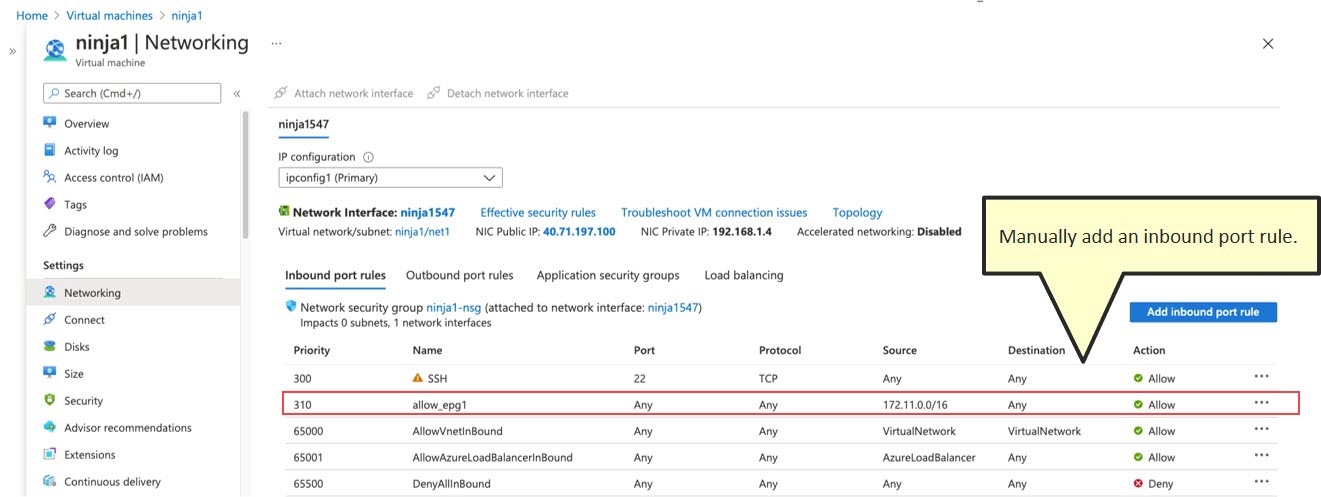

Cisco Cloud APIC は、ブラウンフィールド リソース グループに NSG または ASG を作成しません。セキュリティ ルールが外部サイトのエンドポイントまたはサブネットからパケットを送受信できるように、NSG または ASG ルールをプログラムする必要があります。詳細については、Azure サイトの次のページを参照してください。

-

Cisco Cloud APIC は、ブラウンフィールド VNet からインフラ VNet への VNet ピアリングをプログラムしません。ブラウンフィールド VNet からインフラ VNet への VNet ピアリングをプログラムする必要があります。詳細については、「管理対象外(ブラウンフィールド)VNets の VNet ピアリングの概要」を参照してください。

-

これらのブラウンフィールド リソース グループのエンドポイントに対して行われたエンドポイント検出はありません。

さらに、ブラウンフィールド VNet を Cisco Cloud APIC に登録すると、次の Cisco Cloud APIC コンポーネントが影響を受けるか、影響を受けません。

-

ブラウンフィールド VRF の CSR プログラミングに変更はありません。CSR の観点からは、ブラウンフィールド VRF は他の VRF と同様に動作します。CSR では、ブラウンフィールド VRF は CIDR(アンマネージド クラウド コンテキスト プロファイルに存在する CIDR)とともにプログラムされます。アクセス リストはギガビット 1 インターフェイスでプログラムされ、これらのアンマネージド VNet CIDR からのトラフィックを許可します。コントラクトに基づいて、必要に応じて異なる VRF 間でルートリークが発生します。

ガイドラインと制限

次に、既存のブラウンフィールド クラウド設定を Cloud APIC にインポートする際の注意事項と制約事項を示します。

(注) |

次の箇条書きでは、「インフラ NLB」という用語は、インフラ VNet のリソース グループ内の NLB を指します。 |

-

既存のブラウンフィールド クラウド設定をに Cloud APIC インポートするプロセスの一環として、次の設定を行います。

-

ブラウンフィールド リソース グループに属するルート テーブル内のグリーンフィールド CIDR のルート エントリ(ネクストホップがインフラ NLB に設定されている)

-

グリーンフィールド EPG との間のトラフィックを許可するセキュリティ ルール

-

ブラウンフィールド VNet とインフラ VNet 間の VNet ピアリング。

一般的な Cloud APIC マルチハブ展開では、通常、1 つのリージョンでのインフラ NLB 障害が自動的に検出されます。その結果、UDR はルート プレーンのネクスト ホップとして使用可能な別のインフラ NLB で自動的に更新されます。ただし、上記のように既存のブラウンフィールド クラウド設定を Cloud APIC にインポートするようにシステムを設定すると、このインフラ NLB 障害検出と UDR の更新は通常のように自動的に行われません。

この状況では、インフラ NLB 障害を検出し、ネクスト ホップとして動作中のインフラ NLB IP アドレスを使用してブラウンフィールド ルート テーブルを手動で更新する必要があります。

-

-

アンマネージド(ブラウンフィールド)クラウド コンテキスト プロファイルには、特に次の注意事項と制約事項が適用されます。

-

アンマネージド VNet の特定の VNet ID は、Cisco Cloud APIC 上の 2 つの異なるアンマネージド クラウド コンテキスト プロファイルにマッピングできません。特定の VNet ID は、Cisco Cloud APICで 1 つのアンマネージド クラウド コンテキスト プロファイルのみを作成するために使用できます。

-

クラウド コンテキスト プロファイルにマッピングされたアンマネージド VNet は、このクラウド コンテキスト プロファイルに関連付けられているテナントと同じアカウント(サブスクリプション)に存在する必要があります。Cisco Cloud APIC でこれらのアンマネージド クラウド コンテキスト プロファイルを定義している間は、ランダムな VNet ID を指定できません。

-

-

ホスト VRF は、ブラウンフィールド VNet のインポートには使用できません。

既存のブラウンフィールド クラウド VNet を Cisco Cloud APIC にインポートするためのワークフロー

次に、既存のブラウンフィールドクラウド VNet を Cisco Cloud APIC にインポートするための一般的なワークフローを示します。

-

必要な場合は、アンマネージド(ブラウンフィールド)クラウド コンテキスト プロファイルで使用する新しいテナントを作成します。

アンマネージド (ブラウンフィールド)VNetが別のサブスクリプションにある場合、新しいテナントを作成する必要があります。

アンマネージド テナントの下で作成されたこの新しいアカウントは、これらのサブスクリプションでイベント収集または統計収集リソースの作成をトリガーしない読み取り専用ポリシーにも関連付けられます。これらのサブスクリプションでは、インベントリ プルのみが実行されます。

新しいテナントの作成方法については、 『Cisco Cloud APIC for Azure User Guide、リリース 5.2 以降』を参照してください。

-

「テナント、ID、およびサブスクリプションについて」

-

「Cisco Cloud APIC GUI を使用したテナントの作成」

-

-

Cisco Cloud APIC に既存のブラウンフィールド VNet、CIDR、およびサブネット設定をインポートします。

これを行うには、ブラウンフィールド VNet に対応するクラウド コンテキスト プロファイルを作成します。これにより、ブラウンフィールド VNet と VRF の間に関連付けが作成されます。Cisco Cloud APIC のクラウドコンテキストプロファイルは、ブラウンフィールド VNet と VRF 間のリンクに使用されるオブジェクトです。ブラウンフィールド VNet をインポートするには、最初に VRF オブジェクトを作成する必要があります。これは、後でブラウンフィールド VNet をインポートするときに使用されるクラウド コンテキスト プロファイル関連付けのプレースホルダです。

これらの手順については、管理対象外(ブラウンフィールド)クラウド コンテキスト プロファイルの作成 を参照してください。

-

ブラウンフィールド VNet の VNet ピアリングを設定します。

-

アンマネージド(ブラウンフィールド)VNet の所有者として、VNet ピアリング設定の一部、つまりアンマネージド VNet からインフラ VNet へのレッグを手動で設定する必要があります。Cisco Cloud APIC は、VNet ピアリング設定の他の部分、インフラ VNet からアンマネージド VNet へのレッグを自動的に設定します。

詳細については、管理対象外(ブラウンフィールド)VNets の VNet ピアリングの概要を参照してください。

-

Azure AD 間で VNet ピアリングが必要な場合は、個別に設定する必要があります。

詳細については、「Configuring VNet Peering for Cloud APIC for Azure」を参照してください。

-

-

ブラウンフィールド クラウド コンテキスト プロファイルに関連付けられた EPG を作成します。

これらの手順については、ブラウンフィールド クラウド コンテキスト プロファイルに関連付けられた EPG の作成 を参照してください。

読み取り専用アカウントの設定

次のセクションでは、読み取り専用アカウントの設定に関して説明します。

読み取り専用アカウントの概要

アンマネージド VNet のみを含むアカウント(サブスクリプション)があり、Azureでこのサブスクリプションの VNet を管理するために Cisco Cloud APIC を使用しない場合は、このアカウントを読み取り専用アカウントとして定義できます。読み取り専用アカウント(ポリシー)は、これらのサブスクリプションでイベント収集/統計収集リソースの作成をトリガーしません。この読み取り専用ポリシーに関連するサブスクリプションに対しては、インベントリ プルのみが実行されます。

テナントの下で読み取り専用アカウントとしてアカウントを設定する場合、そのテナントのすべてのクラウドコンテキストプロファイルは読み取り専用である必要があります。そのテナントでは、通常のグリーンフィールド(Cisco Cloud APIC が作成)クラウド コンテキスト プロファイルを使用できません。Cisco Cloud APIC は、クラウドのこのサブスクリプションにリソースを作成しません。また、このサブスクリプションのイベントまたは統計に関連する項目はクラウドに表示されません。このアカウントはクラウド上で読み取り専用アクセスを持ちますが、アクセス タイプはマネージド ID またはサービス プリンシパル(アンマネージド)ID のいずれかです。

GUI を使用した読み取り専用のアカウントの設定

始める前に

読み取り専用のアカウントを作成する前に、読み取り専用アカウントの概要 に示された情報をレビューします。

手順

| ステップ 1 |

左のナビゲーション バーで、 に移動します。 設定済みのテナントが [テナント(Tenants)] ページに表示されます。

|

| ステップ 2 |

[アクション(Actions)] をクリックし、[テナントの作成(Create Tenant)]を選択します。 [テナントの作成(Create Tenant)] ダイアログ ボックスが表示されます。

|

| ステップ 3 |

このテナントを設定するために必要な予備情報を入力します。

|

| ステップ 4 |

[クラウド アクセス権限(Cloud Access Privilege)] フィールドで、[読み取り専用(Read Only)] を選択します。 このフィールドは、クラウド アカウントを読み取り専用に設定します。 |

| ステップ 5 |

このテナントの残りの設定を完了し、完了したら [保存(Save)] をクリックします。 |

REST API を使用した読み取り専用アカウントの設定

始める前に

読み取り専用のアカウントを作成する前に、読み取り専用アカウントの概要 に示された情報をレビューします。

手順

| ステップ 1 |

クライアント シークレットを使用して読み取り専用アカウントでアンマネージド テナントを作成するには、以下を投稿します。 太字のテキストは、クラウド アカウントを読み取り専用に設定する行を示しています。 |

| ステップ 2 |

読み取り専用アカウントでマネージド テナントを作成するには、以下を投稿します。 太字のテキストは、クラウド アカウントを読み取り専用に設定する行を示しています。 |

管理対象外(ブラウンフィールド)クラウド コンテキスト プロファイルの作成

次のトピックでは、アンマネージド(ブラウン フィールド)クラウド コンテキスト プロファイルを作成する方法について説明します。

アンマネージド(ブラウンフィールド)クラウド コンテキスト プロファイルの概要

アンマネージド(ブラウンフィールド)クラウド コンテキスト プロファイルは、アンマネージド(ブラウンフィールド)VNet に関連付けられているに Cisco Cloud APIC ポストされた設定を参照します。

-

アンマネージド(ブラウンフィールド)クラウド コンテキスト プロファイルは、グリーンフィールド(Cisco Cloud APIC マネージド)アカウントに関連付けられているかどうか、またはアンマネージド アカウントであるかどうかに関係なく、任意のテナントで定義できます。

-

すでに VNetが Cisco Cloud APIC 設定されているグリーンフィールド アカウントがあり、同じサブスクリプションにアンマネージド VNet もある場合は、グリーンフィールド アカウントに関連付けられたテナントでアンマネージド クラウド コンテキスト プロファイルを定義できます。つまり、グリーンフィールド クラウド コンテキスト プロファイルで使用されているテナントがすでに作成されている場合、その同じテナントをブラウンフィールド クラウド コンテキスト プロファイル(アンマネージド VNet インポート)の作成にも使用できます。

アンマネージド(ブラウンフィールド)クラウド コンテキスト プロファイルに設定する必要があるパラメータは次のとおりです。

-

VRF:アンマネージド VNet を関連付けるCisco Cloud APIC のVRF

-

リージョン:アンマネージド VNet がクラウド上に存在するリージョン

-

VNet ID:クラウド上のこのアンマネージド VNet のクラウド プロバイダー ID

-

CIDR:Cisco Cloud APIC で参照する必要がある CIDR

Cisco Cloud APICはこれらのパラメータを使用して、ブラウンフィールド クラウド コンテキスト プロファイルをクラウド上の特定の VNet にマッピングします。

GUI を使用したアンマネージド(ブラウンフィールド)クラウド コンテキスト プロファイルの作成

始める前に

これらの手順を実行する前に、アンマネージド(ブラウンフィールド)クラウド コンテキスト プロファイルの概要 に記載されている情報を確認してください。

手順

| ステップ 1 |

必要な場合は、アンマネージド(ブラウンフィールド)クラウド コンテキスト プロファイルで使用する新しいテナントを作成します。 アンマネージド (ブラウンフィールド)VNetが別のサブスクリプションにある場合、新しいテナントを作成する必要があります。 ブラウンフィールド VNet で使用される新しいテナントには、次の特性があります。

新しいテナントの作成方法については、 『Cisco Cloud APIC for Azure User Guide、リリース 5.2 以降』を参照してください。

このテナントは、Azure のアンマネージド(ブラウンフィールド)VNet と同じ Azure サブスクリプション ID を使用する必要があります。 |

| ステップ 2 |

ブラウンフィールド VNet のクラウド コンテキスト プロファイルに関連付ける VRF を作成します。 |

| ステップ 3 |

Cisco Cloud APIC GUIで、[Intent] アイコン( ウィンドウの右側に、何をしますかを尋ねるスライドイン ペインが表示されます。 |

| ステップ 4 |

[アンマネージド仮想ネットワーク(Unmanaged Virtual Network)] オプションをクリックします。 アンマネージド クラウド コンテキスト プロファイルを作成するためのセットアップ ウィザードが表示されます。 |

| ステップ 5 |

[アンマネージド仮想ネットワーク関連付けのインポート(Import Unmanaged Virtual Network Association)]ウィンドウの [設定(Settings)] 領域で、[アンマネージド仮想ネットワーク(Unmanaged Virtual Network)] フィールドの下の [アンマネージド仮想ネットワークの選択(Select Unmanaged Virtual Network)] をクリックします。 [アンマネージド 仮想ネットワークの選択(Select Unmanaged Virtual Network)] ウィンドウが表示され、テナントを作成したサブスクリプションで Azure で使用可能なすべてのブラウンフィールド VNet(Cisco Cloud APICによって管理されていない VNet)が表示されます。このウィンドウに入力される VNet のリストは、このサブスクリプションのインベントリ プルに基づいています。 |

| ステップ 6 |

インポートするアンマネージド VNetをリストから探し、アンマネージド クラウド コンテキスト プロファイルに関連付けます。 Cisco Cloud APIC GUI のこのウィンドウでは、このリストのアンマネージド VNet が次の形式で表示されます。

Cisco Cloud APIC GUI ページの [Name] 列のブラウンフィールド VNet の名前。 Azure ポータルに戻り、Azure ページでアンマネージド VNet をクリックし、このブラウンフィールド VNet の [リソース グループ(Resource Group)]、[サブスクリプション(Subscription ID)]、および [名前(Name)] フィールドを見つけて、情報が Cisco Cloud APIC GUI ページに表示される情報と一致することを確認します。 |

| ステップ 7 |

リストから適切なアンマネージド VNet をクリックします。 ウィンドウの右側のペインに、このアンマネージド VNet に関する追加情報が表示されます。 |

| ステップ 8 |

[選択(Select)]をクリックします。 [アンマネージド仮想ネットワーク関連付けのインポート(Import Unmanaged Virtual Network Association)] のメイン ウィンドウに戻ります。 |

| ステップ 9 |

[テナント(Tenant)] フィールドで、このアンマネージド クラウド コンテキスト プロファイルに関連付ける、このサブスクリプションの下のテナントを選択します。 このアンマネージド クラウド コンテキスト プロファイルは、このテナントの下に作成されます。 |

| ステップ 10 |

[関連付けられた VRF(Associated VRF)] フィールドで、このアンマネージド クラウド コンテキスト プロファイルに関連付ける VRF を選択します。 |

| ステップ 11 |

[名前(Name)] フィールドに、プロファイルの名前を入力します。 |

| ステップ 12 |

[VNet ピアリング(VNet Peering)] フィールドで、[Enable] の横にあるボックスをクリックして、このアンマネージド クラウド コンテキスト プロファイルの VNet ピアリングを有効にします。 この VNet ピアリングフィールドを有効にすると、Cisco Cloud APIC がインフラ VNet からクラウド上のアンマネージド VNet へのピアリングを作成できます。詳細については、「Azure Active Cloudies の VNet ピアリングの設定」の「Azure Active Directory の VNet ピアリングのサポート」を参照してください。 |

| ステップ 13 |

[インポートするリソース(Resources to Import)] フィールドで、このアンマネージド クラウド コンテキスト プロファイルにインポートするアンマネージド VNet 内で使用可能な CIDR を選択します。 この領域にリストされているすべての CIDR を選択するか、このアンマネージド クラウド コンテキスト プロファイルにインポートする特定の CIDR を選択できます。選択したすべての CIDR について、対応するサブネットもインポートされます。 最初に選択した CIDR が自動的にプライマリ CIDR としてマークされますが、その CIDR と他の選択した CIDR に違いはないことに注意してください。 |

| ステップ 14 |

[アンマネージド仮想ネットワーク関連付けのインポート(Import Unmanaged Virtual Network Association)] ウィンドウで [保存(Save)] をクリックして、このクラウド コンテキスト プロファイルを保存します。 [What's Next] ページが表示されます。 |

| ステップ 15 |

ウィンドウの右下にある [クラウド コンテキスト プロファイルの詳細に移動(Go to Cloud Context Profile Details)] をクリックします。 メインの [クラウドコンテキストプロファイル(Cloud Context Profiles)] ページに戻り、設定されているすべてのクラウド コンテキスト プロファイルが一覧表示されます。 |

| ステップ 16 |

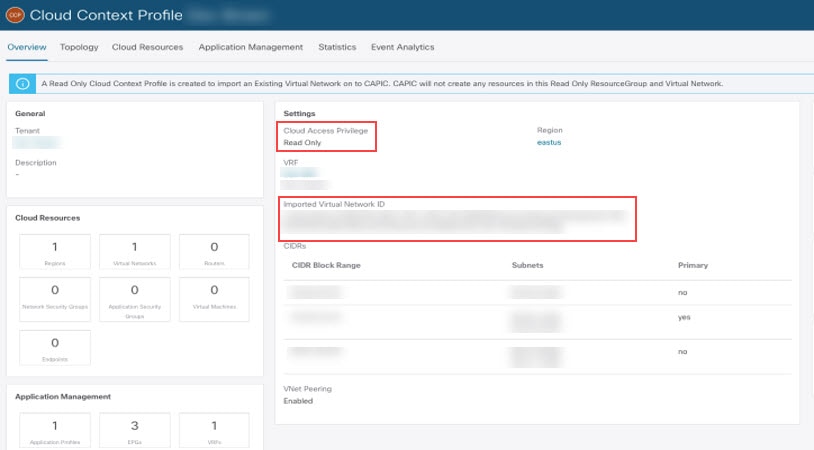

作成したアンマネージド クラウド コンテキスト プロファイルを見つけます。 アンマネージド のクラウド コンテキスト プロファイルでは、[クラウド アクセス権限(Cloud Access Privilege)] 列に [読み取り専用(Read Only)] と表示されます。これは、インベントリを読み取るだけで、Azure には何も書き込まないことを示します。

|

| ステップ 17 |

このプロファイルの追加情報を表示するには、作成したアンマネージド クラウド コンテキスト プロファイルをクリックします。 次の図は、読み取り専用フラグが有効になっており、関連付けられているクラウド プロバイダー ID が設定されたアンマネージド クラウド コンテキスト プロファイルを示しています。

|

| ステップ 18 |

Cisco Cloud APIC GUIの左側のナビゲーション バーで、 をクリックします。 設定されている VRF リストが表示されます。 |

| ステップ 19 |

ブラウンフィールド VNet のクラウド コンテキスト プロファイルに関連付けられるこれらの手順で以前に作成した VRF を見つけ、その VRF をクリックします。 VRF がインポートされたブラウンフィールド VNet に関連付けられていることを確認します。 |

| ステップ 20 |

Azure ポータルで、インフラ VNet の [仮想ネットワーク(Virtual network)] ページの [ピアリング(Peerings)] 領域に移動し、インフラ(ハブ)VNet からアンマネージド (ブラウンフィールド)VNet への VNet ピアリングが設定されていることを確認します。 管理対象外(ブラウンフィールド)VNets の VNet ピアリングの概要 で説明したように、VNet ピアリングの最初のレッグのみが(インフラ VNet からアンマネージド VNet に)Cisco Cloud APIC により設定され、他のレッグはまだ設定されていないため(アンマネージド VNet からインフラ VNetに)、ピアリング ステータスはこの VNet ピアリングの開始として表示され、非管理(ブラウンフィールド)VNet は [ピア(Peer)] 列に表示されます。

|

次のタスク

Azure での管理対象外 VNet からインフラ VNet へのピアリングの追加に示す手順を使用して、Azure で VNet ピアリングのもう一方のレッグ(アンマネージド VNet からインフラ VNet へ)を設定します。

REST API を使用したアンマネージド(ブラウンフィールド)クラウド コンテキスト プロファイルの作成

始める前に

これらの手順を実行する前に、アンマネージド(ブラウンフィールド)クラウド コンテキスト プロファイルの概要 に記載されている情報を確認してください。

手順

|

アンマネージド(ブラウンフィールド)のクラウド コンテキスト プロファイルを作成するには、以下を投稿します。 太字のテキストは、アンマネージド クラウド コンテキスト プロファイルの作成に固有の行を示しています。

|

Azure での管理対象外 VNet からインフラ VNet へのピアリングの追加

このタスクでは、管理対象外(ブラウンフィールド)VNets の VNet ピアリングの概要 で説明されているとおり、アンマネージド(ブラウンフィールド)VNet から Azure のインフラ VNet への VNet ピアリングをプログラミングします。

Cisco Cloud APIC がブラウンフィールド VNet で行うことと行わないこと および 管理対象外(ブラウンフィールド)VNets の VNet ピアリングの概要 で説明されているように、Cisco Cloud APIC ではブラウンフィールド VNet からインフラ VNet への VNet ピアリングはプログラムされません。ブラウンフィールド VNet からインフラ VNet への VNet ピアリングをプログラムする必要があります。

始める前に

これらの手順を開始する前に、管理対象外(ブラウンフィールド)クラウド コンテキスト プロファイルの作成 の手順を実行してください。これらの手順の最後で、Cisco Cloud APIC は VNet ピアリングの最初のレッグ(インフラ VNet からアンマネージド VNet へ)を設定します。

手順

| ステップ 1 |

Azure ポータルで、[仮想ネットワーク(Virtual networks)] ページに移動し、非管理型(ブラウンフィールド)VNet を選択します。 |

| ステップ 2 |

管理対象外(ブラウンフィールド)VNet のページで [ピアリング(Peerings)] オプションを選択します。 |

| ステップ 3 |

[+ Add] をクリックして、このアンマネージド(ブラウンフィールド)VNet からピアリングを追加します。 |

| ステップ 4 |

管理対象外(ブラウンフィールド)VNet からインフラ VNet への VNet ピアリングを設定するには、[ピアリングの追加(Add peering)] ページで設定を完了します。 Azure サイトで VNet ピアリングを設定する場合、VNet ピアリングを両方向に設定することを前提としていることに注意してください。Cisco Cloud APIC は、インフラ(ハブ)VNet からブラウンフィールド VNet への VNet ピアリング接続をすでに開始しているため、このピアリングは失敗します。Azure サイトの [ピアリングの追加(Add peering)] ページで [追加(Add)] をクリックすると、次のようなエラーが表示されます。これは予想どおりの結果です。Azure は、関係なく VNet ピアリング設定を完了し、ブラウンフィールド VNet からインフラ(ハブ)VNet への VNet ピアリングを設定します。

|

| ステップ 5 |

管理対象外(ブラウンフィールド)VNet からインフラ(ハブ)VNet への VNet ピアリングが設定されていることを確認します。 管理対象外(ブラウンフィールド)VNet の[ピアリング(Peerings)] ページでは、この VNet ピアリングのピアリング ステータスが [接続済み(Connected)] として表示され、[ピア(Peer)] 列にインフラ(ハブ)VNet が表示されます。 |

次のタスク

GUI を使用したブラウンフィールド クラウド コンテキスト プロファイルと関連付けられた EPG の作成 に示す手順を使用して、ブラウンフィールド クラウド コンテキスト プロファイルに関連付ける EPG を作成します。

ブラウンフィールド クラウド コンテキスト プロファイルに関連付けられた EPG の作成

次のトピックでは、ブラウンフィールド クラウド コンテキスト プロファイルに関連付けられた EPG の作成について説明します。

EPG が VRF を通じたブラウンフィールド クラウド コンテキスト プロファイルと関連付けられている方法

EPG が VRF を介してブラウンフィールド クラウド コンテキスト プロファイルに関連付けられていることをよりよく理解するために、EPG が正常にマッピングされる方法と比較すると役立ちます。

-

通常の EPG マッピング:通常、通常のクラウド EPG を定義する場合は、クラウド EPG を VRF に関連付けます。クラウド コンテキスト プロファイルも、このプロセスの一部として VRF に関連付けられます。したがって、EPG が定義されると、EPG はすべてのクラウド コンテキスト プロファイル(リソース グループ/VNet)の下の適切なセキュリティ グループに変換され、Azure クラウドで ASG に変換されます。

-

ブラウンフィールド クラウド コンテキスト プロファイルに関連付けられている EPG:アンマネージド(ブラウンフィールド)クラウド コンテキスト プロファイルが定義され、VRF に関連付けられている場合、およびこの同じ VRF に関連付けられている EPG を定義すると、この EPG はブラウンフィールド クラウド コンテキスト プロファイルと関連付けられた EPG と呼ばれます。ブラウンフィールド クラウド コンテキスト プロファイルに関連付けられた EPG を作成する理由は、グリーンフィールド VNet 上のセキュリティやルーティングなど、Cisco Cloud APIC のすべてのネットワーキングおよびセキュリティ構造をオーケストレーションして、ブラウンフィールド VNetへの通信を可能にするためです。

たとえば、次の図の設定を考えます。

This image 503762_2.jpg is not available in preview/cisco.com

この設定では、ブラウンフィールド クラウド コンテキスト プロファイルに関連付けられた EPG を作成し、契約を作成する理由は、グリーンフィールド VNet 側のルーティングとセキュリティをプロビジョニングして、トラフィックがこの管理対象外 VNet に到達できるようにするためです。

この例の目標は、グリーンフィールド VNet のパケットフローが 20.20.10.0/24(ルール)にパケットを送受信できるようにし、このサブネット宛てのトラフィックをインフラ NLB に送信して、CSR をブラウンフィールド VNet にパケットを送信します。これらはすべてコントラクトを使用して実現されます。

Cisco Cloud APIC は、ブラウンフィールド VNet 側のルート エントリまたはセキュリティ グループ ルールをプログラムしません。代わりに、Cisco Cloud APIC はコントラクトに基づいてブラウンフィールド VNet サブネットとの間でパケットを送受信するようにグリーンフィールド VNet 側のみをプログラムします。Cisco Cloud APICは、グリーンフィールド VNet とブラウンフィールド VNet の間でルーティングが発生するように CSR を適宜プログラムします。

そのため、ブラウンフィールド クラウド コンテキスト プロファイルに関連付けられた EPG を作成し、他のグリーンフィールド VNet がブラウンフィールド VNet との間でトラフィックを送受信できるようにします。

ブラウンフィールド クラウド コンテキスト プロファイルに関連付けられている EPG には、サブネットベースまたは正確な IP ベースのエンドポイントセレクタのみがあり、タグ ベースのエンドポイント セレクタはないことに注意してください。Cisco Cloud APIC はアンマネージド VNet に属するエンドポイントを認識しません。このため、Cisco Cloud APIC はアンマネージド(ブラウンフィールド)の VNet に属するタグベースのエンドポイントを認識しません。Cisco Cloud APIC がエンドポイントを検出できない場合、IP アドレスが見つからないため、グリーンフィールド VNet 側のセキュリティ ルールをプログラムして、ブラウンフィールド VNet 側との間でパケットを送受信することはできません。

ブラウンフィールド クラウド コンテキスト プロファイルに関連付けられた EPG を作成し、その EPG でサブネットベースまたは特定の IP ベースのエンドポイント セレクタを定義する理由は次のとおりです。

-

このEPG(ブラウンフィールド クラウド コンテキスト プロファイルに関連付けられている)から別の EPG(グリーンフィールド クラウド コンテキスト プロファイルに関連付けられている)へのコントラクトを作成すると、グリーンフィールド VNet 側のルート テーブルにあるアンマネージド VNet CIDR へのルート エントリのプログラミングが実行されます。

-

これにより、グリーンフィールド VNet 側のすべてのセキュリティ グループ ルールがプログラミングされ、EPG のエンドポイント セレクタで定義されたこれらのサブネットとの間でパケットを送受信できるようになります。

-

EPG がタグベースのエンドポイント セレクタで設定され、ブラウンフィールド クラウド コンテキスト プロファイルに関連付けられている場合は、この EPG を使用できないというエラーが発生します。

GUI を使用したブラウンフィールド クラウド コンテキスト プロファイルと関連付けられた EPG の作成

このトピックでは、ブラウンフィールド クラウド コンテキスト プロファイルに関連付けられた EPG を作成します。これを行う必要がある理由については、EPG が VRF を通じたブラウンフィールド クラウド コンテキスト プロファイルと関連付けられている方法 を参照してください。

始める前に

次の手順を実行する前に、次の手順を実行する前に、必要なすべての設定が完了していることを確認します。

手順

| ステップ 1 |

インテント アイコンをクリックします。 [インテント(Intent)] メニューが表示されます。 |

||||||||||||||||||

| ステップ 2 |

[インテント(Intent)]検索ボックスの下にあるドロップダウン矢印をクリックし、[アプリケーション管理(Application Management)] を選択します。 [アプリケーション管理(Application Management)] オプションのリストが [インテント(Intent)] メニューに表示されます。 |

||||||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストで、[EPG の作成(Create EPG)] をクリックします。 [EPG の作成(Create EPG)] ダイアログ ボックスが表示されます。 |

||||||||||||||||||

| ステップ 4 |

EPGに必要な一般設定を入力します。

|

||||||||||||||||||

| ステップ 5 |

[エンドポイント セレクタ(Endpoint Selectors)] フィールドで、Azure ブラウンフィールド サイトに対応するサブネット ベースまたは特定の IP ベースのエンドポイント セレクタを定義します。 詳細については、EPG が VRF を通じたブラウンフィールド クラウド コンテキスト プロファイルと関連付けられている方法を参照してください。 |

||||||||||||||||||

| ステップ 6 |

この EPG を保存するには、[保存(Save)] をクリックします。 |

||||||||||||||||||

次のタスク

GUI を使用した EPG 間のコントラクトの作成 に示す手順を使用して、EPG 間のコントラクトを設定します。

GUI を使用した EPG 間のコントラクトの作成

このトピックでは、ブラウンフィールド クラウド コンテキスト プロファイルに関連付けられた EPG からグリーンフィールド クラウド コンテキスト プロファイルに関連付けられた EPG に使用されるコントラクトを作成します。これは、グリーンフィールド VNet 側のルート テーブル内の管理対象外 VNet CIDR へのルート エントリのプログラミングを実行するために行われます。これはまた、グリーンフィールド VNet 側のすべてのセキュリティ グループ ルールのプログラミングを処理して、EPG のエンドポイント セレクタで定義されているこれらのサブネットからパケットを送受信できるようにします。

始める前に

GUI を使用したブラウンフィールド クラウド コンテキスト プロファイルと関連付けられた EPG の作成 の手順に従って、ブラウンフィールド クラウド コンテキスト プロファイルに関連付けられた EPG を作成します。

手順

| ステップ 1 |

インテント アイコンをクリックします。[インテント(Intent)] メニューが表示されます。 |

||||||||||||||||

| ステップ 2 |

[インテント(Intent)]検索ボックスの下にあるドロップダウン矢印をクリックし、[アプリケーション管理(Application Management)] を選択します。 [アプリケーション管理(Application Management)] オプションのリストが [インテント(Intent)] メニューに表示されます。 |

||||||||||||||||

| ステップ 3 |

[インテント(Intent)] メニューの [アプリケーション管理(Application Management)] リストで、[コントラクトの作成(Create Contract)] をクリックします。[コントラクトの作成(Create Contract)] ダイアログ ボックスが表示されます。 |

||||||||||||||||

| ステップ 4 |

次の [コントラクト ダイアログ ボックス フィールドの作成(Create Contract Dialog Box Fields)] テーブルにリストされているように、各フィールドに適切な値を入力して続行します。

|

||||||||||||||||

| ステップ 5 |

設定が終わったら [Save] をクリックします。 |

||||||||||||||||

| ステップ 6 |

メインの [コントラクトの作成(Create Contract)] ウィンドウで、[EPG 通信の設定(Configure EPG Communication)] をクリックします。 [EPG 通信設定(EPG Communication Configuration)] ウィンドウが表示されます。 |

||||||||||||||||

| ステップ 7 |

[コントラクト(Contract)] 領域で、[コントラクトの選択(Select Contract)] をクリックします。 [選択(Select)] ウィンドウが表示されます。 |

||||||||||||||||

| ステップ 8 |

作成したコントラクトをコントラクトのリストから選択し、[選択(Select)] をクリックします。 [EPG 通信設定(EPG Communication Configuration)] ウィンドウに戻ります。 |

||||||||||||||||

| ステップ 9 |

右側の [プロバイダー EPG(Provider EPGs)] 領域で、[プロバイダー EPG の追加(Add Provider EPGs)] をクリックします。 [プロバイダー EPG の選択(Select Provider EPGs)] ウィンドウが表示されます。 |

||||||||||||||||

| ステップ 10 |

グリーンフィールド クラウド コンテキスト プロファイルに関連付けられている EPG を選択し、[選択(Select)] をクリックします。 [EPG 通信設定(EPG Communication Configuration)] ウィンドウに戻ります。 |

||||||||||||||||

| ステップ 11 |

右側の [コンシューマー EPG(Consumer EPGs)] 領域で、[コンシューマー EPG の追加(Add Consumer EPGs)] をクリックします。 [コンシューマー EPG の選択(Select Consumer EPGs)] ウィンドウが表示されます。 |

||||||||||||||||

| ステップ 12 |

ブラウンフィールド クラウド コンテキスト プロファイルに関連付けられている EPG を選択し、[選択(Select)] をクリックします。 [EPG 通信設定(EPG Communication Configuration)] ウィンドウに戻ります。 |

||||||||||||||||

| ステップ 13 |

[保存(Save)] をクリックします。 |

||||||||||||||||

次のタスク

Azure でのブラウンフィールド VNet の残りの構成の完了 の手順に従って、Azure の残りの設定タスクを完了します。

REST API を使用してブラウンフィールド クラウド コンテキスト プロファイルと関連付けられた EPG の作成

手順

|

ブラウンフィールド VNet のクラウド EPG を作成します。 クラウド EPG を作成して、オンプレミス サイトまたは別のクラウド サイトがこのアンマネージド ブラウンフィールド VNet とトラフィックを送受信できるようにします。

|

Azure でのブラウンフィールド VNet の残りの構成の完了

次の手順では、Azure の残りの設定を完了します。

-

外部テーブル サブネットからパケットを送受信するように、ルート テーブルの UDR ルールをプログラムします。これらの外部サブネットは、ハブ VNet のいずれかのインフラ NLB のプライベート IP を指すネクストホップでプログラムする必要があります。

-

セキュリティ ルールが外部サイトのエンドポイントまたはサブネットからパケットを送受信できるように、NSG または ASG ルールをプログラムします。

次のセクションでは、Azure でこれらの残りの設定を完了するための一般的な手順と設定例を示しますが、設定が異なる場合があることに注意してください。

始める前に

次の手順を実行する前に、次の手順を実行する前に、必要なすべての設定が完了していることを確認します。

手順

| ステップ 1 |

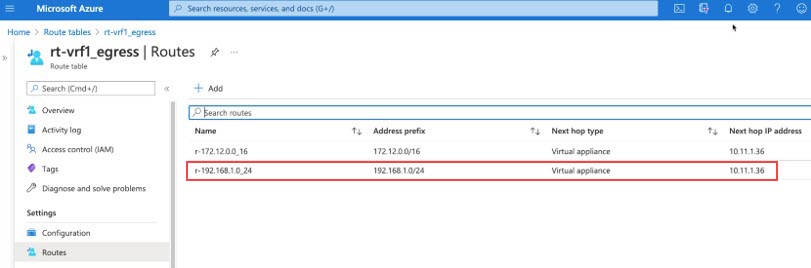

Azure ポータルで、Cisco Cloud APICによって管理される VRF からブラウンフィールド VRF への UDR が Cisco Cloud APIC によって自動的に設定されたことを確認します。

|

| ステップ 2 |

ブラウンフィールド VRF から Cisco Cloud APIC マネージド VRF への UDR を作成します。 これは、ブラウンフィールド VNet の新しいルート テーブルになります。これは、前の手順で示した、Cisco Cloud APIC マネージド VRF からブラウンフィールド VRF に設定されたルート テーブルとは異なります。 |

| ステップ 3 |

UDR をブラウンフィールド VNet のサブネットに関連付けます。 |

| ステップ 4 |

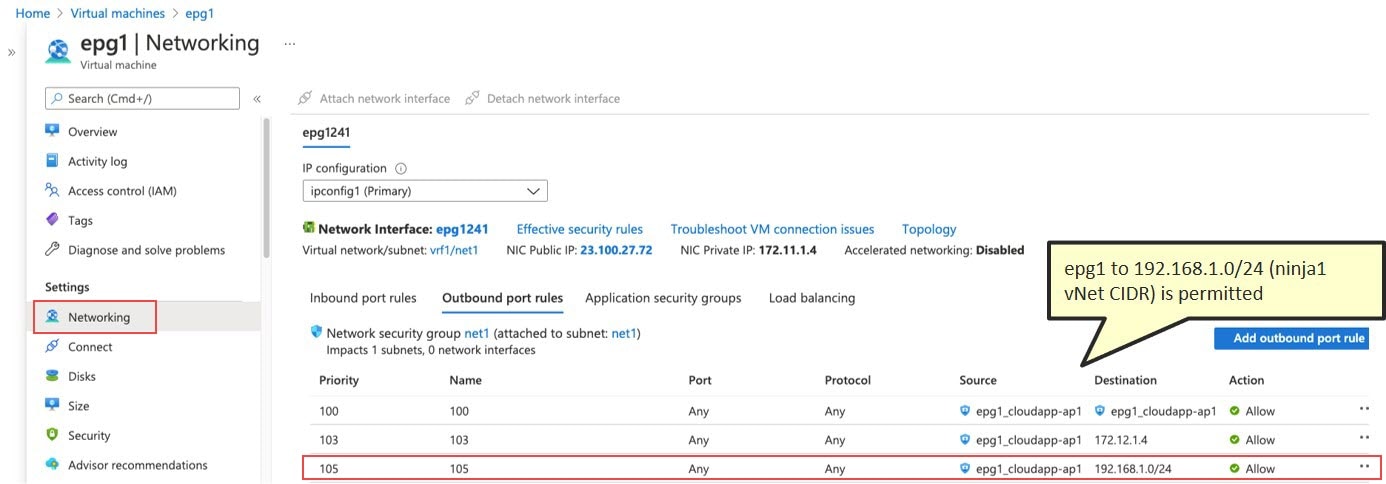

Cisco Cloud APIC マネージド VNet に関連付けられたエンドポイントの NSG ルールを確認します。 このルールは、Cisco Cloud APIC マネージド VNetのEPG とブラウンフィールド VNet のEPG間のコントラクトを適用した後に、Cisco Cloud APIC によって Cisco Cloud APIC マネージド VNetのエンドポイントに対して自動的に作成されます。

|

| ステップ 5 |

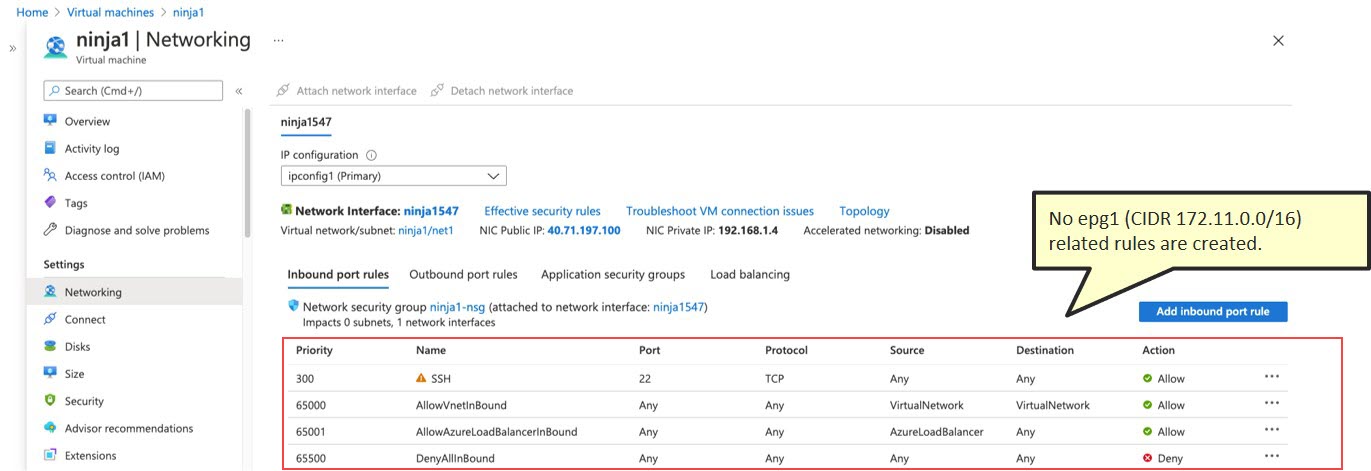

ブラウンフィールド エンドポイントの NSG ルールを手動で設定します。 ブラウンフィールド VNet の手動設定を実行する必要があります。使用する方法は、設定する NSG ルールによって異なります。次に、ブラウンフィールド EPG の NSG ルールを手動で設定する方法の例を示します。この例では、グリーンフィールド(Cisco Cloud APIC マネージド)EPG 次の例では、グリーンフィールド(Cisco Cloud APIC マネージド)EPG

グリーンフィールド(Cisco Cloud APIC マネージド)EPG からのトラフィックを許可するインバウンド ルールを設定します。 この例では、グリーンフィールド(Cisco Cloud APIC マネージド)EPG |

次のタスク

設定の確認の手順を使用して設定を確認します。

設定の確認

手順

| ステップ 1 |

まだログインしていない場合は、Cloud APIC インフラ テナントの Azure アカウントにログインし、Azure 管理コンソールに移動します。 |

| ステップ 2 |

グリーンフィールド VNet のリソース グループに移動します。 |

| ステップ 3 |

リストから適切なネットワーク セキュリティ グループを見つけ、そのネットワーク セキュリティ グループをクリックします。 そのネットワーク セキュリティ グループの概要ページが表示されます。 |

| ステップ 4 |

ブラウンフィールド サイトに到達するためのルールが Inbound Security Rules および Outbound Security Rules テーブルに表示されていることを確認します。 |

| ステップ 5 |

グリーンフィールド VNet のリソース グループのページに戻ります。 そのリソース グループの概要情報が表示されます。 |

| ステップ 6 |

リストからルート テーブルのエントリを見つけ、そのルート テーブル フィールドをクリックします。 そのルート テーブルの概要ページが表示されます。 |

| ステップ 7 |

ブラウンフィールド VNet の CIDR へのトラフィックを許可するようにルート エントリがルート テーブルにプログラムされていることを確認します。 |

フィードバック

フィードバック