SDM을 사용한 기본 라우터 컨피그레이션

목차

소개

이 문서에서는 라우터의 기본 컨피그레이션을 설정하기 위해 Cisco SDM(Security Device Manager)을 사용하는 방법에 대해 설명합니다.여기에는 IP 주소, 기본 라우팅, 고정 및 동적 라우팅, 고정 및 동적 NATing, 호스트 이름, 배너, 비밀 비밀번호, 사용자 계정 등의 컨피그레이션이 포함됩니다.Cisco SDM을 사용하면 사용이 간편한 웹 기반 관리 인터페이스를 사용하여 SOHO(Small Office Home Office), BO(Branch Office), 지역 사무실, 중앙 사이트 또는 엔터프라이즈 본사 등 모든 종류의 네트워크 환경에서 라우터를 구성할 수 있습니다.

사전 요구 사항

요구 사항

이 문서에서는 Cisco 라우터가 완전히 작동하고 Cisco SDM이 컨피그레이션을 변경할 수 있도록 구성되어 있다고 가정합니다.

참고: SDM이 라우터를 구성하도록 허용하려면 SDM에 대한 HTTPS 액세스 허용을 참조하십시오.

사용되는 구성 요소

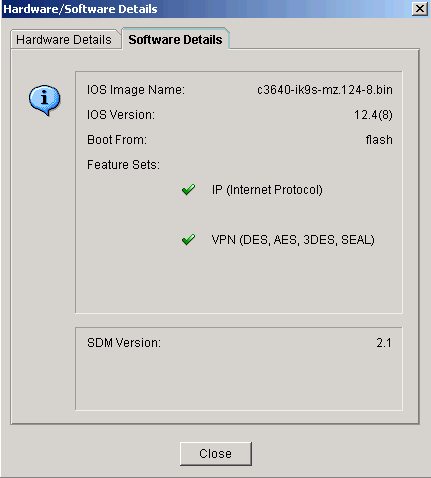

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

-

Cisco 3640 Router with Cisco IOS?소프트웨어 릴리스 12.4(8)

-

Cisco SDM 버전 2.3.1

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다.이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다.현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

참고: Cisco ISR(Integrated Service Router)을 사용하는 경우 Cisco Configuration Professional을 사용한 기본 라우터 컨피그레이션에서 더 강력한 기능을 갖춘 유사한 컨피그레이션 세부 정보를 참조하십시오.Cisco CP에서 지원하는 라우터에 대한 자세한 내용은 Cisco Configuration Professional 2.5 릴리스 노트의 지원 라우터 섹션을 참조하십시오.

표기 규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 규칙을 참조하십시오.

구성

이 섹션에서는 네트워크의 라우터에 대한 기본 설정을 구성하는 정보를 제공합니다.

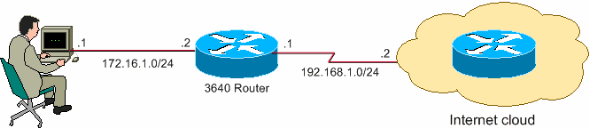

네트워크 다이어그램

이 문서에서는 다음 네트워크 설정을 사용합니다.

참고: 이 구성에 사용된 IP 주소 지정 체계는 인터넷에서 합법적으로 라우팅할 수 없습니다.이는 실습 환경에서 사용된 RFC 1918 ![]() 주소입니다.

주소입니다.

인터페이스 컨피그레이션

Cisco 라우터의 인터페이스를 구성하려면 다음 단계를 완료하십시오.

-

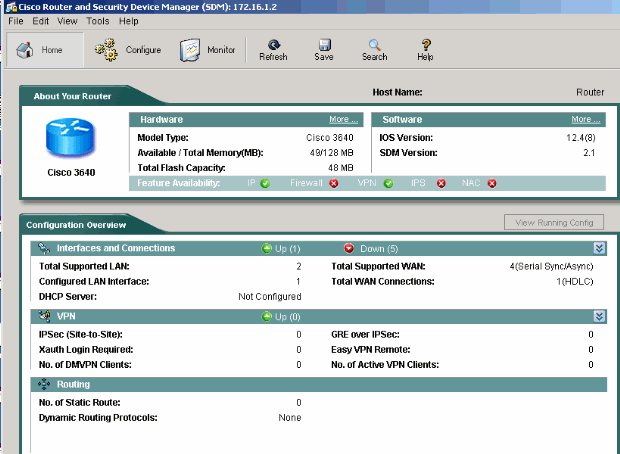

SDM 홈 페이지로 이동하려면 홈을 클릭합니다.

SDM 홈 페이지는 라우터의 하드웨어 및 소프트웨어, 기능 가용성, 구성 요약 등의 정보를 제공합니다.녹색 원은 이 라우터에서 지원되는 기능을 보여주며 빨간색 원은 지원되지 않는 기능을 보여줍니다.

-

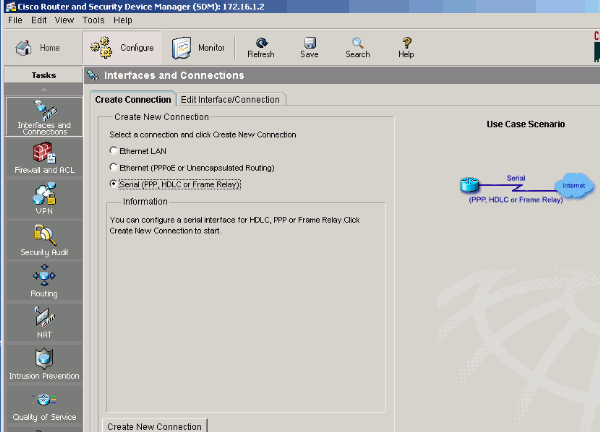

인터페이스에 대한 WAN 연결을 구성하려면 Configure > Interfaces and Connections > Create Connection을 선택합니다.

예를 들어 직렬 인터페이스 2/0의 경우 Serial 옵션을 선택하고 Create New Connection을 클릭합니다.

참고: 이더넷과 같은 다른 인터페이스 유형의 경우 해당 인터페이스 유형을 선택하고 Create New Connection 버튼을 클릭하여 계속 진행합니다.

-

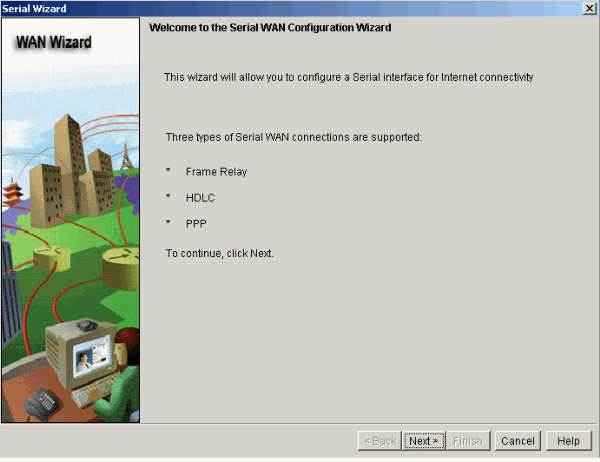

이 인터페이스가 나타나면 Next(다음)를 클릭합니다.

-

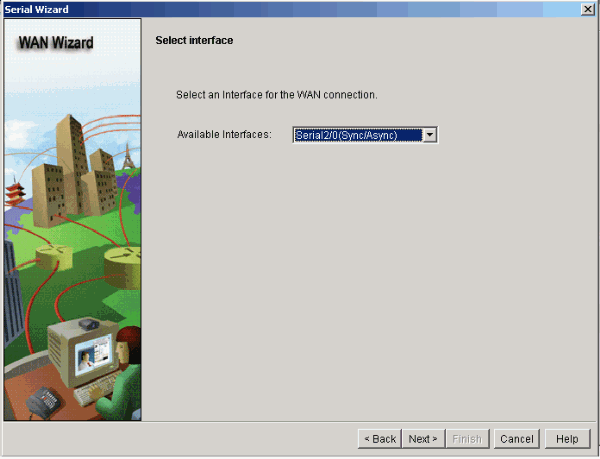

Available Interfaces 옵션에서 Serial Interface 2/0(원하는 경우)을 선택하고 Next를 클릭합니다.

-

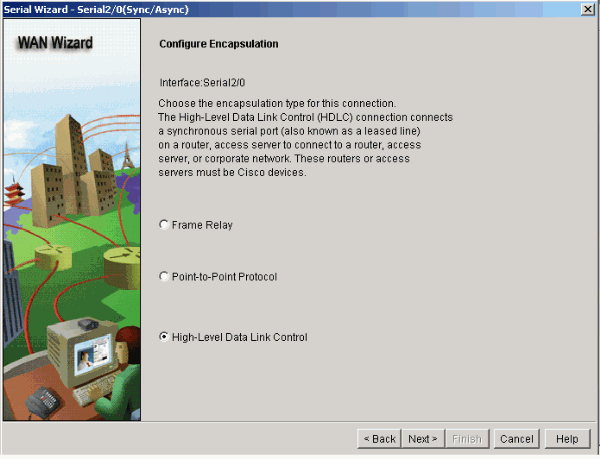

직렬 인터페이스의 캡슐화 유형을 선택하고 Next를 클릭합니다.

-

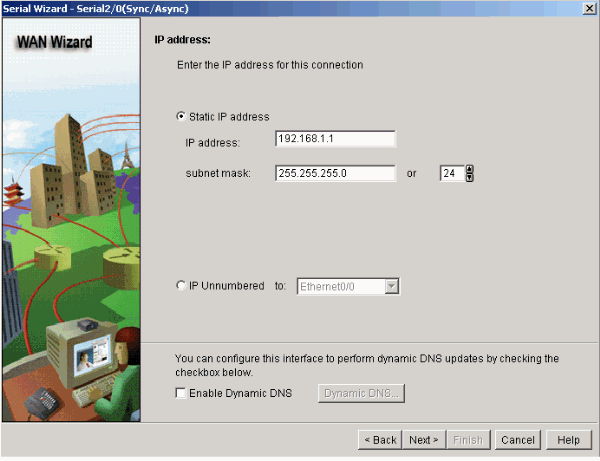

인터페이스에 해당하는 서브넷 마스크로 고정 IP 주소를 지정하고 Next(다음)를 클릭합니다.

-

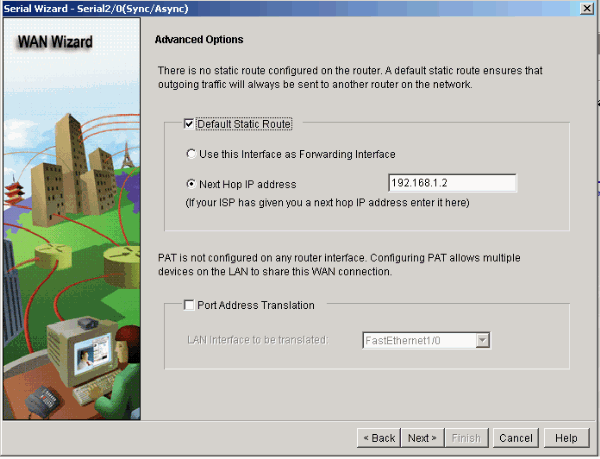

ISP에서 제공하는 next hop IP 주소(네트워크 다이어그램에 따라 192.168.1.2)과 같은 선택적 매개 변수로 기본 라우팅을 구성하고 Next를 클릭합니다.

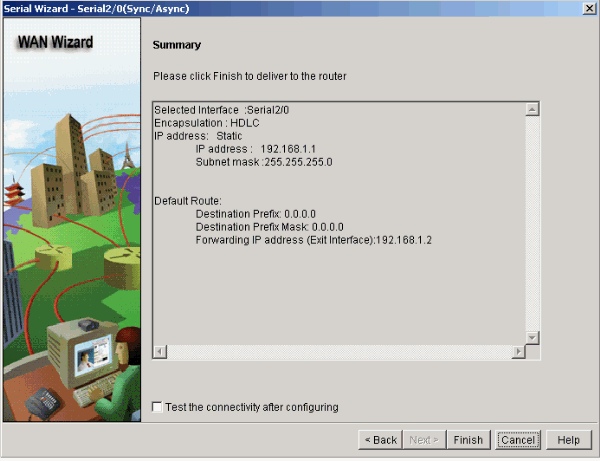

이 창이 나타나고 사용자가 구성한 구성 요약이 표시됩니다.마침을 클릭합니다.

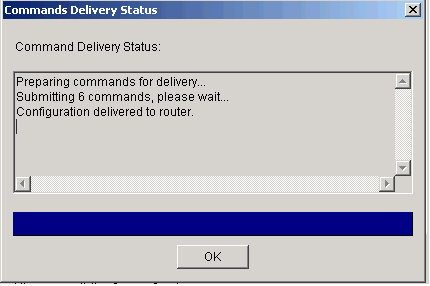

이 창이 나타나고 라우터에 대한 명령 전달 상태가 표시됩니다.그렇지 않으면 명령 전달이 호환되지 않는 명령 또는 지원되지 않는 기능으로 인해 실패할 경우 오류가 표시됩니다.

-

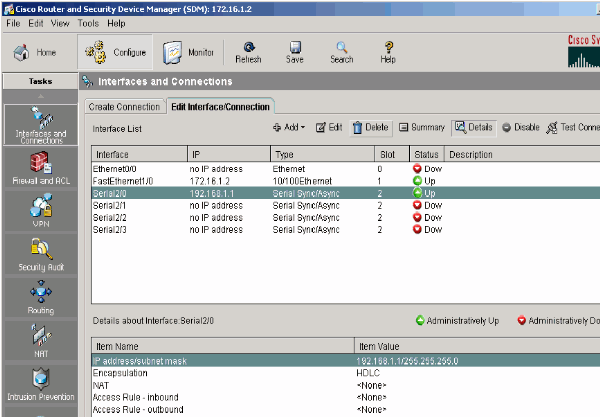

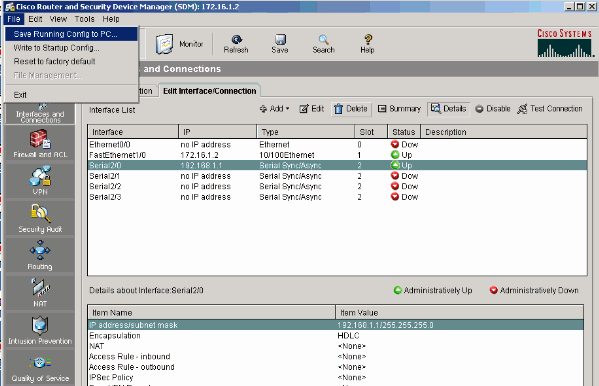

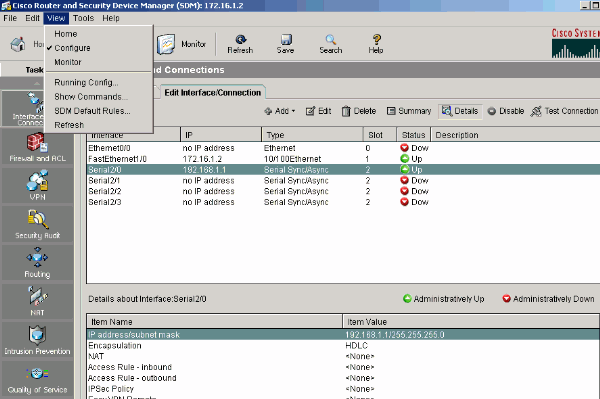

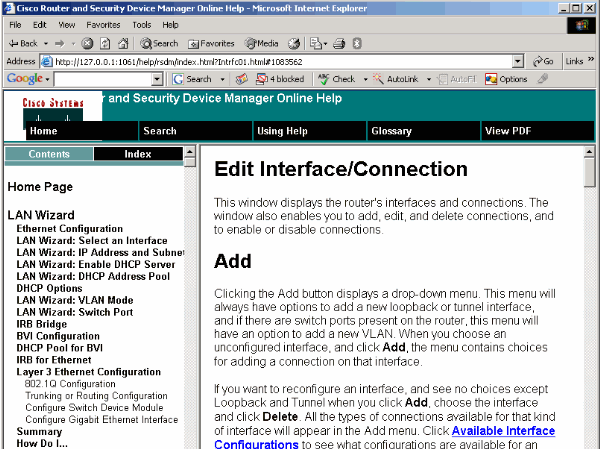

다양한 인터페이스를 추가/수정/삭제하려면 Configure > Interfaces and Connections > Edit Interfaces/Connections를 선택합니다.

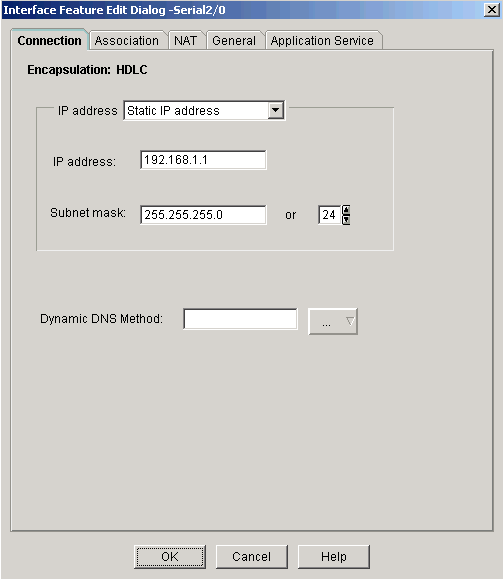

변경할 인터페이스를 강조 표시하고 인터페이스 컨피그레이션을 수정하거나 변경하려면 Edit를 클릭합니다.여기에서 기존 고정 IP 주소를 변경할 수 있습니다.

NAT 컨피그레이션

동적 NAT 컨피그레이션

Cisco 라우터에서 동적 NAT를 구성하려면 다음 단계를 완료합니다.

-

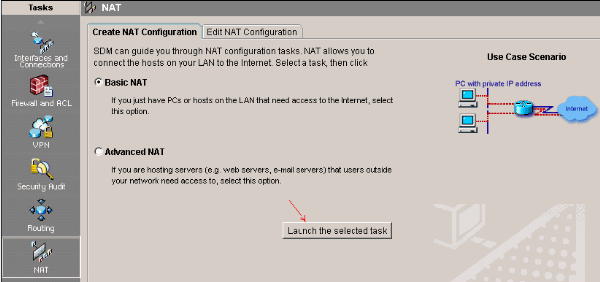

Configure > NAT > Basic NAT를 선택하고 Launch the selected task를 클릭하여 기본 NATing을 구성합니다.

-

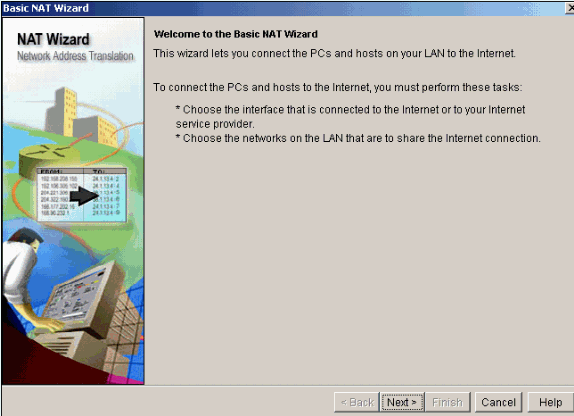

Next(다음)를 클릭합니다.

-

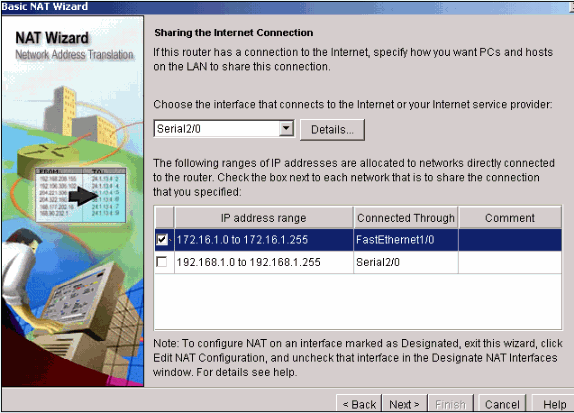

인터넷 또는 ISP에 연결하는 인터페이스를 선택하고 인터넷 액세스를 공유할 IP 주소 범위를 선택합니다.

-

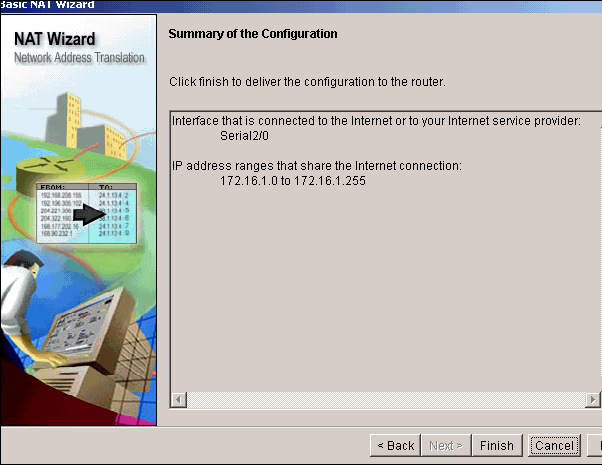

이 창이 나타나고 사용자가 구성한 구성 요약이 표시됩니다.마침을 클릭합니다.

-

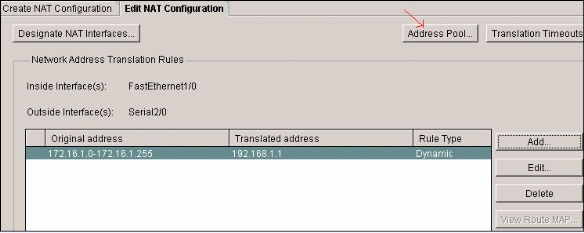

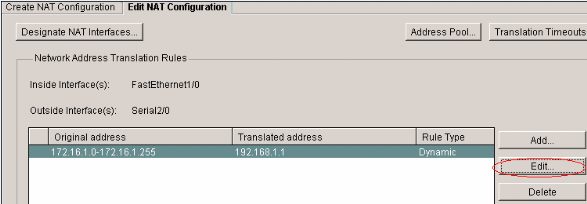

Edit NAT Configuration(NAT 컨피그레이션 수정) 창에는 변환된 IP 주소가 오버로드된(PATing)로 구성된 동적 NAT 컨피그레이션이 표시됩니다. 주소 풀이 있는 동적 NATing을 구성하려면 Address Pool(주소 풀)을 클릭합니다.

-

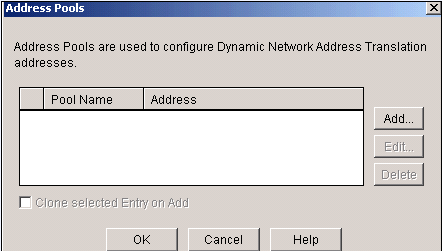

Add(추가)를 클릭합니다.

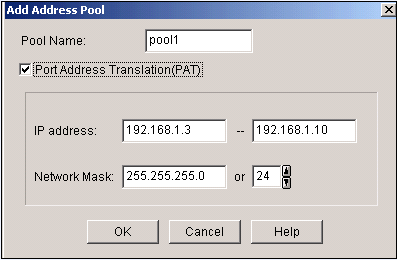

여기서는 풀 이름 및 넷마스크가 포함된 IP 주소 범위와 같은 정보를 제공합니다.풀에 있는 대부분의 주소가 할당되고 IP 주소 풀이 거의 소진되는 경우가 있습니다.이 경우 IP 주소에 대한 추가 요청을 충족하기 위해 단일 IP 주소와 함께 PAT를 사용할 수 있습니다.주소 풀이 고갈될 때 라우터가 PAT를 사용하도록 하려면 PAT(Port Address Translation)를 선택합니다.

-

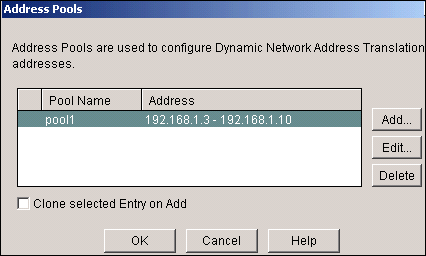

Add(추가)를 클릭합니다.

-

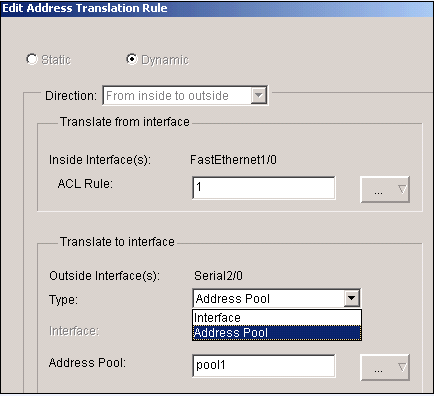

Edit를 클릭합니다.

-

Type(유형) 필드에서 Address Pool(주소 풀)을 선택하고 Address Pool(주소 풀)에 이름을 pool1(풀1)로 입력하고 OK(확인)를 클릭합니다.

-

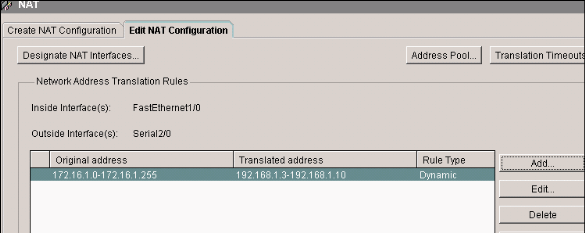

이 창에는 주소 풀을 사용한 동적 NATing에 대한 컨피그레이션이 표시됩니다.Designate NAT Interfaces를 클릭합니다.

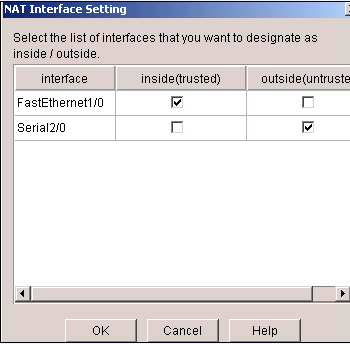

NAT 변환에서 사용할 내부 및 외부 인터페이스를 지정하려면 이 창을 사용합니다.NAT는 변환 규칙을 해석할 때 내부 및 외부 지정을 사용합니다. 번역은 내부에서 외부로, 외부에서 내부로 수행됩니다.

지정된 후에는 이러한 인터페이스가 모든 NAT 변환 규칙에서 사용됩니다.지정된 인터페이스는 기본 NAT 창의 Translation Rules 목록 위에 나타납니다.

고정 NAT 컨피그레이션

Cisco 라우터에서 고정 NAT를 구성하려면 다음 단계를 완료합니다.

-

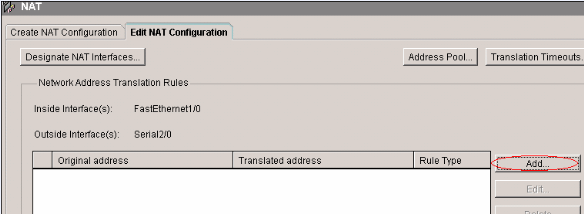

Configure > NAT > Edit NAT Configuration(NAT 컨피그레이션 수정)을 선택하고 Add(추가)를 클릭하여 고정 NATing을 구성합니다.

-

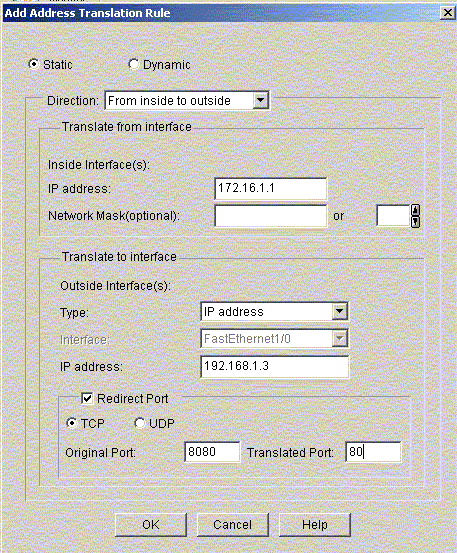

Direction(방향)을 내부, 외부 또는 외부에서 내부 사이에서 선택하고 Translate from Interface(인터페이스에서 변환)에서 변환할 내부 IP 주소를 지정합니다.Translate to Interface(인터페이스로 변환) 영역에서 Type(유형)을 선택합니다.

-

Translate from Address(주소에서 변환)를 IP Address(IP 주소) 필드에 정의된 IP 주소로 변환하려면 IP Address(IP 주소)를 선택합니다.

-

Translate from Address(주소에서 변환)에서 라우터의 인터페이스 주소를 사용하도록 하려면 Interface(인터페이스)를 선택합니다.Translate from Address는 Interface 필드에 지정한 인터페이스에 할당된 IP 주소로 변환됩니다.

변환에 내부 디바이스의 포트 정보를 포함하려면 Redirect Port(포트 리디렉션)를 선택합니다.이렇게 하면 각 디바이스에 대해 지정된 포트가 다른 경우 여러 디바이스에 대해 동일한 공용 IP 주소를 사용할 수 있습니다.이 변환 대상 주소에 대한 각 포트 매핑에 대한 항목을 생성해야 합니다.TCP 포트 번호인 경우 TCP를 클릭하고 UDP 포트 번호인 경우 UDP를 클릭합니다.Original Port 필드에 내부 디바이스의 포트 번호를 입력합니다.Translated Port 필드에 라우터가 이 변환에 사용할 포트 번호를 입력합니다.Configuring Network Address Translation(네트워크 주소 변환 구성)의 Allowing the Internet to Access Internal Devices(인터넷에 내부 디바이스 액세스 허용) 섹션을 참조하십시오.시작하기.

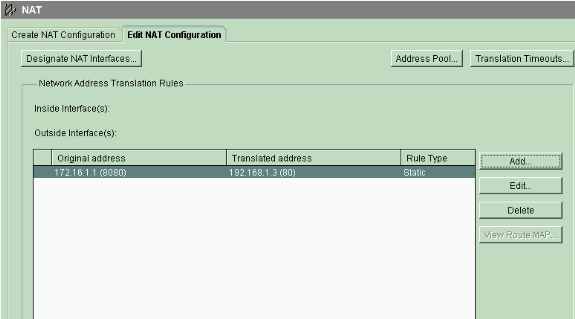

이 창에는 포트 리디렉션이 활성화된 고정 NATing 컨피그레이션이 표시됩니다.

-

라우팅 컨피그레이션

정적 라우팅 컨피그레이션

Cisco 라우터에서 고정 라우팅을 구성하려면 다음 단계를 완료하십시오.

-

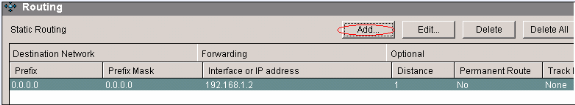

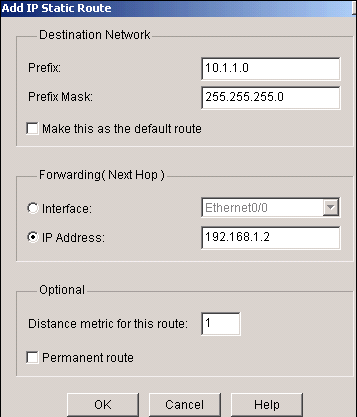

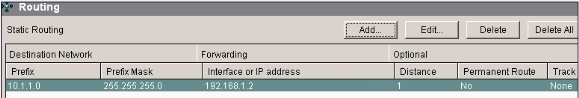

고정 라우팅을 구성하려면 Configure > Routing > Static Routing을 선택하고 Add를 클릭합니다.

-

마스크가 있는 Destination Network 주소를 입력하고 발신 인터페이스 또는 next hop IP 주소를 선택합니다.

이 창에는 10.1.1.0 네트워크에 대해 구성된 고정 경로가 다음 홉의 IP 주소로 192.168.1.2으로 표시됩니다.

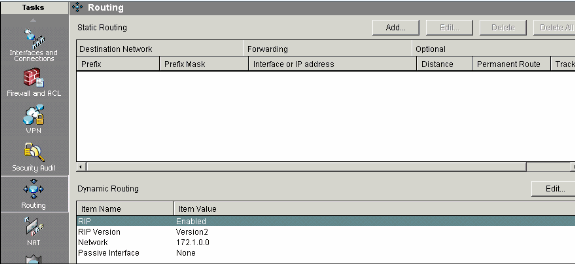

동적 라우팅 컨피그레이션

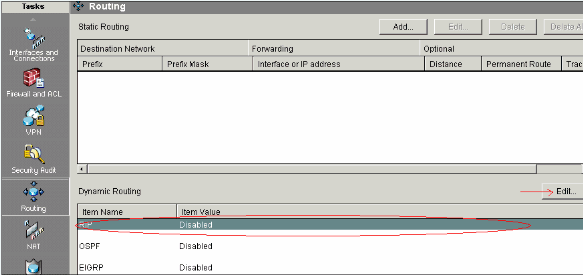

Cisco 라우터에서 동적 라우팅을 구성하려면 다음 단계를 완료하십시오.

-

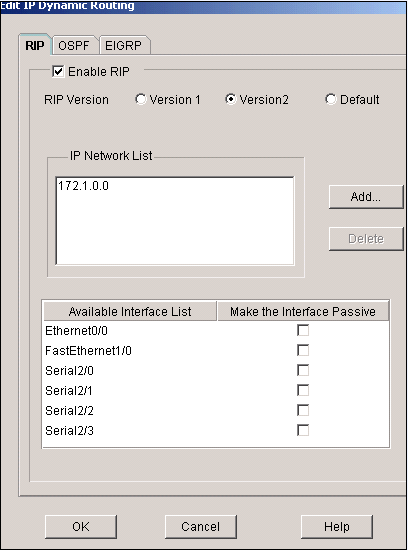

Configure > Routing > Dynamic Routing을 선택합니다.

-

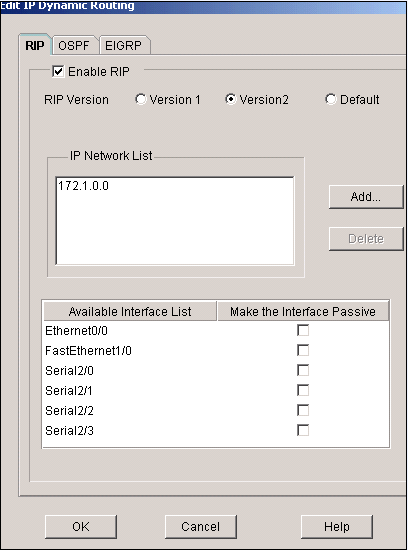

RIP를 선택하고 편집(Edit)을 클릭합니다.

-

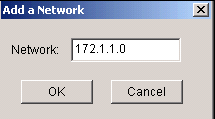

Enable RIP(RIP 활성화)를 선택하고 RIP 버전을 선택한 다음 Add(추가)를 클릭합니다.

-

알릴 네트워크 주소를 지정합니다.

-

확인을 클릭합니다.

-

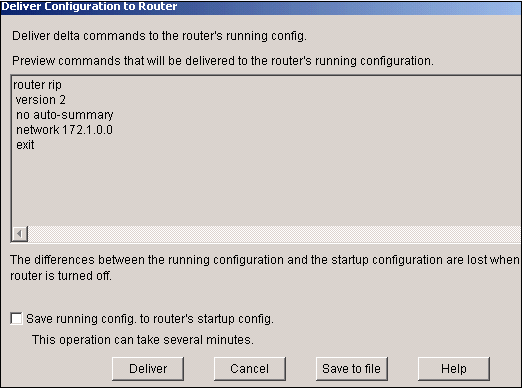

명령을 라우터로 전송하려면 Deliver를 클릭합니다.

이 창에는 동적 RIP 라우팅 컨피그레이션이 표시됩니다.

기타 구성

Cisco 라우터에서 다른 기본 설정을 구성하려면 다음 단계를 완료하십시오.

-

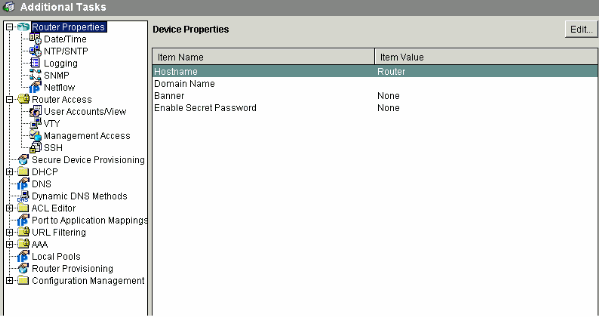

라우터의 호스트 이름, 도메인 이름, 배너 및 암호 사용 속성을 변경하려면 Configure(구성) > Additional Tasks(추가 작업) > Router Properties(라우터 속성)를 선택하고 Edit(편집)를 클릭합니다.

-

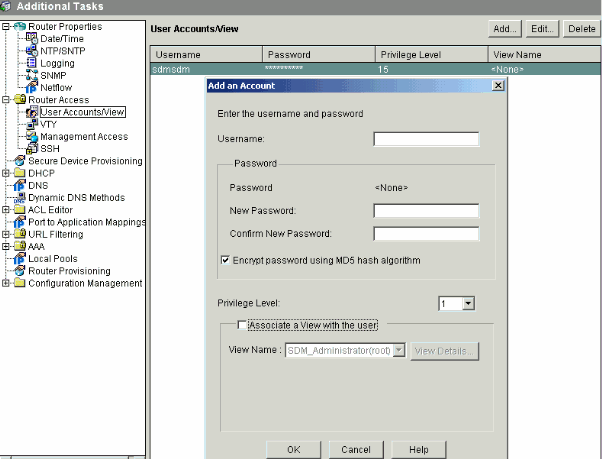

사용자 계정을 라우터에 추가/수정/삭제하려면 Configure > Additional Tasks > Router Access > User Accounts/View를 선택합니다.

-

PC뿐 아니라 라우터의 NVRAM에 컨피그레이션을 저장하고 현재 컨피그레이션을 기본(공장) 설정으로 재설정하려면 File(파일) > Save Running Config to PC..를 선택합니다.

-

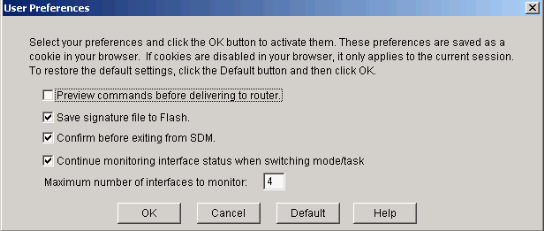

작업 표시줄로 이동하여 [편집] > [환경 설정]을 선택하여 다음 [사용자 환경 설정] 옵션을 활성화합니다.

-

라우터에 전달하기 전에 명령을 미리 봅니다.

-

서명 파일을 플래시에 저장합니다.

-

SDM에서 종료하기 전에 확인합니다.

-

모드/작업을 전환할 때 인터페이스 상태를 계속 모니터링합니다.

-

-

다음을 수행하려면 작업 표시줄에서 보기를 선택합니다.

-

홈, 구성 또는 모니터 페이지를 봅니다.

-

라우터의 실행 중인 컨피그레이션을 확인합니다.

-

다양한 show 명령 보기

-

SDM 기본 규칙을 봅니다.

-

CLI와 SDM을 통해 구성된 라우터 컨피그레이션이 있는 경우 라우터 컨피그레이션을 동기화하려면 Refresh를 선택합니다.

-

CLI 컨피그레이션

| 라우터 컨피그레이션 |

|---|

Router#show run Building configuration... Current configuration : 2525 bytes ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname Router ! boot-start-marker boot-end-marker ! no logging buffered enable password cisco ! no aaa new-model ! resource policy ! ! ! ip cef ! ! ! !--- RSA certificate generated after you enable the !--- ip http secure-server command. crypto pki trustpoint TP-self-signed-392370502 enrollment selfsigned subject-name cn=IOS-Self-Signed-Certificate-392370502 revocation-check none rsakeypair TP-self-signed-392370502 ! ! crypto pki certificate chain TP-self-signed-392370502 certificate self-signed 01 3082023C 308201A5 A0030201 02020101 300D0609 2A864886 F70D0101 04050 30312E30 2C060355 04031325 494F532D 53656C66 2D536967 6E65642D 43657 69666963 6174652D 33393233 37303530 32301E17 0D303530 39323330 34333 375A170D 32303031 30313030 30303030 5A303031 2E302C06 03550403 13254 532D5365 6C662D53 69676E65 642D4365 72746966 69636174 652D3339 32333 35303230 819F300D 06092A86 4886F70D 01010105 0003818D 00308189 02818 C86C0F42 84656325 70922027 EF314C2F 17C8BBE1 B478AFA3 FE2BC2F2 3C272 A3B5E13A 1392A158 73D8FE0D 20BFD952 6B22890C 38776830 241BE259 EE2AA CF4124EA 37E41B46 A2076586 2F0F9A74 FDB72B3B 6159EEF7 0DEC7D44 BE489 9E351BF7 F5C808D9 2706C8B7 F5CE4B73 39ED8A61 508F455A 68245A6B D072F 02030100 01A36630 64300F06 03551D13 0101FF04 05300301 01FF3011 06035 11040A30 08820652 6F757465 72301F06 03551D23 04183016 80148943 F2369 ACD8CCA6 CA04EC47 C68B8179 E205301D 0603551D 0E041604 148943F2 36910 D8CCA6CA 04EC47C6 8B8179E2 05300D06 092A8648 86F70D01 01040500 03818 3B93B9DC 7DA78DF5 6D1D0D68 6CE075F3 FFDAD0FB 9C58E269 FE360329 2CEE3 D8661EB4 041DEFEF E14AA79D F33661FC 2E667519 E185D586 13FBD678 F52E1 E3C92ACD 52741FA4 4429D0B7 EB3DF979 0EB9D563 51C950E0 11504B41 4AE79 0DD0BE16 856B688C B727B3DB 30A9A91E 10236FA7 63BAEACB 5F7E8602 0C33D quit ! ! ! ! ! ! ! ! ! ! !--- Create a user account named sdmsdm with all privileges. username sdmsdm privilege 15 password 0 sdmsdm ! ! ! ! ! ! interface Ethernet0/0 no ip address shutdown half-duplex ! !--- The LAN interface configured with a private IP address. interface FastEthernet1/0 ip address 172.16.1.2 255.255.255.0 !--- Designate that traffic that originates from behind !--- the interface is subject to Network Address Translation (NAT). ip nat inside ip virtual-reassembly duplex auto speed auto ! !--- This is the WAN interface configured with a routable (public) IP address. interface Serial2/0 ip address 192.168.1.1 255.255.255.0 !--- Designate that this interface is the !--- destination for traffic that has undergone NAT. ip nat outside ip virtual-reassembly ! interface Serial2/1 no ip address shutdown ! interface Serial2/2 no ip address shutdown ! interface Serial2/3 no ip address shutdown ! !--- RIP version 2 routing is enabled. router rip version 2 network 172.1.0.0 no auto-summary !--- This is where the commands to enable HTTP and HTTPS are configured. ip http server ip http secure-server ! !--- This configuration is for dynamic NAT. ! !--- Define a pool of outside IP addresses for NAT. ip nat pool pool1 192.168.1.3 192.168.1.10 netmask 255.255.255.0 !--- In order to enable NAT of the inside source address, !--- specify that traffic from hosts that match access list 1 !--- are NATed to the address pool named pool1. ip nat inside source list 1 pool pool1 ! !--- Access list 1 permits only 172.16.1.0 network to be NATed. access-list 1 remark SDM_ACL Category=2 access-list 1 permit 172.16.1.0 0.0.0.255 ! !--- This configuration is for static NAT !--- In order to translate the packets between the real IP address 172.16.1.1 with TCP !--- port 80 and the mapped IP address 192.168.1.1 with TCP port 500. ip nat inside source static tcp 172.16.1.1 80 192.168.1.3 500 extendable ! ! ! ! !--- The default route is configured and points to 192.168.1.2. ip route 0.0.0.0 0.0.0.0 192.168.1.2 ! ! !--- The static route is configured and points to 192.168.1.2. ip route 10.1.1.0 255.255.255.0 192.168.1.2 ! ! control-plane ! ! ! ! ! ! ! ! ! ! line con 0 line aux 0 !--- Telnet enabled with password as sdmsdm. line vty 0 4 password sdmsdm login ! ! end |

다음을 확인합니다.

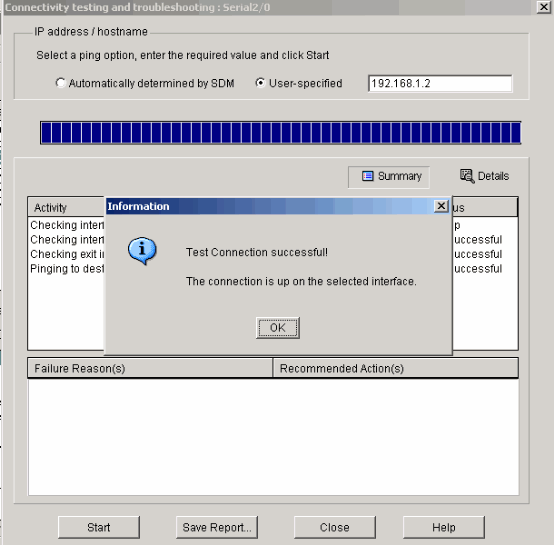

엔드 투 엔드 연결을 테스트하려면 Configure > Interface & Connections > Edit Interface Connections > Test Connection을 선택합니다.사용자 지정 라디오 버튼을 클릭하면 원격 엔드 IP 주소를 지정할 수 있습니다.

문제 해결

Output Interpreter 도구(등록된 고객만 해당)(OIT)는 특정 show 명령을 지원합니다.OIT를 사용하여 show 명령 출력의 분석을 봅니다.

참고: 디버그 명령을 실행하기 전에 디버그 명령에 대한 중요 정보를 참조하십시오.

다음 옵션을 사용하여 문제를 해결할 수 있습니다.

-

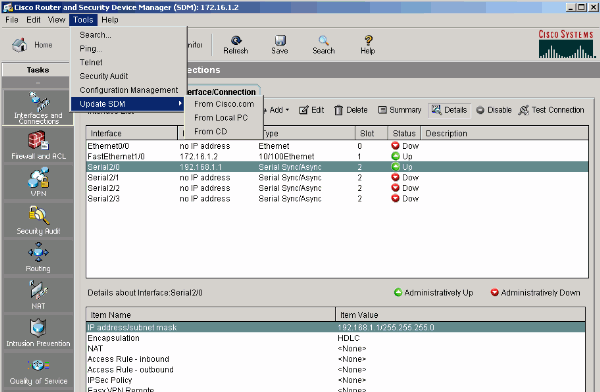

작업 표시줄에서 Tools > Update SDM을 선택하여 SDM을 Ping, Telnet 및 최신 버전으로 업그레이드합니다.이 작업은 Cisco.com, 로컬 PC 또는 CD에서 수행할 수 있습니다.

-

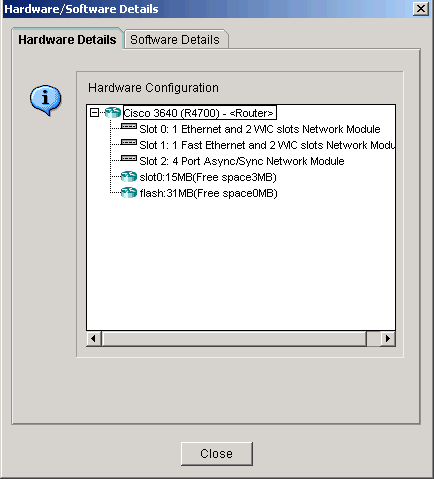

라우터의 하드웨어 컨피그레이션에 대한 정보를 보려면 Help(도움말) > About this Router(이 라우터 정보)를 선택합니다.

이 창에는 라우터에 저장된 IOS 이미지에 대한 정보가 표시됩니다.

-

Help 옵션은 SDM에서 라우터 컨피그레이션에 사용할 수 있는 다양한 옵션에 대한 정보를 제공합니다.

64비트 OS를 사용하는 SDM의 호환성

SDM은 64비트 OS가 있는 컴퓨터에서 지원되지 않습니다.라우터에 SDM을 설치하고 웹 브라우저를 통해 액세스해야 합니다.

작업 4를 참조하십시오.라우터에 SDM 파일 설치에 대한 자세한 내용은 SDM 파일을 설치하십시오.

웹 브라우저를 통해 SDM을 시작할 수 없습니다.

문제

웹 브라우저를 통해 SDM을 사용하는 경우 SDM 시작 오류 메시지가 나타납니다.

솔루션 1

문제는 Java 버전일 수 있습니다.Java 업데이트가 SDM 버전과 호환되지 않을 수 있습니다.Java 버전이 Java 6 업데이트 12인 경우 해당 버전을 제거하고 Java 6 업데이트 3을 설치합니다. 그러면 문제가 해결됩니다.호환성에 대한 자세한 내용은 SDM 2.5 릴리스 노트의 웹 브라우저 버전 및 Java 런타임 환경 버전 섹션을 참조하십시오.SDM 버전 2.5는 Java 버전 6의 업데이트 2 및 3에서 실행됩니다.

솔루션 2

문제를 해결하려면 Internet Explorer의 내 컴퓨터에서 활성 콘텐츠를 파일로 실행하도록 허용합니다.

-

Internet Explorer를 열고 도구 > 인터넷 옵션 > 고급을 선택합니다.

-

보안 섹션에서 내 컴퓨터의 파일에서 활성 콘텐츠 실행 허용 옵션 옆에 있는 확인란과 서명이 유효하지 않은 경우에도 활성 콘텐츠에서 소프트웨어 설치 허용을 확인합니다.

-

이제 확인을 클릭하고 브라우저를 다시 시작하여 변경 사항을 적용합니다.

오류:java.bling 스택 오버플로

문제

SDM에 연결할 수 없으며 다음 오류 메시지가 표시됩니다.

java.bling stack over flow

솔루션

이 문제는 일반적으로 Java 코드 버전 1.5.0_06을 사용할 때 발생합니다.이 문제를 해결하는 방법에 대한 자세한 내용은 사용자가 SDM(보안 장치 관리자)에 연결할 수 없으며 java.bling stack over flow 오류 메시지를 수신합니다.

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

27-Jul-2011 |

최초 릴리스 |

피드백

피드백