소개

이 문서에서는 LDAP(Lightweight Directory Access Protocol) 디렉토리에서 사용자를 가져오는 방법에 대해 설명합니다.따라서 최종 사용자는 자신의 계정으로 Cisco 웹 앱을 통해 로그인하여 스페이스를 관리하고 미팅에 참가할 수 있습니다.

기고자: Jefferson Madriz 및 Octavio Miralrio, Cisco TAC 엔지니어

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- Active Directory

- CMS 버전 3

- API(Application Programming Interface)

참고:LDAP 구성은 선택 사항이며 게스트 액세스만 활성화하려는 경우 완료할 필요가 없습니다.웹 앱에 대한 사용자 로그인을 사용하지 않으려면 이 작업을 건너뜁니다.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- CMS 버전 3.0

- Windows LDAP 디렉토리

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다.이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다.네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 이해해야 합니다.

배경 정보

회의 서버 LDAP 설정

LDAP 서버 위치/주소:LDAP 서버의 네트워크 IP 주소입니다.

이름:API에서 개체를 식별하는 데 도움이 되는 레이블입니다.

LDAP 사용자 이름/비밀번호:LDAP 서버에 연결하는 데 사용되는 자격 증명입니다.

포트/포트 번호:LDAP 서버에 연결할 때 사용할 네트워크 포트입니다.

보안:활성화되면 연결에서 보안 LDAP를 사용합니다.

기본 고유 이름/baseDN:Meeting Server에서 사용자를 검색하는 LDAP 위치입니다.

필터:검색에 포함할 LDAP 객체를 정의하는 검색 필터입니다.

위의 검색 설정과 일치하는 각 사용자에 대해 Meeting Server는 관리자가 정의하는 필드 매핑 식을 사용하여 Meeting Server에 사용자를 생성합니다.매핑은 regex 식 및 LDAP 속성 이름을 사용하여 가져온 사용자의 LDAP 값을 기반으로 결과를 생성할 수 있습니다.일반적으로 사용되는 필드 매핑은 다음과 같습니다.

표시 이름/이름 매핑:Meeting Server의 사용자 검색 및 디렉터리에서 사용자의 이름이 표시됩니다.

사용자 이름/jid매핑:사용자가 웹 앱을 통해 로그인하는 데 사용하는 사용자 이름입니다. 결과는 각 사용자에 대해 고유해야 합니다.

공간 이름/coSpaceName매핑:해당 사용자의 자동 생성 공간에 지정된 레이블

공간 URI 사용자 파트/coSpaceUriMapping:해당 사용자의 자동 생성 공간에 대한 URI(Uniform Resource Identifier)의 사용자 부분을 정의합니다. 결과는 각 사용자에 대해 고유해야 합니다.

공간 보조 URI 사용자 파트/coSpaceSecondaryUriMapping:사용자에 대해 자동 생성된 공간의 보조 URI를 정의합니다(선택 사항). 일반적으로 E164 스타일 URI를 공간에 할당하는 데 사용되며, 결과는 각 사용자에 대해 고유해야 합니다.

공간 통화 ID/coSpaceCallIdMapping:사용자에 대해 자동 생성된 공간의 통화 ID를 설정합니다(선택 사항). 정의되지 않은 경우 임의 통화 ID가 자동으로 생성되며 결과는 각 사용자에 대해 고유해야 합니다.

구성

간소화된 구축 예에서는 Active Directory의 모든 사용자 가져오기를 보여줍니다.선택적으로 가져오기는 가져온 각 사용자에 대한 개인 공간 생성을 지원합니다.이 컨피그레이션은 Webadmin 또는 API를 사용하여 만들 수 있습니다. 두 구성을 동시에 구성할 수는 없습니다.

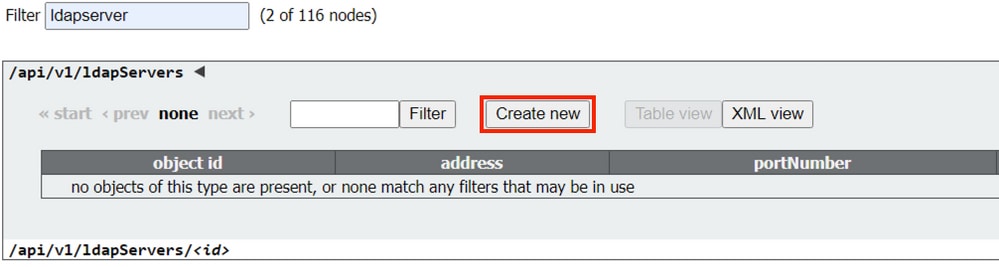

ldap서버

- Meeting Server Webadmin 인터페이스에 로그인

- Configuration(컨피그레이션) > API로 이동합니다.

- Filter 입력 상자를 사용하여 ldapServers를 입력하여 목록 보기를 필터링합니다.

- /api/v1/ldapServers 객체 옆의 화살표를 선택합니다.

- Create new(새로 만들기)를 클릭하여 새 ldapServers 객체를 구성합니다.

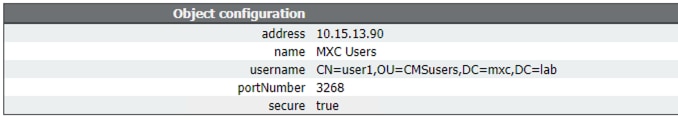

- 서버 값을 입력합니다.아래 예제 값을 업데이트하여 환경에 맞게 수정해야 합니다.

주소:10.15.13.90(또는 FQDN)

이름:MXC 사용자

포트 번호:3268

사용자 이름:CN=user1,OU=CMSusers,DC=mxc,DC=lab

암호:<제공된 사용자의 암호>

보안:true로 설정

- API 객체의 전체 목록으로 돌아가려면 Return to object list를 클릭합니다.

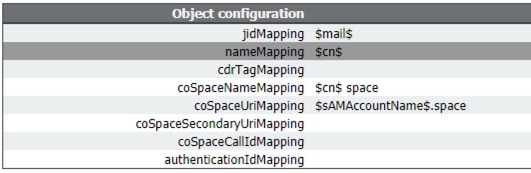

ldap매핑

- Filter 입력 상자를 사용하여 ldapMappings를 입력하여 목록 보기를 필터링합니다.

- /api/v1/ldapMappings 옆의 화살표를 선택합니다.

- Create new(새로 만들기)를 선택하여 새 ldapMappings 객체를 구성합니다.

- 필드 매핑 식을 구성합니다.이러한 값은 구축에 맞게 사용자 정의할 수 있습니다.간소화된 구축 권장 사항은 사용자 이름(jidMapping)에 사용자의 이메일 주소를 사용하고 가져온 모든 사용자에 대한 공간을 만드는 것입니다.

jid 매핑:$mail$

이름 매핑:$cn$

coSpaceUri매핑:$sAMAccountName$.space

coSpace 이름 매핑:$cn$ 공간

- API 객체의 전체 목록으로 돌아가려면 Return to object list를 클릭합니다.

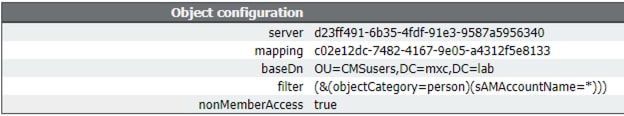

ldap스토리지

- Filter 입력 상자를 사용하여 ldapSources를 입력하여 목록 보기를 필터링합니다.

- /api/v1/ldapSources 옆의 화살표를 선택합니다.

- Create new(새로 만들기)를 선택하여 새 ldapSources 객체를 구성합니다.

- server 매개 변수는 이전 단계에서 생성한 ldapServers 개체의 ID로 설정해야 합니다.

- 매핑 매개 변수는 이전 단계에서 만든 ldapMappings 개체의 ID로 설정해야 합니다.

- baseDn 및 필터 매개변수를 구성합니다.이러한 값은 사용자를 가져올 때 LDAP 서버에서 수행되는 검색을 정의합니다.

baseDn OU=CMSusers,DC=mxc,DC=lab

필터 (&(objectCategory=person)(sAMAccountName=*)) 또는 (&(sAMAccountType=805306368)(sAMAccountName=*)(mail=*))

참고::디렉터리에 사용자 수가 많거나(10,000명 이상) 모든 사용자를 활성화하지 않으려는 경우 보다 구체적인 그룹 또는 사용자 집합을 대상으로 기본 고유 이름 및 필터를 변경할 수 있습니다.LDAP 관리자에게 문의하십시오.

이제 사용자를 가져오기 위한 LDAP 컨피그레이션이 완료되었으며 LDAP 동기화를 실행할 준비가 되었습니다.

LDAP 가져오기

ldapServer, ldapMapping 및 ldapSource 객체가 생성된 경우 사용자를 가져오려면 LDAP 가져오기/동기화 프로세스를 실행해야 합니다.LDAP 서버의 사용자 변경 사항을 Meeting Server에서 업데이트하려면 언제든지 동기화 프로세스를 다시 실행해야 합니다.

- Meeting Server Webadmin 인터페이스에 로그인합니다.

- Configuration(컨피그레이션) > Active Directory(Active Directory)로 이동합니다.

- 페이지 맨 아래에서 Sync Now를 선택합니다.

참고:이 페이지의 구성이 사용되지 않더라도 Sync Now를 계속 사용할 수 있습니다.

다음을 확인합니다.

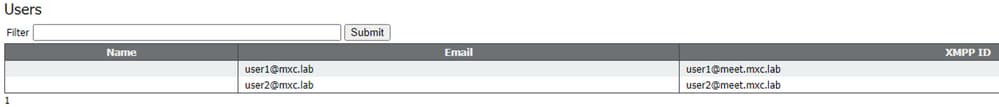

1~2분 후 Status > Users로 이동하여 LDAP 가져오기에 의해 생성된 사용자를 표시합니다.

Configuration(컨피그레이션)>Spaces(스페이스)로 이동하여 가져온 사용자에 대해 생성된 공간이 표시되는지 확인합니다.

사용자 목록이 비어 있는 경우 Logs(로그) > Event Log(이벤트 로그)로 이동하고 LDAP 동기화 작업이 있는 항목을 찾습니다.누락되거나 중복된 항목에 대한 오류가 발생하면 필드 매핑 또는 검색 조건을 조정하여 오류를 방지해야 합니다.필요한 경우 Configuration(컨피그레이션) > API를 사용하여 이전에 설정한 값을 수정한 다음 LDAP 동기화를 반복할 수 있습니다.

추가 정보

LDAP 팁 및 예