소개

이 문서에서는 CCE(Contact Center Enterprise) 종합 통화 흐름에서 SRTP(Real-Time Transport Protocol) 트래픽을 보호하는 방법을 설명합니다.

사전 요구 사항

인증서 생성 및 가져오기는 이 문서의 범위에 포함되지 않으므로 Cisco Unified Communication Manager(CUCM), Customer Voice Portal(CVP) Call Server, Cisco Virtual Voice Browser(CVVB) 및 Cisco Unified Border Element(CUBE)용 인증서를 생성하여 해당 구성 요소로 가져와야 합니다. 자체 서명 인증서를 사용하는 경우 서로 다른 구성 요소 간에 인증서를 교환해야 합니다.

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

사용되는 구성 요소

이 문서의 정보는 PCCE(Package Contact Center Enterprise), CVP, CVVB 및 CUCM 버전 12.6을 기반으로 하지만 이전 버전에도 적용됩니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

구성

참고: 컨택 센터의 포괄적인 통화 흐름에서 보안 RTP를 활성화하려면 보안 SIP 신호를 활성화해야 합니다. 따라서 이 문서의 컨피그레이션은 보안 SIP 및 SRTP를 모두 활성화합니다.

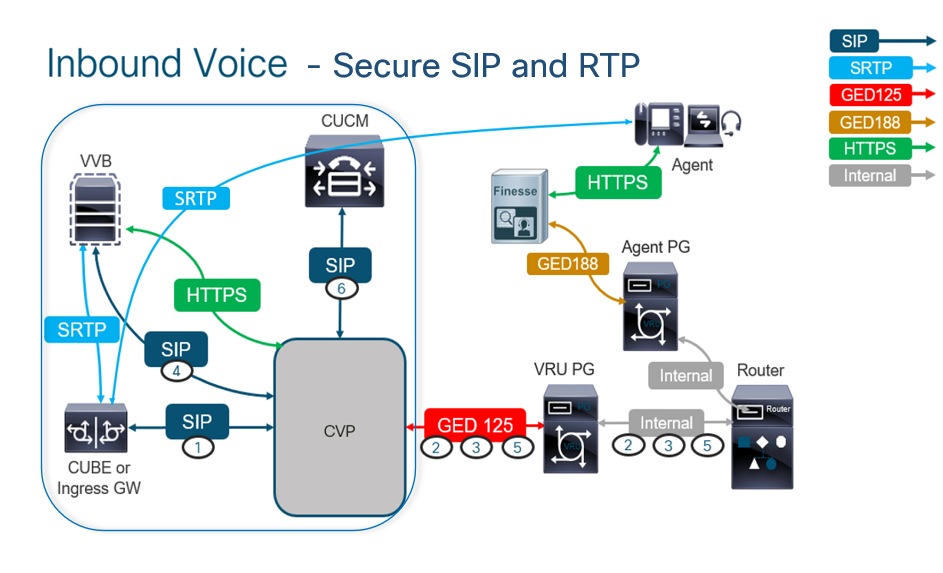

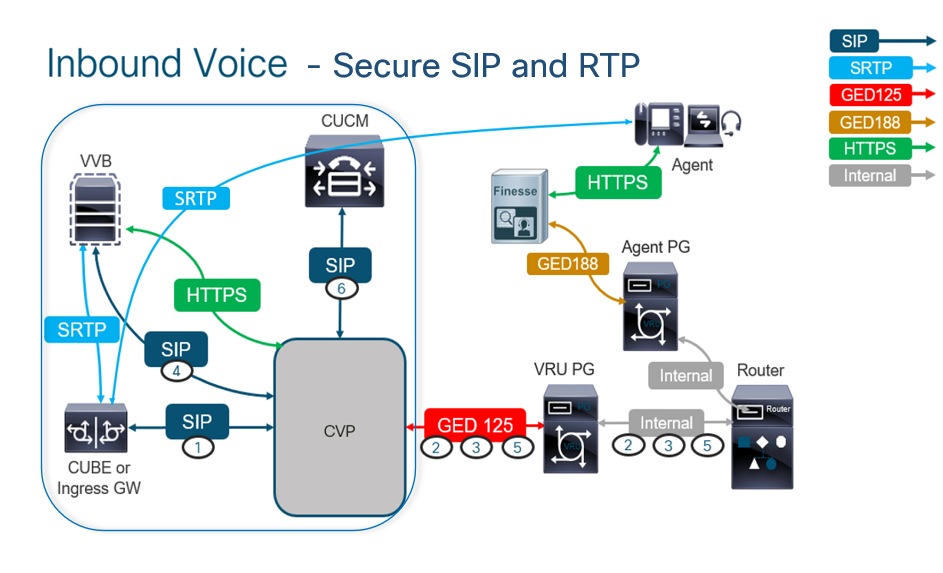

다음 다이어그램에는 컨택 센터의 포괄적인 통화 흐름에서 SIP 신호 및 RTP와 관련된 구성 요소가 나와 있습니다. 음성 통화가 시스템에 수신되면 먼저 인그레스 게이트웨이 또는 CUBE를 통해 수신되므로 CUBE에서 컨피그레이션을 시작합니다. 다음으로 CVP, CVVB 및 CUCM을 구성합니다.

작업 1: CUBE 보안 컨피그레이션

이 작업에서는 SIP 프로토콜 메시지 및 RTP를 보호하도록 CUBE를 구성합니다.

필수 구성:

- SIP UA에 대한 기본 신뢰 지점 구성

- TLS 및 SRTP를 사용하도록 다이얼 피어 수정

단계:

- CUBE에 대한 SSH 세션을 엽니다.

- SIP 스택에서 CUBE의 CA 인증서를 사용하도록 하려면 다음 명령을 실행합니다. CUBE는 CUCM(198.18.133.3) 및 CVP(198.18.133.13)에서/로 SIP TLS 연결을 설정합니다.

Conf t

Sip-ua

Transport tcp tls v1.2

crypto signaling remote-addr 198.18.133.3 255.255.255.255 trustpoint ms-ca-name

crypto signaling remote-addr 198.18.133.13 255.255.255.255 trustpoint ms-ca-name

exit

- CVP로의 발신 다이얼 피어에서 TLS를 활성화하려면 다음 명령을 실행합니다. 이 예에서는 다이얼 피어 태그 6000을 사용하여 통화를 CVP로 라우팅합니다.

Conf t

dial-peer voice 6000 voip

session target ipv4:198.18.133.13:5061

session transport tcp tls

srtp

exit

작업 2: CVP 보안 컨피그레이션

이 작업에서 SIP 프로토콜 메시지(SIP TLS)를 보호하도록 CVP 통화 서버를 구성합니다.

단계:

- 에

UCCE Web Administration로그인합니다.

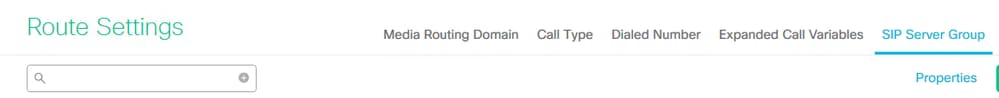

- 로 이동합니다.

Call Settings > Route Settings > SIP Server Group

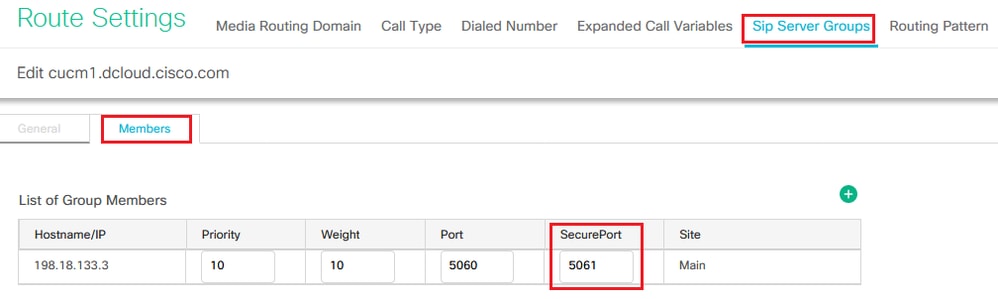

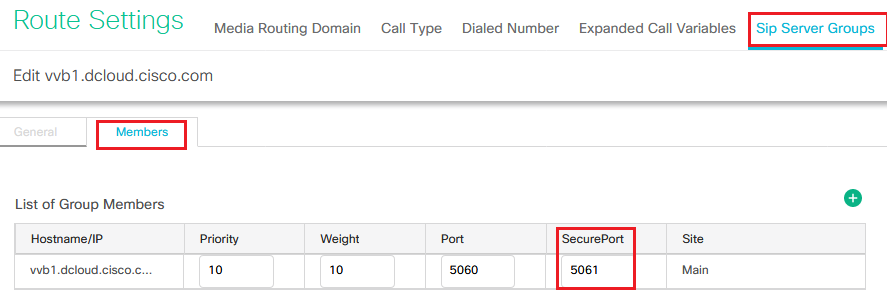

구성에 따라 CUCM, CVVB 및 CUBE에 대해 구성된 SIP 서버 그룹이 있습니다. 모든 포트에 대해 보안 SIP 포트를 5061로 설정해야 합니다. 이 예에서는 다음 SIP 서버 그룹이 사용됩니다.

cucm1.dcloud.cisco.com CUCM용vvb1.dcloud.cisco.com CVVB용cube1.dcloud.cisco.com CUBE용

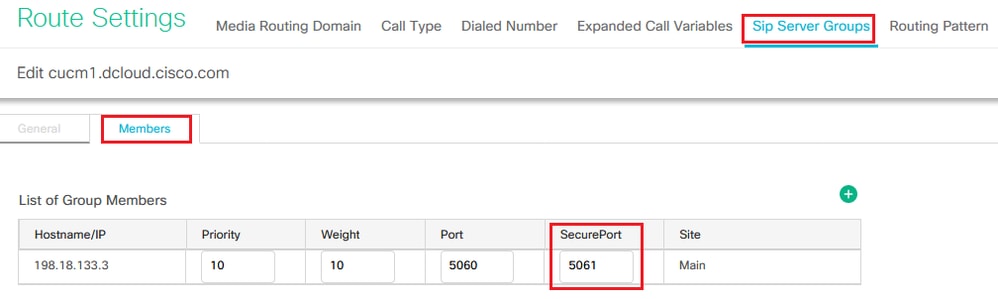

cucm1.dcloud.cisco.com를 클릭한 다음MembersSIP 서버 그룹 컨피그레이션의 세부사항을 표시하는 탭에서 클릭합니다. 로SecurePort설정하고 을5061클릭합니다Save.

- 을

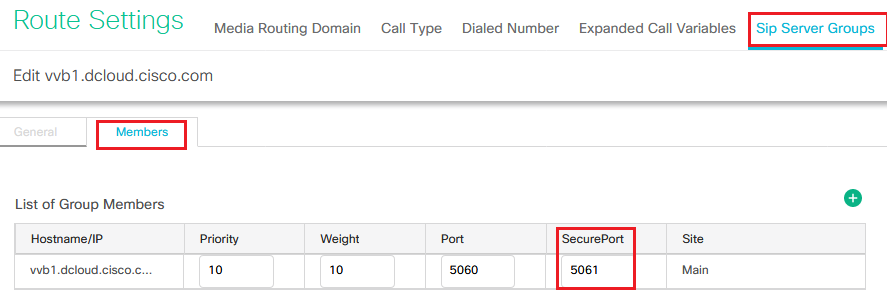

vvb1.dcloud.cisco.com클릭한 다음MembersSecurePort탭에서 를 로 설정하고5061을Save클릭합니다.

작업 3: CVVB 보안 컨피그레이션

이 작업에서 SIP 프로토콜 메시지(SIP TLS) 및 SRTP를 보호하도록 CVVB를 구성합니다.

단계:

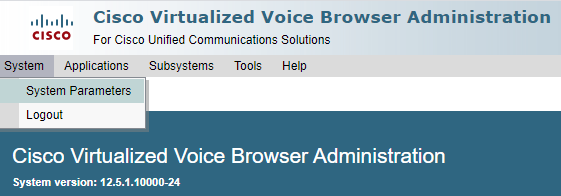

- 페이지를

Cisco VVB Admin엽니다.

- 로 이동합니다.

System > System Parameters

- 섹션에서

Security ParametersEnable을 선택합니다TLS (SIP) . 를Supported TLS(SIP) version as TLSv1.2보관하고 대상Enable을 선택합니다SRTP.

- 을 클릭합니다.

Update CVVB 엔진을 다시 시작하라는 프롬프트가 표시되면 클릭합니다Ok.

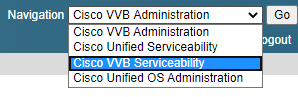

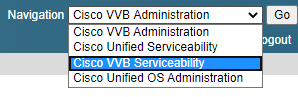

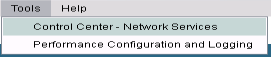

- 이러한 변경 사항을 적용하려면 Cisco VVB 엔진을 다시 시작해야 합니다. VVB 엔진을 다시 시작하려면 로 이동한 다음 을

Cisco VVB Serviceability클릭합니다Go.

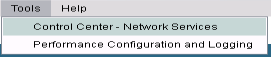

- 로 이동합니다.

Tools > Control Center – Network Services

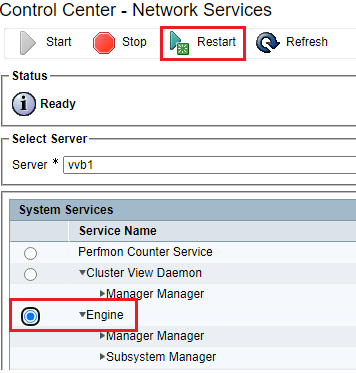

- 를 선택하고

Engine를 클릭합니다Restart.

작업 4: CUCM 보안 컨피그레이션

CUCM에서 SIP 메시지 및 RTP를 보호하려면 다음 컨피그레이션을 수행합니다.

- CUCM 보안 모드를 혼합 모드로 설정

- CUBE 및 CVP에 대한 SIP 트렁크 보안 프로필 구성

- SIP 트렁크 보안 프로필을 각 SIP 트렁크에 연결하고 SRTP 활성화

- CUCM과의 보안 에이전트 장치 통신

CUCM 보안 모드를 혼합 모드로 설정

CUCM은 2가지 보안 모드를 지원합니다.

- 비보안 모드(기본 모드)

- 혼합 모드(보안 모드)

단계:

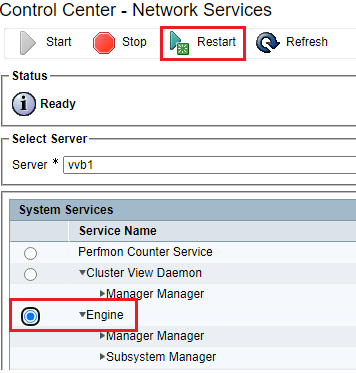

- CUCM 관리 인터페이스에 로그인합니다.

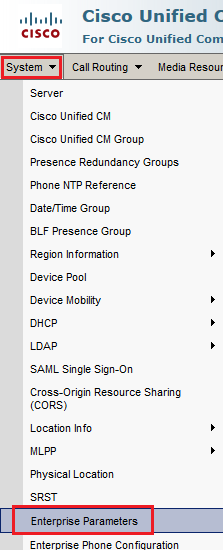

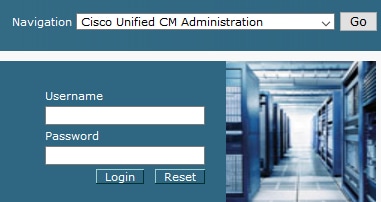

- CUCM에 로그인하면 로 이동할 수

System > Enterprise Parameters있습니다.

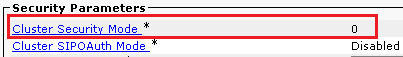

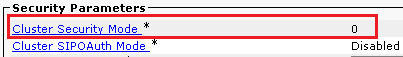

- 섹션에서

Security Parameters가 로 설정되어 있는지Cluster Security Mode확인합니다0.

- Cluster Security Mode(클러스터 보안 모드)가 0으로 설정된 경우, 이는 클러스터 보안 모드가 비보안으로 설정되었음을 의미합니다. CLI에서 혼합 모드를 활성화해야 합니다.

- CUCM에 대한 SSH 세션을 엽니다.

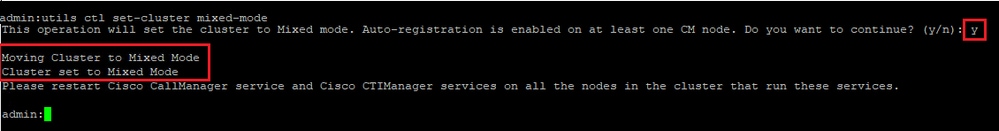

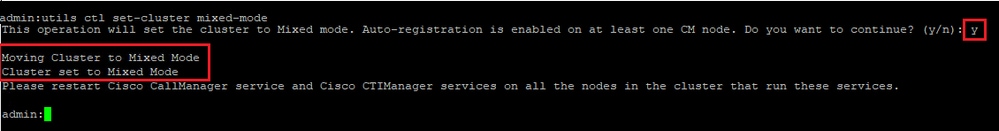

- SSH를 통해 CUCM에 성공적으로 로그인하면 다음 명령을 실행합니다.

utils ctl set-cluster 혼합 모드

- 입력

y후 프롬프트가 나타나면 클릭합니다Enter. 이 명령은 클러스터 보안 모드를 혼합 모드로 설정합니다.

- 변경 사항을 적용하려면 및 서비스를

Cisco CallManager다시Cisco CTIManager시작하십시오.

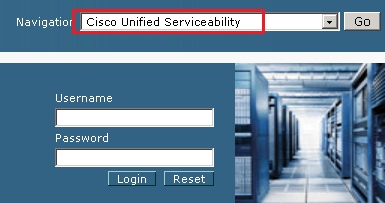

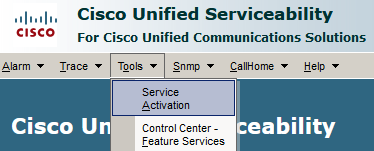

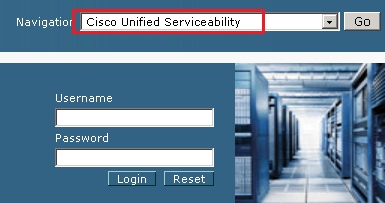

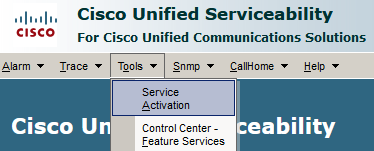

- 서비스를 다시 시작하려면 로 이동하여 로그인합니다

Cisco Unified Serviceability.

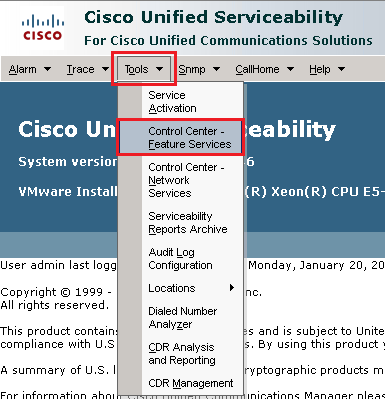

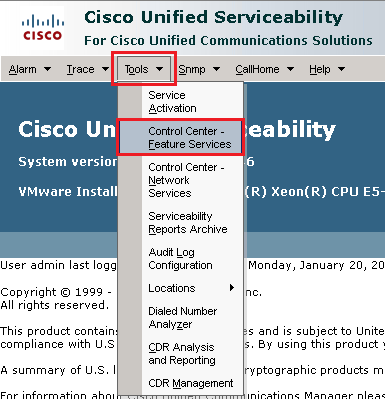

- 로그인에 성공하면 로

Tools > Control Center – Feature Services이동합니다.

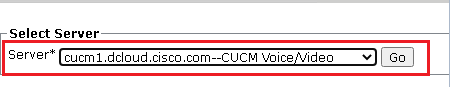

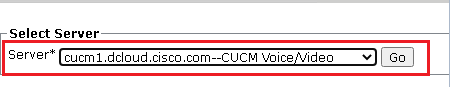

- 서버를 선택한 다음 을 클릭합니다

Go.

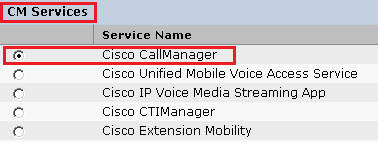

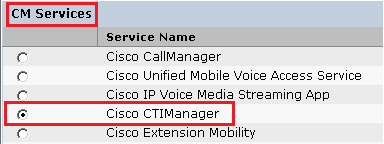

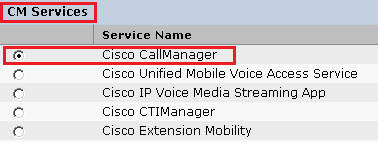

- CM 서비스 아래에서 을

Cisco CallManager선택한 다음 페이지 상단의Restart버튼을 클릭합니다.

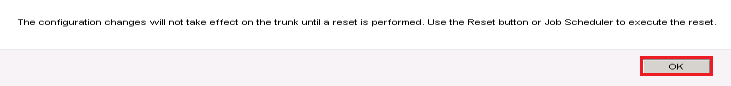

- 팝업 메시지를 확인하고 을 클릭합니다

OK. 서비스가 성공적으로 다시 시작될 때까지 기다립니다.

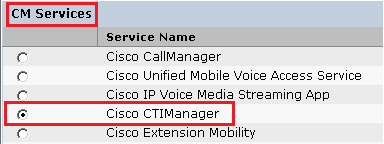

- 을 성공적으로 다시 시작한 후

Cisco CallManager을 선택한 다음 버튼을Cisco CTIManager클릭하여 다시 시작합니다Restart. Cisco CTIManager 서비스.

- 팝업 메시지를 확인하고 을 클릭합니다

OK. 서비스가 성공적으로 다시 시작될 때까지 기다립니다.

- 서비스를 성공적으로 다시 시작한 후 클러스터 보안 모드가 혼합 모드로 설정되어 있는지 확인하려면 5단계에서 설명한 대로 CUCM 관리로 이동한 다음 를

Cluster Security Mode확인합니다. 이제 로 설정되어야 합니다1.

CUBE 및 CVP에 대한 SIP 트렁크 보안 프로필 구성

단계:

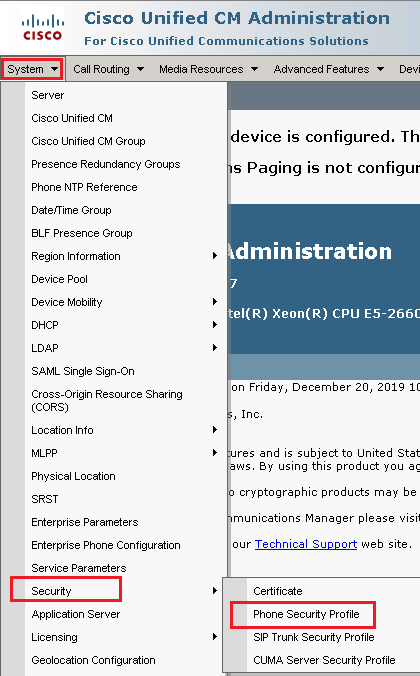

- CUCM 관리 인터페이스에 로그인합니다.

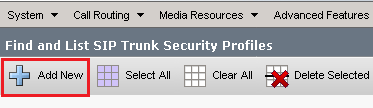

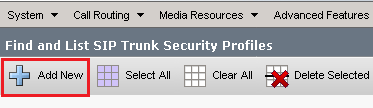

- CUCM에 성공적으로 로그인한 후 CUBE에 대한 디바이스 보안 프로필을 생성하려면 로 이동합니다

System > Security > SIP Trunk Security Profile.

- 왼쪽 상단에서 Add New(새로 추가)를 클릭하여 새 프로필을 추가합니다.

- 이 이미지로

SIP Trunk Security Profile구성한 다음 페이지Save왼쪽 하단을 클릭합니다.

5. 일치해야 하Secure Certificate Subject or Subject Alternate Name는 CUBE 인증서의 CN(Common Name)으로 를 설정합니다.

6. 버튼Copy을 클릭하고 을 (를)Name(으)로SecureSipTLSforCVP변경합니다. 일치해야Secure Certificate Subject하므로 CVP 통화 서버 인증서의 CN으로 변경합니다. 버튼을Save 클릭합니다.

SIP 트렁크 보안 프로필을 각 SIP 트렁크에 연결하고 SRTP 활성화

단계:

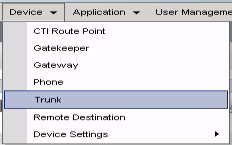

- CUCM Administration(CUCM 관리) 페이지에서 로

Device > Trunk이동합니다.

- CUBE 트렁크를 검색합니다. 이 예에서는 CUBE 트렁크 이름이 이고

vCube를 클릭합니다Find.

- vCUBE 트렁크 컨피그레이션 페이지를 열려면 클릭하십시오

vCUBE.

- 섹션

Device Information에서 SRTP를 활성화하려면 확인란을SRTP Allowed선택합니다.

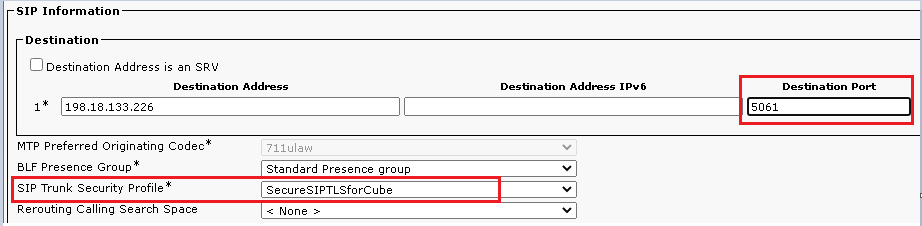

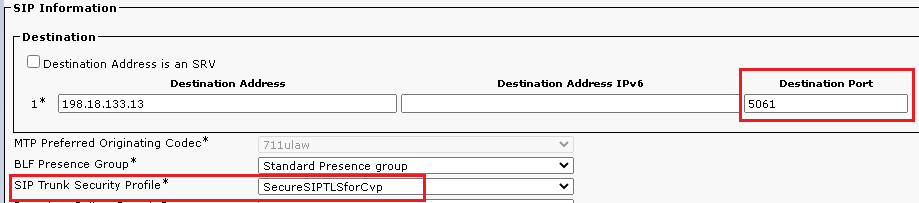

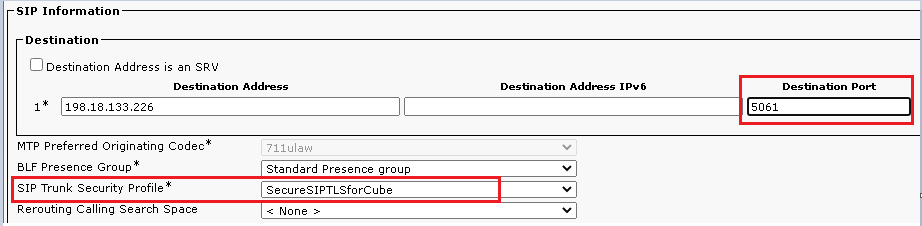

- 아래로 스크롤하여

SIP Information섹션을 (으)로Destination Port변경합니다5061.

- 변경

SIP Trunk Security ProfileSecureSIPTLSForCube.

- 을

SaveRest클릭한 다음 변경 save 사항을 적용합니다.

- CVP 트렁크로

Device > Trunk이동하여 CVP 트렁크를 검색합니다. 이 예에서는 CVP 트렁크 이름이 입니다cvp-SIP-Trunk. 을 클릭합니다.Find

- CVP 트렁크 컨피그레이션 페이지를 열려면 클릭합니다

CVP-SIP-Trunk.

- 섹션

Device Information에서 SRTP를 활성화하려면 확인란을SRTP Allowed선택합니다.

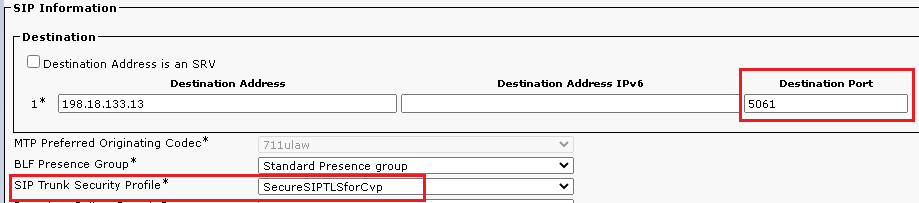

- 아래로 스크롤하여 섹션으로

SIP Information이동한 다음 을 (Destination Port)으로5061변경합니다.

- 변경

SIP Trunk Security ProfileSecureSIPTLSForCvp.

- 를

Save클릭한 다음Rest변경 save 사항을 적용합니다.

보안 에이전트의 CUCM과의 디바이스 통신

디바이스에 보안 기능을 활성화하려면 LSC(Locally Significant Certificate)를 설치하고 해당 디바이스에 보안 프로파일을 할당해야 합니다. LSC는 CUCM CAPF 개인 키로 서명된 엔드포인트의 공개 키를 보유합니다. 기본적으로 전화기에는 설치되지 않습니다.

단계:

- 인터페이스에

Cisco Unified Serviceability로그인합니다.

- 로 이동합니다.

Tools > Service Activation

- CUCM 서버를 선택하고 를

Go클릭합니다.

- 서비스를

Cisco Certificate Authority Proxy Function활성화하려면Save 을 선택하고 클릭합니다. 확인하려면 클릭하십시오Ok.

- 서비스가 활성화되었는지 확인한 다음 CUCM administration(CUCM 관리)으로 이동합니다.

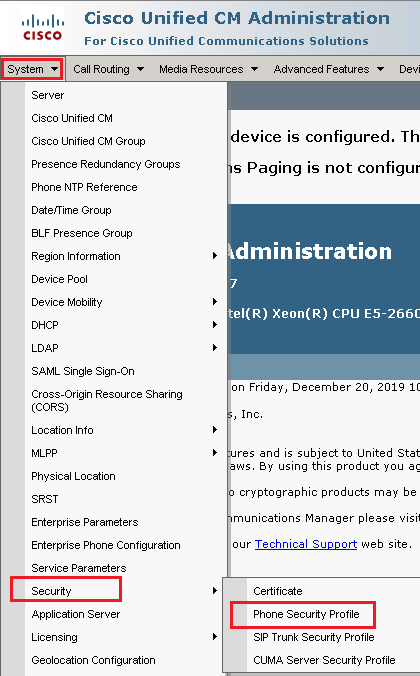

- CUCM 관리에 로그인했으면 로 이동하여 에이전트 디바이스에 대한 디바이스 보안 프로파일을

System > Security > Phone Security Profile생성합니다.

- 상담원 장치 유형에 해당하는 보안 프로파일을 찾습니다. 이 예에서는 소프트폰을 사용하므로 선택합니다

Cisco Unified Client Services Framework - Standard SIP Non-Secure Profile. 복사 아이콘을 누릅니다 이 프로파일을 복사하려면

이 프로파일을 복사하려면

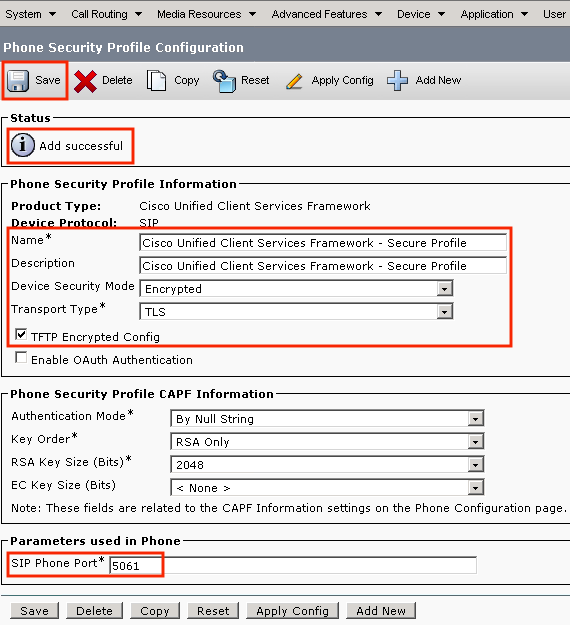

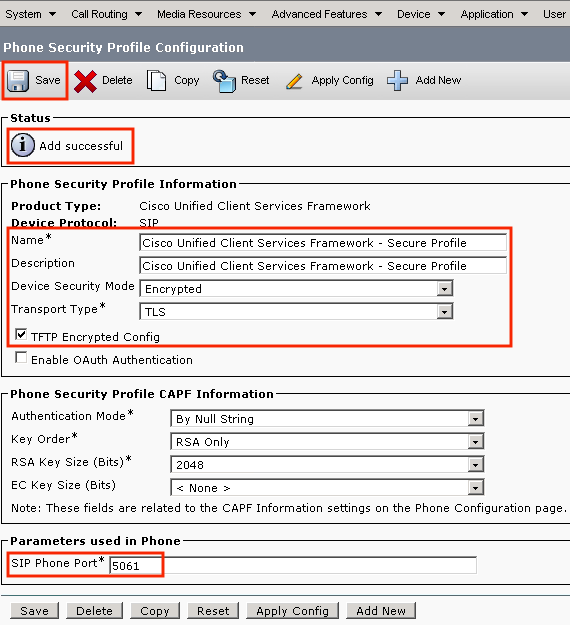

- 프로파일 이름을 (으)로

Cisco Unified Client Services Framework - Secure Profile바꿉니다. 이 이미지에서와 같이 매개변수를 변경한 다음 Save 페이지의 왼쪽 상단에 있습니다.

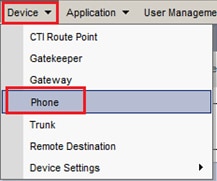

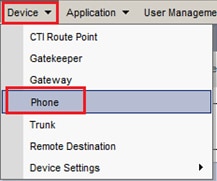

- 전화기 디바이스 프로필을 성공적으로 생성한 후 로

Device > Phone이동합니다.

- 사용 가능한 모든 전화기를 나열하려면 클릭하고

Find에이전트 전화기를 클릭합니다.

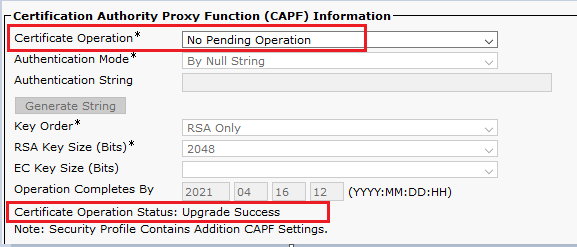

- 에이전트 폰 컨피그레이션 페이지가 열립니다. 섹션

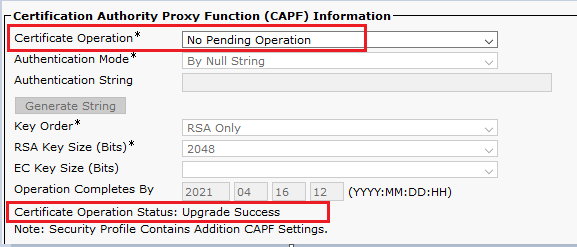

Certification Authority Proxy Function (CAPF) Information찾기 LSC를 설치하려면Certificate OperationInstall/UpgradeOperation Completes by로 설정하고 향후 날짜로 설정합니다.

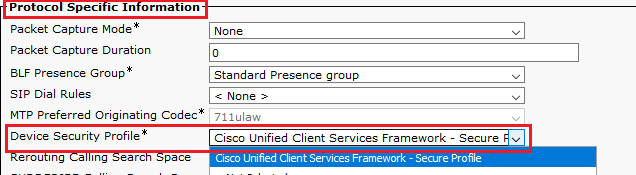

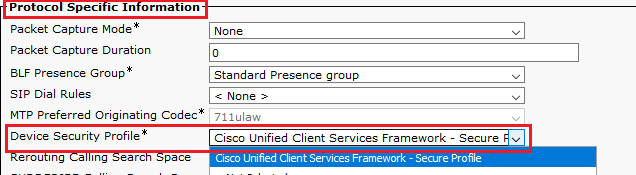

- 섹션을 찾아

Protocol Specific Information로Device Security Profile변경합니다Cisco Unified Client Services Framework – Secure Profile.

- 페이지의 왼쪽 상단을 클릭합니다

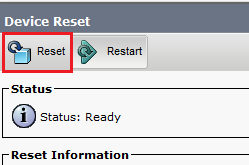

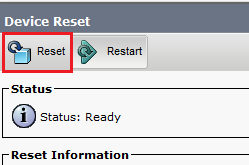

Save. 변경 사항이 성공적으로 저장되었는지 확인한 다음 을 클릭합니다Reset.

- 팝업 창이 열리고 클릭

Reset을 통해 작업을 확인합니다.

- 에이전트 디바이스가 CUCM에 다시 한 번 등록되면 현재 페이지를 새로 고치고 LSC가 성공적으로 설치되었는지 확인합니다. 섹션

Certification Authority Proxy Function (CAPF) Information확인,Certificate Operation이(가) 로 설정되어야 하며No Pending Operation이(가) 로 설정되어Certificate Operation Status있어야 합니다. Upgrade Success.

- 단계의 동일한 단계를 참조하십시오. 7 - 13 - CUCM에서 보안 SIP 및 RTP를 사용하려는 다른 에이전트의 디바이스를 보호합니다.

다음을 확인합니다.

RTP가 올바르게 보호되어 있는지 확인하려면 다음 단계를 수행하십시오.

- 컨택 센터에 테스트 전화를 걸고 IVR 프롬프트를 청취합니다.

- 동시에 vCUBE에 대한 SSH 세션을 열고 다음 명령을 실행합니다.

show call active voice brief

팁: SRTP가 CUBE와 VVBon(198.18.133.143) 사이에 있는지 확인합니다. 대답이 "예"인 경우 CUBE와 VVB 간의 RTP 트래픽이 안전함을 확인합니다.

- 상담원이 전화를 받을 수 있도록 합니다.

.

- 상담원이 예약되고 통화가 상담원에게 라우팅됩니다. 전화를 받습니다.

- 통화가 상담원에게 연결됩니다. vCUBE SSH 세션으로 돌아가 다음 명령을 실행합니다.

show call active voice brief

팁: SRTP가 CUBE와 상담원 전화(198.18.133.75) 사이에 있는지on확인합니다. 대답이 "예"인 경우 CUBE와 Agent 간의 RTP 트래픽이 안전한지 확인합니다.

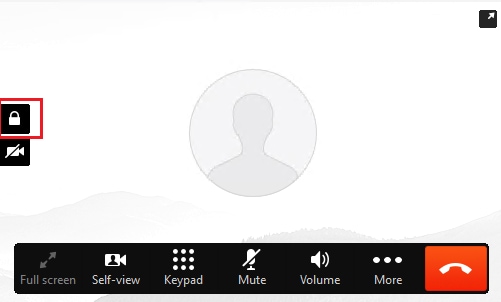

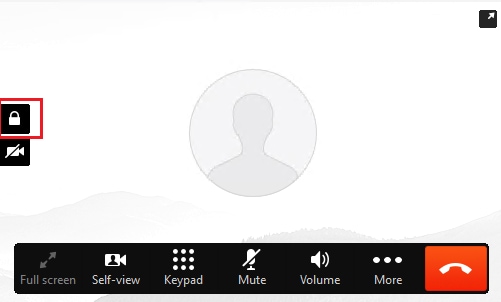

- 또한 통화가 연결되면 에이전트 디바이스에 보안 잠금이 표시됩니다. 또한 RTP 트래픽이 안전한지 확인합니다.

SIP 신호가 제대로 보호되는지 확인하려면 Configure Secure SIP Signaling(보안 SIP 신호 구성) 문서를 참조하십시오.

피드백

피드백