PFRv3에서 로드 밸런싱 구성

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

소개

이 문서에서는 PfRv3(Performance Routing version 3)에서 브랜치 라우터의 WAN 링크에서 로드 밸런싱을 수행하는 데 사용되는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

PfRv3(Performance Routing version 3)에 대한 기본적인 지식이 있는 것이 좋습니다.

사용되는 구성 요소

이 문서는 특정 소프트웨어 및 하드웨어 버전으로 한정되지 않습니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다.이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다.현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

PfR의 주요 애플리케이션 중 하나는 지연, 지터, 대역폭 등 물리적 특성이 서로 다른 링크에서도 WAN 로드 밸런싱입니다.이 작업을 위해 PfR은 에지 라우터를 통해 흐르는 다양한 TC(Traffic Classes)에서 효율적으로 활용하기 위해 WAN 링크의 링크 사용률 레벨을 확인합니다.

트래픽 클래스는 두 그룹으로 나누어집니다.

- 성능 트래픽 클래스(TC):성능 메트릭이 정의된 모든 트래픽 클래스입니다(지연, 손실, 지터).

- 비성능 트래픽 클래스:기본적으로 match 문 중 하나와 일치하지 않는 기본 트래픽 클래스(예: TC)입니다.정의된 성능 메트릭이 없습니다.

참고:로드 밸런싱은 비성능 트래픽 클래스에만 영향을 줍니다.

PfRv3 컨피그레이션에서는 디바이스에서 수행할 수 있는 네 가지 역할이 있습니다.

- 허브 마스터 컨트롤러 — 허브 사이트의 마스터 컨트롤러로서 데이터 센터 또는 본사 중 하나일 수 있습니다.모든 정책이 허브 마스터 컨트롤러에 구성됩니다.사이트의 마스터 컨트롤러 역할을 하며 최적화를 결정합니다.

- 허브 경계 라우터 — 허브 사이트의 경계 컨트롤러입니다.PfRv3는 허브 보더 라우터의 WAN 인터페이스에서 활성화됩니다.동일한 디바이스에서 둘 이상의 WAN 인터페이스를 구성할 수 있습니다.여러 허브 경계 디바이스를 가질 수 있습니다.허브-경계 라우터에서 PfRv3는 로컬 허브-마스터 컨트롤러 주소, 경로 이름 및 외부 인터페이스의 경로 ID로 구성해야 합니다.전역 라우팅 테이블(기본 VRF)을 사용하거나 허브 경계 라우터에 대해 특정 VRF를 정의할 수 있습니다.

-

브랜치 마스터 컨트롤러 — 브랜치 마스터 컨트롤러는 브랜치 사이트의 마스터 컨트롤러입니다.이 디바이스에 정책 컨피그레이션이 없습니다.허브 마스터 컨트롤러로부터 정책을 수신합니다.이 디바이스는 브랜치 사이트의 마스터 컨트롤러 역할을 하며 최적화를 결정합니다.

-

브랜치 경계 라우터 — 브랜치 사이트의 경계 디바이스입니다.디바이스에서 PfRv3 border-master 컨트롤러를 활성화하는 것 외에는 컨피그레이션이 없습니다.디바이스에서 종료되는 WAN 인터페이스는 자동으로 탐지됩니다.

구성

PfRv3의 로드 밸런싱 메커니즘은 기본 클래스로 분류되는 트래픽에만 작동합니다.로드 밸런싱이 비활성화되면 PfRv3는 이 기본 클래스를 삭제하고 트래픽은 로드 밸런싱되지 않으며 라우팅 테이블 정보를 기반으로 라우팅됩니다.

PfRv3에서 로드 밸런싱은 Border 라우터의 링크 성능 차이가 20%에 도달하고 Hub-Master Controller에 "load-balance" 명령이 구성되면 바로 시작됩니다.이 값은 고정되어 구성할 수 없습니다.

참고:로드 밸런싱은 허브-마스터 컨트롤러 정책 목록에서 지정되지 않은 트래픽 클래스에 대해서만 수행됩니다.

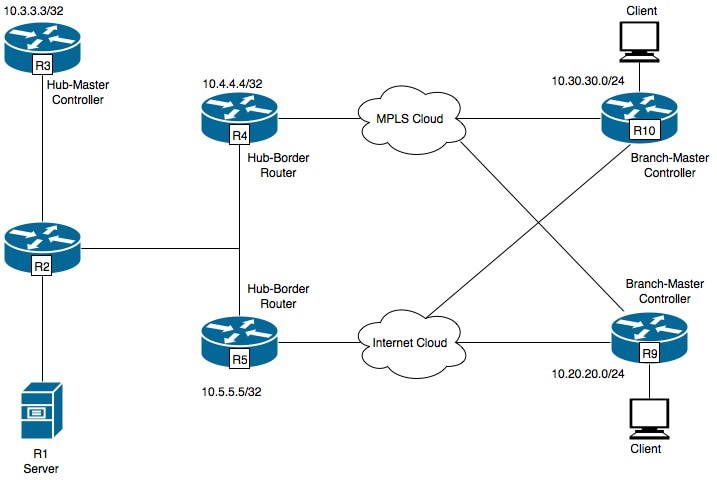

네트워크 다이어그램

다음 이미지는 문서의 나머지 부분에 대한 샘플 토폴로지로 사용됩니다.

R1- 서버, 시작 트래픽.

R3 - 허브 마스터 컨트롤러.

R4- 허브-보더 라우터.

R5- 허브-보더 라우터.

R9- 스포크 위치용 브랜치 마스터 컨트롤러

R10- 스포크 위치용 브랜치 마스터 컨트롤러

R9에는 2개의 DMVPN 터널(예: 터널 100 및 터널 200)이 있습니다.터널 100이 R4에서 종료되고 터널 200이 R5에서 종료됩니다.

구성

R3(마스터 라우터)

hostname R3

!

!

domain one

vrf default

master hub

source-interface Loopback0

load-balance -----> Command to enable PfRv3 Load-balancing

class TEST sequence 10

match dscp ef policy voice

path-preference INET1 fallback INET2

!

!

interface Loopback0

ip address 10.3.3.3 255.255.255.255

!

참고: 로드 밸런스는 기본적으로 비활성화되어 있습니다.

R4(보더 라우터)

hostname R4

!

!

domain one

vrf default

border

source-interface Loopback0

master 10.3.3.3

domain one path INET1

!

!

interface Loopback0

ip address 10.4.4.4 255.255.255.255

R5(보더 라우터)

!

hostname R5

!

domain one

vrf default

border

source-interface Loopback0

master 10.3.3.3

domain one path INET2

!

!

interface Loopback0

ip address 10.5.5.5 255.255.255.255

다음을 확인합니다.

R3(Master Router)은 모든 트래픽 클래스에 대한 전송 트래픽을 유지하도록 구성되었습니다.

R3#show domain one master status

*** Domain MC Status ***

Master VRF: Global

Instance Type: Hub

Instance id: 0

Operational status: Up

Configured status: Up

Loopback IP Address: 10.3.3.3

Load Balancing:

Admin Status: Enabled <<<<<<<<<<<<<<< Disabled by default

Operational Status: Up

Enterprise top level prefixes configured: 0

Max Calculated Utilization Variance: 13%

Last load balance attempt: 00:05:03 ago

Last Reason: Variance less than 20%

Total unbalanced bandwidth:

External links: 0 Kbps Internet links: 0 Kpbs

Route Control: Enabled

Mitigation mode Aggressive: Disabled

Policy threshold variance: 20

Minimum Mask Length: 28

Sampling: off

Borders:

IP address: 10.5.5.5

Connection status: CONNECTED (Last Updated 01:18:20 ago )

Interfaces configured:

Name: Tunnel200 | type: external | Service Provider: INET2 | Status: UP

Number of default Channels: 2

Tunnel if: Tunnel0

IP address: 10.4.4.4

Connection status: CONNECTED (Last Updated 01:18:15 ago )

Interfaces configured:

Name: Tunnel100 | type: external | Service Provider: INET1 | Status: UP

Number of default Channels: 2

Tunnel if: Tunnel0

R3#show domain one master traffic-classes summary

APP - APPLICATION, TC-ID - TRAFFIC-CLASS-ID, APP-ID - APPLICATION-ID

SP - SERVICE PROVIDER, PC = PRIMARY CHANNEL ID,

BC - BACKUP CHANNEL ID, BR - BORDER, EXIT - WAN INTERFACE

UC - UNCONTROLLED, PE - PICK-EXIT, CN - CONTROLLED, UK - UNKNOWN

Dst-Site-Pfx Dst-Site-Id APP DSCP TC-ID APP-ID State SP PC/BC BR/EXIT

10.10.14.0/24 10.9.9.9 N/A default 38 N/A CN INET2 3/4 10.5.5.5/Tunnel200

10.10.14.0/24 10.9.9.9 N/A af31 32 N/A CN INET2 5/6 10.5.5.5/Tunnel200

10.10.12.0/24 10.9.9.9 N/A default 34 N/A CN INET1 4/3 10.4.4.4/Tunnel100

10.10.12.0/24 10.9.9.9 N/A af31 29 N/A CN INET2 5/6 10.5.5.5/Tunnel200

10.10.10.0/24 10.9.9.9 N/A default 31 N/A CN INET1 4/3 10.4.4.4/Tunnel100

10.10.10.0/24 10.9.9.9 N/A af31 24 N/A CN INET2 5/6 10.5.5.5/Tunnel200

10.10.3.0/24 10.9.9.9 N/A default 15 N/A CN INET2 3/4 10.5.5.5/Tunnel200

10.10.3.0/24 10.9.9.9 N/A af31 10 N/A CN INET2 5/6 10.5.5.5/Tunnel200

10.10.8.0/24 10.9.9.9 N/A default 26 N/A CN INET2 3/4 10.5.5.5/Tunnel200

10.10.8.0/24 10.9.9.9 N/A af31 21 N/A CN INET2 5/6 10.5.5.5/Tunnel200

10.10.19.0/24 10.9.9.9 N/A default 8 N/A CN INET2 3/4 10.5.5.5/Tunnel200

10.10.19.0/24 10.9.9.9 N/A af31 1 N/A CN INET2 5/6 10.5.5.5/Tunnel200

10.10.17.0/24 10.9.9.9 N/A af31 39 N/A CN INET2 5/6 10.5.5.5/Tunnel200

10.10.17.0/24 10.9.9.9 N/A default 3 N/A CN INET2 3/4 10.5.5.5/Tunnel200

10.10.11.0/24 10.9.9.9 N/A default 33 N/A CN INET1 4/3 10.4.4.4/Tunnel100

10.10.11.0/24 10.9.9.9 N/A af31 27 N/A CN INET2 5/6 10.5.5.5/Tunnel200

10.10.2.0/24 10.9.9.9 N/A default 13 N/A CN INET2 3/4 10.5.5.5/Tunnel200

10.10.2.0/24 10.9.9.9 N/A af31 7 N/A CN INET2 5/6 10.5.5.5/Tunnel200

10.10.7.0/24 10.9.9.9 N/A default 25 N/A CN INET1 4/3 10.4.4.4/Tunnel100

10.10.7.0/24 10.9.9.9 N/A af31 18 N/A CN INET2 5/6 10.5.5.5/Tunnel200

10.10.18.0/24 10.9.9.9 N/A af31 40 N/A CN INET2 5/6 10.5.5.5/Tunnel200

10.10.18.0/24 10.9.9.9 N/A default 5 N/A CN INET1 4/3 10.4.4.4/Tunnel100

10.10.4.0/24 10.9.9.9 N/A default 19 N/A CN INET2 3/4 10.5.5.5/Tunnel200

10.10.4.0/24 10.9.9.9 N/A af31 12 N/A CN INET2 5/6 10.5.5.5/Tunnel200

10.10.9.0/24 10.9.9.9 N/A default 28 N/A CN INET1 4/3 10.4.4.4/Tunnel100

10.10.9.0/24 10.9.9.9 N/A af31 23 N/A CN INET2 5/6 10.5.5.5/Tunnel200

10.10.1.0/24 10.9.9.9 N/A default 11 N/A CN INET2 3/4 10.5.5.5/Tunnel200

10.10.13.0/24 10.9.9.9 N/A default 36 N/A CN INET1 4/3 10.4.4.4/Tunnel100

10.10.13.0/24 10.9.9.9 N/A af31 30 N/A CN INET2 5/6 10.5.5.5/Tunnel200

10.10.15.0/24 10.9.9.9 N/A af31 35 N/A CN INET2 5/6 10.5.5.5/Tunnel200

10.10.15.0/24 10.9.9.9 N/A default 2 N/A CN INET2 3/4 10.5.5.5/Tunnel200

10.10.0.0/16 10.9.9.9 N/A default 17 N/A CN INET2 3/4 10.5.5.5/Tunnel200

10.10.16.0/24 10.9.9.9 N/A af31 37 N/A CN INET2 5/6 10.5.5.5/Tunnel200

10.10.16.0/24 10.9.9.9 N/A default 4 N/A CN INET2 3/4 10.5.5.5/Tunnel200

10.10.5.0/24 10.9.9.9 N/A default 20 N/A CN INET1 4/3 10.4.4.4/Tunnel100

10.10.5.0/24 10.9.9.9 N/A af31 14 N/A CN INET2 5/6 10.5.5.5/Tunnel200

10.10.10.0/24 10.9.9.9 N/A default 9 N/A CN INET2 3/4 10.5.5.5/Tunnel200

10.10.10.0/24 10.9.9.9 N/A af31 6 N/A CN INET2 5/6 10.5.5.5/Tunnel200

10.10.6.0/24 10.9.9.9 N/A default 22 N/A CN INET1 4/3 10.4.4.4/Tunnel100

Total Traffic Classes: 39 Site: 39 Internet: 0

R3#show domain one master exits

BR address: 10.5.5.5 | Name: Tunnel200 | type: external | Path: INET2 |

Egress capacity: 1000 Kbps | Egress BW: 173 Kbps | Ideal:177 Kbps | under: 4 Kbps | Egress Utilization: 17 %

DSCP: default[0]-Number of Traffic Classes[14]

BR address: 10.4.4.4 | Name: Tunnel100 | type: external | Path: INET1 |

Egress capacity: 1000 Kbps | Egress BW: 181 Kbps | Ideal:177 Kbps | over: 4 Kbps | Egress Utilization: 18 %

DSCP: default[0]-Number of Traffic Classes[6]

DSCP: af31[26]-Number of Traffic Classes[19]

위의 출력에서는 R1에서 초기화된 총 39개의 트래픽 클래스가 있음을 보여 줍니다. 이 중 기본 클래스 트래픽 및 af31 클래스 트래픽은 R4를 통과하지만 기본 클래스 트래픽은 R5를 통과합니다. 허브-마스터 컨트롤러에 정의된 트래픽 클래스는 DSCP EF로 표시된 트래픽에만 해당됩니다.따라서 비 EF로 표시된 모든 트래픽의 로드 밸런싱은 DSCP 0 및 DSCP 26 i(예: AF31)로 간주됩니다.

로드 밸런싱을 표시하기 위해 R4 인터페이스의 외부 링크(터널 100)의 대역폭이 1000Kbps에서 500Kbps로 수정됩니다.

R4#sh run int tunnel 100

Building configuration...

Current configuration : 429 bytes

!

interface Tunnel100

bandwidth 500 <<<<<<<<<<<<<<<<<<<< Reduced to 500Kbps from 1000Kbps

ip address 10.0.100.84 255.255.255.0

no ip redirects

ip mtu 1400

ip nhrp authentication cisco

ip nhrp map multicast dynamic

ip nhrp network-id 1

ip nhrp holdtime 600

ip tcp adjust-mss 1360

load-interval 30

delay 5100

tunnel source Ethernet0/1

tunnel mode gre multipoint

tunnel key 100

tunnel vrf INET1

tunnel protection ipsec profile DMVPN-PROFILE1

domain one path INET1

end

R3#show domain one master exits

BR address: 10.5.5.5 | Name: Tunnel200 | type: external | Path: INET2 |

Egress capacity: 1000 Kbps | Egress BW: 147 Kbps | Ideal:177 Kbps | under: 4 Kbps | Egress Utilization: 14 %

DSCP: default[0]-Number of Traffic Classes[14]

BR address: 10.4.4.4 | Name: Tunnel100 | type: external | Path: INET1 |

Egress capacity: 500 Kbps | Egress BW: 199 Kbps | Ideal:177 Kbps | over: 4 Kbps | Egress Utilization: 39 %

DSCP: default[0]-Number of Traffic Classes[6]

DSCP: af31[26]-Number of Traffic Classes[19] <<<<<<<<<<<<<

--------------------------------------------------------------------------------

R3#show domain one master exits

BR address: 10.5.5.5 | Name: Tunnel200 | type: external | Path: INET2 |

Egress capacity: 1000 Kbps | Egress BW: 147 Kbps | Ideal:230 Kbps | under: 3 Kbps | Egress Utilization: 22 %

DSCP: default[0]-Number of Traffic Classes[14]

DSCP: af31[26]-Number of Traffic Classes[19] <<<<<<<<<<<<

BR address: 10.4.4.4 | Name: Tunnel100 | type: external | Path: INET1 |

Egress capacity: 500 Kbps | Egress BW: 199 Kbps | Ideal:115 Kbps | over: 4 Kbps | Egress Utilization: 23 %

DSCP: default[0]-Number of Traffic Classes[6]

위 출력에는 두 개의 "show domain one master exit"가 있습니다. 첫 번째 출력 집합은 대역폭이 500Kbps로 변경되었고 af31 클래스 트래픽이 R4를 계속 통과하면서 로드 밸런싱이 아직 시작되지 않았음을 보여줍니다. 나중에 사용된 두 번째 출력 집합은 af31 클래스 트래픽이 이동되고 R5를 통해 플로우가 이동되어 로드 밸런싱이 이루어졌음을 확인하는 것입니다.

Cisco 엔지니어가 작성

- Hassaan AhmedCisco TAC 엔지니어

- Subeh SharmaCisco TAC 엔지니어

지원 문의

- 지원 케이스 접수

- (시스코 서비스 계약 필요)

피드백

피드백