트랜짓 액세스 제어 목록: 에지에서 필터링

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 네트워크 인그레스 포인트에서 트랜짓 및 에지 트래픽을 필터링하기 위한 지침 및 권장 구축 기술을 제공합니다. 트랜짓 ACL(Access Control List)은 네트워크 또는 네트워크에 필요한 트래픽만 명시적으로 허용하여 네트워크 보안을 강화하는 데 사용됩니다.

전송 필터

일반 설정

일반적인 엔터프라이즈 네트워크 인터넷 프레즌스 지점과 같은 대부분의 에지 네트워크 환경에서는 인그레스 필터링을 사용하여 네트워크 에지에서 무단 트래픽을 삭제해야 합니다. 특정 통신 사업자 구축에서는 이러한 에지 또는 통과 트래픽 필터링 형태를 효과적으로 사용하여 고객과 주고받는 통과 트래픽의 흐름을 허용된 특정 프로토콜로만 제한할 수도 있습니다. 이 문서에서는 엔터프라이즈 구축 모델을 중점적으로 살펴봅니다.

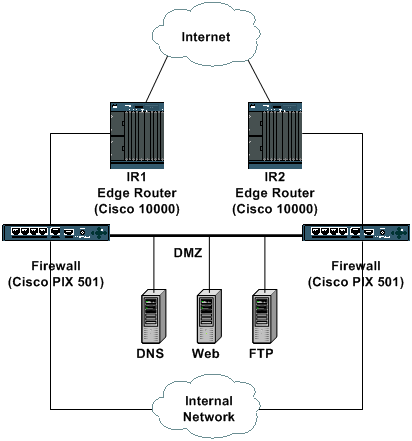

이 예에서는 일반적인 엔터프라이즈 인터넷 연결 설계를 보여 줍니다. IR1과 IR2라는 2개의 에지 라우터는 인터넷에 직접 연결합니다. 이 두 라우터 뒤에는 한 쌍의 방화벽(이 예에서는 Cisco PIXs)이 상태 기반 검사 기능을 제공하며 내부 네트워크와 DMZ(demilitarized zone)에 모두 액세스할 수 있습니다. DMZ에는 DNS 및 웹과 같은 공용 서비스가 포함되어 있습니다. 공용 인터넷에서 직접 액세스할 수 있는 유일한 네트워크입니다. 내부 네트워크는 인터넷에서 직접 액세스해서는 안 되지만 내부 네트워크에서 발생하는 트래픽은 인터넷 사이트에 도달할 수 있어야 합니다.

인바운드 ACL을 사용하여 첫 번째 보안 수준을 제공하도록 에지 라우터를 구성해야 합니다. ACL은 DMZ에 대해 특별히 허용된 트래픽만 허용하며 인터넷에 액세스하는 내부 사용자의 반환 트래픽도 허용합니다. 모든 비승인 트래픽은 인그레스 인터페이스에서 삭제되어야 합니다.

트랜짓 ACL 섹션

일반적으로 통과 ACL은 네 개의 섹션으로 구성됩니다.

-

네트워크 내에 속하는 소스 주소가 있는 패킷과 잘못된 소스가 외부 소스에서 네트워크로 들어오는 것을 거부하는 특수 사용 주소 및 스푸핑 차단 항목

-

인터넷에 대한 내부 연결에 대해 명시적으로 허용된 반환 트래픽

-

보호된 내부 주소로 전달되는 외부 소스 트래픽이 명시적으로 허용됨

-

명시적

deny명령문

참고: 모든 ACL에는 암시적 ACL이 포함되어 있지만

denyCisco에서는 Cisco의 Cisco Security Appliance에 대한deny명령문(예:deny ip any any. 대부분의 플랫폼에서 이러한 명령문은 를 사용하여 표시할 수 있는 거부된 패킷의 수를 유지합니다.show access-list명령을 실행합니다.

전송 ACL 개발 방법

트랜짓 ACL을 개발하는 첫 번째 단계는 네트워크 내에 필요한 프로토콜을 결정하는 것입니다. 모든 사이트에는 특정 요구 사항이 있지만, 특정 프로토콜과 애플리케이션이 널리 사용되며 가장 자주 허용됩니다. 예를 들어, DMZ 세그먼트가 공개적으로 액세스 가능한 웹 서버에 대한 연결을 제공하는 경우, 인터넷에서 포트 80의 DMZ 서버 주소로 연결되는 TCP가 필요합니다. 마찬가지로 인터넷에 대한 내부 연결에서는 ACL permit이 설정된 TCP 트래픽(ACK(Acknowledgment) 비트가 설정된 트래픽)을 반환해야 합니다.

필요한 프로토콜 식별

이 필수 프로토콜 목록의 개발은 어려운 작업일 수 있지만, 필요한 트래픽을 식별하기 위해 필요에 따라 사용할 수 있는 몇 가지 기술이 있습니다.

-

로컬 보안 정책/서비스 정책을 검토합니다.

로컬 사이트 정책은 허용 및 거부된 서비스의 기준을 제공하는 데 도움이 되어야 합니다.

-

방화벽 컨피그레이션을 검토/감사합니다.

현재 방화벽 컨피그레이션에는 명시적

permit허용되는 서비스에 대한 명령문입니다. 대부분의 경우 이 컨피그레이션을 ACL 형식으로 변환하여 대량의 ACL 항목을 생성하는 데 사용할 수 있습니다.

참고: 스테이트풀 방화벽에는 일반적으로 승인된 연결로 반환 트래픽을 보내는 명시적 규칙이 없습니다. 라우터 ACL은 상태 보존이 아니므로 반환 트래픽을 명시적으로 허용해야 합니다.

-

애플리케이션 검토/감사

DMZ에서 호스팅되는 애플리케이션과 내부에서 사용되는 애플리케이션은 필터링 요구 사항을 확인하는 데 도움이 될 수 있습니다. 필터링 설계에 대한 필수 세부사항을 제공하려면 애플리케이션 요구 사항을 검토합니다.

-

분류 ACL을 사용합니다.

분류 ACL은

permit내부 네트워크로 이동할 수 있는 다양한 프로토콜에 대한 명령문입니다. (일반적으로 사용되는 프로토콜 및 애플리케이션 목록은 부록 A를 참조하십시오.) 이show access-list필수 프로토콜을 식별하기 위한 ACE(Access Control Entry) 적중 수를 표시하는 명령입니다. 의심스럽거나 놀라운 결과가 있으면 이를 조사하여 명시적인 결과를 도출합니다.permit명령문입니다. -

Netflow 스위칭 기능을 사용합니다.

Netflow는 활성화되면 자세한 플로우 정보를 제공하는 스위칭 기능입니다. 에지 라우터에서 Netflow가 활성화된 경우

show ip cache flow명령은 Netflow에서 로깅한 프로토콜 목록을 제공합니다. Netflow는 모든 프로토콜을 식별할 수 없으므로 이 기술을 다른 프로토콜과 함께 사용해야 합니다.

유효하지 않은 트래픽 식별

직접 보호 외에도 트랜짓 ACL은 인터넷에서 유효하지 않은 특정 유형의 트래픽에 대한 1차 방어선을 제공해야 합니다.

-

RFC 1918 공백을 거부합니다.

-

RFC 3330에 정의된 대로 특별 사용 주소 공간에 해당하는 소스 주소의 패킷을 거부합니다.

-

RFC 2827에 따라 안티스푸핑 필터를 적용합니다. 주소 공간이 AS(Autonomous System) 외부에서 들어오는 패킷의 소스가 되어서는 안 됩니다.

고려해야 할 기타 트래픽 유형은 다음과 같습니다.

-

에지 라우터와 통신해야 하는 외부 프로토콜 및 IP 주소

-

서비스 공급자 IP 주소의 ICMP

-

라우팅 프로토콜

-

IPSec VPN(에지 라우터가 종료로 사용되는 경우)

-

-

인터넷에 대한 내부 연결에 대해 명시적으로 허용된 반환 트래픽

-

특정 ICMP(Internet Control Message Protocol) 유형

-

아웃바운드 DNS(Domain Name System) 쿼리 응답

-

TCP 설정됨

-

UDP(User Datagram Protocol) 반환 트래픽

-

FTP 데이터 연결

-

TFTP 데이터 연결

-

멀티미디어 연결

-

-

보호된 내부 주소로 전달되는 외부 소스 트래픽이 명시적으로 허용됨

-

VPN 트래픽

-

ISAKMP(Internet Security Association and Key Management Protocol)

-

NAT(Network Address Translation) 통과

-

독점적 캡슐화

-

ESP(Encapsulating Security Payload)

-

AH(Authentication Header)

-

-

웹 서버에 대한 HTTP

-

웹 서버에 대한 SSL(Secure Socket Layer)

-

FTP-FTP 서버

-

인바운드 FTP 데이터 연결

-

인바운드 FTP 수동(pasv) 데이터 연결

-

SMTP(Simple Mail Transfer Protocol)

-

기타 애플리케이션 및 서버

-

인바운드 DNS 쿼리

-

인바운드 DNS 영역 전송

-

ACL 적용

새로 구성된 ACL은 에지 라우터의 인터넷 연결 인터페이스에 인바운드에 적용되어야 합니다. Typical Setup 섹션에 나와 있는 예에서는 IR1 및 IR2의 인터넷 연결 인터페이스에 ACL이 적용됩니다.

자세한 내용은 구축 지침 및 구축 예의 섹션을 참조하십시오.

ACL 예

이 액세스 목록은 전송 ACL에 필요한 일반적인 항목의 단순하면서도 현실적인 예를 제공합니다. 이 기본 ACL은 로컬 사이트별 컨피그레이션 세부사항으로 사용자 정의해야 합니다.

!--- Add anti-spoofing entries.

!--- Deny special-use address sources.

!--- Refer to RFC 3330 for additional special use addresses.

access-list 110 deny ip 127.0.0.0 0.255.255.255 any

access-list 110 deny ip 192.0.2.0 0.0.0.255 any

access-list 110 deny ip 224.0.0.0 31.255.255.255 any

access-list 110 deny ip host 255.255.255.255 any

!--- The deny statement should not be configured

!--- on Dynamic Host Configuration Protocol (DHCP) relays.

access-list 110 deny ip host 0.0.0.0 any

!--- Filter RFC 1918 space.

access-list 110 deny ip 10.0.0.0 0.255.255.255 any

access-list 110 deny ip 172.16.0.0 0.15.255.255 any

access-list 110 deny ip 192.168.0.0 0.0.255.255 any

!--- Permit Border Gateway Protocol (BGP) to the edge router.

access-list 110 permit tcp host bgp_peer gt 1023 host router_ip eq bgp

access-list 110 permit tcp host bgp_peer eq bgp host router_ip gt 1023

!--- Deny your space as source (as noted in RFC 2827).

access-list 110 deny ip your Internet-routable subnet any

!--- Explicitly permit return traffic.

!--- Allow specific ICMP types.

access-list 110 permit icmp any any echo-reply

access-list 110 permit icmp any any unreachable

access-list 110 permit icmp any any time-exceeded

access-list 110 deny icmp any any

!--- These are outgoing DNS queries.

access-list 110 permit udp any eq 53 host primary DNS server gt 1023

!--- Permit older DNS queries and replies to primary DNS server.

access-list 110 permit udp any eq 53 host primary DNS server eq 53

!--- Permit legitimate business traffic.

access-list 110 permit tcp any Internet-routable subnet established

access-list 110 permit udp any range 1 1023 Internet-routable subnet gt 1023

!--- Allow ftp data connections.

access-list 110 permit tcp any eq 20 Internet-routable subnet gt 1023

!--- Allow tftp data and multimedia connections.

access-list 110 permit udp any gt 1023 Internet-routable subnet gt 1023

!--- Explicitly permit externally sourced traffic.

!--- These are incoming DNS queries.

access-list 110 permit udp any gt 1023 host <primary DNS server> eq 53

!-- These are zone transfer DNS queries to primary DNS server.

access-list 110 permit tcp host secondary DNS server gt 1023 host primary DNS server eq 53

!--- Permit older DNS zone transfers.

access-list 110 permit tcp host secondary DNS server eq 53 host primary DNS server eq 53

!--- Deny all other DNS traffic.

access-list 110 deny udp any any eq 53

access-list 110 deny tcp any any eq 53

!--- Allow IPSec VPN traffic.

access-list 110 permit udp any host IPSec headend device eq 500

access-list 110 permit udp any host IPSec headend device eq 4500

access-list 110 permit 50 any host IPSec headend device

access-list 110 permit 51 any host IPSec headend device

access-list 110 deny ip any host IPSec headend device

!--- These are Internet-sourced connections to

!--- publicly accessible servers.

access-list 110 permit tcp any host public web server eq 80

access-list 110 permit tcp any host public web server eq 443

access-list 110 permit tcp any host public FTP server eq 21

!--- Data connections to the FTP server are allowed !--- by the permit established ACE.

!--- Allow PASV data connections to the FTP server.

access-list 110 permit tcp any gt 1023 host public FTP server gt 1023

access-list 110 permit tcp any host public SMTP server eq 25

!--- Explicitly deny all other traffic.

access-list 101 deny ip any any

참고: 전송 ACL을 적용할 때 다음 사항을 염두에 두십시오.

-

이

log지정된 프로토콜의 소스 및 대상에 대한 추가 세부 정보를 제공하기 위해 키워드를 사용할 수 있습니다. 이 키워드는 ACL 적중의 세부사항에 대한 유용한 정보를 제공하지만, 를 사용하는 ACL 항목에 대한 과도한 적중은log키워드 CPU 사용률을 높입니다. 로깅과 관련된 성능 영향은 플랫폼에 따라 다릅니다. -

ICMP 도달 불가 메시지는 ACL에 의해 관리상 거부된 패킷에 대해 생성됩니다. 이 경우 라우터 및 링크 성능에 영향을 줄 수 있습니다. Cisco의

no ip unreachables명령을 사용하여 트랜짓(에지) ACL이 구축된 인터페이스에서 IP 연결 불가 항목을 비활성화합니다. -

이 ACL은 처음에 모든

permit올바른 비즈니스 트래픽이 거부되지 않도록 하기 위한 명령문입니다. 비즈니스 합법적인 트래픽이 식별되어 고려되면deny요소를 구성할 수 있습니다.

ACL 및 단편화된 패킷

ACL에는 fragments 특수 프래그먼트된 패킷 처리 동작을 활성화하는 키워드입니다. 일반적으로 ACL의 레이어 4 정보와 상관없이 레이어 3 명령문(프로토콜, 소스 주소 및 목적지 주소)과 일치하는 비초기 프래그먼트는 permit 또는 deny 일치하는 항목의 명령문입니다. Firepower Threat Defense의 fragments 키워드는 ACL이 더 세분화된 비초기 프래그먼트를 거부하거나 허용하도록 강제할 수 있습니다.

프래그먼트를 필터링하면 비초기 프래그먼트(예: FO > 0)만 사용하는 DoS(denial-of-service) 공격에 대한 추가 보호 레이어가 추가됩니다. 의 사용 deny acl의 시작 부분에 있는 비초기 프래그먼트에 대한 문은 모든 비초기 프래그먼트가 라우터에 액세스하지 못하도록 거부합니다. 드문 경우이지만 유효한 세션은 프래그먼트화가 필요할 수 있으므로 deny fragment 명령문이 ACL에 있습니다. 단편화로 이어질 수 있는 조건으로는 ISAKMP 인증을 위한 디지털 인증서 사용과 IPSec NAT Traversal 사용이 있습니다.

예를 들어, 여기에 표시된 부분 ACL을 고려하십시오.

access-list 110 deny tcp any Internet routable subnet fragments access-list 110 deny udp any Internet routable subnet fragments access-list 110 deny icmp any Internet routable subnet fragments <rest of ACL>

ACL의 시작 부분에 이러한 엔트리를 추가하면 초기 프래그먼트가 아닌 모든 네트워크 액세스를 거부하는 반면, 프래그먼트화되지 않은 패킷 또는 초기 프래그먼트는 의 영향을 받지 않은 ACL의 다음 라인으로 전달됩니다. deny fragment 명령문입니다. 각 프로토콜(UDP, TCP 및 ICMP)이 ACL에서 별도의 카운터를 증가시키므로 이전 ACL 스니펫도 공격 분류를 용이하게 합니다.

대부분의 공격은 프래그먼트된 패킷을 통한 플러딩을 사용하므로, 수신 프래그먼트를 내부 네트워크로 필터링하면 추가적인 보호 수단이 제공되며, 전송 ACL에서 레이어 3 규칙을 매칭하는 것만으로 공격이 프래그먼트를 주입할 수 없게 됩니다.

옵션에 대한 자세한 내용은 액세스 제어 목록 및 IP 프래그먼트를 참조하십시오.

위험 평가

통과 트래픽 보호 ACL을 구축할 때 두 가지 주요 위험 영역을 고려하십시오.

-

적절한

permit/deny명령문이 있습니다. ACL이 유효하려면 모든 필수 프로토콜을 허용해야 합니다. -

ACL 성능은 플랫폼마다 다릅니다. ACL을 구축하기 전에 하드웨어의 성능 특성을 검토하십시오.

Cisco에서는 구축 전에 Lab에서 이 설계를 테스트할 것을 권장합니다.

부록

일반적으로 사용되는 프로토콜 및 애플리케이션

TCP 포트 이름

이 TCP 포트 이름 목록은 Cisco IOS® Software에서 ACL을 구성할 때 포트 번호 대신 사용할 수 있습니다. 이러한 프로토콜에 대한 참조를 찾으려면 현재 할당된 번호의 RFC를 참조하십시오. 이러한 프로토콜에 해당하는 포트 번호는 ACL을 구성하는 동안 포트 번호 대신 ?를 입력하여 찾을 수도 있습니다.

| bgp | kshell |

| chargen | login |

| cmd | lpd |

| daytime | nntp |

| discard | pim |

| domain | pop2 |

| echo | pop3 |

| exec | smtp |

| finger | sunrpc |

| ftp | syslog |

| ftp-data | tacacstalk |

| gopher | telnet |

| hostname | time |

| ident | uucp |

| irc | whois |

| klogin | www |

UDP 포트 이름

Cisco IOS Software에서 ACL을 구성할 때 포트 번호 대신 이 UDP 포트 이름 목록을 사용할 수 있습니다. 이러한 프로토콜에 대한 참조를 찾으려면 현재 할당된 번호의 RFC를 참조하십시오. 이러한 프로토콜에 해당하는 포트 번호는 ACL을 구성하는 동안 포트 번호 대신 ?를 입력하여 찾을 수도 있습니다.

| biff | ntp |

| bootpc | pim-auto-rp |

| bootps | rip |

| discard | snmp |

| dnsix | snmptrap |

| domain | sunrpc |

| echo | syslog |

| isakmp | tacacs |

| mobile-ip | talk |

| nameserver | tftp |

| netbios-dgm | time |

| netbios-ns | who |

| netbios-ss | xdmcp |

구축 지침

Cisco는 보수적인 구축 방식을 권장합니다. 통과 ACL을 성공적으로 구축하려면 필요한 프로토콜을 명확하게 이해해야 합니다. 이 지침은 반복적인 접근 방식을 사용하는 보호 ACL을 구축하기 위한 매우 보수적인 방법을 설명합니다.

- 네트워크에서 사용되는 프로토콜을 분류 ACL로 식별합니다.

네트워크에서 사용되는 모든 알려진 프로토콜을 허용하는 ACL을 구축합니다. 이 검색 또는 분류 ACL의 소스 주소는

anyIP 주소 또는 전체 인터넷 라우팅 가능 IP 서브넷의 대상. 다음을 허용하는 마지막 항목 구성ip any any log허용해야 할 추가 프로토콜을 식별하는 데 도움이 됩니다.목표는 네트워크에서 사용 중인 모든 필수 프로토콜을 결정하는 것입니다. 라우터와 통신할 수 있는 다른 항목을 확인하려면 분석에 로깅을 사용합니다.

참고:

log키워드는 ACL 적중, 이 키워드를 사용하는 ACL 항목에 대한 과도한 적중 때문에 로그 항목의 수가 너무 많고 라우터 CPU 사용량이 많을 수 있다는 세부 정보에 대한 유용한 정보를 제공합니다. 이log짧은 시간 동안 필요한 경우에만 키워드를 사용하여 트래픽을 분류할 수 있습니다.네트워크가 공격의 위험에 처해 있는 반면 ACL은 모두

permit명령문이 있습니다. 적절한 액세스 제어를 적용할 수 있도록 가능한 빨리 분류 프로세스를 수행하십시오. - 식별된 패킷을 검토하고 내부 네트워크에 대한 액세스를 필터링하기 시작합니다.

1단계에서 ACL로 필터링된 패킷을 식별하고 검토한 후 분류 ACL을 업데이트하여 새로 식별된 프로토콜 및 IP 주소를 고려합니다. 스푸핑 방지를 위한 ACL 항목을 추가합니다. 필요에 따라 특정 대체

deny항목permit분류 ACL의 명령문입니다 Firepower Threat Defenseshow access-list특정 모니터링 명령deny적중 횟수를 모니터링할 수 있습니다. ACL 항목에 대한 로깅을 활성화하지 않고도 금지된 네트워크 액세스 시도에 대한 정보를 제공합니다. ACL의 마지막 행은deny ip any any. 다시 한 번, 이 마지막 엔트리에 대한 히트 수는 금지된 액세스 시도에 대한 정보를 제공할 수 있다. - ACL을 모니터링하고 업데이트합니다.

새로 도입된 필수 프로토콜이 제어 방식으로 추가되었는지 확인하기 위해 완료된 ACL을 모니터링합니다. ACL을 모니터링할 경우, ACL은 임박한 공격에 대한 정보를 제공할 수 있는 금지된 네트워크 액세스 시도에 대한 정보도 제공합니다.

구축 예

이 예에서는 이 주소 지정을 기반으로 네트워크를 보호하는 트랜짓 ACL을 보여줍니다.

-

ISP 라우터 IP 주소는 10.1.1.1입니다.

에지 라우터 인터넷 연결 IP 주소는 10.1.1.2입니다.

인터넷 라우팅 가능 서브넷은 192.168.201.0 255.255.255.0입니다.

VPN 헤드엔드는 192.168.201.100입니다.

웹 서버는 192.168.201.101입니다.

FTP 서버는 192.168.201.102입니다.

SMTP 서버는 192.168.201.103입니다.

기본 DNS 서버는 192.168.201.104입니다.

보조 DNS 서버는 172.16.201.50입니다.

트랜짓 보호 ACL은 이 정보를 기반으로 개발되었습니다. ACL은 ISP 라우터에 대한 eBGP 피어링 허용, 안티스푸핑 필터 제공, 특정 반환 트래픽 허용, 특정 인바운드 트래픽 허용, 기타 모든 트래픽 명시적으로 거부.

no access-list 110

!--- Phase 1 – Add anti-spoofing entries.

!--- Deny special-use address sources.

!--- See RFC 3330 for additional special-use addresses.

access-list 110 deny ip 127.0.0.0 0.255.255.255 any

access-list 110 deny ip 192.0.2.0 0.0.0.255 any

access-list 110 deny ip 224.0.0.0 31.255.255.255 any

access-list 110 deny ip host 255.255.255.255 any

!--- This deny statement should not be configured

!--- on Dynamic Host Configuration Protocol (DHCP) relays.

access-list 110 deny ip host 0.0.0.0 any

!--- Filter RFC 1918 space.

access-list 110 deny ip 10.0.0.0 0.255.255.255 any

access-list 110 deny ip 172.16.0.0 0.15.255.255 any

access-list 110 deny ip 192.168.0.0 0.0.255.255 any

!--- Permit BGP to the edge router.

access-list 110 permit tcp host 10.1.1.1 gt 1023 host 10.1.1.2 eq bgp

access-list 110 permit tcp host 10.1.1.1 eq bgp host 10.1.1.2 gt 1023

!--- Deny your space as source (as noted in RFC 2827).

access-list 110 deny ip 192.168.201.0 0.0.0.255 any

!--- Phase 2 – Explicitly permit return traffic.

!--- Allow specific ICMP types.

access-list 110 permit icmp any any echo-reply

access-list 110 permit icmp any any unreachable

access-list 110 permit icmp any any time-exceeded

access-list 110 deny icmp any any

!--- These are outgoing DNS queries.

access-list 110 permit udp any eq domain host 192.168.201.104 gt 1023

!--- Permit older DNS queries and replies to primary DNS server.

access-list 110 permit udp any eq domain host 192.168.201.104 eq domain

!--- Permit legitimate business traffic.

access-list 110 permit tcp any 192.168.201.0 0.0.0.255 established

access-list 110 permit udp any range 1 1023 192.168.201.0 0.0.0.255 gt 1023

!--- Allow FTP data connections.

access-list 110 permit tcp any eq ftp-data 192.168.201.0 0.0.0.255 gt 1023

!--- Allow TFTP data and multimedia connections.

access-list 110 permit udp any gt 1023 192.168.201.0 0.0.0.255 gt 1023

!--- Phase 3 – Explicitly permit externally sourced traffic.

!--- These are incoming DNS queries.

access-list 110 permit udp any gt 1023 host 192.168.201.104 eq domain

!--- Zone transfer DNS queries to primary DNS server.

access-list 110 permit tcp host 172.16.201.50 gt 1023 host 192.168.201.104 eq domain

!--- Permit older DNS zone transfers.

access-list 110 permit tcp host 172.16.201.50 eq domain host 192.168.201.104 eq domain

!--- Deny all other DNS traffic.

access-list 110 deny udp any any eq domain

access-list 110 deny tcp any any eq domain

!--- Allow IPSec VPN traffic.

access-list 110 permit udp any host 192.168.201.100 eq isakmp

access-list 110 permit udp any host 192.168.201.100 eq non500-isakmp

access-list 110 permit esp any host 192.168.201.100

access-list 110 permit ahp any host 192.168.201.100

access-list 110 deny ip any host 192.168.201.100

!--- These are Internet-sourced connections to

!--- publicly accessible servers.

access-list 110 permit tcp any host 192.168.201.101 eq www

access-list 110 permit tcp any host 192.168.201.101 eq 443

access-list 110 permit tcp any host 192.168.201.102 eq ftp

!--- Data connections to the FTP server are allowed

!--- by the permit established ACE in Phase 3.

!--- Allow PASV data connections to the FTP server.

access-list 110 permit tcp any gt 1023 host 192.168.201.102 gt 1023

access-list 110 permit tcp any host 192.168.201.103 eq smtp

!--- Phase 4 – Add explicit deny statement.

access-list 110 deny ip any any

Edge-router(config)#interface serial 2/0

Edge-router(config-if)#ip access-group 110 in

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

2.0 |

17-Jan-2023

|

끊어진 링크를 제거하고 기계 번역을 위해 업데이트했습니다. |

1.0 |

14-Aug-2003

|

최초 릴리스 |

피드백

피드백