라우터를 통해 VPN 클라이언트가 스플릿 터널링 컨피그레이션을 사용하여 IPsec 및 인터넷에 연결할 수 있음 예

목차

소개

이 문서에서는 VPN 클라이언트가 Cisco IOS® 라우터로 터널링되는 동안 인터넷에 액세스하는 방법에 대한 단계별 지침을 제공합니다.이 컨피그레이션은 VPN 클라이언트가 IPsec을 통해 기업 리소스에 안전하게 액세스할 수 있도록 하는 동시에 인터넷에 대한 보안되지 않은 액세스를 허용하기 위해 필요합니다.이 컨피그레이션을 스플릿 터널링이라고 합니다.

참고: 스플릿 터널링을 구성하면 보안 위험이 발생할 수 있습니다.VPN 클라이언트는 인터넷에 비보안 액세스를 제공하므로 공격자에 의해 보안이 침해될 수 있습니다.그런 다음 이 공격자는 IPsec 터널을 통해 기업 LAN에 액세스할 수 있습니다.전체 터널링과 스플릿 터널링 간의 절충은 VPN 클라이언트 로컬 LAN 액세스만 허용하는 것일 수 있습니다.PIX/ASA 7.x 참조:자세한 내용은 Allow Local LAN Access for VPN Clients 컨피그레이션 예를 참조하십시오.

사전 요구 사항

요구 사항

이 문서에 대한 특정 요건이 없습니다.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

-

Cisco Router 3640 with Cisco IOS Software 릴리스 12.4

-

Cisco VPN Client 4.8

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다.이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다.현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

표기 규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 규칙을 참조하십시오.

배경 정보

원격 액세스 VPN은 모바일 인력이 조직의 네트워크에 안전하게 연결해야 하는 요구 사항을 해결합니다.모바일 사용자는 PC에 설치된 VPN 클라이언트 소프트웨어를 사용하여 보안 연결을 설정할 수 있습니다.VPN 클라이언트는 이러한 요청을 수락하도록 구성된 중앙 사이트 디바이스에 대한 연결을 시작합니다.이 예에서 중앙 사이트 디바이스는 동적 암호화 맵을 사용하는 Cisco IOS 라우터입니다.

VPN 연결에 대해 스플릿 터널링을 활성화할 경우 라우터에 ACL(액세스 제어 목록)을 구성해야 합니다.이 예에서 access-list 101 명령은 스플릿 터널링을 위해 그룹과 연결되고 터널은 10.10.10.x/24 네트워크에 형성됩니다.디바이스로의 암호화되지 않은 트래픽 흐름(예: 인터넷)은 ACL 101에 구성된 네트워크에서 제외됩니다.

access-list 101 permit ip 10.10.10.0 0.0.0.255 192.168.1.0 0.0.0.255

그룹 속성에 ACL을 적용합니다.

crypto isakmp client configuration group vpngroup key cisco123 dns 10.10.10.10 wins 10.10.10.20 domain cisco.com pool ippool acl 101

이 컨피그레이션 예에서는 IPsec 터널이 다음 요소로 구성됩니다.

-

PIX의 외부 인터페이스에 적용되는 암호화 맵

-

로컬 인증에 대한 VPN 클라이언트의 확장 인증(Xauth)

-

풀에서 VPN 클라이언트로 사설 IP 주소를 동적으로 할당

-

nat 0 access-list 명령 기능 - LAN의 호스트가 원격 사용자와 함께 사설 IP 주소를 사용하고 PIX에서 NAT(Network Address Translation) 주소를 가져와 신뢰할 수 없는 네트워크를 방문할 수 있습니다.

구성

이 섹션에서는 이 문서에 설명된 기능을 구성하는 정보를 제공합니다.

참고: 명령 조회 도구(등록된 고객만 해당)를 사용하여 이 섹션에 사용된 명령에 대한 자세한 내용을 확인하십시오.

네트워크 다이어그램

이 문서에서는 다음 네트워크 설정을 사용합니다.

참고: 이 구성에 사용된 IP 주소 지정 체계는 인터넷에서 합법적으로 라우팅할 수 없습니다.이는 실습 환경에서 사용된 RFC 1918 ![]() 주소입니다.

주소입니다.

구성

이 문서에서는 다음 구성을 사용합니다.

| 라우터 |

|---|

VPN#show run Building configuration... Current configuration : 2170 bytes ! version 12.4 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname VPN ! boot-start-marker boot-end-marker ! ! !--- Enable authentication, authorization and accounting (AAA) !--- for user authentication and group authorization. aaa new-model ! !--- In order to enable Xauth for user authentication, !--- enable the aaa authentication commands. aaa authentication login userauthen local !--- In order to enable group authorization, enable !--- the aaa authorization commands. aaa authorization network groupauthor local ! aaa session-id common ! resource policy ! ! !--- For local authentication of the IPsec user, !--- create the user with a password. username user password 0 cisco ! ! ! !--- Create an Internet Security Association and !--- Key Management Protocol (ISAKMP) policy for Phase 1 negotiations. crypto isakmp policy 3 encr 3des authentication pre-share group 2 !--- Create a group that is used to specify the !--- WINS and DNS server addresses to the VPN Client, !--- along with the pre-shared key for authentication. Use ACL 101 used for !--- the Split tunneling in the VPN Clinet end. crypto isakmp client configuration group vpnclient key cisco123 dns 10.10.10.10 wins 10.10.10.20 domain cisco.com pool ippool acl 101 ! !--- Create the Phase 2 Policy for actual data encryption. crypto ipsec transform-set myset esp-3des esp-md5-hmac ! !--- Create a dynamic map and apply !--- the transform set that was created earlier. crypto dynamic-map dynmap 10 set transform-set myset reverse-route ! !--- Create the actual crypto map, !--- and apply the AAA lists that were created earlier. crypto map clientmap client authentication list userauthen crypto map clientmap isakmp authorization list groupauthor crypto map clientmap client configuration address respond crypto map clientmap 10 ipsec-isakmp dynamic dynmap ! ! ! ! interface Ethernet0/0 ip address 10.10.10.1 255.255.255.0 half-duplex ip nat inside !--- Apply the crypto map on the outbound interface. interface FastEthernet1/0 ip address 172.16.1.1 255.255.255.0 ip nat outside ip virtual-reassembly duplex auto speed auto crypto map clientmap ! interface Serial2/0 no ip address ! interface Serial2/1 no ip address shutdown ! interface Serial2/2 no ip address shutdown ! interface Serial2/3 no ip address shutdown !--- Create a pool of addresses to be !--- assigned to the VPN Clients. ! ip local pool ippool 192.168.1.1 192.168.1.2 ip http server no ip http secure-server ! ip route 0.0.0.0 0.0.0.0 172.16.1.2 !--- Enables Network Address Translation (NAT) !--- of the inside source address that matches access list 111 !--- and gets PATed with the FastEthernet IP address. ip nat inside source list 111 interface FastEthernet1/0 overload ! !--- The access list is used to specify which traffic !--- is to be translated for the outside Internet. access-list 111 deny ip 10.10.10.0 0.0.0.255 192.168.1.0 0.0.0.255 access-list 111 permit ip any any !--- Configure the interesting traffic to be encrypted from the VPN Client !--- to the central site router (access list 101). !--- Apply this ACL in the ISAKMP configuration. access-list 101 permit ip 10.10.10.0 0.0.0.255 192.168.1.0 0.0.0.255 control-plane ! line con 0 line aux 0 line vty 0 4 ! end |

VPN Client 4.8 구성

VPN Client 4.8을 구성하려면 다음 단계를 완료하십시오.

-

Start(시작) > Programs(프로그램) > Cisco Systems VPN Client(Cisco Systems VPN 클라이언트) > VPN Client(VPN 클라이언트)를 선택합니다.

-

Create New VPN Connection Entry(새 VPN 연결 항목 생성) 창을 시작하려면 New(새로 만들기)를 클릭합니다.

-

Connection Entry(연결 항목)의 이름과 설명을 입력하고 Host(호스트) 상자에 라우터의 외부 IP 주소를 입력하고 VPN Group name(VPN 그룹 이름) 및 비밀번호를 입력합니다.저장을 클릭합니다.

-

사용할 연결을 클릭하고 VPN Client 주 창에서 Connect(연결)를 클릭합니다.

-

프롬프트가 표시되면 Xauth에 대한 사용자 이름 및 비밀번호 정보를 입력하고 OK를 클릭하여 원격 네트워크에 연결합니다.

-

VPN 클라이언트는 중앙 사이트의 라우터에 연결됩니다.

-

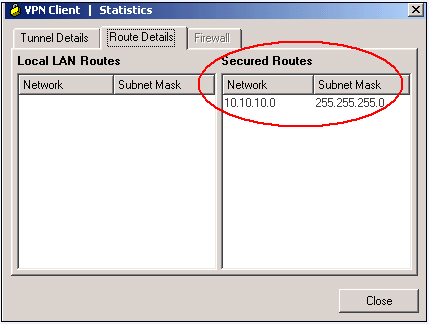

VPN 클라이언트의 터널 통계를 확인하려면 Status > Statistics를 선택합니다.

-

VPN Client가 라우터에 안전하게 보호하는 경로를 확인하려면 Route Details(경로 세부사항) 탭으로 이동합니다.

이 예에서는 VPN 클라이언트가 10.10.10.0/24에 대한 액세스를 보호하지만 다른 모든 트래픽은 암호화되지 않고 터널을 통해 전송되지 않습니다.보안 네트워크는 중앙 사이트 라우터에 구성된 ACL 101에서 다운로드됩니다.

다음을 확인합니다.

이 섹션에서는 컨피그레이션이 제대로 작동하는지 확인하는 데 사용할 수 있는 정보를 제공합니다.

Output Interpreter 도구(등록된 고객만 해당)(OIT)는 특정 show 명령을 지원합니다.OIT를 사용하여 show 명령 출력의 분석을 봅니다.

-

show crypto isakmp sa - 피어의 현재 IKE SA(Security Associations)를 모두 표시합니다.

VPN#show crypto ipsec sa interface: FastEthernet1/0 Crypto map tag: clientmap, local addr 172.16.1.1 protected vrf: (none) local ident (addr/mask/prot/port): (0.0.0.0/0.0.0.0/0/0) remote ident (addr/mask/prot/port): (192.168.1.1/255.255.255.255/0/0) current_peer 10.0.0.2 port 500 PERMIT, flags={} #pkts encaps: 270, #pkts encrypt: 270, #pkts digest: 270 #pkts decaps: 270, #pkts decrypt: 270, #pkts verify: 270 #pkts compressed: 0, #pkts decompressed: 0 #pkts not compressed: 0, #pkts compr. failed: 0 #pkts not decompressed: 0, #pkts decompress failed: 0 #send errors 0, #recv errors 0 local crypto endpt.: 172.16.1.1, remote crypto endpt.: 10.0.0.2 path mtu 1500, ip mtu 1500, ip mtu idb FastEthernet1/0 current outbound spi: 0xEF7C20EA(4017889514) inbound esp sas: spi: 0x17E0CBEC(400608236) transform: esp-3des esp-md5-hmac , in use settings ={Tunnel, } conn id: 2001, flow_id: SW:1, crypto map: clientmap sa timing: remaining key lifetime (k/sec): (4530341/3288) IV size: 8 bytes replay detection support: Y Status: ACTIVE inbound ah sas: inbound pcp sas: outbound esp sas: spi: 0xEF7C20EA(4017889514) transform: esp-3des esp-md5-hmac , in use settings ={Tunnel, } conn id: 2002, flow_id: SW:2, crypto map: clientmap sa timing: remaining key lifetime (k/sec): (4530354/3287) IV size: 8 bytes replay detection support: Y Status: ACTIVE outbound ah sas: outbound pcp sas: -

show crypto ipsec sa - 현재 SA에서 사용하는 설정을 표시합니다.

VPN#show crypto isakmp sa dst src state conn-id slot status 172.16.1.1 10.0.0.2 QM_IDLE 15 0 ACTIVE

문제 해결

문제 해결 명령

Output Interpreter 도구(등록된 고객만 해당)(OIT)는 특정 show 명령을 지원합니다.OIT를 사용하여 show 명령 출력의 분석을 봅니다.

참고: debug 명령을 사용하기 전에 디버그 명령에 대한 중요 정보를 참조하십시오.

-

debug crypto ipsec - 2단계의 IPsec 협상을 표시합니다.

-

debug crypto isakmp - 1단계의 ISAKMP 협상을 표시합니다.

피드백

피드백