cEdge 라우터에 UTD 보안 가상 이미지 설치

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 Cisco IOS® XE SD-WAN 디바이스에서 보안 기능을 활성화하기 위해 UTD(Unified Threat Defense) 보안 가상 이미지를 설치하는 방법에 대해 설명합니다.

사전 요구 사항

- 이러한 기능을 사용하기 전에 관련 보안 가상 이미지를 vManage 리포지토리에 업로드하십시오.

- Cisco Edge 라우터는 템플릿이 미리 연결된 vmanage 모드여야 합니다.

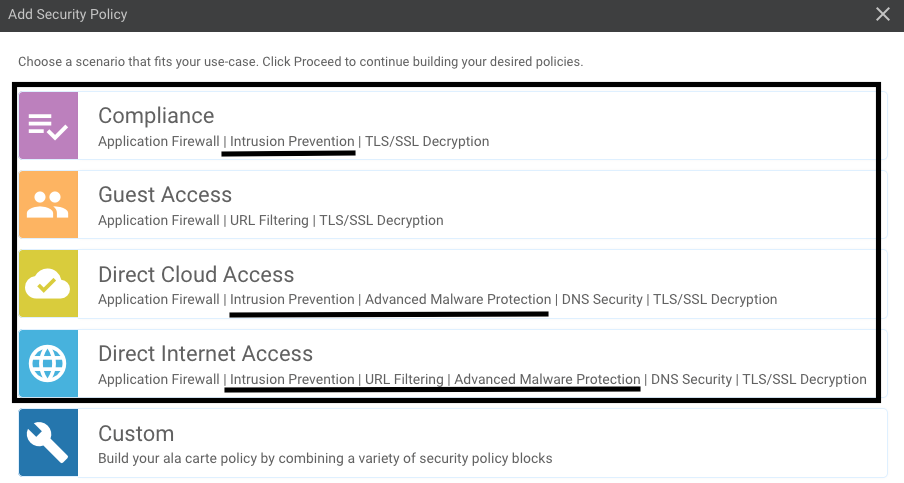

- IPS(Intrusion Prevention System), IDS(Intrusion Detection System), URL 필터링(URL-F) 또는 AMP(Advanced Malware Protection) 필터링을 위한 보안 정책 템플릿을 생성합니다.

요구 사항

- 4000 Integrated Services Router Cisco IOS XE SD-WAN(ISR4k)

- 1000 Integrated Services Router Cisco IOS XE SD-WAN(ISR1k)

- 1000v 클라우드 서비스 라우터(CSR1kv),

- 1000v ISRv(Integrated Services Router)

- 8GB DRAM을 지원하는 Cisco Edge 플랫폼입니다.

사용되는 구성 요소

- Cisco UTD 가상 이미지

- vManage 컨트롤러

- 컨트롤러와 제어 연결이 있는 Cisco Edge 라우터.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

Cisco UTD 이미지는 디바이스 템플릿에 보안 정책을 설치해야 하며, Cisco 에지 라우터의 IPS(Intrusion Prevention System), IDS(Intrusion Detection System), URL 필터링(URL-F), AMP(Advanced Malware Protection) 등의 보안 기능이 활성화되어 있어야 합니다.

소프트웨어 Cisco에서 Cisco UTD Snort IP Engine 소프트웨어 다운로드

현재 Cisco IOS XE 버전에서는 Cisco UTD 가상 이미지 지원 regex를 사용합니다. 권장 및 지원되는 UTD 이미지를 검증하려면 show utd engine standard version 명령을 사용합니다.

Router01# show utd engine standard version

IOS-XE Recommended UTD Version: 1.0.13_SV2.9.16.1_XE17.3

IOS-XE Supported UTD Regex: ^1\.0\.([0-9]+)_SV(.*)_XE17.3$

참고 이미지를 다운로드하는 경로는 라우터가 Cisco IOS XE SD-WAN Software(16.x) 또는 범용 Cisco IOS XE Software(17.x)를 실행하는지에 따라 다릅니다.

Cisco IOS XE SD-WAN 소프트웨어를 실행하는 라우터(16.x)

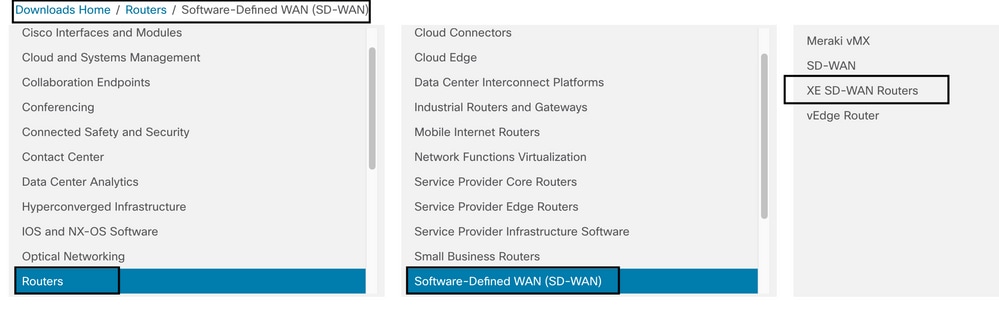

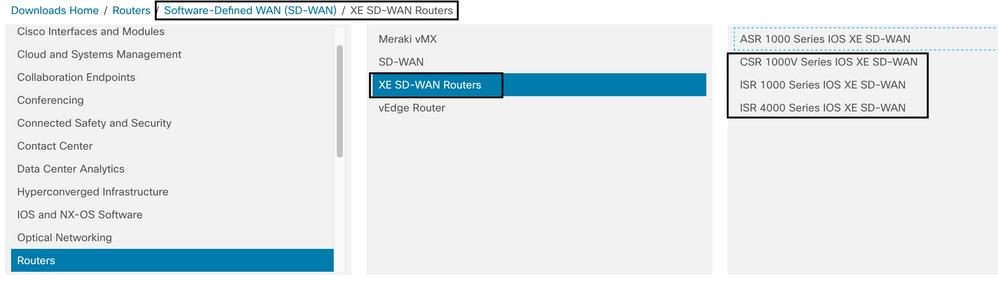

Cisco UTD Snort IPS Engine 소프트웨어를 다운로드할 수 있는 경로는 라우터/SD-WAN(Software-Defined WAN)/XE SD-WAN 라우터 및 Series Integrated Router입니다.

Cisco Edge 라우터의 모델 유형을 선택합니다.

참고 UTD 기능에는 ASR(Series Aggregation Services Router)을 사용할 수 없습니다.

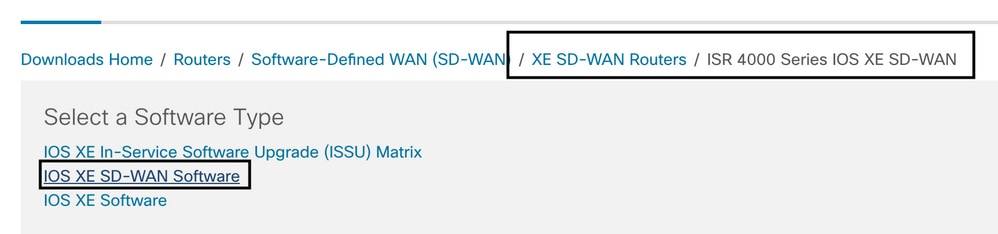

유형 라우터 모델을 선택한 후 Cisco IOS XE SD-WAN 소프트웨어 옵션을 선택하여 16.x 버전의 Cisco Edge용 UTD 패키지를 가져옵니다.

참고 Cisco Edge 라우터의 16.x 코드에 대해 Cisco UTD 가상 이미지를 선택하는 다운로드 경로에는 Cisco IOS XE 소프트웨어 옵션도 표시됩니다. 이 경로는 17.x용 Cisco Edge의 업그레이드 코드만 선택할 수 있는 경로이지만, 버전 17.x용 UTD 가상 이미지는 없습니다. Cisco Unified Regular Cisco IOS XE 및 Cisco IOS XE SD-WAN 코드는 17.x 및 최신 버전이므로 17.x용 Cisco UTD 가상 이미지를 가져오는 경로는 일반 Cisco IOS XE 코드와 동일합니다.

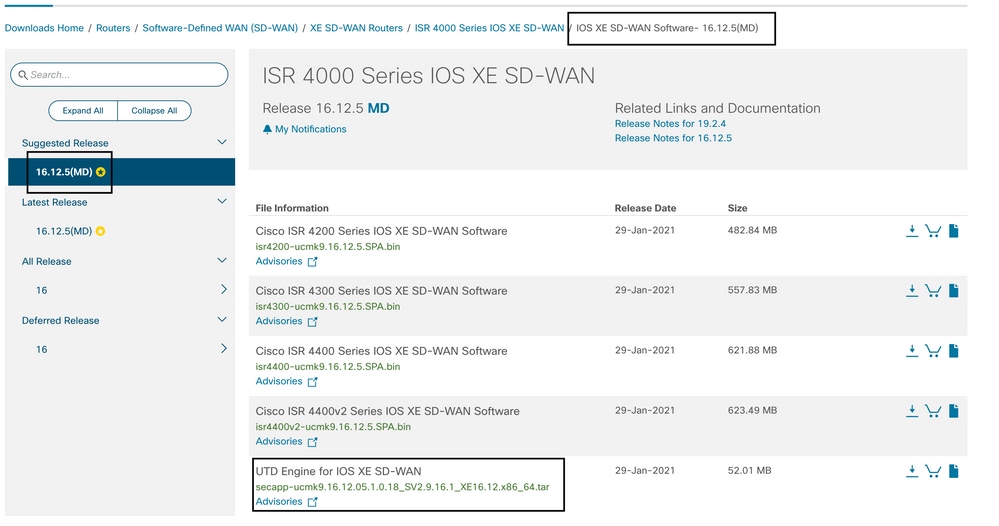

Cisco Edge의 현재 버전을 선택하고 해당 버전의 UTD 패키지를 다운로드합니다.

Cisco IOS XE Software를 실행하는 라우터(17.x)

Cisco IOS XE 릴리스 17.2.1r 및 최신 버전에서는 universalk9 이미지를 사용하여 Cisco IOS XE SD-WAN 및 Cisco IOS XE를 Cisco IOS XE 디바이스에 모두 구축합니다.

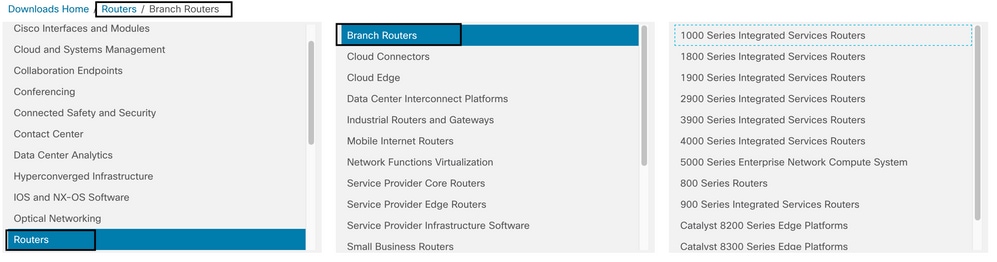

UTD Snort IPS Engine 소프트웨어는 Routers > Branch Routers > Series Integrated Router에 있습니다.

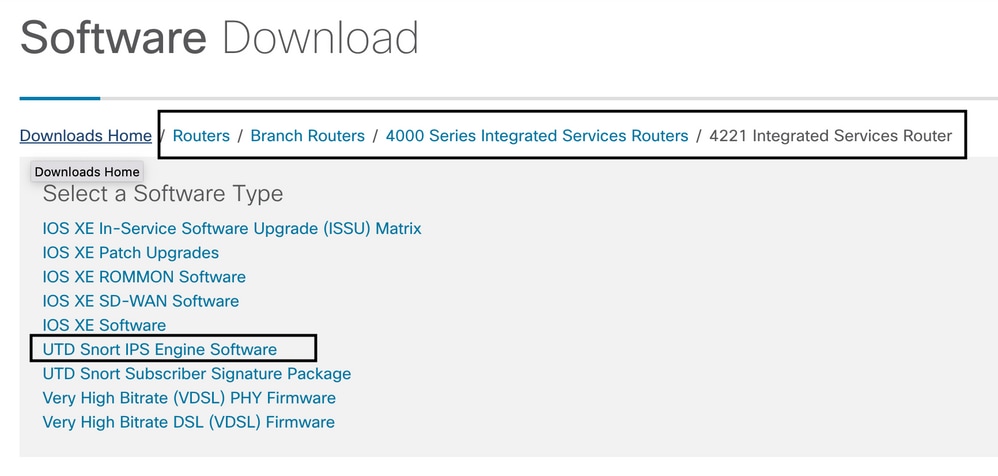

라우터의 모델 유형을 선택한 후 UTD Snort IPS Engine Software를 선택합니다.

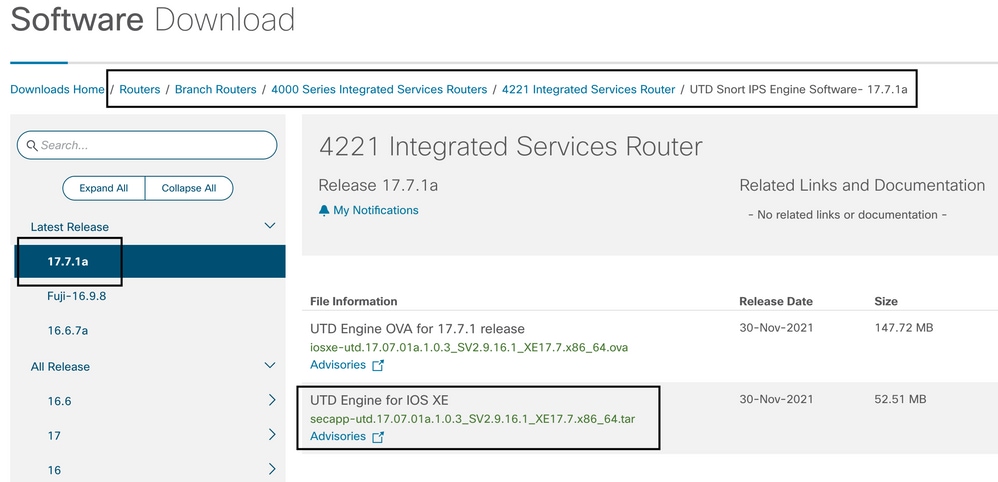

라우터의 현재 버전을 선택하고 선택한 버전에 대한 UTD 패키지를 다운로드합니다.

참고: 비디오 코드 대신 Cisco IOS XE Software를 실행하는 Cisco ISR1100X Series 라우터(Cisco Nutella Routers SR1100X-4G/6G)는 x86_x64를 기반으로 합니다. ISR4K용으로 게시된 Cisco UTD 가상 이미지가 이 이미지를 처리할 수 있습니다. Nutella 라우터에 현재 Cisco IOS XE SD-WAN 버전에 대해 지원되는 동일한 Cisco UTD 이미지 코드 버전 regex를 설치할 수 있습니다. 권장 및 지원되는 regex Cisco UTD 이미지를 검증하려면 show utd engine standard version 명령을 사용합니다.

구성

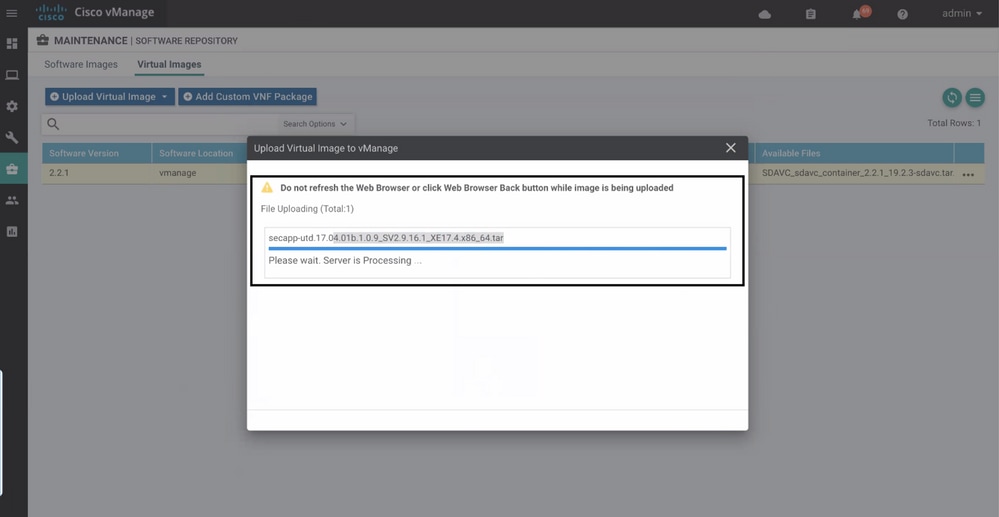

1단계. 가상 이미지 업로드

가상 이미지가 Cisco Edge의 현재 Cisco IOS XE SD-WAN 코드와 일치하는지 확인하고 vmanage 리포지토리에 업로드합니다.

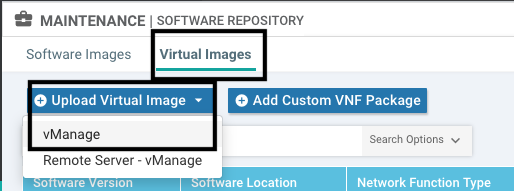

Maintenance(유지 관리) > Software Repository(소프트웨어 저장소) > Virtual Image(가상 이미지) > Upload Virtual Image(가상 이미지 업로드) > vManage로 이동합니다.

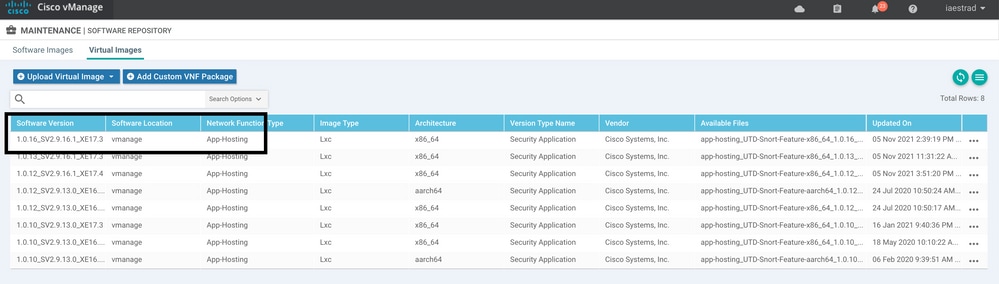

Cisco UTD 가상 이미지가 성공적으로 업로드되면 저장소에 있는지 다시 확인합니다.

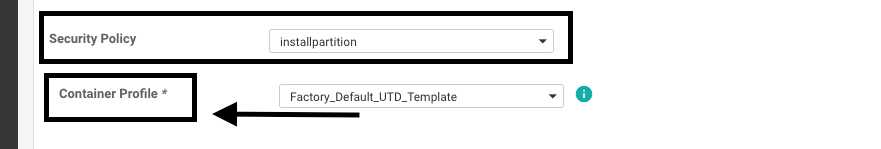

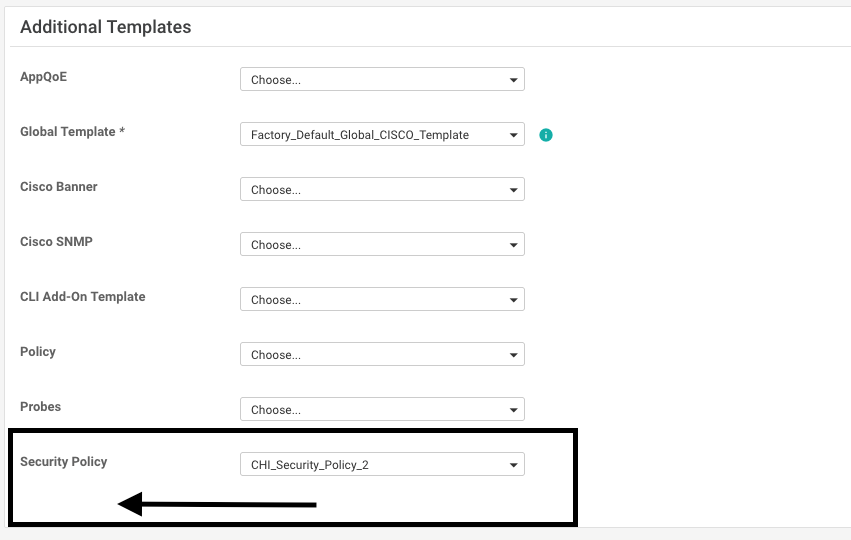

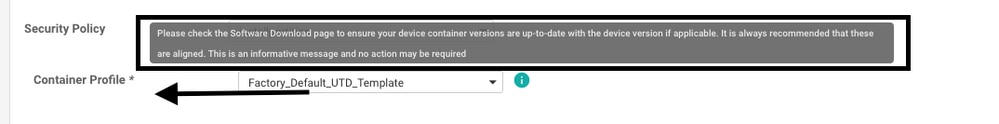

2단계. 디바이스 템플릿에 보안 정책 및 컨테이너 프로필 하위 템플릿 추가

이전에 생성한 보안 정책을 디바이스 템플릿에 추가합니다. 보안 정책에는 디바이스 템플릿에 대한 IPS/IDS, URL-F 또는 AMP 필터링 정책이 있어야 합니다. 컨테이너 프로필을 자동으로 엽니다. 기본 컨테이너 프로필을 사용하거나 필요한 경우 수정합니다.

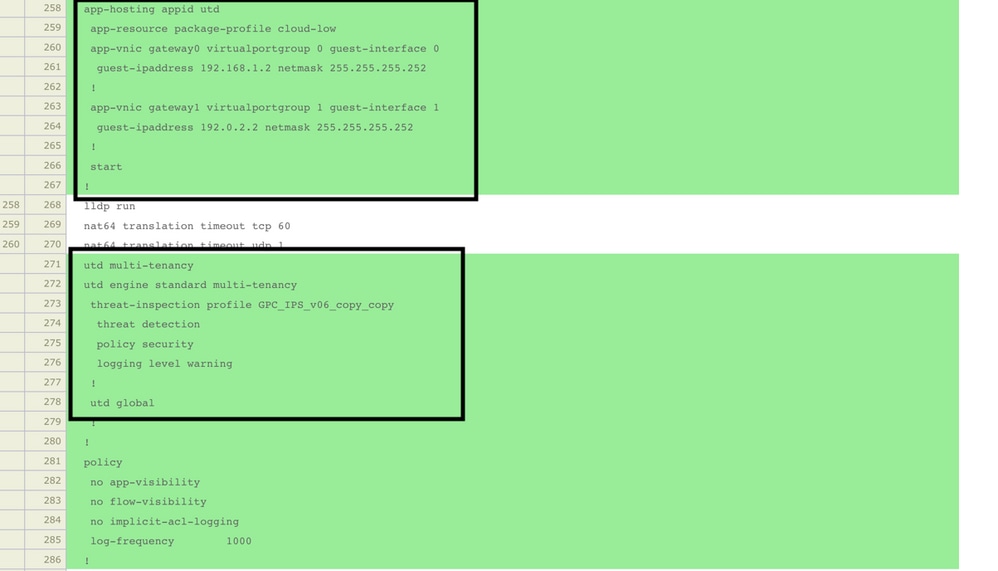

3단계. 보안 정책 및 컨테이너 프로필을 사용하여 디바이스 템플릿 업데이트 또는 첨부

템플릿을 업데이트하거나 Cisco Edge 라우터에 연결합니다. 컨피그레이션 차이에서 IPS/IDS, URL-F 또는 AMP 필터링 기능에 대한 앱 호스팅 컨피그레이션 및 UTD 엔진이 구성되었음을 확인합니다.

vmanage에서 적용된 컨피그레이션에 UTD 엔진 기능이 있음을 발견하여 템플릿 상태를 Done-scheduled(완료-예약됨)로 변경했습니다. 따라서 vmanage는 Cisco Edge에서 UTD 보안 기능을 사용하려면 가상 이미지를 설치해야 함을 확인합니다.

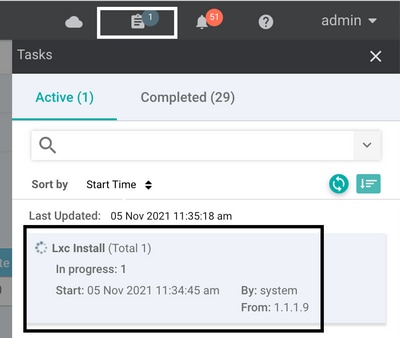

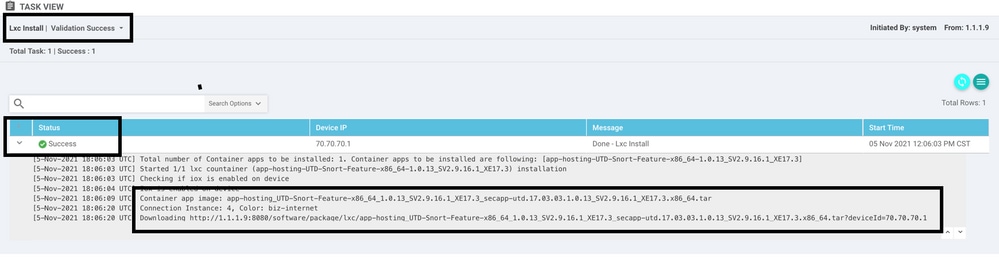

템플릿이 일정 상태로 이동하면 작업 메뉴에 진행 중인 새 작업이 나타납니다. 새로운 작업은 Lxc 설치이며, 이는 vmanage가 새 컨피그레이션을 푸시하기 전에 Cisco Edge에 대한 가상 이미지 설치를 자동으로 시작함을 의미합니다.

LX 컨테이너가 설치되면 vManage는 UTD 기능을 사용하여 사전 예약 컨피그레이션을 푸시합니다. 이전에 컨피그레이션이 예약되었기 때문에 이 작업에 대한 새 작업이 없습니다.

다음을 확인합니다.

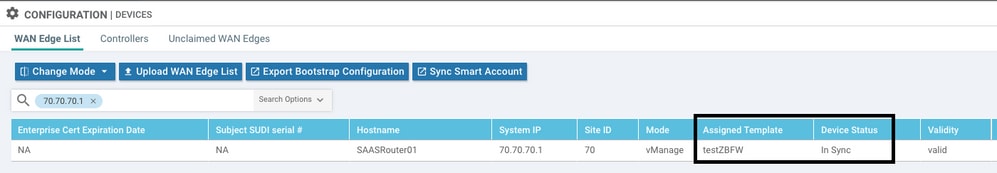

Cisco Edge가 vManage 및 연결된 템플릿과 동기화되어 있는지 확인합니다.

Configuration(컨피그레이션) > Devices(디바이스)로 이동합니다.

Cisco UTD 버전이 설치되어 있는지 확인합니다.

Router02# show utd engine standard version UTD Virtual-service Name: utd IOS-XE Recommended UTD Version: 1.0.12_SV2.9.16.1_XE17.4 IOS-XE Supported UTD Regex: ^1\.0\.([0-9]+)_SV(.*)_XE17.4$ UTD Installed Version: 1.0.12_SV2.9.16.1_XE17.4 <<<<<<<<<<<<<<<<<<<

참고 UTD Installed 버전은 UNSUPPORTED(지원되지 않음) 상태일 수 없습니다.

UTD가 다음 출력으로 실행 상태인지 확인합니다.

Router02# show app-hosting list App id State --------------------------------------------------------- utd RUNNING <<<<<<<<<<<<<<<<<<<

다음 명령은 이전 명령을 요약하고 현재 상태 및 버전을 표시합니다.

Router02# show app-hosting detail appid utd

App id : utd

Owner : ioxm

State : RUNNING <<<<<<<<<<<<<<<<<<<<<<<

Application

Type : LXC

Name : UTD-Snort-Feature

Version : 1.0.12_SV2.9.16.1_XE17.4 <<<<<<<<<<<<<<<<<

Description : Unified Threat Defense

Path : /bootflash/.UTD_IMAGES/iox-utd_1.0.12_SV2.9.16.1_XE17.4.tar

URL Path :

Activated profile name : cloud-low

Resource reservation

Memory : 2048 MB

Disk : 861 MB

CPU :

CPU-percent : 7 %

VCPU : 0

Show utd engine standard status 명령은 UTD 엔진의 상태 및 서명 업데이트를 가져오는 시간을 표시합니다.

Router02# show utd engine standard status

Engine version : 1.0.6_SV2.9.13.0_XE17.2

Profile : Cloud-Low

System memory :

Usage : 20.10 %

Status : Green

Number of engines : 1

Engine Running Health Reason

===========================================

Engine(#1): Yes Green None <<<<<<<<<<<<<<<<<<<<<<<<<<<

=======================================================

Overall system status: Green <<<<<<<<<<<<<<<<<<<<<<<<<<

Signature update status:

=========================

Current signature package version: 29130.156.s

Last update status: Successful

Last successful update time: Wed Nov 25 07:27:35 2020 EDT <<<<<<<<<<<<<<<<<<<<

Last failed update time: None

Last failed update reason: None

Next update scheduled at: None

Current status: Idle

다음 명령을 사용하여 활성화된 기능을 확인합니다.

Router02# show platform hardware qfp active feature utd config

Global configuration

NAT64: disabled

Drop pkts: disabled

Multi-tenancy: enabled

Data plane initialized: yes

TLS Decryption Policy: disabled

Divert controller mode: enabled

SN threads: 12

CFT inst_id 0 feat id 2 fo id 2 chunk id 13

Max flows: 55000

SN Health: channel: Threat Defense : Green

SN Health: channel: Service : Down

Context Id: 0, Name: Global domain Security Context

Ctx Flags: (0x1c70001)

Engine: Standard

State : Enabled

SN Redirect Mode : Fail-open, Divert

Threat-inspection: Enabled, Mode: IPS

Domain Filtering : Not Enabled

URL Filtering : Enabled <<<<<<<<<<<

File Inspection : Enabled <<<<<<<<<<<

All Interfaces : Enabled

일반적인 문제

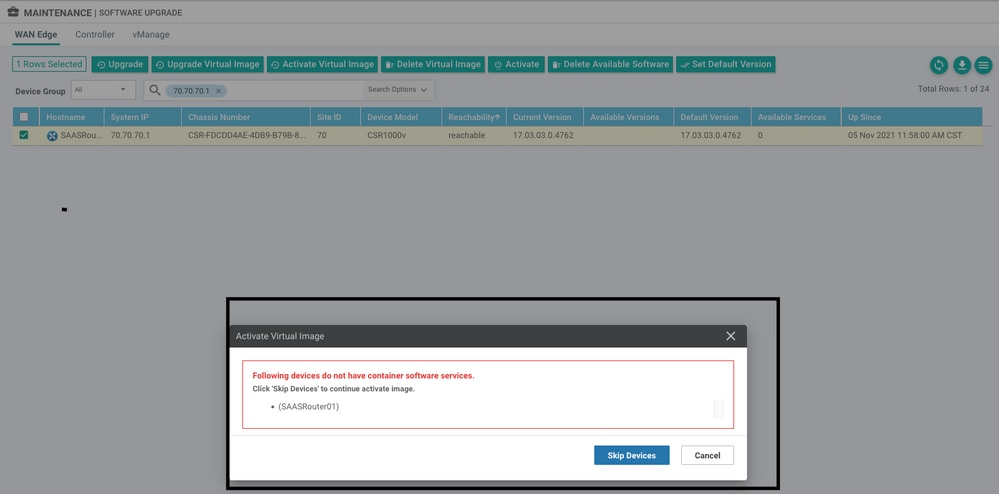

문제 1. 오류: 다음 장치에 컨테이너 소프트웨어 서비스가 없습니다.

가상 이미지를 활성화합니다.

maintenance(유지 관리) > software(소프트웨어) > activate(활성화)로 이동합니다.

선택한 Cisco Edge 라우터에 컨테이너 프로필 하위 템플릿의 보안 정책이 없는 경우 가상 이미지에서 다음 오류를 보냅니다. 컨테이너 소프트웨어 서비스가 없는 디바이스입니다.

UTD 패키지가 필요한 IPS(Intrusion Prevention System), IDS(Intrusion Detection System), URL 필터링(URL-F), AMP(Advanced Malware Protection) 등의 보안 기능이 포함된 보안 정책을 사용하는 경우 이 템플릿이 자동으로 추가됩니다. 사용 가능한 모든 보안 기능에 간단한 ZBFW 기능과 같은 UTD 엔진이 필요한 것은 아닙니다.

컨테이너 프로필 하위 템플릿으로 템플릿을 푸시하면 vmanage에서 자동으로 가상 이미지를 설치합니다.

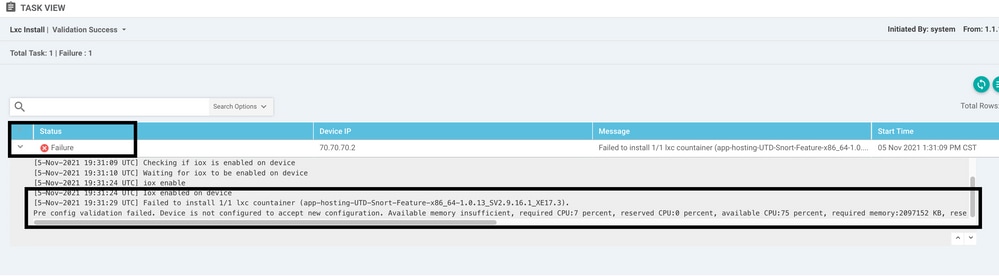

문제 2. 사용 가능한 메모리 부족

Cisco Edge 라우터에 8GB DRAM 메모리가 있는지 확인합니다. 그렇지 않은 경우 Lxc 설치 프로세스에서 새 컨피그레이션을 허용하도록 디바이스를 전송하지 않습니다. 사용 가능한 메모리 부족 오류입니다. Cisco Edge 라우터가 UTD 기능을 사용하려면 최소 8GB의 DRAM이 있어야 합니다.

이 경우 CSRv에는 4GB의 DRAM만 있습니다. 메모리를 8GB DRAM으로 업그레이드한 후 성공적으로 설치되었습니다.

show sdwan system status 출력으로 현재 총 메모리를 확인합니다.

Router01# show sdwan system status

Memory usage: 8107024K total, 3598816K used, 4508208K free

349492K buffers, 2787420K cache

참고 UTD를 설치하려면 충분한 여유 메모리를 사용할 수 있어야 합니다. 설치된 DRAM이 충분하지만 메모리 부족으로 인해 설치에 계속 실패하는 경우 정렬된 show processes memory platform에서 현재 사용량을 확인하십시오

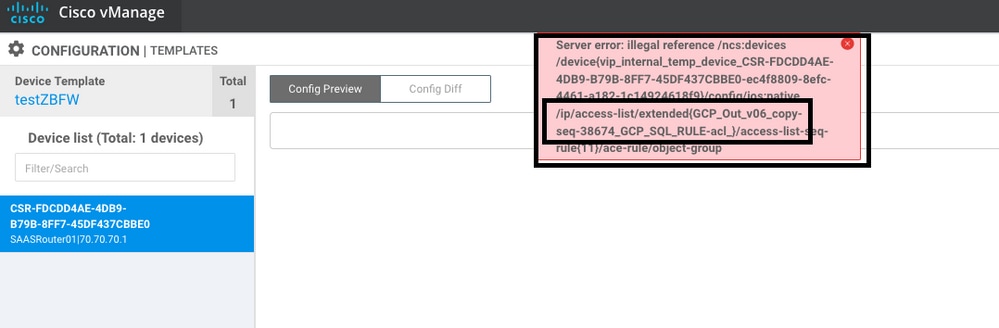

3호 잘못된 참조

보안 정책 시퀀스에 대한 잘못된 참조를 방지하기 위해 보안 정책 기능에 사용되는 VPN/VRF가 Cisco Edge 라우터에 이미 구성되어 있는지 확인합니다.

이 예에서 보안 정책에는 VPN/VRF 1에 대한 침입 방지 정책이 있지만 디바이스에는 구성된 VRF 1이 없습니다. 따라서 vmanage에서 해당 정책 시퀀스에 대한 잘못된 참조를 보냅니다.

보안 정책에서 언급한 VRF를 구성한 후에는 잘못된 참조가 나타나지 않으며 템플릿이 성공적으로 푸시됩니다.

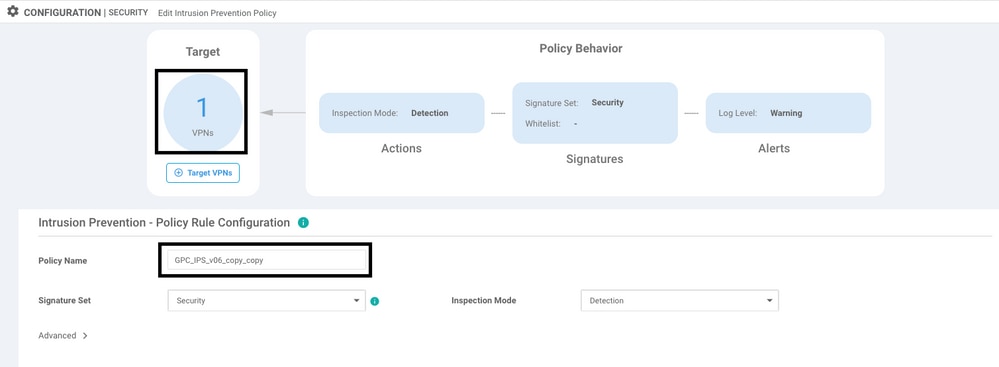

4호 UTD가 설치되어 있고 활성화되어 있지만 활성화되지 않음

디바이스에 보안 정책이 구성되어 있고 UTD가 설치되어 있고 활성화되어 있지만 활성화되지 않았습니다.

이 문제는 문제 번호 3과 관련이 있습니다. 그러나 vManage에서는 컨피그레이션이 디바이스에 구성되지 않은 VRF를 참조하도록 허용했으며 정책이 어떤 VRF에도 적용되지 않았습니다.

라우터에 이 문제가 있는지 확인하려면 UTD가 활성 상태인지를 확인해야 합니다. UTD가 활성화되지 않음 메시지 및 정책이 VRF를 참조하지 않습니다.

Router01# show utd engine standard status UTD engine standard is not enabled <<<<<<<<<<< ISR01#show sdwan virtual-application utd VERSION ACTIVE PREVIOUS TIMESTAMP ----------------------------------------------------------------------- 1.0.16_SV2.9.16.1_XE17.3 true true 2022-06-10T13:29:43-00:00

해결을 위해 대상 VPN을 확인하고 구성된 VRF에 정책을 적용해야 합니다.

비디오

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

19-Aug-2022 |

최초 릴리스 |

Cisco 엔지니어가 작성

- 이안 에마누엘 에스트라다기술 컨설팅 엔지니어

- 샨카르 베무라팔리기술 컨설팅 엔지니어

지원 문의

- 지원 케이스 접수

- (시스코 서비스 계약 필요)

피드백

피드백