라우터 간 DLSw 트래픽 암호화

소개

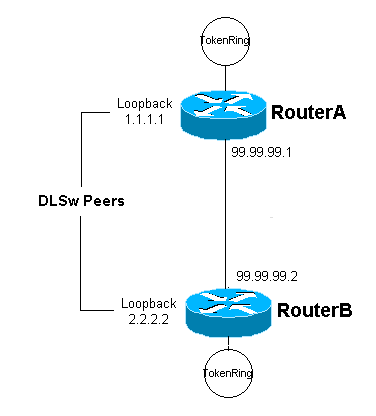

이 문서의 샘플 컨피그레이션에는 루프백 인터페이스 사이에 DLSw(data-link switching) 피어가 설정된 두 개의 라우터가 있습니다. 모든 DLSw 트래픽은 둘 사이에서 암호화됩니다. 이 컨피그레이션은 라우터가 전송하는 모든 자체 생성 트래픽에 대해 작동합니다.

이 컨피그레이션에서는 crypto access-list가 일반적입니다. 사용자는 좀 더 구체적이며 두 루프백 주소 간의 DLSw 트래픽을 허용할 수 있습니다. 일반적으로 DLSw 트래픽만 루프백 인터페이스에서 루프백 인터페이스로 이동합니다.

사전 요구 사항

요구 사항

이 문서에 대한 특정 요건이 없습니다.

사용되는 구성 요소

이 구성은 다음과 같은 소프트웨어 및 하드웨어 버전을 사용하여 개발 및 테스트되었습니다.

-

Cisco IOS® 소프트웨어 릴리스 12.0. 이 구성은 12.28T로 테스트되었습니다.

-

Cisco 2500-is56i-l.120-7.T

-

Cisco 2513

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

표기 규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 표기 규칙을 참고하십시오.

구성

이 섹션에는 이 문서에서 설명하는 기능을 구성하기 위한 정보가 표시됩니다.

참고: 이 문서에 사용된 명령에 대한 자세한 내용은 Command Lookup Tool(등록된 고객만 해당)을 사용하십시오.

네트워크 다이어그램

이 문서에서는 이 네트워크 설정을 사용합니다.

설정

이 문서에서는 다음 설정을 사용합니다.

-

라우터 A

-

라우터 B

| 라우터 A |

|---|

Current configuration: ! version 12.0 service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname RouterA ! enable secret 5 $1$7WP3$aEqtNjvRJ9Vy6i41x0RJf0 enable password ww ! ip subnet-zero ! cns event-service server source-bridge ring-group 20 dlsw local-peer peer-id 1.1.1.1 dlsw remote-peer 0 tcp 2.2.2.2 ! crypto isakmp policy 1 hash md5 authentication pre-share crypto isakmp key cisco123 address 99.99.99.2 ! crypto ipsec transform-set dlswset esp-des esp-md5-hmac ! crypto map dlswstuff 10 ipsec-isakmp set peer 99.99.99.2 set transform-set dlswset match address 101 ! ! interface Loopback0 ip address 1.1.1.1 255.255.255.0 no ip directed-broadcast ! interface TokenRing0 ip address 10.2.2.3 255.255.255.0 ring-speed 16 source-bridge 2 3 20 source-bridge spanning no ip directed-broadcast no mop enabled ! interface Serial0 ip address 99.99.99.1 255.255.255.0 no ip directed-broadcast crypto map dlswstuff ! ip classless ip route 0.0.0.0 0.0.0.0 99.99.99.2 no ip http server ! access-list 101 permit ip host 1.1.1.1 host 2.2.2.2 ! line con 0 transport input none line aux 0 line vty 0 4 password ww login ! end |

| 라우터 B |

|---|

Current configuration: ! version 12.0 service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname RouterB ! enable secret 5 $1$7WP3$aEqtNjvRJ9Vy6i41x0RJf0 enable password ww ! ip subnet-zero ! cns event-service server source-bridge ring-group 10 dlsw local-peer peer-id 2.2.2.2 dlsw remote-peer 0 tcp 1.1.1.1 ! crypto isakmp policy 1 hash md5 authentication pre-share crypto isakmp key cisco123 address 99.99.99.1 ! crypto ipsec transform-set dlswset esp-des esp-md5-hmac ! crypto map dlswstuff 10 ipsec-isakmp set peer 99.99.99.1 set transform-set dlswset match address 101 ! ! interface Loopback0 ip address 2.2.2.2 255.255.255.0 no ip directed-broadcast ! interface TokenRing0 ip address 10.1.1.3 255.255.255.0 ring-speed 16 source-bridge 2 3 10 source-bridge spanning no ip directed-broadcast no mop enabled ! interface Serial0 ip address 99.99.99.2 255.255.255.0 no ip directed-broadcast crypto map dlswstuff ! ip classless ip route 0.0.0.0 0.0.0.0 99.99.99.1 no ip http server ! access-list 101 permit ip host 2.2.2.2 host 1.1.1.1 ! line con 0 transport input none line aux 0 line vty 0 4 password ww login ! end |

다음을 확인합니다.

현재 이 설정에 사용 가능한 확인 절차는 없습니다.

문제 해결

이 섹션에서는 컨피그레이션 문제를 해결합니다.

debug 및 show 명령

OIT(Output Interpreter Tool)(등록된 고객만 해당)는 특정 show 명령을 지원합니다. OIT를 사용하여 show 명령 출력 분석을 볼 수 있습니다.

참고: debug 명령을 사용하기 전에 Debug 명령에 대한 중요 정보를 참조하십시오.

-

debug crypto ipsec - 이 명령은 2단계의 IPSec(IP Security Protocol) 협상을 표시합니다.

-

debug crypto isakmp - 이 명령은 1단계의 ISAKMP(Internet Security Association and Key Management Protocol) 협상을 표시합니다.

-

debug crypto engine — 이 명령은 암호화된 트래픽을 표시합니다.

-

show crypto ipsec sa — 2단계 보안 연결을 표시합니다.

-

show crypto isakmp sa — 이 명령은 1단계 보안 연결을 표시합니다.

-

show dlsw peer — 이 명령은 DLSw 피어 상태 및 연결 상태를 표시합니다.

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

11-Dec-2001 |

최초 릴리스 |

피드백

피드백