소개

이 문서에서는 IKEv1/ISAKMP(Internet Key Exchange version 1) 프로토콜을 사용하여 두 Cisco 라우터 간에 IPv6 라우팅 기반 사이트 대 사이트 터널을 설정하기 위한 구성에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- Cisco IOS®/Cisco IOS® XE CLI 구성에 대한 기본 지식

- ISAKMP(Internet Security Association and Key Management Protocol) 및 IPsec 프로토콜에 대한 기본 지식

- IPv6 주소 지정 및 라우팅에 대한 이해

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 버전을 기반으로 합니다.

- 로컬 라우터로 17.03.04a를 실행하는 Cisco IOS XE

- 17.03.04a를 원격 라우터로 실행하는 Cisco IOS

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

구성

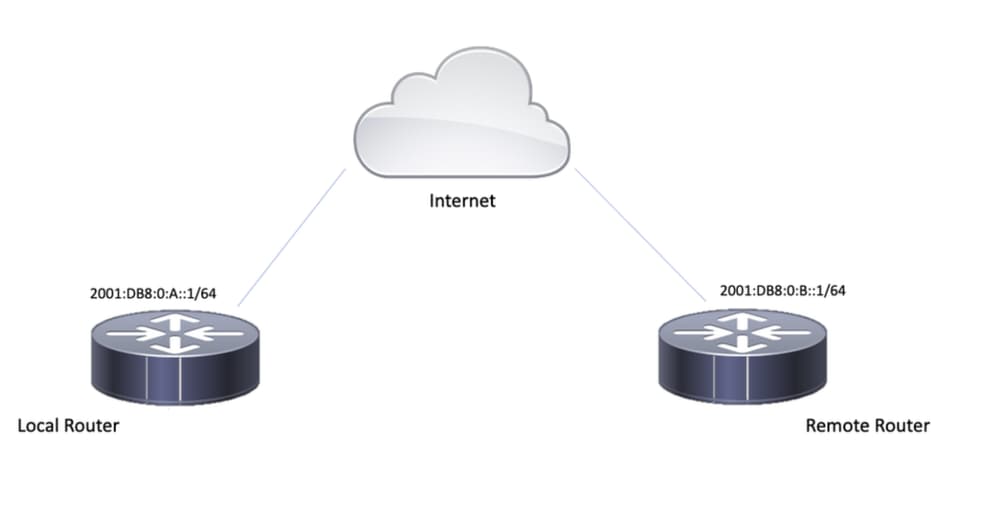

네트워크 다이어그램

설정

로컬 라우터

1단계. IPv6 유니캐스트 라우팅을 활성화합니다.

ipv6 unicast-routing

2단계. 라우터 인터페이스를 구성합니다.

interface GigabitEthernet1

ipv6 address 2001:DB8:0:A::1/64

no shutdown

interface GigabitEthernet2

ipv6 address FC00::1/64

no shutdown

3단계. IPv6 기본 경로를 설정합니다.

ipv6 route ::/0 GigabitEthernet1

4단계. 1단계 정책을 구성합니다.

crypto isakmp policy 10

encryption aes

authentication pre-share

group 14

5단계. 사전 공유 키로 키링을 구성합니다.

crypto keyring IPV6_KEY

pre-shared-key address ipv6 2001:DB8:0:B::1/128 key cisco123

6단계. ISAKMP 프로필을 구성합니다.

crypto isakmp profile ISAKMP_PROFILE_LAB

keyring IPV6_KEY

match identity address ipv6 2001:DB8:0:B::1/128

7단계. 2단계 정책을 구성합니다.

crypto ipsec transform-set ESP-AES-SHA esp-aes esp-sha-hmac

mode tunnel

8단계. IPsec 프로필을 구성합니다.

crypto ipsec profile Prof1

set transform-set ESP-AES-SHA

9단계. 터널 인터페이스를 구성합니다.

interface Tunnel0

no ip address

ipv6 address 2012::1/64

ipv6 enable

tunnel source GigabitEthernet1

tunnel mode ipsec ipv6

tunnel destination 2001:DB8:0:B::1

tunnel protection ipsec profile Prof1

end

10단계. 관심 트래픽에 대한 경로를 구성합니다.

ipv6 route FC00::/64 2012::1

로컬 라우터 최종 컨피그레이션

ipv6 unicast-routing

!

interface GigabitEthernet1

ipv6 address 2001:DB8:0:A::1/64

no shutdown

!

interface GigabitEthernet2

ipv6 address FC00::1/64

no shutdown

!

ipv6 route ::/0 GigabitEthernet1

!

crypto isakmp policy 10

encryption aes

authentication pre-share

group 14

!

crypto keyring IPV6_KEY

pre-shared-key address ipv6 2001:DB8:0:B::1/128 key cisco123

!

crypto isakmp profile ISAKMP_PROFILE_LAB

keyring IPV6_KEY

match identity address ipv6 2001:DB8:0:B::1/128

!

crypto ipsec transform-set ESP-AES-SHA esp-aes esp-sha-hmac

mode tunnel

!

crypto ipsec profile Prof1

set transform-set ESP-AES-SHA

!

interface Tunnel0

no ip address

ipv6 address 2012::1/64

ipv6 enable

tunnel source GigabitEthernet1

tunnel mode ipsec ipv6

tunnel destination 2001:DB8:0:B::1

tunnel protection ipsec profile Prof1

end

!

ipv6 route FC00::/64 2012::1

원격 라우터 최종 컨피그레이션

ipv6 unicast-routing

!

interface GigabitEthernet1

ipv6 address 2001:DB8:0:B::1/64

no shutdown

!

interface GigabitEthernet2

ipv6 address FC01::1/64

no shutdown

!

ipv6 route ::/0 GigabitEthernet1

!

crypto isakmp policy 10

encryption aes

authentication pre-share

group 14

!

crypto keyring IPV6_KEY

pre-shared-key address ipv6 2001:DB8:0:A::1/128 key cisco123

!

crypto isakmp profile ISAKMP_PROFILE_LAB

keyring IPV6_KEY

match identity address ipv6 2001:DB8:0:A::1/128

!

crypto ipsec transform-set ESP-AES-SHA esp-aes esp-sha-hmac

mode tunnel

!

crypto ipsec profile Prof1

set transform-set ESP-AES-SHA

!

interface Tunnel0

no ip address

ipv6 address 2012::2/64

ipv6 enable

tunnel source GigabitEthernet1

tunnel mode ipsec ipv6

tunnel destination 2001:DB8:0:A::1

tunnel protection ipsec profile Prof1

end

!

ipv6 route FC00::/64 2012::1

문제 해결

터널 문제를 해결하려면 debug 명령을 사용합니다.

- 암호화 isakmp 디버그

- 디버그 crypto isakmp 오류

- 암호화 ipsec 디버그

- 디버그 암호화 ipsec 오류