ASA에서 클라이언트리스 SSL VPN(WebVPN) 구성

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

소개

이 문서에서는 내부 네트워크 리소스에 대한 클라이언트리스 SSL VPN 액세스를 허용하는 Cisco ASA 5500 Series 컨피그레이션에 대해 설명합니다.

사전 요구 사항

요구 사항

이 컨피그레이션을 시도하기 전에 다음 요구 사항을 충족해야 합니다.

- SSL 사용 브라우저

- 버전 7.1 이상의 ASA

- ASA 도메인 이름에 발급된 X.509 인증서

- 클라이언트에서 ASA로의 경로를 따라 차단해서는 안 되는 TCP 포트 443

전체 요구 사항 목록은 지원되는 VPN 플랫폼, Cisco ASA 5500 Series에서 확인할 수 있습니다.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- ASA 버전 9.4(1)

- ASDM(Adaptive Security Device Manager) 버전 7.4(2)

- ASA 5515-X

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

이 문서에서는 Cisco ASA(Adaptive Security Appliance) 5500 Series에서 내부 네트워크 리소스에 대한 SSL(Clientless Secure Sockets Layer) VPN 액세스를 허용하기 위한 컨피그레이션에 대해 설명합니다.

클라이언트리스 SSL WebVPN(Virtual Private Network)을 통해 어느 위치에서든 회사 네트워크에 제한적이면서도 중요한 보안 액세스를 제공할 수 있습니다.

사용자는 언제든지 기업 리소스에 대한 안전한 브라우저 기반 액세스를 실현할 수 있습니다.

내부 리소스에 액세스하기 위해 추가 클라이언트가 필요하지 않습니다.

액세스는 SSL 연결을 통해 Hypertext Transfer Protocol을 통해 제공됩니다.

클라이언트리스 SSL VPN은 HTTP(Hypertext Transfer Protocol Internet) 사이트에 연결할 수 있는 거의 모든 컴퓨터에서 광범위한 웹 리소스와 웹 지원 및 레거시 애플리케이션 모두에 안전하고 쉽게 액세스할 수 있도록 합니다.

여기에는 다음 항목이 포함됩니다.

- 내부 웹 사이트

- Microsoft SharePoint 2003, 2007 및 2010

- Microsoft Outlook Web Access 2003, 2007 및 2013

- Microsoft Outlook Web App 2010

- Domino Web Access(DWA) 8.5 및 8.5.1

- Citrix Metaframe Presentation Server 4.x

- Citrix XenApp 버전 5 - 6.5

- Citrix XenDesktop 버전 5 - 5.6 및 7.5

- VMware View 4

지원되는 소프트웨어 목록은 지원되는 VPN 플랫폼, Cisco ASA 5500 Series에서 확인할 수 있습니다.

클라이언트리스 VPN 지원 매트릭스

| 창 |

Windows/Mac |

맥 |

||||

| 기능/기술/애플리케이션 |

MS 에지 |

IE |

파이어폭스 |

크롬 |

사파리 |

의견 |

| RDP 플러그인 |

네트워킹 |

Y |

네트워킹 |

네트워킹 |

네트워킹 |

|

| POST 플러그인 |

네트워킹 |

Y |

Y |

Y |

Y |

Java 8 지원 종료 |

| ICA 플러그인 |

네트워킹 |

Y |

네트워킹 |

네트워킹 |

네트워킹 |

Java 8 지원 종료 |

| VNC 플러그인 |

네트워킹 |

Y |

네트워킹 |

네트워킹 |

네트워킹 |

Java 8 지원 종료 |

| SSH/TELNET 플러그인 |

네트워킹 |

Y |

네트워킹 |

네트워킹 |

네트워킹 |

Java 8 지원 종료 |

| FTP/CIFS 플러그인 |

네트워킹 |

Y |

Y |

Y |

Y |

Java 8 지원 종료 |

| Java 웹 폴더 |

네트워킹 |

Y |

네트워킹 |

네트워킹 |

네트워킹 |

Java 8 지원 종료 |

| 스마트 터널 |

네트워킹 |

Y |

N* |

네트워킹 |

네트워킹 |

* Mac 10.14 이상에서는 지원되지 않음 |

| 포트 전달 |

네트워킹 |

Y |

N* |

네트워킹 |

네트워킹 |

* Mac 10.14 이상에서는 지원되지 않음 |

| AnyConnect 웹 실행 |

네트워킹 |

Y |

네트워킹 |

네트워킹 |

네트워킹 |

|

| 서비스 근로자 지원 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

|

| GBP(클라이언트 측 재작성기) |

네트워킹 |

네트워킹 |

Y |

Y |

N* |

ASA 9.9.2+에서 도입된 기능. *Safari 11.1+만 지원 |

| 오와 |

네트워킹 |

N* |

N* |

N* |

N* |

* 2013년만 지원됨 2013 EOS 2023년 4월. |

| SharePoint |

네트워킹 |

N* |

N* |

N* |

N* |

* 2013년만 지원됩니다. 2013 EOS 2023년 4월. |

| Office365 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

|

| Citrix XenApp 및 XenDesktop 7.6 |

네트워킹 |

Y |

N* |

Y |

네트워킹 |

* HTML5 수신기 지원 |

| Citrix XenApp 및 XenDesktop 7.15 |

네트워킹 |

Y |

Y |

Y |

네트워킹 |

|

| Citrix HTML5 Receiver |

네트워킹 |

N* |

N* |

N* |

네트워킹 |

* StoreFront 3.0에서 HTML5 수신기 버전 1.7만 작동 |

| Citrix NetScaler Gateway 및 로드 밸런서 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

|

| 콘텐츠 보안 정책 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

|

| Cross-Origin 리소스 공유 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

제대로 처리할 수 없으므로 지원되지 않음 |

| Blob API |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

|

| API 가져오기 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

|

| 청크 크기 사이의 공백 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

ASA는 청크 크기의 공백을 예상하지 않으며 청크를 함께 넣을 수 없습니다. |

| SVG <사용> |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

|

| 스택 크기 제한(ASA < 9.9.2) |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

서버측 재작성 메커니즘에는 파일 재작성을 위한 스택 메모리 양이 제한되어 있습니다. 파일이 너무 크거나 복잡하면 파일이 손상됩니다. 대다수 최근 애플리케이션에는 이러한 제한이 있습니다 |

| 스택 크기 제한(ASA > 9.9.2) |

네트워킹 |

네트워킹 |

Y |

Y |

네트워킹 |

|

| Oracle Forms을 사용하는 응용 프로그램 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

|

| 각도 프레임워크를 사용하는 응용 프로그램 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

이러한 각도 피쳐가 있는 대부분의 응용 프로그램은 지원되지 않습니다. |

| ActionScript2 및 ActionScript3를 사용한 플래시 콘텐츠 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

네트워킹 |

|

구성

이 문서에서는 ASDM 및 CLI의 컨피그레이션 프로세스에 대해 설명합니다. WebVPN을 구성하려면 두 가지 툴 중 하나를 사용하지만, 일부 컨피그레이션 단계는 ASDM에서만 수행할 수 있습니다.

참고: 이 섹션에서 사용된 명령에 대한 자세한 내용을 보려면 명령 조회 도구(등록된 고객만 해당)를 사용하십시오.

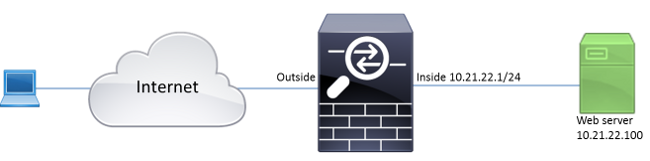

네트워크 다이어그램

이 문서에서는 이 네트워크 설정을 사용합니다.

배경 정보

WebVPN은 클라이언트와 서버 간에 전송되는 데이터를 보호하기 위해 SSL 프로토콜을 사용합니다.

브라우저가 ASA에 대한 연결을 시작하면 ASA는 브라우저에 자신을 인증하기 위한 인증서를 표시합니다.

클라이언트와 ASA 간의 연결이 안전하도록 하려면 클라이언트가 이미 신뢰하는 인증 기관에서 서명한 인증서를 ASA에 제공합니다.

그렇지 않으면 클라이언트에서 ASA의 신뢰성을 확인할 수 있는 방법이 없으므로 중간자 공격 가능성이 있으며 사용자 환경이 열악합니다. 브라우저에서 연결을 신뢰할 수 없다는 경고가 표시되기 때문입니다.

참고: 기본적으로 ASA는 시작 시 자체 서명 X.509 인증서를 생성합니다. 이 인증서는 기본적으로 클라이언트 연결을 제공하기 위해 사용됩니다. 브라우저에서 인증서의 신뢰성을 확인할 수 없으므로 이 인증서를 사용하지 않는 것이 좋습니다. 또한 이 인증서는 재부팅할 때마다 다시 생성되므로 재부팅할 때마다 변경됩니다.

인증서 설치는 이 문서의 범위를 벗어납니다.

설정

ASA에서 WebVPN을 구성하는 5가지 주요 단계는 다음과 같습니다.

- ASA에서 사용하는 인증서를 구성합니다.

- ASA 인터페이스에서 WebVPN을 활성화합니다.

- WebVPN 액세스를 위한 서버 및/또는 URL(Uniform Resource Locator) 목록을 생성합니다.

- WebVPN 사용자를 위한 그룹 정책을 생성합니다.

- 터널 그룹에 새 그룹 정책을 적용합니다.

참고: 릴리스 9.4 이후의 ASA 릴리스에서는 SSL 암호를 선택하는 데 사용되는 알고리즘이 변경되었습니다(Cisco ASA Series의 릴리스 정보, 9.4(x) 참조). 타원 곡선 지원 클라이언트만 사용되는 경우 인증서에 타원 곡선 개인 키를 사용하는 것이 안전합니다. 그렇지 않으면 ASA에서 자체 서명 임시 인증서를 제공하지 않도록 사용자 지정 암호 그룹을 사용합니다. ssl cipher tlsv1.2 사용자 지정 "AES256-SHA:AES128-SHA:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:DES-CBC3-SHA:DES-CBC-SHA:RC4-SHA:RC4-MD5" 명령을 사용하는 RSA 기반 암호만 사용하도록 ASA를 구성할 수 있습니다.

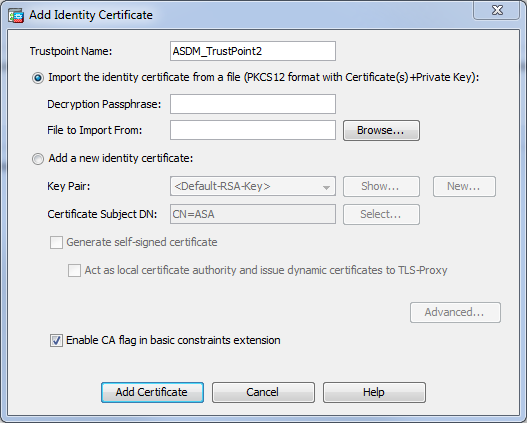

- 옵션 1 - pkcs12 파일을 사용하여 인증서를 가져옵니다.

Configuration(컨피그레이션) > Firewall(방화벽) > Advanced(고급) > Certificate Management(인증서 관리) > Identity Certificates(ID 인증서) > Add(추가)를 선택합니다. pkcs12 파일을 사용하여 설치하거나 PEM(Privacy Enhanced Mail) 형식으로 내용을 붙여넣을 수 있습니다.

CLI:

ASA(config)# crypto ca import TrustPoint-name pkcs12 "password"

Enter the base 64 encoded pkcs12.

End with the word "quit" on a line by itself:

MIIJUQIBAzCCCRcGCSqGSIb3DQEHAaCCCQgEggkEMIIJADCCBf8GCSqGSIb3DQEH

BqCCBfAwggXsAgEAMIIF5QYJKoZIhvcNAQcBMBwGCiqGSIb3DQEMAQYwDgQI8F3N

+vkvjUgCAggAgIIFuHFrV6enVflNv3sBByB/yZswhELY5KpeALbXhfrFDpLNncAB

z3xMfg6JkLYR6Fag1KjShg+o4qkDh8r9y9GQpaBt8x3Ozo0JJxSAafmTWqDOEOS/

7mHsaKMoao+pv2LqKTWh0O7No4Ycx75Y5sOhyuQGPhLJRdionbi1s1ioe4Dplx1b

--- output ommited ---

Enter the base 64 encoded pkcs12.

End with the word "quit" on a line by itself:

MIIJUQIBAzCCCRcGCSqGSIb3DQEHAaCCCQgEggkEMIIJADCCBf8GCSqGSIb3DQEH

BqCCBfAwggXsAgEAMIIF5QYJKoZIhvcNAQcBMBwGCiqGSIb3DQEMAQYwDgQI8F3N

+vkvjUgCAggAgIIFuHFrV6enVflNv3sBByB/yZswhELY5KpeALbXhfrFDpLNncAB

z3xMfg6JkLYR6Fag1KjShg+o4qkDh8r9y9GQpaBt8x3Ozo0JJxSAafmTWqDOEOS/

7mHsaKMoao+pv2LqKTWh0O7No4Ycx75Y5sOhyuQGPhLJRdionbi1s1ioe4Dplx1b

quit

INFO: Import PKCS12 operation completed successfully옵션 2 - 자체 서명 인증서를 만듭니다.

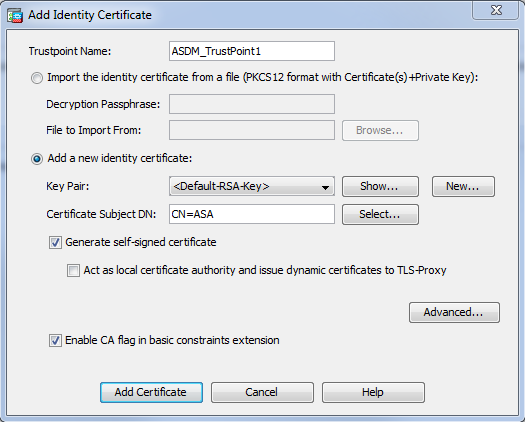

Configuration(컨피그레이션) > Firewall(방화벽) > Advanced(고급) > Certificate Management(인증서 관리) > Identity Certificates(ID 인증서) > Add(추가)를 선택합니다.

Add a new identity certificate(새 ID 인증서 추가) 라디오 버튼을 클릭합니다. Generate self-signed certificate(자체 서명 인증서 생성) 확인란을 선택합니다. ASA의 도메인 이름과 일치하는 CN(Common Name)을 선택합니다.

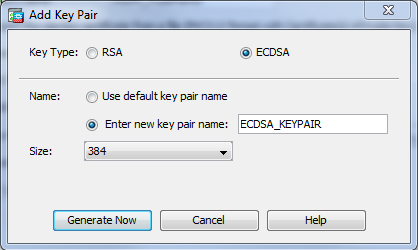

인증서에 대한 키 쌍을 생성하려면 New를 클릭합니다. Key Type(키 유형), Name(이름) 및 Size(크기)를 선택합니다.

CLI:

ASA(config)# crypto key generate ecdsa label ECDSA_KEYPAIR noconfirm

ASA(config)# crypto ca trustpoint TrustPoint1

ASA(config-ca-trustpoint)# revocation-check none

ASA(config-ca-trustpoint)# id-usage ssl-ipsec

ASA(config-ca-trustpoint)# no fqdn

ASA(config-ca-trustpoint)# subject-name CN=ASA

ASA(config-ca-trustpoint)# enrollment self

ASA(config-ca-trustpoint)# keypair ECDSA_KEYPAIR

ASA(config-ca-trustpoint)# exit

ASA(config)# crypto ca enroll TrustPoint1 noconfirm - WebVPN 연결을 제공하는 데 사용할 인증서를 선택합니다.

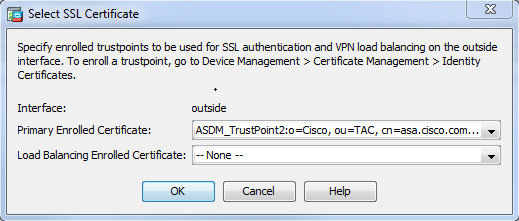

Configuration(구성) > Remote Access VPN(원격 액세스 VPN) > Advanced(고급) > SSL Settings(SSL 설정)를 선택합니다. Certificates(인증서) 메뉴에서 외부 인터페이스에 대해 원하는 인증서와 연결된 신뢰 지점을 선택합니다. 적용을 클릭합니다.

동등한 CLI 컨피그레이션:

ASA(config)# ssl trust-pointoutside - (선택 사항) DNS(Domain Name Server) 조회를 활성화합니다.

WebVPN 서버는 클라이언트 연결을 위한 프록시 역할을 합니다. 이는 ASA가 클라이언트를 대신하여 리소스에 대한 연결을 생성함을 의미합니다. 클라이언트가 도메인 이름을 사용하는 리소스에 연결해야 하는 경우 ASA는 DNS 조회를 수행해야 합니다.

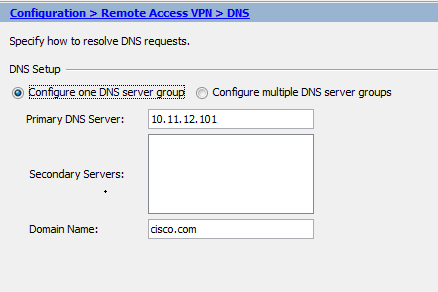

Configuration(컨피그레이션) > Remote Access VPN(원격 액세스 VPN) > DNS를 선택합니다.

하나 이상의 DNS 서버를 구성하고 DNS 서버를 향하는 인터페이스에서 DNS 조회를 활성화합니다.

CLI:

ASA(config)# dns domain-lookup inside

ASA(config)# dns server-group DefaultDNS

ASA(config-dns-server-group)# name-server 10.11.12.101 - (선택 사항) WEBVPN 연결을 위한 그룹 정책을 생성합니다.

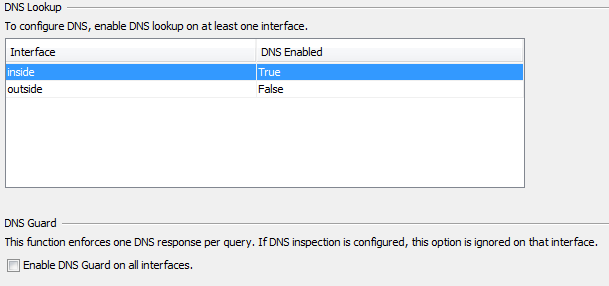

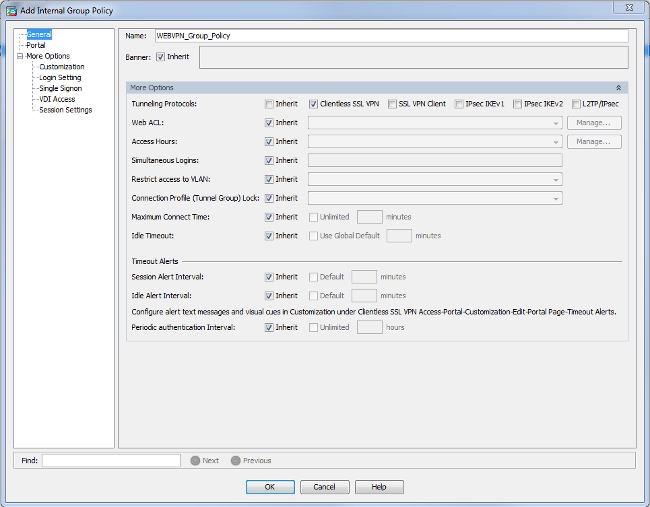

Configuration(구성) > Remote Access VPN(원격 액세스 VPN) > Clientless SSL VPN Access(클라이언트리스 SSL VPN 액세스) > Group Policies(그룹 정책) > Add Internal Group Policy(내부 그룹 정책 추가)를 선택합니다.

General Options(일반 옵션)에서 Tunelling Protocols(터널링 프로토콜) 값을 "Clientless SSL VPN"으로 변경합니다.

CLI:

ASA(config)# group-policy WEBVPN_Group_Policy internal

ASA(config)# group-policy WEBVPN_Group_Policy attributes

ASA(config-group-policy)# vpn-tunnel-protocol ssl-clientless - 연결 프로파일을 구성합니다.

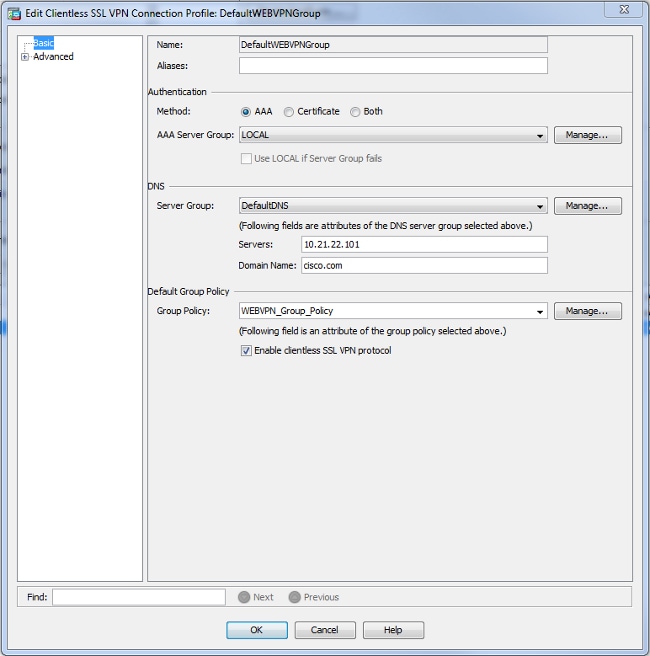

ASDM에서 Configuration(구성) > Remote Access VPN(원격 액세스 VPN) > Clientless SSL VPN Access(클라이언트리스 SSL VPN 액세스) > Connection Profiles(연결 프로파일)를 선택합니다.

기본적으로 WebVPN 연결은 DefaultWEBVPNGroup 프로필을 사용합니다. 추가 프로파일을 생성할 수 있습니다.

참고: 다른 프로필에 사용자를 할당하는 방법에는 여러 가지가 있습니다.

- 사용자는 드롭다운 목록에서 또는 특정 URL을 사용하여 연결 프로파일을 수동으로 선택할 수 있습니다. ASA 8.x: Allow Users to Select a Group at WebVPN Login via Group-Alias and Group-URL Method를 참조하십시오.

- LDAP 서버를 사용할 때 LDAP 서버에서 받은 특성을 기반으로 사용자 프로필을 할당할 수 있습니다. ASA LDAP 특성 맵 사용 컨피그레이션 예를 참조하십시오.DefaultWEBVPNGroup 프로필을 수정하고 Default Group Policy(기본 그룹 정책) 아래에서 WEBVPN_Group_Policy를 선택합니다.

CLI:

ASA(config)# tunnel-group DefaultWEBVPNGroup general-attributes

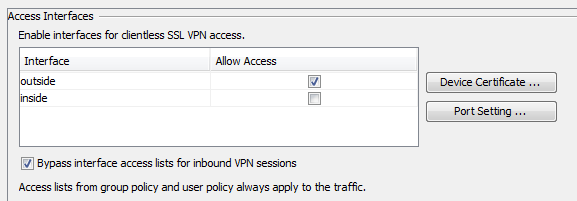

ASA(config-tunnel-general)# default-group-policy WEBVPN_Group_Policy - 외부 인터페이스에서 WebVPN을 활성화하려면 Configuration(구성) > Remote Access VPN(원격 액세스 VPN) > Clientless SSL VPN Access(클라이언트리스 SSL VPN 액세스) > Connection Profiles(연결 프로파일)를 선택합니다.

외부 인터페이스 옆의 Allow Access 확인란을 선택합니다.

CLI:

ASA(config)# webvpn

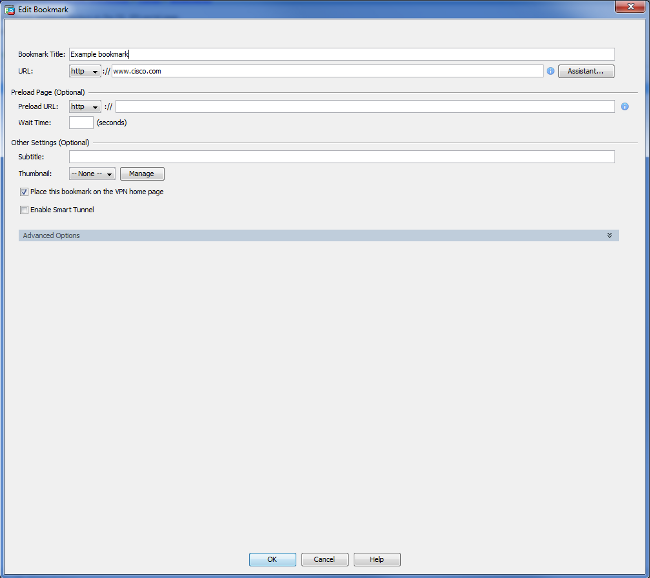

ASA(config-webvpn)# enable outside - (선택 사항) 콘텐츠에 대한 책갈피를 만듭니다.

북마크를 사용하면 사용자가 내부 리소스 URL을 찾아볼 수 있습니다.

북마크를 생성하려면 Configuration(구성) > Remote Access VPN(원격 액세스 VPN) > Clientless SSL VPN Access(클라이언트리스 SSL VPN 액세스) > Portal(포털) > Bookmarks(북마크) > Add(추가)를 선택합니다.

특정 책갈피를 추가하려면 Add를 선택합니다.

CLI:

북마크는 XML 파일로 생성되므로 CLI를 통해 생성할 수 없습니다.

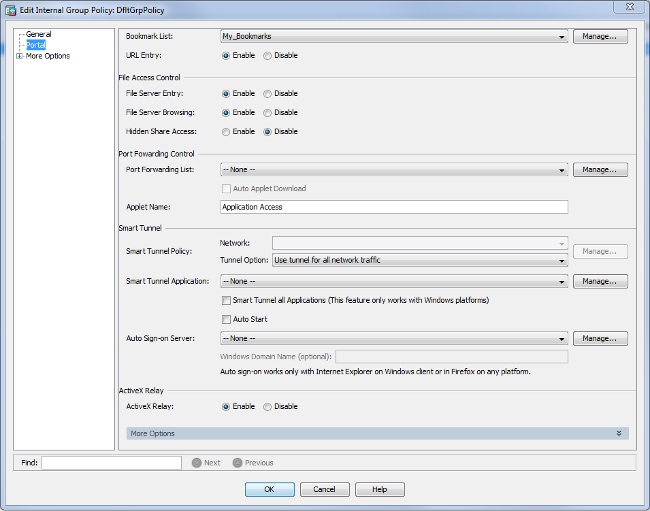

- (선택 사항) 특정 그룹 정책에 책갈피를 할당합니다.

Configuration(구성) > Remote Access VPN(원격 액세스 VPN) > Clientless SSL VPN Access(클라이언트리스 SSL VPN 액세스) > Group Policies(그룹 정책) > Edit(수정) > Portal(포털) > Bookmark List(책갈피 목록)를 선택합니다.

CLI:

ASA(config)# group-policy DfltGrpPolicy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# url-list value My_Bookmarks

다음을 확인합니다.

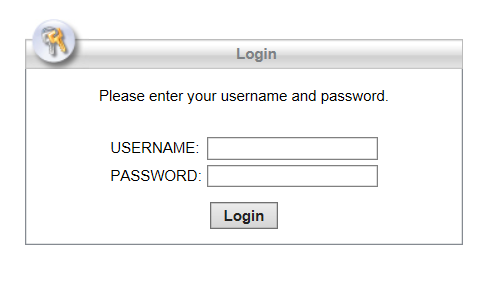

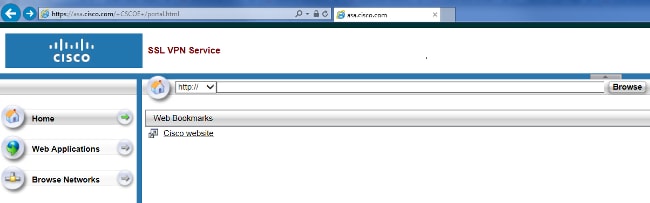

WebVPN이 구성되었으면 브라우저에서 https://<ASA의 FQDN> 주소를 사용합니다.

로그인 후에는 웹 사이트 및 북마크를 탐색하는 데 사용되는 주소 표시줄을 볼 수 있습니다.

문제 해결

트러블슈팅에 사용되는 절차

컨피그레이션 문제를 해결하려면 다음을 수행합니다.

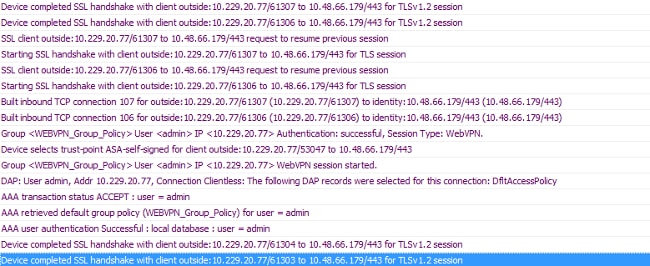

ASDM에서 Monitoring > Logging > Real-time Log Viewer > View를 선택합니다. 클라이언트가 ASA에 연결할 때 TLS 세션 설정, 그룹 정책 선택 및 성공적인 사용자 인증에 유의하십시오.

CLI:

ASA(config)# logging buffered debugging

ASA(config)# show logging

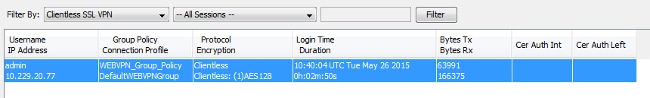

ASDM에서 Monitoring(모니터링) > VPN > VPN Statistics(VPN 통계) > Sessions(세션) > Filter by(필터링 기준): Clientless SSL VPN(클라이언트리스 SSL VPN)을 선택합니다. 새 WebVPN 세션을 찾습니다. WebVPN 필터를 선택하고 Filter를 클릭합니다. 문제가 발생하면 클라이언트가 원하는 네트워크 리소스에 액세스할 수 있도록 ASA 디바이스를 일시적으로 우회합니다. 이 문서에 나열된 컨피그레이션 단계를 검토합니다.

CLI:

ASA(config)# show vpn-sessiondb webvpn

Session Type: WebVPN

Username : admin Index : 3

Public IP : 10.229.20.77

Protocol : Clientless

License : AnyConnect Premium

Encryption : Clientless: (1)AES128 Hashing : Clientless: (1)SHA256

Bytes Tx : 72214 Bytes Rx : 270241

Group Policy : WEBVPN_Group_Policy Tunnel Group : DefaultWEBVPNGroup

Login Time : 10:40:04 UTC Tue May 26 2015

Duration : 0h:05m:21s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 0a1516010000300055644d84

Security Grp : none

트러블슈팅에 사용되는 명령

OIT(Output Interpreter Tool)(등록된 고객만 해당)는 특정 show 명령을 지원합니다. OIT를 사용하여 show 명령 출력 분석을 볼 수 있습니다.

참고: debug 명령을 사용하기 전에 Debug 명령에 대한 중요 정보를 참조하십시오.

일반적인 문제

사용자가 로그인할 수 없음

문제

로그인 시도 실패 후 브라우저에 "클라이언트리스(브라우저) SSL VPN 액세스가 허용되지 않습니다."라는 메시지가 나타납니다. AnyConnect Premium 라이센스가 ASA에 설치되어 있지 않거나 "Premium AnyConnect 라이센스가 ASA에서 활성화되지 않았습니다."와 같이 사용 중이 아닙니다.

솔루션

다음 명령을 사용하여 Premium AnyConnect 라이센스를 활성화합니다.

ASA(config)# webvpn

ASA(config-webvpn)# no anyconnect-essentials

문제

로그인 시도가 실패한 후 브라우저에 "Login failed(로그인 실패)" 메시지가 나타납니다. AnyConnect 라이센스 제한이 초과되었습니다.

솔루션

로그에서 이 메시지를 확인합니다.

%ASA-4-716023: Group <DfltGrpPolicy> User <cisco> IP <192.168.1.100>

Session could not be established: session limit of 2 reached.

또한 라이센스 제한을 확인합니다.

ASA(config)# show version | include Premium

AnyConnect Premium Peers : 2 perpetual

문제

로그인 시도 실패 후 브라우저에 "AnyConnect가 VPN 서버에서 활성화되지 않음" 메시지가 나타납니다. 클라이언트리스 VPN 프로토콜이 그룹 정책에서 활성화되지 않았습니다.

솔루션

로그에서 이 메시지를 확인합니다.

%ASA-6-716002: Group <DfltGrpPolicy> User <cisco> IP <192.168.1.100>

WebVPN session terminated: Client type not supported.

클라이언트리스 VPN 프로토콜이 원하는 그룹 정책에 대해 활성화되었는지 확인합니다.

ASA(config)# show run all group-policy | include vpn-tunnel-protocol

vpn-tunnel-protocol ikev1 ikev2 l2tp-ipsec ssl-clientless

3명 이상의 WebVPN 사용자를 ASA에 연결할 수 없음

문제

3개의 WebVPN 클라이언트만 ASA에 연결할 수 있습니다. 네 번째 클라이언트에 대한 연결이 실패합니다.

솔루션

대부분의 경우 이 문제는 그룹 정책 내의 동시 로그인 매개변수와 관련이 있습니다. 원하는 동시 로그인 수를 구성하려면 이 그림을 사용하십시오. 이 예에서 원하는 값은 20입니다.

ASA(config)# group-policy Cisco attributes

ASA(config-group-policy)# vpn-simultaneous-logins 20

WebVPN 클라이언트는 책갈피를 처리할 수 없으며 회색으로 표시됩니다.

문제

사용자가 클라이언트리스 VPN에 로그인하도록 이러한 책갈피를 구성했지만 홈 화면에서 "웹 애플리케이션" 아래의 책갈피가 회색으로 표시되는 경우, 사용자가 책갈피를 클릭하여 특정 URL로 이동할 수 있도록 이러한 HTTP 링크를 활성화하려면 어떻게 해야 합니까?

솔루션

ASA가 DNS를 통해 웹 사이트를 확인할 수 있는지 확인합니다. 웹 사이트를 이름으로 ping해 보십시오. ASA에서 이름을 확인할 수 없는 경우 링크가 회색으로 비활성화됩니다. DNS 서버가 네트워크의 내부에 있는 경우 DNS 도메인 조회 전용 인터페이스를 구성합니다.

WebVPN을 통한 Citrix 연결

문제

WebVPN을 통해 Citrix에 대해 "ica 클라이언트가 손상된 ica 파일을 받았습니다." 오류 메시지가 나타납니다.

솔루션

WebVPN을 통해 Citrix 연결에 보안 게이트웨이 모드를 사용하는 경우 ICA 파일이 손상될 수 있습니다. ASA는 이 작업 모드와 호환되지 않으므로 직접 모드(비보안 모드)에서 새 ICA 파일을 생성합니다.

사용자에 대한 두 번째 인증의 필요성을 피하는 방법

문제

클라이언트리스 WebVPN 포털에서 CIFS 링크에 액세스할 때 책갈피를 클릭한 후 자격 증명을 묻는 메시지가 표시됩니다. LDAP(Lightweight Directory Access Protocol)는 VPN 세션에 로그인하기 위해 이미 입력한 LDAP 자격 증명과 리소스를 모두 인증하는 데 사용됩니다.

솔루션

이 경우 자동 로그온 기능을 사용할 수 있습니다. 사용된 특정 그룹 정책 및 해당 WebVPN 특성 아래에서 다음을 구성합니다.

ASA(config)# group-policy WEBVPN_Group_Policy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# auto-signon allow uri cifs://X.X.X.X/* auth-type all

여기서 X.X.X.X=CIFS 서버의 IP 및 *=문제의 공유 파일/폴더에 도달하기 위한 경로의 나머지 부분입니다.

구성 코드 조각의 예는 다음과 같습니다.

ASA(config)# group-policy ExamplePolicy attributes

ASA(config-group-policy)# webvpn

ASA(config-group-webvpn)# auto-signon allow uri

https://*.example..com/* auth-type all

이에 대한 자세한 내용은 HTTP Basic 또는 NTLM 인증을 사용하여 SSO 구성을 참조하십시오.

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

05-Jan-2016 |

최초 릴리스 |

피드백

피드백