소개

이 문서에서는 WebRTC 플로우용 듀얼 NIC가 활성화된 Expressway 구축에서 ASA 방화벽의 구성 단계를 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- Cisco ASA(Cisco Adaptive Security Appliance) 방화벽 지식

- Expressway 서버에 대한 관리 지식

- CMS(Cisco Meeting Server)에 대한 관리 지식

- Cisco CMS WebRTC 애플리케이션 이해

- NAT(Network Address Translation)

- NAT 주변 릴레이를 사용하는 접근(TURN)

사용되는 구성 요소

이 문서는 특정 소프트웨어 및 하드웨어 버전으로 제한되지 않지만 최소 소프트웨어 버전 요구 사항을 충족해야 합니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다.이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다.네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 이해해야 합니다.

배경 정보

X8.9.2 버전에서 WebRTC 프록시 지원이 Expressway에 추가되어 오프프레미스 사용자가 Cisco Meeting Server 웹 브리지로 이동할 수 있습니다.

외부 클라이언트 및 게스트는 지원되는 웹 브라우저 이외의 소프트웨어 없이도 CMS coSpaces를 관리하거나 가입할 수 있습니다.지원되는 브라우저 목록은 여기에서 확인할 수 있습니다.

Expressway-E 서버는 단일 또는 이중 네트워크 인터페이스로 구성할 수 있습니다. 따라서 내부 및 외부 연결 NIC 쌍이 있습니다. 이전 Expressway 버전에서는 고정 NAT가 있는 이중 NIC를 반드시 사용해야 하는 것은 아닙니다. Expressway를 통한 WebRTC 기능이 제기되었을 때 Expressway-E 서버에서 활성화된 이중 NIC를 사용하는 경우에도 고정 NAT를 구성해야 하기 시작했습니다. Expressway 소프트웨어 버전 X12.5.3은 코드 로직의 재작업을 포함할 계획이며, 이는 거의 모든 구성 시나리오에서 이 요구 사항을 제거합니다. 향상된 3CSC 를 참조하십시오. 자세한 내용은 7570을 참조하십시오.

참고: 고정 NAT를 사용하는 듀얼 NIC 컨피그레이션의 Expressway-E가 WebRTC 트래픽용 TURN 서버로 사용되고, 유일하게 작동하는 미디어 경로는 CMS와 WebRTC 클라이언트 모두에서 릴레이 후보자인 경우 TURN 서버는 RTP 패킷을 자신의 고정 NAT IP 주소로 물리적으로 전송합니다.따라서 외부 방화벽에서 NAT 리플렉션을 구성해야 합니다.

주의:동일한 NAT 뒤에 여러 TURN 서버가 활성화된 Expressway-E 클러스터를 구축하려면 NAT 리플렉션을 계속 구성해야 합니다.

기술 노트

ICE, TURN 및 STUN 프로세스에 대해 자세히 알아보려면 Cisco Life 프레젠테이션 ICE / TURN / STUN Tutorial - BRKCOL-2986을 참조하십시오.

이 세션에서는 TURN(Relay NAT) 및 ICE(Interactive Connectivity Establishment)를 사용한 트래픽에 대한 기술적 배경 및 통찰력을 제공합니다. MRA(Mobile and Remote Access)의 활용 사례에 대해 특별히 주의를 기울여 협업 포트폴리오에서 이러한 기능을 사용하는 방법에 대해 설명합니다. 이 세션의 참가자들은 TURN이 필요한 이유와 ICE가 최적의 미디어 경로를 찾는 방법을 알게 되었습니다.문제 해결 지침이 논의되었으며, 모범 사례와 함께 사용할 수 있는 서비스 기능 툴이 시연되었습니다.

구성

이 장에서는 듀얼 NIC가 활성화된 Expressway-E 서버의 시나리오에서 ASA 방화벽에서 NAT 리플렉션을 구성하는 데 필요한 단계를 설명합니다. 방화벽에서 Expressway(리플렉션 후)로 돌아오는 반환 트래픽은 서버의 공용 IP 주소(TURN 권한과 일치하도록) 소스 주소로 제공됩니다.

참고:방화벽은 일반적으로 소스 및 대상 IP 주소가 같은 패킷을 신뢰하지 않습니다. Expressway-E의 공용 IP 주소에 대해 NAT 리플렉션을 허용하도록 외부 방화벽을 구성해야 합니다.

네트워크 다이어그램

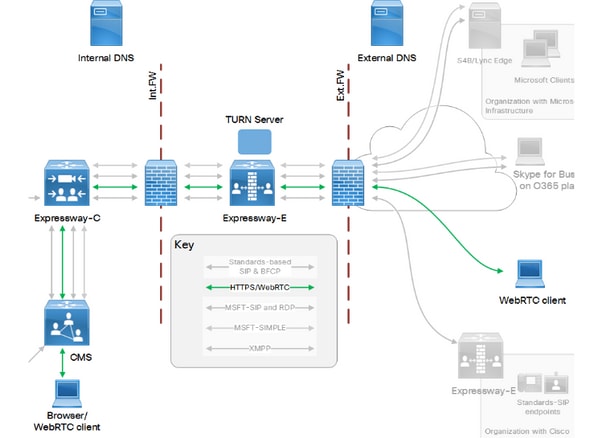

이 이미지는 듀얼 NIC가 활성화된 Expressway 시나리오에서 일반 WebRTC 흐름의 예를 제공합니다.

이 이미지는 연결 흐름의 예와 CMS WebRTC용 웹 프록시에 필요한 포트를 제공합니다.

이 참조는 Expressway 버전 X12.5용 Cisco Expressway IP 포트 사용 설명서에서 가져옵니다.

Cisco ASA 방화벽의 구성 단계

이러한 단계는 Cisco ASA 방화벽에서 버전 8.3 이상의 필수 구성 단계를 제공합니다.

1단계. 두 개의 개체를 만듭니다. 첫 번째 개체는 Expressway-E의 전용 IP 주소이고, 두 번째 개체는 Expressway-E의 공용 IP 주소입니다.다음 명령을 실행합니다.

ASA(config)#object network expressway-private

ASA(config-network-object)# host x.x.x.x

ASA(config)#object network expressway-public

ASA(config-network-object)# host y.y.y.y

2단계. Expressway-E가 연결된 인터페이스의 이름(예: DMZ-Expressway)을 식별합니다.

3단계. Expressway 트래픽을 사설 IP 주소에서 공용 IP 주소로 변환한 다음 다시 Expressway-E로(변환한 후)로 전송하는 것을 목적으로 하는 수동 고정 NAT를 구성합니다. 명령을 실행하고 구축의 실제 값을 바꿉니다.

ASA(config)# nat (DMZ-expressway, DMZ-expressway)source static expressway-private expressway-public destination static expressway-public expressway private

4단계. Expressway-E에 연결된 인터페이스에서 액세스 목록을 추가하거나 이미 구성된 액세스 목록에 라인을 추가하여 트래픽이 반환되도록 허용합니다.

access-list access-list-name-on-DMZ-expressway line 1 permit IP any expressway-private

다음을 확인합니다.

컨피그레이션이 완료되면 통화 시도를 통해 직접 테스트하거나 packet-tracer 명령을 사용하여 테스트할 수 있습니다.

packet-tracer 명령의 사용 예:

packet-tracer input interface-name tcp expressway-private-ip 1234 expressway-public-ip destination-port

강조 표시된 매개변수를 구축의 적절한 정보로 대체합니다.컨피그레이션이 성공적으로 완료되면 packet-tracer 명령은 다음 출력을 반환합니다.

input-interface: DMZ-expressway

input-status: up

input-line-status: up

output-interface: DMZ-expressway

output-status: up

output-line-status: up

Action: allow

문제 해결

현재 이 구성에 사용할 수 있는 특정 문제 해결 정보가 없습니다.

관련 정보