Secure Endpoint Virtual Private Cloud 설치 및 구성

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 ESXi 환경의 서버에 VPC(Virtual Private Cloud)를 성공적으로 구축하는 방법을 설명하고 중점적으로 살펴봅니다. Quick Start Guide, Deployment Strategy, Entitlement Guide, Console and Administrator User Guide와 같은 다른 문서는 이 사이트 설명서를 참조하십시오.

기고자: Roman Valenta, Cisco TAC 엔지니어

사전 요구 사항

요건:

VMware ESX 5 이상

- 클라우드 프록시 모드(전용): 128GB RAM, CPU 코어 8개(각각 4개 코어의 CPU 2개 권장), VMware 데이터 저장소의 최소 여유 디스크 공간 1TB

- 드라이브 유형: 에어 갭 모드에 필요한 SSD이며 프록시에 권장됨

- RAID 유형: 1개의 RAID 10 그룹(스트라이프 미러)

- 최소 VMware 데이터 저장소 크기: 2TB

- RAID 10 그룹의 최소 데이터 저장소 랜덤 읽기(4K): 60K IOPS

- RAID 10 그룹의 최소 데이터 저장소 랜덤 쓰기(4K): 30K IOPS

Cisco에서는 다음 항목에 대해 알고 있는 것이 좋습니다.

- 인증서 작업 방법에 대한 기본 지식

- DNS 서버(Windows 또는 Linux)에서 DNS를 설정하는 방법에 대한 기본 지식

- VMWare ESXi에 OVA(Open Virtual Appliance) 템플릿 설치

이 LAB에서 사용:

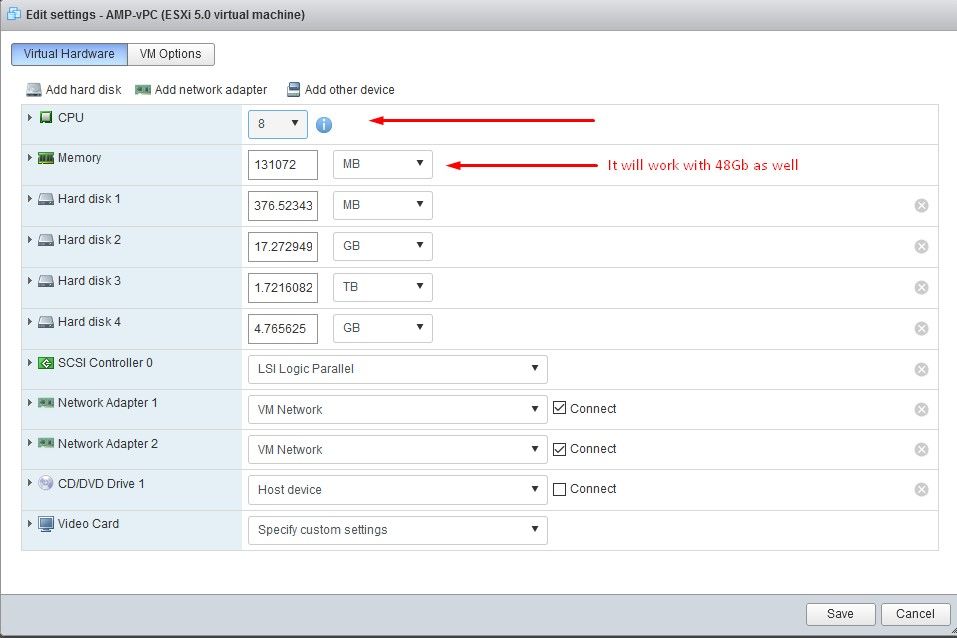

VMware ESX 6.5

- 클라우드 프록시 모드(전용): 48GB RAM, 8개의 CPU 코어(각각 4개의 코어로 구성된 2개의 CPU 권장), VMware 데이터 저장소의 최소 여유 디스크 공간 1TB

- 드라이브 유형: SATA

- RAID 유형: RAID 1 1개

- 최소 VMware 데이터 저장소 크기: 1TB

- MobaXterm 20.2(PuTTY와 유사한 다중 터미널 프로그램)

- Cygwin64(AirGap 업데이트 다운로드에 사용)

추가로

- openSSL 또는 XCA를 사용하여 생성하는 인증서

- DNS 서버(Linux 또는 Windows) 실습에서 Windows Server 2016 및 CentOS-8을 사용했습니다.

- 테스트 엔드포인트용 Windows VM

- 라이선스

메모리가 48GB RAM 미만인 경우 버전 3.2+ VPC를 사용할 수 없게 됩니다.

참고: Private Cloud OVA는 VMWare에서 드라이브 파티션을 지정할 필요가 없도록 드라이브 파티션을 생성합니다. 이 서버는 정상 인터페이스 호스트 이름을 확인합니다.

버전별 하드웨어 요구 사항에 대한 자세한 내용은 VPC 어플라이언스 데이터 시트를 참조하십시오.

참고:이 문서의 정보는 특정 랩 환경의 디바이스에서 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

VPC 구축

eDelivery 또는 엔타이틀먼트 이메일에 제공된 URL을 선택합니다. OVA 파일을 다운로드하고 설치를 진행합니다.

VM 설치

1단계:

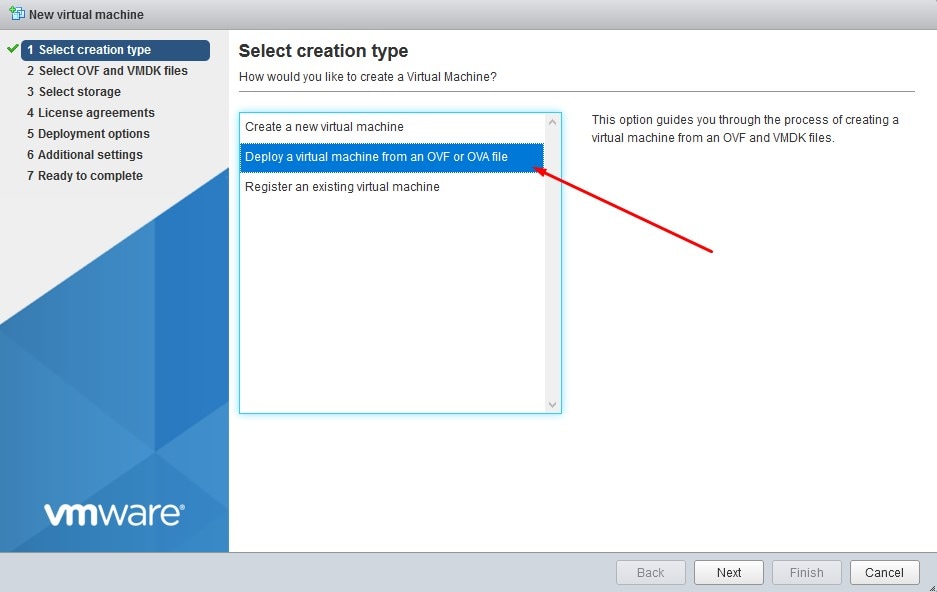

그림과 같이 File(파일) > Deploy OVF Template(OVF 템플릿 구축)으로 이동하여 Deploy OVF Template(OVF 템플릿 구축) 마법사를 엽니다.

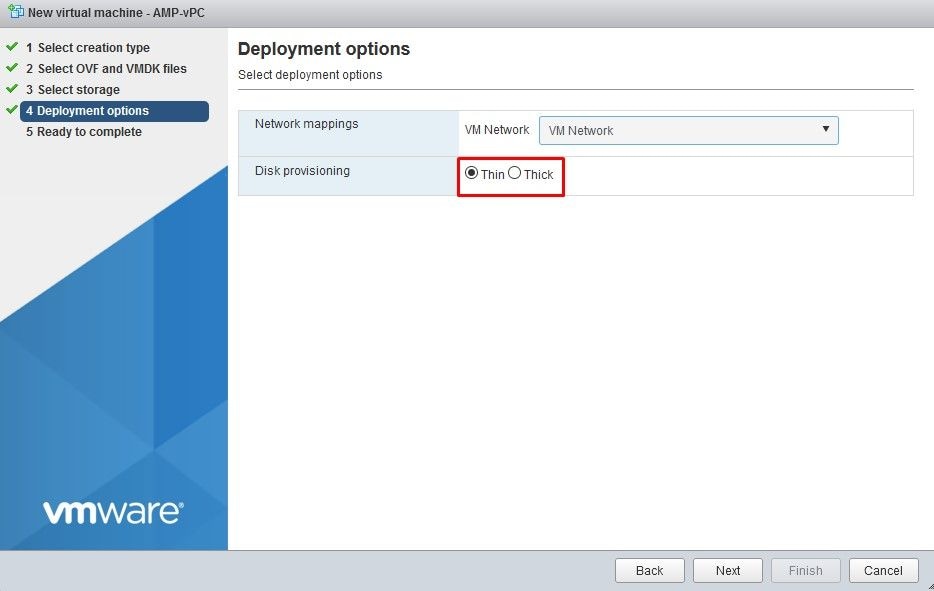

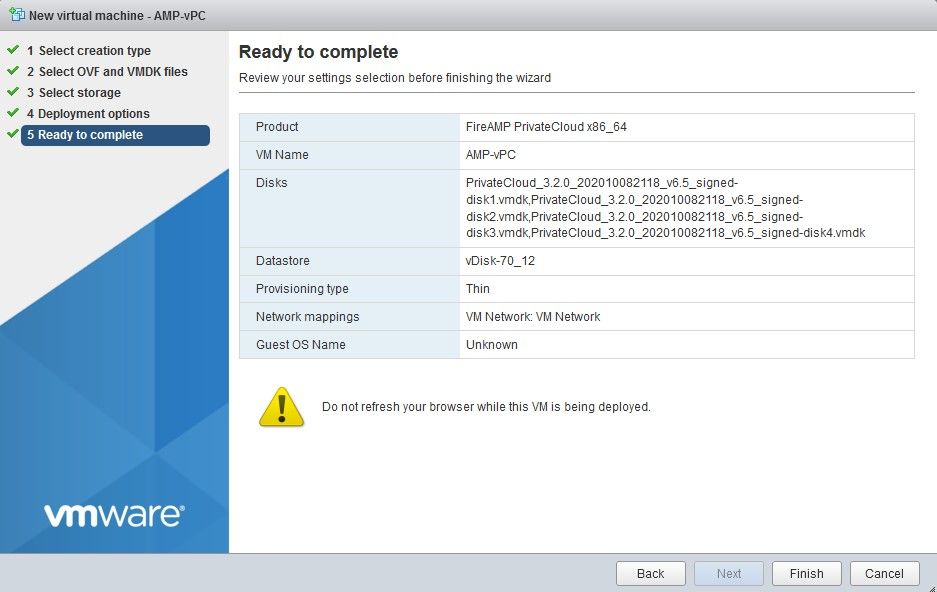

참고: Thick Provisioning(씩 프로비저닝)은 디스크가 생성될 때 공간을 예약합니다. 이 옵션을 선택하면 Thin Provisioned(씬 프로비저닝)보다 성능이 향상될 수 있습니다. 그러나 이는 필수 사항이 아닙니다. 이제 이미지에 표시된 대로 Next(다음)를 선택합니다.

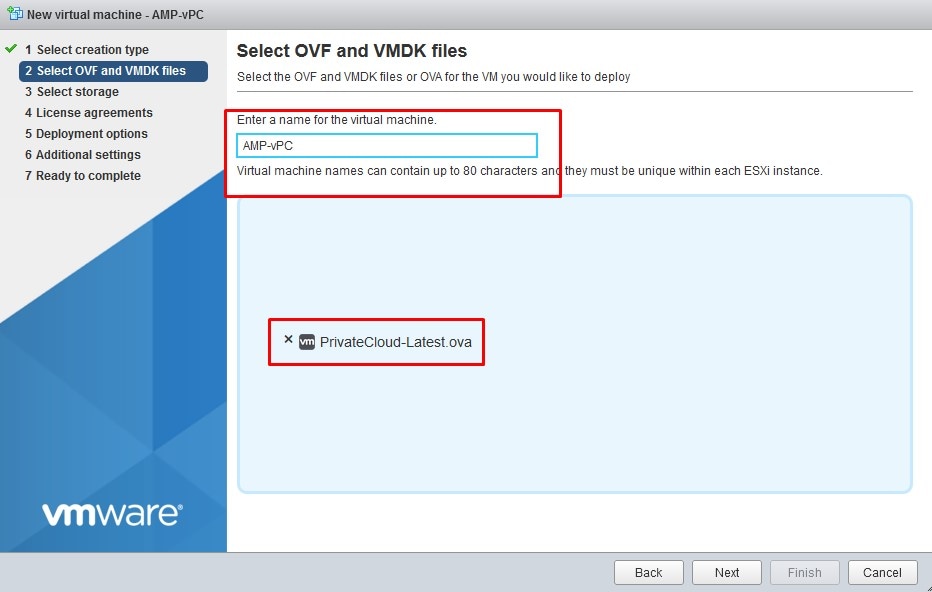

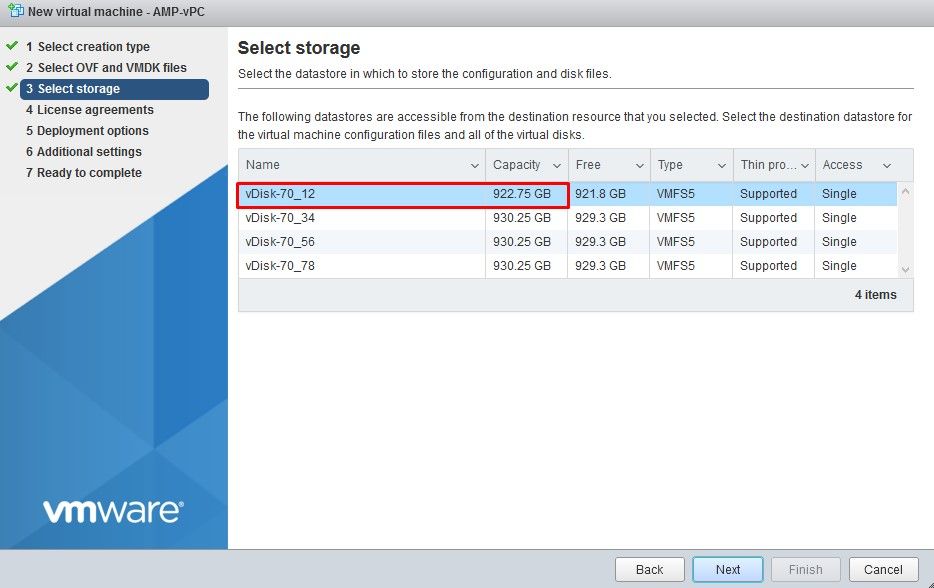

2단계:

찾아보기...를 선택하여 OVA 파일을 선택한 후 다음을 선택합니다. 이미지에 표시된 대로 OVF 템플리트 상세내역 페이지에서 기본 OVA 매개변수를 확인합니다. 다음 페이지에서 선택합니다.

초기 관리 인터페이스 설정

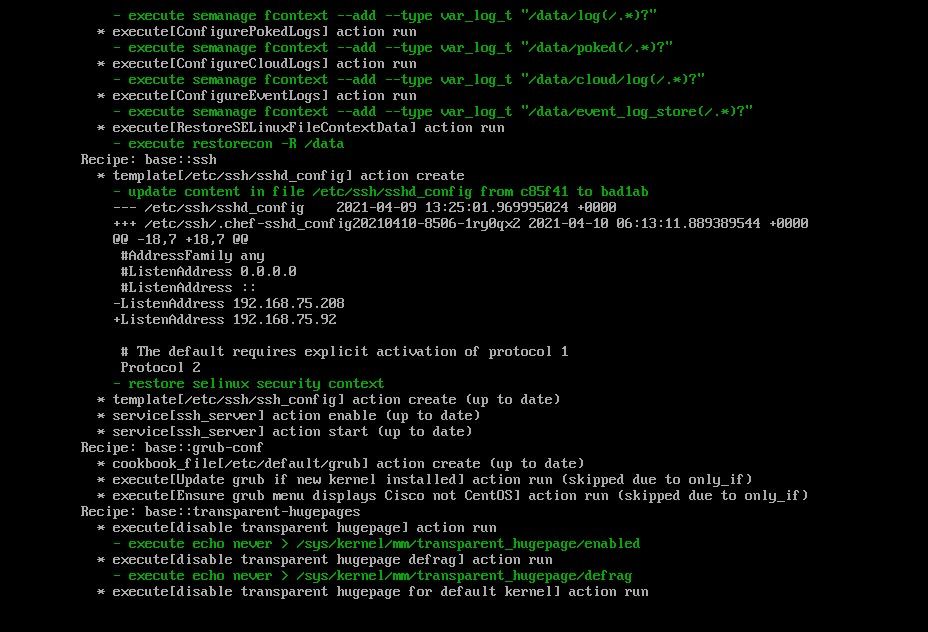

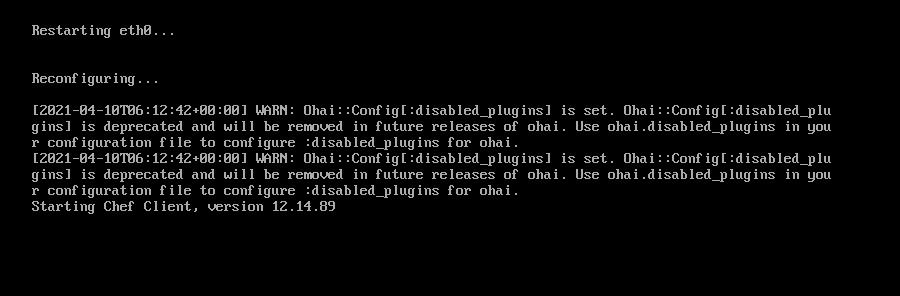

VM이 부팅되면 VM 콘솔을 통해 초기 컨피그레이션을 수행합니다.

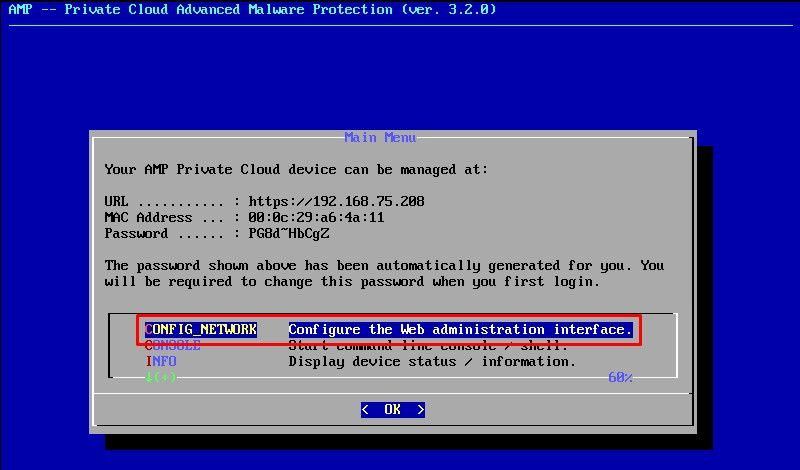

1단계:

인터페이스가 DHCP 서버에서 IP 주소를 받지 못한 경우 URL에 [UNCONFIGURED]가 표시될 수 있습니다. 이 인터페이스는 관리 인터페이스입니다. 이것은 프로덕션 인터페이스가 아닙니다.

2단계:

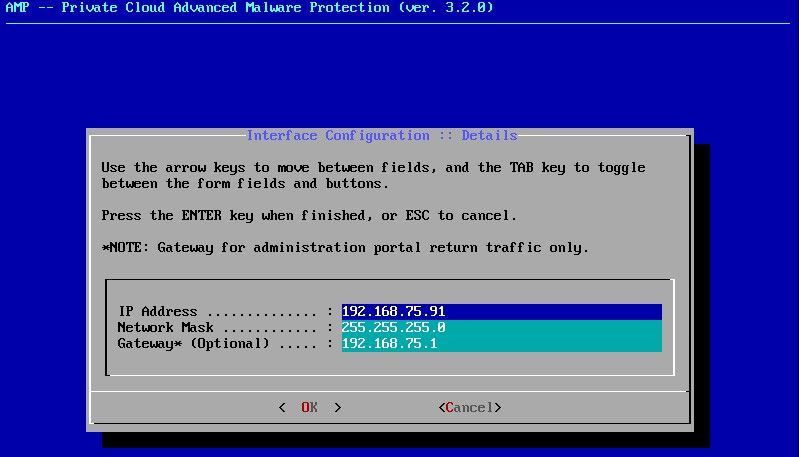

Tab, Enter 및 화살표 키를 탐색할 수 있습니다.

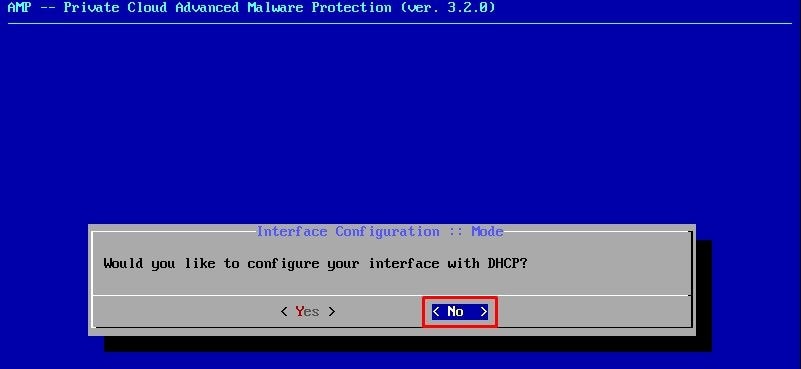

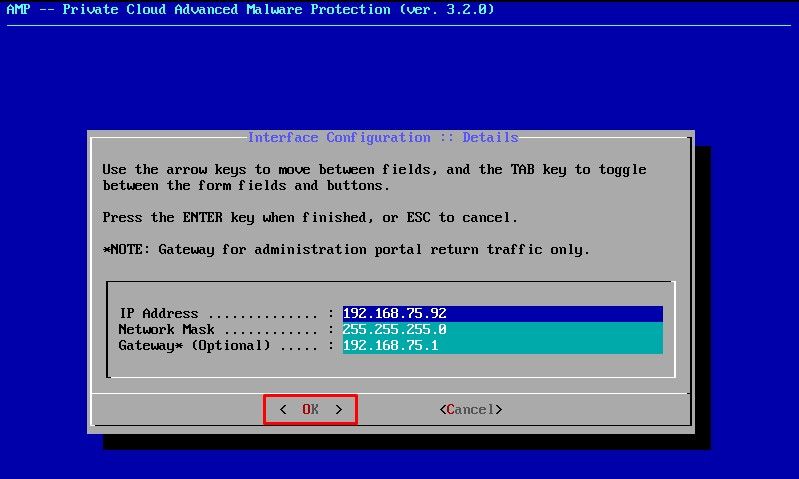

CONFIG_NETWORK로 이동하고 키보드에서 Enter 키를 선택하여 Secure Endpoint Private Cloud의 관리 IP 주소 컨피그레이션을 시작합니다. DHCP를 사용하지 않으려면 No(아니요)를 선택하고 Enter(키 입력)를 선택합니다.

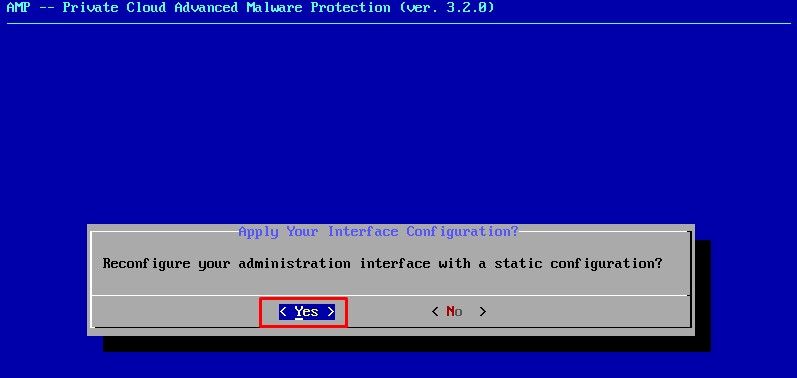

표시된 창에서 Yes(예)를 선택하고 Enter key(키 입력)를 선택합니다.

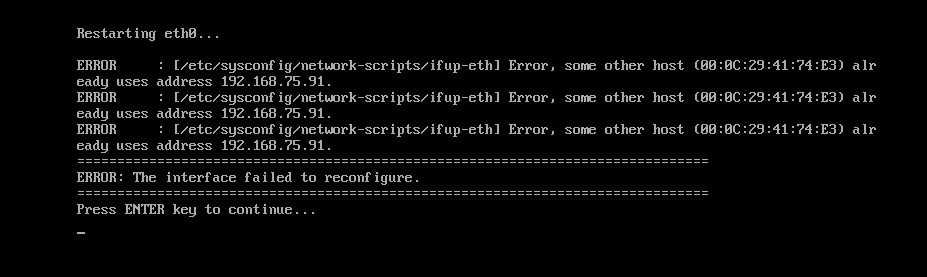

IP가 이미 사용 중인 경우 이 오류 로그를 사용하여 처리합니다. 그냥 돌아가서 사용하지 않고 독특한 것을 고르세요.

모든 것이 잘 되면 다음과 같은 출력이 표시됩니다

3단계:

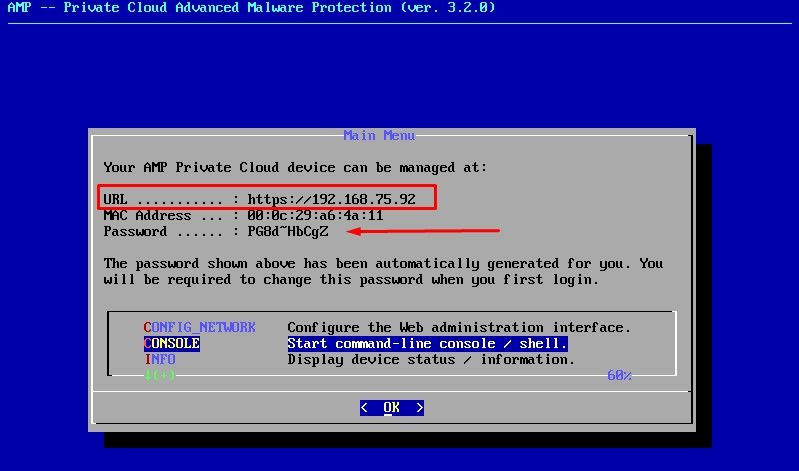

새 고정 IP를 사용하여 블루 스크린이 다시 팝업될 때까지 기다립니다. 또한 일회용 비밀번호를 기록해 두시기 바랍니다. 메모를 하고 브라우저를 엽시다.

웹 GUI를 통한 vPC의 초기 컨피그레이션

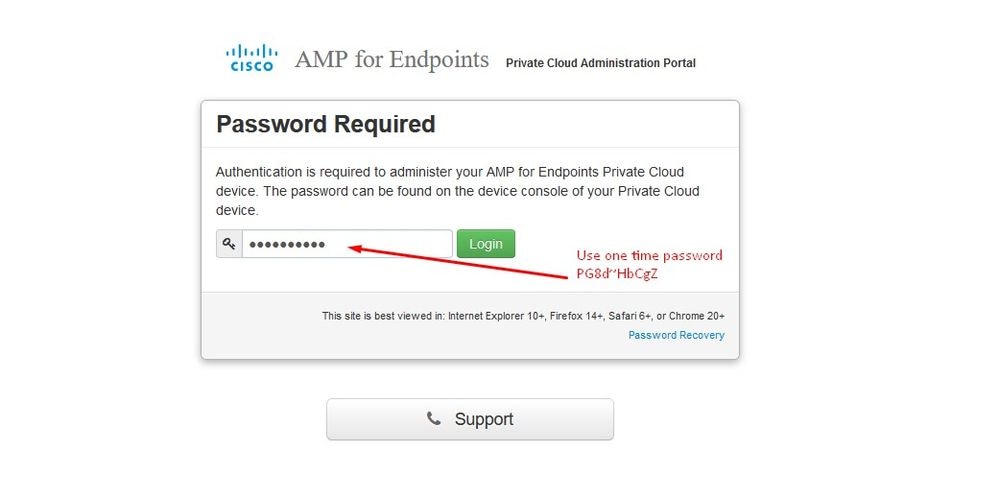

1단계:

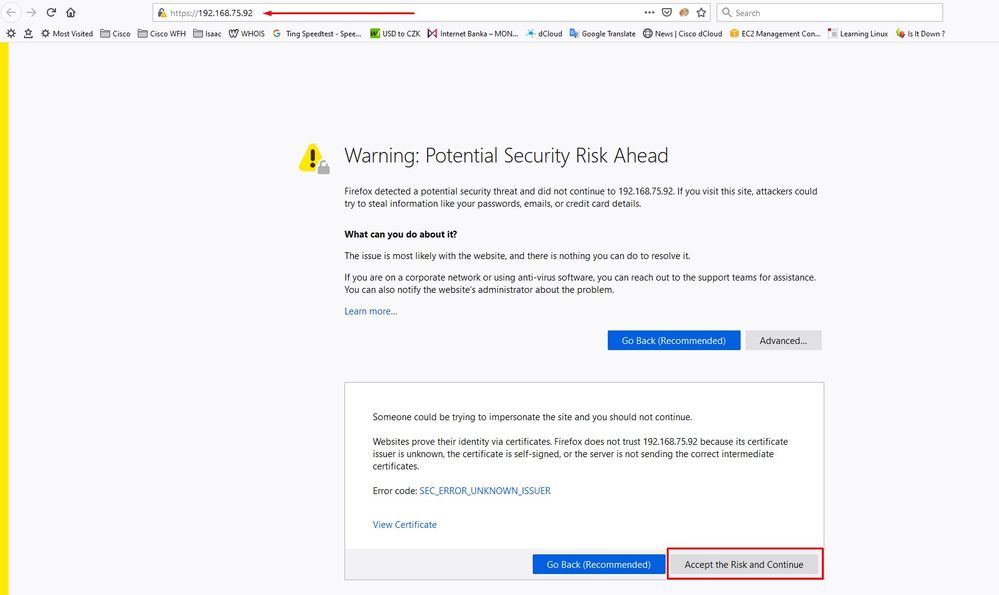

웹 브라우저를 열고 어플라이언스의 관리 IP 주소로 이동합니다. 이미지에 표시된 대로 Secure Endpoint Private Cloud에서 자체 HTTPS 인증서를 처음 생성할 때 인증서 오류를 수신할 수 있습니다. Secure Endpoint Private Cloud의 자체 서명 HTTPS 인증서를 신뢰하도록 브라우저를 구성합니다.

브라우저에서 이전에 구성한 STATIC IP를 입력합니다.

2단계:

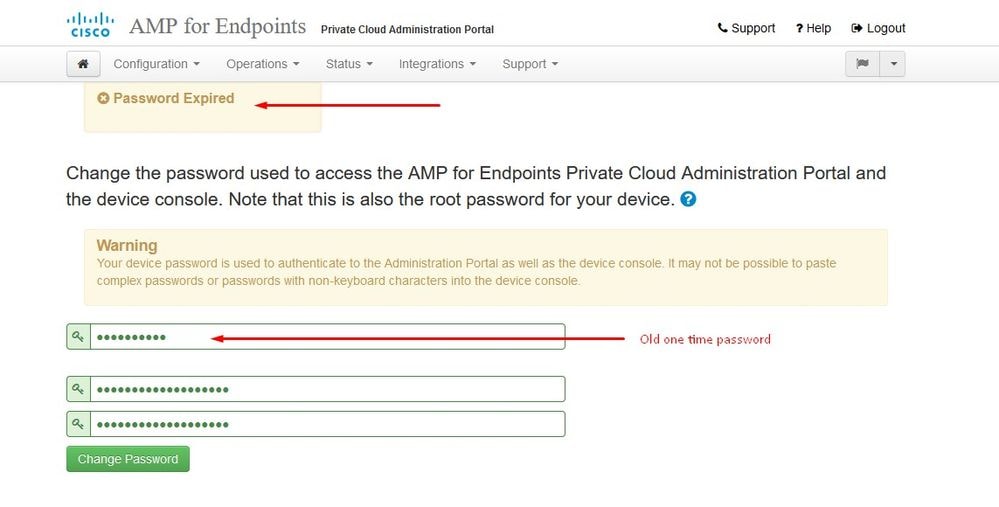

로그인한 후 비밀번호를 재설정해야 합니다. Old Password(이전 비밀번호) 필드에 콘솔의 초기 비밀번호를 사용합니다. New Password(새 비밀번호) 필드에서 새 비밀번호를 사용합니다. 새 암호 필드에 새 암호를 다시 입력합니다. 암호 변경을 선택합니다.

3단계:

로그인한 후 비밀번호를 재설정해야 합니다. Old Password(이전 비밀번호) 필드에 콘솔의 초기 비밀번호를 사용합니다. New Password(새 비밀번호) 필드에서 새 비밀번호를 사용합니다. 새 암호 필드에 새 암호를 다시 입력합니다. 암호 변경을 선택합니다.

4단계:

라이센스 계약서에 동의하려면 다음 페이지에서 아래쪽으로 스크롤합니다. I have read and agree를 선택하십시오.

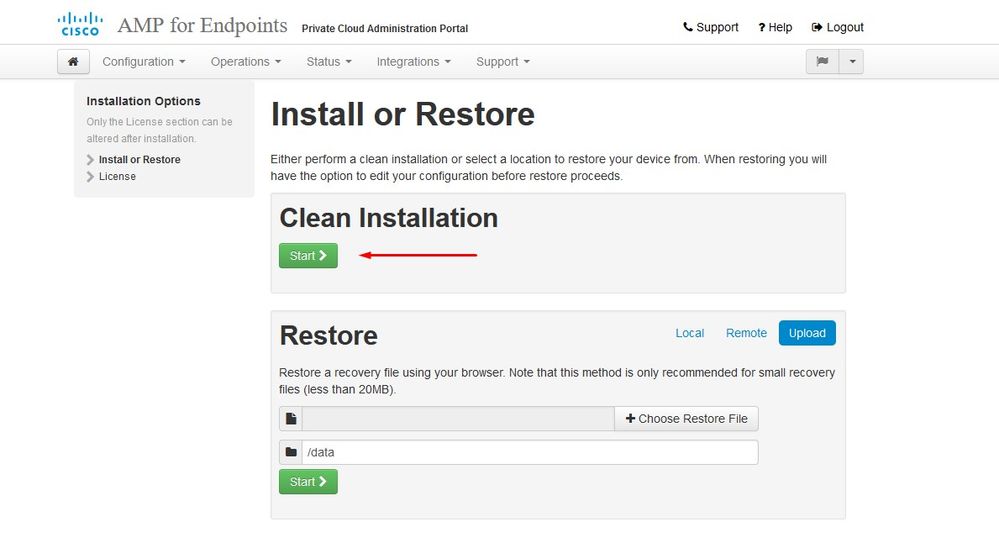

5단계:

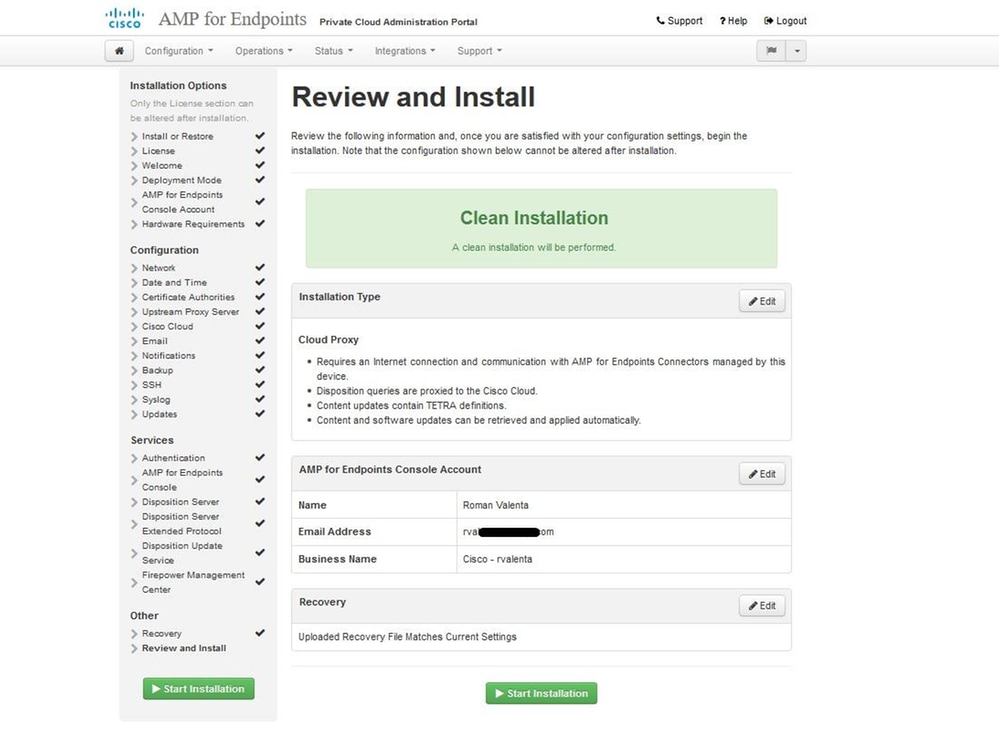

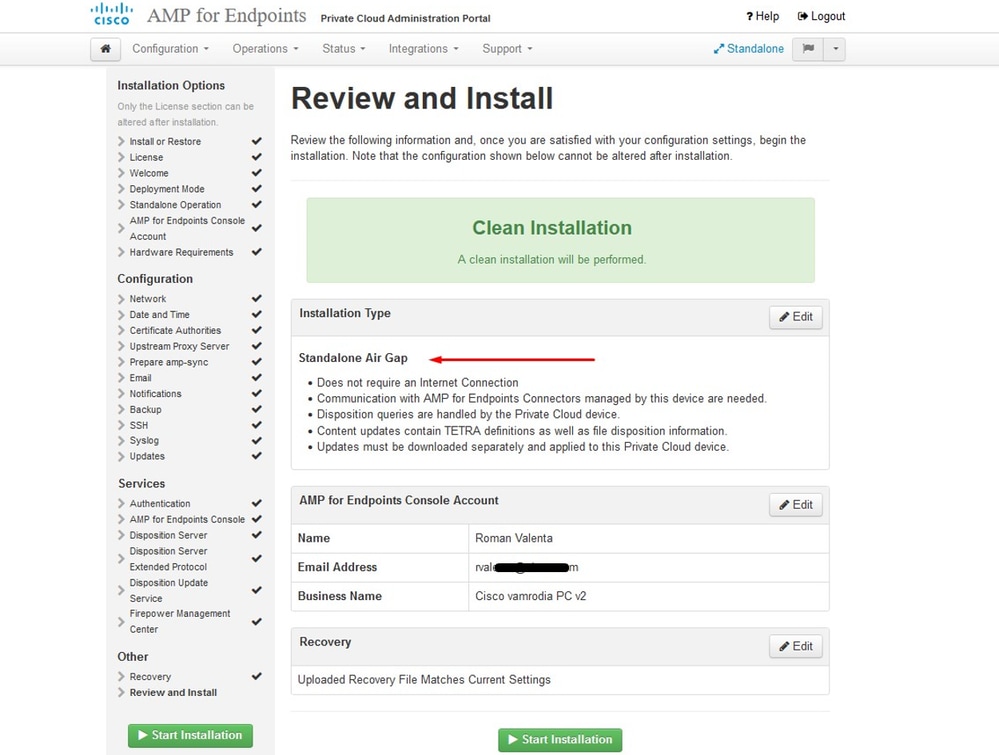

계약에 동의하면 그림과 같은 설치 화면이 나타납니다. 백업에서 복원하려는 경우 여기에서 복원할 수 있습니다. 그러나 이 설명서에서는 Clean Installation 옵션을 진행합니다. Clean Installation(클린 설치) 섹션에서 Start(시작)를 선택합니다.

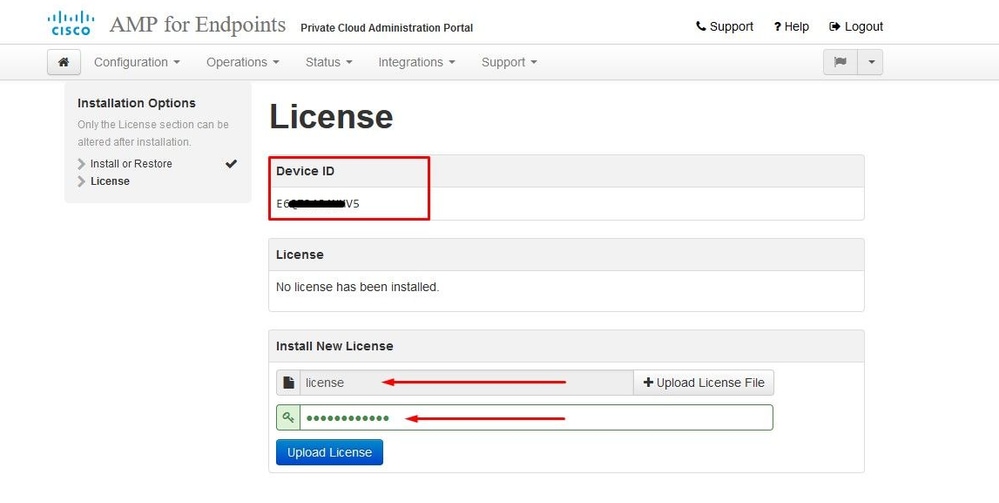

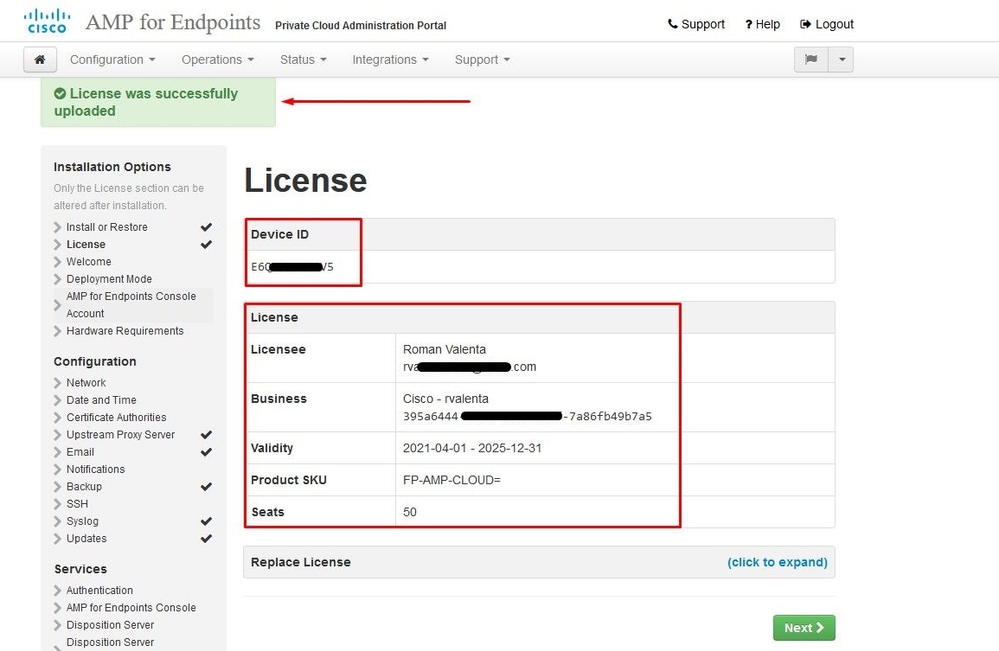

6단계:

가장 먼저 필요한 것은 앞으로 나아갈 수 있는 허가증입니다. 제품 구매 시 라이센스 및 패스프레이즈를 받게 됩니다. on+Upload License File을 선택합니다. 라이센스 파일을 선택하고 암호를 입력합니다. Upload License(라이센스 업로드)에서 선택합니다. 업로드가 실패하면 암호가 정확한지 확인하십시오. 업로드에 성공하면 유효한 라이센스 정보가 있는 화면이 표시됩니다. Next(다음)를 선택합니다. 여전히 라이센스를 설치할 수 없는 경우 Cisco 기술 지원에 문의하십시오.

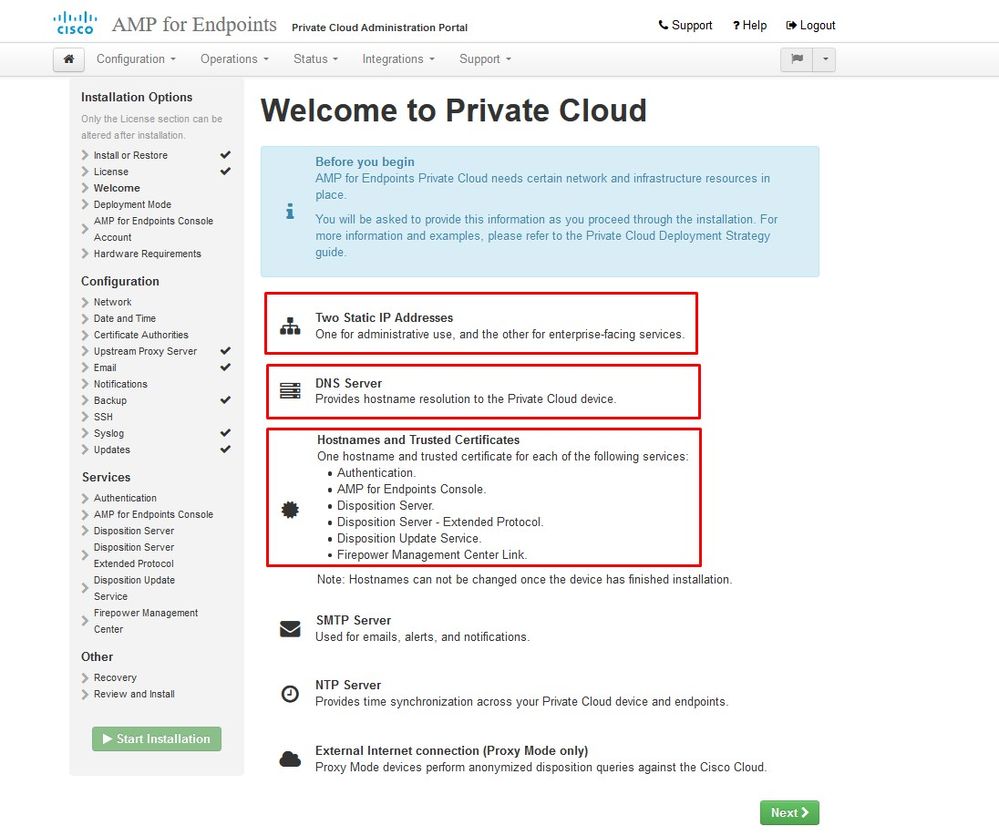

7단계:

이미지에 표시된 대로 시작 페이지를 수신합니다. 이 페이지는 프라이빗 클라우드를 구성하기 전에 보유해야 하는 정보를 보여줍니다. 요구 사항을 주의 깊게 읽습니다. 사전 설치 구성을 시작하려면 다음을 선택하십시오.

설정

1단계:

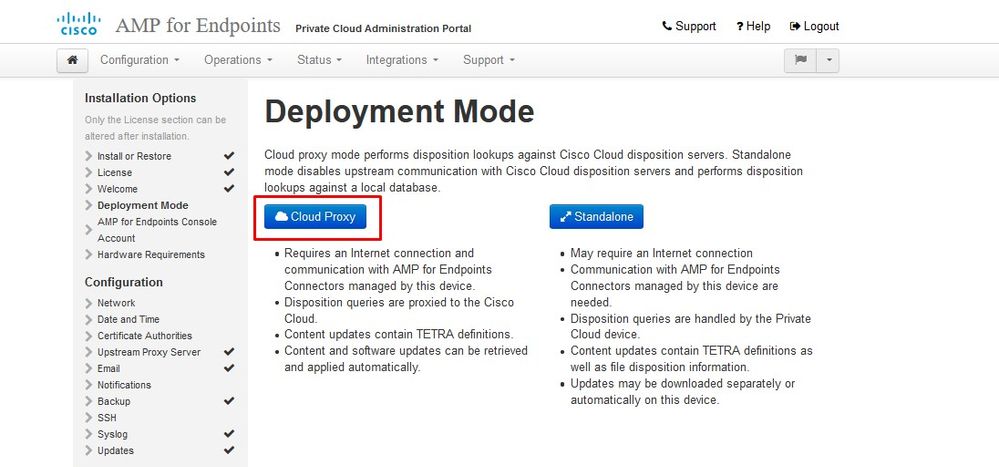

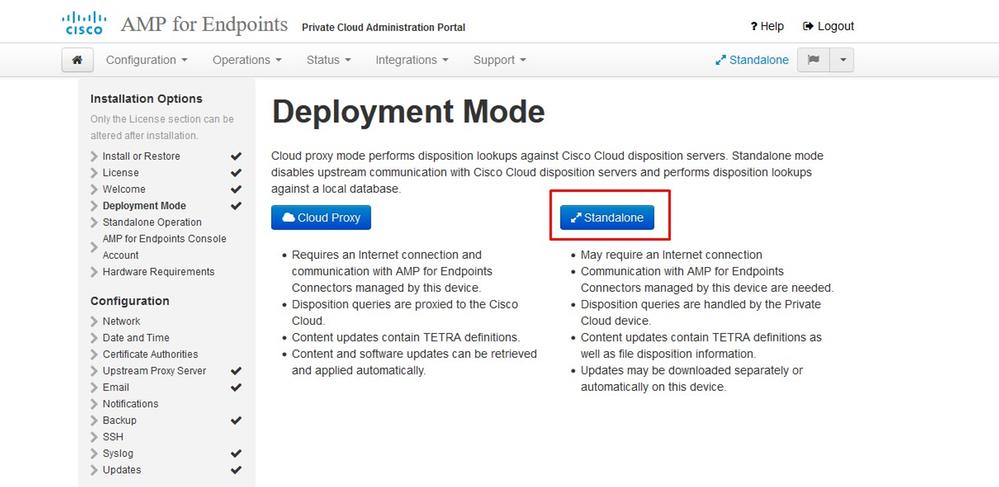

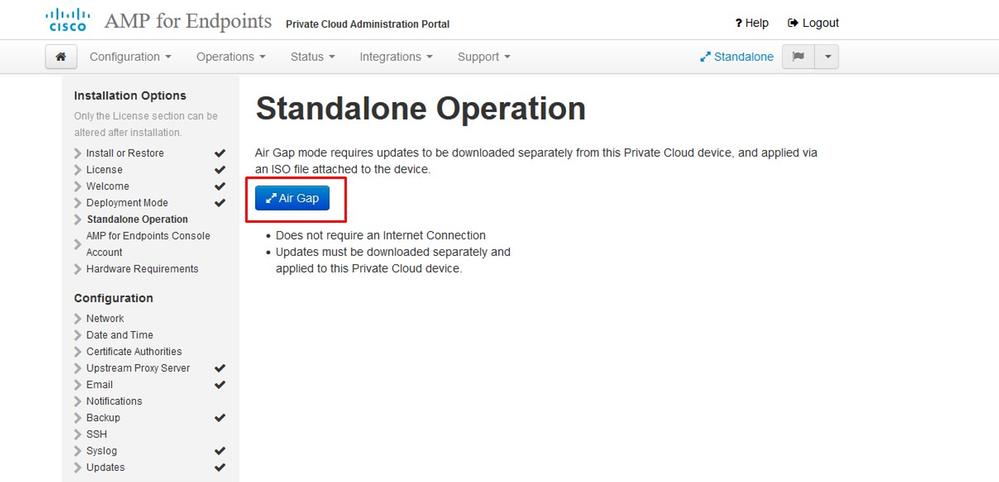

참고: 다음 슬라이드 세트에는 이미지에 표시된 것처럼 AIR GAP 모드에만 고유한 일부 제외 항목이 포함되어 있습니다. 이는 AIRGAP ONLY로 묶어서 표시되어야 합니다

︾ ︾ AIRGAP ONLY ︾ ︾

AIRGAP ︽ ︽ 전용 ︽ ︽

2단계:

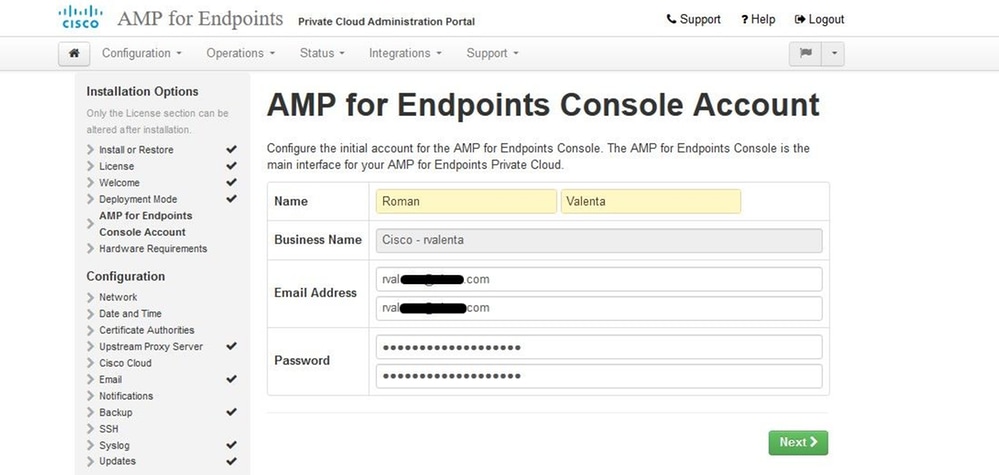

Secure Endpoint Console Account(보안 엔드포인트 콘솔 계정) 페이지로 이동합니다. 관리 사용자는 콘솔에서 정책, 컴퓨터 그룹을 만들고 사용자를 추가하는 데 사용됩니다. 콘솔 어카운트의 이름, 이메일 주소 및 비밀번호를 입력합니다. Next(다음)에서 선택합니다.

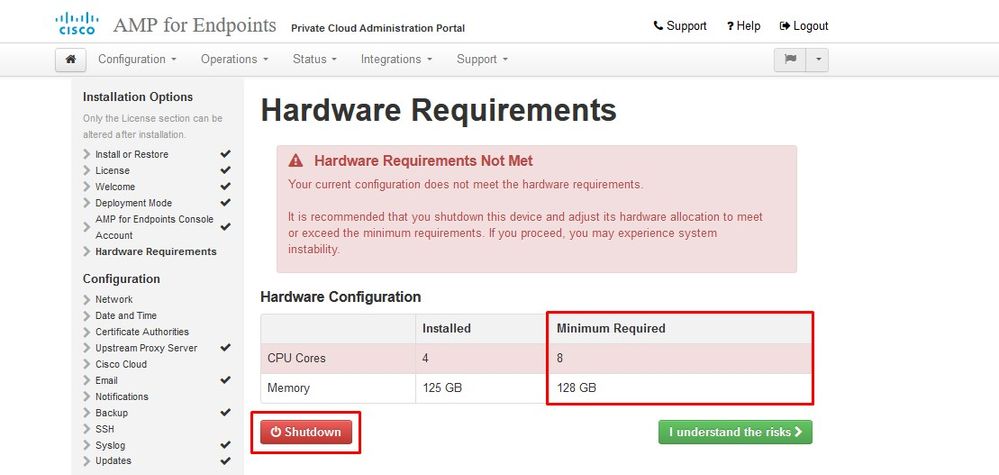

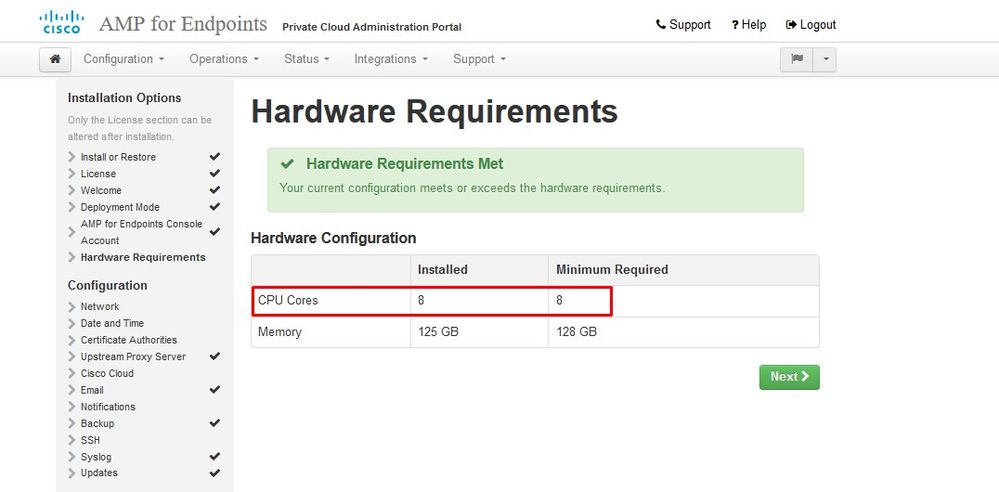

OVA 파일에서 구축할 때 이 문제를 실행하면 두 가지 선택 사항 중 하나를 선택할 수 있습니다. 이 문제를 계속 진행하여 해결하거나 나중에 종료한 다음 구축된 VM에 연결하여 적절히 조정합니다. 다시 시작한 후에는 나간 위치를 계속 진행합니다.

참고: 128GB RAM 및 8CPU 코어로 올바르게 로드된 버전 3.5.2의 OVA 파일에서 수정되었습니다.

참고: 실습 용도가 아닌 경우 권장 값만 사용하십시오.

리부팅한 후에는 출발한 곳으로 계속 이동합니다.

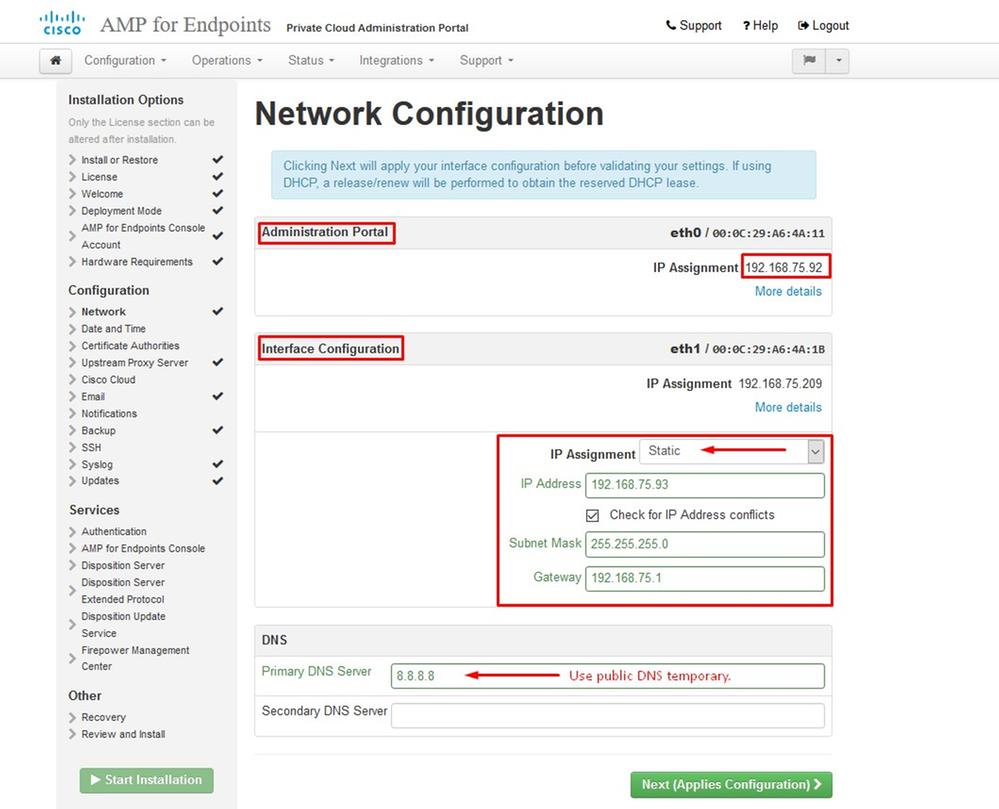

고정 IP로 ETH1도 구성해야 합니다.

참고: 인터페이스에 대한 MAC 주소 예약을 생성하지 않은 경우 DHCP를 사용하도록 디바이스를 구성하지 않아야 합니다. 인터페이스의 IP 주소가 변경되면 구축된 Secure Endpoint Connector에 심각한 문제가 발생할 수 있습니다. DNS 서버를 구성하지 않은 경우 공용 DNS 임시를 사용하여 설치를 완료할 수 있습니다.

3단계:

4단계:

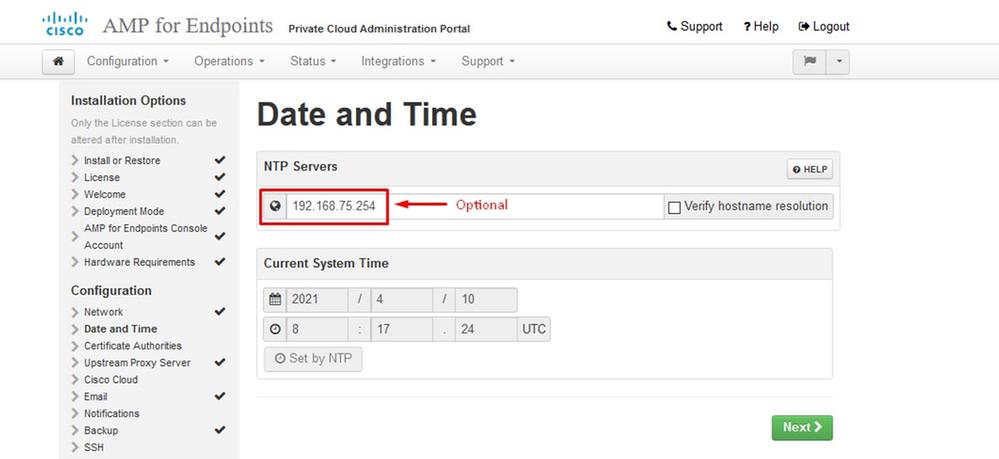

Date and Time 페이지가 나타납니다. 날짜 및 시간 동기화에 사용할 하나 이상의 NTP 서버의 주소를 입력합니다. 내부 또는 외부 NTP 서버를 사용할 수 있으며 쉼표 또는 공백으로 구분된 목록을 통해 둘 이상을 지정할 수 있습니다. 시간을 브라우저와 동기화하거나 디바이스 콘솔에서 amp-ctl ntpdate를 실행하여 NTP 서버와의 즉각적인 시간 동기화를 강제합니다. Next(다음)를 선택합니다.

︾ ︾ AIRGAP ONLY ︾ ︾

AIRGAP ︽ ︽ 전용 ︽ ︽

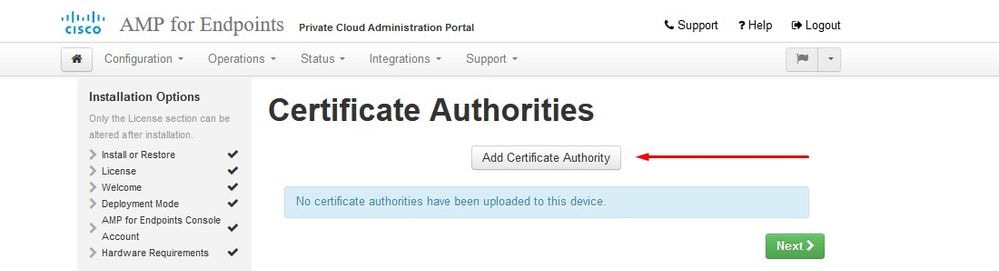

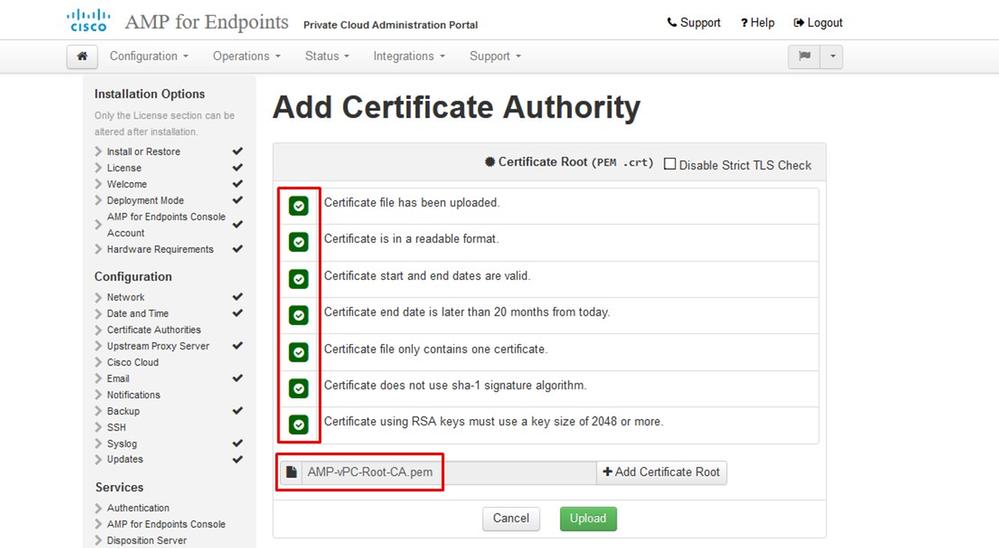

5단계:

이미지에 표시된 대로 Certificate Authorities(인증 기관) 페이지가 나타납니다. 루트 인증서를 추가하려면 Add Certificate Authority(인증 기관 추가)에서 선택합니다.

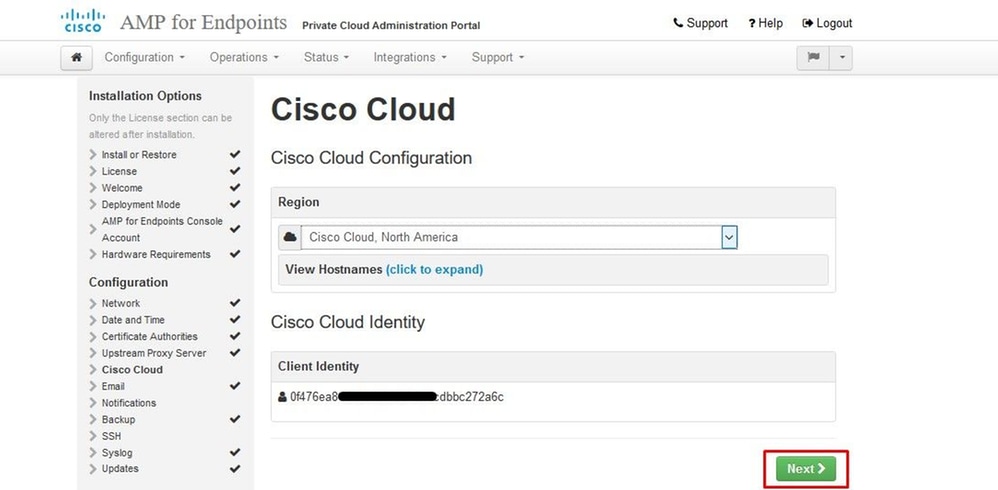

6단계:

다음 단계는 그림과 같이 Cisco Cloud 페이지를 구성하는 것입니다. 적절한 Cisco 클라우드 지역을 선택합니다. Secure Endpoint Private Cloud 디바이스가 파일 조회 및 디바이스 업데이트를 위해 Cisco Cloud와 통신하기 위해 방화벽 예외를 생성해야 하는 경우 View Hostnames(호스트 이름 보기)를 확장합니다. Next(다음)에서 선택합니다.

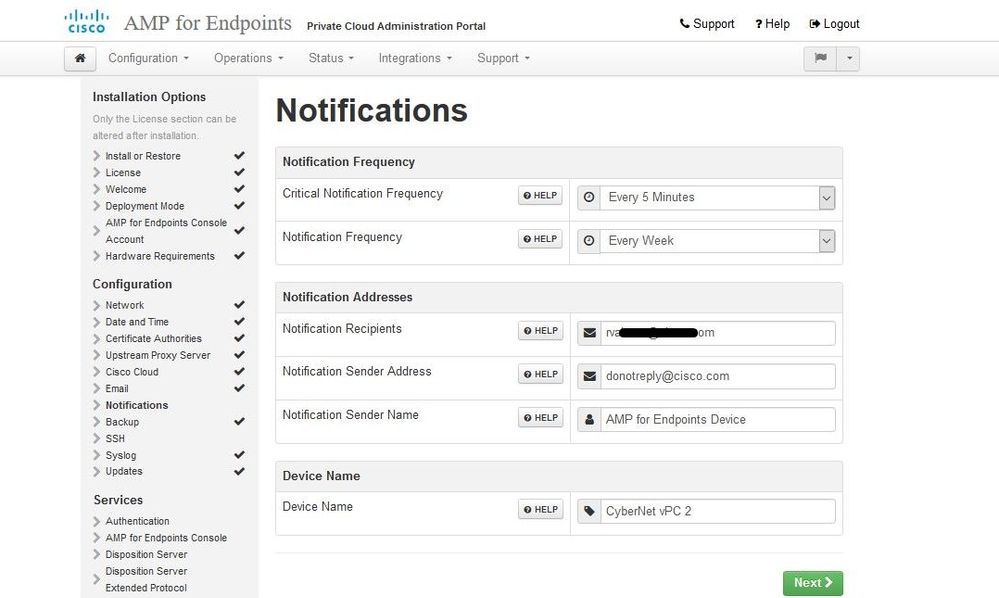

7단계:

이미지에 표시된 대로 알림 페이지로 이동합니다. Critical(중요) 및 Regular Notifications(일반 알림)의 빈도를 선택합니다. 보안 엔드포인트 장치에 대한 알림 알림을 수신할 이메일 주소를 입력합니다. 이메일 별칭을 사용하거나 쉼표로 구분된 목록을 통해 여러 주소를 지정할 수 있습니다. 디바이스에서 사용하는 발신자 이름 및 이메일 주소를 지정할 수도 있습니다. 이러한 알림은 Secure Endpoint Console 서브스크립션과 동일하지 않습니다. 여러 Secure Endpoint Private Cloud 디바이스가 있는 경우 고유한 디바이스 이름을 지정할 수도 있습니다. Next(다음)를 선택합니다.

8단계:

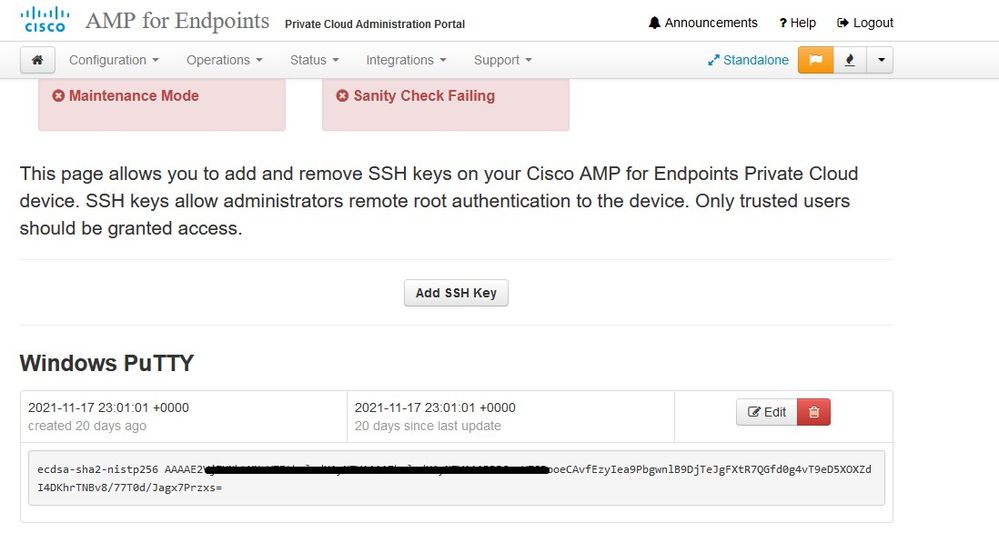

그런 다음 그림과 같이 SSH Keys 페이지로 이동합니다. Add SSH Key(SSH 키 추가)에서 선택하여 디바이스에 추가할 공개 키를 입력합니다. SSH 키를 사용하면 루트 권한이 있는 원격 셸을 통해 디바이스에 액세스할 수 있습니다. 신뢰할 수 있는 사용자만 액세스 권한을 부여해야 합니다. 프라이빗 클라우드 디바이스에는 OpenSSH 형식의 RSA 키가 필요합니다. 나중에 관리 포털의 Configuration(컨피그레이션) > SSH를 통해 SSH 키를 더 추가할 수 있습니다. Next(다음)에서 선택합니다.

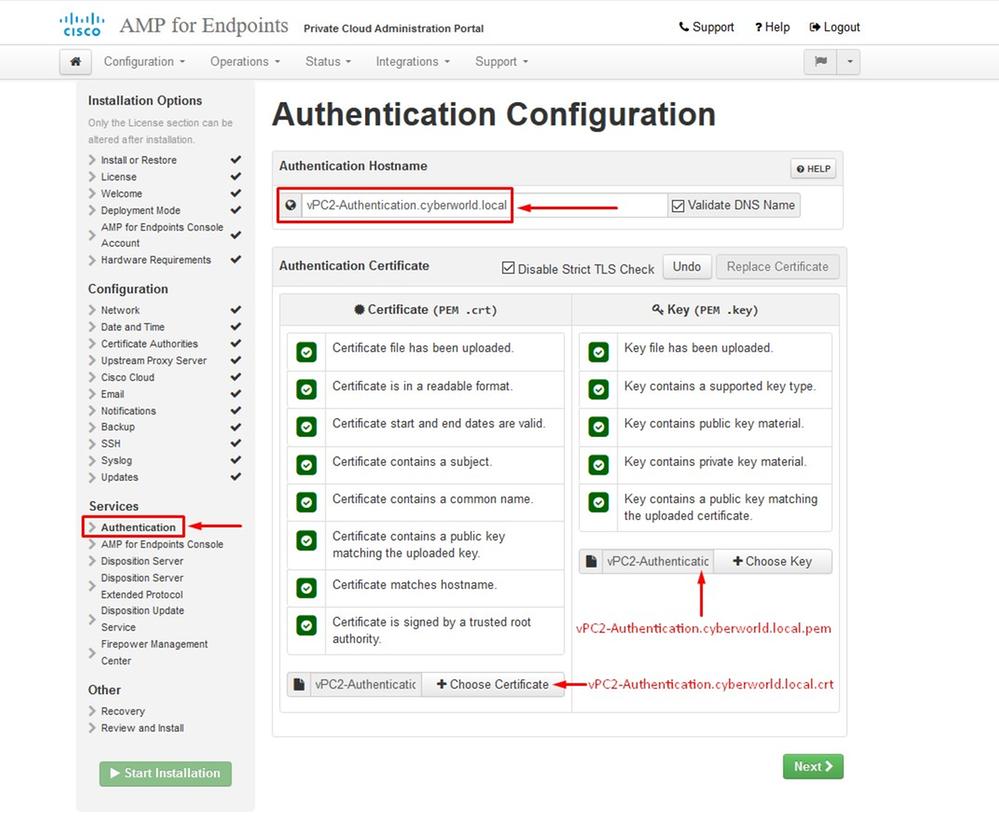

다음은 서비스 섹션입니다. 다음 페이지에서 호스트 이름을 지정하고 이러한 디바이스 서비스에 적합한 인증서 및 키 쌍을 업로드해야 합니다. 다음 몇 슬라이드에서는 6개 인증서 중 하나의 컨피그레이션을 볼 수 있습니다.

Services

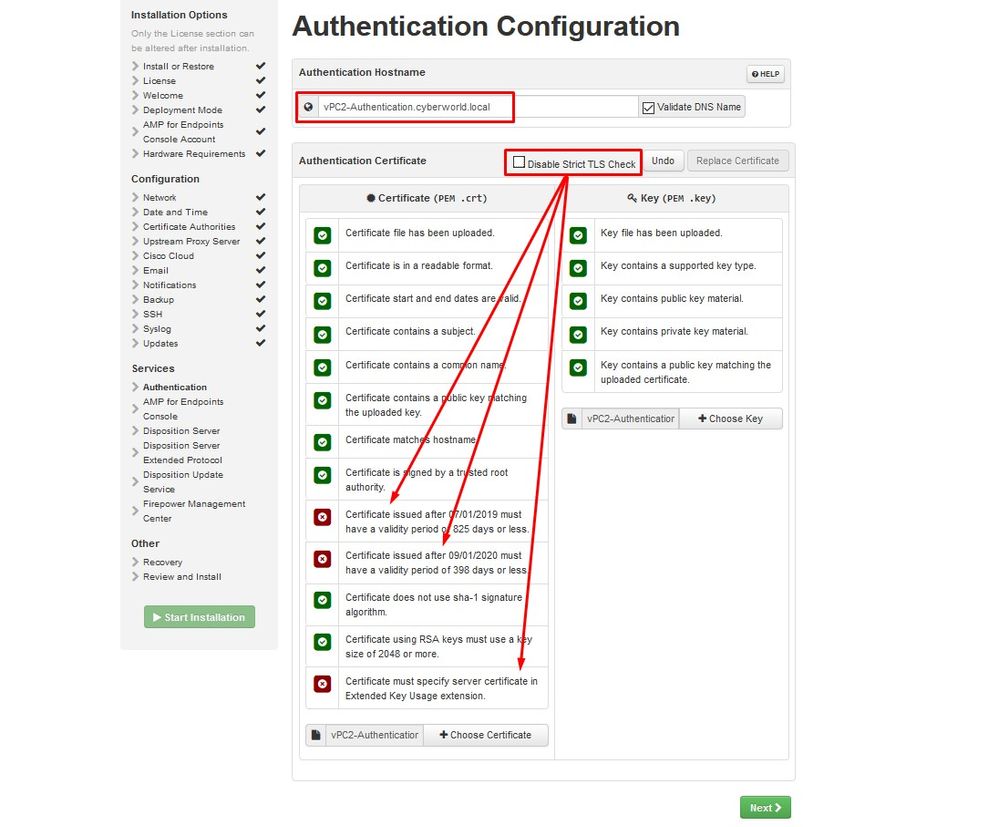

1단계:

컨피그레이션 프로세스 중에 이러한 오류가 발생할 수 있습니다.

첫 번째 "오류"가 3개의 화살표로 강조 표시됩니다. 이를 우회하려면 "Disable Strict TLS Check(엄격한 TLS 확인 비활성화)"를 선택 취소하면 됩니다.

엄격한 TLS 확인 안 함

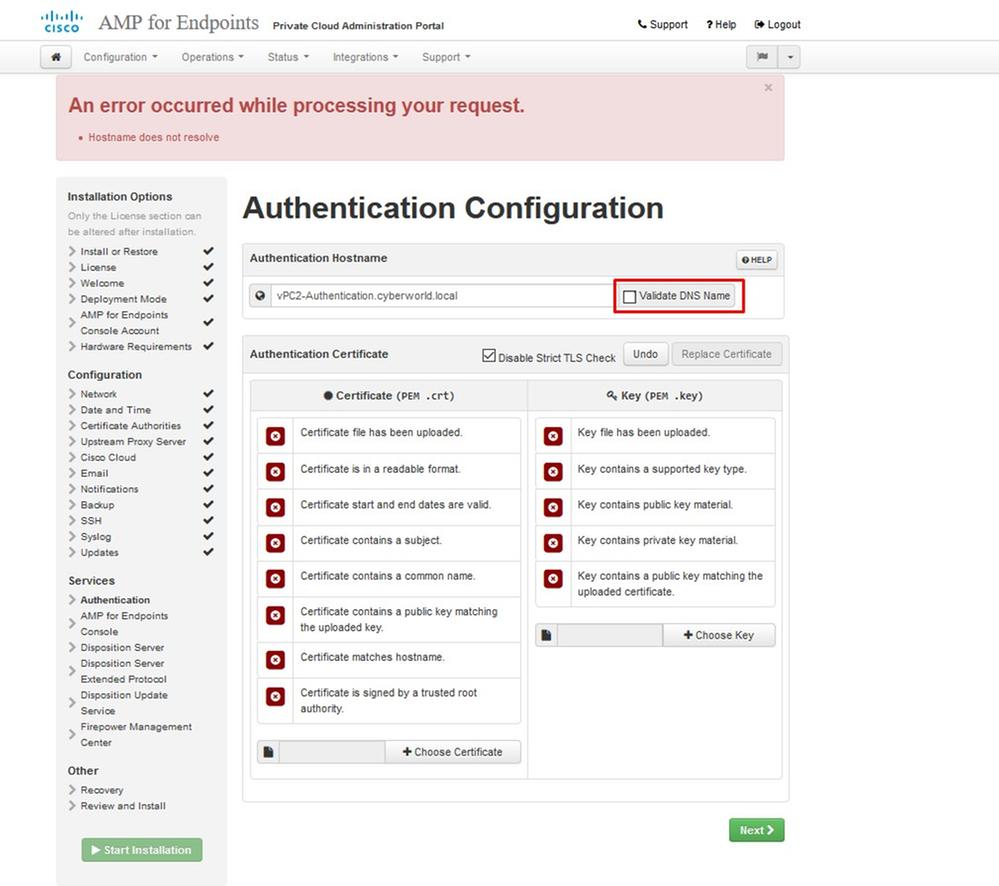

2단계:

"DNS 이름 검증"을 선택한 상태로 두면 다음 오류가 발생합니다. 여기 두 가지 선택이 있습니다.

#1: Validate DNS(DNS 검증) 확인 표시를 선택 취소합니다.

#2: DNS 서버로 돌아가 나머지 호스트 레코드를 구성합니다.

이제 나머지 인증서에 대해 동일한 프로세스를 5번 더 반복합니다.

인증

- 인증 서비스는 향후 버전의 Private Cloud에서 사용자 인증을 처리하는 데 사용할 수 있습니다.

보안 엔드포인트 콘솔

- Console은 보안 엔드포인트 관리자가 보안 엔드포인트 콘솔에 액세스하고 보안 엔드포인트 커넥터가 새 정책 및 업데이트를 받을 수 있는 DNS 이름입니다.

서버 분류

- Disposition Server는 Secure Endpoint Connector에서 클라우드 조회 정보를 보내고 검색하는 DNS 이름입니다.

Disposition Server - 확장 프로토콜

- Disposition Server - Extended Protocol은 새로운 Secure Endpoint Connector가 클라우드 조회 정보를 보내고 검색하는 DNS 이름입니다.

속성 업데이트 서비스

- Disposition Update Service는 Cisco Threat Grid 어플라이언스를 프라이빗 클라우드 디바이스에 연결할 때 사용합니다. Threat Grid 어플라이언스는 Secure Endpoint Console에서 분석할 파일을 전송하는 데 사용되며, Threat Grid에서는 분석된 파일의 성향(정상 또는 악성)을 업데이트하는 데 성향 업데이트 서비스를 사용합니다.

Firepower 관리 센터

-Firepower Management Center 링크를 사용하면 Cisco FMC(Firepower Management Center) 디바이스를 프라이빗 클라우드 디바이스에 연결할 수 있습니다. 이렇게 하면 FMC 대시보드에 보안 엔드포인트 데이터를 표시할 수 있습니다. FMC와 Secure Endpoint의 통합에 대한 자세한 내용은 FMC 설명서를 참조하십시오.

주의: 디바이스가 설치를 완료한 후에는 호스트 이름을 변경할 수 없습니다.

필요한 호스트 이름을 기록해 둡니다. Secure Endpoint Private Cloud에 대해 6개의 고유한 DNS A 레코드를 생성해야 합니다. 각 레코드는 Virtual Private Cloud Console 인터페이스(eth1)의 동일한 IP 주소를 가리키며 Private Cloud 및 Secure Endpoint에서 모두 확인해야 합니다.

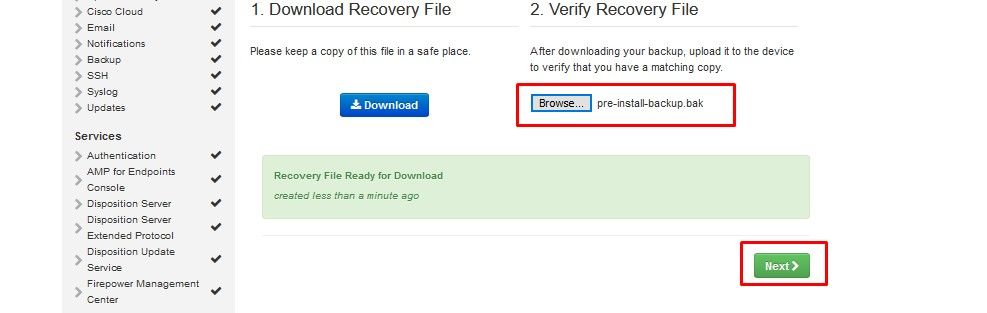

3단계:

다음 페이지에서 복구 파일을 다운로드한 다음 확인합니다.

이미지에 표시된 대로 복구 페이지가 나타납니다. 설치를 시작하기 전에 컨피그레이션의 백업을 다운로드하고 확인해야 합니다. 복구 파일에는 모든 컨피그레이션과 서버 키가 포함되어 있습니다. 복구 파일이 손실되면 컨피그레이션을 복원할 수 없으며 모든 Secure Endpoint 커넥터를 다시 설치해야 합니다. 원래 키가 없으면 전체 프라이빗 클라우드 인프라를 새 키로 재구성해야 합니다. 복구 파일에는 opadmin 포털과 관련된 모든 컨피그레이션이 포함되어 있습니다. 백업 파일에는 복구 파일의 내용은 물론 이벤트, 커넥터 기록 등과 같은 대시보드 포털 데이터가 포함됩니다. 이벤트 데이터 및 모두 없이 opadmin만 복원하려는 경우 복구 파일을 사용할 수 있습니다. 백업 파일에서 복원하는 경우 opadmin 및 대시보드 포털 데이터가 복원됩니다.

로컬 컴퓨터에 백업을 저장하려면 Download(다운로드)를 선택합니다. 파일이 다운로드되면 Choose File(파일 선택)을 선택하여 백업 파일을 업로드하고 손상되지 않았는지 확인합니다. 다음을 선택하여 파일을 확인하고 진행합니다.

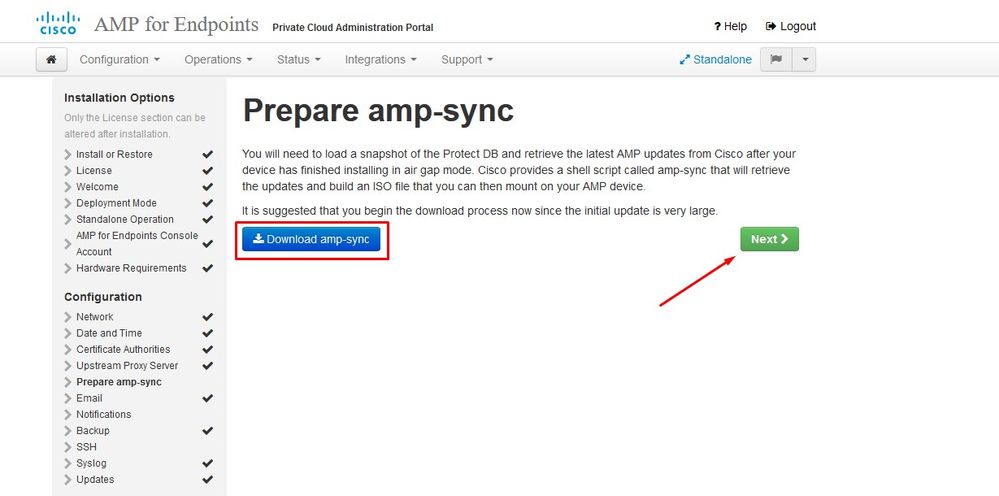

︾ ︾ AIRGAP ONLY ︾ ︾

AIRGAP ︽ ︽ 전용 ︽ ︽

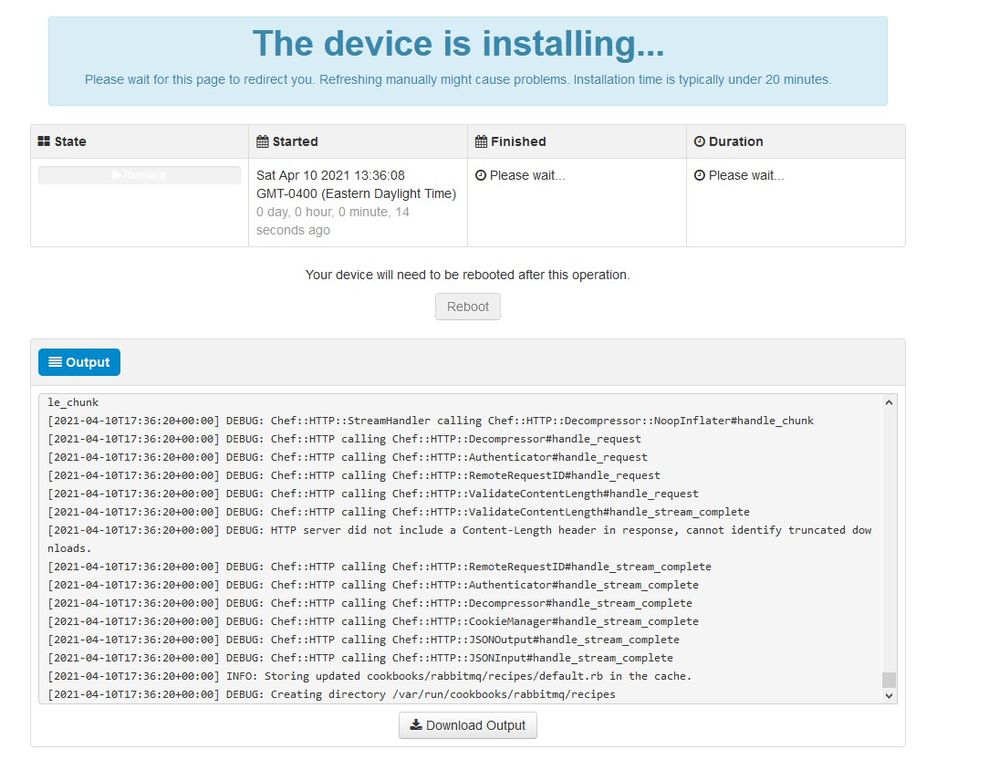

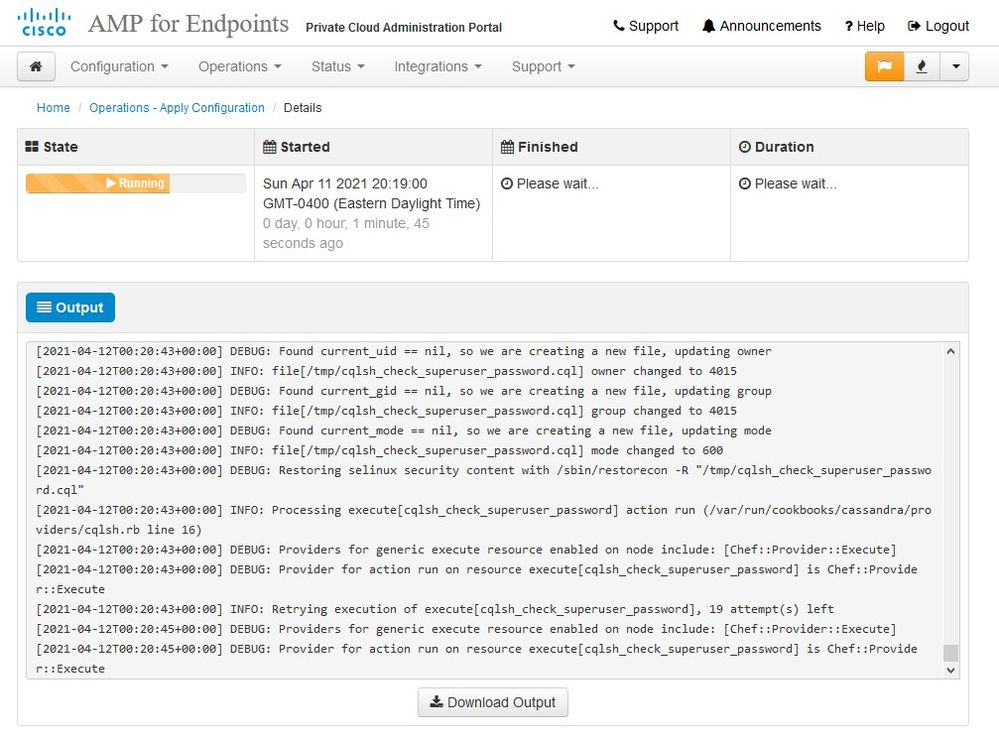

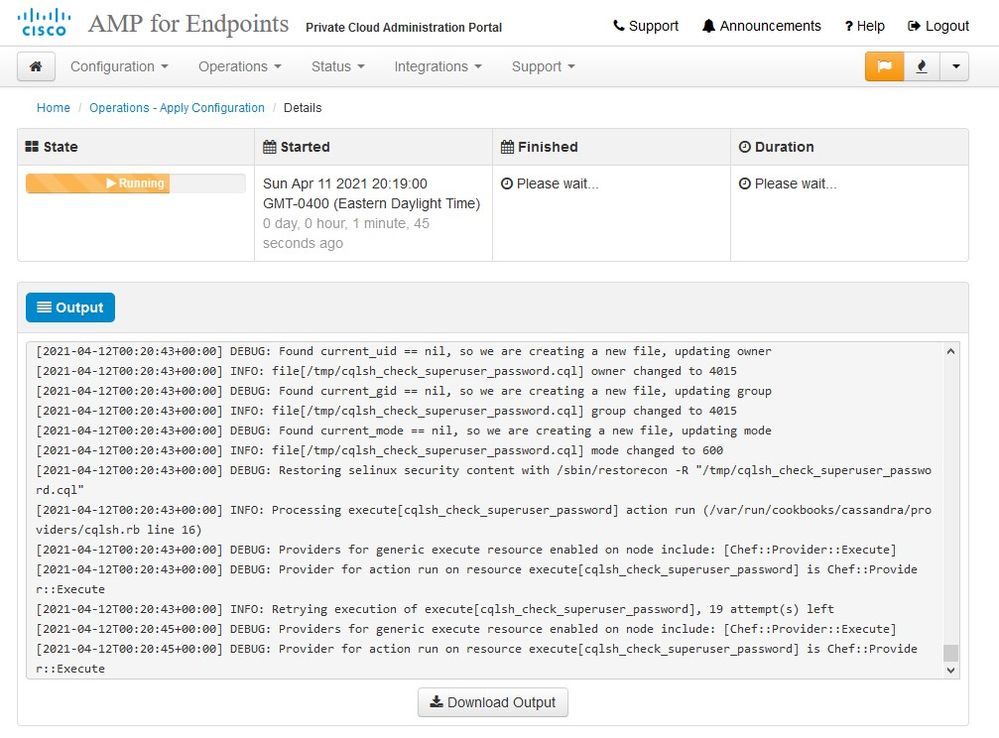

이와 비슷한 입력이 보입니다.

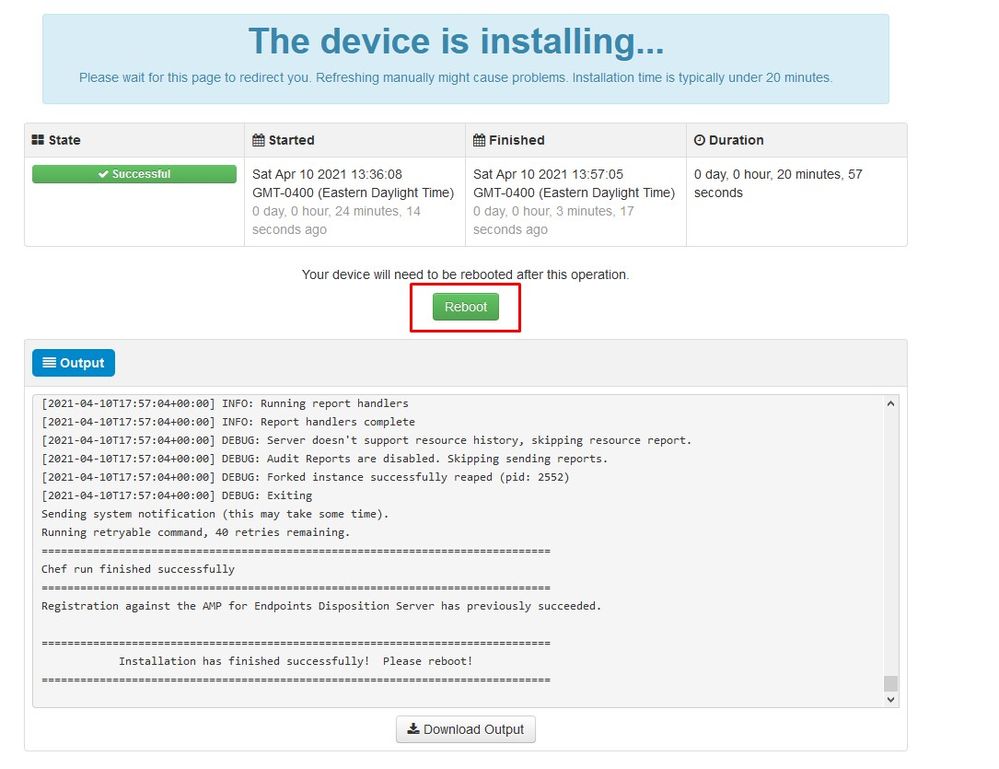

주의: 이 페이지에서는 문제가 발생할 수 있으므로 새로 고치지 마십시오.

설치가 완료되면 재부팅 버튼을 누릅니다

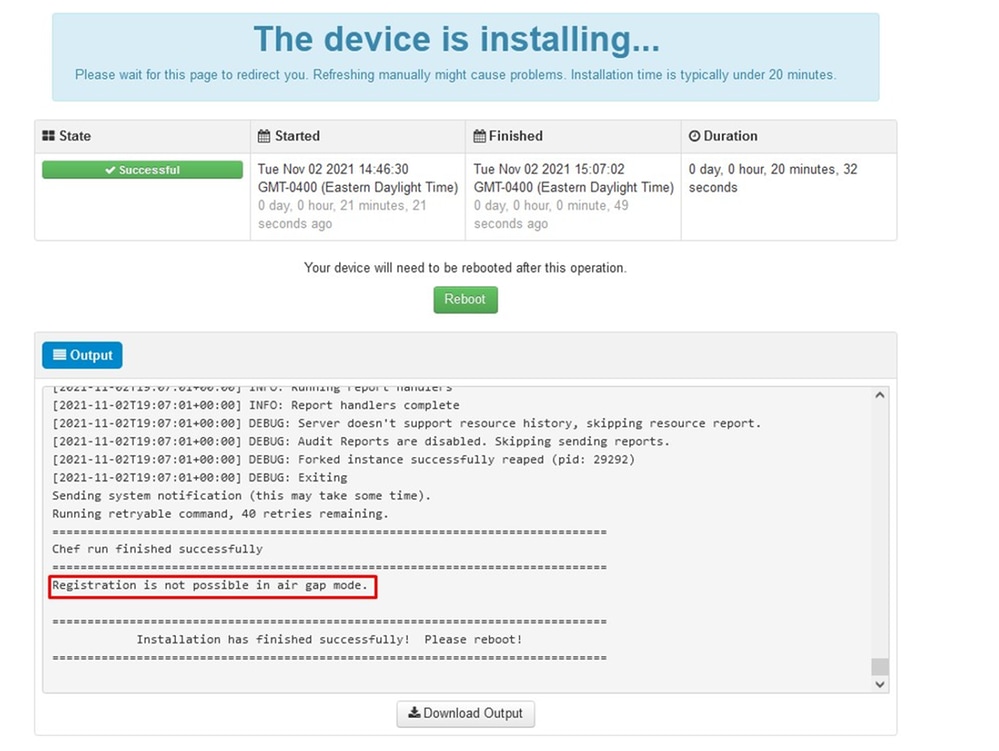

︾ ︾ AIRGAP ONLY ︾ ︾

AIRGAP ︽ ︽ 전용 ︽ ︽

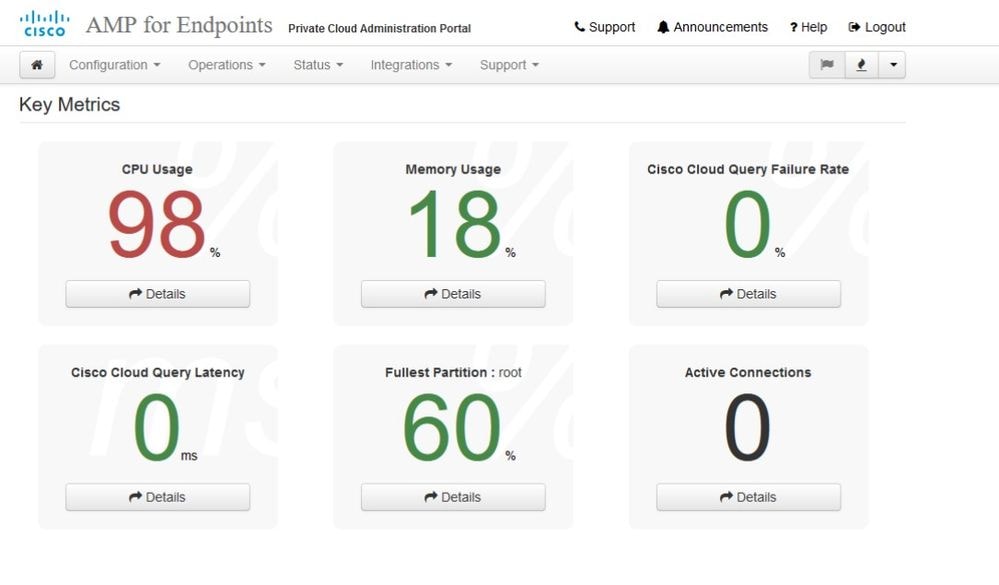

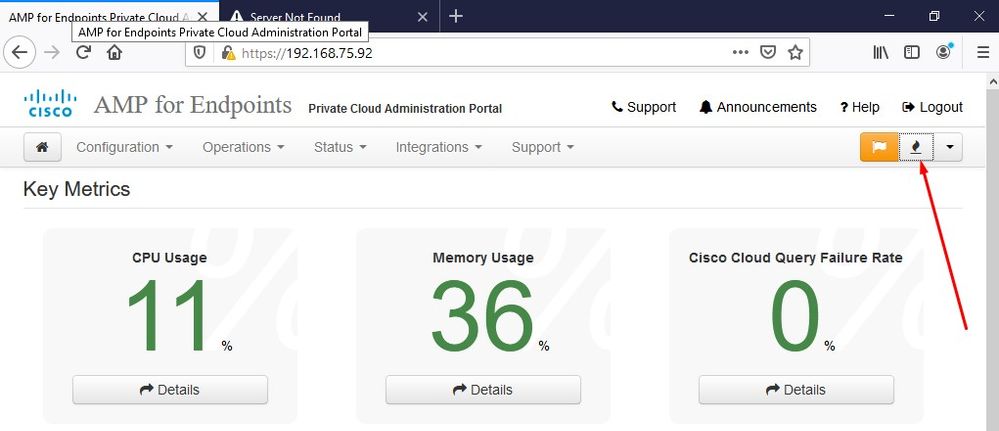

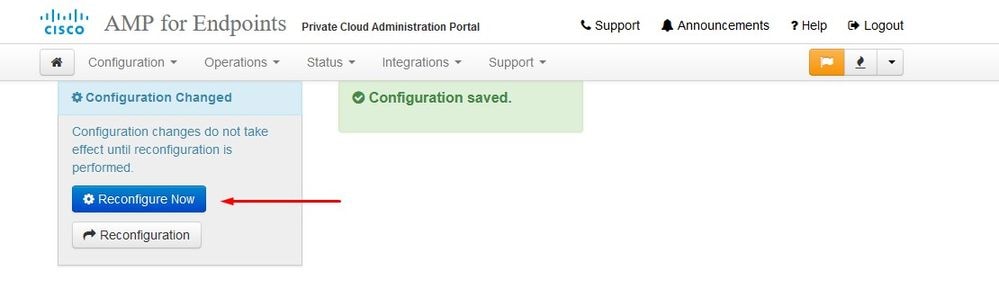

어플라이언스가 완전히 부팅되면 다음에 관리자 인터페이스로 로그인하면 이 대시보드가 표시됩니다. 처음에는 CPU가 높지만 몇 분 정도 기다리면 안정됩니다.

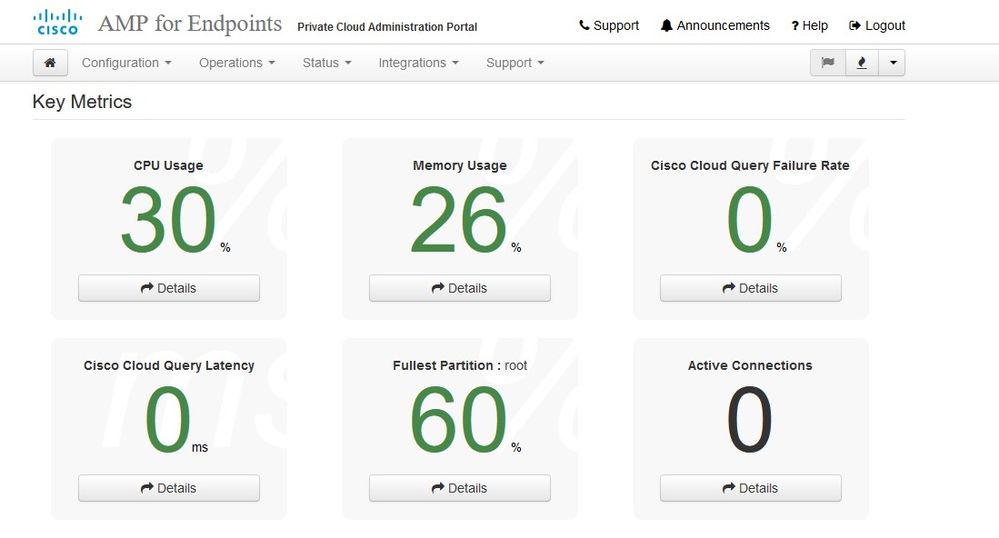

몇 분 후...

여기에서 Secure Endpoint(보안 엔드포인트) 콘솔로 이동합니다. 깃발 옆에 있는 오른쪽 구석에 불처럼 보이는 작은 아이콘을 클릭합니다.

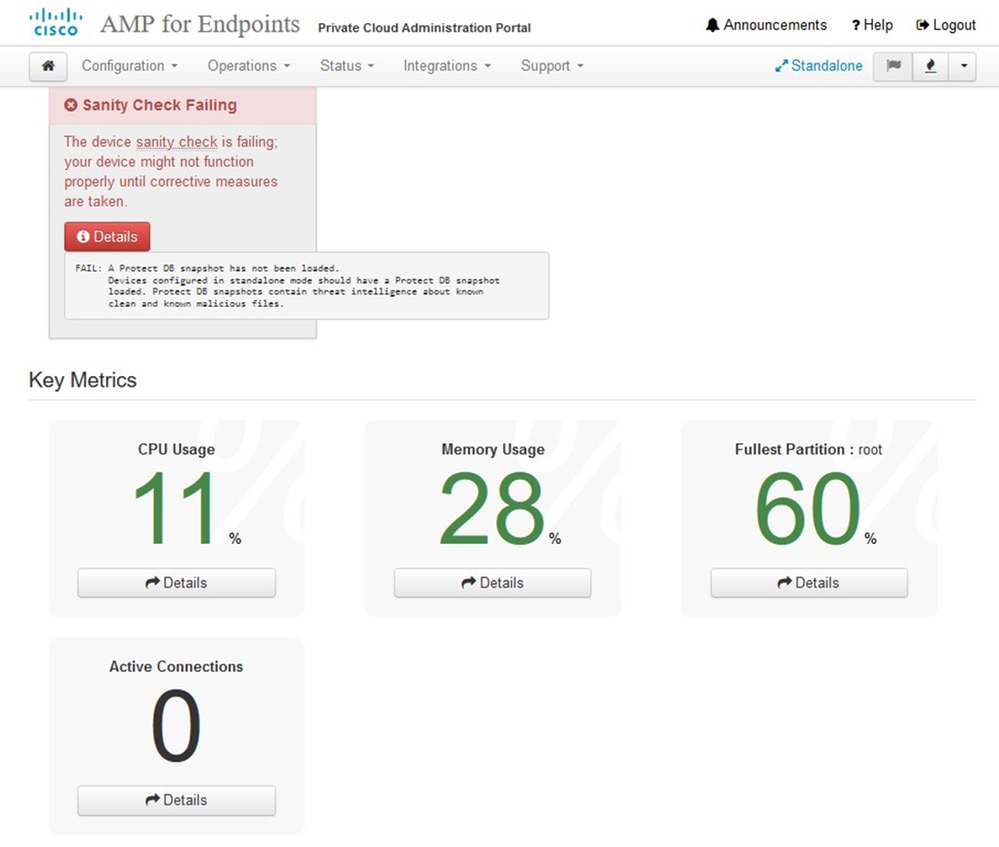

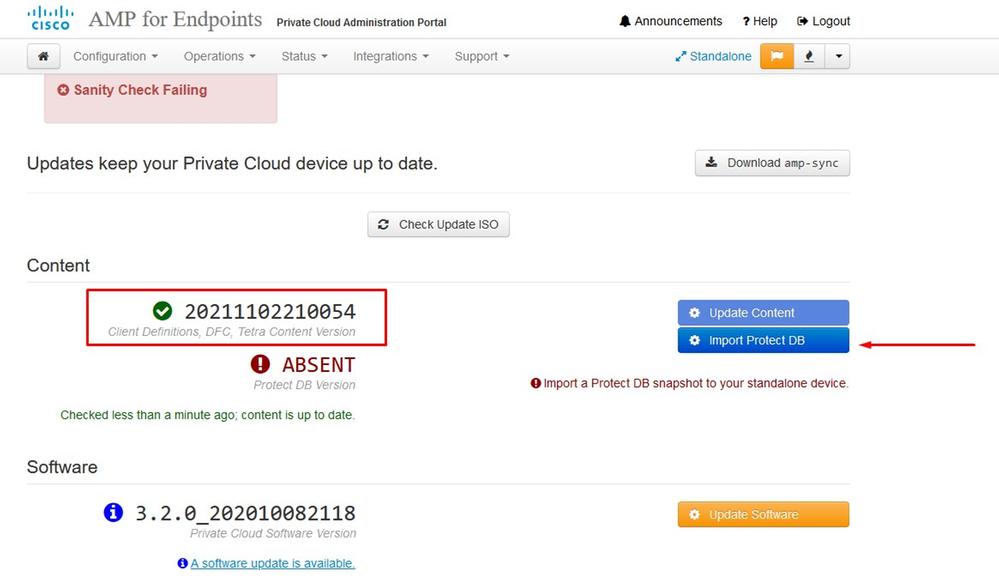

︾ ︾ AIRGAP ONLY ︾ ︾

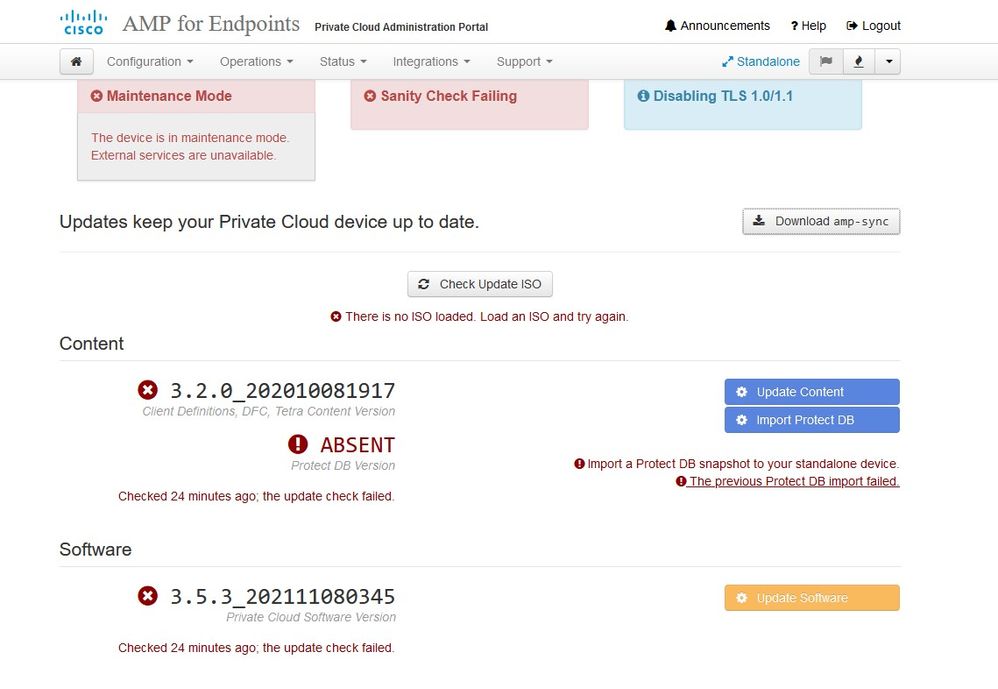

보시다시피, DB 보호 스냅샷, 클라이언트 정의, DFC 및 Tetra로 인해 온전성 검사에 실패했습니다. 이는 이전에 amp-sync를 통해 준비되고 VM에 업로드되거나 NFS 위치에 저장된 다운로드된 ISO 파일을 통한 오프라인 업데이트를 통해 수행해야 합니다.

AirGap 업데이트 패키지

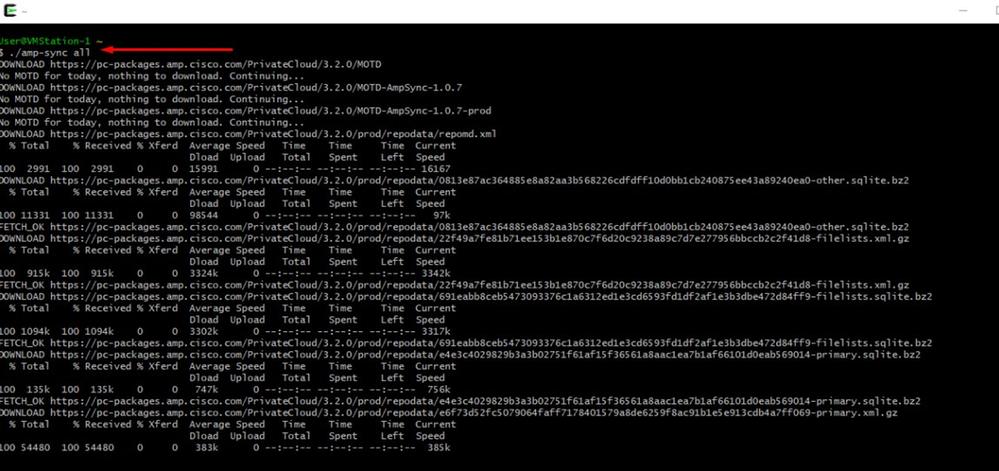

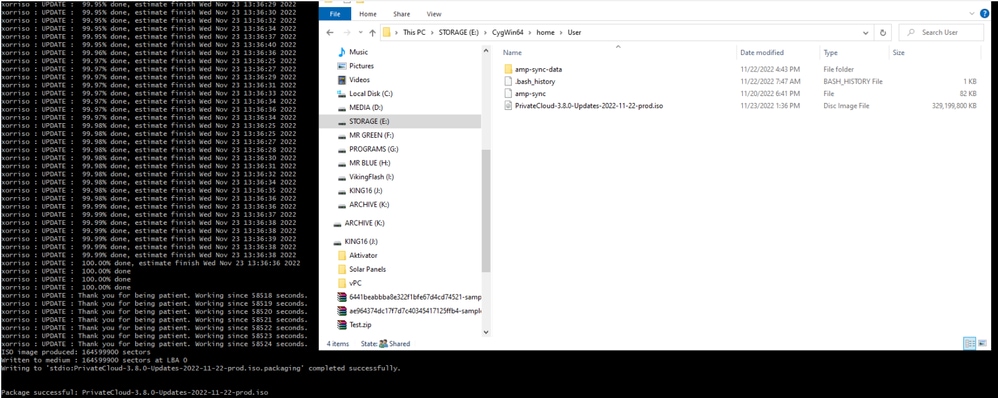

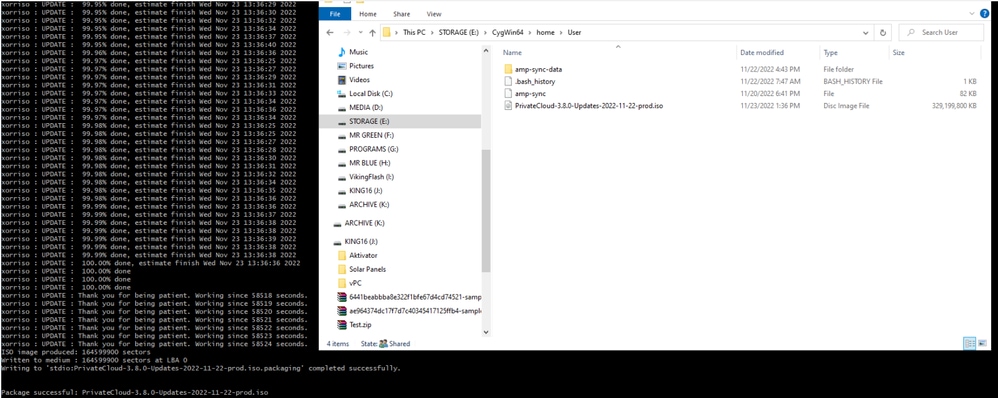

처음으로 보호 DB를 받으려면 이 명령을 사용해야 합니다

./amp-sync all참고: 이 명령을 통해 모든 패키지를 다운로드한 다음 확인하면 24시간 이상 걸릴 수 있습니다. 속도와 링크 품질에 따라 다릅니다. 1Gig 파이버의 경우 완료하는 데 거의 25시간이 소요됩니다. 부분적으로는 이 다운로드가 AWS에서 직접 다운로드되어 제한되기 때문이기도 합니다. 마지막으로, 이 다운로드는 상당히 큽니다. 제 경우에는 다운로드한 파일이 323GB였습니다.

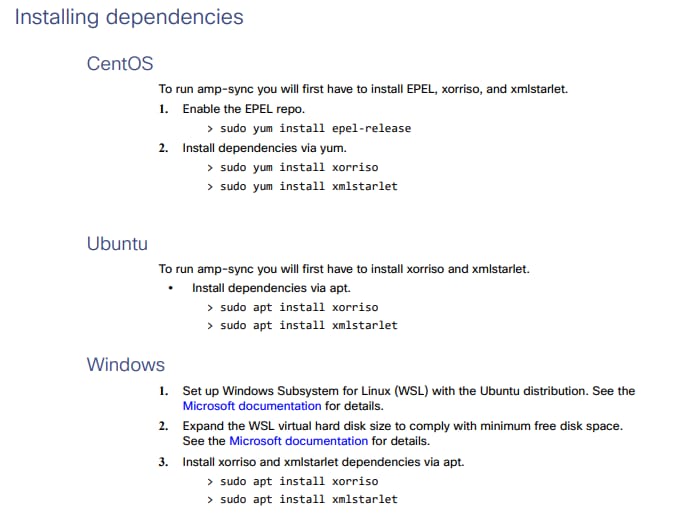

이 예에서는 CygWin64를 사용했습니다.

1. Cygwin x64 버전을 다운로드하여 설치합니다.

2. setup-x86_64.exe를 실행하고 설치 프로세스를 통해 모든 기본값을 선택합니다.

3. 다운로드 미러를 선택합니다.

4. 설치할 패키지 선택:

모두 -> 네트 -> 컬

모두 -> 유틸리티 -> genisoimage

모두 -> 유틸리티 -> xmlstarlet

* VPC 3.8.x up - > xorriso

참고: CygWin64를 기본 다운로드 도구로 사용하는 최신 업데이트 VPC 3.8.x에서는 아래에 설명된 이 문제가 발생할 수 있습니다.

릴리스 정보 페이지 #58. 보시다시피 "xorriso"가 필요합니다. ISO의 형식을 ISO 9660으로 변경했으며, 이 종속성은 이미지를 적절한 형식으로 변환하여 업데이트를 완료할 수 있도록 하는 것입니다. 안타깝게도 CygWin64는 내장된 저장소에는 xorriso를 제공하지 않습니다. 그러나 여전히 CygWin64를 사용하려는 사용자에게는 이 문제를 극복할 수 있는 방법이 있습니다.

CygWin을 다시 사용하려면 GitHub 리포지토리에서 xorriso를 수동으로 다운로드해야 합니다. 브라우저를 열고 <Latest xorriso.exe 1.5.2 pre-build for Windows>를 입력하면 <PeyTy/xorriso-exe-for-windows - GitHub>라는 이름의 첫 번째 링크가 나타나며 해당 GitHub 페이지로 이동하여 <xorriso-exe-for-windows-master.zip> 파일을 zip 파일 내에 다운로드합니다. <xorriso.exefor-windows-master.zip>이라는 다른 파일 중에서 이 파일을 <CygWin64\bin>에 복사하고 붙여넣습니다. <amp-sync> 명령을 다시 실행하십시오. 그림과 같이 더 이상 오류 메시지가 표시되지 않고 시작 및 완료 다운로드를 다운로드해야 합니다.

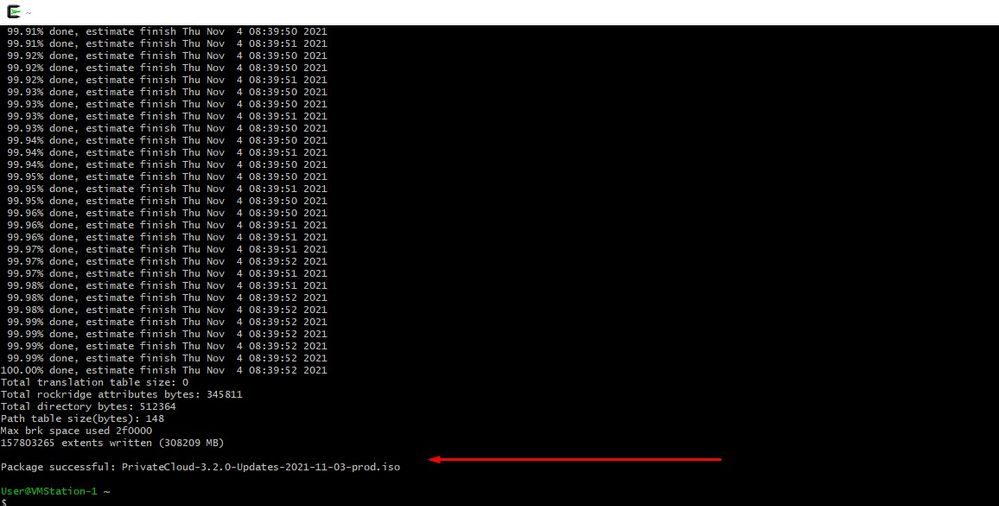

Airgap Mode에서 현재(이 경우) 3.2.0 VPC의 백업을 수행합니다.

CLI에서 이 명령을 사용할 수 있습니다

rpm -qa | grep Pri

또는 이미지에 표시된 대로 Operations(작업) > Backups(백업)로 이동하고 Perform Backup(백업 수행)으로 이동할 수도 있습니다.

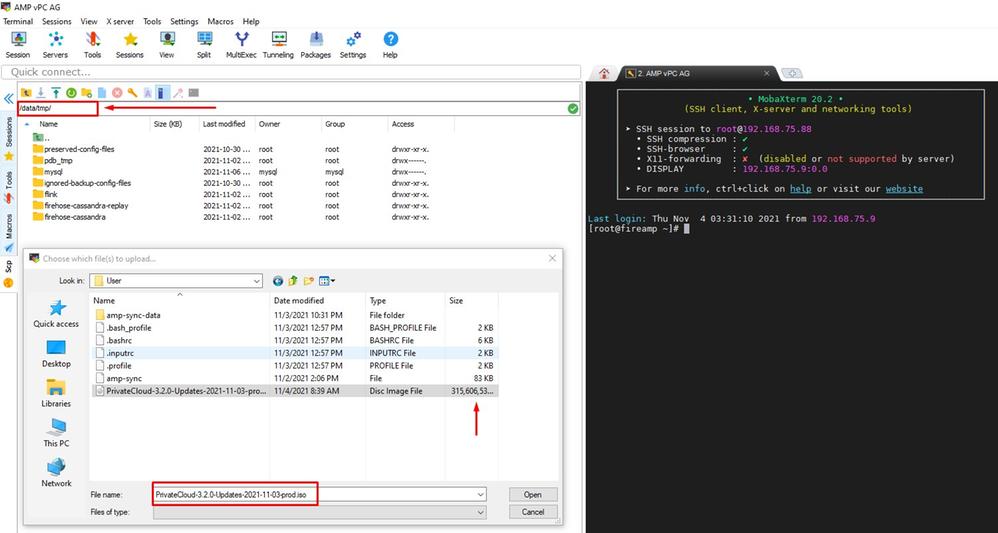

amp-sync로 생성된 최신 ISO를 VPC에 전송합니다. 이 작업에는 사용자의 속도에 따라 최대 몇 시간이 걸릴 수도 있습니다. 이 경우 16시간이 넘게 전송되었습니다.

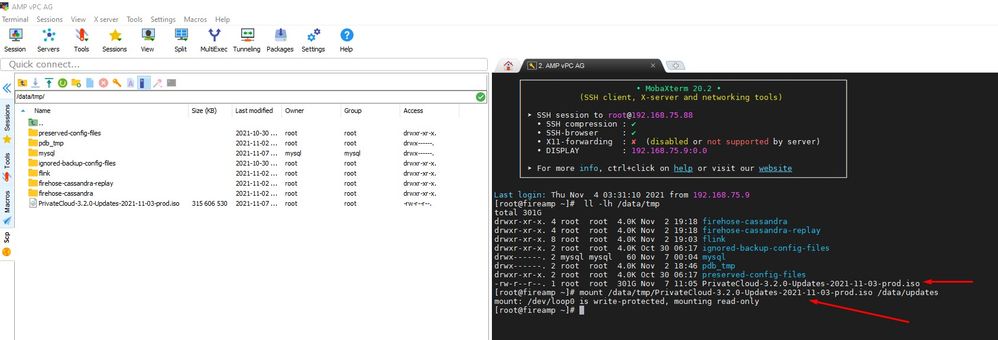

/data/tmp

업로드가 완료되면 ISO를 마운트합니다.

mount /data/tmp/PrivateCloud-3.2.0-Updates-2021-11-03-prod.iso /data/updates/

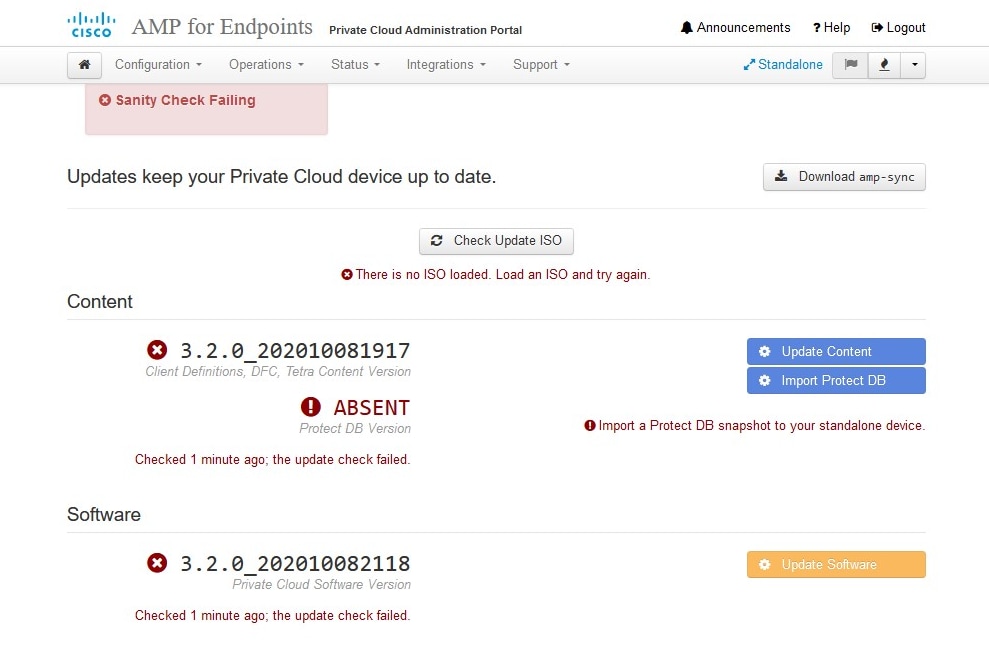

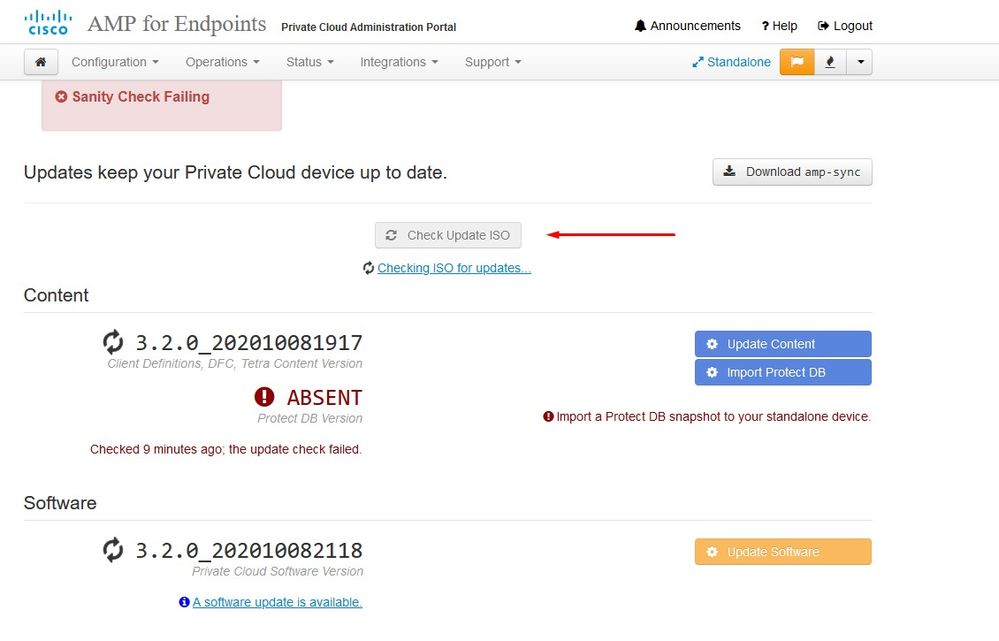

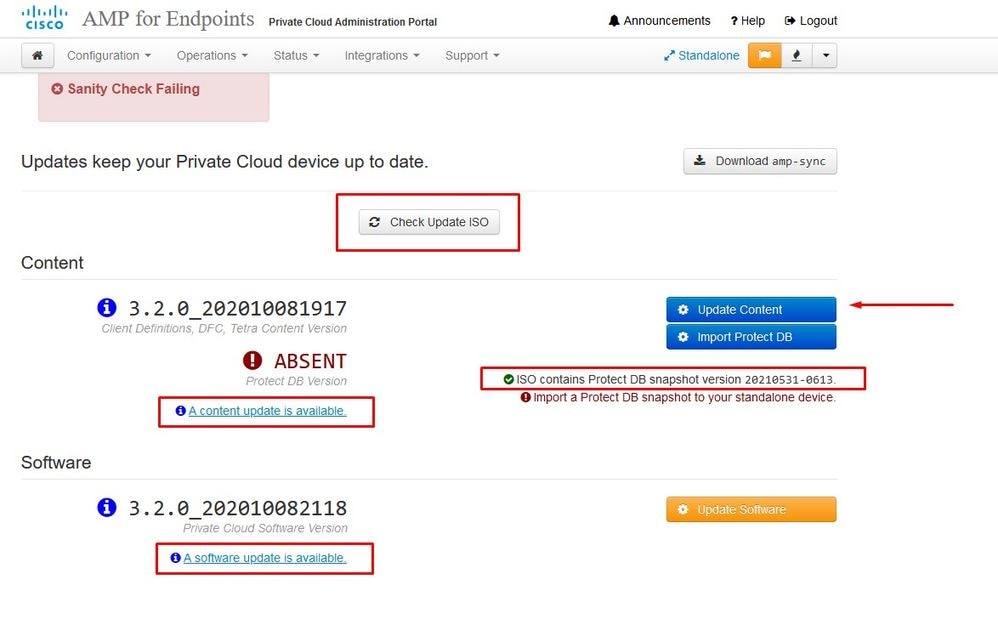

업데이트를 수행하려면 opdamin UI로 이동합니다. Operations(운영) > Update Device(디바이스 업데이트) > Check update ISO(ISO 업데이트 확인)를 선택합니다.

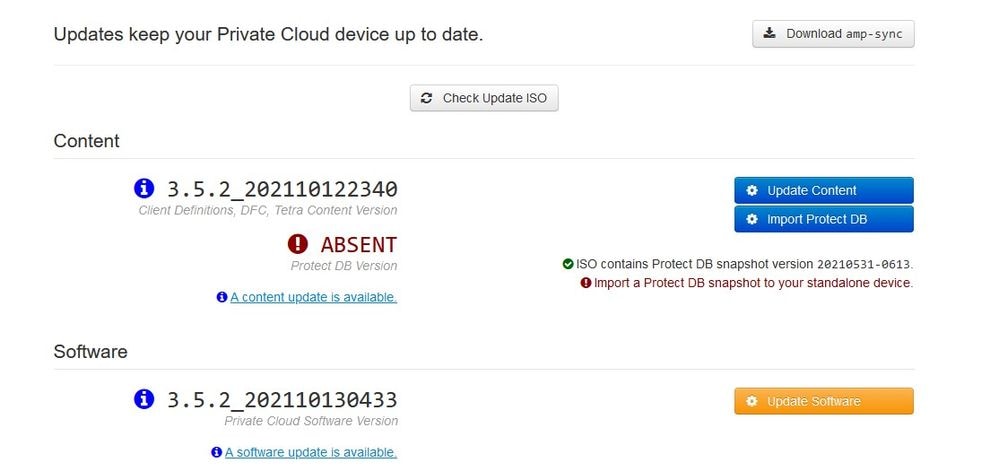

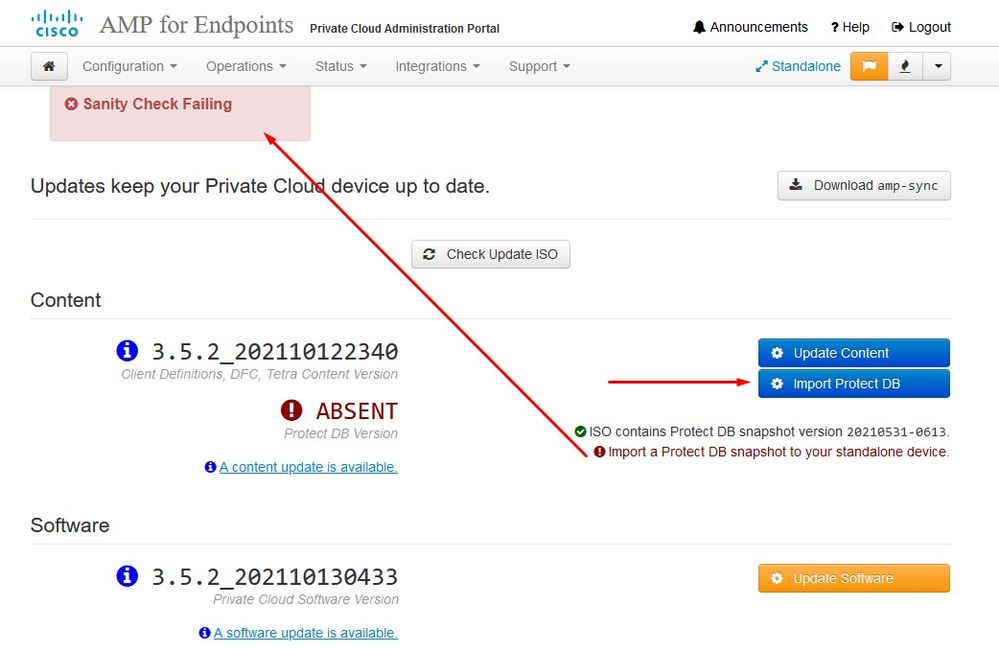

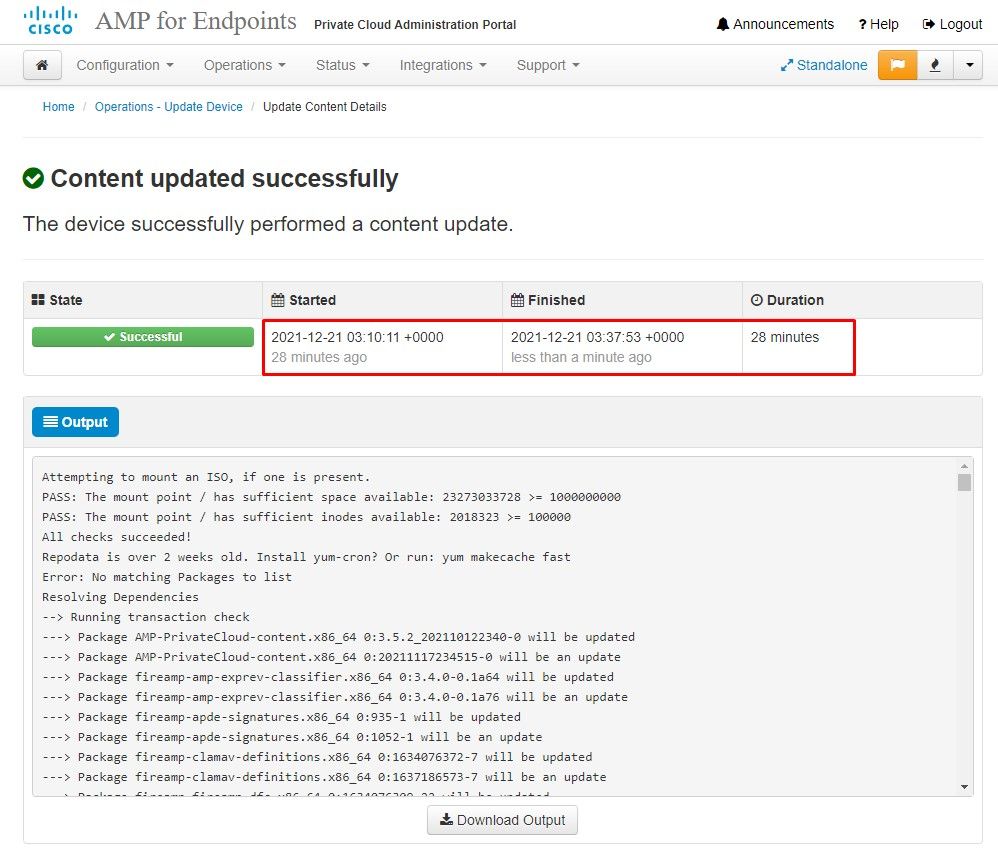

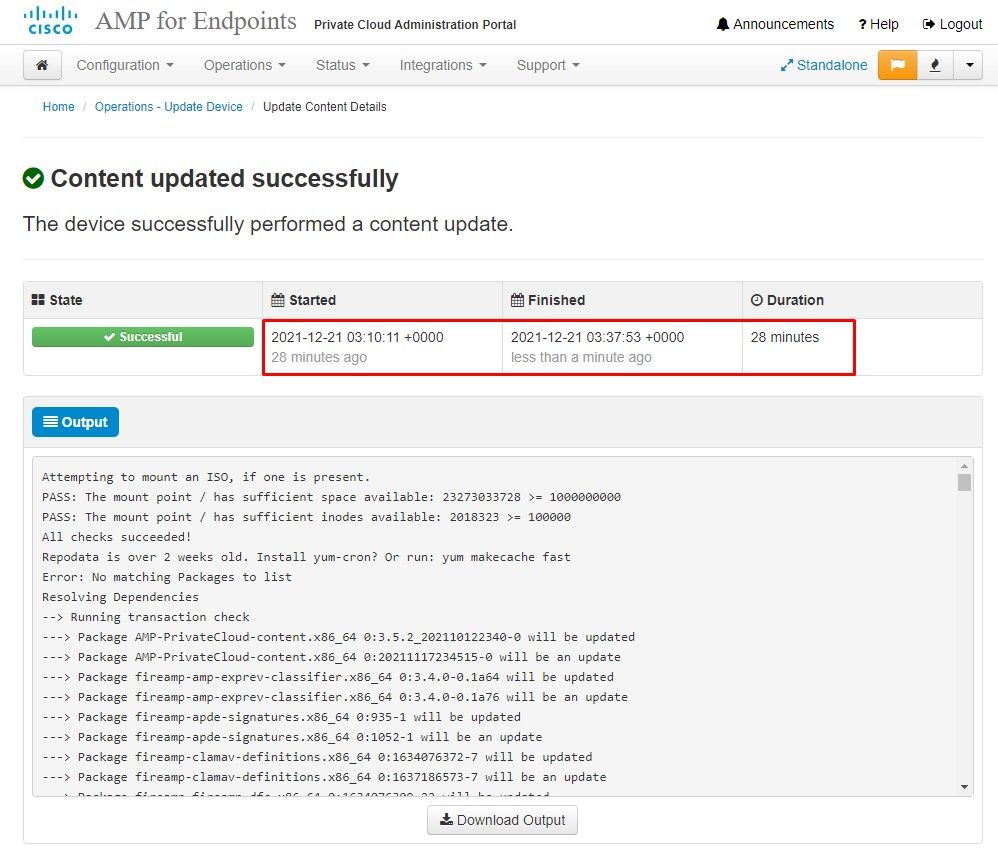

이 예제에서는 먼저 콘텐츠 업데이트를 진행합니다.

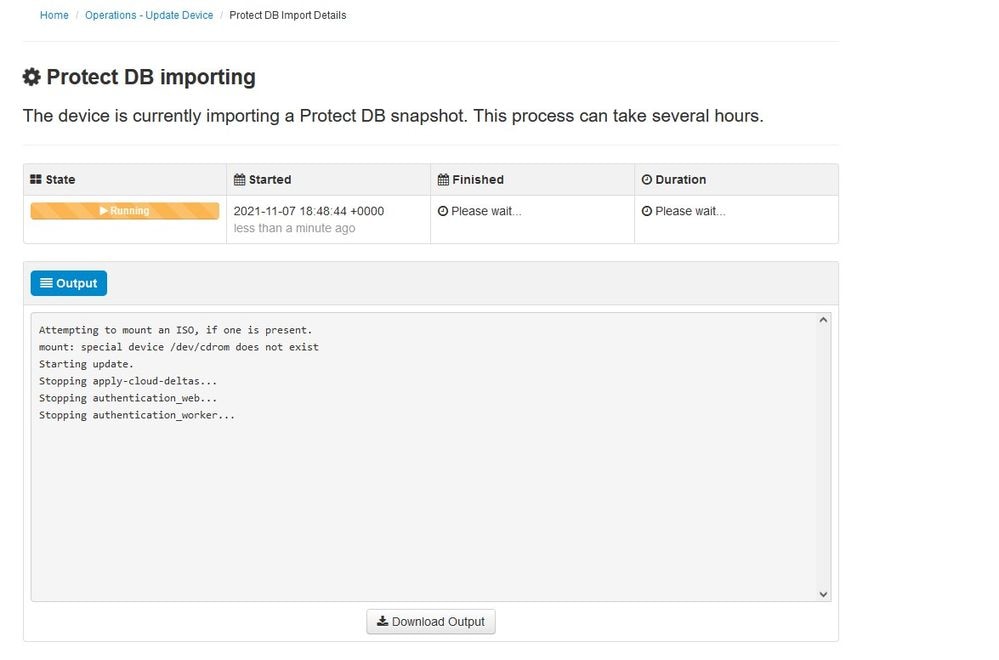

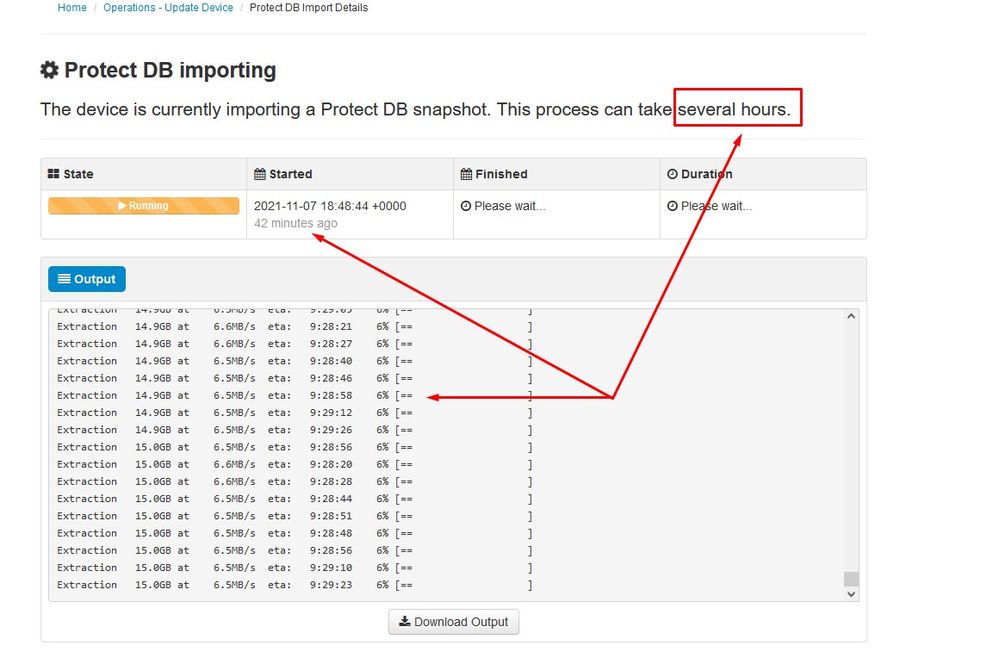

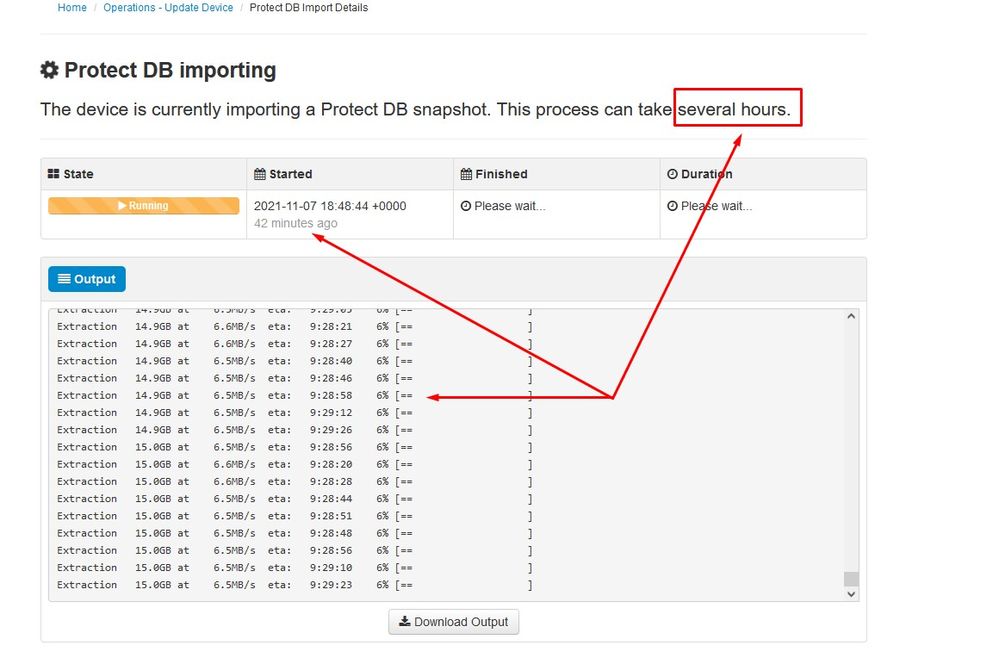

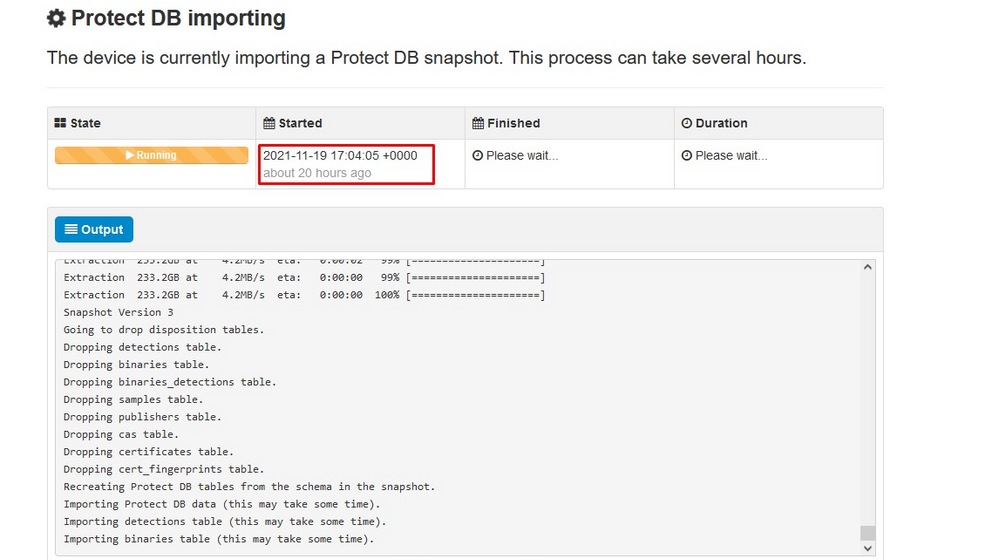

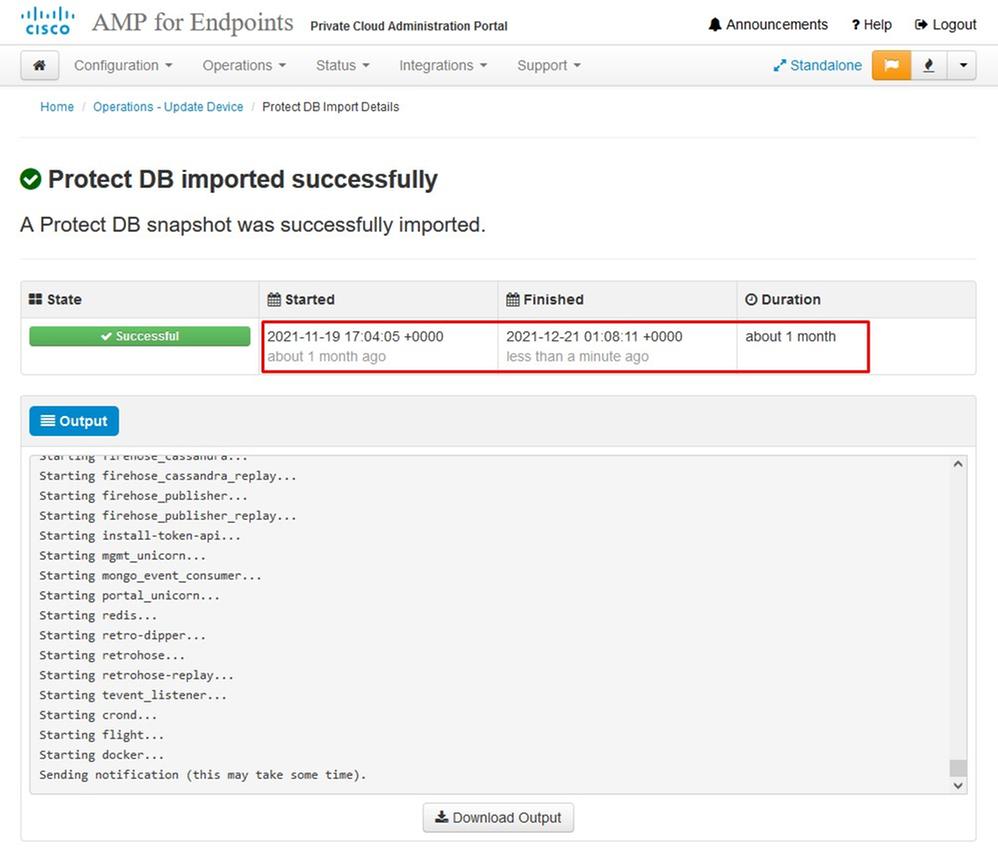

그런 다음 Import Protect DB(보호 DB 가져오기)를 선택합니다.

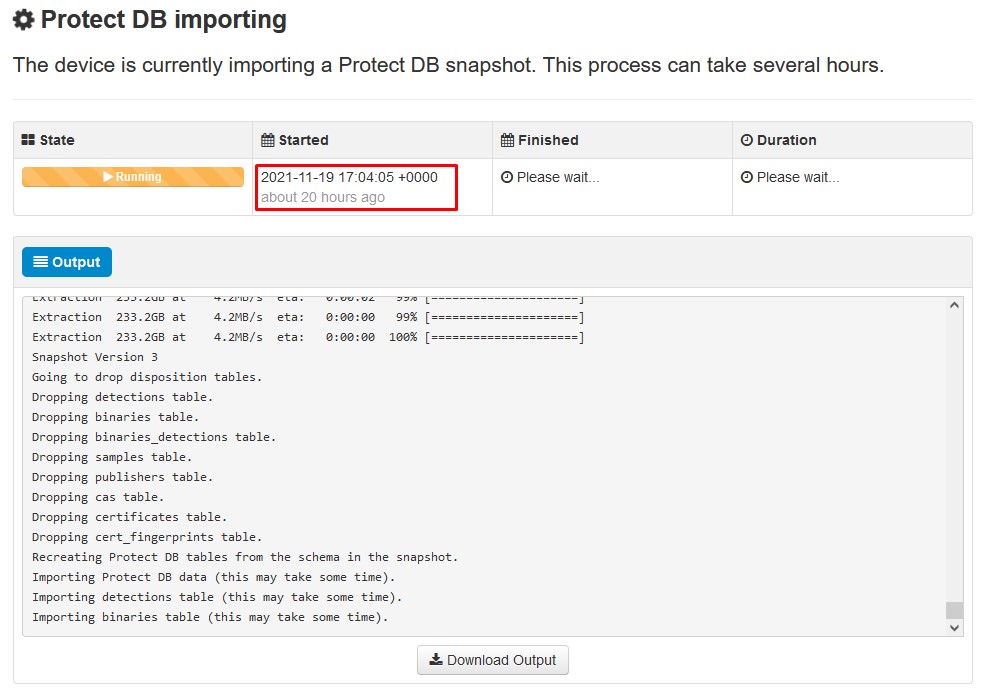

보시다시피 이 과정은 완료하는 데 시간이 오래 걸릴 수 있는 매우 긴 프로세스입니다.

문제 #1 - 데이터 저장소의 공간 소진

여기에서 두 가지 문제를 해결할 수 있습니다. 3.5.2 이전의 vPC는 외부 NFS 스토리지를 마운트할 수 없으므로 업데이트 ISO 파일을 /data/temp 디렉토리에 업로드해야 합니다. 제 경우에는 데이터 저장소가 1TB밖에 되지 않아서 VM이 다운되었습니다. 즉, 3.5.2 이하 버전의 AirGap VPC를 성공적으로 구축하려면 데이터 스토어에 2TB 이상의 공간이 필요합니다

아래 이미지는 ESXi 서버에서 가져온 것으로, VM을 부팅하려고 할 때 HDD에 사용 가능한 공간이 더 이상 없다는 오류를 표시합니다. 128GB RAM을 64GB로 임시 전환하여 이 오류를 복구할 수 있었습니다. 그리고 나서 나는 다시 부팅할 수 있었다. 또한 이 VM을 씬 클라이언트로 프로비저닝할 경우, 씬 클라이언트 구축의 단점은 디스크 크기가 증가할 수 있다는 것이지만, 공간을 확보하더라도 축소되지 않는다는 것입니다. 즉, 300GB 파일을 vPC의 디렉토리에 업로드한 다음 삭제했다고 가정해 보겠습니다. ESXi의 디스크는 여전히 HDD에서 300GB 더 적은 공간을 보여줍니다

문제 #2 - 이전 업데이트

두 번째 문제는 소프트웨어 업데이트를 처음 실행하는 경우의 2차 평가판에서와 마찬가지로 3.2.0에서 3.5.2로 업그레이드하기 위해 VPC를 사용했기 때문에 3.2.0은 더 이상 원래 3.2.0 버전에 있지 않기 때문에 새로운 ISO 업데이트 파일을 다운로드해야 했습니다.

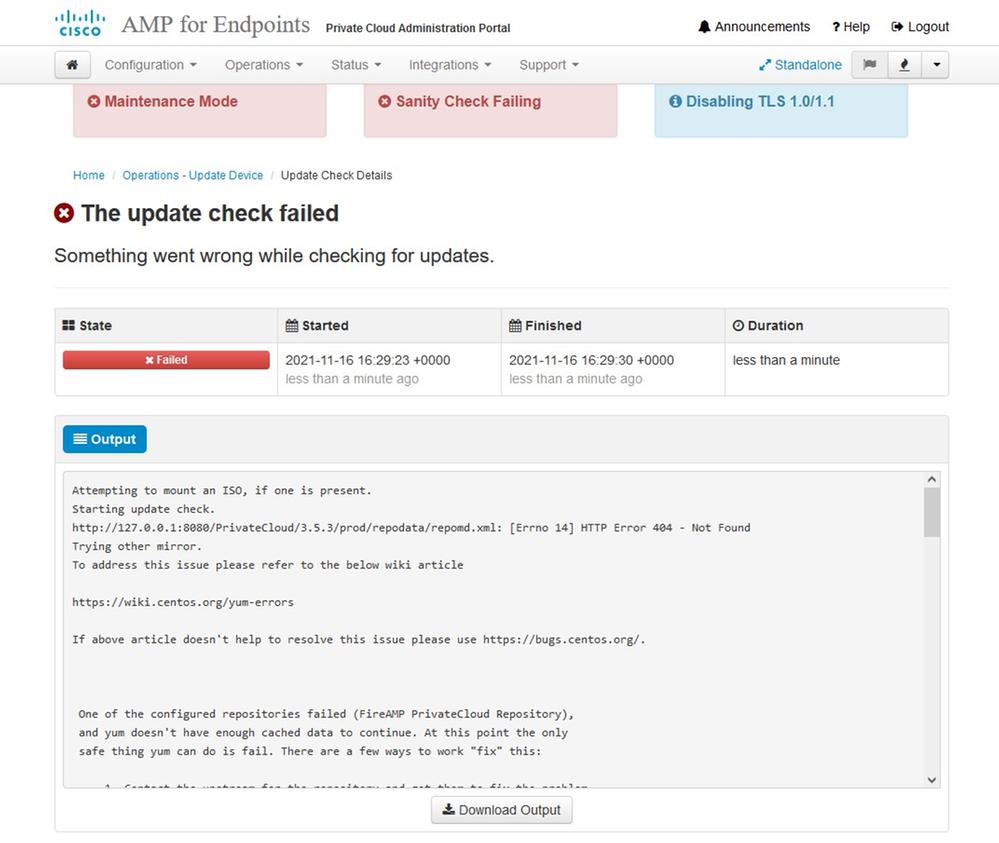

ISO 업데이트 파일을 다시 마운트하면 표시되는 오류입니다.

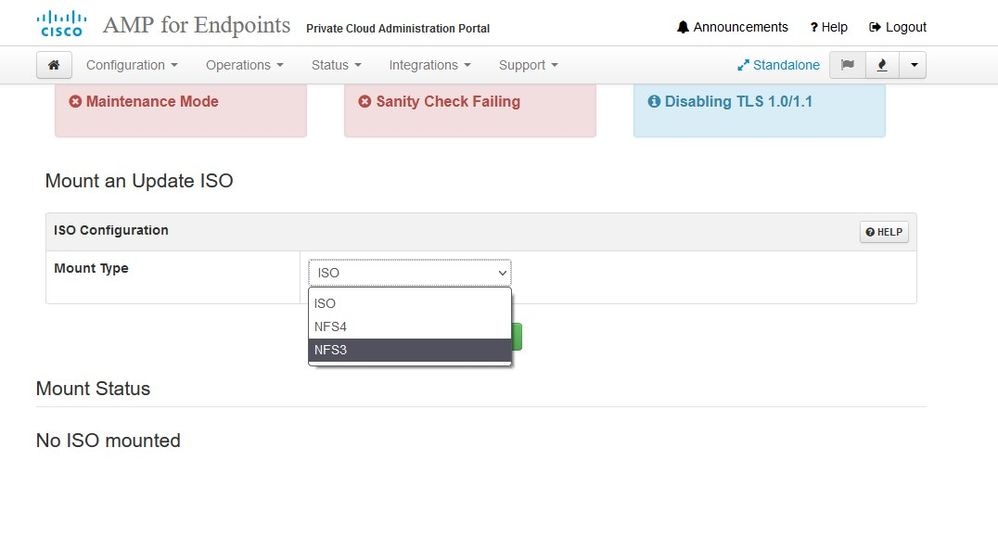

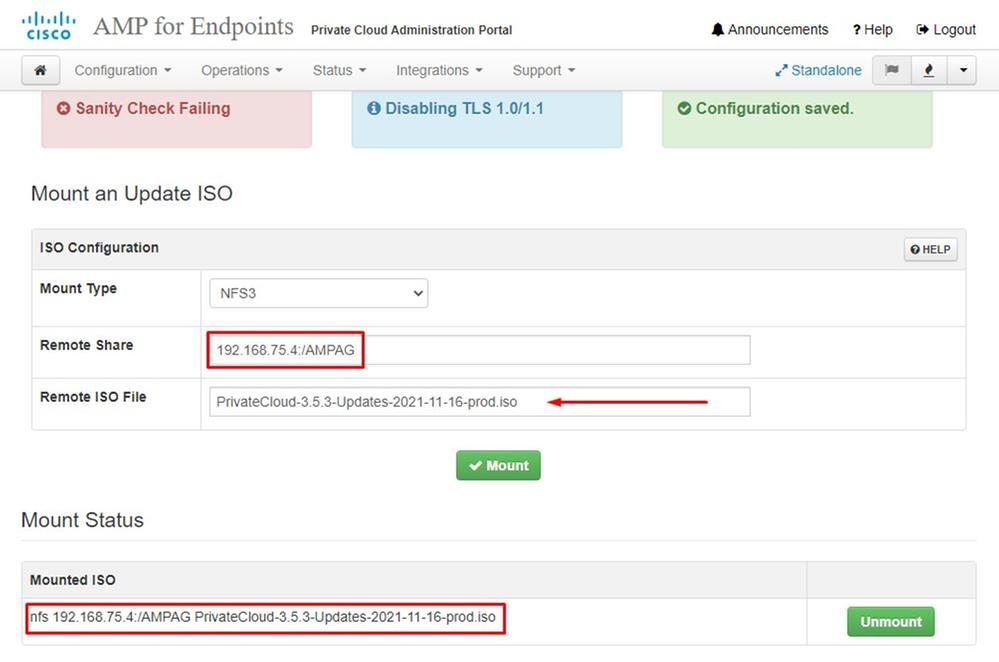

이 그림에서는 업데이트 이미지를 VPC에 마운트하는 다른 방법을 보여 줍니다. 버전 3.5.x에서는 NFS 스토리지와 같은 원격 위치를 사용하여 VPC와 업데이트 파일을 공유할 수 있습니다.

온전성 확인 실패는 현재 VPC에서 사용할 수 없는 보호 DB와 관련이 있습니다

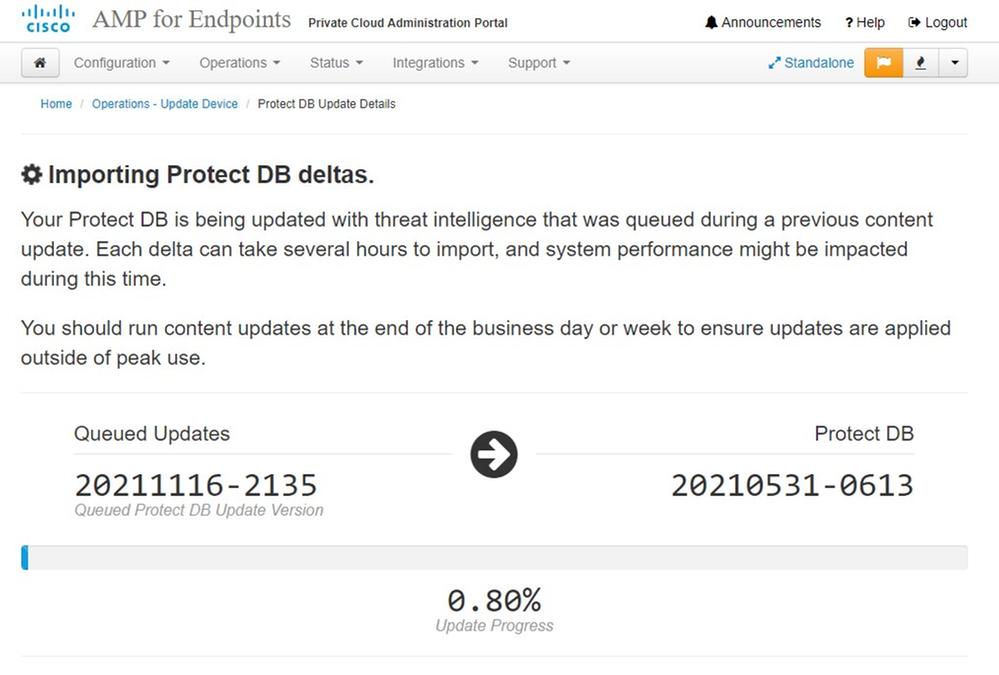

다음 업데이트가 자동으로 시작됩니다.

Protect DB Database 가져오기의 매우 긴 프로세스가 끝난 후 클라이언트 정의 및 소프트웨어를 이동하고 업데이트할 수 있습니다. 이 작업은 약 3시간 이상 걸릴 수 있습니다.

마지막으로, 이 프로세스는 시간이 매우 오래 걸릴 것입니다.

VPC 어플라이언스의 경우 HW 어플라이언스를 업데이트하고, ISO 파일을 마운트하고, USB에서 부팅하는 다른 방법이 포함된 이 TZ를 방문하십시오.

AIRGAP ︽ ︽ 전용 ︽ ︽

기본 문제 해결

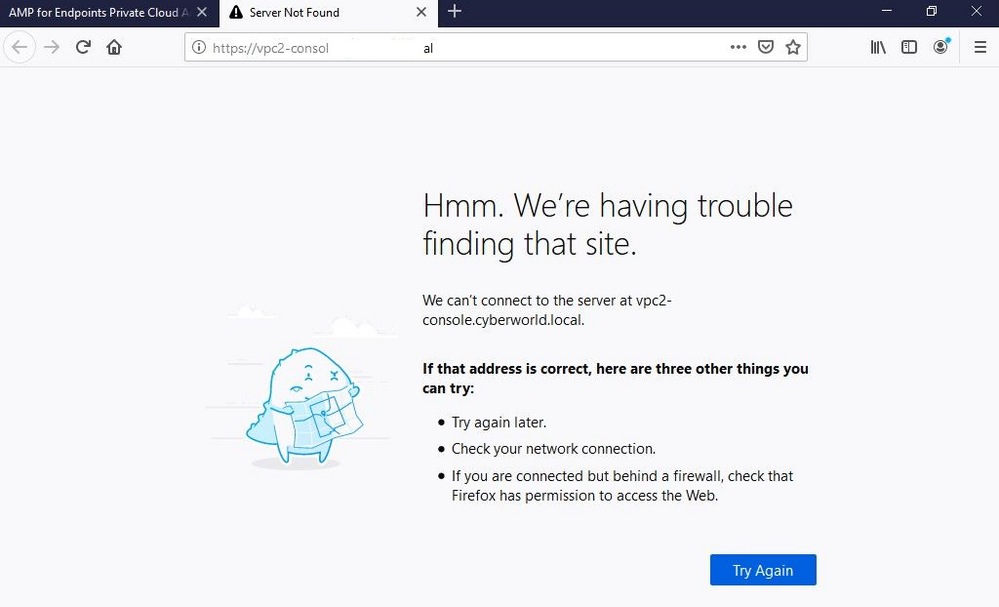

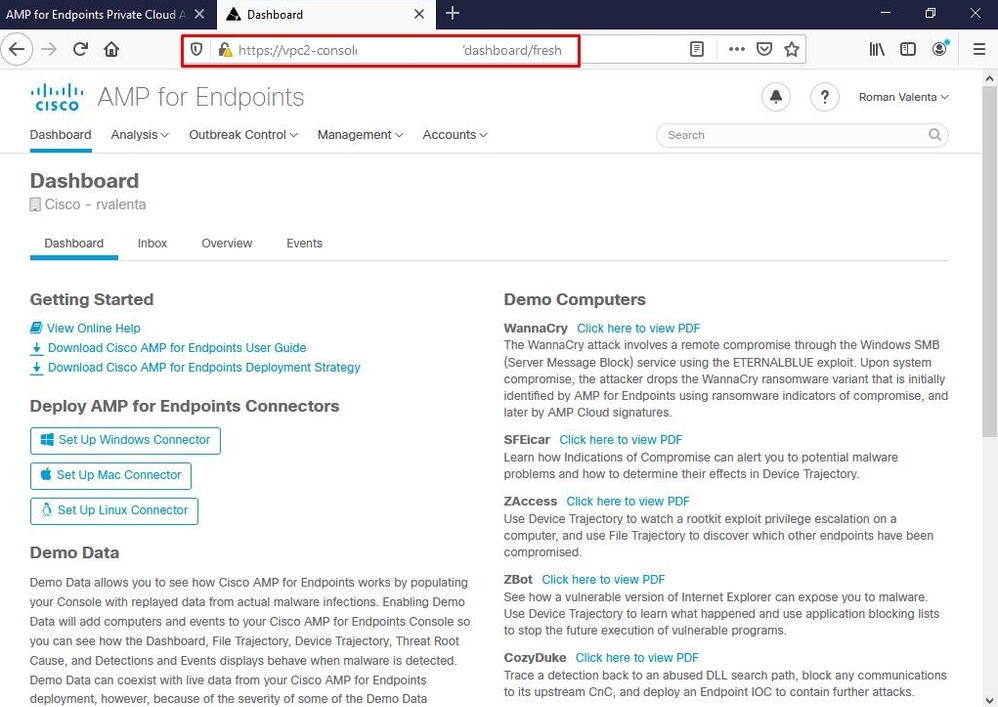

문제 #1 - FQDN 및 DNS 서버

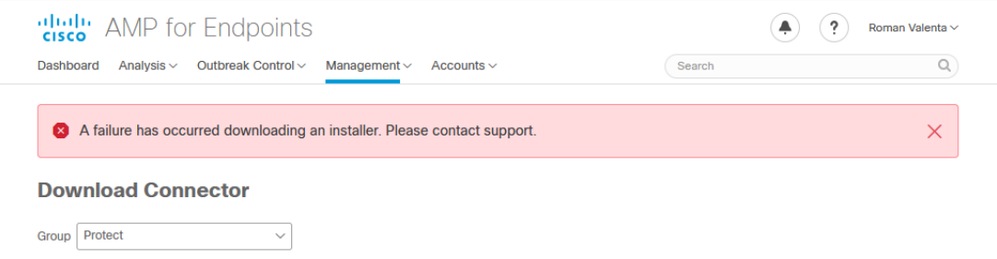

DNS 서버가 설정되지 않고 모든 FQDN이 제대로 기록되고 해결되지 않을 경우 발생할 수 있는 첫 번째 문제입니다. Secure Endpoint "fire" 아이콘을 통해 Secure Endpoint 콘솔로 이동하려고 하면 문제가 이렇게 나타날 수 있습니다. IP 주소만 사용하는 경우 정상적으로 작동하지만 커넥터를 다운로드할 수 없습니다. 아래 3번째 그림에서 볼 수 있듯이.

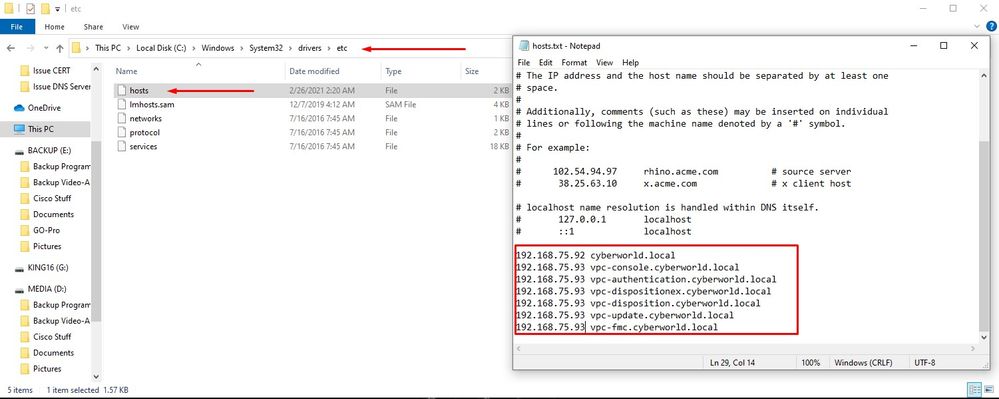

이미지에 표시된 것처럼 로컬 시스템에서 HOSTS 파일을 수정하면 문제가 해결되고 오류가 발생합니다.

Secure Endpoint 커넥터 설치 프로그램을 다운로드하는 동안 이 오류가 발생합니다.

몇 가지 트러블슈팅 후 올바른 해결책은 DNS 서버를 설치하는 것뿐이었습니다.

DNS Resolution Console: nslookup vPC-Console.cyberworld.local (Returned 1, start 2021-03-02 15:43:00 +0000, finish 2021-03-02 15:43:00 +0000, duration 0.047382799

================================================================================

Server: 8.8.8.x

Address: 8.8.8.x#53

** server can't find vPC-Console.cyberworld.local: NXDOMAINDNS 서버에 모든 FQDN을 기록하고 Virtual Private Cloud의 레코드를 퍼블릭 DNS에서 DNS 서버로 변경하면 모든 작업이 정상적으로 시작됩니다.

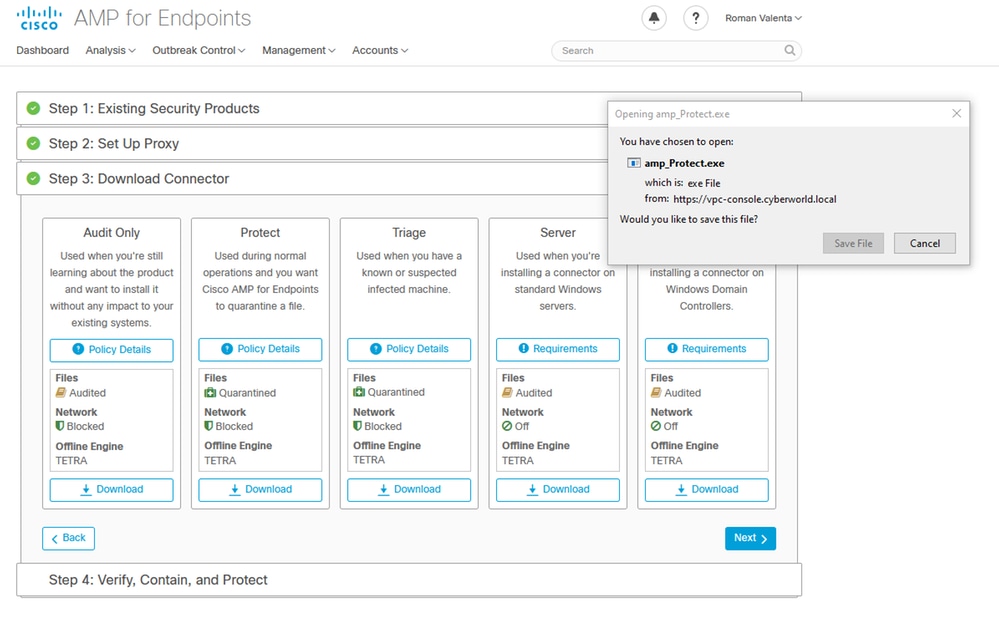

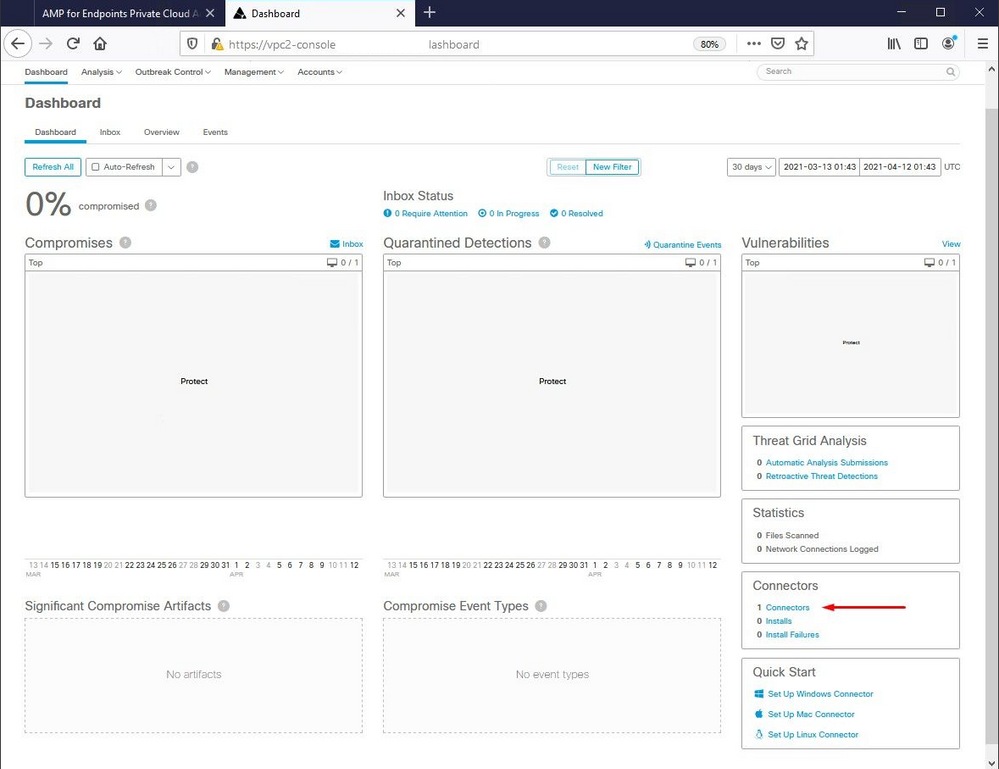

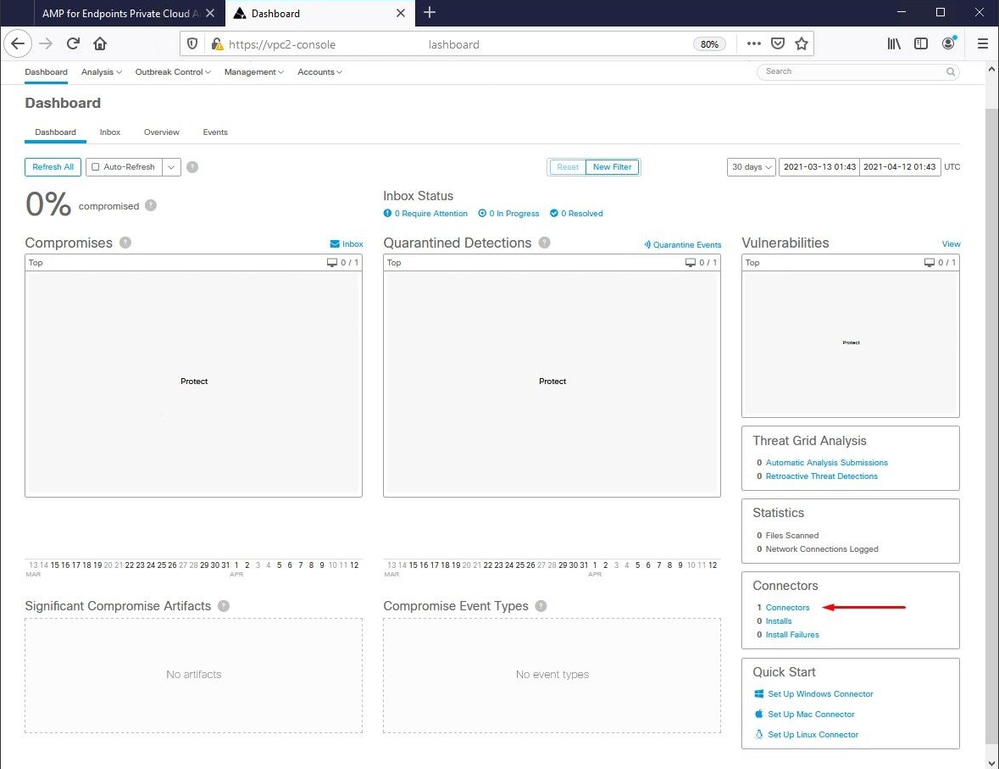

이 시점에서 로그인하고 커넥터를 다운로드할 수 있습니다

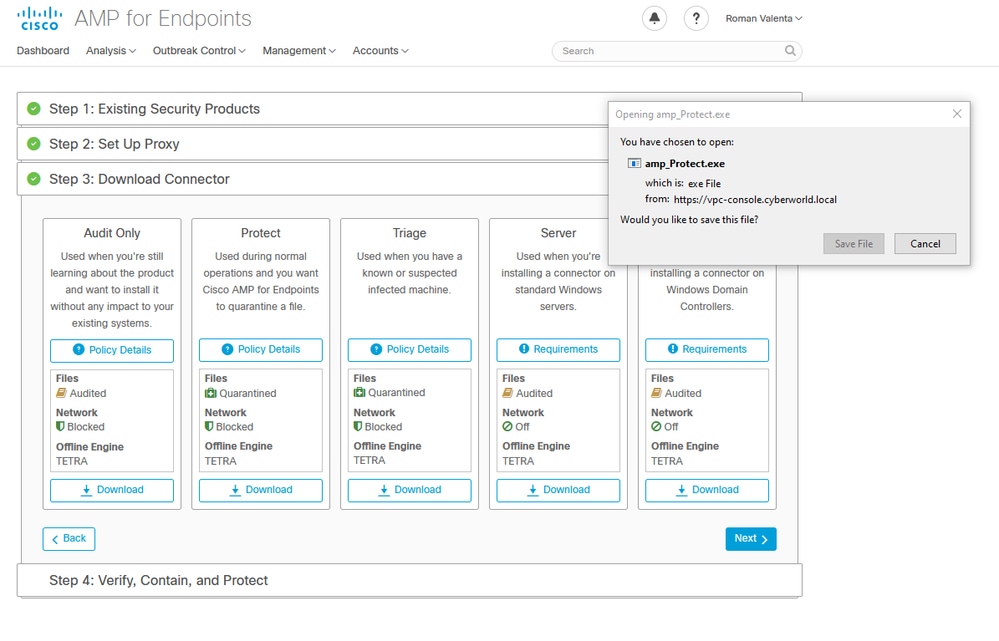

환경에 대한 초기 보안 엔드포인트 정책 마법사를 가져옵니다. 사용하는 안티바이러스 제품(있는 경우), 프록시 및 구축할 정책의 유형을 안내합니다. 커넥터의 운영 체제에 따라 적절한 설정... 버튼을 선택합니다.

그림과 같이 Existing Security Products 페이지가 나타납니다. 사용하는 보안 제품을 선택합니다. 엔드포인트에서 성능 문제를 방지하기 위해 적용 가능한 제외를 자동으로 생성합니다. Next(다음)를 선택합니다.

커넥터 다운로드.

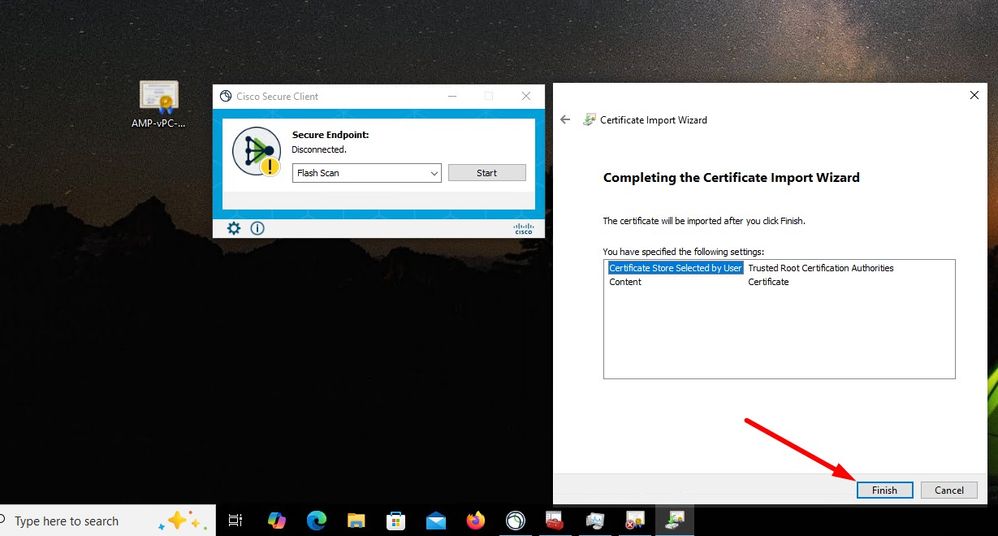

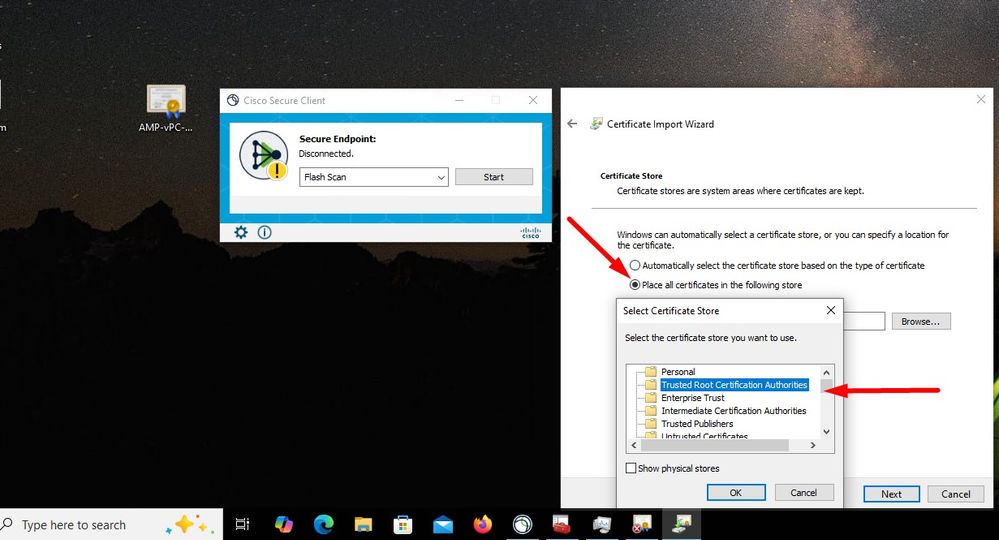

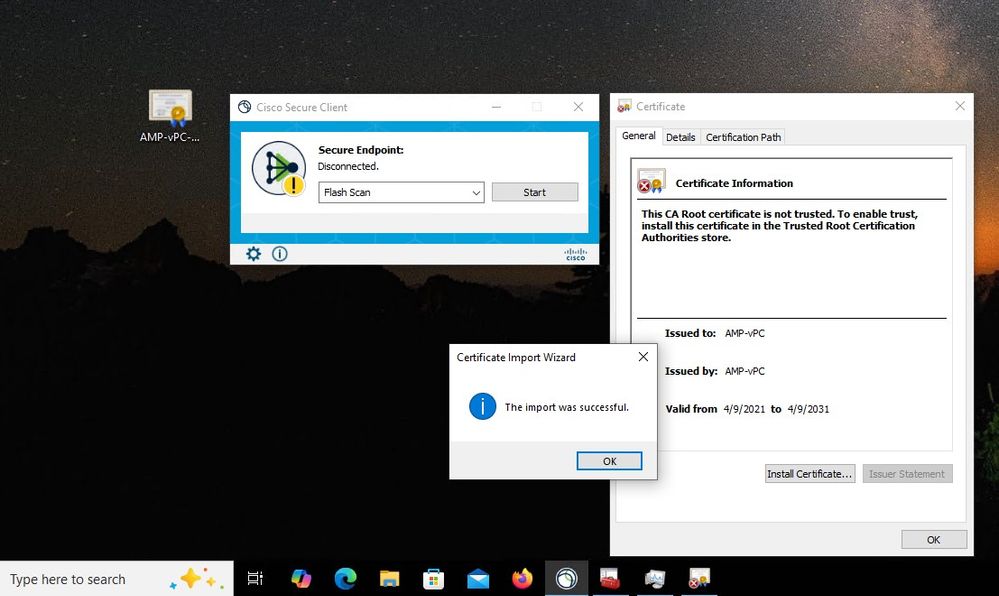

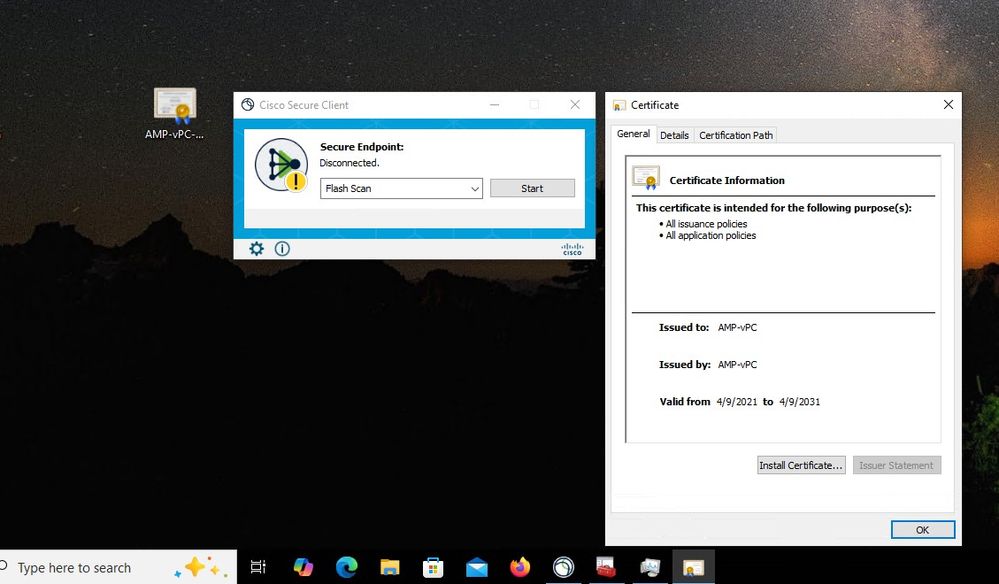

문제 #2 - 루트 CA 문제

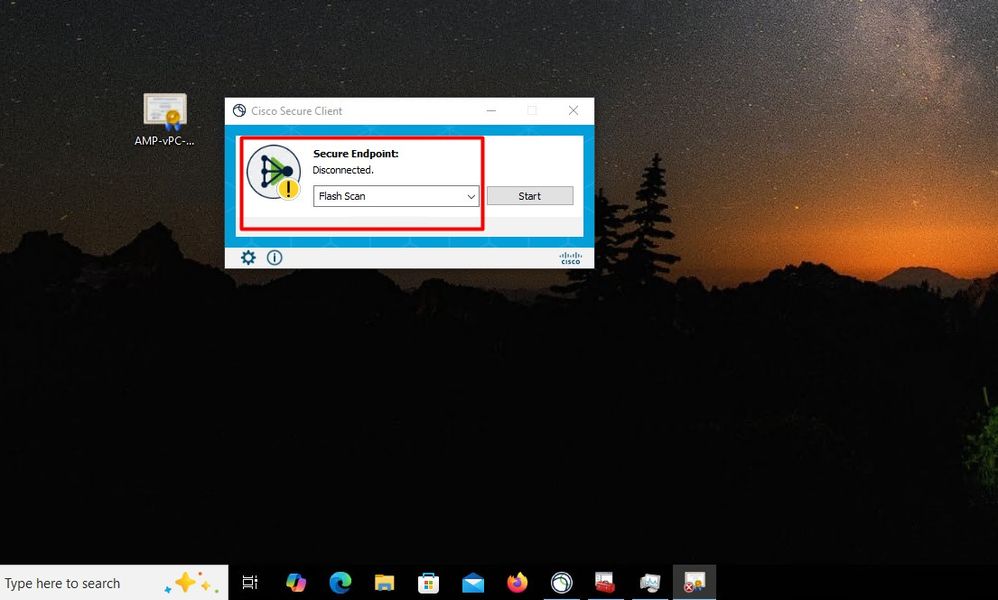

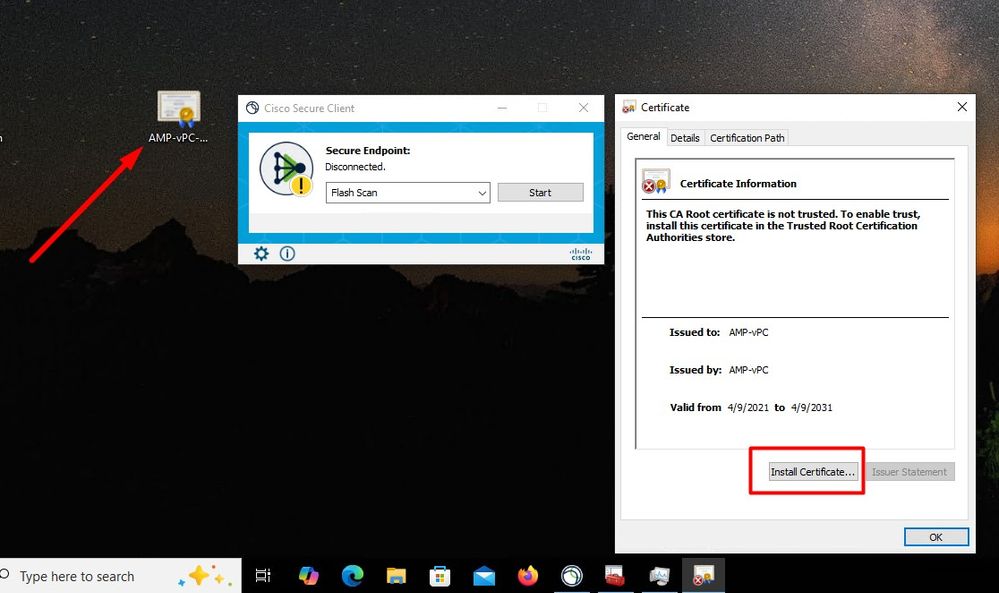

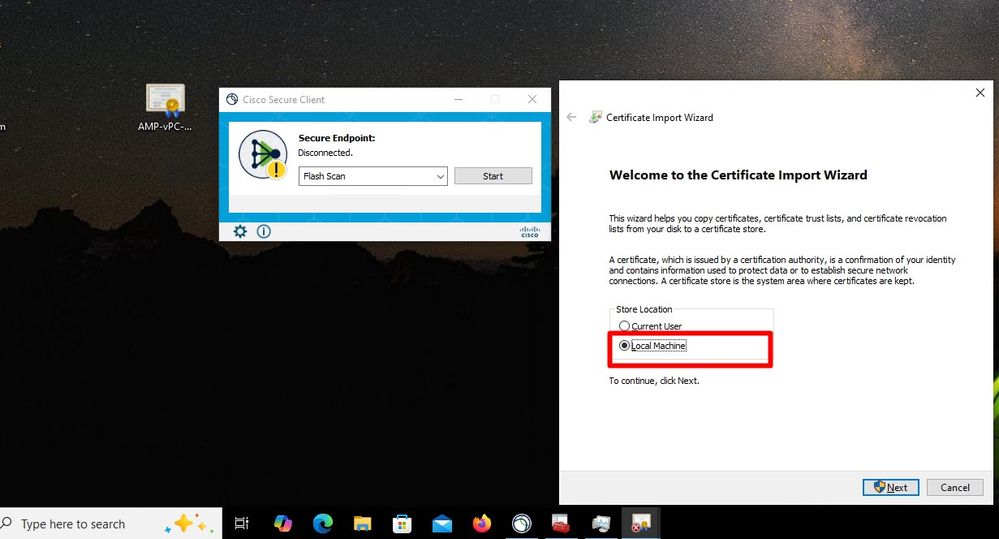

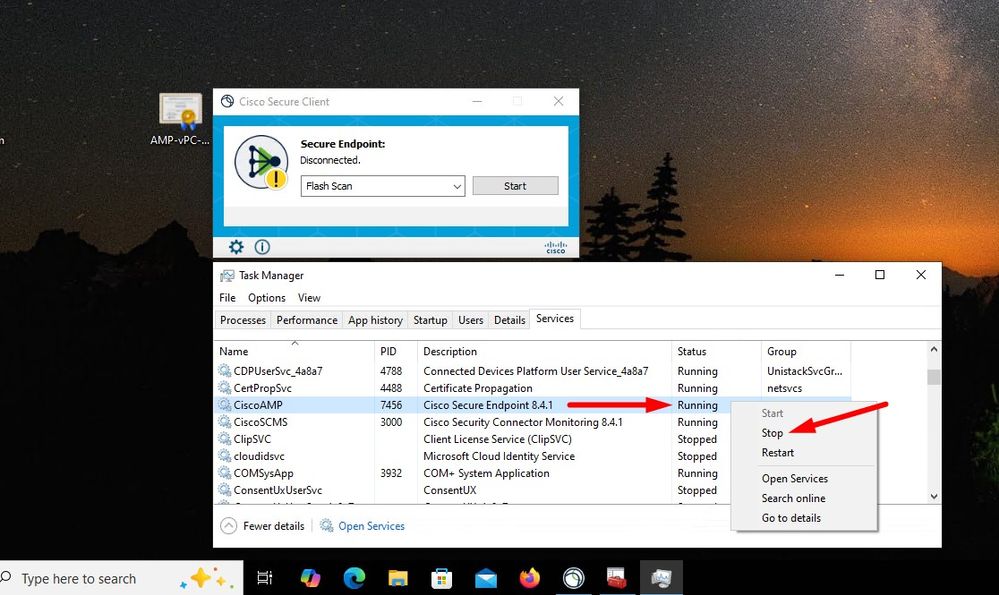

자체 내부 인증서를 사용하는 경우 발생할 수 있는 다음 문제는 초기 설치 후 커넥터가 연결 해제된 것으로 표시될 수 있다는 것입니다.

커넥터를 설치하면 Secure Endpoint(보안 엔드포인트)가 Disconnected(연결 끊김)로 표시될 수 있습니다. 진단 번들을 실행하고 로그를 통해 문제를 확인할 수 있습니다.

진단 번들에서 수집된 이 출력을 기반으로 Root CA(루트 CA) 오류를 확인할 수 있습니다

(804765, +0 ms) Mar 06 00:47:07 [8876]: [http_client.c@1011]: GET request https://vPC-Console.cyberworld.local/health failed (60): SSL peer certificate or SSH remote key was not OK (SSL certificate problem: unable to get local issuer certificate)

(804765, +0 ms) Mar 06 00:47:07 [8876]: [http_client.c@1051]: async request failed (SSL peer certificate or SSH remote key was not OK) to https://vPC-Console.cyberworld.local/health

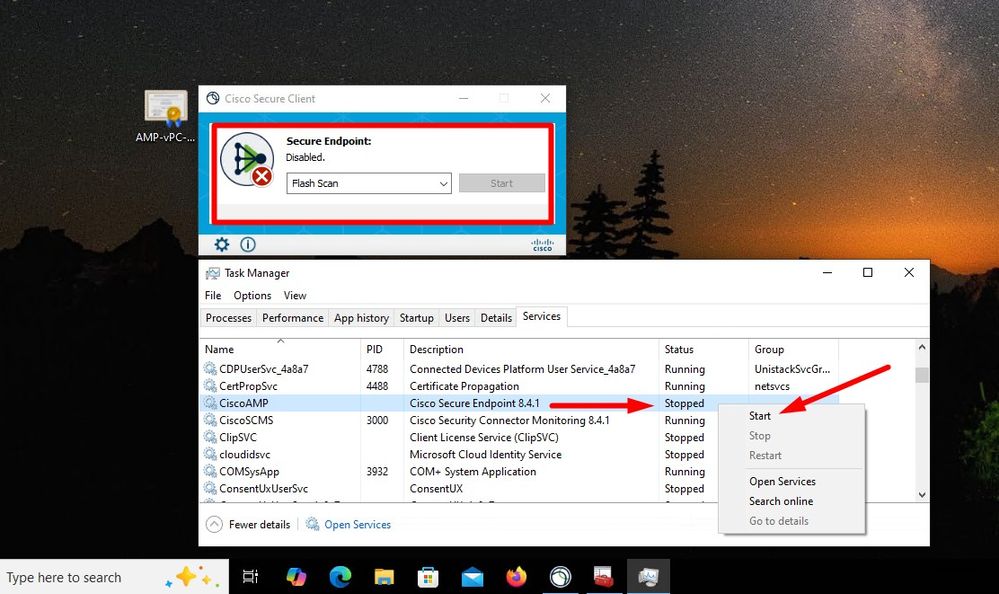

(804765, +0 ms) Mar 06 00:47:07 [8876]: [http_client.c@1074]: response failed with code 60 루트 CA를 신뢰할 수 있는 루트 CA 저장소에 업로드한 다음 보안 엔드포인트 서비스를 다시 시작합니다. 모든 것이 예상대로 작동하기 시작한다.

바운스되면 Secure Endpoint 서비스 커넥터가 예상대로 온라인 상태가 됩니다.

악의적인 활동 테스트

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

3.0 |

26-Apr-2022 |

콘텐츠 업데이트 중 |

1.0 |

21-Mar-2022 |

최초 릴리스 |

피드백

피드백