AnyConnect를 사용하여 CLI로 라우터 헤드엔드에 대한 기본 SSL VPN 구성

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 AnyConnect SSL VPN(Secure Sockets Layer VPN) 헤드엔드로 Cisco IOS® Router의 기본 컨피그레이션에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- Cisco IOS란

- AnyConnect Secure Mobility 클라이언트

- 일반 SSL 작업

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Cisco 892W Router(버전 15.3(3)M5)

- AnyConnect Secure Mobility Client 3.1.08009

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

참고: AnyConnect는 Cisco Secure Client로 브랜드가 변경되었습니다. 다른 것은 없고 이름만 다를 뿐 설치과정이 똑같다.

다른 IOS 버전에 대한 라이센스 정보

- Cisco IOS 버전을 사용하는 것과 상관없이 SSL VPN 기능을 사용하려면 securityK9 기능 집합이 필요합니다.

- Cisco IOS 12.x - SSL VPN 기능은 12.4(6)T로 시작하는 모든 12.x 이미지에 통합됩니다. 이 이미지에는 최소한 보안 라이센스(즉, advsecurityk9, adventerprisek9 등)가 있습니다.

- Cisco IOS 15.0 - 이전 버전에서는 라우터에 LIC 파일을 설치해야 하므로 10, 25 또는 100개의 사용자 연결이 가능합니다. 사용권* 라이센스는 15.0(1)M4에서 구현되었습니다.

- Cisco IOS 15.1 - 이전 버전에서는 라우터에 LIC 파일을 설치해야 하므로 10, 25 또는 100개의 사용자 연결이 가능합니다. 사용권* 라이센스는 15.1(1)T2, 15.1(2)T2, 15.1(3)T 및 15.1(4)M1에서 구현되었습니다.

- Cisco IOS 15.2 - 모든 15.2 버전은 SSL VPN에 대해 사용권* 라이센스를 제공합니다.

- Cisco IOS 15.3 이상 - 이전 버전에서는 사용권* 라이센스를 제공합니다. SSL VPN 기능은 15.3(3)M부터 securityk9 기술 패키지로 부팅한 후에 사용할 수 있습니다.

RTU 라이센싱의 경우 첫 번째 webvpn 기능이 구성되고(즉, webvpn 게이트웨이 GATEWAY1) EULA(End User License Agreement)가 수락되면 평가 라이센스가 활성화됩니다. 60일이 지나면 이 평가판 라이선스는 영구 라이선스가 됩니다. 이러한 라이센스는 명예 기반이며 이 기능을 사용하려면 종이 라이센스를 구매해야 합니다. 또한 RTU는 특정 사용 횟수의 제한 대신 라우터 플랫폼이 동시에 지원할 수 있는 최대 동시 연결 수를 허용합니다.

주요 소프트웨어 개선 사항

이러한 버그 ID로 인해 AnyConnect에 대한 중요한 기능 또는 수정 사항이 발생했습니다.

- Cisco 버그 ID CSCti89976 IOS에 대한 AnyConnect 3.x 지원이 추가되었습니다.

- Cisco 버그 ID CSCtx38806 Fix for BEAST Vulnerability, Microsoft KB2585542.

구성

1단계. 라이센스가 활성화되었는지 확인합니다.

AnyConnect가 IOS 라우터 헤드엔드에 구성될 때 첫 번째 단계는 라이센스가 올바르게 설치(해당되는 경우)되어 활성화되었는지 확인하는 것입니다. 다른 버전의 라이센스에 대한 자세한 내용은 이전 섹션의 라이센스 정보를 참조하십시오. show 라이센스에 SSL_VPN 또는 securityk9 라이센스가 나열되는지 여부는 코드 및 플랫폼의 버전에 따라 달라집니다. 버전 및 라이센스와 상관없이 EULA에 동의해야 하며 라이센스가 Active(활성)로 표시됩니다.

2단계. 라우터에 AnyConnect Secure Mobility Client 패키지 업로드 및 설치

AnyConnect 이미지를 VPN에 업로드하기 위해 헤드엔드는 두 가지 용도로 사용됩니다. 먼저 AnyConnect 헤드엔드에 AnyConnect 이미지가 있는 운영 체제만 연결할 수 있습니다. 예를 들어 Windows 클라이언트의 경우 헤드엔드에 Windows 패키지를 설치해야 하고 Linux 64비트 클라이언트의 경우 Linux 64비트 패키지를 설치해야 합니다. 둘째, 헤드엔드에 설치된 AnyConnect 이미지가 연결 시 자동으로 클라이언트 머신으로 푸시다운됩니다. 처음 연결하는 사용자는 웹 포털에서 클라이언트를 다운로드할 수 있으며, 반환된 사용자는 업그레이드할 수 있습니다. 단, 헤드엔드의 AnyConnect 패키지가 클라이언트 시스템에 설치된 것보다 최신 버전이어야 합니다.

AnyConnect 패키지는 Cisco Software Downloads 웹 사이트의 AnyConnect Secure Mobility Client 섹션을 통해 얻을 수 있습니다. 사용 가능한 옵션이 많지만 헤드엔드에 설치할 패키지에는 운영 체제 및 PKG(Head-end deployment)로 레이블이 지정됩니다. AnyConnect 패키지는 현재 Windows, Mac OS X, Linux(32비트) 및 Linux 64비트 운영 체제 플랫폼에서 사용할 수 있습니다. Linux의 경우 32비트 및 64비트 패키지가 모두 있습니다. 각 운영 체제에서는 연결을 허용하려면 헤드엔드에 적절한 패키지를 설치해야 합니다.

AnyConnect 패키지가 다운로드되면 TFTP, FTP, SCP 또는 기타 몇 가지 옵션을 copy 통해 라우터 플래시에 업로드할 수 있습니다. 예를 들면 다음과 같습니다.

copy tftp: flash:/webvpn/

Address or name of remote host []? 192.168.100.100

Source filename []? anyconnect-win-3.1.08009-k9.pkg

Destination filename [/webvpn/anyconnect-win-3.1.08009-k9.pkg]?

Accessing tftp://192.168.100.100/anyconnect-win-3.1.08009-k9.pkg...

Loading anyconnect-win-3.1.08009-k9.pkg from 192.168.100.100 (via GigabitEthernet0): !!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!!

[OK - 37997096 bytes]

37997096 bytes copied in 117.644 secs (322984 bytes/sec)

AnyConnect 이미지를 라우터의 플래시에 복사한 후에는 명령줄에서 설치해야 합니다. 설치 명령의 끝에 시퀀스 번호를 지정하면 여러 AnyConnect 패키지를 설치할 수 있습니다. 이렇게 하면 라우터가 여러 클라이언트 운영 체제의 헤드엔드 역할을 할 수 있습니다. AnyConnect 패키지를 설치할 때 처음에 복사되지 않은 경우flash:/webvpn/ directory로 이동하기도 합니다.

crypto vpn anyconnect flash:/webvpn/anyconnect-win-3.1.08009-k9.pkg sequence 1 SSLVPN Package SSL-VPN-Client (seq:1): installed successfully

15.2(1)T 이전에 릴리스된 코드 버전에서는 PKG 설치 명령이 약간 다릅니다.

webvpn install svc flash:/webvpn/anyconnect-win-3.1.08009-k9.pkg sequence 1

3단계. RSA 키 쌍 및 자체 서명 인증서 생성

SSL 또는 PKI(Public Key Infrastructure) 및 디지털 인증서를 구현하는 기능을 구성할 때 인증서 서명에 RSA(Rivest-Shamir-Adleman) 키 쌍이 필요합니다. 이 명령은 자체 서명 PKI 인증서가 생성될 때 사용되는 RSA 키 쌍을 생성합니다. 2048비트의 모듈러스를 사용하면 요구 사항은 아니지만 AnyConnect 클라이언트 머신과의 향상된 보안 및 호환성을 위해 제공되는 가장 큰 모듈러스를 사용하는 것이 좋습니다. 또한 키 관리와 함께 할당하는 설명 키 레이블을 사용하는 것이 좋습니다. 키 생성은 명령으로 확인할 수 show crypto key mypubkey rsa 있습니다.

참고: RSA 키를 내보낼 수 있는 경우 많은 보안 위험이 있으므로, 권장되는 방법은 기본적으로 키를 내보낼 수 없도록 구성하는 것입니다. RSA 키를 내보낼 수 있게 만들 때 수반되는 위험은 이 문서에서 설명합니다. PKI 내에서 RSA 키 구축.

crypto key generate rsa label SSLVPN_KEYPAIR modulus 2048

The name for the keys will be: SSLVPN_KEYPAIR

% The key modulus size is 2048 bits

% Generating 2048 bit RSA keys, keys will be non-exportable...

[OK] (elapsed time was 3 seconds)

show crypto key mypubkey rsa SSLVPN_KEYPAIR

% Key pair was generated at: 14:01:34 EDT May 21 2015

Key name: SSLVPN_KEYPAIR

Key type: RSA KEYS

Storage Device: not specified

Usage: General Purpose Key

Key is not exportable.

Key Data:

30820122 300D0609 2A864886 F70D0101 01050003 82010F00 3082010A 02820101

00C4C7D6 F9533CD3 A5489D5A 4DC3BAE7 6831E832 7326E322 CBECC41C 8395A5F7

4613AF70 827F581E 57F72074 FD803EEA 693EBACC 0EE5CA65 5D1875C2 2F19A432

84188F61 4E282EC3 D30AE4C9 1F2766EF 48269FE2 0C1AECAA 81511386 1BA6709C

7C5A2A40 2FBB3035 04E3770B 01155368 C4A5B488 D38F425C 23E430ED 80A8E2BD

E713860E F654695B C1780ED6 398096BC 55D410DB ECC0E2D9 2621E1AB A418986D

39F241FE 798EF862 9D5EAEEB 5B06D73B E769F613 0FCE2585 E5E6DFF3 2E48D007

3443AD87 0E66C2B1 4E0CB6E9 81569DF2 DB0FE9F1 1A9E737F 617DC68B 42B78A8B

952CD997 78B96CE6 CB623328 C2C5FFD6 18C5DA2C 2EAFA936 5C866DE8 5184D2D3

6D020301 0001

RSA 키 쌍이 생성되면 이 라우터 정보 및 RSA 키 쌍으로 PKI 신뢰 지점을 구성해야 합니다. Subject-Name의 CN(Common Name)은 사용자가 AnyConnect 게이트웨이에 연결하는 데 사용하는 IP 주소 또는 FQDN(Fully Qualified Domain Name)으로 구성할 수 있습니다. 이 예에서 클라이언트는 연결을 시도할 fdenofa-SSLVPN.cisco.com 때 의 FQDN을 사용합니다. 필수 사항은 아니지만 CN에 올바르게 입력하면 로그인 시 프롬프트가 표시되는 인증서 오류 수를 줄이는 데 도움이 됩니다.

참고: 라우터에서 생성한 자체 서명 인증서를 사용하는 대신 서드파티 CA에서 발급한 인증서를 사용할 수 있습니다. 이 문서에서는 PKI에 대한 인증서 등록 구성에 대해 설명한 것처럼 몇 가지 다른 방법으로 이 작업을 수행할 수 있습니다.

crypto pki trustpoint SSLVPN_CERT enrollment selfsigned subject-name CN=fdenofa-SSLVPN.cisco.com rsakeypair SSLVPN_KEYPAIR

신뢰 지점이 올바르게 정의되었으면 라우터는 이 명령을 사용하여 인증서를 생성해야 crypto pki enroll 합니다. 이 프로세스에서는 일련 번호 및 IP 주소와 같은 몇 가지 다른 매개변수를 지정할 수 있지만 이 작업은 필요하지 않습니다. 인증서 생성은 명령으로 확인할 수 show crypto pki certificates 있습니다.

crypto pki enroll SSLVPN_CERT % Include the router serial number in the subject name? [yes/no]: no % Include an IP address in the subject name? [no]: no Generate Self Signed Router Certificate? [yes/no]: yes Router Self Signed Certificate successfully created show crypto pki certificates SSLVPN_CERT Router Self-Signed Certificate Status: Available Certificate Serial Number (hex): 01 Certificate Usage: General Purpose Issuer: hostname=fdenofa-892.fdenofa.lab cn=fdenofa-SSLVPN.cisco.com Subject: Name: fdenofa-892.fdenofa.lab hostname=fdenofa-892.fdenofa.lab cn=fdenofa-SSLVPN.cisco.com Validity Date: start date: 18:54:04 EDT Mar 30 2015 end date: 20:00:00 EDT Dec 31 2019 Associated Trustpoints: SSLVPN_CERT

4단계. 로컬 VPN 사용자 계정 구성

외부 AAA(Authentication, Authorization, and Accounting) 서버를 사용할 수 있지만, 이 예에서는 로컬 인증이 사용됩니다. 이러한 명령은 사용자 이름 VPNUSER를 생성하고 SSLVPN_AAA라는 AAA 인증 목록도 생성합니다.

aaa new-model aaa authentication login SSLVPN_AAA local username VPNUSER password TACO

5단계. 클라이언트에서 사용할 주소 풀 및 스플릿 터널 액세스 목록 정의

AnyConnect 클라이언트 어댑터가 IP 주소를 얻으려면 로컬 IP 주소 풀을 만들어야 합니다. 최대 동시 AnyConnect 클라이언트 연결 수를 지원하도록 충분히 큰 풀을 구성해야 합니다.

기본적으로 AnyConnect는 전체 터널 모드에서 작동하며, 이는 클라이언트 머신에서 생성된 모든 트래픽이 터널을 통해 전송됨을 의미합니다. 이 방법은 일반적으로 바람직하지 않으므로 터널을 통해 전송할 수 있거나 전송할 수 없는 트래픽을 정의하는 ACL(Access Control List)을 구성할 수 있습니다. 다른 ACL 구현에서와 마찬가지로, 결국 암시적 거부는 명시적 거부의 필요성을 없애므로 터널링할 수 있는 트래픽에 대해 permit 명령문만 구성하면 됩니다.

ip local pool SSLVPN_POOL 192.168.10.1 192.168.10.10 access-list 1 permit 192.168.0.0 0.0.255.255

6단계. VTI(Virtual-Template Interface) 구성

동적 VTI는 원격 액세스 VPN에 대해 매우 안전하고 확장 가능한 연결을 허용하는 각 VPN 세션에 대해 온디맨드 개별 가상 액세스 인터페이스를 제공합니다. DVTI 기술은 동적 암호화 맵과 터널을 설정하는 데 도움이 되는 동적 허브 앤 스포크 방법을 대체합니다. DVTI는 다른 실제 인터페이스처럼 작동하므로 터널이 활성화되는 즉시 QoS, 방화벽, 사용자별 특성 및 기타 보안 서비스를 지원하기 때문에 더욱 복잡한 원격 액세스 구축을 허용합니다.

interface Loopback0 ip address 172.16.1.1 255.255.255.255

!

interface Virtual-Template 1 ip unnumbered Loopback0

7단계. WebVPN 게이트웨이 구성

WebVPN 게이트웨이는 AnyConnect 헤드엔드에서 사용하는 IP 주소 및 포트, 클라이언트에 제공되는 SSL 암호화 알고리즘 및 PKI 인증서를 정의합니다. 기본적으로 게이트웨이는 라우터의 Cisco IOS 버전에 따라 달라지는 가능한 모든 암호화 알고리즘을 지원합니다.

webvpn gateway SSLVPN_GATEWAY ip address 10.165.201.1 port 443 http-redirect port 80 ssl trustpoint SSLVPN_CERT inservice

8단계. WebVPN 컨텍스트 및 그룹 정책 구성

WebVPN 컨텍스트 및 그룹 정책은 AnyConnect 클라이언트 연결에 사용되는 몇 가지 추가 매개변수를 정의합니다. 기본 AnyConnect 컨피그레이션의 경우 컨텍스트는 AnyConnect에 사용되는 기본 그룹 정책을 호출하는 데 사용되는 메커니즘의 역할을 합니다. 그러나 컨텍스트를 사용하여 WebVPN 스플래시 페이지 및 WebVPN 작업을 추가로 사용자 지정할 수 있습니다. 정의된 정책 그룹에서 SSLVPN_AAA 목록은 사용자가 구성원인 AAA 인증 목록으로 구성됩니다. 이 functions svc-enabled 명령은 사용자가 브라우저를 통해 WebVPN에 연결하는 대신 AnyConnect SSL VPN 클라이언트에 연결할 수 있도록 하는 컨피그레이션의 일부입니다. 마지막으로, 추가 SVC 명령은 SVC 연결에만 관련된 매개변수를 정의합니다. 게이트웨이에 SSLVPN_POOL의 주소를 클라이언트에 배포하도록 svc address-pool 지시하고, 위에 정의된 ACL 1당 스플릿 터널 정책을 svc split include 정의하며, 도메인 이름 확인에 사용되는 DNS 서버를 정의합니다svc dns-server. 이 컨피그레이션에서는 모든 DNS 쿼리가 지정된 DNS 서버로 전송됩니다. 쿼리 응답에서 수신된 주소는 트래픽이 터널을 통해 전송되는지 여부를 나타냅니다.

webvpn context SSLVPN_CONTEXT

virtual-template 1

aaa authentication list SSLVPN_AAA

gateway SSLVPN_GATEWAY inservice

policy group SSLVPN_POLICY functions svc-enabled svc address-pool "SSLVPN_POOL" netmask 255.255.255.0 svc split include acl 1 svc dns-server primary 8.8.8.8

default-group-policy SSLVPN_POLICY

9단계. 클라이언트 프로파일 구성(선택 사항)

ASA와 달리 Cisco IOS에는 클라이언트 프로파일을 생성할 때 관리자를 지원할 수 있는 내장형 GUI 인터페이스가 없습니다. AnyConnect 클라이언트 프로파일은 독립형 프로파일 편집기를 사용하여 별도로 생성/편집해야 합니다.

팁: anyconnect-profileeditor-win-3.1.03103-k9.exe를 찾습니다.

라우터가 프로파일을 구축하도록 하려면 다음 단계를 수행합니다.

- ftp/tftp를 사용하여 IOS Flash에 업로드합니다.

- 이 명령을 사용하여 방금 업로드한 프로파일을 식별할 수 있습니다.

crypto vpn annyconnect profile SSLVPN_PROFILE flash:test-profile.xml

팁: 15.2(1)T 이전 버전의 Cisco IOS에서는 다음 명령을 사용해야 합니다. webvpn import svc profile <profile_name> flash:<profile.xml>:

컨텍스트 아래에서 이 명령을 사용하여 프로파일을 해당 컨텍스트에 연결합니다.

webvpn context SSLVPN_CONTEXT

policy group SSLVPN_POLICY

svc profile SSLVPN_PROFILE

참고: 이 섹션에서 사용되는 명령에 대한 자세한 내용을 보려면 명령 조회 도구를 사용하십시오.

다음을 확인합니다.

구성이 올바르게 작동하는지 확인하려면 이 섹션을 활용하십시오.

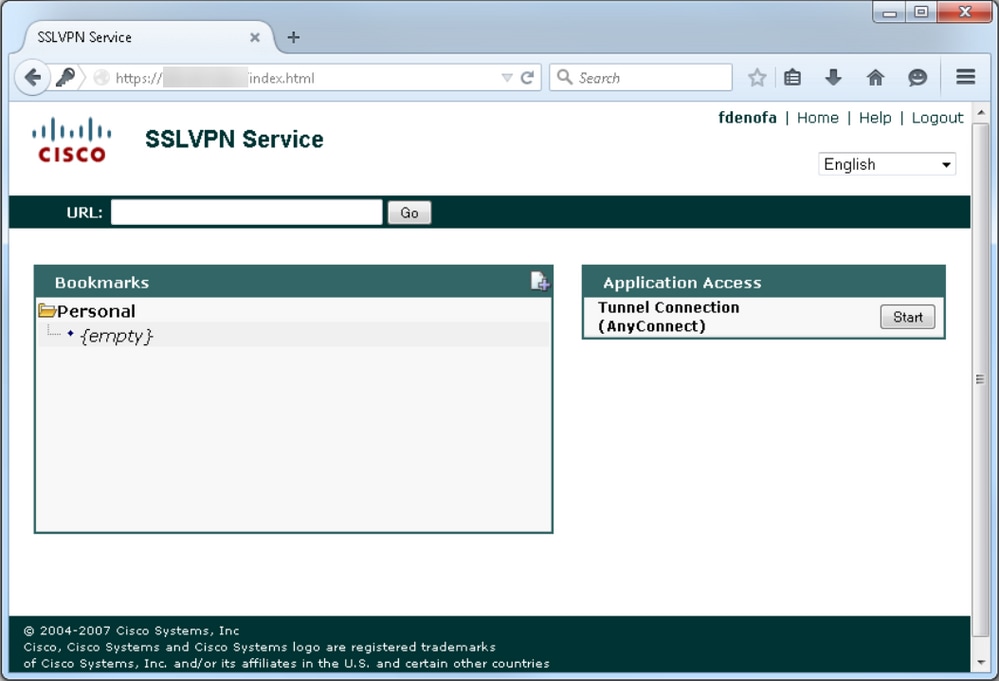

구성이 완료되면 브라우저에서 게이트웨이 주소 및 포트에 액세스하면 WebVPN 시작 페이지로 돌아갑니다.

로그인하면 WebVPN 홈 페이지가 표시됩니다. 여기서 을 클릭합니다Tunnel Connection (AnyConnect). Internet Explorer를 사용하는 경우 ActiveX를 사용하여 AnyConnect 클라이언트를 푸시다운하고 설치합니다. 탐지되지 않으면 Java가 대신 사용됩니다. 다른 모든 브라우저에서는 Java를 즉시 사용합니다.

설치가 완료되면 AnyConnect는 자동으로 WebVPN 게이트웨이 연결을 시도합니다. 게이트웨이가 스스로를 식별하는 데 자체 서명 인증서가 사용되므로 연결 시도 중에 여러 인증서 경고가 표시됩니다. 이러한 연결은 예상되며 연결을 계속하려면 수락해야 합니다. 이러한 인증서 경고를 방지하려면 제공된 자체 서명 인증서를 클라이언트 시스템의 신뢰할 수 있는 인증서 저장소에 설치해야 합니다. 또는 타사 인증서가 사용되는 경우 인증 기관 인증서는 신뢰할 수 있는 인증서 저장소에 있어야 합니다.

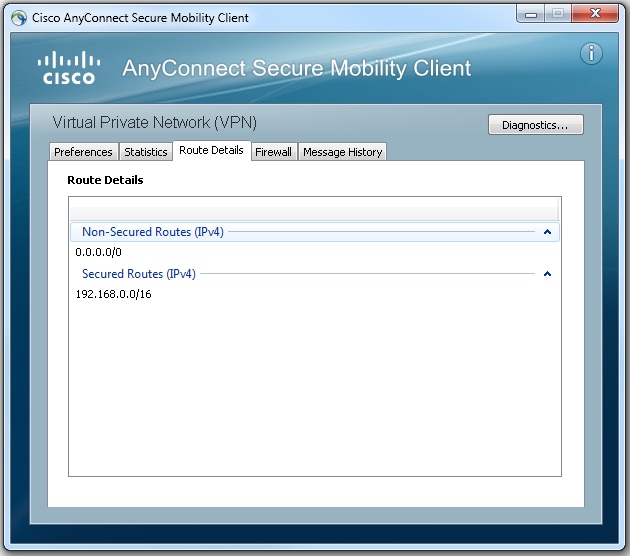

연결이 협상을 완료하면 AnyConnect의 gear 왼쪽 아래에 있는 아이콘을 클릭하면 연결에 대한 고급 정보가 표시됩니다. 이 페이지에서는 그룹 정책 컨피그레이션의 스플릿 터널 ACL에서 얻은 일부 연결 통계 및 경로 세부 정보를 볼 수 있습니다.

다음은 컨피그레이션 단계의 최종 실행 컨피그레이션 결과입니다.

crypto pki trustpoint SSLVPN_TP_SELFSIGNED enrollment selfsigned serial-number subject-name cn=892_SELF_SIGNED_CERT revocation-check none rsakeypair SELF_SIGNED_RSA ! crypto vpn anyconnect flash:/webvpn/anyconnect-win-3.1.08009-k9.pkg sequence 1

crypto vpn anyconnect profile SSLVPN_PROFILE flash:test-profile.xml ! access-list 1 permit 192.168.0.0 0.0.255.255 ! ip local pool SSLVPN_POOL 192.168.10.1 192.168.10.10 ! webvpn gateway SSLVPN_GATEWAY ip address 10.165.201.1 port 443 ssl trustpoint SSLVPN_TP_SELFSIGNED inservice ! webvpn context SSLVPN_CONTEXT virtual-template 1

aaa authentication list SSLVPN_AAA

gateway SSLVPN_GATEWAY

! ssl authenticate verify all inservice ! policy group SSLVPN_POLICY functions svc-enabled svc address-pool "SSLVPN_POOL" netmask 255.255.255.0 svc split include acl 1 svc dns-server primary 8.8.8.8

svc profile SSLVPN_PROFILE default-group-policy SSLVPN_POLICY

문제 해결

이 섹션에서는 설정 문제 해결을 위해 사용할 수 있는 정보를 제공합니다.

AnyConnect 연결 문제를 해결할 때 확인할 몇 가지 공통 구성 요소가 있습니다.

- 클라이언트가 인증서를 제공해야 하므로 WebVPN 게이트웨이에 지정된 인증서가 유효해야 합니다. 를 실행하면

show crypto pki certificate 라우터의 모든 인증서와 관련된 정보가 표시됩니다. - WebVPN 컨피그레이션이 변경될 때마다 게이트웨이와 컨텍스트 모두에서

no inservice 및 를 inservice 실행하는 것이 좋습니다. 이렇게 하면 변경 사항이 제대로 적용됩니다. - 앞에서 언급한 대로 이 게이트웨이에 연결되는 각 클라이언트 운영 체제에 대해 AnyConnect PKG가 있어야 합니다. 예를 들어 Windows 클라이언트에는 Windows PKG, Linux 32비트 클라이언트에는 Linux 32비트 PKG가 필요합니다.

- AnyConnect 클라이언트와 브라우저 기반 WebVPN에서 모두 SSL을 사용할 경우, WebVPN 시작 페이지에 액세스할 수 있다는 것은 일반적으로 AnyConnect가 연결할 수 있다는 것을 나타냅니다(관련 AnyConnect 컨피그레이션이 올바르다고 가정).

Cisco IOS는 장애가 발생한 연결을 트러블슈팅하는 데 사용할 수 있는 다양한 디버그 WebVPN 옵션을 제공합니다. 성공적인 연결 시도 시 debug WebVPN aaa, debug WeVPN tunnel, show WebVPN session에서 생성되는 출력입니다.

fdenofa-892#show debugging WebVPN Subsystem: WebVPN AAA debugging is on WebVPN tunnel debugging is on WebVPN Tunnel Events debugging is on WebVPN Tunnel Errors debugging is on *May 26 20:11:06.381: WV-AAA: Nas Port ID set to 192.168.157.2. *May 26 20:11:06.381: WV-AAA: AAA authentication request sent for user: "VPNUSER"AAA returned status: 2 for session 37 *May 26 20:11:06.381: WV-AAA: AAA Authentication Passed! *May 26 20:11:06.381: WV-AAA: User "VPNUSER" has logged in from "192.168.157.2" to gateway "SSLVPN_GATEWAY" context "SSLVPN_CONTEXT" *May 26 20:11:12.265: *May 26 20:11:12.265: *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] CSTP Version recd , using 1 *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] Allocating IP 192.168.10.9 from address-pool SSLVPN_POOL *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] Using new allocated IP 192.168.10.9 255.255.255.0 *May 26 20:11:12.265: Inserting static route: 192.168.10.9 255.255.255.255 Virtual-Access2 to routing table *May 26 20:11:12.265: [WV-TUNL-EVT]:[8A3AE410] Full Tunnel CONNECT request processed, HTTP reply created *May 26 20:11:12.265: HTTP/1.1 200 OK *May 26 20:11:12.265: Server: Cisco IOS SSLVPN *May 26 20:11:12.265: X-CSTP-Version: 1 *May 26 20:11:12.265: X-CSTP-Address: 192.168.10.9 *May 26 20:11:12.269: X-CSTP-Netmask: 255.255.255.0 *May 26 20:11:12.269: X-CSTP-Keep: false *May 26 20:11:12.269: X-CSTP-DNS: 8.8.8.8 *May 26 20:11:12.269: X-CSTP-Lease-Duration: 43200 *May 26 20:11:12.269: X-CSTP-MTU: 1280 *May 26 20:11:12.269: X-CSTP-Split-Include: 192.168.0.0/255.255.0.0 *May 26 20:11:12.269: X-CSTP-DPD: 300 *May 26 20:11:12.269: X-CSTP-Disconnected-Timeout: 2100 *May 26 20:11:12.269: X-CSTP-Idle-Timeout: 2100 *May 26 20:11:12.269: X-CSTP-Session-Timeout: 0 *May 26 20:11:12.269: X-CSTP-Keepalive: 30 *May 26 20:11:12.269: X-DTLS-Session-ID: 85939A3FE33ABAE5F02F8594D56DEDE389F6FB3C9EEC4D211EB71C0820DF8DC8 *May 26 20:11:12.269: X-DTLS-Port: 443 *May 26 20:11:12.269: X-DTLS-Header-Pad-Length: 3 *May 26 20:11:12.269: X-DTLS-CipherSuite: AES256-SHA *May 26 20:11:12.269: X-DTLS-DPD: 300 *May 26 20:11:12.269: X-DTLS-KeepAlive: 30 *May 26 20:11:12.269: *May 26 20:11:12.269: *May 26 20:11:12.269: *May 26 20:11:12.269: [WV-TUNL-EVT]:[8A3AE410] For User VPNUSER, DPD timer started for 300 seconds *May 26 20:11:12.273: [WV-TUNL-EVT]:[8A3AE410] CSTP Control, Recvd a Req Cntl Frame (User VPNUSER, IP 192.168.10.9) Severity ERROR, Type CLOSE_ERROR Text: reinitiate tunnel to negotiate a different MTU *May 26 20:11:12.273: [WV-TUNL-EVT]:[8A3AE410] CSTP Control, Recvd Close Error Frame *May 26 20:11:14.105: *May 26 20:11:14.105: *May 26 20:11:14.105: [WV-TUNL-EVT]:[8A3AE690] CSTP Version recd , using 1 *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE690] Tunnel Client reconnecting removing existing tunl ctx *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE410] Closing Tunnel Context 0x8A3AE410 for Session 0x8A3C2EF8 and User VPNUSER *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE690] Reusing IP 192.168.10.9 255.255.255.0 *May 26 20:11:14.109: Inserting static route: 192.168.10.9 255.255.255.255 Virtual-Access2 to routing table *May 26 20:11:14.109: [WV-TUNL-EVT]:[8A3AE690] Full Tunnel CONNECT request processed, HTTP reply created *May 26 20:11:14.109: HTTP/1.1 200 OK *May 26 20:11:14.109: Server: Cisco IOS SSLVPN *May 26 20:11:14.109: X-CSTP-Version: 1 *May 26 20:11:14.109: X-CSTP-Address: 192.168.10.9 *May 26 20:11:14.109: X-CSTP-Netmask: 255.255.255.0 *May 26 20:11:14.109: X-CSTP-Keep: false *May 26 20:11:14.109: X-CSTP-DNS: 8.8.8.8 *May 26 20:11:14.113: X-CSTP-Lease-Duration: 43200 *May 26 20:11:14.113: X-CSTP-MTU: 1199 *May 26 20:11:14.113: X-CSTP-Split-Include: 192.168.0.0/255.255.0.0 *May 26 20:11:14.113: X-CSTP-DPD: 300 *May 26 20:11:14.113: X-CSTP-Disconnected-Timeout: 2100 *May 26 20:11:14.113: X-CSTP-Idle-Timeout: 2100 *May 26 20:11:14.113: X-CSTP-Session-Timeout: 0 *May 26 20:11:14.113: X-CSTP-Keepalive: 30 *May 26 20:11:14.113: X-DTLS-Session-ID: 22E54D9F1F6344BCB5BB30BC8BB3737907795E6F3C3665CDD294CBBA1DA4D0CF *May 26 20:11:14.113: X-DTLS-Port: 443 *May 26 20:11:14.113: X-DTLS-Header-Pad-Length: 3 *May 26 20:11:14.113: X-DTLS-CipherSuite: AES256-SHA *May 26 20:11:14.113: X-DTLS-DPD: 300 *May 26 20:11:14.113: X-DTLS-KeepAlive: 30 *May 26 20:11:14.113: *May 26 20:11:14.113: *May 26 20:11:14.113: *May 26 20:11:14.113: [WV-TUNL-EVT]:[8A3AE690] For User VPNUSER, DPD timer started for 300 seconds fdenofa-892#show webvpn session user VPNUSER context SSLVPN_CONTEXT Session Type : Full Tunnel Client User-Agent : AnyConnect Windows 3.1.08009 Username : VPNUSER Num Connection : 5 Public IP : 192.168.157.2 VRF Name : None Context : SSLVPN_CONTEXT Policy Group : SSLVPN_POLICY Last-Used : 00:00:00 Created : *16:11:06.381 EDT Tue May 26 2015 Session Timeout : Disabled Idle Timeout : 2100 DNS primary serve : 8.8.8.8 DPD GW Timeout : 300 DPD CL Timeout : 300 Address Pool : SSLVPN_POOL MTU Size : 1199 Rekey Time : 3600 Rekey Method : Lease Duration : 43200 Tunnel IP : 192.168.10.9 Netmask : 255.255.255.0 Rx IP Packets : 0 Tx IP Packets : 42 CSTP Started : 00:00:13 Last-Received : 00:00:00 CSTP DPD-Req sent : 0 Virtual Access : 2 Msie-ProxyServer : None Msie-PxyPolicy : Disabled Msie-Exception : Split Include : ACL 1 Client Ports : 17462 17463 17464 17465 17471

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

2.0 |

07-Mar-2024 |

AnyConnect가 Cisco Secure Client로 리브랜딩되는 것에 대한 참고 사항이 추가되었습니다. |

1.0 |

22-Jun-2016 |

최초 릴리스 |

Cisco 엔지니어가 작성

- 프랭크 드노파Cisco TAC 엔지니어

- 리치 헨리Cisco TAC 엔지니어

지원 문의

- 지원 케이스 접수

- (시스코 서비스 계약 필요)

피드백

피드백