소개

이 문서에서는 FMC에서 관리하는 FTD(Firepower Threat Defense) v6.3에서 Cisco 원격 액세스 VPN 솔루션(AnyConnect)을 구성하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- 기본 원격 액세스 VPN, SSL(Secure Sockets Layer) 및 IKEv2(Internet Key Exchange) 버전 2 지식

- AAA(Basic Authentication, Authorization, and Accounting) 및 RADIUS 지식

- 기본 FMC 지식

- 기본 FTD 지식

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Cisco FMC 6.4

- Cisco FTD 6.3

- AnyConnect 4.7

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

이 문서에서는 FTD 디바이스의 컨피그레이션을 다룹니다. ASA 컨피그레이션 예를 사용하려면 Configure AnyConnect VPN Client U-turn Traffic on ASA 9.X 문서를 참조하십시오.

제한 사항:

현재 FTD에서는 이러한 기능이 지원되지 않지만 ASA 디바이스에서는 계속 사용할 수 있습니다.

- 이중 AAA 인증(FTD 버전 6.5에서 사용 가능)

- 동적 액세스 정책

- 호스트 스캔

- ISE 상태

- RADIUS CoA

- VPN 로드 밸런서

- 로컬 인증(Firepower 장치 관리자 6.3에서 사용 가능) Cisco 버그 ID CSCvf92680)

- LDAP 특성 맵(FlexConfig, Cisco 버그 ID CSCvd64585를 통해 사용 가능)

- AnyConnect 사용자 지정

- AnyConnect 스크립트

- AnyConnect 현지화

- 앱당 VPN

- SCEP 프록시

- WSA 통합

- SAML SSO(Cisco 버그 ID CSCvq90789)

- RA 및 L2L VPN에 대한 동시 IKEv2 동적 암호화 맵

- AnyConnect 모듈(NAM, Hostscan, AMP Enabler, SBL, Umbrella, Web Security 등). DART는 이 버전에 기본적으로 설치되는 유일한 모듈입니다.

- TACACS, Kerberos(KCD 인증 및 RSA SDI)

- 브라우저 프록시

구성

FMC에서 원격 액세스 VPN 마법사를 통과하려면 다음 단계를 완료해야 합니다.

1단계. SSL 인증서 가져오기

인증서는 AnyConnect를 구성할 때 필수적입니다. SSL 및 IPSec에는 RSA 기반 인증서만 지원됩니다. ECDSA(Elliptic Curve Digital Signature Algorithm) 인증서는 IPSec에서 지원되지만, ECDSA 기반 인증서를 사용하는 경우 새 AnyConnect 패키지 또는 XML 프로파일을 배포할 수 없습니다. IPSec에 사용할 수 있지만 XML 프로필과 함께 AnyConnect 패키지를 사전 구축해야 하며 모든 XML 프로필 업데이트는 각 클라이언트에서 수동으로 푸시해야 합니다(Cisco 버그 ID CSCtx42595).

또한 웹 브라우저에서 "신뢰할 수 없는 서버 인증서" 오류가 발생하지 않도록 하려면 인증서에 DNS 이름 및/또는 IP 주소가 있는 CN(Common Name) 확장이 포함되어 있어야 합니다.

참고: FTD 디바이스에서는 CSR(Certificate Signing Request)을 생성하기 전에 CA(Certificate Authority) 인증서가 필요합니다.

- CSR이 외부 서버(예: Windows Server 또는 OpenSSL)에서 생성되는 경우, FTD는 수동 키 등록을 지원하지 않으므로 수동 등록 방법은 실패할 수 있습니다.

- 다른 메서드(예: PKCS12)를 사용해야 합니다.

수동 등록 방법으로 FTD 어플라이언스에 대한 인증서를 가져오려면 CSR을 생성해야 합니다. CA로 서명한 다음 ID 인증서를 가져옵니다.

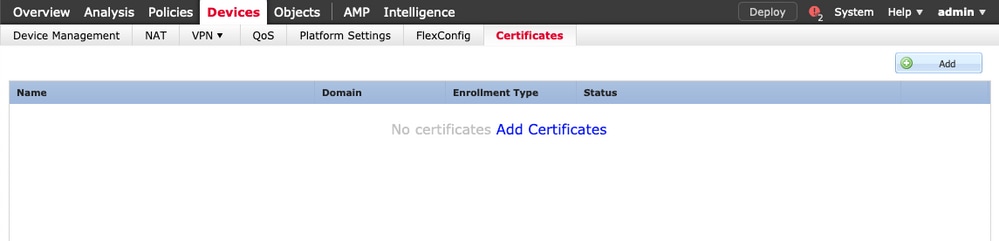

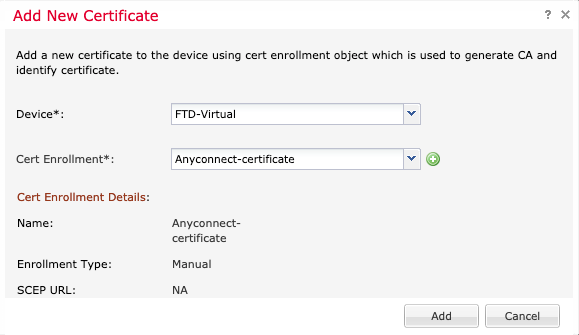

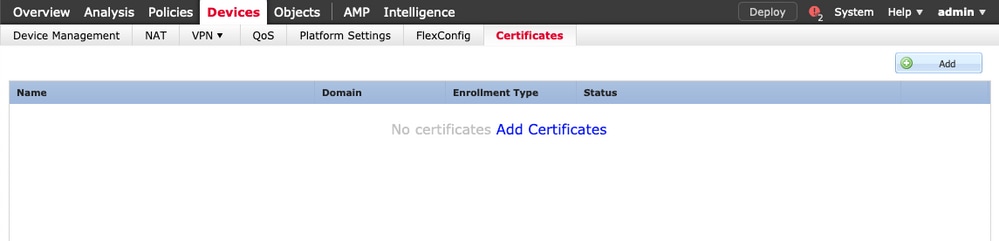

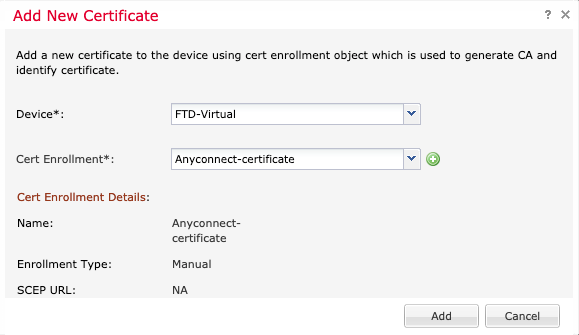

1. 이미지에 표시된 대로 Devices(디바이스) > Certificates(인증서)로 이동하고 Add(추가)를 선택합니다.

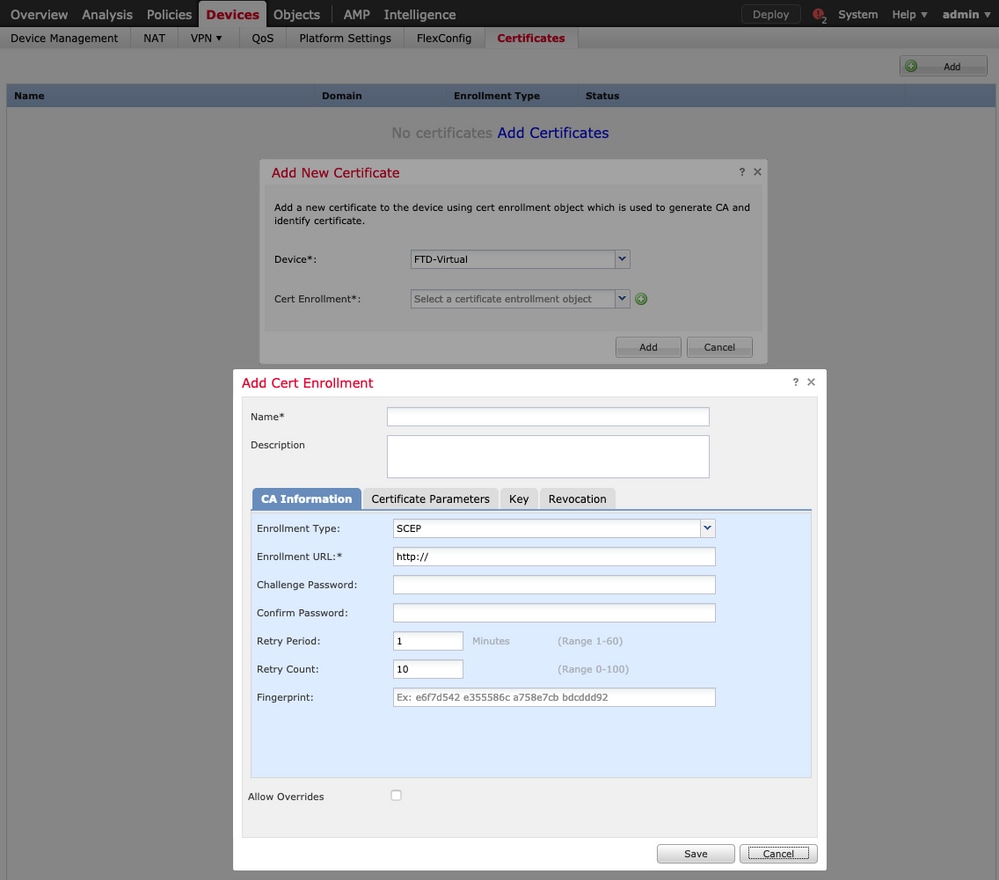

2. 이미지와 같이 장치를 선택하고 새 인증서 등록 개체를 추가합니다.

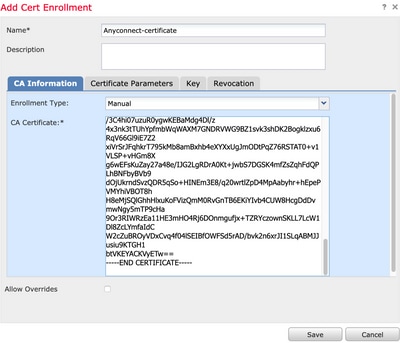

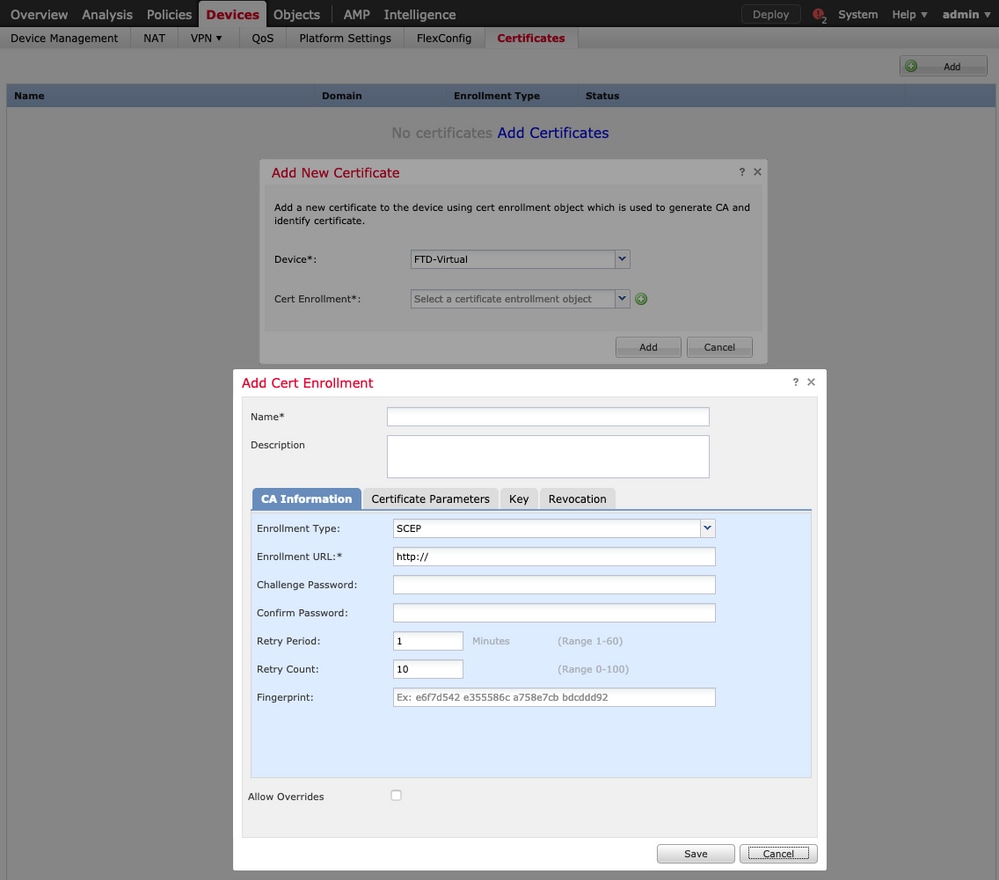

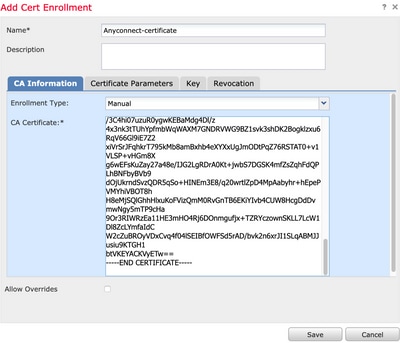

3. 수동 등록 유형을 선택하고 CA 인증서(CSR에 서명할 인증서)를 붙여넣습니다.

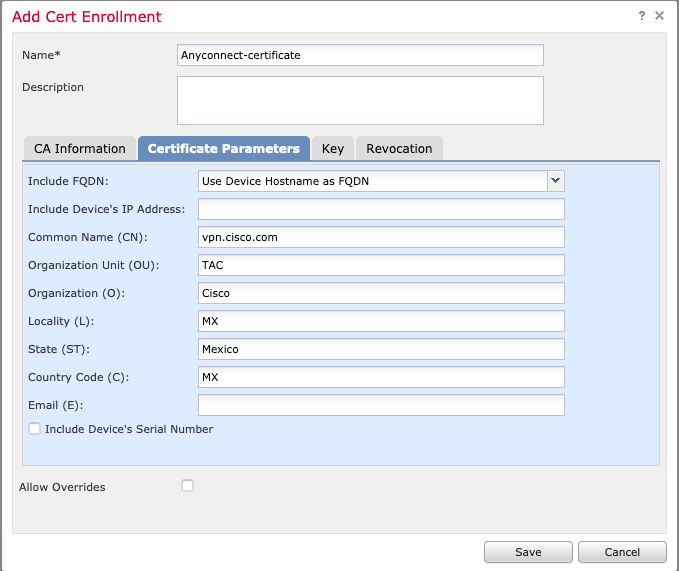

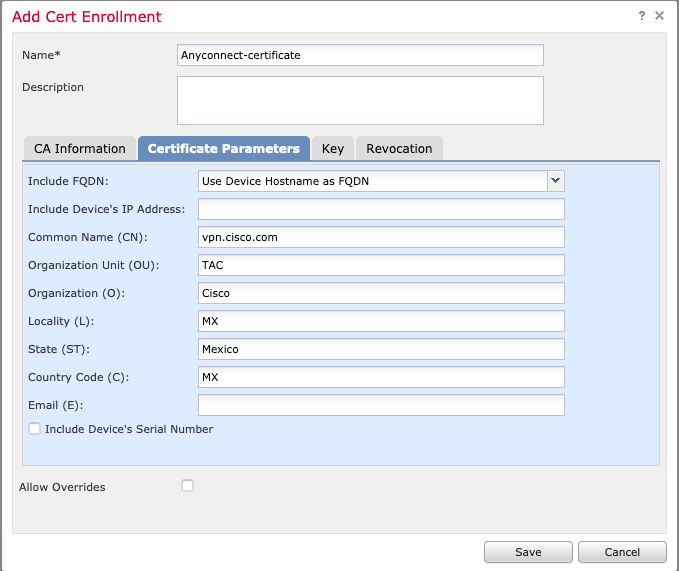

4. [인증서 매개변수] 탭을 선택하고 [FQDN 포함] 필드에 대해 [사용자 정의 FQDN]을 선택하고 이미지에 표시된 인증서 세부 정보를 채웁니다.

5. 키 탭을 선택하고 키 유형을 선택합니다. 이름과 크기를 선택할 수 있습니다. RSA의 경우 2048바이트가 최소 요구 사항입니다.

6. 저장을 선택하고 디바이스를 확인한 후 인증서 등록 아래에서 방금 생성한 신뢰 지점을 선택합니다. 인증서를 구축하려면 Add를 선택합니다.

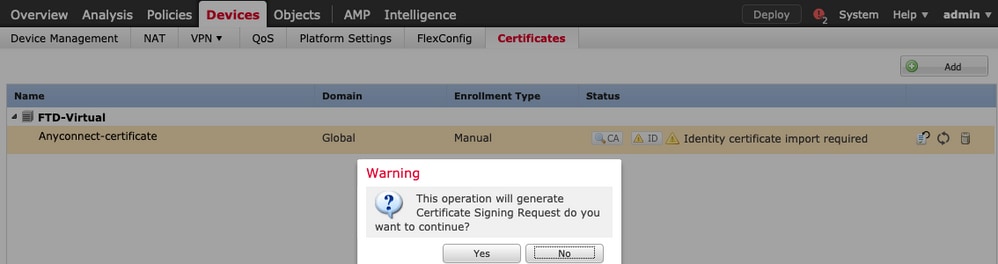

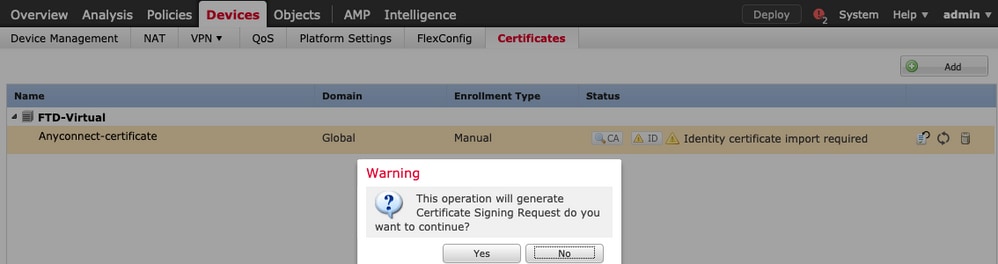

7. 상태 열에서 ID 아이콘을 선택하고 예를 선택하여 이미지에 표시된 CSR을 생성합니다.

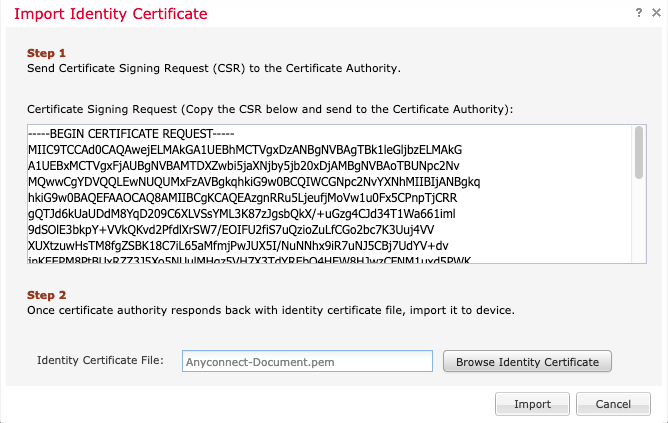

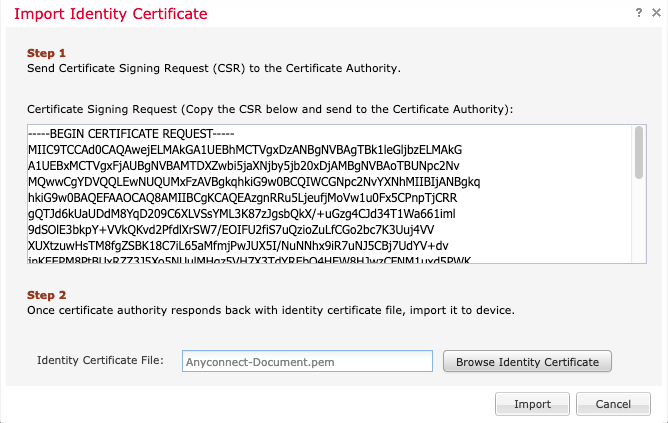

8. CSR을 복사하고 원하는 CA로 서명합니다(예: GoDaddy 또는 DigiCert).

9. CA에서 ID 인증서를 받으면(base64 형식이어야 함) Browse Identity Certificate(ID 인증서 찾아보기)를 선택하고 로컬 컴퓨터에서 인증서를 찾습니다. Import를 선택합니다.

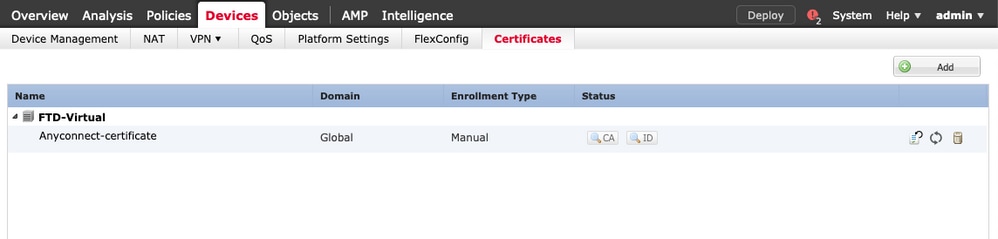

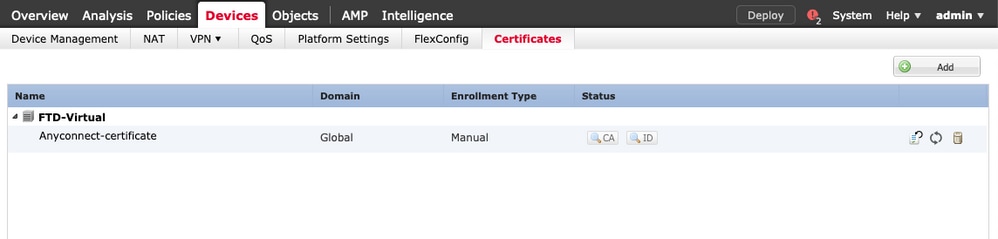

10. 가져온 CA 및 ID 인증서 세부사항을 모두 표시할 수 있습니다.

2단계. RADIUS 서버 구성

FMC에서 관리하는 FTD 디바이스에서는 로컬 사용자 데이터베이스가 지원되지 않습니다. RADIUS 또는 LDAP와 같은 다른 인증 방법을 사용해야 합니다.

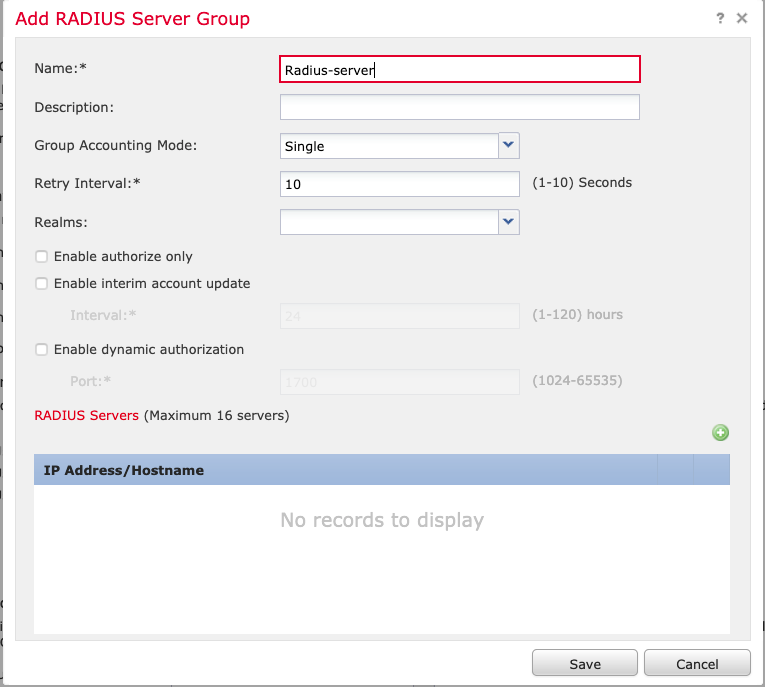

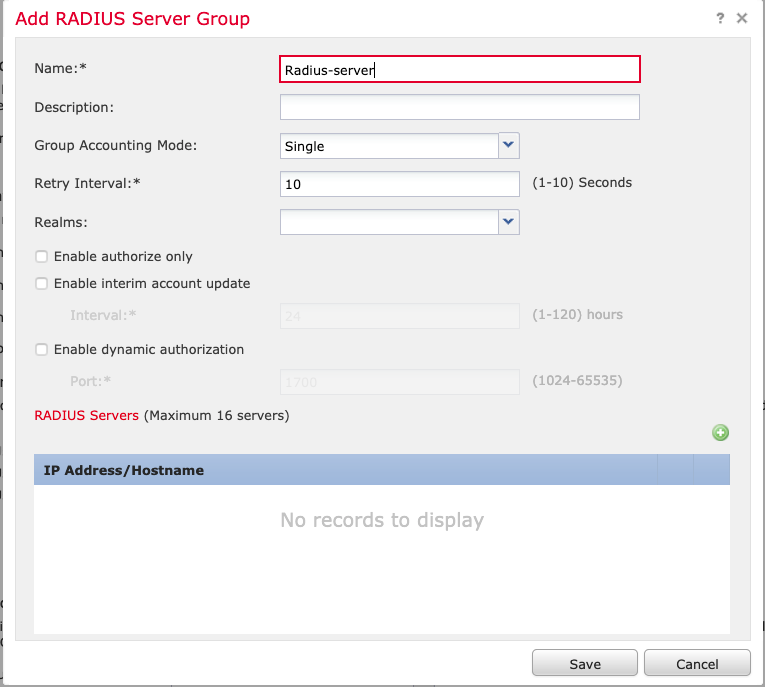

1. 이미지에 표시된 대로 Objects > Object Management > RADIUS Server Group > Add RADIUS Server Group으로 이동합니다.

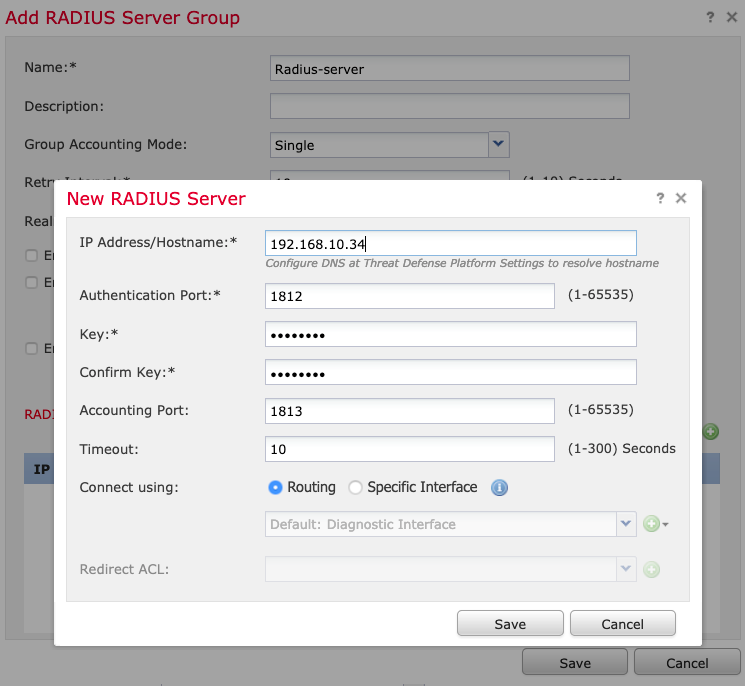

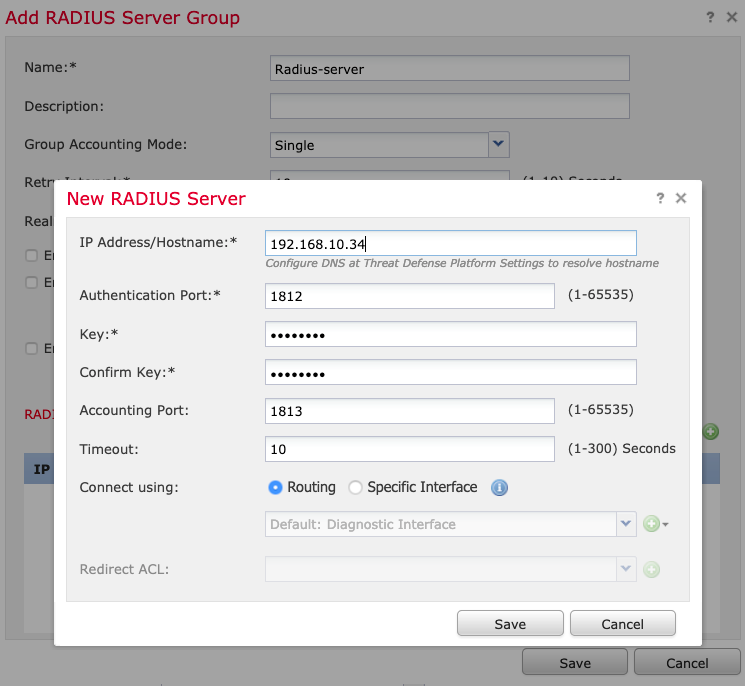

2. 이름을 Radius 서버 그룹에 할당하고 공유 암호와 함께 Radius 서버 IP 주소를 추가합니다(FTD를 Radius 서버와 페어링하려면 공유 암호가 필요함). 이미지에 표시된 대로 이 양식이 완료되면 저장을 선택합니다.

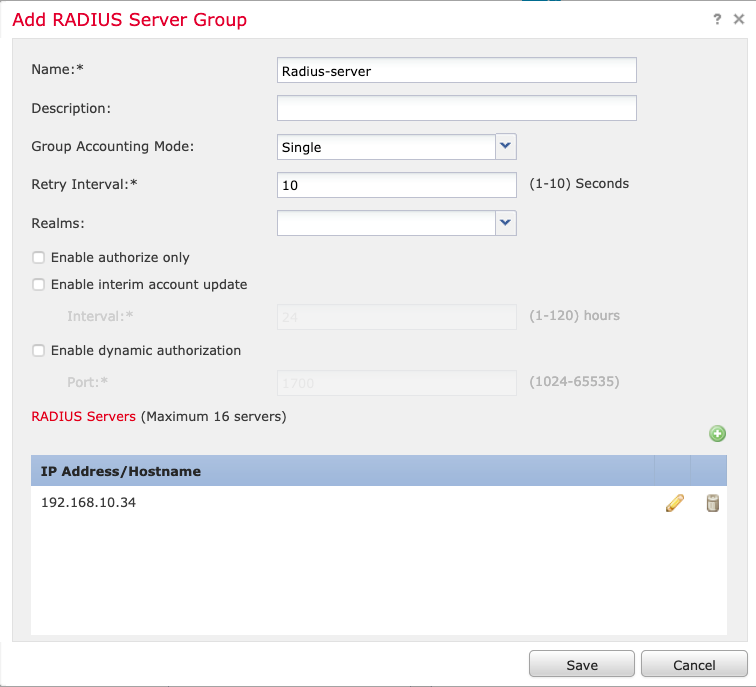

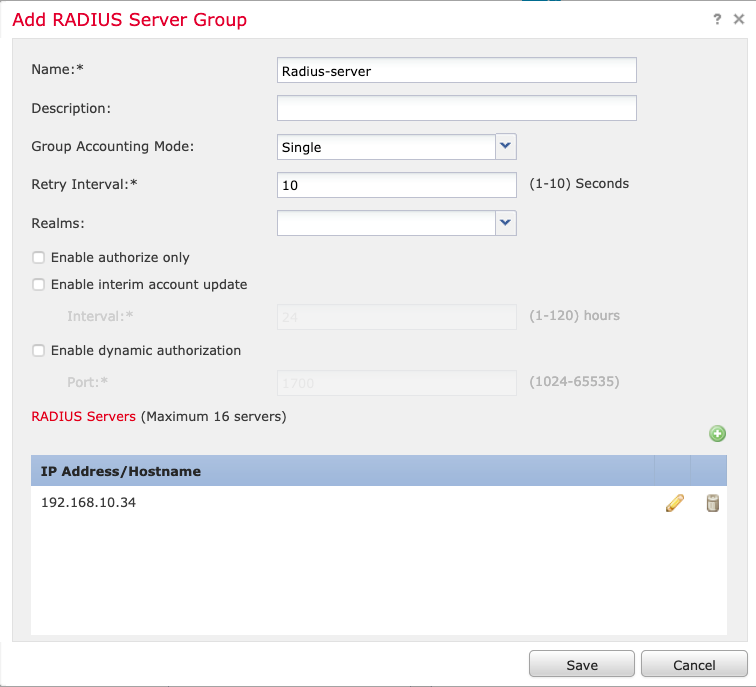

3. 이제 이미지에 표시된 대로 RADIUS 서버 정보를 Radius 서버 목록에서 사용할 수 있습니다.

3단계. IP 풀 생성

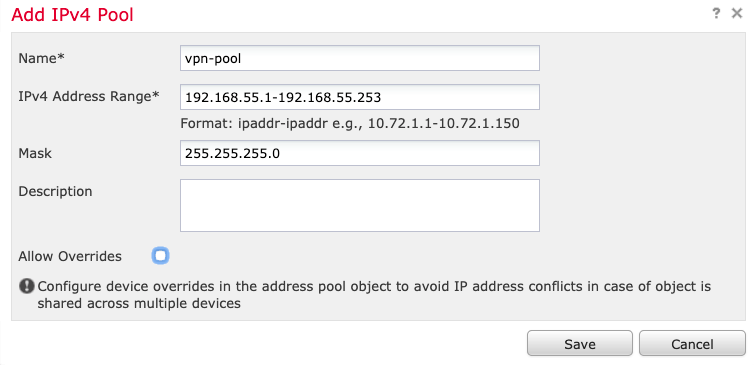

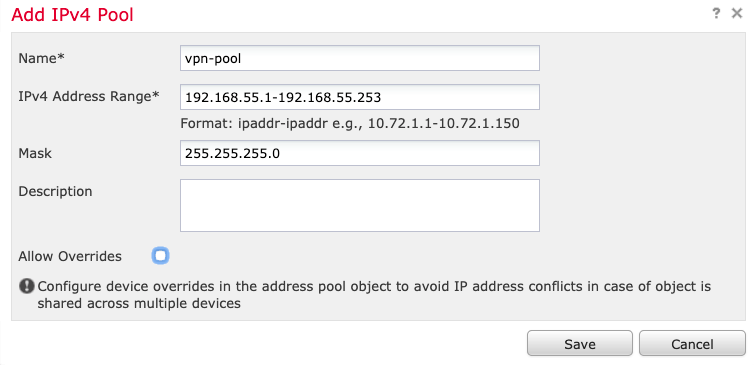

1. Objects(개체) > Object Management(개체 관리) > Address Pools(주소 풀) > Add IPv4 Pools(IPv4 풀 추가)로 이동합니다.

2. IP 주소의 이름 및 범위를 지정합니다. 마스크 필드는 필요하지 않지만 이미지에 표시된 대로 지정할 수 있습니다.

4단계. XML 프로필 만들기

1. Cisco.com에서 프로파일 편집기 도구를 다운로드하고 응용 프로그램을 실행합니다.

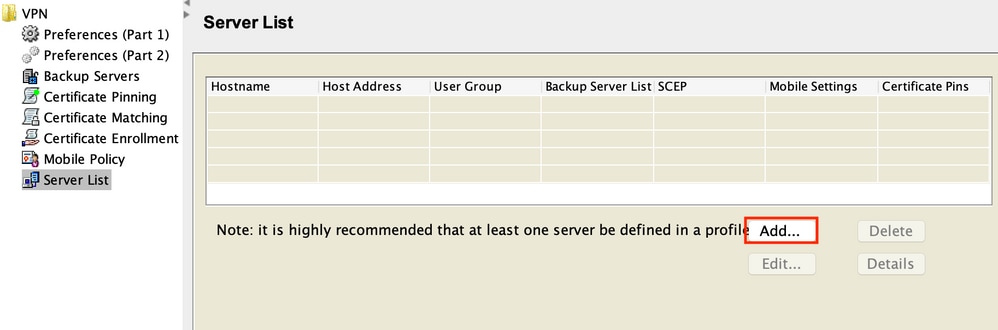

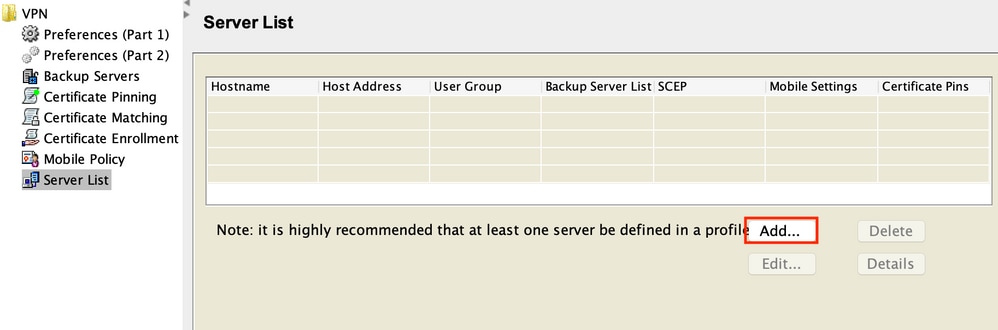

2. 프로파일 편집기 애플리케이션에서, 이미지에 표시된 대로 서버 목록으로 이동하여 추가를 선택합니다.

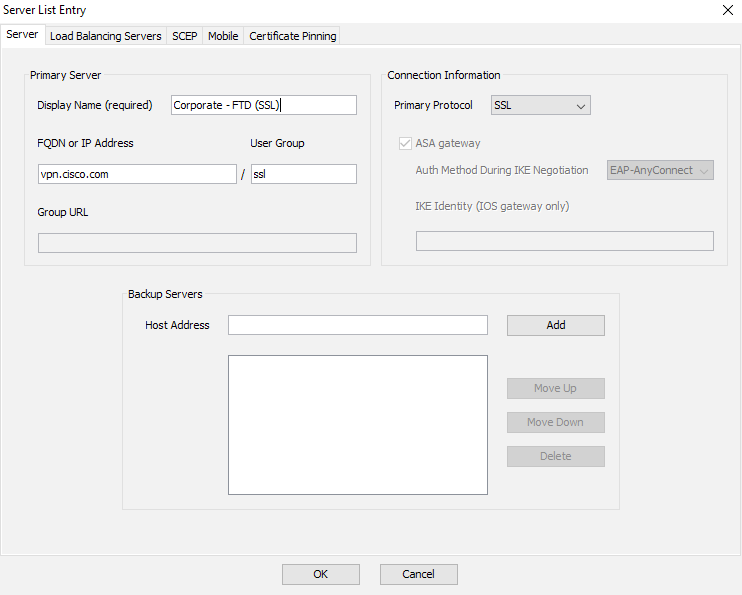

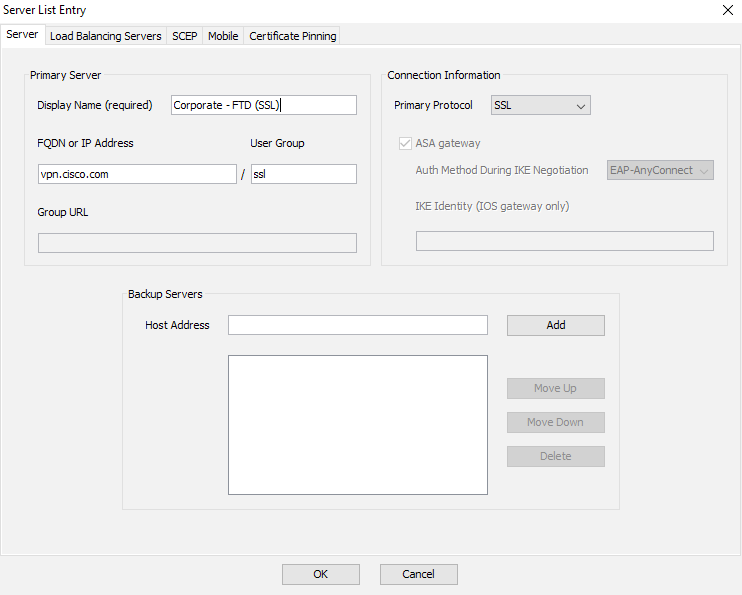

3. 표시 이름, FQDN(정규화된 도메인 이름) 또는 IP 주소를 할당하고 이미지에 표시된 대로 OK(확인)를 선택합니다.

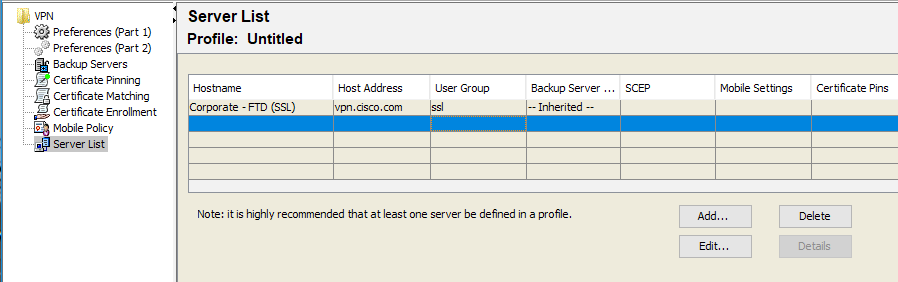

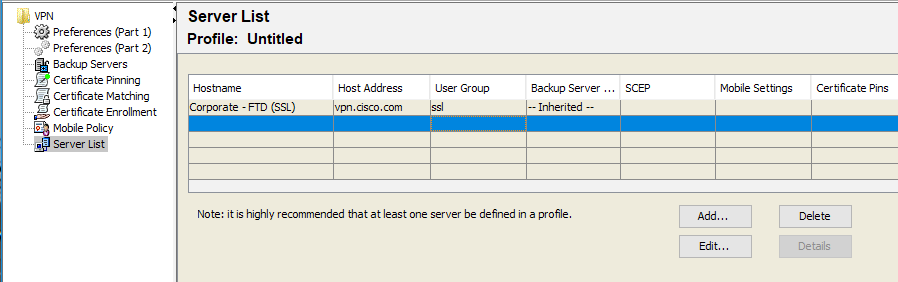

4. 이제 항목이 [서버 목록] 메뉴에 표시됩니다.

5. 파일 > 다른 이름으로 저장으로 이동합니다.

참고: 확장자를 사용하여 쉽게 식별 가능한 이름으로 프로파일을 저장합니다.

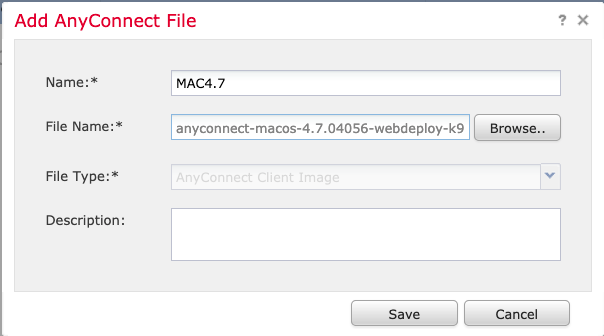

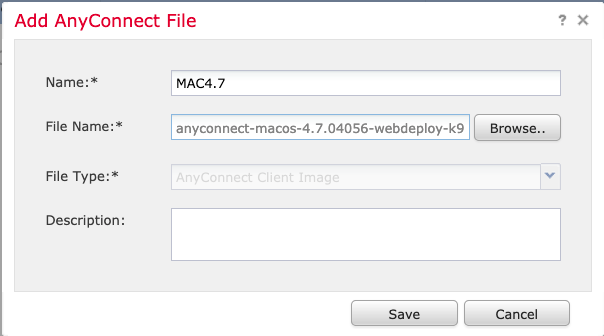

5단계. AnyConnect XML 프로파일 업로드

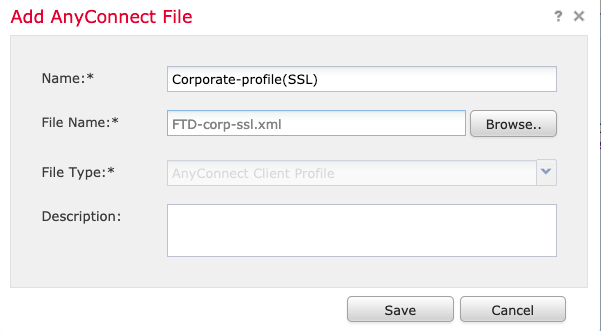

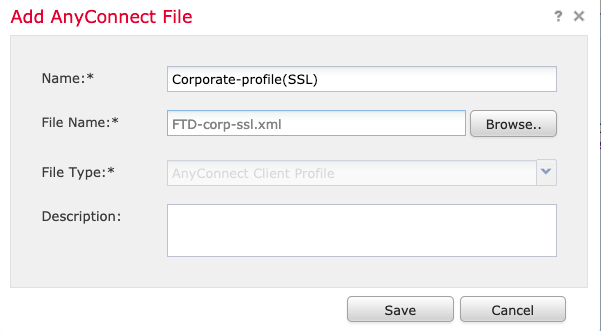

1. FMC에서 Objects(개체) > Object Management(개체 관리) > VPN > AnyConnect File(AnyConnect 파일) > Add AnyConnect File(AnyConnect 파일 추가)로 이동합니다.

2. 객체에 이름을 지정하고 찾아보기를 누릅니다. 로컬 시스템에서 클라이언트 프로파일을 찾아 Save(저장)를 선택합니다.

주의: AnyConnect 클라이언트 프로파일을 파일 유형으로 선택해야 합니다.

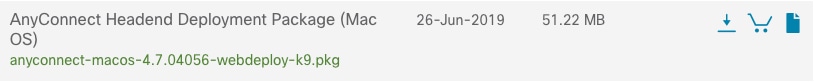

6단계. AnyConnect 이미지 업로드

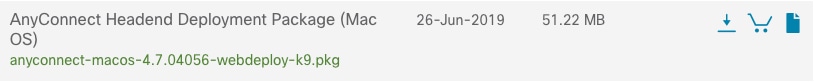

1. Cisco 다운로드 웹 페이지에서 webdeploy(.pkg) 이미지를 다운로드합니다.

2. Objects(개체) > Object Management(개체 관리) > VPN > AnyConnect File(AnyConnect 파일) > Add AnyConnect File(AnyConnect 파일 추가)로 이동합니다.

3. AnyConnect 패키지 파일에 이름을 지정하고 파일이 선택된 후 로컬 시스템에서 .pkg 파일을 선택합니다.

4. 저장을 선택합니다.

참고: 요구 사항에 따라 추가 패키지를 업로드할 수 있습니다(Windows, MAS, Linux).

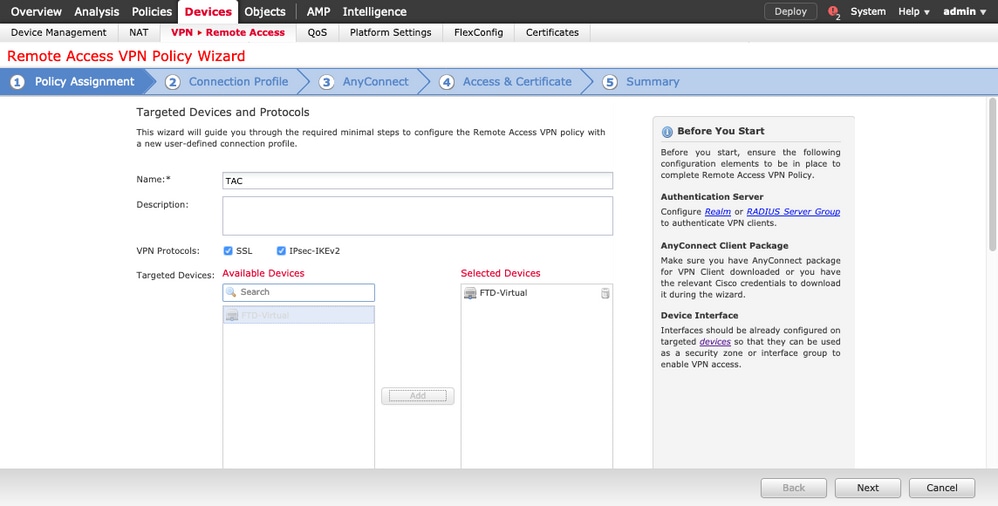

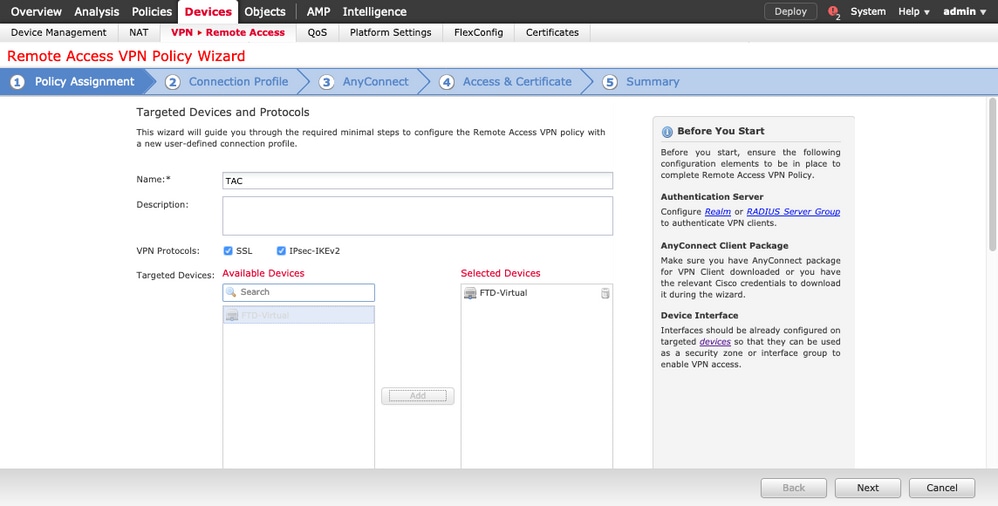

7단계. 원격 액세스 VPN 마법사

이전 단계를 기반으로 원격 액세스 마법사를 따라 수행할 수 있습니다.

1. Devices(디바이스) > VPN > Remote Access(원격 액세스)로 이동합니다.

2. 원격 액세스 정책의 이름을 지정하고 사용 가능한 장치에서 FTD 장치를 선택합니다.

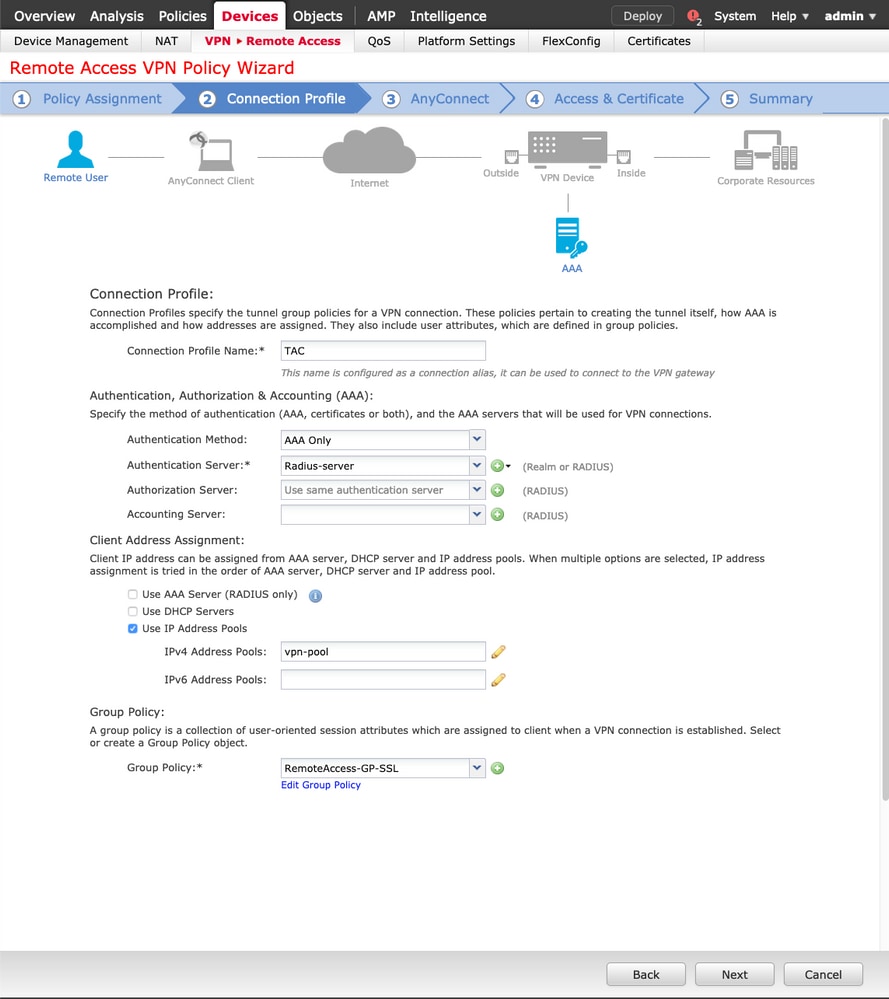

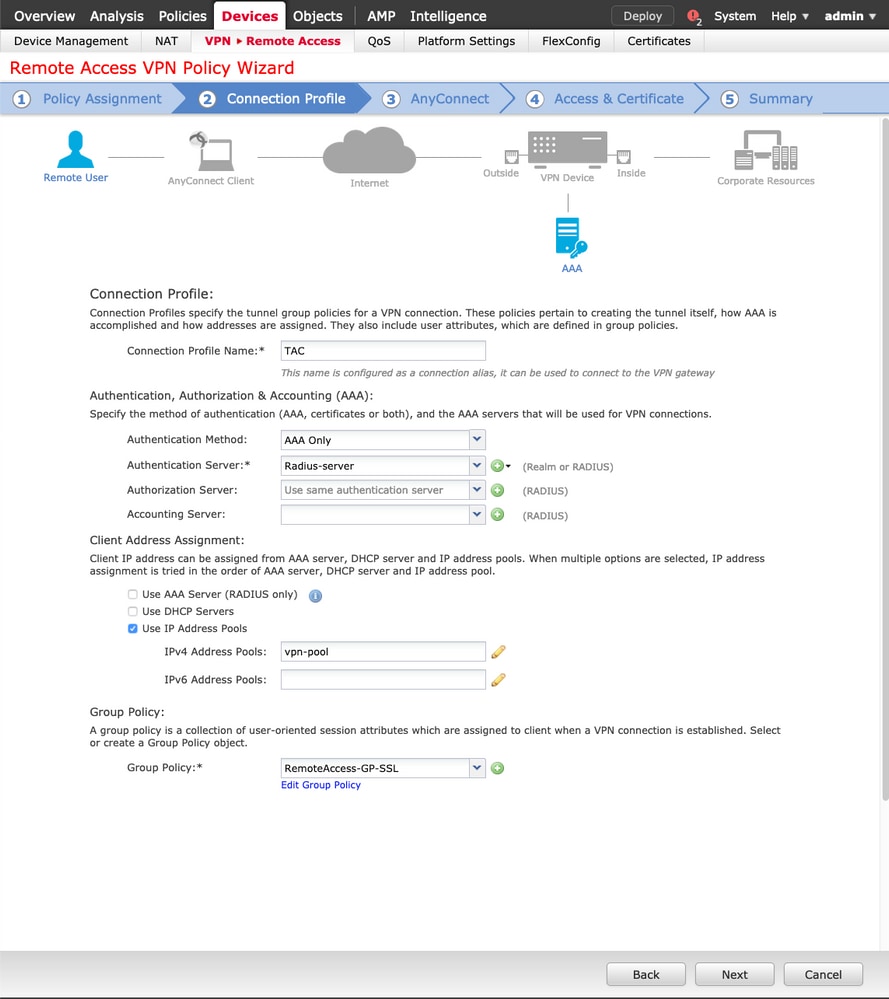

3. 연결 프로파일 이름(연결 프로파일 이름은 터널 그룹 이름)을 지정하고 이미지에 표시된 대로 인증 서버 및 주소 풀을 선택합니다.

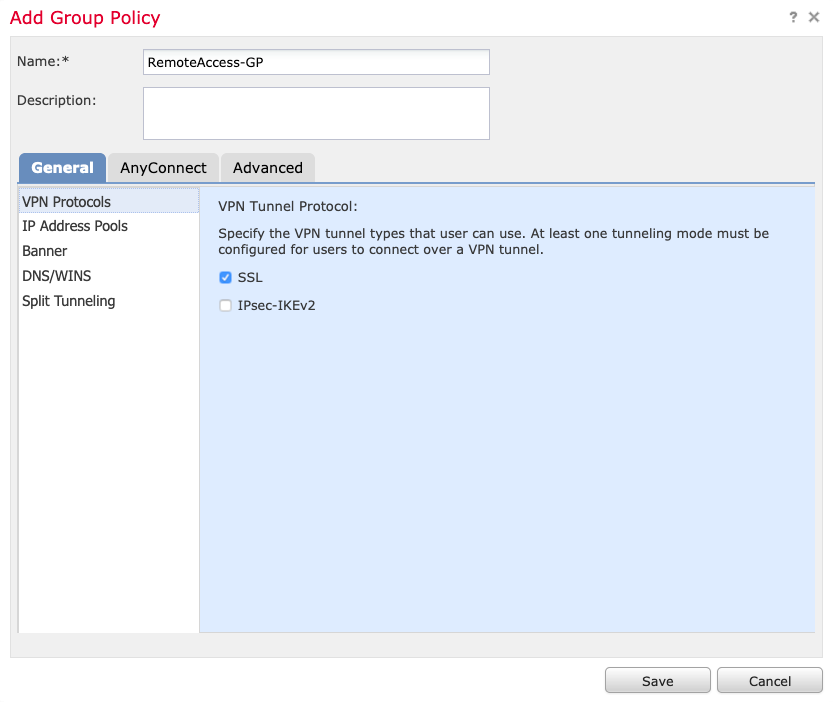

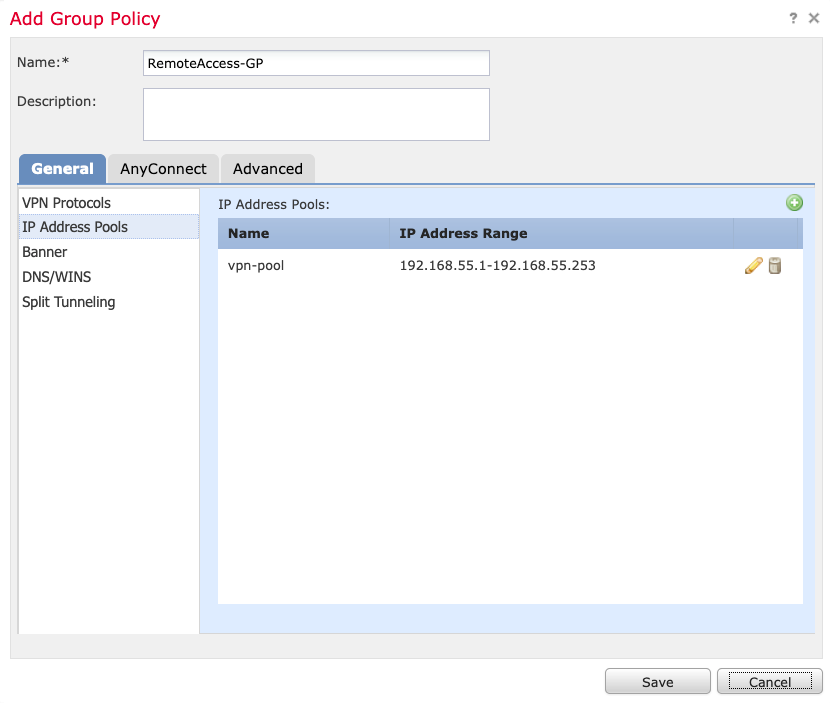

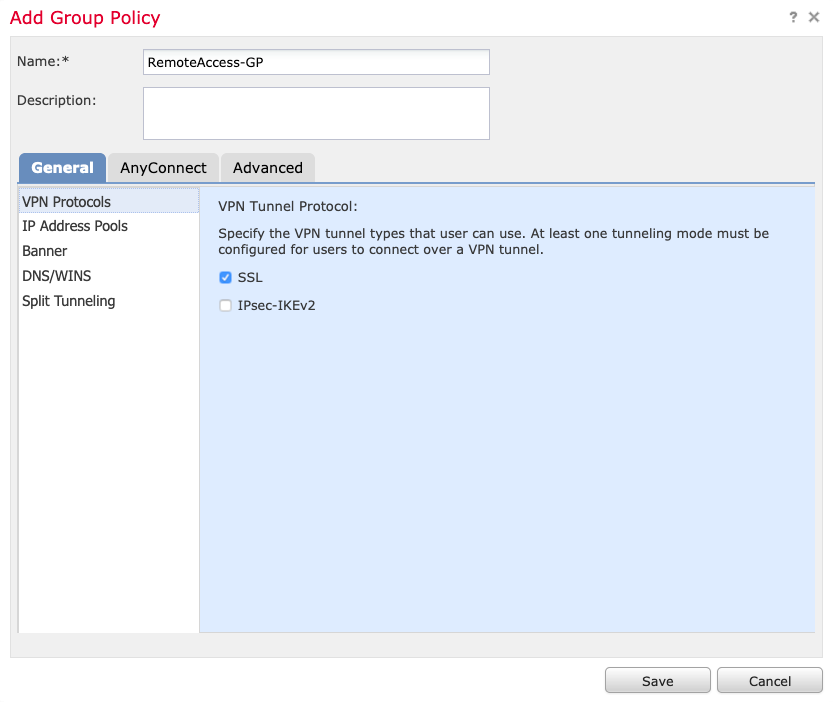

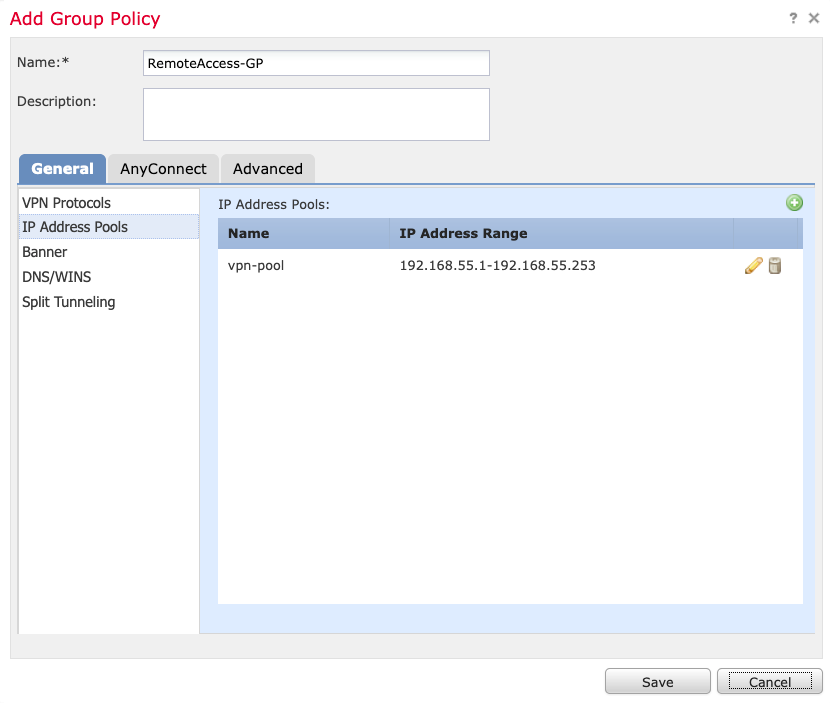

4. 그룹 정책을 생성하려면 + 기호를 선택합니다.

5. (선택 사항) 로컬 IP 주소 풀은 그룹 정책 기반으로 구성할 수 있습니다. 구성되지 않은 경우 연결 프로파일(터널 그룹)에 구성된 풀에서 풀이 상속됩니다.

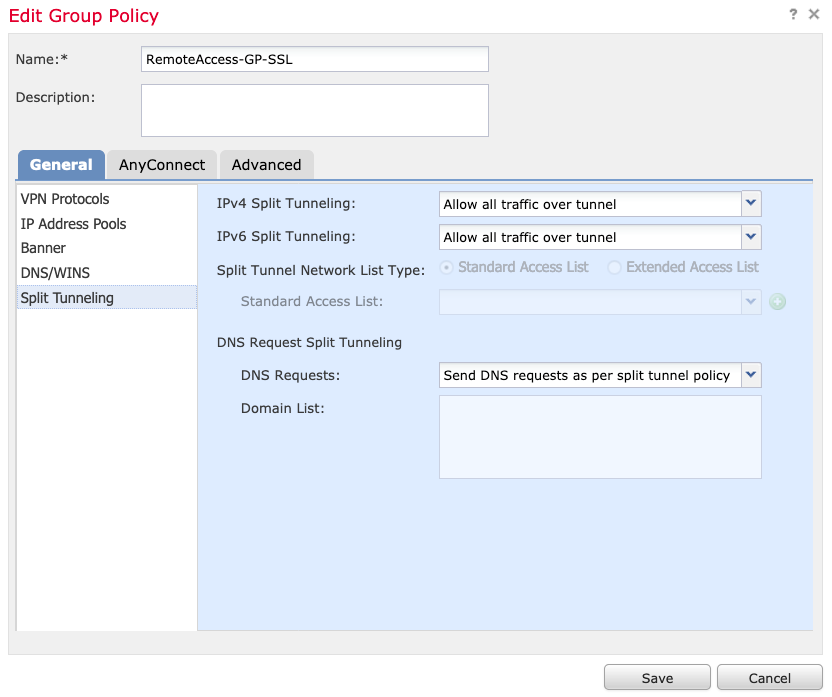

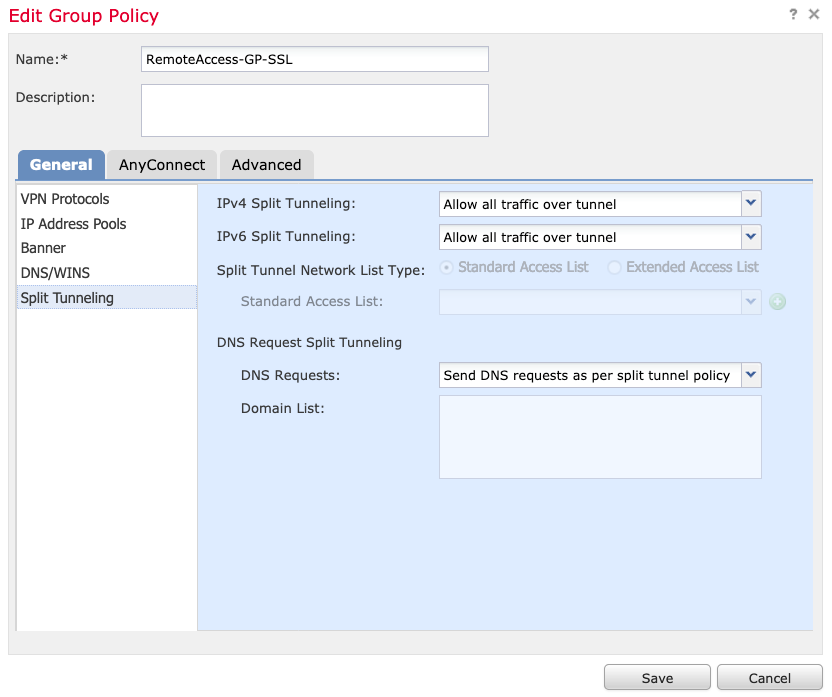

6. 이 시나리오에서 모든 트래픽은 터널을 통해 라우팅됩니다. IPv4 스플릿 터널링 정책은 이미지에 표시된 대로 터널을 통해 모든 트래픽을 허용하도록 설정됩니다.

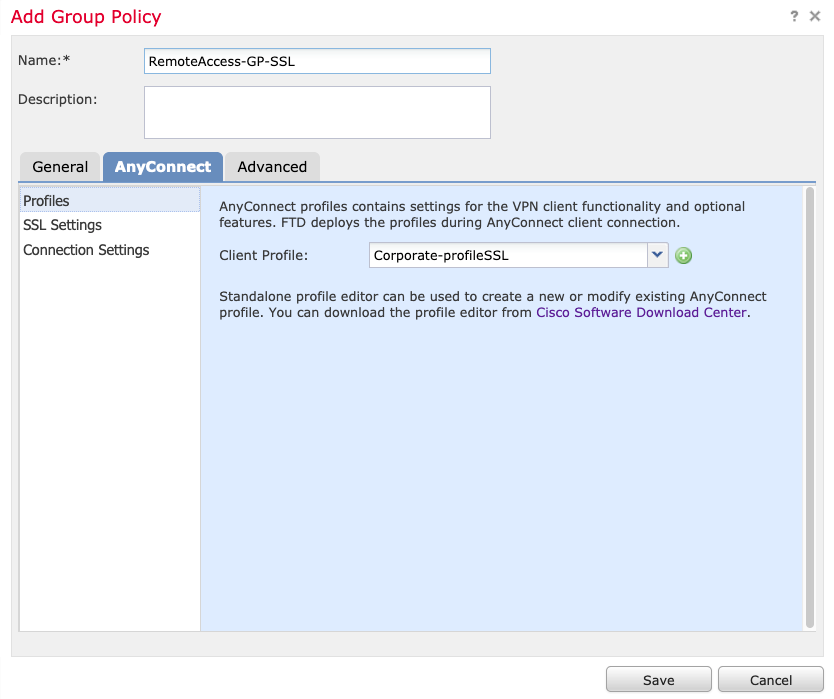

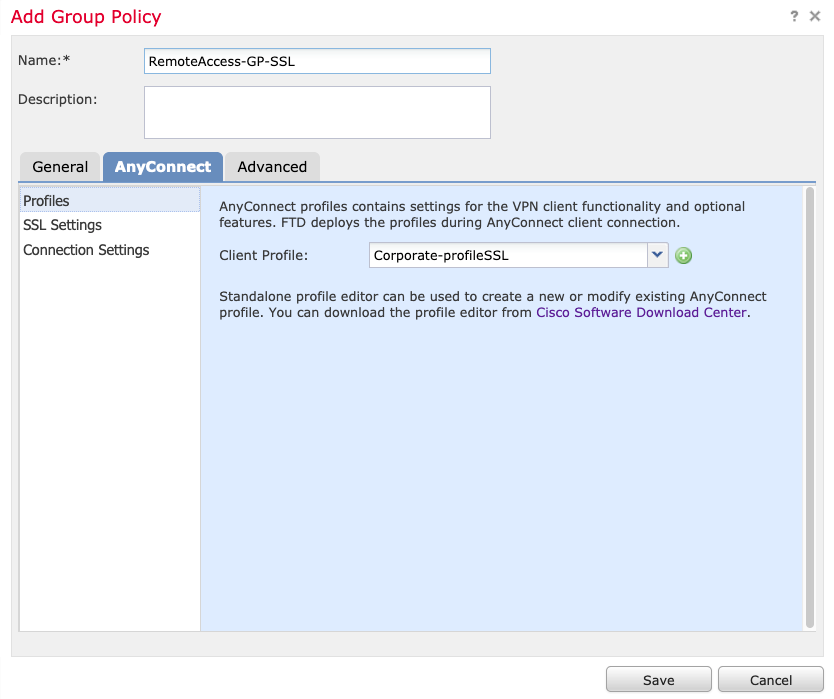

7. AnyConnect 프로파일의 .xml 프로파일을 선택하고 이미지에 표시된 대로 저장을 선택합니다.

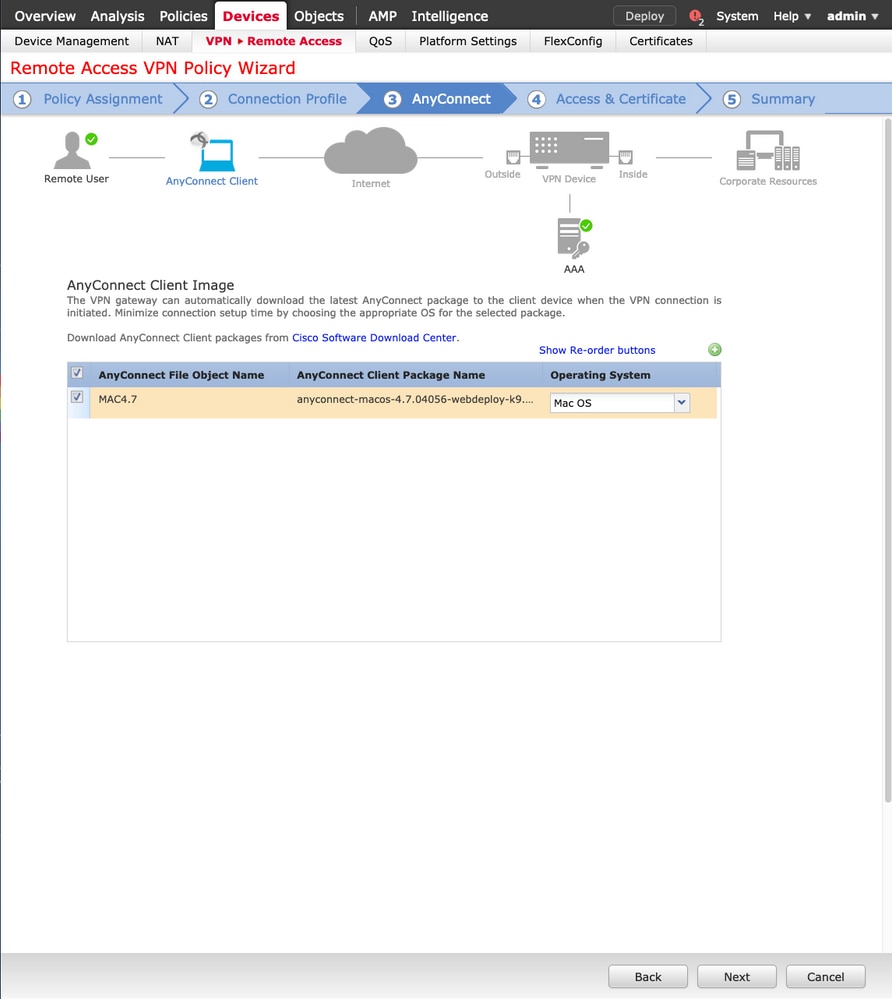

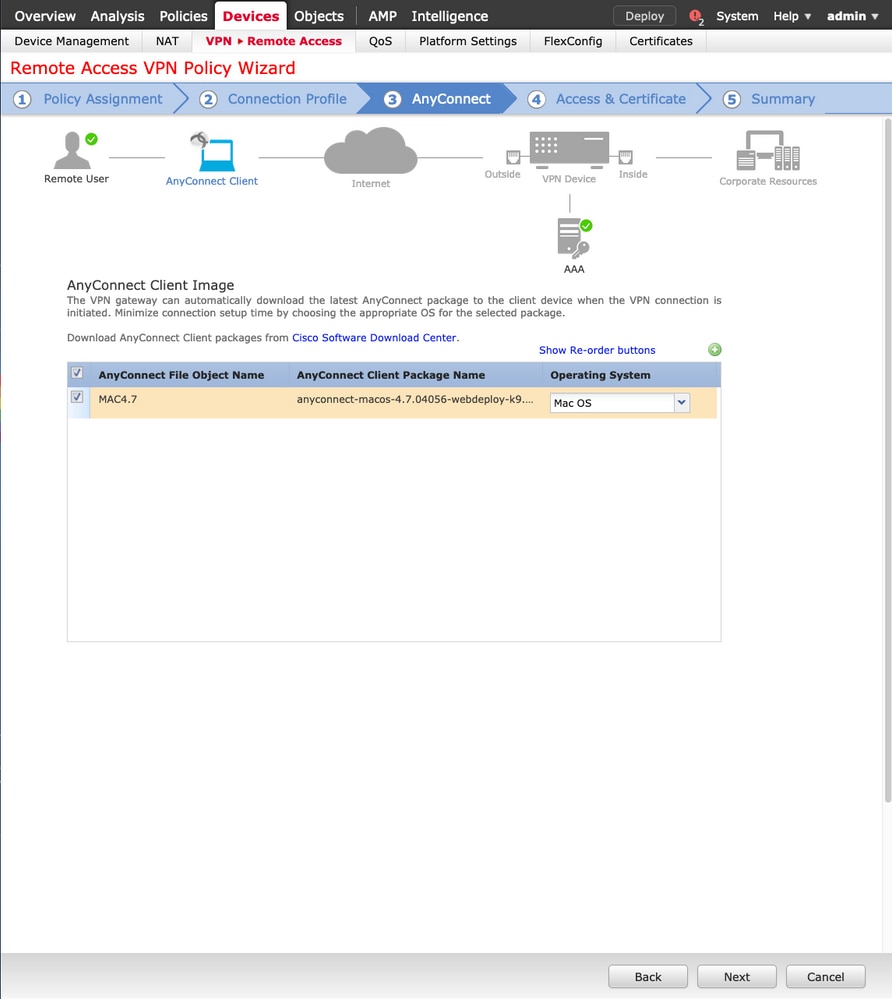

8. 작동 중인 시스템 요구 사항에 따라 원하는 AnyConnect 이미지를 선택하고 이미지에 표시된 다음 a를 선택합니다.

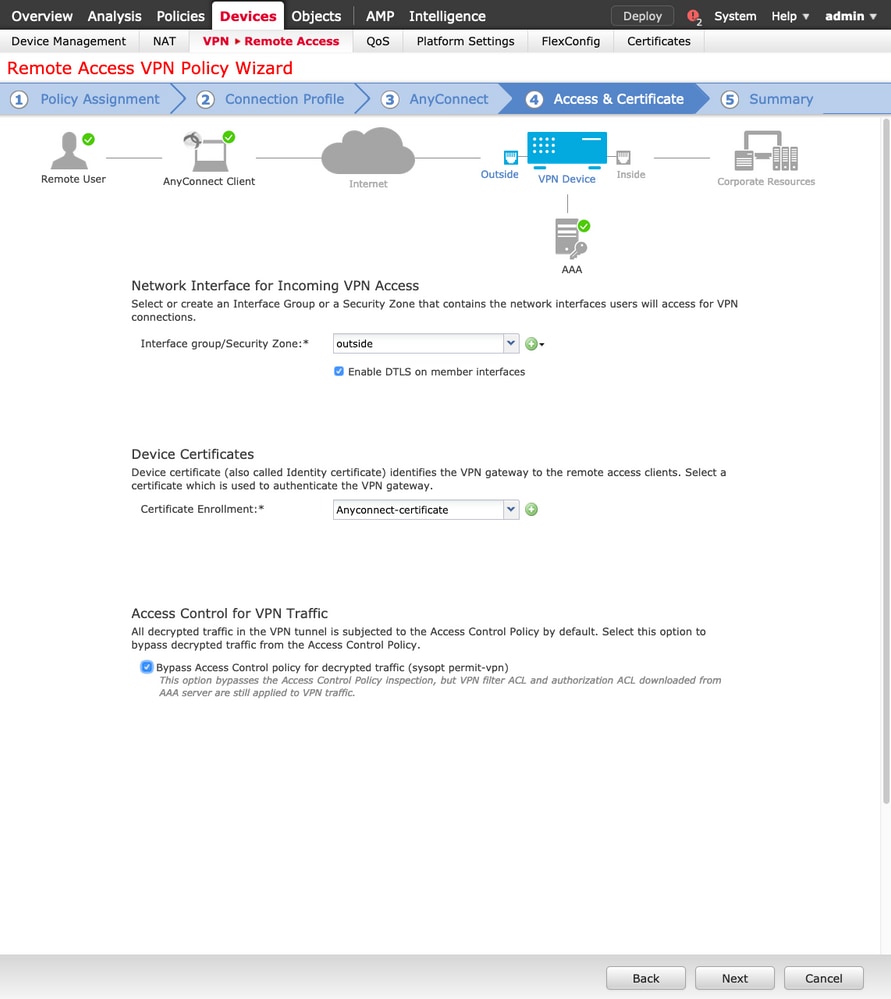

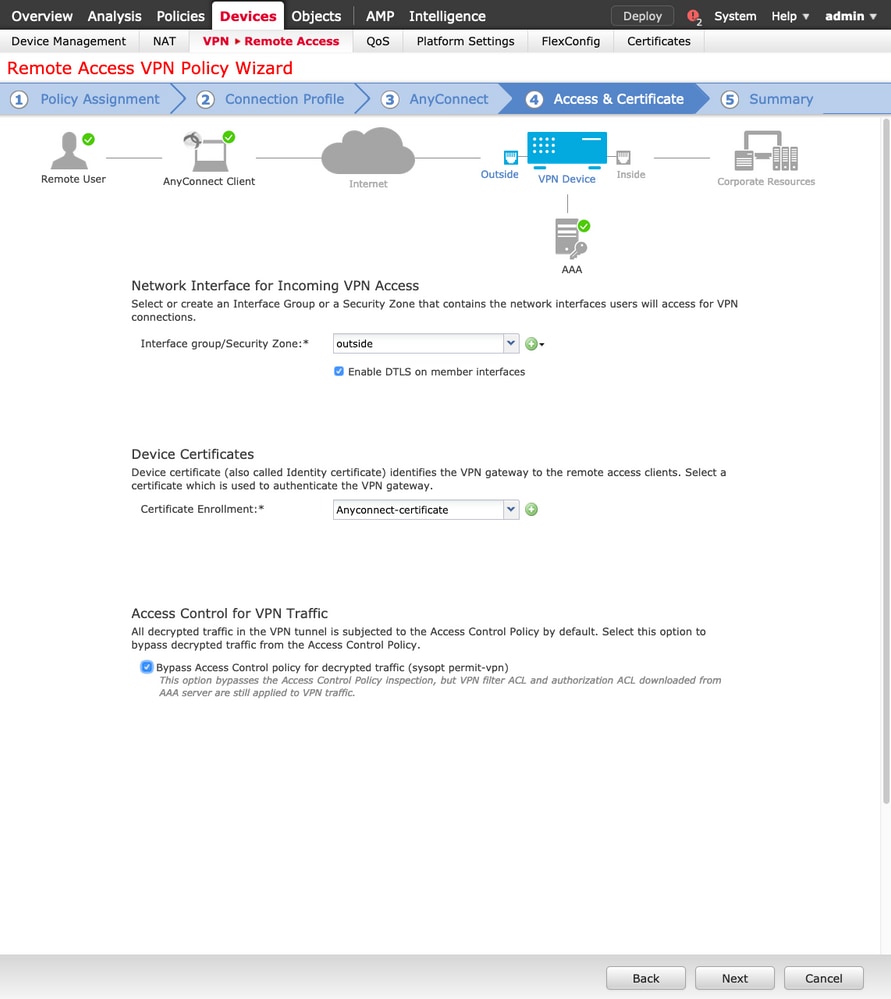

9. 보안 영역 및 장치 인증서를 선택합니다.

- 이 컨피그레이션은 VPN이 종료되는 인터페이스와 SSL 연결 시 제공되는 인증서를 정의합니다.

참고: 이 시나리오에서 FTD는 VPN 트래픽을 검사하지 않도록 구성되며, ACP(Access Control Policies) 옵션이 전환됩니다.

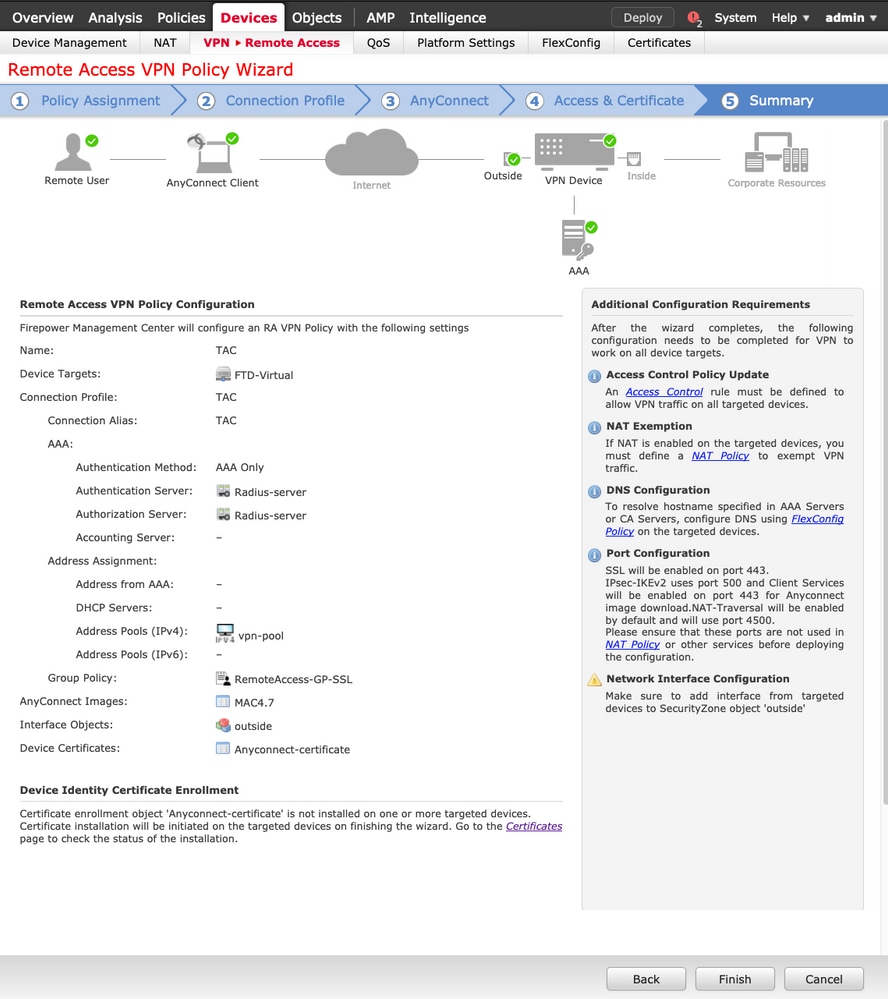

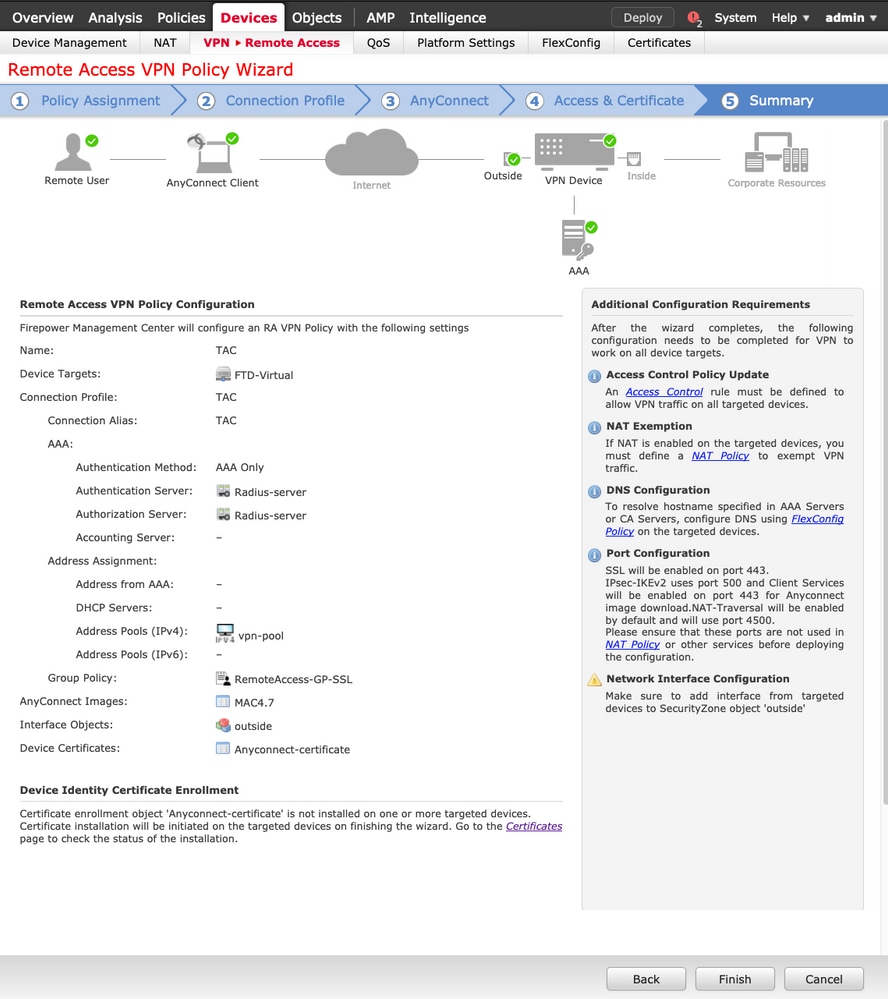

10. 완료를 선택하고 변경 사항을 배치합니다.

- VPN, SSL 인증서 및 AnyConnect 패키지와 관련된 모든 컨피그레이션은 이미지에 표시된 대로 FMC Deploy를 통해 푸시됩니다.

NAT 예외 및 헤어핀

1단계. NAT 예외 컨피그레이션

NAT 제외는 VPN 터널(원격 액세스 또는 Site-to-Site)을 통해 트래픽이 이동할 때 인터넷으로 라우팅되는 것을 방지하는 데 사용되는 기본 변환 방법입니다.

이는 내부 네트워크의 트래픽이 변환 없이 터널을 통해 흐르도록 하려는 경우에 필요합니다.

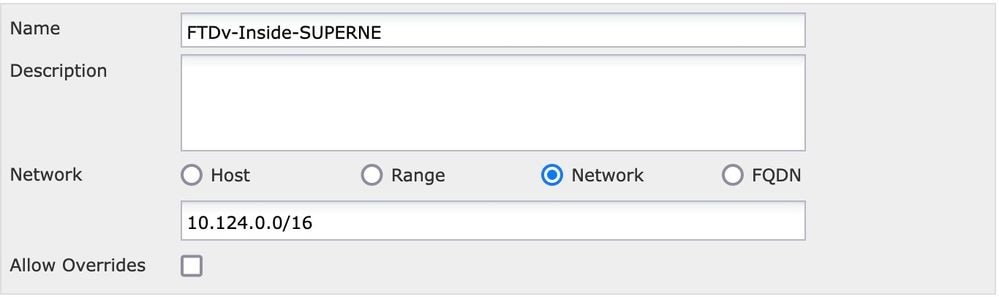

1. 이미지에 표시된 대로 객체 > 네트워크 > 네트워크 추가 > 객체 추가를 이동합니다.

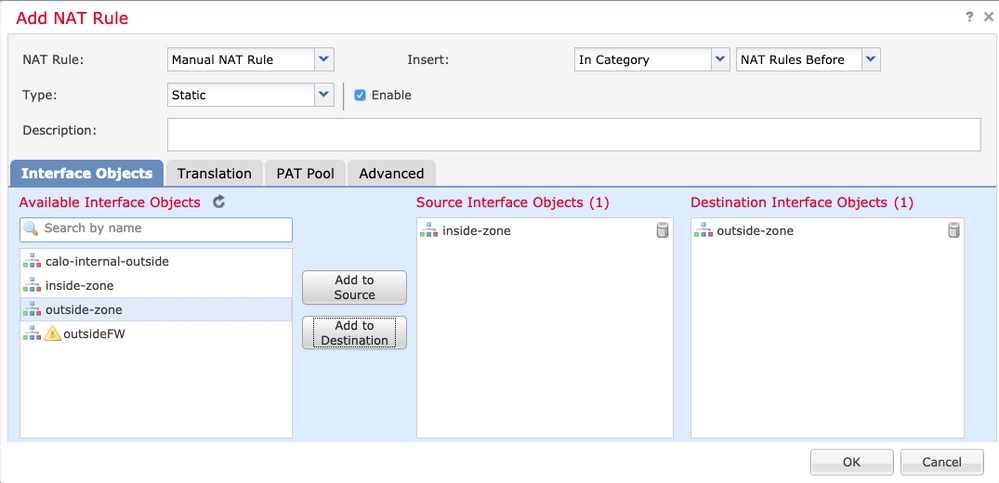

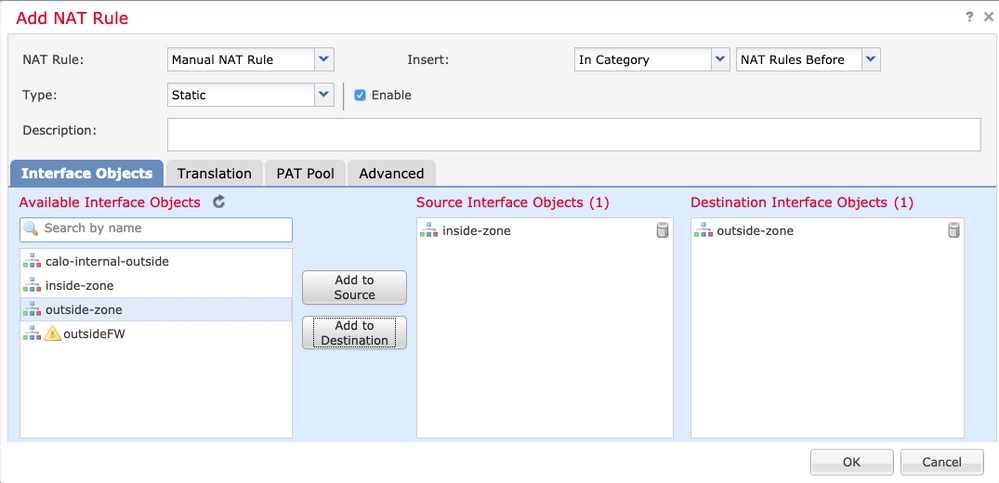

2. Device(디바이스) > NAT로 이동하고 해당 디바이스에서 사용하는 NAT 정책을 선택한 다음 새 명령문을 생성합니다.

참고: 트래픽 흐름은 내부에서 외부로 이동합니다.

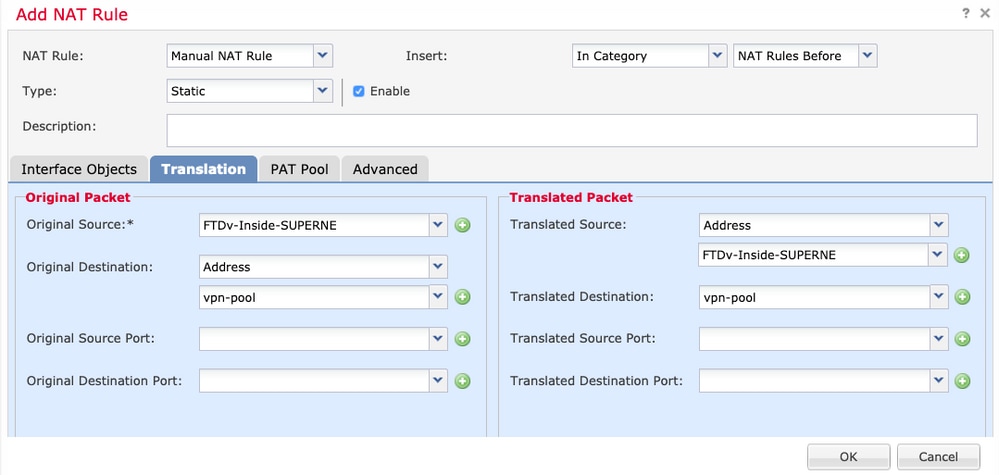

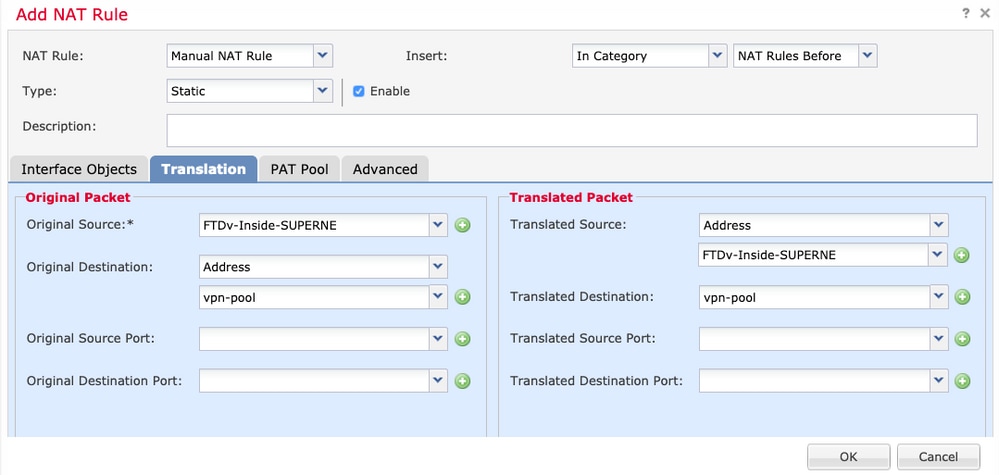

3. 이미지에 표시된 대로 FTD(원래 소스 및 변환된 소스) 및 대상을 AnyConnect 사용자의 ip 로컬 풀로 선택합니다(원래 대상 및 변환된 대상).

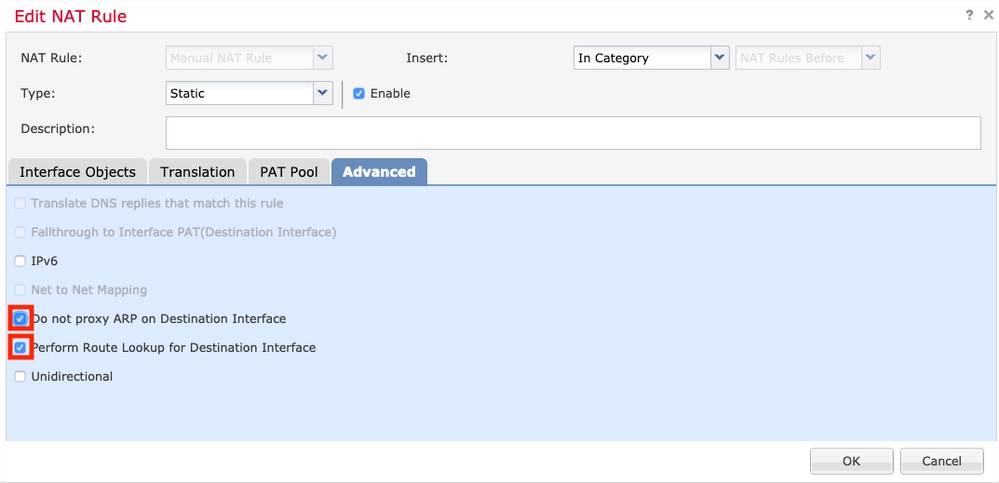

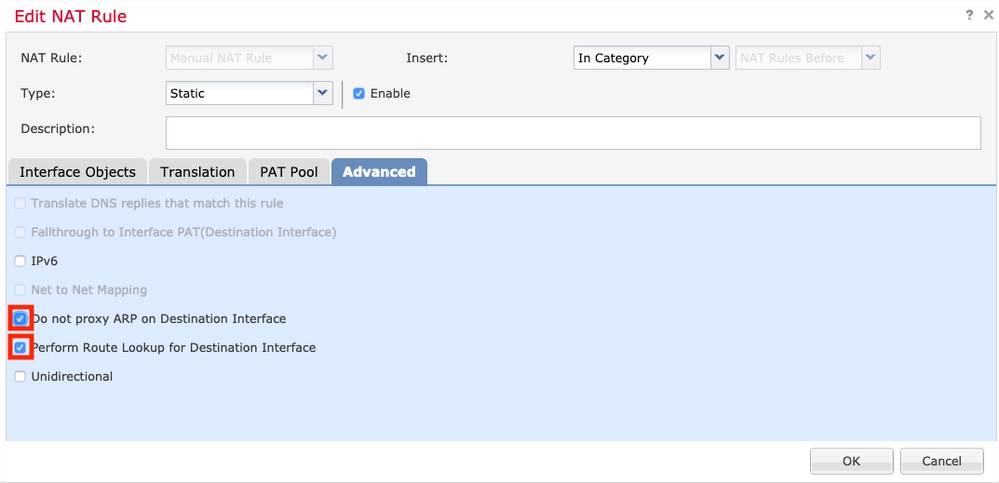

4. NAT 규칙에서 no-proxy-arp 및 route-lookup을 활성화하려면 (이미지와 같이) 옵션을 전환해야 합니다. 이미지에 표시된 대로 OK(확인)를 선택합니다.

5. NAT 예외 컨피그레이션의 결과입니다.

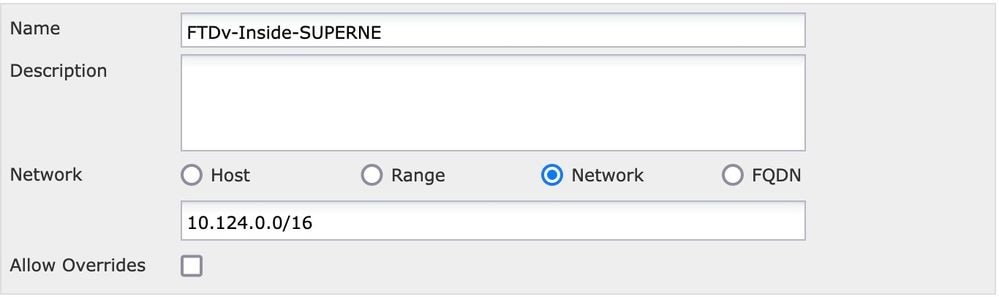

이전 섹션에서 사용된 객체는 아래에 설명된 객체입니다.

2단계. 헤어핀 컨피그레이션

U-turn이라고도 하는 이 방법은 트래픽이 수신되는 동일한 인터페이스를 통해 트래픽이 이동하도록 허용하는 변환 방법입니다.

예를 들어 AnyConnect가 전체 터널 스플릿 터널 정책으로 구성된 경우 내부 리소스는 NAT 예외 정책에 따라 액세스됩니다. AnyConnect 클라이언트 트래픽이 인터넷의 외부 사이트에 도달하려는 경우, 헤어핀 NAT(또는 U-turn)는 외부에서 외부로 트래픽을 라우팅해야 합니다.

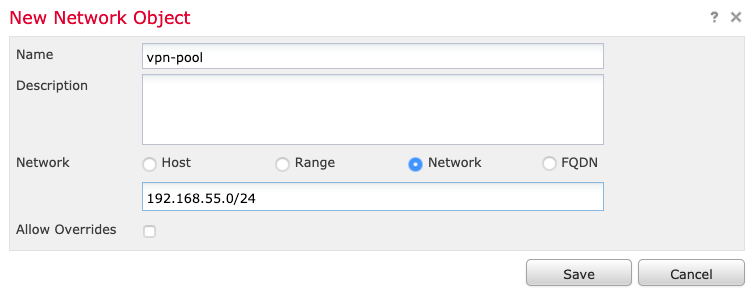

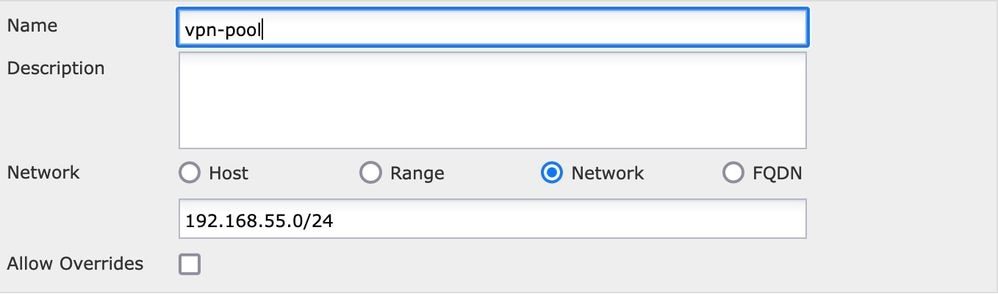

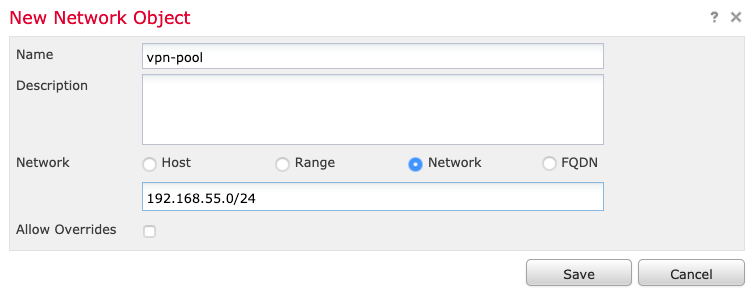

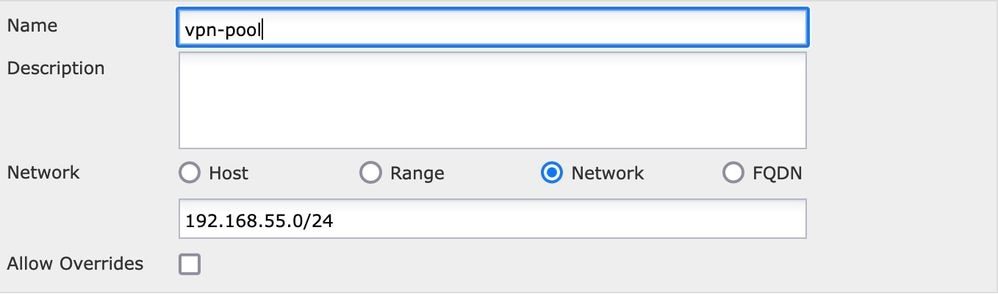

NAT 컨피그레이션을 수행하기 전에 VPN 풀 개체를 만들어야 합니다.

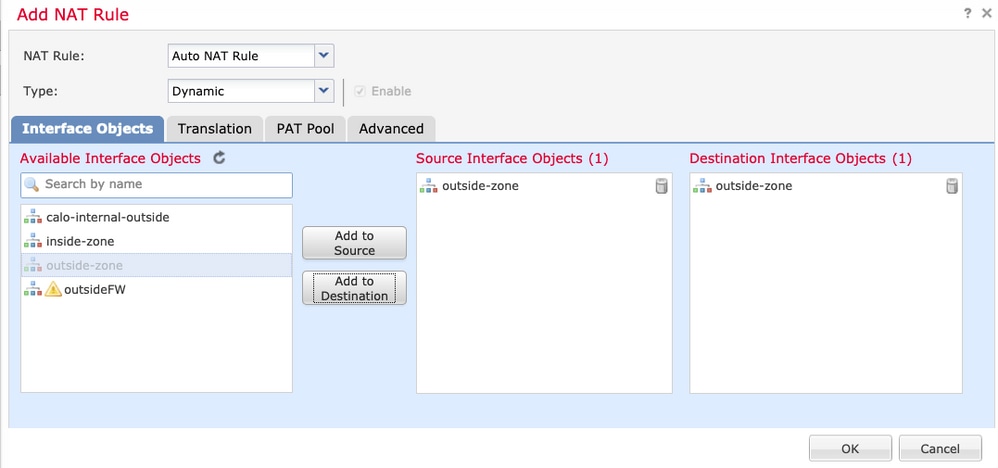

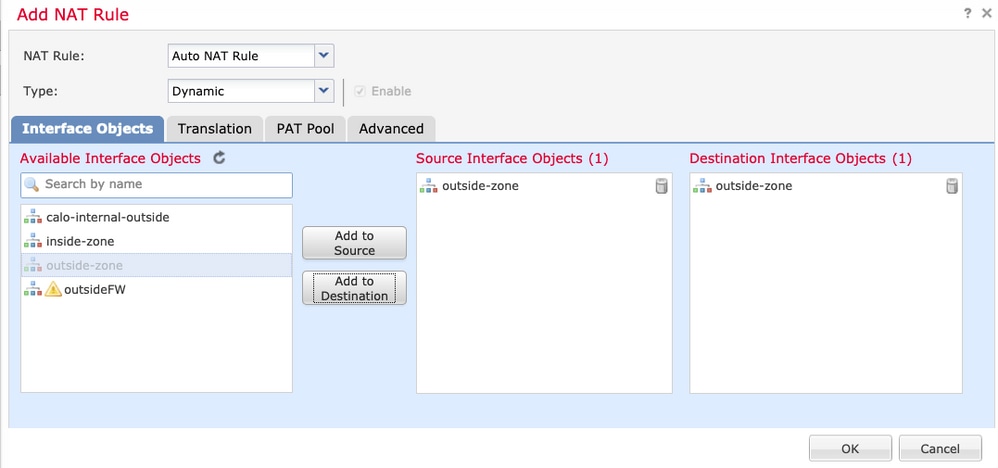

1. 새 NAT 문을 생성하고, NAT Rule 필드에서 Auto NAT Rule을 선택하고 NAT Type으로 Dynamic(동적)을 선택합니다.

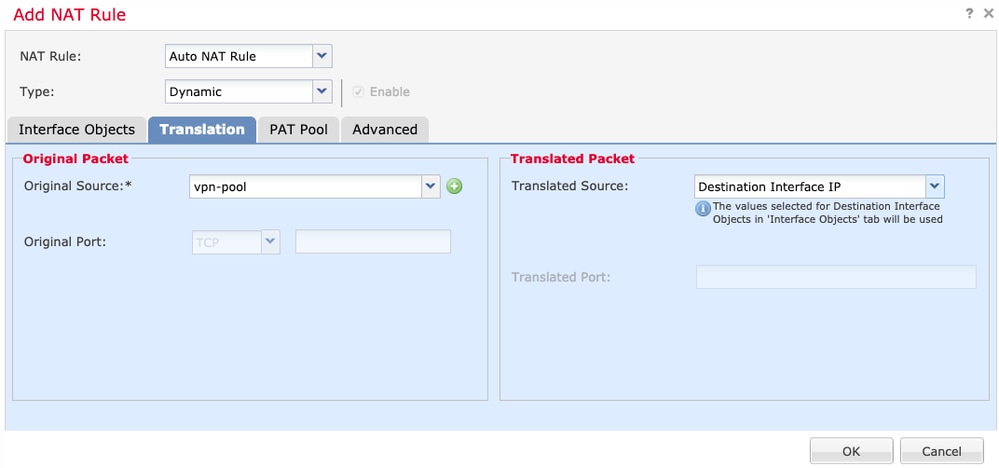

2. 소스 및 목적지 인터페이스 객체(외부)에 대해 동일한 인터페이스를 선택합니다.

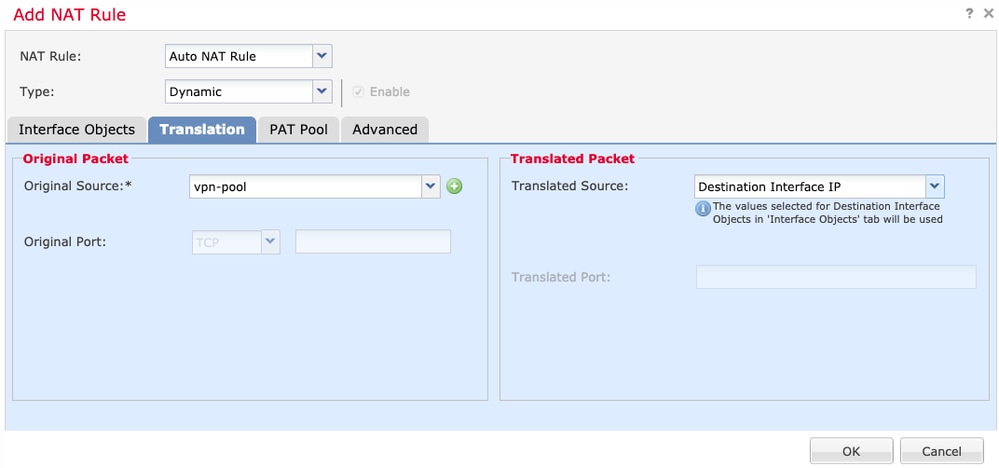

3. Translation(변환) 탭에서 Original Source, vpn-pool object를 선택하고 Translated Source(변환된 소스)로 Destination Interface IP(대상 인터페이스 IP)를 선택합니다. 이미지에 표시된 대로 OK(확인)를 선택합니다.

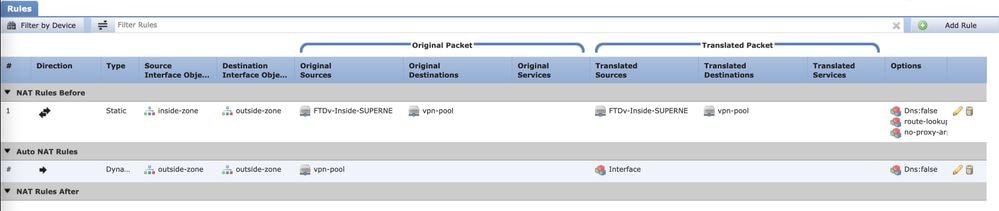

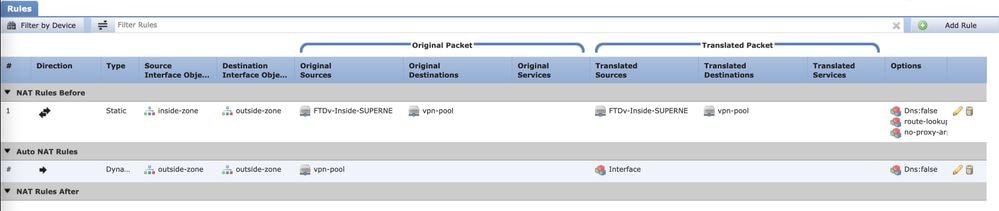

4. 이미지에 표시된 대로 NAT 컨피그레이션의 요약입니다.

5. 저장 및 변경 사항 배포를 클릭합니다.

다음을 확인합니다.

설정이 올바르게 작동하는지 확인하려면 이 섹션을 활용하십시오.

FTD 명령줄에서 이러한 명령을 실행합니다.

- sh crypto ca 인증서

- show running-config ip local pool

- show running-config webvpn

- show running-config tunnel-group

- show running-config group-policy

- show running-config ssl

- show running-config nat

문제 해결

현재 이 설정에 사용할 수 있는 특정 문제 해결 정보가 없습니다.

피드백

피드백