ASA 8.3: ACS 5.X를 사용한 TACACS 인증

목차

소개

이 문서에서는 보안 어플라이언스가 네트워크 액세스를 위해 사용자를 인증하도록 구성하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

이 문서에서는 ASA(Adaptive Security Appliance)가 완전히 작동하며 Cisco ASDM(Adaptive Security Device Manager) 또는 CLI에서 컨피그레이션을 변경할 수 있도록 구성되어 있다고 가정합니다.

참고: ASDM에서 디바이스를 원격으로 구성하도록 허용하는 방법에 대한 자세한 내용은 ASDM에 대한 HTTPS 액세스 허용을 참조하십시오.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

-

Cisco Adaptive Security Appliance Software 버전 8.3 이상

-

Cisco Adaptive Security Device Manager 버전 6.3 이상

-

Cisco Secure Access Control Server 5.x

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

표기 규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 표기 규칙을 참고하십시오.

구성

이 섹션에는 이 문서에서 설명하는 기능을 구성하기 위한 정보가 표시됩니다.

참고: 이 섹션에서 사용된 명령에 대한 자세한 내용을 보려면 명령 조회 도구(등록된 고객만 해당)를 사용하십시오.

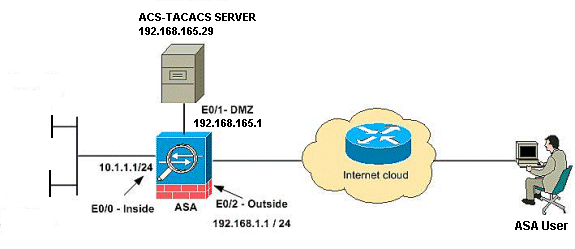

네트워크 다이어그램

이 문서에서는 이 네트워크 설정을 사용합니다.

참고: 이 컨피그레이션에서 사용되는 IP 주소 지정 체계는 인터넷에서 합법적으로 라우팅할 수 없습니다. 랩 환경에서 사용된 RFC 1918 주소입니다.

CLI를 사용하여 ACS 서버에서 인증을 위한 ASA 구성

ASA가 ACS 서버에서 인증하도록 다음 컨피그레이션을 수행합니다.

!--- configuring the ASA for TACACS server ASA(config)# aaa-server cisco protocol tacacs+ ASA(config-aaa-server-group)# exit !--- Define the host and the interface the ACS server is on. ASA(config)# aaa-server cisco (DMZ) host 192.168.165.29 ASA(config-aaa-server-host)# key cisco !--- Configuring the ASA for HTTP and SSH access using ACS and fallback method as LOCAL authentication. ASA(config)#aaa authentication ssh console cisco LOCAL ASA(config)#aaa authentication http console cisco LOCAL

참고: ACS를 사용할 수 없는 경우 username cisco password cisco privilege 15 명령을 사용하여 ASA에서 로컬 사용자를 생성하여 로컬 인증으로 ASDM에 액세스합니다.

ASDM을 사용하여 ACS 서버에서 인증하도록 ASA 구성

ASDM 절차

ACS 서버에서 인증을 위해 ASA를 구성하려면 다음 단계를 완료합니다.

-

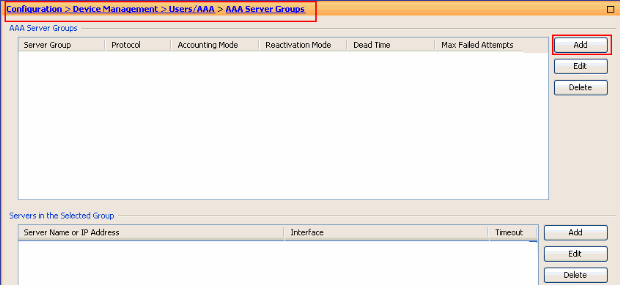

AAA 서버 그룹을 생성하려면 Configuration > Device Management > Users/AAA > AAA Server Groups > Add를 선택합니다.

-

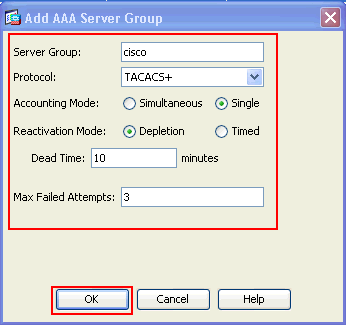

표시된 대로 Add AAA Server Group(AAA 서버 그룹 추가) 창에서 AAA Server Group(AAA 서버 그룹) 세부사항을 제공합니다. 사용되는 프로토콜은 TACACS+이며 생성된 서버 그룹은 cisco입니다.

OK(확인)를 클릭합니다.

-

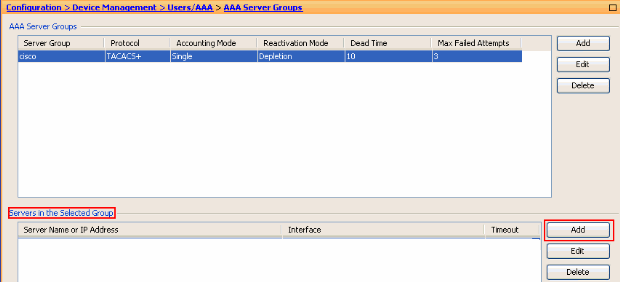

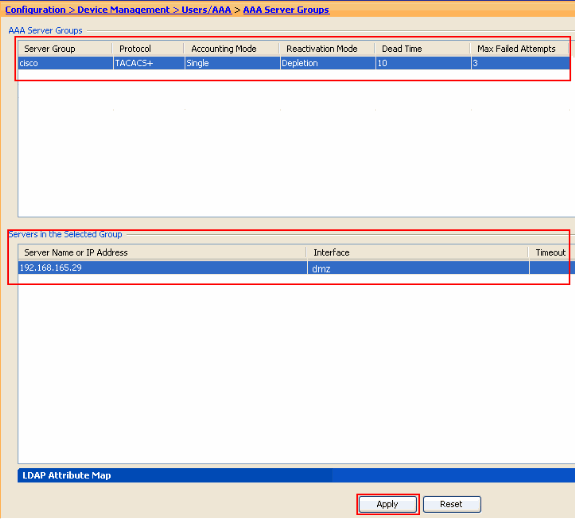

Configuration(구성) > Device Management(디바이스 관리) > Users/AAA(사용자/AAA) > AAA Server Groups(AAA 서버 그룹)를 선택하고 Selected Group(선택한 그룹)의 Servers(서버) 아래에서 Add(추가)를 클릭하여 AAA 서버를 추가합니다.

-

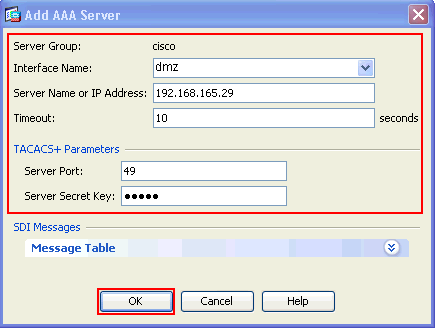

Add AAA Server(AAA 서버 추가) 창에 AAA 서버 세부 정보를 그림과 같이 제공합니다. 사용된 서버 그룹은 cisco입니다.

OK(확인)를 클릭한 다음 Apply(적용)를 클릭합니다.

ASA에 구성된 AAA 서버 그룹 및 AAA 서버가 표시됩니다.

-

적용을 클릭합니다.

-

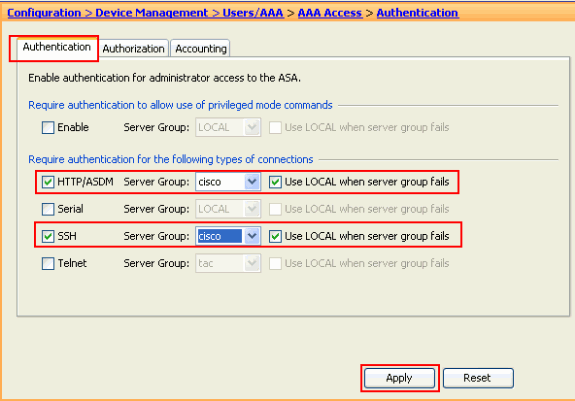

Configuration(구성) > Device Management(디바이스 관리) > Users/AAA(사용자/AAA) > AAA Access(AAA 액세스) > Authentication(인증)을 선택하고 HTTP/ASDM 및 SSH 옆의 확인란을 클릭합니다. 그런 다음 cisco를 서버 그룹으로 선택하고 Apply(적용)를 클릭합니다.

ACS를 TACACS 서버로 구성

ACS를 TACACS 서버로 구성하려면 다음 절차를 수행합니다.

-

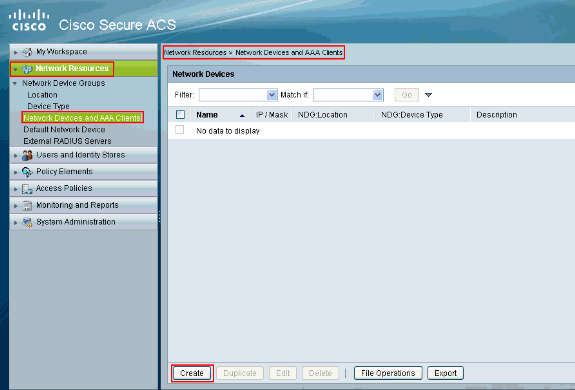

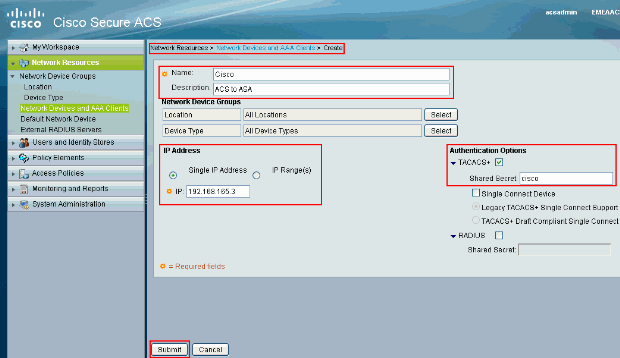

ACS 서버에 ASA를 추가하려면 Network Resources(네트워크 리소스) > Network Devices and AAA Clients(네트워크 디바이스 및 AAA 클라이언트)를 선택하고 Create(생성)를 클릭합니다.

-

클라이언트에 대한 필수 정보(ASA는 여기에서 클라이언트임)를 제공하고 Submit(제출)을 클릭합니다. 이렇게 하면 ASA가 ACS 서버에 추가됩니다. 세부 정보에는 ASA의 IP 주소 및 TACACS 서버 세부 정보가 포함됩니다.

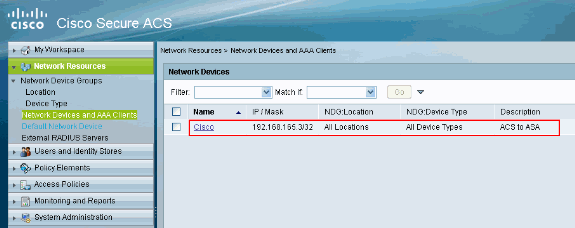

클라이언트 Cisco가 ACS 서버에 추가되는 것을 볼 수 있습니다.

-

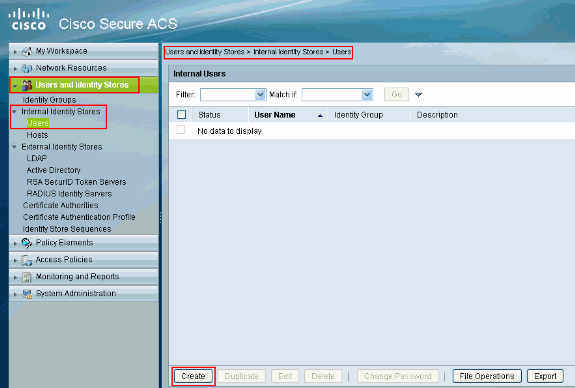

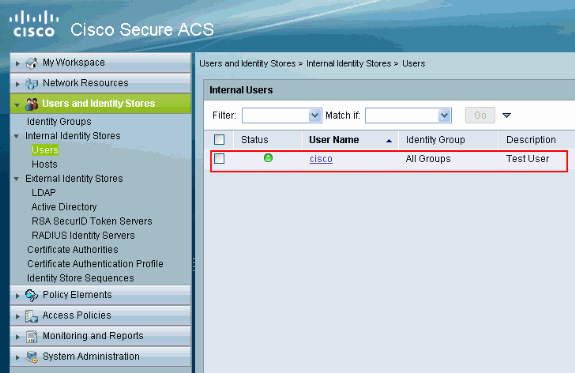

새 사용자를 만들려면 Users and Identity stores(사용자 및 ID 저장소) > Internal Identity Stores(내부 ID 저장소) > Users(사용자)를 선택하고 Create(생성)를 클릭합니다.

-

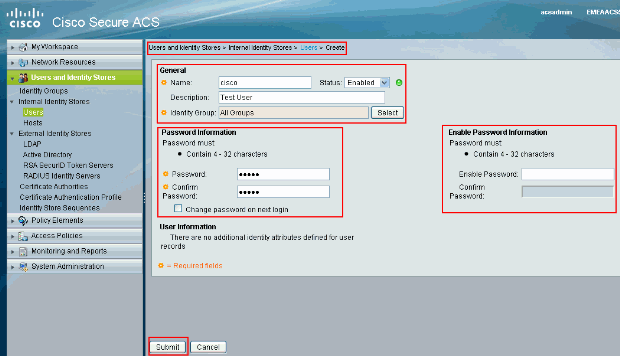

Name(이름), Password(비밀번호) 및 Enable Password(비밀번호 활성화) 정보를 제공합니다. 비밀번호 활성화는 선택 사항입니다. 완료되면 Submit(제출)을 클릭합니다.

사용자 cisco가 ACS 서버에 추가되는 것을 볼 수 있습니다.

다음을 확인합니다.

설정이 올바르게 작동하는지 확인하려면 이 섹션을 활용하십시오.

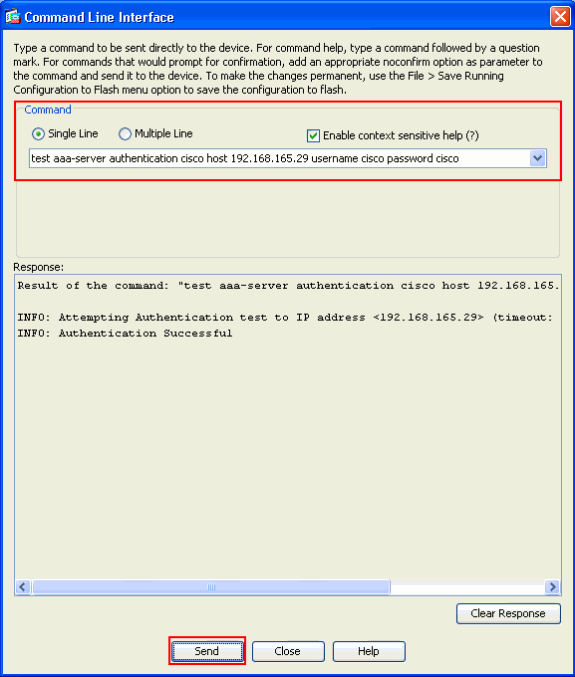

컨피그레이션이 제대로 작동하는지 확인하려면 test aaa-server authentication cisco host 192.168.165.29 username cisco password cisco 명령을 사용합니다. 이 이미지는 인증이 성공했으며 ASA에 연결하는 사용자가 ACS 서버에서 인증되었음을 보여줍니다.

OIT(Output Interpreter Tool)(등록된 고객만 해당)는 특정 show 명령을 지원합니다. OIT를 사용하여 show 명령 출력 분석을 볼 수 있습니다.

문제 해결

오류: AAA aaa-server group tacacs에서 TACACS+ 서버 x.x.x.x를 FAILED로 표시

이 메시지는 Cisco ASA가 x.x.x.x 서버와의 연결이 끊겼음을 의미합니다. ASA에서 서버 x.x.x.x에 대한 tcp 49의 연결이 유효한지 확인합니다. 또한 TACACS+ 서버용 ASA의 시간 제한을 5초에서 네트워크 레이턴시가 있는 경우 원하는 시간(초)으로 늘릴 수 있습니다. ASA는 실패한 서버 x.x.x.x에 인증 요청을 보내지 않습니다. 그러나 aaa-server group tacacs에서 다음 서버를 사용합니다.

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

25-Apr-2011 |

최초 릴리스 |

피드백

피드백