ASDM 6.4: Site-to-Site VPN Tunnel with IKEv2 구성 예

목차

소개

이 문서에서는 IKE(Internet Key Exchange) 버전 2를 사용하여 두 Cisco ASA(Adaptive Security Appliance) 간에 사이트 대 사이트 VPN 터널을 구성하는 방법에 대해 설명합니다. ASDM(Adaptive Security Device Manager) GUI 마법사를 사용하여 VPN 터널을 구성하는 데 사용되는 단계를 설명합니다.

사전 요구 사항

요구 사항

Cisco ASA가 기본 설정으로 구성되었는지 확인합니다.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

-

소프트웨어 버전 8.4 이상을 실행하는 Cisco ASA 5500 Series Adaptive Security Appliance

-

Cisco ASDM 소프트웨어 버전 6.4 이상

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

표기 규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 표기 규칙을 참조하십시오.

배경 정보

IKEv2는 다음과 같은 이점을 포함하는 기존 IKEv1 프로토콜의 향상된 기능입니다.

-

IKE 피어 간의 메시지 교환 감소

-

단방향 인증 방법

-

DPD(Dead Peer Detection) 및 NAT-Traversal에 대한 기본 지원

-

인증에 EAP(Extensible Authentication Protocol) 사용

-

막힘 방지 쿠키를 사용하여 단순 DoS 공격의 위험을 제거합니다.

구성

이 섹션에는 이 문서에서 설명하는 기능을 구성하기 위한 정보가 표시됩니다.

참고: 이 섹션에서 사용된 명령에 대한 자세한 내용을 보려면 명령 조회 도구(등록된 고객만 해당)를 사용하십시오.

네트워크 다이어그램

이 문서에서는 이 네트워크 설정을 사용합니다.

이 문서에서는 HQ-ASA의 사이트 간 VPN 터널 구성을 보여 줍니다. BQ-ASA의 미러도 마찬가지입니다.

HQ-ASA의 ASDM 컨피그레이션

이 VPN 터널은 사용하기 쉬운 GUI 마법사를 사용하여 구성할 수 있습니다.

다음 단계를 완료하십시오.

-

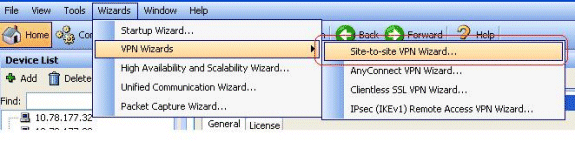

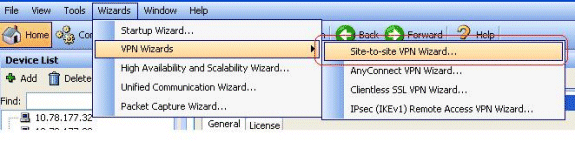

ASDM에 로그인하고 Wizards(마법사) > VPN Wizards(VPN 마법사) > Site-to-site VPN Wizard(사이트 대 사이트 VPN 마법사)로 이동합니다.

-

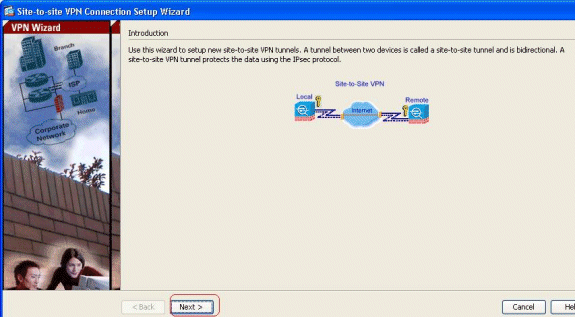

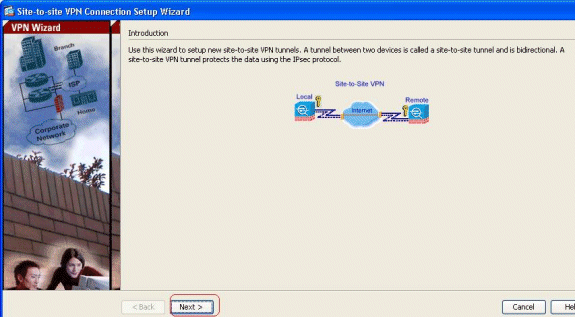

Site-to-Site VPN Connection 설정 창이 나타납니다. Next(다음)를 클릭합니다.

-

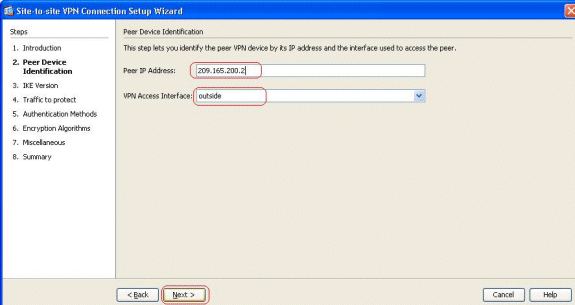

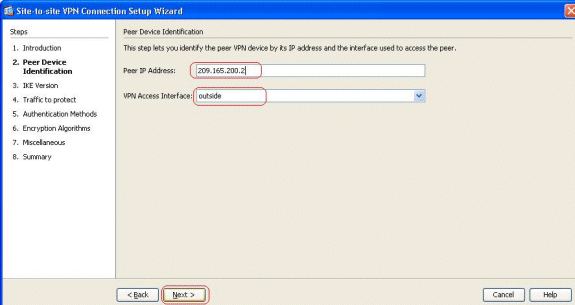

Peer IP Address(피어 IP 주소) 및 VPN Access Interface(VPN 액세스 인터페이스)를 지정합니다. Next(다음)를 클릭합니다.

-

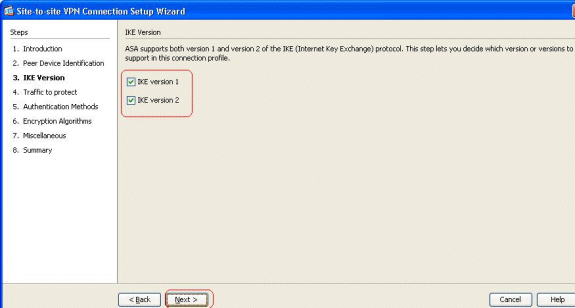

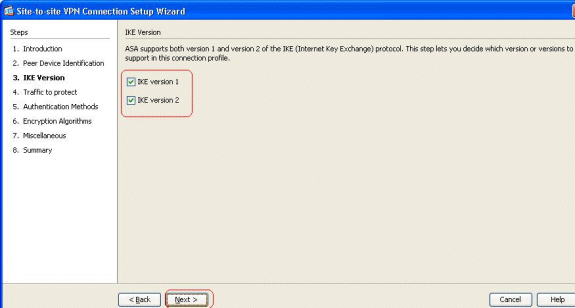

두 IKE 버전을 모두 선택하고 Next(다음)를 클릭합니다.

참고: IKEv2에 장애가 발생할 경우 개시자가 IKEv2에서 IKEv1로 백업을 가질 수 있으므로 두 IKE 버전이 모두 여기에 구성됩니다.

-

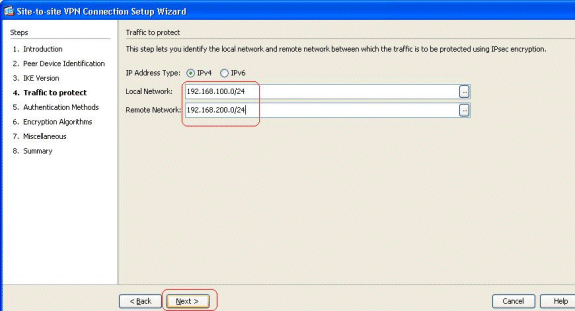

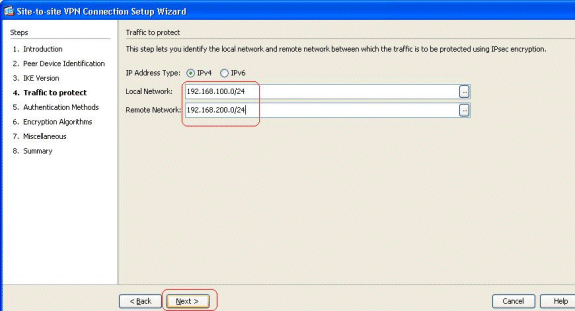

이러한 네트워크 간의 트래픽이 암호화되어 VPN 터널을 통과하도록 Local Network(로컬 네트워크) 및 Remote Network(원격 네트워크)를 지정합니다. Next(다음)를 클릭합니다.

-

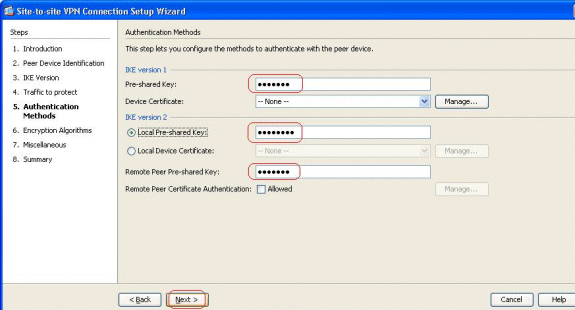

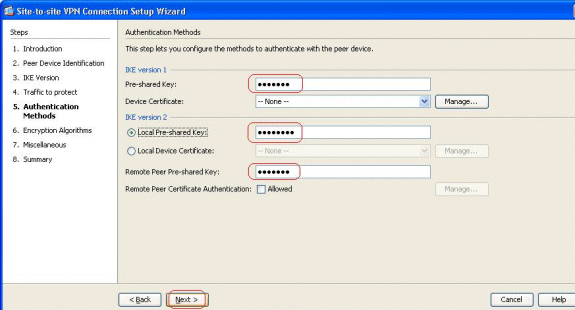

두 버전의 IKE에 대해 사전 공유 키를 지정합니다.

IKE 버전 1과 2의 주요 차이점은 허용되는 인증 방법에 있습니다. IKEv1에서는 두 VPN 끝에서 한 가지 유형의 인증만 허용합니다(사전 공유 키 또는 인증서). 그러나 IKEv2에서는 별도의 로컬 및 원격 인증 CLI를 사용하여 비대칭 인증 방법을 구성할 수 있습니다(즉, 발신자의 경우 사전 공유 키 인증이지만 응답자의 경우 인증서 인증).

또한 양쪽 끝에 서로 다른 사전 공유 키가 있을 수 있습니다. HQ-ASA 끝의 로컬 사전 공유 키는 BQ-ASA 끝의 원격 사전 공유 키가 됩니다. 마찬가지로 HQ-ASA 끝의 원격 사전 공유 키는 BQ-ASA 끝의 로컬 사전 공유 키가 됩니다.

-

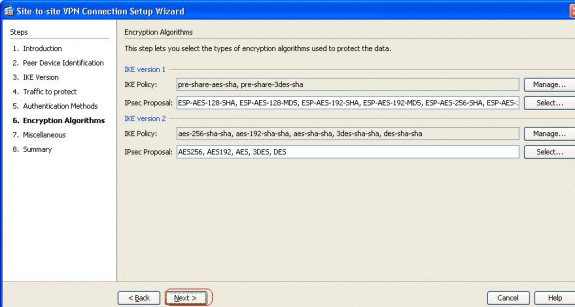

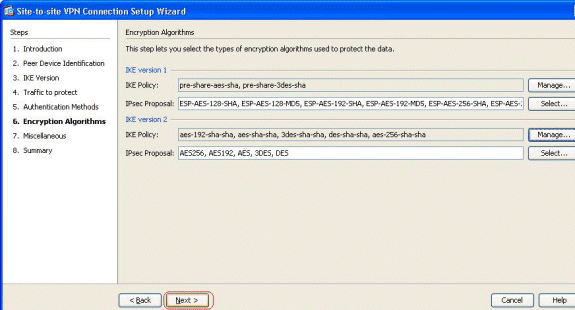

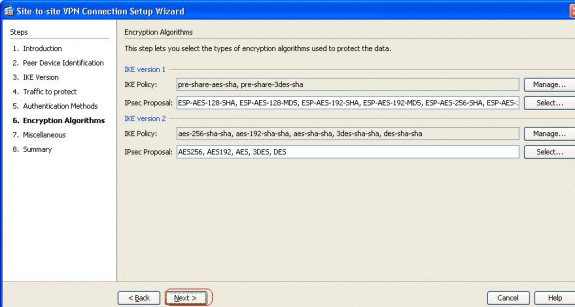

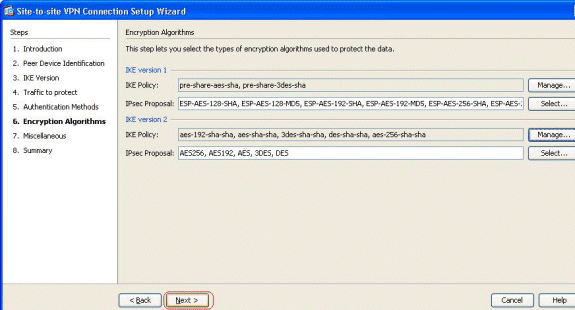

IKE 버전 1 및 2에 대한 암호화 알고리즘을 지정합니다. 여기에서는 기본값이 허용됩니다.

-

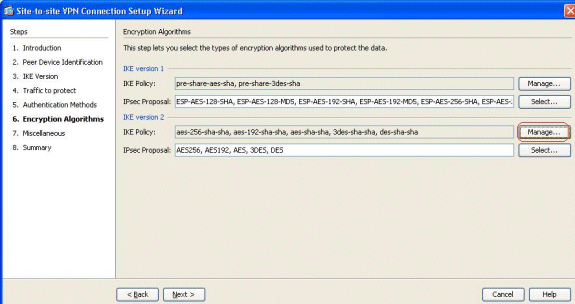

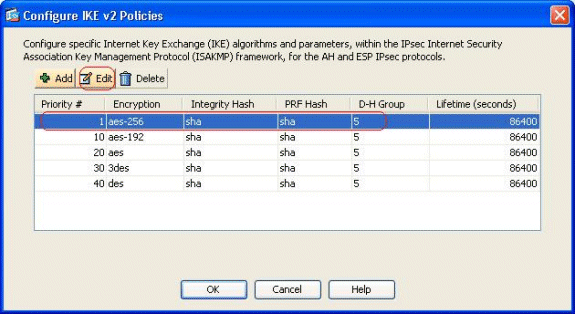

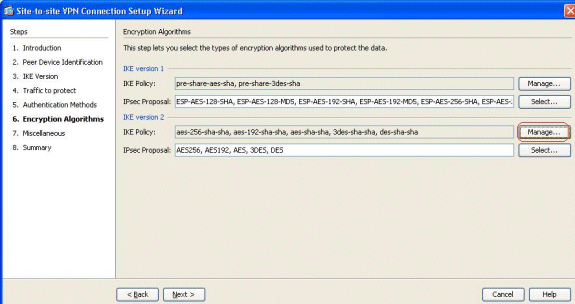

IKE 정책을 수정하려면 Manage...를 클릭합니다.

참고:

-

IKEv2의 IKE 정책은 IKEv1의 ISAKMP 정책과 동일합니다.

-

IKEv2의 IPsec 제안은 IKEv1의 변형 집합과 동의어입니다.

-

-

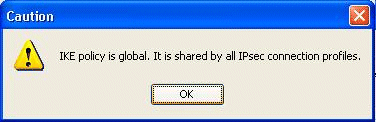

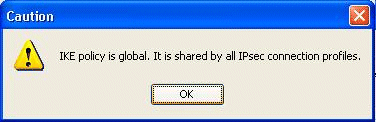

이 메시지는 기존 정책을 수정하려고 할 때 나타납니다.

OK(확인)를 클릭하여 계속 진행합니다.

-

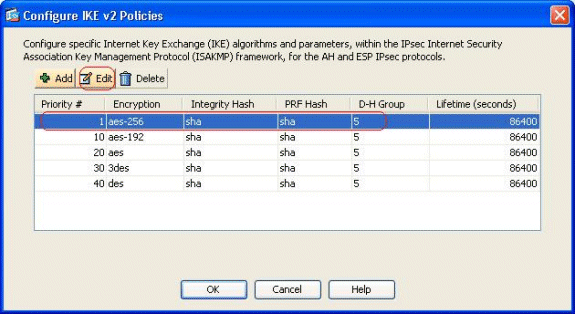

지정된 IKE 정책을 선택하고 Edit를 클릭합니다.

-

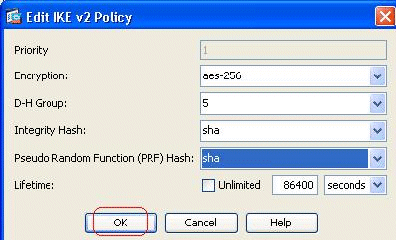

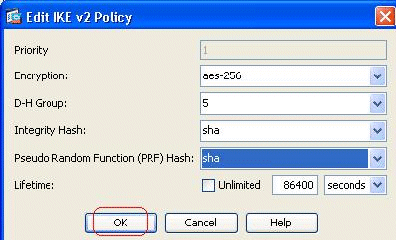

Priority(우선순위), Encryption(암호화), D-H Group(D-H 그룹), Integrity Hash(무결성 해시), PRF Hash(PRF 해시) 및 Lifetime(수명) 값과 같은 매개변수를 수정할 수 있습니다. 완료되면 OK(확인)를 클릭합니다.

IKEv2에서는 무결성 알고리즘을 PRF(Pseudo Random Function) 알고리즘과 별도로 협상할 수 있습니다. 이는 현재 사용 가능한 옵션이 SHA-1 또는 MD5인 IKE 정책에서 구성할 수 있습니다.

기본적으로 정의된 IPsec 제안 매개변수는 수정할 수 없습니다. 새 매개변수를 추가하려면 IPsec Proposal 필드 옆에 있는 Select(선택)를 클릭합니다. IPsec 제안 측면에서 IKEv1과 IKEv2의 주요 차이점은 IKEv1이 암호화 및 인증 알고리즘 조합의 측면에서 변형 집합을 수용한다는 것입니다. IKEv2는 암호화 및 무결성 매개변수를 개별적으로 받아들이며, 마지막으로 이러한 매개변수의 가능한 모든 OR 조합을 만듭니다. 이 마법사 끝의 요약 슬라이드에서 볼 수 있습니다.

-

Next(다음)를 클릭합니다.

-

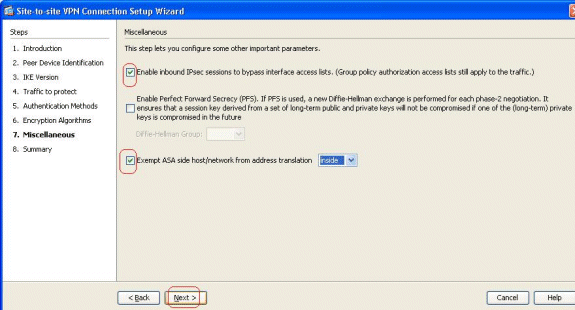

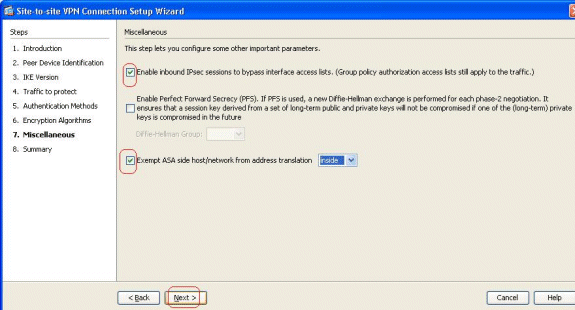

NAT 제외, PFS 및 인터페이스 ACL Bypassing과 같은 세부 정보를 지정합니다. 다음을 선택합니다.

-

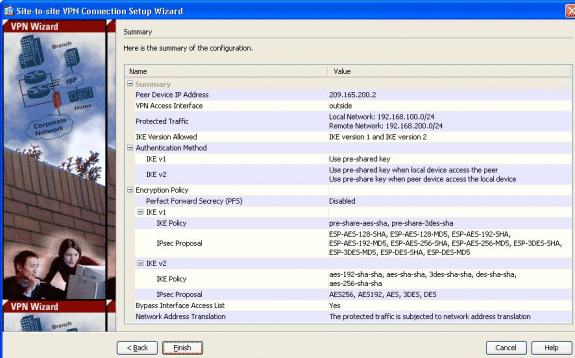

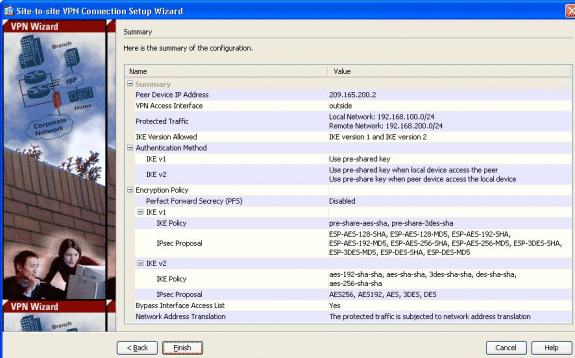

컨피그레이션의 요약은 여기에서 확인할 수 있습니다.

Site-to-Site VPN 터널 마법사를 완료하려면 Finish(마침)를 클릭합니다. 구성된 매개변수로 새 연결 프로파일이 생성됩니다.

다음을 확인합니다.

설정이 올바르게 작동하는지 확인하려면 이 섹션을 활용하십시오.

OIT(Output Interpreter Tool)(등록된 고객만 해당)는 특정 show 명령을 지원합니다. OIT를 사용하여 show 명령 출력 분석을 볼 수 있습니다.

-

show crypto ikev2 sa - IKEv2 런타임 SA 데이터베이스를 표시합니다.

-

show vpn-sessiondb detail l2l - 사이트 대 사이트 VPN 세션에 대한 정보를 표시합니다.

문제 해결

트러블슈팅 명령

OIT(Output Interpreter Tool)(등록된 고객만 해당)는 특정 show 명령을 지원합니다. OIT를 사용하여 show 명령 출력 분석을 볼 수 있습니다.

참고: debug 명령을 사용하기 전에 Debug 명령에 대한 중요 정보를 참조하십시오.

-

debug crypto ikev2 - IKEv2에 대한 디버그 메시지를 표시합니다.

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

27-Mar-2012 |

최초 릴리스 |

피드백

피드백