ASA 9.x EIGRP 구성: 예

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

소개

이 문서에서는 EIGRP(Enhanced Interior Gateway Routing Protocol)를 통해 경로를 파악하기 위해 Cisco ASA를 구성하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

Cisco에서는 이 컨피그레이션을 시도하기 전에 다음 조건을 충족해야 합니다.

- Cisco ASA는 버전 9.x 이상을 실행해야 합니다.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Cisco ASA 소프트웨어 버전 9.2.1

- Cisco ASDM(Adaptive Security Device Manager) 버전 7.2.1

- 버전 12.4를 실행하는 Cisco IOS® 라우터

이 문서에서는 ASA Software Version 9.x 이상에서 지원되는 EIGRP(Enhanced Interior Gateway Routing Protocol)를 통해 경로를 학습하고 인증을 수행하기 위해 Cisco ASA(Adaptive Security Appliance)를 구성하는 방법에 대해 설명합니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

지침 및 제한 사항

- 단일 모드에서 다중 모드의 컨텍스트당 하나의 EIGRP 인스턴스가 지원됩니다.

- 다중 모드의 EIGRP 인스턴스당 컨텍스트당 2개의 스레드가 생성되며 show 프로세스로 볼 수 있습니다.

- 자동 요약은 기본적으로 비활성화되어 있습니다.

- 개별 인터페이스 모드의 클러스터 유닛 간에는 네이버 관계가 설정되지 않습니다.

- [<acl>]의 Default-information은 들어오는 후보 기본 경로에서 Exterior 비트를 필터링하는 데 사용됩니다.

- Default-information out [<acl>]은 발신 후보 기본 경로에서 외부 비트를 필터링하는 데 사용됩니다.

EIGRP 및 장애 조치

Cisco ASA 코드 버전 8.4.4.1 이상은 ACTIVE 유닛에서 STANDBY 유닛으로 동적 경로를 동기화합니다. 또한 경로 삭제도 STANDBY 유닛에 동기화됩니다. 그러나 피어 인접성의 상태는 동기화되지 않습니다. ACTIVE 디바이스만 네이버 상태를 유지하고 동적 라우팅에 적극적으로 참여합니다. 자세한 내용은 ASA FAQ: 동적 경로가 동기화되면 장애 조치 후에 무슨 일이 발생합니까?를 참조하십시오.

구성

이 섹션에서는 이 문서에서 다루는 기능을 구성하는 방법에 대해 설명합니다.

참고: 이 섹션에서 사용된 명령에 대한 자세한 내용을 보려면 Command Lookup Tool(등록된 고객만 해당)을 사용하십시오.

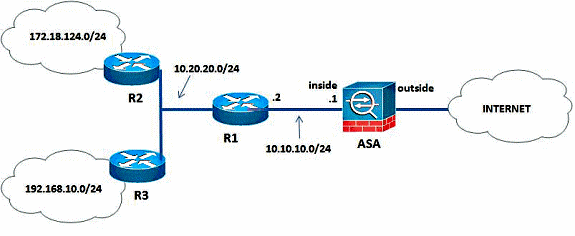

네트워크 다이어그램

이 문서에서는 이 네트워크 설정을 사용합니다.

표시된 네트워크 토폴로지에서 Cisco ASA 내부 인터페이스 IP 주소는 10.10.10.1/24입니다. 목표는 인접 라우터(R1)를 통해 내부 네트워크(10.20.20.0/24, 172.18.124.0/24, 192.168.10.0/24)에 대한 경로를 동적으로 학습하기 위해 Cisco ASA에서 EIGRP를 구성하는 것입니다. R1은 다른 두 라우터(R2 및 R3)를 통해 원격 내부 네트워크에 대한 경로를 학습합니다.

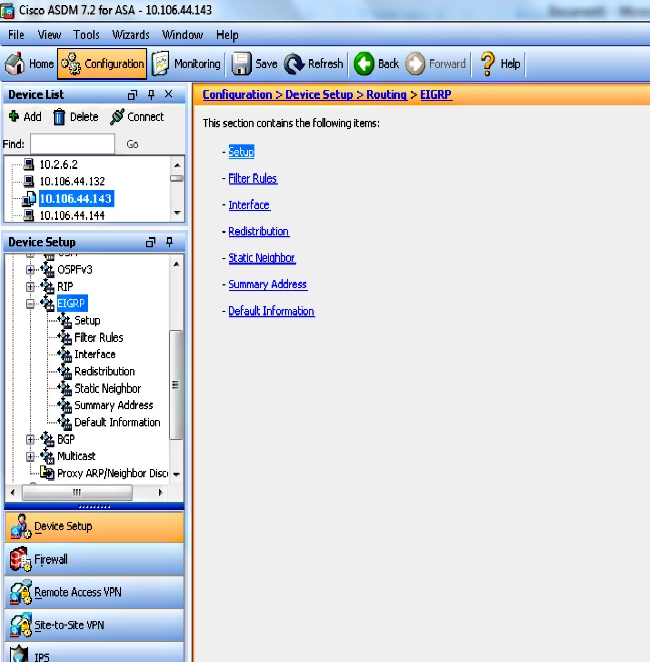

ASDM 컨피그레이션

ASDM은 보안 어플라이언스에서 소프트웨어를 구성 및 모니터링하는 데 사용되는 브라우저 기반 애플리케이션입니다. ASDM은 보안 어플라이언스에서 로드된 다음 디바이스를 구성, 모니터링 및 관리하는 데 사용됩니다. 또한 ASDM Launcher를 사용하여 Java 애플릿보다 빠르게 ASDM 애플리케이션을 시작할 수 있습니다. 이 섹션에서는 ASDM에서 이 문서에 설명된 기능을 구성하기 위해 필요한 정보에 대해 설명합니다.

Cisco ASA에서 EIGRP를 구성하려면 다음 단계를 완료하십시오.

- ASDM을 사용하여 Cisco ASA에 로그인합니다.

- 이 스크린샷과 같이 ASDM 인터페이스의 Configuration > Device Setup > Routing > EIGRP 영역으로 이동합니다.

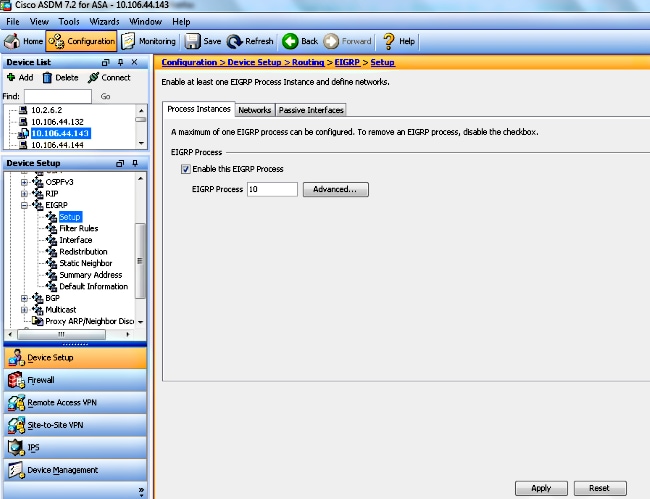

- 이 스크린샷과 같이 Setup(설정) > Process Instances(프로세스 인스턴스) 탭에서 EIGRP 라우팅 프로세스를 활성화합니다. 이 예에서 EIGRP 프로세스는 10입니다.

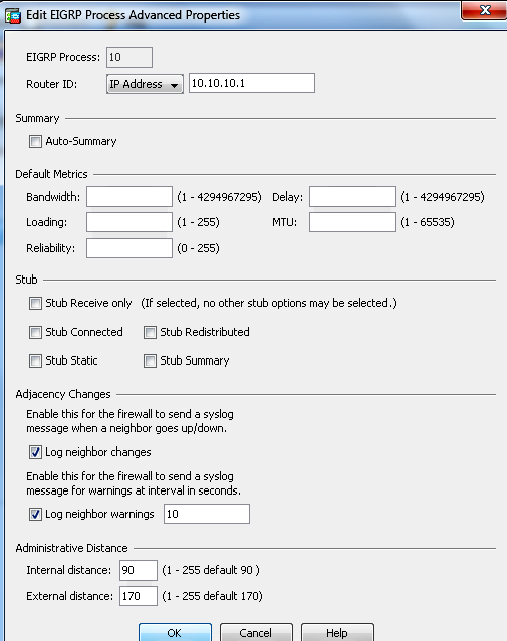

- 선택적인 고급 EIGRP 라우팅 프로세스 매개변수를 구성할 수 있습니다. 설정(Setup) > 프로세스 인스턴스(Process Instances) 탭에서 고급(Advanced)을 클릭합니다. EIGRP 라우팅 프로세스를 stub 라우팅 프로세스로 구성하고, 자동 경로 요약을 비활성화하고, 재배포된 경로에 대한 기본 메트릭을 정의하고, 내부 및 외부 EIGRP 경로에 대한 관리 거리를 변경하고, 고정 라우터 ID를 구성하고, 인접성 변경 로깅의 사용을 활성화하거나 비활성화할 수 있습니다. 이 예에서는 EIGRP 라우터 ID가 내부 인터페이스(10.10.10.1)의 IP 주소로 정적으로 구성됩니다. 또한 자동 요약도 비활성화됩니다. 다른 모든 옵션은 기본값으로 구성됩니다.

- 이전 단계를 완료한 후 Setup > Networks 탭에서 EIGRP 라우팅에 참여하는 네트워크 및 인터페이스를 정의합니다. 이 스크린샷에 표시된 대로 Add(추가)를 클릭합니다.

- 이 화면이 나타납니다. 이 예에서 EIGRP는 내부 인터페이스에서만 활성화되므로 추가하는 유일한 네트워크는 내부 네트워크(10.10.10.0/24)입니다.

정의된 네트워크에 속하는 IP 주소를 가진 인터페이스만 EIGRP 라우팅 프로세스에 참여합니다. EIGRP 라우팅에 참여하지 않으려는 인터페이스가 있지만 알리려는 네트워크에 연결되어 있는 경우, 인터페이스가 연결된 네트워크를 포괄하는 Setup > Networks 탭에서 네트워크 항목을 구성한 다음, 인터페이스가 EIGRP 업데이트를 보내거나 받을 수 없도록 해당 인터페이스를 패시브 인터페이스로 구성합니다.

참고: 패시브로 구성된 인터페이스는 EIGRP 업데이트를 보내거나 받지 않습니다.

- 선택적으로 Filter Rules 창에서 경로 필터를 정의할 수 있습니다. 경로 필터링은 EIGRP 업데이트에서 전송 또는 수신이 허용된 경로에 대한 더 많은 제어 기능을 제공합니다.

- 선택적으로 경로 재배포를 구성할 수 있습니다. Cisco ASA는 RIP(Routing Information Protocol) 및 OSPF(Open Shortest Path First)에서 검색된 경로를 EIGRP 라우팅 프로세스로 재배포할 수 있습니다. 고정 경로 및 연결된 경로를 EIGRP 라우팅 프로세스로 재배포할 수도 있습니다. 고정 경로 또는 연결된 경로가 Setup(설정) > Networks(네트워크) 탭에 구성된 네트워크 범위에 해당하는 경우에는 해당 경로를 재배포할 필요가 없습니다. Redistribution 창에서 경로 재배포를 정의합니다.

- EIGRP Hello 패킷은 멀티캐스트 패킷으로 전송됩니다. EIGRP 인접 디바이스가 비 브로드캐스트 네트워크 전체에 있는 경우 해당 인접 디바이스를 수동으로 정의해야 합니다. EIGRP 인접 디바이스를 수동으로 정의할 경우 Hello 패킷은 유니캐스트 메시지로 해당 인접 디바이스에 전송됩니다. 고정 EIGRP 네이버를 정의하려면 Static Neighbor(고정 네이버) 창으로 이동합니다.

- 기본적으로 기본 경로가 전송 및 수락됩니다. 기본 경로 정보의 송수신을 제한하거나 비활성화하려면 Configuration > Device Setup > Routing > EIGRP > Default Information 창을 엽니다. Default Information 창에는 EIGRP 업데이트에서 기본 경로 정보의 송수신을 제어하는 규칙 테이블이 표시됩니다.

참고: 각 EIGRP 라우팅 프로세스에 대해 "수신" 규칙과 "발신" 규칙을 하나씩 가질 수 있습니다. 현재 하나의 프로세스만 지원됩니다.

EIGRP 인증 구성

Cisco ASA는 EIGRP 라우팅 프로토콜에서 라우팅 업데이트의 MD5 인증을 지원합니다. 각 EIGRP 패킷의 MD5 키 다이제스트는 승인되지 않은 소스에서 무단 또는 잘못된 라우팅 메시지가 전달되는 것을 방지합니다. EIGRP 메시지에 인증을 추가하면 라우터 및 Cisco ASA가 동일한 사전 공유 키로 구성된 다른 라우팅 디바이스의 라우팅 메시지만 수락합니다. 이 인증을 구성하지 않으면 다른 사람이 네트워크에 다른 경로 정보 또는 반대 경로 정보를 가진 다른 라우팅 장치를 도입할 경우 라우터 또는 Cisco ASA의 라우팅 테이블이 손상되고 서비스 거부 공격이 발생할 수 있습니다. 라우팅 디바이스(ASA 포함) 간에 전송된 EIGRP 메시지에 인증을 추가할 때 EIGRP 라우터가 라우팅 토폴로지에 무단 추가되는 것을 방지합니다.

EIGRP 경로 인증은 인터페이스별로 구성됩니다. EIGRP 메시지 인증을 위해 구성된 인터페이스의 모든 EIGRP 인접 디바이스는 인접성을 위해 동일한 인증 모드 및 키로 구성되어야 합니다.

Cisco ASA에서 EIGRP MD5 인증을 활성화하려면 다음 단계를 완료하십시오.

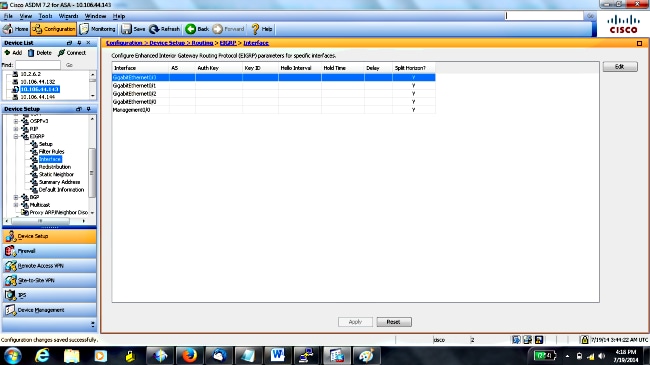

- ASDM에서 표시된 대로 Configuration(컨피그레이션) > Device Setup(디바이스 설정) > Routing(라우팅) > EIGRP > Interface(인터페이스)로 이동합니다.

- 이 경우 EIGRP는 내부 인터페이스(GigabitEthernet 0/1)에서 활성화됩니다. GigabitEthernet 0/1 인터페이스를 선택하고 Edit를 클릭합니다.

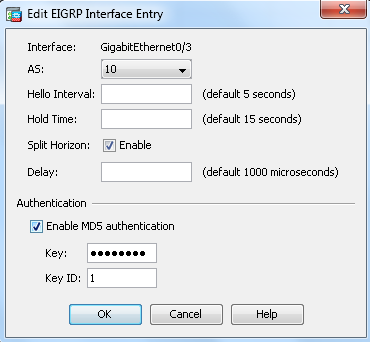

- Authentication(인증)에서 Enable MD5 authentication(MD5 인증 활성화)을 선택합니다. 인증 매개변수에 대한 추가 정보를 여기에 추가합니다. 이 경우 사전 공유 키는 cisco123이고 키 ID는 1입니다.

EIGRP 경로 필터링

EIGRP를 사용하면 보내고 받는 라우팅 업데이트를 제어할 수 있습니다. 이 예에서는 R1 뒤에 있는 네트워크 접두사 192.168.10.0/24에 대해 ASA에서 라우팅 업데이트를 차단합니다. 경로 필터링의 경우 표준 ACL만 사용할 수 있습니다.

access-list eigrp standard deny 192.168.10.0 255.255.255.0

access-list eigrp standard permit any

router eigrp 10

distribute-list eigrp in

다음을 확인합니다.

ASA(config)# show access-list eigrp

access-list eigrp; 2 elements; name hash: 0xd43d3adc

access-list eigrp line 1 standard deny 192.168.10.0 255.255.255.0 (hitcnt=3) 0xeb48ecd0

access-list eigrp line 2 standard permit any4 (hitcnt=12) 0x883fe5ac

설정

Cisco ASA CLI 컨피그레이션

이는 Cisco ASA CLI 컨피그레이션입니다.

!outside interface configuration

interface GigabitEthernet0/0

description outside interface connected to the Internet

nameif outside

security-level 0

ip address 198.51.100.120 255.255.255.0

!

!inside interface configuration

interface GigabitEthernet0/1

description interface connected to the internal network

nameif inside

security-level 100

ip address 10.10.10.1 255.255.255.0

!

!EIGRP authentication is configured on the inside interface

authentication key eigrp 10 cisco123 key-id 1

authentication mode eigrp 10 md5

!

!management interface configuration

interface Management0/0

nameif management

security-level 99

ip address 10.10.20.1 255.255.255.0 management-only

!

!

!EIGRP Configuration - the CLI configuration is very similar to the

!Cisco IOS router EIGRP configuration.

router eigrp 10

no auto-summary

eigrp router-id 10.10.10.1

network 10.10.10.0 255.255.255.0

!

!This is the static default gateway configuration

route outside 0.0.0.0 0.0.0.0 198.51.100.1 1

Cisco IOS 라우터(R1) CLI 컨피그레이션

R1(내부 라우터)의 CLI 컨피그레이션입니다.

!!Interface that connects to the Cisco ASA. Notice the EIGRP authentication

paramenters.

interface FastEthernet0/0

ip address 10.10.10.2 255.255.255.0

ip authentication mode eigrp 10 md5

ip authentication key-chain eigrp 10 MYCHAIN

!

!

! EIGRP Configuration

router eigrp 10

network 10.10.10.0 0.0.0.255

network 10.20.20.0 0.0.0.255

network 172.18.124.0 0.0.0.255

network 192.168.10.0

no auto-summary

다음을 확인합니다.

구성을 확인하려면 다음 단계를 완료하십시오.

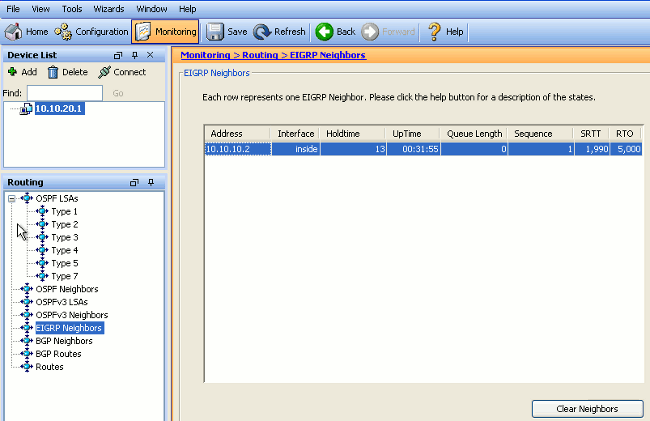

- ASDM에서 Monitoring(모니터링) > Routing(라우팅) > EIGRP Neighbor(EIGRP 네이버)로 이동하여 각 EIGRP 네이버를 볼 수 있습니다. 이 스크린샷은 내부 라우터(R1)를 활성 네이버로 보여줍니다. 또한 이 인접 디바이스가 상주하는 인터페이스, 대기 시간, 인접 디바이스 관계 작동 시간(UpTime)을 확인할 수 있습니다.

- 또한 Monitoring > Routing > Routes로 이동하면 라우팅 테이블을 확인할 수 있습니다. 이 스크린샷에서는 R1(10.10.10.2)을 통해 192.168.10.0/24, 172.18.124.0/24 및 10.20.20.0/24 네트워크를 학습하는 것을 볼 수 있습니다.

CLI에서 동일한 출력을 얻기 위해 show route 명령을 사용할 수 있습니다.

ciscoasa# show route

Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP

i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area

* - candidate default, U - per-user static route, o - ODR

P - periodic downloaded static route

Gateway of last resort is 100.10.10.2 to network 0.0.0.0

C 198.51.100.0 255.255.255.0 is directly connected, outside

D 192.168.10.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

D 172.18.124.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

C 127.0.0.0 255.255.0.0 is directly connected, cplane

D 10.20.20.0 255.255.255.0 [90/28672] via 10.10.10.2, 0:32:29, inside

C 10.10.10.0 255.255.255.0 is directly connected, inside

C 10.10.20.0 255.255.255.0 is directly connected, management

S* 0.0.0.0 0.0.0.0 [1/0] via 198.51.100.1, outside

ASA 버전 9.2.1 이상에서는 EIGRP 경로만 표시하기 위해 show route eigrp 명령을 사용할 수 있습니다.

ciscoasa(config)# show route eigrp

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, + - replicated route

Gateway of last resort is not set

D 192.168.10.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

D 172.18.124.0 255.255.255.0 [90/131072] via 10.10.10.2, 0:32:29, inside

D 10.20.20.0 255.255.255.0 [90/28672] via 10.10.10.2, 0:32:29, inside - 또한 학습된 네트워크 및 EIGRP 토폴로지에 대한 정보를 얻기 위해 show eigrp topology 명령을 사용할 수 있습니다.

ciscoasa# show eigrp topology

EIGRP-IPv4 Topology Table for AS(10)/ID(10.10.10.1)

Codes: P - Passive, A - Active, U - Update, Q - Query, R - Reply,

r - reply Status, s - sia Status

P 10.20.20.0 255.255.255.0, 1 successors, FD is 28672

via 10.10.10.2 (28672/28416), GigabitEthernet0/1

P 10.10.10.0 255.255.255.0, 1 successors, FD is 2816

via Connected, GigabitEthernet0/1

P 192.168.10.0 255.255.255.0, 1 successors, FD is 131072

via 10.10.10.2 (131072/130816), GigabitEthernet0/1

P 172.18.124.0 255.255.255.0, 1 successors, FD is 131072

via 10.10.10.2 (131072/130816), GigabitEthernet0/1 - show eigrp neighbors 명령은 활성 네이버 및 관련 정보를 확인하는 데에도 유용합니다. 이 예에서는 1단계에서 ASDM에서 얻은 것과 동일한 정보를 보여 줍니다.

ciscoasa# show eigrp neighbors

EIGRP-IPv4 neighbors for process 10

H Address Interface Hold Uptime SRTT RTO Q Seq (sec) (ms)Cnt Num

0 10.10.10.2 Gi0/1 12 00:39:12 107 642 0 1

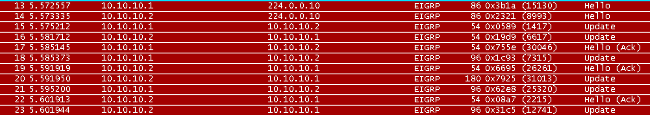

패킷 플로우

패킷 플로우입니다.

- ASA는 링크에 나타나며 모든 EIGRP 구성 인터페이스를 통해 mCast Hello 패킷을 전송합니다.

- R1은 Hello 패킷을 수신하고 mCast Hello 패킷을 전송합니다.

- ASA는 Hello 패킷을 수신하고 초기화 프로세스임을 나타내는 초기 비트 세트와 함께 업데이트 패킷을 전송합니다.

- R1은 업데이트 패킷을 수신하고 초기화 프로세스임을 나타내는 초기 비트 세트와 함께 업데이트 패킷을 전송합니다.

- ASA와 R1이 모두 Hello를 교환하고 인접 디바이스 인접성이 설정되면 ASA와 R1이 모두 ACK 패킷으로 응답합니다. 이는 업데이트 정보가 수신되었음을 나타냅니다.

- ASA는 업데이트 패킷의 R1에 라우팅 정보를 전송합니다.

- R1은 토폴로지 테이블에 업데이트 패킷 정보를 삽입합니다. 토폴로지 테이블에는 네이버에서 광고하는 모든 대상이 포함됩니다. 각 목적지가 목적지로 이동할 수 있는 모든 네이버 및 관련 메트릭스와 함께 나열되도록 구성됩니다.

- 그런 다음 R1은 ASA에 업데이트 패킷을 전송합니다.

- 업데이트 패킷을 수신하면 ASA는 ACK 패킷을 R1에 전송합니다. ASA와 R1이 서로 업데이트 패킷을 성공적으로 수신하면 토폴로지 테이블에서 successor(최적) 및 실행 가능한 successor(백업) 경로를 선택하고 successor 경로를 라우팅 테이블에 제공할 준비가 됩니다.

문제 해결

이 섹션에는 EIGRP 문제를 해결하는 데 유용할 수 있는 debug 및 show 명령에 대한 정보가 포함되어 있습니다.

트러블슈팅 명령

OIT(Output Interpreter Tool)(등록된 고객만 해당)는 특정 show 명령을 지원합니다. show 명령 출력 분석을 보려면 OIT를 사용합니다.

참고: debug 명령을 사용하기 전에 Debug 명령에 대한 중요 정보를 참조하십시오. 확산 업데이트 알고리즘(DUAL) 유한 상태 머신의 디버그 정보를 표시하려면 특권 EXEC 모드에서 debug eigrp fsm 명령을 사용합니다. 이 명령을 사용하면 EIGRP의 실행 가능한 successor 활동을 관찰하고 경로 업데이트가 라우팅 프로세스에 의해 설치 및 삭제되는지 확인할 수 있습니다.

R1을 사용한 성공적인 피어링 내에서 debug 명령의 출력입니다. 시스템에 성공적으로 설치된 각기 다른 경로를 확인할 수 있습니다.

EIGRP-IPv4(Default-IP-Routing-Table:10): Callback: route_adjust GigabitEthernet0/1

DUAL: dest(10.10.10.0 255.255.255.0) not active

DUAL: rcvupdate: 10.10.10.0 255.255.255.0 via Connected metric 2816/0 on topoid 0

DUAL: Find FS for dest 10.10.10.0 255.255.255.0. FD is 4294967295, RD is 4294967

295 on topoid 0 found

DUAL: RT installed 10.10.10.0 255.255.255.0 via 0.0.0.0

DUAL: Send update about 10.10.10.0 255.255.255.0. Reason: metric chg on topoid

0

DUAL: Send update about 10.10.10.0 255.255.255.0. Reason: new if on topoid 0

DUAL: dest(10.20.20.0 255.255.255.0) not active

DUAL: rcvupdate: 10.20.20.0 255.255.255.0 via 10.10.10.2 metric 28672/28416 on t

opoid 0

DUAL: Find FS for dest 10.20.20.0 255.255.255.0. FD is 4294967295, RD is 4294967

295 on topoid 0 found

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 10.20.20.0 ()

DUAL: RT installed 10.20.20.0 255.255.255.0 via 10.10.10.2

DUAL: Send update about 10.20.20.0 255.255.255.0. Reason: metric chg on topoid

0

DUAL: Send update about 10.20.20.0 255.255.255.0. Reason: new if on topoid 0

DUAL: dest(172.18.124.0 255.255.255.0) not active

DUAL: rcvupdate: 172.18.124.0 255.255.255.0 via 10.10.10.2 metric 131072/130816

on topoid 0

DUAL: Find FS for dest 172.18.124.0 255.255.255.0. FD is 4294967295, RD is 42949

67295 on topoid 0 found

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 172.18.124.0 ()

DUAL: RT installed 172.18.124.0 255.255.255.0 via 10.10.10.2

DUAL: Send update about 172.18.124.0 255.255.255.0. Reason: metric chg on topoi

d 0

DUAL: Send update about 172.18.124.0 255.255.255.0. Reason: new if on topoid 0

DUAL: dest(192.168.10.0 255.255.255.0) not active

DUAL: rcvupdate: 192.168.10.0 255.255.255.0 via 10.10.10.2 metric 131072/130816

on topoid 0

DUAL: Find FS for dest 192.168.10.0 255.255.255.0. FD is 4294967295, RD is 42949

67295 on topoid 0 found

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 192.168.10.0 ()

DUAL: RT installed 192.168.10.0 255.255.255.0 via 10.10.10.2

DUAL: Send update about 192.168.10.0 255.255.255.0. Reason: metric chg on topoi

d 0

DUAL: Send update about 192.168.10.0 255.255.255.0. Reason: new if on topoid 0

debug eigrp neighbor 명령도 사용할 수 있습니다. Cisco ASA에서 R1과 새 네이버 관계를 성공적으로 생성했을 때 이 debug 명령의 출력입니다.

ciscoasa# EIGRP-IPv4(Default-IP-Routing-Table:10): Callback: route_adjust Gigabi

tEthernet0/1

EIGRP: New peer 10.10.10.2

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 10.20.20.0 ()

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 172.18.124.0 ()

EIGRP-IPv4(Default-IP-Routing-Table:10): route installed for 192.168.10.0 ()

또한 Cisco ASA와 해당 피어 간의 자세한 EIGRP 메시지 교환 정보를 위해 디버그 EIGRP 패킷을 사용할 수 있습니다. 이 예에서는 라우터(R1)에서 인증 키가 변경되었으며 디버그 출력에 인증 불일치가 문제가 있음을 보여줍니다.

ciscoasa# EIGRP: Sending HELLO on GigabitEthernet0/1

AS 655362, Flags 0x0, Seq 0/0 interfaceQ 1/1 iidbQ un/rely 0/0

EIGRP: pkt key id = 1, authentication mismatch

EIGRP: GigabitEthernet0/1: ignored packet from 10.10.10.2, opcode = 5

(invalid authentication)

EIGRP 네이버십이 Syslogs ASA-5-336010으로 다운됨

EIGRP 배포 목록이 변경되면 ASA는 EIGRP 네이버십을 삭제합니다. 이 Syslog 메시지가 표시됩니다.

EIGRP Nieghborship Resets with syslogs ASA-5-336010: EIGRP-IPv4: PDM(314 10:

Neighbor 10.15.0.30 (GigabitEthernet0/0) is down: route configuration changed

이 컨피그레이션에서는 ACL에 새 acl 항목이 추가될 때마다 Eigrp-network-list EIGRP 인접 관계가 재설정됩니다.

router eigrp 10

distribute-list Eigrp-network-list in

network 10.10.10.0 255.0.0.0

passive-interface default

no passive-interface inside

redistribute static

access-list Eigrp-network-list standard permit any

인접 디바이스 관계가 인접 디바이스와 작동 중임을 확인할 수 있습니다.

ciscoasa(config)# show eigrp neighbors

EIGRP-IPv4 neighbors for process 10

H Address Interface Hold Uptime SRTT RTO Q Seq

(sec) (ms) Cnt Num

0 10.10.10.2 Gi0/3 10 00:01:22 1 5000 0 5

ciscoasa(config)# show eigrp neighbors

EIGRP-IPv4 neighbors for process 10

H Address Interface Hold Uptime SRTT RTO Q Seq

(sec) (ms) Cnt Num

0 10.10.10.2 Gi0/3 13 00:01:29 1 5000 0 5

이제 access-list Eigrp-network-list standard deny 172.18.24.0 255.255.255.0을 추가할 수 있습니다.

%ASA-5-111010: User 'enable_15', running 'CLI' from IP 0.0.0.0, executed 'debug

eigrp fsm'

%ASA-7-111009: User 'enable_15' executed cmd: show access-list

%ASA-5-111008: User 'enable_15' executed the 'access-list Eigrp-network-list line

1 permit 172.18.24.0 255.255.255.0' command.

%ASA-5-111010: User 'enable_15', running 'CLI' from IP 0.0.0.0, executed 'access-list

Eigrp-network-list line 1 permit 172.18.24.0.0 255.255.255.0'

%ASA-7-111009: User 'enable_15' executed cmd: show eigrp neighbors

%ASA-5-336010: EIGRP-IPv4: PDM(599 10: Neighbor 10.10.10.2 (GigabitEthernet0/3) is

down: route configuration changed

%ASA-5-336010: EIGRP-IPv4: PDM(599 10: Neighbor 10.10.10.2 (GigabitEthernet0/3) is

up: new adjacency

이러한 로그는 debug eigrp fsm에서 확인할 수 있습니다.

IGRP2: linkdown: start - 10.10.10.2 via GigabitEthernet0/3

DUAL: Destination 10.10.10.0 255.255.255.0 for topoid 0

DUAL: linkdown: finish

이는 8.4 및 8.6부터 9.1까지의 모든 새 ASA 버전에서 발생할 수 있는 동작입니다. 12.4~15.1 코드 트레인을 실행하는 라우터에서도 동일한 현상이 나타났습니다. 그러나 ACL을 변경해도 EIGRP 인접성이 재설정되지 않기 때문에 ASA 버전 8.2 및 이전 ASA 소프트웨어 버전에서는 이러한 동작이 관찰되지 않습니다.

EIGRP는 인접 디바이스가 처음 가동될 때 전체 토폴로지 테이블을 인접 디바이스에 전송한 다음 변경 사항만 전송하므로, EIGRP의 이벤트 중심 특성을 사용하여 배포 목록을 구성하면 인접 디바이스 관계를 완전히 재설정하지 않으면 변경 사항을 적용하기 어려워집니다. 라우터는 현재 배포 목록에 지정된 대로 변경 사항을 적용하기 위해 어떤 경로가 변경되었는지(즉, 전송/수락될 것인지 여부) 확인하기 위해 네이버에서 보내고 받는 모든 경로를 추적해야 합니다. 단순히 이웃간의 인접성을 해체하고 재설정하는 것이 훨씬 수월하다.

인접성이 해제되고 재설정되면 특정 인접 디바이스 간의 모든 학습된 경로가 단순히 잊혀지며 인접 디바이스 간의 전체 동기화가 새로운 배포 목록을 통해 새롭게 수행됩니다.

Cisco IOS 라우터의 문제를 해결하기 위해 사용하는 대부분의 EIGRP 기술은 Cisco ASA에 적용할 수 있습니다. EIGRP 문제를 해결하려면 Main(기본) Troubleshooting Flowchart(문제 해결 흐름도)를 사용합니다. Main(기본)으로 표시된 상자에서 시작합니다.

일반적인 문제

EIGRP 버그에 영향을 미치는 ASA

- 네이버 연결이 끊긴 후 CSCun18948 ASA EIGRP 경로가 중단되었습니다.

- CSCum97632 RU: "no nameif" 이후 마스터/슬레이브 유닛의 부실 EIGRP 요약 경로

- CSCuj30271 EIGRP: config를 실행하는 ASA에서 인증 키 명령이 제거되었습니다.

- ASA 장애 조치 후 활성 ASA의 CSCuj47104 EIGRP 경로가 삭제됩니다.

- CSCum93000 RU: 기본 ASA에서 "no nameif" 다음에 오는 슬레이브 유닛의 부실 EIGRP 경로입니다.

- CSCup32973 ASA EIGRP는 업데이트를 수신한 후 보류 시간을 재설정하지 않습니다.

- CSCts93346 RIM: ASA 멀티 컨텍스트 모드에서 EIGRP 및 OSPFv2에 대한 장애 조치 지원.

- CSCuc92292 ASA는 버전 문제로 인해 라우터와 EIGRP 인접성을 설정하지 못할 수 있습니다.

- CSCuj13918 [RU:EIGRP] 인접 디바이스가 고정 경로를 구성한 후 다운됩니다.

- CSCuj23967 EIGRP:기본 후보 EIGRP 경로가 있는 ASA의 트래픽이 실패합니다.

- CSCte01475 EIGRP : distribute-list가 작동하지 않는 고정 경로 재배포

ASA EIGRP 개선 요청.

CSCug90292 ASA: EIGRP A/S 불일치에 대한 디버그 또는 Syslog 출력이 없습니다.

CSCtc43373 CSM: 참고 - ASA 플랫폼에서 EIGRP 구성을 지원합니다.

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

02-Apr-2007 |

최초 릴리스 |

피드백

피드백