소개

이 문서에서는 Firepower 모듈의 AMP(Network Advanced Malware Protection)/파일 액세스 제어 기능과 ASDM(Adaptive Security Device Manager)을 사용하여 이를 구성하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- ASA 방화벽 및 ASDM에 대한 지식

- Firepower 어플라이언스 지식

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- 소프트웨어 버전 5.4.1 이상을 실행하는 ASA Firepower 모듈(ASA 5506X/5506H-X/5506W-X, ASA 5508-X, ASA 5516-X).

- 소프트웨어 버전 6.0.0 이상을 실행하는 ASA Firepower 모듈(ASA 5515-X, ASA 5525-X, ASA 5545-X, ASA 5555-X).

- 7.5.1 이상.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

악의적인 소프트웨어/악성코드는 다양한 방법으로 조직의 네트워크에 침입할 수 있습니다. 이 악성 소프트웨어 및 악성코드의 영향을 식별하고 완화하기 위해 Firepower의 AMP 기능을 사용하여 네트워크에서 악성 소프트웨어 및 악성코드의 전송을 탐지하고 선택적으로 차단할 수 있습니다.

파일 제어 기능을 사용하면 파일 업로드 및 다운로드의 전송을 모니터링(탐지), 차단 또는 허용하도록 선택할 수 있습니다. 예를 들어, 사용자에 의한 실행 파일의 다운로드를 차단하는 파일 정책이 구현될 수 있다.

Network AMP 기능을 사용하면 일반적으로 사용되는 프로토콜을 통해 모니터링할 파일 유형을 선택하고 SHA 256 해시, 파일의 메타데이터 또는 파일 자체의 복사본도 악성코드 분석을 위해 Cisco Security Intelligence Cloud로 전송할 수 있습니다. 클라우드는 파일 분석을 기반으로 파일 해시의 속성을 정상 또는 악성으로 반환합니다.

파일 제어 및 Firepower용 AMP를 파일 정책으로 구성하고 전체 액세스 제어 컨피그레이션의 일부로 사용할 수 있습니다. 액세스 제어 규칙과 관련된 파일 정책은 규칙 조건을 충족하는 네트워크 트래픽을 검사합니다.

참고: 이 기능을 구성하려면 Firepower 모듈에 Protect/Control/Malware 라이센스가 있어야 합니다. 라이센스를 확인하려면 Configuration(컨피그레이션) > ASA Firepower Configuration(ASA 컨피그레이션) > License(라이센스)를 선택합니다.

파일 제어/네트워크 AMP에 대한 파일 정책 구성

파일 액세스 제어 구성

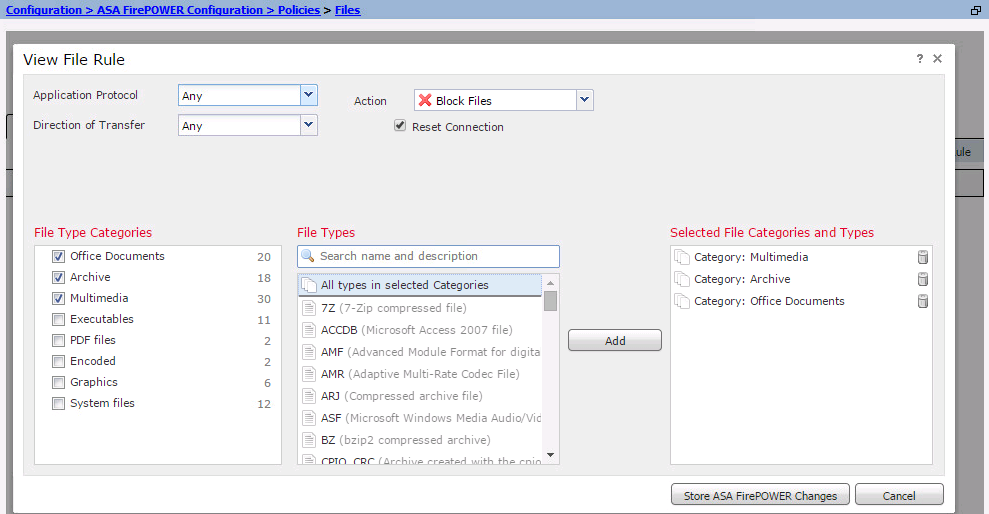

ASDM에 로그인하고 Configuration(컨피그레이션) > ASA Configuration(ASA Firepower 컨피그레이션) > Policies(정책) > Files(파일)를 선택합니다. New File Policy(새 파일 정책) 대화 상자가 나타납니다.

새 정책의 Name(이름)과 Description(설명)(선택 사항)을 입력한 다음 Store ASA Firepower Changes(ASA 변경 사항 저장) 옵션을 클릭합니다. File Policy Rule 페이지가 나타납니다.

파일 정책에 규칙을 추가하려면 Add File Rule을 클릭합니다. 파일 규칙을 사용하면 악성코드를 로깅, 차단 또는 스캔할 파일 유형을 세부적으로 제어할 수 있습니다.

애플리케이션 프로토콜: 애플리케이션 프로토콜을 Any(기본값) 또는 특정 프로토콜(HTTP, SMTP, IMAP, POP3, FTP, SMB)로 지정합니다.

전송 방향: 파일 전송 방향을 지정합니다. 애플리케이션 프로토콜에 따라 Any 또는 Upload/Download가 될 수 있습니다. 파일 다운로드를 위한 프로토콜(HTTP, IMAP, POP3, FTP, SMB)과 파일 업로드를 위한 프로토콜(HTTP, SMTP, FTP, SMB)을 검사할 수 있습니다. 사용자가 파일을 보내거나 받는지에 관계없이 여러 애플리케이션 프로토콜에서 파일을 탐지하려면 Any 옵션을 사용합니다.

조치: 파일 액세스 제어 기능에 대한 조치를 지정합니다. 작업은 Detect Files(파일 탐지) 또는 Block Files(파일 차단)입니다. Detect File 작업은 이벤트를 생성하고 Block Files 작업은 이벤트를 생성하고 파일 전송을 차단합니다. Block Files 작업을 사용하면 선택적으로 Reset Connection을 선택하여 연결을 종료할 수 있습니다.

파일 유형 범주: 파일을 차단하거나 경고를 생성할 파일 유형 범주를 선택합니다.

파일 유형: 파일 유형을 선택합니다. File Types 옵션은 특정 파일 유형을 선택할 수 있는 좀 더 세부적인 옵션을 제공합니다.

컨피그레이션을 저장하려면 Store ASA Firepower Changes(ASA 변경 사항 저장) 옵션을 선택합니다.

네트워크 악성코드 차단 구성(Network AMP)

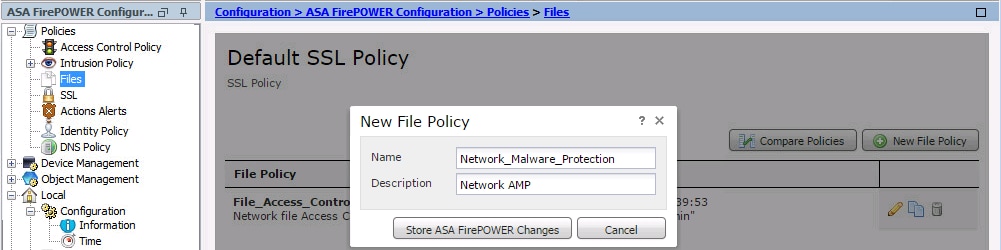

ASDM에 로그인하고 Configuration(컨피그레이션) > ASA Configuration(ASA Firepower 컨피그레이션) > Policies(정책) > Files(파일)로 이동합니다. File Policy 페이지가 나타납니다. 이제 The New File Policy(새 파일 정책) 대화 상자를 클릭합니다.

새 정책에 대한 Name(이름)과 Description(선택 사항)을 입력한 다음 Store ASA Firepower Changes(ASA 변경 사항 저장) 옵션을 클릭합니다. File Policy Rules 페이지가 나타납니다.

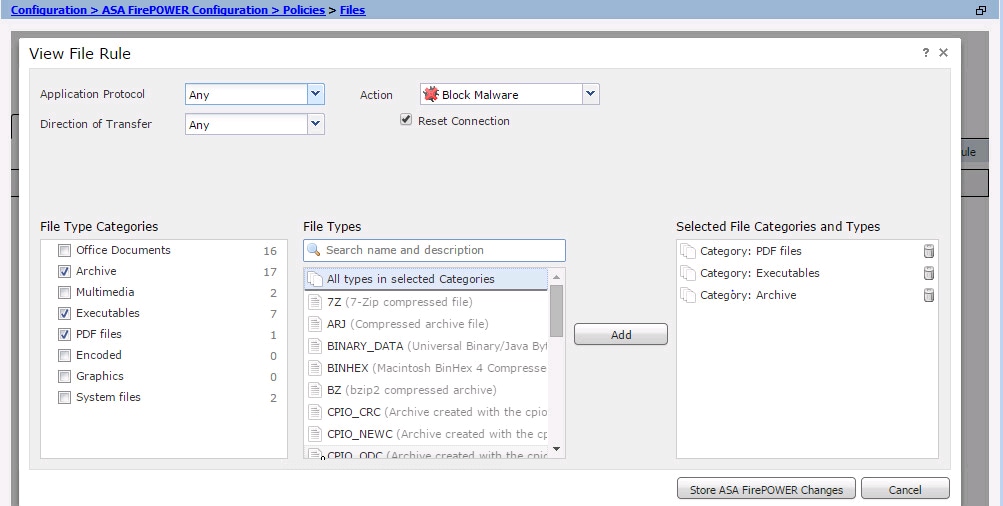

파일 정책에 규칙을 추가하려면 Add File Rule 옵션을 클릭합니다. File rule(파일 규칙)은 악성코드를 로깅, 차단 또는 스캔할 파일 유형을 세부적으로 제어합니다.

애플리케이션 프로토콜: Any(기본값) 또는 특정 프로토콜(HTTP, SMTP, IMAP, POP3, FTP, SMB)을 지정합니다.

전송 방향: 파일 전송 방향을 지정합니다. 애플리케이션 프로토콜에 따라 Any 또는 Upload/Download가 될 수 있습니다. 파일 다운로드를 위해 프로토콜(HTTP, IMAP, POP3, FTP, SMB)을 검사하고, 파일 업로드를 위해 프로토콜(HTTP, SMTP, FTP, SMB)을 검사할 수 있습니다. 파일을 보내거나 받는 사용자에 관계없이 여러 애플리케이션 프로토콜에서 파일을 탐지하려면 Any 옵션을 사용합니다.

조치: Network Malware Protection 기능의 경우 Malware Cloud Lookup 또는 Block Malware입니다. Action Malware Cloud Lookup은 이벤트만 생성하는 반면, action Block Malware는 이벤트를 생성하고 악성코드 파일 전송을 차단합니다.

참고: Malware Cloud Lookup 및 Block Malware 규칙을 사용하면 Firepower에서 SHA-256 해시를 계산하고 이를 클라우드 조회 프로세스로 전송하여 네트워크를 통과하는 파일에 악성코드가 포함되어 있는지 확인할 수 있습니다.

파일 유형 범주: 특정 파일 범주를 선택합니다.

File Types(파일 유형): 더 세분화된 파일 유형을 위해 특정 파일 유형을 선택합니다.

Store ASA Firepower Changes(ASA 변경 사항 저장) 옵션을 선택하여 컨피그레이션을 저장합니다.

참고: 파일 정책은 다음 규칙-작업 순서로 파일을 처리합니다. 차단은 단순 탐지 및 로깅보다 우선하는 악성코드 검사보다 우선합니다.

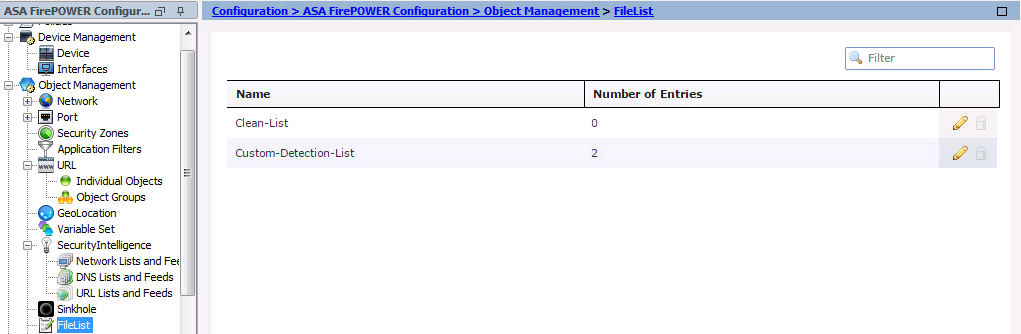

네트워크 기반 AMP(Advanced Malware Protection)를 구성했는데 Cisco Cloud가 파일 속성을 잘못 탐지하면 SHA-256 해시 값을 사용하여 파일 목록에 파일을 추가하여 나중에 파일 속성을 더 효과적으로 탐지할 수 있습니다. 파일 목록 유형에 따라 다음을 수행할 수 있습니다.

- 클라우드가 정상 성향을 할당한 것처럼 파일을 처리하려면 파일을 정상 목록에 추가합니다.

- 클라우드에서 악성코드 성향을 할당한 것처럼 파일을 처리하려면 파일을 사용자 지정 목록에 추가합니다.

이를 구성하려면 Configuration(컨피그레이션) > ASA Domain Configuration(ASA Firepower 컨피그레이션) > Object Management(개체 관리) > File List(파일 목록)로 이동하고 목록을 편집하여 SHA-256을 추가합니다.

파일 정책에 대한 액세스 제어 정책 구성

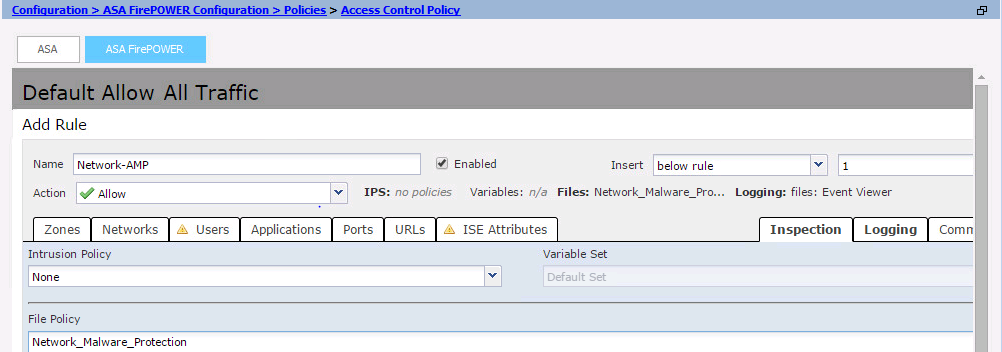

이 이미지에 표시된 대로 Configuration(컨피그레이션) > ASA Firepower Configuration(ASA 컨피그레이션) > Policies(정책) > Access Control Policy(액세스 제어 정책)로 이동하여 새 액세스 규칙을 생성하거나 기존 액세스 규칙을 수정합니다.

파일 정책을 구성하려면 Action(작업)이 Allow(허용)여야 합니다. Inspection(검사) 탭으로 이동하고 드롭다운 메뉴에서 File Policy(파일 정책)를 선택합니다.

로깅을 활성화하려면 logging 옵션을 탐색하고 적절한 logging 옵션 & Log Files 옵션을 선택합니다. 컨피그레이션을 저장하려면 Save/Add 버튼을 클릭합니다.

AC 정책 변경 사항을 저장하려면 Store ASA Firepower Changes(ASA 정책 변경 사항 저장) 옵션을 선택합니다.

액세스 제어 정책 구축

ASDM의 Deploy(구축) 옵션으로 이동하고 드롭다운 메뉴에서 Deploy Domain Change(Firepower 변경 구축) 옵션을 선택합니다. Deploy(구축) 옵션을 클릭하여 변경 사항을 구축합니다.

Monitoring(모니터링) > ASA Monitoring Monitoring(ASA Firepower 모니터링) > Task Status(작업 상태)로 이동합니다. 컨피그레이션 변경 사항을 적용하려면 작업을 완료해야 합니다.

참고: 버전 5.4.x에서 센서에 액세스 정책을 적용하려면 Apply ASA Firepower Changes(ASA 변경 적용)를 클릭해야 합니다.

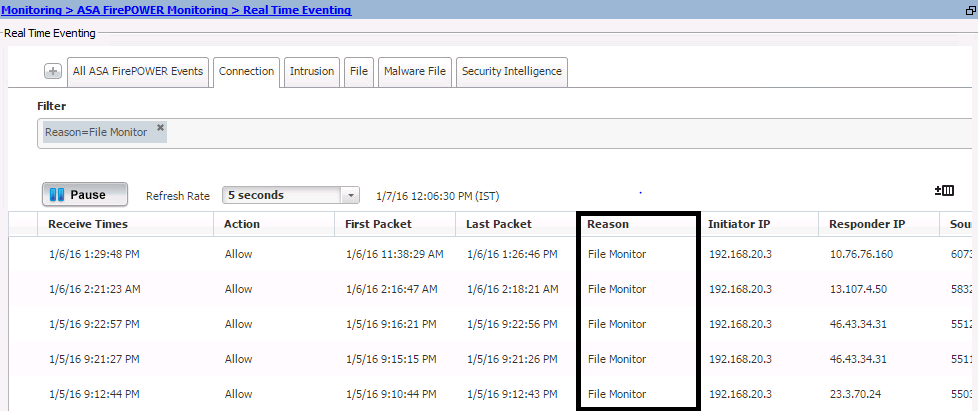

파일 정책 이벤트에 대한 연결 모니터링

파일 정책과 관련된 Firepower 모듈에서 생성된 이벤트를 보려면 Monitoring(모니터링) > ASA Monitoring(ASA Firepower 모니터링) > Real Time Eventing(실시간 이벤트)으로 이동합니다.

다음을 확인합니다.

현재 이 설정에 사용 가능한 확인 절차는 없습니다.

문제 해결

파일 정책이 프로토콜/방향/작업/파일 형식으로 올바르게 구성되었는지 확인합니다. 액세스 규칙에 올바른 파일 정책이 포함되어 있는지 확인합니다.

액세스 제어 정책 구축이 성공적으로 완료되었는지 확인합니다.

연결 이벤트 및 파일 이벤트(Monitoring > ASA Firepower Monitoring > Real Time Eventing)를 모니터링하여 트래픽 흐름이 올바른 규칙에 도달하는지 확인합니다.

관련 정보