개요

이메일을 통해 조직이 직면하는 대부분의 위협, 공격 및 문제는 스팸, 악성코드 및 혼합 공격의 형태로 발생합니다. Cisco ESA(Email Security Appliance)에는 이러한 위협이 조직에 진입하기 전에 게이트웨이에서 차단하는 여러 가지 기술과 기능이 포함되어 있습니다. 이 문서에서는 인바운드 및 아웃바운드 이메일 흐름 모두에서 안티스팸, 안티바이러스, 그레이메일 및 Outbreak Filter를 구성하는 모범 사례 접근법에 대해 설명합니다.

안티스팸

안티스팸 보호는 스팸, 피싱, 좀비 공격 등 알려진 위협은 물론 "419" 스캠과 같이 탐지하기 어렵고 수명이 짧은 소규모 이메일 위협도 모두 해결합니다. 또한 Anti-Spam 보호 기능은 다운로드 URL 또는 실행 파일을 통해 악성 콘텐츠를 배포하는 스팸 공격과 같이 새롭게 진화하는 복합 위협을 식별합니다.

Cisco Email Security는 다음과 같은 안티스팸 솔루션을 제공합니다.

- IronPort 안티스팸 필터링(IPAS)

- Cisco Intelligent IMS(Multi-Scan Filtering)

ESA에서 두 솔루션을 모두 라이센스 및 활성화할 수 있지만 특정 메일 정책에서만 사용할 수 있습니다. 이 모범 사례 문서에서는 IMS 기능을 사용하겠습니다.

기능 키 확인

- ESA에서 System Administration(시스템 관리) > Feature Keys(기능 키)로 이동합니다

- Intelligent Multi-Scan 라이센스를 찾고 활성 상태인지 확인합니다.

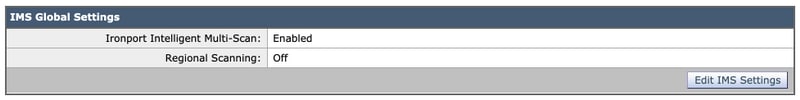

전역 IMS(Intelligent Multi-Scan) 활성화

- On 이 ESA, 탐색 수신 보안 Services> IMS 및 그레이메일

- 클릭 이 사용IMS Global Settings(IMS 전역 설정)의 버튼:

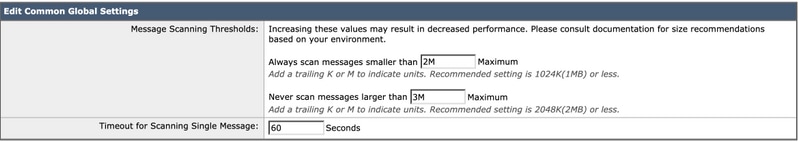

- 공통 전역 설정 및 Edit Global Settings(전역 설정 편집)를 클릭합니다.

- 여기 당신 깡통 구성 다중 설정. 이 권장 설정 현재 표시 에서 이 이미지 아래:

- Submit(제출)을 클릭합니다.및 커밋 변경 사항.

IMS 라이센스 서브스크립션이 없는 경우:

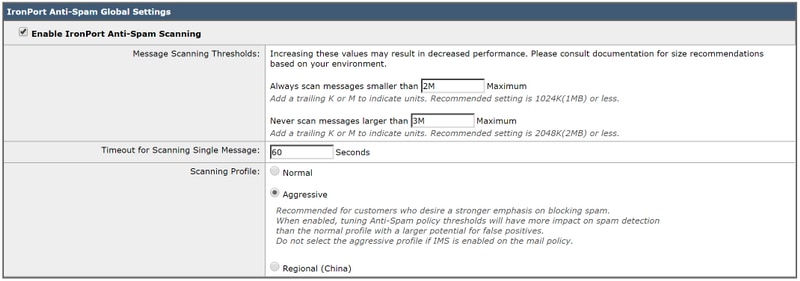

- Security Services(보안 서비스) > IronPort Anti-Spam으로 이동합니다.

- 클릭 이 사용IronPort Anti-Spam의 버튼 개요

- Edit Global Settings(전역 설정 편집)를 클릭합니다

- 여기 당신 깡통 구성 다중 설정. 이 권장 설정 현재 표시 에서 이 이미지 아래:

- Cisco에서는 스팸 차단에 대한 강한 강조를 원하는 고객을 위해 Aggressive Scanning Profile(적극적인 스캐닝 프로필)을 선택할 것을 권장합니다.

- Submit(제출)을 클릭합니다.및 커밋 변경 사항

중앙 집중식 스팸 격리 활성화

Anti-Spam에는 격리로 전송할 수 있는 옵션이 있으므로 스팸 격리가 설정되었는지 확인하는 것이 중요합니다.

- Security Services(보안 서비스) > Spam Quarantine(스팸 격리)으로 이동합니다

- 클릭잉 이 구성단추 의지 테이크 당신 수신 이 흐름결백해 페이지를 참조하십시오.

- 여기 당신 깡통 사용 이 격리 에 의해 확인 이 사용상자 및 요점e 격리 수신 be 중앙 집중형 on 보안관리 A어플라이언스(SMA) 에 의해채움 에서 SMA이름및 IP address. 이 권장 설정 현재 표시 아래:

- Submit(제출)을 클릭합니다.및 커밋 변경 사항

중앙 집중식 격리 설정에 대한 자세한 내용은 Best Practices 문서를 참조하십시오.

정책에서 안티스팸 구성

한 번

인텔리전트

다중

-

스캔

이(가)

전에

configured

전역적으로

,

당신

깡통

지금

적용

인텔리전트

다중

-

스캔

수신

메일

정책:

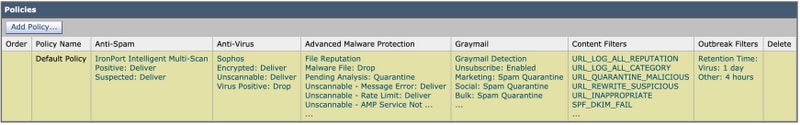

- Mail Policies(메일 정책) > Incoming Mail Policies(수신 메일 정책)로 이동합니다.

- 수신 메일 정책에서는 기본적으로 IronPort 안티스팸 설정을 사용합니다.

- Anti-Spam(안티스팸) 아래의 파란색 링크를 클릭하면 해당 특정 정책에서 사용자 지정된 Anti-Spam(안티스팸) 설정을 사용할 수 있습니다.

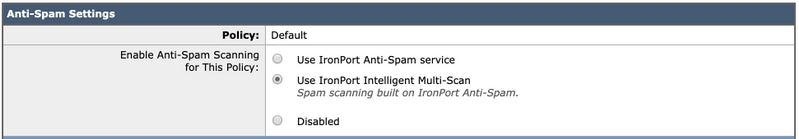

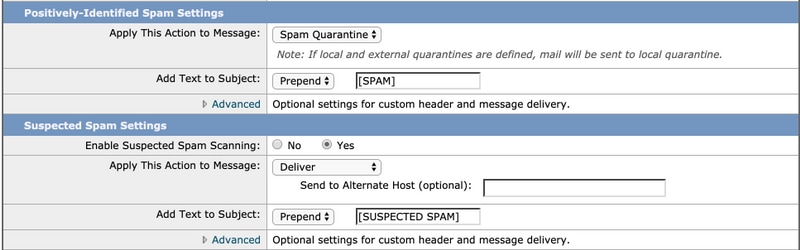

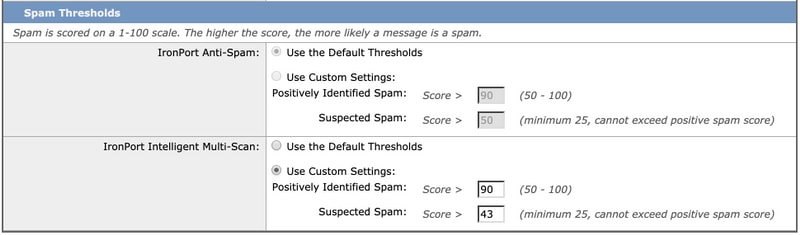

- 아래에서는 사용자 지정 안티스팸 설정을 사용하는 기본 정책을 보여주는 예제를 볼 수 있습니다.

사용자 지정하려는 정책의 안티스팸 아래에 있는 파란색 링크를 클릭하여 수신 메일 정책에 대한 안티스팸 설정을 사용자 지정합니다.

여기 당신 깡통 선택 이 안티-초팸 검사 선택 당신 소원 수신 사용 대상: 이것 정책.

- 대상 이 목적 의 이것 최고 실제얼음 문서, 클릭 이 라디오 단추 다음 수신 Use IronPort 지능형 다중 스위치검사:

다음 두 섹션에는 양성으로 식별된 스팸 설정 및 의심스런 스팸 설정이 포함됩니다.

- 권장 모범 사례는 제목에 추가된 텍스트 [SPAM]을 추가하여 Positively-Identified 스팸 설정에 대한 격리 조치를 구성하는 것입니다.

- 제목에 추가된 텍스트[SUSPECTED SPAM]를 사용하여 Deliver as Suspected Spam Settings(의심스런 스팸 설정에 대한 작업으로 전달)에 적용합니다.

- 스팸 임계값 설정은 변경할 수 있으며, 권장 설정은 양성으로 식별된 스팸 점수를 90으로, 의심스런 스팸 점수를 43으로 사용자 지정하는 것입니다.

- Submit(제출)을 클릭합니다.및 커밋 변경 사항

안티바이러스

안티바이러스 보호는 Sophos와 McAfee라는 두 가지 서드파티 엔진을 통해 제공됩니다. 이러한 엔진은 알려진 모든 악성 위협을 구성된 대로 삭제, 정리 또는 격리하여 필터링합니다.

기능 키 확인

두 기능 키가 모두 활성화되고 활성화되었는지 확인하려면 다음을 수행합니다.

- System Administration(시스템 관리) > Feature Keys(기능 키)로 이동합니다.

- Sophos Anti-Virus 및 McAfee 라이센스가 모두 활성 상태인지 확인합니다.

안티바이러스 검사 사용

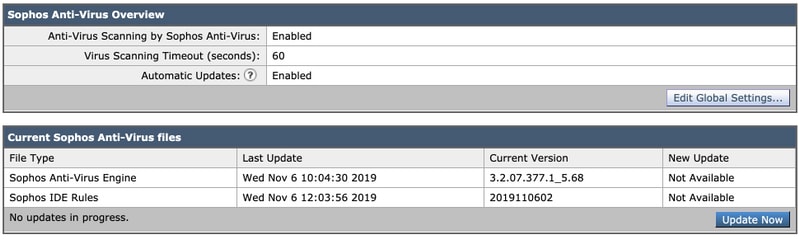

- 탐색 수신 보안 Services> 안티바이러스 - Sophos

- 클릭 이 사용버튼을 클릭합니다.

- 자동 업데이트가 활성화되었고 Sophos Anti-Virus 파일 업데이트가 제대로 작동하는지 확인합니다. 필요한 경우 Update Now(지금 업데이트)를 클릭하여 즉시 파일 업데이트를 시작합니다.

- Submit(제출)을 클릭합니다.및 커밋 변경 사항.

McAfee 라이센스도 활성화된 경우 수신 보안 Services> 안티바이러스 - McAfee

- 클릭 이 사용버튼을 클릭합니다.

- 자동 업데이트가 활성화되었고 McAfee Anti-Virus 파일 업데이트가 제대로 작동하는지 확인하십시오. 필요한 경우 Update Now(지금 업데이트)를 클릭하여 즉시 파일 업데이트를 시작합니다.

- Submit(제출)을 클릭합니다.및 커밋 변경 사항

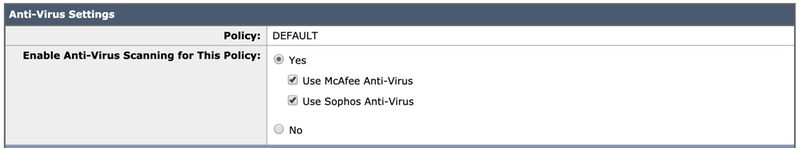

메일 정책에서 안티바이러스 구성

수신 메일 정책에서는 다음을 권장합니다.

- Mail Policies(메일 정책) > Incoming Mail Policies(수신 메일 정책)로 이동합니다.

- 사용자 지정할 정책의 Anti-Virus 아래에서 파란색 링크를 클릭하여 수신 메일 정책에 대한 Anti-Virus 설정을 사용자 지정합니다.

- 여기 당신 깡통 선택 이 안티-바이러스 검사 선택 당신 소원 수신 사용 대상: 이것 정책.

- 대상 이 목적 의 이 b테스트위협얼음 문서, McAfee 및 Sophos Anti-Virus 모두 선택:

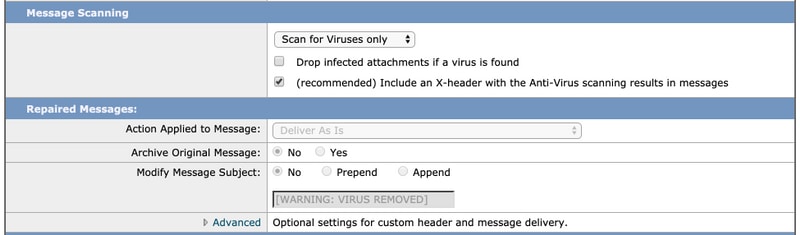

- 파일을 복구하려고 시도하지 않으므로 메시지 스캐닝은 Scan for Viruses로만 유지됩니다.

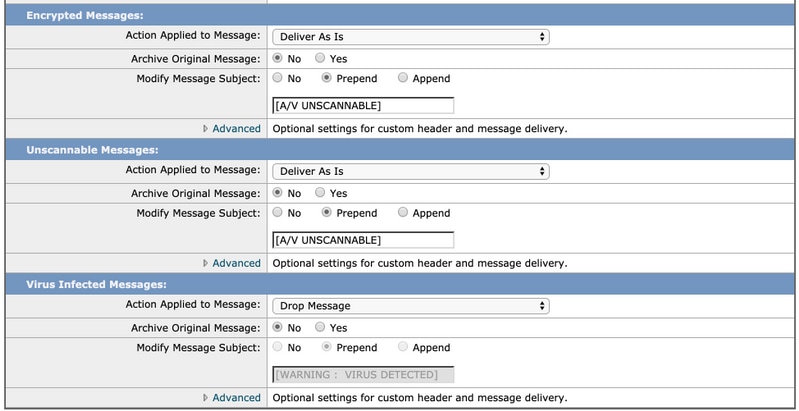

- 암호화된 메시지와 검사할 수 없는 메시지에 대해 권장되는 작업은 주의를 위해 수정된 제목 줄로 있는 그대로 전달하는 것입니다.

- 아래 이미지에 표시된 대로 안티바이러스에 감염된 모든 메시지 삭제를 권장합니다.

- Submit(제출)을 클릭합니다.및 커밋 변경 사항

발신 메일 정책에도 유사한 정책을 사용하는 것이 좋지만, 아웃바운드 이메일의 제목 줄을 수정하지 않는 것이 좋습니다.

그레이메일

Email Security Appliance의 그레이메일 관리 솔루션은 통합된 그레이메일 검사 엔진과 클라우드 기반 수신 거부 서비스의 두 가지 구성 요소로 구성됩니다. 그레이메일 관리 솔루션을 사용하면 조직에서는 통합 그레이메일 엔진을 사용하여 그레이메일을 식별하고 적절한 정책 제어를 적용하며 최종 사용자가 수신 거부 서비스를 사용하여 원치 않는 메시지의 수신을 거부할 수 있는 간편한 메커니즘을 제공할 수 있습니다.

그레이메일 카테고리에는 마케팅 이메일, 소셜 네트워크 이메일 및 대량 이메일이 포함됩니다. 고급 옵션에는 사용자 지정 헤더 추가, 대체 호스트로 전송 및 메시지 보관이 포함됩니다. 이 모범 사례에서는 기본 메일 정책에 대해 그레이메일의 안전한 수신 거부 기능을 사용하도록 설정합니다.

기능 키 확인

- ESA에서 System Administration(시스템 관리) > Feature Keys(기능 키)로 이동합니다

- Graymail Safe Unsubscription을 찾고 활성화되었는지 확인합니다.

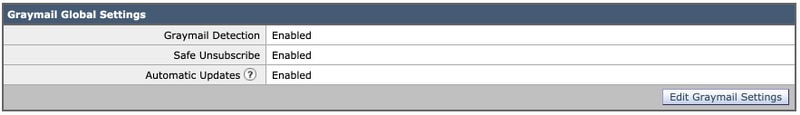

그레이메일 및 안전한 수신 거부 서비스 활성화

- On 이 ESA, 탐색 수신 보안 Services> IMS 및 그레이메일

- 클릭 이 그레이메일 설정 편집그레이메일 전역 설정 단추

- 모든 옵션 선택 - Enable Graymail Detection, Enable Safe Unsubscribe and Enable Automatic Updates:

- Submit(제출)을 클릭합니다.및 커밋 변경 사항

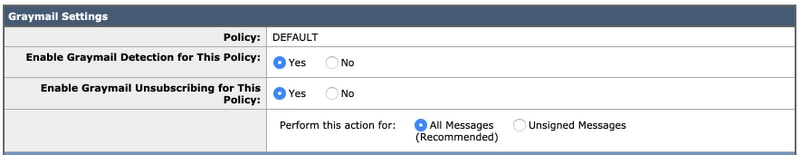

정책에서 그레이메일 및 안전한 수신 거부 구성

그레이메일 한 번

및 안전한 수신 거부

이(가)

전에

configured

전역적으로

,

당신

깡통

지금

이 서비스 적용

수신

메일

정책.

- Mail Policies(메일 정책) > Incoming Mail Policies(수신 메일 정책)로 이동합니다.

- Graymail(그레이메일) 아래의 파란색 링크를 클릭하면 해당 특정 정책에서 사용자 지정된 그레이메일 설정을 사용할 수 있습니다.

- 여기 당신 깡통 선택 그레이메일옵션 당신 소원 수신 사용 대상: 이것 정책.

- 대상 이 목적 의 이것 최고 p위협얼음 문서, 클릭 이 라디오 단추 다음 이 정책에 대해 그레이메일 탐지를 활성화하고 이 정책에 대해 그레이메일 수신 거부를 활성화하려면 다음을 수행합니다.

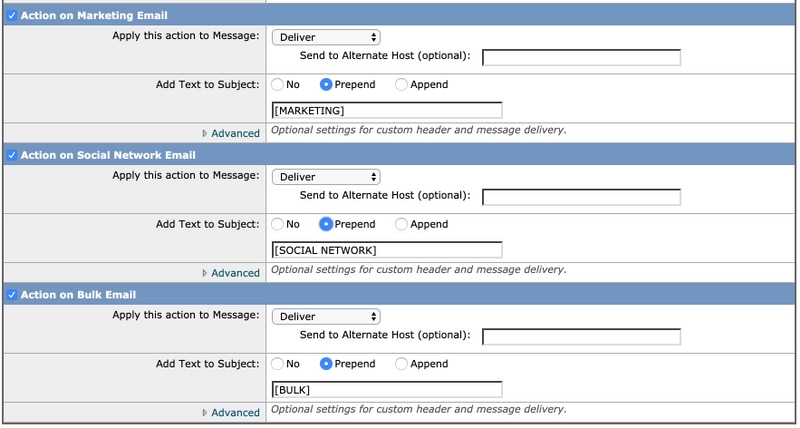

다음 세 섹션에는 Action on Marketing Email Settings(마케팅 이메일 설정 작업), Action on Social Network Email Settings(소셜 네트워크 이메일 설정 작업) 및 Action on Bulk Email Settings(대량 이메일 설정 작업)가 포함됩니다.

- 권장되는 모범 사례는 이러한 기능을 모두 사용하고 아래에 표시된 범주와 관련하여 제목에 추가된 텍스트가 있는 상태로 배달을 수행하는 것입니다.

- Submit(제출)을 클릭합니다.및 커밋 변경 사항

발신 메일 정책에서 그레이메일은 Disabled(비활성화됨) 상태로 유지되어야 합니다.

신종 바이러스 필터

Outbreak Filter는 안티스팸 엔진, URL 검사 및 탐지 기술 등의 트리거를 결합하여 피싱 이메일, 스캠 이메일 등 실제 스팸 범주에 속하지 않는 항목을 올바르게 태깅하고 사용자 알림 또는 격리를 통해 적절하게 처리합니다.

기능 키 확인

- ESA에서 System Administration(시스템 관리) > Feature Keys(기능 키)로 이동합니다

- Outbreak Filter를 찾고 활성 상태인지 확인합니다.

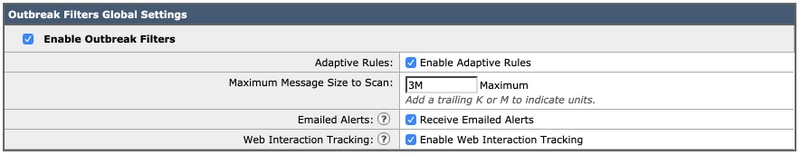

Outbreak Filter 서비스 활성화

- On 이 ESA, 탐색 수신 보안 Services> 신종 바이러스 필터

- 클릭 이 사용outbreak Filter 개요 버튼

- 여기 당신 깡통 구성 다중 설정. 이 권장 설정 현재 표시 에서 이 이미지 아래:

- Submit(제출)을 클릭합니다.및 커밋 변경 사항.

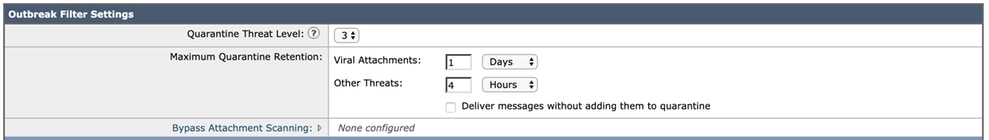

정책에서 Outbreak Filter 구성

신종 바이러스 필터

이(가)

전에

configured

전역적으로

,

당신

깡통

지금

이 기능을 적용할 대상

메일

정책.

- Mail Policies(메일 정책) > Incoming Mail Policies(수신 메일 정책)로 이동합니다.

- Outbreak Filters(Outbreak 필터) 아래의 파란색 링크를 클릭하면 해당 특정 정책에서 사용자 지정된 Outbreak Filter 설정을 사용할 수 있습니다.

- 대상 이 목적 의 이것 최고 실제얼음 문서에서는 Outbreak Filter 설정을 기본값으로 유지합니다.

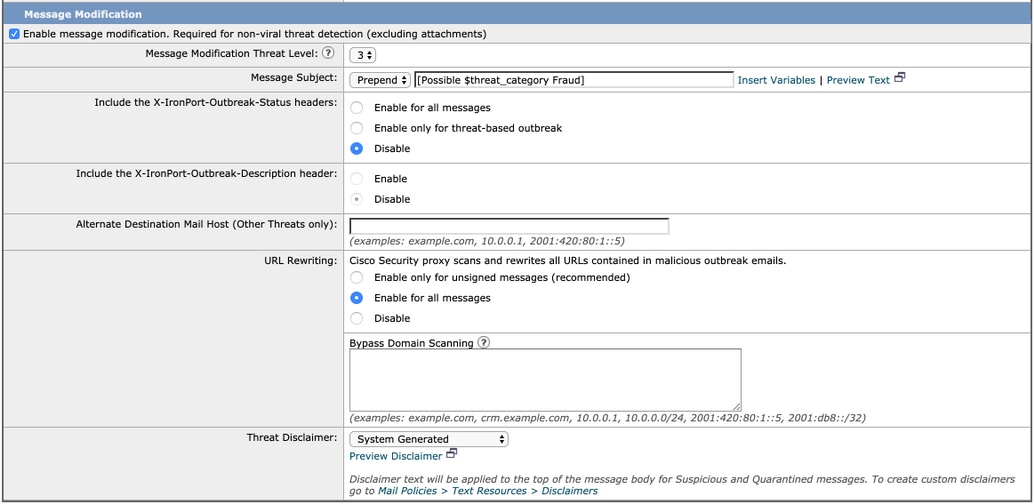

- Outbreak Filter는 URL이 악의적이거나, 의심스럽거나, 피싱된다고 판단될 경우 URL을 재작성할 수 있습니다. URL 기반 위협을 탐지하고 재작성하려면 Enable message modification(메시지 수정 활성화)을 선택합니다.

- 다음 그림과 같이 URL Rewriting(URL 재작성) 옵션이 모든 메시지에 대해 Enable(활성화)인지 확인합니다.

- Submit(제출)을 클릭합니다.및 커밋 변경 사항

발신 메일 정책에는 Outbreak Filter가 Disabled 상태로 유지되어야 합니다.

결론

이 문서에서는 ESA(Email Security Appliance)의 안티스팸, 안티바이러스, 그레이메일 및 Outbreak Filter에 대한 기본 컨피그레이션 또는 모범 사례 컨피그레이션을 설명하는 데 목적이 있습니다. 이러한 필터는 모두 인바운드 및 아웃바운드 이메일 정책에서 사용할 수 있으며, 컨피그레이션 및 필터링이 모두 권장됩니다. 대부분의 보호 기능은 인바운드에 대한 것이지만 아웃바운드 플로우를 필터링하면 릴레이된 이메일 또는 내부 악의적인 공격을 차단할 수 있습니다.