인라인 쌍 모드에서 FTD 인터페이스 구성

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 FTD(Firepower Threat Defense) 어플라이언스에서 Inline Pair Interface의 컨피그레이션, 확인 및 작동에 대해 설명합니다.

사전 요구 사항

요구 사항

이 문서에 대한 특정 요건이 없습니다.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Firepower 4112 FTD (코드 7.x)

- FMC(firepower 관리 센터)(코드 7.x)

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

관련 제품

이 문서는 다음 하드웨어 및 소프트웨어 버전에서도 사용할 수 있습니다.

- FPR1000, FPR2100, FPR4100, FPR9300

- Secure Firewall 3100 및 4200 시리즈

- vFTD

- FTD 소프트웨어 코드 6.2.x 이상

배경 정보

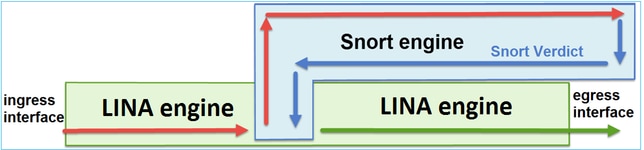

FTD는 2개의 주 엔진으로 구성된 통합 소프트웨어 이미지입니다.

- LINA 엔진

- Snort 엔진

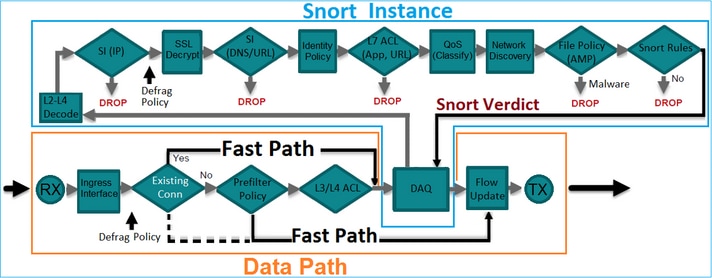

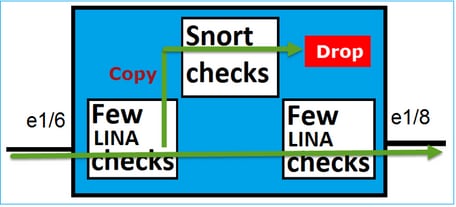

이 그림은 2개의 엔진이 상호 작용하는 방식을 보여줍니다.

- 패킷은 인그레스 인터페이스로 들어가고 LINA 엔진에 의해 처리됩니다.

- FTD 정책에 필요한 경우 Snort 엔진에서 패킷을 검사합니다.

- Snort 엔진이 패킷에 대한 판정을 반환합니다.

- LINA 엔진은 Snort 판정을 기반으로 패킷을 삭제하거나 전달합니다.

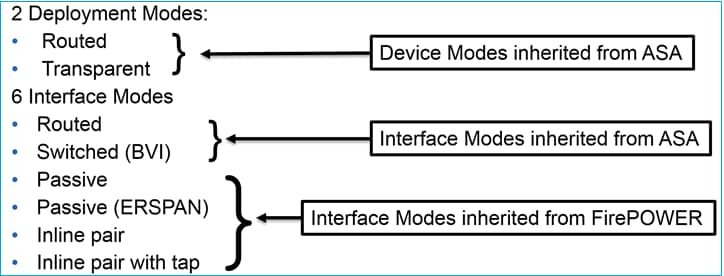

FTD는 그림과 같이 두 가지 구축 모드와 여섯 가지 인터페이스 모드를 제공합니다.

참고: 단일 FTD 어플라이언스에서 인터페이스 모드를 혼합할 수 있습니다.

다음은 다양한 FTD 구축 및 인터페이스 모드에 대한 개괄적인 개요입니다.

| FTD 인터페이스 모드 |

FTD 구축 모드 |

설명 |

트래픽 삭제 가능 |

| 라우팅됨 |

라우팅됨 |

전체 LINA 엔진 및 Snort 엔진 검사 |

예 |

| 전환됨 |

투명 |

전체 LINA 엔진 및 Snort 엔진 검사 |

예 |

| 인라인 쌍 |

라우팅 또는 투명 |

부분 LINA 엔진 및 전체 Snort 엔진 검사 |

예 |

| Tap가 있는 인라인 쌍 |

라우팅 또는 투명 |

부분 LINA 엔진 및 전체 Snort 엔진 검사 |

아니요 |

| 수동 |

라우팅 또는 투명 |

부분 LINA 엔진 및 전체 Snort 엔진 검사 |

아니요 |

| 수동(ERSPAN) |

라우팅됨 |

부분 LINA 엔진 및 전체 Snort 엔진 검사 |

아니요 |

FTD에서 인라인 쌍 인터페이스 구성

네트워크 다이어그램

요건

다음 요구 사항에 따라 인라인 쌍 모드에서 물리적 인터페이스 e1/3 및 e1/4를 구성합니다.

| 인터페이스 | e1/3 | e1/4 |

| 이름 | 내부 | 외부 |

| 보안 영역 | 내부 영역(_Z) | 외부 영역(_Z) |

| 인라인 집합 이름 | 인라인 쌍 1 | |

| 인라인 집합 MTU | 1500 | |

| 링크 상태 전파 | 활성화됨 |

솔루션

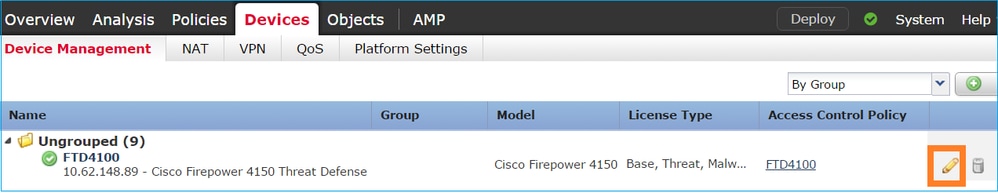

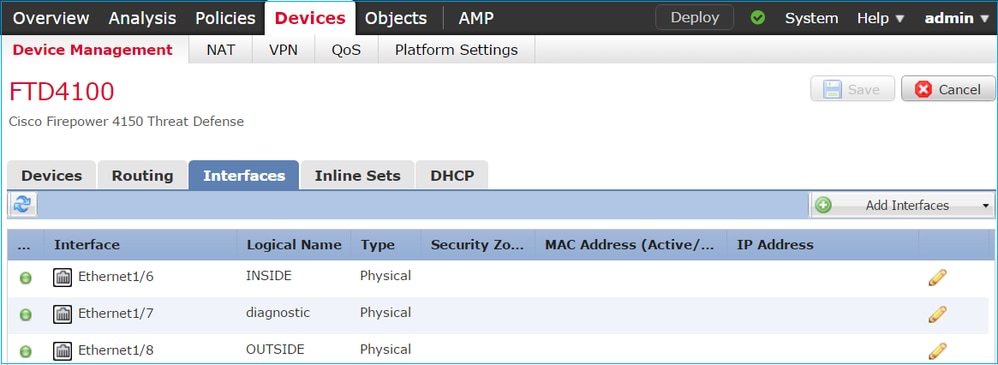

1단계. 개별 인터페이스에 대해 구성하려면 Devices(디바이스) > Device Management(디바이스 관리)로 이동하여 적절한 디바이스를 선택하고 Edit(편집)를 선택합니다.

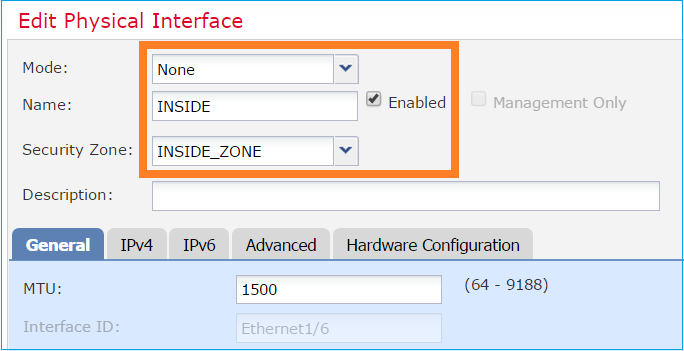

그런 다음 Name을 지정하고 이미지에 표시된 대로 인터페이스에 대해 Enabled(활성화됨)를 선택합니다.

참고: Name은 인터페이스의 이름입니다.

마찬가지로, 인터페이스 Ethernet1/4의 경우 최종 결과는 다음과 같습니다.

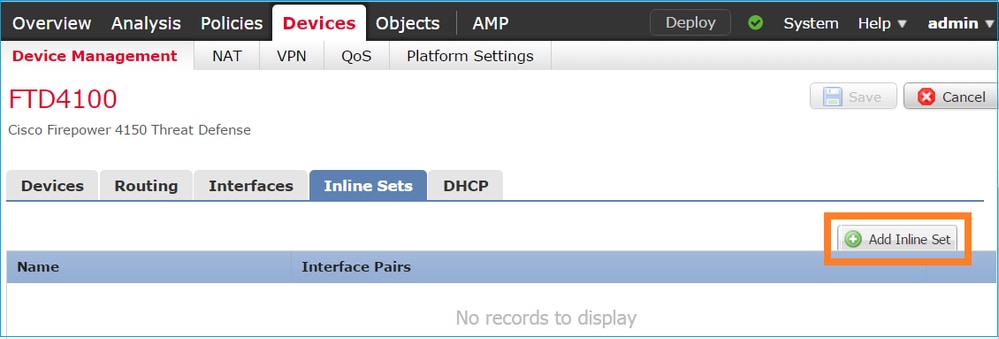

2단계. 인라인 쌍을 구성합니다.

이미지에 표시된 대로 Inline Sets(인라인 세트) > Add Inline Set(인라인 세트 추가)로 이동합니다.

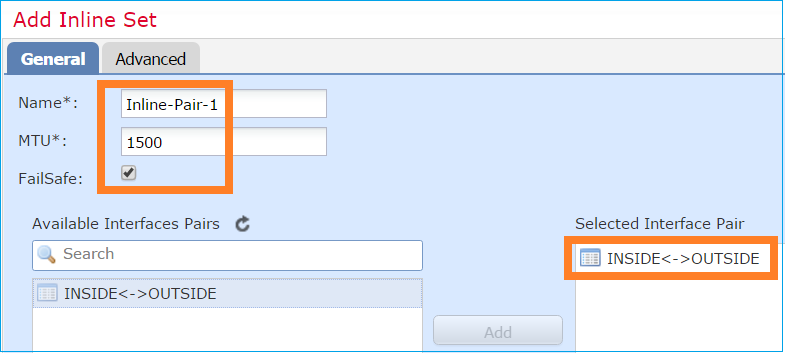

3단계. 이미지에 표시된 요구 사항에 따라 일반 설정을 구성합니다.

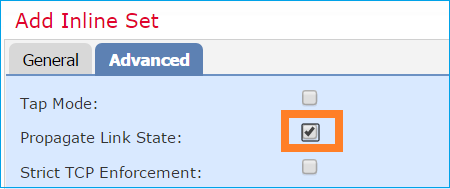

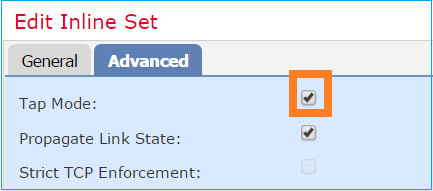

4단계. 그림과 같이 Advanced Settings(고급 설정)에서 Propagate Link State(링크 상태 전파) 옵션을 활성화합니다.

링크 상태 전파는 인라인 집합의 인터페이스 중 하나가 다운될 때 인라인 인터페이스 쌍에서 두 번째 인터페이스를 자동으로 다운시킵니다.

5단계. 변경 사항을 저장하고 구축합니다.

다음을 확인합니다.

구성이 올바르게 작동하는지 확인하려면 이 섹션을 활용하십시오.

FTD CLI에서 인라인 쌍 컨피그레이션을 확인합니다.

솔루션

FTD CLI에 로그인하고 인라인 쌍 컨피그레이션을 확인합니다.

firepower# show inline-set

Inline-set Inline-Pair-1

Mtu is 1500 bytes

Fail-open for snort down is on

Fail-open for snort busy is off

Tap mode is off

Propagate-link-state option is on

hardware-bypass mode is disabled

Interface-Pair[1]:

Interface: Ethernet1/4 "OUTSIDE"

Current-Status: UP

Interface: Ethernet1/3 "INSIDE"

Current-Status: UP

Bridge Group ID: 507

참고: 브리지 그룹 ID는 0과 다른 값입니다. 탭 모드가 켜져 있으면 0입니다.

인터페이스 및 이름 정보:

firepower# show nameif

Interface Name Security

Ethernet1/1 management 0

Ethernet1/3 INSIDE 0

Ethernet1/4 OUTSIDE 0

인터페이스 상태를 확인합니다.

firepower# show interface ip brief

Interface IP-Address OK? Method Status Protocol

Internal-Control0/0 unassigned YES unset up up

Internal-Data0/0 unassigned YES unset up up

Internal-Data0/1 unassigned YES unset up up

Internal-Data0/2 169.254.1.1 YES unset up up

Internal-Data0/3 unassigned YES unset up up

Internal-Data0/4 unassigned YES unset down up

Ethernet1/1 203.0.113.130 YES unset up up

Ethernet1/3 unassigned YES unset up up

Ethernet1/4 unassigned YES unset up up

물리적 인터페이스 정보를 확인합니다.

firepower# show interface e1/3

Interface Ethernet1/3 "INSIDE", is up, line protocol is up

Hardware is EtherSVI, BW 1000 Mbps, DLY 10 usec

MAC address ac4a.670e.641e, MTU 1500

IPS Interface-Mode: inline, Inline-Set: Inline-Pair-1

IP address unassigned

Traffic Statistics for "INSIDE":

170 packets input, 12241 bytes

41 packets output, 7881 bytes

9 packets dropped

1 minute input rate 0 pkts/sec, 37 bytes/sec

1 minute output rate 0 pkts/sec, 19 bytes/sec

1 minute drop rate, 0 pkts/sec

5 minute input rate 0 pkts/sec, 34 bytes/sec

5 minute output rate 0 pkts/sec, 23 bytes/sec

5 minute drop rate, 0 pkts/sec

FTD 인라인 쌍 인터페이스 작업 확인

이 섹션에서는 인라인 쌍 작업을 확인하기 위한 다음 확인 검사에 대해 설명합니다.

- 확인 1. packet-tracer 사용.

- 확인 2. 추적을 사용하여 캡처를 활성화하고 인라인 쌍을 통해 TCP 동기화/승인(SYN/ACK) 패킷을 보냅니다.

- 확인 3. 방화벽 엔진 디버그를 사용하여 FTD 트래픽 모니터링

- 확인 4. 링크 상태 전파 기능을 확인합니다.

- 확인 5. 고정 NAT(Network Address Translation)를 구성합니다.

솔루션

아키텍처 개요

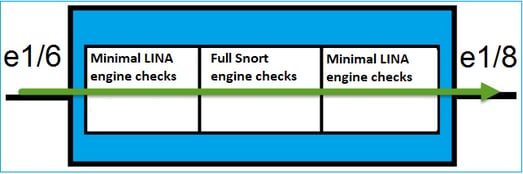

FTD 인터페이스 2개가 인라인 쌍 모드에서 작동하는 경우 이미지에 표시된 대로 패킷이 처리됩니다.

참고: 물리적 인터페이스만 인라인 쌍 집합의 멤버가 될 수 있습니다.

기본 이론

- Inline Pair 2 Physical을 구성하면 인터페이스가 내부적으로 브리징됩니다.

- 기존 인라인 IPS(Intrusion Prevention System)와 매우 유사합니다.

- 라우팅 또는 투명 구축 모드에서 사용할 수 있습니다.

- LINA 엔진 기능(NAT, 라우팅 등)의 대부분은 인라인 쌍을 통과하는 흐름에 사용할 수 없습니다.

- 통과 트래픽은 삭제될 수 있습니다.

- 전체 Snort 엔진 검사와 함께 몇 가지 LINA 엔진 검사가 적용됩니다.

마지막 점은 그림과 같이 시각화할 수 있습니다.

확인 1. 패킷 추적기 사용

중요 포인트가 강조 표시된 상태로 인라인 쌍을 통과하는 패킷을 에뮬레이트하는 패킷 추적기 출력입니다.

firepower# packet-tracer input INSIDE tcp 192.168.201.50 1111 192.168.202.50 80

Phase: 1

Type: NGIPS-MODE

Subtype: ngips-mode

Result: ALLOW

Elapsed time: 11834 ns

Config:

Additional Information:

The flow ingressed an interface configured for NGIPS mode and NGIPS services will be applied

Phase: 2

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Elapsed time: 11834 ns

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced permit ip host 192.168.201.50 host 192.168.202.50 rule-id 268451044

access-list CSM_FW_ACL_ remark rule-id 268451044: ACCESS POLICY: mzafeiro_2m - Mandatory

access-list CSM_FW_ACL_ remark rule-id 268451044: L7 RULE: New-Rule-#1303-ALLOW

Additional Information:

This packet will be sent to snort for additional processing where a verdict will be reached

Phase: 3

Type: NGIPS-EGRESS-INTERFACE-LOOKUP

Subtype: Resolve Egress Interface

Result: ALLOW

Elapsed time: 2440 ns

Config:

Additional Information:

Ingress interface INSIDE is in NGIPS inline mode.

Egress interface OUTSIDE is determined by inline-set configuration

Phase: 4

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Elapsed time: 68320 ns

Config:

Additional Information:

New flow created with id 1801, packet dispatched to next module

Phase: 5

Type: EXTERNAL-INSPECT

Subtype:

Result: ALLOW

Elapsed time: 18056 ns

Config:

Additional Information:

Application: 'SNORT Inspect'

Phase: 6

Type: SNORT

Subtype: identity

Result: ALLOW

Elapsed time: 13668 ns

Config:

Additional Information:

user id: no auth, realm id: 0, device type: 0, auth type: invalid, auth proto: basic, username: none, AD domain: none,

src sgt: 0, src sgt type: unknown, dst sgt: 0, dst sgt type: unknown, abp src: none, abp dst: none, location: none

Phase: 7

Type: SNORT

Subtype: firewall

Result: ALLOW

Elapsed time: 67770 ns

Config:

Network 0, Inspection 0, Detection 0, Rule ID 268451044

Additional Information:

Starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, src sgt: 0, src sgt type: unknown, dst sgt: 0, dst sgt type: unknown, user 9999997, no url or host, no xff

Matched rule ids 268451044 - Allow

Phase: 8

Type: SNORT

Subtype: appid

Result: ALLOW

Elapsed time: 11002 ns

Config:

Additional Information:

service: (0), client: (0), payload: (0), misc: (0)

Result:

input-interface: INSIDE(vrfid:0)

input-status: up

input-line-status: up

output-interface: OUTSIDE(vrfid:0)

output-status: up

output-line-status: up

Action: allow

Time Taken: 204924 ns

확인 2. 인라인 쌍을 통해 TCP SYN/ACK 패킷 전송

Scapy와 같은 유틸리티를 제공하는 패킷을 사용하여 TCP SYN/ACK 패킷을 생성할 수 있습니다. 이 구문은 SYN/ACK 플래그가 활성화된 3개의 패킷을 생성합니다.

root@KALI:~# scapy INFO: Can't import python gnuplot wrapper . Won't be able to plot. WARNING: No route found for IPv6 destination :: (no default route?) Welcome to Scapy (2.2.0) >>> conf.iface='eth0' >>> packet = IP(dst="192.168.201.60")/TCP(flags="SA",dport=80) >>> syn_ack=[] >>> for i in range(0,3): # Send 3 packets ... syn_ack.extend(packet) ... >>> send(syn_ack)

FTD CLI에서 이 캡처를 활성화하고 몇 가지 TCP SYN/ACK 패킷을 전송합니다.

firepower# capture CAPI interface INSIDE trace match ip host 192.168.201.60 any

firepower# capture CAPO interface OUTSIDE match ip host 192.168.201.60 any

에서는 3개의 SYN/ACK 패킷이 FTD를 통과하는 것을 보여줍니다.

firepower# show capture CAPI

3 packets captured

1: 09:20:18.206440 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

2: 09:20:18.208180 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

3: 09:20:18.210026 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

3 packets shown

firepower# show capture CAPO

3 packets captured

1: 09:20:18.206684 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

2: 09:20:18.208210 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

3: 09:20:18.210056 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

3 packets shown

첫 번째 캡처 패킷의 Trace(추적)는 Snort 엔진 판정과 같은 몇 가지 추가 정보를 표시합니다.

firepower# show capture CAPI packet-number 1 trace

3 packets captured

1: 09:20:18.206440 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

Phase: 1

Type: NGIPS-MODE

Subtype: ngips-mode

Result: ALLOW

Elapsed time: 5978 ns

Config:

Additional Information:

The flow ingressed an interface configured for NGIPS mode and NGIPS services will be applied

Phase: 2

Type: ACCESS-LIST

Subtype:

Result: ALLOW

Elapsed time: 5978 ns

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced permit ip host 192.168.201.50 object-group FMC_INLINE_dst_rule_268451044 rule-id 268451044

access-list CSM_FW_ACL_ remark rule-id 268451044: ACCESS POLICY: mzafeiro_2m - Mandatory

access-list CSM_FW_ACL_ remark rule-id 268451044: L7 RULE: New-Rule-#1303-ALLOW

object-group network FMC_INLINE_dst_rule_268451044

network-object 192.168.202.50 255.255.255.255

network-object 192.168.201.60 255.255.255.255

Additional Information:

This packet will be sent to snort for additional processing where a verdict will be reached

Phase: 3

Type: NGIPS-EGRESS-INTERFACE-LOOKUP

Subtype: Resolve Egress Interface

Result: ALLOW

Elapsed time: 1952 ns

Config:

Additional Information:

Ingress interface INSIDE is in NGIPS inline mode.

Egress interface OUTSIDE is determined by inline-set configuration

Phase: 4

Type: FLOW-CREATION

Subtype:

Result: ALLOW

Elapsed time: 45872 ns

Config:

Additional Information:

New flow created with id 1953, packet dispatched to next module

Phase: 5

Type: EXTERNAL-INSPECT

Subtype:

Result: ALLOW

Elapsed time: 18544 ns

Config:

Additional Information:

Application: 'SNORT Inspect'

Phase: 6

Type: SNORT

Subtype: identity

Result: ALLOW

Elapsed time: 25182 ns

Config:

Additional Information:

user id: no auth, realm id: 0, device type: 0, auth type: invalid, auth proto: basic, username: none, AD domain: none,

src sgt: 0, src sgt type: unknown, dst sgt: 0, dst sgt type: unknown, abp src: none, abp dst: none, location: none

Phase: 7

Type: SNORT

Subtype: firewall

Result: ALLOW

Elapsed time: 50924 ns

Config:

Network 0, Inspection 0, Detection 0, Rule ID 268451044

Additional Information:

Starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, src sgt: 0, src sgt type: unknown, dst sgt: 0, dst sgt type: unknown, user 9999997, no url or host, no xff

Matched rule ids 268451044 - Allow

Phase: 8

Type: SNORT

Subtype: appid

Result: ALLOW

Elapsed time: 17722 ns

Config:

Additional Information:

service: (0), client: (0), payload: (0), misc: (0)

Result:

input-interface: INSIDE(vrfid:0)

input-status: up

input-line-status: up

output-interface: OUTSIDE(vrfid:0)

output-status: up

output-line-status: up

Action: allow

Time Taken: 172152 ns

1 packet shown

두 번째 캡처된 패킷의 추적은 패킷이 현재 연결과 일치하므로 ACL 검사를 우회하지만 Snort 엔진에서 계속 검사됨을 보여줍니다.

firepower# show capture CAPI packet-number 2 trace

3 packets captured

2: 09:20:18.208180 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) ack 0 win 8192

Phase: 1

Type: FLOW-LOOKUP

Subtype:

Result: ALLOW

Elapsed time: 1952 ns

Config:

Additional Information:

Found flow with id 1953, using existing flow

Phase: 2

Type: EXTERNAL-INSPECT

Subtype:

Result: ALLOW

Elapsed time: 7320 ns

Config:

Additional Information:

Application: 'SNORT Inspect'

Phase: 3

Type: SNORT

Subtype: appid

Result: ALLOW

Elapsed time: 1860 ns

Config:

Additional Information:

service: (0), client: (0), payload: (0), misc: (0)

Result:

input-interface: INSIDE(vrfid:0)

input-status: up

input-line-status: up

Action: allow

Time Taken: 11132 ns

1 packet shown

확인 3. 허용되는 트래픽에 대한 방화벽 엔진 디버그

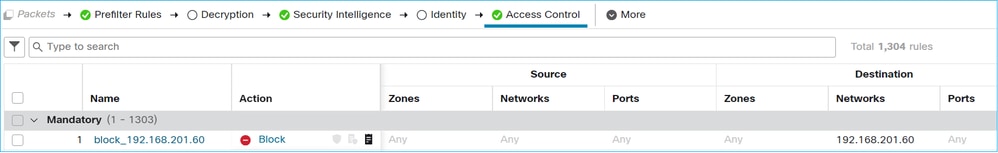

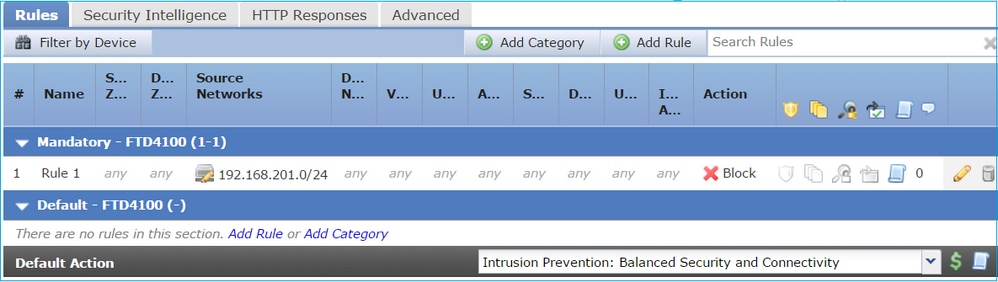

방화벽 엔진 디버그는 그림과 같이 액세스 제어 정책과 같은 FTD Snort 엔진의 특정 구성 요소에 대해 실행됩니다.

Inline Pair를 통해 TCP SYN/ACK 패킷을 전송하는 경우 디버그 출력에서 다음을 확인할 수 있습니다.

> system support firewall-engine-debug

Please specify an IP protocol: tcp

Please specify a client IP address:

Please specify a client port:

Please specify a server IP address: 192.168.201.60

Please specify a server port: 80

Monitoring firewall engine debug messages

192.168.201.60-80 > 192.168.201.50-20 6 AS 4 I 12 New session

192.168.201.60-80 > 192.168.201.50-20 6 AS 4 I 12 using HW or preset rule order 3, id 268438528 action Allow and prefilter rule 0

192.168.201.60-80 > 192.168.201.50-20 6 AS 4 I 12 allow action

192.168.201.60-80 > 192.168.201.50-20 6 AS 4 I 12 Deleting session

확인 4. 링크 상태 전파 확인

FTD에서 버퍼 로그를 활성화하고 e1/4 인터페이스에 연결된 switchport를 종료합니다. FTD CLI에서 두 인터페이스가 모두 다운되었음을 확인해야 합니다.

firepower# show interface ip brief

Interface IP-Address OK? Method Status Protocol

Internal-Control0/0 unassigned YES unset up up

Internal-Data0/0 unassigned YES unset up up

Internal-Data0/1 unassigned YES unset up up

Internal-Data0/2 169.254.1.1 YES unset up up

Internal-Data0/3 unassigned YES unset up up

Internal-Data0/4 unassigned YES unset down up

Ethernet1/1 203.0.113.130 YES unset up up

Ethernet1/3 unassigned YES unset admin down down

Ethernet1/4 unassigned YES unset down down

FTD 로그에는 다음이 표시됩니다.

firepower# show log

...

May 28 2024 07:35:10: %FTD-4-411002: Line protocol on Interface Ethernet1/4, changed state to down

May 28 2024 07:35:10: %FTD-4-411004: Interface INSIDE, changed state to administratively down

May 28 2024 07:35:10: %FTD-4-411004: Interface Ethernet1/3, changed state to administratively down

May 28 2024 07:35:10: %FTD-4-812005: Link-State-Propagation activated on inline-pair due to failure of interface Ethernet1/4(OUTSIDE) bringing down pair interface Ethernet1/3(INSIDE)

May 28 2024 07:35:10: %FTD-4-411002: Line protocol on Interface Ethernet1/3, changed state to down

inline-set 상태는 2개 인터페이스 멤버의 상태를 표시합니다.

firepower# show inline-set

Inline-set Inline-Pair-1

Mtu is 1500 bytes

Fail-open for snort down is on

Fail-open for snort busy is off

Tap mode is off

Propagate-link-state option is on

hardware-bypass mode is disabled

Interface-Pair[1]:

Interface: Ethernet1/4 "OUTSIDE"

Current-Status: Down(Propagate-Link-State-Activated)

Interface: Ethernet1/3 "INSIDE"

Current-Status: Down(Administrative-Down-By-Propagate-Link-State)

Bridge Group ID: 507

2개 인터페이스의 상태가 서로 다른 것을 확인할 수 있습니다.

firepower# show interface e1/3

Interface Ethernet1/3 "INSIDE", is admin down, line protocol is down

Hardware is EtherSVI, BW 1000 Mbps, DLY 10 usec

MAC address ac4a.670e.641e, MTU 1500

IPS Interface-Mode: inline, Inline-Set: Inline-Pair-1

Administrative-Down-By-Propagate-Link-State

IP address unassigned

Traffic Statistics for "INSIDE":

2400 packets input, 165873 bytes

1822 packets output, 178850 bytes

17 packets dropped

1 minute input rate 0 pkts/sec, 0 bytes/sec

1 minute output rate 0 pkts/sec, 0 bytes/sec

1 minute drop rate, 0 pkts/sec

5 minute input rate 0 pkts/sec, 32 bytes/sec

5 minute output rate 0 pkts/sec, 57 bytes/sec

5 minute drop rate, 0 pkts/sec

firepower# show interface e1/4

Interface Ethernet1/4 "OUTSIDE", is down, line protocol is down

Hardware is EtherSVI, BW 1000 Mbps, DLY 10 usec

MAC address ac4a.670e.640e, MTU 1500

IPS Interface-Mode: inline, Inline-Set: Inline-Pair-1

Propagate-Link-State-Activated

IP address unassigned

Traffic Statistics for "OUTSIDE":

1893 packets input, 158046 bytes

2386 packets output, 213997 bytes

67 packets dropped

1 minute input rate 0 pkts/sec, 0 bytes/sec

1 minute output rate 0 pkts/sec, 0 bytes/sec

1 minute drop rate, 0 pkts/sec

5 minute input rate 0 pkts/sec, 51 bytes/sec

5 minute output rate 0 pkts/sec, 39 bytes/sec

5 minute drop rate, 0 pkts/sec

switchport를 다시 활성화하면 FTD 로그에 다음이 표시됩니다.

May 28 2024 07:38:04: %FTD-4-411001: Line protocol on Interface Ethernet1/4, changed state to up

May 28 2024 07:38:04: %FTD-4-411003: Interface Ethernet1/3, changed state to administratively up

May 28 2024 07:38:04: %FTD-4-411003: Interface INSIDE, changed state to administratively up

May 28 2024 07:38:04: %FTD-4-812006: Link-State-Propagation de-activated on inline-pair due to recovery of interface Ethernet1/4(OUTSIDE) bringing up pair interface Ethernet1/3(INSIDE)

May 28 2024 07:38:05: %FTD-4-411002: Line protocol on Interface Ethernet1/4, changed state to down

확인 5. 고정 NAT 구성

솔루션

인라인, 인라인 탭 또는 패시브 모드에서 작동하는 인터페이스에는 NAT가 지원되지 않습니다.

Firepower Management Center 컨피그레이션 가이드, 버전 6.0.1

인라인 쌍 인터페이스 모드에서 패킷 차단

이미지에 표시된 대로 Block(차단) 규칙을 생성하고, FTD Inline Pair(FTD 인라인 쌍)를 통해 트래픽을 전송하고, 동작을 관찰합니다.

솔루션

추적을 통한 캡처를 활성화하고 FTD 인라인 쌍을 통해 SYN/ACK 패킷을 전송합니다. 트래픽이 차단됩니다.

firepower# show capture

capture CAPI type raw-data trace interface INSIDE [Capturing - 270 bytes]

match ip host 192.168.201.60 any

capture CAPO type raw-data interface OUTSIDE [Capturing - 0 bytes]

match ip host 192.168.201.60 any

추적에서 패킷이 FTD LINA 엔진에 의해 삭제되었고 FTD Snort 엔진에 전달되지 않았음을 확인할 수 있습니다.

firepower# show capture CAPI packet-number 1 trace

4 packets captured

1: 09:41:54.562547 192.168.201.50.59144 > 192.168.201.60.80: S 3817586151:3817586151(0) win 64240 <mss 1460,sackOK,timestamp 2568467664 0,nop,wscale 7>

Phase: 1

Type: NGIPS-MODE

Subtype: ngips-mode

Result: ALLOW

Elapsed time: 10126 ns

Config:

Additional Information:

The flow ingressed an interface configured for NGIPS mode and NGIPS services will be applied

Phase: 2

Type: ACCESS-LIST

Subtype:

Result: DROP

Elapsed time: 10126 ns

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced deny ip any host 192.168.201.60 rule-id 268451045 event-log flow-start

access-list CSM_FW_ACL_ remark rule-id 268451045: ACCESS POLICY: mzafeiro_2m - Mandatory

access-list CSM_FW_ACL_ remark rule-id 268451045: L4 RULE: block_192.168.201.60

Additional Information:

Result:

input-interface: INSIDE(vrfid:0)

input-status: up

input-line-status: up

Action: drop

Time Taken: 20252 ns

1 packet shown

Tap를 사용하여 인라인 쌍 모드 구성

인라인 쌍에서 탭 모드를 활성화합니다.

솔루션

이미지에 표시된 대로 Devices(디바이스) > Device Management(디바이스 관리) > Inline Sets(인라인 집합) > Edit Inline Set(인라인 집합 편집) > Advanced(고급)로 이동하고 Tap Mode(탭 모드)를 활성화합니다.

확인

firepower# show inline-set

Inline-set Inline-Pair-1

Mtu is 1500 bytes

Fail-open for snort down is off

Fail-open for snort busy is off

Tap mode is on

Propagate-link-state option is on

hardware-bypass mode is disabled

Interface-Pair[1]:

Interface: Ethernet1/4 "OUTSIDE"

Current-Status: UP

Interface: Ethernet1/3 "INSIDE"

Current-Status: UP

Bridge Group ID: 0

탭 인터페이스 작업으로 FTD 인라인 쌍 확인

기본 이론

- Inline Pair with Tap을 구성하면 물리적 인터페이스가 내부적으로 브리징됩니다.

- 라우팅 또는 투명 구축 모드에서 사용할 수 있습니다.

- LINA 엔진 기능(NAT, 라우팅 등)의 대부분은 인라인 쌍을 통과하는 흐름에 사용할 수 없습니다.

- 실제 트래픽은 삭제할 수 없습니다.

- 실제 트래픽의 복사본에 대한 전체 Snort 엔진 검사와 함께 몇 가지 LINA 엔진 검사가 적용됩니다.

Inline Pair with Tap Mode(탭 모드의 인라인 쌍)는 트랜짓 트래픽을 삭제하지 않습니다. 패킷 추적을 통해 다음을 확인합니다.

> show capture CAPI packet-number 2 trace 3 packets captured 2: 13:34:30.685084 192.168.201.50.20 > 192.168.201.60.80: S 0:0(0) win 8192 Phase: 1 Type: CAPTURE Subtype: Result: ALLOW Config: Additional Information: MAC Access list Phase: 2 Type: ACCESS-LIST Subtype: Result: ALLOW Config: Implicit Rule Additional Information: MAC Access list Phase: 3 Type: NGIPS-MODE Subtype: ngips-mode Result: ALLOW Config: Additional Information: The flow ingressed an interface configured for NGIPS mode and NGIPS services is applied Phase: 4 Type: ACCESS-LIST Subtype: log Result: WOULD HAVE DROPPED Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced deny ip 192.168.201.0 255.255.255.0 any rule-id 268441600 event-log flow-start access-list CSM_FW_ACL_ remark rule-id 268441600: ACCESS POLICY: FTD4100 - Mandatory/1 access-list CSM_FW_ACL_ remark rule-id 268441600: L4 RULE: Rule 1 Additional Information: Result: input-interface: INSIDE input-status: up input-line-status: up Action: Access-list would have dropped, but packet forwarded due to inline-tap 1 packet shown

>

인라인 쌍 및 Etherchannel

다음 2가지 방법으로 etherchannel과 인라인 쌍을 구성할 수 있습니다.

- Etherchannel이 FTD에서 종료되었습니다.

- Etherchannel은 FTD를 통과합니다(FXOS 코드 2.3.1.3 이상 필요).

Etherchannel이 FTD에서 종료됨

SW-A의 Etherchannel:

SW-A# show etherchannel summary | i Po33|Po55 33 Po33(SU) LACP Gi3/11(P) 35 Po35(SU) LACP Gi2/33(P)

SW-B의 Etherchannel:

SW-B# show etherchannel summary | i Po33|Po55 33 Po33(SU) LACP Gi1/0/3(P) 55 Po55(SU) LACP Gi1/0/4(P)

트래픽은 MAC 주소 학습을 기반으로 활성 FTD를 통해 전달됩니다.

SW-B# show mac address-table address 0017.dfd6.ec00

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

201 0017.dfd6.ec00 DYNAMIC Po33

Total Mac Addresses for this criterion: 1

FTD의 인라인 집합:

FTD# show inline-set

Inline-set SET1

Mtu is 1500 bytes

Fail-open for snort down is on

Fail-open for snort busy is off

Tap mode is off

Propagate-link-state option is off

hardware-bypass mode is disabled

Interface-Pair[1]:

Interface: Port-channel3 "INSIDE"

Current-Status: UP

Interface: Port-channel5 "OUTSIDE"

Current-Status: UP

Bridge Group ID: 775

참고: FTD 장애 조치 이벤트의 경우, 트래픽 중단은 주로 스위치가 원격 피어의 MAC 주소를 학습하는 데 걸리는 시간에 따라 달라집니다.

FTD를 통한 Etherchannel

SW-A의 Etherchannel:

SW-A# show etherchannel summary | i Po33|Po55

33 Po33(SU) LACP Gi3/11(P)

55 Po55(SD) LACP Gi3/7(I)

대기 FTD를 통한 LACP 패킷은 차단됩니다.

FTD# capture ASP type asp-drop fo-standby FTD# show capture ASP | i 0180.c200.0002 29: 15:28:32.658123 a0f8.4991.ba03 0180.c200.0002 0x8809 Length: 124 70: 15:28:47.248262 f0f7.556a.11e2 0180.c200.0002 0x8809 Length: 124

SW-B의 Etherchannel:

SW-B# show etherchannel summary | i Po33|Po55

33 Po33(SU) LACP Gi1/0/3(P)

55 Po55(SD) LACP Gi1/0/4(s)

트래픽은 MAC 주소 학습을 기반으로 활성 FTD를 통해 전달됩니다.

SW-B# show mac address-table address 0017.dfd6.ec00

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

201 0017.dfd6.ec00 DYNAMIC Po33

Total Mac Addresses for this criterion: 1

FTD의 인라인 집합:

FTD# show inline-set

Inline-set SET1

Mtu is 1500 bytes

Fail-open for snort down is on

Fail-open for snort busy is off

Tap mode is off

Propagate-link-state option is off

hardware-bypass mode is disabled

Interface-Pair[1]:

Interface: Ethernet1/3 "INSIDE"

Current-Status: UP

Interface: Ethernet1/5 "OUTSIDE"

Current-Status: UP

Bridge Group ID: 519

주의: 이 시나리오에서는 FTD 장애 조치 이벤트의 경우 컨버전스 시간이 주로 Etherchannel LACP 협상에 따라 다르며, 이 경우 운영 중단이 발생하는 시간이 매우 길어질 수 있습니다. Etherchannel 모드가 ON(LACP 없음)인 경우 컨버전스 시간은 MAC 주소 학습에 따라 달라집니다.

문제 해결

현재 이 구성에 사용할 수 있는 특정 정보가 없습니다.

비교: Inline Pair vs Inline Pair with Tap

| 인라인 쌍 |

Tap가 있는 인라인 쌍 |

|

| 인라인 집합 표시 |

> 인라인 집합 표시 |

> 인라인 집합 표시 > |

| 인터페이스 표시 |

> show interface e1/6 |

> show interface e1/6 |

| 블록 규칙으로 패킷 처리하기 |

> show capture CAPI packet-number 1 trace |

> show capture CAPI packet-number 1 trace |

요약

- Inline Pair 모드를 사용할 경우 패킷은 주로 FTD Snort 엔진을 거칩니다.

- TCP 연결은 TCP 상태 바이패스 모드에서 처리됩니다.

- FTD LINA 엔진 관점에서 ACL 정책이 적용됩니다.

- Inline Pair Mode(인라인 쌍 모드)가 사용 중인 경우 패킷이 인라인으로 처리되므로 패킷을 차단할 수 있습니다.

- Tap Mode(탭 모드)가 활성화되면 실제 트래픽이 수정되지 않은 FTD를 통과하는 동안 패킷의 사본이 검사되고 내부적으로 삭제됩니다.

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

3.0 |

18-Nov-2024 |

링크를 찾을 수 없어 Cisco Internal Information Box를 제거했습니다.

업데이트된 소개, 대체 텍스트 및 서식 |

2.0 |

28-Apr-2023 |

재인증 |

1.0 |

18-Oct-2017 |

최초 릴리스 |

Cisco 엔지니어가 작성

- 미키스 자페이루디스기술 컨설팅 엔지니어

- 딘카르 샤르마기술 컨설팅 엔지니어

지원 문의

- 지원 케이스 접수

- (시스코 서비스 계약 필요)

피드백

피드백