FTD 액세스 제어 정책 규칙 작업 확인

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 FTD(Firepower Threat Defense) ACP(Access Control Policy) 및 사전 필터 정책에서 사용할 수 있는 다양한 작업에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- 플로우 오프로드

- firepower Threat Defense 어플라이언스에서 패킷 캡처

- FTD 어플라이언스에서 추적 옵션을 사용하는 패킷 트레이서 및 캡처

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Cisco Firepower 4110 Threat Defense 버전 6.4.0(빌드 113) 및 6.6.0(빌드 90)

- FMC(Firepower Management Center) 버전 6.4.0(빌드 113) 및 6.6.0(빌드 90)

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

관련 제품

이 문서는 다음 하드웨어 및 소프트웨어 버전에서도 사용할 수 있습니다.

- ASA5506-X, ASA5506W-X, ASA5506H-X, ASA5508-X, ASA5516-X

- ASA5512-X, ASA5515-X, ASA5525-X, ASA5545-X, ASA5555-X

- FPR1000, FPR2100, FPR4100, FPR9300

- VMware(ESXi), Amazon Web Services(AWS), Kernel-based Virtual Machine(KVM)

- ISR(Integrated Service Router) 라우터 모듈

- FTD 소프트웨어 버전 6.1.x 이상

참고: 플로우 오프로드는 ASA 및 FTD 애플리케이션의 네이티브 인스턴스와 FPR4100 및 FPR9300 플랫폼에서만 지원됩니다. FTD 컨테이너 인스턴스는 플로우 오프로드를 지원하지 않습니다.

배경 정보

각 작업의 백그라운드 작업을 Flow Offload 및 보조 연결을 여는 프로토콜과 같은 다른 기능과의 상호 작용과 함께 검사합니다.

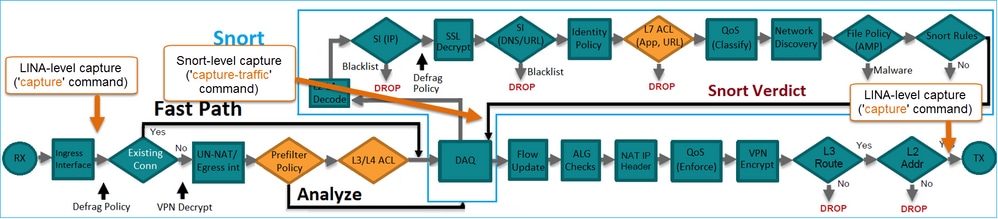

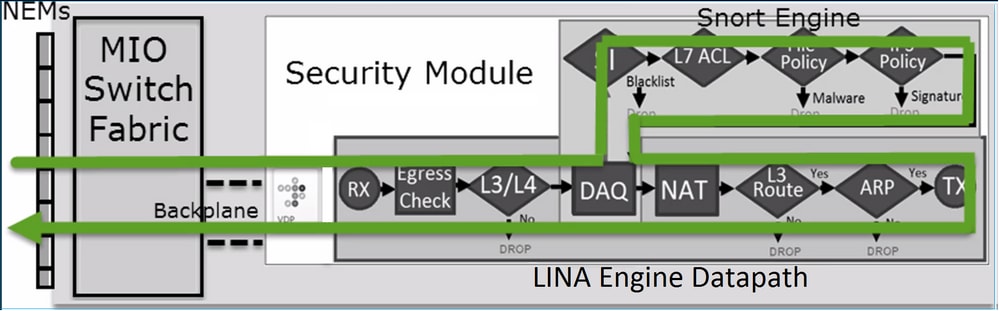

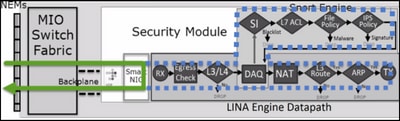

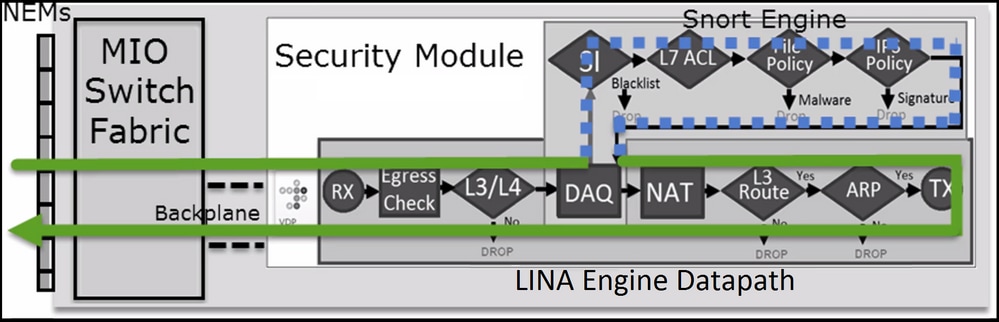

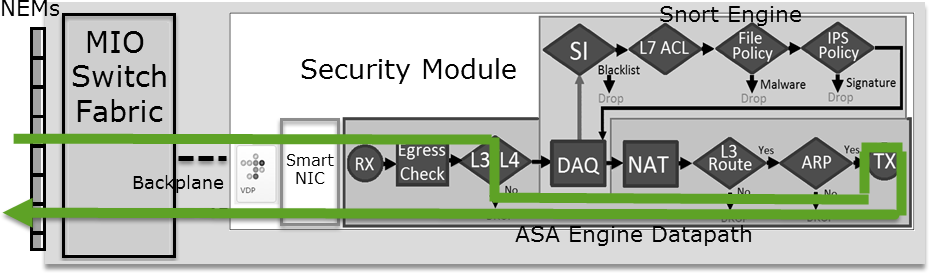

FTD는 2개의 주 엔진으로 구성된 통합 소프트웨어 이미지입니다.

- LINA 엔진

- Snort 엔진

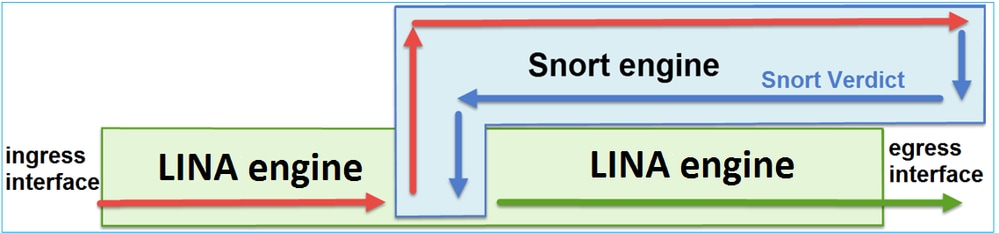

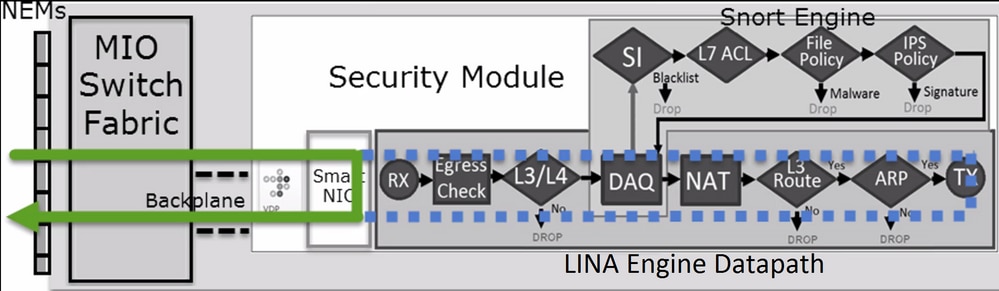

이 그림은 2개의 엔진이 상호 작용하는 방식을 보여줍니다.

- 패킷이 인그레스 인터페이스로 들어가고 LINA 엔진에 의해 처리됩니다.

- FTD 정책에 필요한 경우 Snort 엔진에서 패킷을 검사합니다.

- Snort 엔진은 패킷에 대한 판정(허용 목록 또는 차단 목록)을 반환합니다

- LINA 엔진은 Snort의 판정에 따라 패킷을 삭제 또는 포워딩합니다.

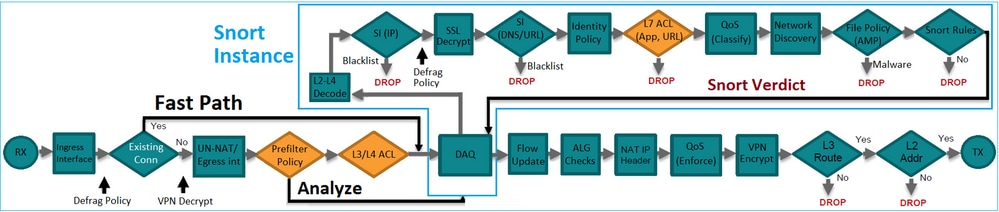

ACP 구축 방법

FTD 정책은 오프 박스(원격) 관리를 사용하는 경우 FMC에서 구성되거나 로컬 관리를 사용하는 경우 FDM(Firepower Device Manager)에서 구성됩니다. 두 시나리오 모두에서 ACP는 다음과 같이 구축됩니다.

- FTD LINA 엔진에 대한 CSM_FW_ACL_이라는 전역 ACL(Access Control List)

- FTD Snort 엔진에 대한 /ngfw/var/sf/detection_engines/<UUID>/ngfw.rules 파일의 AC(Access Control) 규칙

구성

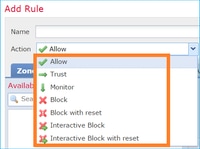

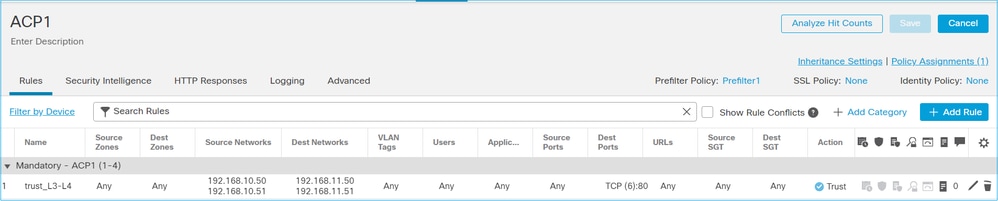

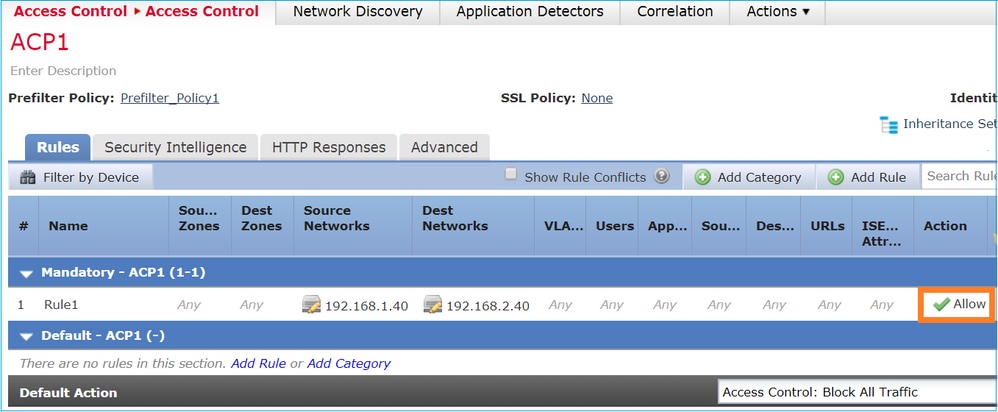

ACP 사용 가능 작업

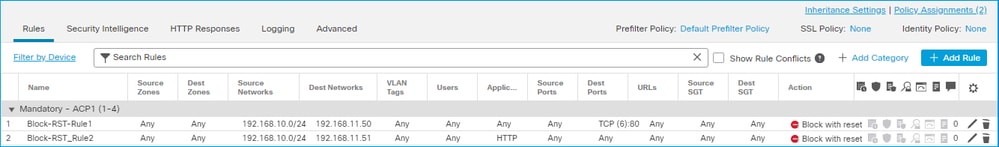

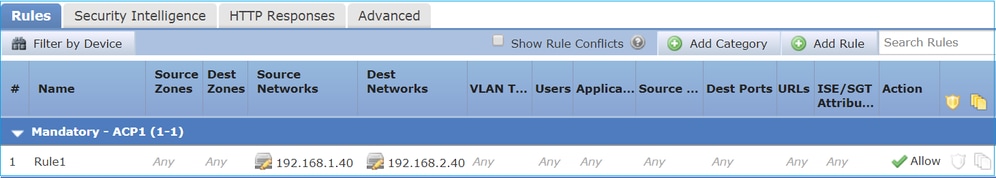

FTD ACP는 하나 이상의 규칙을 포함하며 각 규칙은 이미지에 표시된 것과 같이 이러한 작업 중 하나를 가질 수 있습니다.

- 허용

- 신뢰

- 모니터링

- 차단

- 차단 후 재설정

- 인터랙티브 차단

- 인터랙티브 차단 후 재설정

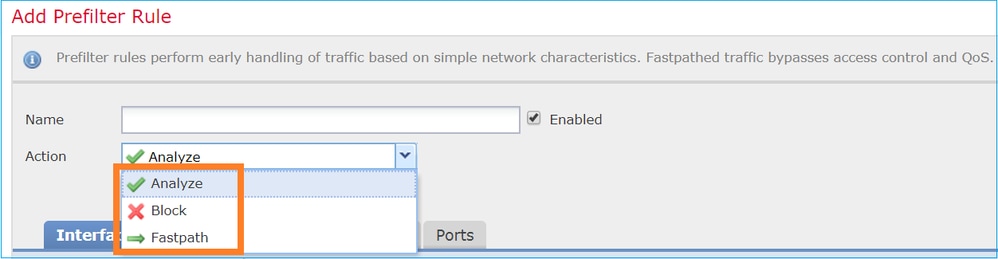

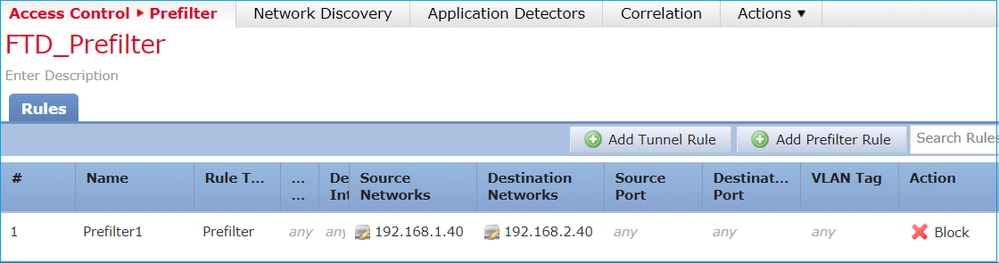

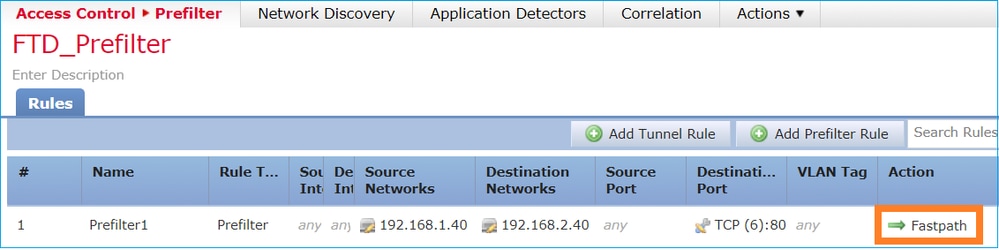

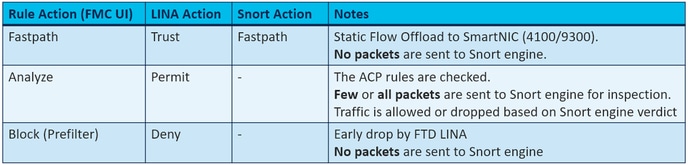

마찬가지로 사전 필터 정책에는 하나 이상의 규칙이 포함될 수 있으며 가능한 작업은 이미지에 표시되어 있습니다.

ACP와 사전 필터 정책의 상호 작용 방식

Prefilter Policy는 6.1 버전에 도입되었으며 두 가지 주요 목적을 제공합니다.

- 이를 통해 FTD LINA 엔진이 외부 IP 헤더를 확인하고 Snort 엔진이 내부 IP 헤더를 확인하는 터널링 트래픽의 검사가 가능합니다. 보다 구체적으로, 터널링 트래픽(예: GRE)의 경우 사전 필터 정책의 규칙은 항상 외부 헤더에 적용되는 반면, ACP의 규칙은 항상 내부 세션(내부 헤더)에 적용됩니다. 터널링된 트래픽은 다음 프로토콜을 참조합니다.

- GRE

- IP-in-IP

- IPv6-in-IP

- Teredo 포트 3544

- 그림과 같이 흐름이 Snort 엔진을 완전히 우회할 수 있는 EAC(Early Access Control)를 제공합니다.

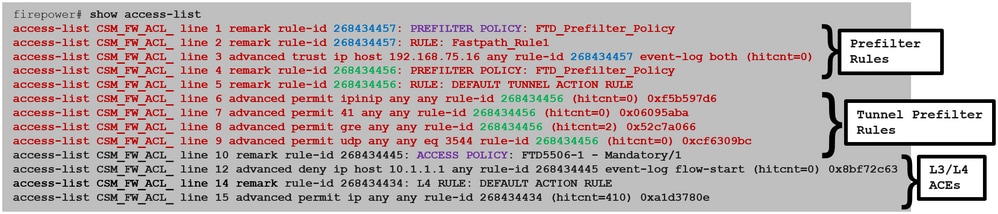

프리필터 규칙은 FTD에서 L3/L4 ACE(Access Control Element)로 구축되며, 이미지에 표시된 대로 구성된 L3/L4 ACE보다 앞에 옵니다.

주: 사전 필터 v/s ACP 규칙 = 첫 번째 일치가 적용됩니다.

ACP 차단 작업

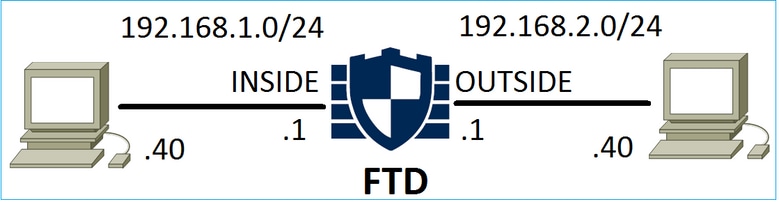

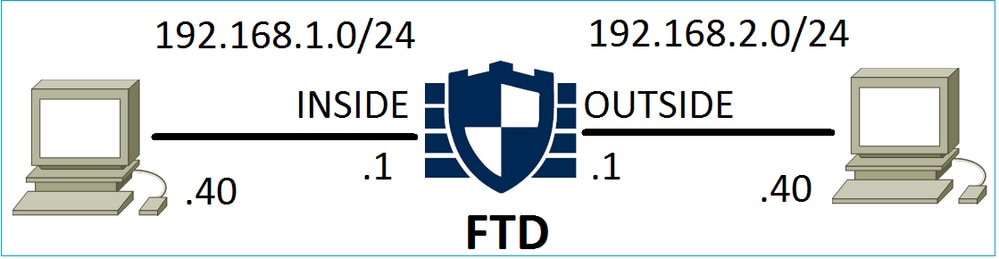

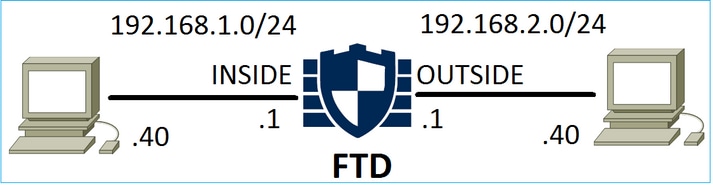

이 이미지에 표시된 토폴로지를 고려하십시오.

시나리오 1. 조기 리나 드롭

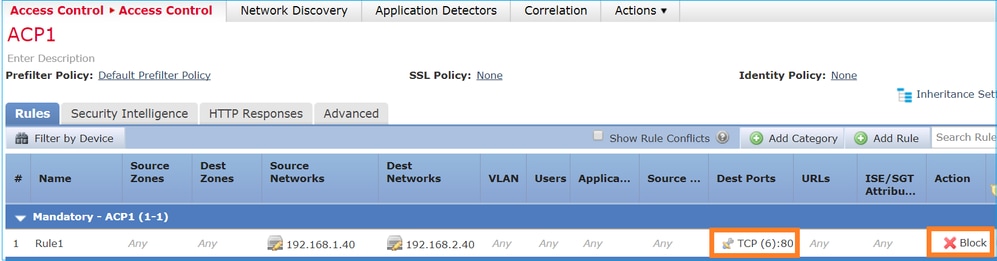

ACP에는 이미지에 표시된 것과 같이 L4 조건(대상 포트 TCP 80)을 사용하는 차단 규칙이 포함되어 있습니다.

Snort에서 구축된 정책:

268435461 deny any 192.168.1.40 32 any any 192.168.2.40 32 80 any 6

LINA에서 구축된 정책. 규칙이 작업으로 푸시된다는 점에 deny 유의하십시오.

firepower# show access-list

…

access-list CSM_FW_ACL_ line 9 remark rule-id 268435461: L4 RULE: Rule1

access-list CSM_FW_ACL_ line 10 advanced deny tcp host 192.168.1.40 host 192.168.2.40 eq www rule-id 268435461 event-log flow-start (hitcnt=0) 0x6149c43c

동작 확인:

host-A(192.168.1.40)에서 host-B(192.168.2.40)에 대한 HTTP 세션을 열려고 하면 TCP 동기화(SYN) 패킷이 FTD LINA 엔진에 의해 삭제되고 Snort 엔진 또는 대상에 도달하지 않습니다.

firepower# show capture

capture CAPI type raw-data buffer 33554432 trace trace-count 100 interface INSIDE [Capturing - 430 bytes]

match ip host 192.168.1.40 any

capture CAPO type raw-data buffer 33554432 trace trace-count 100 interface OUTSIDE [Capturing - 0 bytes]

match ip host 192.168.1.40 any

firepower# show capture CAPI

1: 11:08:09.672801 192.168.1.40.32789 > 192.168.2.40.80: S 3249160620:3249160620(0) win 2920 <mss 1460,sackOK,timestamp 4060517 0>

2: 11:08:12.672435 192.168.1.40.32789 > 192.168.2.40.80: S 3249160620:3249160620(0) win 2920 <mss 1460,sackOK,timestamp 4063517 0>

3: 11:08:18.672847 192.168.1.40.32789 > 192.168.2.40.80: S 3249160620:3249160620(0) win 2920 <mss 1460,sackOK,timestamp 4069517 0>

4: 11:08:30.673610 192.168.1.40.32789 > 192.168.2.40.80: S 3249160620:3249160620(0) win 2920 <mss 1460,sackOK,timestamp 4081517 0>

firepower# show capture CAPI packet-number 1 trace

1: 11:08:09.672801 192.168.1.40.32789 > 192.168.2.40.80: S 3249160620:3249160620(0) win 2920 <mss 1460,sackOK,timestamp 4060517 0>

...

Phase: 4

Type: ACCESS-LIST

Subtype: log

Result: DROP

Config:

access-group CSM_FW_ACL_ global

access-list CSM_FW_ACL_ advanced deny tcp host 192.168.1.40 host 192.168.2.40 eq www rule-id 268435461 event-log flow-start

access-list CSM_FW_ACL_ remark rule-id 268435461: ACCESS POLICY: ACP1 - Mandatory

access-list CSM_FW_ACL_ remark rule-id 268435461: L4 RULE: Rule1

Additional Information:

<- No Additional Information = No Snort Inspection

Result:

input-interface: INSIDE

input-status: up

input-line-status: up

output-interface: OUTSIDE

output-status: up

output-line-status: up

Action: drop

Drop-reason: (acl-drop) Flow is denied by configured rule 시나리오 2. Snort 판정으로 인한 중단

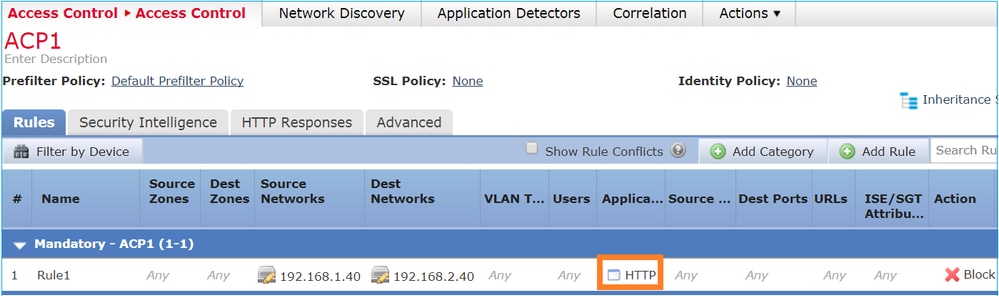

ACP에는 이미지에 표시된 것과 같이 L7 조건(애플리케이션 HTTP)을 사용하는 차단 규칙이 포함되어 있습니다.

Snort에서 구축된 정책:

268435461 deny any 192.168.1.40 32 any any 192.168.2.40 32 any any any (appid 676:1)Appid 676:1 = HTTP

LINA에서 구축된 정책.

참고: LINA가 세션에서 permit HTTP를 사용하는지 확인할 수 없으므로 규칙이 작업으로 푸시됩니다. FTD에서 애플리케이션 탐지 메커니즘은 Snort 엔진에 있습니다.

firepower# show access-list … access-list CSM_FW_ACL_ line 9 remark rule-id 268435461: L7 RULE: Rule1 access-list CSM_FW_ACL_ line 10 advanced permit ip host 192.168.1.40 host 192.168.2.40 rule-id 268435461 (hitcnt=0) 0xb788b786 조건으로 사용하는 차단 규칙 Application 의 경우, 실제 패킷의 추적은 Snort 엔진 판정으로 인해 LINA에서 세션을 삭제했음을 보여줍니다.

참고: Snort 엔진이 애플리케이션을 결정하려면 몇 개의 패킷(대개 애플리케이션 디코더에 따라 3~10개)을 검사해야 합니다. 따라서 몇 개의 패킷은 FTD를 통해 허용되며 대상에 도달합니다. 허용되는 패킷은 옵션에 따라 Intrusion Policy(침입 정책) 확인의 영향을 Access Policy > Advanced > Intrusion Policy used before Access Control rule is determined 받습니다.

동작 확인:

host-A(192.168.1.40)가 host-B(192.168.2.40)와의 HTTP 세션 설정을 시도할 때 LINA 인그레스 캡처는 다음을 보여줍니다.

firepower# show capture CAPI 8 packets captured 1: 11:31:19.825564 192.168.1.40.32790 > 192.168.2.40.80: S 357753151:357753151(0) win 2920 <mss 1460,sackOK,timestamp 5450579 0> 2: 11:31:19.826403 192.168.2.40.80 > 192.168.1.40.32790: S 1283931030:1283931030(0) ack 357753152 win 2896 <mss 1380,sackOK,timestamp 5449236 5450579> 3: 11:31:19.826556 192.168.1.40.32790 > 192.168.2.40.80: P 357753152:357753351(199) ack 1283931031 win 2920 <nop,nop,timestamp 5450580 5449236> 4: 11:31:20.026899 192.168.1.40.32790 > 192.168.2.40.80: P 357753152:357753351(199) ack 1283931031 win 2920 <nop,nop,timestamp 5450781 5449236> 5: 11:31:20.428887 192.168.1.40.32790 > 192.168.2.40.80: P 357753152:357753351(199) ack 1283931031 win 2920 <nop,nop,timestamp 5451183 5449236> ... 이그레스 캡처:

firepower# show capture CAPO 5 packets captured 1: 11:31:19.825869 192.168.1.40.32790 > 192.168.2.40.80: S 1163713179:1163713179(0) win 2920 <mss 1380,sackOK,timestamp 5450579 0> 2: 11:31:19.826312 192.168.2.40.80 > 192.168.1.40.32790: S 354801457:354801457(0) ack 1163713180 win 2896 <mss 1460,sackOK,timestamp 5449236 5450579> 3: 11:31:23.426049 192.168.2.40.80 > 192.168.1.40.32790: S 354801457:354801457(0) ack 1163713180 win 2896 <mss 1460,sackOK,timestamp 5452836 5450579> 4: 11:31:29.426430 192.168.2.40.80 > 192.168.1.40.32790: S 354801457:354801457(0) ack 1163713180 win 2896 <mss 1460,sackOK,timestamp 5458836 5450579> 5: 11:31:41.427208 192.168.2.40.80 > 192.168.1.40.32790: S 354801457:354801457(0) ack 1163713180 win 2896 <mss 1460,sackOK,timestamp 5470836 5450579> 이 추적에서는 Application Detection(애플리케이션 탐지) 판정에 아직 도달하지 않았으므로 Snort에서 첫 번째 패킷(TCP SYN)이 허용됨을 보여 줍니다.

firepower# show capture CAPI packet-number 1 trace 1: 11:31:19.825564 192.168.1.40.32790 > 192.168.2.40.80: S 357753151:357753151(0) win 2920 <mss 1460,sackOK,timestamp 5450579 0> ... Phase: 4 Type: ACCESS-LIST Subtype: log Result: ALLOW Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced permit ip host 192.168.1.40 host 192.168.2.40 rule-id 268435461 access-list CSM_FW_ACL_ remark rule-id 268435461: ACCESS POLICY: ACP1 - Mandatory access-list CSM_FW_ACL_ remark rule-id 268435461: L7 RULE: Rule1 Additional Information: This packet will be sent to snort for additional processing where a verdict will be reached ... Phase: 10 Type: FLOW-CREATION Subtype: Result: ALLOW Config: Additional Information: New flow created with id 23194, packet dispatched to next module … Phase: 12 Type: SNORT Subtype: Result: ALLOW Config: Additional Information: Snort Trace: Packet: TCP, SYN, seq 357753151 AppID: service unknown (0), application unknown (0) Firewall: starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, sgt 65535, user 9999997, icmpType 0, icmpCode 0 Firewall: pending rule-matching, id 268435461, pending AppID NAP id 1, IPS id 0, Verdict PASS Snort Verdict: (pass-packet) allow this packet Result: input-interface: OUTSIDE input-status: up input-line-status: up output-interface: OUTSIDE output-status: up output-line-status: up Action: allow TCP SYN/ACK 패킷에 대해서도 동일합니다.

firepower# show capture CAPO packet-number 2 trace 2: 11:31:19.826312 192.168.2.40.80 > 192.168.1.40.32790: S 354801457:354801457(0) ack 1163713180 win 2896 <mss 1460,sackOK,timestamp 5449236 5450579> … Phase: 3 Type: FLOW-LOOKUP Subtype: Result: ALLOW Config: Additional Information: Found flow with id 23194, using existing flow … Phase: 5 Type: SNORT Subtype: Result: ALLOW Config: Additional Information: Snort Trace: Packet: TCP, SYN, ACK, seq 1283931030, ack 357753152 AppID: service unknown (0), application unknown (0) Firewall: starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, sgt 65535, user 9999997, icmpType 0, icmpCode 0 Firewall: pending rule-matching, id 268435461, pending AppID NAP id 1, IPS id 0, Verdict PASS Snort Verdict: (pass-packet) allow this packet Result: input-interface: INSIDE input-status: up input-line-status: up output-interface: INSIDE output-status: up output-line-status: up Action: allow Snort는 세 번째 패킷의 검사가 완료되면 DROP 판정을 반환합니다.

firepower# show capture CAPI packet-number 3 trace 3: 11:31:19.826556 192.168.1.40.32790 > 192.168.2.40.80: P 357753152:357753351(199) ack 1283931031 win 2920 <nop,nop,timestamp 5450580 5449236> Phase: 3 Type: FLOW-LOOKUP Subtype: Result: ALLOW Config: Additional Information: Found flow with id 23194, using existing flow Phase: 5 Type: SNORT Subtype: Result: DROP Config: Additional Information: Snort Trace: Packet: TCP, ACK, seq 357753152, ack 1283931031 AppID: service HTTP (676), application unknown (0) Firewall: starting rule matching, zone -1 -> -1, geo 0(0) -> 0, vlan 0, sgt 65535, user 9999997, url http://192.168.2.40/128k.html Firewall: block rule, id 268435461, drop Snort: processed decoder alerts or actions queue, drop NAP id 1, IPS id 0, Verdict BLOCKLIST, Blocked by Firewall Snort Verdict: (block-list) block list this flow Result: input-interface: INSIDE input-status: up input-line-status: up Action: drop Drop-reason: (firewall) Blocked by the firewall preprocessor FTD CLISH 모드 system support trace 에서 명령을 실행할 수도 있습니다. 이 툴은 두 가지 기능을 제공합니다.

- DAQ(Data Acquisition Library)로 전송되고 LINA에 표시되는 각 패킷의 Snort 판정을 표시합니다. DAQ는 FTD LINA 엔진과 Snort 엔진 사이에 있는 구성 요소입니다.

- 동시에 system support firewall-engine-debug를 실행하여 Snort 엔진 내부 상황을 확인할 수 있습니다.

출력은 다음과 같습니다.

> system support trace Please specify an IP protocol: tcp Please specify a client IP address: 192.168.1.40 Please specify a client port: Please specify a server IP address: 192.168.2.40 Please specify a server port: Enable firewall-engine-debug too? [n]: y Monitoring packet tracer debug messages Tracing enabled by Lina 192.168.2.40-80 - 192.168.1.40-32791 6 Packet: TCP, SYN, seq 2620409313 192.168.2.40-80 - 192.168.1.40-32791 6 AppID: service unknown (0), application unknown (0) 192.168.1.40-32791 > 192.168.2.40-80 6 AS 1 I 0 New session 192.168.1.40-32791 > 192.168.2.40-80 6 AS 1 I 0 Starting with minimum 2, 'Rule1', and SrcZone first with zones -1 -> -1, geo 0 -> 0, vlan 0, inline sgt tag: untagged, ISE sgt id: 0, svc 0, payload 0, client 0, misc 0, user 9999997, icmpType 0, icmpCode 0 192.168.1.40-32791 > 192.168.2.40-80 6 Firewall: starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, sgt 65535, user 9999997, icmpType 0, icmpCode 0 192.168.1.40-32791 > 192.168.2.40-80 6 AS 1 I 0 pending rule order 2, 'Rule1', AppID 192.168.1.40-32791 > 192.168.2.40-80 6 Firewall: pending rule-matching, 'Rule1', pending AppID 192.168.1.40-32791 > 192.168.2.40-80 6 NAP id 1, IPS id 0, Verdict PASS Trace buffer and verdict reason are sent to DAQ's PDTS Tracing enabled by Lina 192.168.2.40-80 - 192.168.1.40-32791 6 Packet: TCP, SYN, ACK, seq 3700371680, ack 2620409314 192.168.2.40-80 - 192.168.1.40-32791 6 AppID: service unknown (0), application unknown (0) 192.168.1.40-32791 > 192.168.2.40-80 6 AS 1 I 0 Starting with minimum 2, 'Rule1', and SrcZone first with zones -1 -> -1, geo 0 -> 0, vlan 0, inline sgt tag: untagged, ISE sgt id: 0, svc 0, payload 0, client 0, misc 0, user 9999997, icmpType 0, icmpCode 0 192.168.1.40-32791 > 192.168.2.40-80 6 Firewall: starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, sgt 65535, user 9999997, icmpType 0, icmpCode 0 192.168.1.40-32791 > 192.168.2.40-80 6 AS 1 I 0 pending rule order 2, 'Rule1', AppID 192.168.1.40-32791 > 192.168.2.40-80 6 Firewall: pending rule-matching, 'Rule1', pending AppID 192.168.1.40-32791 > 192.168.2.40-80 6 NAP id 1, IPS id 0, Verdict PASS Trace buffer and verdict reason are sent to DAQ's PDTS Tracing enabled by Lina 192.168.2.40-80 - 192.168.1.40-32791 6 Packet: TCP, ACK, seq 2620409314, ack 3700371681 192.168.2.40-80 - 192.168.1.40-32791 6 AppID: service HTTP (676), application unknown (0) 192.168.1.40-32791 > 192.168.2.40-80 6 AS 1 I 0 Starting with minimum 2, 'Rule1', and SrcZone first with zones -1 -> -1, geo 0(0) -> 0, vlan 0, inline sgt tag: untagged, ISE sgt id: 0, svc 676, payload 0, client 686, misc 0, user 9999997, url http://192.168.2.40/128k.html, xff 192.168.1.40-32791 > 192.168.2.40-80 6 Firewall: starting rule matching, zone -1 -> -1, geo 0(0) -> 0, vlan 0, sgt 65535, user 9999997, url http://192.168.2.40/128k.html 192.168.1.40-32791 > 192.168.2.40-80 6 AS 1 I 0 match rule order 2, 'Rule1', action Block 192.168.1.40-32791 > 192.168.2.40-80 6 AS 1 I 0 deny action 192.168.1.40-32791 > 192.168.2.40-80 6 Firewall: block rule, 'Rule1', drop 192.168.1.40-32791 > 192.168.2.40-80 6 Snort: processed decoder alerts or actions queue, drop 192.168.1.40-32791 > 192.168.2.40-80 6 AS 1 I 0 Deleting session 192.168.1.40-32791 > 192.168.2.40-80 6 NAP id 1, IPS id 0, Verdict BLOCKLIST 192.168.1.40-32791 > 192.168.2.40-80 6 ===> Blocked by Firewall 요약

- ACP 차단 작업은 규칙 조건에 따라 LINA에서 허용 또는 거부 규칙으로 구축됩니다.

- 조건이 L3/L4인 경우 LINA는 패킷을 차단합니다. TCP의 경우 첫 번째 패킷(TCP SYN)이 차단됩니다

- 조건이 L7인 경우 추가 검사를 위해 패킷이 Snort 엔진으로 포워딩됩니다. TCP의 경우 Snort가 판정에 도달할 때까지 FTD를 통해 일부 패킷이 허용됩니다. 허용된 패킷은 여전히 Access Policy(액세스 정책) > Advanced(고급) > Intrusion Policy used before Access Control rule is determined(액세스 제어 규칙이 결정되기 전에 사용된 침입 정책) 옵션에 따라 Intrusion Policy(침입 정책) 검사의 대상이 됩니다.

ACP 차단 후 재설정 작업

ACP 차단 후 재설정 작업FMC UI에 재설정 규칙이 구성된 차단:

Block with reset 규칙은 FTD LINA 엔진에 규칙으로 permit 그리고 Snort 엔진에 규칙으로 reset 구축됩니다.

firepower# show access-list … access-list CSM_FW_ACL_ line 10 advanced permit tcp 192.168.10.0 255.255.255.0 host 192.168.11.50 eq www rule-id 268438864 (hitcnt=0) 0xba785fc0 access-list CSM_FW_ACL_ line 11 remark rule-id 268438865: ACCESS POLICY: ACP1 - Mandatory access-list CSM_FW_ACL_ line 12 remark rule-id 268438865: L7 RULE: Block-RST_Rule2 access-list CSM_FW_ACL_ line 13 advanced permit ip 192.168.10.0 255.255.255.0 host 192.168.11.51 rule-id 268438865 (hitcnt=0) 0x622350d0 Snort 엔진:

admin@firepower:~$ cat /var/sf/detection_engines/9e080e5c-adc3-11ea-9d37-44884cf7e9ba/ngfw.rules … # Start of AC rule. 268438864 reset any 192.168.10.0 24 any any 192.168.11.50 32 80 any 6 # End rule 268438864 268438865 reset any 192.168.10.0 24 any any 192.168.11.51 32 any any any (appid 676:1) (ip_protos 6, 17) # End rule 268438865 패킷이 Block with reset 규칙과 일치하는 경우 FTD는 TCP Reset 패킷 또는 Destination Unreachable( ICMP Type 3 Code 13 관리적으로 필터링됨) 메시지를 전송합니다.

root@kali:~/tests# wget 192.168.11.50/file1.zip --2020-06-20 22:48:10-- http://192.168.11.50/file1.zip Connecting to 192.168.11.50:80... failed: Connection refused. FTD 인그레스 인터페이스에서의 캡처는 다음과 같습니다.

firepower# show capture CAPI

2 packets captured

1: 21:01:00.977259 802.1Q vlan#202 P0 192.168.10.50.41986 > 192.168.11.50.80: S 3120295488:3120295488(0) win 29200 <mss 1460,sackOK,timestamp 3740873275 0,nop,wscale 7>

2: 21:01:00.978114 802.1Q vlan#202 P0 192.168.11.50.80 > 192.168.10.50.41986: R 0:0(0) ack 3120295489 win 0 2 packets shownSystem support trace 이 경우 출력은 Snort 판정으로 인해 패킷이 삭제되었음을 보여줍니다.

> system support trace Enable firewall-engine-debug too? [n]: y Please specify an IP protocol: tcp Please specify a client IP address: 192.168.10.50 Please specify a client port: Please specify a server IP address: 192.168.11.50 Please specify a server port: Monitoring packet tracer and firewall debug messages 192.168.10.50-41984 - 192.168.11.50-80 6 AS 1-1 CID 0 Packet: TCP, SYN, seq 3387496622 192.168.10.50-41984 - 192.168.11.50-80 6 AS 1-1 CID 0 Session: new snort session 192.168.10.50-41984 - 192.168.11.50-80 6 AS 1-1 CID 0 AppID: service unknown (0), application unknown (0) 192.168.10.50-41984 > 192.168.11.50-80 6 AS 1-1 I 9 new firewall session 192.168.10.50-41984 > 192.168.11.50-80 6 AS 1-1 I 9 using HW or preset rule order 2, 'Block-RST-Rule1', action Reset and prefilter rule 0 192.168.10.50-41984 > 192.168.11.50-80 6 AS 1-1 I 9 HitCount data sent for rule id: 268438864, 192.168.10.50-41984 > 192.168.11.50-80 6 AS 1-1 I 9 reset action 192.168.10.50-41984 > 192.168.11.50-80 6 AS 1-1 I 9 deleting firewall session flags = 0x0, fwFlags = 0x0 192.168.10.50-41984 - 192.168.11.50-80 6 AS 1-1 CID 0 Firewall: block w/ reset rule, 'Block-RST-Rule1', drop 192.168.10.50-41984 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort: processed decoder alerts or actions queue, drop 192.168.10.50-41984 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort id 9, NAP id 1, IPS id 0, Verdict BLOCKLIST 192.168.10.50-41984 - 192.168.11.50-80 6 AS 1-1 CID 0 ===> Blocked by Firewall Verdict reason is sent to DAQ 활용 사례

작업과 Block 동일하지만 연결이 즉시 종료됩니다.

ACP 허용 작업

ACP 허용 작업시나리오 1. ACP 허용 작업(L3/L4 조건)

시나리오 1. ACP 허용 작업(L3/L4 조건)일반적으로 침입 정책 및/또는 파일 정책과 같은 추가 검사를 지정하도록 허용 규칙을 구성합니다. 이 첫 번째 시나리오는 L3/L4 조건이 적용될 때 허용 규칙의 작동을 보여줍니다.

이미지에 표시된 이 토폴로지를 고려합니다.

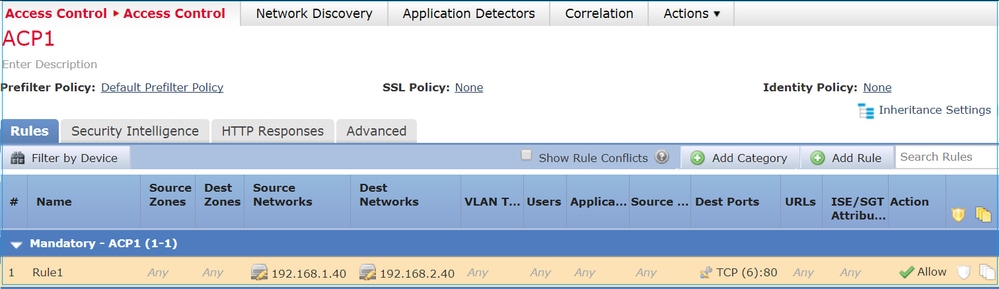

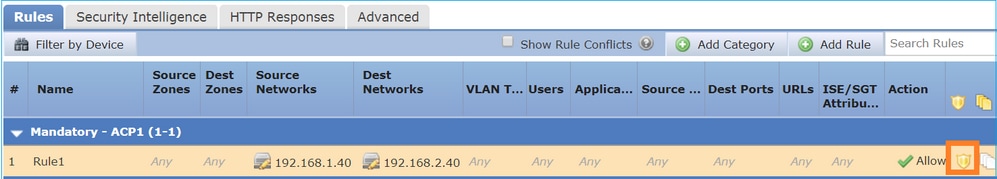

이 정책은 이미지에 표시된 것과 같이 적용됩니다.

Snort에서 구축된 정책. 규칙은 작업으로 allow 구축됩니다.

# Start of AC rule. 268435461 allow any 192.168.1.40 32 any any 192.168.2.40 32 80 any 6 LINA의 정책.

참고: 규칙은 추가 검사를 permit 위해 Snort로 리디렉션하는 작업을 의미합니다.

firepower# show access-list … access-list CSM_FW_ACL_ line 9 remark rule-id 268435461: L7 RULE: Rule1 access-list CSM_FW_ACL_ line 10 advanced permit tcp host 192.168.1.40 host 192.168.2.40 eq www rule-id 268435461 (hitcnt=1) 0x641a20c3 FTD에서 허용 규칙과 일치하는 플로우를 처리하는 방법을 보려면 다음 몇 가지 방법이 있습니다.

- Snort 통계 확인

- system support trace CLISH 툴 사용

- LINA에서 trace 옵션과 함께 capture를 사용하고 Snort 엔진에서 capture-traffic을 선택적으로 사용

LINA 캡쳐 vs Snort 캡쳐 트래픽:

동작 확인:

Snort 통계를 지우고 활성화 system support trace from CLISH, and initiate an HTTP flow from host-A (192.168.1.40) to host-B (192.168.2.40). All the packets are forwarded to the Snort engine and get the PASS verdict by the Snort:

firepower# clear snort statistics> system support trace Please specify an IP protocol: Please specify a client IP address: 192.168.1.40 Please specify a client port: Please specify a server IP address: 192.168.2.40 Please specify a server port: Enable firewall-engine-debug too? [n]: Monitoring packet tracer debug messages Tracing enabled by Lina 192.168.2.40-80 - 192.168.1.40-32797 6 Packet: TCP, SYN, seq 361134402 192.168.2.40-80 - 192.168.1.40-32797 6 AppID: service unknown (0), application unknown (0) 192.168.1.40-32797 > 192.168.2.40-80 6 Firewall: allow rule, 'Rule1', allow 192.168.1.40-32797 > 192.168.2.40-80 6 NAP id 1, IPS id 0, Verdict PASS Trace buffer and verdict reason are sent to DAQ's PDTS Tracing enabled by Lina 192.168.2.40-80 - 192.168.1.40-32797 6 Packet: TCP, SYN, ACK, seq 1591434735, ack 361134403 192.168.2.40-80 - 192.168.1.40-32797 6 AppID: service unknown (0), application unknown (0) 192.168.1.40-32797 > 192.168.2.40-80 6 Firewall: allow rule, 'Rule1', allow 192.168.1.40-32797 > 192.168.2.40-80 6 NAP id 1, IPS id 0, Verdict PASS Trace buffer and verdict reason are sent to DAQ's PDTS Tracing enabled by Lina 192.168.2.40-80 - 192.168.1.40-32797 6 Packet: TCP, ACK, seq 361134403, ack 1591434736 192.168.2.40-80 - 192.168.1.40-32797 6 AppID: service HTTP (676), application unknown (0) 192.168.1.40-32797 > 192.168.2.40-80 6 Firewall: allow rule, 'Rule1', allow 192.168.1.40-32797 > 192.168.2.40-80 6 NAP id 1, IPS id 0, Verdict PASS Pass Packets 카운터는 다음과 같이 증가합니다.

> show snort statistics Packet Counters: Passed Packets 54 Blocked Packets 0 Injected Packets 0 Packets bypassed (Snort Down) 0 Packets bypassed (Snort Busy) 0 Flow Counters: Fast-Forwarded Flows 0 Blocklisted Flows 0 ... 통과된 패킷 = Snort 엔진에서 검사됨

시나리오 2. ACP 허용 작업(L3-7 조건)

시나리오 2. ACP 허용 작업(L3-7 조건)허용 규칙을 다음과 같이 구축하면 유사한 동작이 확인됩니다.

이미지에 표시된 L3/L4 조건만

L7 조건(예: 침입 정책, 파일 정책, 애플리케이션 등)이 이미지에 표시됩니다.

요약

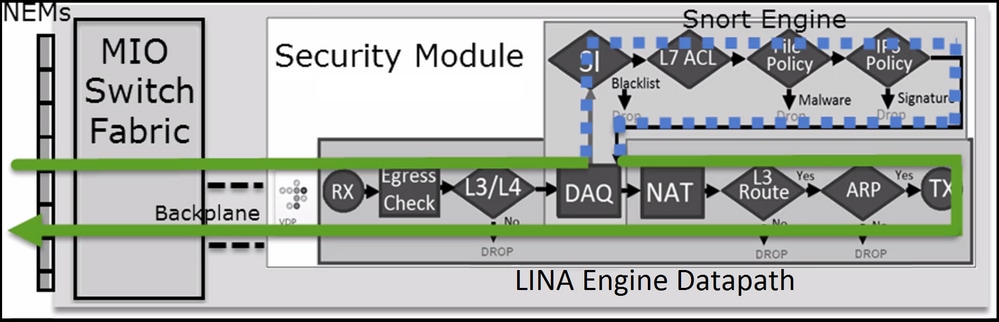

요약하자면 이미지에 표시된 것과 같이 허용 규칙이 일치하는 경우 FP4100/9300에 구축된 FTD에서 플로우를 처리하는 방법은 다음과 같습니다.

참고: MIO(Management Input Output)는 firepower 섀시의 수퍼바이저 엔진입니다.

시나리오 3. Snort Fast-Forward 판정(허용)

시나리오 3. Snort Fast-Forward 판정(허용)FTD Snort 엔진이 PERMITLIST 판정(Fast-Forward)을 내리고 나머지 플로우는 LINA 엔진으로 오프로드되는(경우에 따라 HW Accelerator - SmartNIC로 오프로드되는) 특정 시나리오가 있습니다. 이는 다음과 같습니다.

- SSL 정책이 구성되지 않은 SSL 트래픽

- IAB(Intelligent Application Bypass)

패킷 경로를 시각적으로 나타낸 것입니다.

또는 경우에 따라:

중요 사항

- 허용 규칙은 Snort에서 허용으로 구축되고 LINA에서 허용으로 구축됩니다.

- 대부분의 경우, 세션의 모든 패킷은 추가 검사를 위해 Snort 엔진에 전달됩니다

활용 사례

다음과 같이 Snort 엔진의 L7 검사가 필요한 경우 허용 규칙을 구성합니다.

- 침입 정책

- 파일 정책

ACP 신뢰 작업

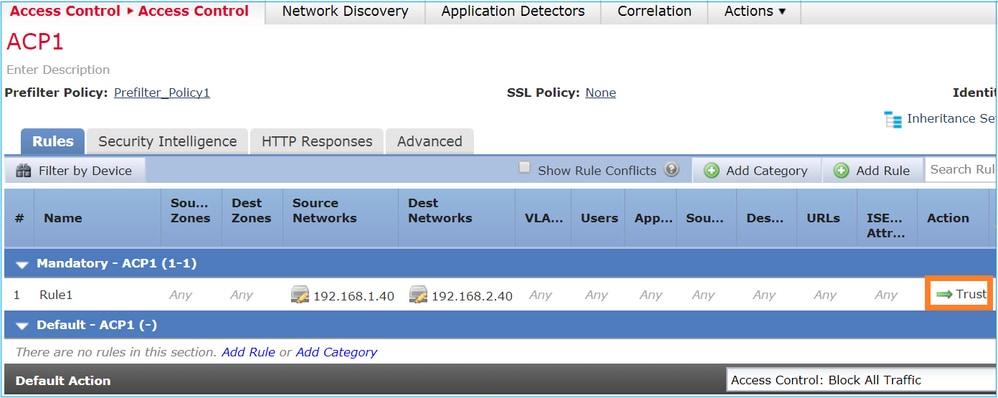

ACP 신뢰 작업시나리오 1. ACP 신뢰 작업

시나리오 1. ACP 신뢰 작업Snort 수준에서 고급 L7 검사를 적용하지 않고(예: 침입 정책, 파일 정책, 네트워크 검색) SI(Security Intelligence), ID 정책, QoS 등의 기능을 사용하려는 경우 규칙에서 Trust 작업을 사용하는 것이 좋습니다.

토폴로지:

구성된 정책:

FTD Snort 엔진에 구축된 신뢰 규칙:

# Start of AC rule. 268438858 fastpath any 192.168.10.50 31 any any 192.168.11.50 31 80 any 6 (log dcforward flowend) 참고: 숫자 6은 프로토콜(TCP)입니다.

FTD LINA의 규칙:

firepower# show access-list | i 268438858 access-list CSM_FW_ACL_ line 17 remark rule-id 268438858: ACCESS POLICY: ACP1 - Mandatory access-list CSM_FW_ACL_ line 18 remark rule-id 268438858: L7 RULE: trust_L3-L4 access-list CSM_FW_ACL_ line 19 advanced permit tcp object-group FMC_INLINE_src_rule_268438858 object-group FMC_INLINE_dst_rule_268438858 eq www rule-id 268438858 (hitcnt=19) 0x29588b4f access-list CSM_FW_ACL_ line 19 advanced permit tcp host 192.168.10.50 host 192.168.11.50 eq www rule-id 268438858 (hitcnt=19) 0x9d442895 access-list CSM_FW_ACL_ line 19 advanced permit tcp host 192.168.10.50 host 192.168.11.51 eq www rule-id 268438858 (hitcnt=0) 0xd026252b access-list CSM_FW_ACL_ line 19 advanced permit tcp host 192.168.10.51 host 192.168.11.50 eq www rule-id 268438858 (hitcnt=0) 0x0d785cc4 access-list CSM_FW_ACL_ line 19 advanced permit tcp host 192.168.10.51 host 192.168.11.51 eq www rule-id 268438858 (hitcnt=0) 0x3b3234f1

확인:

host-A(192.168.10.50) system support trace 에서 host-B(192.168.11.50)로의 HTTP 세션을 활성화하고 시작합니다. 3개의 패킷이 Snort 엔진으로 포워딩됩니다. Snort 엔진은 LINA에 PERMITLIST 판정을 보냅니다. 그러면 기본적으로 나머지 흐름이 LINA 엔진으로 오프로드됩니다.

> system support trace Enable firewall-engine-debug too? [n]: y Please specify an IP protocol: tcp Please specify a client IP address: 192.168.10.50 Please specify a client port: Please specify a server IP address: 192.168.11.50 Please specify a server port: 80 Monitoring packet tracer and firewall debug messages 192.168.10.50-42126 - 192.168.11.50-80 6 AS 1-1 CID 0 Packet: TCP, SYN, seq 453426648 192.168.10.50-42126 - 192.168.11.50-80 6 AS 1-1 CID 0 Session: new snort session 192.168.10.50-42126 - 192.168.11.50-80 6 AS 1-1 CID 0 AppID: service unknown (0), application unknown (0) 192.168.10.50-42126 > 192.168.11.50-80 6 AS 1-1 I 2 new firewall session 192.168.10.50-42126 > 192.168.11.50-80 6 AS 1-1 I 2 using HW or preset rule order 5, 'trust_L3-L4', action Trust and prefilter rule 0 192.168.10.50-42126 > 192.168.11.50-80 6 AS 1-1 I 2 HitCount data sent for rule id: 268438858, 192.168.10.50-42126 - 192.168.11.50-80 6 AS 1-1 CID 0 Firewall: trust/fastpath rule, 'trust_L3-L4', allow 192.168.10.50-42126 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort id 2, NAP id 2, IPS id 0, Verdict PASS 192.168.11.50-80 - 192.168.10.50-42126 6 AS 1-1 CID 0 Packet: TCP, SYN, ACK, seq 2820426532, ack 453426649 192.168.11.50-80 - 192.168.10.50-42126 6 AS 1-1 CID 0 AppID: service unknown (0), application unknown (0) 192.168.11.50-80 - 192.168.10.50-42126 6 AS 1-1 CID 0 Firewall: trust/fastpath rule, 'trust_L3-L4', allow 192.168.11.50-80 - 192.168.10.50-42126 6 AS 1-1 CID 0 Snort id 2, NAP id 2, IPS id 0, Verdict PASS 192.168.10.50-42126 - 192.168.11.50-80 6 AS 1-1 CID 0 Packet: TCP, ACK, seq 453426649, ack 2820426533 192.168.10.50-42126 - 192.168.11.50-80 6 AS 1-1 CID 0 AppID: service unknown (0), application unknown (0) 192.168.10.50-42126 - 192.168.11.50-80 6 AS 1-1 CID 0 Firewall: trust/fastpath rule, 'trust_L3-L4', allow 192.168.10.50-42126 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort id 2, NAP id 2, IPS id 0, Verdict PERMITLIST 연결이 종료되면 Snort 엔진은 LINA 엔진에서 메타데이터 정보를 가져오고 세션을 삭제합니다.

192.168.10.50-42126 > 192.168.11.50-80 6 AS 1-1 I 2 Got end of flow event from hardware with flags 00010001. Rule Match Data: rule_id 0, rule_action 0 rev_id 0, rule_flags 3 192.168.10.50-42126 > 192.168.11.50-80 6 AS 1-1 I 2 Logging EOF for event from hardware with rule_id = 268438858 ruleAction = 3 ruleReason = 0 192.168.10.50-42126 > 192.168.11.50-80 6 AS 1-1 I 2 : Received EOF, deleting the snort session. 192.168.10.50-42126 - 192.168.11.50-80 6 AS 1-1 CID 0 Session: deleting snort session, reason: timeout 192.168.10.50-42126 > 192.168.11.50-80 6 AS 1-1 I 2 deleting firewall session flags = 0x10003, fwFlags = 0x1115 192.168.10.50-42126 - 192.168.11.50-80 6 AS 1-1 CID 0 Session: deleted snort session using 0 bytes; protocol id:(-1) : LWstate 0xf LWFlags 0x6007Snort 캡처는 Snort 엔진으로 이동하는 3개의 패킷을 보여줍니다.

> capture-traffic Please choose domain to capture traffic from: 0 - management0 1 - management1 2 - Global Selection? 2 Please specify tcpdump options desired. (or enter '?' for a list of supported options) Options: -n vlan and (host 192.168.10.50 and host 192.168.11.50) 10:26:16.525928 IP 192.168.10.50.42144 > 192.168.11.50.80: Flags [S], seq 3065553465, win 29200, options [mss 1380,sackOK,TS val 3789188468 ecr 0,nop,wscale 7], length 0 10:26:16.525928 IP 192.168.11.50.80 > 192.168.10.50.42144: Flags [S.], seq 3581351172, ack 3065553466, win 8192, options [mss 1380,nop,wscale 8,sackOK,TS val 57650410 ecr 3789188468], length 0 10:26:16.525928 IP 192.168.10.50.42144 > 192.168.11.50.80: Flags [.], ack 1, win 229, options [nop,nop,TS val 3789188470 ecr 57650410], length 0 LINA capture는 이를 통과하는 플로우를 보여줍니다.

firepower# show capture CAPI 437 packets captured 1: 09:51:19.431007 802.1Q vlan#202 P0 192.168.10.50.42118 > 192.168.11.50.80: S 2459891187:2459891187(0) win 29200 <mss 1460,sackOK,timestamp 3787091387 0,nop,wscale 7> 2: 09:51:19.431648 802.1Q vlan#202 P0 192.168.11.50.80 > 192.168.10.50.42118: S 2860907367:2860907367(0) ack 2459891188 win 8192 <mss 1380,nop,wscale 8,sackOK,timestamp 57440579 3787091387> 3: 09:51:19.431847 802.1Q vlan#202 P0 192.168.10.50.42118 > 192.168.11.50.80: . ack 2860907368 win 229 <nop,nop,timestamp 3787091388 57440579> 4: 09:51:19.431953 802.1Q vlan#202 P0 192.168.10.50.42118 > 192.168.11.50.80: P 2459891188:2459891337(149) ack 2860907368 win 229 <nop,nop,timestamp 3787091388 57440579> 5: 09:51:19.444816 802.1Q vlan#202 P0 192.168.11.50.80 > 192.168.10.50.42118: . 2860907368:2860908736(1368) ack 2459891337 win 256 <nop,nop,timestamp 57440580 3787091388> 6: 09:51:19.444831 802.1Q vlan#202 P0 192.168.11.50.80 > 192.168.10.50.42118: . 2860908736:2860910104(1368) ack 2459891337 win 256 <nop,nop,timestamp 57440580 3787091388> … LINA의 패킷 추적은 Snort 판정을 확인하는 또 다른 방법입니다. 첫 번째 패킷은 PASS 판정을 받습니다.

firepower# show capture CAPI packet-number 1 trace | i Type|Verdict Type: CAPTURE Type: ACCESS-LIST Type: ROUTE-LOOKUP Type: ACCESS-LIST Type: CONN-SETTINGS Type: NAT Type: NAT Type: IP-OPTIONS Type: CAPTURE Type: CAPTURE Type: NAT Type: CAPTURE Type: NAT Type: IP-OPTIONS Type: CAPTURE Type: FLOW-CREATION Type: EXTERNAL-INSPECT Type: SNORT Snort id 22, NAP id 2, IPS id 0, Verdict PASS Snort Verdict: (pass-packet) allow this packet Type: INPUT-ROUTE-LOOKUP-FROM-OUTPUT-ROUTE-LOOKUP Type: ADJACENCY-LOOKUP Type: CAPTURE 외부 인터페이스의 TCP SYN/ACK 패킷 추적:

firepower# show capture CAPO packet-number 2 trace | i Type|Verdict Type: CAPTURE Type: ACCESS-LIST Type: FLOW-LOOKUP Type: EXTERNAL-INSPECT Type: SNORT Snort id 22, NAP id 2, IPS id 0, Verdict PASS Snort Verdict: (pass-packet) allow this packet Type: INPUT-ROUTE-LOOKUP-FROM-OUTPUT-ROUTE-LOOKUP Type: ADJACENCY-LOOKUP Type: CAPTURE TCP ACK는 PERMITLIST 판정을 받습니다.

firepower# show capture CAPI packet-number 3 trace | i Type|Verdict Type: CAPTURE Type: ACCESS-LIST Type: FLOW-LOOKUP Type: EXTERNAL-INSPECT Type: SNORT Snort id 22, NAP id 2, IPS id 0, Verdict PERMITLIST Snort Verdict: (fast-forward) fast forward this flow Type: CAPTURE 이는 Snort 판정(패킷 #3)의 전체 출력입니다.

firepower# show capture CAPI packet-number 3 trace | b Type: SNORT Type: SNORT Subtype: Result: ALLOW Config: Additional Information: Snort Trace: Packet: TCP, ACK, seq 687485179, ack 1029625865 AppID: service unknown (0), application unknown (0) Firewall: trust/fastpath rule, id 268438858, allow Snort id 31, NAP id 2, IPS id 0, Verdict PERMITLIST Snort Verdict: (fast-forward) fast forward this flow 판정이 LINA 엔진에 캐시되므로 4번째 패킷은 Snort 엔진에 전달되지 않습니다.

firepower# show capture CAPI packet-number 4 trace 441 packets captured 4: 10:34:02.741523 802.1Q vlan#202 P0 192.168.10.50.42158 > 192.168.11.50.80: P 164375589:164375738(149) ack 3008397532 win 229 <nop,nop,timestamp 3789654678 57697031> Phase: 1 Type: CAPTURE Subtype: Result: ALLOW Config: Additional Information: MAC Access list Phase: 2 Type: ACCESS-LIST Subtype: Result: ALLOW Config: Implicit Rule Additional Information: MAC Access list Phase: 3 Type: FLOW-LOOKUP Subtype: Result: ALLOW Config: Additional Information: Found flow with id 1254, using existing flow Phase: 4 Type: SNORT Subtype: Result: ALLOW Config: Additional Information: Snort Verdict: (fast-forward) fast forward this flow Result: input-interface: INSIDE(vrfid:0) input-status: up input-line-status: up Action: allow 1 packet shown Snort 통계로 이를 확인합니다.

firepower# show snort statistics Packet Counters: Passed Packets 2 Blocked Packets 0 Injected Packets 0 Packets bypassed (Snort Down) 0 Packets bypassed (Snort Busy) 0 Flow Counters: Fast-Forwarded Flows 1 Blacklisted Flows 0 Miscellaneous Counters: Start-of-Flow events 0 End-of-Flow events 1 Denied flow events 0 Frames forwarded to Snort before drop 0 Inject packets dropped 0 신뢰 규칙이 있는 패킷 플로우. 일부 패킷은 Snort에서 검사하고 나머지 패킷은 LINA에서 검사합니다.

시나리오 2. ACP 신뢰 작업(SI, QoS 및 ID 정책 없음)

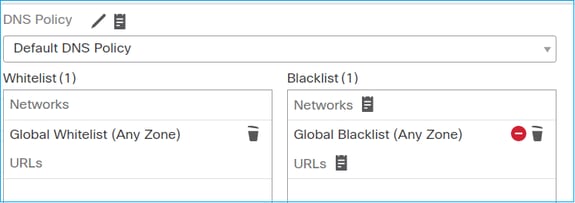

시나리오 2. ACP 신뢰 작업(SI, QoS 및 ID 정책 없음)FTD에서 모든 플로우에 SI(보안 인텔리전스) 검사를 적용하도록 하려는 경우 SI는 ACP 레벨에서 이미 활성화되어 있으며 SI 소스(TALOS, 피드, 목록 등)를 지정할 수 있습니다. 반대로 비활성화하려는 경우 ACP에 따라 전역적으로 네트워크의 SI, URL의 SI, DNS의 SI를 비활성화합니다. 이미지에 표시된 것과 같이 네트워크 및 URL의 SI가 비활성화됩니다.

이 경우 신뢰 규칙은 신뢰로 LINA에 구축됩니다.

> show access-list

... access-list CSM_FW_ACL_ line 9 remark rule-id 268435461: L4 RULE: Rule1 access-list CSM_FW_ACL_ line 10 advanced trust ip host 192.168.1.40 host 192.168.2.40 rule-id 268435461 event-log flow-end (hitcnt=0) 0x5c1346d6 참고: 6.2.2 기준 FTD는 TID를 지원합니다. TID는 SI와 유사한 방식으로 작동하지만 SI가 비활성화된 경우 TID 검사를 위해 Snort 엔진에 패킷 리디렉션을 '강제'하지 않습니다.

동작 확인

host-A(192.168.1.40)에서 host-B(192.168.2.40)로의 HTTP 세션을 시작합니다. 이는 FP4100이며 하드웨어에서 플로우 오프로드를 지원하므로 다음과 같은 일이 발생합니다.

- 몇 개의 패킷은 FTD LINA 엔진을 통해 포워딩되며 나머지 플로우는 SmartNIC(HW Accelerator)로 오프로드됩니다.

- Snort 엔진에 패킷이 전달되지 않음

FTD LINA 연결 테이블에는 플로우가 "o" HW로 오프로드되었음을 의미하는 플래그가 표시됩니다. 또한, "N" 플래그가 없다는 점을 참고하십시오. 이는 기본적으로 'Snort 리디렉션 없음'을 의미합니다.

firepower# show conn 1 in use, 15 most used TCP OUTSIDE 192.168.2.40:80 INSIDE 192.168.1.40:32809, idle 0:00:00, bytes 949584, flags UIOo Snort 통계는 세션 시작 및 종료 시 로깅 이벤트만 표시합니다.

firepower# show snort statistics Packet Counters: Passed Packets 0 Blocked Packets 0 Injected Packets 0 Packets bypassed (Snort Down) 0 Packets bypassed (Snort Busy) 0 Flow Counters: Fast-Forwarded Flows 0 Blacklisted Flows 0 Miscellaneous Counters: Start-of-Flow events 1 End-of-Flow events 1 FTD LINA 로그는 각 세션에 대해 2개의 플로우(각 방향당 1개)가 HW로 오프로드되었음을 보여줍니다.

Sep 27 2017 20:16:05: %ASA-7-609001: Built local-host INSIDE:192.168.1.40 Sep 27 2017 20:16:05: %ASA-6-302013: Built inbound TCP connection 25384 for INSIDE:192.168.1.40/32809 (192.168.1.40/32809) to OUTSIDE:192.168.2.40/80 (192.168.2.40/80) Sep 27 2017 20:16:05: %ASA-6-805001: Offloaded TCP Flow for connection 25384 from INSIDE:192.168.1.40/32809 (192.168.1.40/32809) to OUTSIDE:192.168.2.40/80 (192.168.2.40/80) Sep 27 2017 20:16:05: %ASA-6-805001: Offloaded TCP Flow for connection 25384 from OUTSIDE:192.168.2.40/80 (192.168.2.40/80) to INSIDE:192.168.1.40/32809 (192.168.1.40/32809) Sep 27 2017 20:16:05: %ASA-6-805002: TCP Flow is no longer offloaded for connection 25384 from OUTSIDE:192.168.2.40/80 (192.168.2.40/80) to INSIDE:192.168.1.40/32809 (192.168.1.40/32809) Sep 27 2017 20:16:05: %ASA-6-805002: TCP Flow is no longer offloaded for connection 25384 from INSIDE:192.168.1.40/32809 (192.168.1.40/32809) to OUTSIDE:192.168.2.40/80 (192.168.2.40/80) Sep 27 2017 20:16:05: %ASA-6-302014: Teardown TCP connection 25384 for INSIDE:192.168.1.40/32809 to OUTSIDE:192.168.2.40/80 duration 0:00:00 bytes 1055048 TCP FINs Sep 27 2017 20:16:05: %ASA-7-609002: Teardown local-host INSIDE:192.168.1.40 duration 0:00:00 LINA에 작업으로 배포된 Trust 규칙을 trust 사용하는 패킷 흐름 일부 패킷은 LINA에서 검사하고 나머지 패킷은 SmartNIC(FP4100/FP9300)로 오프로드됩니다.

활용 사례

- Snort 엔진에서 몇 개의 패킷만 검사하고(예: 애플리케이션 탐지, SI 검사) 나머지 플로우는 LINA 엔진으로 오프로드하려면 Trust 작업을 사용해야 합니다

- FP4100/9300에서 FTD를 사용하고 플로우가 Snort 검사를 완전히 우회하도록 하려면 Fastpath 작업을 사용하는 Prefilter 규칙을 고려하십시오(이 문서의 관련 섹션 참조).

사전 필터 정책 차단 작업

사전 필터 정책 차단 작업이미지에 표시된 것과 같이 토폴로지를 고려합니다.

이미지에 표시된 것과 같은 정책도 고려합니다.

다음은 FTD Snort 엔진에 구축된 정책(ngfw.rules 파일)입니다.

# Start of tunnel and priority rules. # These rules are evaluated by LINA. Only tunnel tags are used from the matched rule id. 268437506 deny any 192.168.1.40 32 any any 192.168.2.40 32 any any any (tunnel -1 LINA:

access-list CSM_FW_ACL_ line 1 remark rule-id 268437506: PREFILTER POLICY: FTD_Prefilter access-list CSM_FW_ACL_ line 2 remark rule-id 268437506: RULE: Prefilter1 access-list CSM_FW_ACL_ line 3 advanced deny ip host 192.168.1.40 host 192.168.2.40 rule-id 268437506 event-log flow-start (hitcnt=0) 0x76476240 가상 패킷을 추적하면 패킷이 LINA에 의해 삭제되고 Snort에 포워딩되지 않음을 보여줍니다.

firepower# packet-tracer input INSIDE icmp 192.168.1.40 8 0 192.168.2.40 … Phase: 4 Type: ACCESS-LIST Subtype: log Result: DROP Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced deny ip host 192.168.1.40 host 192.168.2.40 rule-id 268437506 event-log flow-start access-list CSM_FW_ACL_ remark rule-id 268437506: PREFILTER POLICY: FTD_Prefilter access-list CSM_FW_ACL_ remark rule-id 268437506: RULE: Prefilter1 Additional Information: Result: input-interface: INSIDE input-status: up input-line-status: up output-interface: OUTSIDE output-status: up output-line-status: up Action: drop Drop-reason: (acl-drop) Flow is denied by configured rule Snort statistics는 다음과 같습니다.

firepower# show snort statistics Packet Counters: Passed Packets 0 Blocked Packets 0 Injected Packets 0 Packets bypassed (Snort Down) 0 Packets bypassed (Snort Busy) 0 Flow Counters: Fast-Forwarded Flows 0 Blacklisted Flows 0 Miscellaneous Counters: Start-of-Flow events 0 End-of-Flow events 0 Denied flow events 1 LINA ASP drops는 다음과 같습니다.

firepower# show asp drop Frame drop: Flow is denied by configured rule (acl-drop) 1 활용 사례

L3/L4 조건을 기반으로 트래픽의 Snort 검사를 수행하지 않고도 트래픽을 차단하려는 경우 Prefilter Block 규칙을 사용할 수 있습니다.

사전 필터 정책 단축 경로 작업

사전 필터 정책 단축 경로 작업이미지에 표시된 것과 같이 사전 필터 정책 규칙을 고려합니다.

다음은 FTD Snort 엔진에 구축된 정책입니다.

268437506 fastpath any any any any any any any any (log dcforward flowend) (tunnel -1)FTD LINA:

access-list CSM_FW_ACL_ line 1 remark rule-id 268437506: PREFILTER POLICY: FTD_Prefilter access-list CSM_FW_ACL_ line 2 remark rule-id 268437506: RULE: Prefilter1 access-list CSM_FW_ACL_ line 3 advanced trust tcp host 192.168.1.40 host 192.168.2.40 eq www rule-id 268437506 event-log flow-end (hitcnt=0) 0xf3410b6f 동작 확인

host-A(192.168.1.40)가 host-B(192.168.2.40)에 대한 HTTP 세션을 개방하려고 하면 몇 개의 패킷이 LINA를 통과하고 나머지는 SmartNIC로 오프로드됩니다. 이 경우 enabled(활성화됨) system support trace 를 firewall-engine-debug 사용하면 다음을 확인할 수 있습니다.

> system support trace Please specify an IP protocol: tcp Please specify a client IP address: 192.168.1.40 Please specify a client port: Please specify a server IP address: 192.168.2.40 Please specify a server port: Enable firewall-engine-debug too? [n]: y Monitoring packet tracer debug messages 192.168.1.40-32840 > 192.168.2.40-80 6 AS 1 I 8 Got end of flow event from hardware with flags 04000000

LINA 로그는 오프로드된 플로우를 보여줍니다.

Oct 01 2017 14:36:51: %ASA-7-609001: Built local-host INSIDE:192.168.1.40 Oct 01 2017 14:36:51: %ASA-7-609001: Built local-host OUTSIDE:192.168.2.40 Oct 01 2017 14:36:51: %ASA-6-302013: Built inbound TCP connection 966 for INSIDE:192.168.1.40/32840 (192.168.1.40/32840) to OUTSIDE:192.168.2.40/80 (192.168.2.40/80) Oct 01 2017 14:36:51: %ASA-6-805001: Offloaded TCP Flow for connection 966 from INSIDE:192.168.1.40/32840 (192.168.1.40/32840) to OUTSIDE:192.168.2.40/80 (192.168.2.40/80) Oct 01 2017 14:36:51: %ASA-6-805001: Offloaded TCP Flow for connection 966 from OUTSIDE:192.168.2.40/80 (192.168.2.40/80) to INSIDE:192.168.1.40/32840 (192.168.1.40/32840)

LINA가 캡처한 show 8개 패킷이 통과하는 경우:

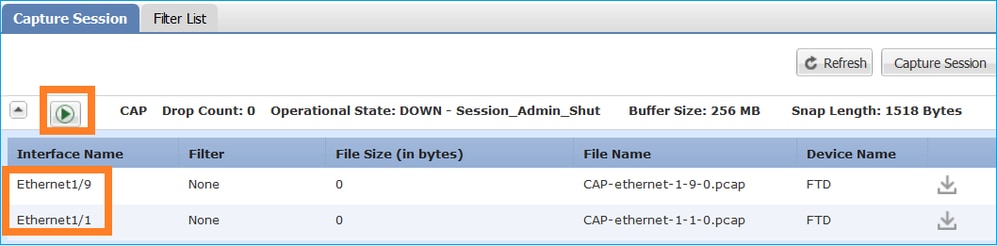

firepower# show capture capture CAPI type raw-data buffer 33554432 trace trace-count 100 interface INSIDE [Capturing - 3908 bytes] match ip host 192.168.1.40 host 192.168.2.40 capture CAPO type raw-data buffer 33554432 trace trace-count 100 interface OUTSIDE [Capturing - 3908 bytes] match ip host 192.168.1.40 host 192.168.2.40 firepower# show capture CAPI 8 packets captured 1: 14:45:32.700021 192.168.1.40.32842 > 192.168.2.40.80: S 3195173118:3195173118(0) win 2920 <mss 1460,sackOK,timestamp 332569060 0> 2: 14:45:32.700372 192.168.2.40.80 > 192.168.1.40.32842: S 184794124:184794124(0) ack 3195173119 win 2896 <mss 1380,sackOK,timestamp 332567732 332569060> 3: 14:45:32.700540 192.168.1.40.32842 > 192.168.2.40.80: P 3195173119:3195173317(198) ack 184794125 win 2920 <nop,nop,timestamp 332569060 332567732> 4: 14:45:32.700876 192.168.2.40.80 > 192.168.1.40.32842: . 184794125:184795493(1368) ack 3195173317 win 2698 <nop,nop,timestamp 332567733 332569060> 5: 14:45:32.700922 192.168.2.40.80 > 192.168.1.40.32842: P 184795493:184796861(1368) ack 3195173317 win 2698 <nop,nop,timestamp 332567733 332569060> 6: 14:45:32.701425 192.168.2.40.80 > 192.168.1.40.32842: FP 184810541:184810851(310) ack 3195173317 win 2698 <nop,nop,timestamp 332567733 332569061> 7: 14:45:32.701532 192.168.1.40.32842 > 192.168.2.40.80: F 3195173317:3195173317(0) ack 184810852 win 2736 <nop,nop,timestamp 332569061 332567733> 8: 14:45:32.701639 192.168.2.40.80 > 192.168.1.40.32842: . ack 3195173318 win 2697 <nop,nop,timestamp 332567734 332569061>

FTD Flow-offload statistics에서는 22개 패킷이 HW에 오프로드됨을 보여줍니다.

firepower# show flow-offload statistics Packet stats of port : 0 Tx Packet count : 22 Rx Packet count : 22 Dropped Packet count : 0 VNIC transmitted packet : 22 VNIC transmitted bytes : 15308 VNIC Dropped packets : 0 VNIC erroneous received : 0 VNIC CRC errors : 0 VNIC transmit failed : 0 VNIC multicast received : 0 또한 이 명령을 사용하여 show flow-offload flow 오프로드된 플로우와 관련된 추가 정보를 확인할 수 있습니다. 예를 들면 다음과 같습니다.

firepower# show flow-offload flow

Total offloaded flow stats: 2 in use, 4 most used, 20% offloaded, 0 collisions

TCP intfc 103 src 192.168.1.40:39301 dest 192.168.2.40:20, static, timestamp 616063741, packets 33240, bytes 2326800

TCP intfc 104 src 192.168.2.40:20 dest 192.168.1.40:39301, static, timestamp 616063760, packets 249140, bytes 358263320

firepower# show conn

5 in use, 5 most used

Inspect Snort:

preserve-connection: 1 enabled, 0 in effect, 4 most enabled, 0 most in effect

TCP OUTSIDE 192.168.2.40:21 INSIDE 192.168.1.40:40988, idle 0:00:00, bytes 723, flags UIO

TCP OUTSIDE 192.168.2.40:21 INSIDE 192.168.1.40:40980, idle 0:02:40, bytes 1086, flags UIO

TCP OUTSIDE 192.168.2.40:80 INSIDE 192.168.1.40:49442, idle 0:00:00, bytes 86348310, flags UIO N1

TCP OUTSIDE 192.168.2.40:20 INSIDE 192.168.1.40:39301, idle 0:00:00, bytes 485268628, flags Uo <- offloaded flow

TCP OUTSIDE 192.168.2.40:20 INSIDE 192.168.1.40:34713, idle 0:02:40, bytes 821799360, flags UFRIO- 백분율은 "show conn" 출력을 기준으로 합니다. 예를 들어, 총 5개의 콘이 FTD LINA 엔진을 거치고 그중 1개가 오프로드된 경우 20%는 오프로드된 것으로 보고됩니다

- 오프로드된 세션의 최대 제한은 소프트웨어 버전에 따라 다릅니다. 예를 들어, ASA 9.8.3 및 FTD 6.2.3은 4백만 개의 양방향(또는 8백만 개의 단방향) 오프로드된 흐름을 지원합니다.

- 오프로드된 플로우의 수가 한계에 도달한 경우(예: 4백만 개의 양방향 플로우), 현재 연결이 오프로드된 테이블에서 제거될 때까지 새 연결이 오프로드되지 않습니다

FTD(오프로드 + LINA)를 통과하는 FP4100/9300의 모든 패킷을 보려면 이미지에 표시된 것과 같이 섀시 레벨에서 캡처를 활성화해야 합니다.

섀시 백플레인 캡처에는 양방향이 표시됩니다. FXOS 캡처 아키텍처(방향당 캡처 포인트 2개)로 인해 모든 패킷이 이미지에 표시된 것과 같이 두 번 표시됩니다.

패킷 통계:

- FTD를 통한 총 패킷 수: 30

- FTD LINA를 통한 패킷: 8

- SmartNIC HW 가속기로 오프로드된 패킷: 22

FP4100/FP9300과 다른 플랫폼의 경우 플로우 오프로드가 지원되지 않으므로 모든 패킷이 LINA 엔진에 의해 처리됩니다(o 플래그 없음 참고).

FP2100-6# show conn addr 192.168.1.40 33 in use, 123 most used Inspect Snort: preserve-connection: 0 enabled, 0 in effect, 2 most enabled, 0 most in effect TCP OUTSIDE 192.168.2.40:80 INSIDE 192.168.1.40:50890, idle 0:00:09, bytes 175, flags UxIO LINA 시스템 로그는 연결 설정 및 연결 종료 이벤트만 표시합니다.

FP2100-6# show log | i 192.168.2.40 Jun 21 2020 14:29:44: %FTD-6-302013: Built inbound TCP connection 6914 for INSIDE:192.168.1.40/50900 (192.168.11.101/50900) to OUTSIDE:192.168.2.40/80 (192.168.2.40/80) Jun 21 2020 14:30:30: %FTD-6-302014: Teardown TCP connection 6914 for INSIDE:192.168.1.40/50900 to OUTSIDE:192.168.2.40/80 duration 0:00:46 bytes 565 TCP FINs from OUTSIDE 활용 사례

- Snort 검사를 완전히 우회하려는 경우 사전 필터 단축 경로 작업을 사용합니다. 일반적으로 백업, 데이터베이스 전송 등 신뢰할 수 있는 대량의 플로우에 대해 사용합니다.

- FP4100/9300 어플라이언스에서는 단축 경로 작업이 플로우 오프로드를 트리거하며 일부 패킷만 FTD LINA 엔진을 통과합니다. 나머지는 SmartNIC에 의해 처리되므로 레이턴시가 감소합니다.

사전 필터 정책 단축 경로 작업(인라인 세트)

사전 필터 정책 단축 경로 작업(인라인 세트)Prefilter Policy Fastpath 작업이 인라인 집합(NGIPS 인터페이스)을 통과하는 트래픽에 적용되는 경우 다음 사항을 고려해야 합니다.

- 이 규칙은 신뢰 작업으로 LINA 엔진에 적용됩니다.

- Snort 엔진에서 플로우를 검사하지 않습니다.

- NGIPS 인터페이스에서는 플로우 오프로드를 적용할 수 없으므로 플로우 오프로드(HW 가속)가 발생하지 않습니다.

다음은 인라인 집합에 적용된 Prefilter Fastpath 작업의 경우 패킷 추적의 예입니다.

firepower# packet-tracer input inside tcp 192.168.1.40 12345 192.168.1.50 80 detailed Phase: 1 Type: NGIPS-MODE Subtype: ngips-mode Result: ALLOW Config: Additional Information: The flow ingressed an interface configured for NGIPS mode and NGIPS services will be applied Forward Flow based lookup yields rule: in id=0x2ad7ac48b330, priority=501, domain=ips-mode, deny=false hits=2, user_data=0x2ad80d54abd0, cs_id=0x0, flags=0x0, protocol=0 src ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any dst ip/id=0.0.0.0, mask=0.0.0.0, port=0, tag=any, dscp=0x0 input_ifc=inside, output_ifc=any Phase: 2 Type: ACCESS-LIST Subtype: log Result: ALLOW Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced trust ip object 192.168.1.0 object 192.168.1.0 rule-id 268438531 event-log flow-end access-list CSM_FW_ACL_ remark rule-id 268438531: PREFILTER POLICY: PF1 access-list CSM_FW_ACL_ remark rule-id 268438531: RULE: 1 Additional Information: Forward Flow based lookup yields rule: in id=0x2ad9f9f8a7f0, priority=12, domain=permit, trust hits=1, user_data=0x2ad9b23c5d40, cs_id=0x0, use_real_addr, flags=0x0, protocol=0 src ip/id=192.168.1.0, mask=255.255.255.0, port=0, tag=any, ifc=any dst ip/id=192.168.1.0, mask=255.255.255.0, port=0, tag=any, ifc=any, vlan=0, dscp=0x0 input_ifc=any, output_ifc=any Phase: 3 Type: NGIPS-EGRESS-INTERFACE-LOOKUP Subtype: Resolve Egress Interface Result: ALLOW Config: Additional Information: Ingress interface inside is in NGIPS inline mode. Egress interface outside is determined by inline-set configuration Phase: 4 Type: FLOW-CREATION Subtype: Result: ALLOW Config: Additional Information: New flow created with id 7, packet dispatched to next module Module information for forward flow ... snp_fp_ips_tcp_state_track_lite snp_fp_ips_mode_adj snp_fp_tracer_drop snp_ifc_stat Module information for reverse flow ... snp_fp_ips_tcp_state_track_lite snp_fp_ips_mode_adj snp_fp_tracer_drop snp_ifc_stat Result: input-interface: inside input-status: up input-line-status: up Action: allow패킷 경로를 시각적으로 나타낸 것입니다.

사전 필터 정책 단축 경로 작업(탭 포함 인라인 세트)

사전 필터 정책 단축 경로 작업(탭 포함 인라인 세트)인라인 세트 사례와 동일

사전 필터 정책 분석 작업

사전 필터 정책 분석 작업시나리오 1. 사전 필터 ACP 차단 규칙으로 분석

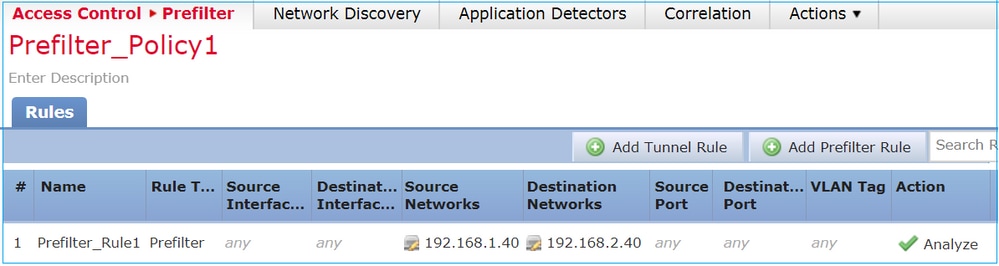

시나리오 1. 사전 필터 ACP 차단 규칙으로 분석이미지에 표시된 것과 같이 분석 규칙이 포함된 사전 필터 정책 규칙을 고려합니다.

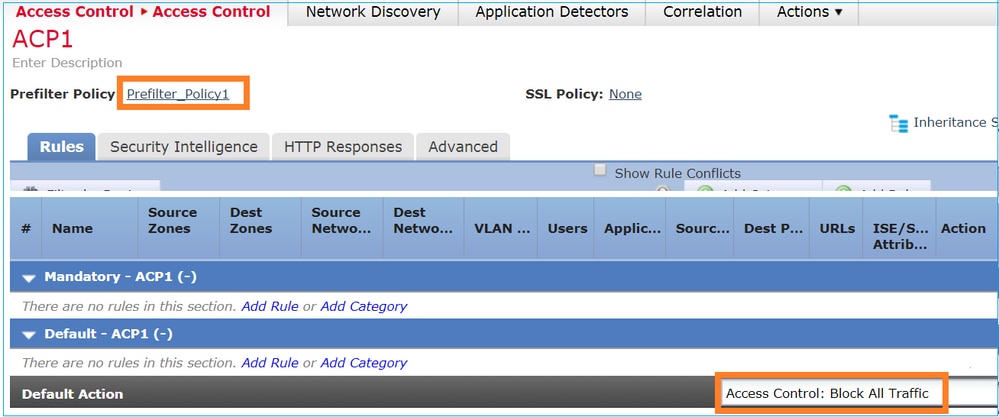

ACP에는 이미지에 표시된 대로 설정된 기본 Block All Traffic 규칙만 포함됩니다.

다음은 FTD Snort 엔진에 구축된 정책(ngfw.rules 파일)입니다.

# Start of tunnel and priority rules. # These rules are evaluated by LINA. Only tunnel tags are used from the matched rule id. 268435460 allow any 192.168.1.40 32 any any 192.168.2.40 32 any any any (tunnel -1) 268435459 allow any any 1025-65535 any any 3544 any 17 (tunnel -1) 268435459 allow any any 3544 any any 1025-65535 any 17 (tunnel -1) 268435459 allow any any any any any any any 47 (tunnel -1) 268435459 allow any any any any any any any 41 (tunnel -1) 268435459 allow any any any any any any any 4 (tunnel -1) # End of tunnel and priority rules. # Start of AC rule. 268435458 deny any any any any any any any any (log dcforward flowstart) # End of AC rule. 다음은 FTD LINA 엔진에 구축된 정책입니다.

access-list CSM_FW_ACL_ line 3 advanced permit ip host 192.168.1.40 host 192.168.2.40 rule-id 268435460 (hitcnt=0) 0xb788b786동작 확인

Packet-tracer는 패킷이 LINA에 의해 허용되고, (작업으로 인해) Snort 엔진에 전달되며, AC의 기본 작업이 일치하므로 Snort Engine이 permit 판정 Block 을 반환한다는 것을 보여줍니다.

참고: Snort는 터널 규칙을 기반으로 트래픽을 평가하지 않습니다

패킷을 추적하면 동일한 내용이 표시됩니다.

firepower# packet-tracer input INSIDE icmp 192.168.1.40 8 0 192.168.2.40 ... Phase: 4 Type: ACCESS-LIST Subtype: log Result: ALLOW Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced permit ip host 192.168.1.40 host 192.168.2.40 rule-id 268435460 access-list CSM_FW_ACL_ remark rule-id 268435460: PREFILTER POLICY: Prefilter_Policy1 access-list CSM_FW_ACL_ remark rule-id 268435460: RULE: Prefilter_Rule1 Additional Information: This packet will be sent to snort for additional processing where a verdict will be reached … Phase: 14 Type: SNORT Subtype: Result: DROP Config: Additional Information: Snort Trace: Packet: ICMP AppID: service ICMP (3501), application unknown (0) Firewall: starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, sgt 65535, user 9999997, icmpType 8, icmpCode 0 Firewall: block rule, id 268435458, drop Snort: processed decoder alerts or actions queue, drop NAP id 1, IPS id 0, Verdict BLOCKLIST, Blocked by Firewall Snort Verdict: (block-list) block list this flow Result: input-interface: INSIDE input-status: up input-line-status: up output-interface: OUTSIDE output-status: up output-line-status: up Action: drop Drop-reason: (firewall) Blocked by the firewall preprocessor 시나리오 2. 사전 필터 ACP 허용 규칙으로 분석

시나리오 2. 사전 필터 ACP 허용 규칙으로 분석패킷이 FTD를 통과하도록 허용하는 것이 목표인 경우 ACP에 규칙을 추가해야 합니다. Action은 다음 이미지에 표시된 대로 목표에 따라 Allow 또는 Trust가 될 수 있습니다(예: L7 검사를 적용하려면 Allow action을 사용해야 함).

FTD Snort 엔진에 구축된 정책:

# Start of AC rule. 268435461 allow any 192.168.1.40 32 any any 192.168.2.40 32 any any any 268435458 deny any any any any any any any any (log dcforward flowstart) # End of AC rule. LINA 엔진:

access-list CSM_FW_ACL_ line 3 advanced permit ip host 192.168.1.40 host 192.168.2.40 rule-id 268435460 (hitcnt=1) 0xb788b786동작 확인

Packet-tracer는 패킷이 LINA 및 Snort 엔진 268435460 의 규칙 268435461 과 일치함을 보여줍니다.

firepower# packet-tracer input INSIDE icmp 192.168.1.40 8 0 192.168.2.40 ... Phase: 4 Type: ACCESS-LIST Subtype: log Result: ALLOW Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced permit ip host 192.168.1.40 host 192.168.2.40 rule-id 268435460 access-list CSM_FW_ACL_ remark rule-id 268435460: PREFILTER POLICY: Prefilter_Policy1 access-list CSM_FW_ACL_ remark rule-id 268435460: RULE: Prefilter_Rule1 Additional Information: This packet will be sent to snort for additional processing where a verdict will be reached … Phase: 14 Type: SNORT Subtype: Result: ALLOW Config: Additional Information: Snort Trace: Packet: ICMP AppID: service ICMP (3501), application unknown (0) Firewall: starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, sgt 65535, user 9999997, icmpType 8, icmpCode 0 Firewall: allow rule, id 268435461, allow NAP id 1, IPS id 0, Verdict PASS Snort Verdict: (pass-packet) allow this packet … Result: input-interface: INSIDE input-status: up input-line-status: up output-interface: OUTSIDE output-status: up output-line-status: up Action: allow 시나리오 3. ACP 트러스트 규칙으로 사전 필터 분석

시나리오 3. ACP 트러스트 규칙으로 사전 필터 분석ACP에 신뢰 규칙이 포함된 경우 이미지에 표시된 것과 같은 규칙이 있습니다.

Snort:

# Start of AC rule. 268435461 fastpath any 192.168.1.40 32 any any 192.168.2.40 32 any any any 268435458 deny any any any any any any any any (log dcforward flowstart) # End of AC rule. LINA:

access-list CSM_FW_ACL_ line 3 advanced permit ip host 192.168.1.40 host 192.168.2.40 rule-id 268435460 (hitcnt=2) 0xb788b786SI는 기본적으로 활성화되어 있으므로 Trust 규칙은 LINA에 작업으로 permit 구축되므로 최소 몇 개의 패킷이 검사를 위해 Snort 엔진으로 리디렉션됩니다.

동작 확인

Packet-tracer는 Snort 엔진이 패킷을 Permitlists하고 기본적으로 나머지 플로우를 LINA로 오프로드함을 보여 줍니다.

firepower# packet-tracer input INSIDE icmp 192.168.1.40 8 0 192.168.2.40 ... Phase: 4 Type: ACCESS-LIST Subtype: log Result: ALLOW Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced permit ip host 192.168.1.40 host 192.168.2.40 rule-id 268435460 access-list CSM_FW_ACL_ remark rule-id 268435460: PREFILTER POLICY: Prefilter_Policy1 access-list CSM_FW_ACL_ remark rule-id 268435460: RULE: Prefilter_Rule1 Additional Information: This packet will be sent to snort for additional processing where a verdict will be reached … Phase: 14 Type: SNORT Subtype: Result: ALLOW Config: Additional Information: Snort Trace: Packet: ICMP AppID: service ICMP (3501), application unknown (0) Firewall: starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, sgt 65535, user 9999997, icmpType 8, icmpCode 0 Firewall: trust/fastpath rule, id 268435461, allow NAP id 1, IPS id 0, Verdict PERMITLIST Snort Verdict: (fast-forward) fast forward this flow … Result: input-interface: INSIDE input-status: up input-line-status: up output-interface: OUTSIDE output-status: up output-line-status: up Action: allow 시나리오 4. ACP 트러스트 규칙으로 사전 필터 분석

시나리오 4. ACP 트러스트 규칙으로 사전 필터 분석이 시나리오에서는 SI가 수동으로 비활성화되었습니다.

이 규칙은 다음과 같이 Snort에 구축됩니다.

# Start of AC rule. 268435461 fastpath any 192.168.1.40 32 any any 192.168.2.40 32 any any any 268435458 deny any any any any any any any any (log dcforward flowstart) # End of AC rule. LINA에서는 규칙이 신뢰로 구축됩니다. 패킷이 Analyze Prefilter 규칙으로 인해 배포된 허용 규칙(ACE 적중 횟수 참조)과 일치하고 패킷은 Snort 엔진에서 검사됩니다.

access-list CSM_FW_ACL_ line 3 advanced permit ip host 192.168.1.40 host 192.168.2.40 rule-id 268435460 (hitcnt=3) 0xb788b786 ... access-list CSM_FW_ACL_ line 13 advanced trust ip host 192.168.1.40 host 192.168.2.40 rule-id 268435461 event-log flow-end (hitcnt=0) 0x5c1346d6 ... access-list CSM_FW_ACL_ line 16 advanced deny ip any any rule-id 268435458 event-log flow-start (hitcnt=0) 0x97aa021a 동작 확인

firepower# packet-tracer input INSIDE icmp 192.168.1.40 8 0 192.168.2.40 ... Phase: 4 Type: ACCESS-LIST Subtype: log Result: ALLOW Config: access-group CSM_FW_ACL_ global access-list CSM_FW_ACL_ advanced permit ip host 192.168.1.40 host 192.168.2.40 rule-id 268435460 access-list CSM_FW_ACL_ remark rule-id 268435460: PREFILTER POLICY: Prefilter_Policy1 access-list CSM_FW_ACL_ remark rule-id 268435460: RULE: Prefilter_Rule1 Additional Information: This packet will be sent to snort for additional processing where a verdict will be reached ... Phase: 14 Type: SNORT Subtype: Result: ALLOW Config: Additional Information: Snort Trace: Packet: ICMP AppID: service ICMP (3501), application unknown (0) Firewall: starting rule matching, zone -1 -> -1, geo 0 -> 0, vlan 0, sgt 65535, user 9999997, icmpType 8, icmpCode 0 Firewall: trust/fastpath rule, id 268435461, allow NAP id 1, IPS id 0, Verdict PERMITLIST Snort Verdict: (fast-forward) fast forward this flow … Result: input-interface: INSIDE input-status: up input-line-status: up output-interface: OUTSIDE output-status: up output-line-status: up Action: allow

중요 사항

- Analyze Action은 LINA 엔진에 허용 규칙으로 구축됩니다. 이는 검사를 위해 Snort 엔진에 전달될 패킷에 영향을 미칩니다

- Analyze Action은 Snort 엔진에 어떤 규칙도 구축하지 않으므로 Snort<

- 이는 Snort 엔진에 구축된 ACP 규칙에 따라 달라집니다(블록 대 빠른 경로를 허용). Snort에서 허용되는 패킷은 없거나 모두 또는 몇 개입니다

활용 사례

- 분석 작업의 활용 사례는 사전 필터 정책에 광범위한 단축경로 규칙이 있고 Snort에서 검사하도록 특정 플로우에 대해 몇 가지 예외를 적용하려는 경우입니다.

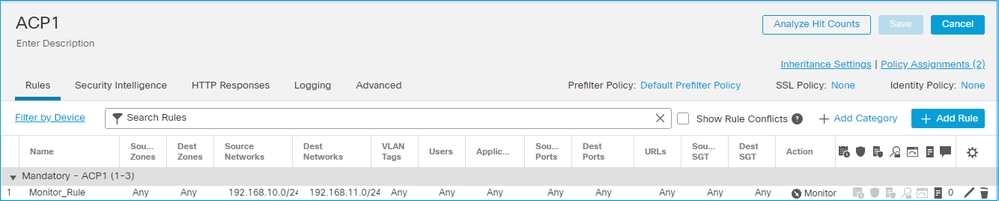

ACP 모니터링 작업

ACP 모니터링 작업

FMC UI에 구성된 모니터링 규칙:

모니터 규칙은 FTD LINA 엔진에 작업으로, permit Snort 엔진에 작업으로 audit 구축됩니다.

firepower# show access-list … access-list CSM_FW_ACL_ line 10 advanced permit ip 192.168.10.0 255.255.255.0 192.168.11.0 255.255.255.0 rule-id 268438863 (hitcnt=0) 0x61bbaf0c Snort 규칙:

admin@firepower:~$ cat /var/sf/detection_engines/9e080e5c-adc3-11ea-9d37-44884cf7e9ba/ngfw.rules … # Start of AC rule. 268438863 audit any 192.168.10.0 24 any any 192.168.11.0 24 any any any (log dcforward flowend) # End rule 268438863 중요 사항

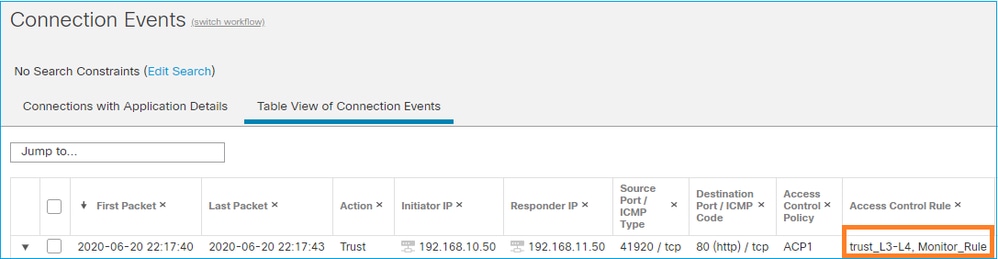

- Monitor Rule(모니터링 규칙)은 트래픽을 삭제 또는 허용하지 않지만 Connection Event(연결 이벤트)를 생성합니다. 패킷이 후속 규칙과 비교하여 확인되며 허용 또는 삭제됩니다.

- FMC Connection Events(FMC 연결 이벤트)에서는 패킷이 2개의 규칙과 일치함을 보여 줍니다.

System support trace 출력에서는 패킷이 두 규칙 모두와 일치함을 보여 줍니다.

> system support trace Enable firewall-engine-debug too? [n]: y Please specify an IP protocol: tcp Please specify a client IP address: 192.168.10.50 Please specify a client port: Please specify a server IP address: 192.168.11.50 Please specify a server port: Monitoring packet tracer and firewall debug messages 192.168.10.50-41922 - 192.168.11.50-80 6 AS 1-1 CID 0 Packet: TCP, SYN, seq 419031630 192.168.10.50-41922 - 192.168.11.50-80 6 AS 1-1 CID 0 Session: new snort session 192.168.10.50-41922 - 192.168.11.50-80 6 AS 1-1 CID 0 AppID: service unknown (0), application unknown (0) 192.168.10.50-41922 > 192.168.11.50-80 6 AS 1-1 I 19 new firewall session 192.168.10.50-41922 > 192.168.11.50-80 6 AS 1-1 I 19 Starting AC with minimum 2, 'Monitor_Rule', and IPProto first with zone s -1 -> -1, geo 0 -> 0, vlan 0, source sgt type: 0, source sgt tag: 0, ISE sgt id: 0, dest sgt type: 0, ISE dest sgt tag: 0, svc 0, payload 0, client 0, misc 0, user 9999997, icmpType 0, icmpCode 0 192.168.10.50-41922 > 192.168.11.50-80 6 AS 1-1 I 19 match rule order 2, 'Monitor_Rule', action Audit 192.168.10.50-41922 > 192.168.11.50-80 6 AS 1-1 I 19 match rule order 3, 'trust_L3-L4', action Trust 192.168.10.50-41922 > 192.168.11.50-80 6 AS 1-1 I 19 MidRecovery data sent for rule id: 268438858,rule_action:3, rev id:1078 02206, rule_match flag:0x2 활용 사례

네트워크 활동을 모니터링하고 연결 이벤트를 생성하는 데 사용

ACP 대화형 차단 작업

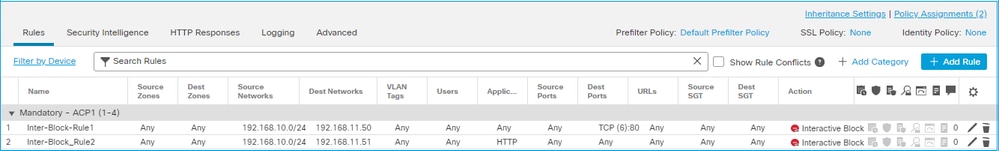

ACP 대화형 차단 작업FMC UI에 구성된 인터랙티브 차단 규칙:

인터랙티브 차단 규칙은 FTD LINA 엔진에 작업으로, permit Snort 엔진에 우회 규칙으로 구축됩니다.

firepower# show access-list … access-list CSM_FW_ACL_ line 9 remark rule-id 268438864: L7 RULE: Inter-Block-Rule1 access-list CSM_FW_ACL_ line 10 advanced permit tcp 192.168.10.0 255.255.255.0 host 192.168.11.50 eq www rule-id 268438864 (hitcnt=3) 0xba785fc0 access-list CSM_FW_ACL_ line 11 remark rule-id 268438865: ACCESS POLICY: ACP1 - Mandatory access-list CSM_FW_ACL_ line 12 remark rule-id 268438865: L7 RULE: Inter-Block_Rule2 access-list CSM_FW_ACL_ line 13 advanced permit ip 192.168.10.0 255.255.255.0 host 192.168.11.51 rule-id 268438865 (hitcnt=0) 0x622350d0 Snort 엔진:

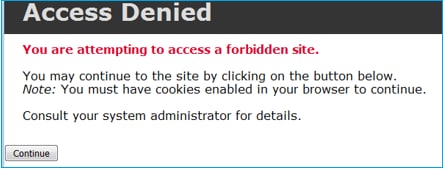

admin@firepower:~$ cat /var/sf/detection_engines/9e080e5c-adc3-11ea-9d37-44884cf7e9ba/ngfw.rules … # Start of AC rule. 268438864 bypass any 192.168.10.0 24 any any 192.168.11.50 32 80 any 6 # End rule 268438864 268438865 bypass any 192.168.10.0 24 any any 192.168.11.51 32 any any any (appid 676:1) (ip_protos 6, 17) # End rule 268438865 인터랙티브 차단 규칙은 사용자에게 대상이 금지되었다는 메시지를 표시합니다.

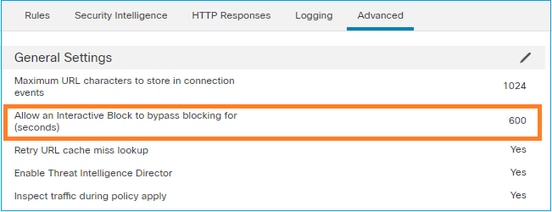

기본적으로 방화벽은 600초 동안 차단을 우회하도록 허용합니다.

출력에서 system support trace 는 방화벽이 초기에 트래픽을 차단하고 차단 페이지를 표시함을 볼 수 있습니다.

> system support trace … 192.168.10.52-58717 - 192.168.11.50-80 6 AS 1-1 CID 0 Packet: TCP, ACK, seq 983273680, ack 2014879580 192.168.10.52-58717 - 192.168.11.50-80 6 AS 1-1 CID 0 AppID: service HTTP (676), application unknown (0) 192.168.10.52-58717 > 192.168.11.50-80 6 AS 1-1 I 22 Starting AC with minimum 2, 'Inter-Block-Rule1', and IPProto first with zones -1 -> -1, geo 0(0) -> 0, vlan 0, source sgt type: 0, sgt tag: 0, ISE sgt id: 0, dest sgt type: 0, ISE dest_sgt_tag: 0, svc 676, payload 0, client 589, misc 0, user 9999997, min url-cat-list 0-0-0, url http://192.168.11.50/, xff 192.168.10.52-58717 > 192.168.11.50-80 6 AS 1-1 I 22 match rule order 2, 'Inter-Block-Rule1', action Interactive 192.168.10.52-58717 > 192.168.11.50-80 6 AS 1-1 I 22 bypass action sending HTTP interactive response of 1093 bytes 192.168.10.52-58717 - 192.168.11.50-80 6 AS 1-1 CID 0 Firewall: interactive block rule, 'Inter-Block-Rule1', drop 192.168.10.52-58717 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort: processed decoder alerts or actions queue, drop 192.168.10.52-58717 > 192.168.11.50-80 6 AS 1-1 I 22 deleting firewall session flags = 0x800, fwFlags = 0x1002 192.168.10.52-58717 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort id 22, NAP id 1, IPS id 0, Verdict BLACKLIST 192.168.10.52-58717 - 192.168.11.50-80 6 AS 1-1 CID 0 ===> Blocked by Firewall Verdict reason is sent to DAQ 사용자가 Continue 선택하거나 브라우저 페이지를 새로 고치면, 디버그는 다음과 같은 Allow 작업 및 동작을 모방하는 동일한 규칙에 의해 패킷이 허용됨을 보여줍니다.

192.168.10.52-58718 - 192.168.11.50-80 6 AS 1-1 CID 0 Packet: TCP, ACK, seq 1357413630, ack 2607625293 192.168.10.52-58718 - 192.168.11.50-80 6 AS 1-1 CID 0 AppID: service HTTP (676), application unknown (0) 192.168.10.52-58718 > 192.168.11.50-80 6 AS 1-1 I 8 Starting AC with minimum 2, 'Inter-Block-Rule1', and IPProto first with zones -1 -> -1, geo 0(0) -> 0, vlan 0, source sgt type: 0, sgt tag: 0, ISE sgt id: 0, dest sgt type: 0, ISE dest_sgt_tag: 0, svc 676, payload 0, client 589, misc 0, user 9999997, min url-cat-list 0-0-0, url http://192.168.11.50/, xff 192.168.10.52-58718 > 192.168.11.50-80 6 AS 1-1 I 8 match rule order 2, 'Inter-Block-Rule1', action Interactive 192.168.10.52-58718 > 192.168.11.50-80 6 AS 1-1 I 8 bypass action interactive bypass 192.168.10.52-58718 > 192.168.11.50-80 6 AS 1-1 I 8 allow action 192.168.10.52-58718 - 192.168.11.50-80 6 AS 1-1 CID 0 Firewall: allow rule, 'Inter-Block-Rule1', allow 192.168.10.52-58718 - 192.168.11.50-80 6 AS 1-1 CID 0 Firewall: interactive bypass rule, 'Inter-Block-Rule1', allow 192.168.10.52-58718 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort id 8, NAP id 1, IPS id 0, Verdict PASS 활용 사례

웹 사용자에게 경고 페이지를 표시하고 계속 진행할 수 있는 옵션을 제공합니다.

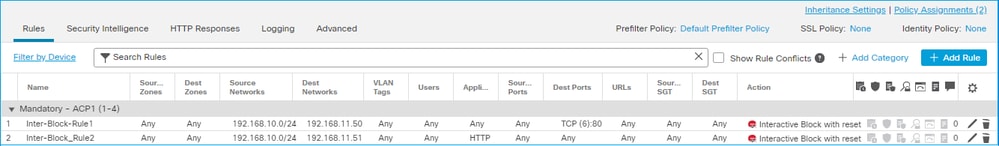

ACP 인터랙티브 차단 후 재설정 작업

ACP 인터랙티브 차단 후 재설정 작업

FMC UI에 인터랙티브 차단 후 재설정 규칙이 구성됨:

Interactive Block with reset 규칙은 FTD LINA 엔진에 작업으로, Snort 엔진에 permit 인터셋 규칙으로 구축됩니다.

firepower# show access-list … access-list CSM_FW_ACL_ line 9 remark rule-id 268438864: L7 RULE: Inter-Block-Rule1 access-list CSM_FW_ACL_ line 10 advanced permit tcp 192.168.10.0 255.255.255.0 host 192.168.11.50 eq www rule-id 268438864 (hitcnt=13) 0xba785fc0 access-list CSM_FW_ACL_ line 11 remark rule-id 268438865: ACCESS POLICY: ACP1 - Mandatory access-list CSM_FW_ACL_ line 12 remark rule-id 268438865: L7 RULE: Inter-Block_Rule2 access-list CSM_FW_ACL_ line 13 advanced permit ip 192.168.10.0 255.255.255.0 host 192.168.11.51 rule-id 268438865 (hitcnt=0) 0x622350d0 Snort 엔진:

# Start of AC rule. 268438864 intreset any 192.168.10.0 24 any any 192.168.11.50 32 80 any 6 # End rule 268438864 268438865 intreset any 192.168.10.0 24 any any 192.168.11.51 32 any any any (appid 676:1) (ip_protos 6, 17) # End rule 268438865 Block with Reset과 마찬가지로 사용자는 Continue 다음 옵션을 선택할 수 있습니다.

Snort 디버그에서 인터랙티브 재설정에 표시된 작업을 수행합니다.

> system support trace Enable firewall-engine-debug too? [n]: y Please specify an IP protocol: tcp Please specify a client IP address: 192.168.10.52 Please specify a client port: Please specify a server IP address: 192.168.11.50 Please specify a server port: Monitoring packet tracer and firewall debug messages 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 Packet: TCP, SYN, seq 3232128039 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 Session: new snort session 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 AppID: service unknown (0), application unknown (0) 192.168.10.52-58958 > 192.168.11.50-80 6 AS 1-1 I 24 new firewall session 192.168.10.52-58958 > 192.168.11.50-80 6 AS 1-1 I 24 Starting AC with minimum 2, 'Inter-Block-Rule1', and IPProto first with zones -1 -> -1, geo 0 -> 0, vlan 0, source sgt type: 0, source sgt tag: 0, ISE sgt id: 0, dest sgt type: 0, ISE dest sgt tag: 0, svc 0, payload 0, client 0, misc 0, user 9999997, icmpType 0, icmpCode 0 192.168.10.52-58958 > 192.168.11.50-80 6 AS 1-1 I 24 match rule order 2, 'Inter-Block-Rule1', action Interactive Reset 192.168.10.52-58958 > 192.168.11.50-80 6 AS 1-1 I 24 MidRecovery data sent for rule id: 268438864,rule_action:8, rev id:1099034206, rule_match flag:0x0 192.168.10.52-58958 > 192.168.11.50-80 6 AS 1-1 I 24 HitCount data sent for rule id: 268438864, 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort id 24, NAP id 1, IPS id 0, Verdict PASS 192.168.11.50-80 - 192.168.10.52-58958 6 AS 1-1 CID 0 Packet: TCP, SYN, ACK, seq 2228213518, ack 3232128040 192.168.11.50-80 - 192.168.10.52-58958 6 AS 1-1 CID 0 AppID: service unknown (0), application unknown (0) 192.168.11.50-80 - 192.168.10.52-58958 6 AS 1-1 CID 0 Snort id 24, NAP id 1, IPS id 0, Verdict PASS 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 Packet: TCP, ACK, seq 3232128040, ack 2228213519 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 AppID: service unknown (0), application unknown (0) 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort id 24, NAP id 1, IPS id 0, Verdict PASS 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 Packet: TCP, ACK, seq 3232128040, ack 2228213519 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 AppID: service HTTP (676), application unknown (0) 192.168.10.52-58958 > 192.168.11.50-80 6 AS 1-1 I 24 Starting AC with minimum 2, 'Inter-Block-Rule1', and IPProto first with zones -1 -> -1, geo 0(0) -> 0, vlan 0, source sgt type: 0, sgt tag: 0, ISE sgt id: 0, dest sgt type: 0, ISE dest_sgt_tag: 0, svc 676, payload 0, client 589, misc 0, user 9999997, min url-cat-list 0-0-0, url http://192.168.11.50/, xff 192.168.10.52-58958 > 192.168.11.50-80 6 AS 1-1 I 24 match rule order 2, 'Inter-Block-Rule1', action Interactive Reset 192.168.10.52-58958 > 192.168.11.50-80 6 AS 1-1 I 24 bypass action sending HTTP interactive response of 1093 bytes 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 Firewall: interactive block rule, 'Inter-Block-Rule1', drop 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort: processed decoder alerts or actions queue, drop 192.168.10.52-58958 > 192.168.11.50-80 6 AS 1-1 I 24 deleting firewall session flags = 0x800, fwFlags = 0x1002 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort id 24, NAP id 1, IPS id 0, Verdict BLACKLIST 192.168.10.52-58958 - 192.168.11.50-80 6 AS 1-1 CID 0 ===> Blocked by Firewall Verdict reason is sent to DAQ 이때 최종 사용자에게 차단 페이지가 표시됩니다. 사용자가 트래픽을 Continue 통과하도록 허용하는 동일한 규칙을 선택하거나 웹 페이지를 새로 고치는 경우:

192.168.10.52-58962 - 192.168.11.50-80 6 AS 1-1 CID 0 Packet: TCP, ACK, seq 1593478294, ack 3135589307 192.168.10.52-58962 - 192.168.11.50-80 6 AS 1-1 CID 0 AppID: service HTTP (676), application unknown (0) 192.168.10.52-58962 > 192.168.11.50-80 6 AS 1-1 I 14 Starting AC with minimum 2, 'Inter-Block-Rule1', and IPProto first with zones -1 -> -1, geo 0(0) -> 0, vlan 0, source sgt type: 0, sgt tag: 0, ISE sgt id: 0, dest sgt type: 0, ISE dest_sgt_tag: 0, svc 676, payload 0, client 589, misc 0, user 9999997, min url-cat-list 0-0-0, url http://192.168.11.50/, xff 192.168.10.52-58962 > 192.168.11.50-80 6 AS 1-1 I 14 match rule order 2, 'Inter-Block-Rule1', action Interactive Reset 192.168.10.52-58962 > 192.168.11.50-80 6 AS 1-1 I 14 bypass action interactive bypass 192.168.10.52-58962 > 192.168.11.50-80 6 AS 1-1 I 14 allow action 192.168.10.52-58962 - 192.168.11.50-80 6 AS 1-1 CID 0 Firewall: allow rule, 'Inter-Block-Rule1', allow 192.168.10.52-58962 - 192.168.11.50-80 6 AS 1-1 CID 0 Firewall: interactive bypass rule, 'Inter-Block-Rule1', allow 192.168.10.52-58962 - 192.168.11.50-80 6 AS 1-1 CID 0 Snort id 14, NAP id 1, IPS id 0, Verdict PASS 192.168.11.50-80 - 192.168.10.52-58962 6 AS 1-1 CID 0 Packet: TCP, ACK, seq 3135589307, ack 1593478786 192.168.11.50-80 - 192.168.10.52-58962 6 AS 1-1 CID 0 AppID: service HTTP (676), application unknown (0) 192.168.11.50-80 - 192.168.10.52-58962 6 AS 1-1 CID 0 Firewall: allow rule, 'Inter-Block-Rule1', allow 192.168.11.50-80 - 192.168.10.52-58962 6 AS 1-1 CID 0 Firewall: interactive bypass rule, 'Inter-Block-Rule1', allow 192.168.11.50-80 - 192.168.10.52-58962 6 AS 1-1 CID 0 Snort id 14, NAP id 1, IPS id 0, Verdict PASS 인터랙티브 차단 후 재설정 규칙은 웹 트래픽이 아닌 트래픽에 TCP RST를 송신합니다.

firepower# show cap CAPI | i 11.50 2: 22:13:33.112954 802.1Q vlan#202 P0 192.168.10.50.40010 > 192.168.11.50.21: S 3109534920:3109534920(0) win 29200 <mss 1460,sackOK,timestamp 3745225378 0,nop,wscale 7> 3: 22:13:33.113626 802.1Q vlan#202 P0 192.168.11.50.21 > 192.168.10.50.40010: S 3422362500:3422362500(0) ack 3109534921 win 8192 <mss 1380,nop,wscale 8,sackOK,timestamp 53252448 3745225378> 4: 22:13:33.113824 802.1Q vlan#202 P0 192.168.10.50.40010 > 192.168.11.50.21: . ack 3422362501 win 229 <nop,nop,timestamp 3745225379 53252448> 5: 22:13:33.114953 802.1Q vlan#202 P0 192.168.11.50.21 > 192.168.10.50.40010: P 3422362501:3422362543(42) ack 3109534921 win 256 <nop,nop,timestamp 53252448 3745225379> 6: 22:13:33.114984 802.1Q vlan#202 P0 192.168.11.50.21 > 192.168.10.50.40010: P 3422362543:3422362549(6) ack 3109534921 win 256 <nop,nop,timestamp 53252448 3745225379> 7: 22:13:33.114984 802.1Q vlan#202 P0 192.168.11.50.21 > 192.168.10.50.40010: P 3422362549:3422362570(21) ack 3109534921 win 256 <nop,nop,timestamp 53252448 3745225379> 8: 22:13:33.115182 802.1Q vlan#202 P0 192.168.10.50.40010 > 192.168.11.50.21: . ack 3422362543 win 229 <nop,nop,timestamp 3745225381 53252448> 9: 22:13:33.115411 802.1Q vlan#202 P0 192.168.10.50.40010 > 192.168.11.50.21: . ack 3422362549 win 229 <nop,nop,timestamp 3745225381 53252448> 10: 22:13:33.115426 802.1Q vlan#202 P0 192.168.10.50.40010 > 192.168.11.50.21: . ack 3422362570 win 229 <nop,nop,timestamp 3745225381 53252448> 12: 22:13:34.803699 802.1Q vlan#202 P0 192.168.10.50.40010 > 192.168.11.50.21: P 3109534921:3109534931(10) ack 3422362570 win 229 <nop,nop,timestamp 3745227069 53252448> 13: 22:13:34.804523 802.1Q vlan#202 P0 192.168.11.50.21 > 192.168.10.50.40010: R 3422362570:3422362570(0) ack 3109534931 win 0 FTD 보조 연결 및 핀홀

FTD 보조 연결 및 핀홀

이전 릴리스(예: 6.2.2, 6.2.3 등)에서는 이 작업을 사용하는 경우 Snort 엔진이 보조 연결(예: FTD 데이터)에 대한 핀홀을 열지 Trust 않습니다. 최근 릴리스에서는 이러한 동작이 변경되고 Snort 엔진이 해당 동작과 함께 핀홀을 Trust 엽니다.

FTD 규칙 지침

FTD 규칙 지침

- 사전 필터 정책 단축 경로 규칙을 사용하여 대량의 플로우에 사용하고, 이를 통해 레이턴시 감소

- L3/L4 조건에 따라 차단해야 하는 트래픽에 사전 필터 차단 규칙 사용

- 다수의 Snort 검사를 우회하지만 ID 정책, QoS, SI, 애플리케이션 탐지, URL 필터 등의 기능을 계속 활용하려면 ACP 신뢰 규칙 사용

- 다음 지침을 사용하여 방화벽 성능에 영향을 미치지 않는 규칙을 액세스 제어 정책의 맨 위에 배치

- 차단 규칙(레이어 1~4) - 사전 필터 차단

- 허용 규칙(레이어 1~4) - 사전 필터 단축 경로

- ACP 차단 규칙(레이어 1~4)

- 신뢰 규칙(레이어 1~4)

- 차단 규칙(레이어 5~7 - 애플리케이션 탐지, URL 필터링)

- 허용 규칙(레이어 1~7 - 애플리케이션 탐지, URL 필터링, 침입 정책/파일 정책)

- 차단 규칙(기본 규칙)

- 과도한 로깅 방지(시작 또는 끝에 로깅하고 동시에 둘 다 사용하지 않음)

- 규칙 확장에 유의하여 LINA에서 규칙 수 확인

firepower# show access-list | include elements access-list CSM_FW_ACL_; 7 elements; name hash: 0x4a69e3f3

요약

요약사전 필터 작업

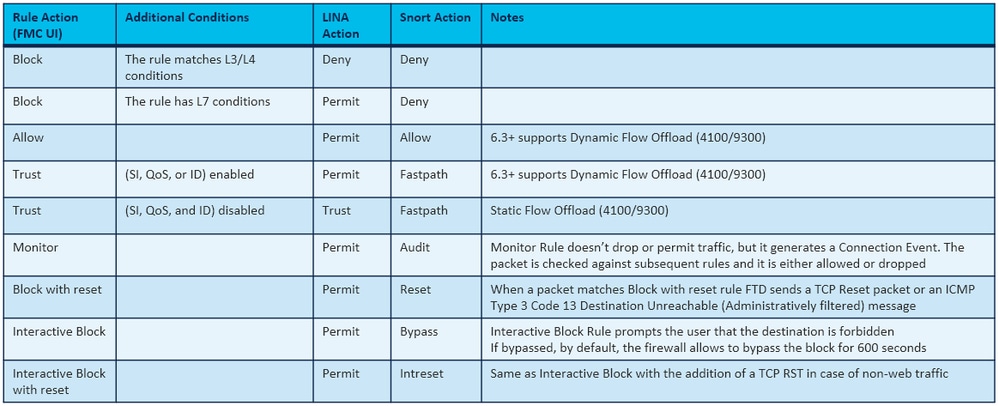

ACP 작업

참고: 6.3 FTD 소프트웨어 코드에서처럼 동적 플로우 오프로드는 추가 기준(예: Snort 검사가 필요한 신뢰할 수 있는 패킷)을 충족하는 연결을 오프로드할 수 있습니다. 자세한 내용은 Firepower Management Center 컨피그레이션 가이드에서 Offload Large Connections (Flows)(대용량 연결 오프로드(플로우)) 섹션을 확인하십시오

관련 정보

관련 정보 개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

3.0 |

16-Aug-2024 |

서식, 스타일 요구 사항 및 문법을 업데이트했습니다. |

2.0 |

29-Sep-2022 |

기계 번역, 스타일 요구 사항, gerunds, SEO, 편견 언어 및 문법을 위해 업데이트 되었습니다. |

1.0 |

19-Oct-2017 |

최초 릴리스 |

Cisco 엔지니어가 작성

- 미키스 자페이루디스고객 딜리버리 엔지니어링 기술 리더

- 베로니카 클로조바Cisco TAC 엔지니어

- 일킨 가시모프고객 딜리버리 엔지니어링 기술 리더

지원 문의

- 지원 케이스 접수

- (시스코 서비스 계약 필요)

피드백

피드백