소개

이 문서에서는 FMC(Firepower Management Center)에서 관리하는 firepower 장치에 대해 서로 다른 NAP(Network Analysis Policies)를 비교하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- 오픈 소스 Snort 지식

- FMC(Firepower Management Center)

- FTD(Firepower Threat Defense)

사용되는 구성 요소

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다. 이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

배경 정보

Snort는 패턴 매칭 기술을 사용하여 네트워크 패킷에서 익스플로잇을 찾고 방지합니다. 이를 위해서는 Snort 엔진이 이러한 비교를 수행할 수 있는 방식으로 네트워크 패킷을 준비해야 합니다. 이 프로세스는 NAP의 도움으로 완료되며 다음 세 단계를 거칠 수 있습니다.

네트워크 분석 정책은 패킷을 단계적으로 처리합니다. 먼저 시스템은 첫 번째 3개의 TCP/IP 레이어를 통해 패킷을 디코딩한 다음, 표준화, 전처리 및 프로토콜 이상 탐지를 계속합니다.

프리프로세서는 두 가지 주요 기능을 제공합니다.

- 추가 검사를 위한 트래픽 표준화

- 프로토콜 이상 징후 식별

참고: 일부 침입 정책 규칙에서는 탐지를 수행하려면 특정 프리프로세서 옵션이 필요합니다

오픈 소스 Snort에 대한 자세한 내용은 https://www.snort.org/을 참조하십시오.

NAP 설정 확인

firepower NAP 정책을 생성하거나 편집하려면 FMC Policies(FMC 정책) > Access Control(액세스 제어) > Intrusion(침입)로 이동한 다음 그림과 같이 오른쪽 상단 모서리에서 Network Analysis Policy(네트워크 분석 정책) 옵션을 클릭합니다.

기본 네트워크 분석 정책 확인

ACP(액세스 제어 정책)에 적용된 기본 NAP(네트워크 분석) 정책을 확인합니다

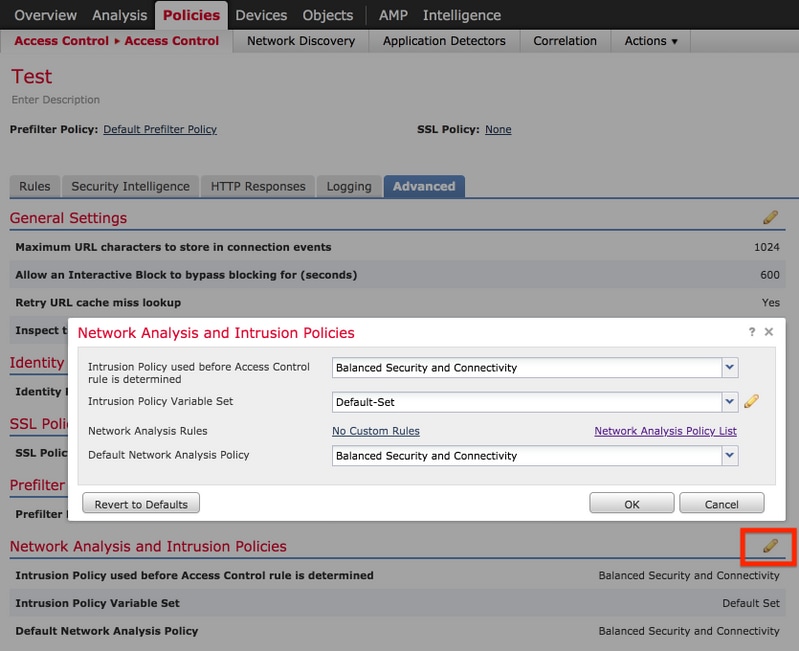

Policies(정책) > Access Control(액세스 제어)로 이동하고 검증할 ACP를 수정합니다. Advanced(고급) 탭을 클릭하고 Network Analysis and Intrusion Policies(네트워크 분석 및 침입 정책) 섹션으로 스크롤합니다.

ACP와 연관된 기본 네트워크 분석 정책은 다음 이미지에 표시된 대로 Balanced Security and Connectivity입니다.

참고: 침입 정책의 Balanced Security and Connectivity와 네트워크 분석의 Balanced Security and Connectivity를 혼동하지 마십시오는 주의하십시오. 전자는 Snort 규칙에 대한 것이며, 후자는 전처리 및 디코딩에 대한 것입니다.

NAP(네트워크 분석 정책 비교)

NAP 정책을 변경 사항과 비교할 수 있으며 이 기능은 문제를 식별하고 해결하는 데 도움이 될 수 있습니다. 또한 NAP 비교 보고서를 생성하고 동시에 내보낼 수도 있습니다.

Policies > Access Control > Intrusion으로 이동합니다. 그런 다음 오른쪽 상단에서 Network Analysis Policy 옵션을 클릭합니다. NAP 정책 페이지에서 그림과 같이 오른쪽 상단에 있는 Compare Policies(정책 비교) 탭을 볼 수 있습니다.

네트워크 분석 정책 비교는 다음 두 가지 변형으로 사용할 수 있습니다.

- 서로 다른 두 NAP 정책 간

- 동일한 NAP 정책의 두 가지 다른 수정 버전 간

비교 창에서는 선택한 두 NAP 정책 간의 라인 별 비교 결과를 제공하며, 오른쪽 상단의 비교 보고서 탭에서 보고서를 내보낼 수 있습니다(그림 참조).

동일한 NAP 정책의 두 버전 간 비교를 위해 이미지에 표시된 것처럼 필요한 개정 ID를 선택하도록 개정 옵션을 선택할 수 있습니다.