보안 방화벽 및 Firepower 내부 스위치 캡처 구성 및 확인

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 Firepower의 컨피그레이션 및 확인과 Secure Firewall 내부 스위치에 대해 설명합니다.

사전 요구 사항

요구 사항

기본 제품 지식, 캡처 분석

사용되는 구성 요소

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- 보안 방화벽 31xx, 42xx

- Firepower 41xx

- Firepower 93xx

- Cisco FXOS(Secure eXtensible Operating System) 2.12.0.x

- Cisco FTD(Secure Firewall Threat Defense) 7.2.0.x, 7.4.1-172

- Cisco FMC(Secure Firewall Management Center) 7.2.0.x, 7.4.1-172

- ASA(Adaptive Security Appliance) 9.18(1)x, 9.20(x)

- Wireshark 3.6.7(https://www.wireshark.org/download.html)

배경 정보

시스템 아키텍처의 개괄적 개요

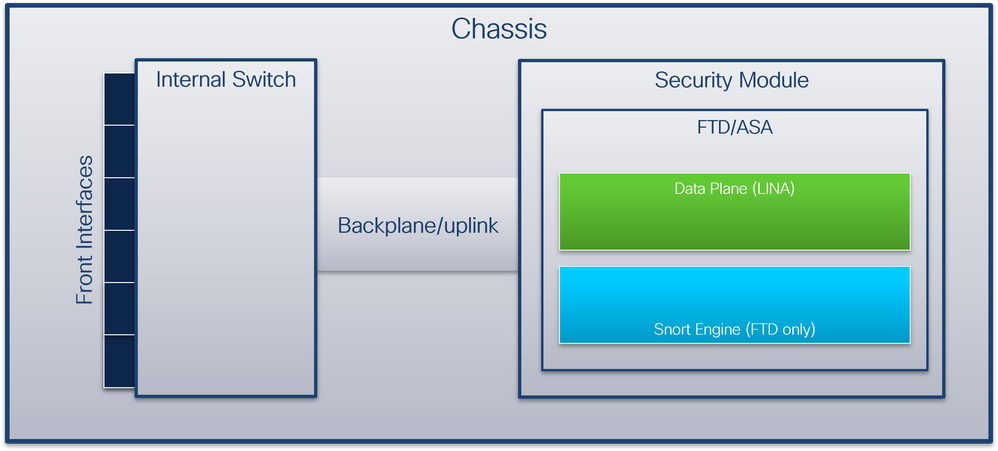

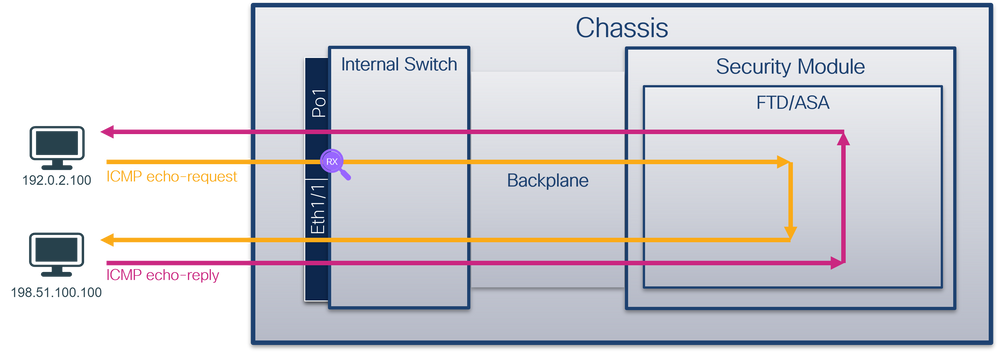

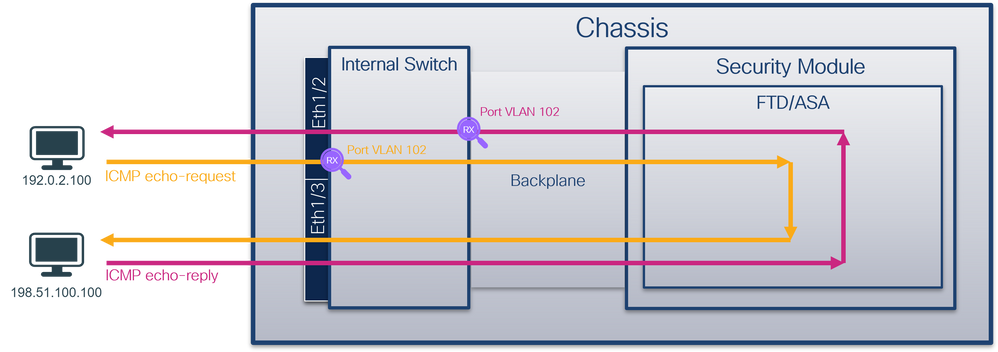

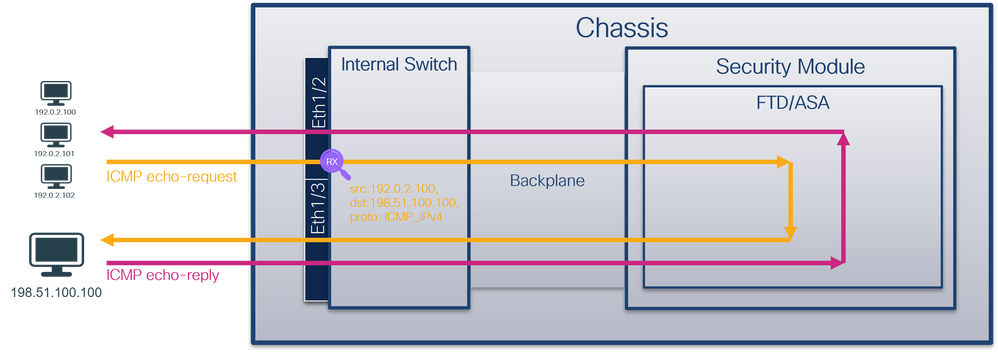

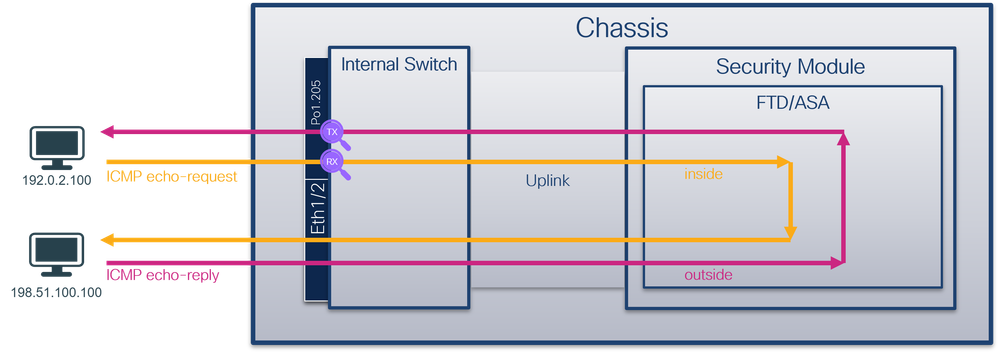

패킷 흐름의 관점에서 Firepower 4100/9300 및 Secure Firewall 3100/4200의 아키텍처를 다음 그림과 같이 시각화할 수 있습니다.

섀시에는 다음 구성 요소가 포함됩니다.

- 내부 스위치 - 네트워크에서 애플리케이션으로 패킷을 전달하며, 그 반대의 경우도 마찬가지입니다. 내부 스위치는 내장된 인터페이스 모듈 또는 외부 네트워크 모듈에 있는 전면 인터페이스에 연결되어 외부 장치(예: 스위치)에 연결됩니다. 전면 인터페이스의 예로는 Ethernet 1/1, Ethernet 2/4 등이 있습니다. "전면"은 강력한 기술적 정의가 아닙니다. 이 문서에서는 외부 디바이스에 연결된 인터페이스를 백플레인 또는 업링크 인터페이스와 구별하는 데 사용합니다.

- 백플레인 또는 업링크 - 보안 모듈(SM)을 내부 스위치에 연결하는 내부 인터페이스입니다.

- 관리 업링크 - 내부 스위치와 애플리케이션 간의 관리 트래픽 경로를 제공하는 Secure Firewall 3100/4200 전용 내부 인터페이스입니다.

- 관리 인터페이스 - 섀시의 물리적 인터페이스.

- 데이터 인터페이스 - 트래픽을 전달하는 데 사용되는 애플리케이션에 할당된 인터페이스입니다.

Secure Firewall 3100/4200의 경우 데이터, 관리 및 업링크 인터페이스가 특정 내부 스위치 포트에 매핑됩니다.

FXOS local-mgmt 명령 셸 show portmanager switch status 명령 출력의 출력에서 매핑을 확인할 수 있습니다.

이 예에서 포트 0/18은 백플레인/업링크 인터페이스이며 포트 0/19는 관리 업링크 인터페이스입니다.

firepower-3140# connect local-mgmt

Warning: network service is not available when entering 'connect local-mgmt'

firepower-3140(local-mgmt)# show portmanager switch status

Dev/Port Mode Link Speed Duplex Loopback Autoneg FEC Link Scan Port Manager

--------- -------- ----- ----- ------ ------------- --------- ---------- ----------- ------------

0/1 SGMII Up 1G Full None No None None Link-Up

0/2 SGMII Up 1G Full None No None None Link-Up

0/3 SGMII Down 1G Full n/a No None None Force-Link-Down

0/4 SGMII Down 1G Full n/a No None None Force-Link-Down

0/5 SGMII Down 1G Full n/a No None None Force-Link-Down

0/6 SGMII Down 1G Full n/a No None None Force-Link-Down

0/7 SGMII Down 1G Full n/a No None None Force-Link-Down

0/8 SGMII Down 1G Full n/a No None None Force-Link-Down

0/9 SR_LR Down 25G Full n/a No None None Force-Link-Down

0/10 SR_LR Down 25G Full n/a No None None Force-Link-Down

0/11 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/12 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/13 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/14 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/15 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/16 1000_BaseXDown 1G Full n/a No None None Force-Link-Down

0/17 1000_BaseX Up 1G Full None No None None Link-Up

0/18 KR2 Up 50G Full None No None None Link-Up

0/19 KR Up 25G Full None No None None Link-Up

0/20 KR Up 25G Full None No None None Link-Up

이 표에는 Firepower 4100/9300의 백플레인 인터페이스 및 Secure Firewall 3100/4200의 업링크 인터페이스가 나와 있습니다.

| 플랫폼 |

지원되는 보안 모듈 수 |

백플레인/업링크 인터페이스 |

관리 업링크 인터페이스 |

매핑된 내부 스위치 포트 |

매핑된 애플리케이션 인터페이스 |

| Firepower 4100(Firepower 4110/4112 제외) |

1 |

SM1: 이더넷1/9 이더넷1/10 |

해당 없음 |

해당 없음 |

내부 데이터0/0 내부 데이터0/1 |

| Firepower 4110/4112 |

1 |

이더넷1/9 |

해당 없음 |

해당 없음 |

내부 데이터0/0 내부 데이터0/1 |

| Firepower 9300 |

3 |

SM1: 이더넷1/9 이더넷1/10 SM2: 이더넷1/11 이더넷1/12 SM3: 이더넷1/13 이더넷1/14 |

해당 없음 |

해당 없음 |

내부 데이터0/0 내부 데이터0/1

내부 데이터0/1

내부 데이터0/1 |

| 보안 방화벽 3100 |

1 |

SM1: in_data_uplink1 |

수신_관리_업링크1 |

포트 0/18 포트 0/19 |

내부 데이터0/1 관리1/1 |

| 보안 방화벽 4200 |

1 |

SM1: in_data_uplink1 SM1: in_data_uplink2(4245만) |

수신_관리_업링크1 수신_관리_업링크2 |

포트 0/11 포트 0/12(4245만) 포트 0/13 포트 0/14 |

내부 데이터0/1 Internal-Data0/2(4245만) 관리1/1 관리1/2 |

모듈당 2개의 백플레인 인터페이스가 있는 Firepower 4100/9300 또는 2개의 데이터 업링크 인터페이스가 있는 Secure Firewall 4245의 경우, 내부 스위치 및 모듈의 애플리케이션은 2개의 인터페이스를 통해 트래픽 로드 밸런싱을 수행합니다.

- 보안 모듈, 보안 엔진 또는 블레이드 - FTD 또는 ASA와 같은 애플리케이션이 설치되는 모듈입니다. Firepower 9300은 최대 3개의 보안 모듈을 지원합니다.

- 매핑된 애플리케이션 인터페이스 - FTD 또는 ASA와 같은 애플리케이션의 백플레인 또는 업링크 인터페이스 이름

내부 인터페이스를 확인하려면 show interface detail 명령을 사용합니다.

> show interface detail | grep Interface

Interface Internal-Control0/0 "ha_ctl_nlp_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 6

Interface config status is active

Interface state is active

Interface Internal-Data0/0 "", is up, line protocol is up

Control Point Interface States:

Interface number is 2

Interface config status is active

Interface state is active

Interface Internal-Data0/1 "", is up, line protocol is up

Control Point Interface States:

Interface number is 3

Interface config status is active

Interface state is active

Interface Internal-Data0/2 "nlp_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 4

Interface config status is active

Interface state is active

Interface Internal-Data0/3 "ccl_ha_nlp_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 5

Interface config status is active

Interface state is active

Interface Internal-Data0/4 "cmi_mgmt_int_tap", is up, line protocol is up

Control Point Interface States:

Interface number is 7

Interface config status is active

Interface state is active

Interface Port-channel6.666 "", is up, line protocol is up

Interface Ethernet1/1 "diagnostic", is up, line protocol is up

Control Point Interface States:

Interface number is 8

Interface config status is active

Interface state is active

내부 스위치 운영에 대한 개괄적 개요

Firepower 4100/9300

전달 결정을 내리기 위해 내부 스위치는 인터페이스 VLAN 태그, 즉 포트 VLAN 태그와 가상 네트워크 태그(VN-tag)를 사용합니다.

포트 VLAN 태그는 내부 스위치에서 인터페이스를 식별하는 데 사용됩니다. 스위치는 전면 인터페이스에 제공된 각 인그레스 패킷에 포트 VLAN 태그를 삽입합니다. VLAN 태그는 시스템에서 자동으로 구성되며 수동으로 변경할 수 없습니다. 태그 값은 fxos 명령 셸에서 확인할 수 있습니다.

firepower# connect fxos

…

firepower(fxos)# show run int e1/2

!Command: show running-config interface Ethernet1/2

!Time: Tue Jul 12 22:32:11 2022

version 5.0(3)N2(4.120)

interface Ethernet1/2

description U: Uplink

no lldp transmit

no lldp receive

no cdp enable

switchport mode dot1q-tunnel

switchport trunk native vlan 102

speed 1000

duplex full

udld disable

no shutdown

VN-tag도 내부 스위치에 의해 삽입되어 패킷을 애플리케이션에 전달하는 데 사용된다. 자동으로 시스템에 의해 구성되며 수동으로 변경할 수 없습니다.

포트 VLAN 태그 및 VN 태그는 애플리케이션과 공유됩니다. 애플리케이션은 각 패킷에 각 이그레스 인터페이스 VLAN 태그와 VN 태그를 삽입합니다. 애플리케이션의 패킷이 백플레인 인터페이스의 내부 스위치에 수신되면 스위치는 이그레스 인터페이스 VLAN 태그와 VN-태그를 읽고 애플리케이션과 이그레스 인터페이스를 식별하고 포트 VLAN 태그와 VN-태그를 스트립한 다음 패킷을 네트워크에 전달합니다.

보안 방화벽 3100/4200

firepower 4100/9300과 마찬가지로, 내부 스위치에서는 포트 VLAN 태그를 사용하여 인터페이스를 식별합니다.

포트 VLAN 태그는 애플리케이션과 공유됩니다. 애플리케이션은 각 패킷에 각 이그레스 인터페이스 VLAN 태그를 삽입합니다. 애플리케이션의 패킷이 업링크 인터페이스의 내부 스위치에 수신되면 스위치는 이그레스 인터페이스 VLAN 태그를 읽고 이그레스 인터페이스를 식별하고 포트 VLAN 태그를 스트립한 다음 패킷을 네트워크로 전달합니다.

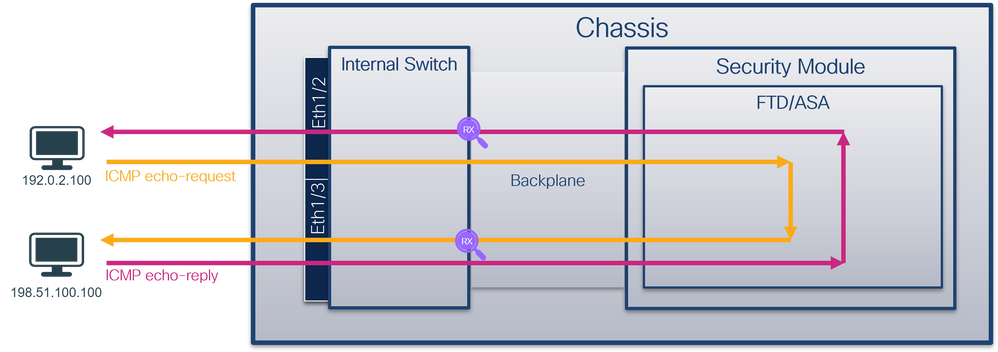

패킷 흐름 및 캡처 포인트

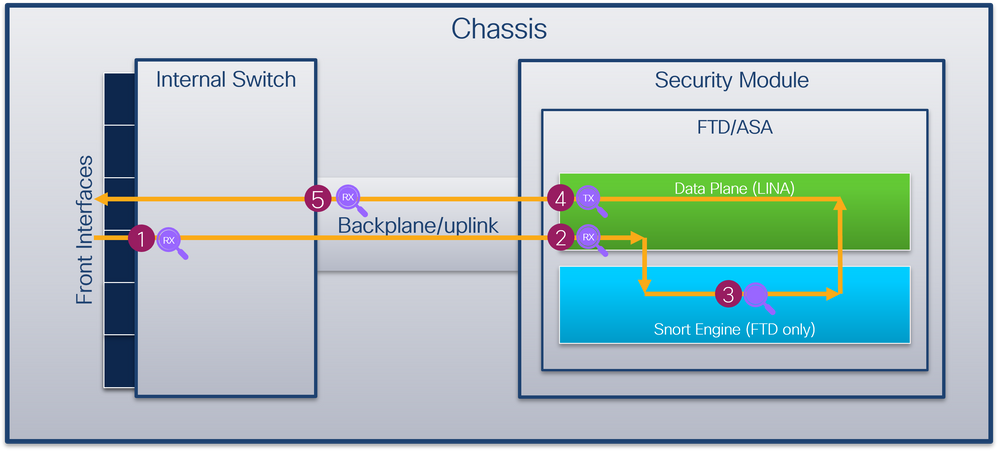

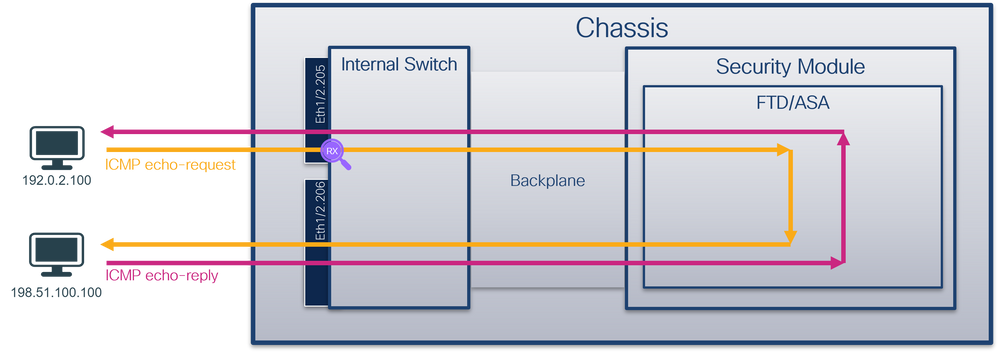

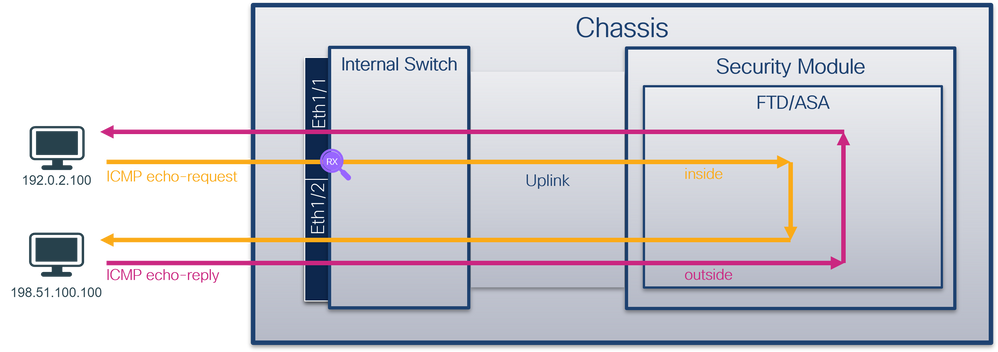

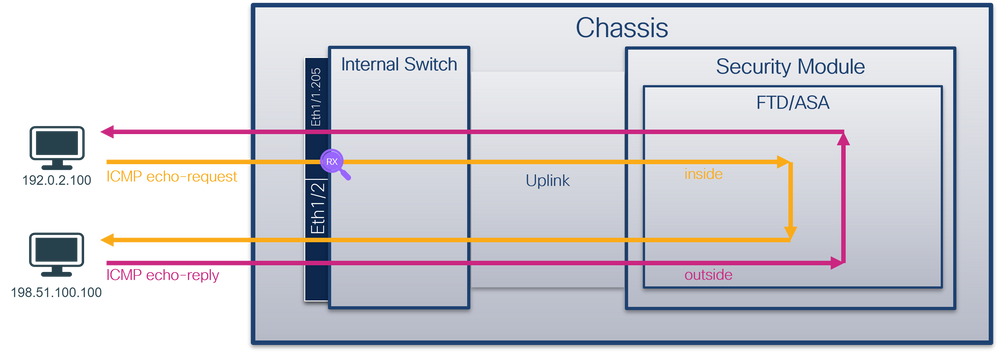

Firepower 4100/9300 및 보안 방화벽 3100

firepower 4100/9300 및 Secure Firewall 3100 방화벽은 내부 스위치의 인터페이스에서 패킷 캡처를 지원합니다.

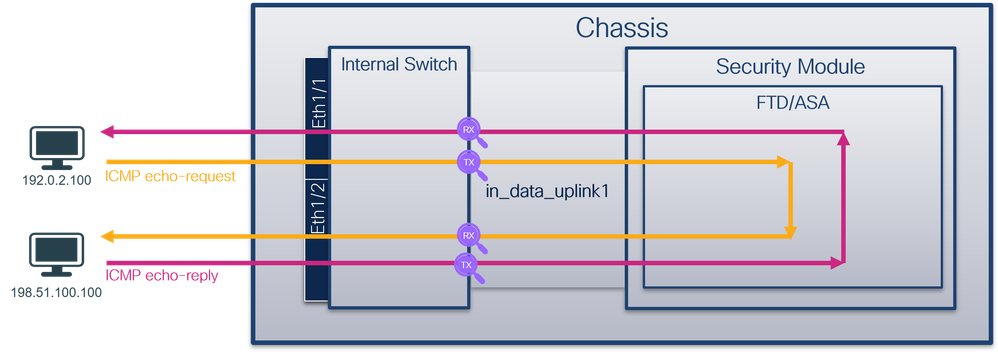

이 그림에서는 섀시 및 애플리케이션 내의 패킷 경로를 따라 패킷 캡처 지점을 보여줍니다.

캡처 포인트는 다음과 같습니다.

- 내부 스위치 전면 인터페이스 인그레스 캡처 포인트 전면 인터페이스는 스위치와 같은 피어 디바이스에 연결된 인터페이스입니다.

- 데이터 플레인 인터페이스 인그레스 캡처 지점

- Snort 캡처 포인트

- 데이터 플레인 인터페이스 이그레스(egress) 캡처 지점

- 내부 스위치 백플레인 또는 업링크 인그레스 캡처 포인트. 백플레인 또는 업링크 인터페이스가 내부 스위치를 애플리케이션에 연결합니다.

내부 스위치는 인그레스 인터페이스 캡처만 지원합니다. 즉, 네트워크 또는 ASA/FTD 애플리케이션에서 수신된 패킷만 캡처할 수 있습니다. 이그레스 패킷 캡처는 지원되지 않습니다.

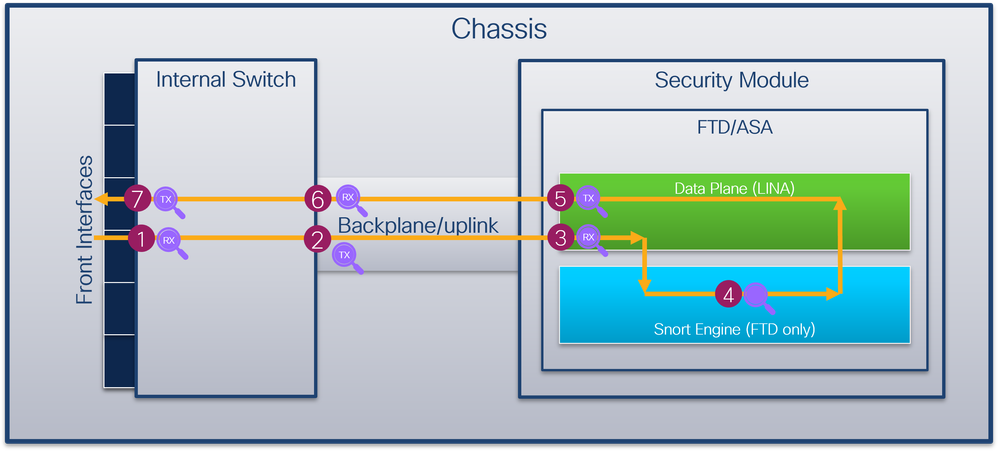

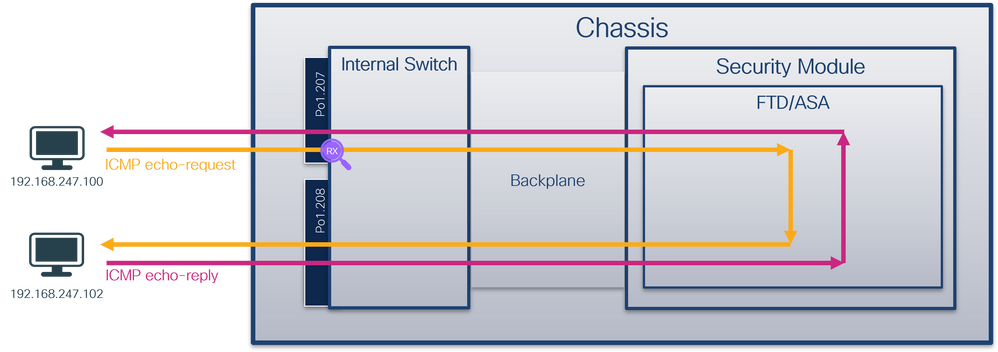

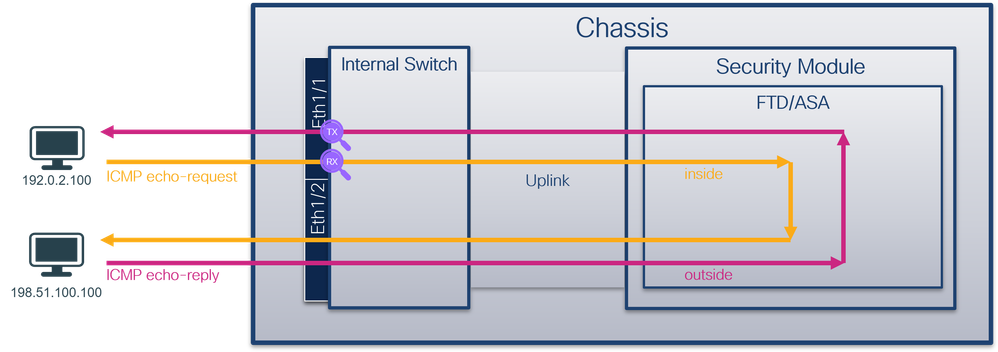

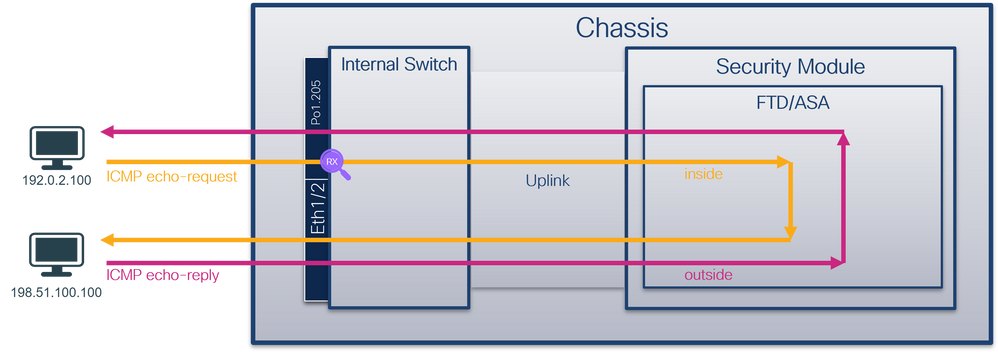

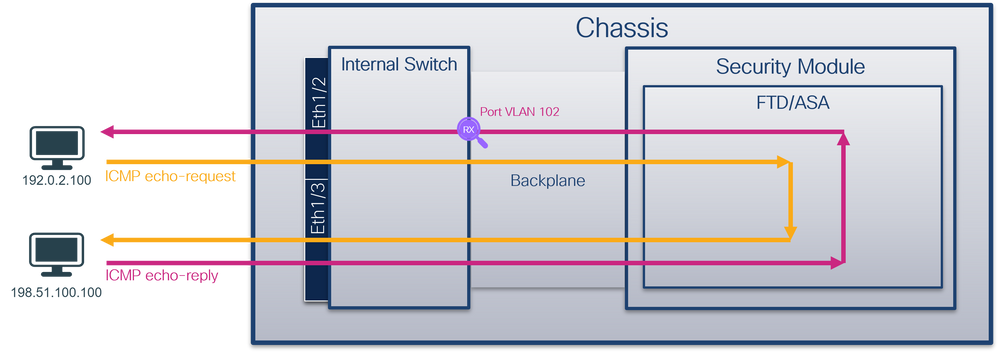

보안 방화벽 4200

Secure Firewall 4200 방화벽은 내부 스위치의 인터페이스에서 패킷 캡처를 지원합니다. 이 그림에서는 섀시 및 애플리케이션 내의 패킷 경로를 따라 패킷 캡처 지점을 보여줍니다.

캡처 포인트는 다음과 같습니다.

- 내부 스위치 전면 인터페이스 인그레스 캡처 포인트 전면 인터페이스는 스위치와 같은 피어 디바이스에 연결된 인터페이스입니다.

- 내부 스위치 백플레인 인터페이스 이그레스 캡처 지점

- 데이터 플레인 인터페이스 인그레스 캡처 지점

- Snort 캡처 포인트

- 데이터 플레인 인터페이스 이그레스(egress) 캡처 지점

- 내부 스위치 백플레인 또는 업링크 인그레스 캡처 포인트. 백플레인 또는 업링크 인터페이스가 내부 스위치를 애플리케이션에 연결합니다.

- 내부 스위치 전면 인터페이스 이그레스 캡처 포인트.

내부 스위치는 선택적으로 양방향(인그레스 및 이그레스) 캡처를 지원합니다. 기본적으로 내부 스위치는 인그레스 방향으로 패킷을 캡처합니다.

컨피그레이션 및 확인 Firepower 4100/9300

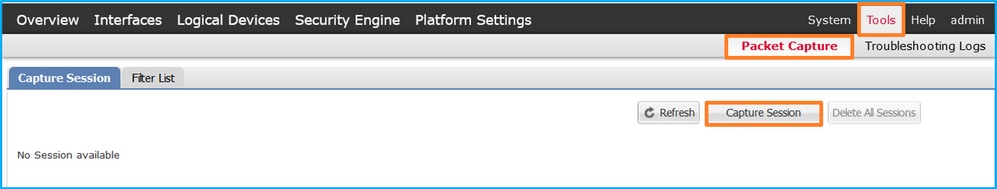

Firepower 4100/9300 내부 스위치 캡처는 FCM의 Tools > Packet Capture 또는 FXOS CLI의 scope packet-capture에서 구성할 수 있습니다. 패킷 캡처 옵션에 대한 설명은 Cisco Firepower 4100/9300 FXOS Chassis Manager 컨피그레이션 가이드 또는 Cisco Firepower 4100/9300 FXOS CLI 컨피그레이션 가이드, 문제 해결, 패킷 캡처 섹션을 참조하십시오.

이 시나리오에서는 Firepower 4100/9300 내부 스위치 캡처의 일반적인 활용 사례를 다룹니다.

물리적 또는 포트 채널 인터페이스의 패킷 캡처

FCM 및 CLI를 사용하여 인터페이스 Ethernet1/2 또는 Portchannel1 인터페이스에서 패킷 캡처를 구성하고 확인합니다. 포트 채널 인터페이스의 경우 모든 물리적 멤버 인터페이스를 선택해야 합니다.

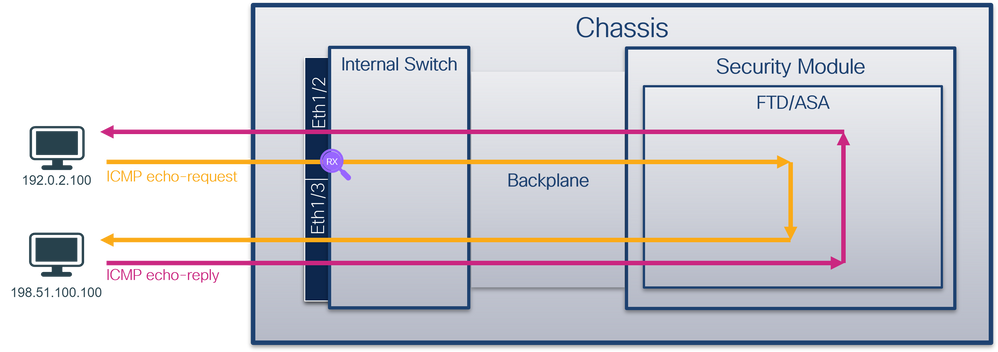

토폴로지, 패킷 흐름 및 캡처 포인트

설정

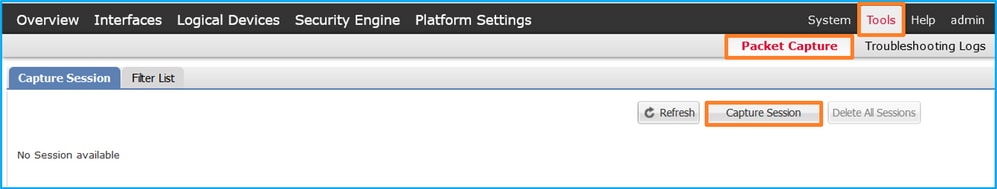

FCM

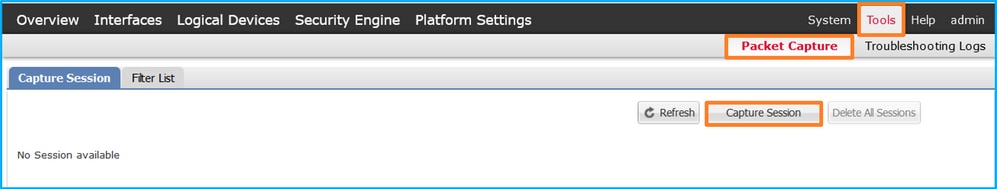

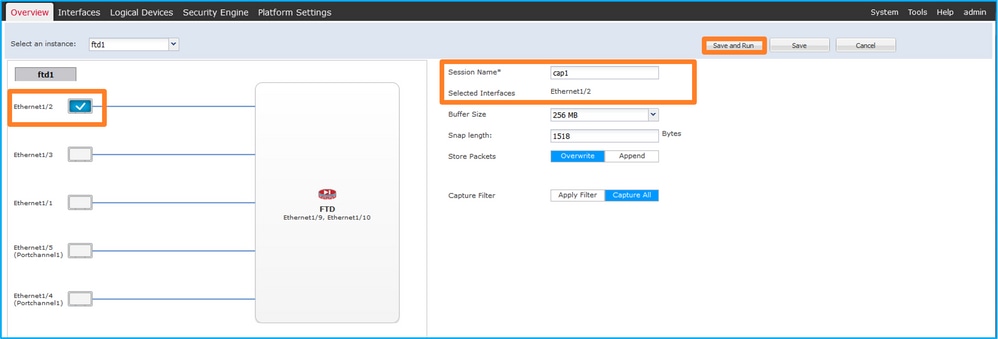

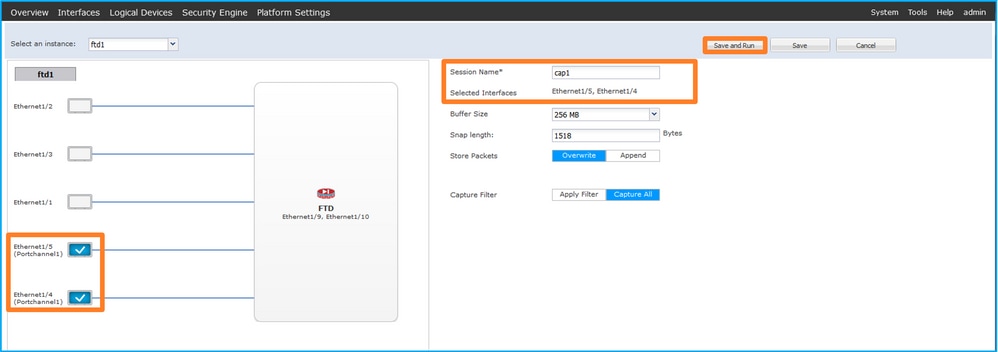

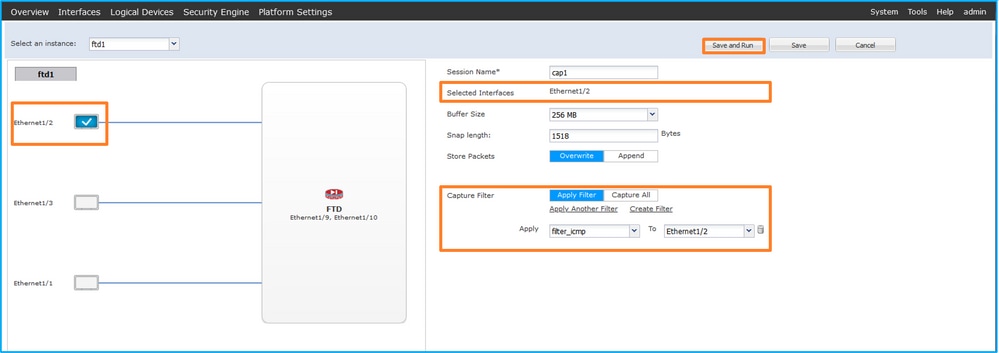

FCM에서 다음 단계를 수행하여 인터페이스 Ethernet1/2 또는 Portchannel1에서 패킷 캡처를 구성합니다.

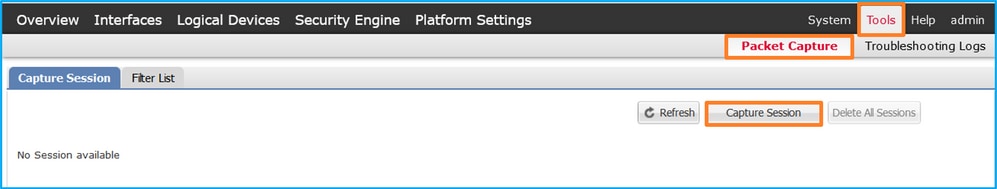

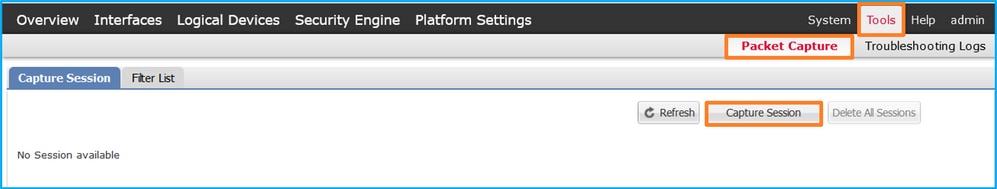

- Tools(툴) > Packet Capture(패킷 캡처) > Capture Session(캡처 세션)을 사용하여 새 캡처 세션을 생성합니다.

- 인터페이스 Ethernet1/2를 선택하고 세션 이름을 제공한 다음 Save and Run(저장 및 실행)을 클릭하여 캡처를 활성화합니다.

- 포트 채널 인터페이스의 경우 모든 물리적 멤버 인터페이스를 선택하고 세션 이름을 제공한 다음 Save and Run을 클릭하여 캡처를 활성화합니다.

FXOS CLI

FXOS CLI에서 다음 단계를 수행하여 인터페이스 Ethernet1/2 또는 Portchannel1에서 패킷 캡처를 구성합니다.

- 애플리케이션 유형 및 식별자를 식별합니다.

firepower# scope ssa

firepower /ssa # show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- 포트 채널 인터페이스의 경우 멤버 인터페이스를 식별합니다.

firepower# connect fxos

<output skipped>

firepower(fxos)# show port-channel summary

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

--------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

--------------------------------------------------------------------------------

1 Po1(SU) Eth LACP Eth1/4(P) Eth1/5(P)

- 캡처 세션을 생성합니다.

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/2

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

포트 채널 인터페이스의 경우 각 멤버 인터페이스에 대해 별도의 캡처가 구성됩니다.

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/4

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # create phy-port Eth1/5

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

확인

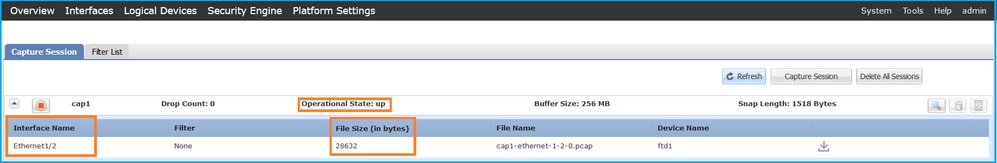

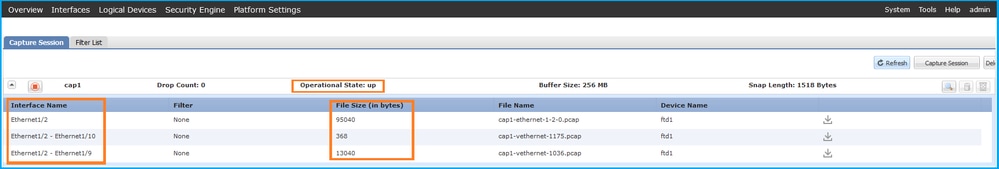

FCM

인터페이스 이름을 확인하고 작동 상태가 작동 중인지, 파일 크기(바이트)가 증가하는지 확인합니다.

멤버 인터페이스가 Ethernet1/4 및 Ethernet1/5인 Portchannel1:

FXOS CLI

scope packet-capture에서 캡처 세부 정보를 확인합니다.

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 75136 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

멤버 인터페이스가 Ethernet1/4 및 Ethernet1/5인 포트 채널 1:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 4

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-4-0.pcap

Pcapsize: 310276 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Slot Id: 1

Port Id: 5

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-5-0.pcap

Pcapsize: 160 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

캡처 파일 수집

Firepower 4100/9300 내부 스위치 캡처 파일 수집 섹션의 단계를 수행합니다.

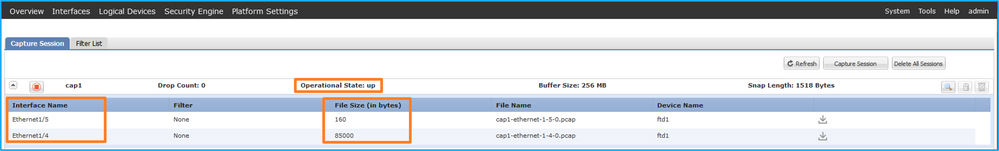

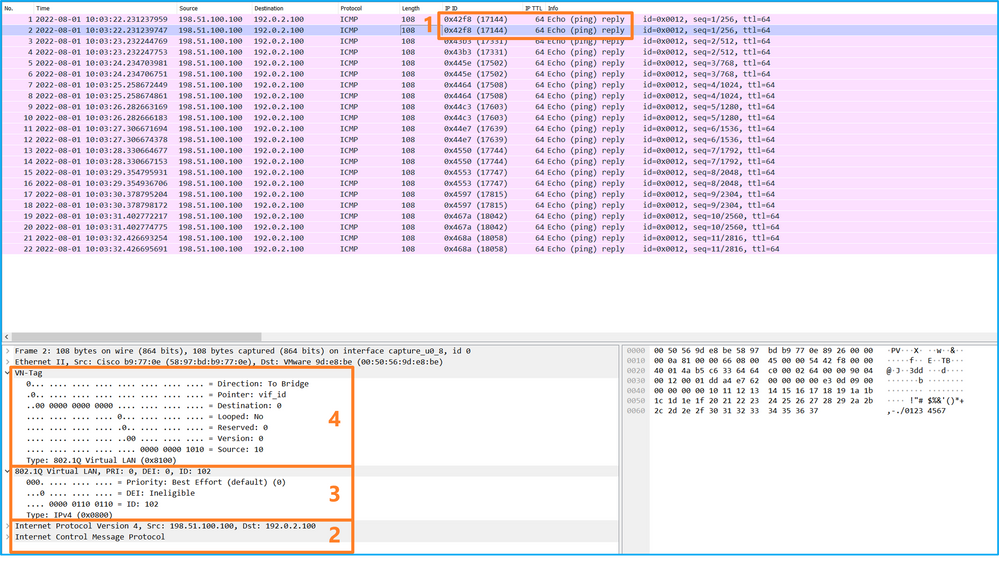

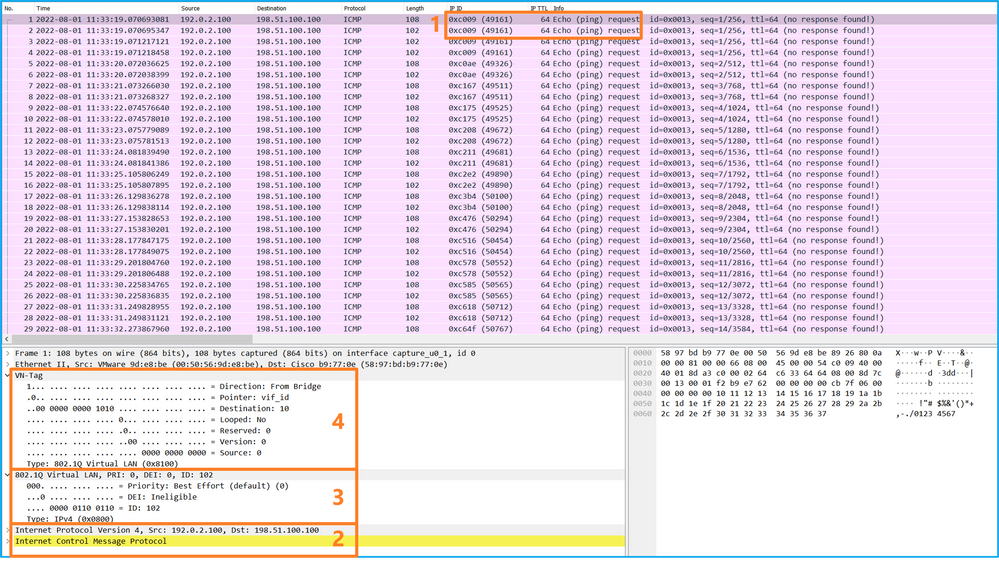

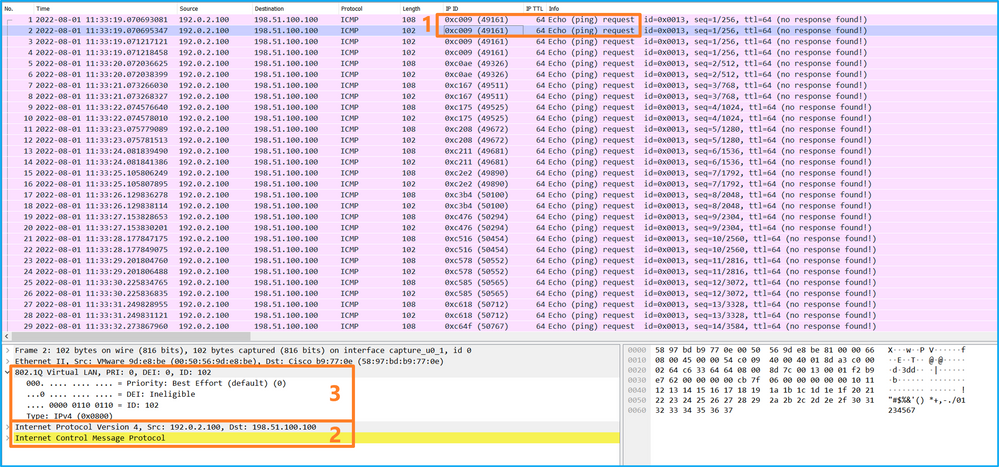

캡처 파일 분석

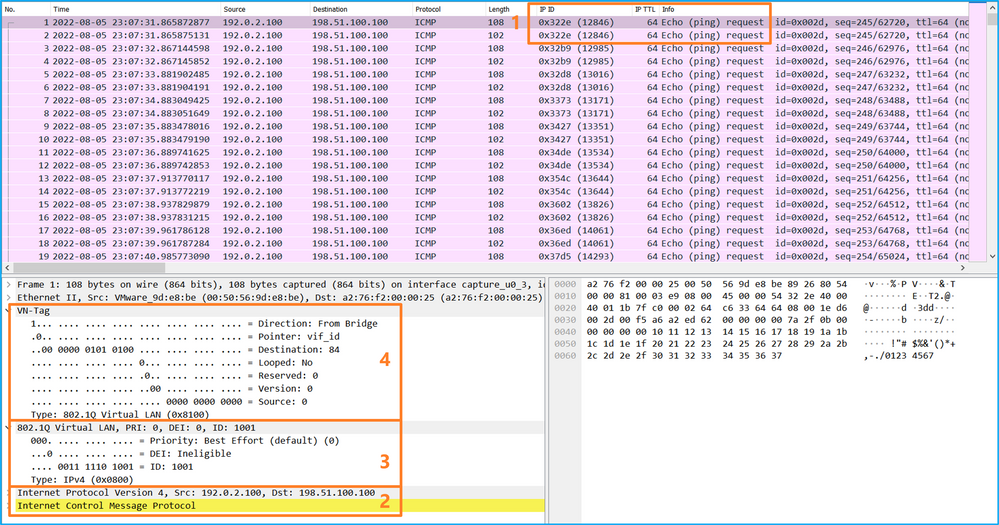

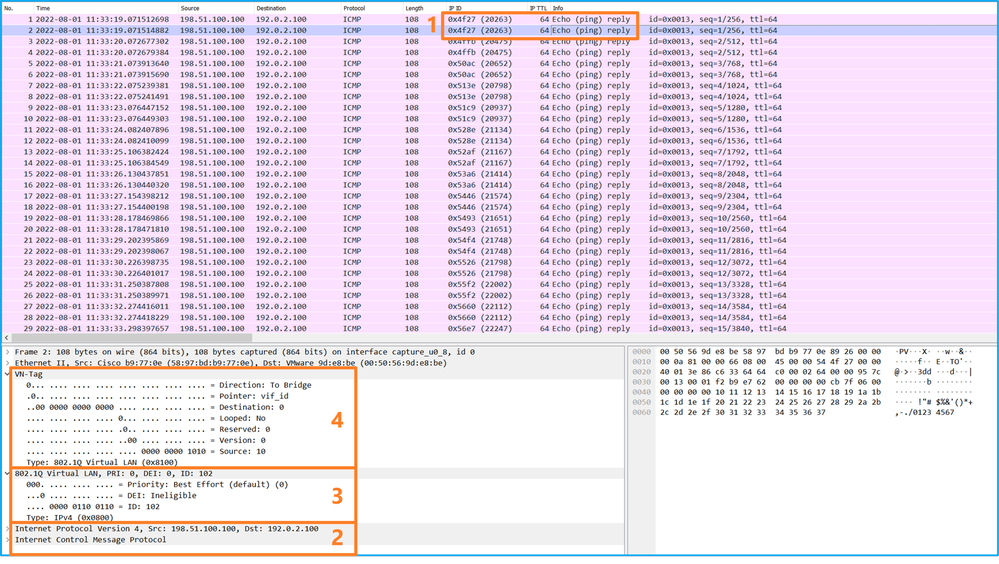

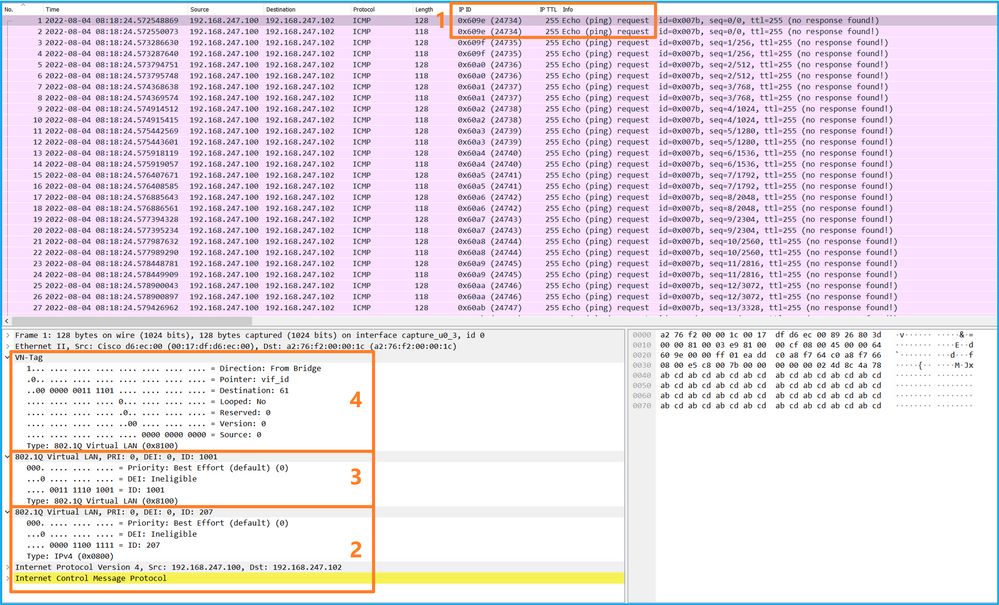

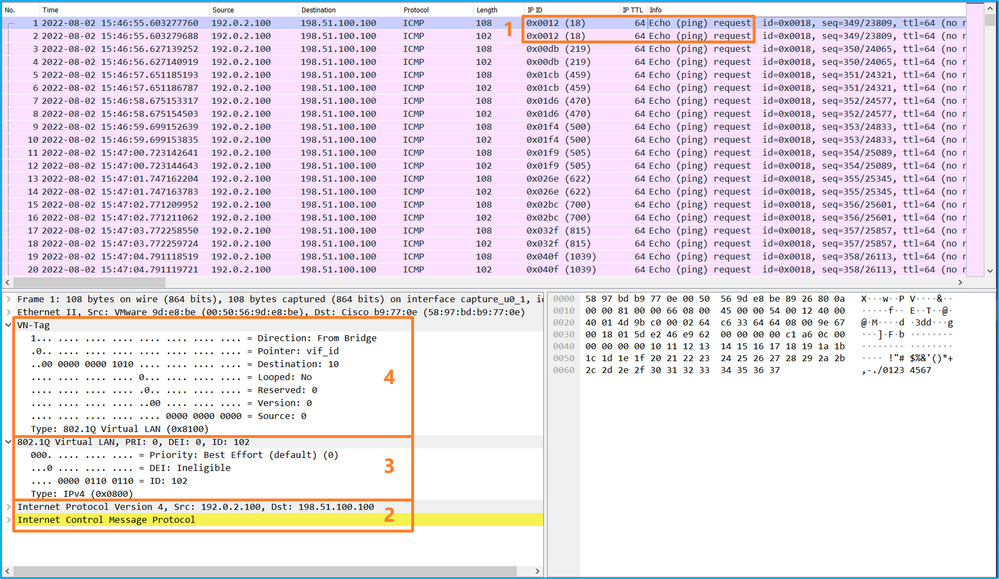

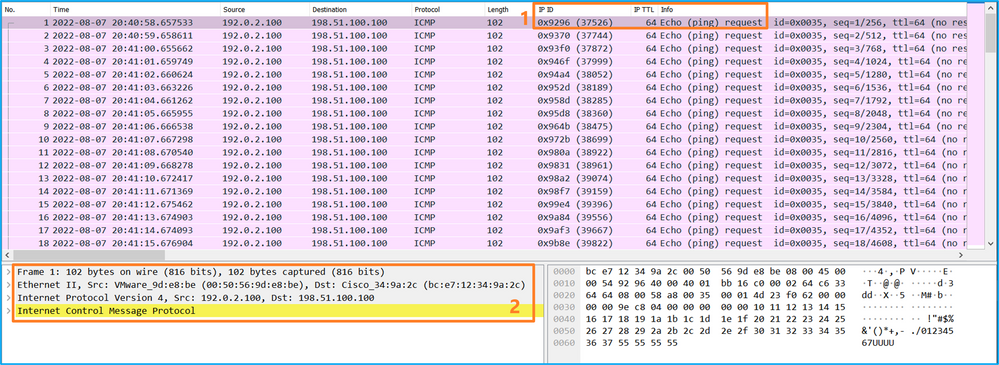

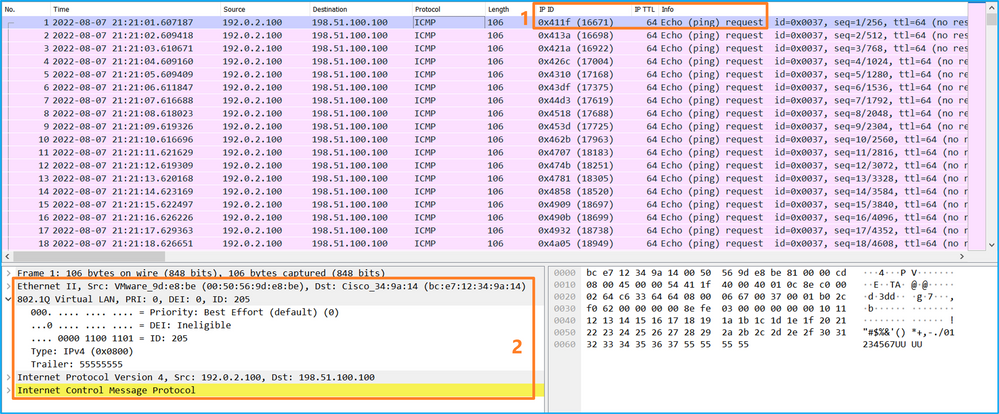

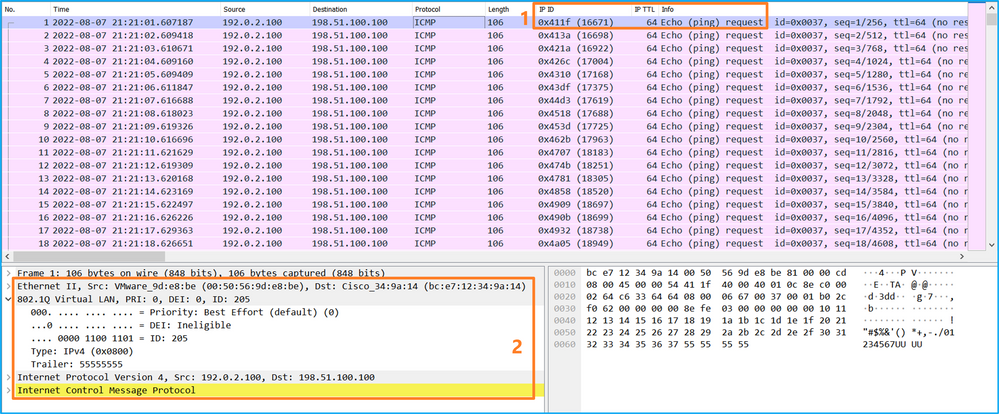

패킷 캡처 파일 판독기 응용 프로그램을 사용하여 Ethernet1/2에 대한 캡처 파일을 엽니다. 첫 번째 패킷을 선택하고 핵심 사항을 확인합니다.

- ICMP 에코 요청 패킷만 캡처됩니다. 각 패킷은 캡처되어 2번 표시됩니다.

- 원래 패킷 헤더에 VLAN 태그가 없습니다.

- 내부 스위치는 인그레스 인터페이스 Ethernet1/2를 식별하는 추가 포트 VLAN 태그(102)를 삽입합니다.

- 내부 스위치는 추가 VN 태그를 삽입합니다.

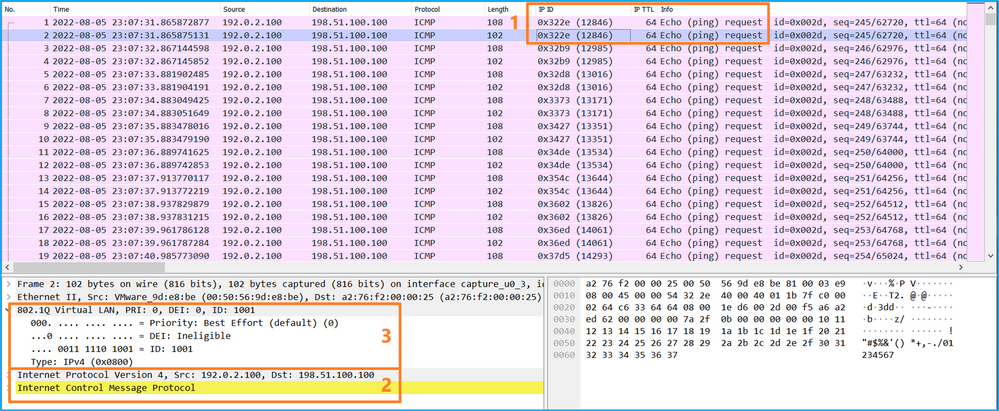

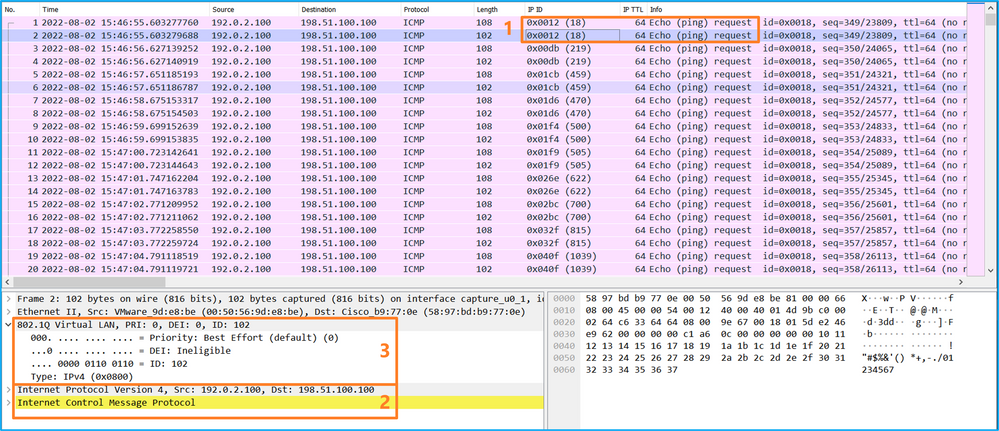

두 번째 패킷을 선택하고 핵심 사항을 확인합니다.

- ICMP 에코 요청 패킷만 캡처됩니다. 각 패킷은 캡처되어 2번 표시됩니다.

- 원래 패킷 헤더에 VLAN 태그가 없습니다.

- 내부 스위치는 인그레스 인터페이스 Ethernet1/2를 식별하는 추가 포트 VLAN 태그(102)를 삽입합니다.

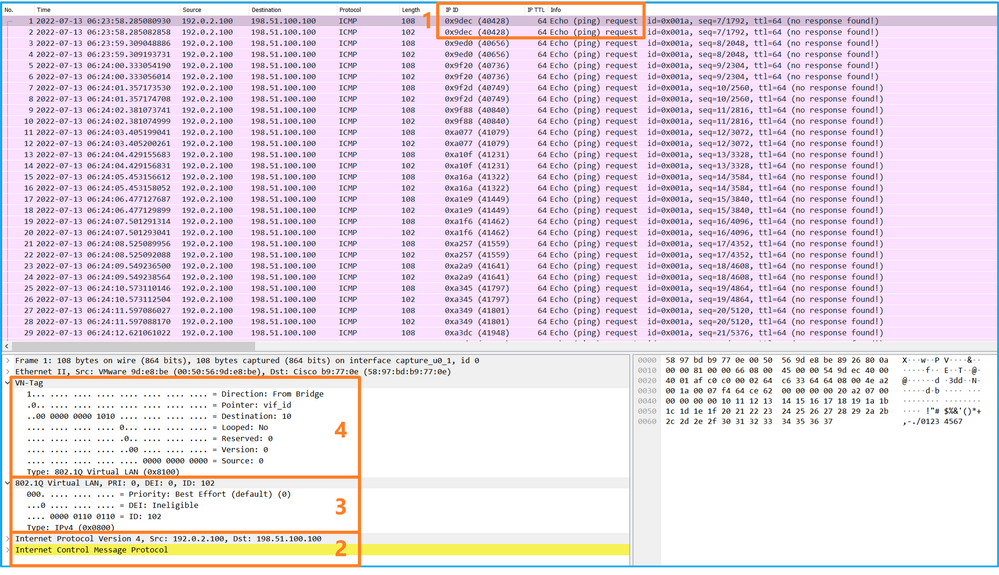

Portchannel1 멤버 인터페이스에 대한 캡처 파일을 엽니다. 첫 번째 패킷을 선택하고 핵심 사항을 확인합니다.

- ICMP 에코 요청 패킷만 캡처됩니다. 각 패킷은 캡처되어 2번 표시됩니다.

- 원래 패킷 헤더에 VLAN 태그가 없습니다.

- 내부 스위치는 인그레스 인터페이스 Portchannel1을 식별하는 추가 포트 VLAN 태그(1001)를 삽입합니다.

- 내부 스위치는 추가 VN 태그를 삽입합니다.

두 번째 패킷을 선택하고 핵심 사항을 확인합니다.

- ICMP 에코 요청 패킷만 캡처됩니다. 각 패킷은 캡처되어 2번 표시됩니다.

- 원래 패킷 헤더에 VLAN 태그가 없습니다.

- 내부 스위치는 인그레스 인터페이스 Portchannel1을 식별하는 추가 포트 VLAN 태그(1001)를 삽입합니다.

설명

전면 인터페이스에서 패킷 캡처가 구성된 경우, 스위치는 각 패킷을 동시에 두 번 캡처합니다.

- 포트 VLAN 태그를 삽입한 후

- VN 태그를 삽입한 후

연산 순서에 따라 VN 태그는 포트 VLAN 태그 삽입보다 늦은 단계에서 삽입이 된다. 그러나 캡처 파일에서 VN 태그가 있는 패킷은 포트 VLAN 태그가 있는 패킷보다 먼저 표시됩니다.

이 표에는 작업이 요약되어 있습니다.

| 작업 |

캡처 지점 |

캡처된 패킷의 내부 포트 VLAN |

방향 |

캡처된 트래픽 |

| 인터페이스 Ethernet1/2에서 패킷 캡처 구성 및 확인 |

이더넷1/2 |

102 |

인그레스 전용 |

호스트 192.0.2.100에서 호스트 198.51.100.100으로의 ICMP 에코 요청 |

| 멤버 인터페이스 Ethernet1/4 및 Ethernet1/5를 사용하여 인터페이스 Portchannel1에서 패킷 캡처 구성 및 확인 |

이더넷1/4 이더넷1/5 |

1001 |

인그레스 전용 |

호스트 192.0.2.100에서 호스트 198.51.100.100으로의 ICMP 에코 요청 |

백플레인 인터페이스의 패킷 캡처

FCM 및 CLI를 사용하여 백플레인 인터페이스에서 패킷 캡처를 구성하고 확인합니다.

토폴로지, 패킷 흐름 및 캡처 포인트

설정

FCM

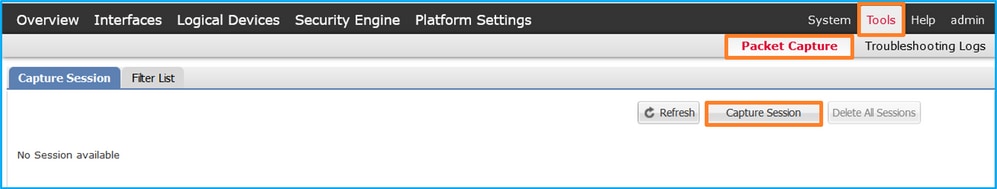

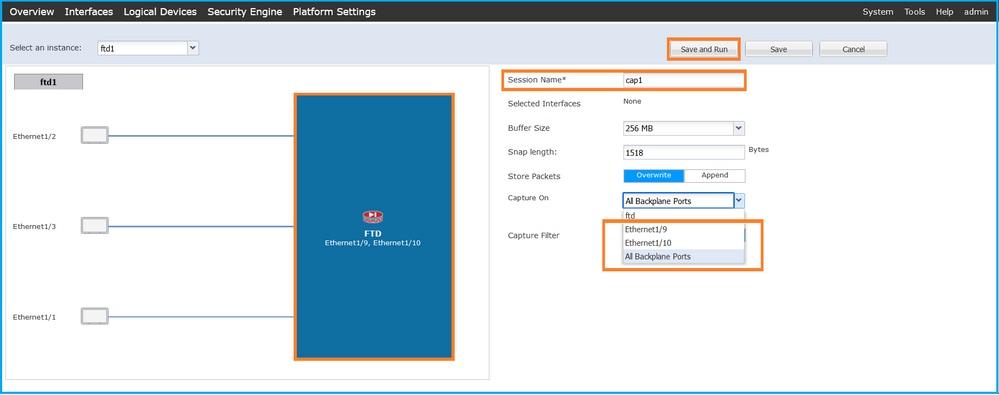

FCM에서 다음 단계를 수행하여 백플레인 인터페이스의 패킷 캡처를 구성합니다.

- Tools(툴) > Packet Capture(패킷 캡처) > Capture Session(캡처 세션)을 사용하여 새 캡처 세션을 생성합니다.

- 모든 백플레인 인터페이스의 패킷을 캡처하려면 드롭다운 목록에서 애플리케이션을 선택한 다음 All Backplane Ports(모든 백플레인 포트)를 선택합니다. 또는 특정 백플레인 인터페이스를 선택합니다. 이 경우 백플레인 인터페이스 Ethernet1/9 및 Ethernet1/10을 사용할 수 있습니다. 캡처를 활성화하려면 Session Name(세션 이름)을 입력하고 Save and Run(저장 및 실행)을 클릭합니다.

FXOS CLI

FXOS CLI에서 다음 단계를 수행하여 백플레인 인터페이스의 패킷 캡처를 구성합니다.

- 애플리케이션 유형 및 식별자를 식별합니다.

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- 캡처 세션을 생성합니다.

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/9

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # create phy-port Eth1/10

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

확인

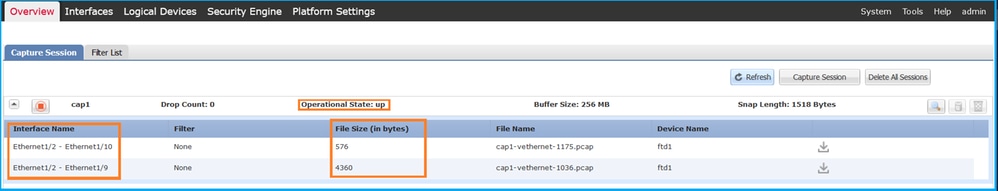

FCM

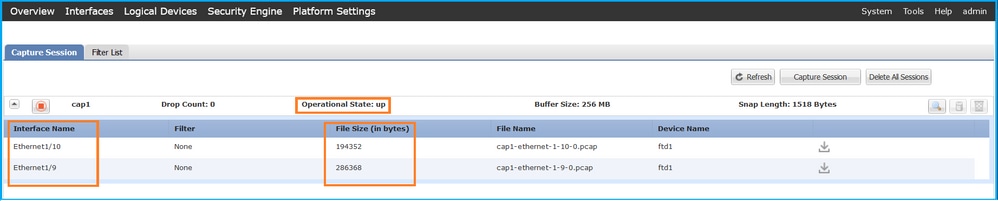

인터페이스 이름을 확인하고 작동 상태가 작동 중인지, 파일 크기(바이트)가 증가하는지 확인합니다.

FXOS CLI

scope packet-capture에서 캡처 세부 정보를 확인합니다.

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 10

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-10-0.pcap

Pcapsize: 1017424 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Slot Id: 1

Port Id: 9

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-9-0.pcap

Pcapsize: 1557432 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

캡처 파일 수집

Firepower 4100/9300 내부 스위치 캡처 파일 수집 섹션의 단계를 수행합니다.

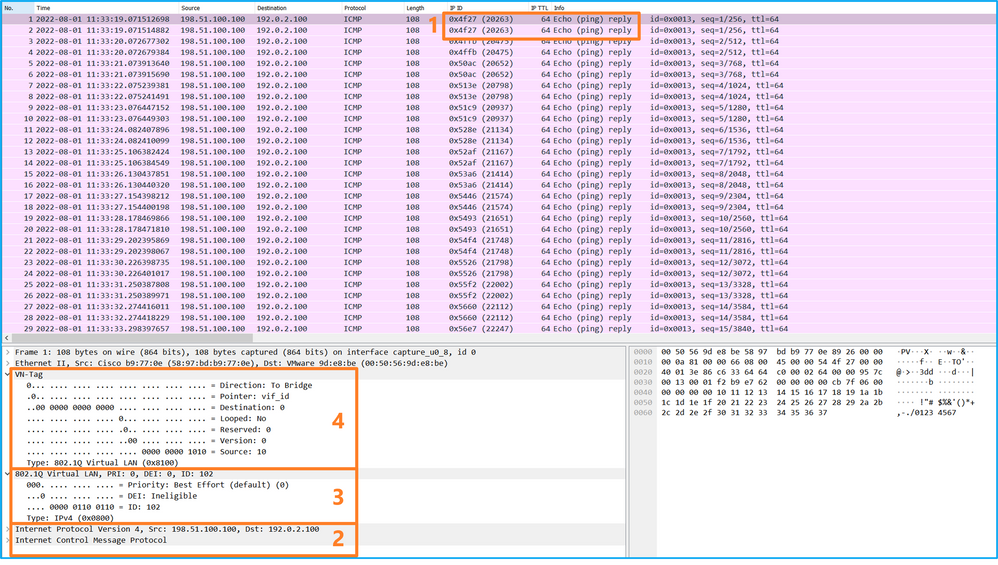

캡처 파일 분석

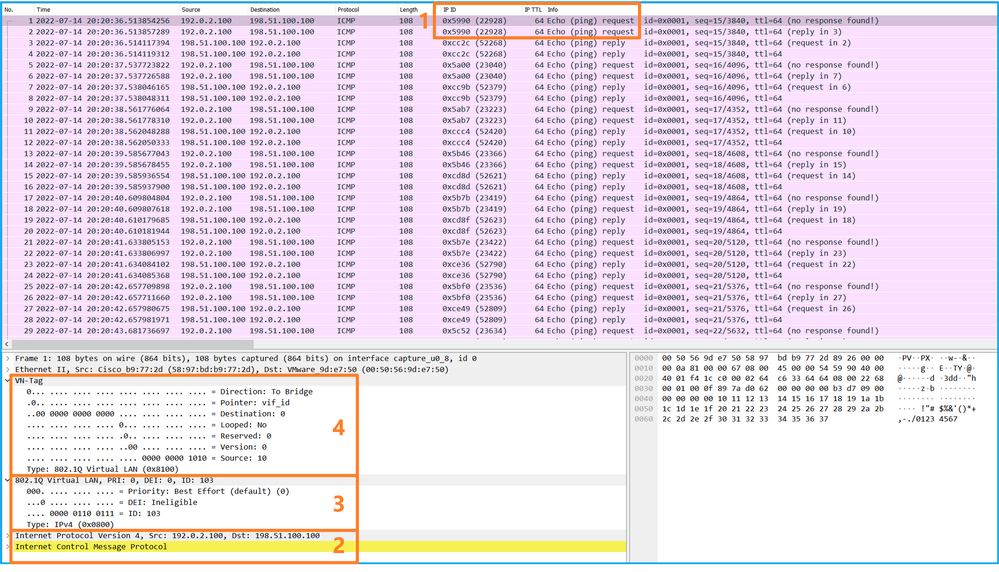

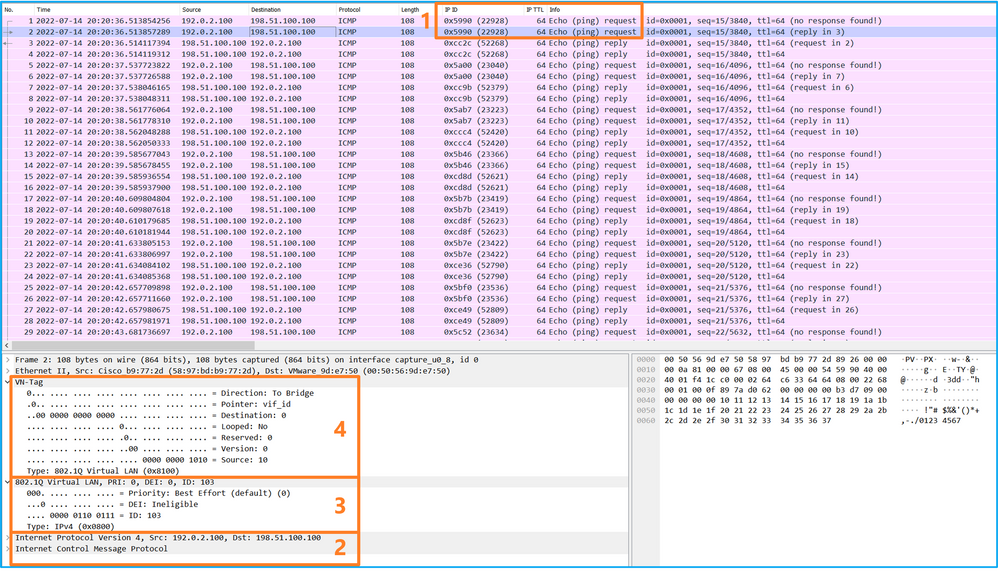

패킷 캡처 파일 판독기 응용 프로그램을 사용하여 캡처 파일을 엽니다. 백플레인 인터페이스가 여러 개인 경우 각 백플레인 인터페이스의 모든 캡처 파일을 열어야 합니다. 이 경우 패킷은 백플레인 인터페이스 Ethernet1/9에서 캡처됩니다.

첫 번째 및 두 번째 패킷을 선택하고 핵심 사항을 확인합니다.

- 각 ICMP 에코 요청 패킷이 캡처되어 2번 표시됩니다.

- 원래 패킷 헤더에 VLAN 태그가 없습니다.

- 내부 스위치는 이그레스 인터페이스 Ethernet1/3을 식별하는 추가 포트 VLAN 태그(103)를 삽입한다.

- 내부 스위치는 추가 VN 태그를 삽입합니다.

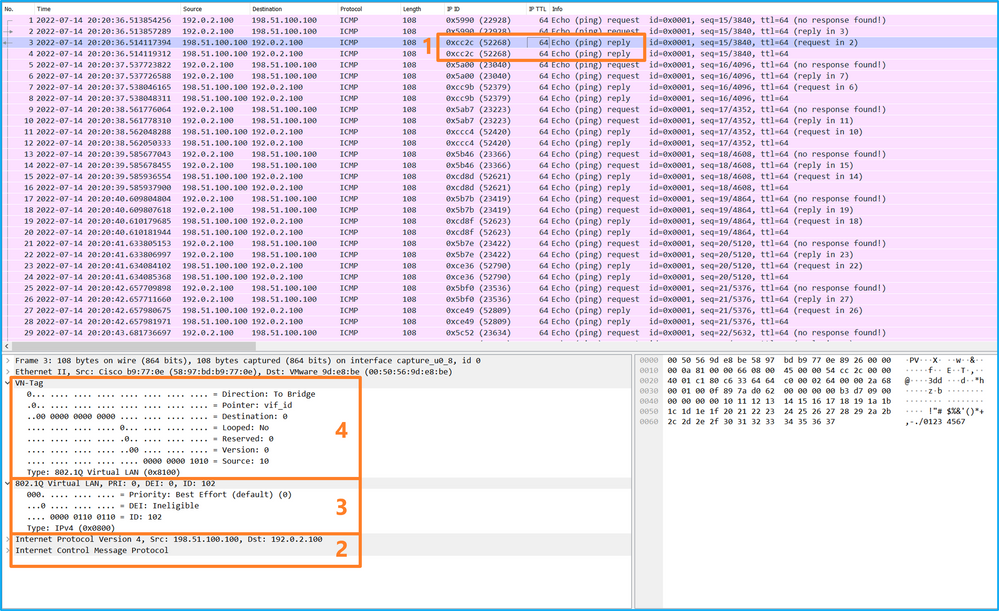

세 번째 및 네 번째 패킷을 선택하고 핵심 사항을 확인합니다.

- 각 ICMP 에코 회신이 캡처되어 2번 표시됩니다.

- 원래 패킷 헤더에 VLAN 태그가 없습니다.

- 내부 스위치는 이그레스 인터페이스 Ethernet1/2를 식별하는 추가 포트 VLAN 태그(102)를 삽입합니다.

- 내부 스위치는 추가 VN 태그를 삽입합니다.

설명

백플레인 인터페이스에서 패킷 캡처가 구성된 경우 스위치는 각 패킷을 동시에 두 번 캡처합니다. 이 경우, 내부 스위치는 보안 모듈의 애플리케이션이 포트 VLAN 태그 및 VN 태그와 함께 이미 태깅한 패킷을 수신합니다. VLAN 태그는 내부 섀시에서 네트워크로 패킷을 전달하는 데 사용하는 이그레스 인터페이스를 식별합니다. ICMP 에코 요청 패킷의 VLAN 태그 103은 이그레스 인터페이스로 Ethernet1/3을 식별하는 반면, ICMP 에코 응답 패킷의 VLAN 태그 102는 이그레스 인터페이스로 Ethernet1/2를 식별합니다. 내부 스위치는 패킷이 네트워크로 전달되기 전에 VN 태그 및 내부 인터페이스 VLAN 태그를 제거합니다.

이 표에는 작업이 요약되어 있습니다.

| 작업 |

캡처 지점 |

캡처된 패킷의 내부 포트 VLAN |

방향 |

캡처된 트래픽 |

| 백플레인 인터페이스에서 패킷 캡처 구성 및 확인 |

백플레인 인터페이스 |

102 103 |

인그레스 전용 |

호스트 192.0.2.100에서 호스트 198.51.100.100으로의 ICMP 에코 요청 호스트 198.51.100.100에서 호스트 192.0.2.100으로 ICMP 에코 응답 |

애플리케이션 및 애플리케이션 포트에서 패킷 캡처

사용자가 애플리케이션 캡처 방향을 지정하는 경우 애플리케이션 또는 애플리케이션 포트 패킷 캡처는 항상 백플레인 인터페이스에서, 또한 전면 인터페이스에서 구성됩니다.

주로 두 가지 활용 사례가 있습니다.

- 특정 전면 인터페이스를 떠나는 패킷에 대해 백플레인 인터페이스의 패킷 캡처를 구성합니다. 예를 들어, Ethernet1/2 인터페이스를 떠나는 패킷에 대해 백플레인 인터페이스 Ethernet1/9에서 패킷 캡처를 구성합니다.

- 특정 전면 인터페이스 및 백플레인 인터페이스에서 동시 패킷 캡처를 구성합니다. 예를 들어, 인터페이스 Ethernet1/2를 떠나는 패킷에 대해 인터페이스 Ethernet1/2 및 백플레인 인터페이스 Ethernet1/9에서 동시 패킷 캡처를 구성합니다.

이 섹션에서는 두 가지 사용 사례를 다룹니다.

작업 1

FCM 및 CLI를 사용하여 백플레인 인터페이스에서 패킷 캡처를 구성하고 확인합니다. 애플리케이션 포트 Ethernet1/2가 이그레스 인터페이스로 식별되는 패킷이 캡처됩니다. 이 경우 ICMP 응답이 캡처됩니다.

토폴로지, 패킷 흐름 및 캡처 포인트

설정

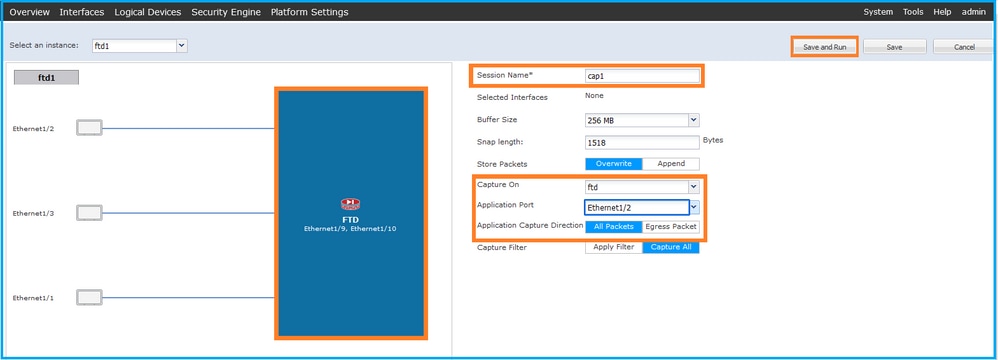

FCM

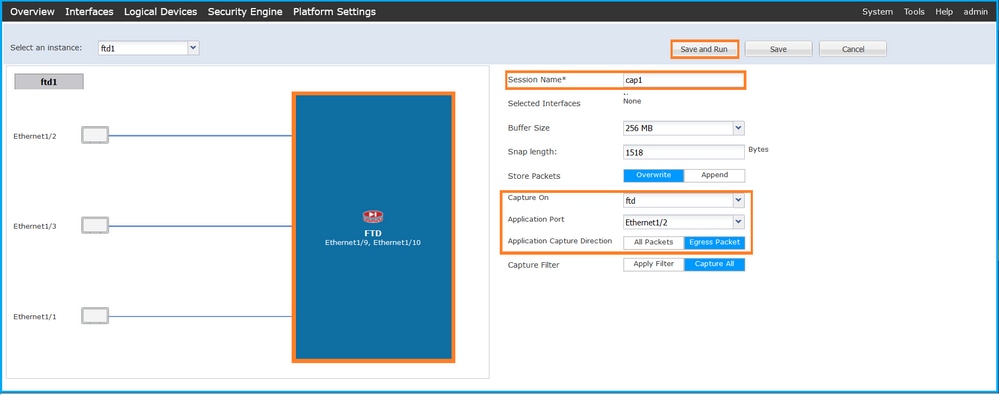

FCM에서 다음 단계를 수행하여 FTD 애플리케이션 및 애플리케이션 포트 Ethernet1/2에서 패킷 캡처를 구성합니다.

- Tools(툴) > Packet Capture(패킷 캡처) > Capture Session(캡처 세션)을 사용하여 새 캡처 세션을 생성합니다.

- Application Port(애플리케이션 포트) 드롭다운 목록에서 애플리케이션 Ethernet1/2를 선택하고 Application Capture Direction(애플리케이션 캡처 방향)에서 Egress Packet(이그레스 패킷)을 선택합니다. 캡처를 활성화하려면 Session Name(세션 이름)을 입력하고 Save and Run(저장 및 실행)을 클릭합니다.

FXOS CLI

FXOS CLI에서 다음 단계를 수행하여 백플레인 인터페이스의 패킷 캡처를 구성합니다.

- 애플리케이션 유형 및 식별자를 식별합니다.

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- 캡처 세션을 생성합니다.

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create app-port 1 l12 Ethernet1/2 ftd

firepower /packet-capture/session/app-port* # set app-identifier ftd1

firepower /packet-capture/session/app-port* # set filter ""

firepower /packet-capture/session/app-port* # set subinterface 0

firepower /packet-capture/session/app-port* # up

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

확인

FCM

인터페이스 이름을 확인하고 작동 상태가 작동 중인지, 파일 크기(바이트)가 증가하는지 확인합니다.

FXOS CLI

scope packet-capture에서 캡처 세부 정보를 확인합니다.

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Application ports involved in Packet Capture:

Slot Id: 1

Link Name: l12

Port Name: Ethernet1/2

App Name: ftd

Sub Interface: 0

Application Instance Identifier: ftd1

Application ports resolved to:

Name: vnic1

Eq Slot Id: 1

Eq Port Id: 9

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1036.pcap

Pcapsize: 53640 bytes

Vlan: 102

Filter:

Name: vnic2

Eq Slot Id: 1

Eq Port Id: 10

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1175.pcap

Pcapsize: 1824 bytes

Vlan: 102

Filter:

캡처 파일 수집

Firepower 4100/9300 내부 스위치 캡처 파일 수집 섹션의 단계를 수행합니다.

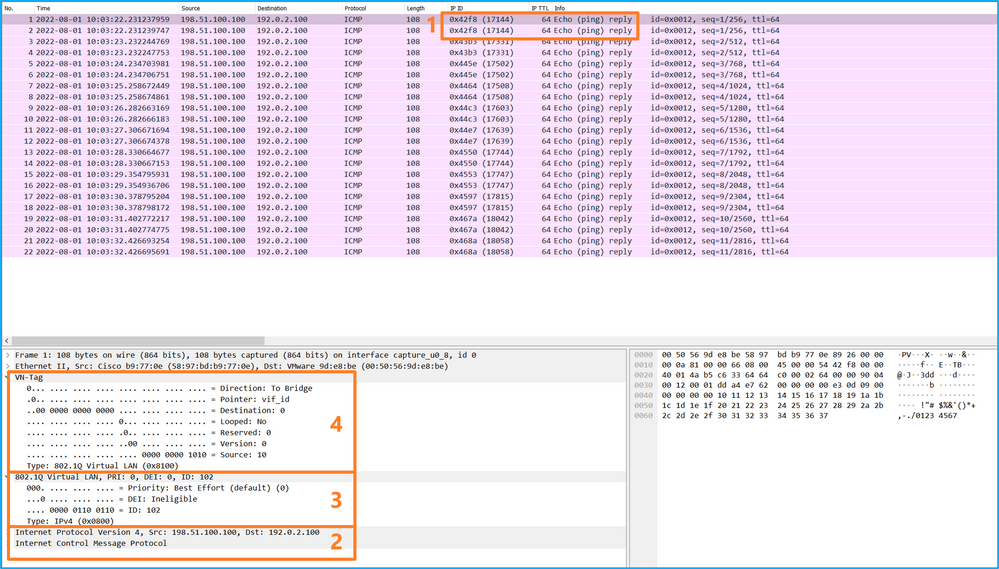

캡처 파일 분석

패킷 캡처 파일 판독기 응용 프로그램을 사용하여 캡처 파일을 엽니다. 여러 백플레인 인터페이스의 경우 각 백플레인 인터페이스에 대한 모든 캡처 파일을 열어야 합니다. 이 경우 패킷은 백플레인 인터페이스 Ethernet1/9에서 캡처됩니다.

첫 번째 및 두 번째 패킷을 선택하고 핵심 사항을 확인합니다.

- 각 ICMP 에코 회신이 캡처되어 2번 표시됩니다.

- 원래 패킷 헤더에 VLAN 태그가 없습니다.

- 내부 스위치는 이그레스 인터페이스 Ethernet1/2를 식별하는 추가 포트 VLAN 태그(102)를 삽입합니다.

- 내부 스위치는 추가 VN 태그를 삽입합니다.

설명

이 경우 포트 VLAN 태그가 102인 Ethernet1/2는 ICMP 에코 응답 패킷의 이그레스 인터페이스입니다.

애플리케이션 캡처 방향이 캡처 옵션에서 이그레스로 설정된 경우 이더넷 헤더에 포트 VLAN 태그 102가 있는 패킷은 인그레스 방향의 백플레인 인터페이스에서 캡처됩니다.

이 표에는 작업이 요약되어 있습니다.

| 작업 |

캡처 지점 |

캡처된 패킷의 내부 포트 VLAN |

방향 |

캡처된 트래픽 |

| 애플리케이션 및 애플리케이션 포트 Ethernet1/2에서 캡처 구성 및 확인 |

백플레인 인터페이스 |

102 |

인그레스 전용 |

호스트 198.51.100.100에서 호스트 192.0.2.100으로 ICMP 에코 응답 |

작업 2

FCM 및 CLI를 사용하여 백플레인 인터페이스 및 전면 인터페이스 Ethernet1/2에서 패킷 캡처를 구성하고 확인합니다.

동시 패킷 캡처가 다음 위치에 구성됩니다.

- 전면 인터페이스 - 인터페이스 Ethernet1/2에 포트 VLAN 102가 있는 패킷이 캡처됩니다. 캡처된 패킷은 ICMP 에코 요청입니다.

- 백플레인 인터페이스 - Ethernet1/2가 이그레스 인터페이스로 식별되는 패킷 또는 포트 VLAN 102의 패킷이 캡처됩니다. 캡처된 패킷은 ICMP 에코 응답입니다.

토폴로지, 패킷 흐름 및 캡처 포인트

설정

FCM

FCM에서 다음 단계를 수행하여 FTD 애플리케이션 및 애플리케이션 포트 Ethernet1/2에서 패킷 캡처를 구성합니다.

- Tools(툴) > Packet Capture(패킷 캡처) > Capture Session(캡처 세션)을 사용하여 새 캡처 세션을 생성합니다.

- Application Port(애플리케이션 포트) 드롭다운 목록에서 FTD 애플리케이션 Ethernet1/2를 선택하고 Application Capture Direction(애플리케이션 캡처 방향)에서 All Packets(모든 패킷)를 선택합니다. 캡처를 활성화하려면 Session Name(세션 이름)을 입력하고 Save and Run(저장 및 실행)을 클릭합니다.

FXOS CLI

FXOS CLI에서 다음 단계를 수행하여 백플레인 인터페이스의 패킷 캡처를 구성합니다.

- 애플리케이션 유형 및 식별자를 식별합니다.

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

- 캡처 세션을 생성합니다.

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port eth1/2

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # exit

firepower /packet-capture/session* # create app-port 1 link12 Ethernet1/2 ftd

firepower /packet-capture/session/app-port* # set app-identifier ftd1

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session # commit

확인

FCM

인터페이스 이름을 확인하고 작동 상태가 작동 중인지, 파일 크기(바이트)가 증가하는지 확인합니다.

FXOS CLI

scope packet-capture에서 캡처 세부 정보를 확인합니다.

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 410444 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

Application ports involved in Packet Capture:

Slot Id: 1

Link Name: link12

Port Name: Ethernet1/2

App Name: ftd

Sub Interface: 0

Application Instance Identifier: ftd1

Application ports resolved to:

Name: vnic1

Eq Slot Id: 1

Eq Port Id: 9

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1036.pcap

Pcapsize: 128400 bytes

Vlan: 102

Filter:

Name: vnic2

Eq Slot Id: 1

Eq Port Id: 10

Pcapfile: /workspace/packet-capture/session-1/cap1-vethernet-1175.pcap

Pcapsize: 2656 bytes

Vlan: 102

Filter:

캡처 파일 수집

Firepower 4100/9300 내부 스위치 캡처 파일 수집 섹션의 단계를 수행합니다.

캡처 파일 분석

패킷 캡처 파일 판독기 응용 프로그램을 사용하여 캡처 파일을 엽니다. 여러 백플레인 인터페이스의 경우 각 백플레인 인터페이스에 대한 모든 캡처 파일을 열어야 합니다. 이 경우 패킷은 백플레인 인터페이스 Ethernet1/9에서 캡처됩니다.

인터페이스 Ethernet1/2에 대한 캡처 파일을 열고 첫 번째 패킷을 선택한 다음 핵심 사항을 확인합니다.

- ICMP 에코 요청 패킷만 캡처됩니다. 각 패킷은 캡처되어 2번 표시됩니다.

- 원래 패킷 헤더에 VLAN 태그가 없습니다.

- 내부 스위치는 인그레스 인터페이스 Ethernet1/2를 식별하는 추가 포트 VLAN 태그(102)를 삽입합니다.

- 내부 스위치는 추가 VN 태그를 삽입합니다.

두 번째 패킷을 선택하고 핵심 사항을 확인합니다.

- ICMP 에코 요청 패킷만 캡처됩니다. 각 패킷은 캡처되어 2번 표시됩니다.

- 원래 패킷 헤더에 VLAN 태그가 없습니다.

- 내부 스위치는 인그레스 인터페이스 Ethernet1/2를 식별하는 추가 포트 VLAN 태그(102)를 삽입합니다.

인터페이스 Ethernet1/9의 캡처 파일을 열고 첫 번째 및 두 번째 패킷을 선택한 다음 핵심 사항을 확인합니다.

- 각 ICMP 에코 회신이 캡처되어 2번 표시됩니다.

- 원래 패킷 헤더에 VLAN 태그가 없습니다.

- 내부 스위치는 이그레스 인터페이스 Ethernet1/2를 식별하는 추가 포트 VLAN 태그(102)를 삽입합니다.

- 내부 스위치는 추가 VN 태그를 삽입합니다.

설명

Application Capture Direction의 All Packets 옵션을 선택한 경우 선택한 애플리케이션 포트 Ethernet1/2와 관련된 2개의 동시 패킷 캡처가 구성됩니다. 전면 인터페이스 Ethernet1/2의 캡처 및 선택한 백플레인 인터페이스의 캡처.

전면 인터페이스에서 패킷 캡처가 구성된 경우, 스위치는 각 패킷을 동시에 두 번 캡처합니다.

- 포트 VLAN 태그를 삽입한 후

- VN 태그를 삽입한 후

연산 순서에 따라 VN 태그는 포트 VLAN 태그 삽입보다 늦은 단계에서 삽입이 된다. 그러나 캡처 파일에서 VN 태그가 있는 패킷은 포트 VLAN 태그가 있는 패킷보다 먼저 표시됩니다. 이 예에서 ICMP 에코 요청 패킷의 VLAN 태그(102)는 Ethernet1/2를 인그레스 인터페이스로 식별합니다.

백플레인 인터페이스에서 패킷 캡처가 구성된 경우 스위치는 각 패킷을 동시에 두 번 캡처합니다. 내부 스위치는 보안 모듈의 애플리케이션이 포트 VLAN 태그 및 VN 태그와 함께 이미 태깅한 패킷을 수신합니다. 포트 VLAN 태그는 내부 섀시에서 네트워크로 패킷을 전달하는 데 사용하는 이그레스 인터페이스를 식별합니다. 이 예에서 ICMP 에코 응답 패킷의 VLAN 태그 102는 이그레스 인터페이스로 Ethernet1/2를 식별합니다.

내부 스위치는 패킷이 네트워크로 전달되기 전에 VN 태그 및 내부 인터페이스 VLAN 태그를 제거합니다.

이 표에는 작업이 요약되어 있습니다.

| 작업 |

캡처 지점 |

캡처된 패킷의 내부 포트 VLAN |

방향 |

캡처된 트래픽 |

| 애플리케이션 및 애플리케이션 포트 Ethernet1/2에서 캡처 구성 및 확인 |

백플레인 인터페이스 |

102 |

인그레스 전용 |

호스트 198.51.100.100에서 호스트 192.0.2.100으로 ICMP 에코 응답 |

| 인터페이스 Ethernet1/2 |

102 |

인그레스 전용 |

호스트 192.0.2.100에서 호스트 198.51.100.100으로의 ICMP 에코 요청 |

물리적 또는 포트 채널 인터페이스의 하위 인터페이스에서 패킷 캡처

FCM 및 CLI를 사용하여 하위 인터페이스 Ethernet1/2.205 또는 포트 채널 하위 인터페이스 Portchannel1.207에서 패킷 캡처를 구성하고 확인합니다. 하위 인터페이스의 하위 인터페이스 및 캡처는 컨테이너 모드의 FTD 응용 프로그램에 대해서만 지원됩니다. 이 경우 Ethernet1/2.205 및 Portchannel1.207에서 패킷 캡처가 구성됩니다.

토폴로지, 패킷 흐름 및 캡처 포인트

설정

FCM

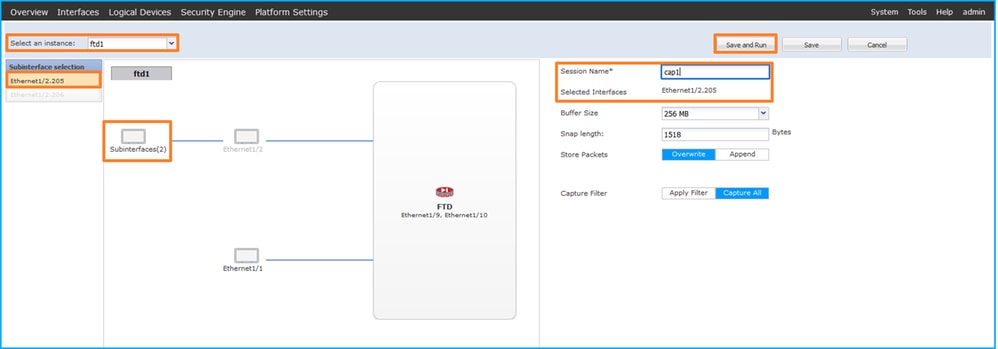

FCM에서 다음 단계를 수행하여 FTD 애플리케이션 및 애플리케이션 포트 Ethernet1/2에서 패킷 캡처를 구성합니다.

- Tools(툴) > Packet Capture(패킷 캡처) > Capture Session(캡처 세션)을 사용하여 새 캡처 세션을 생성합니다.

- 특정 애플리케이션 인스턴스 ftd1, 하위 인터페이스 Ethernet1/2.205를 선택하고 세션 이름을 제공한 다음 Save and Run을 클릭하여 캡처를 활성화합니다.

3. 포트 채널 하위 인터페이스의 경우 Cisco 버그 ID 때문에 CSCvq33119 하위 인터페이스가 FCM에 표시되지 않습니다. FXOS CLI를 사용하여 포트 채널 하위 인터페이스에서 캡처를 구성합니다.

FXOS CLI

FXOS CLI에서 다음 단계를 수행하여 하위 인터페이스 Ethernet1/2.205 및 Portchannel1.207에서 패킷 캡처를 구성합니다.

- 애플리케이션 유형 및 식별자를 식별합니다.

firepower# scope ssa

firepower /ssa # show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Container No RP20 Not Applicable None

ftd ftd2 1 Enabled Online 7.2.0.82 7.2.0.82 Container No RP20 Not Applicable None

- 포트 채널 인터페이스의 경우 멤버 인터페이스를 식별합니다.

firepower# connect fxos

<output skipped>

firepower(fxos)# show port-channel summary

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

--------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

--------------------------------------------------------------------------------

1 Po1(SU) Eth LACP Eth1/3(P) Eth1/3(P)

- 캡처 세션을 생성합니다.

firepower# scope packet-capture

firepower /packet-capture # create session cap1

firepower /packet-capture/session* # create phy-port Eth1/2

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set subinterface 205

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

포트 채널 하위 인터페이스의 경우 각 포트 채널 멤버 인터페이스에 대한 패킷 캡처를 생성합니다.

firepower# scope packet-capture

firepower /packet-capture # create filter vlan207

firepower /packet-capture/filter* # set ovlan 207

firepower /packet-capture/filter* # up

firepower /packet-capture* # create session cap1

firepower /packet-capture/session* create phy-port Eth1/3

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set subinterface 207

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # create phy-port Eth1/4

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set subinterface 207

firepower /packet-capture/session/phy-port* # up

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

확인

FCM

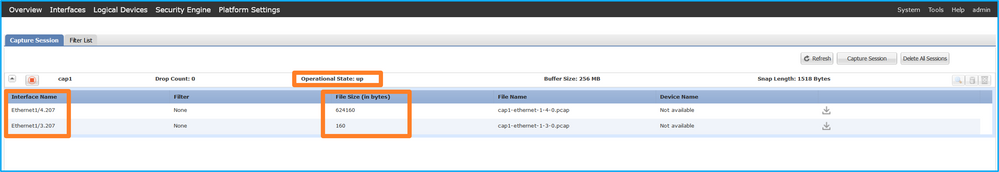

인터페이스 이름을 확인하고 작동 상태가 작동 중인지, 파일 크기(바이트)가 증가하는지 확인합니다.

FXOS CLI에 구성된 포트 채널 하위 인터페이스 캡처도 FCM에서 볼 수 있습니다. 그러나 다음과 같은 경우에는 편집할 수 없습니다.

FXOS CLI

scope packet-capture에서 캡처 세부 정보를 확인합니다.

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 9324 bytes

Filter:

Sub Interface: 205

Application Instance Identifier: ftd1

Application Name: ftd

멤버 인터페이스가 Ethernet1/3 및 Ethernet1/4인 포트 채널 1:

firepower# scope packet-capture

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 3

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-3-0.pcap

Pcapsize: 160 bytes

Filter:

Sub Interface: 207

Application Instance Identifier: ftd1

Application Name: ftd

Slot Id: 1

Port Id: 4

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-4-0.pcap

Pcapsize: 624160 bytes

Filter:

Sub Interface: 207

Application Instance Identifier: ftd1

Application Name: ftd

캡처 파일 수집

Firepower 4100/9300 내부 스위치 캡처 파일 수집 섹션의 단계를 수행합니다.

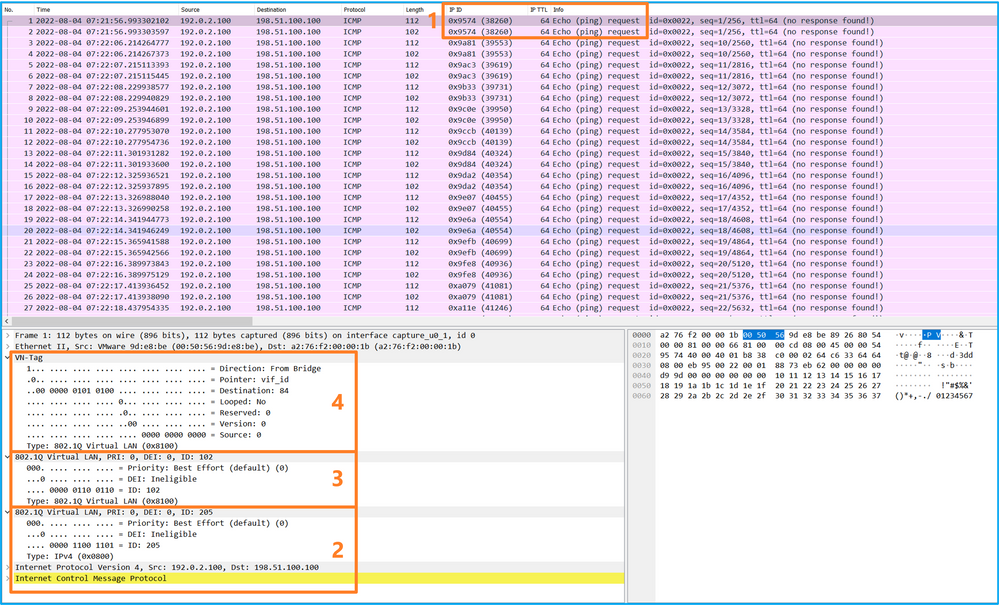

캡처 파일 분석

패킷 캡처 파일 리더 애플리케이션을 사용하여 캡처 파일을 엽니다. 첫 번째 패킷을 선택하고 핵심 사항을 확인합니다.

- ICMP 에코 요청 패킷만 캡처됩니다. 각 패킷은 캡처되어 2번 표시됩니다.

- 원래 패킷 헤더에는 VLAN 태그 205가 있습니다.

- 내부 스위치는 인그레스 인터페이스 Ethernet1/2를 식별하는 추가 포트 VLAN 태그(102)를 삽입합니다.

- 내부 스위치는 추가 VN 태그를 삽입합니다.

두 번째 패킷을 선택하고 핵심 사항을 확인합니다.

- ICMP 에코 요청 패킷만 캡처됩니다. 각 패킷은 캡처되어 2번 표시됩니다.

- 원래 패킷 헤더에는 VLAN 태그 205가 있습니다.

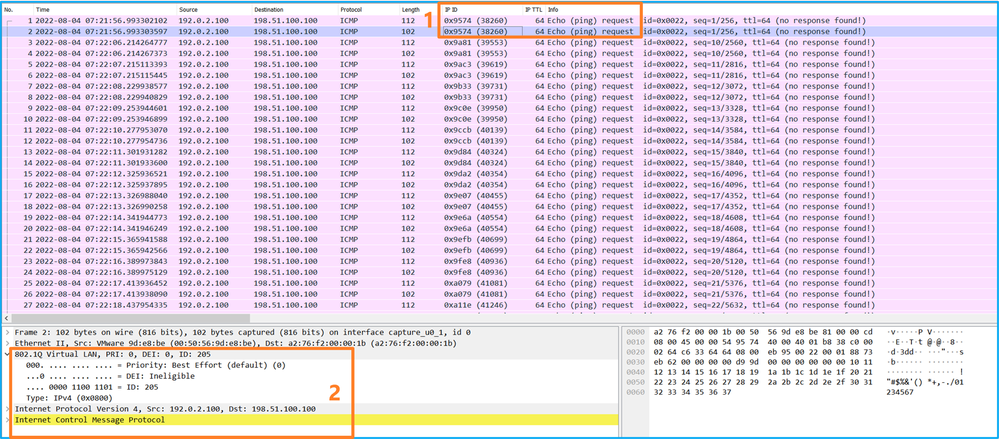

이제 Portchannel1.207에 대한 캡처 파일을 엽니다. 첫 번째 패킷을 선택하고 핵심 사항을 확인합니다

- ICMP 에코 요청 패킷만 캡처됩니다. 각 패킷은 캡처되어 2번 표시됩니다.

- 원래 패킷 헤더에는 VLAN 태그 207이 있습니다.

- 내부 스위치는 인그레스 인터페이스 Portchannel1을 식별하는 추가 포트 VLAN 태그(1001)를 삽입합니다.

- 내부 스위치는 추가 VN 태그를 삽입합니다.

두 번째 패킷을 선택하고 핵심 사항을 확인합니다.

- ICMP 에코 요청 패킷만 캡처됩니다. 각 패킷은 캡처되어 2번 표시됩니다.

- 원래 패킷 헤더에는 VLAN 태그 207이 있습니다.

설명

전면 인터페이스에서 패킷 캡처가 구성된 경우, 스위치는 각 패킷을 동시에 두 번 캡처합니다.

- 포트 VLAN 태그를 삽입한 후

- VN 태그를 삽입한 후

연산 순서에 따라 VN 태그는 포트 VLAN 태그 삽입보다 늦은 단계에서 삽입이 된다. 그러나 캡처 파일에서 VN 태그가 있는 패킷은 포트 VLAN 태그가 있는 패킷보다 먼저 표시됩니다. 또한 하위 인터페이스의 경우 캡처 파일에서 모든 초 패킷은 포트 VLAN 태그를 포함하지 않습니다.

이 표에는 작업이 요약되어 있습니다.

| 작업 |

캡처 지점 |

캡처된 패킷의 내부 포트 VLAN |

방향 |

캡처된 트래픽 |

| 하위 인터페이스 Ethernet1/2.205에서 패킷 캡처 구성 및 확인 |

이더넷1/2.205 |

102 |

인그레스 전용 |

호스트 192.0.2.100에서 호스트 198.51.100.100으로의 ICMP 에코 요청 |

| 멤버 인터페이스 Ethernet1/3 및 Ethernet1/4를 사용하여 Portchannel1 하위 인터페이스에서 패킷 캡처 구성 및 확인 |

이더넷1/3 이더넷1/4 |

1001 |

인그레스 전용 |

192.168.207.100에서 호스트 192.168.207.102로의 ICMP 에코 요청 |

패킷 캡처 필터

FCM 및 CLI를 사용하여 Ethernet1/2 인터페이스에서 필터를 사용하여 패킷 캡처를 구성하고 확인합니다.

토폴로지, 패킷 흐름 및 캡처 포인트

설정

FCM

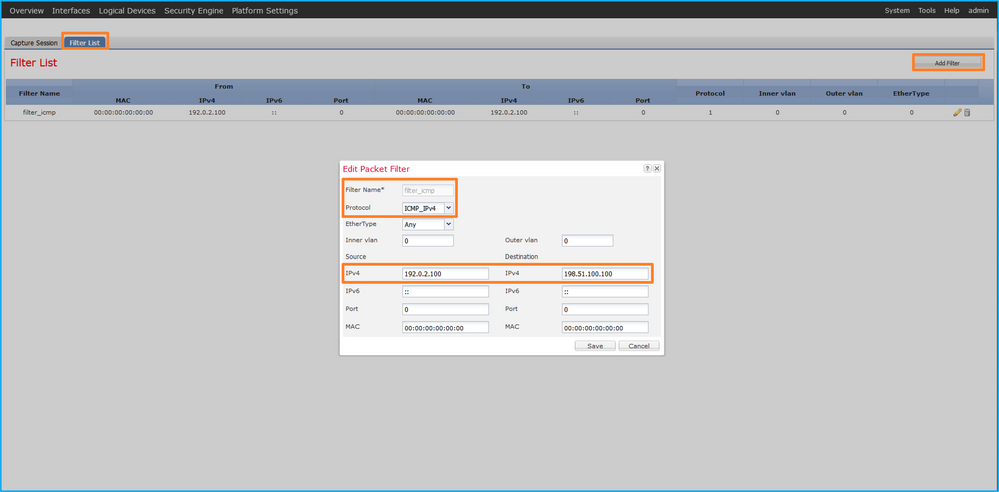

FCM에서 다음 단계를 수행하여 호스트 192.0.2.100에서 호스트 198.51.100.100으로의 ICMP 에코 요청 패킷에 대한 캡처 필터를 구성하고 이를 인터페이스 Ethernet1/2의 패킷 캡처에 적용합니다.

-

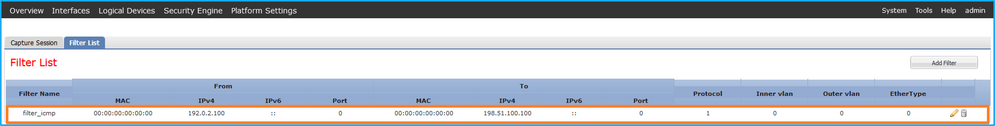

Tools(툴) > Packet Capture(패킷 캡처) > Filter List(필터 목록) > Add Filter(필터 추가)를 사용하여 캡처 필터를 생성합니다.

- Filter Name(필터 이름), Protocol(프로토콜), Source IPv4(소스 IPv4), Destination IPv4(대상 IPv4)를 지정하고 Save(저장)를 클릭합니다.

- Tools(툴) > Packet Capture(패킷 캡처) > Capture Session(캡처 세션)을 사용하여 새 캡처 세션을 생성합니다.

- Ethernet1/2를 선택하고 Session Name(세션 이름)을 입력한 다음 캡처 필터를 적용하고 Save and Run(저장 및 실행)을 클릭하여 캡처를 활성화합니다.

FXOS CLI

FXOS CLI에서 다음 단계를 수행하여 백플레인 인터페이스의 패킷 캡처를 구성합니다.

- 애플리케이션 유형 및 식별자를 식별합니다.

firepower# scope ssa

firepower /ssa# show app-instance

App Name Identifier Slot ID Admin State Oper State Running Version Startup Version Deploy Type Turbo Mode Profile Name Cluster State Cluster Role

---------- ---------- ---------- ----------- ---------------- --------------- --------------- ----------- ---------- ------------ --------------- ------------

ftd ftd1 1 Enabled Online 7.2.0.82 7.2.0.82 Native No Not Applicable None

2. https://www.iana.org/assignments/protocol-numbers/protocol-numbers.xhtml에서 IP 프로토콜 번호를 확인합니다. 이 경우 ICMP 프로토콜 번호는 1입니다.

3. 캡처 세션을 생성합니다.

-

firepower# scope packet-capture

firepower /packet-capture # create filter filter_icmp

firepower /packet-capture/filter* # set destip 198.51.100.100

firepower /packet-capture/filter* # set protocol 1

firepower /packet-capture/filter* # set srcip 192.0.2.100

firepower /packet-capture/filter* # exit

firepower /packet-capture* # create session cap1

firepower /packet-capture/session* # create phy-port Ethernet1/2

firepower /packet-capture/session/phy-port* # set app ftd

firepower /packet-capture/session/phy-port* # set app-identifier ftd1

firepower /packet-capture/session/phy-port* # set filter filter_icmp

firepower /packet-capture/session/phy-port* # exit

firepower /packet-capture/session* # enable

firepower /packet-capture/session* # commit

firepower /packet-capture/session #

확인

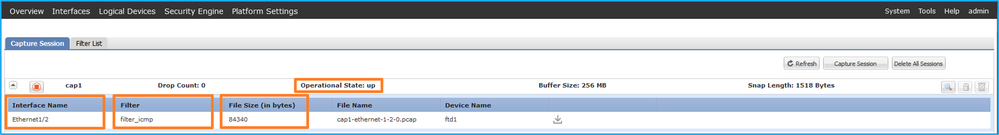

FCM

인터페이스 이름을 확인하고 작동 상태가 작동 중인지, 파일 크기(바이트)가 증가하는지 확인합니다.

인터페이스 이름, 필터, 작동 상태를 확인하고 파일 크기(바이트)가 증가하는지 확인합니다. Tools(툴) > Packet Capture(패킷 캡처) > Capture Session(캡처 세션)에서 확인할 수 있습니다^.

FXOS CLI

scope packet-capture에서 캡처 세부 정보를 확인합니다.

firepower# scope packet-capture

firepower /packet-capture # show filter detail

Configure a filter for packet capture:

Name: filter_icmp

Protocol: 1

Ivlan: 0

Ovlan: 0

Src Ip: 192.0.2.100

Dest Ip: 198.51.100.100

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Src Ipv6: ::

Dest Ipv6: ::

firepower /packet-capture # show session cap1

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Enabled

Oper State: Up

Oper State Reason: Active

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 213784 bytes

Filter: filter_icmp

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

캡처 파일 수집

Firepower 4100/9300 내부 스위치 캡처 파일 수집 섹션의 단계를 수행합니다.

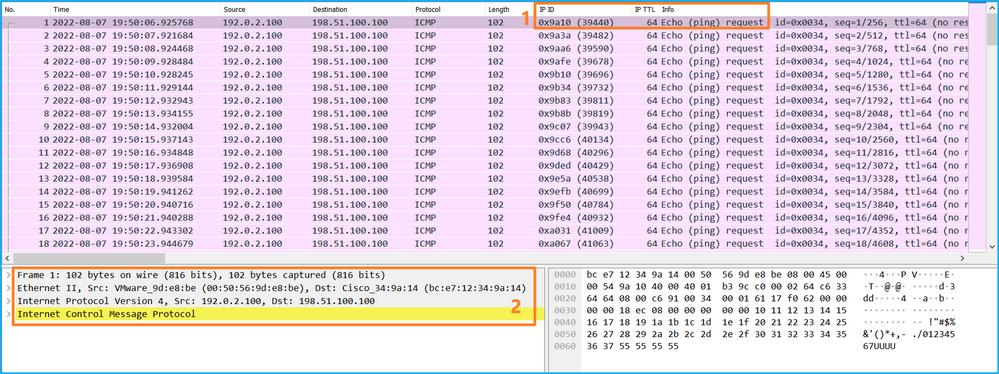

캡처 파일 분석

패킷 캡처 파일 리더 애플리케이션을 사용하여 캡처 파일을 엽니다. 첫 번째 패킷을 선택하고 핵심 사항을 확인합니다.

- ICMP 에코 요청 패킷만 캡처됩니다. 각 패킷은 캡처되어 2번 표시됩니다.

- 원래 패킷 헤더에 VLAN 태그가 없습니다.

- 내부 스위치는 인그레스 인터페이스 Ethernet1/2를 식별하는 추가 포트 VLAN 태그(102)를 삽입합니다.

- 내부 스위치는 추가 VN 태그를 삽입합니다.

두 번째 패킷을 선택하고 핵심 사항을 확인합니다.

- ICMP 에코 요청 패킷만 캡처됩니다. 각 패킷은 캡처되어 2번 표시됩니다.

- 원래 패킷 헤더에 VLAN 태그가 없습니다.

- 내부 스위치는 인그레스 인터페이스 Ethernet1/2를 식별하는 추가 포트 VLAN 태그(102)를 삽입합니다.

설명

전면 인터페이스에서 패킷 캡처가 구성된 경우, 스위치는 각 패킷을 동시에 두 번 캡처합니다.

- 포트 VLAN 태그를 삽입한 후

- VN 태그를 삽입한 후

연산 순서에 따라 VN 태그는 포트 VLAN 태그 삽입보다 늦은 단계에서 삽입이 된다. 그러나 캡처 파일에서 VN 태그가 있는 패킷은 포트 VLAN 태그가 있는 패킷보다 먼저 표시됩니다.

캡처 필터를 적용하면 인그레스 방향의 필터와 일치하는 패킷만 캡처됩니다.

이 표에는 작업이 요약되어 있습니다.

| 작업 |

캡처 지점 |

캡처된 패킷의 내부 포트 VLAN |

방향 |

사용자 필터 |

캡처된 트래픽 |

| 전면 인터페이스 Ethernet1/2에서 필터를 사용하여 패킷 캡처를 구성하고 확인합니다. |

이더넷1/2 |

102 |

인그레스 전용 |

프로토콜: ICMP 출처:192.0.2.100 대상: 198.51.100.100 |

호스트 192.0.2.100에서 호스트 198.51.100.100으로의 ICMP 에코 요청 |

firepower 4100/9300 내부 스위치 캡처 파일 수집

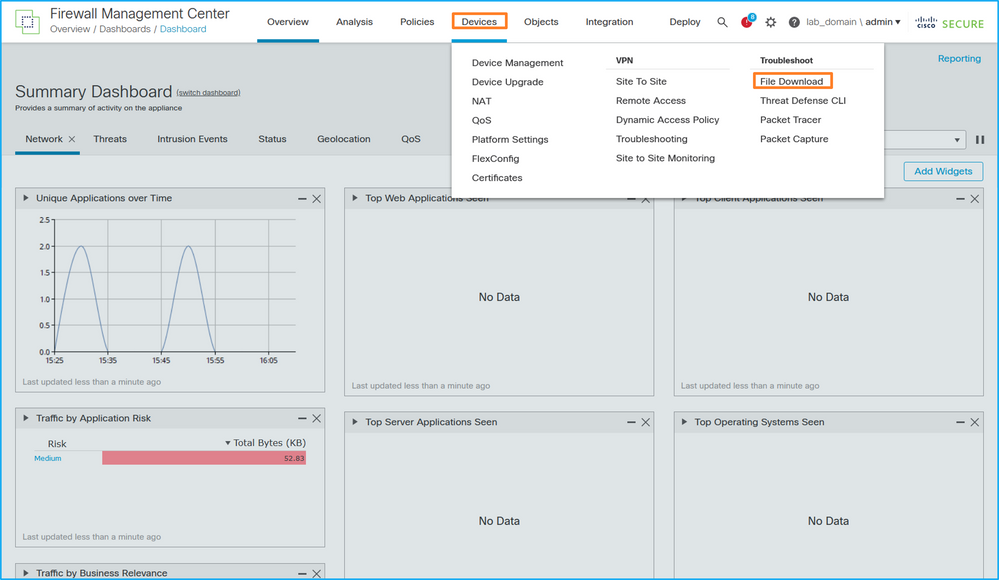

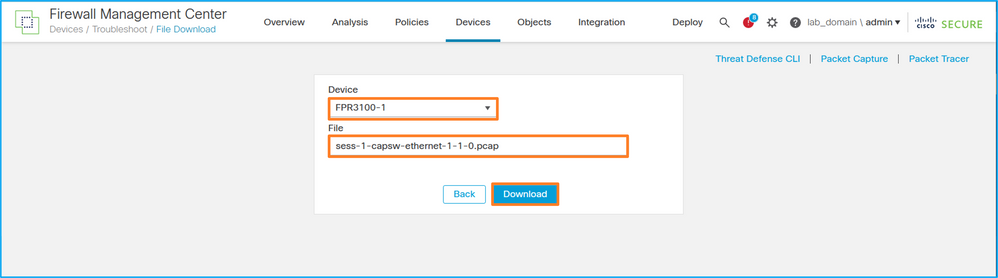

FCM

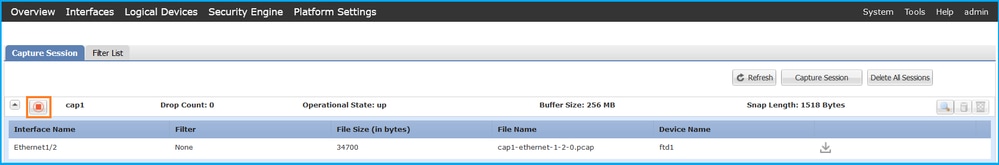

FCM에서 다음 단계를 수행하여 내부 스위치 캡처 파일을 수집합니다.

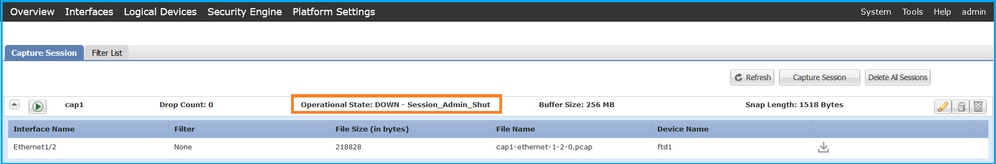

- 활성 캡처를 중지하려면 Disable Session(세션 비활성화) 버튼을 클릭합니다.

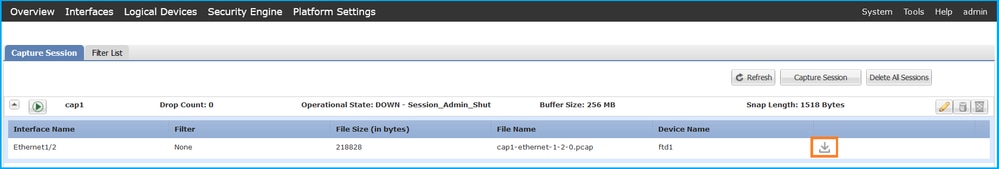

- 작동 상태가 DOWN - Session_Admin_Shut:

- Download(다운로드)를 클릭하여 캡처 파일을 다운로드합니다.

포트 채널 인터페이스의 경우 각 멤버 인터페이스에 대해 이 단계를 반복합니다.

FXOS CLI

캡처 파일을 수집하려면 FXOS CLI에서 다음 단계를 수행합니다.

- 활성 캡처를 중지합니다.

firepower# scope packet-capture

firepower /packet-capture # scope session cap1

firepower /packet-capture/session # disable

firepower /packet-capture/session* # commit

firepower /packet-capture/session # up

firepower /packet-capture # show session cap1 detail

Traffic Monitoring Session:

Packet Capture Session Name: cap1

Session: 1

Admin State: Disabled

Oper State: Down

Oper State Reason: Admin Disable

Config Success: Yes

Config Fail Reason:

Append Flag: Overwrite

Session Mem Usage: 256 MB

Session Pcap Snap Len: 1518 Bytes

Error Code: 0

Drop Count: 0

Physical ports involved in Packet Capture:

Slot Id: 1

Port Id: 2

Pcapfile: /workspace/packet-capture/session-1/cap1-ethernet-1-2-0.pcap

Pcapsize: 115744 bytes

Filter:

Sub Interface: 0

Application Instance Identifier: ftd1

Application Name: ftd

- local-mgmt 명령 범위에서 캡처 파일을 업로드합니다.

firepower# connect local-mgmt

firepower(local-mgmt)# copy /packet-capture/session-1/cap1-ethernet-1-2-0.pcap ?

ftp: Dest File URI

http: Dest File URI

https: Dest File URI

scp: Dest File URI

sftp: Dest File URI

tftp: Dest File URI

usbdrive: Dest File URI

volatile: Dest File URI

workspace: Dest File URI

firepower(local-mgmt)# copy /packet-capture/session-1/cap1-ethernet-1-2-0.pcap ftp://ftpuser@10.10.10.1/cap1-ethernet-1-2-0.pcap

Password:

포트 채널 인터페이스의 경우 각 멤버 인터페이스의 캡처 파일을 복사합니다.

지침, 제한 사항 및 모범 사례 내부 스위치 패킷 캡처

Firepower 4100/9300 내부 스위치 캡처와 관련된 지침 및 제한 사항에 대해서는 Cisco Firepower 4100/9300 FXOS Chassis Manager Configuration Guide 또는 Cisco Firepower 4100/9300 FXOS CLI Configuration Guide의 문제 해결 장, 섹션 패킷 캡처를 참조하십시오.

다음은 TAC 사례에서 패킷 캡처 사용을 기반으로 한 모범 사례 목록입니다.

- 지침 및 제한 사항에 유의하십시오.

- 모든 포트 채널 멤버 인터페이스에서 패킷을 캡처하고 모든 캡처 파일을 분석합니다.

- 캡처 필터를 사용합니다.

- 캡처 필터가 구성된 경우 NAT가 패킷 IP 주소에 미치는 영향을 고려하십시오.

- 기본값인 1518바이트와 다를 경우 프레임 크기를 지정하는 스냅 길이를 늘리거나 줄입니다. 크기가 작으면 캡처된 패킷의 수가 증가하고, 그 반대의 경우도 마찬가지입니다.

- 필요에 따라 버퍼 크기를 조정합니다.

- FCM 또는 FXOS CLI의 삭제 횟수에 유의하십시오. 버퍼 크기 제한에 도달하면 드롭 카운트 카운터가 증가합니다.

- Wireshark의 !vntag 필터를 사용하여 VN-tag 없이 패킷만 표시합니다. 이 기능은 전면 인터페이스 패킷 캡처 파일에서 VN 태그가 지정된 패킷을 숨기는 데 유용합니다.

- Wireshark에서 frame.number&1 필터를 사용하여 홀수 프레임만 표시합니다. 이는 백플레인 인터페이스 패킷 캡처 파일에서 중복 패킷을 숨기는 데 유용합니다.

- TCP와 같은 프로토콜의 경우 Wireshark는 기본적으로 특정 조건의 패킷을 다른 색으로 표시하는 색상화 규칙을 적용합니다. 캡처 파일의 중복 패킷으로 인해 내부 스위치 캡처가 발생하는 경우 패킷이 오탐으로 채색되고 표시될 수 있습니다. 패킷 캡처 파일을 분석하고 필터를 적용하는 경우 표시된 패킷을 새 파일로 내보내고 대신 새 파일을 엽니다.

컨피그레이션 및 확인 보안 방화벽 3100/4200

Firepower 4100/9300과 달리 Secure Firewall 3100/4200의 내부 스위치는 capture <name> switch 명령을 통해 애플리케이션 명령줄 인터페이스에 구성되며, switch 옵션은 캡처가 내부 스위치에 구성되도록 지정합니다.

다음은 switch 옵션을 사용하는 capture 명령입니다.

> capture cap_sw switch ?

buffer Configure size of capture buffer, default is 256MB

ethernet-type Capture Ethernet packets of a particular type, default is IP

interface Capture packets on a specific interface

ivlan Inner Vlan

match Capture packets based on match criteria

ovlan Outer Vlan

packet-length Configure maximum length to save from each packet, default is

64 bytes

real-time Display captured packets in real-time. Warning: using this

option with a slow console connection may result in an

excessive amount of non-displayed packets due to performance

limitations.

stop Stop packet capture

trace Trace the captured packets

type Capture packets based on a particular type

<cr>

패킷 캡처 컨피그레이션의 일반적인 단계는 다음과 같습니다.

- 인그레스 인터페이스를 지정합니다.

스위치 캡처 컨피그레이션은 인그레스 인터페이스 nameif를 수락합니다. 사용자는 데이터 인터페이스 이름, 내부 업링크 또는 관리 인터페이스를 지정할 수 있습니다.

> capture capsw switch interface ?

Available interfaces to listen:

in_data_uplink1 Capture packets on internal data uplink1 interface

in_mgmt_uplink1 Capture packets on internal mgmt uplink1 interface

inside Name of interface Ethernet1/1.205

management Name of interface Management1/1

Secure Firewall 4200은 양방향 캡처를 지원합니다. 기본값은 ingress입니다(달리 지정되지 않은 경우).

> capture capi switch interface inside direction

both To capture switch bi-directional traffic

egress To capture switch egressing traffic

ingress To capture switch ingressing traffic

또한 Secure Firewall 4245에는 2개의 내부 데이터 및 2개의 관리 업링크 인터페이스가 있습니다.

> capture capsw switch interface

eventing Name of interface Management1/2

in_data_uplink1 Capture packets on internal data uplink1 interface

in_data_uplink2 Capture packets on internal data uplink2 interface

in_mgmt_uplink1 Capture packets on internal mgmt uplink1 interface

in_mgmt_uplink2 Capture packets on internal mgmt uplink2 interface

management Name of interface Management1/1

- 이더넷 프레임 EtherType을 지정합니다. 기본 이더 유형은 IP입니다. ethernet-type 옵션 값은 EtherType을 지정합니다.

> capture capsw switch interface inside ethernet-type ?

802.1Q

<0-65535> Ethernet type

arp

ip

ip6

pppoed

pppoes

rarp

sgt

vlan

- 일치 조건을 지정합니다. capture match 옵션은 일치 기준을 지정합니다.

> capture capsw switch interface inside match ?

<0-255> Enter protocol number (0 - 255)

ah

eigrp

esp

gre

icmp

icmp6

igmp

igrp

ip

ipinip

ipsec

mac Mac-address filter

nos

ospf

pcp

pim

pptp

sctp

snp

spi SPI value

tcp

udp

<cr>

- 버퍼 크기, 패킷 길이 등과 같은 기타 선택적 매개변수를 지정합니다.

- 캡처를 활성화합니다. no capture <name> switch stop 명령은 캡처를 활성화합니다.

> capture capsw switch interface inside match ip

> no capture capsw switch stop

- 캡처 세부사항을 확인합니다.

- 관리 상태가 활성화되었고, 작동 상태는 작동 및 활성입니다.

- 패킷 캡처 파일 크기 Pcapsize 증가

- show capture <cap_name> 출력의 캡처된 패킷 수는 0이 아닙니다.

- 캡처 경로 Pcapfile. 캡처된 패킷은 자동으로 /mnt/disk0/packet-capture/ 폴더에 저장됩니다.

- 캡처 조건. 소프트웨어는 캡처 조건에 따라 캡처 필터를 자동으로 생성합니다.

> show capture capsw

27 packet captured on disk using switch capture

Reading of capture file from disk is not supported

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 18838

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 205

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

0 packet captured on disk using switch capture

Reading of capture file from disk is not supported

- 필요한 경우 캡처를 중지합니다.

> capture capsw switch stop

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: disabled

Oper State: down

Oper State Reason: Session_Admin_Shut

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 24

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 205

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

0 packet captured on disk using switch capture

Reading of capture file from disk is not supported

8. 캡처 파일을 수집합니다. Collect Secure Firewall Internal Switch Capture Files 섹션의 단계를 수행합니다.

Secure Firewall 소프트웨어 버전 7.4에서는 내부 스위치 캡처 컨피그레이션이 FMC 또는 FDM에서 지원되지 않습니다. ASA 소프트웨어 버전 9.18(1) 이상의 경우 ASDM 버전 7.18.1.x 이상에서 내부 스위치 캡처를 구성할 수 있습니다.

이러한 시나리오에서는 Secure Firewall 3100/4200 내부 스위치 캡처의 일반적인 활용 사례를 다룹니다.

물리적 또는 포트 채널 인터페이스의 패킷 캡처

FTD 또는 ASA CLI를 사용하여 인터페이스 Ethernet1/1 또는 Portchannel1 인터페이스에서 패킷 캡처를 구성하고 확인합니다. 두 인터페이스 모두 nameif라는 이름이 내부에 있습니다.

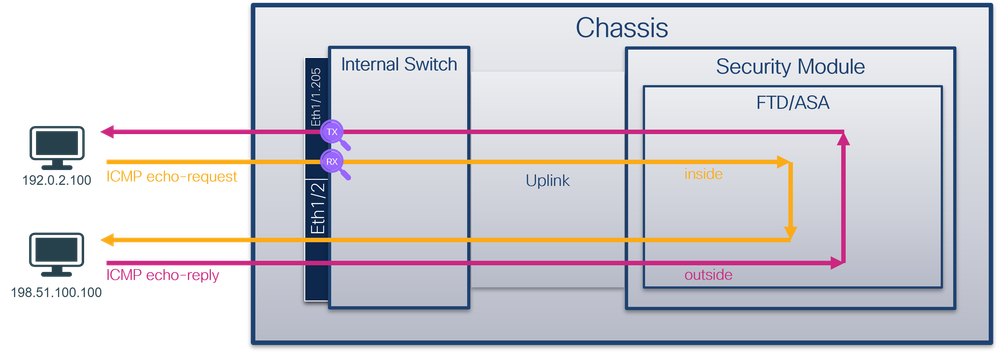

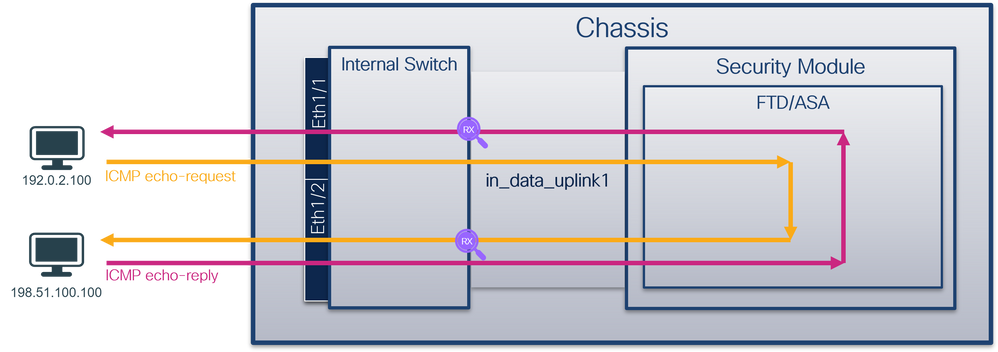

토폴로지, 패킷 흐름 및 캡처 포인트

보안 방화벽 3100:

양방향 캡처가 포함된 Secure Firewall 4200:

설정

ASA 또는 FTD CLI에서 다음 단계를 수행하여 인터페이스 Ethernet1/1 또는 Port-channel1에서 패킷 캡처를 구성합니다.

- nameif 확인:

> show nameif

Interface Name Security

Ethernet1/1 inside 0

Ethernet1/2 outside 0

Management1/1 diagnostic 0

> show nameif

Interface Name Security

Port-channel1 inside 0

Ethernet1/2 outside 0

Management1/1 diagnostic 0

- 캡처 세션 생성

> capture capsw switch interface inside

Secure Firewall 4200은 캡처 방향성을 지원합니다.

> capture capsw switch interface inside direction ?

both To capture switch bi-directional traffic

egress To capture switch egressing traffic

ingress To capture switch ingressing traffic

> capture capsw switch interface inside direction both

- 캡처 세션을 활성화합니다.

> no capture capsw switch stop

확인

캡처 세션 이름, 관리 및 운영 상태, 인터페이스 슬롯 및 식별자를 확인합니다. Pcapsize 값(바이트)이 증가하고 캡처된 패킷 수가 0이 아님을 확인합니다.

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 12653

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

79 packets captured on disk using switch capture

Reading of capture file from disk is not supported

보안 방화벽 4200:

> show cap capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 0

Direction: both

Drop: disable

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

33 packet captured on disk using switch capture

Reading of capture file from disk is not supported

Port-channel1의 경우 모든 멤버 인터페이스에 캡처가 구성됩니다.

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 2

Physical port:

Slot Id: 1

Port Id: 4

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-4-0.pcap

Pcapsize: 28824

Filter: capsw-1-4

Packet Capture Filter Info

Name: capsw-1-4

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Physical port:

Slot Id: 1

Port Id: 3

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-3-0.pcap

Pcapsize: 18399

Filter: capsw-1-3

Packet Capture Filter Info

Name: capsw-1-3

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

56 packet captured on disk using switch capture

Reading of capture file from disk is not supported

포트 채널 멤버 인터페이스는 FXOS local-mgmt 명령 셸에서 show portchannel summary 명령을 통해 확인할 수 있습니다.

> connect fxos

…

firewall# connect local-mgmt

firewall(local-mgmt)# show portchannel summary

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

-------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

--------------------------------------------------------------------------------

1 Po1(U) Eth LACP Eth1/3(P) Eth1/4(P)

LACP KeepAlive Timer:

--------------------------------------------------------------------------------

Channel PeerKeepAliveTimerFast

--------------------------------------------------------------------------------

1 Po1(U) False

Cluster LACP Status:

--------------------------------------------------------------------------------

Channel ClusterSpanned ClusterDetach ClusterUnitID ClusterSysID

--------------------------------------------------------------------------------

1 Po1(U) False False 0 clust

ASA에서 FXOS에 액세스하려면 connect fxos admin 명령을 실행합니다. 다중 컨텍스트의 경우 관리 컨텍스트에서 명령을 실행합니다.

캡처 파일 수집

Collect Secure Firewall Internal Switch Capture Files 섹션의 단계를 수행합니다.

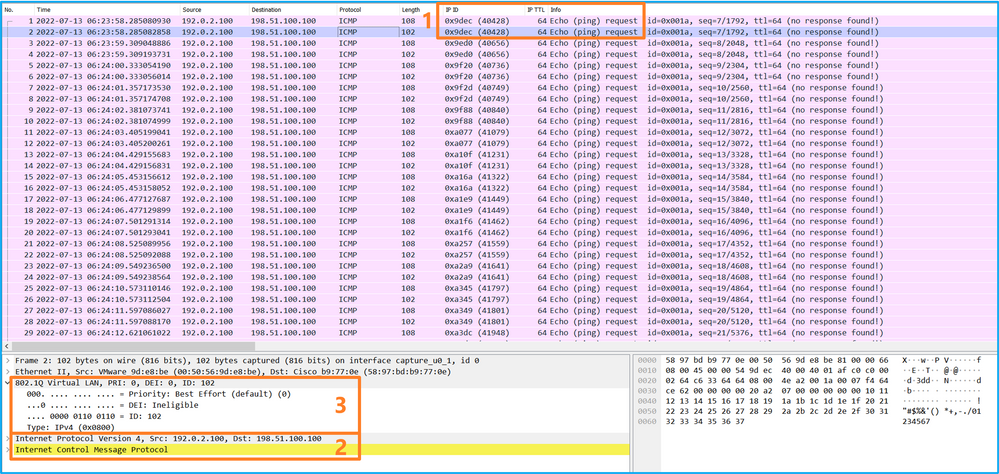

캡처 파일 분석

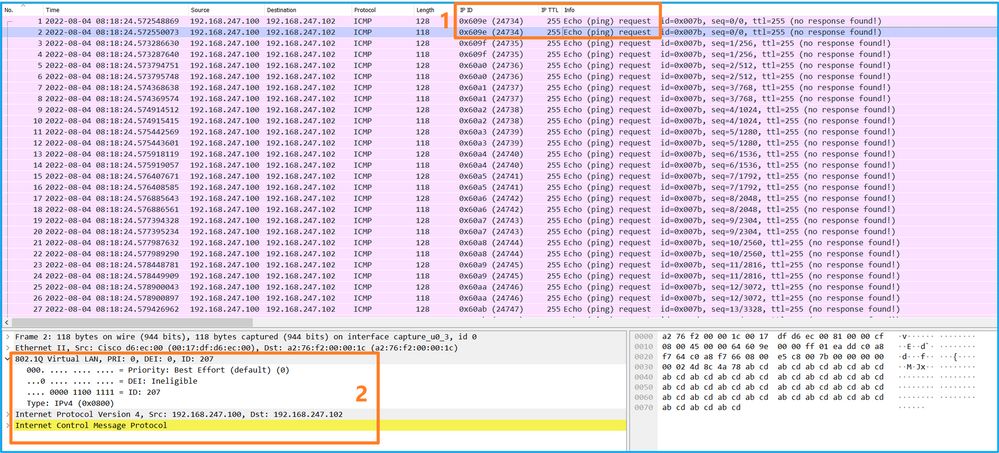

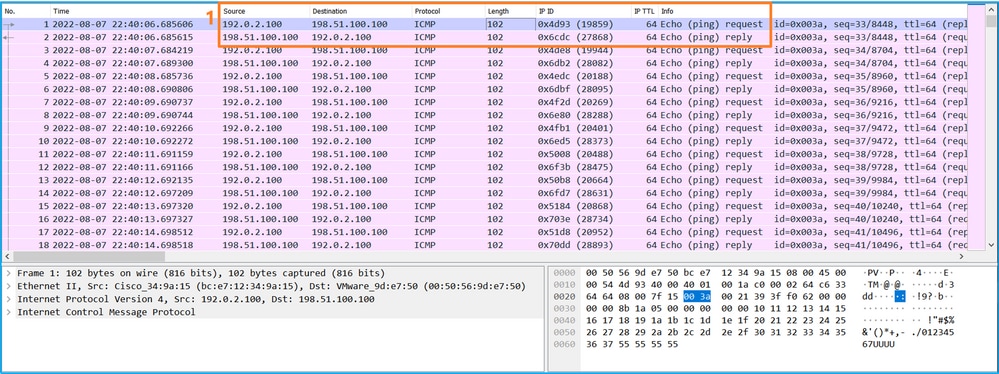

패킷 캡처 파일 판독기 응용 프로그램을 사용하여 Ethernet1/1용 캡처 파일을 엽니다. 이 예에서는 Secure Firewall 3100에서 캡처한 패킷을 분석합니다. 첫 번째 패킷을 선택하고 핵심 사항을 확인합니다.

- ICMP 에코 요청 패킷만 캡처됩니다.

- 원래 패킷 헤더에 VLAN 태그가 없습니다.

Portchannel1 멤버 인터페이스에 대한 캡처 파일을 엽니다. 첫 번째 패킷을 선택하고 핵심 사항을 확인합니다.

- ICMP 에코 요청 패킷만 캡처됩니다.

- 원래 패킷 헤더에 VLAN 태그가 없습니다.

설명

스위치 캡처는 Ethernet1/1 또는 Portchannel1 인터페이스에 구성됩니다.

이 표에는 작업이 요약되어 있습니다.

| 작업 |

캡처 지점 |

내부 필터 |

방향 |

캡처된 트래픽 |

| 인터페이스 Ethernet1/1에서 패킷 캡처 구성 및 확인 |

이더넷1/1 |

없음 |

인그레스 전용* |

호스트 192.0.2.100에서 호스트 198.51.100.100으로의 ICMP 에코 요청 |

| 멤버 인터페이스 Ethernet1/3 및 Ethernet1/4를 사용하여 인터페이스 Portchannel1에서 패킷 캡처 구성 및 확인 |

이더넷1/3 이더넷1/4 |

없음 |

인그레스 전용* |

호스트 192.0.2.100에서 호스트 198.51.100.100으로의 ICMP 에코 요청 |

* 3100과 달리 Secure Firewall 4200은 양방향(인그레스 및 이그레스) 캡처를 지원합니다.

물리적 또는 포트 채널 인터페이스의 하위 인터페이스에서 패킷 캡처

FTD 또는 ASA CLI를 사용하여 하위 인터페이스 Ethernet1/1.205 또는 Portchannel1.205에서 패킷 캡처를 구성하고 확인합니다. 두 하위 인터페이스 모두 nameif 내부를 갖습니다.

토폴로지, 패킷 흐름 및 캡처 포인트

보안 방화벽 3100:

보안 방화벽 4200:

설정

ASA 또는 FTD CLI에서 다음 단계를 수행하여 인터페이스 Ethernet1/1 또는 Port-channel1에서 패킷 캡처를 구성합니다.

- nameif 확인:

> show nameif

Interface Name Security

Ethernet1/1.205 inside 0

Ethernet1/2 outside 0

Management1/1 diagnostic 0

> show nameif

Interface Name Security

Port-channel1.205 inside 0

Ethernet1/2 outside 0

Management1/1 diagnostic 0

- 캡처 세션을 생성합니다.

> capture capsw switch interface inside

Secure Firewall 4200은 캡처 방향성을 지원합니다.

> capture capsw switch interface inside direction ?

both To capture switch bi-directional traffic

egress To capture switch egressing traffic

ingress To capture switch ingressing traffic

> capture capsw switch interface inside direction both

3. 캡처 세션을 활성화합니다.

> no capture capsw switch stop

확인

캡처 세션 이름, 관리 및 운영 상태, 인터페이스 슬롯 및 식별자를 확인합니다. Pcapsize 값(바이트)이 증가하고 캡처된 패킷 수가 0이 아님을 확인합니다.

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 6360

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 205

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

46 packets captured on disk using switch capture

Reading of capture file from disk is not supported

이 경우 외부 VLAN Ovlan=205의 필터가 생성되어 인터페이스에 적용됩니다.

Port-channel1의 경우 Ovlan=205 필터를 사용하는 캡처가 모든 멤버 인터페이스에 구성됩니다.

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 2

Physical port:

Slot Id: 1

Port Id: 4

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-4-0.pcap

Pcapsize: 23442

Filter: capsw-1-4

Packet Capture Filter Info

Name: capsw-1-4

Protocol: 0

Ivlan: 0

Ovlan: 205

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Physical port:

Slot Id: 1

Port Id: 3

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-3-0.pcap

Pcapsize: 5600

Filter: capsw-1-3

Packet Capture Filter Info

Name: capsw-1-3

Protocol: 0

Ivlan: 0

Ovlan: 205

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

49 packet captured on disk using switch capture

Reading of capture file from disk is not supported

포트 채널 멤버 인터페이스는 FXOS local-mgmt 명령 셸에서 show portchannel summary 명령을 통해 확인할 수 있습니다.

> connect fxos

…

firewall# connect local-mgmt

firewall(local-mgmt)# show portchannel summary

Flags: D - Down P - Up in port-channel (members)

I - Individual H - Hot-standby (LACP only)

s - Suspended r - Module-removed

S - Switched R - Routed

U - Up (port-channel)

M - Not in use. Min-links not met

-------------------------------------------------------------------------------

Group Port- Type Protocol Member Ports

Channel

--------------------------------------------------------------------------------

1 Po1(U) Eth LACP Eth1/3(P) Eth1/4(P)

LACP KeepAlive Timer:

--------------------------------------------------------------------------------

Channel PeerKeepAliveTimerFast

--------------------------------------------------------------------------------

1 Po1(U) False

Cluster LACP Status:

--------------------------------------------------------------------------------

Channel ClusterSpanned ClusterDetach ClusterUnitID ClusterSysID

--------------------------------------------------------------------------------

1 Po1(U) False False 0 clust

ASA에서 FXOS에 액세스하려면 connect fxos admin 명령을 실행합니다. 다중 컨텍스트의 경우 관리 컨텍스트에서 이 명령을 실행합니다.

캡처 파일 수집

Collect Secure Firewall Internal Switch Capture Files 섹션의 단계를 수행합니다.

캡처 파일 분석

패킷 캡처 파일 판독기 응용 프로그램을 사용하여 Ethernet1/1.205에 대한 캡처 파일을 엽니다. 이 예에서는 Secure Firewall 3100에서 캡처한 패킷이 분석됩니다. 첫 번째 패킷을 선택하고 핵심 사항을 확인합니다.

- ICMP 에코 요청 패킷만 캡처됩니다.

- 원래 패킷 헤더에는 VLAN 태그 205가 있습니다.

Portchannel1 멤버 인터페이스에 대한 캡처 파일을 엽니다. 첫 번째 패킷을 선택하고 핵심 사항을 확인합니다.

- ICMP 에코 요청 패킷만 캡처됩니다.

- 원래 패킷 헤더에는 VLAN 태그 205가 있습니다.

설명

스위치 캡처는 하위 인터페이스 Ethernet1/1.205 또는 Portchannel1.205에서 구성되며 외부 VLAN 205와 일치하는 필터가 있습니다.

이 표에는 작업이 요약되어 있습니다.

| 작업 |

캡처 지점 |

내부 필터 |

방향 |

캡처된 트래픽 |

| 하위 인터페이스 Ethernet1/1.205에서 패킷 캡처 구성 및 확인 |

이더넷1/1 |

외부 VLAN 205 |

인그레스 전용* |

호스트 192.0.2.100에서 호스트 198.51.100.100으로의 ICMP 에코 요청 |

| 멤버 인터페이스 Ethernet1/3 및 Ethernet1/4를 사용하여 하위 인터페이스 Portchannel1.205에서 패킷 캡처를 구성하고 확인합니다. |

이더넷1/3 이더넷1/4 |

외부 VLAN 205 |

인그레스 전용* |

호스트 192.0.2.100에서 호스트 198.51.100.100으로의 ICMP 에코 요청 |

* 3100과 달리 Secure Firewall 4200은 양방향(인그레스 및 이그레스) 캡처를 지원합니다.

내부 인터페이스의 패킷 캡처

Secure Firewall 3100에는 2개의 내부 인터페이스가 있습니다.

- in_data_uplink1 - 애플리케이션을 내부 스위치에 연결합니다.

- in_mgmt_uplink1 - 관리 인터페이스에 대한 SSH 또는 sftunnel이라고도 하는 FMC와 FTD 간의 관리 연결과 같은 관리 연결을 위한 전용 패킷 경로를 제공합니다.

Secure Firewall 4200에는 최대 4개의 내부 인터페이스가 있습니다.

- in_data_uplink1 및 in_data_uplink2(4245만 해당) - 이 인터페이스는 애플리케이션을 내부 스위치에 연결합니다. 4245의 경우 패킷은 2개의 업링크 인터페이스 전반에서 로드 밸런싱됩니다.

- in_mgmt_uplink1 및 in_mgmt_uplink2 - 이 인터페이스는 관리 인터페이스에 대한 SSH 또는 sftunnel이라고도 하는 FMC와 FTD 간의 관리 연결과 같은 관리 연결을 위한 전용 패킷 경로를 제공합니다. Secure Firewall 4200은 2개의 관리 인터페이스를 지원합니다.

작업 1

FTD 또는 ASA CLI를 사용하여 업링크 인터페이스 in_data_uplink1에서 패킷 캡처를 구성하고 확인합니다.

토폴로지, 패킷 흐름 및 캡처 포인트

보안 방화벽 3100:

보안 방화벽 4200:

설정

ASA 또는 FTD CLI에서 다음 단계를 수행하여 인터페이스 in_data_uplink1의 패킷 캡처를 구성합니다.

- 캡처 세션을 생성합니다.

> capture capsw switch interface in_data_uplink1

Secure Firewall 4200은 캡처 방향성을 지원합니다.

> capture capsw switch interface in_data_uplink1 direction ?

both To capture switch bi-directional traffic

egress To capture switch egressing traffic

ingress To capture switch ingressing traffic

> capture capsw switch interface in_data_uplink1 direction both

2. 캡처 세션을 활성화합니다.

> no capture capsw switch stop

확인

캡처 세션 이름, 관리 및 운영 상태, 인터페이스 슬롯 및 식별자를 확인합니다. Pcapsize 값(바이트)이 증가하고 캡처된 패킷 수가 0이 아님을 확인합니다.

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 18

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-data-uplink1.pcap

Pcapsize: 7704

Filter: capsw-1-18

Packet Capture Filter Info

Name: capsw-1-18

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

66 packets captured on disk using switch capture

Reading of capture file from disk is not supported

이 경우, 보안 방화벽(3130)의 in_data_uplink1 인터페이스인 내부 ID 18로 인터페이스에 캡처가 생성됩니다. FXOS local-mgmt 명령 셸의 show portmanager switch status 명령은 인터페이스 ID를 표시합니다.

> connect fxos

…

firewall# connect local-mgmt

firewall(local-mgmt)# show portmanager switch status

Dev/Port Mode Link Speed Duplex Loopback Mode Port Manager

--------- ---------------- ----- ----- ------ ------------- ------------

0/1 SGMII Up 1G Full None Link-Up

0/2 SGMII Up 1G Full None Link-Up

0/3 SGMII Up 1G Full None Link-Up

0/4 SGMII Up 1G Full None Link-Up

0/5 SGMII Down 1G Half None Mac-Link-Down

0/6 SGMII Down 1G Half None Mac-Link-Down

0/7 SGMII Down 1G Half None Mac-Link-Down

0/8 SGMII Down 1G Half None Mac-Link-Down

0/9 1000_BaseX Down 1G Full None Link-Down

0/10 1000_BaseX Down 1G Full None Link-Down

0/11 1000_BaseX Down 1G Full None Link-Down

0/12 1000_BaseX Down 1G Full None Link-Down

0/13 1000_BaseX Down 1G Full None Link-Down

0/14 1000_BaseX Down 1G Full None Link-Down

0/15 1000_BaseX Down 1G Full None Link-Down

0/16 1000_BaseX Down 1G Full None Link-Down

0/17 1000_BaseX Up 1G Full None Link-Up

0/18 KR2 Up 50G Full None Link-Up

0/19 KR Up 25G Full None Link-Up

0/20 KR Up 25G Full None Link-Up

0/21 KR4 Down 40G Full None Link-Down

0/22 n/a Down n/a Full N/A Reset

0/23 n/a Down n/a Full N/A Reset

0/24 n/a Down n/a Full N/A Reset

0/25 1000_BaseX Down 1G Full None Link-Down

0/26 n/a Down n/a Full N/A Reset

0/27 n/a Down n/a Full N/A Reset

0/28 n/a Down n/a Full N/A Reset

0/29 1000_BaseX Down 1G Full None Link-Down

0/30 n/a Down n/a Full N/A Reset

0/31 n/a Down n/a Full N/A Reset

0/32 n/a Down n/a Full N/A Reset

0/33 1000_BaseX Down 1G Full None Link-Down

0/34 n/a Down n/a Full N/A Reset

0/35 n/a Down n/a Full N/A Reset

0/36 n/a Down n/a Full N/A Reset

ASA에서 FXOS에 액세스하려면 connect fxos admin 명령을 실행합니다. 다중 컨텍스트의 경우 관리 컨텍스트에서 이 명령을 실행합니다.

캡처 파일 수집

Collect Secure Firewall Internal Switch Capture Files 섹션의 단계를 수행합니다.

캡처 파일 분석

패킷 캡처 파일 판독기 응용 프로그램을 사용하여 인터페이스 in_data_uplink1의 캡처 파일을 엽니다. 이 예에서는 보안 방화벽 3100에서 캡처한 패킷이 분석됩니다.

키 포인트를 확인합니다. 이 경우 ICMP 에코 요청 및 에코 응답 패킷이 캡처됩니다. 애플리케이션에서 내부 스위치로 전송된 패킷입니다.

설명

업링크 인터페이스에서 스위치 캡처가 구성된 경우 애플리케이션에서 내부 스위치로 전송된 패킷만 캡처됩니다. 애플리케이션으로 전송된 패킷은 캡처되지 않습니다.

이 표에는 작업이 요약되어 있습니다.

| 작업 |

캡처 지점 |

내부 필터 |

방향 |

캡처된 트래픽 |

| 업링크 인터페이스에서 패킷 캡처를 구성하고 확인합니다. in_data_uplink1 |

in_data_uplink1 |

없음 |

인그레스 전용* |

호스트 192.0.2.100에서 호스트 198.51.100.100으로의 ICMP 에코 요청 호스트 198.51.100.100에서 호스트 192.0.2.100으로 ICMP 에코 응답 |

* 3100과 달리 Secure Firewall 4200은 양방향(인그레스 및 이그레스) 캡처를 지원합니다.

작업 2

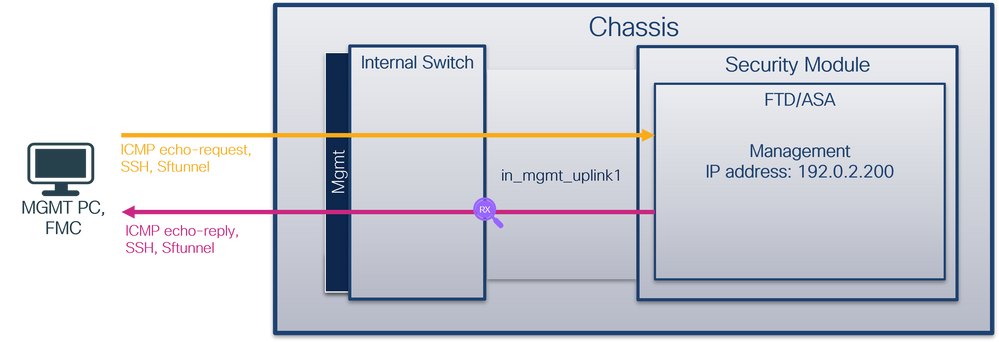

FTD 또는 ASA CLI를 사용하여 업링크 인터페이스 in_mgmt_uplink1에서 패킷 캡처를 구성하고 확인합니다. 관리 플레인 연결의 패킷만 캡처됩니다.

토폴로지, 패킷 흐름 및 캡처 포인트

보안 방화벽 3100:

보안 방화벽 4200:

설정

ASA 또는 FTD CLI에서 다음 단계를 수행하여 인터페이스 in_mgmt_uplink1에서 패킷 캡처를 구성합니다.

- 캡처 세션을 생성합니다.

> capture capsw switch interface in_mgmt_uplink1

Secure Firewall 4200은 캡처 방향성을 지원합니다.

> capture capsw switch interface in_mgmt_uplink1 direction ?

both To capture switch bi-directional traffic

egress To capture switch egressing traffic

ingress To capture switch ingressing traffic

> capture capsw switch interface in_mgmt_uplink1 direction both

2. 캡처 세션을 활성화합니다.

> no capture capsw switch stop

확인

캡처 세션 이름, 관리 및 운영 상태, 인터페이스 슬롯 및 식별자를 확인합니다. Pcapsize 값(바이트)이 증가하고 캡처된 패킷 수가 0이 아님을 확인합니다.

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: enabled

Oper State: up

Oper State Reason: Active

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 19

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-mgmt-uplink1.pcap

Pcapsize: 137248

Filter: capsw-1-19

Packet Capture Filter Info

Name: capsw-1-19

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

281 packets captured on disk using switch capture

Reading of capture file from disk is not supported

이 경우 Secure Firewall 3130의 in_mgmt_uplink1 인터페이스인 내부 ID 19로 인터페이스에 캡처가 생성됩니다. FXOS local-mgmt 명령 셸의 show portmanager switch status 명령은 인터페이스 ID를 표시합니다.

> connect fxos

…

firewall# connect local-mgmt

firewall(local-mgmt)# show portmanager switch status

Dev/Port Mode Link Speed Duplex Loopback Mode Port Manager

--------- ---------------- ----- ----- ------ ------------- ------------

0/1 SGMII Up 1G Full None Link-Up

0/2 SGMII Up 1G Full None Link-Up

0/3 SGMII Up 1G Full None Link-Up

0/4 SGMII Up 1G Full None Link-Up

0/5 SGMII Down 1G Half None Mac-Link-Down

0/6 SGMII Down 1G Half None Mac-Link-Down

0/7 SGMII Down 1G Half None Mac-Link-Down

0/8 SGMII Down 1G Half None Mac-Link-Down

0/9 1000_BaseX Down 1G Full None Link-Down

0/10 1000_BaseX Down 1G Full None Link-Down

0/11 1000_BaseX Down 1G Full None Link-Down

0/12 1000_BaseX Down 1G Full None Link-Down

0/13 1000_BaseX Down 1G Full None Link-Down

0/14 1000_BaseX Down 1G Full None Link-Down

0/15 1000_BaseX Down 1G Full None Link-Down

0/16 1000_BaseX Down 1G Full None Link-Down

0/17 1000_BaseX Up 1G Full None Link-Up

0/18 KR2 Up 50G Full None Link-Up

0/19 KR Up 25G Full None Link-Up

0/20 KR Up 25G Full None Link-Up

0/21 KR4 Down 40G Full None Link-Down

0/22 n/a Down n/a Full N/A Reset

0/23 n/a Down n/a Full N/A Reset

0/24 n/a Down n/a Full N/A Reset

0/25 1000_BaseX Down 1G Full None Link-Down

0/26 n/a Down n/a Full N/A Reset

0/27 n/a Down n/a Full N/A Reset

0/28 n/a Down n/a Full N/A Reset

0/29 1000_BaseX Down 1G Full None Link-Down

0/30 n/a Down n/a Full N/A Reset

0/31 n/a Down n/a Full N/A Reset

0/32 n/a Down n/a Full N/A Reset

0/33 1000_BaseX Down 1G Full None Link-Down

0/34 n/a Down n/a Full N/A Reset

0/35 n/a Down n/a Full N/A Reset

0/36 n/a Down n/a Full N/A Reset

ASA에서 FXOS에 액세스하려면 connect fxos admin 명령을 실행합니다. 다중 컨텍스트의 경우 관리 컨텍스트에서 이 명령을 실행합니다.

캡처 파일 수집

Collect Secure Firewall Internal Switch Capture Files 섹션의 단계를 수행합니다.

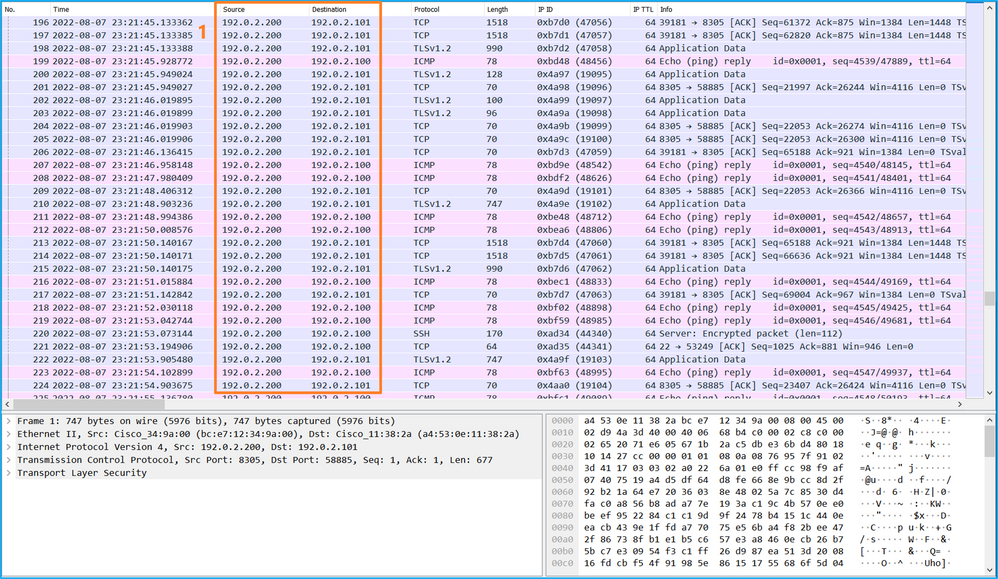

캡처 파일 분석

패킷 캡처 파일 판독기 응용 프로그램을 사용하여 인터페이스 in_mgmt_uplink1에 대한 캡처 파일을 엽니다. 이 예에서는 보안 방화벽 3100에서 캡처한 패킷이 분석됩니다.

키 포인트를 확인합니다. 이 경우 관리 IP 주소 192.0.2.200의 패킷만 표시됩니다. 예를 들어 SSH, Sftunnel 또는 ICMP 에코 응답 패킷이 있습니다. 내부 스위치를 통해 애플리케이션 관리 인터페이스에서 네트워크로 전송된 패킷입니다.

설명

관리 업링크 인터페이스에서 스위치 캡처가 구성된 경우 애플리케이션 관리 인터페이스에서 전송된 인그레스 패킷만 캡처됩니다. 애플리케이션 관리 인터페이스로 향하는 패킷은 캡처되지 않습니다.

이 표에는 작업이 요약되어 있습니다.

| 작업 |

캡처 지점 |

내부 필터 |

방향 |

캡처된 트래픽 |

| 관리 업링크 인터페이스에서 패킷 캡처 구성 및 확인 |

수신_관리_업링크1 |

없음 |

인그레스 전용* (내부 스위치를 통해 관리 인터페이스에서 네트워크로) |

FTD 관리 IP 주소 192.0.2.200에서 호스트 192.0.2.100으로 ICMP 에코 응답 FTD 관리 IP 주소 192.0.2.200에서 FMC IP 주소 192.0.2.101로 Sftunnel FTD 관리 IP 주소 192.0.2.200에서 호스트 192.0.2.100으로의 SSH |

* 3100과 달리 Secure Firewall 4200은 양방향(인그레스 및 이그레스) 캡처를 지원합니다.

패킷 캡처 필터

내부 스위치 패킷 캡처 필터는 데이터 플레인 캡처와 동일한 방식으로 구성됩니다. 필터를 구성하려면 ethernet-type 및 match 옵션을 사용합니다.

설정

ASA 또는 FTD CLI에서 다음 단계를 수행하여 Ethernet1/1 인터페이스에서 호스트 198.51.100.100의 ARP 프레임 또는 ICMP 패킷과 일치하는 필터를 사용하여 패킷 캡처를 구성합니다.

- nameif 확인:

> show nameif

Interface Name Security

Ethernet1/1 inside 0

Ethernet1/2 outside 0

Management1/1 diagnostic 0

- ARP 또는 ICMP에 대한 캡처 세션을 생성합니다.

> capture capsw switch interface inside ethernet-type arp

> capture capsw switch interface inside match icmp 198.51.100.100

확인

캡처 세션 이름 및 필터를 확인합니다. Ethertype 값은 10진수로 2054이고 16진수로 0x0806입니다.

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: disabled

Oper State: down

Oper State Reason: Session_Admin_Shut

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 0

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 0

Ivlan: 0

Ovlan: 0

Src Ip: 0.0.0.0

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 2054

Total Physical breakout ports involved in Packet Capture: 0

0 packet captured on disk using switch capture

Reading of capture file from disk is not supported

ICMP에 대한 필터 확인입니다. IP 프로토콜 1은 ICMP입니다.

> show capture capsw detail

Packet Capture info

Name: capsw

Session: 1

Admin State: disabled

Oper State: down

Oper State Reason: Session_Admin_Shut

Config Success: yes

Config Fail Reason:

Append Flag: overwrite

Session Mem Usage: 256

Session Pcap Snap Len: 1518

Error Code: 0

Drop Count: 0

Total Physical ports involved in Packet Capture: 1

Physical port:

Slot Id: 1

Port Id: 1

Pcapfile: /mnt/disk0/packet-capture/sess-1-capsw-ethernet-1-1-0.pcap

Pcapsize: 0

Filter: capsw-1-1

Packet Capture Filter Info

Name: capsw-1-1

Protocol: 1

Ivlan: 0

Ovlan: 0

Src Ip: 198.51.100.100

Dest Ip: 0.0.0.0

Src Ipv6: ::

Dest Ipv6: ::

Src MAC: 00:00:00:00:00:00

Dest MAC: 00:00:00:00:00:00

Src Port: 0

Dest Port: 0

Ethertype: 0

Total Physical breakout ports involved in Packet Capture: 0

0 packets captured on disk using switch capture

Reading of capture file from disk is not supported

보안 방화벽 내부 스위치 캡처 파일 수집