소개

이 문서에서는 ISE 3.2의 권한 부여 정책을 통해 수동 ID 세션에 SGT(Security Group Tag)를 구성하고 할당하는 방법을 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- Cisco ISE 3.2

- 패시브 ID, TrustSec 및 PxGrid

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Cisco ISE 3.2

- FMC 7.0.1

- 16.12.1을 실행하는 WS-C3850-24P

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

Cisco ISE(Identity Services Engine) 3.2는 이 기능을 지원하는 최소 버전입니다. 이 문서에서는 PassiveID, PxGrid 및 SXP 컨피그레이션을 다루지 않습니다. 관련 정보는 Admin Guide를 참조하십시오.

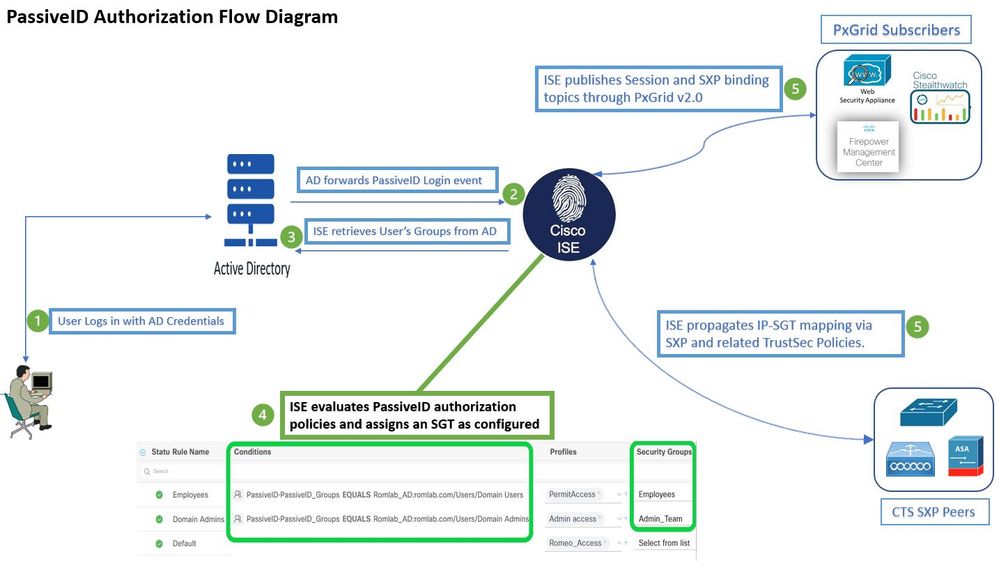

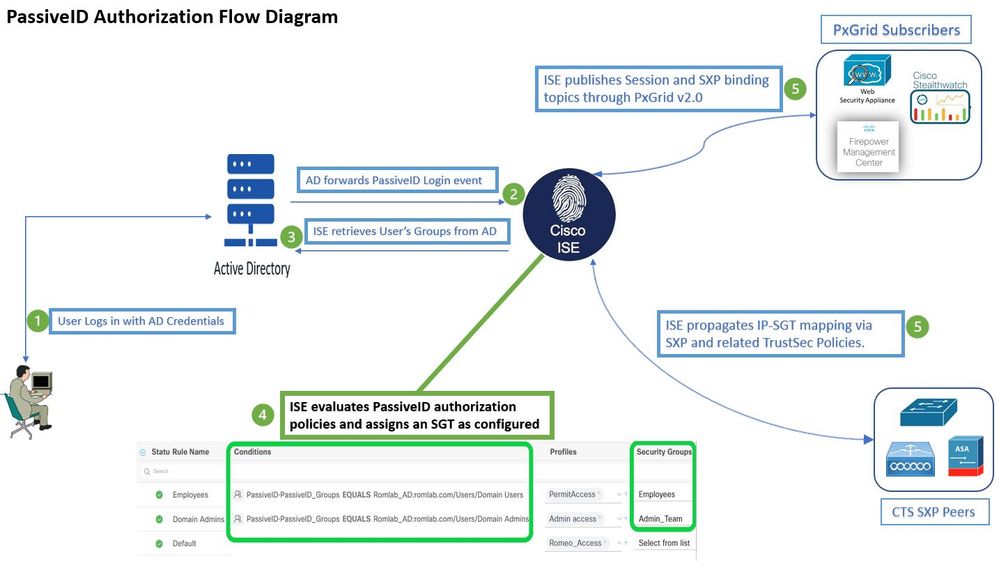

ISE 3.1 이전 버전에서는 SGT(Security Group Tag)를 Radius 세션 또는 Active Authentication(예: 802.1x 및 MAB)에만 할당할 수 있습니다. ISE 3.2에서는 ISE(Identity Services Engine)가 AD DC(Active Directory 도메인 컨트롤러) WMI 또는 AD 에이전트 같은 공급자로부터 사용자 로그인 이벤트를 수신할 때 사용자 AD(Active Directory) 그룹 멤버십에 따라 SGT(Security Group Tag)를 PassiveID 세션에 할당하도록 PassiveID 세션에 대한 권한 부여 정책을 구성할 수 있습니다. firepower PassiveID에 대한 IP-SGT 매핑 및 AD 그룹 세부 정보는 SXP(SGT Exchange Protocol)를 통해 TrustSec 도메인 및/또는 pxGrid(Platform Exchange Grid) 가입자(예: Cisco FMC(Domain Management Center) 및 Cisco Secure Network Analytics(Stealthwatch)에 게시할 수 있습니다.

구성

순서도

순서도

순서도

설정

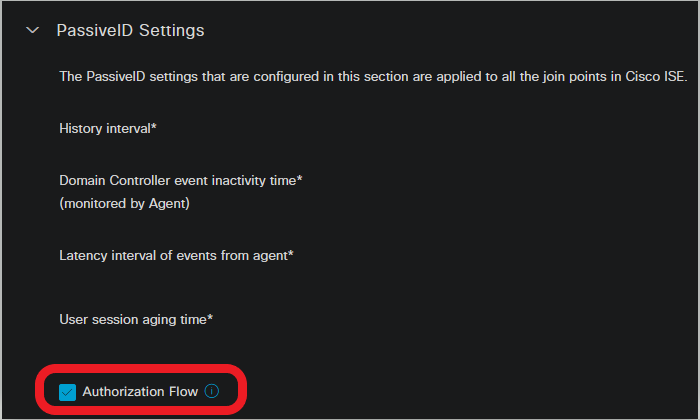

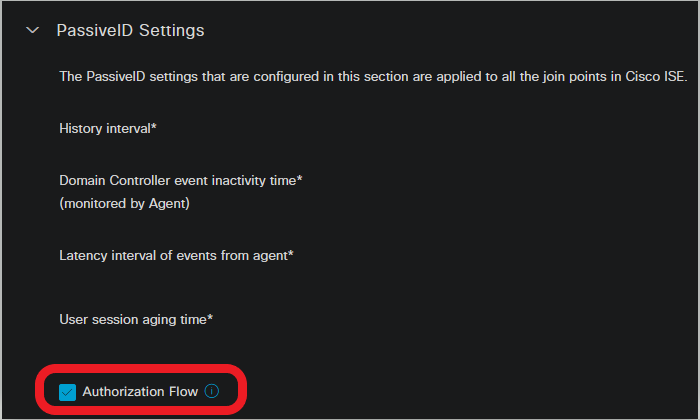

인증 흐름을 활성화 합니다.

탐색 Active Directory > Advanced Settings > PassiveID Settings Cisco의 Authorization Flow passiveID 로그인 사용자에 대한 권한 부여 정책을 구성하려면 확인란을 선택합니다. 이 옵션은 기본적으로 비활성화되어 있습니다.

권한 부여 흐름 활성화

권한 부여 흐름 활성화

참고: 이 기능이 작동하려면 구축에서 PassiveID, PxGrid 및 SXP 서비스를 실행해야 합니다. 아래에서 이를 확인할 수 있습니다. Administration > System > Deployment .

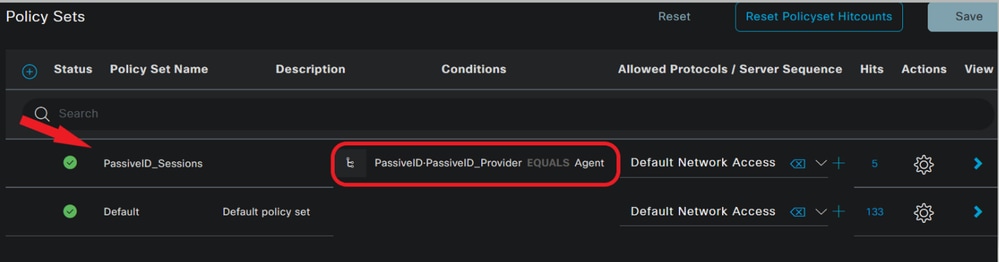

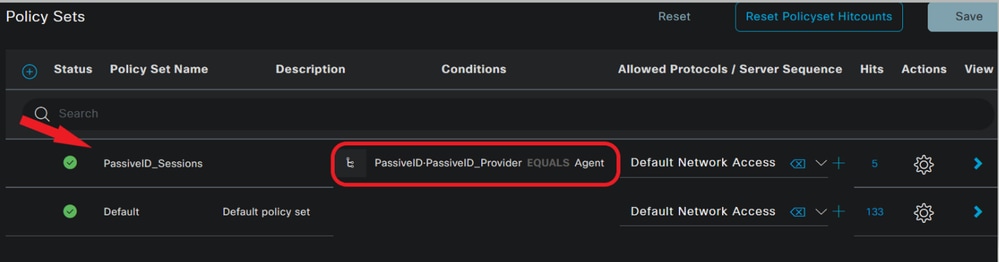

정책 집합 구성:

- PassiveID에 대한 별도의 정책 집합을 생성합니다(권장).

- 조건의 경우 특성을 사용합니다

PassiveID·PassiveID_Provider 제공 기관 유형을 선택합니다.

정책 집합

정책 집합

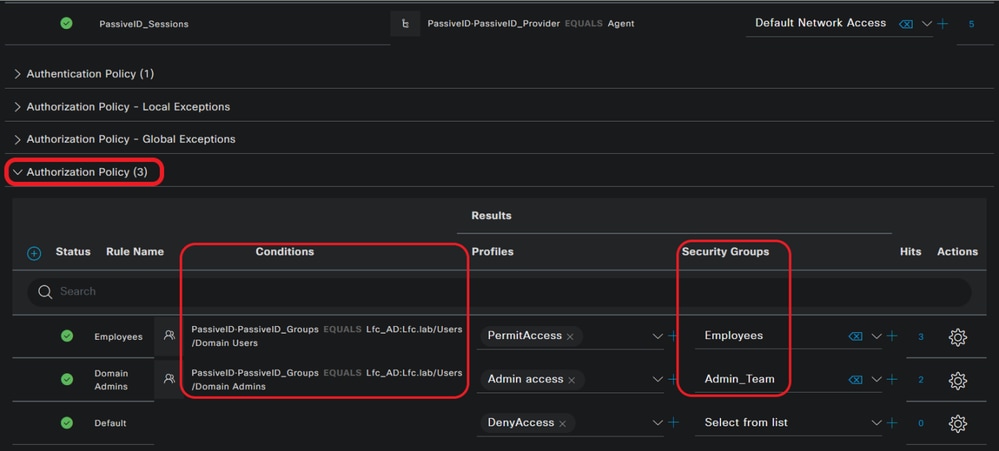

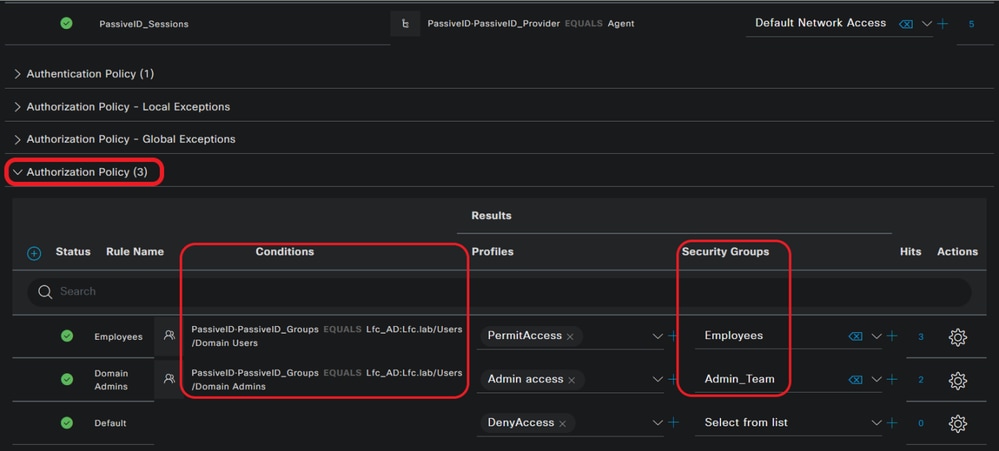

- 1단계에서 생성한 정책 집합에 대한 권한 부여 규칙을 구성합니다.

- 각 규칙에 대한 조건을 생성하고 AD 그룹, 사용자 이름 또는 둘 모두를 기반으로 PassiveID 사전을 사용합니다.

- 각 규칙에 대해 보안 그룹 태그를 지정하고 컨피그레이션을 저장합니다.

권한 부여 정책

권한 부여 정책

참고: 인증 정책은 이 흐름에서 사용되지 않으므로 관련이 없습니다.

참고: PassiveID_Username, PassiveID_Groups,또는 PassiveID_Provider 특성을 사용하여 권한 부여 규칙을 생성합니다.

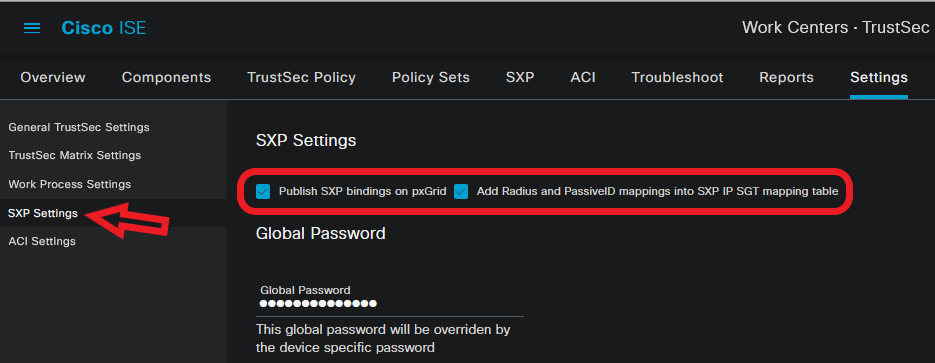

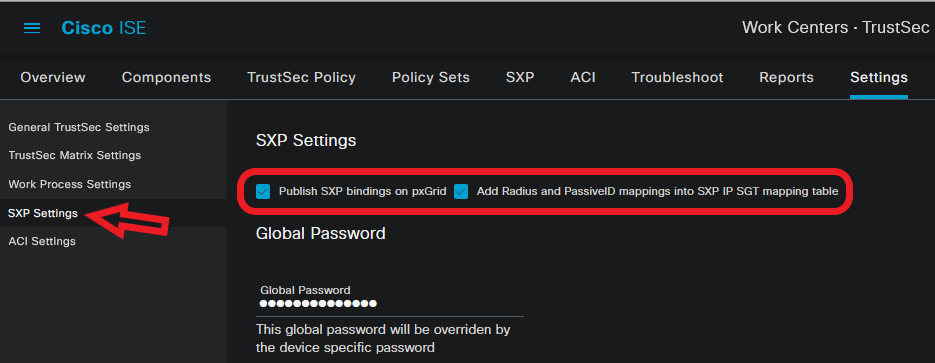

4. 다음으로 이동 Work Centers > TrustSec > Settings > SXP Settings 를 활성화하려면 Publish SXP bindings on pxGrid 및 Add RADIUS and PassiveID Mappings into SXP IP SGT Mapping Table PassiveID 매핑을 PxGrid 가입자와 공유하고 이를 ISE의 SXP 매핑 테이블에 포함합니다.

SXP 설정

SXP 설정

다음을 확인합니다.

구성이 올바르게 작동하는지 확인하려면 이 섹션을 활용하십시오.

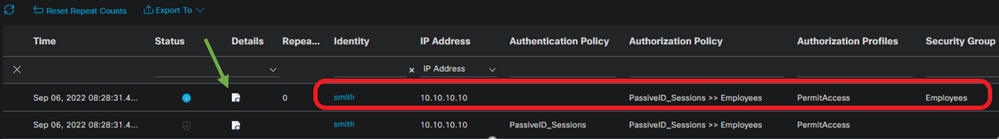

ISE 확인

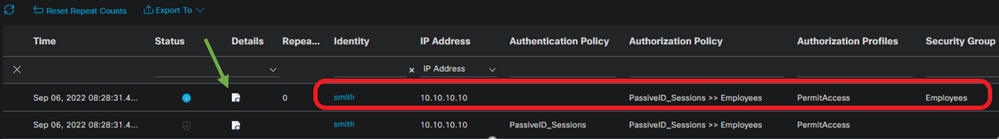

AD DC(Active Directory 도메인 컨트롤러) WMI 또는 AD 에이전트와 같은 공급자에서 사용자 로그인 이벤트를 ISE로 전송했으면 라이브 로그를 확인합니다. 탐색 Operations > Radius > Live Logs.

Radius 라이브 로그

Radius 라이브 로그

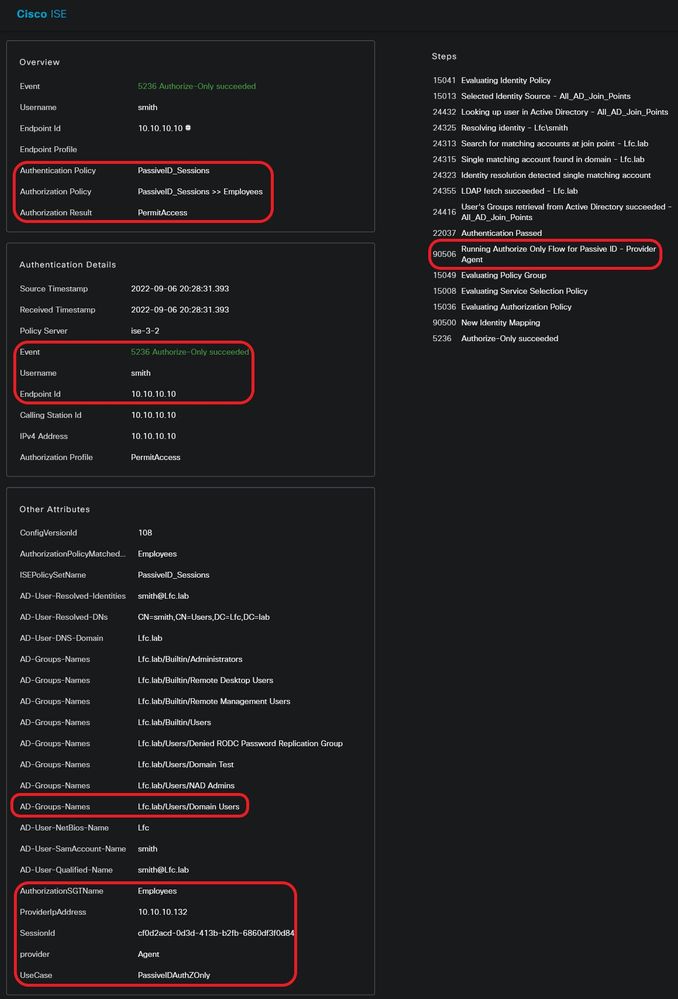

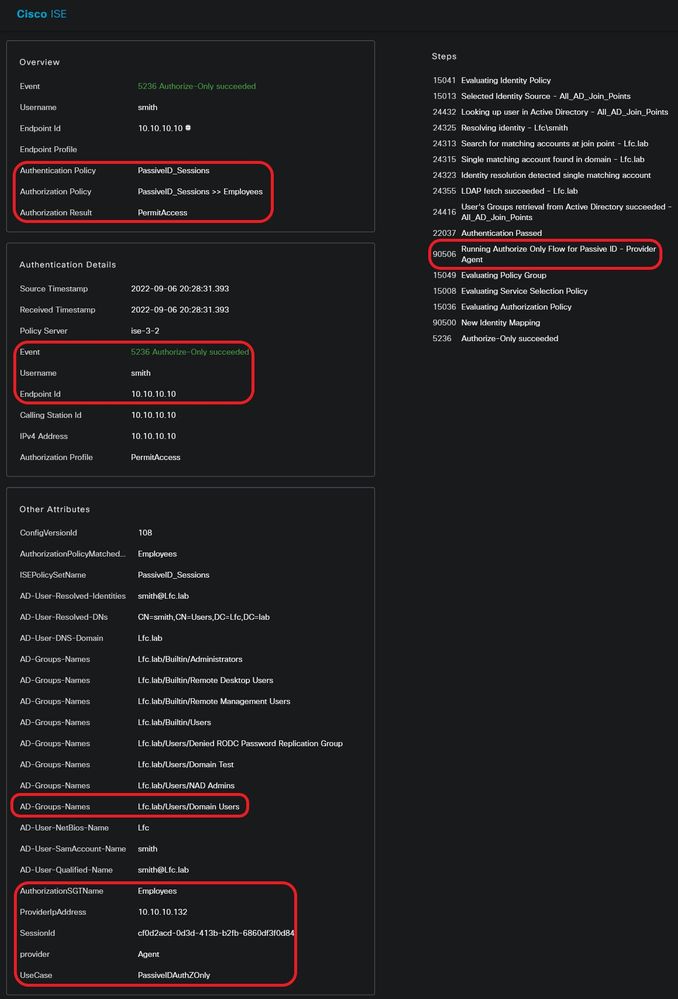

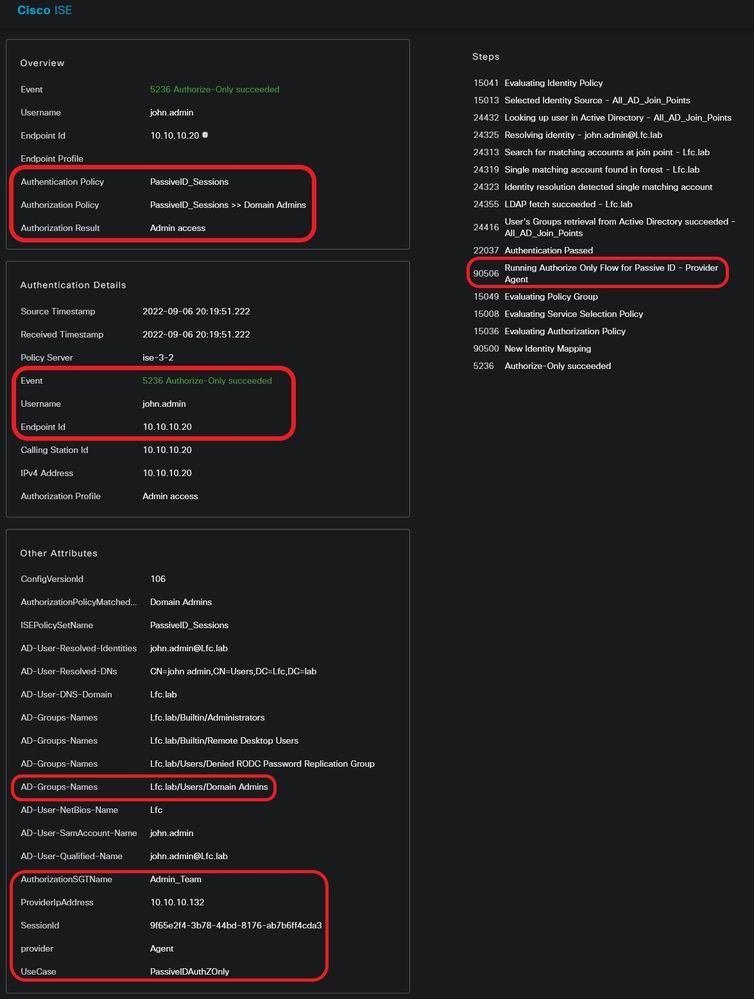

Details(세부사항) 열에서 돋보기 아이콘을 클릭하여 여기에 표시된 대로 사용자(이 예에서는 smith(Domain Users))에 대한 세부 보고서를 봅니다.

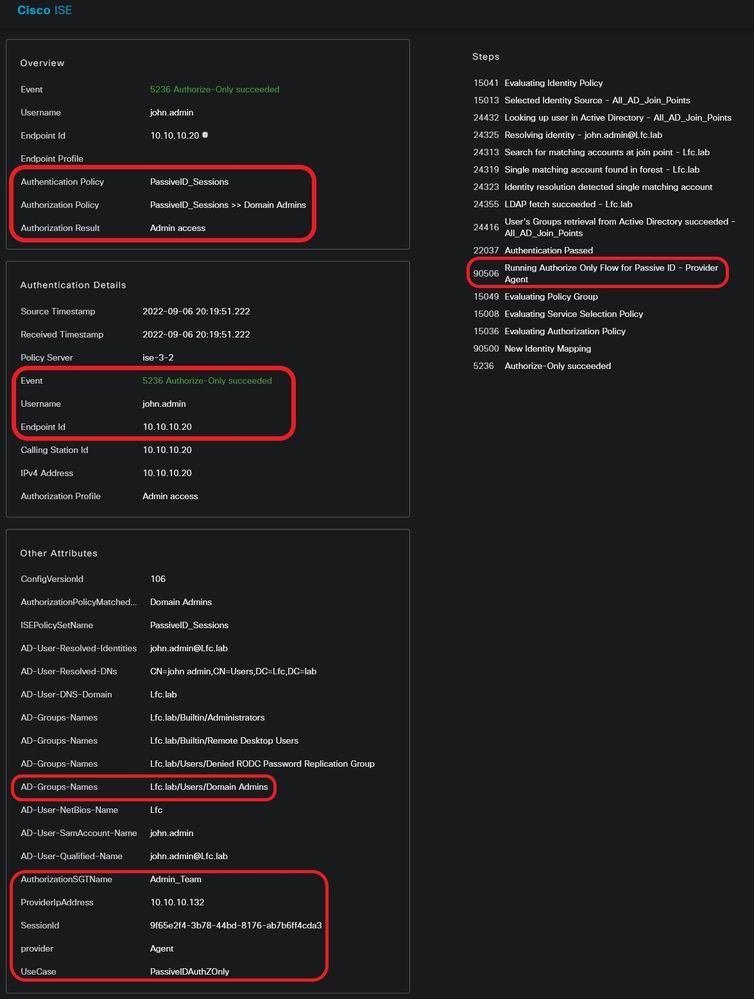

다른 사용자(Domain Admins)에 대한 자세한 보고서입니다. 여기에 표시된 것처럼 구성된 권한 부여 정책에 따라 다른 SGT가 할당됩니다.

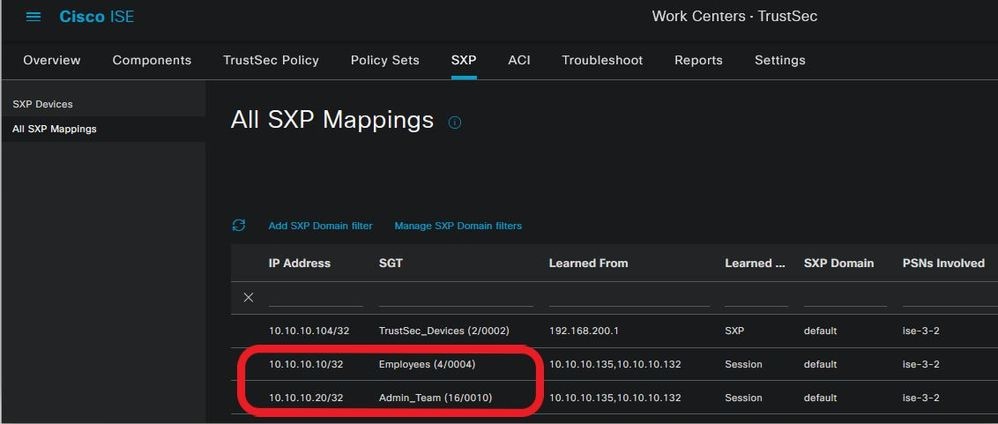

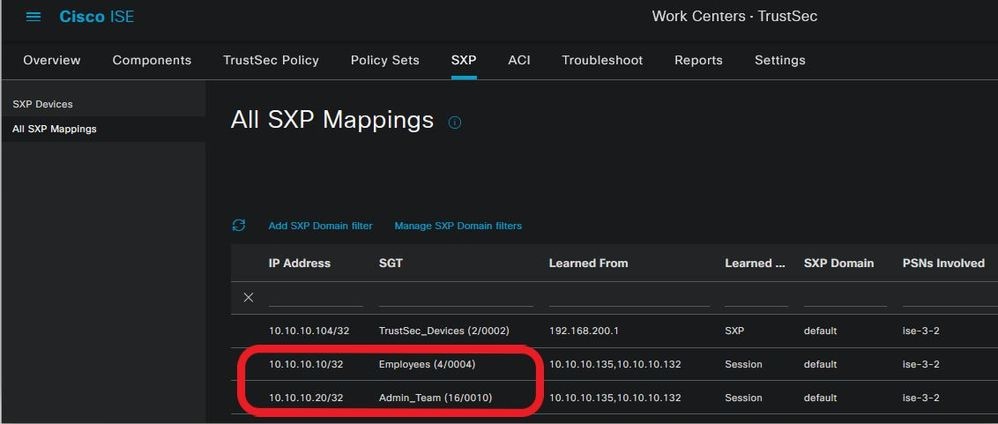

ISE에서 SGT/IP 매핑 테이블을 확인합니다. 탐색 Work Centers >TrustSec > All SXP Mappings.

SXP 매핑 테이블

SXP 매핑 테이블

참고: API 제공자의 PassiveID 이벤트는 SXP 피어에 게시할 수 없습니다. 그러나 이러한 사용자의 SGT 세부사항은 pxGrid를 통해 게시할 수 있습니다.

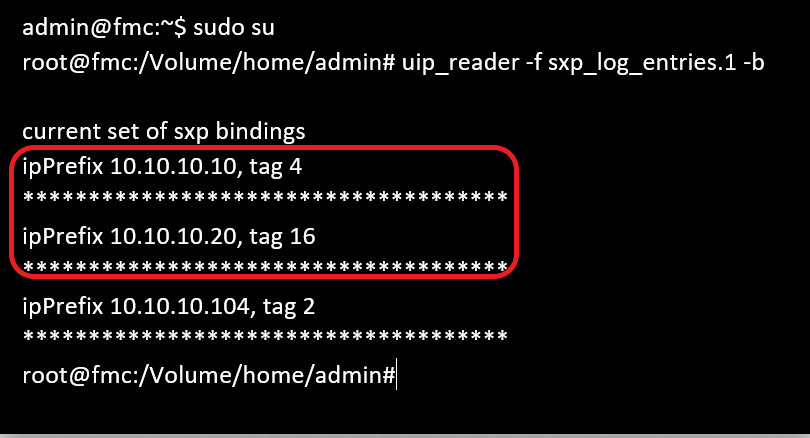

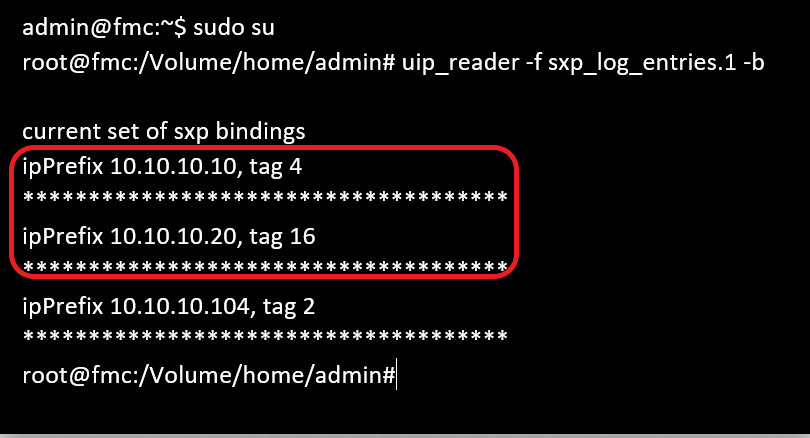

PxGrid 가입자 확인

이 CLI 스니펫은 FMC가 ISE에서 이전에 언급한 PassiveID 세션에 대한 IP에 SGT 매핑을 학습했는지 확인합니다.

FMC CLI 확인

FMC CLI 확인

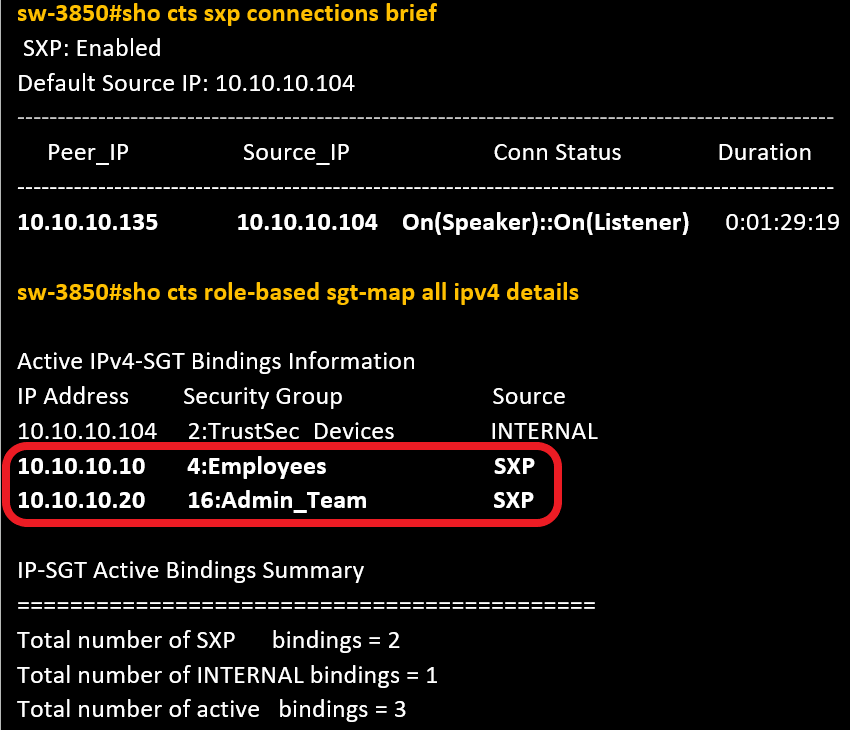

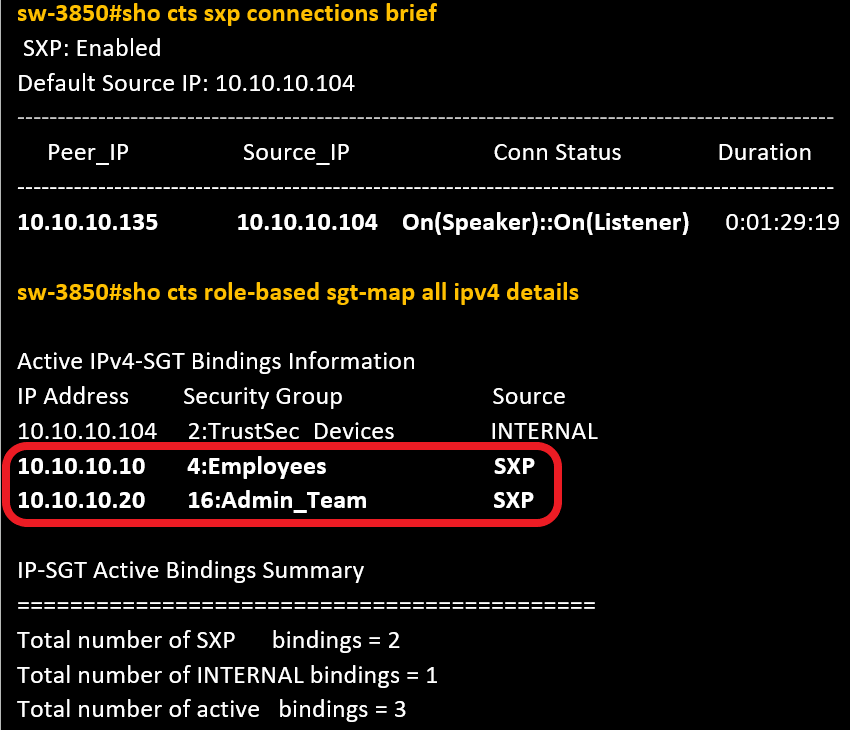

TrustSec SXP 피어 확인

이 CLI 발췌에 나와 있는 것처럼 스위치는 ISE에서 PassiveID 세션에 대한 IP에 SGT 매핑을 학습했습니다.

스위치 CLI 확인

스위치 CLI 확인

참고: AAA 및 TrustSec의 스위치 구성은 이 문서의 범위에 속하지 않습니다. 관련 구성에 대해서는 Cisco TrustSec 가이드를 참조하십시오.

문제 해결

이 섹션에서는 컨피그레이션 문제를 해결하는 데 사용할 수 있는 정보를 제공합니다.

ISE에서 디버깅 활성화

탐색 Administration > System > Logging > Debug Log Configuration 을 눌러 다음 구성 요소를 지정된 레벨로 설정합니다.

| 노드 |

구성 요소 이름 |

로그 레벨 |

로그 파일 이름 |

| 수동 ID |

수동태 |

추적 |

passiveid-*.log |

| PxGrid |

pxgrid |

추적 |

pxgrid-server.log |

| SXP |

sxp |

디버그 |

sxp.log |

참고: 트러블슈팅이 완료되면 디버그를 재설정하고 관련 노드를 선택한 다음 Reset to Default.

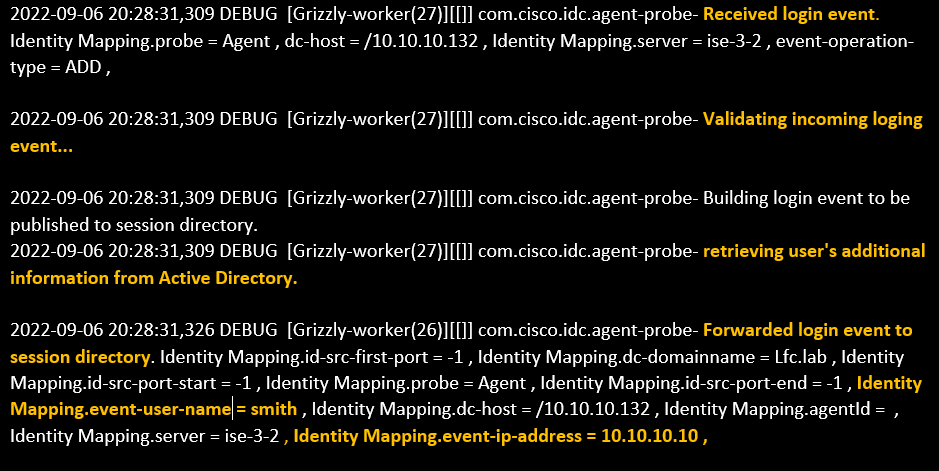

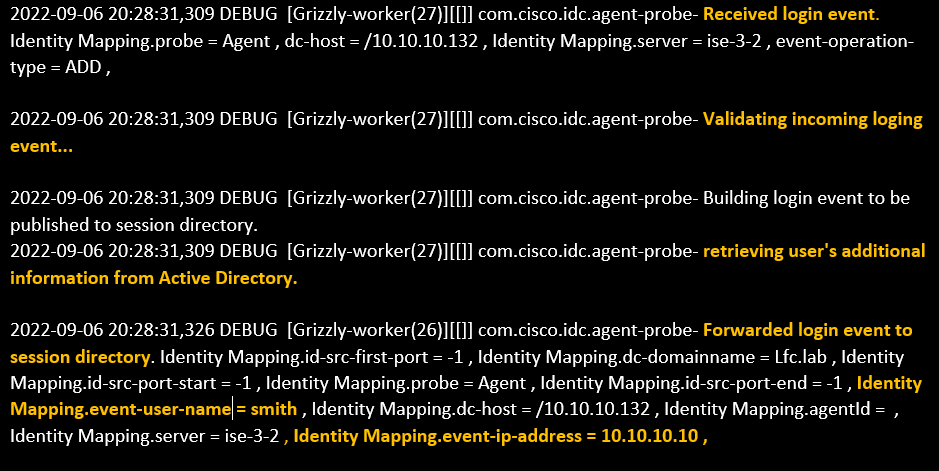

로그 조각

1. ISE는 공급자로부터 로그인 이벤트를 수신합니다.

Passiveid-*.log 파일:

Passiveid-*.log 파일

Passiveid-*.log 파일

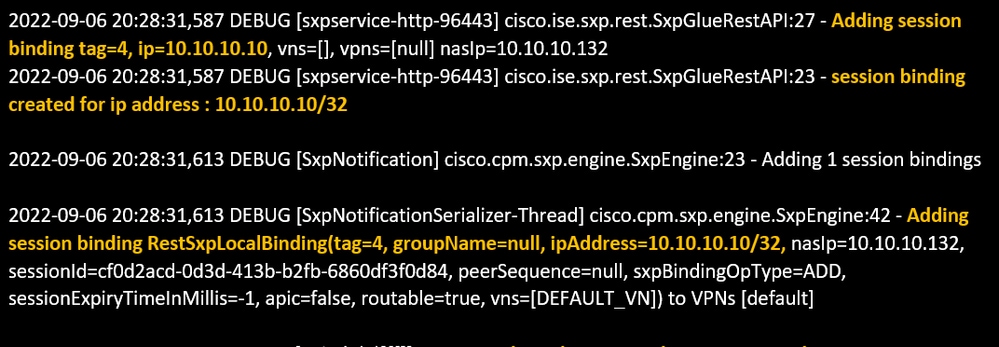

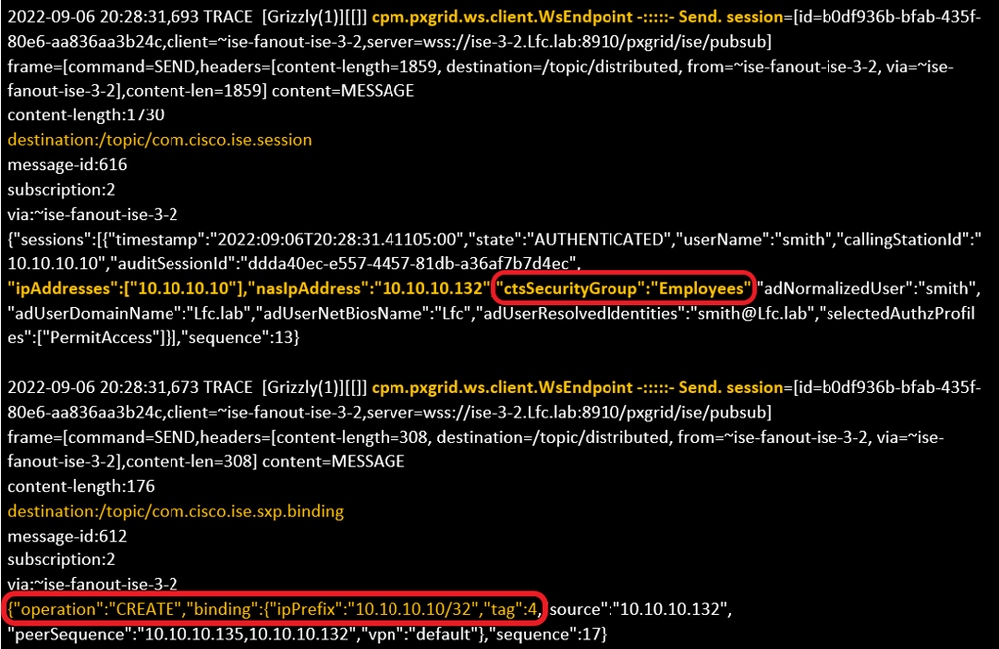

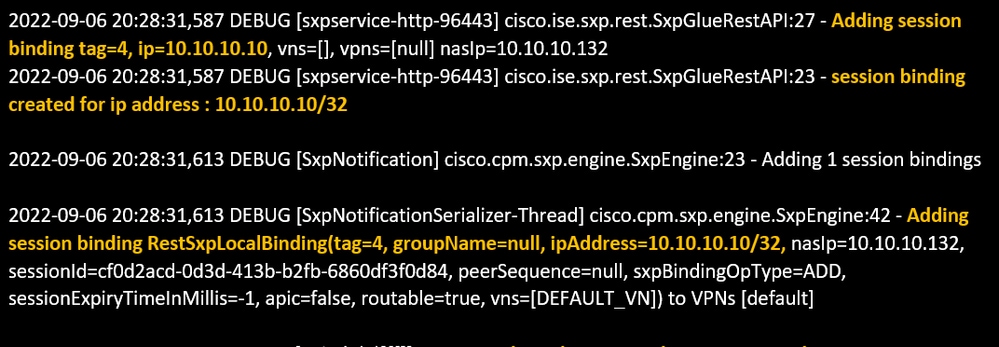

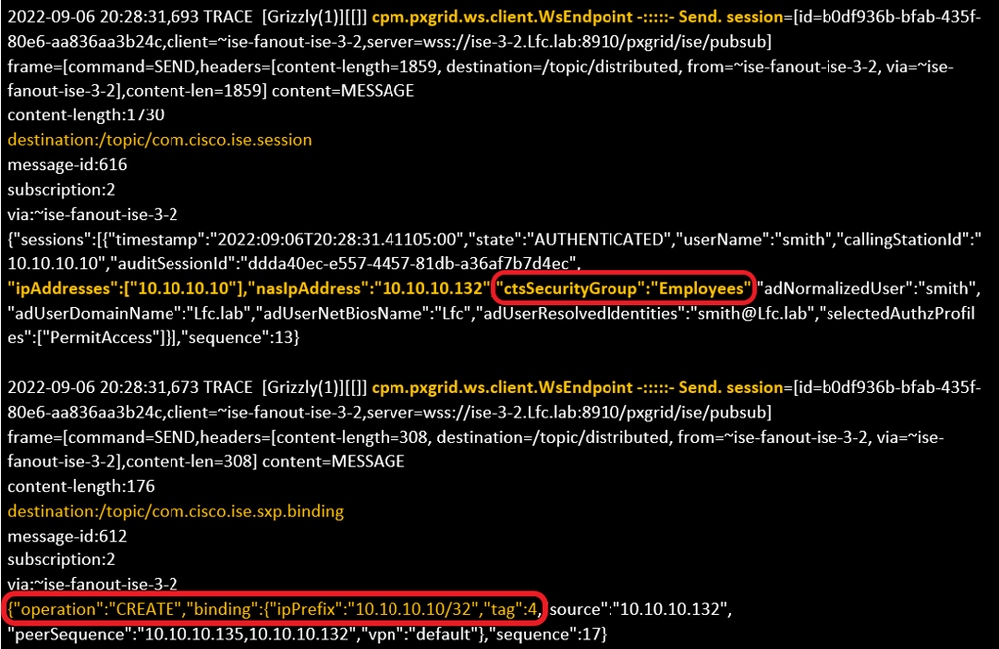

2. ISE는 구성된 권한 부여 정책에 따라 SGT를 할당하고 PassiveID 사용자에 대한 IP-SGT 매핑을 PxGrid 가입자 및 SXP 피어에 게시합니다.

sxp.log 파일:

sxp.log 파일

sxp.log 파일

pxgrid-server.log 파일:

pxgrid-server.log 파일

pxgrid-server.log 파일

피드백

피드백