소개

이 문서에서는 AWS(Amazon Web Services)에서 Amazon Machine Images(AMI)를 통해 ISE(Identity Services Engine) 3.1을 설치하는 방법에 대해 설명합니다. 버전 3.1에서 ISE는 CFT(CloudFormation Templates)의 도움을 받아 Amazon Elastic Compute Cloud(EC2) 인스턴스로 구축할 수 있습니다.

사전 요구 사항

요구 사항

Cisco에서는 이러한 주제에 대한 기본적인 지식을 얻을 것을 권장합니다.

사용되는 구성 요소

이 문서의 정보는 Cisco ISE 버전 3.1을 기반으로 합니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 이해해야 합니다.

구성

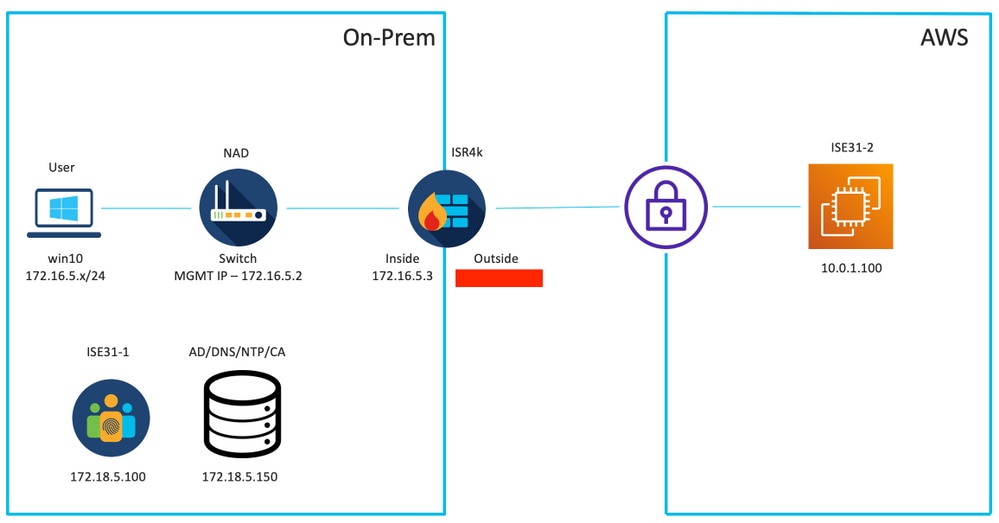

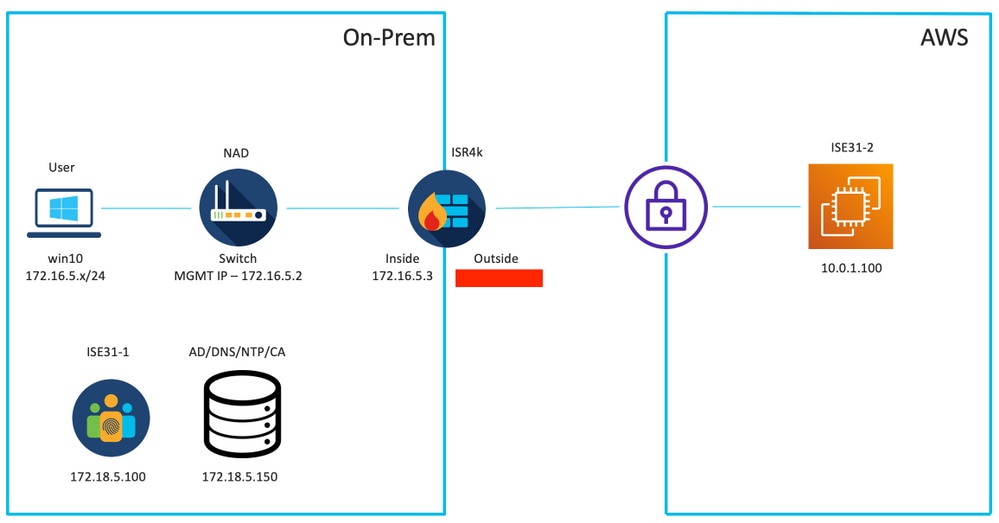

네트워크 토폴로지

구성

VPC, 보안 그룹, 키 쌍 및 VPN 터널이 아직 구성되지 않은 경우, 옵션 단계를 따라야 하며, 그렇지 않은 경우 1단계로 시작해야 합니다.

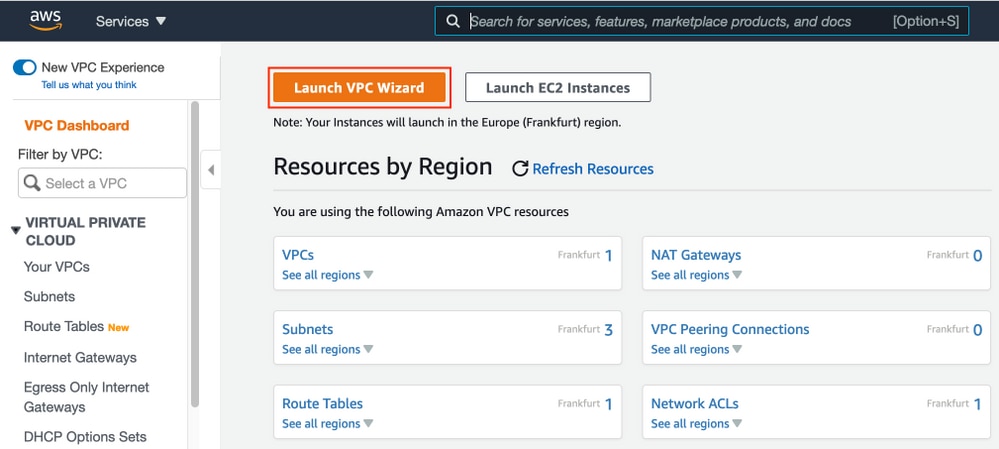

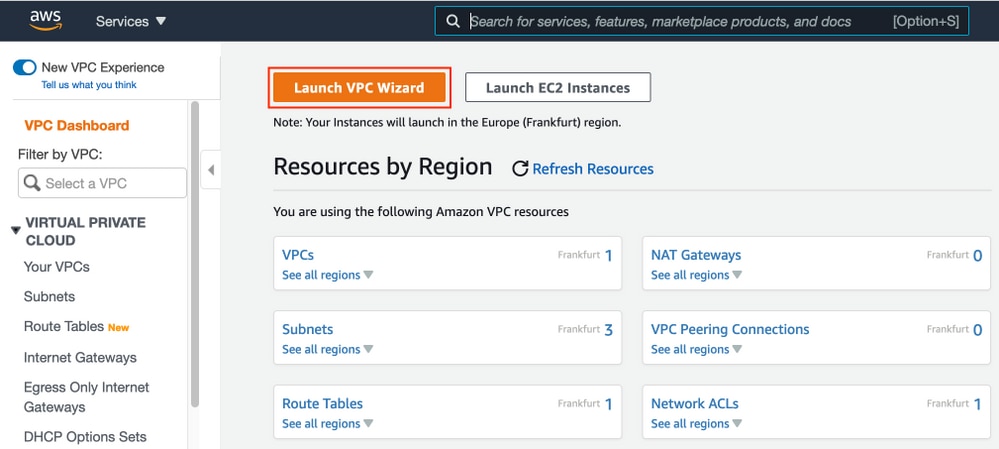

선택 단계 A. VPC 생성

VPC AWS Service로 이동합니다. 이미지에 표시된 대로 Launch VPC Wizard(VPC 마법사 시작)를 선택합니다.

프라이빗 서브넷만 및 하드웨어 VPN 액세스가 있는 VPC를 선택하고 이미지에 표시된 대로 선택을 클릭합니다.

참고: VPC 마법사의 1단계에서 VPC를 선택하는 것은 ISE가 인터넷에 노출된 서버로 설계되지 않았기 때문에 토폴로지에 따라 달라집니다. 프라이빗 서브넷이 있는 VPN만 사용됩니다.

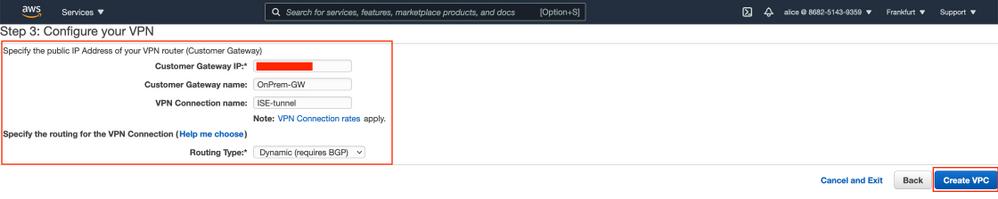

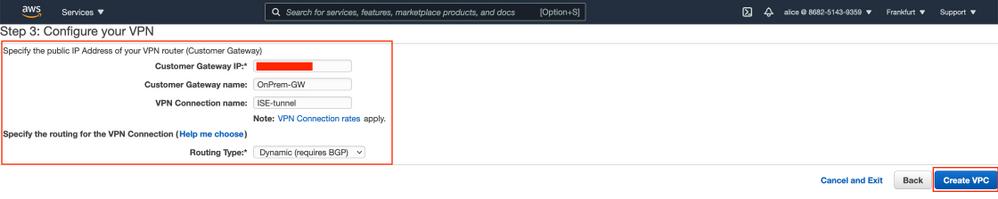

네트워크 설계에 따라 VPC 프라이빗 서브넷 설정을 구성하고 다음을 선택합니다.

네트워크 설계에 따라 VPN을 구성하고 VPC 생성을 선택합니다.

VPC가 생성되면 "Your VPC has been successfully created" 메시지가 표시됩니다. 이미지에 표시된 대로 확인을 클릭합니다.

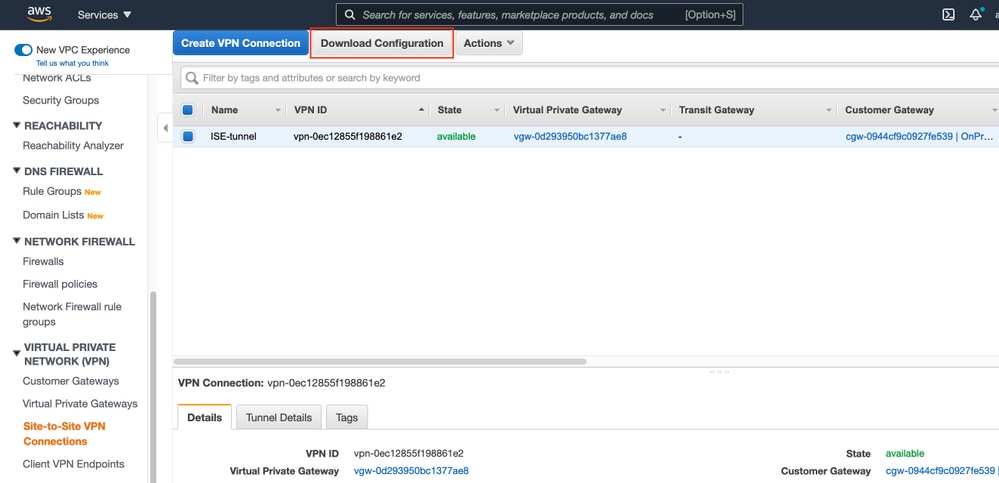

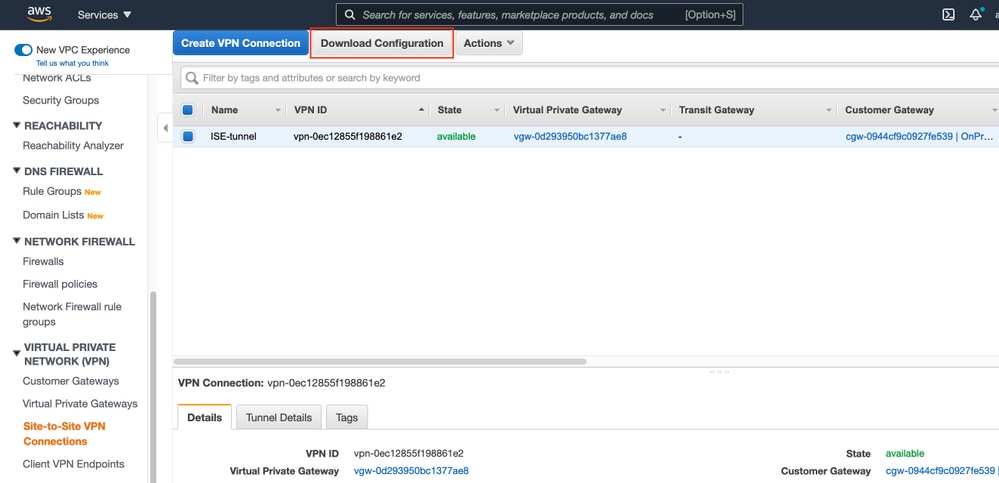

옵션 단계 B. 온프레미스 VPN 헤드엔드 디바이스 구성

VPC AWS Service로 이동합니다. Site-to-Site VPN connections(사이트 대 사이트 VPN 연결)를 선택하고 새로 생성된 VPN 터널을 선택한 다음 이미지에 표시된 대로 Download Configuration(컨피그레이션 다운로드)을 선택합니다.

이미지에 표시된 대로 Vendor, Platform and Software를 선택하고 Download를 선택합니다.

온프레미스 VPN 헤드엔드 디바이스에 다운로드된 컨피그레이션을 적용합니다.

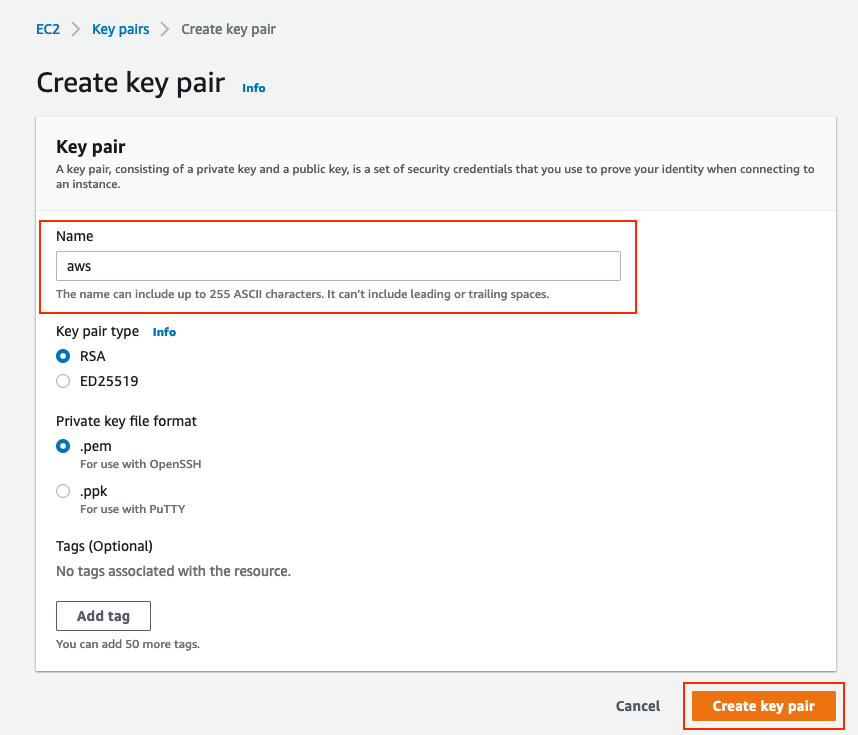

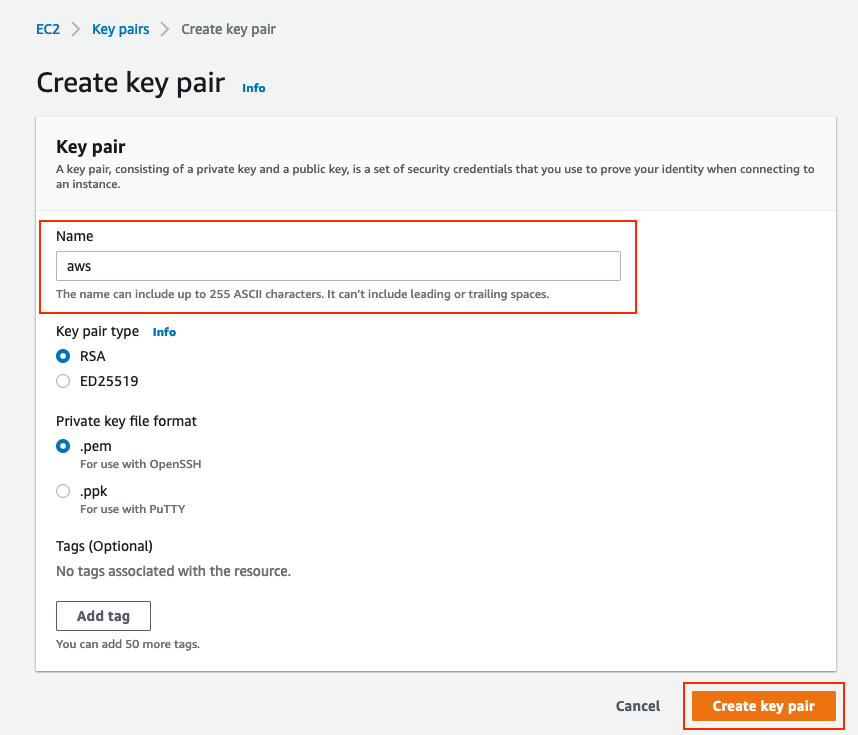

선택 단계 C. 사용자 지정 키 쌍 만들기

AWS EC2 인스턴스는 키 쌍의 도움을 받아 액세스합니다. 키 쌍을 생성하려면 EC2 서비스로 이동합니다. Network & Security(네트워크 및 보안)에서 Key Pairs(키 쌍) 메뉴를 선택합니다. Create Key Pair(키 쌍 생성)를 선택하고 Name(이름)을 지정하고 다른 값을 기본값으로 유지하고 Create Key Pair(키 쌍 생성)를 다시 선택합니다.

선택 단계 D. 사용자 지정 보안 그룹 생성

AWS EC2 인스턴스 액세스는 보안 그룹에 의해 보호되며 보안 그룹을 구성하려면 EC2 서비스로 이동합니다. Network & Security(네트워크 및 보안)에서 Security Groups(보안 그룹) 메뉴를 선택합니다. Create Security Group(보안 그룹 생성)을 선택하고 Name(이름) Description(설명)을 구성합니다. VPC 필드에서 새로 구성된 VPC를 선택합니다. ISE와의 통신을 허용하도록 인바운드 규칙을 구성합니다. 이미지에 표시된 대로 Create Security Group을 선택합니다.

참고: 구성된 보안 그룹은 SSH, ICMP, ISE에 대한 HTTPS 액세스 및 온프레미스 서브넷에서 모든 프로토콜 액세스를 허용합니다.

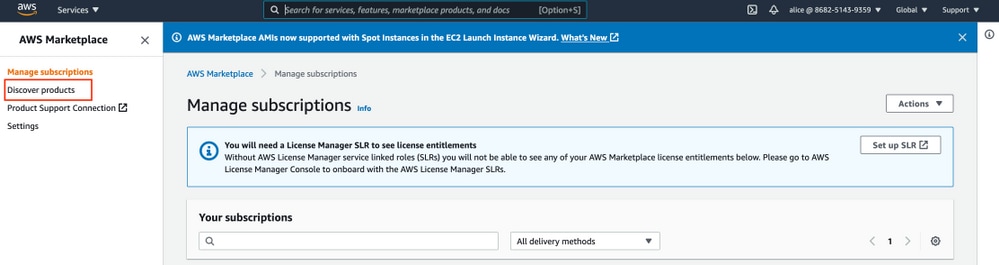

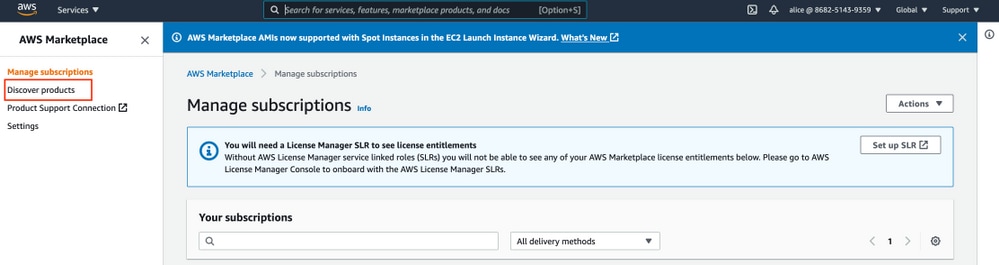

1단계. AWS ISE Marketplace 제품 구독

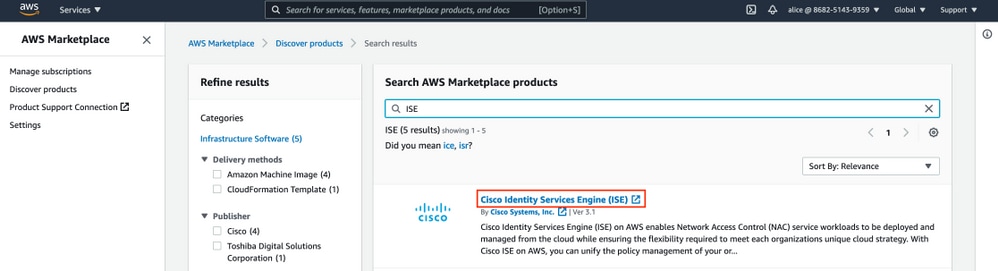

AWS Marketplace Subscriptions AWS Service로 이동합니다. 이미지에 표시된 대로 제품 검색을 선택합니다.

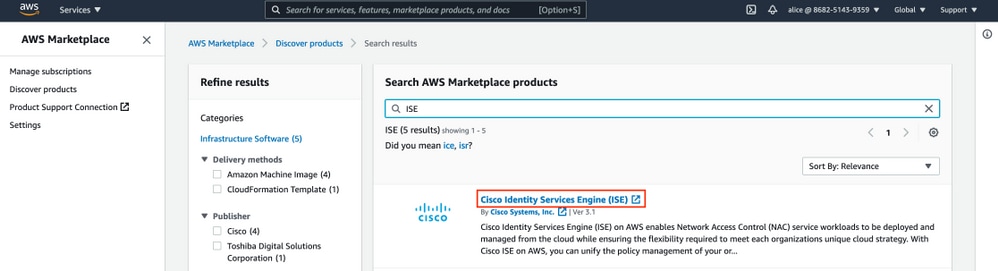

ISE 제품을 검색하고 이미지에 표시된 대로 Cisco ISE(Identity Services Engine)를 선택합니다.

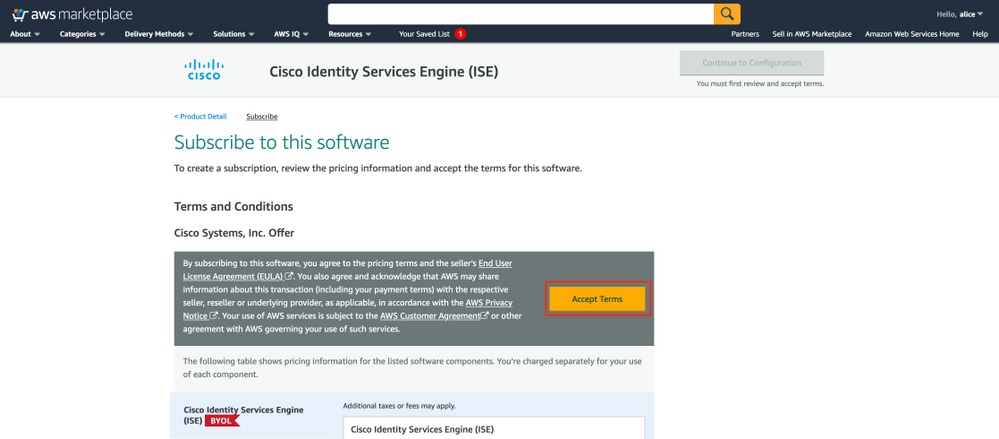

Continue to Subscribe 버튼 선택

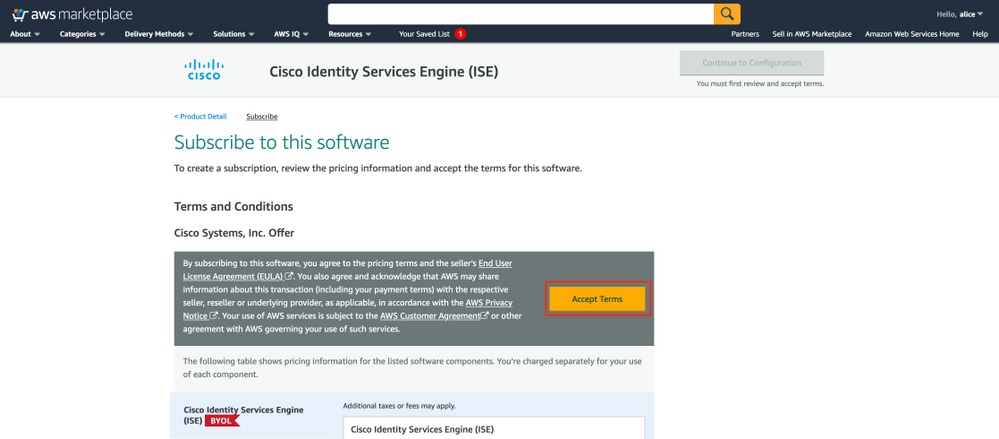

이미지에 표시된 대로 조건 수락 버튼을 선택합니다.

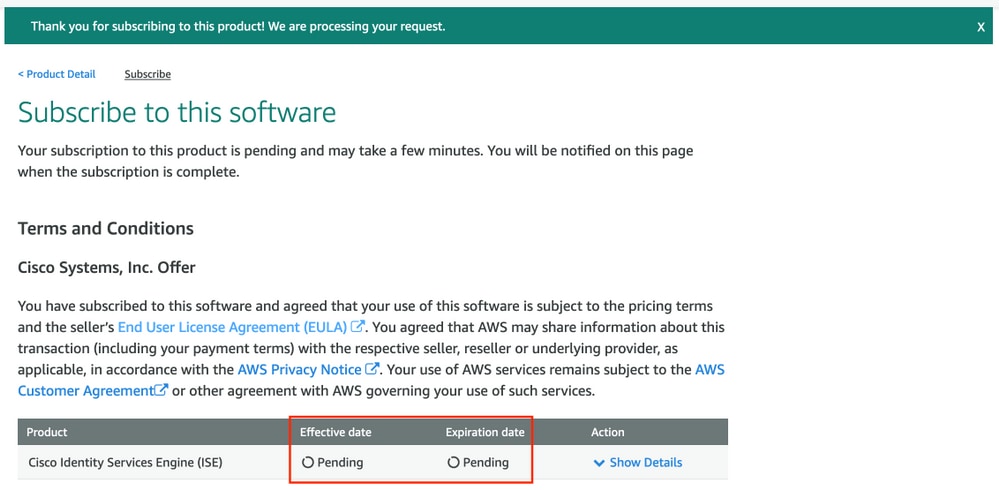

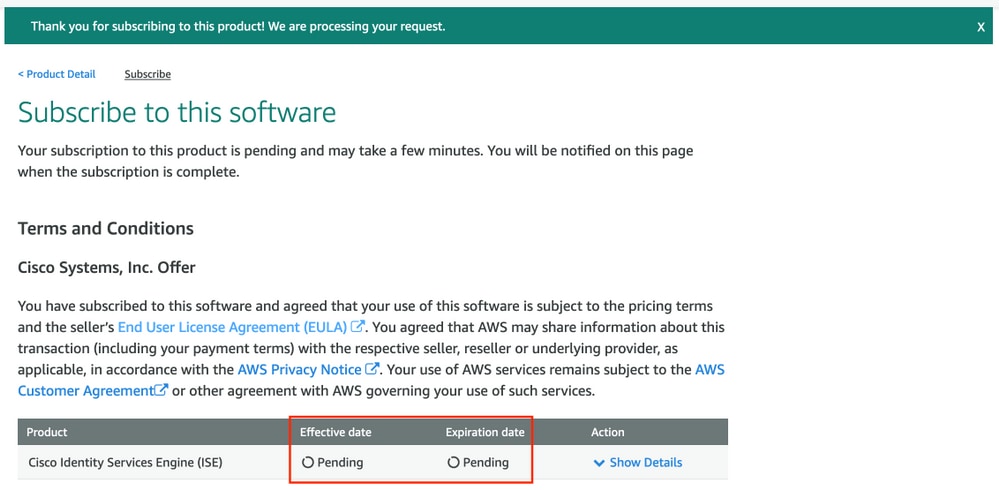

일단 가입하면 이미지에 표시된 대로 유효 및 만료일의 상태를 Pending(보류)으로 변경합니다.

유효 일자가 서브스크립션 날짜로 변경되고 만료 날짜가 N/A로 변경된 직후 이마에 표시된 대로 Continue to Configuration을 선택합니다.

2단계. AWS에서 ISE 구성

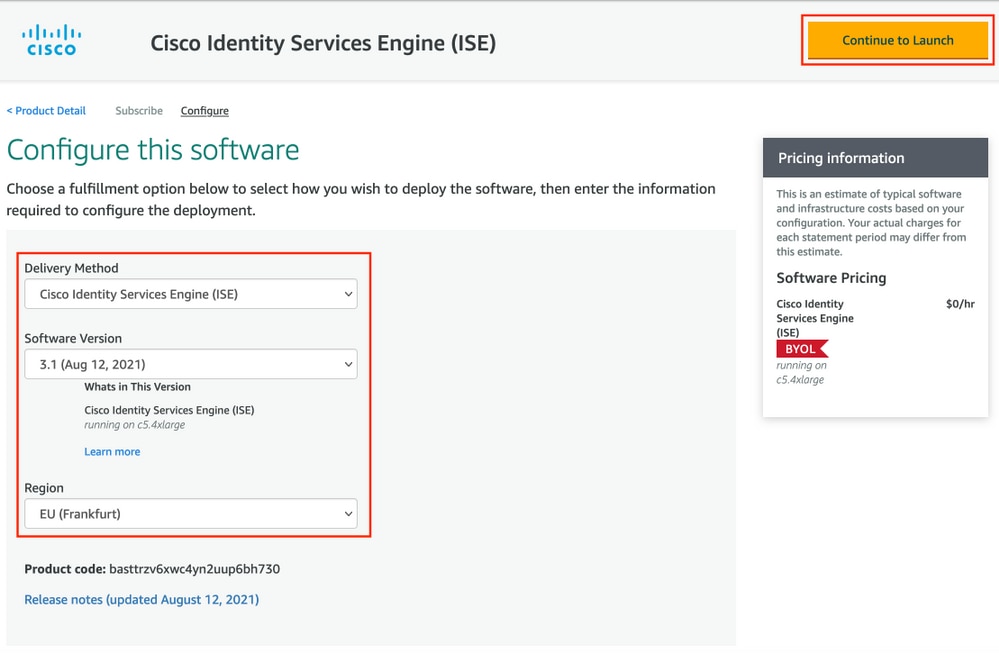

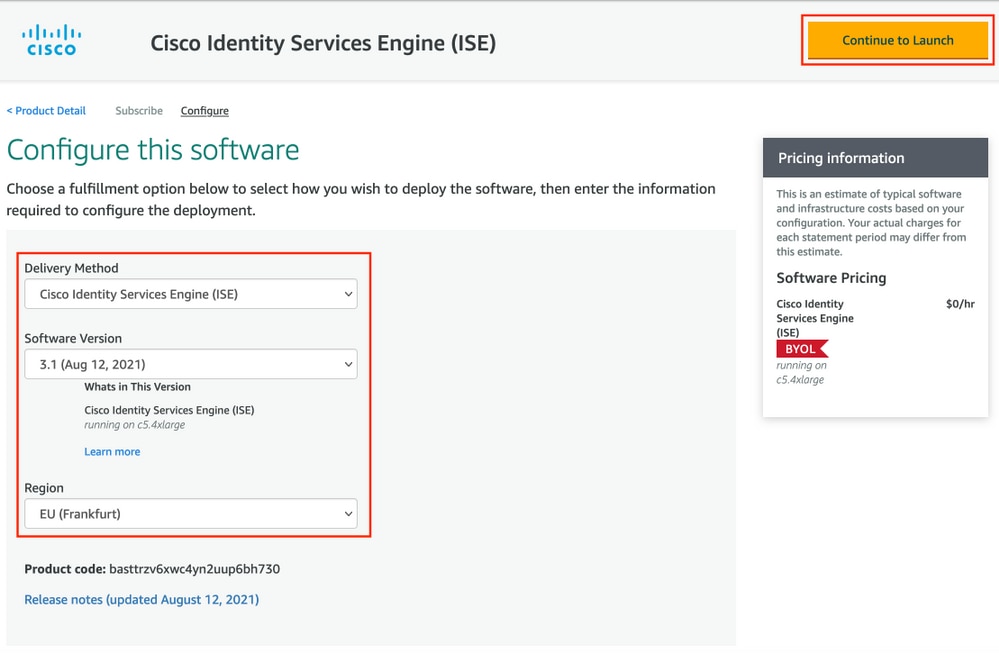

Configure this software screen의 Delivery Method 메뉴에서 Cisco ISE(Identity Services Engine)를 선택합니다. Software Version(소프트웨어 버전)에서 3.1(2021년 8월 12일)을 선택합니다. ISE가 구축될 예정인 영역을 선택합니다. Continue to Launch를 선택합니다.

3단계. AWS에서 ISE 시작

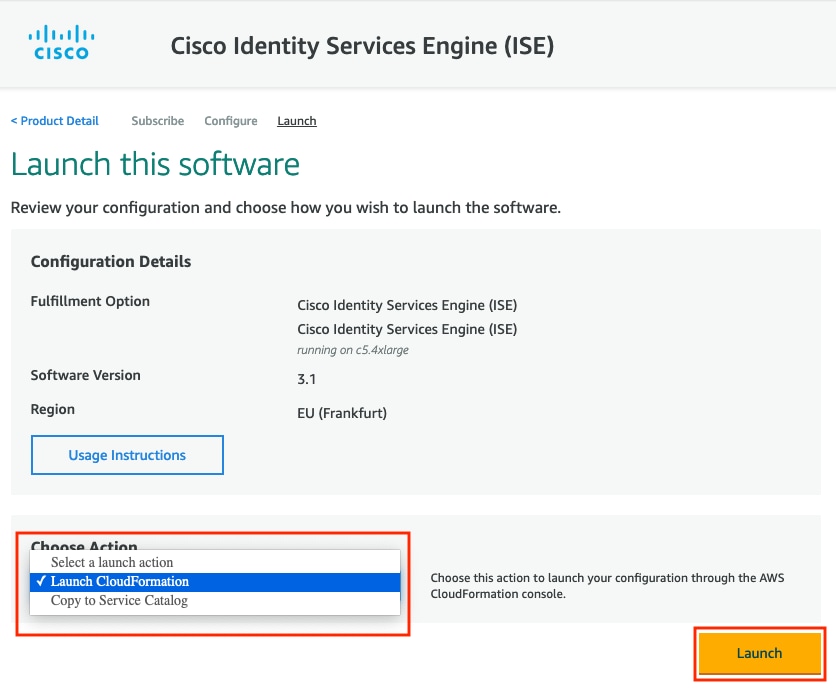

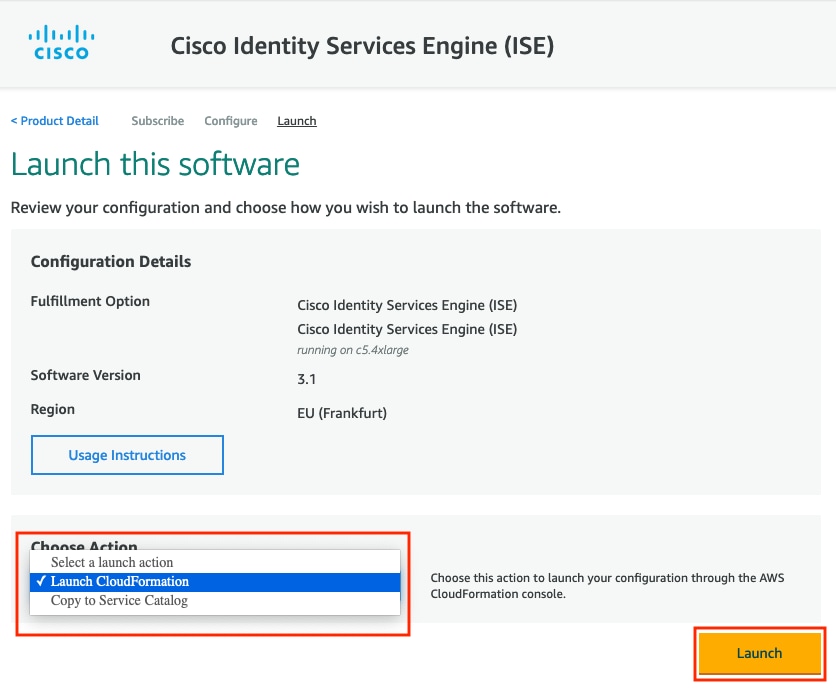

Launch this Software 화면의 Actions(작업) 드롭다운 메뉴에서 Launch CloudFormation(CloudFormation 실행)을 선택합니다.

(선택 사항) 사용 지침을 선택하여 해당 지침을 숙지하십시오. Launch를 선택합니다.

4단계. AWS에서 ISE용 CloudFormation 스택 구성

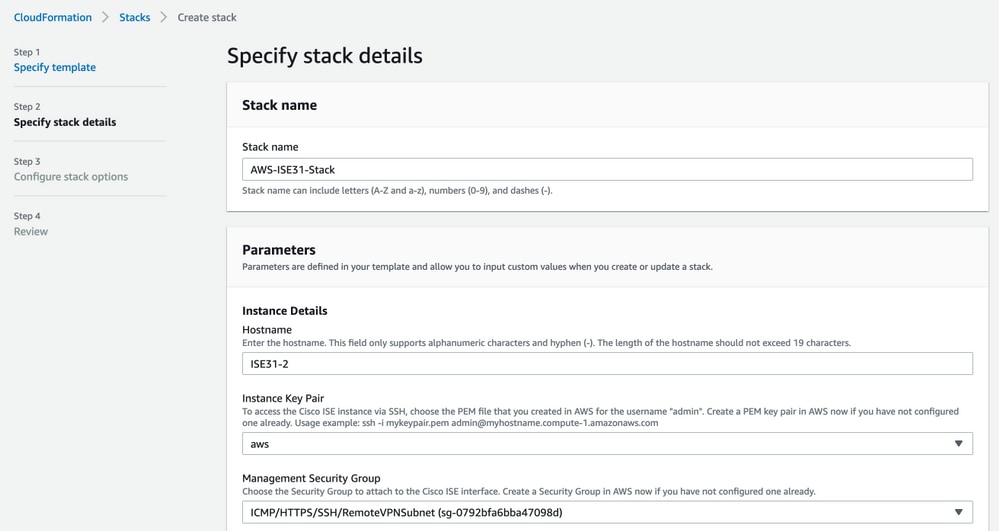

Launch(시작) 버튼을 누르면 CloudFormation Stack 설정 화면으로 리디렉션됩니다. ISE를 설정하는 데 반드시 사용해야 하는 미리 작성된 템플릿이 있습니다. 기본 설정을 유지하고 다음을 선택합니다.

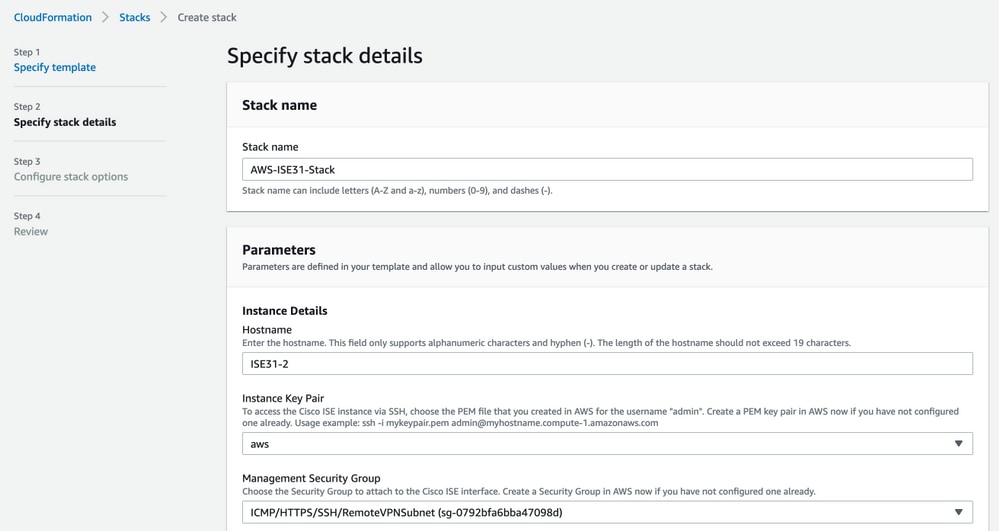

CloudFormation 스택 데이터를 스택 이름으로 채웁니다. Hostname(호스트 이름)과 같은 인스턴스 세부 정보를 구성하고 Instance Key Pair(인스턴스 키 쌍) 및 Management Security Group(관리 보안 그룹)을 선택합니다.

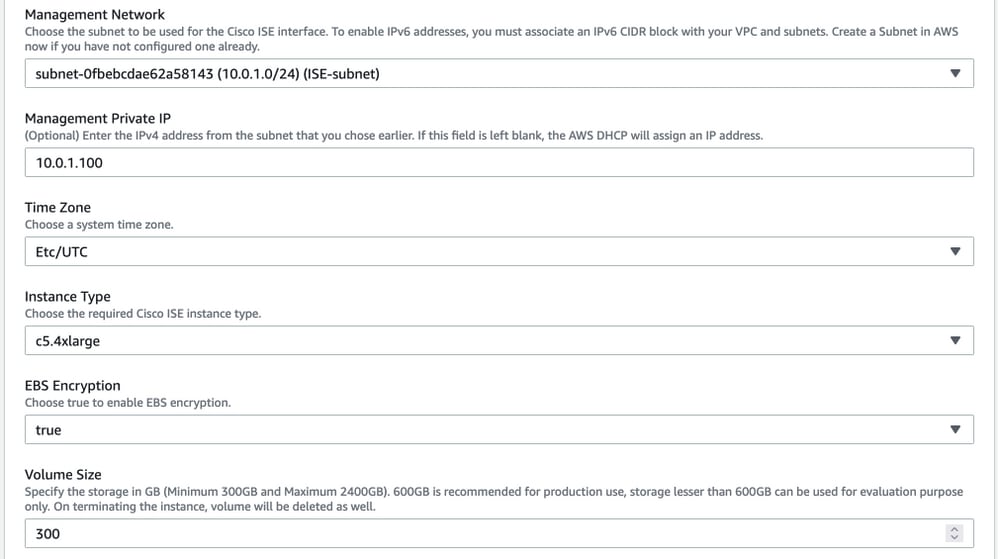

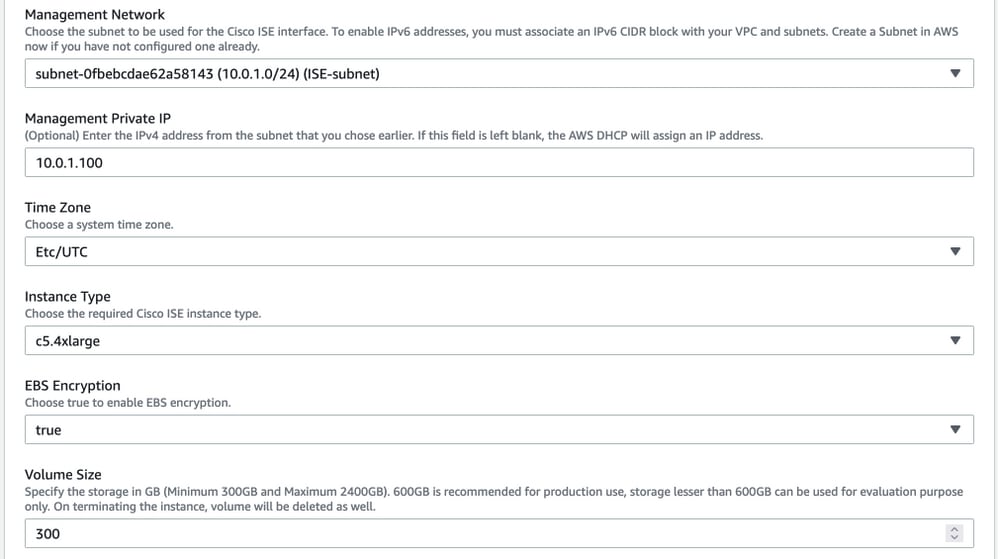

관리 네트워크, 관리 전용 IP, 표준 시간대, 인스턴스 유형, EBS 암호화 및 볼륨 크기를 사용하여 인스턴스 세부 정보 구성을 계속합니다.

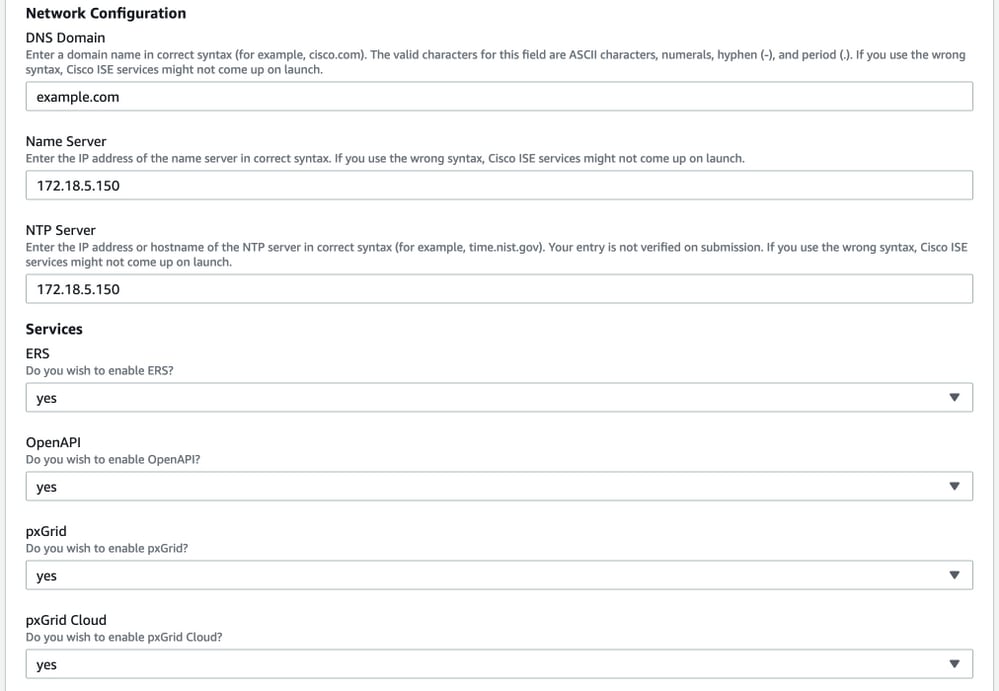

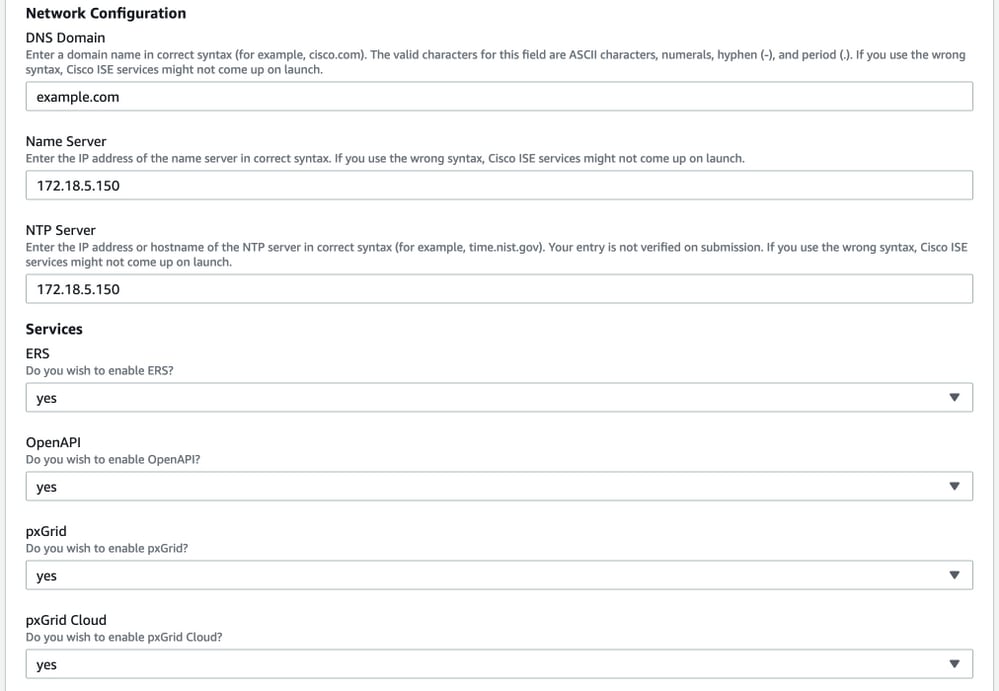

DNS 도메인, 이름 서버, NTP 서비스 및 서비스를 사용하여 인스턴스 세부 정보 구성을 계속합니다.

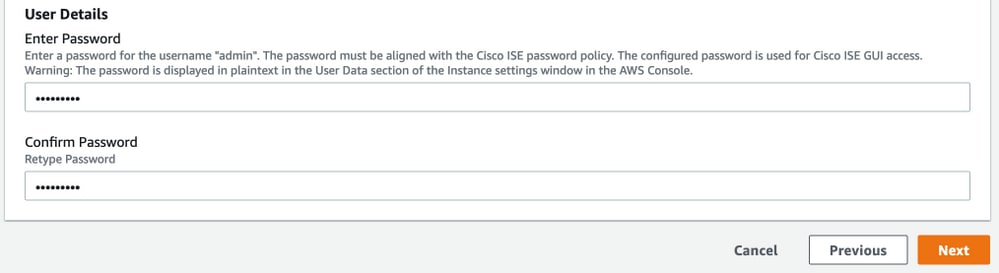

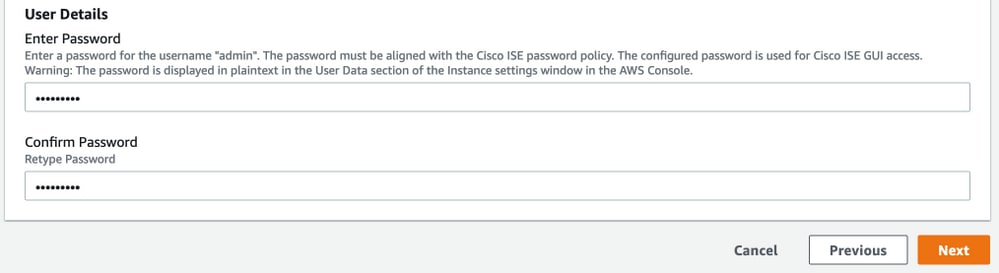

GUI 사용자 비밀번호를 구성하고 Next를 선택합니다.

다음 화면에는 변경이 필요하지 않습니다. 다음을 선택합니다.

Review Stack 화면으로 이동하여 아래로 스크롤한 다음 Select Create stack.

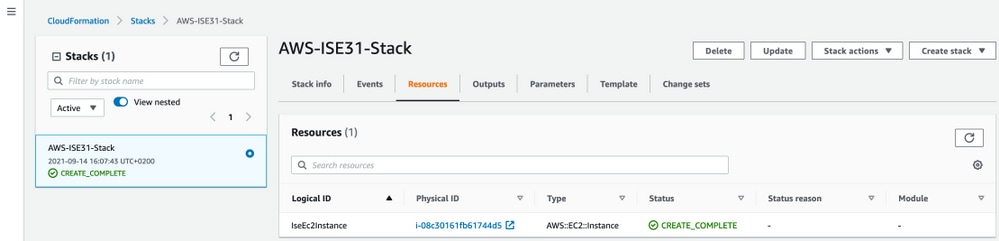

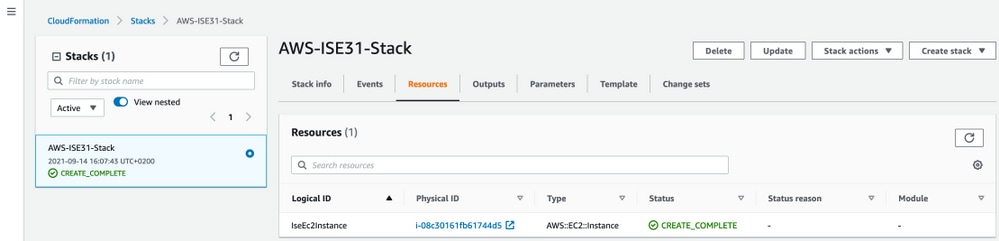

Stack이 구축되면 CREATE_COMPLETE 상태를 확인해야 합니다.

5단계. AWS에서 ISE에 액세스

ISE 인스턴스에 액세스하려면 Resources(리소스) 탭으로 이동하여 CloudForms에서 생성된 EC2 인스턴스를 확인합니다(또는 이미지에 표시된 대로 EC2 인스턴스를 보기 위해 Services(서비스) > EC2 > Instances(EC2 인스턴스)로 이동합니다.

Physical ID(물리적 ID)를 선택하여 EC2 Instances 메뉴를 엽니다. 상태 확인에 2/2 검사가 통과되었는지 확인합니다.

인스턴스 ID를 선택합니다. ISE는 SSH 또는 HTTPS 프로토콜을 사용하여 사설 IPv4 주소/개인 IPv4 DNS를 통해 액세스할 수 있습니다.

참고: Private IPv4 address/Private IPv4 DNS를 통해 ISE에 액세스하는 경우 ISE 프라이빗 주소에 대한 네트워크 연결이 있는지 확인합니다.

SSH를 통해 개인 IPv4 주소를 통해 액세스되는 ISE의 예:

[centos@ip-172-31-42-104 ~]$ ssh -i aws.pem admin@10.0.1.100

The authenticity of host '10.0.1.100 (10.0.1.100)' can't be established.

ECDSA key fingerprint is SHA256:G5NdGZ1rgPYnjnldPcXOLcJg9VICLSxnZA0kn0CfMPs.

ECDSA key fingerprint is MD5:aa:e1:7f:8f:35:e8:44:13:f3:48:be:d3:4f:5f:05:f8.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '10.0.1.100' (ECDSA) to the list of known hosts.

Last login: Tue Sep 14 14:36:39 2021 from 172.31.42.104

Failed to log in 0 time(s)

ISE31-2/admin#

참고: SSH를 통해 ISE에 액세스하는 데 약 20분이 걸립니다. ISE에 대한 연결이 "권한이 거부됨(publickey)"과 함께 실패할 때까지는. 오류 메시지.

서비스가 실행 중인지 확인하려면 show application status ise를 사용합니다.

ISE31-2/admin# show application status ise

ISE PROCESS NAME STATE PROCESS ID

--------------------------------------------------------------------

Database Listener running 27703

Database Server running 127 PROCESSES

Application Server running 47142

Profiler Database running 38593

ISE Indexing Engine running 48309

AD Connector running 56223

M&T Session Database running 37058

M&T Log Processor running 47400

Certificate Authority Service running 55683

EST Service running

SXP Engine Service disabled

TC-NAC Service disabled

PassiveID WMI Service disabled

PassiveID Syslog Service disabled

PassiveID API Service disabled

PassiveID Agent Service disabled

PassiveID Endpoint Service disabled

PassiveID SPAN Service disabled

DHCP Server (dhcpd) disabled

DNS Server (named) disabled

ISE Messaging Service running 30760

ISE API Gateway Database Service running 35316

ISE API Gateway Service running 44900

Segmentation Policy Service disabled

REST Auth Service disabled

SSE Connector disabled

Hermes (pxGrid Cloud Agent) Service disabled

ISE31-2/admin#

참고: ISE 서비스가 실행 중인 상태로 전환하기 위해 SSH를 사용할 수 있으므로 약 10-15분이 소요됩니다.

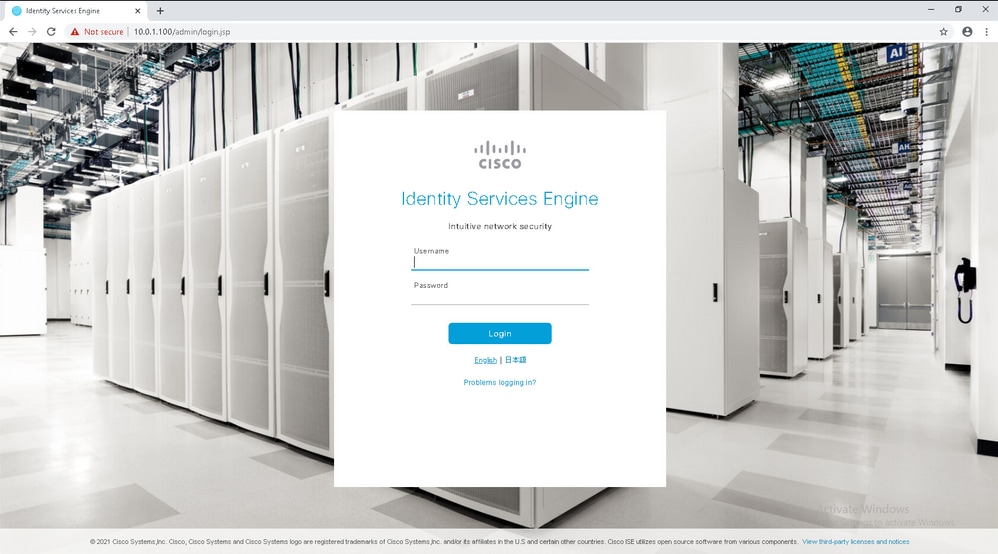

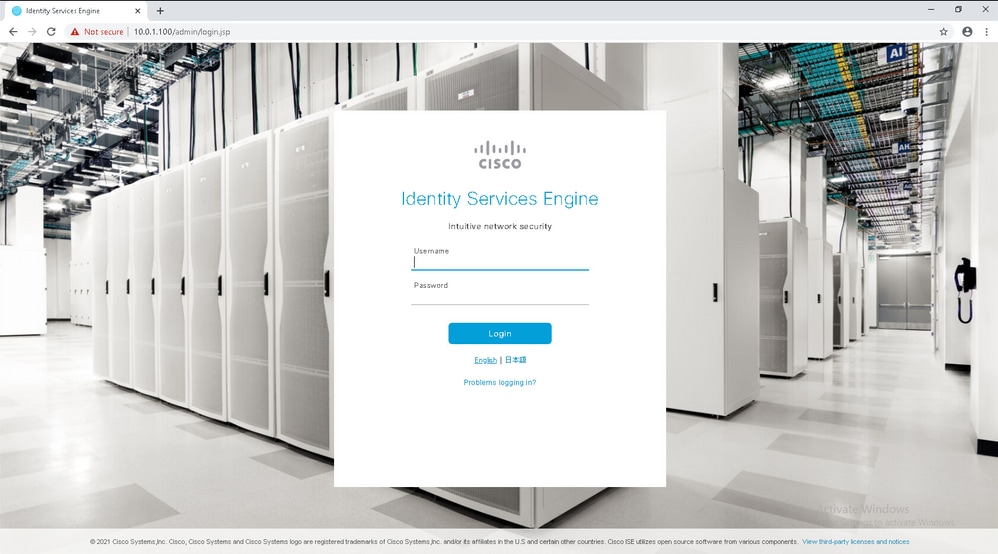

애플리케이션 서버가 실행 중인 경우 이미지에 표시된 대로 GUI를 통해 ISE에 액세스할 수 있습니다.

6단계. AWS에서 온프레미스 ISE와 ISE 간에 분산 배포를 구성합니다.

On-Prem ISE에 로그인하고 Administration(관리) > System(시스템) > Deployment(구축)로 이동합니다. 노드를 선택하고 Make Primary(기본 노드 만들기)를 선택합니다. Administration(관리) > System(시스템) > Deployment(구축)로 다시 이동하고 Register(등록)를 선택합니다. AWS, GUI 사용자 이름 및 비밀번호에서 ISE의 호스트 FQDN을 구성합니다. 다음을 클릭합니다.

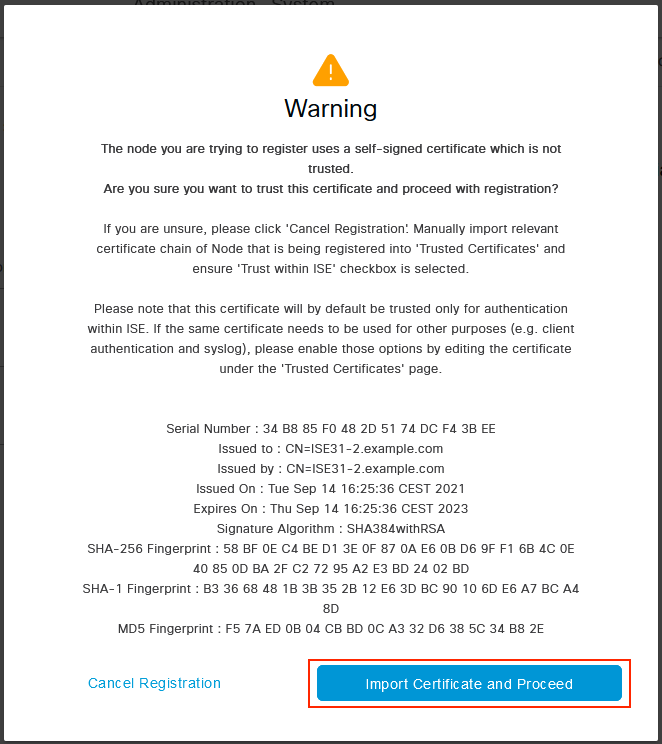

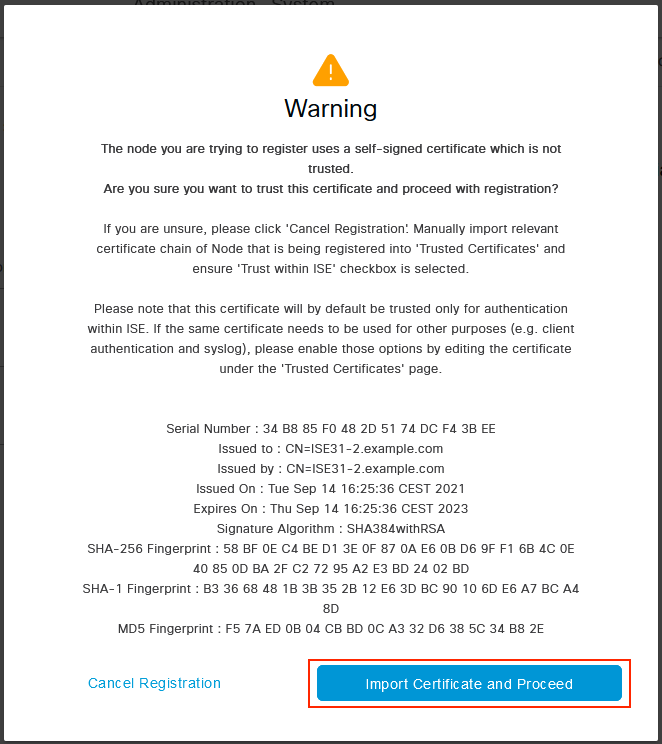

이 토폴로지에서는 자체 서명 인증서가 사용되므로, 관리자 인증서를 Trusted Store Select Import Certificate and Proceed(신뢰할 수 있는 저장소 선택 인증서 가져오기 및 계속)로 교차 가져오기에 사용합니다.

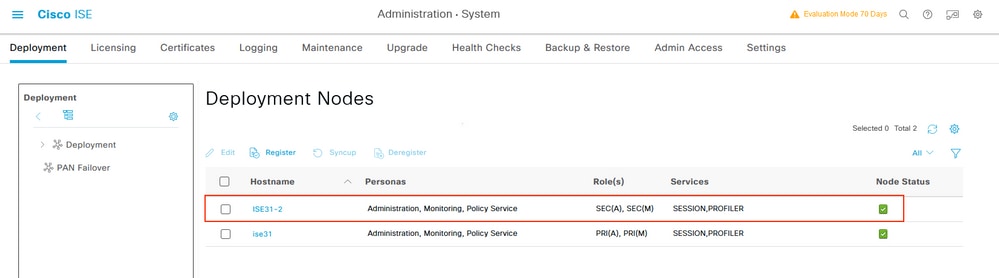

원하는 Personas(페르소나)를 선택하고 Submit(제출)을 클릭합니다.

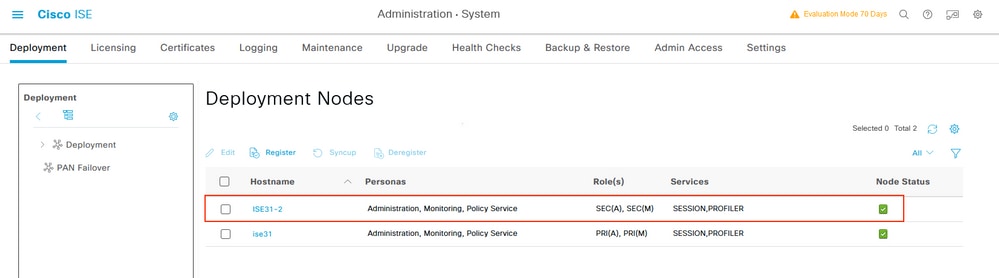

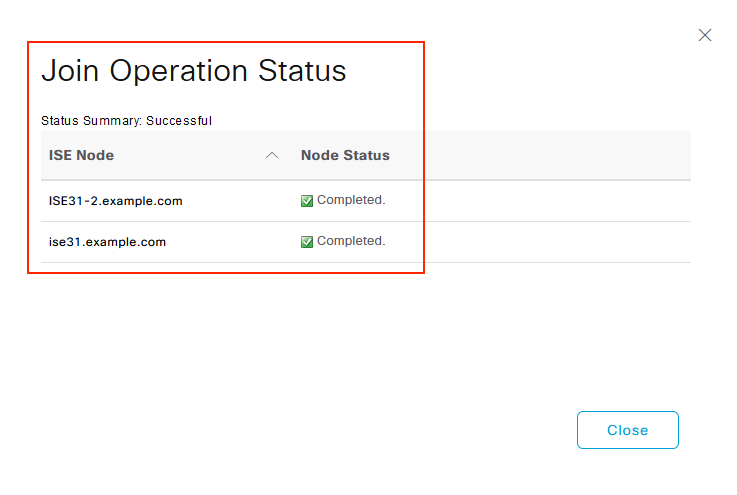

동기화가 완료되면 노드가 연결된 상태로 전환되고 녹색 확인란이 표시됩니다.

7단계. ISE 구축을 온프레미스 AD와 통합

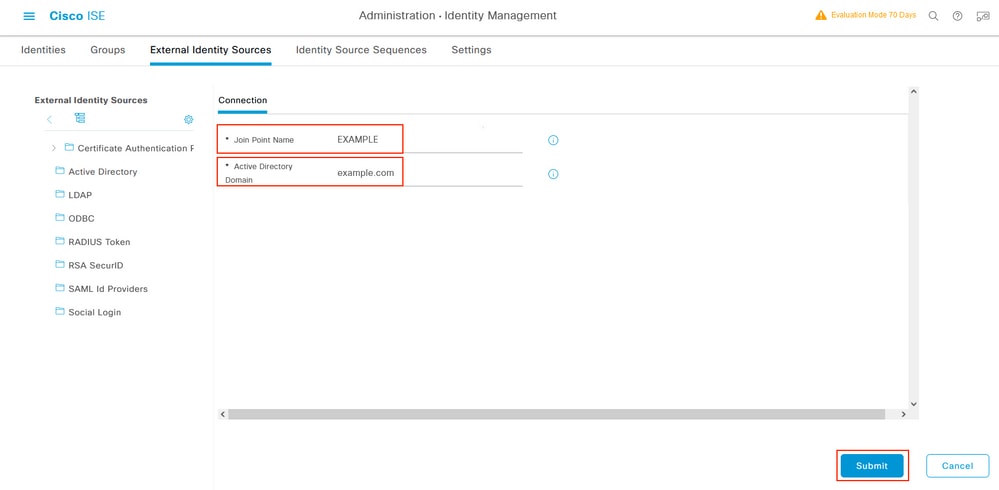

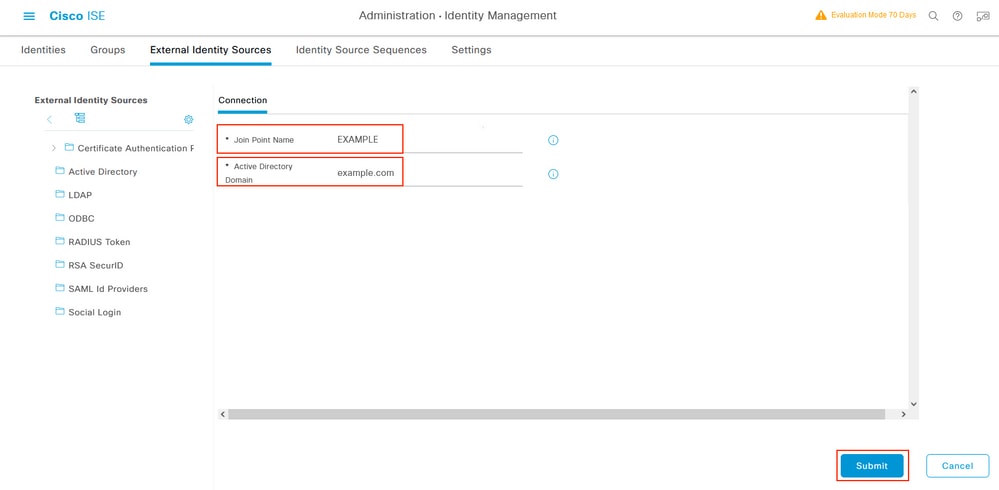

Administration(관리) > Identity Management(ID 관리) > External Identity Sources(외부 ID 소스)로 이동합니다. Active Directory를 선택하고 Add를 선택합니다.

Joint Point Name 및 Active Directory Domain을 구성하고 Submit(제출)을 선택합니다.

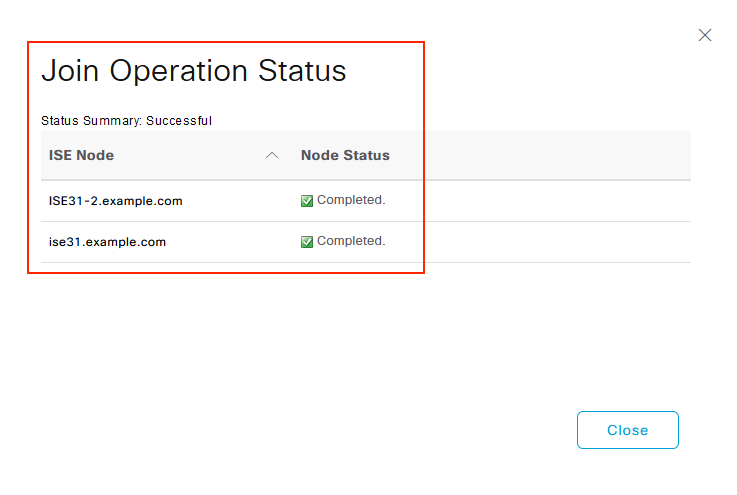

두 노드를 모두 Active Directory와 통합하려면 예를 선택합니다.

AD 사용자 이름 및 암호를 입력하고 확인을 클릭합니다. ISE 노드가 Active Directory와 성공적으로 통합되면 노드 상태가 완료됨으로 변경됩니다.

제한 사항

AWS 제한 사항에 대한 ISE의 경우 ISE 관리 설명서의 알려진 제한 사항 섹션을 참조하십시오.

다음을 확인합니다.

이 섹션을 사용하여 컨피그레이션이 제대로 작동하는지 확인합니다.

AWS에 있는 ISE PSN에서 인증이 수행되는지 확인하려면 Operations(운영) > Radius(Radius) > Live Logs(라이브 로그)로 이동하고 AWS PSN의 Server(서버) 열 ISE를 확인합니다.

문제 해결

이 섹션에서는 컨피그레이션 문제를 해결하는 데 사용할 수 있는 정보를 제공합니다.

CloudFormation 스택 생성 실패

여러 가지 이유로 인해 CloudFormation 스택 생성이 실패할 수 있습니다. 그 중 하나는 ISE의 관리 네트워크와 다른 VPN에서 보안 그룹을 선택하는 것입니다. 오류는 이미지의 오류와 같습니다.

해결책:

동일한 VPC에서 보안 그룹을 선택해야 합니다. VPC 서비스 아래의 보안 그룹으로 이동하고 보안 그룹 ID를 메모하고, 보안 그룹 ID가 올바른 VPC(ISE가 상주하는)에 해당하는지 확인하고 VPC ID를 확인합니다.

연결 문제

AWS에서 ISE에 대한 연결이 작동하지 않을 수 있는 여러 문제가 있을 수 있습니다.

1. 잘못 구성된 보안 그룹으로 인한 연결 문제

해결책: 보안 그룹이 잘못 구성된 경우 온프레미스 네트워크 또는 AWS 네트워크 내에서도 ISE에 연결할 수 없습니다. 필요한 프로토콜 및 포트가 ISE 네트워크와 연결된 보안 그룹에서 허용되는지 확인합니다. 열려는 필수 포트에 대해서는 ISE 포트 참조를 참조하십시오.

2. 잘못 구성된 라우팅으로 인한 연결 문제

해결책: 토폴로지의 복잡성으로 인해 온프레미스 네트워크와 AWS 간의 일부 경로를 놓치기 쉽습니다. ISE 기능을 사용하기 전에 엔드 투 엔드 연결이 제대로 되어 있는지 확인하십시오.

부록

스위치 AAA/Radius 관련 컨피그레이션

aaa new-model

!

!

aaa group server radius ISE-Group

server name ISE31-2

server name ISE31-1

!

aaa authentication dot1x default group ISE-Group

aaa authorization network default group ISE-Group

aaa accounting dot1x default start-stop group ISE-Group

!

aaa server radius dynamic-author

client 172.18.5.100 server-key cisco

client 10.0.1.100 server-key cisco

!

aaa session-id common

!

dot1x system-auth-control

!

vlan 1805

!

interface GigabitEthernet1/0/2

description VMWIN10

switchport access vlan 1805

switchport mode access

authentication host-mode multi-auth

authentication order dot1x mab

authentication priority dot1x mab

authentication port-control auto

mab

dot1x pae authenticator

!

interface Vlan1805

ip address 172.18.5.3 255.255.255.0

!

!

radius server ISE31-1

address ipv4 172.18.5.100 auth-port 1645 acct-port 1646

key cisco

!

radius server ISE31-2

address ipv4 10.0.1.100 auth-port 1645 acct-port 1646

key cisco

피드백

피드백