소개

이 문서에서는 Fortigate Firewall로 Secure Access를 구성하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- Fortigate 7.4.x 버전 방화벽

- 보안 액세스

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

- 클라이언트리스 ZTNA

사용되는 구성 요소

이 문서의 정보는 다음을 기반으로 합니다.

- Fortigate 7.4.x 버전 방화벽

- 보안 액세스

- Cisco Secure Client - VPN

- Cisco Secure Client - ZTNA

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

Cisco는 온프레미스 및 클라우드 기반 프라이빗 애플리케이션을 보호하고 액세스를 제공하도록 Secure Access를 설계했습니다. 또한 네트워크에서 인터넷으로의 연결도 보호합니다. 이는 여러 보안 방법 및 레이어의 구현을 통해 달성되며, 모두 클라우드를 통해 정보에 액세스할 때 정보를 보존하는 데 목적이 있습니다.

구성

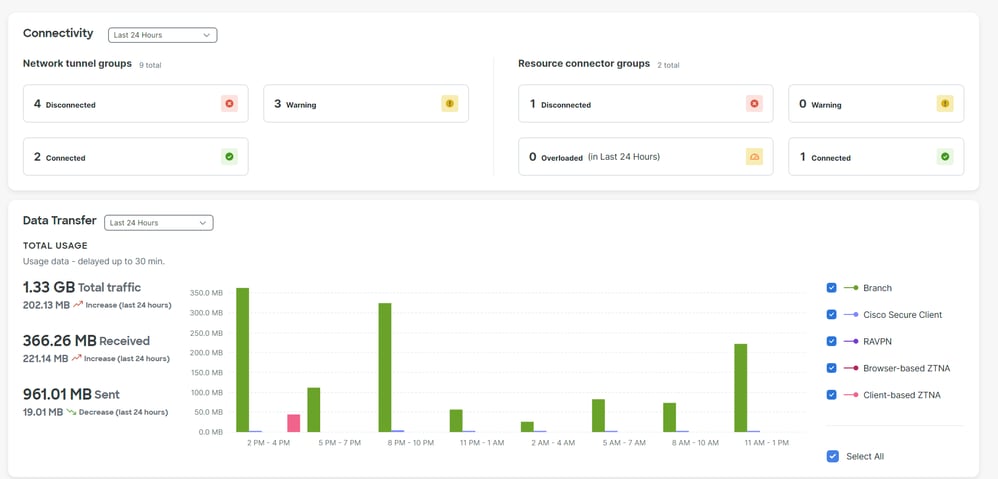

보안 액세스에서 VPN 구성

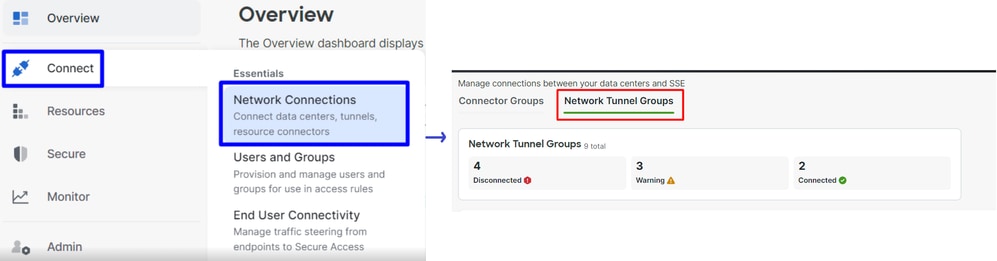

Secure Access의 관리자 패널로 이동합니다.

- 클릭

Connect > Network Connections > Network Tunnels Groups

- 에서

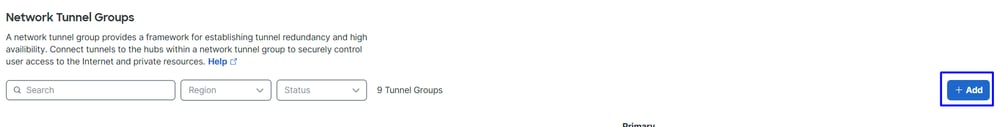

Network Tunnel Groups클릭 + Add

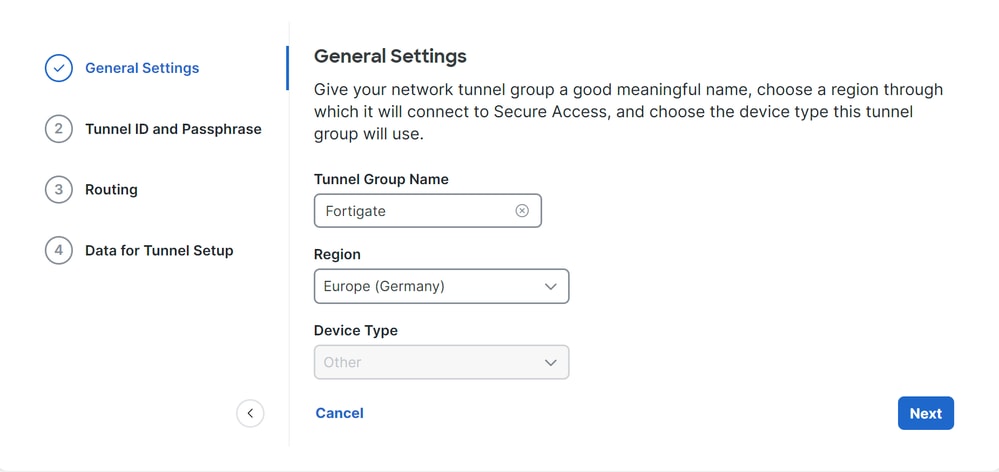

- 구성

Tunnel Group Name, Region및 Device Type

- 을 클릭합니다

Next

참고: 방화벽 위치에서 가장 가까운 지역을 선택합니다.

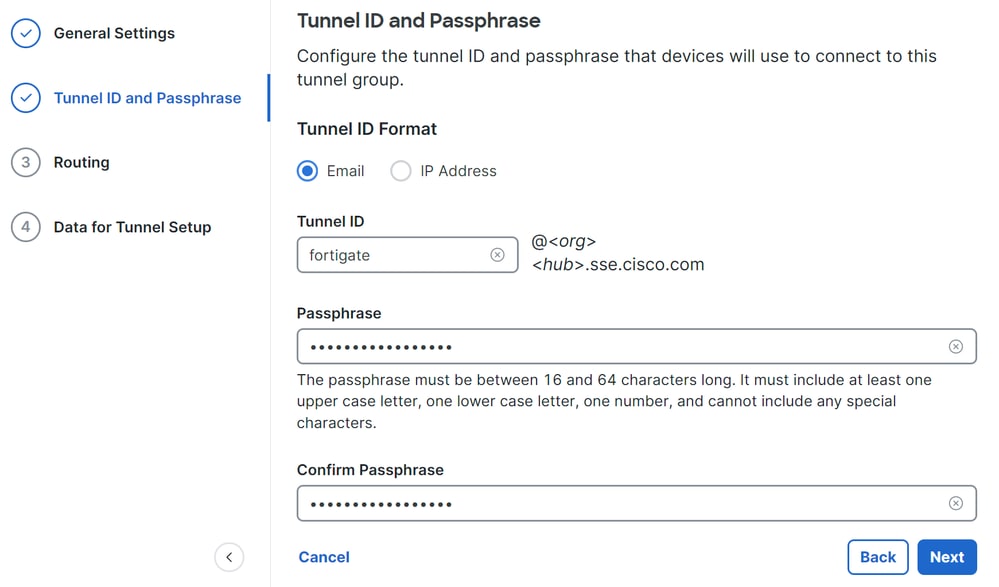

- 및 를

Tunnel ID Format구성합니다 Passphrase

- 을 클릭합니다

Next

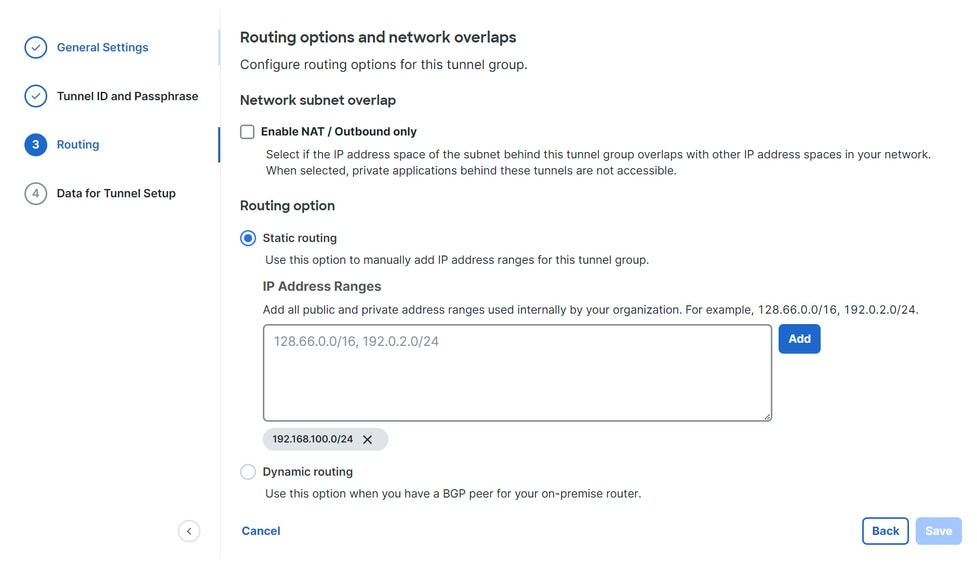

- 네트워크에서 구성했으며 Secure Access를 통해 트래픽을 전달하려는 IP 주소 범위 또는 호스트를 구성합니다

- 을 클릭합니다

Save

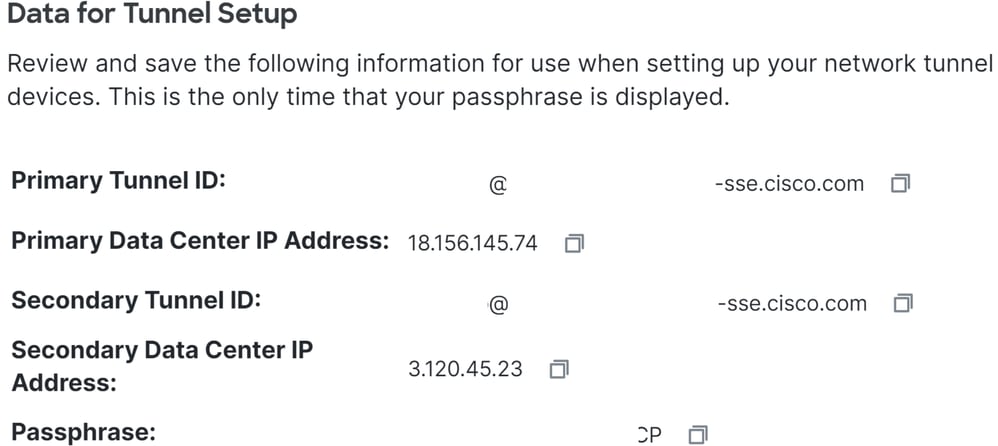

터널에 대한 정보Save가 표시되면 다음 단계를 위해 해당 정보를 저장하십시오. Configure the VPN Site to Site on Fortigate.

터널 데이터

Fortigate에서 VPN 사이트 대 사이트 구성

Fortigate 대시보드로 이동합니다.

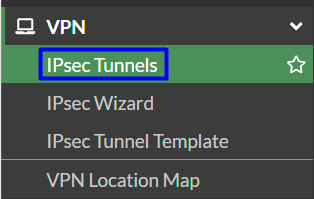

- 을 클릭합니다

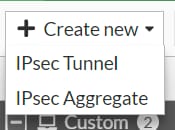

VPN > IPsec Tunnels

- 을 클릭합니다

Create New > IPsec Tunnels

- 를

Custom클릭하고 을 Name 구성한 다음 을 Next클릭합니다.

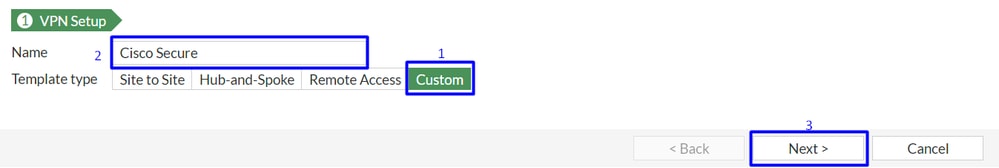

다음 그림에서는 부품에 대한 설정을 구성하는 방법을 Network 보여줍니다.

네트워크

Network

IP Version : IPv4Remote Gateway : 고정 IP 주소IP Address: 터널 데이터 단계에서Primary IP Datacenter IP Address,지정된 IP 사용Interface : 터널을 설정하기 위해 사용하려는 WAN 인터페이스를 선택합니다Local Gateway : 기본값으로 사용 안 함Mode Config : 기본값으로 사용 안 함NAT Traversal : EnableKeepalive Frequency : 10Dead Peer Detection : 유휴 상태DPD retry count : 3DPD retry interval : 10Forward Error Correction : 확인란을 선택하지 마십시오. Advanced...: 이미지로 구성합니다.

이제 IKE를 Authentication구성합니다.

인증

Authentication

Method : 사전 공유 키를 기본값으로Pre-shared Key : 터널 데이터 Passphrase단계에서 지정된 데이터 사용

IKE

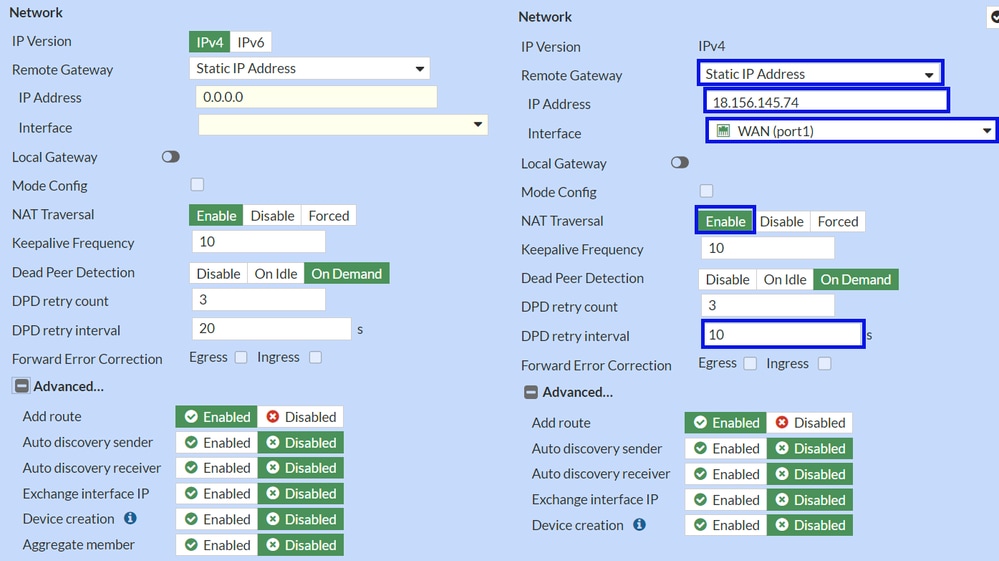

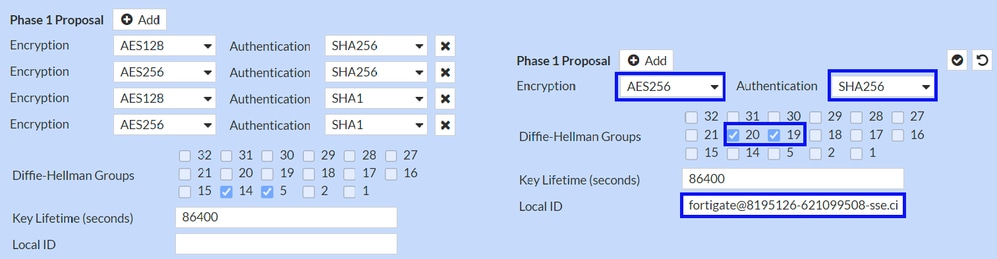

이제 를 Phase 1 Proposal구성합니다.

1단계 제안

Phase 1 Proposal

Encryption Authentication Diffie-Hellman Groups Key Lifetime (seconds) Local ID Primary Tunnel ID

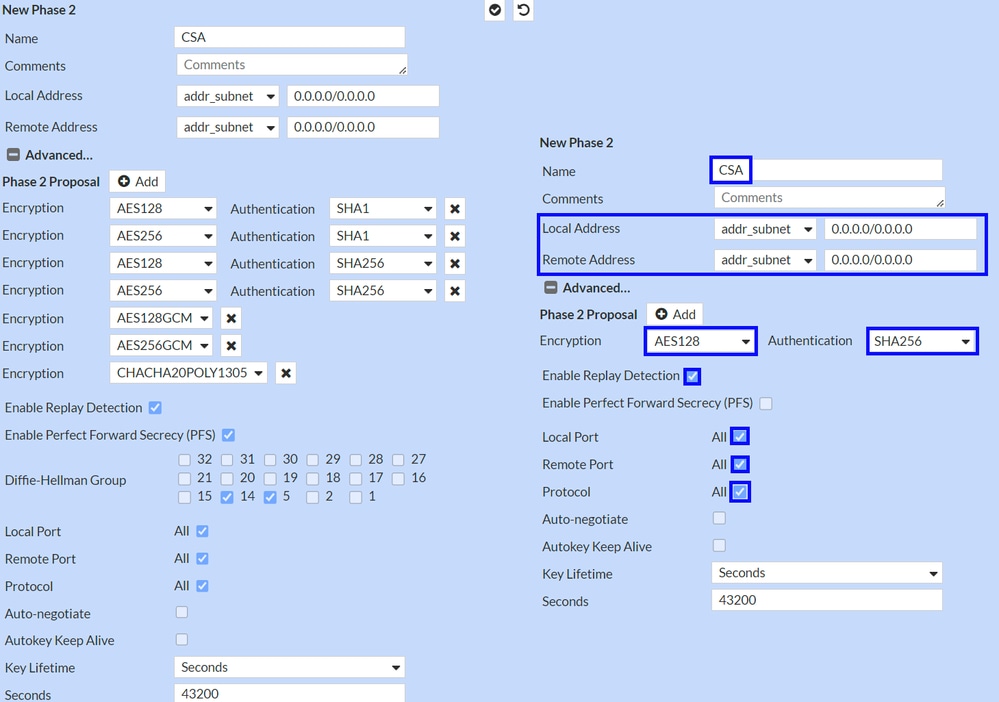

이제 를 Phase 2 Proposal구성합니다.

2단계 제안

New Phase 2

Name : 기본값으로 설정(VPN 이름에서 가져옴)Local Address : 기본값으로 설정(0.0.0.0/0.0.0.0)Remote Address : 기본값으로 설정(0.0.0.0/0.0.0.0)

Advanced

Encryption : AES128 선택Authentication : SHA256을 선택합니다Enable Replay Detection : 기본값으로 설정(활성화됨)Enable Perfect Forward Secrecy (PFS) : 확인란 선택 취소Local Port : 기본값으로 설정(활성화됨)Remote Port: 기본값으로 설정(활성화됨)Protocol : 기본값으로 설정(활성화됨)Auto-negotiate : 기본값으로 설정(표시 안 함)Autokey Keep Alive : 기본값으로 설정(표시 안 함)Key Lifetime : Let as default(초)Seconds : 기본값으로 설정(43200)

그런 다음 확인을 클릭합니다. 몇 분 후 Secure Access를 통해 VPN이 설정되었음을 확인할 수 있으며 다음 단계로 계속할 수 있습니다. Configure the Tunnel Interface.

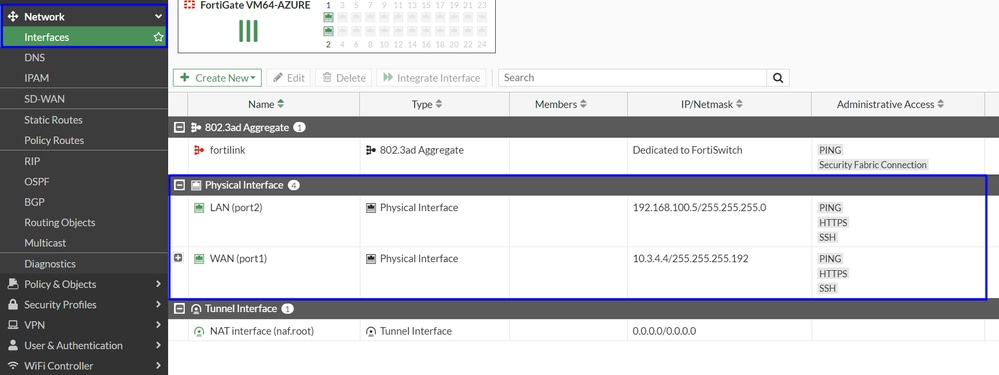

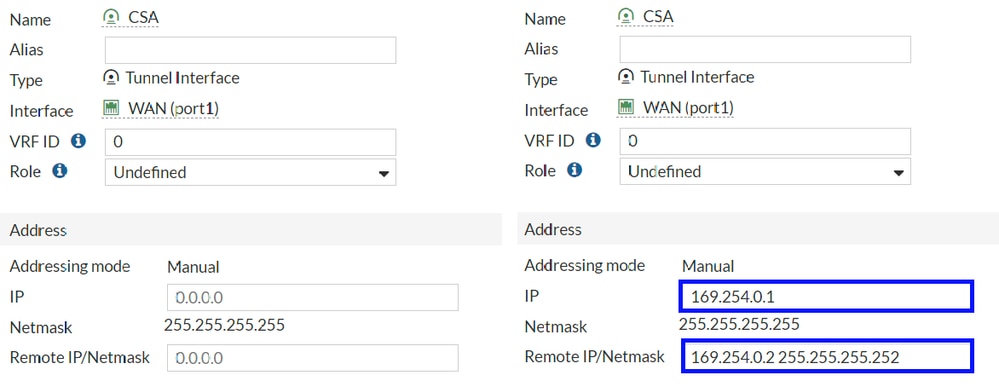

터널 인터페이스 구성

터널이 생성되면 Secure Access와 통신하기 위해 WAN 인터페이스로 사용 중인 포트 뒤에 새 인터페이스가 있음을 알 수 있습니다.

확인하려면 로 이동하십시오Network > Interfaces.

Secure Access와 통신하는 데 사용하는 포트를 확장합니다. 이 경우에는 인터페이스가 WAN 됩니다.

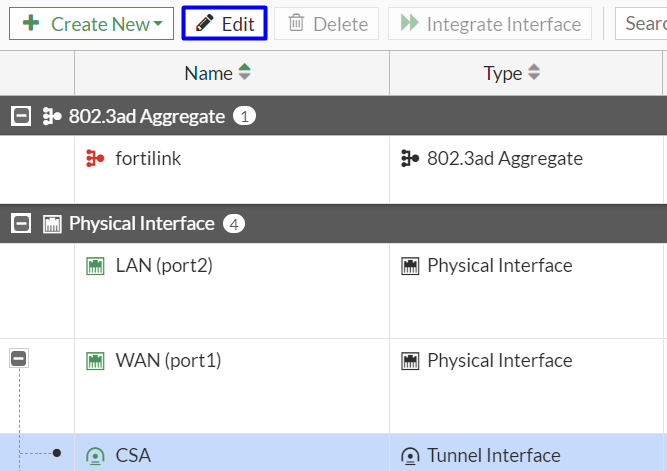

- 을 클릭하고 을

Tunnel Interface 클릭합니다. Edit

Interface Configuration IPRemote IP/Netmask : 원격 IP를 인터페이스 IP의 다음 IP로 구성하고 넷마스크 30(169.254.0.2 255.255.255.252)을 사용합니다

그런 다음 OK 을 클릭하여 컨피그레이션을 저장하고 다음 단계(Configure Policy Route Origin-based routing)를 진행합니다.

경고: 이 부분이 끝나면 디바이스에서 Secure Access로의 트래픽 및 Secure Access에서 트래픽을 라우팅할 네트워크에 대한 트래픽을 허용하거나 허용하려면 FortiGate에서 방화벽 정책을 구성해야 합니다.

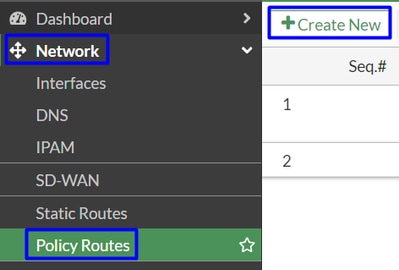

정책 경로 구성

이 시점에서는 VPN이 Secure Access로 구성 및 설정되어 있습니다. 이제 트래픽을 Secure Access로 다시 라우팅하여 트래픽을 보호하거나 FortiGate 방화벽 뒤에서 개인 애플리케이션에 액세스해야 합니다.

- 로 이동합니다

Network > Policy Routes

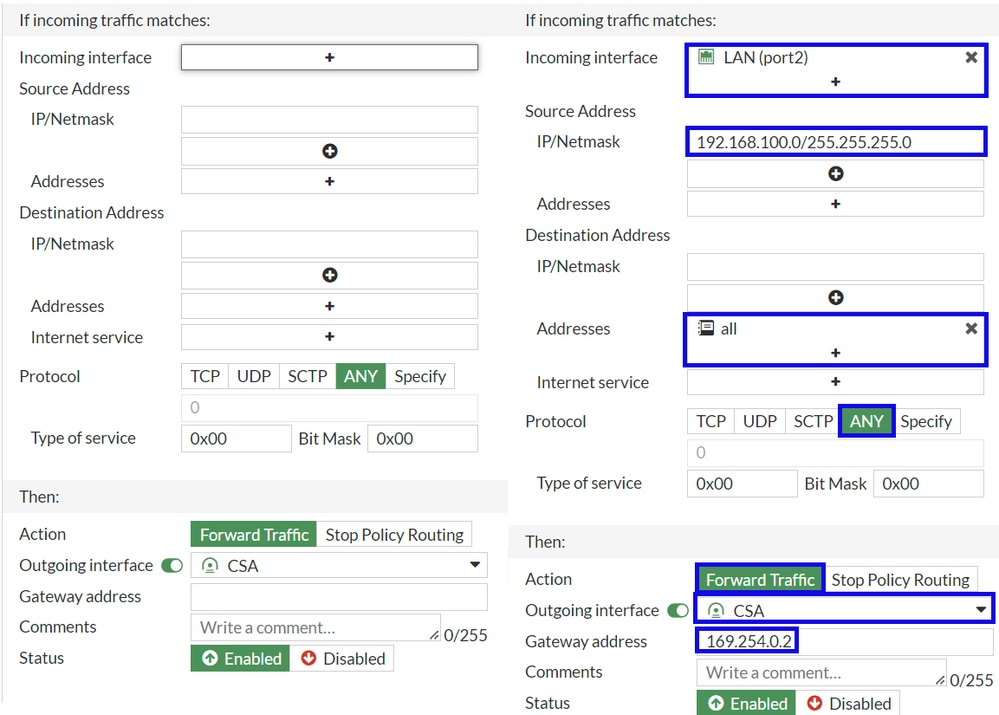

If Incoming traffic matches

Incoming Interface : 트래픽을 Secure Access(Origin of traffic)로 다시 라우팅할 계획인 인터페이스에서 인터페이스를 선택합니다

Source Address

IP/Netmask : 인터페이스의 서브넷만 라우팅하는 경우 이 옵션을 사용합니다Addresses : 객체가 생성되었고 트래픽의 소스가 여러 인터페이스 및 여러 서브넷에서 오는 경우 이 옵션을 사용합니다

Destination Addresses

Addresses: 선택 allProtocol: 선택 ANY

Then

Action: Choose Forward Traffic

Outgoing Interface : Configure Tunnel Interface(터널 인터페이스 구성) 단계에서 수정한 터널 인터페이스를 선택합니다Gateway Address: RemoteIPNetmask 단계에서 구성한 원격 IP를 구성합니다Status : Enabled(활성화됨)를 선택합니다

컨피그레이션OK을 저장하려면 클릭합니다. 이제 디바이스 트래픽이 Secure Access로 다시 라우팅되었는지 확인할 준비가 되었습니다.

다음을 확인합니다.

시스템의 트래픽이 Secure Access로 다시 라우팅되었는지 확인하려면 두 가지 옵션이 있습니다. 인터넷에서 확인하고 공용 IP를 확인하거나 다음 명령을 curl로 실행할 수 있습니다.

C:\Windows\system32>curl ipinfo.io

{

"ip": "151.186.197.1",

"city": "Frankfurt am Main",

"region": "Hesse",

"country": "DE",

"loc": "50.1112,8.6831",

"org": "AS16509 Amazon.com, Inc.",

"postal": "60311",

"timezone": "Europe/Berlin",

"readme": "https://ipinfo.io/missingauth"

}

트래픽을 볼 수 있는 공개 범위는 다음과 같습니다.

Min Host: 151.186.176.1

Max Host :151.186.207.254

참고: 이러한 IP는 변경될 수 있으며, 이는 Cisco가 향후 이 범위를 확장할 수 있음을 의미합니다.

공용 IP가 변경되면 Secure Access에 의해 보호됩니다. 이제 Secure Access 대시보드에서 프라이빗 애플리케이션을 구성하여 VPNaaS 또는 ZTNA에서 애플리케이션에 액세스할 수 있습니다.