소개

이 문서에서는 ESA(Email Security Appliance)와 SAML(Security Assertion Markup Language) 인증을 위한 OKTA의 통합에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- 액티브 디렉토리

- Cisco Email Security Appliance 13.x.x 이상 버전

- 옥타

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

OKTA는 SAML 인증에 보안 계층을 추가하는 2단계 인증 서비스 공급자입니다.

SAML은 인증을 위한 페더레이션 방법입니다. 보안 액세스를 제공하고 ID 제공자와 서비스 제공자를 분리하기 위해 개발되었습니다.

IdP(Identity Provider)는 인증을 허용하기 위해 사용자의 모든 정보를 저장하는 ID입니다. 즉, OKTA는 인증 요청을 확인 및 승인할 수 있는 모든 사용자 정보를 가지고 있습니다.

SP(Service Provider)는 ESA입니다.

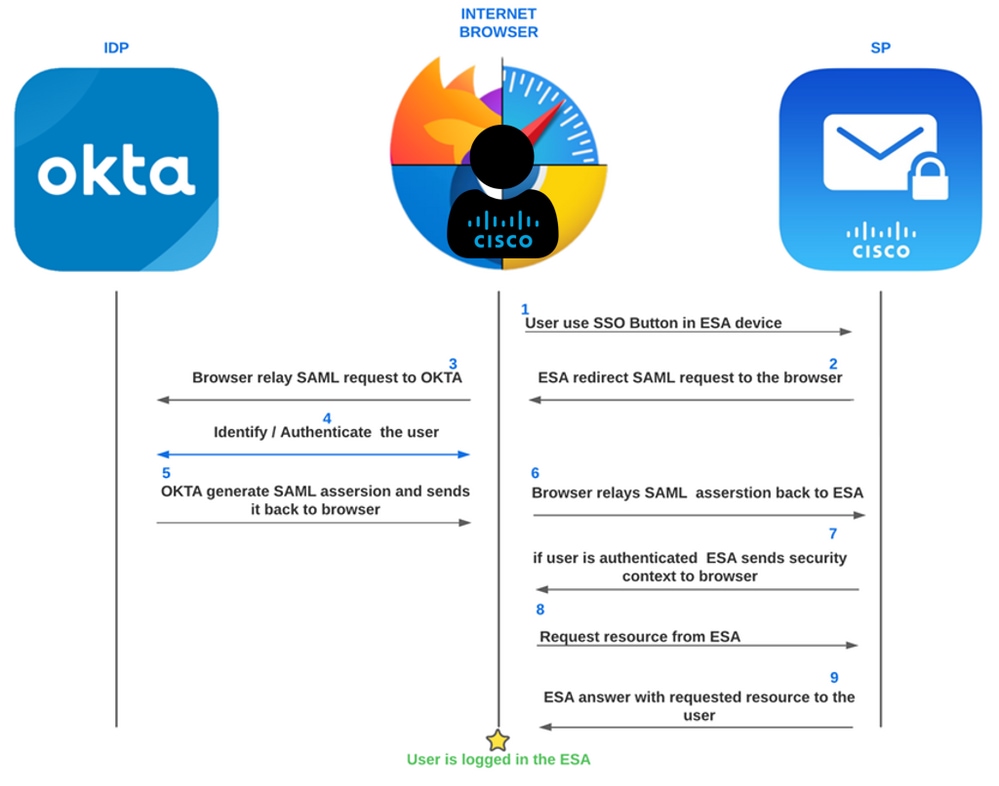

ESA OKTA SAML 프로세스

ESA OKTA SAML 프로세스

구성

OKTA 컨피그레이션

- OKTA 생성

Application. 다음으로 이동 Applications.

시작

시작

- 클릭

Create App Integration.

Okta 통합 프로세스

Okta 통합 프로세스

- 선택

SAML 2.0 그림에 표시된 것과 같습니다.

옥타 SAML 2.0

옥타 SAML 2.0

- 통합에 대한 컨피그레이션을 수정하고 가시성에 대한 통합, 로고 및 옵션에 대한 이름을 구성합니다. 클릭

next그림에 표시된 것과 같습니다.

Okta 응용 프로그램 이름

Okta 응용 프로그램 이름

- 이 단계에서는 사용자가 SAML에서 올바른 매개변수를 인증하고 전송하도록 허용하기 위해 IdP의 가장 중요한 부분을 구성합니다.

Okta 컨피그레이션

Okta 컨피그레이션

- Single Sign-on URL: SAML assertion이 HTTP POST와 함께 전송되는 위치입니다. 이를 애플리케이션의 SAML Assertion ACS(Consumer Service) URL이라고도 합니다.

이는 OKTA 작동 방식에 대한 5단계와 6단계의 이미지에 사용됩니다.

- Recipient URL(수신자 URL) 및 Destination URL(대상 URL)에 이 옵션을 사용합니다. 해당 옵션을 표시합니다.

- 대상 그룹 URI(SP Entity ID): SAML 어설션의 대상 항목인 응용 프로그램 정의 고유 식별자입니다. 이는 대개 애플리케이션의 SP 엔티티 ID입니다. Single Sign-On URL로 동일하게 구성합니다.

- 애플리케이션 사용자 이름: 사용자 애플리케이션 사용자 이름에 대한 기본값을 결정합니다. 애플리케이션 사용자 이름은 assertion subject 문에 사용됩니다. 이메일 사용.

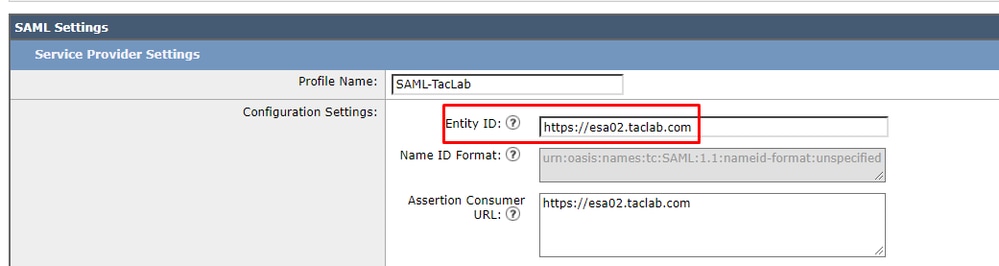

이를 위해서는 동일한 ESA를 System Administration > SAML > Service Provider Settings.

ESA SAML 설정

ESA SAML 설정

참고: 로그인 URL 및 대상 그룹 URI는 ESA 로그인 URL과 동일해야 합니다.

- 이름 ID 형식: 어설션 제목 문에 대한 SAML 처리 규칙 및 제약 조건을 식별합니다. 응용 프로그램에서 명시적으로 특정 형식을 요구하지 않는 경우 'Unspecified'의 기본값을 사용합니다. 이름 ID 형식은 지정되지 않으며 ESA에는 지정된 ID 형식이 필요하지 않습니다.

ESA 이름 ID 형식

ESA 이름 ID 형식

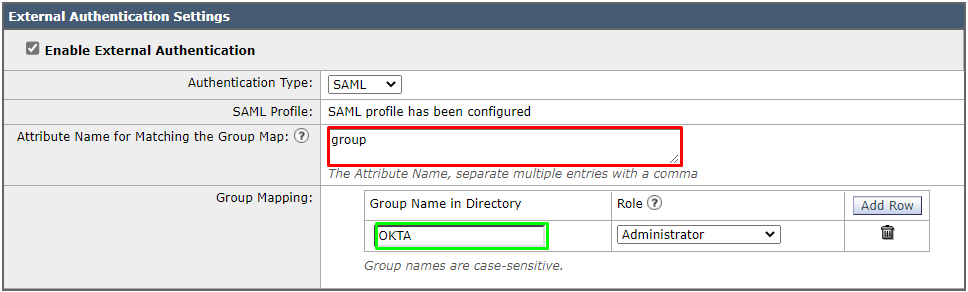

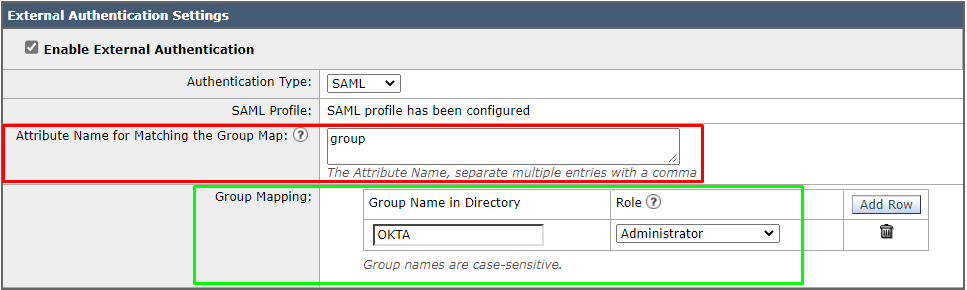

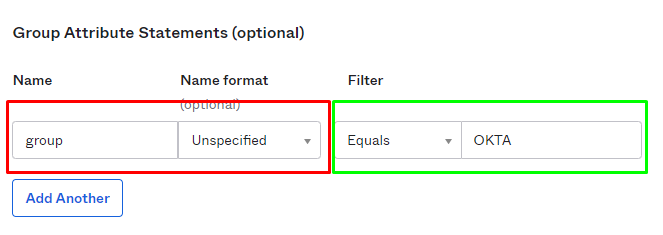

- 다음 단계에서는 ESA가 그룹에서 선택한 사용자와 일치하도록 IdP에서 수신한 매개변수를 검색하는 방법을 구성합니다.

5단계의 동일한 창에서 Group Attribute Statements 인증을 허용하기 위해 다음 매개변수를 구성합니다.

OKTA 그룹 특성 문

OKTA 그룹 특성 문

- Name(이름): ESA에서 사용하는 단어를

External Authentication Settigns SAML(대/소문자 구분)을 통해 확인할 수 있습니다.

- 필터: 구성

equals 및 ESA 디바이스에서 일치하는 항목을 만드는 데 사용할 그룹의 이름 External Authentication Settings.

(다음 이미지는 ESA의 컨피그레이션 부분을 완료했을 때의 모습을 보여주는 예입니다.)

ESA SAML 외부 인증 컨피그레이션

ESA SAML 외부 인증 컨피그레이션

- 확인 단계에 대해서만 SAML Assertion 미리 보기를 확인합니다.

OKTA 메타데이터 정보

OKTA 메타데이터 정보

그런 다음 next.

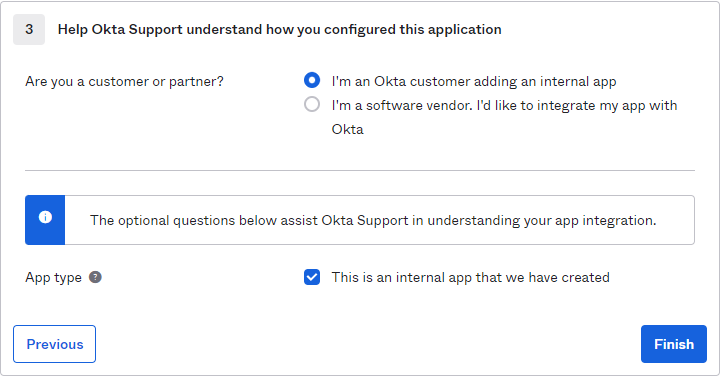

- OKTA에서 애플리케이션을 마무리하기 위해 다음 이미지에 표시된 것처럼 매개변수를 구성할 수 있습니다.

앱 통합을 마무리하는 Okta

앱 통합을 마무리하는 Okta

다음을 클릭합니다. Finish 를 클릭합니다.

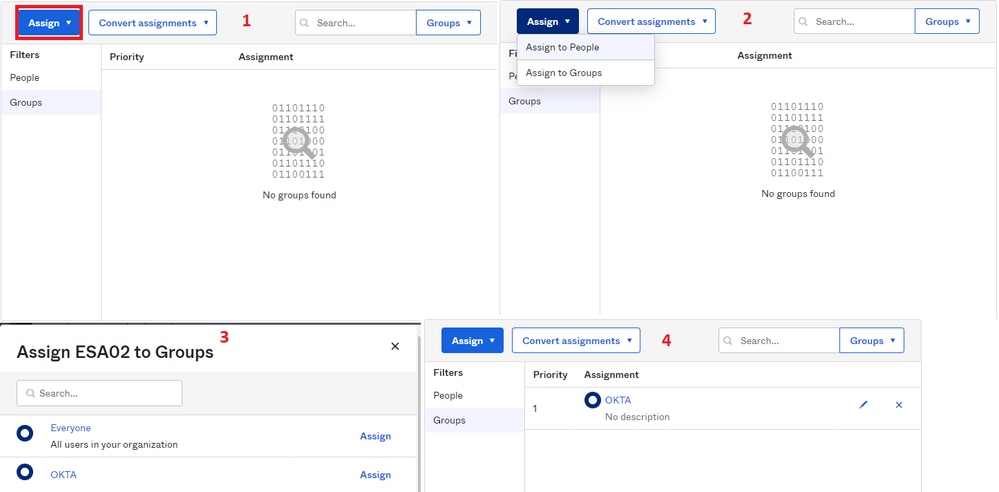

- OKTA에서 컨피그레이션을 완료하려면 응용 프로그램으로 이동하여 응용 프로그램에서 인증을 허용하는 할당 및 사용자 또는 그룹을 선택해야 합니다.

OKTA 사용자 그룹 할당

OKTA 사용자 그룹 할당

- 결과는 이 그림과 같습니다.

OKTA 할당 그룹

OKTA 할당 그룹

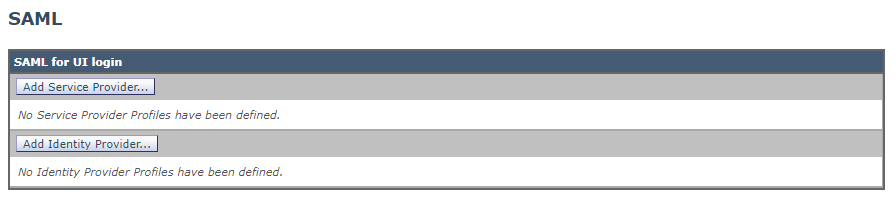

ESA 컨피그레이션

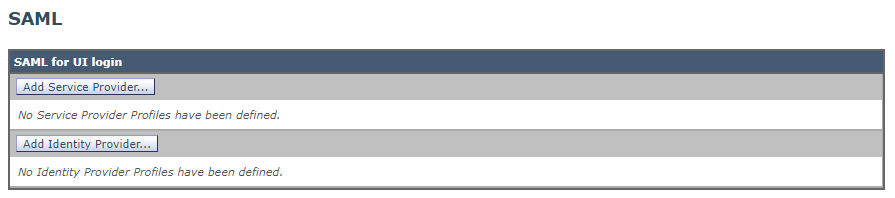

- SAML 설정을 구성합니다. 다음으로 이동

System Administration > SAML.

ESA SAML 컨피그레이션

ESA SAML 컨피그레이션

- 선택

Add Service Provider 이전 이미지와 같습니다.

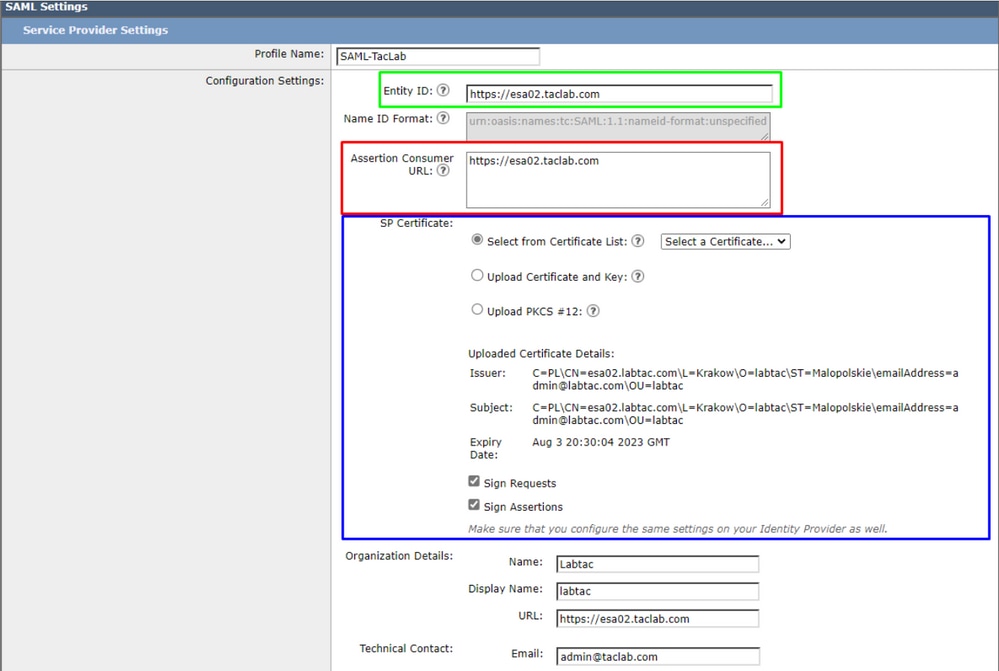

ESA SAML 설정

ESA SAML 설정

- 엔티티 ID: 서비스 공급자 엔티티 ID는 서비스 공급자를 고유하게 식별하는 데 사용됩니다. 서비스 공급자 엔티티 ID의 형식은 일반적으로 URI입니다.

참고: 이 매개변수는 ESA와 OKTA에서 동일해야 합니다.

ESA 엔티티 ID

ESA 엔티티 ID

- Assertion Consumer URL(어설션 소비자 URL): Assertion Consumer URL은 인증 성공 후 ID 공급자가 SAML 어설션을 보내야 하는 URL입니다. 어플라이언스의 웹 인터페이스에 액세스하기 위해 사용하는 URL은 Assertion Consumer URL과 동일해야 합니다. ID 공급자에서 서비스 공급자 설정을 구성하는 동안 이 값이 필요합니다.

참고: 이 매개변수는 ESA 및 OKTA에서 동일해야 합니다.

ESA 어설션 URL

ESA 어설션 URL

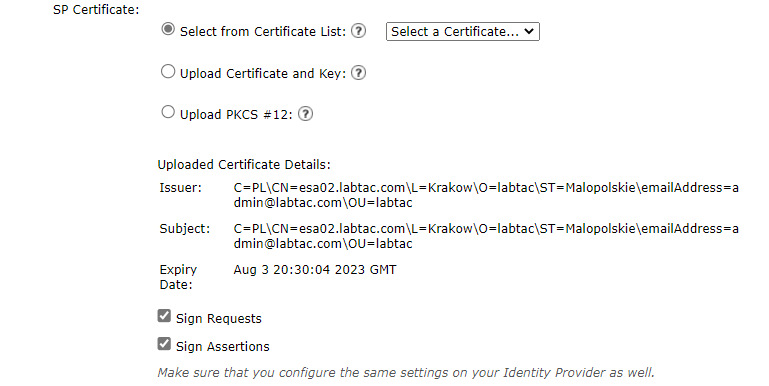

- SP 인증서: 어설션 소비자 URL을 구성한 호스트 이름에 대한 인증서입니다.

ESA 인증서

ESA 인증서

Cisco의 UCS 솔루션을 openssl Windows나 Linux에서 실행됩니다. 자체 서명 인증서를 구성하려면 다음 단계를 통해 이를 수행하거나 인증서를 사용할 수 있습니다.

1. 개인 키를 만듭니다. 이는 암호화 또는 암호 해독을 활성화하는 데 도움이 됩니다.

openssl genrsa -out domain.key 2048

2. CSR(Certificate Signing Request)을 생성합니다.

openssl req -key domain.key -new -out domain.csr

3. 자체 서명 인증서를 만듭니다.

openssl x509 -signkey domain.key -in domain.csr -req -days 365 -out domain.crt

며칠을 더 원할 경우 다음 날짜 이후에 값을 변경할 수 있습니다 -days .

참고: 모범 사례에 따르면 인증서에 5년을 초과해서는 안 됩니다.

그런 다음 옵션에서 ESA에 업로드할 인증서와 키를 보유하게 됩니다 upload certificate and key.

참고: 인증서를 PKCS #12 형식으로 업로드하려는 경우 3단계 이후에 생성할 수 있습니다.

(선택 사항) PEM 형식에서 PKCS#12 형식으로 변경합니다.

openssl pkcs12 -inkey domain.key -in domain.crt -export -out domain.pfx

조직 세부사항의 경우 원하는 대로 입력하고 제출을 클릭합니다.

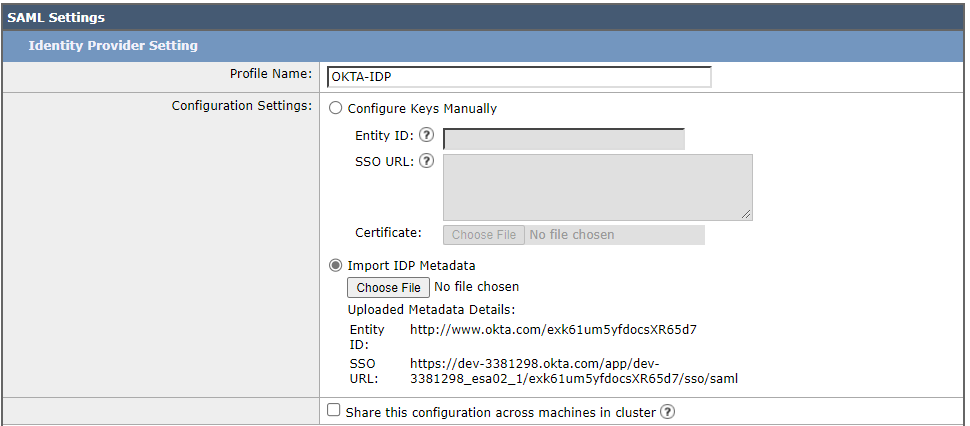

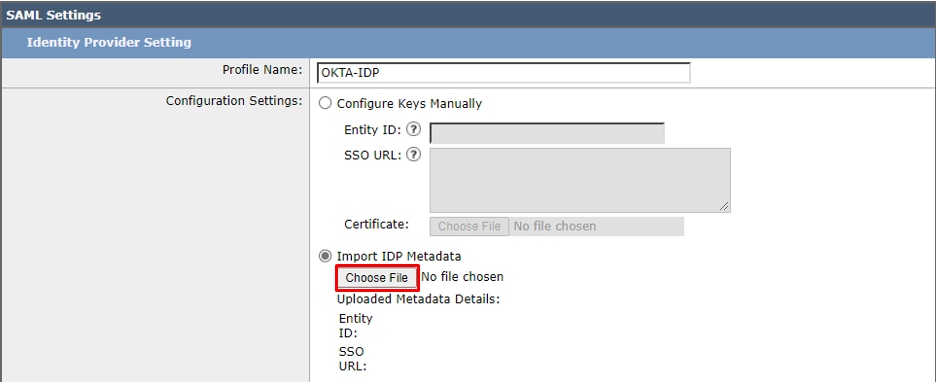

- 탐색

System Administration > SAML 선택 Add Identity Provider.

ESA SAML IdP 컨피그레이션

ESA SAML IdP 컨피그레이션

ESA IdP 설정 컨피그레이션

ESA IdP 설정 컨피그레이션

이 단계에서는 두 가지 옵션이 있습니다. 이 정보를 수동으로 업로드하거나 XML 파일을 클릭합니다.

그러기 위해서는 OKTA 애플리케이션으로 이동하여 IDP metadata .

OKTA IdP 메타데이터

OKTA IdP 메타데이터

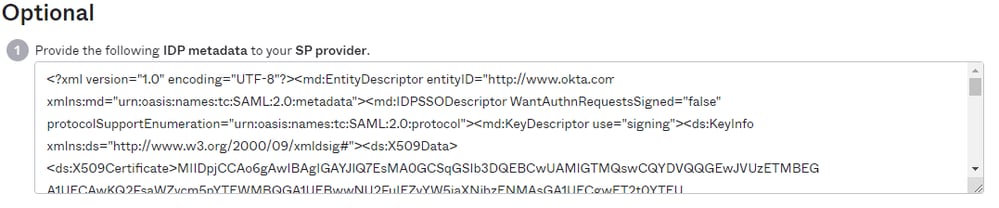

아래로 스크롤하여 OKTA Sign On option Cisco가 제공하는 SAML Setup.

OKTA SAML 메타데이터 명령

OKTA SAML 메타데이터 명령

선택 View SAML setup instructions. 그런 다음 아래로 스크롤하여 optional 단계.

OKTA IdP 메타데이터 정보

OKTA IdP 메타데이터 정보

모든 정보를 복사하여 메모장에 붙여 넣고 다른 이름으로 저장합니다. IDP.xml을 클릭하고 옵션에 업로드합니다. Import IDP metadata ESA에서 Identity Provider.

ESA 메타데이터 가져오기

ESA 메타데이터 가져오기

그런 다음 submit(제출)을 클릭하면 다음과 같은 컨피그레이션 개요를 볼 수 있습니다.

ESA SAML 컨피그레이션 개요

ESA SAML 컨피그레이션 개요

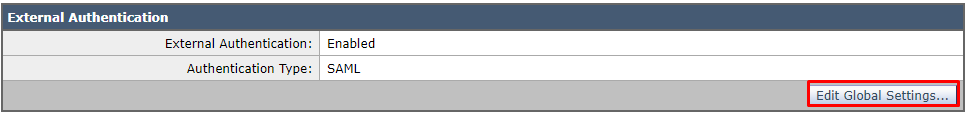

이제 SAML이 구성되었으므로 외부 인증을 구성해야 합니다.

- 탐색

System Administration > Users. CSAML을 사용하도록 외부 인증 컨피그레이션을 변경합니다.

ESA 외부 인증 컨피그레이션

ESA 외부 인증 컨피그레이션

선택 Edit Global Settings 다음 매개변수를 그룹에 대해 OKTA에 구성된 매개변수와 동일하게 구성합니다.

ESA 외부 인증 컨피그레이션

ESA 외부 인증 컨피그레이션

OKTA 외부 인증 컨피그레이션

OKTA 외부 인증 컨피그레이션

그런 다음 Commit.

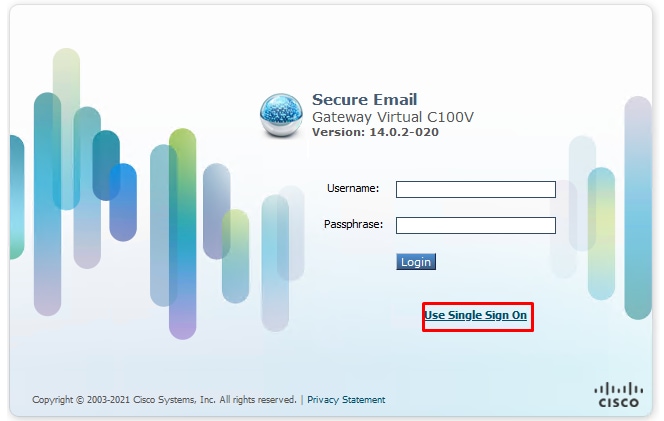

다음을 확인합니다.

확인하려면 Use Single On.

SSO를 통한 ESA 인증

SSO를 통한 ESA 인증

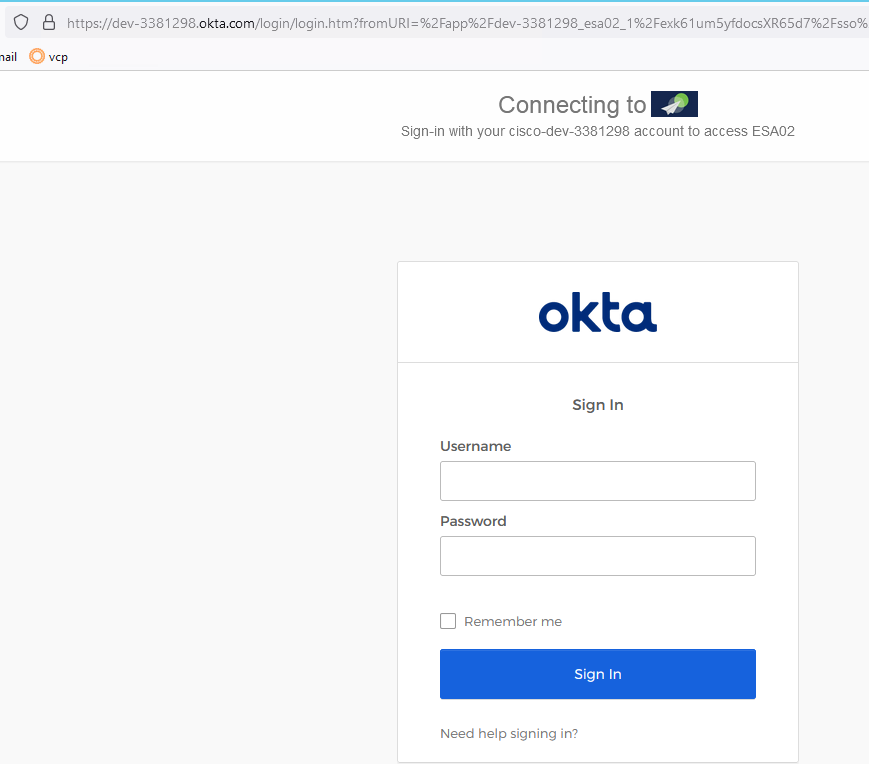

다음을 클릭하면 Use Single Sign-On 버튼을 클릭하면 OKTA(IdP 서비스)로 리디렉션되며, 인증을 위해 사용자 이름과 비밀번호를 제공해야 합니다. 또는 도메인과 완전히 통합된 경우 ESA에서 자동으로 인증됩니다.

ESA OKTA 인증

ESA OKTA 인증

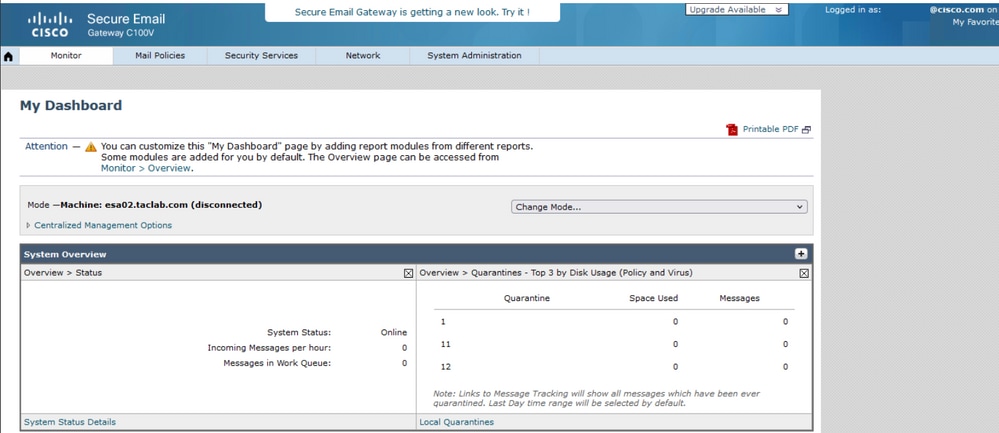

OKTA 로그인 자격 증명을 입력하면 ESA로 리디렉션되고 다음 이미지에서와 같이 인증됩니다.

ESA 인증 성공

ESA 인증 성공

문제 해결

현재 이 설정에 사용할 수 있는 특정 문제 해결 정보가 없습니다.

관련 정보