소개

이 문서에서는 Secure Firewall Management Center 및 Secure Firewall Threat Defense를 사용하여 VPN 디버그 로그를 쉽게 구성하고 식별하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- FTD(보안 방화벽 위협 방어)

- FMC(Secure Firewall Management Center)

- FMC GUI 및 FTD CLI 탐색에 대한 기본 이해

- 플랫폼 설정에 대한 기존 정책 할당

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 버전 및 하드웨어 버전을 기반으로 합니다.

- Firewall Management Center 버전 7.3

- Firewall Threat Defence 버전 7.3

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

방화벽 관리 센터

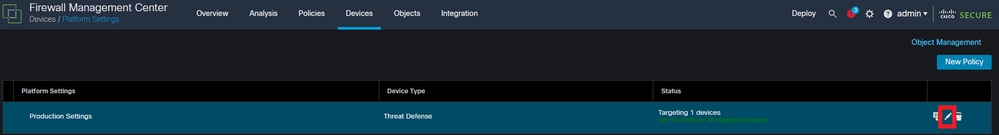

탐색 Devices > Platform Settings.

다음을 클릭합니다. pencil 사이 copy 및 삭제 icon.

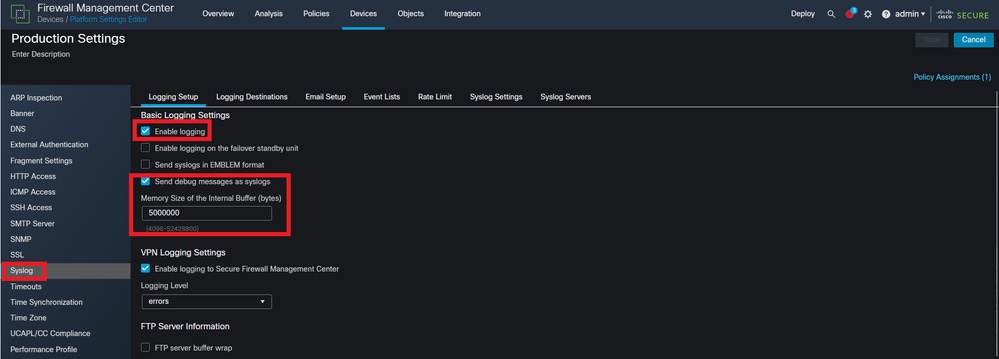

탐색 SyslogCisco가 제공하는 Enable Logging및 Send debug messages as syslog 이(가) 활성화됩니다. 또한 Memory Size of the Internal Buffer 은(는) 트러블슈팅을 위해 적절한 값으로 설정됩니다.

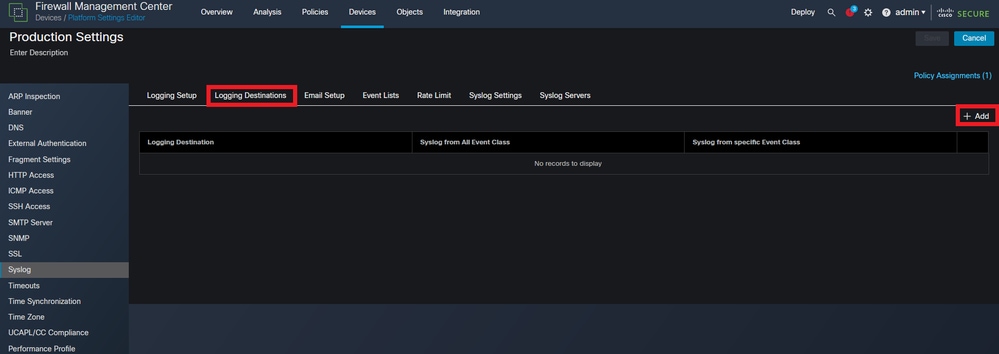

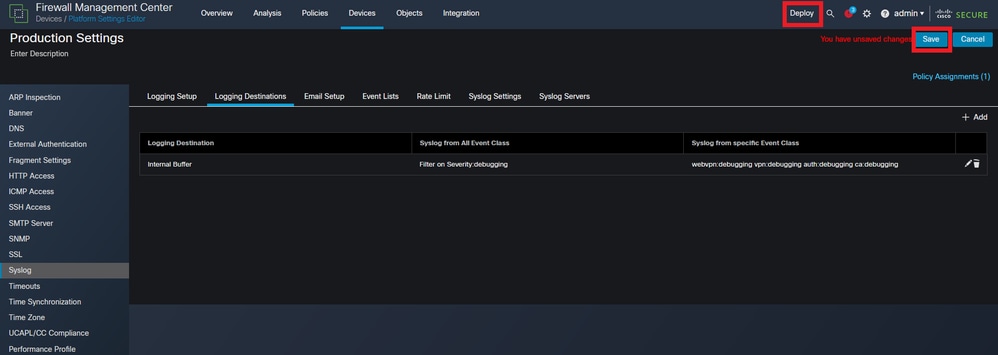

클릭 Logging Destinations 다음을 클릭합니다. +Add.

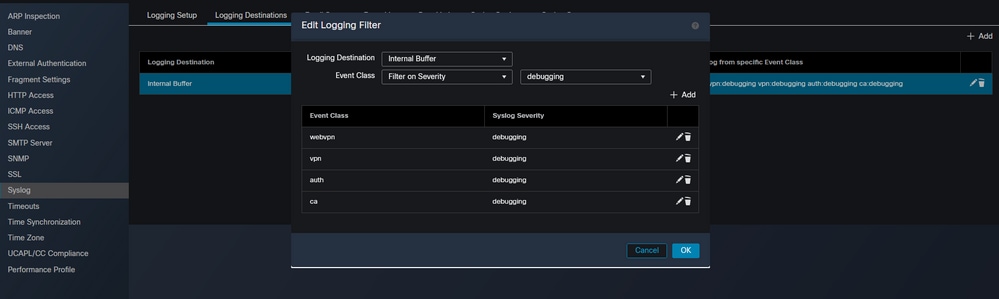

이 섹션에서 로깅 대상은 관리자의 기본 설정이며 Internal Buffer 을(를) 사용합니다. 변경 Event Class 수신 Filter on Severity and debugging. 이 작업이 완료되면 +Add 선택 webvpn, vpn, auth및 ca모두 Syslog 심각도: debugging. 이 단계에서는 관리자가 특정 syslog 메시지(711001)에 대한 디버그 출력을 필터링할 수 있습니다. 문제 해결 유형에 따라 이러한 사항을 수정할 수 있습니다. 그러나 이 예에서 선택한 항목에서는 가장 일반적으로 발생하는 Site-to-Site, Remote Access 및 AAA VPN 관련 문제를 다룹니다.

디버그에 대한 이벤트 클래스 및 필터를 만듭니다.

디버그에 대한 이벤트 클래스 및 필터를 만듭니다.

경고: 이렇게 하면 버퍼 로깅 수준이 디버깅으로 변경되고 내부 버퍼에 지정된 클래스에 대한 디버깅 이벤트가 로깅됩니다. 이 로깅 방법은 문제 해결을 위해 사용하는 것이 좋으며 장기간 사용하는 것은 아닙니다.

Choose Save 오른쪽 상단에서 Deploy구성이 변경됩니다.

방화벽 위협 방어

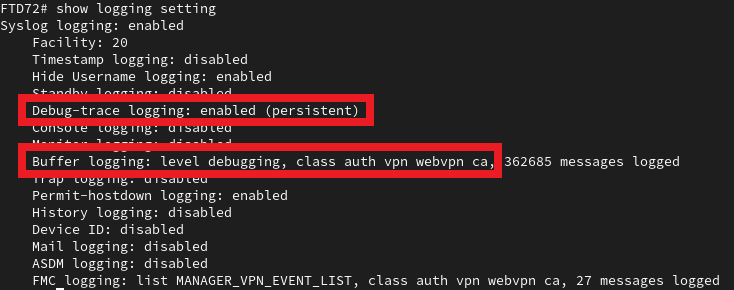

FTD CLI로 이동하고 명령을 실행합니다 show logging setting. 여기의 설정은 FMC의 변경 사항을 반영합니다. debug-trace 로깅이 활성화되어 있고 버퍼 로깅이 지정된 클래스 및 로깅 레벨과 일치하는지 확인합니다.

FTD CLI의 로깅 설정을 표시합니다.

FTD CLI의 로깅 설정을 표시합니다.

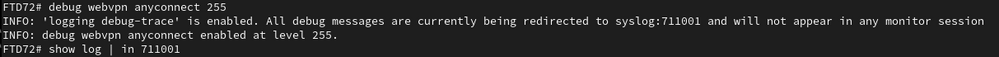

마지막으로, 로그를 syslog:711001으로 리디렉션하도록 디버그를 적용합니다. 이 예에서는 debug webvpn anyconnect 255 이(가) 적용됩니다. 그러면 관리자가 이러한 디버그가 리디렉션되었음을 알 수 있도록 디버그 추적 로깅 알림이 트리거됩니다. 이러한 디버그를 보려면 명령을 실행하십시오 show log | in 711001. 이제 이 syslog ID에는 관리자가 적용한 관련 VPN 디버깅만 포함됩니다. 기존 로그는 지우기 로깅 버퍼로 지울 수 있습니다.

모든 VPN 디버그가 syslog 서버로 리디렉션되고 있음을 711001.

모든 VPN 디버그가 syslog 서버로 리디렉션되고 있음을 711001.