FDM에서 관리하는 FTD에서 RAVPN에 대한 LDAP 특성 맵 구성

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

소개

이 문서에서는 LDAP(Lightweight Directory Access Protocol) 서버를 사용하여 RA VPN(Remote Access VPN) 사용자를 인증 및 인증하고 LDAP 서버의 그룹 멤버십에 따라 서로 다른 네트워크 액세스 권한을 부여하는 절차에 대해 설명합니다.

사전 요구 사항

요구 사항

- 방화벽 장치 관리자(FDM)의 RA VPN 구성에 대한 기본 지식

- FDM의 LDAP 서버 구성에 대한 기본 지식

- REST(Presentational State Transfer) API(Application Program Interface) 및 FDM Rest API 탐색기에 대한 기본 지식

- FDM에서 관리하는 Cisco FTD 버전 6.5.0 이상

사용되는 구성 요소

다음 하드웨어 및 소프트웨어 버전의 애플리케이션/장치가 사용되었습니다.

- Cisco FTD 버전 6.5.0, 빌드 115

- Cisco AnyConnect 버전 4.10

- Microsoft AD 서버

- Postman 또는 기타 API 개발 툴

참고: Microsoft AD Server 및 Postmal 툴에 대한 컨피그레이션 지원은 Cisco에서 제공하지 않습니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

인증 흐름

LDAP 특성 맵 흐름 설명

- 사용자는 FTD에 대한 원격 액세스 VPN 연결을 시작하고 AD(Active Directory) 계정의 사용자 이름 및 비밀번호를 제공합니다.

- FTD는 포트 389 또는 636(LDAP over SSL)을 통해 AD 서버에 LDAP 요청을 보냅니다

- AD는 사용자와 연결된 모든 특성을 사용하여 FTD에 다시 응답합니다.

- FTD는 수신된 특성 값을 FTD에 생성된 LDAP 특성 맵과 일치시킵니다. 이것은 승인 프로세스입니다.

- 그런 다음 사용자는 LDAP 특성 맵의 memberOf 특성과 일치하는 Group-Policy의 설정을 연결하고 상속합니다.

이 문서에서는 AnyConnect 사용자의 권한 부여가 memberOf LDAP 특성을 사용하여 수행됩니다.

- 각 사용자에 대한 LDAP 서버의 memberOf 특성은 FTD의 ldapValue 엔터티에 매핑됩니다. 사용자가 일치하는 AD 그룹에 속하는 경우, 해당 ldapValue와 연결된 그룹 정책은 사용자가 상속합니다.

- 사용자의 memberOf 특성 값이 FTD의 ldapValue 엔터티와 일치하지 않는 경우 선택한 연결 프로파일에 대한 기본 그룹 정책이 상속됩니다. 이 예에서는 NOACCESS Group-Policy가 로 상속됩니다.

구성

FDM에서 관리하는 FTD에 대한 LDAP 속성 맵이 REST API로 구성됩니다.

FDM의 구성 단계

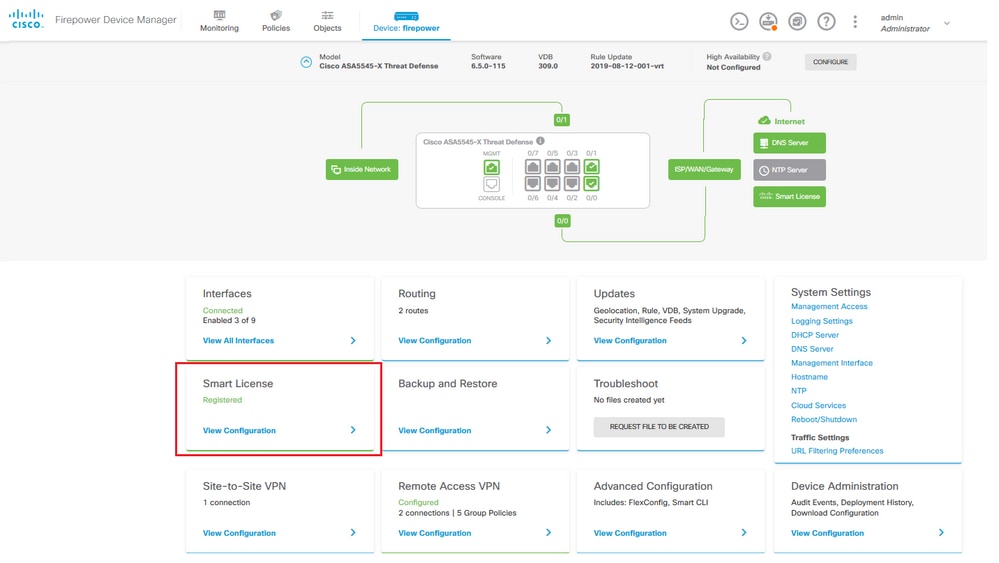

1단계. 디바이스가 Smart Licensing에 등록되었는지 확인합니다.

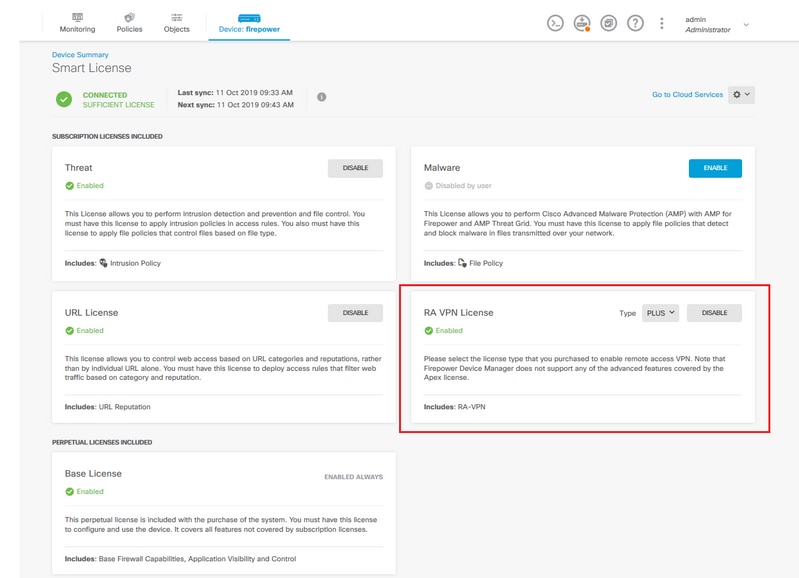

2단계. FDM에서 AnyConnect 라이센스가 활성화되어 있는지 확인합니다.

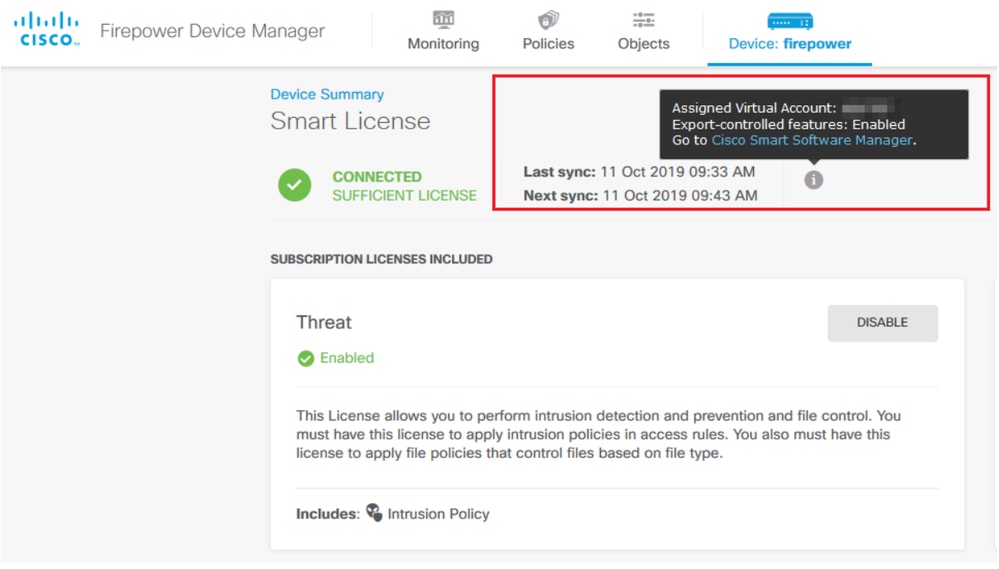

3단계. 토큰에서 Export-controlled 기능이 활성화되었는지 확인합니다.

참고: 이 문서에서는 RA VPN이 이미 구성되어 있다고 가정합니다. FDM에서 관리하는 FTD에서 RAVPN을 구성하는 방법에 대한 자세한 내용은 다음 문서를 참조하십시오.

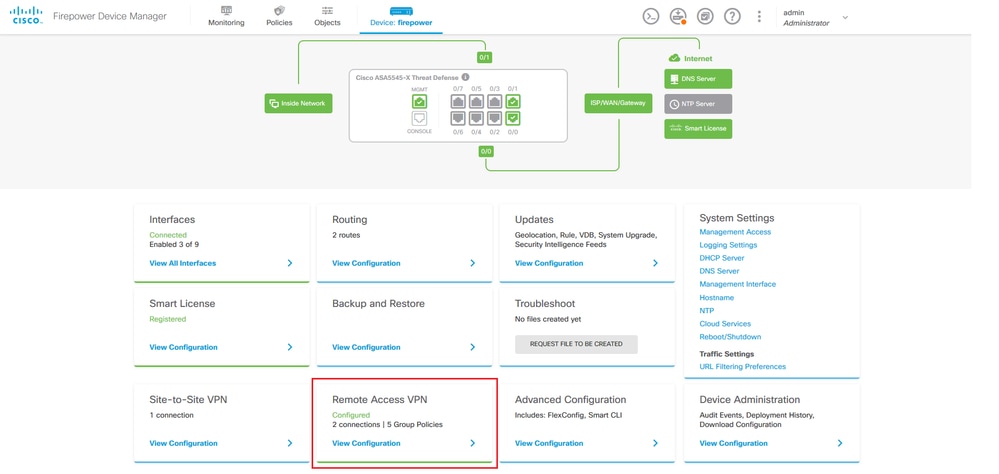

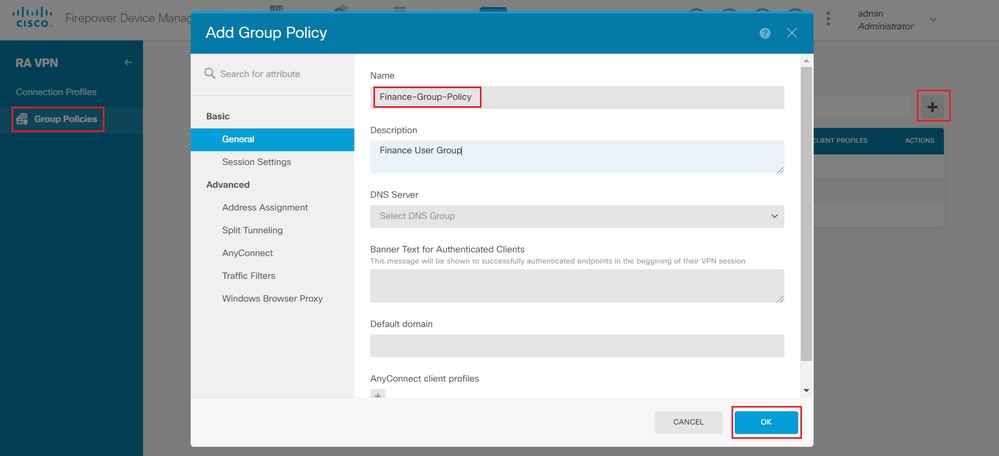

4단계. Remote Access VPN(원격 액세스 VPN) > Group Policies(그룹 정책)로 이동합니다.

5단계. Group Policies(그룹 정책)로 이동합니다. 각 AD 그룹에 대해 다른 그룹 정책을 구성하려면 '+'를 클릭합니다. 이 예에서는 Group-policies Finance-Group-Policy, HR-Group-Policy 및 IT-Group-Policy가 다른 서브넷에 액세스하도록 구성됩니다.

Finance-Group-Policy에는 다음 설정이 있습니다.

firepower# show run group-policy Finance-Group-Policy group-policy Finance-Group-Policy internal group-policy Finance-Group-Policy attributes banner value You can access Finance resource dhcp-network-scope none vpn-simultaneous-logins 3 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelspecified ipv6-split-tunnel-policy tunnelall split-tunnel-network-list value Finance-Group-Policy|splitAcl split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn <output omitted>

마찬가지로, HR-Group-Policy에는 다음 설정이 있습니다.

firepower# show run group-policy HR-Group-Policy group-policy HR-Group-Policy internal group-policy HR-Group-Policy attributes banner value You can access Finance resource dhcp-network-scope none vpn-simultaneous-logins 3 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelspecified ipv6-split-tunnel-policy tunnelall split-tunnel-network-list value HR-Group-Policy|splitAcl split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn <output omitted>

마지막으로, IT 그룹 정책에는 다음 설정이 있습니다.

firepower# show run group-policy IT-Group-Policy group-policy IT-Group-Policy internal group-policy IT-Group-Policy attributes banner value You can access Finance resource dhcp-network-scope none vpn-simultaneous-logins 3 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelspecified ipv6-split-tunnel-policy tunnelall split-tunnel-network-list value IT-Group-Policy|splitAcl split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn <output omitted>

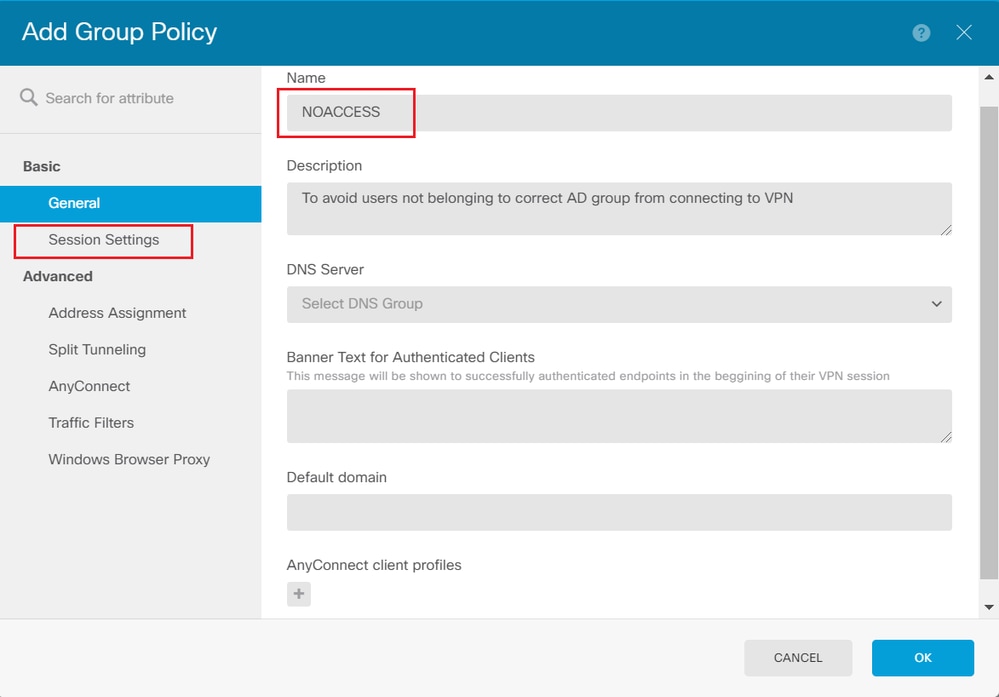

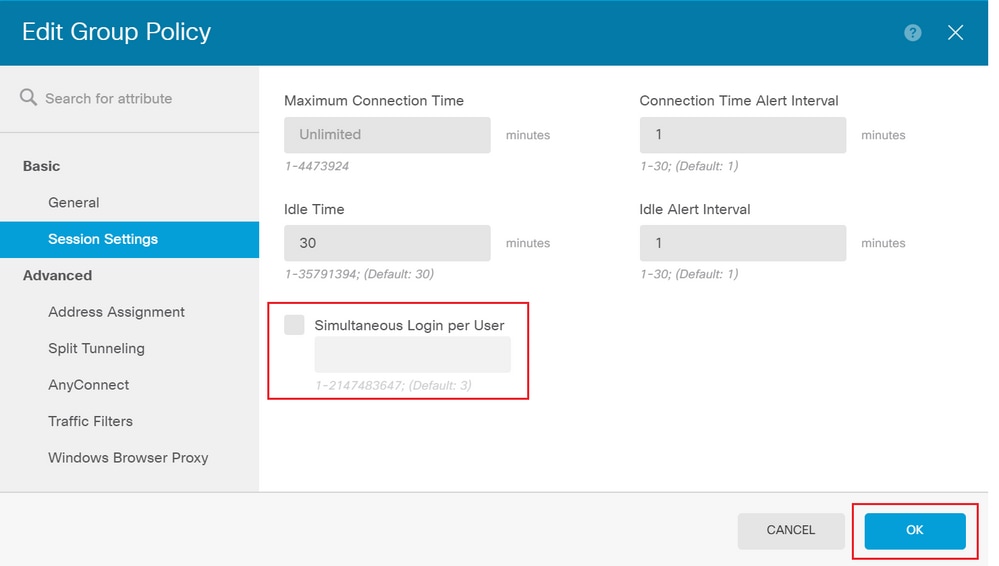

6단계. Group-Policy NOACCESS(그룹 정책 NOACCESS)를 생성하고 Session Settings(세션 설정)로 이동하고 Simultaneous Login per User(사용자당 동시 로그인) 옵션의 선택을 취소합니다. 이렇게 하면 vpn-simultaneous-logins 값이 0으로 설정됩니다.

0으로 설정된 경우 Group-Policy의 vpn-simultaneous-logins 값은 사용자의 VPN 연결을 즉시 종료합니다. 이 메커니즘은 구성된 AD 사용자 그룹(이 예에서는 Finance, HR 또는 IT)이 아닌 다른 AD 사용자 그룹에 속한 사용자가 FTD에 성공적으로 연결하고 허용된 사용자 그룹 계정에만 사용할 수 있는 보안 리소스에 액세스하는 것을 방지하기 위해 사용됩니다.

올바른 AD 사용자 그룹에 속한 사용자는 FTD의 LDAP 특성 맵과 일치하고 매핑된 그룹 정책을 상속하며, 허용된 그룹에 속하지 않은 사용자는 연결 프로파일의 기본 그룹 정책을 상속합니다. 이 경우 NOACCESS입니다.

NOACCESS 그룹 정책의 설정은 다음과 같습니다.

firepower# show run group-policy NOACCESS group-policy NOACCESS internal group-policy NOACCESS attributes dhcp-network-scope none vpn-simultaneous-logins 0 vpn-idle-timeout 30 vpn-idle-timeout alert-interval 1 vpn-session-timeout none vpn-session-timeout alert-interval 1 vpn-filter none vpn-tunnel-protocol ssl-client split-tunnel-policy tunnelall ipv6-split-tunnel-policy tunnelall split-dns none split-tunnel-all-dns disable client-bypass-protocol disable msie-proxy method no-modify vlan none address-pools none ipv6-address-pools none webvpn anyconnect ssl dtls none anyconnect mtu 1406 anyconnect ssl keepalive 20 anyconnect ssl rekey time 4 anyconnect ssl rekey method new-tunnel anyconnect dpd-interval client 30 anyconnect dpd-interval gateway 30 anyconnect ssl compression none anyconnect dtls compression none anyconnect profiles none anyconnect ssl df-bit-ignore disable always-on-vpn profile-setting

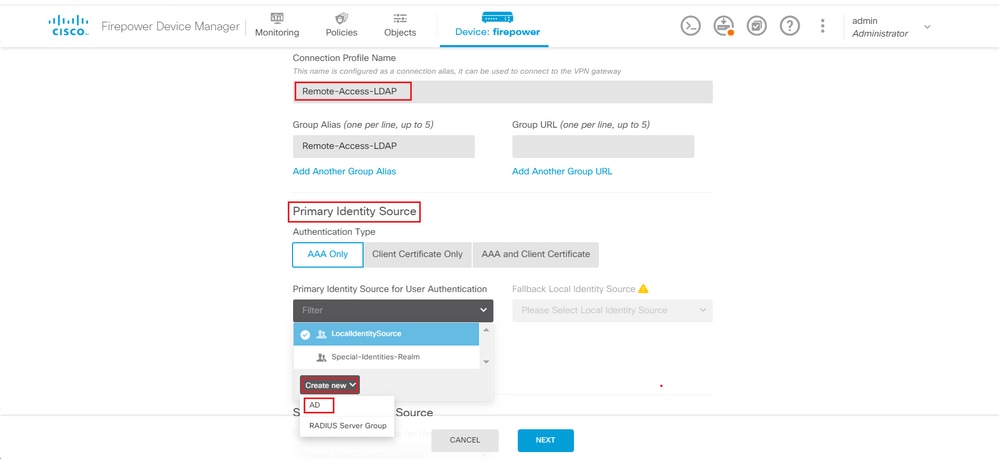

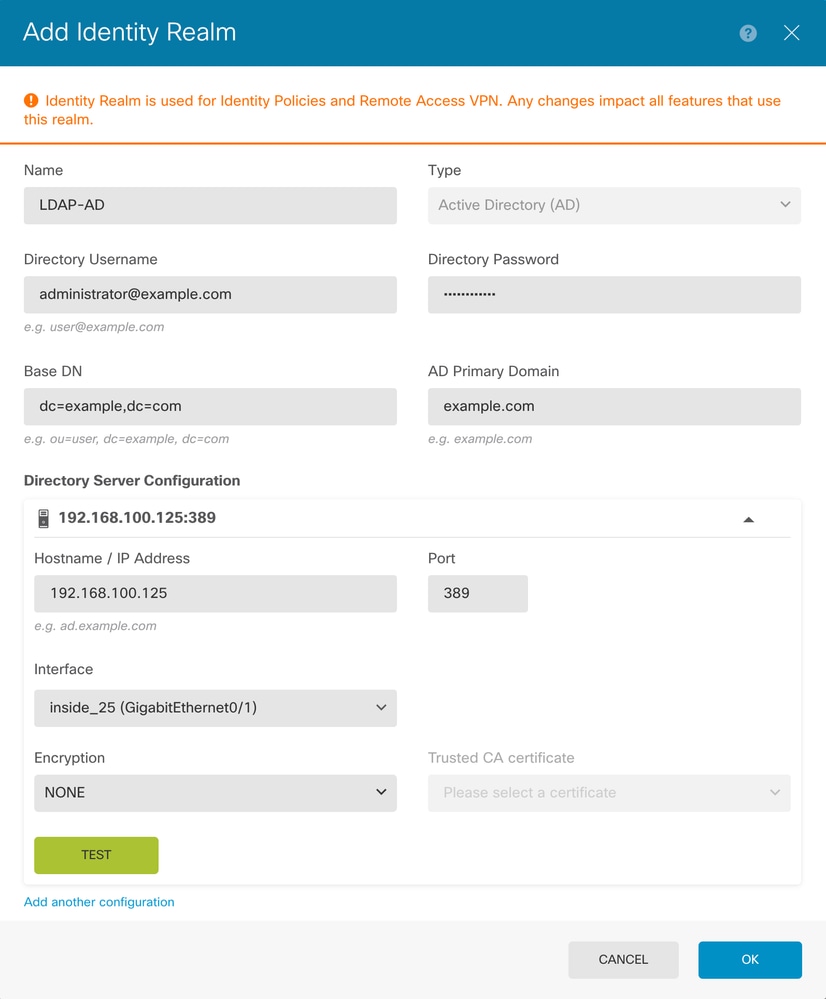

7단계. Connection Profiles(연결 프로파일)로 이동하여 Connection-Profile(연결 프로파일)을 생성합니다. 이 예에서 프로파일 이름은 Remote-Access-LDAP입니다. Primary Identity Source AAA Only를 선택하고 새 인증 서버 유형 AD를 만듭니다.

AD 서버의 정보를 입력합니다.

- 디렉토리 사용자 이름

- 디렉터리 암호

- 기본 DN

- AD 주 도메인

- 호스트 이름/IP 주소

- 포트

- 암호화 유형

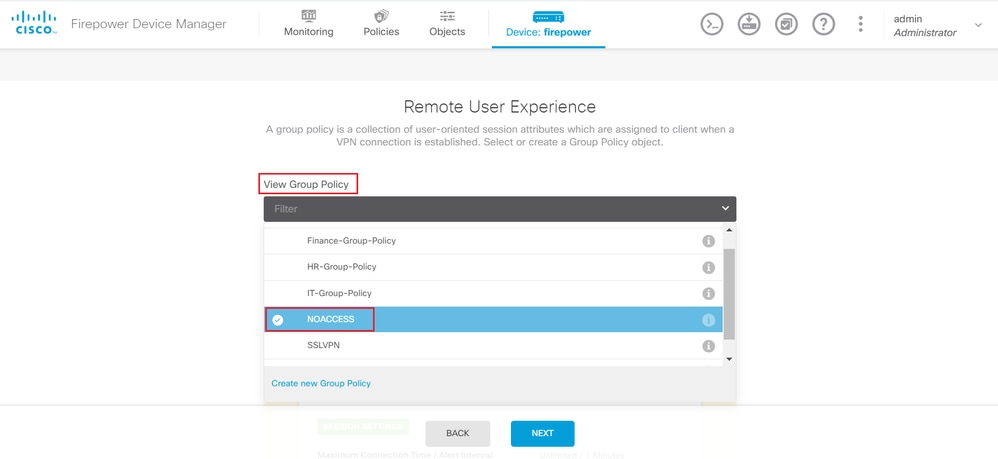

Next(다음)를 클릭하고 이 연결 프로파일의 기본 Group-Policy(그룹 정책)로 NOACCESS를 선택합니다.

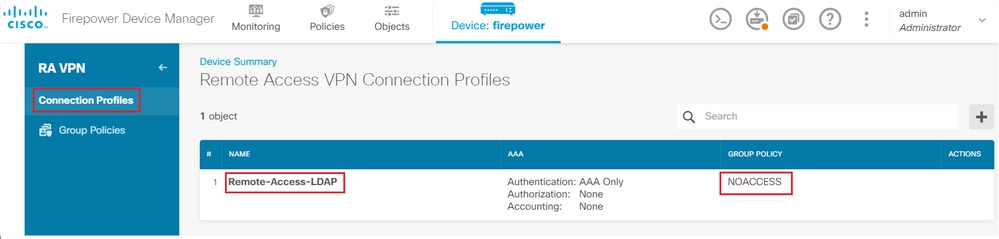

모든 변경 사항을 저장합니다. 이제 RA VPN 컨피그레이션에서 연결 프로파일 Remote-Access-LDAP를 볼 수 있습니다.

LDAP 특성 맵에 대한 컨피그레이션 단계

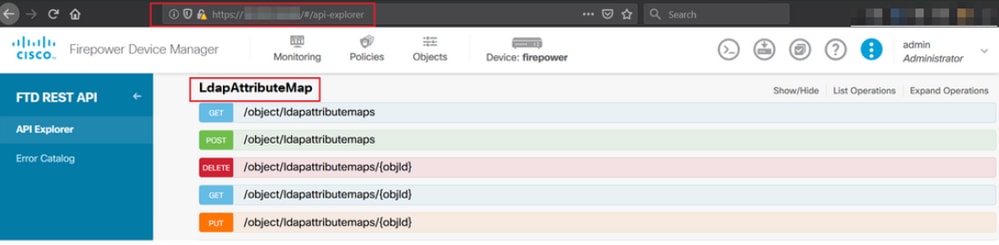

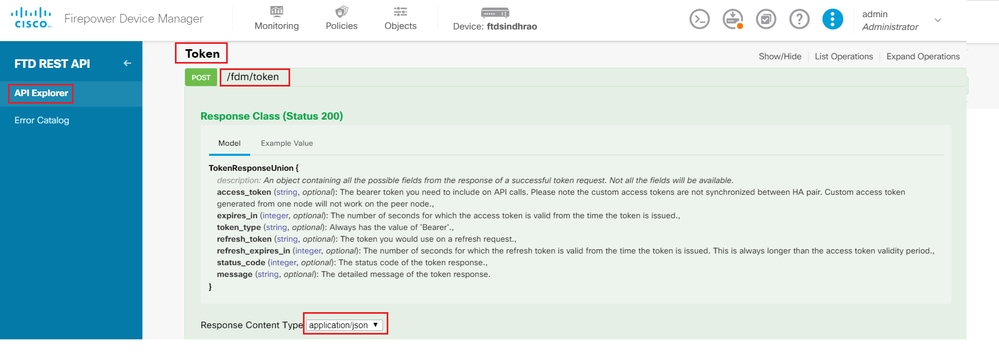

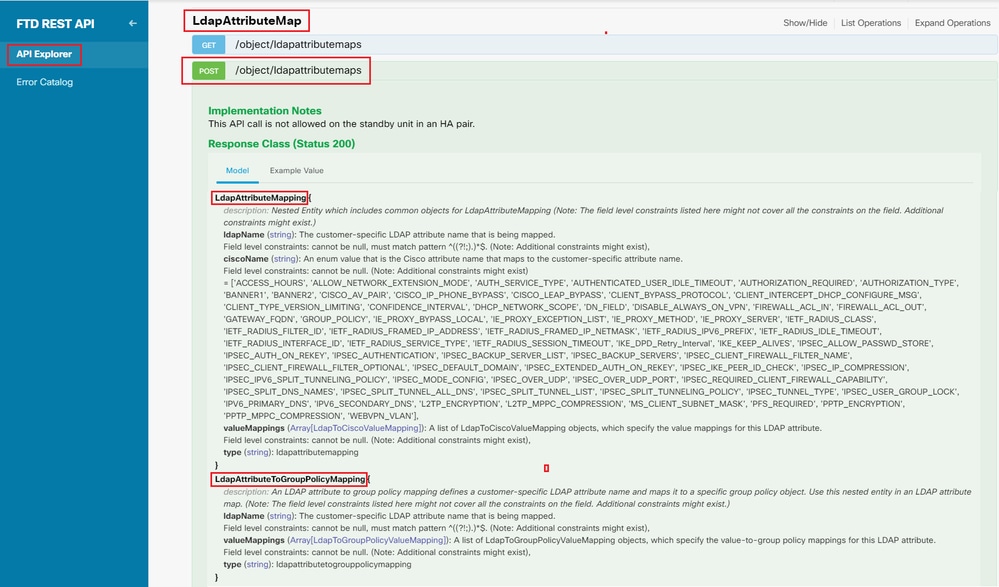

1단계. FTD의 API Explorer를 시작합니다.

API 탐색기에는 FTD에서 사용 가능한 API의 전체 목록이 포함됩니다. https://<FTD Management IP>/api-explorer로 이동합니다.

아래로 스크롤하여 LdapAttributeMap 섹션으로 이동한 다음 클릭하여 지원되는 모든 옵션을 확인합니다.

참고: 이 예에서는 API 툴로 Postman을 사용하여 LDAP 특성 맵을 구성합니다.

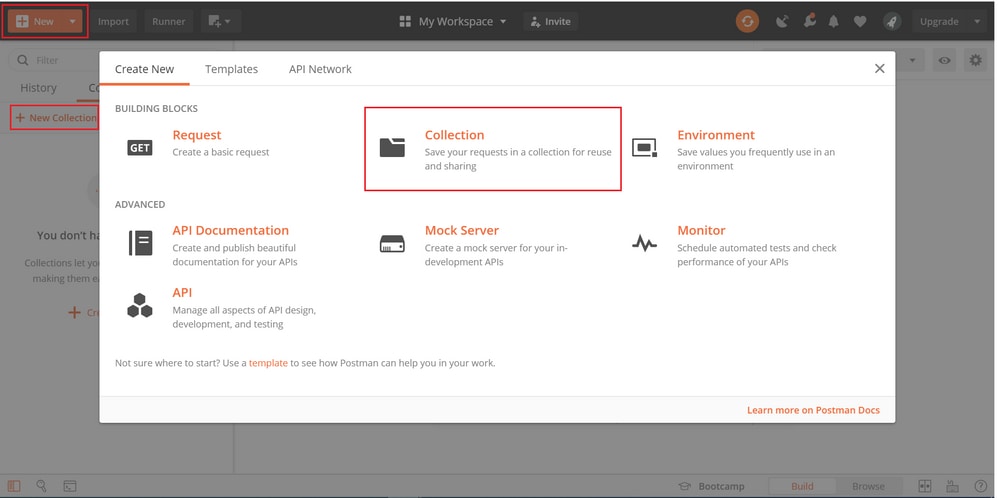

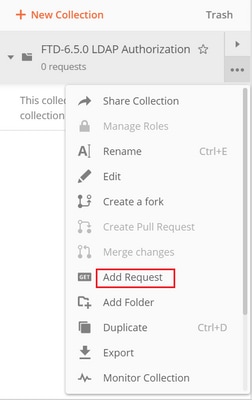

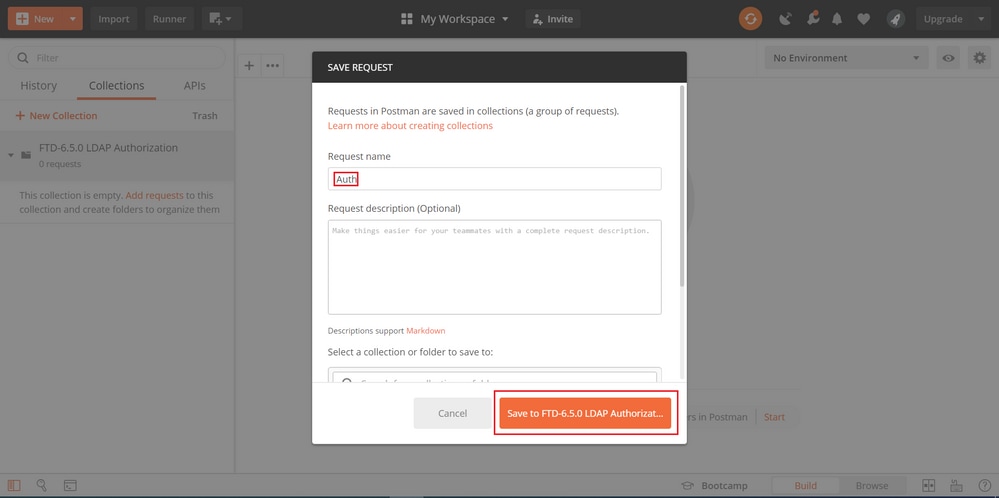

2단계.LDAP 권한 부여를 위한 Postman 컬렉션을 추가합니다.

이 컬렉션의 이름을 입력하십시오.

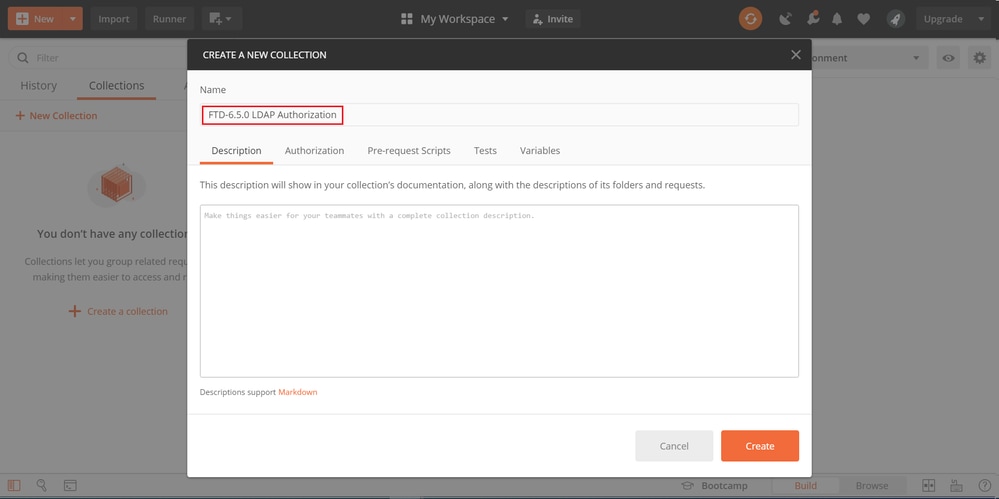

편집 Ahthorization(권한 부여) 탭 및 선택 OAuth 2.0 유형

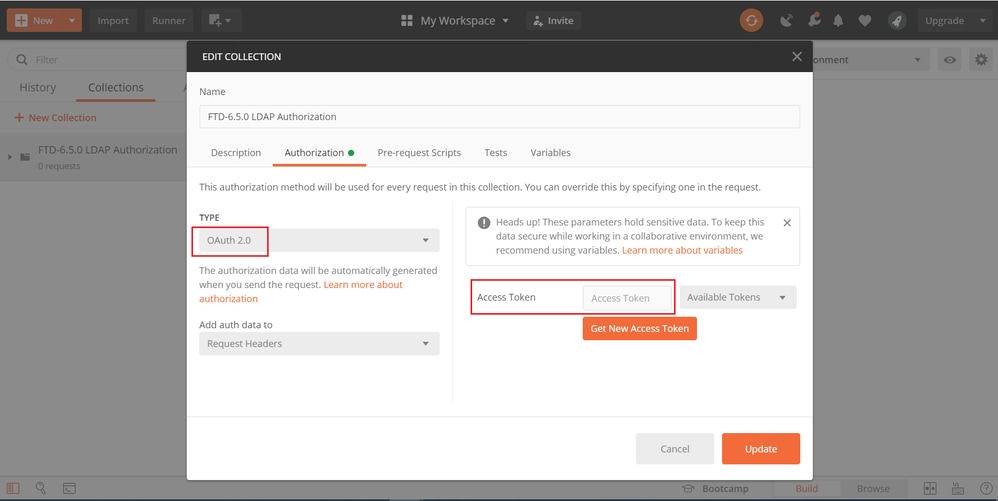

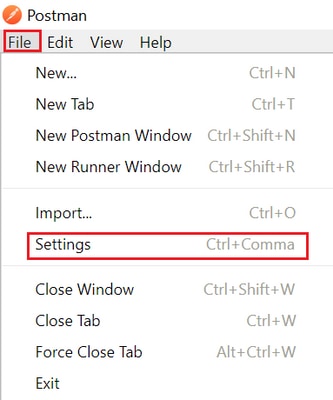

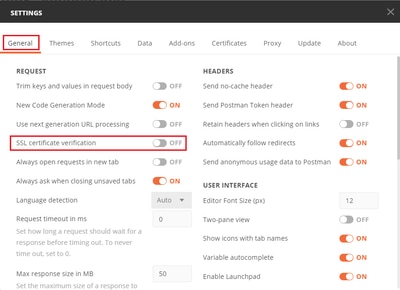

3단계. File(파일) > Settings(설정)로 이동하여 FTD로 API 요청을 전송할 때 SSL 핸드셰이크 오류가 발생하지 않도록 SSL 인증서 검증을 끕니다. 이는 FTD가 자체 서명 인증서를 사용하는 경우에 수행됩니다.

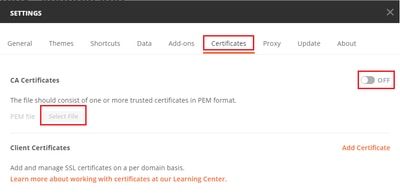

또는 FTD에서 사용하는 인증서를 Settings(설정)의 Certificate(인증서) 섹션에서 CA 인증서로 추가할 수 있습니다.

4단계. 모든 POST/GET 요청을 승인하는 토큰을 얻기 위해 FTD에 로그인 POST 요청을 생성하려면 새 POST 요청 인증을 추가합니다.

이 컬렉션에 대한 모든 Postman 요청은 다음 항목을 포함해야 합니다.

BaseURL: https://<FTD Management IP>/api/fdm/latest/

요청 URL에서 기본 URL을 추가 또는 수정해야 하는 개별 객체와 추가합니다.

여기서 토큰에 대한 인증 요청은 https://<FTD Management IP>/api-explorer에서 생성됩니다. 다른 개체에 대해 이를 확인하고 필요한 변경을 수행해야 합니다.

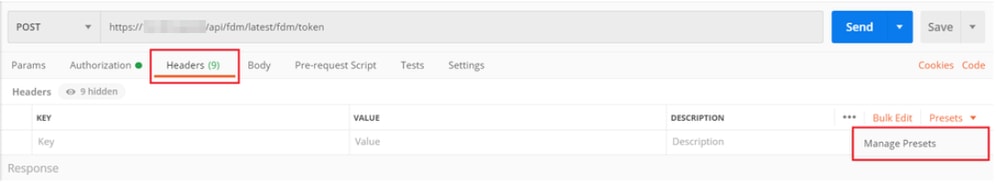

Headers(헤더)로 이동하고 Manage Presets(사전 설정 관리)를 클릭합니다.

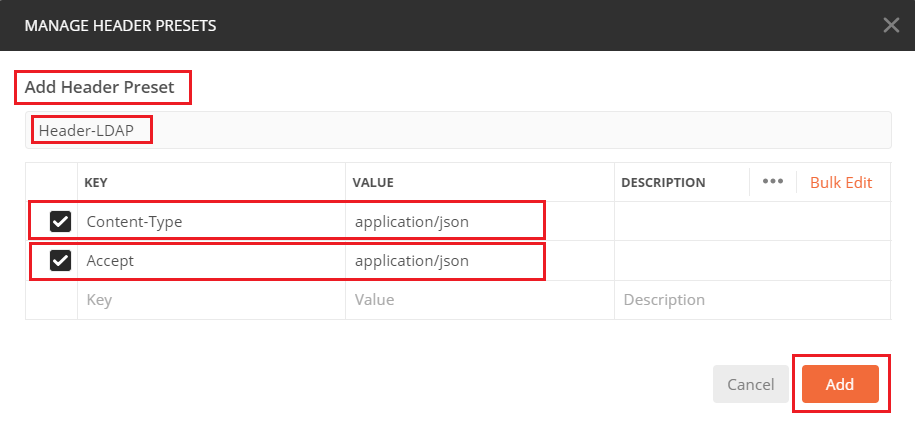

새 Preset Header-LDAP를 생성하고 아래의 Key-Value 쌍을 추가합니다.

| Content-Type | application/json |

| 수락 | application/json |

다른 모든 요청의 경우 각 Header(헤더) 탭으로 이동하고 json을 기본 데이터 유형으로 사용할 REST API 요청에 대한 Preset Header-LDAP(Header-LDAP) 값을 선택합니다.

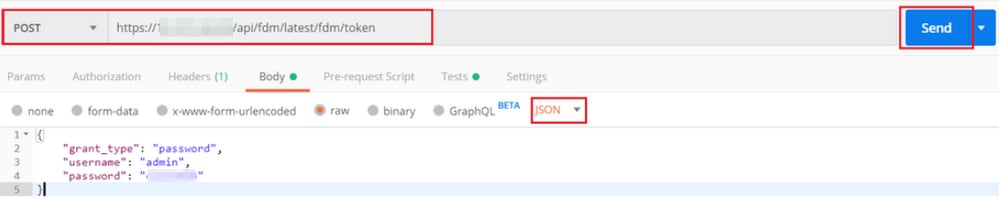

토큰을 얻기 위한 POST 요청의 본문에는 다음 항목이 포함되어야 합니다.

| 유형 | raw - JSON(애플리케이션/json) |

| 부여_유형 | 암호 |

| 사용자 이름 | FTD에 로그인하기 위한 관리자 사용자 이름 |

| 암호 | 관리자 사용자 계정과 연결된 비밀번호 |

{

"grant_type": "password",

"username": "admin",

"password": "<enter the password>"

}

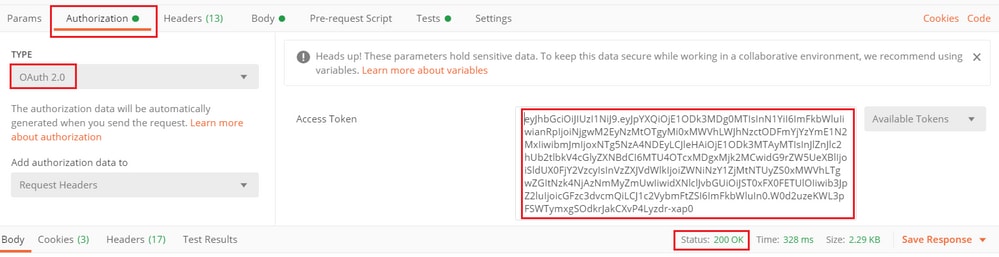

send(보내기)를 클릭하면 응답 본문에는 FTD에 PUT/GET/POST 요청을 보내기 위해 사용되는 액세스 토큰이 포함됩니다.

{

"access_token": "eyJhbGciOiJIUzI1[...output omitted...]dkrJakCXvP4Lyzdr-xap0",

"expires_in": 1800,

"token_type": "Bearer",

"refresh_token":"eyJhbGciOiJIUzI1[...output omitted...]dkrJakCXvP4Lyzdr-xap0",

"refresh_expires_in": 2400

}

그런 다음 이 토큰은 모든 후속 요청을 승인하는 데 사용됩니다.

모든 새 요청의 Authorization 탭으로 이동하여 다음을 선택합니다.

| 유형 | OAuth 2.0 |

| 토큰 | 로그인 POST 요청을 실행하여 받은 액세스 토큰 |

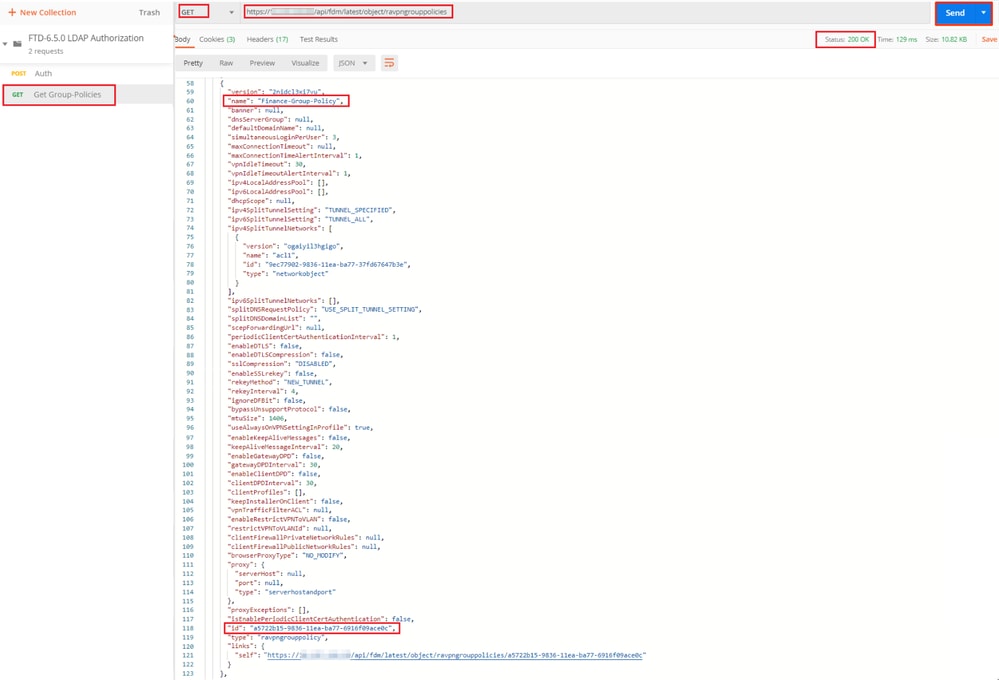

5단계. 새 GET 요청 Get Group-Policies를 추가하여 Group-Policy 상태 및 설정을 가져옵니다. 구성된 각 그룹 정책(이 예에서는 Finance-Group-Policy, HR-Group-Policy 및 IT-Group-Policy)에 대해 다음 단계에서 사용할 이름 및 ID를 수집합니다.

구성된 그룹 정책을 가져오는 URL은 다음과 같습니다. https://<FTD Management IP>/api/fdm/latest/object/ravpngrouppolicies

다음 예에서는 Group-Policy Finance-Group-Policy가 강조 표시됩니다.

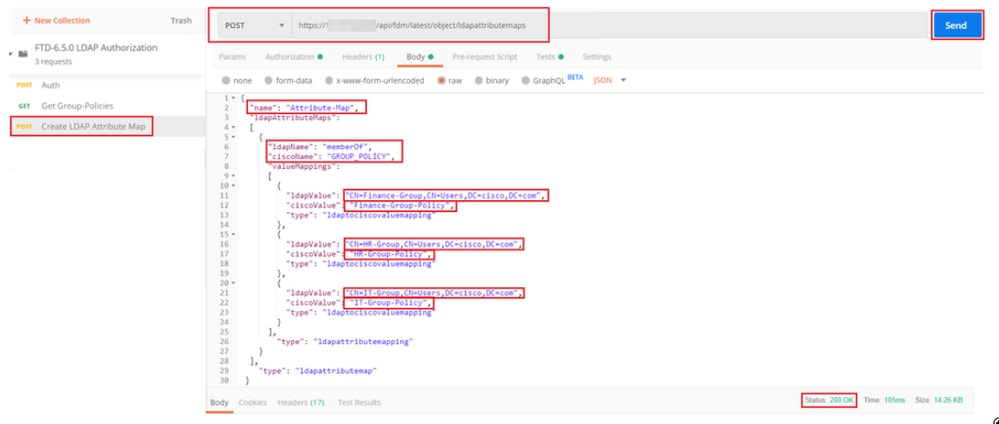

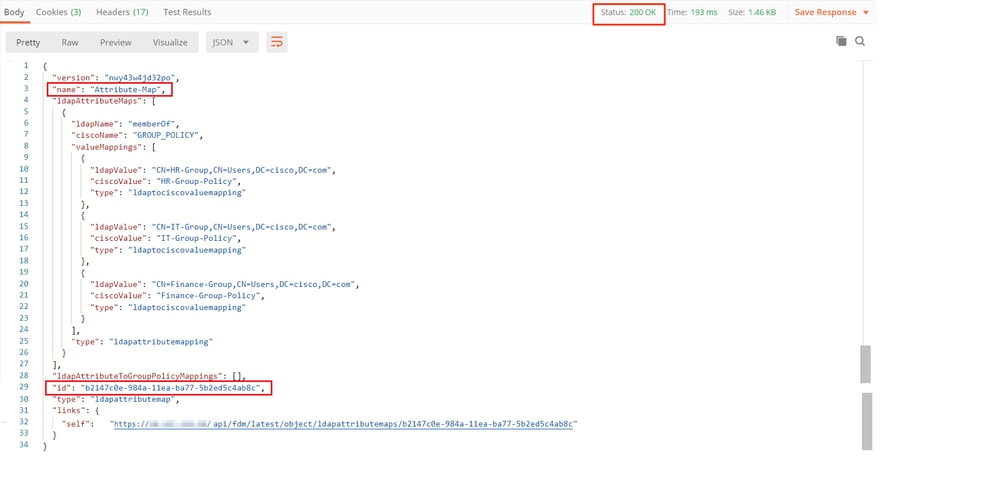

6단계. LDAP 특성 맵을 생성하려면 새 POST 요청을 추가하고 LDAP 특성 맵을 만듭니다. 이 문서에서는 LdapAttributeMapping 모델이 사용됩니다. 다른 모델에서도 유사한 작업 및 방법으로 특성 맵을 만들 수 있습니다. 이러한 모델의 예는 이 문서의 앞부분에서 설명한 api-explorer에서 사용할 수 있습니다.

LDAP 특성 맵을 게시하는 URL은 다음과 같습니다. https://<FTD Management IP>/api/fdm/latest/object/ldapattributemaps

POST 요청의 본문에는 다음이 포함되어야 합니다.

| 이름 | LDAP Attribute-Map 이름 |

| 유형 | ldap특성매핑 |

| ldap이름 | 구성원 |

| 시스코 이름 | 그룹 정책 |

| ldap값 | AD의 사용자에 대한 memberOf 값 |

| 시스코밸류 | FDM의 각 사용자 그룹에 대한 그룹 정책 이름 |

POST 요청의 본문에는 memberOf 값을 기반으로 특정 그룹 정책을 AD 그룹에 매핑하는 LDAP 특성 맵 정보가 포함됩니다.

{

"name": "Attribute-Map",

"ldapAttributeMaps":

[

{

"ldapName": "memberOf",

"ciscoName": "GROUP_POLICY",

"valueMappings":

[

{

"ldapValue": "CN=Finance-Group,CN=Users,DC=cisco,DC=com",

"ciscoValue": "Finance-Group-Policy",

"type": "ldaptociscovaluemapping"

},

{

"ldapValue": "CN=HR-Group,CN=Users,DC=cisco,DC=com",

"ciscoValue": "HR-Group-Policy",

"type": "ldaptociscovaluemapping"

},

{

"ldapValue": "CN=IT-Group,CN=Users,DC=cisco,DC=com",

"ciscoValue": "IT-Group-Policy",

"type": "ldaptociscovaluemapping"

}

],

"type": "ldapattributemapping"

}

],

"type": "ldapattributemap"

}

참고: memberOf 필드는 dsquery 명령을 사용하여 AD 서버에서 검색되거나 FTD의 LDAP 디버그에서 가져올 수 있습니다. 디버그 로그에서 memberOf value: 필드를 찾습니다.

이 POST 요청의 응답은 다음 출력과 유사합니다.

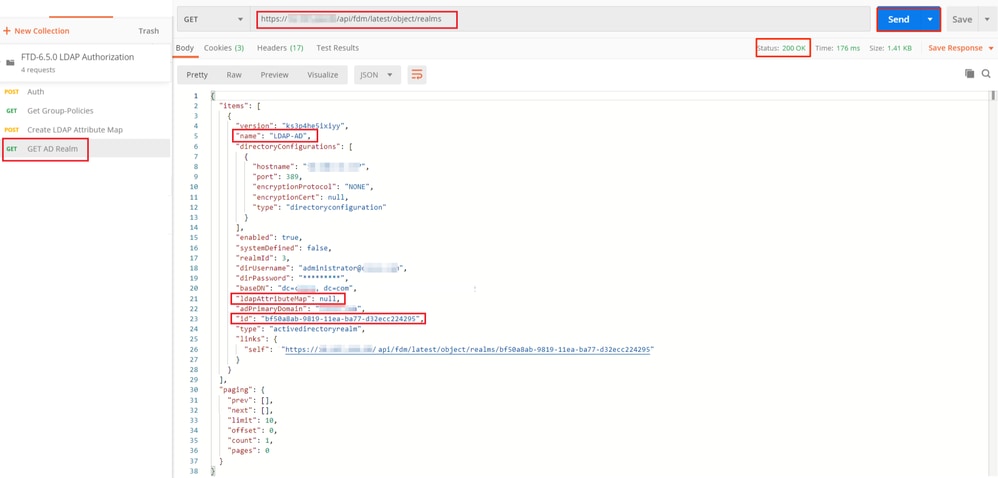

7단계. FDM에서 현재 AD 영역 구성을 가져오려면 새 GET 요청을 추가합니다.

현재 AD 영역 컨피그레이션을 가져오는 URL은 다음과 같습니다. https://<FTD Management IP>/api/fdm/latest/object/realms

키 ldapAttributeMap의 값이 null임을 확인합니다.

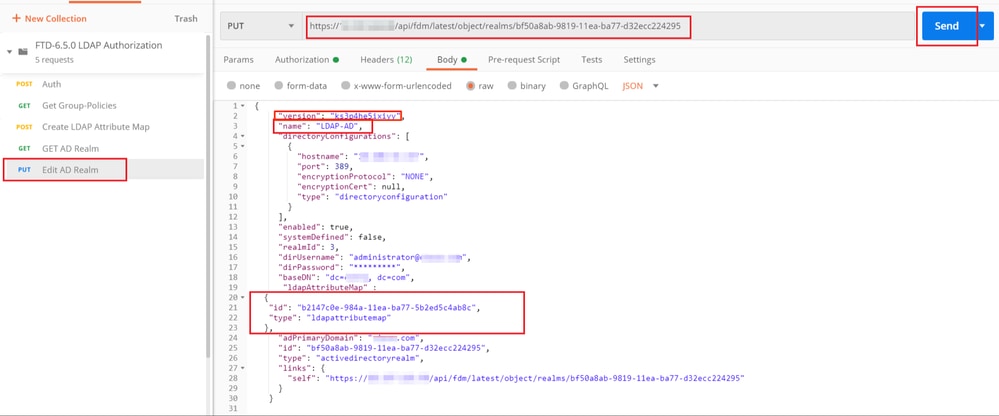

8단계. AD 영역을 편집할 새 PUT 요청을 생성합니다. 이전 단계의 GET 응답 출력을 복사하여 이 새 PUT 요청의 본문에 추가합니다. 이 단계는 현재 AD 영역 설정을 수정하는 데 사용할 수 있습니다. 예를 들어 비밀번호 변경, IP 주소 또는 ldapAttributeMap과 같은 키에 새 값을 추가할 수 있습니다.

참고: 전체 GET 응답 출력이 아닌 항목 목록의 내용을 복사하는 것이 중요합니다. PUT 요청의 요청 URL에는 변경이 수행되는 객체의 항목 ID가 추가되어야 합니다. 이 예에서 값은 bf50a8ab-9819-11ea-ba77-d32ecc입니다224295

현재 AD 영역 구성을 편집할 URL은 https://<FTD Management IP>/api/fdm/latest/object/realms/<realm ID>입니다.

PUT 요청의 본문에는 다음이 포함되어야 합니다.

| 버전 | 이전 GET 요청의 응답에서 얻은 버전 |

| ID | 이전 GET 요청의 응답에서 얻은 ID |

| ldap특성맵 | ldap-id from Response of Create LDAP Attribute Map request(LDAP 특성 맵 생성 요청의 응답) |

이 예의 컨피그레이션 본문은 다음과 같습니다.

{

"version": "ks3p4he5ixiyy",

"name": "LDAP-AD",

"directoryConfigurations": [

{

"hostname": "<IP Address>",

"port": 389,

"encryptionProtocol": "NONE",

"encryptionCert": null,

"type": "directoryconfiguration"

}

],

"enabled": true,

"systemDefined": false,

"realmId": 3,

"dirUsername": "administrator@example.com",

"dirPassword": "*********",

"baseDN": "dc=example, dc=com",

"ldapAttributeMap" :

{

"id": "b2147c0e-984a-11ea-ba77-5b2ed5c4ab8c",

"type": "ldapattributemap"

},

"adPrimaryDomain": "example.com",

"id": "bf50a8ab-9819-11ea-ba77-d32ecc224295",

"type": "activedirectoryrealm",

"links": {

"self": "https://

/api/fdm/latest/object/realms/bf50a8ab-9819-11ea-ba77-d32ecc224295"

}

}

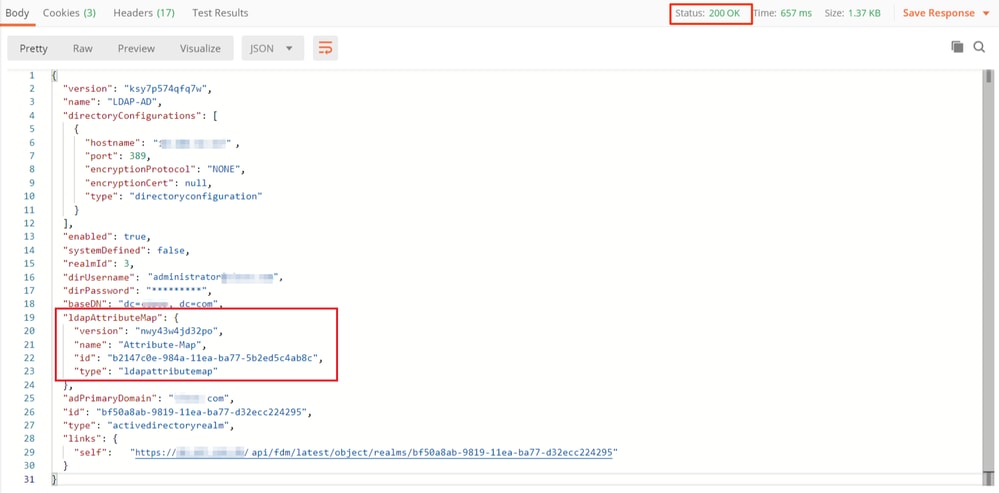

이 요청에 대한 응답 본문에서 ldapAttributeMap ID가 일치하는지 확인합니다.

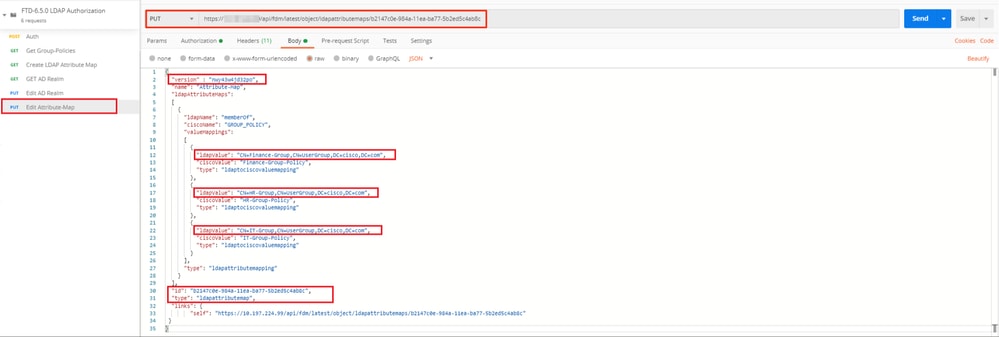

(선택 사항). LDAP 특성 맵은 PUT 요청으로 수정할 수 있습니다. 새 PUT 요청 Edit Attribute-Map을 생성하고 Attribute-Map 또는 memberOf 값의 이름과 같은 변경 사항을 적용합니다. T

다음 예에서 ldapvalue 값은 세 그룹 모두에 대해 CN=Users에서 CN=UserGroup으로 수정되었습니다.

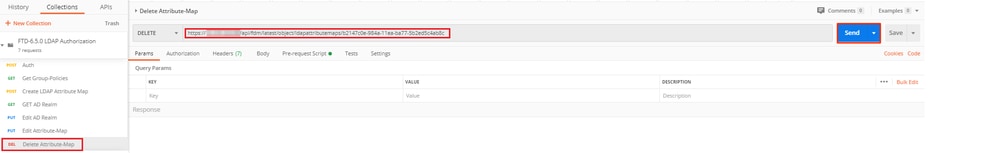

(선택 사항). 기존 LDAP Attribute-Map을 삭제하려면 DELETE Request Delete Attribute-Map을 생성합니다. 이전 HTTP 응답의 map-id를 포함하고 삭제 요청의 기본 URL에 추가합니다.

참고: memberOf 특성에 공백이 포함되어 있으면 웹 서버에서 구문 분석하기 위해 URL로 인코딩되어야 합니다. 그렇지 않으면 400 잘못된 요청 HTTP 응답이 수신됩니다. 공백을 포함하는 문자열의 경우 이 오류를 방지하기 위해 "%20" 또는 "+" 중 하나를 사용할 수 있습니다.

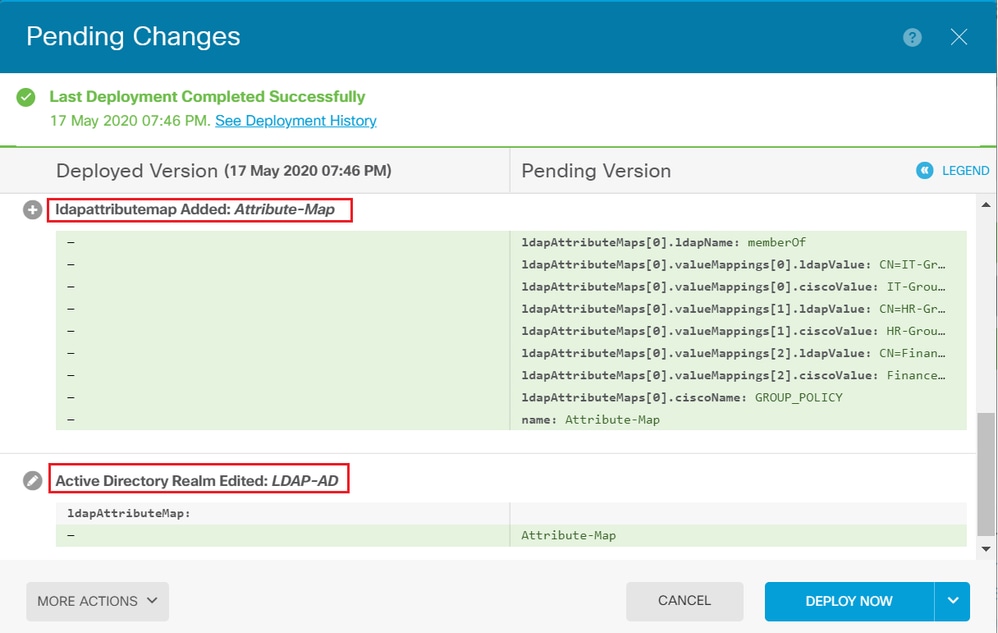

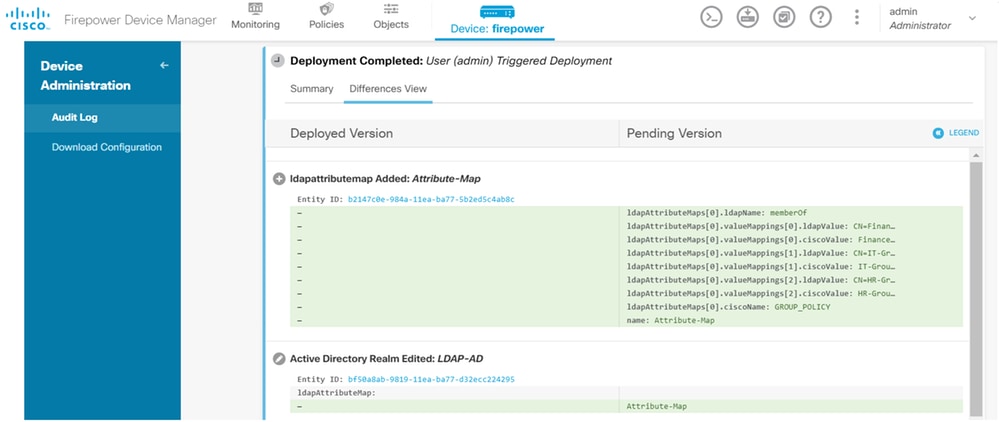

9단계. FDM으로 다시 이동하여 [배포] 아이콘을 선택하고 [지금 배포]를 클릭합니다.

다음을 확인합니다.

배포 변경 사항은 FDM의 [배포 기록] 섹션에서 확인할 수 있습니다.

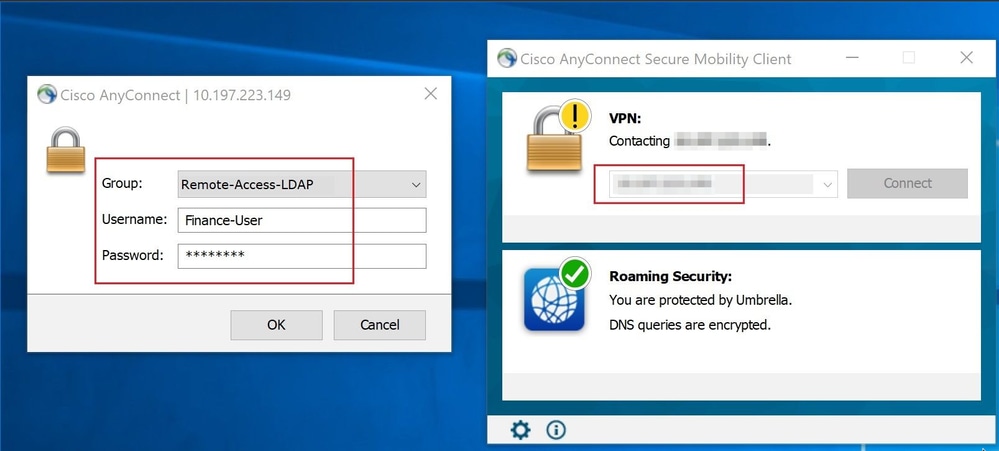

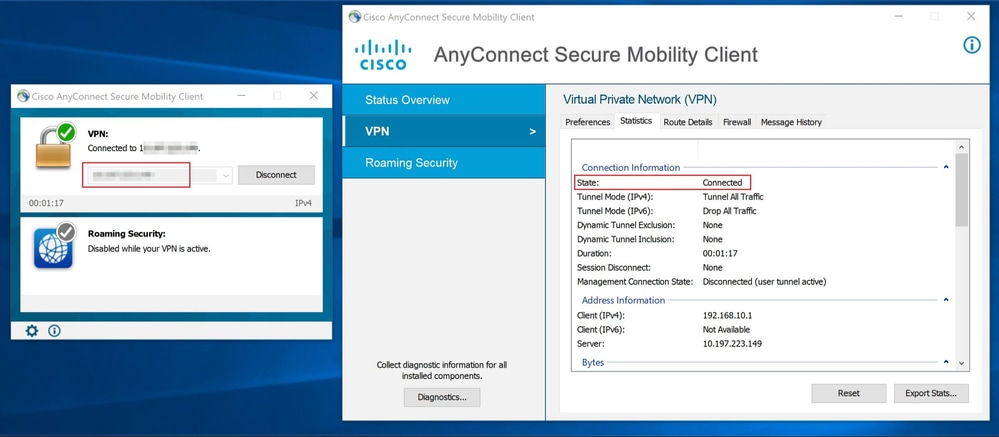

이 컨피그레이션을 테스트하려면 Username(사용자 이름) 및 Password(비밀번호) 필드에 AD 자격 증명을 제공합니다.

AD 그룹 Finance-Group에 속한 사용자가 로그인을 시도하면 예상대로 성공합니다.

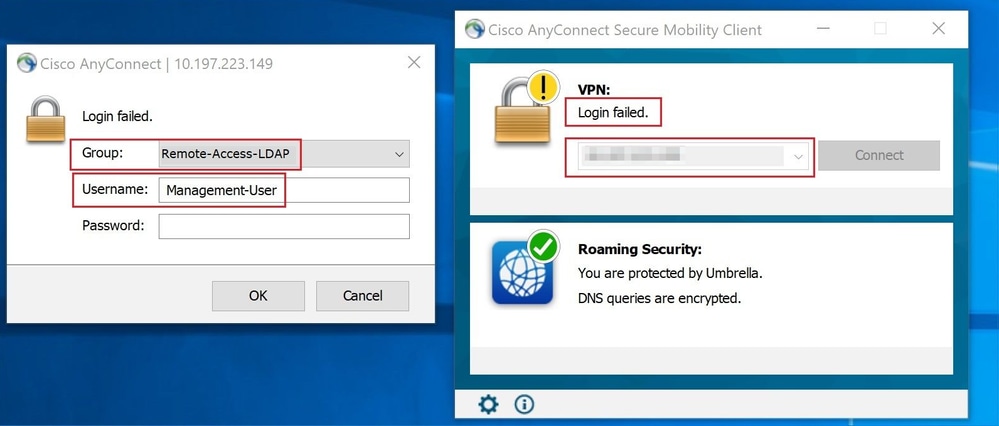

AD의 Management-Group에 속한 사용자가 Connection-Profile Remote-Access-LDAP에 연결하려고 시도할 때 LDAP 특성 맵이 일치를 반환하지 않으므로 FTD에서 이 사용자가 상속한 Group-Policy는 vpn 동시 로그인이 값 0으로 설정된 NOACCESS입니다. 따라서 이 사용자에 대한 로그인 시도가 실패합니다.

FTD CLI의 다음 show 명령을 사용하여 컨피그레이션을 확인할 수 있습니다.

firepower# show vpn-sessiondb anyconnect Session Type: AnyConnect Username : Finance-User Index : 26 Assigned IP : 192.168.10.1 Public IP : 10.1.1.1 Protocol : AnyConnect-Parent SSL-Tunnel License : AnyConnect Premium Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 Bytes Tx : 22491197 Bytes Rx : 14392 Group Policy : Finance-Group-Policy Tunnel Group : Remote-Access-LDAP Login Time : 11:14:43 UTC Sat Oct 12 2019 Duration : 0h:02m:09s Inactivity : 0h:00m:00s VLAN Mapping : N/A VLAN : none Audt Sess ID : 000000000001a0005da1b5a3 Security Grp : none Tunnel Zone : 0

firepower# show run aaa-server LDAP-AD aaa-server LDAP-AD protocol ldap realm-id 3 aaa-server AD1 host 192.168.1.1 server-port 389 ldap-base-dn dc=example, dc=com ldap-scope subtree ldap-login-password ***** ldap-login-dn Administrator@example.com server-type auto-detect ldap-attribute-map Attribute-Map

firepower# show run ldap attribute-map ldap attribute-map Attribute-Map map-name memberOf Group-Policy map-value memberOf CN=Finance-Group,CN=Users,DC=cisco,DC=com Finance-Group-Policy map-value memberOf CN=HR-Group,CN=Users,DC=cisco,DC=com HR-Group-Policy map-value memberOf CN=IT-Group,CN=Users,DC=cisco,DC=com IT-Group-Policy

문제 해결

REST API를 구성하는 가장 일반적인 문제 중 하나는 전달자 토큰을 수시로 갱신하는 것입니다. 토큰 만료 시간은 인증 요청에 대한 응답에서 제공됩니다. 이 시간이 만료되면 추가 새로 고침 토큰을 더 오래 사용할 수 있습니다. 새로 고침 토큰도 만료되면 새 액세스 토큰을 검색하려면 새 인증 요청을 전송해야 합니다.

참고: debug 명령을 사용하기 전에 Debug 명령에 대한 중요 정보를 참조하십시오.

다양한 디버그 레벨을 설정할 수 있습니다. 기본적으로 레벨 1이 사용됩니다. 디버그 수준을 변경하면 디버그의 세부 정도가 증가할 수 있습니다. 특히 프로덕션 환경에서는 이 작업을 신중하게 수행해야 합니다.

FTD CLI에서 다음 디버그는 LDAP 특성 맵과 관련된 문제를 해결하는 데 도움이 됩니다

debug ldap 255

debug webvpn condition user <username> debug webvpn anyconnect 255

debug aaa common 127

이 예에서는 연결되기 전에 언급한 테스트 사용자가 AD 서버에서 받은 정보를 보여 주기 위해 다음 디버그를 수집했습니다.

Finance-User용 LDAP 디버그:

[48] Session Start

[48] New request Session, context 0x00002b0482c2d8e0, reqType = Authentication

[48] Fiber started

[48] Creating LDAP context with uri=ldap://192.168.1.1:389

[48] Connect to LDAP server: ldap://192.168.1.1:389, status = Successful

[48] supportedLDAPVersion: value = 3

[48] supportedLDAPVersion: value = 2

[48] LDAP server192.168.1.1 is Active directory

[48] Binding as Administrator@cisco.com

[48] Performing Simple authentication for Administrator@example.com to192.168.1.1

[48] LDAP Search:

Base DN = [dc=cisco, dc=com]

Filter = [sAMAccountName=Finance-User]

Scope = [SUBTREE]

[48] User DN = [CN=Finance-User,OU=Finance,OU=VPN,DC=cisco,DC=com]

[48] Talking to Active Directory server 192.168.1.1

[48] Reading password policy for Finance-User, dn:CN=Finance-User,OU=Finance,OU=VPN,DC=cisco,DC=com

[48] Read bad password count 0

[48] Binding as Finance-User

[48] Performing Simple authentication for Finance-User to 192.168.1.1

[48] Processing LDAP response for user Finance-User

[48] Message (Finance-User):

[48] Authentication successful for Finance-User to 192.168.1.1

[48] Retrieved User Attributes:

[48] objectClass: value = top

[48] objectClass: value = person

[48] objectClass: value = organizationalPerson

[48] objectClass: value = user

[48] cn: value = Finance-User

[48] givenName: value = Finance-User

[48] distinguishedName: value = CN=Finance-User,OU=Finance,OU=VPN,DC=cisco,DC=com

[48] instanceType: value = 4

[48] whenCreated: value = 20191011094454.0Z

[48] whenChanged: value = 20191012080802.0Z

[48] displayName: value = Finance-User

[48] uSNCreated: value = 16036

[48] memberOf: value = CN=Finance-Group,CN=Users,DC=cisco,DC=com

[48] mapped to Group-Policy: value = Finance-Group-Policy

[48] mapped to LDAP-Class: value = Finance-Group-Policy

[48] memberOf: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[48] mapped to Group-Policy: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[48] mapped to LDAP-Class: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[48] uSNChanged: value = 16178

[48] name: value = Finance-User

[48] objectGUID: value = .J.2...N....X.OQ

[48] userAccountControl: value = 512

[48] badPwdCount: value = 0

[48] codePage: value = 0

[48] countryCode: value = 0

[48] badPasswordTime: value = 0

[48] lastLogoff: value = 0

[48] lastLogon: value = 0

[48] pwdLastSet: value = 132152606948243269

[48] primaryGroupID: value = 513

[48] objectSid: value = .............B...a5/ID.dT...

[48] accountExpires: value = 9223372036854775807

[48] logonCount: value = 0

[48] sAMAccountName: value = Finance-User

[48] sAMAccountType: value = 805306368

[48] userPrincipalName: value = Finance-User@cisco.com

[48] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,DC=cisco,DC=com

[48] dSCorePropagationData: value = 20191011094757.0Z

[48] dSCorePropagationData: value = 20191011094614.0Z

[48] dSCorePropagationData: value = 16010101000000.0Z

[48] lastLogonTimestamp: value = 132153412825919405

[48] Fiber exit Tx=538 bytes Rx=2720 bytes, status=1

[48] Session End

Management-User용 LDAP 디버그:

[51] Session Start

[51] New request Session, context 0x00002b0482c2d8e0, reqType = Authentication

[51] Fiber started

[51] Creating LDAP context with uri=ldap://192.168.1.1:389

[51] Connect to LDAP server: ldap://192.168.1.1:389, status = Successful

[51] supportedLDAPVersion: value = 3

[51] supportedLDAPVersion: value = 2

[51] LDAP server 192.168.1.1 is Active directory

[51] Binding as Administrator@cisco.com

[51] Performing Simple authentication for Administrator@example.com to 192.168.1.1

[51] LDAP Search:

Base DN = [dc=cisco, dc=com]

Filter = [sAMAccountName=Management-User]

Scope = [SUBTREE]

[51] User DN = [CN=Management-User,OU=Management,OU=VPN,DC=cisco,DC=com]

[51] Talking to Active Directory server 192.168.1.1

[51] Reading password policy for Management-User, dn:CN=Management-User,OU=Management,OU=VPN,DC=cisco,DC=com

[51] Read bad password count 0

[51] Binding as Management-User

[51] Performing Simple authentication for Management-User to 192.168.1.1

[51] Processing LDAP response for user Management-User

[51] Message (Management-User):

[51] Authentication successful for Management-User to 192.168.1.1

[51] Retrieved User Attributes:

[51] objectClass: value = top

[51] objectClass: value = person

[51] objectClass: value = organizationalPerson

[51] objectClass: value = user

[51] cn: value = Management-User

[51] givenName: value = Management-User

[51] distinguishedName: value = CN=Management-User,OU=Management,OU=VPN,DC=cisco,DC=com

[51] instanceType: value = 4

[51] whenCreated: value = 20191011095036.0Z

[51] whenChanged: value = 20191011095056.0Z

[51] displayName: value = Management-User

[51] uSNCreated: value = 16068

[51] memberOf: value = CN=Management-Group,CN=Users,DC=cisco,DC=com

[51] mapped to Group-Policy: value = CN=Management-Group,CN=Users,DC=cisco,DC=com

[51] mapped to LDAP-Class: value = CN=Management-Group,CN=Users,DC=cisco,DC=com

[51] memberOf: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[51] mapped to Group-Policy: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[51] mapped to LDAP-Class: value = CN=Users,CN=Builtin,DC=cisco,DC=com

[51] uSNChanged: value = 16076

[51] name: value = Management-User

[51] objectGUID: value = i._(.E.O.....Gig

[51] userAccountControl: value = 512

[51] badPwdCount: value = 0

[51] codePage: value = 0

[51] countryCode: value = 0

[51] badPasswordTime: value = 0

[51] lastLogoff: value = 0

[51] lastLogon: value = 0

[51] pwdLastSet: value = 132152610365026101

[51] primaryGroupID: value = 513

[51] objectSid: value = .............B...a5/ID.dW...

[51] accountExpires: value = 9223372036854775807

[51] logonCount: value = 0

[51] sAMAccountName: value = Management-User

[51] sAMAccountType: value = 805306368

[51] userPrincipalName: value = Management-User@cisco.com

[51] objectCategory: value = CN=Person,CN=Schema,CN=Configuration,DC=cisco,DC=com

[51] dSCorePropagationData: value = 20191011095056.0Z

[51] dSCorePropagationData: value = 16010101000000.0Z

[51] Fiber exit Tx=553 bytes Rx=2688 bytes, status=1

[51] Session End

관련 정보

추가 지원이 필요한 경우 Cisco Technical Assistance Center(TAC)에 문의하십시오. 유효한 지원 계약이 필요합니다. Cisco 전 세계 지원 문의처.

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

07-Jul-2023 |

최초 릴리스 |

Cisco 엔지니어가 작성

- 타지칸TAC 엔지니어

- 신두자 라오TAC 엔지니어

- 앤젤 오르티즈기술 리더

지원 문의

- 지원 케이스 접수

- (시스코 서비스 계약 필요)

피드백

피드백