FDM에 대한 Rest API 호출용 Python 스크립트 생성

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

소개

이 문서에서는 Python을 사용하여 Rest API 호출을 수행하는 예를 설명합니다.

사전 요구 사항

이 가이드에서 사용하는 도구 및 장치는 다음과 같습니다.

- Cisco FTD(Firepower 위협 방어)

- Cisco FDM(Firepower Device Management)

- 맥 OS

- 숭고한 텍스트

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- HTTPS

- Rest API

- 비단뱀

- Json

- Firepower 장치 관리

- LDAP

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Python 3.11.4

- FDM API 버전 6

- FTDv 7.3.1

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

이 문서의 주된 목적은 API 호출을 위해 Python 스크립트를 만드는 단계를 안내하는 것입니다.

조정 및 빌드할 특정 기능은 LDAP 및 특성 맵입니다.

이 가이드에서 수행하는 API 호출은 다음과 같습니다.

GET: 서버에서 정보 수집

POST: 서버에 새 개체를 만듭니다.

PUT: 서버의 기존 개체를 업데이트합니다.

삭제: 서버에서 기존 개체를 제거합니다.

구성

가져오기

기존 객체에 대한 데이터를 수집하는 REST API GET 예:

import requests

import json

import certifi

import urllib3

from pprint import pprint

from getpass import getpass

urllib3.disable_warnings()

#Data collection

u = input ('Input username: ')

p = getpass(prompt='Input password: ')

url = input('Input Hostname or IP address: ')

protocol = 'https://'

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def auth():

uri = '/api/fdm/v6/fdm/token'

token_url = protocol+url+uri

payload = {

'grant_type' : 'password',

'username' : u,

'password': p

}

response = requests.post(token_url, data=payload, verify=False)

#ONlY USE "verify=False" in a lab setting!

#Error Checking

if response.status_code == 400:

raise Exception("Error Received: {}".format(response.content))

else:

access_token = response.json()['access_token']

return access_token

token = auth()

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def getactivedirectory():

uri = "/api/fdm/v6/object/realms"

ad_url = protocol+url+uri

headers = {

"Content-Type": "application/json",

"Accept": "application/json",

"Authorization":"Bearer {}".format(token)

}

response = requests.get(ad_url, headers=headers, verify=False)

if response.status_code == 200:

AD = response.json()

return AD

else:

print(response.status_code)

pass

pprint(getactivedirectory())

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def revoke():

uri = '/api/fdm/v6/fdm/token'

token_url = protocol+url+uri

headers = {

"Content-Type": "application/json",

"Accept": "application/json",

"Authorization":"Bearer"

}

payload = {

'grant_type' : 'revoke_token',

"access_token": token,

"token_to_revoke": token,

}

response = requests.post(token_url, data=payload, verify=False)

if response.status_code == 200:

print("Access token revoked")

else:

print(response.status_code)

revoke()

POST

이 섹션에서는 새 LDAP 특성 맵 객체를 생성하기 위해 REST API POST 요청을 만드는 예를 설명합니다.

import requests

import json

import certifi

import urllib3

from pprint import pprint

from getpass import getpass

urllib3.disable_warnings()

#Data collection

u = input ('Input username: ')

p = getpass(prompt='Input password: ')

url = input('Input Hostname or IP address: ')

protocol = 'https://'

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def auth():

uri = '/api/fdm/v6/fdm/token'

token_url = protocol+url+uri

payload = {

'grant_type' : 'password',

'username' : u,

'password': p

}

response = requests.post(token_url, data=payload, verify=False)

#WARNING ONLY USE "verify=False" in a lab setting!

#Error Checking

if response.status_code == 400:

raise Exception("Error Received: {}".format(response.content))

else:

access_token = response.json()['access_token']

return access_token

token = auth()

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def postattributemap():

uri = "/api/fdm/v6/object/ldapattributemaps"

ad_url = protocol+url+uri

name = input('Object name> ')

group_policy = input('Group-Policy> ')

base = input('LDAP DN> ')

headers = {

"Content-Type": "application/json",

"Accept": "application/json",

"Authorization":"Bearer {}".format(token)

}

payload = {

"name": name,

"ldapAttributeMaps": [

{

"ldapName": "memberOf",

"ciscoName": "GROUP_POLICY",

"valueMappings": [

{

"ldapValue": base,

"ciscoValue": group_policy,

"type": "ldaptociscovaluemapping"

}

],

"type": "ldapattributemapping"

}

],

"type": "ldapattributemap"

}

data = json.dumps(payload)

response = requests.post(ad_url, headers=headers, data=data, verify=False)

if response.status_code == 200:

print(response.status_code)

print("Created LDAP attribute map")

map = response.json

return map

else:

print(response.status_code)

pprint(response.content)

pass

postattributemap()

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def revoke():

uri = '/api/fdm/v6/fdm/token'

token_url = protocol+url+uri

headers = {

"Content-Type": "application/json",

"Accept": "application/json",

"Authorization":"Bearer"

}

payload = {

'grant_type' : 'revoke_token',

"access_token": token,

"token_to_revoke": token,

}

response = requests.post(token_url, data=payload, verify=False)

if response.status_code == 200:

print("Access token revoked")

else:

print(response.status_code)

revoke()

PUT

이 섹션에서는 PUT Rest API 호출을 수행하는 Python 스크립트의 예를 보여줍니다. 이 기능은 기존 Active Directory 컨피그레이션에 LDAP 특성 맵을 추가합니다.

참고: 참고: 계속하기 전에 GET 기능을 통해 객체를 업데이트하는 데 필요한 정보를 수집해야 합니다.

URL1 Active Directory 영역: /api/fdm/v6/object/realms/

URL2 LDAP 특성 맵: /api/fdm/v6/object/ldapattributemaps

import requests

import json

import certifi

import urllib3

from pprint import pprint

from getpass import getpass

urllib3.disable_warnings()

#Data collection

u = input ('Input username: ')

p = getpass(prompt='Input password: ')

url = input('Input Hostname or IP address: ')

protocol = 'https://'

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def auth():

uri = '/api/fdm/v6/fdm/token'

token_url = protocol+url+uri

payload = {

'grant_type' : 'password',

'username' : u,

'password': p

}

response = requests.post(token_url, data=payload, verify=False)

#WARNING ONLY USE "verify=False" in a lab setting!

#Error Checking

if response.status_code == 400:

raise Exception("Error Received: {}".format(response.content))

else:

access_token = response.json()['access_token']

return access_token

token = auth()

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def put():

objId = input('object id of active directory object> ')

uri = "/api/fdm/v6/object/realms/"

ad_url = protocol+url+uri+objId

headers = {

"Content-Type": "application/json",

"Accept": "application/json",

"Authorization":"Bearer {}".format(token)

}

#Place the GET response from the active directory here in "payload" along with the added "ldapAttributeMap", "id" and ""type": "ldapattributemap""

payload = {

"version": "p6ueo2w2aulkf",

"name": "Test",

"directoryConfigurations": [

{

"hostname": "{omitted}",

"port": 389,

"encryptionProtocol": "NONE",

"encryptionCert": None,

"interface": {

"version": "mjvylmnd52agk",

"name": "diagnostic",

"hardwareName": "Management0/0",

"id": "a46ef70c-06ca-11ee-9be1-bd712e622992",

"type": "physicalinterface"

},

"type": "directoryconfiguration"

}

],

"enabled": True,

"realmId": 3,

"dirUsername": "{omitted}",

"dirPassword": "*********",

"baseDN": "dc={omitted},dc=com",

"ldapAttributeMap": {

"id": "7fbf5798-27c9-11ee-a635-a1f4b2c2e66b",

"type": "ldapattributemap"

},

"adPrimaryDomain": "{omitted}.com",

"id": "5957a304-2662-11ee-a635-a5df7d28e8c4",

"type": "activedirectoryrealm"

}

data = json.dumps(payload)

response = requests.put(ad_url, headers=headers, data=data, verify=False)

if response.status_code == 200:

print("Updated Object")

else:

pprint("Error Received: {}".format(response.content))

pass

put()

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def revoke():

uri = '/api/fdm/v6/fdm/token'

token_url = protocol+url+uri

headers = {

"Content-Type": "application/json",

"Accept": "application/json",

"Authorization":"Bearer"

}

payload = {

'grant_type' : 'revoke_token',

"access_token": token,

"token_to_revoke": token,

}

response = requests.post(token_url, data=payload, verify=False)

if response.status_code == 200:

print("Access token revoked")

else:

print(response.status_code)

revoke()

삭제

이 섹션에서는 Active Directory 객체를 제거하기 위한 Rest API DELETE 예제를 설명합니다.

import requests

import json

import certifi

import urllib3

from pprint import pprint

from getpass import getpass

urllib3.disable_warnings()

#Data collection

u = input ('Input username: ')

p = getpass(prompt='Input password: ')

url = input('Input Hostname or IP address: ')

protocol = 'https://'

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def auth():

uri = '/api/fdm/v6/fdm/token'

token_url = protocol+url+uri

payload = {

'grant_type' : 'password',

'username' : u,

'password': p

}

response = requests.post(token_url, data=payload, verify=False)

#ONlY USE "verify=False" in a lab setting!

#Error Checking

if response.status_code == 400:

raise Exception("Error Received: {}".format(response.content))

else:

access_token = response.json()['access_token']

return access_token

token = auth()

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def delete():

objId = input('object id to delete> ')

uri = "/api/fdm/v6/object/realms/"

ad_url = protocol+url+uri+objId

headers = {

"Content-Type": "application/json",

"Accept": "application/json",

"Authorization":"Bearer {}".format(token)

}

response = requests.delete(ad_url, headers=headers, verify=False)

if response.status_code == 204:

print('Object removed')

else:

print("Error Received: {}".format(response.content))

pass

delete()

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def revoke():

uri = '/api/fdm/v6/fdm/token'

token_url = protocol+url+uri

headers = {

"Content-Type": "application/json",

"Accept": "application/json",

"Authorization":"Bearer"

}

payload = {

'grant_type' : 'revoke_token',

"access_token": token,

"token_to_revoke": token,

}

response = requests.post(token_url, data=payload, verify=False)

if response.status_code == 200:

print("Access token revoked")

else:

print(response.status_code)

revoke()

구축

이 섹션에서는 POST REST API 호출을 통해 컨피그레이션 변경 사항을 구축하고 GET 요청을 통해 구축 상태를 확인하는 예를 설명합니다.

import requests

import json

import certifi

import urllib3

from pprint import pprint

from getpass import getpass

urllib3.disable_warnings()

#Data collection

u = input ('Input username: ')

p = getpass(prompt='Input password: ')

url = input('Input Hostname or IP address: ')

protocol = 'https://'

x="0"

attempts=0

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def auth():

uri = '/api/fdm/v6/fdm/token'

token_url = protocol+url+uri

payload = {

'grant_type' : 'password',

'username' : u,

'password': p

}

response = requests.post(token_url, data=payload, verify=False)

#ONlY USE "verify=False" in a lab setting!

#Error Checking

if response.status_code == 400:

raise Exception("Error Received: {}".format(response.content))

else:

access_token = response.json()['access_token']

return access_token

token = auth()

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def deploy():

uri = '/api/fdm/v6/operational/deploy'

deploy = protocol+url+uri

headers = headers = {

"Content-Type": "application/json",

"Accept": "application/json",

"Authorization":"Bearer {}".format(token)

}

payload = {

"statusMessage": "string",

"cliErrorMessage": "string",

"state": "QUEUED",

"queuedTime": 0,

"startTime": 0,

"endTime": 0,

"statusMessages": [

"string"

],

"id": "string",

"name": "string",

"modifiedObjects": {},

"forceRefreshDeploymentData": False,

"type": "deploymentstatus"

}

data = json.dumps(payload)

response = requests.get(deploy, headers=headers, data=data,verify=False)

if response.status_code == 200:

print(response.status_code)

status = response.json()['items'][0]['statusMessage']

return status

else:

print(response.status_code)

pass

status = deploy()

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def deploy2():

uri = '/api/fdm/v6/operational/deploy'

deploy = protocol+url+uri

headers = headers = {

"Content-Type": "application/json",

"Accept": "application/json",

"Authorization":"Bearer {}".format(token)

}

payload = {

"statusMessage": "string",

"cliErrorMessage": "string",

"state": "QUEUED",

"queuedTime": 0,

"startTime": 0,

"endTime": 0,

"statusMessages": [

"string"

],

"id": "string",

"name": "string",

"modifiedObjects": {},

"forceRefreshDeploymentData": False,

"type": "deploymentstatus"

}

data = json.dumps(payload)

response = requests.post(deploy, headers=headers, data=data,verify=False)

if response.status_code == 200:

print(response.status_code)

print('Deploying')

else:

print(response.status_code)

pass

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

def revoke():

uri = '/api/fdm/v6/fdm/token'

token_url = protocol+url+uri

headers = {

"Content-Type": "application/json",

"Accept": "application/json",

"Authorization":"Bearer"

}

payload = {

'grant_type' : 'revoke_token',

"access_token": token,

"token_to_revoke": token,

}

response = requests.post(token_url, data=payload, verify=False)

if response.status_code == 200:

print("Access token revoked")

else:

print(response.status_code)

#++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

while True:

x = input("""

Press 1 for deployment status

Press 2 to deploy

Enter Exit to exit

> """).lower()

if x == "1":

deploy()

pprint('Status is: ' + status)

elif x == "2":

deploy2()

elif x == "exit":

break

revoke()

elif x != "1" or "2" or "exit":

attempts += 1

print("The options are 1, 2 or Exit only!")

if attempts == 3:

print('Closing the program')

revoke()

break

else:

raise Exception("Program shutting down")

다음을 확인합니다.

가져오기

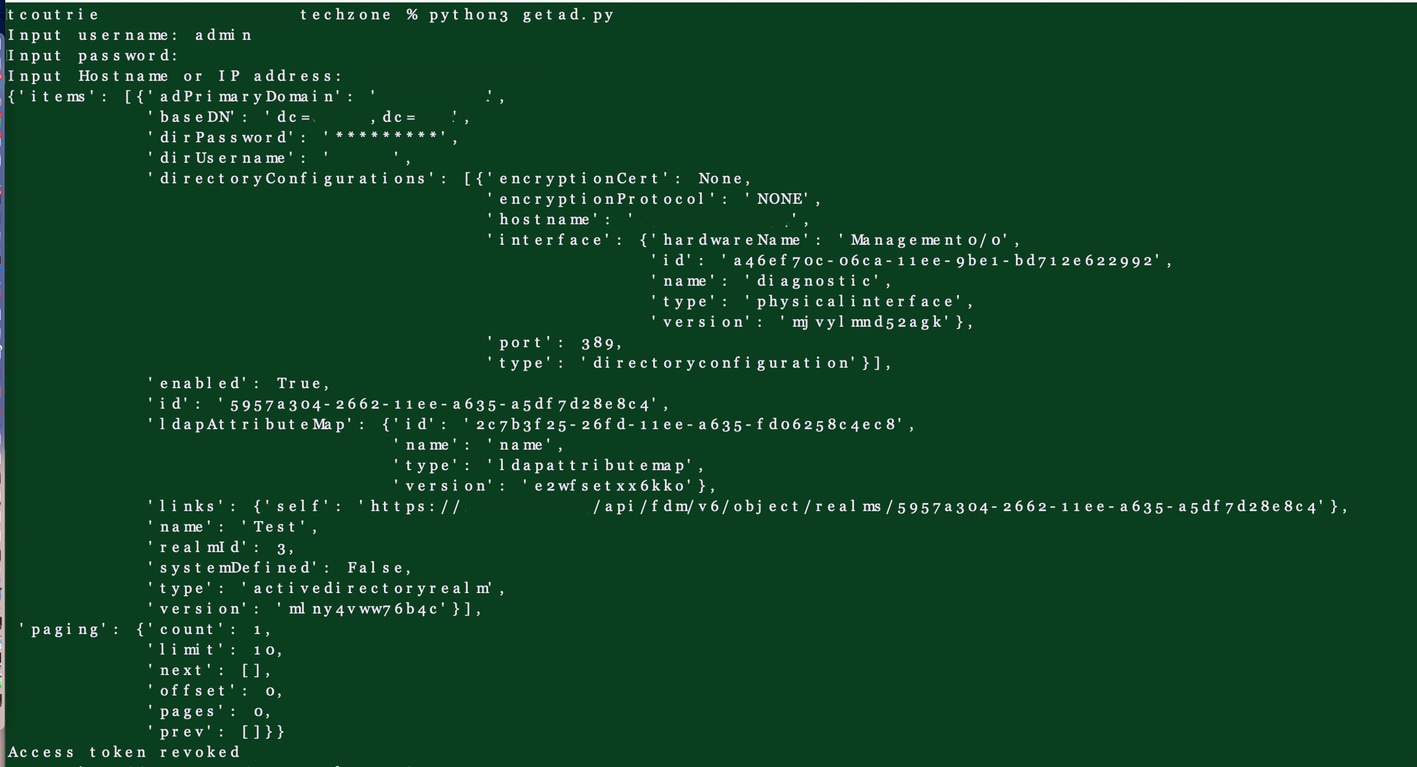

이 스크립트에서는 아래 이미지와 같이 HTTP 코드 응답 "200"이 수신되고 출력이 표시됩니다.

스크립트의 출력

스크립트의 출력

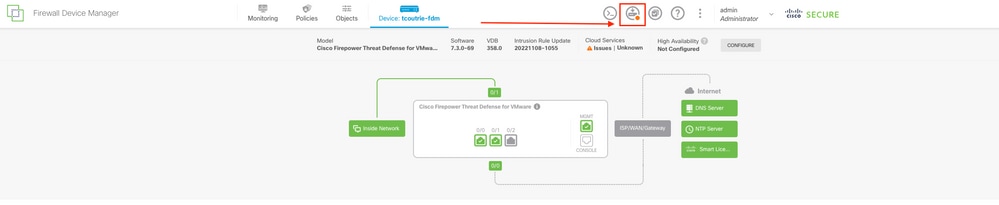

PUT

새 구축은 이미지에 표시된 대로 FDM GUI에서 성공적으로 시도될 준비가 되었습니다.

FDM 관리 페이지의 스크린샷

FDM 관리 페이지의 스크린샷

확인은 또한 HTTP 응답 코드(200)를 수신함으로써 확인될 수 있다.

삭제

새 구축은 FDM GUI에서 성공적으로 시도될 준비가 되었습니다.

확인은 또한 HTTP 응답 코드(204)를 수신함으로써 확인될 수 있다.

문제 해결

이 섹션에서는 문제 해결 방법에 대해 설명합니다.

HTTP 응답 코드는 다음과 같은 특정 문제를 알려줄 수 있습니다.

클라이언트 오류 4XX

400- 잘못된 요청

401- 인증되지 않음

403- 금지됨

404- 찾을 수 없음

408- 요청 시간 초과

415- 지원되지 않는 미디어 유형

서버 오류 5xx

500- 내부 서버 오류

501 - 구현되지 않음

502- 잘못된 게이트웨이

503 - 서비스 사용 불가

관련 정보

RFC 2616: 하이퍼텍스트 전송 프로토콜 — HTTP/1.1

firepower Threat Defense REST API 소개 - FTD-API 참조 v6(FTD v7.2) - 문서 - Cisco 개발자

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

2.0 |

04-Nov-2023 |

오타를 수정했습니다. "영역"을 "영역"으로 변경했습니다. |

1.0 |

24-Jul-2023 |

최초 릴리스 |

피드백

피드백