소개

이 문서에서는 Secure Firewall Threat Defense에서 사이트 대 사이트 SIG(Secure Internet Gateway) VPN 터널의 단계별 컨피그레이션에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- Umbrella 관리 포털

- FMC(Secure Firewall Management Center)

사용되는 구성 요소

이 문서의 정보는 이러한 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Umbrella 관리 포털

- Secure Firewall 버전 7.2

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

네트워크 다이어그램

Umbrella 네트워크 터널 컨피그레이션

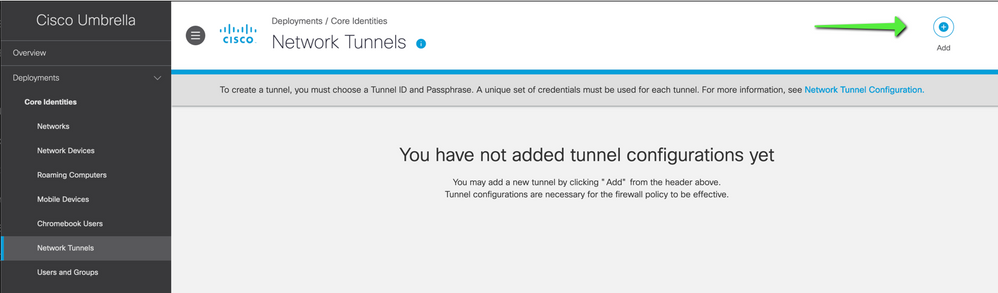

네트워크 터널

Umbrella Dashboard(Umbrella 대시보드)에 로그인합니다.

탐색 Deployments > Network Tunnels > Add.

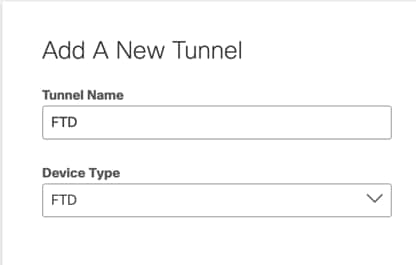

New Tunnel(새 터널)을 추가하고 디바이스 유형을 FTD로 선택한 다음 적절하게 이름을 지정합니다.

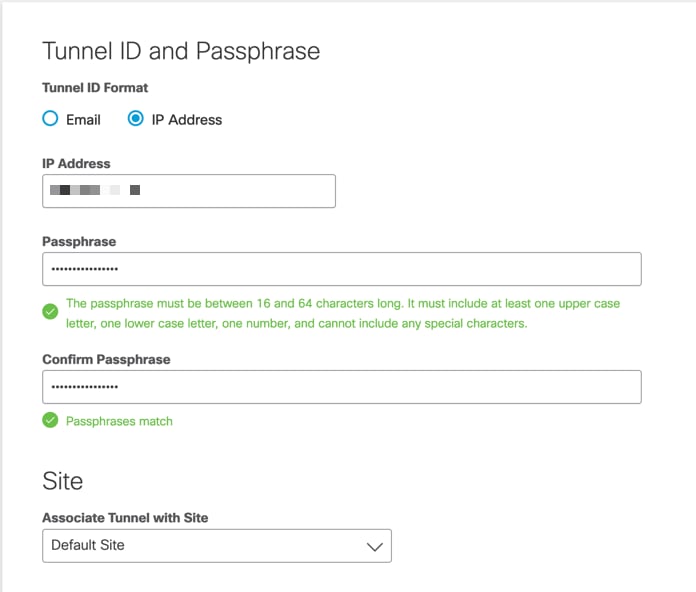

안전한 사전 공유 키와 함께 FTD의 공용 IP 주소를 입력합니다.

방화벽 및 트래픽 검사 정책에 알맞은 사이트에 터널을 연결합니다.

이제 Umbrella Portal의 컨피그레이션이 완료되었습니다.

VPN 상태를 확인하기 위해 터널이 연결된 경우 Umbrella Portal로 이동합니다.

Secure Firewall Management Center 구성

Site-to-Site 구성

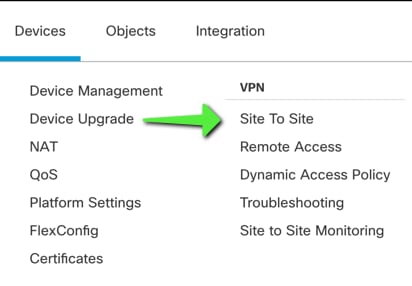

탐색 Devices > Site-to-Site :

새 사이트 대 사이트 터널 추가

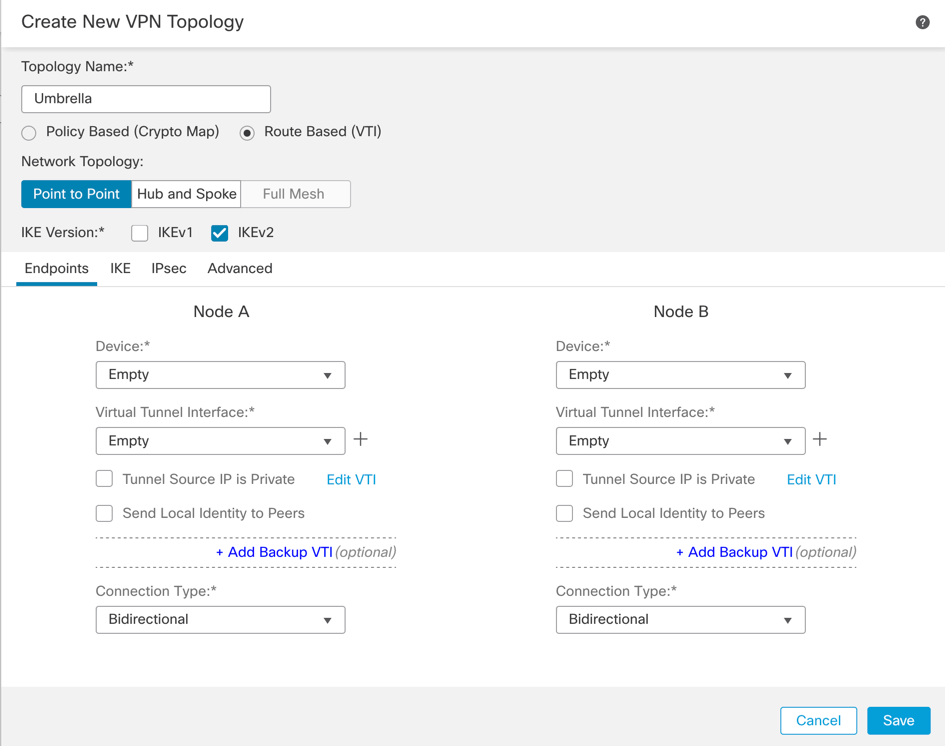

토폴로지 이름을 지정하고 Route-based VTI를 선택합니다.

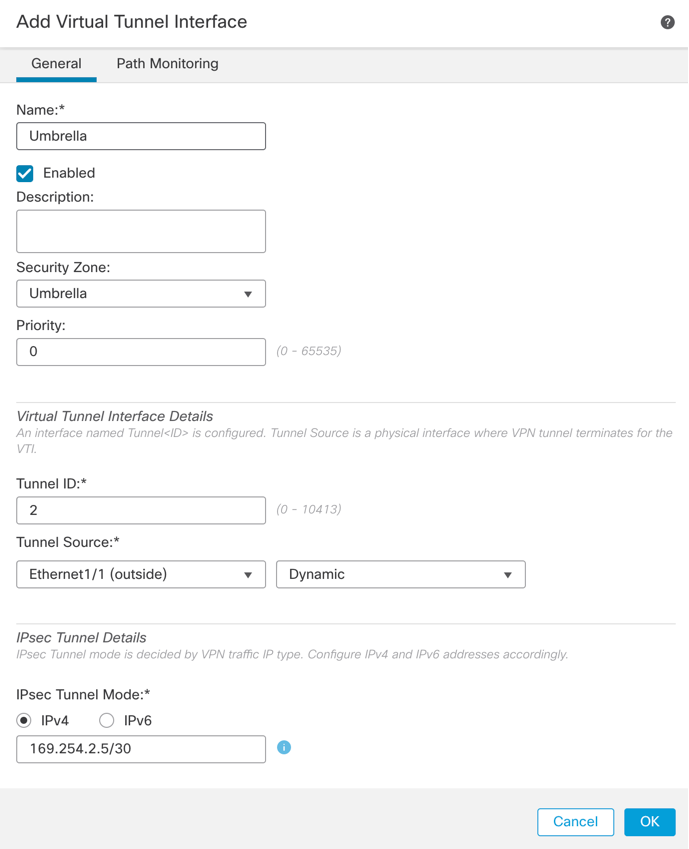

새 가상 터널 인터페이스 추가

- 터널 인터페이스 이름 지정

- 인터페이스에 새 보안 영역 적용

- 0~10413 사이의 터널 ID 번호 할당

- 터널 소스(Umbrella Portal에 정의된 공용 IP가 있는 인터페이스)를 선택합니다.

- VPN에 사용할 라우팅 불가/30 서브넷을 생성합니다. 예: 169.254.72.0/30

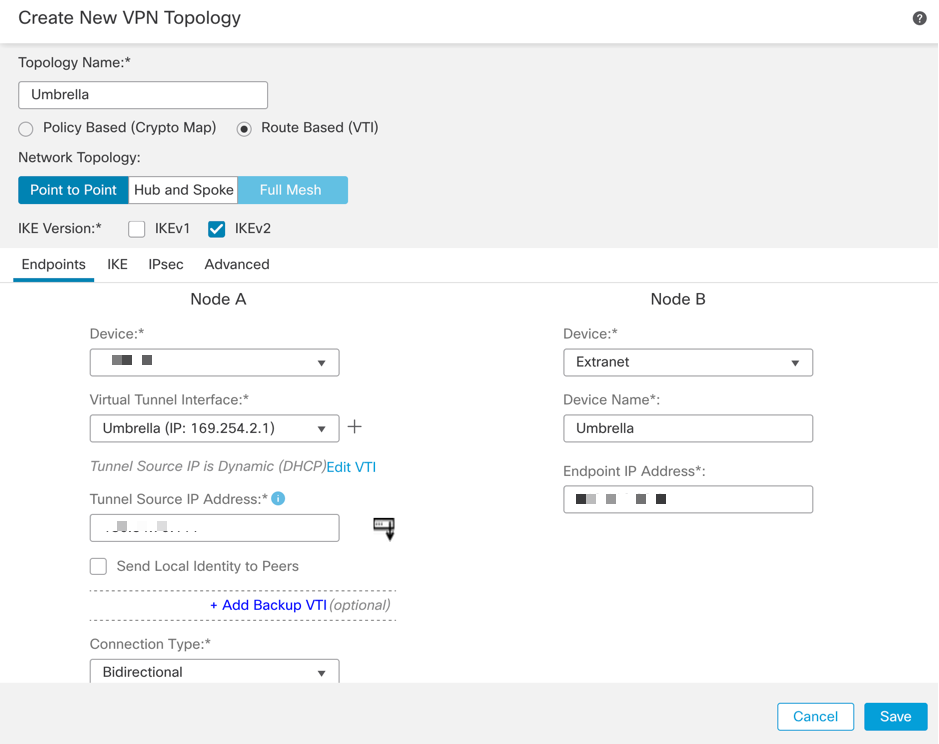

토폴로지 노드 구성

노드 A에 FTD를 할당하고 엑스트라넷 노드 B에 Umbrella를 할당합니다.

Umbrella Data Center에 사용할 엔드포인트 IP 주소는 여기서 찾을 수 있습니다.

디바이스의 물리적 위치에 가장 가까운 데이터 센터를 선택합니다.

IKEv2 1단계 매개변수 정의:

터널 협상을 위한 허용 가능한 매개변수는 여기서 확인할 수 있습니다.

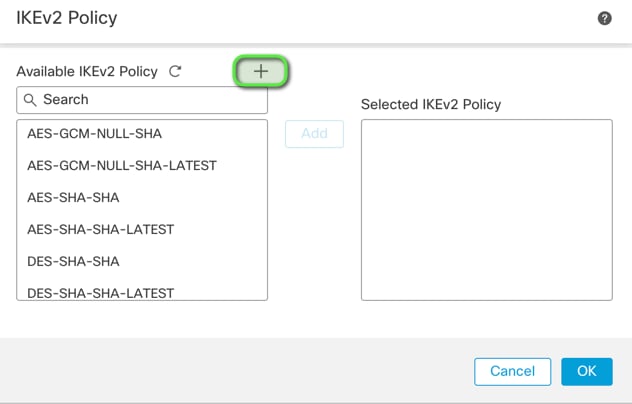

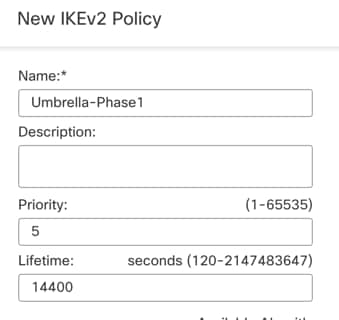

IKE 탭으로 이동하여 새 IKEv2 정책을 생성합니다.

- 기존 정책과 충돌하지 않도록 적절한 우선 순위를 할당합니다.

- 1단계 수명은 14400초입니다.

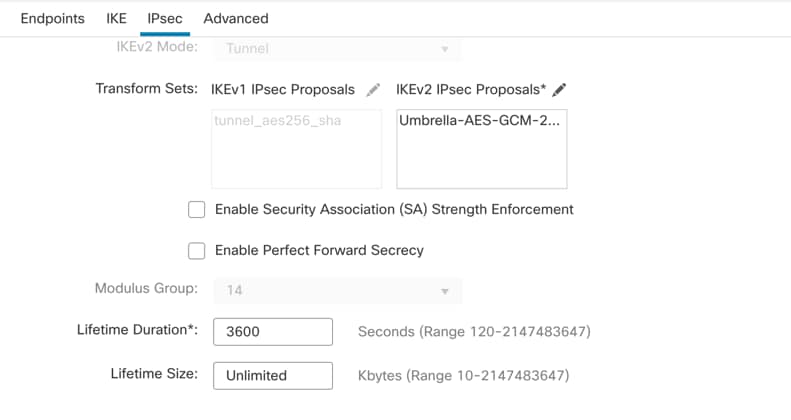

IPsec 2단계 매개변수 정의:

- 터널 협상을 위한 허용 가능한 매개변수는 여기서 확인할 수 있습니다.

- 탐색:

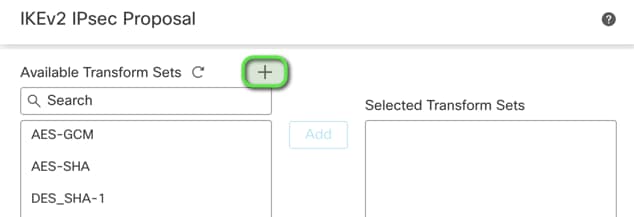

IPsec 탭을 클릭하고 새 IPsec 제안을 만듭니다.

2단계 매개변수가 다음과 일치하는지 확인합니다.

토폴로지를 저장하고 방화벽에 구축합니다.

PBR(Policy Based Routing) 구성

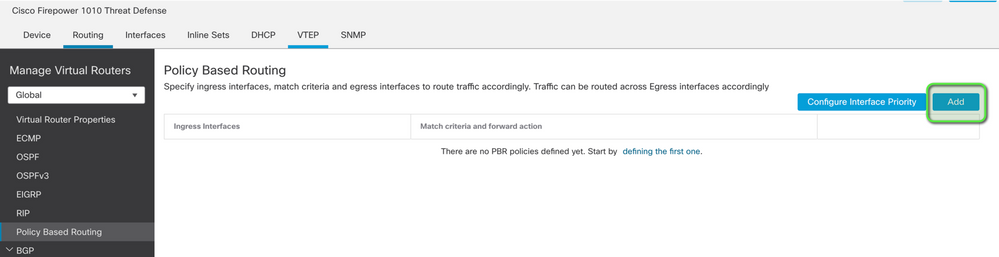

탐색 Devices > Device Management > Select the FTD/HA Pair > Routing > Policy Based Routing.

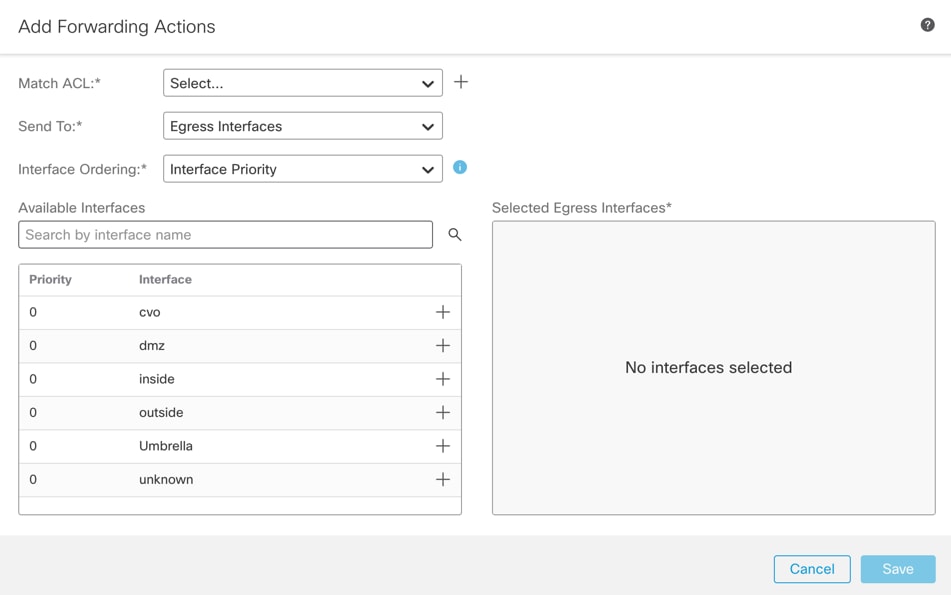

새 정책을 추가합니다.

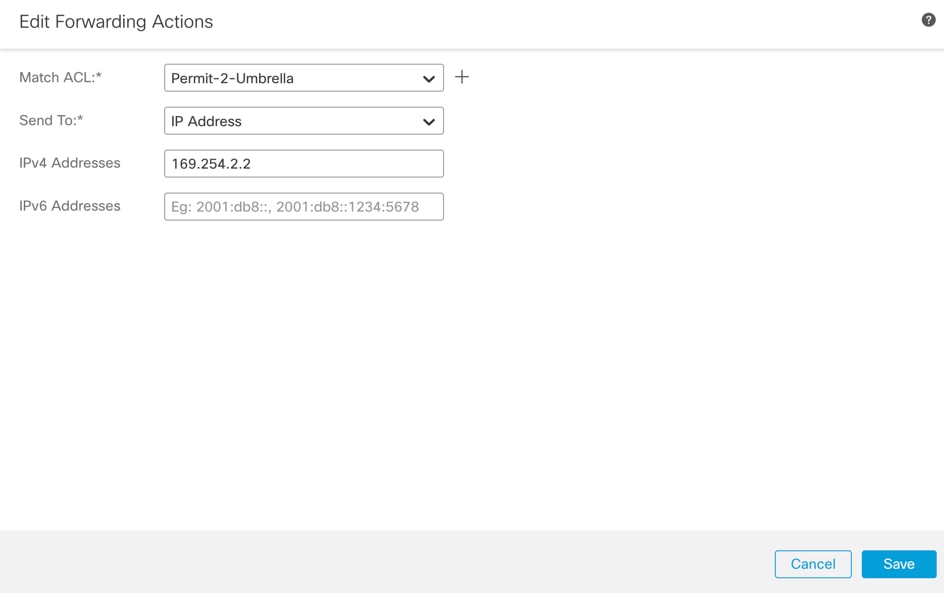

전달 작업을 구성합니다.

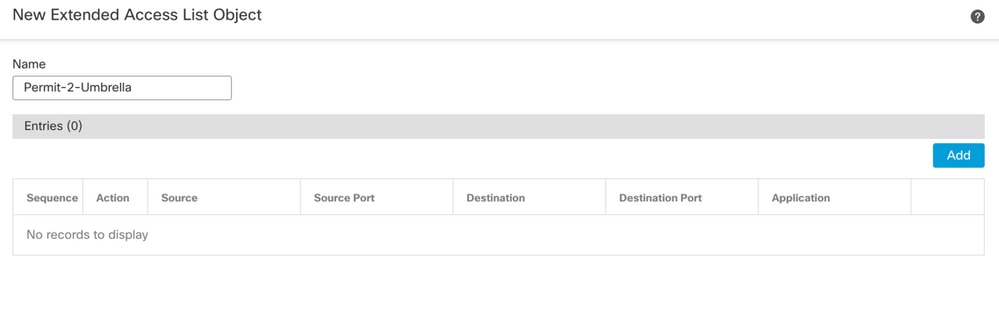

SIG 터널을 통해 이동해야 하는 트래픽에 대해 Match ACL을 생성합니다.

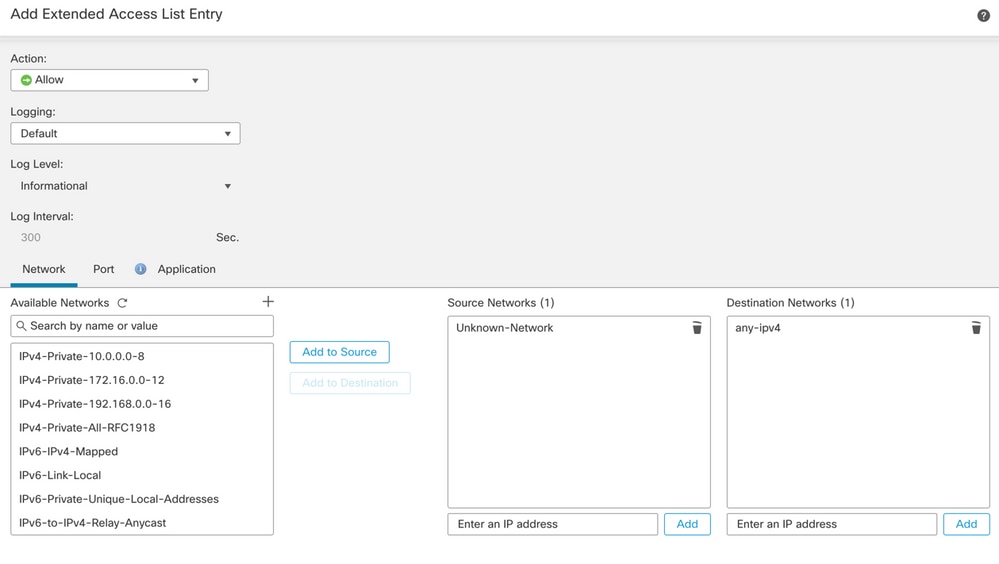

Umbrella SIG 트래픽을 정의하는 액세스 제어 항목을 추가합니다.

-

- 소스 네트워크는 내부 트래픽을 정의합니다.

- 대상 네트워크는 Umbrella에서 검사해야 하는 원격 네트워크입니다.

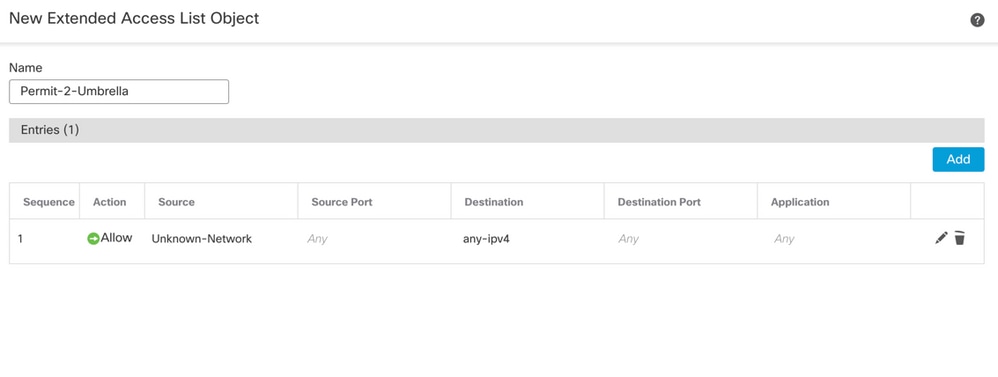

완료된 확장 ACL:

구성 Send To:

다음을 정의합니다. Send To IPv4 주소는 /30 서브넷에서 사용 가능한 두 번째 IP입니다.

참고: 이 IP 주소는 Umbrella에 정의되어 있지 않습니다. 트래픽 포워딩에만 필요합니다.

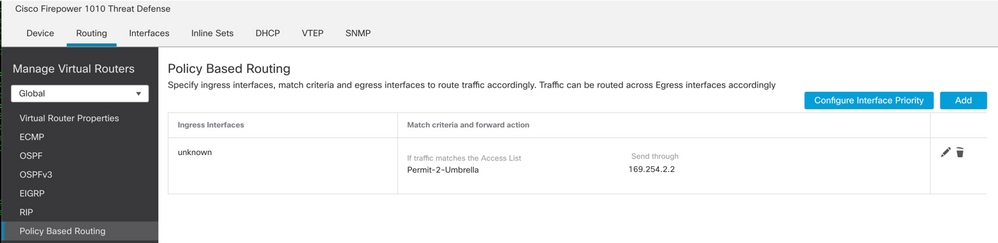

완료된 PBR:

인그레스 인터페이스에 유의하십시오. 이는 나중에 ACP(Access Control Policy) 및 NAT(Network Address Translation) 컨피그레이션에 필요합니다.

컨피그레이션을 저장하고 방화벽에 구축합니다.

NAT 및 ACP 구성

탐색 Devices > NAT.

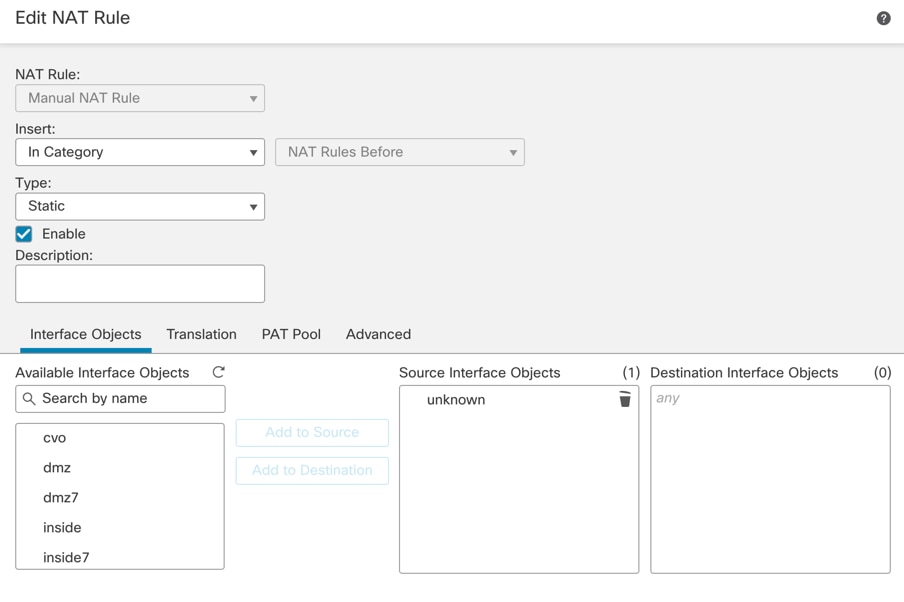

다음과 같은 새 수동 NAT 규칙을 생성합니다.

-

- 소스 인터페이스 - 내부 보호 소스입니다.

- Destination Interface - Any - 트래픽을 VTI로 전환할 수 있습니다.

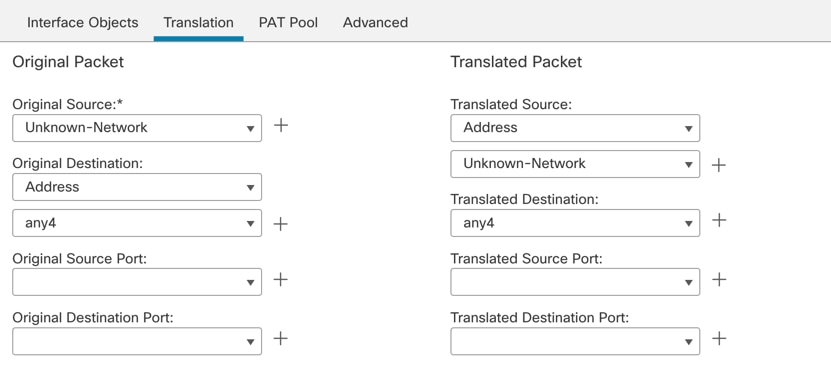

번역:

-

- 원본 및 변환된 원본 - 내부 보호 네트워크 개체

- 원래 및 변환된 대상 - any4 - 0.0.0.0/0

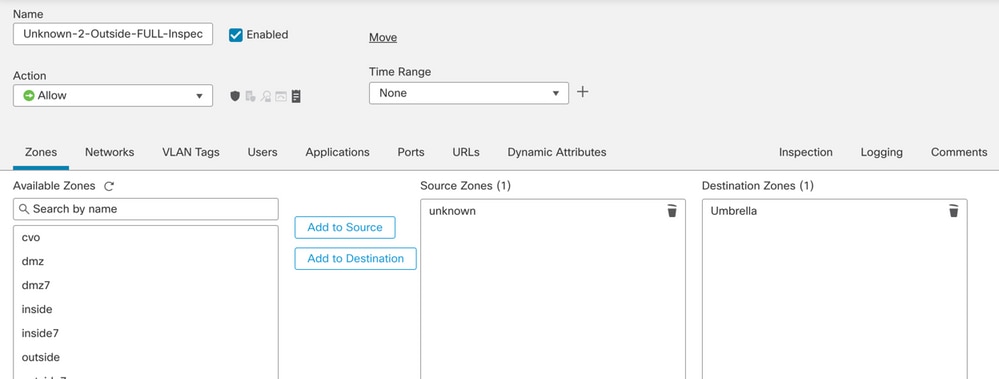

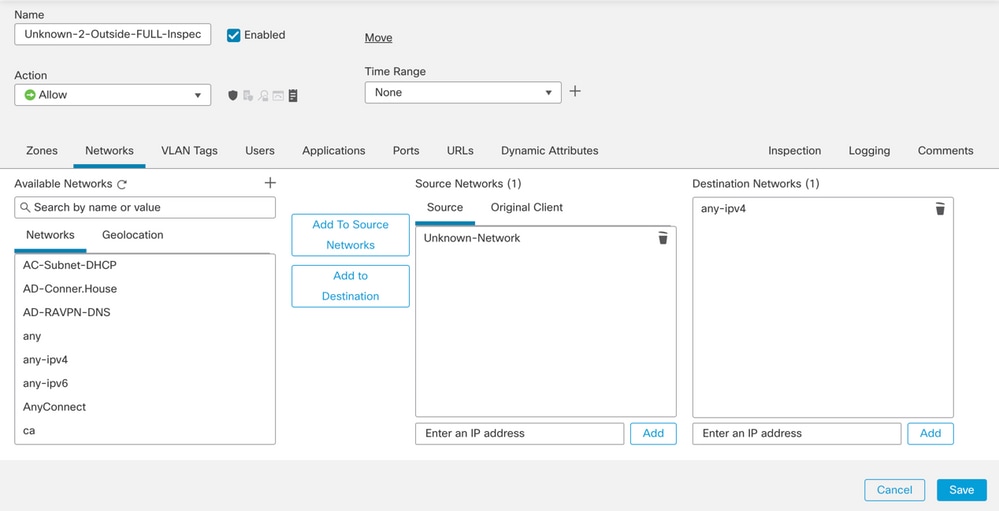

탐색 Policy > Access Control.

다음과 같은 새 ACP 규칙을 생성합니다.

-

- 소스 영역 - 내부 보호 소스.

- Destination Zone(대상 영역) - VTI 영역 - 트래픽을 VTI로 전환할 수 있습니다.

네트워크:

-

- 소스 네트워크 - 내부 보호 네트워크 개체

- 대상 네트워크 - any4 - 0.0.0.0/0

컨피그레이션을 저장하고 방화벽에 구축합니다.

다음을 확인합니다.

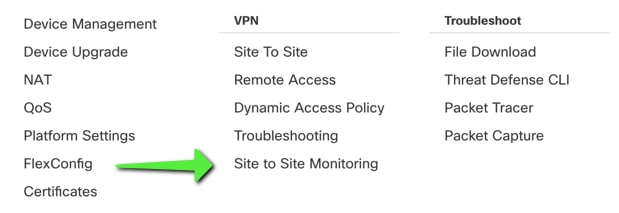

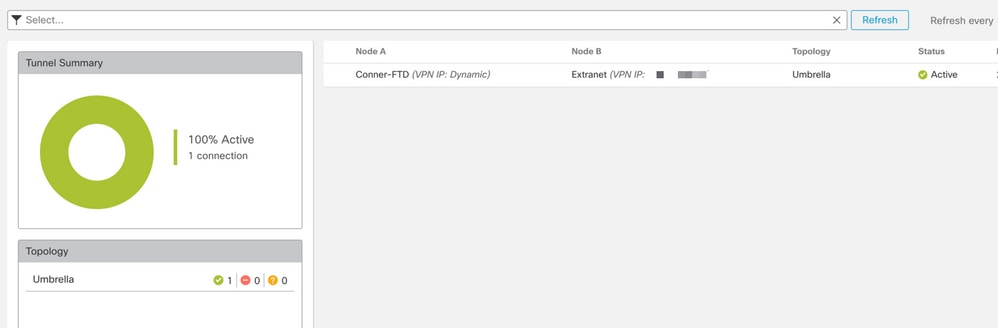

사이트 대 사이트 모니터링

FMC(Secure Firewall Management Center) Site-to-Site Monitoring 툴을 사용하여 터널 상태를 확인합니다.

탐색 Devices > Site to Site Monitoring.

이제 터널 상태가 연결되었는지 확인합니다.

토폴로지 위에 커서를 올려 놓으면 더 자세한 옵션이 표시됩니다. 터널 작동 시간 및 기타 다양한 터널 상태와 함께 터널 내부 및 외부로 이동하는 패킷을 검사하는 데 사용할 수 있습니다.

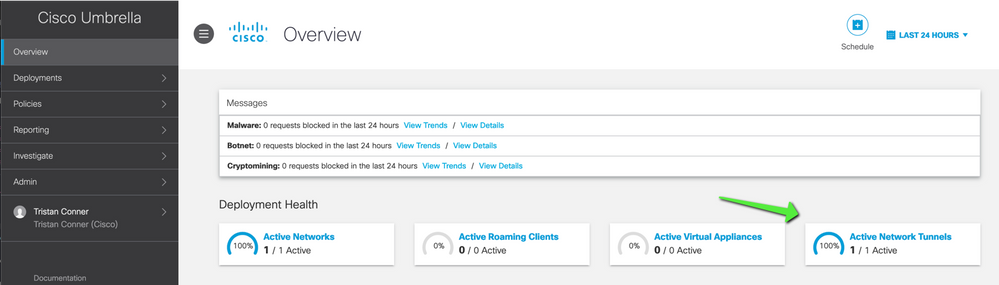

Umbrella 대시보드

대시보드에서 Active Network Tunnels. 터널이 연결되었음을 나타내는 파란색 링이 있어야 합니다.

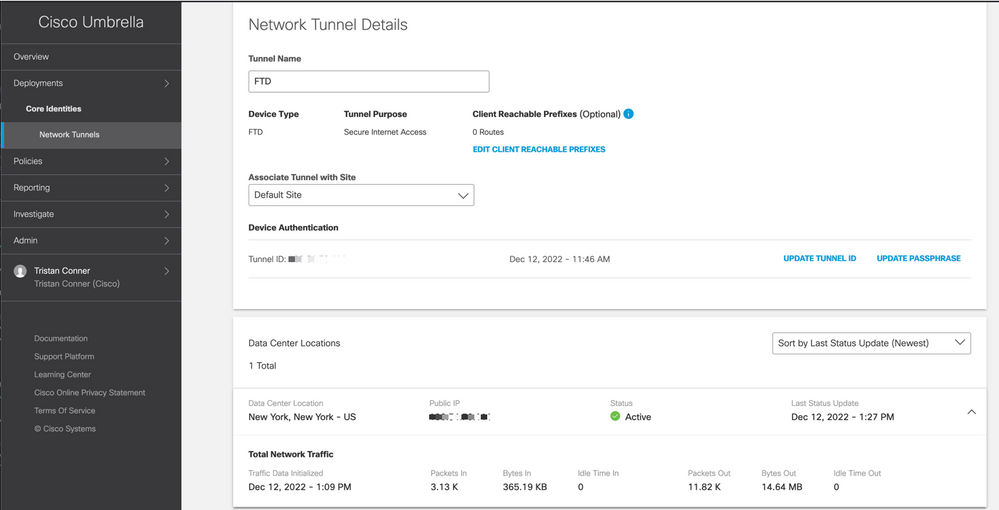

터널을 통해 흐르는 트래픽에 대한 자세한 내용을 보려면 해당 터널을 확장합니다.

터널을 통과하는 데이터와 함께 활성으로 표시되는 터널.

내부 호스트

트래픽이 터널을 통과하는 내부 호스트에서 웹 브라우저에서 공용 IP 조회를 수행합니다. 표시된 공용 IP가 이 두 범위에 속하면 디바이스는 이제 SIG에 의해 보호됩니다.

방화벽 위협 방어 CLI

Show 명령:

show crypto ikev2 sashow crypto ipsec sashow vpn-sessiondb l2l filter ipaddress Umbrella-DC-IP

문제 해결

방화벽 위협 방어 CLI

IKEv2 디버그:

Debug crypto ikev2 protocol 255Debug crypto ikev2 platform 255Debug crypto ipsec 255

ISAKMP 캡처:

ISAKMP 캡처를 사용하여 디버깅할 필요 없이 터널 연결 문제의 원인을 파악할 수 있습니다. 권장 캡처 구문은 다음과 같습니다. capture name type isakmp interface FTD-Tunnel-Source match ip host FTD-Public-IP host Umbrella-DC-IP.