FTD와 StrongSwan 서버 간의 Site-to-Site 터널 구성

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

소개

이 문서에서는 인증 인증을 사용하여 Cisco FTD와 StrongSwan 간의 Site-To-Site IKEv2 VPN 연결을 구성하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- 사이트 대 사이트 VPN

- 인증서 인증(IKEv2)

- PKI(Public Key Infrastructure)

- StrongSwan에 대한 기본 지식

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- 버전 7.2.0을 실행하는 Cisco FTD 빌드 18

- 버전 7.2.0을 실행하는 Cisco FMC 빌드 18

- 버전 20.04(Fossa)를 실행하는 Ubuntu 서버

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

구성

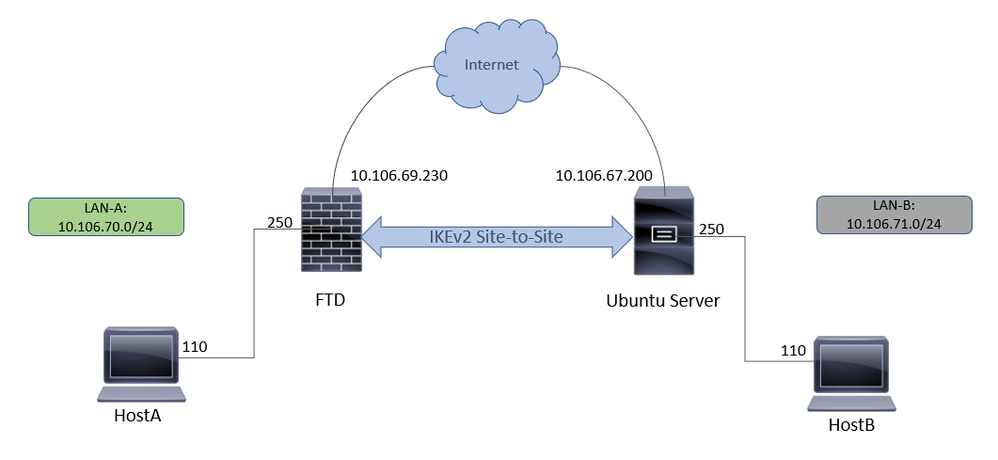

시나리오

이 설정에서는 LAN-A의 HOST-A가 LAN-B의 HOST-B와 통신하려고 합니다. 이 트래픽은 암호화하여 FTD와 StrongSwan을 실행하는 Ubuntu 서버 간의 IKEv2 터널을 통해 전송해야 합니다. 두 피어 모두 인증서 인증을 사용하여 상호 인증합니다.

네트워크 다이어그램

FMC 컨피그레이션

FTD에 대한 인증서 가져오기

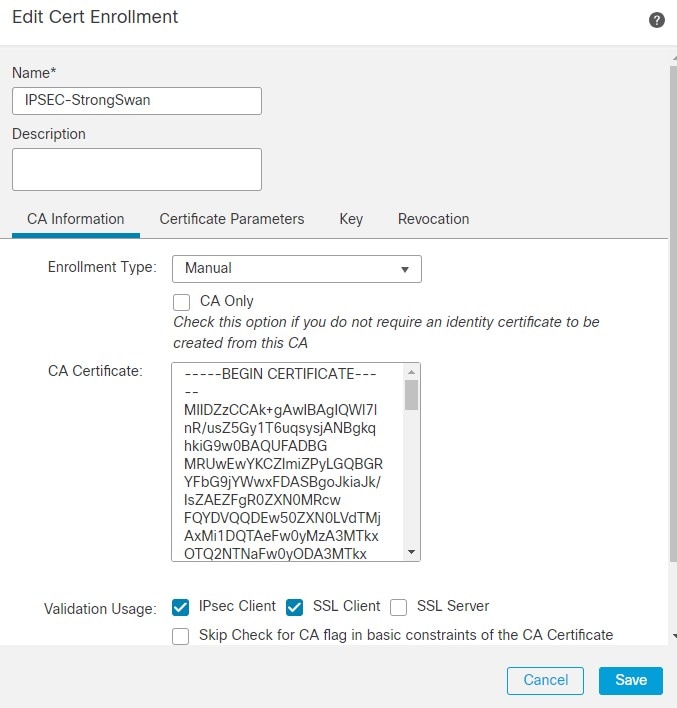

1. FMC에서 Objects > Object Management > PKI > Cert Enrollment.

2. 클릭 Add Cert Enrollment.

3. 이름 섹션은 필수 필드이며 신뢰 지점의 이름을 지정합니다.

4. 수동 인증서 등록이 사용됩니다. CA information(CA 정보) 탭에서 Issuer Certificate(발급자 인증서)를 붙여넣습니다.

참고: 발급자 인증서가 없으면 CSR을 계속 생성할 수 있으며, CA에서 CSR에 서명을 받은 후 1단계에서 설명한 대로 신뢰 지점을 편집하고 4단계에서 설명한 대로 CA 정보를 붙여넣습니다.

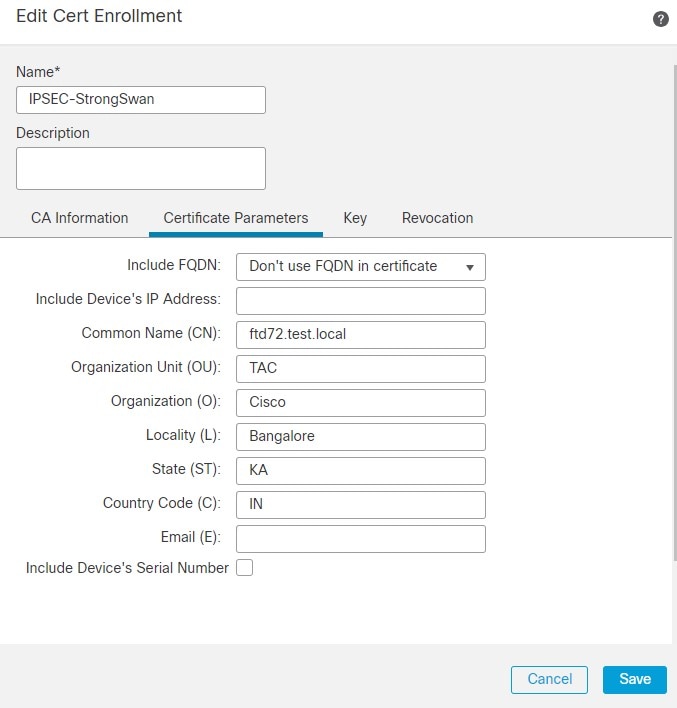

5. Certificate Parameters(인증서 매개변수) 필드에 요구 사항에 따라 매개변수를 입력합니다.

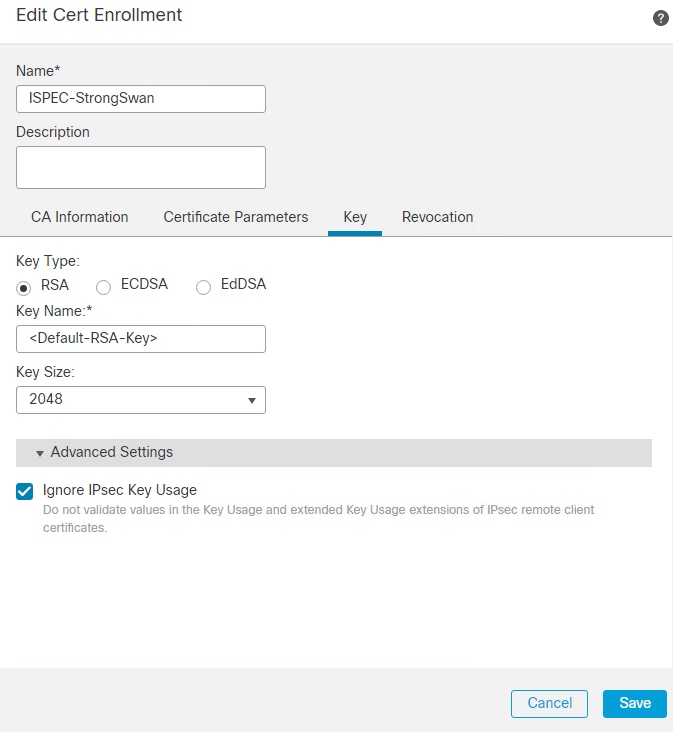

6. 키 필드에서 기본 RSA 키 쌍을 사용하거나 키 이름 필드를 편집하여 새 키 쌍을 생성할 수 있습니다.

참고: Windows CA(Certificate Authority)를 사용하는 경우 기본 애플리케이션 정책 확장은 IP 보안 IKE 중간입니다. 이 기본 설정을 사용하는 경우 선택한 객체에 대해 PKI Certificate Enrollment(PKI 인증서 등록) 대화 상자의 Key(키) 탭에 있는 Advanced Settings(고급 설정) 섹션에서 Ignore IPsec Key Usage(IPsec 키 사용 무시) 옵션을 선택해야 합니다. 그렇지 않으면 엔드포인트가 사이트 간 VPN 연결을 완료할 수 없습니다.

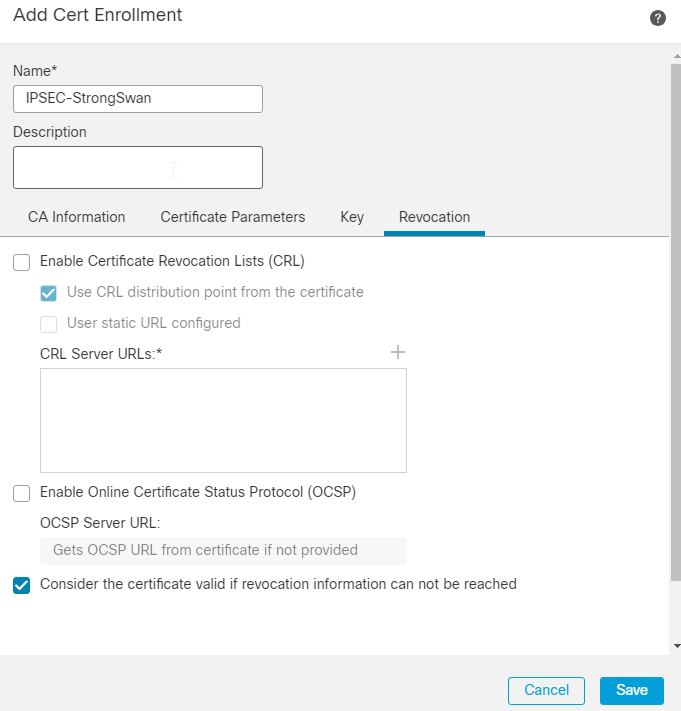

7. 폐기 필드에서 다음 확인란을 선택합니다 Consider the Certificate valid if revocation information can not be reached. CRL 또는 OCSP 검사는 사용되지 않습니다. 저장을 클릭합니다.

참고: 디바이스가 FTD에서 CRL 또는 OCSP 서버에 연결할 수 있는 경우, 광범위한 폐기 검사를 활성화하여 인증서의 상태를 확인할 수 있습니다. Consider the Certificate if the revocation information can not revocation coach(해지 정보에 도달할 수 없는 경우 인증서 유효 고려) 확인란은 CRL 서버와 FTD 디바이스 간에 연결이 없는 경우에만 활성화됩니다. 이는 FMC에서 기본적으로 선택됩니다.

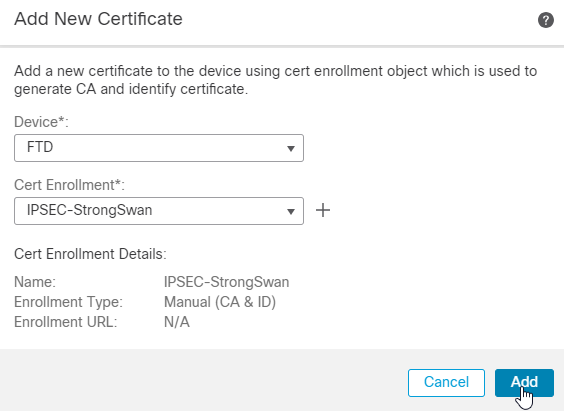

8. 다음으로 이동 Devices > Certificates, 클릭 Add를 클릭하고 생성한 FTD 디바이스 및 신뢰 지점을 선택합니다. 그런 다음 Add.

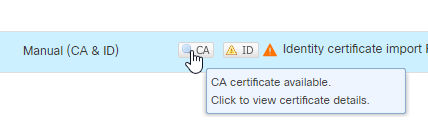

9. 다음과 같이 표시된 돋보기 아이콘을 클릭하여 발급자 인증서를 확인할 수 있습니다. CA.

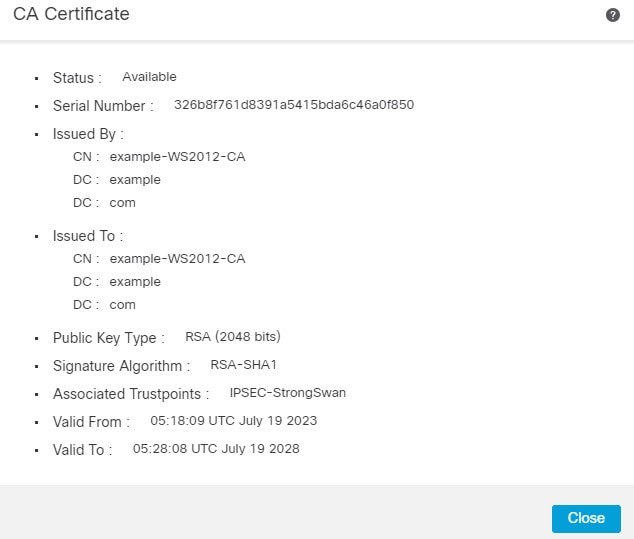

10. 비슷한 결과가 나옵니다.

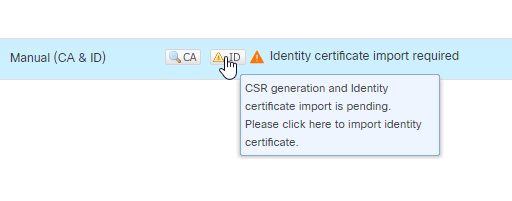

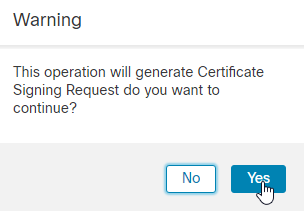

11. 다음 단계에서는 다음을 클릭해야 합니다. ID 필드를 클릭하면 CSR을 생성할 수 있는 팝업이 표시됩니다. 클릭 Yes.

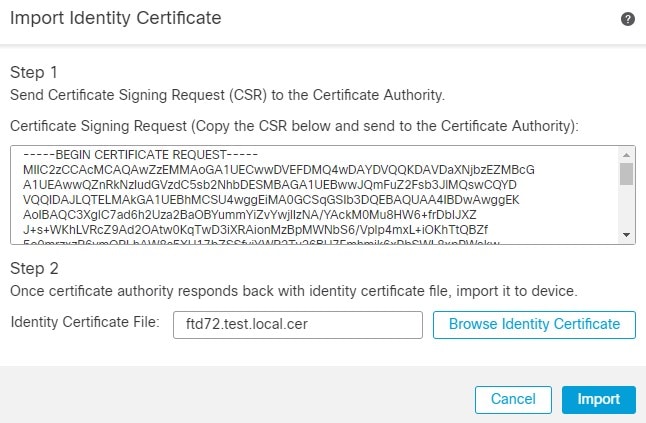

12. CA에서 ID 인증서 파일을 다시 가져오면 Browse Identity Certificate 및 클릭 Import.

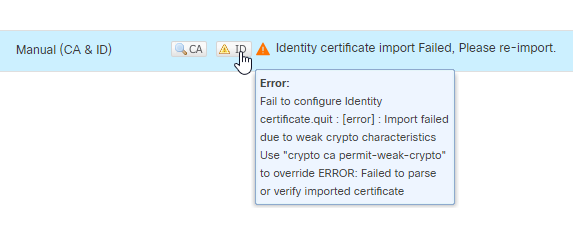

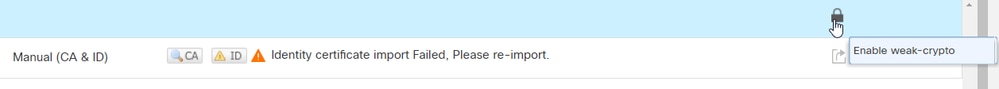

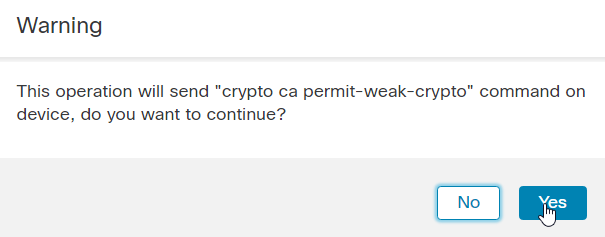

참고: 다음에 대한 오류가 발생하는 경우 Import failed due to weak crypto characteristics,이 Enable weak-crypto 표시되는 옵션과 팝업이 표시되면 Yes(예)를 클릭하여 계속합니다.

13. 단계를 반복하여 CSR을 생성하고 ID 인증서를 가져옵니다.

디바이스에 대한 내용이 변경되지 않았으므로 CSR을 다시 제출할 필요가 없습니다. CA로 이동하여 발급된 인증서를 직접 가져올 수 있습니다.

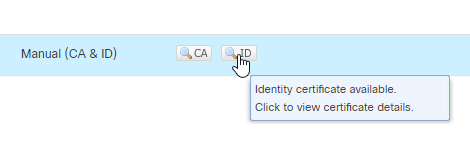

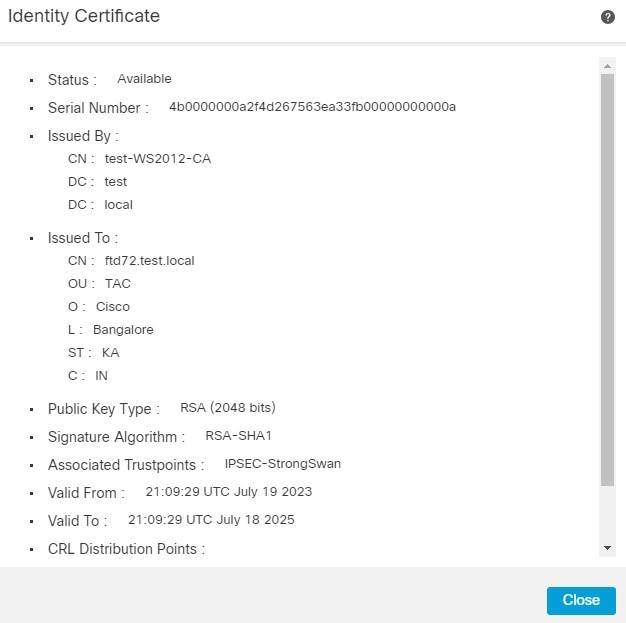

14. 이제 다음으로 표시된 돋보기 아이콘을 클릭하여 ID 인증서를 볼 수 있습니다. ID.

15. 인증서가 성공적으로 추가됩니다.

VPN 컨피그레이션

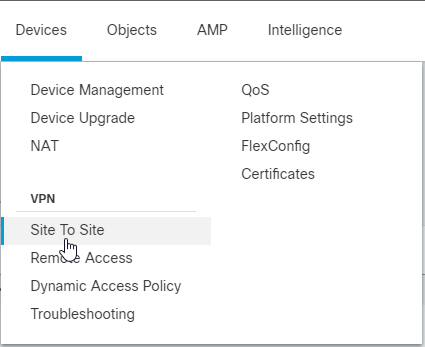

1. 다음으로 이동 Devices > Site to Site VPN .

2. 클릭 Add > VPN Tunnel.

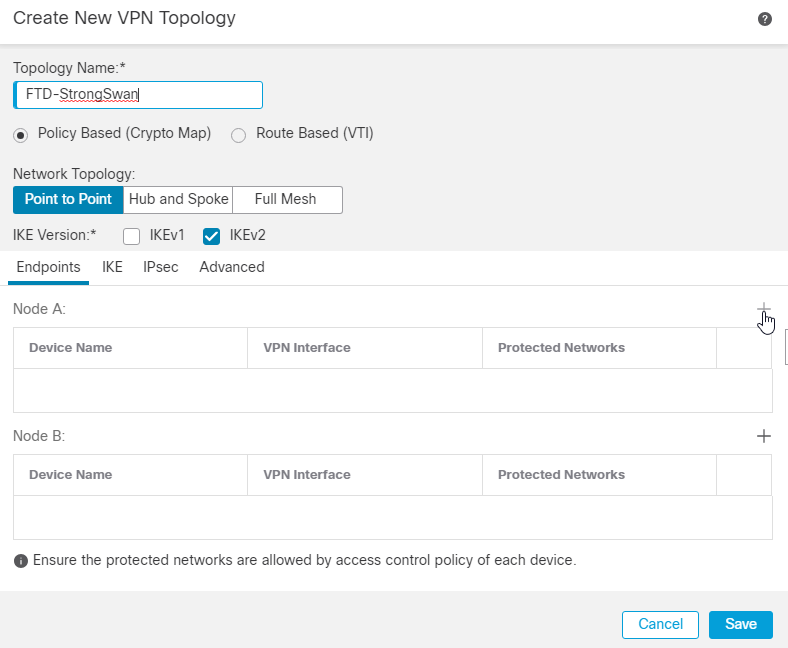

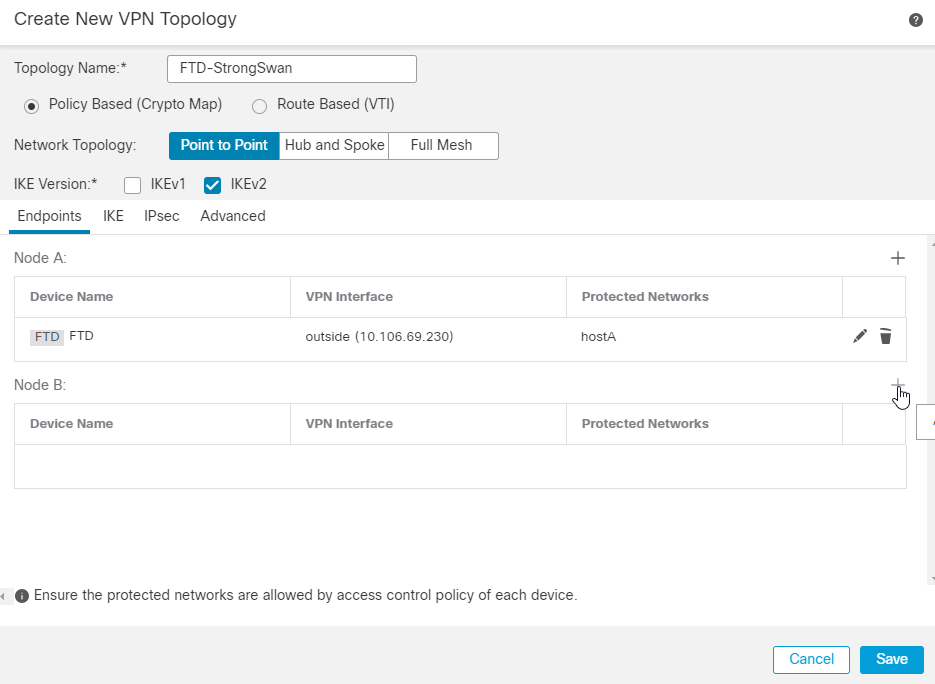

3. 필수 필드인 토폴로지명을 입력합니다. Policy based (Crypto Map), Point-to-Point Topology및 IKEv2 이(가) 기본적으로 선택되어 있으므로 이 옵션을 사용해야 합니다.

4. 엔드포인트 섹션에서 + 아이콘을 클릭합니다.

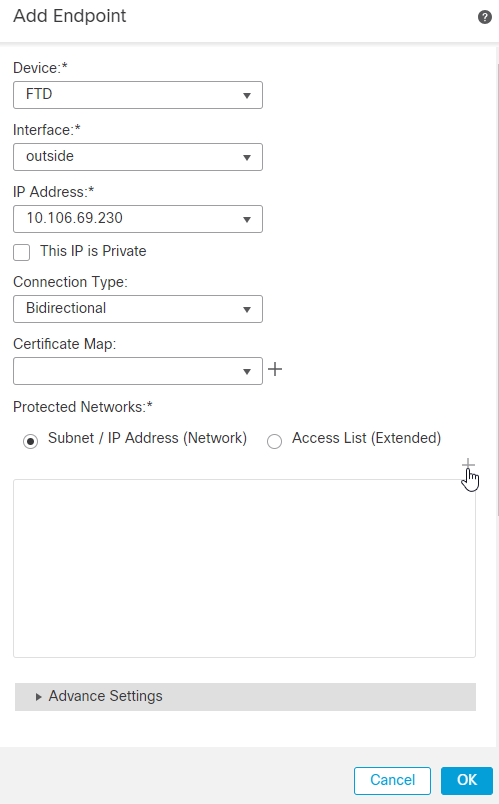

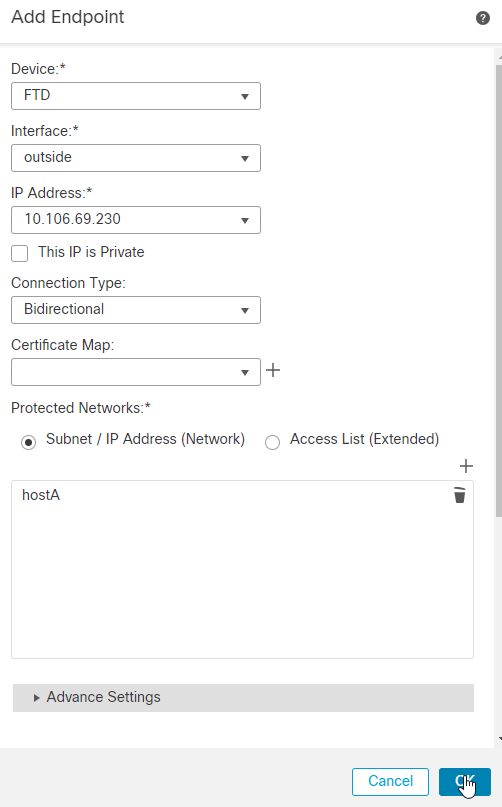

5. FTD 디바이스를 노드 A로 선택하고 VPN 종료 인터페이스가 외부 인터페이스입니다.

6. Protected Networks(보호된 네트워크) 필드에서 서브넷/IP 주소(네트워크)를 선택하고 + 아이콘을 클릭합니다.

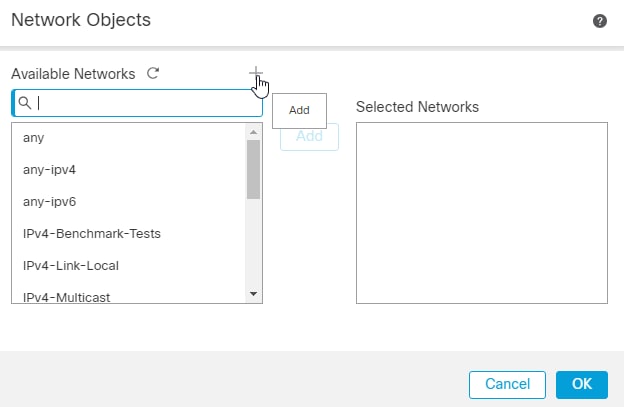

7. 옆의 + 아이콘을 클릭합니다. Available Networks.

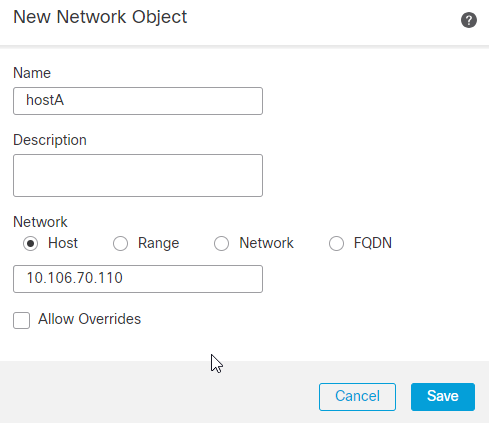

8. 보호해야 하는 FTD 뒤에 있는 네트워크 또는 호스트 또는 IP 주소의 범위가 정의되어 있습니다. 이 경우 IP 주소 10.106.70.110/32가 있는 hostA입니다. 클릭 Save.

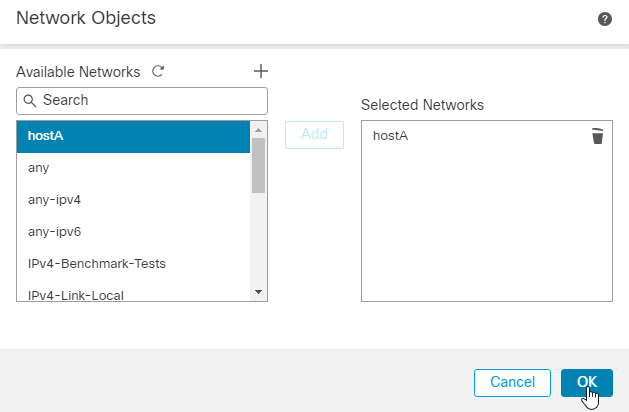

9. 이전 단계에서 네트워크 객체에 대해 입력한 이름을 선택하고 Add. 이제 선택한 네트워크에 구성된 네트워크 개체 이름을 볼 수 있습니다. 클릭 OK.

10. 이제 Protected Networks(보호된 네트워크) 목록에 구성된 네트워크 개체를 볼 수 있습니다. 클릭 OK. 이제 FTD 엔드포인트가 구성되었으며 원격 피어 측 컨피그레이션이 그 다음입니다.

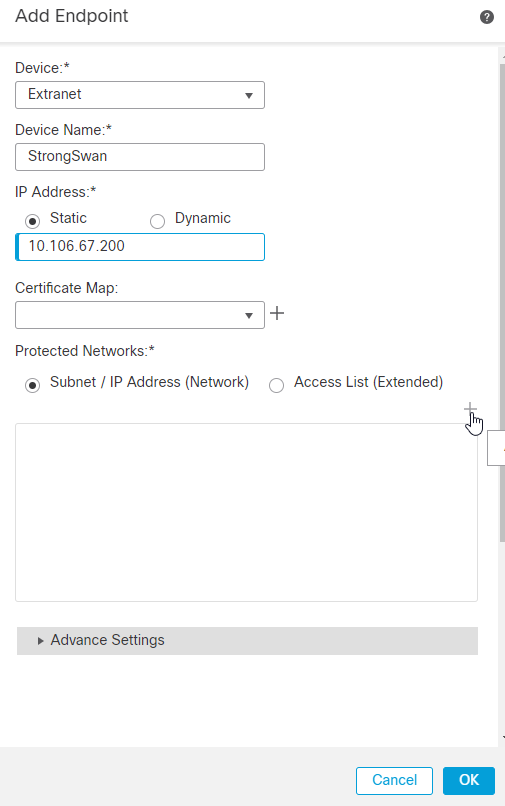

11. 노드 B에 대해 동일한 프로세스를 수행합니다. + 아이콘을 클릭합니다.

12. 원격 피어 장치가 외부인 경우 장치를 엑스트라넷으로 선택해야 합니다. 디바이스 이름 및 공용 IP 주소를 피어 주소로 추가합니다.

13. Protected Networks(보호된 네트워크) 필드에서 서브넷/IP Address (Network)(네트워크)를 선택하고 +.

14. + 아이콘을 클릭합니다.

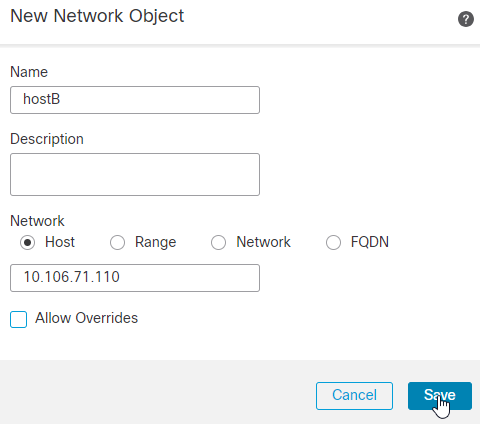

15. Ubuntu 서버 뒤에 있는 보호하려는 호스트 또는 네트워크 또는 범위 IP 주소를 입력합니다. 이 경우 IP 주소 10.106.71.110/32가 있는 것은 hostB입니다. 저장을 클릭합니다.

16. 이전 단계에서 네트워크 객체에 대해 입력한 이름을 선택하고 Add이제 선택한 네트워크에 구성된 네트워크 개체 이름을 볼 수 있습니다. 클릭 OK .

17. 이제 Protected Networks(보호된 네트워크) 목록에 구성된 네트워크 개체를 볼 수 있습니다. OK(확인)를 클릭합니다.

18. 이제 보호해야 할 엔드포인트와 네트워크가 구성되었습니다.

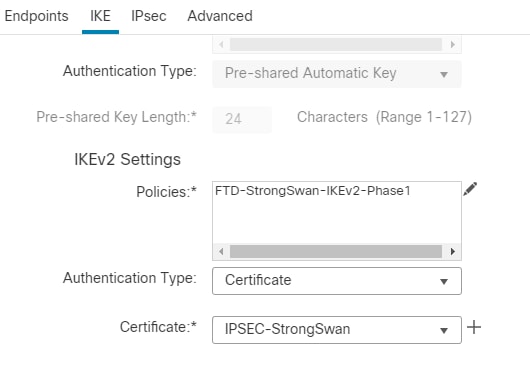

19. 다음으로, Endpoints(엔드포인트) 섹션에서 IKE(IKE) 섹션으로 이동합니다. IKEv2 Settings 아래에서 Pencil Policies 옆에 있는 아이콘입니다.

20. 정책 섹션에서 Encryption AES, Integrity SHA1, PRF SHA1, DH Group 14 (mod 2048)및 FTD-StrongSwan-IKEv2-Phase1 사용합니다.

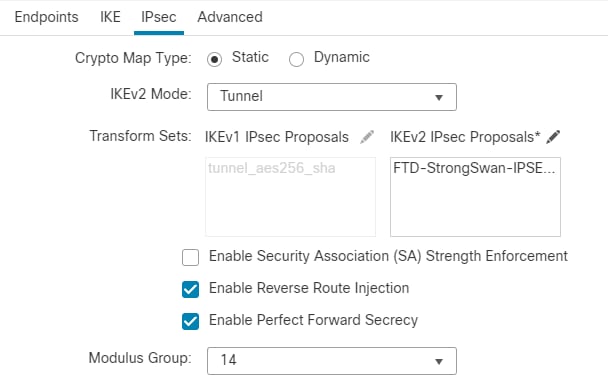

21. 기본 암호화 맵을 고정으로 유지하고 IKEv2 모드를 터널로 유지합니다. 변환 세트에서 Pencil 아이콘을 클릭합니다. 제안서에서 Encryption AES, Integrity sha-1및 PFS DH group 14 (2048) FTD-StrongSwan-IPSec의 제안서입니다.

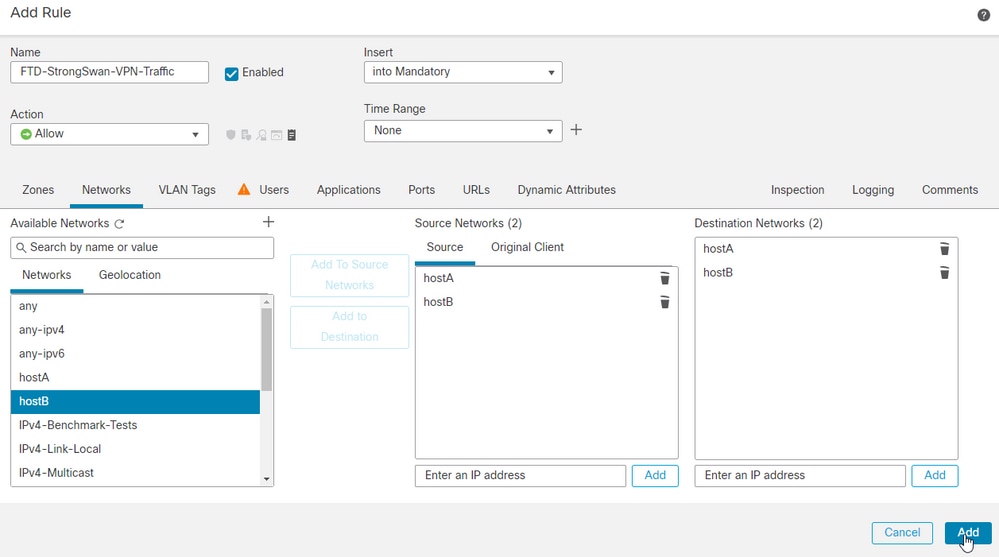

22. 이제 상단의 탐색 창에서 Policies > Access Control. 처리 중인 FTD에 대한 ACP를 편집합니다.

23. 클릭 Add Rule.

24. 기본 규칙은 hostA와 hostB 간의 양방향 트래픽 흐름을 허용하기 위해 모든 트래픽을 차단하는 것입니다. 영역을 구성한 경우 관련 영역을 선택하고 소스 및 대상에 추가합니다. 그런 다음 Add .

25. 규칙을 추가한 후 Save .

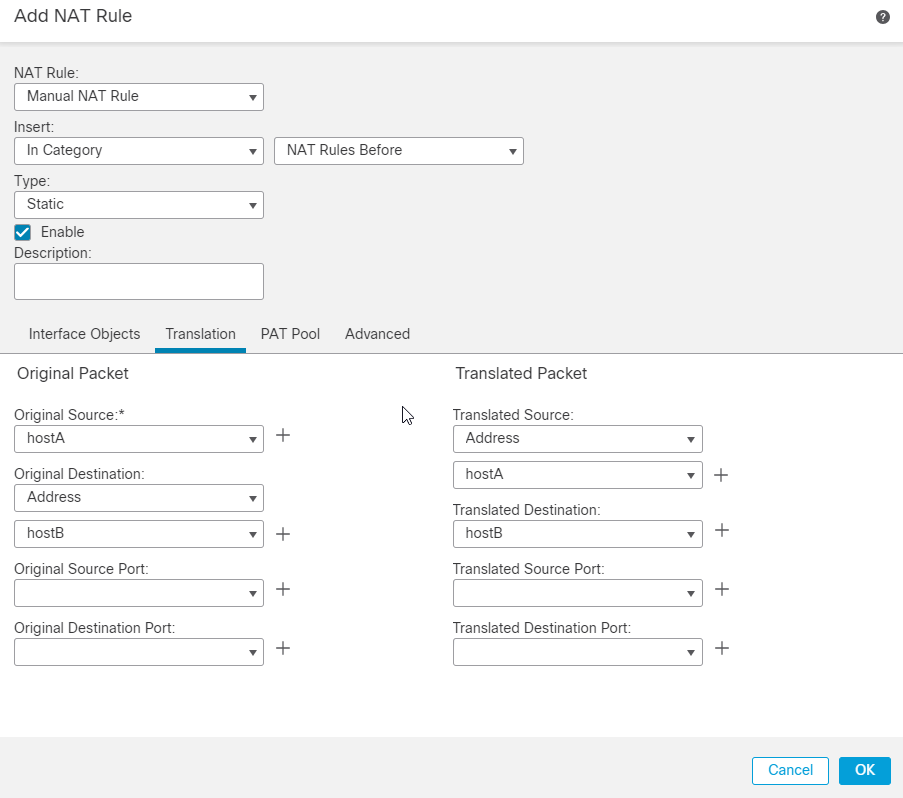

26. 마지막으로, FTD에 NAT가 있는 경우 면제될 VPN 트래픽에 대해 No NAT 문을 구성해야 합니다. 탐색 Devices > NAT. 클릭 Add Rule.

27. 관련 인터페이스 객체를 추가하고 변환 섹션에서 Original 및 Translated 소스를 FTD 뒤의 VPN 보호 네트워크로 선택합니다. 이 경우 hostA입니다. 마찬가지로 Original 및 Translated 대상에 대해 Remote End 뒤의 VPN 보호 네트워크를 선택합니다. 이 경우 hostB입니다.

28. Advanced(고급) 섹션에서 Do not proxy ARP on Destination Interface 및 Perform Route Lookup for Destination Interface 확인란. NAT 없음 명령문에 필요합니다.

StrongSwan 컨피그레이션

인증서 가져오기

표시된 모든 명령에는 sudo 권한이 필요합니다. 소프트웨어를 설치할 수 있는 sudo 액세스 권한이나 권한이 없으면 시스템 관리자에게 문의하십시오. 공식 StrongSwan 예제 구성은 여기서 확인할 수 있습니다.

1. 시스템 패키지 캐시를 업데이트하는 것으로 시작합니다.

apt update

2. StrongSwan 및 종속 항목을 설치합니다. 패키지에 대한 자세한 내용은 여기서 확인할 수 있습니다.

apt install strongswan strongswan-pki strongswan-swanctl libcharon-extra-plugins libcharon-extauth-plugins libstrongswan-extra-plugins

3. StrongSwan 데몬의 상태를 확인합니다. 상태가 active(running)로 표시되어야 합니다.

systemctl status strongswan-starter.service

4. 어떤 이유로든 가능하지 않으면 활성화하고 이 명령으로 시작합니다.

systemctl enable --now strongswan-starter.service

5. 다음으로, strong-swan pki 개인 키 및 CSR을 생성하기 위한 명령줄 도구입니다. 서버에 대한 개인 키를 생성하려면 이 명령을 실행합니다.

pki --gen > sswan.priv.key

6. StrongSwan 서버에 대한 CSR 요청을 생성합니다. 다음을 수정할 수 있습니다. --dn 요구사항에 따른 인수.

pki --req --in sswan.priv.key --dn "CN=sswan.test.local, O=Cisco, OU=TAC, ST=KA, C=IN" --outform pem > sswan.test.local.pem

7. CA에서 CSR에 서명한 후 발급자 인증서, ID 인증서 및 개인 키를 각각 복사합니다 /etc/swanctl 디렉터리에 저장할 수 있습니다.

cp $HOME/certs/root-ca.cer /etc/swanctl/x509ca/

cp $HOME/certs/sswan.test.local.cer /etc/swanctl/x509/

cp $HOME/certs/sswan.priv.key /etc/swanctl/private/

Swanctl 컨피그레이션 파일

connections {

strongswan-ftd {

# Peer IP's

local_addrs = 10.106.67.200

remote_addrs = 10.106.69.230

local {

auth = pubkey

certs = sswan.test.local.cer

id = "sswan.test.local"

}

remote {

auth = pubkey

id = "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

}

children {

hostB-hostA {

local_ts = 10.106.71.110/32

remote_ts = 10.106.70.110/32

rekey_time = 28800 # Phase-2 Lifetime

esp_proposals = aes-sha-modp2048 # Phase-2 Paramters

}

}

mobike = no

version = 2 # IKE version 2

reauth_time = 86400 # Phase-1 Lifetime

proposals = aes-sha-prfsha1-modp2048 # Phase-1 Paramters

}

}

다음을 확인합니다.

FTD

1. IKEv2 Phase-1 매개변수를 확인합니다.

firepower# sh run crypto ikev2

crypto ikev2 policy 1

encryption aes

integrity sha

group 14

prf sha

lifetime seconds 86400

crypto ikev2 enable outside

2. 2단계 매개변수를 확인합니다.

firepower# sh run crypto ipsec

crypto ipsec ikev2 ipsec-proposal CSM_IP_2

protocol esp encryption aes

protocol esp integrity sha-1

3. 암호화 맵 컨피그레이션을 확인합니다.

참고: FTD 7.2.0 버전에서는 기본값이 PFS is DH Group 14 (MOD 2048). 다음을 통해 동일한 내용을 확인할 수 있습니다. running sh run all crypto map.

firepower# sh run crypto map

crypto map CSM_outside_map 1 match address CSM_IPSEC_ACL_1

crypto map CSM_outside_map 1 set pfs

crypto map CSM_outside_map 1 set peer 10.106.67.200

crypto map CSM_outside_map 1 set ikev2 ipsec-proposal CSM_IP_2

crypto map CSM_outside_map 1 set trustpoint IPSEC-StrongSwan

crypto map CSM_outside_map 1 set reverse-route

crypto map CSM_outside_map interface outside

4. 암호화 ACL을 확인합니다.

firepower# sh access-list CSM_IPSEC_ACL_1

access-list CSM_IPSEC_ACL_1; 1 elements; name hash: 0x1fb1fb7

access-list CSM_IPSEC_ACL_1 line 1 extended permit ip host 10.106.70.110 host 10.106.71.110 (hitcnt=37) 0xc8d25938

5. 터널 상태를 확인합니다.

firepower# sh vpn-sessiondb det l2l

Session Type: LAN-to-LAN Detailed

Connection : 10.106.67.200

Index : 61 IP Addr : 10.106.67.200

Protocol : IKEv2 IPsec

Encryption : IKEv2: (1)AES128 IPsec: (1)AES128

Hashing : IKEv2: (1)SHA1 IPsec: (1)SHA1

Bytes Tx : 0

Bytes Rx : 0

Login Time : 12:16:25 UTC Mon Jul 17 2023

Duration : 0h:11m:30s

Tunnel Zone : 0

IKEv2 Tunnels: 1

IPsec Tunnels: 1

IKEv2:

Tunnel ID : 61.1

UDP Src Port : 500 UDP Dst Port : 500

Rem Auth Mode: rsaCertificate

Loc Auth Mode: rsaCertificate

Encryption : AES128 Hashing : SHA1

Rekey Int (T): 86400 Seconds Rekey Left(T): 85710 Seconds

PRF : SHA1 D/H Group : 14

Filter Name :

IPsec:

Tunnel ID : 61.2

Local Addr : 10.106.70.110/255.255.255.255/0/0

Remote Addr : 10.106.71.110/255.255.255.255/0/0

Encryption : AES128 Hashing : SHA1

Encapsulation: Tunnel PFS Group : 14

Rekey Int (T): 28800 Seconds Rekey Left(T): 28110 Seconds

Rekey Int (D): 4608000 K-Bytes Rekey Left(D): 4608000 K-Bytes

Idle Time Out: 30 Minutes Idle TO Left : 29 Minutes

Conn Time Out: 1032728 Minutes Conn TO Left : 1032714 Minutes

Bytes Tx : 600 Bytes Rx : 880

Pkts Tx : 10 Pkts Rx : 10

6. IPSEC SA 카운터를 확인합니다.

firepower# sh cry ipsec sa

interface: outside

Crypto map tag: CSM_outside_map, seq num: 1, local addr: 10.106.69.230

access-list CSM_IPSEC_ACL_1 extended permit ip host 10.106.70.110 host 10.106.71.110

Protected vrf:

local ident (addr/mask/prot/port): (10.106.70.110/255.255.255.255/0/0)

remote ident (addr/mask/prot/port): (10.106.71.110/255.255.255.255/0/0)

current_peer: 10.106.67.200

#pkts encaps: 10, #pkts encrypt: 10, #pkts digest: 10

#pkts decaps: 10, #pkts decrypt: 10, #pkts verify: 10

스트롱스완

1. 로드된 연결을 확인합니다. 연결이 보이지 않으면 swanctl --load-all.

root@strongswan:~# swanctl --list-conn

strongswan-ftd: IKEv2, reauthentication every 86400s, no rekeying

local: 10.106.67.200

remote: 10.106.69.230

local public key authentication:

id: sswan.test.local

certs: C=IN, ST=KA, O=Cisco, OU=TAC, CN=sswan.test.local

remote public key authentication:

id: C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local

hostB-hostA: TUNNEL, rekeying every 28800s

local: 10.106.71.110/32

remote: 10.106.70.110/32

2. 자녀의 SA 상태를 확인합니다.

root@strongswan:~# swanctl --list-sas

strongswan-ftd: #11, ESTABLISHED, IKEv2, 791c5a5633f9ea83_i a4e0487769c49dad_r*

local 'sswan.test.local' @ 10.106.67.200[500]

remote 'C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local' @ 10.106.69.230[500]

AES_CBC-128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048

established 279s ago, reauth in 83226s

hostB-hostA: #8, reqid 6, INSTALLED, TUNNEL, ESP:AES_CBC-128/HMAC_SHA1_96

installed 279s ago, rekeying in 25753s, expires in 31401s

in cc01a2a7, 600 bytes, 10 packets, 10s ago

out 3594c049, 600 bytes, 10 packets, 10s ago

local 10.106.71.110/32

remote 10.106.70.110/32

문제 해결

FTD

debug crypto condition peer 10.106.67.200

debug crypto ikev2 platfform 127

debug crypto ikev2 protocol 127

debug crypto ipsec 127

피어 ID 검증이 설정되어 있습니다.

==== OUTPUT OMITTED ====

IKEv2-PLAT-4: (203): Peer ID check started, received ID type: IPv4 address

IKEv2-PLAT-4: (203): Peer ID check: failed to retreive IP from SAN

IKEv2-PLAT-4: (203): Peer ID check: failed to retreive DNS name from SAN

IKEv2-PLAT-4: (203): Peer ID check: failed to retreive RFC822 name from SAN

IKEv2-PLAT-4: (203): retrieving SAN for peer ID check

IKEv2-PLAT-2: (203): Peer ID check failed

IKEv2-PROTO-2: (203): Failed to locate an item in the database

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: I_PROC_AUTH Event: EV_AUTH_FAIL

IKEv2-PROTO-4: (203): Verification of peer's authentication data FAILED

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: AUTH_DONE Event: EV_FAIL

IKEv2-PROTO-4: (203): Auth exchange failed

IKEv2-PROTO-2: (203): Auth exchange failed

IKEv2-PROTO-2: (203): Auth exchange failed

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: EXIT Event: EV_ABORT

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: EXIT Event: EV_CHK_PENDING_ABORT

IKEv2-PLAT-7: Negotiating SA request deleted

IKEv2-PLAT-7: Decrement count for outgoing negotiating

IKEv2-PROTO-7: (203): SM Trace-> SA: I_SPI=40DC7DC3A0BDF20D R_SPI=E02399BAC06E0944 (I) MsgID = 00000001 CurState: EXIT Event: EV_UPDATE_CAC_STATS

IKEv2-PROTO-4: (203): Abort exchange

IKEv2-PROTO-4: (203): Deleting SA

==== OUTPUT OMITTED ====

스트롱스완

root@strongswan:~# swanctl --log

01[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (574 bytes)

01[ENC] parsed IKE_SA_INIT request 0 [ SA KE No V V N(NATD_S_IP) N(NATD_D_IP) N(FRAG_SUP) V ]

01[IKE] received Cisco Delete Reason vendor ID

01[IKE] received Cisco Copyright (c) 2009 vendor ID

01[IKE] received FRAGMENTATION vendor ID

01[IKE] 10.106.69.230 is initiating an IKE_SA

01[CFG] selected proposal: IKE:AES_CBC_128/HMAC_SHA1_96/PRF_HMAC_SHA1/MODP_2048

01[IKE] sending cert request for "DC=local, DC=test, CN=test-WS2012-CA"

01[ENC] generating IKE_SA_INIT response 0 [ SA KE No N(NATD_S_IP) N(NATD_D_IP) CERTREQ N(FRAG_SUP) N(CHDLESS_SUP) N(MULT_AUTH) ]

01[NET] sending packet: from 10.106.67.200[500] to 10.106.69.230[500] (481 bytes)

06[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

06[ENC] parsed IKE_AUTH request 1 [ EF(1/5) ]

06[ENC] received fragment #1 of 5, waiting for complete IKE message

07[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

07[ENC] parsed IKE_AUTH request 1 [ EF(2/5) ]

07[ENC] received fragment #2 of 5, waiting for complete IKE message

12[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

12[ENC] parsed IKE_AUTH request 1 [ EF(3/5) ]

12[ENC] received fragment #3 of 5, waiting for complete IKE message

11[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (528 bytes)

11[ENC] parsed IKE_AUTH request 1 [ EF(4/5) ]

11[ENC] received fragment #4 of 5, waiting for complete IKE message

09[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (208 bytes)

09[ENC] parsed IKE_AUTH request 1 [ EF(5/5) ]

09[ENC] received fragment #5 of 5, reassembled fragmented IKE message (2012 bytes)

09[ENC] parsed IKE_AUTH request 1 [ V IDi CERT CERTREQ AUTH SA TSi TSr N(INIT_CONTACT) N(ESP_TFC_PAD_N) N(NON_FIRST_FRAG) ]

09[IKE] received cert request for "DC=local, DC=test, CN=test-WS2012-CA"

09[IKE] received end entity cert "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

09[CFG] looking for peer configs matching 10.106.67.200[%any]...10.106.69.230[C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local]

09[CFG] selected peer config 'strongswan-ftd'

09[CFG] using certificate "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

09[CFG] using trusted ca certificate "DC=local, DC=test, CN=test-WS2012-CA"

09[CFG] reached self-signed root ca with a path length of 0

09[CFG] checking certificate status of "C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local"

09[CFG] fetching crl from 'ldap:///CN=test-WS2012-CA,CN=ws2012,CN=CDP,CN=Public%20Key%20Services,CN=Services,CN=Configuration,DC=test,DC=local?certificateRevocationList?base?objectClass=cRLDistributionPoint' ...

09[LIB] LDAP bind to 'ldap:///CN=test-WS2012-CA,CN=ws2012,CN=CDP,CN=Public%20Key%20Services,CN=Services,CN=Configuration,DC=test,DC=local?certificateRevocationList?base?objectClass=cRLDistributionPoint' failed: Can't contact LDAP server

09[CFG] crl fetching failed

09[CFG] certificate status is not available

09[IKE] authentication of 'C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local' with RSA signature successful

09[IKE] received ESP_TFC_PADDING_NOT_SUPPORTED, not using ESPv3 TFC padding

09[IKE] authentication of 'sswan.test.local' (myself) with RSA signature successful

09[IKE] IKE_SA strongswan-ftd[11] established between 10.106.67.200[sswan.test.local]...10.106.69.230[C=IN, ST=KA, L=Bangalore, O=Cisco, OU=TAC, CN=ftd72.test.local]

09[IKE] scheduling reauthentication in 83505s

09[IKE] maximum IKE_SA lifetime 92145s

09[IKE] sending end entity cert "C=IN, ST=KA, O=Cisco, OU=TAC, CN=sswan.test.local"

09[CFG] selected proposal: ESP:AES_CBC_128/HMAC_SHA1_96/NO_EXT_SEQ

09[IKE] CHILD_SA hostB-hostA{8} established with SPIs cc01a2a7_i 3594c049_o and TS 10.106.71.110/32 === 10.106.70.110/32

09[ENC] generating IKE_AUTH response 1 [ IDr CERT AUTH SA TSi TSr N(AUTH_LFT) ]

09[ENC] splitting IKE message (1852 bytes) into 2 fragments

09[ENC] generating IKE_AUTH response 1 [ EF(1/2) ]

09[ENC] generating IKE_AUTH response 1 [ EF(2/2) ]

09[NET] sending packet: from 10.106.67.200[500] to 10.106.69.230[500] (1248 bytes)

09[NET] sending packet: from 10.106.67.200[500] to 10.106.69.230[500] (672 bytes)

12[NET] received packet: from 10.106.69.230[500] to 10.106.67.200[500] (76 bytes)

12[ENC] parsed INFORMATIONAL request 2 [ ]

12[ENC] generating INFORMATIONAL response 2 [ ]

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

28-Jul-2023 |

최초 릴리스 |

Cisco 엔지니어가 작성

- 이산 슈리말리Cisco TAC 엔지니어

- 파반 군두Cisco TAC 엔지니어

- 스리니바술루 포다Cisco TAC 엔지니어

지원 문의

- 지원 케이스 접수

- (시스코 서비스 계약 필요)

피드백

피드백