소개

이 문서에서는 Cisco Secure Firewall Threat Defense in High Availability를 Firewall Management Center에서 관리하는 업그레이드 프로세스에 대해 설명합니다.

사전 요구 사항

요구 사항

Cisco에서는 다음 주제에 대해 숙지할 것을 권장합니다.

- 고가용성(HA) 개념 및 구성

- FMC(Secure Firewall Management Center) 구성

- Cisco FTD(Secure Firewall Threat Defense) 컨피그레이션

사용되는 구성 요소

이 문서의 정보는 다음을 기반으로 합니다.

- FMC(Virtual Firewall Management Center) 버전 7.2.4

- Virtual Cisco FTD(Firewall Threat Defense) 버전 7.0.1

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

개요

FMC의 작동 방식은 한 번에 한 피어를 업그레이드하는 것입니다. 먼저 Standby를 선택한 다음 Active를 선택하고 Active 업그레이드가 완료되기 전에 장애 조치를 수행합니다.

배경 정보

업그레이드하기 전에 software.cisco.com에서 업그레이드 패키지를 다운로드해야 합니다.

CLI 클릭에서 Active FTD에서 show high-availability config 명령을 실행하여 고가용성의 상태를 확인합니다.

> show high-availability config

Failover On

Failover unit Secondary

Failover LAN Interface: FAILOVER_LINK GigabitEthernet0/0 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 3 of 1285 maximum

MAC Address Move Notification Interval not set

failover replication http

Version: Ours 9.16(2)5, Mate 9.16(2)5

Serial Number: Ours 9AJJSEGJS2T, Mate 9AVLW3FSSK8

Last Failover at: 00:37:48 UTC Jul 20 2023

This host: Secondary - Standby Ready

Active time: 4585 (sec)

slot 0: ASAv hw/sw rev (/9.16(2)5) status (Up Sys)

Interface INSIDE (10.10.153.2): Normal (Monitored)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Interface OUTSIDE (10.20.153.2): Normal (Monitored)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Other host: Primary - Active

Active time: 60847 (sec)

Interface INSIDE (10.10.153.1): Normal (Monitored)

Interface diagnostic (0.0.0.0): Normal (Waiting)

Interface OUTSIDE (10.20.153.1): Normal (Monitored)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Stateful Failover Logical Update Statistics

Link : FAILOVER_LINK GigabitEthernet0/0 (up)

Stateful Obj xmit xerr rcv rerr

General 9192 0 10774 0

sys cmd 9094 0 9092 0

…

Rule DB B-Sync 0 0 0 0

Rule DB P-Sync 0 0 204 0

Rule DB Delete 0 0 1 0

Logical Update Queue Information

Cur Max Total

Recv Q: 0 9 45336

Xmit Q: 0 11 11572

오류가 표시되지 않으면 업그레이드를 진행합니다.

구성

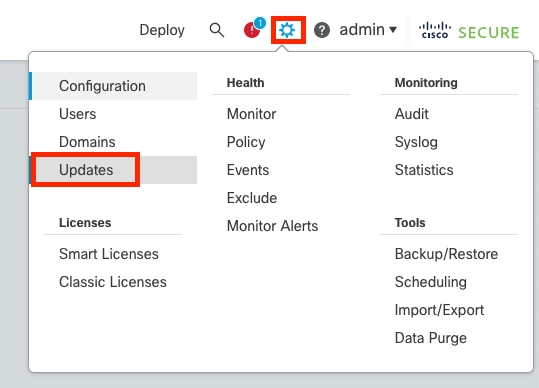

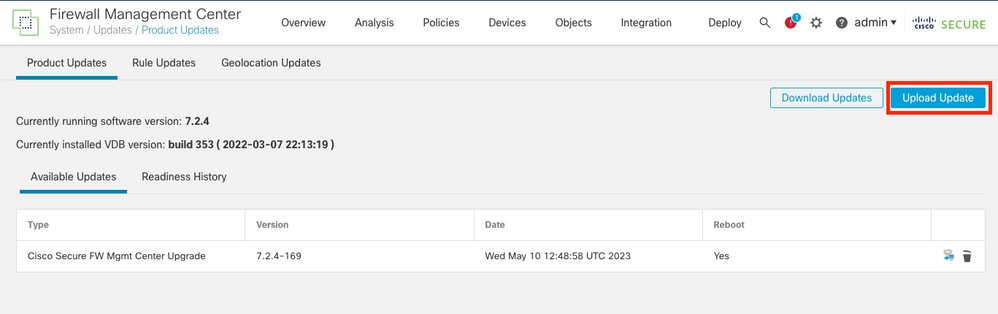

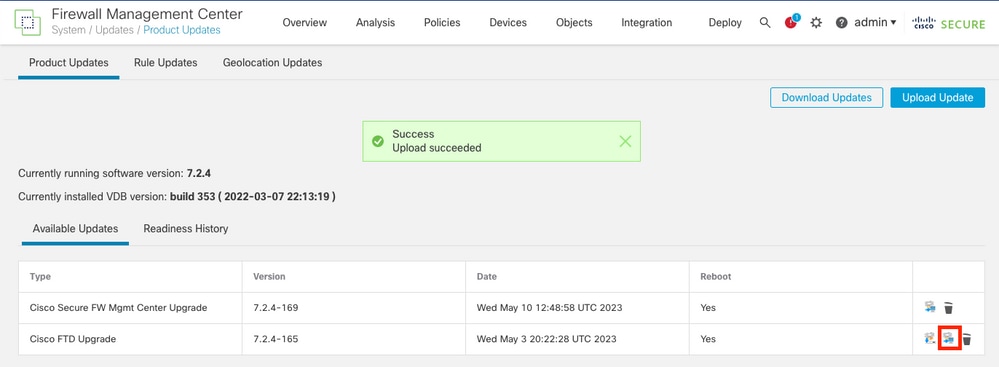

1단계. 업그레이드 패키지 업로드

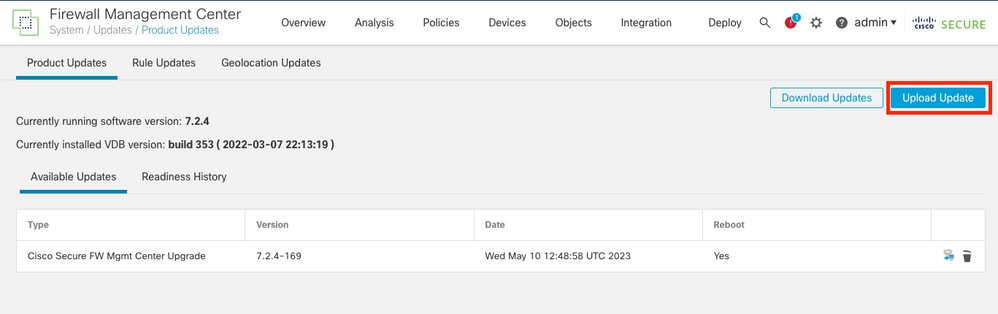

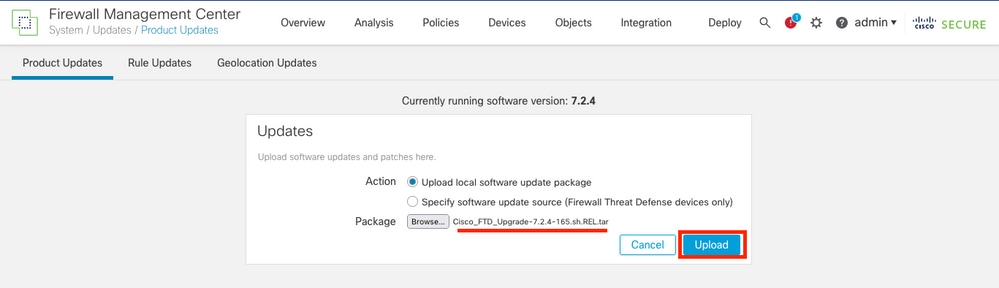

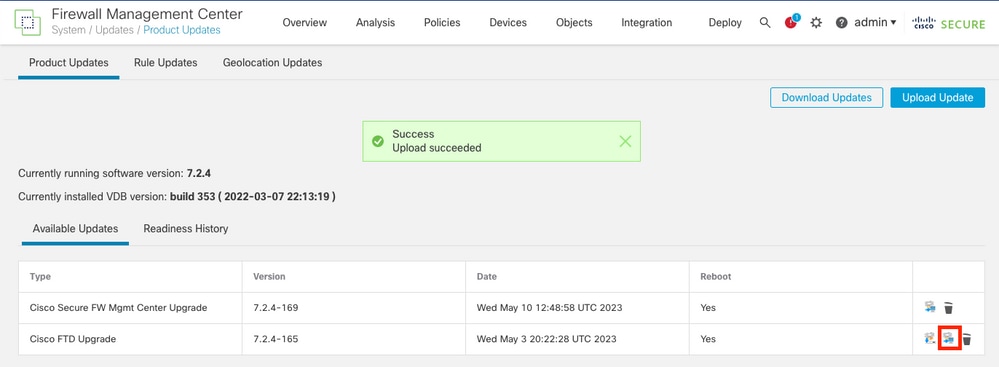

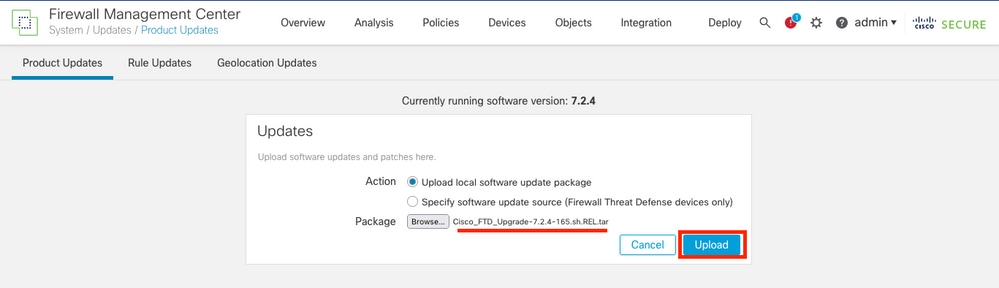

- GUI(그래픽 사용자 인터페이스)를 사용하여 FTD 업그레이드 패키지를 FMC에 업로드합니다.

이는 FTD 모델 및 원하는 버전에 따라 Cisco 소프트웨어 사이트에서 이전에 다운로드해야 합니다.

경고: FMC 버전이 업그레이드할 새 FTD 버전보다 높거나 같아야 합니다.

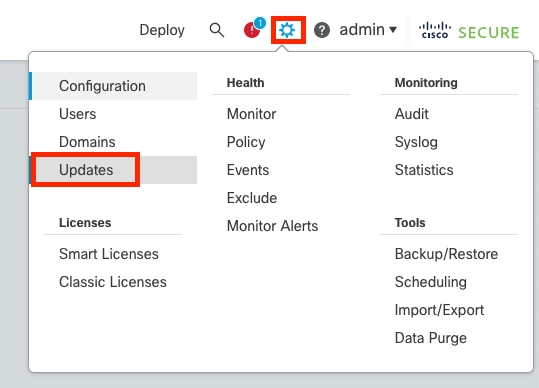

시스템 > 업데이트

- 이전에 다운로드한 이미지를 찾은 다음 업로드를 선택합니다.

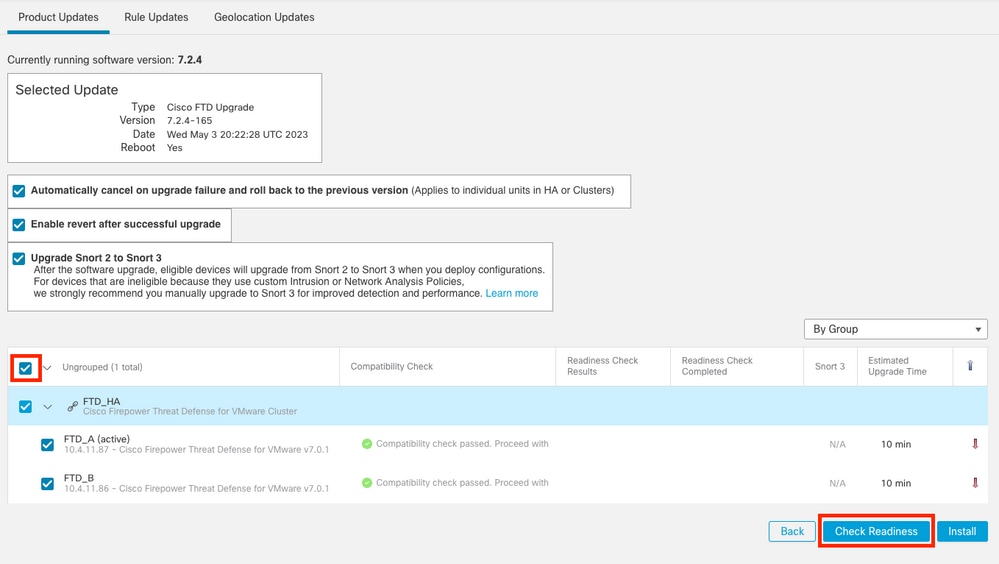

2단계. 준비도 확인

준비 상태 검사에서는 어플라이언스가 업그레이드를 진행할 준비가 되었는지 확인합니다.

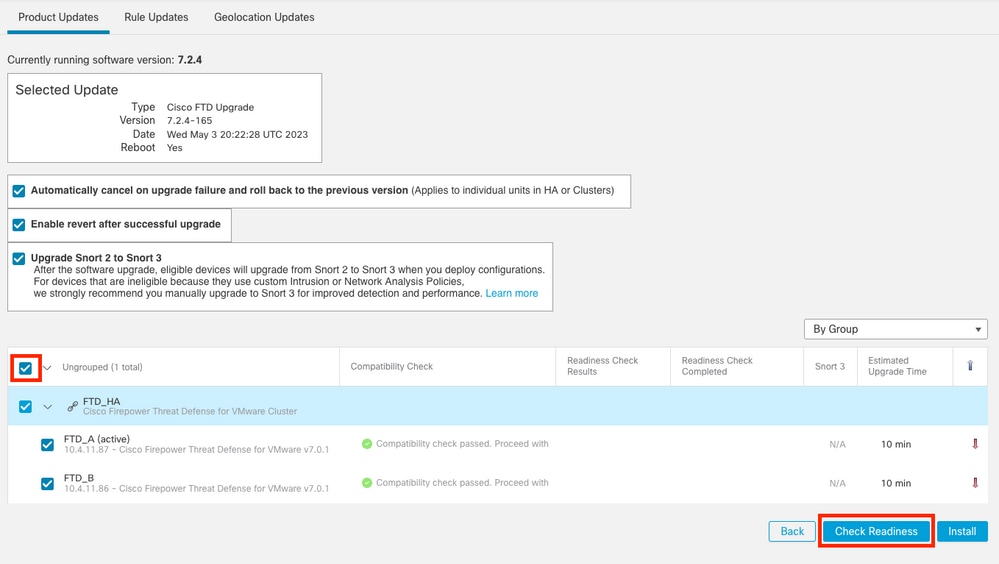

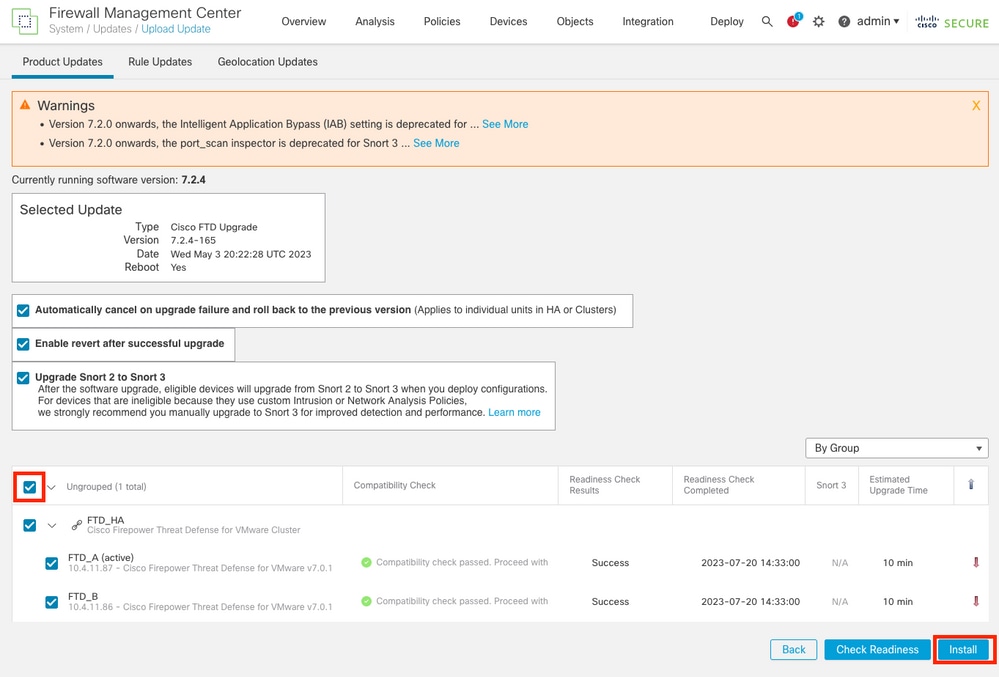

- 올바른 업그레이드 패키지에서 설치 옵션을 선택합니다.

원하는 업그레이드를 선택합니다. 이 경우 선택 항목은 다음과 같습니다.

- 업그레이드 실패 시 자동으로 취소하고 이전 버전으로 롤백합니다.

- 성공적으로 업그레이드한 후 되돌리기를 활성화합니다.

- Snort 2를 Snort 3으로 업그레이드합니다.

- FTD의 HA 그룹을 선택하고 Check Readiness(준비 상태 확인)를 클릭합니다.

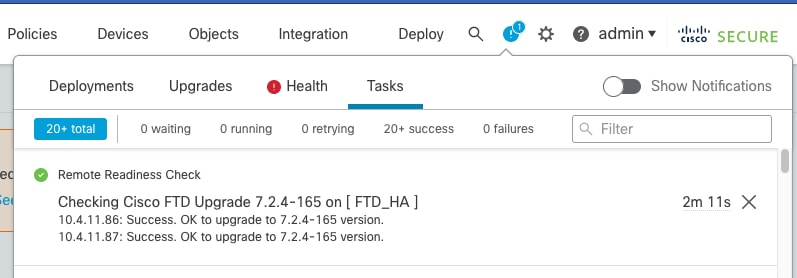

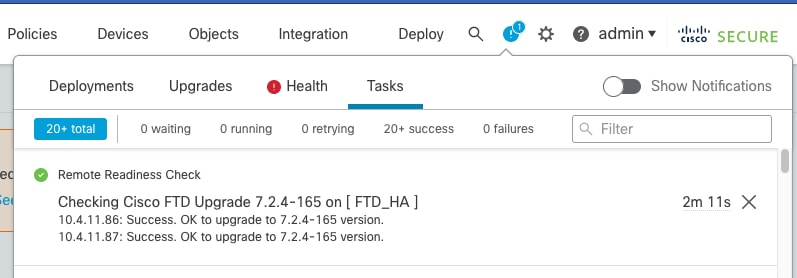

메시지 센터 메시지 > 작업에서 진행 상황을 확인할 수 있습니다.

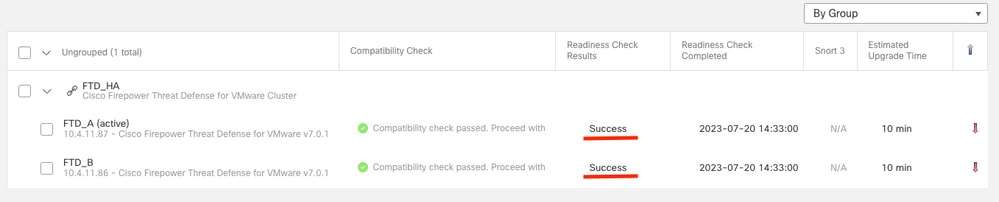

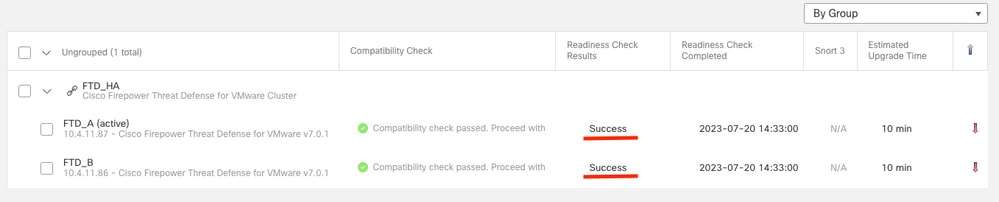

두 FTD에서 모두 준비도 검사가 완료되고 결과가 성공이면 업그레이드를 수행할 수 있습니다.

3단계. 고가용성으로 FTD 업그레이드

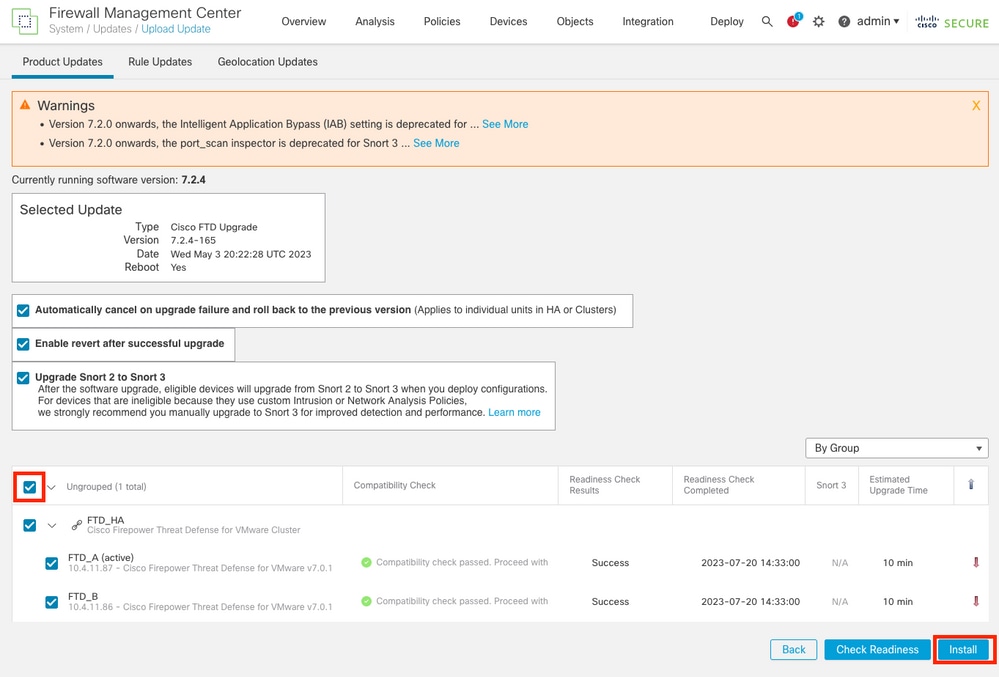

- HA Pair(HA 쌍)를 선택하고 Install(설치)을 클릭합니다.

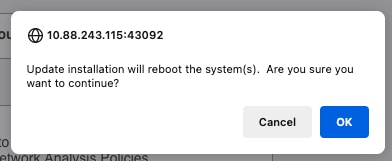

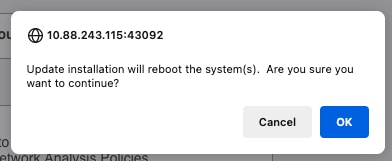

업그레이드를 계속하려면 경고 메시지가 나타나면 시스템이 재부팅되어 업그레이드를 완료합니다. 확인을 선택합니다.

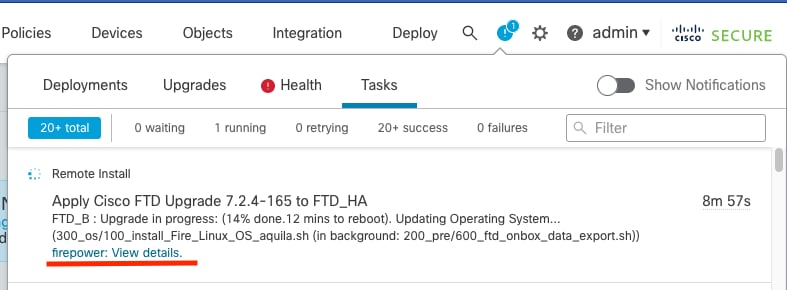

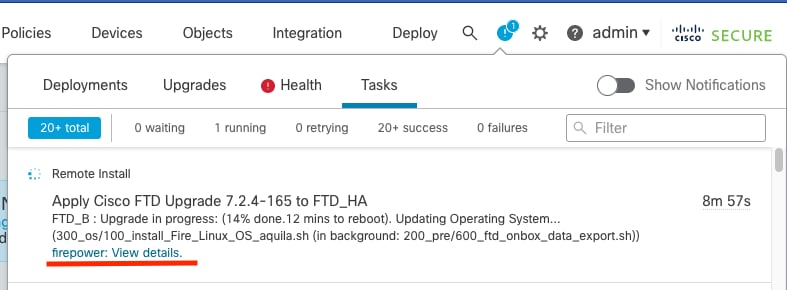

메시지 센터 메시지 > 작업에서 진행 상황을 확인할 수 있습니다.

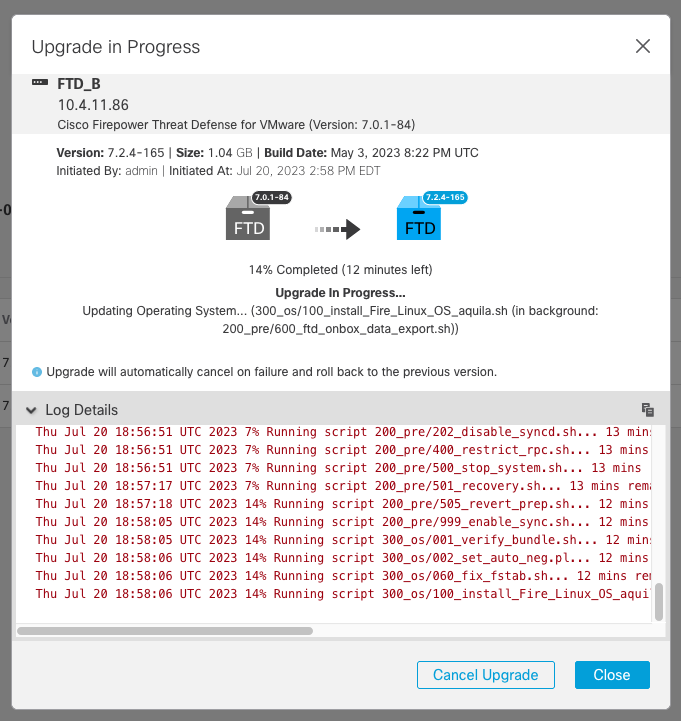

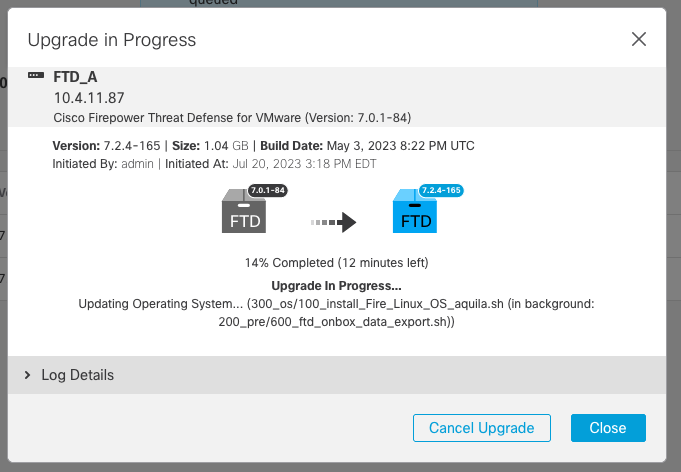

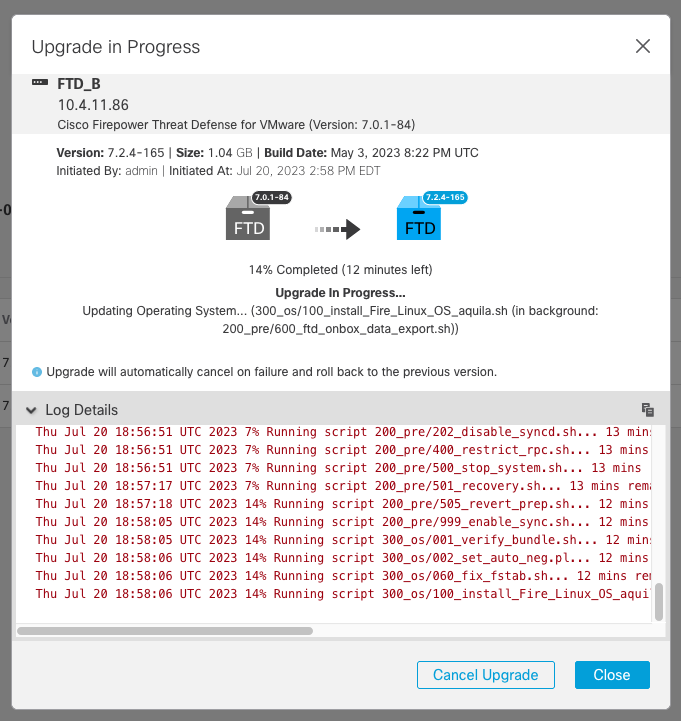

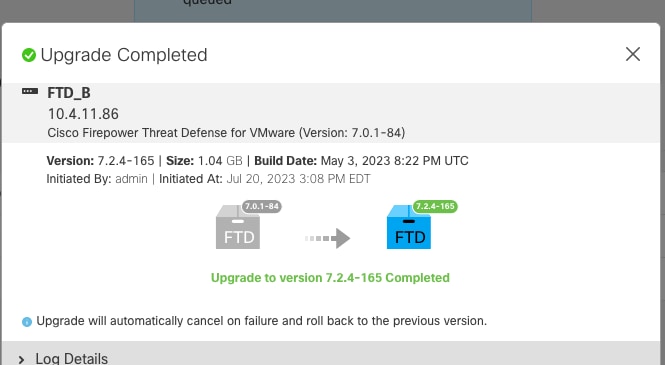

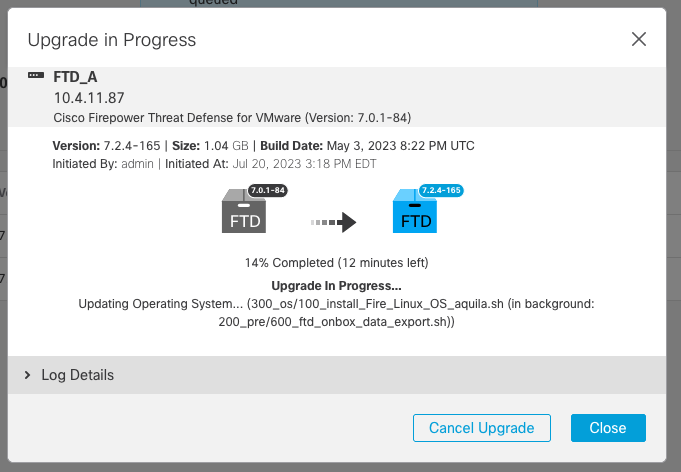

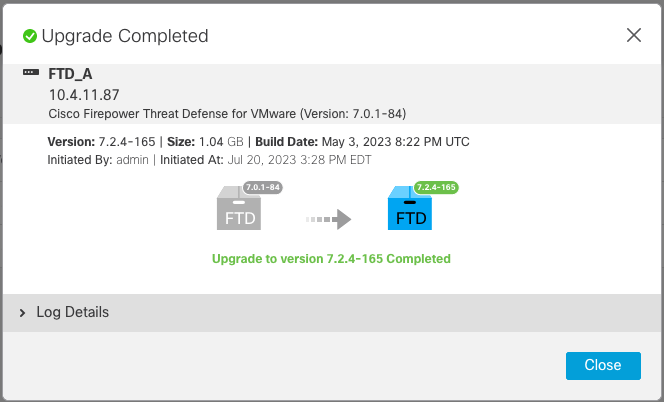

firepower: View details(세부 정보 보기)를 클릭하면 그래픽 방식으로 진행률이 표시되고 status.log의 로그가 표시됩니다.

참고: 업그레이드는 FTD당 약 20분이 소요됩니다.

CLI에서 업그레이드 폴더/ngfw/var/log/sf에서 진행률을 확인할 수 있습니다. expert 모드로 이동하고 루트 액세스를 입력합니다.

> expert

admin@firepower:~$ sudo su

Password:

root@firepower:/home/admin# cd /ngfw/var/log/sf

root@firepower:/ngfw/var/log/sf# ls

Cisco_FTD_Upgrade-7.2.4

root@firepower:/ngfw/var/log/sf# cd Cisco_FTD_Upgrade-7.2.4

root@firepower:/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.4# ls

000_start AQ_UUID DBCheck.log finished_kickstart.flag flags.conf main_upgrade_script.log status.log status.log.202307201832 upgrade_readiness upgrade_status.json upgrade_status.log upgrade_version_build

root@firepower:/ngfw/var/log/sf/Cisco_FTD_Upgrade-7.2.4# tail -f status.log

state:running

ui:Upgrade has begun.

ui: Upgrade in progress: ( 0% done.14 mins to reboot). Checking device readiness... (000_start/000_00_run_cli_kick_start.sh)

…

ui: Upgrade in progress: (64% done. 5 mins to reboot). Finishing the upgrade... (999_finish/999_zzz_complete_upgrade_message.sh)

ui: Upgrade complete

ui: The system will now reboot.

ui:System will now reboot.

Broadcast message from root@firepower (Thu Jul 20 19:05:20 2023):

System will reboot in 5 seconds due to system upgrade.

Broadcast message from root@firepower (Thu Jul 20 19:05:25 2023):

System will reboot now due to system upgrade.

Broadcast message from root@firepower (Thu Jul 20 19:05:34 2023):

The system is going down for reboot NOW!

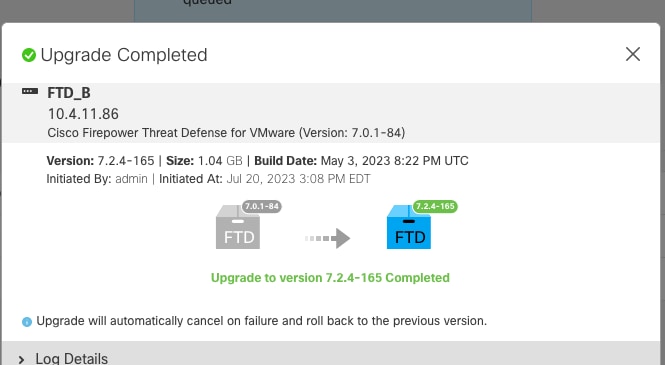

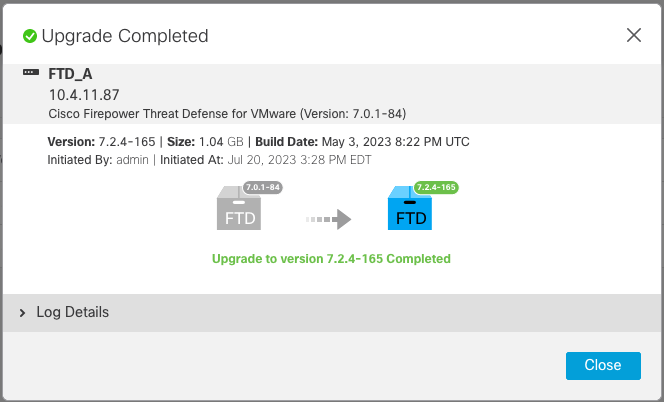

업그레이드 상태는 GUI에서 완료됨으로 표시되고 다음 단계가 표시됩니다.

스탠바이 디바이스에서 업그레이드가 완료되면 액티브 디바이스에서 시작됩니다.

CLI에서 LINA(system support diagnostic-cli)로 이동하고 명령 show failover state를 사용하여 스탠바이 FTD에서 장애 조치 상태를 확인합니다.

> system support diagnostic-cli

Attaching to Diagnostic CLI ... Press 'Ctrl+a then d' to detach.

Type help or '?' for a list of available commands.

firepower> enable

Password:

firepower# show failover state

State Last Failure Reason Date/Time

This host - Secondary

Standby Ready None

Other host - Primary

Active None

====Configuration State===

Sync Done - STANDBY

====Communication State===

Mac set

firepower#

Switching to Active

참고: 장애 조치는 업그레이드의 일부로 자동으로 수행됩니다. Active FTD가 재부팅되고 업그레이드를 완료하기 전에

업그레이드가 완료되면 재부팅해야 합니다.

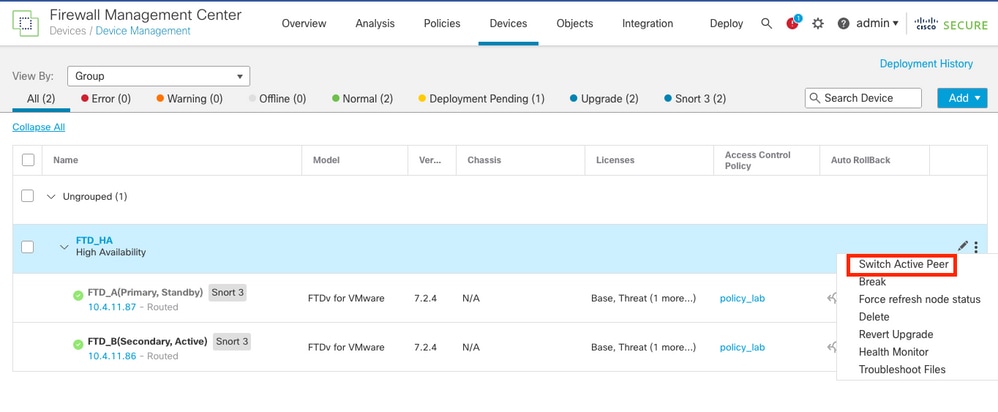

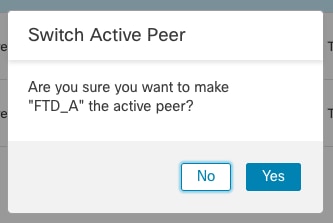

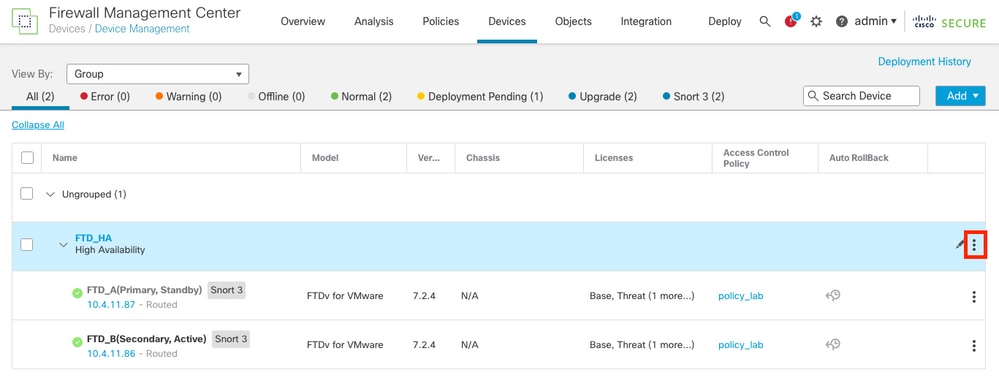

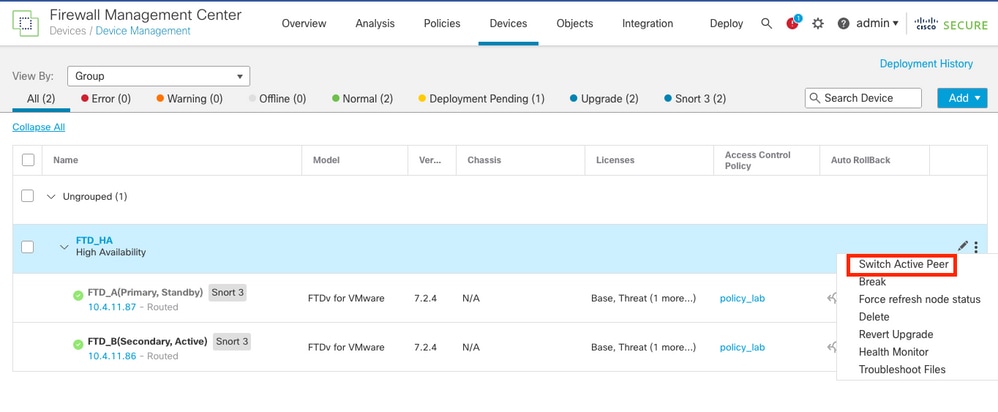

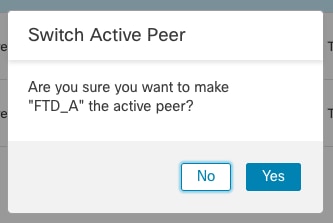

4단계. 활성 피어 전환(선택 사항)

참고: 보조 디바이스가 Active인 경우 운영에 아무런 영향을 미치지 않습니다.

기본 디바이스를 활성으로, 보조 디바이스를 대기로 사용하는 것이 발생할 수 있는 장애 조치를 추적하는 데 도움이 되는 모범 사례입니다.

이 경우 FTD Active가 이제 Standby가 됩니다. 수동 장애 조치를 사용하여 다시 Active로 설정할 수 있습니다.

- 수정 기호 옆에 있는 세 개의 점으로 이동합니다.

- Switch Active Peer를 선택합니다.

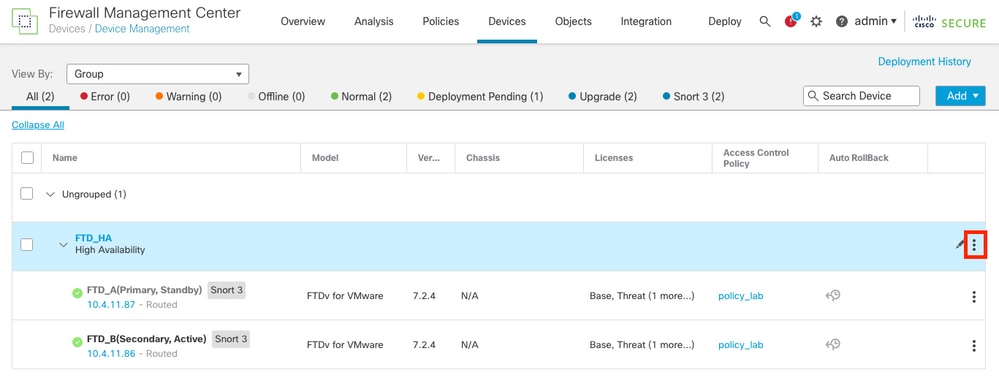

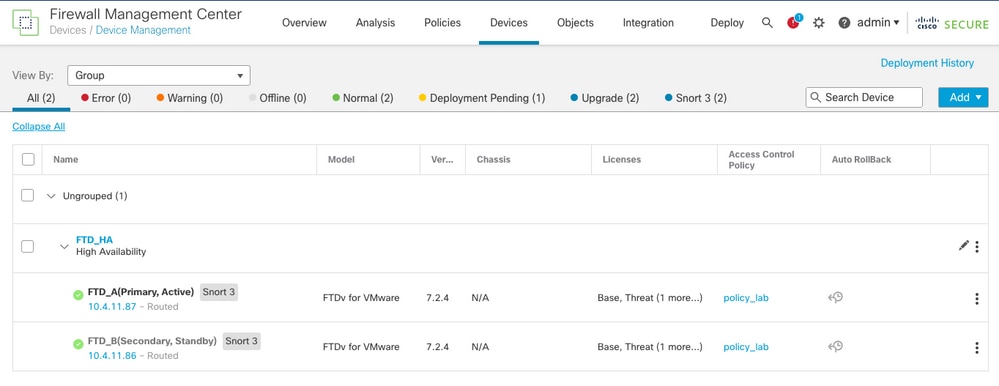

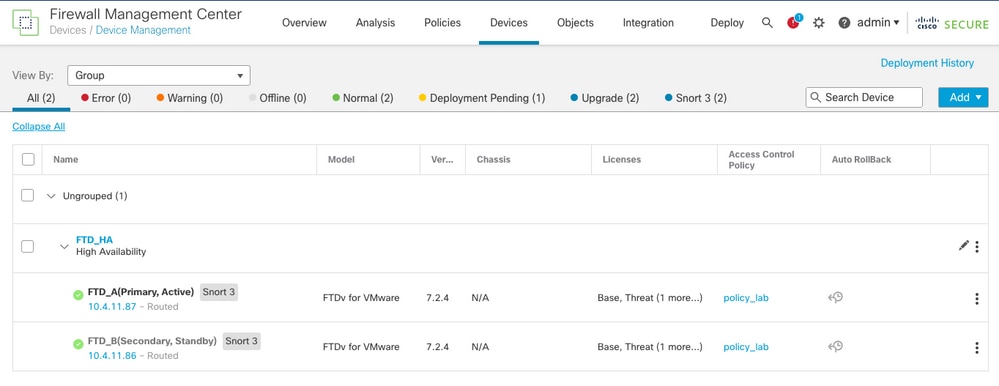

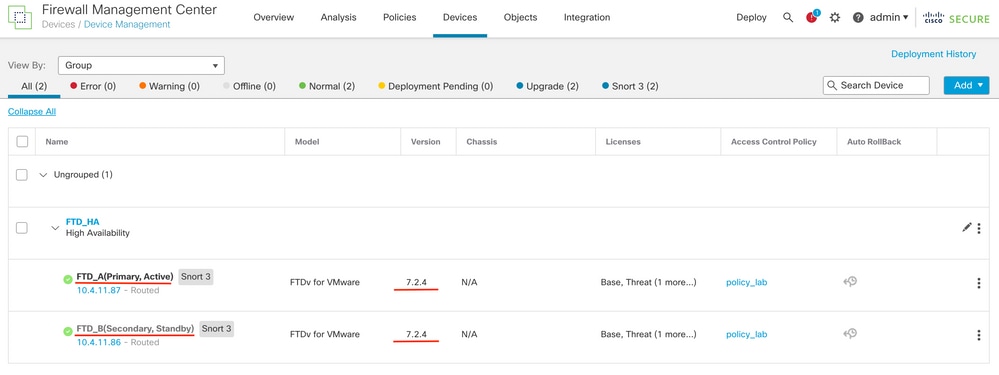

업그레이드 및 장애 조치 종료 시 고가용성 상태 검증 완료

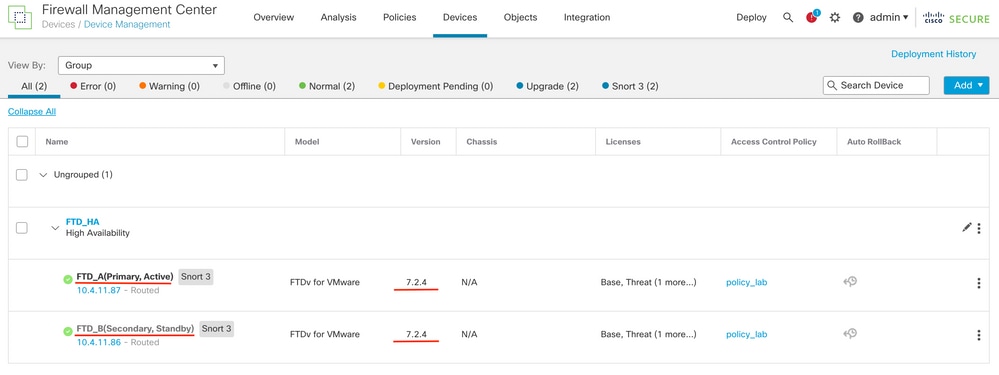

Devices(디바이스) > Device Management(디바이스 관리)

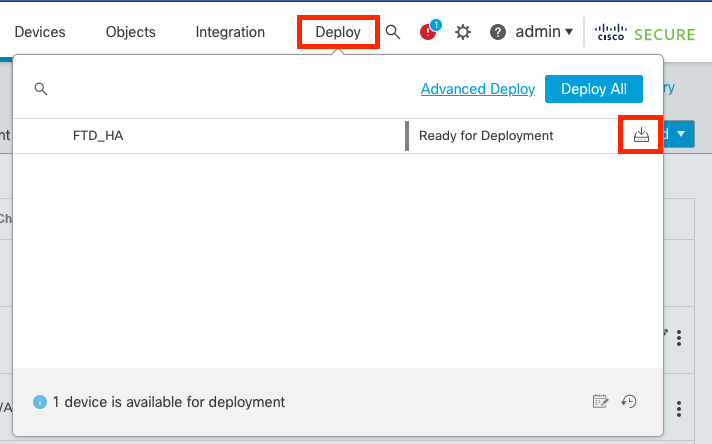

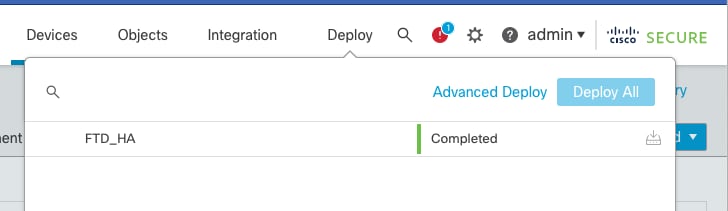

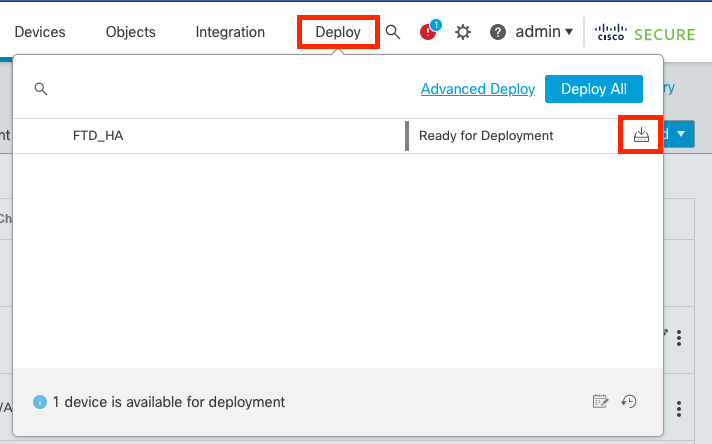

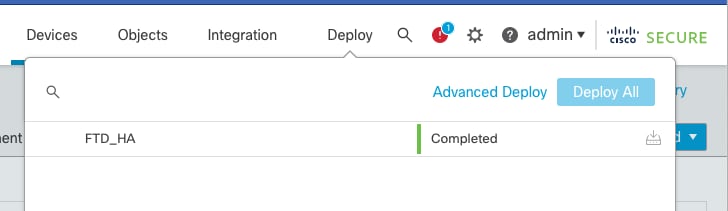

5단계. 최종 구축

- 디바이스에 정책 구축 이 디바이스에 구축 > 구축.

유효성 검사

고가용성 상태 및 업그레이드가 완료되었는지 확인하려면 상태를 확인해야 합니다.

Primary(기본): Active(활성)

보조: Standby Ready

둘 다 최근에 변경된 버전(이 예에서는 7.2.4)에 속합니다.

- FMC GUI에서 Devices(디바이스) > Device Management(디바이스 관리)로 이동합니다.

- 자세한 내용은 CLI 클릭을 통해 show failover state 및 show failover 명령을 사용하여 장애 조치 상태를 확인합니다.

Cisco Firepower Extensible Operating System (FX-OS) v2.12.0 (build 499)

Cisco Firepower Threat Defense for VMware v7.2.4 (build 165)

> show failover state

State Last Failure Reason Date/Time

This host - Primary

Active None

Other host - Secondary

Standby Ready None

====Configuration State===

====Communication State===

Mac set

> show failover

Failover On

Failover unit Primary

Failover LAN Interface: FAILOVER_LINK GigabitEthernet0/0 (up)

Reconnect timeout 0:00:00

Unit Poll frequency 1 seconds, holdtime 15 seconds

Interface Poll frequency 5 seconds, holdtime 25 seconds

Interface Policy 1

Monitored Interfaces 3 of 1285 maximum

MAC Address Move Notification Interval not set

failover replication http

Version: Ours 9.18(3)39, Mate 9.18(3)39

Serial Number: Ours 9AVLW3FSSK8, Mate 9AJJSEGJS2T

Last Failover at: 19:56:41 UTC Jul 20 2023

This host: Primary - Active

Active time: 181629 (sec)

slot 0: ASAv hw/sw rev (/9.18(3)39) status (Up Sys)

Interface INSIDE (10.10.153.1): Normal (Monitored)

Interface OUTSIDE (10.20.153.1): Normal (Monitored)

Interface diagnostic (0.0.0.0): Normal (Waiting)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Other host: Secondary - Standby Ready

Active time: 2390 (sec)

Interface INSIDE (10.10.153.2): Normal (Monitored)

Interface OUTSIDE (10.20.153.2): Normal (Monitored)

Interface diagnostic (0.0.0.0): Normal (Waiting)

slot 1: snort rev (1.0) status (up)

slot 2: diskstatus rev (1.0) status (up)

Stateful Failover Logical Update Statistics

Link : FAILOVER_LINK GigabitEthernet0/0 (up)

Stateful Obj xmit xerr rcv rerr

General 29336 0 24445 0

sys cmd 24418 0 24393 0

...

Logical Update Queue Information

Cur Max Total

Recv Q: 0 11 25331

Xmit Q: 0 1 127887

두 FTD가 동일한 버전이고 고가용성 상태가 정상이면 업그레이드가 완료된 것입니다.

피드백

피드백