> curl https://www.example.com/

curl: (35) OpenSSL SSL_connect: SSL_ERROR_SYSCALL in connection to www.example.com:443

> curl https://192.0.2.1/

curl: (7) Failed to connect to 192.0.2.1 port 443: Connection refused

방화벽 관리 센터 연습

API를 사용하여 맞춤형 탐지기를 생성하는 단계

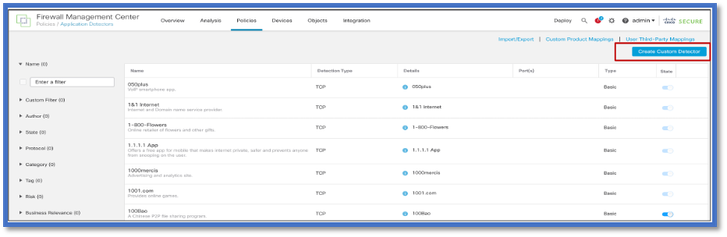

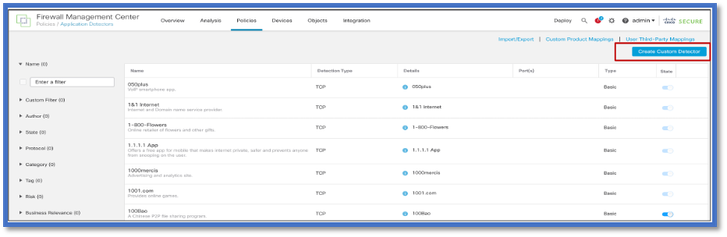

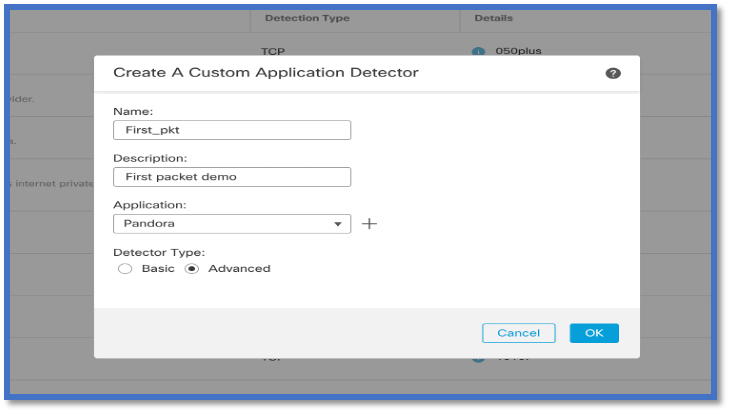

다음 위치에서 FMC에 새 사용자 지정 탐지기를 생성합니다.

Policies > Application Detectors > Create Custom Detector .

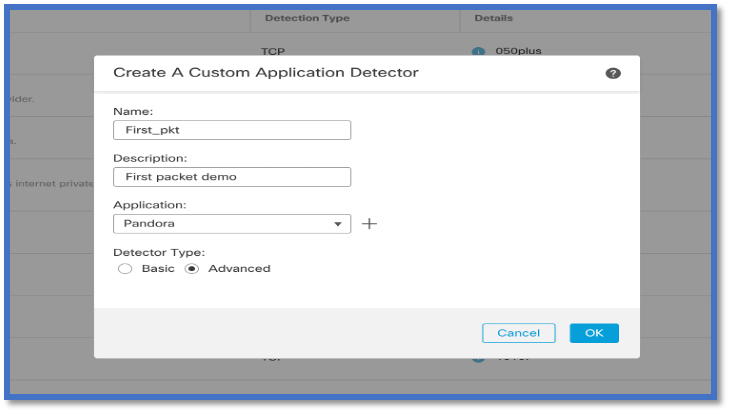

- 이름 및 설명을 정의합니다.

- 드롭다운 메뉴에서 애플리케이션을 선택합니다.

- Advanced Detector Type을 선택합니다.

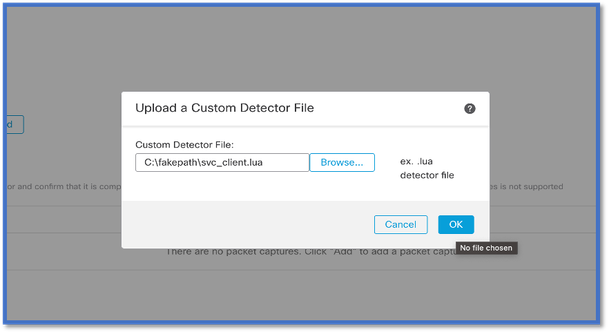

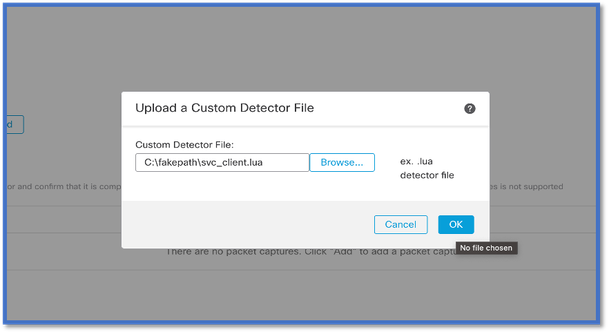

- Detection Criteria(탐지 기준) 아래에 Lua 파일을 업로드합니다. 탐지기를 저장하고 활성화합니다.

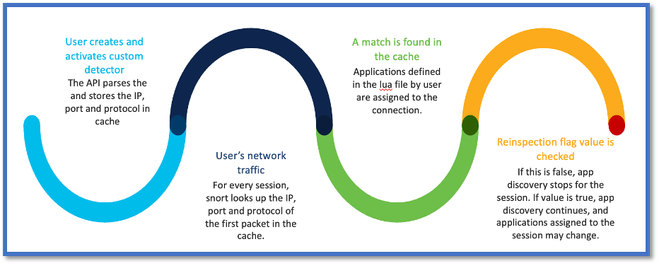

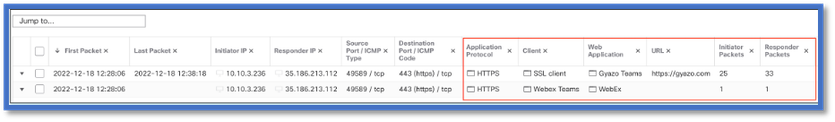

Reinspect Enabled v/s Disabled(재검사 활성화 v/s 비활성화)

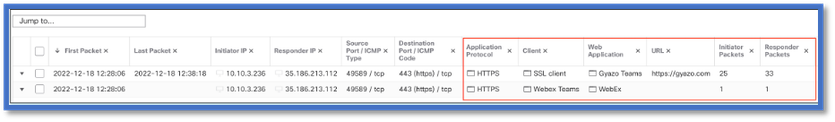

- 두 이벤트는 재검사가 활성화된 경우 연결 시작 v/s와 연결 종료를 보여줍니다.

참고: 참고 사항:

1. 'HTTPS, Webex 및 Webex 팀'은 연결 시작 시 API에 의해 식별됩니다. 재검사가 참이므로 앱 검색이 계속되고 appIds가 'HTTPS, SSL Client and Gyazo Teams'로 업데이트됩니다.

2. initiator 및 responder 패킷의 수를 확인합니다. 일반적인 앱 탐지 방식에는 API보다 훨씬 많은 패킷이 필요합니다.

문제 해결/진단

진단 개요

- 첫 번째 패킷 탐지 API에 의해 발견된 애플리케이션이 있는지 여부를 나타내기 위해 시스템 지원 애플리케이션 식별 디버그에 새 로그가 추가됩니다.

- 사용자가 트래픽의 재검사를 선택했는지도 로그에 표시됩니다.

- 사용자가 업로드한 lua 탐지기 파일의 내용은 아래의 FTD에서 확인할 수

/var/sf/appid/custom/lua/<UUID> 있습니다. - lua 파일의 모든 오류는 탐지기 활성화 시 /var/log/messages 파일의 FTD에 덤프됩니다.

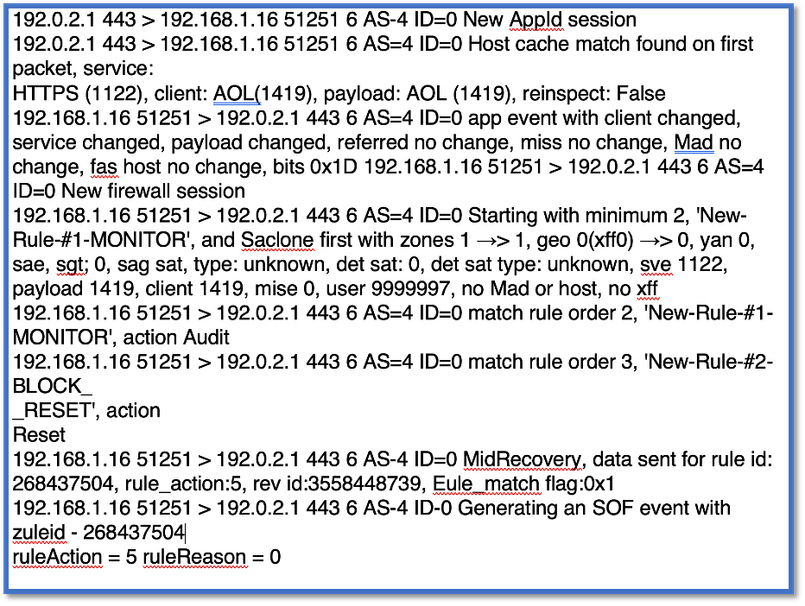

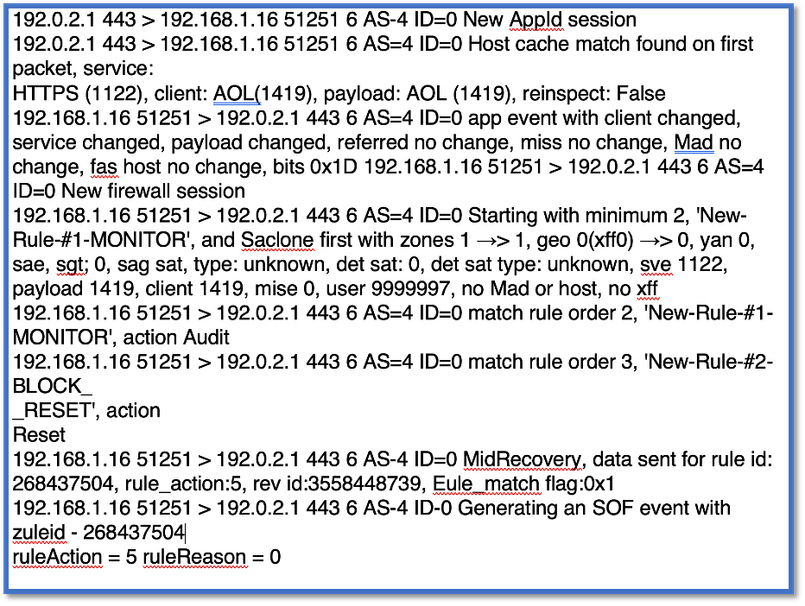

CLI: 시스템 지원 application-identification-debug

192.0.2.1 443 -> 192.168.1.16 51251 6 AS=4 ID=0 New AppId session

192.0.2.1 443 -> 192.168.1.16 51251 6 AS=4 ID=0 Host cache match found on first packet, service: HTTPS(1122), client: AOL(1419), payload: AOL(1419), reinspect: False

192.168.1.16 51251 -> 192.0.2.1 443 6 AS=4 ID=0 app event with client changed, service changed, payload changed, referred no change, misc no change, url no change, tls host no change, bits 0x1D

192.168.1.16 51251 -> 192.0.2.1 443 6 AS=4 ID=0 New firewall session

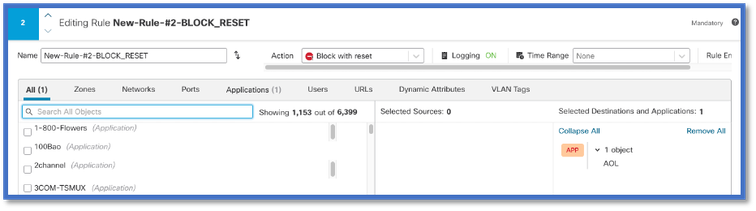

192.168.1.16 51251 -> 192.0.2.1 443 6 AS=4 ID=0 Starting with minimum 2, 'New-Rule-#1-MONITOR', and SrcZone first with zones 1 -> 1, geo 0(xff 0) -> 0, vlan 0, src sgt: 0, src sgt type: unknown, dst sgt: 0, dst sgt type: unknown, svc 1122, payload 1419, client 1419, misc 0, user 9999997, no url or host, no xff

192.168.1.16 51251 -> 192.0.2.1 443 6 AS=4 ID=0 match rule order 2, 'New-Rule-#1-MONITOR', action Audit

192.168.1.16 51251 -> 192.0.2.1 443 6 AS=4 ID=0 match rule order 3, 'New-Rule-#2-BLOCK_RESET', action Reset

192.168.1.16 51251 -> 192.0.2.1 443 6 AS=4 ID=0 MidRecovery data sent for rule id: 268437504, rule_action:5, rev id:3558448739, rule_match flag:0x1

192.168.1.16 51251 -> 192.0.2.1 443 6 AS=4 ID=0 Generating an SOF event with rule_id = 268437504 ruleAction = 5 ruleReason = 0

192.168.1.16 51251 -> 192.0.2.1 443 6 AS=4 ID=0 reset action

AppID Lua 탐지기 콘텐츠의 위치

이 새 API가 포함된 Lua 탐지기가 디바이스/FTD에 있는지 확인하려면 addHostFirstPktApp API가 다음 2개의 애플리케이션 탐지기 폴더에서 사용되고 있는지 확인할 수 있습니다.

1. VDB 애플리케이션 ID 탐지기 -/var/sf/appid/odp/lua

2. 사용자 지정 탐지기 -/var/sf/appid/custom/lua

예:grep addHostFirstPktApp * 각 폴더에서

샘플 문제:

- 문제: FMC에서 사용자 지정 Lua 탐지기가 활성화되지 않았습니다.

확인할 위치: /var/sf/appid/custom/lua/

예상 결과: FMC에서 활성화된 모든 사용자 지정 앱 탐지기에 대해 하나의 파일이 여기에 있어야 합니다. 내용이 업로드된 lua 파일과 일치하는지 확인합니다.

- 문제: 업로드된 lua 탐지기 파일에 오류가 있습니다.

확인할 파일: /var/log/messages on FTD

오류 로그:

Dec 18 14:17:49 intel-x86-64 SF-IMS[15741]: Error - appid: can not set env of Lua detector /ngfw/var/sf/appid/custom/lua/6698fbd6-7ede-11ed-972c-d12bade65dc9 : ...sf/appid/custom/lua/6698fbd6-7ede-11ed-972c-d12bade65dc9:37: attempt to index global 'gDetector' (a nil value)

문제 해결 단계

문제: 사용자 정의 IP 주소 및 포트로 이동하는 트래픽에 대해 애플리케이션이 올바르게 식별되지 않았습니다.

문제 해결 단계:

- lua 탐지기가 FTD에서 올바르게 정의되고 활성화되었는지 확인합니다.

- FTD에서 lua 파일의 내용을 확인하고 활성화 시 오류가 표시되지 않는지 확인합니다.

- 트래픽 세션에서 첫 번째 패킷의 목적지 IP, 포트 및 프로토콜을 확인합니다.

- lua 탐지기에 정의된 값을 매칭할 수 있습니다.

- system-support-application-identification-debug를 확인합니다.

- 행을 찾습니다.

Host cache match found on first packet. 이 항목이 없으면 API에서 일치하는 항목을 찾을 수 없음을 나타냅니다.

제한 사항 세부 정보, 일반적인 문제 및 해결 방법

7.4에서는 API를 사용할 UI가 없습니다. UI 지원은 향후 릴리스에서 추가될 예정입니다.

개정 이력

| 개정 |

게시 날짜 |

의견 |

|

1.0

|

2024년 7월 18일

|

최초 릴리스

|

피드백

피드백