소개

이 문서에서는 FMC의 CSF에서 관리하는 RAVPN 연결에서 인증서 인증을 위한 ISE 서버 권한 부여 정책을 구성하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- Cisco CSF(Secure Firewall)

- Cisco FMC(Secure Firewall Management Center)

- Cisco ISE(Identity Services Engine)

- 인증서 등록 및 SSL 기본 사항.

- CA(인증 기관)

사용되는 구성 요소

이 문서의 내용은 이러한 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- Cisco Secure Client 버전 5.1.6

- Cisco Secure Firewall 버전 7.2.8

- Cisco Secure Firewall Management Center 버전 7.2.8

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

구성

1단계: 신뢰할 수 있는 CA 인증서 설치

참고: CA 인증서가 서버 인증에 사용되는 인증서와 다른 경우 이 단계를 따라야 합니다. 동일한 CA 서버에서 사용자 인증서를 발급하면 동일한 CA 인증서를 다시 가져올 필요가 없습니다.

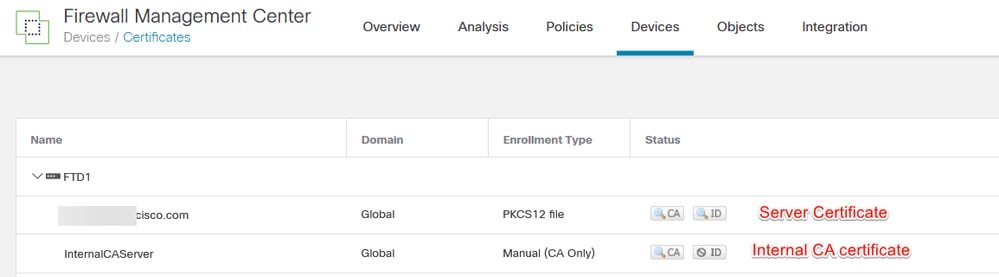

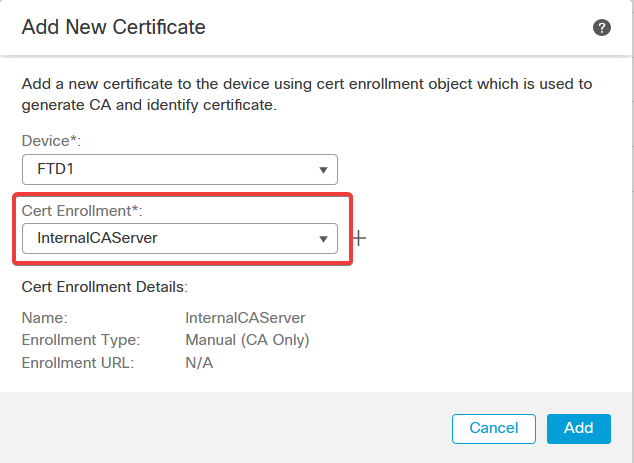

a. 로 이동하여Devices > CertificatesAdd.

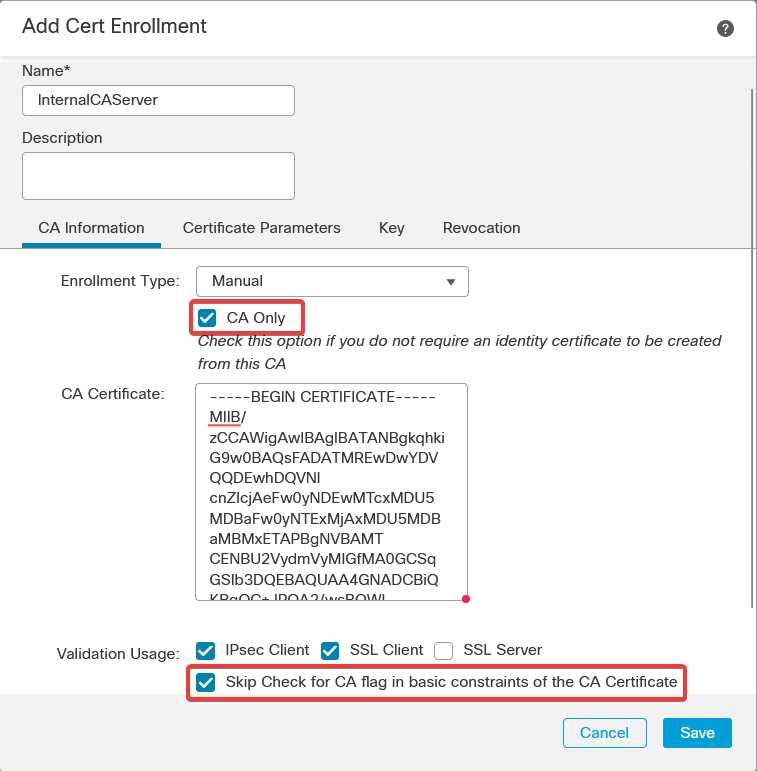

b. a를 trustpoint name 입력하고 CA 정보에서 등록 유형으로 수동을 선택합니다.

c. 신뢰받는/내부 CA 인증서를 확인CA Only후 pem 형식으로 붙여넣습니다.

d. 확인 Skip Check for CA flag in basic constraints of the CA Certificate 후 Save클릭합니다.

e. 아래Cert Enrollment의 드롭다운trustpoint에서 방금 생성한 를 선택하고 을 Add클릭합니다.

2단계: ISE/Radius 서버 그룹 및 연결 프로파일 구성

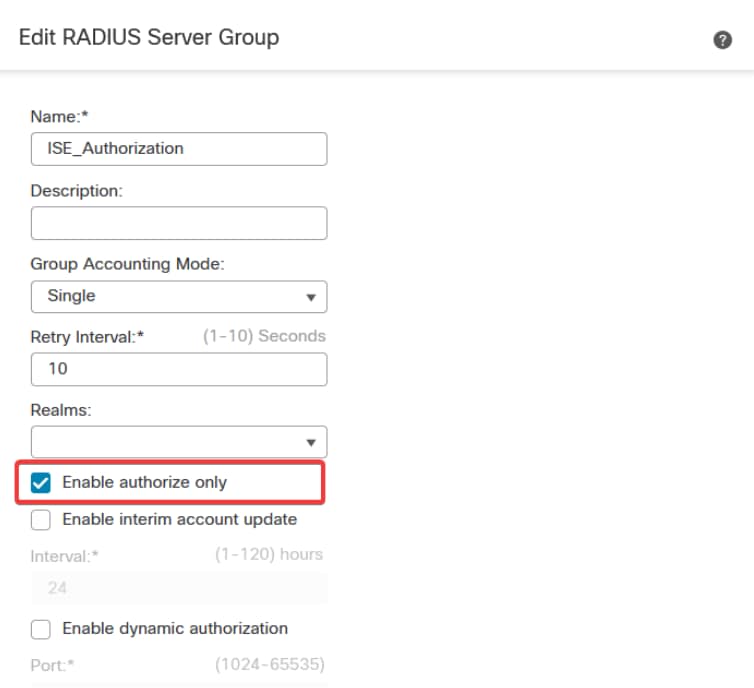

a. 로 이동하여 Objects > AAA Server > RADIUS Server Group 을 클릭합니다Add RADIUS Server Group. 옵션을 Enable authorize only 선택합니다.

경고: Enable authorize only 옵션을 선택하지 않으면 방화벽에서 인증 요청을 보냅니다. 그러나 ISE는 해당 요청과 함께 사용자 이름 및 비밀번호를 수신할 것으로 예상하며 비밀번호는 인증서에서 사용되지 않습니다. 그 결과 ISE는 요청을 인증 실패로 표시합니다.

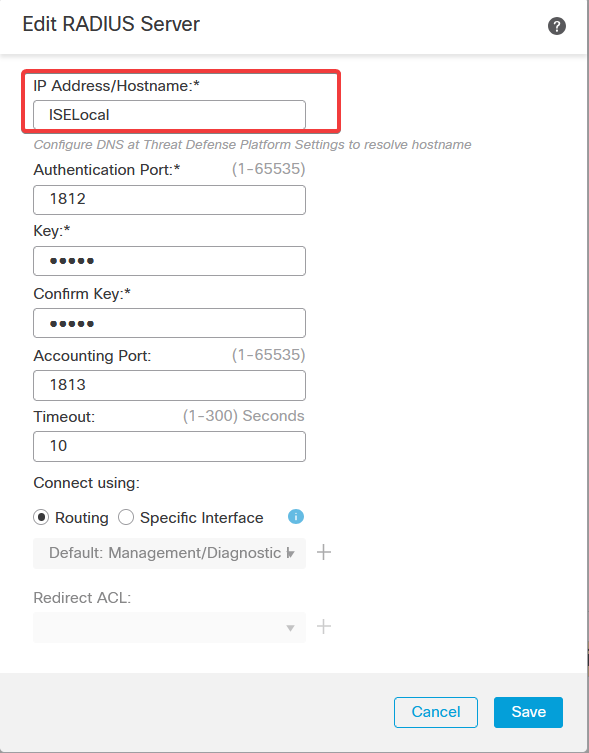

b. 아이콘을 Add (+) 클릭한 다음 IP 주소Radius server/ISE server또는 호스트 이름을 사용하여 를 추가합니다.

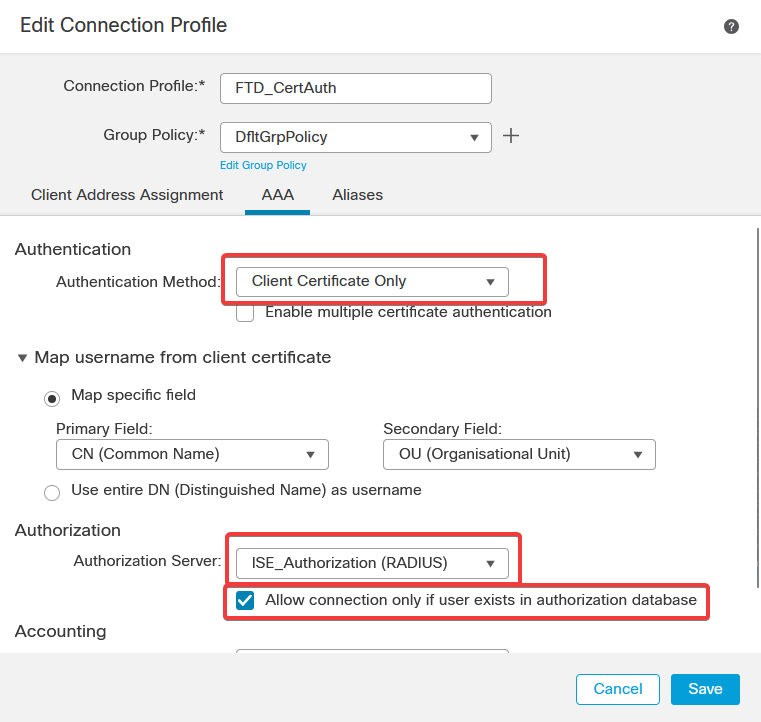

c. 로 Devices > Remote Access configuration 이동합니다. 를new connection profile생성하고 인증 방법을 로 설정합니다Client Certificate Only. Authorization Server(권한 부여 서버)의 경우 이전 단계에서 생성한 서버를 선택합니다.

옵션을 Allow connection only if user exists in authorization database 선택합니다. 이 설정을 사용하면 권한 부여가 허용된 경우에만 RAVPN에 대한 연결이 완료됩니다.

Map Username from the client certificate(클라이언트 인증서의 사용자 이름 매핑)는 사용자를 식별하기 위해 인증서에서 얻은 정보를 나타냅니다. 이 예에서는 기본 컨피그레이션을 유지하지만 사용자를 식별하는 데 사용되는 정보에 따라 변경할 수 있습니다.

을 클릭합니다.Save

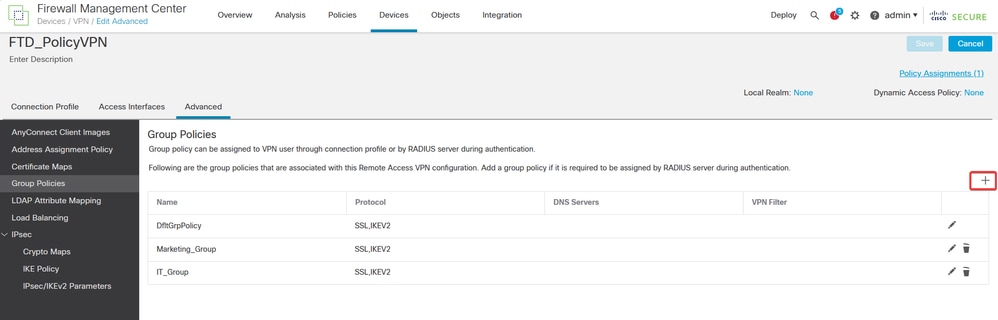

d. 로 Advanced > Group Policies이동합니다. 오른쪽Add (+)의 아이콘을 클릭합니다.

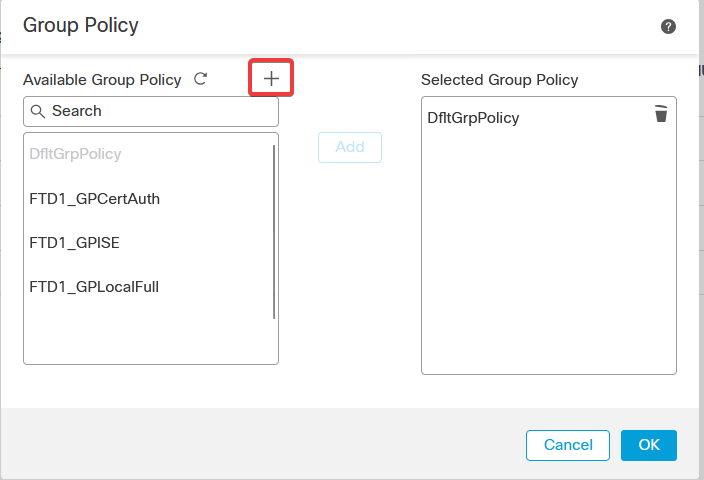

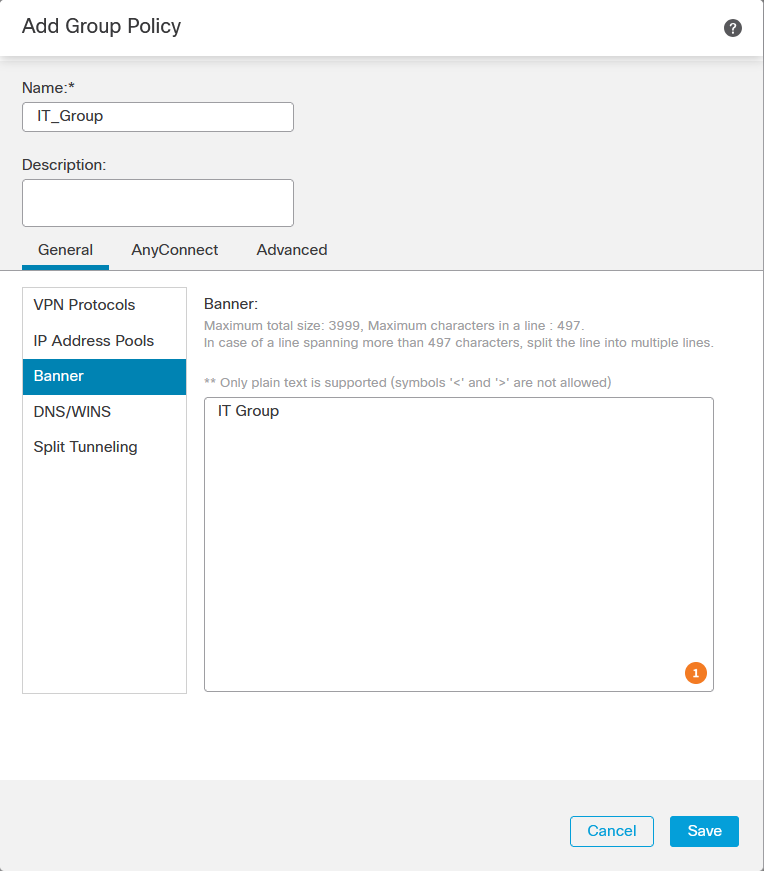

e. 를 group policies생성합니다. 각 그룹 정책은 조직 그룹 및 각 그룹이 액세스할 수 있는 네트워크를 기반으로 구성됩니다.

f. 그룹 정책에서 각 그룹에 특정한 컨피그레이션을 수행합니다. 연결에 성공한 후 표시하기 위해 배너 메시지를 추가할 수 있습니다.

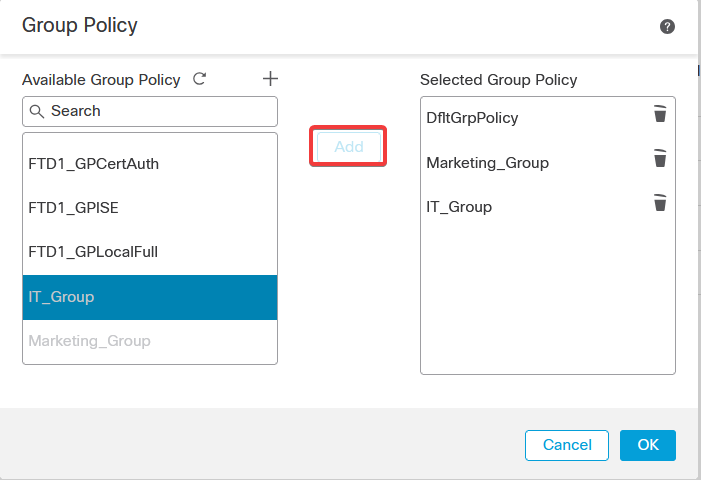

g. 왼쪽group policies에서 를 선택하고 를 클릭하여Add오른쪽으로 이동합니다. 이는 컨피그레이션에서 어떤 그룹 정책이 사용되는지를 지정합니다.

e. 변경 사항을 구축합니다.

3단계: ISE 구성

3.1단계: 사용자, 그룹 및 인증서 인증 프로파일 생성

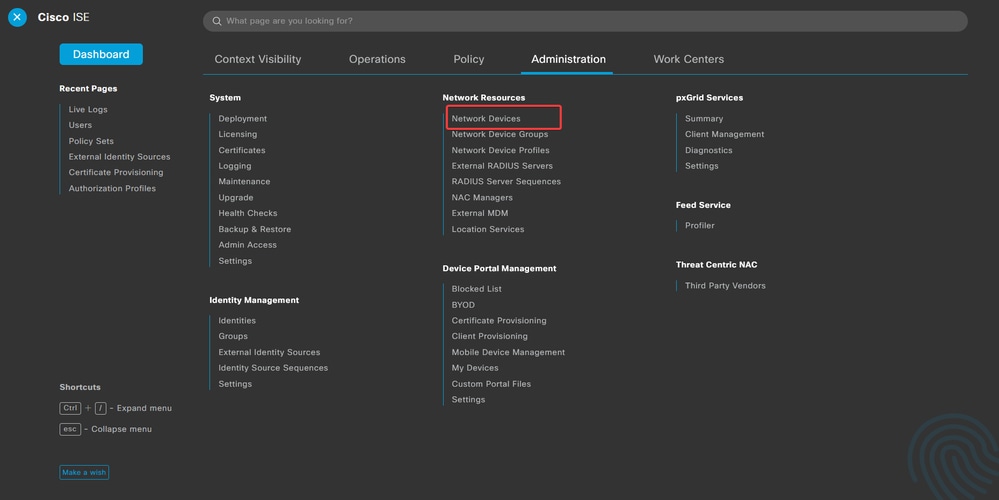

a. ISE 서버에 로그인하고 로 Administration > Network Resources > Network Devices이동합니다.

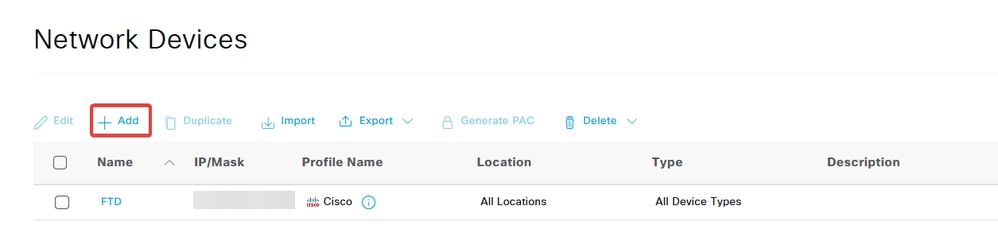

b. 방화벽Add을 AAA 클라이언트로 구성하려면 클릭합니다.

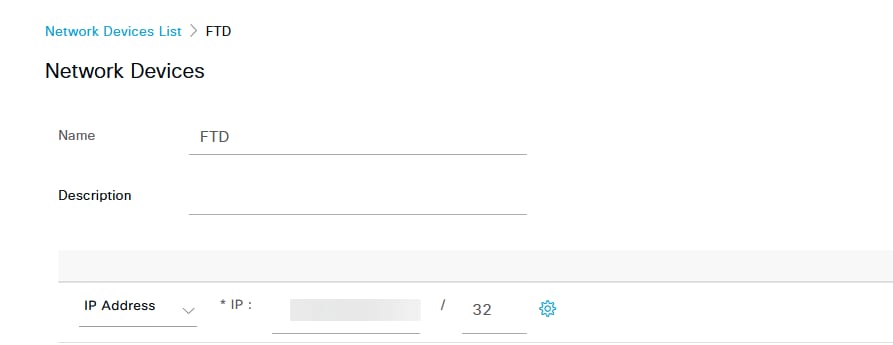

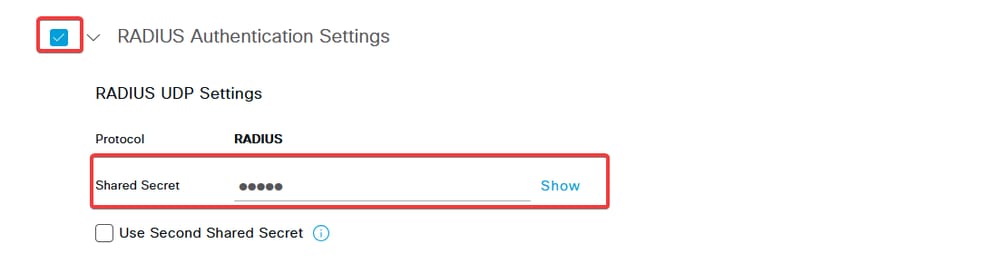

c. 네트워크 디바이스 이름 및 IP 주소 필드를 입력한 다음 RADIUS Authentication Settings 확인란을 선택하고 Shared Secret. 이 값은 FMC에서 RADIUS 서버 개체를 만들 때 사용한 값과 같아야 합니다. 을 클릭합니다.Save

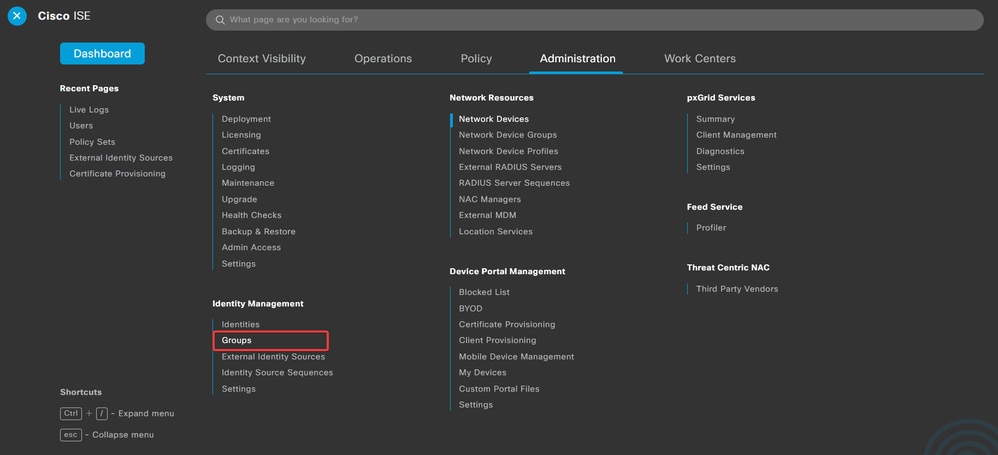

d. 로Administration > Identity Management > Groups이동합니다.

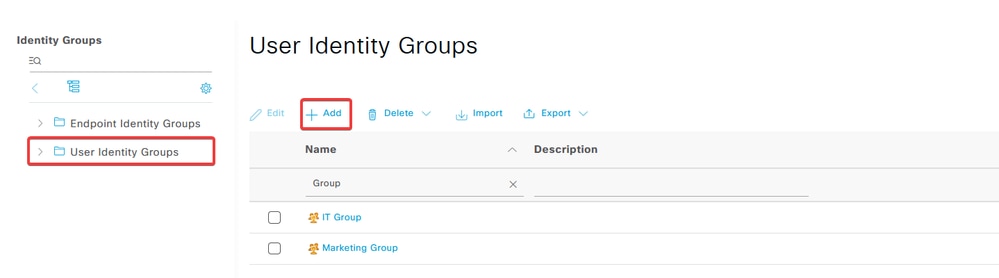

e. 를 클릭한User Identity Groups다음 을 Add클릭합니다.

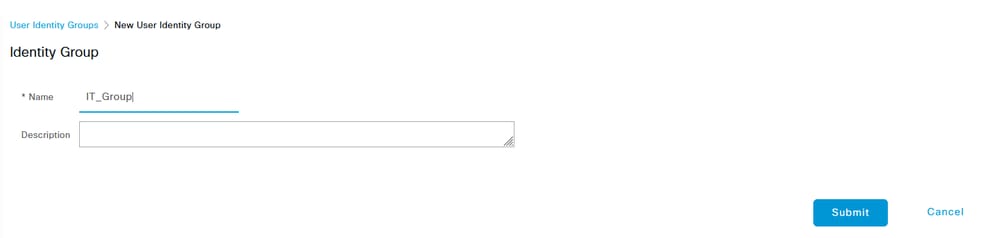

그룹 이름을 입력하고Submit.

참고: 필요한 만큼 그룹을 생성하려면 반복합니다.

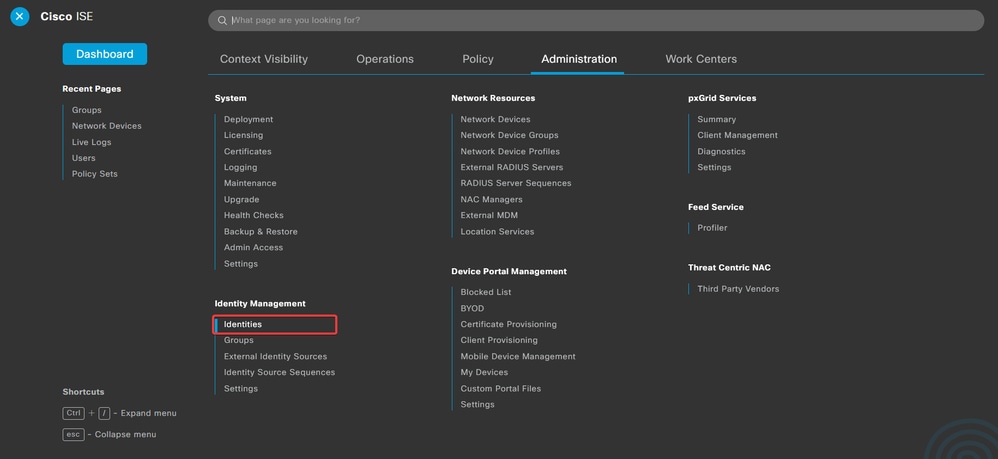

d. 로 Administration > Identity Management > Identities이동합니다.

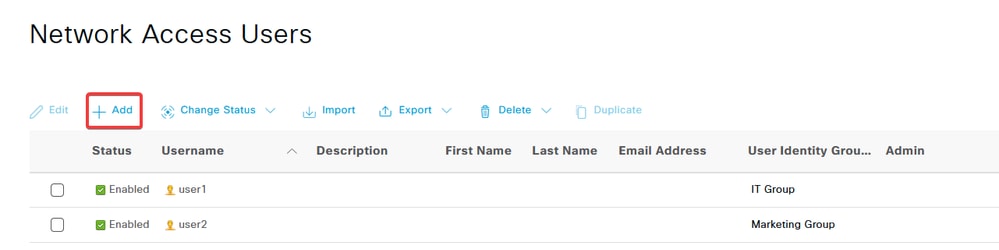

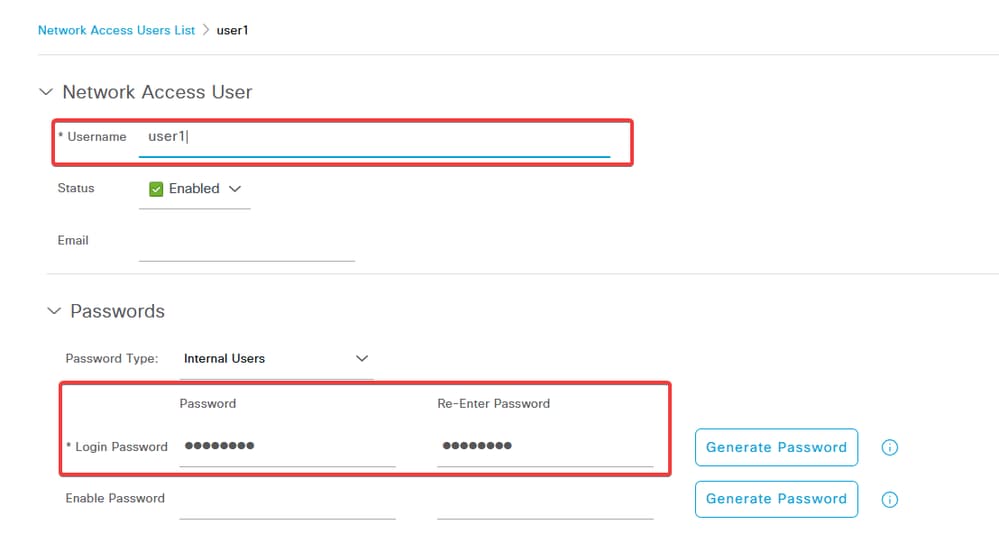

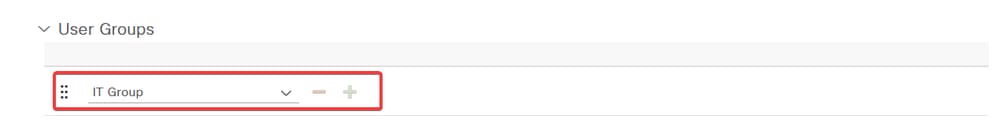

e. 서버 로컬 데이터베이스에 새 사용자를 만들려면 을 클릭합니다Add.

및Username를 Login Password입력합니다. 그런 다음 이 페이지의 끝으로 이동하여 을 선택합니다User Group.

을 클릭합니다.Save

참고: 내부 사용자를 생성하려면 사용자 이름과 비밀번호를 구성해야 합니다. 인증서를 사용하여 수행되는 RAVPN 인증에는 필요하지 않지만, 이러한 사용자는 비밀번호가 필요하지 않은 다른 내부 서비스에 사용할 수 있습니다. 따라서 강력한 비밀번호를 사용해야 합니다.

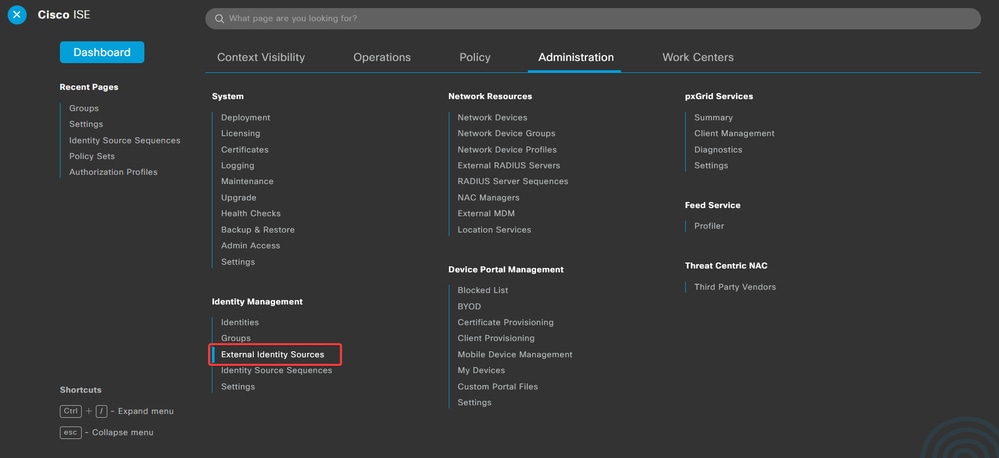

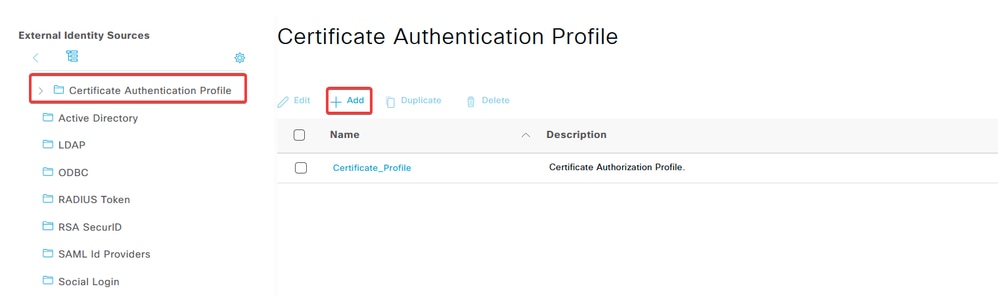

f. 로 Administration > Identity Management > External Identify Sources이동합니다.

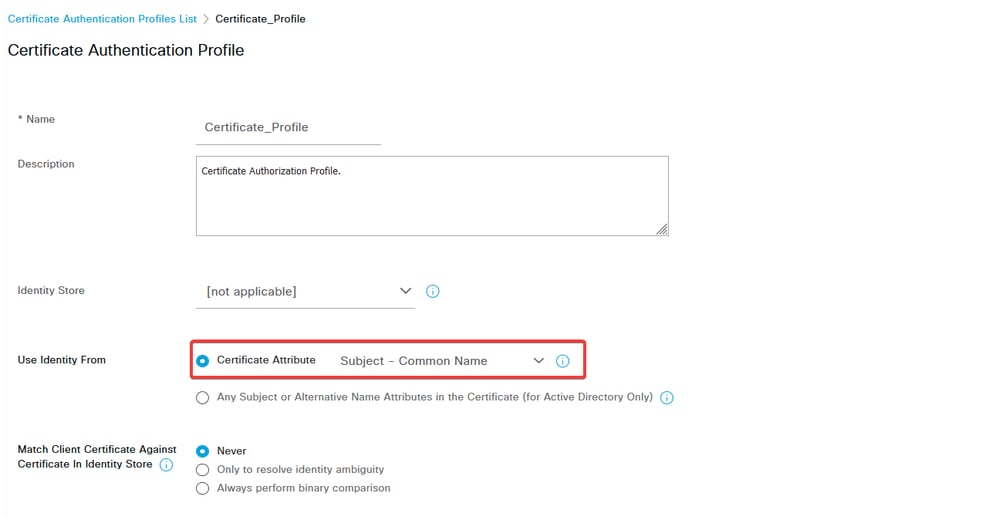

g. 를Add클릭하여 를 Certificate Authentication Profile생성합니다.

Certificate Authentication Profile(인증서 인증 프로파일)은 인증서에서 확인할 수 있는 필드(Subject Alternative Name, Common Name 등)를 포함하여 클라이언트 인증서의 검증 방법을 지정합니다.

3.2단계: 인증 정책 구성

인증 정책은 요청이 방화벽 및 특정 연결 프로파일에서 시작되었음을 인증하는 데 사용됩니다.

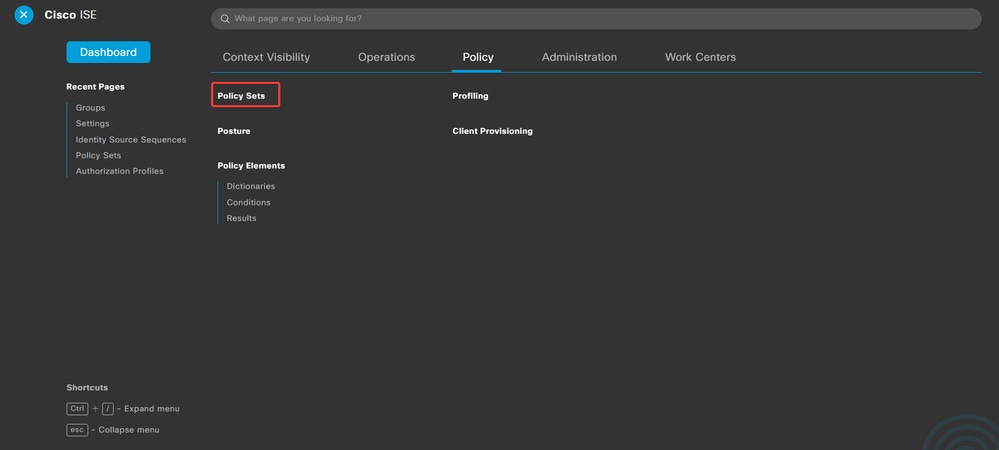

a. 로 Policy > Policy Sets이동합니다.

화면 오른쪽의 화살표를 클릭하여 기본 권한 부여 정책을 선택합니다.

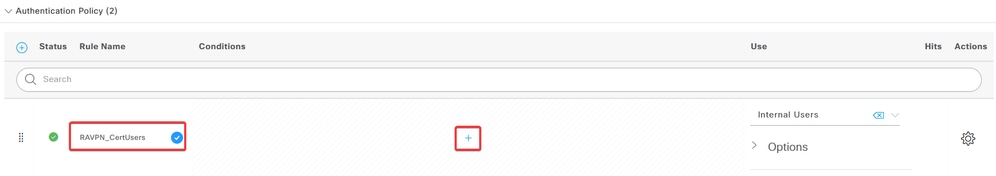

b. 옆에 있는 드롭다운 메뉴 화살표를 클릭하여Authentication Policy확장합니다. 그런 다음 아이콘을 add (+) 클릭하여 새 규칙을 추가합니다.

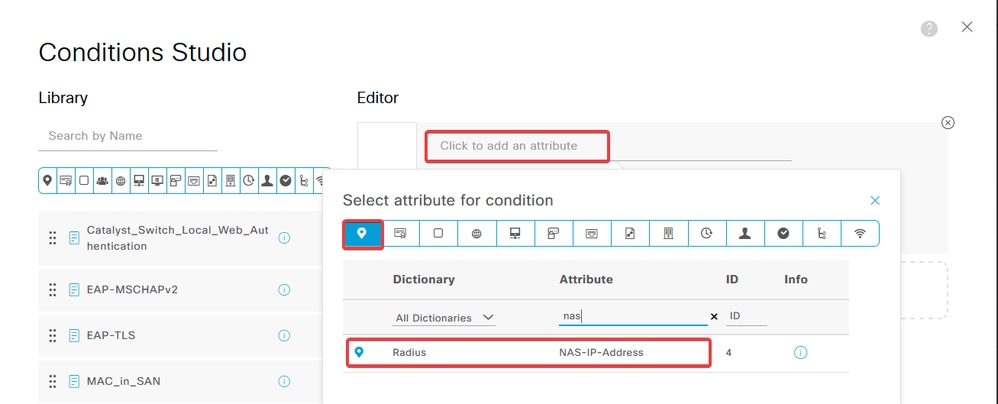

규칙의 이름을 입력하고 Conditions(조건) 열에서add (+)아이콘을 선택합니다.

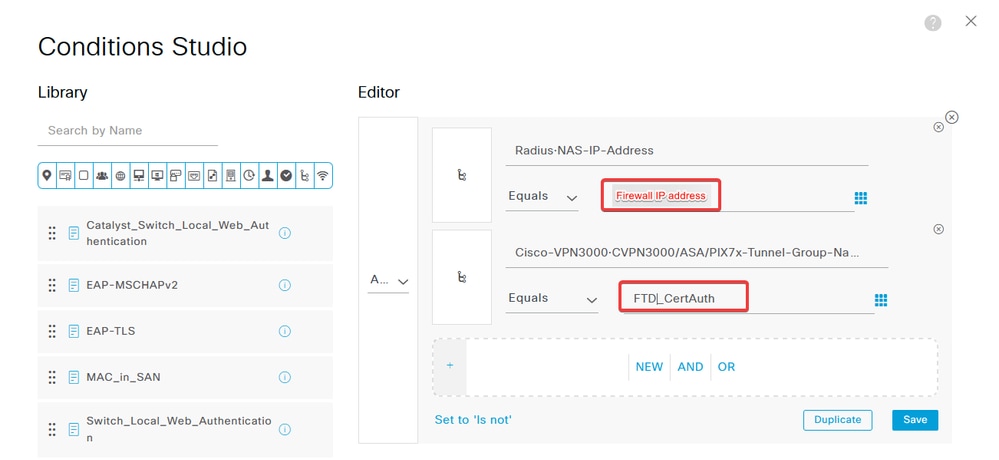

c. 속성 편집기 텍스트 상자를 클릭하고 아이콘을NAS-IP-Address클릭합니다. 방화벽의 IP 주소를 입력합니다.

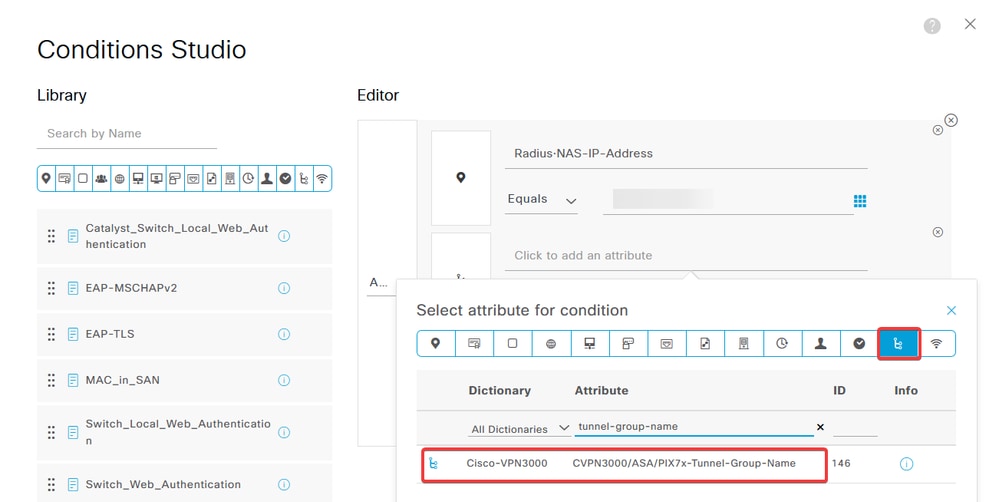

d. 를 클릭한 New 다음 다른 속성을 추가합니다Tunnel-Group-name. FMC에Connection Profile구성된 이름을 입력합니다.

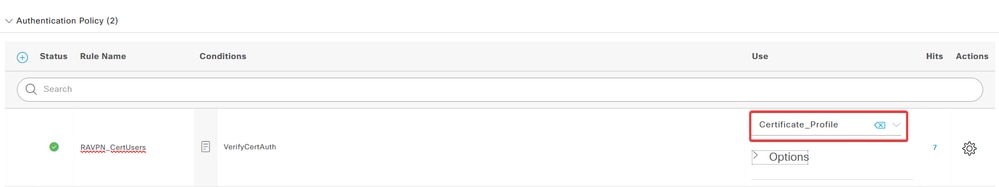

e. Use(사용) 열에서 생성한 를 Certificate Authentication Profile 선택합니다. 이렇게 하면 사용자를 식별하는 데 사용되는 프로필에 정의된 정보가 지정됩니다.

을 클릭합니다.Save

3.3단계: 권한 부여 정책 구성

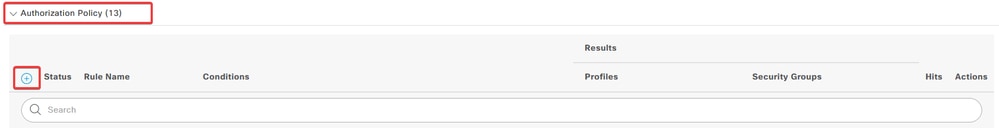

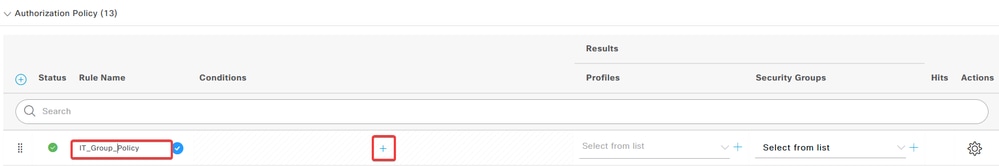

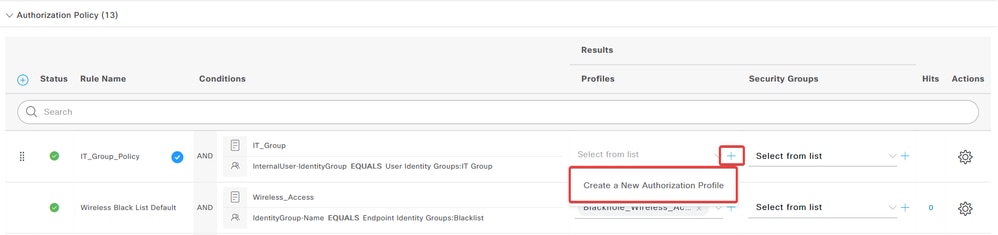

a. 옆에 있는 드롭다운 메뉴 화살표를 클릭하여Authorization Policy확장합니다. 그런 다음 아이콘을 add (+) 클릭하여 새 규칙을 추가합니다.

규칙의 이름을 입력하고 Conditions(조건) 열에서 add (+) 아이콘을 선택합니다.

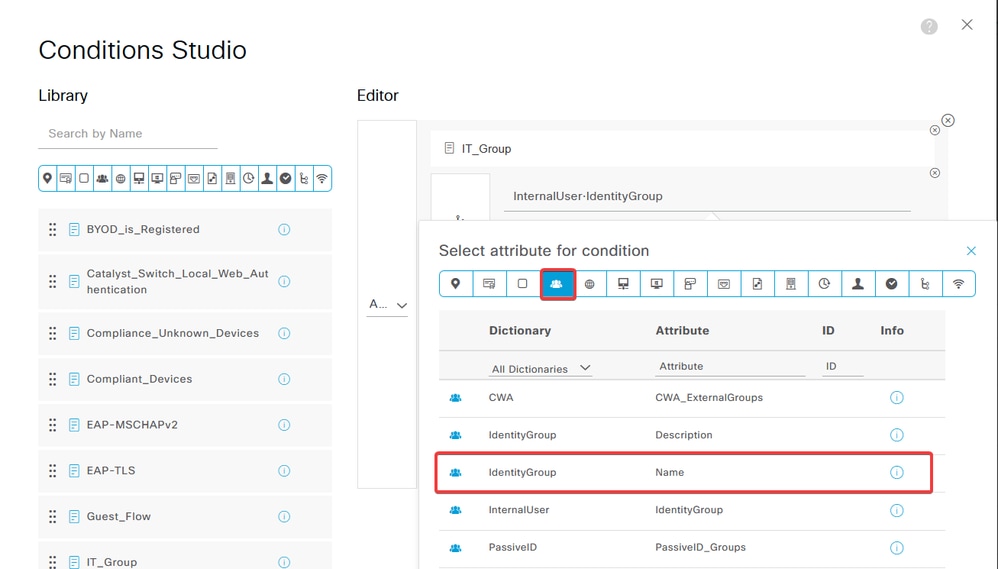

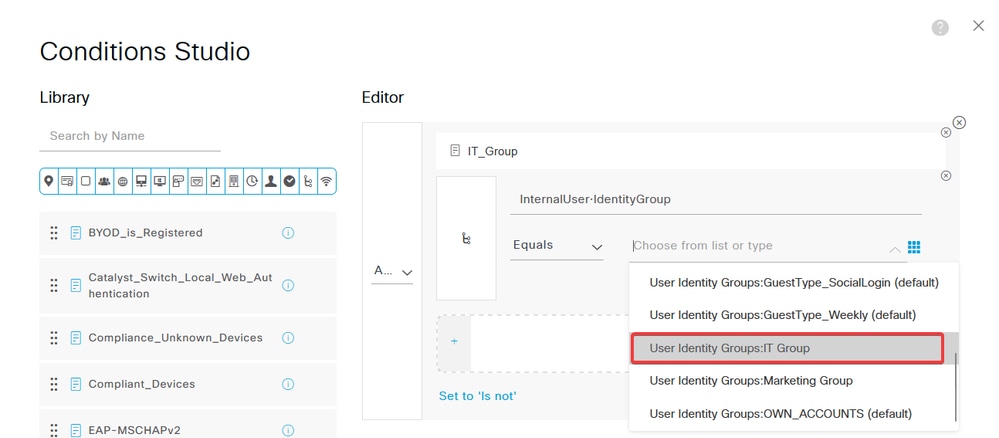

b. 속성 편집기 텍스트 상자를 클릭하고 아이콘을Identity group클릭합니다. 특성을 Identity group - Name 선택합니다.

연산자Equals로 선택한 다음 드롭다운 메뉴 화살표를 클릭하여 사용 가능한 옵션을 표시하고 User Identity Groups:

선택합니다.

c. Profiles(프로필) 열에서 아이콘을 클릭하고add (+)을 Create a New Authorization Profile선택합니다.

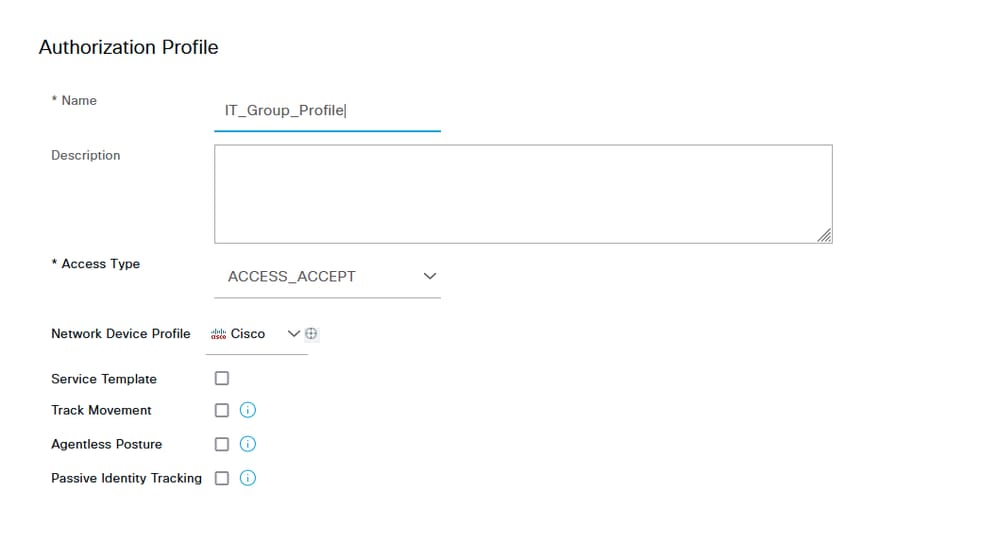

프로필을 입력합니다Name.

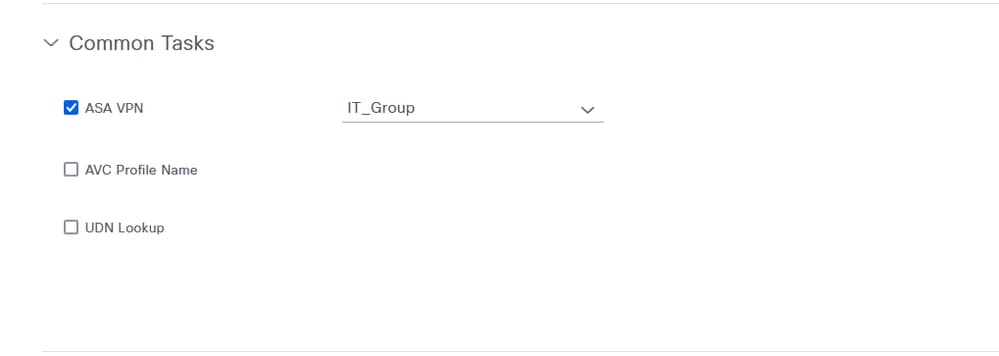

로 이동하여 Common Tasks 확인합니다ASA VPN. 그런 다음 를 group policy name입력합니다. 이는 FMC에서 생성된 것과 동일해야 합니다.

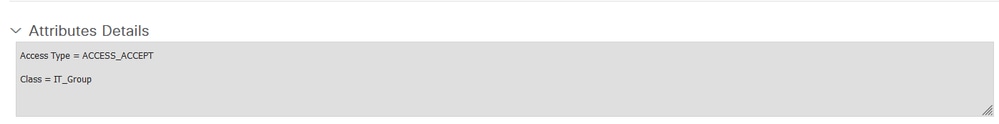

다음에 오는 속성은 각 그룹에 할당되었습니다.

저장을 클릭합니다.

참고: 3.3단계를 반복합니다. 생성된 각 그룹에 대해 권한 부여 정책을 구성합니다.

다음을 확인합니다.

1. 명령을 실행하고show vpn-sessiondb anyconnect사용자가 올바른 그룹 정책을 사용하고 있는지 확인합니다.

firepower# show vpn-sessiondb anyconnect

Session Type : AnyConnect

Username : user1 Index : 64

Assigned IP : 192.168.55.2 Public IP :

Protocol : AnyConnect-Parent

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none

Hashing : AnyConnect-Parent: (1)none

Bytes Tx : 15084 Bytes Rx : 99611

Group Policy : IT_Group Tunnel Group : FTD_CertAuth

Login Time : 22:21:43 UTC Tue Oct 22 2024

Duration : 3h:03m:50s

Inactivity : 0h:41m:44s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 96130a0f0004000067182577

Security Grp : none Tunnel Zone : 0

Username : User2 Index : 70

Assigned IP : 192.168.55.3 Public IP :

Protocol : AnyConnect-Parent SSL-Tunnel DTLS-Tunnel

License : AnyConnect Premium

Encryption : AnyConnect-Parent: (1)none SSL-Tunnel: (1)AES-GCM-256 DTLS-Tunnel: (1)AES-GCM-256

Hashing : AnyConnect-Parent: (1)none SSL-Tunnel: (1)SHA384 DTLS-Tunnel: (1)SHA384

Bytes Tx : 15112 Bytes Rx : 19738

Group Policy : Marketing_Group Tunnel Group : FTD_CertAuth

Login Time : 01:23:08 UTC Wed Oct 23 2024

Duration : 0h:02m:25s

Inactivity : 0h:00m:00s

VLAN Mapping : N/A VLAN : none

Audt Sess ID : 96130a0f0004600067184ffc

Security Grp : none Tunnel Zone : 0

firepower#

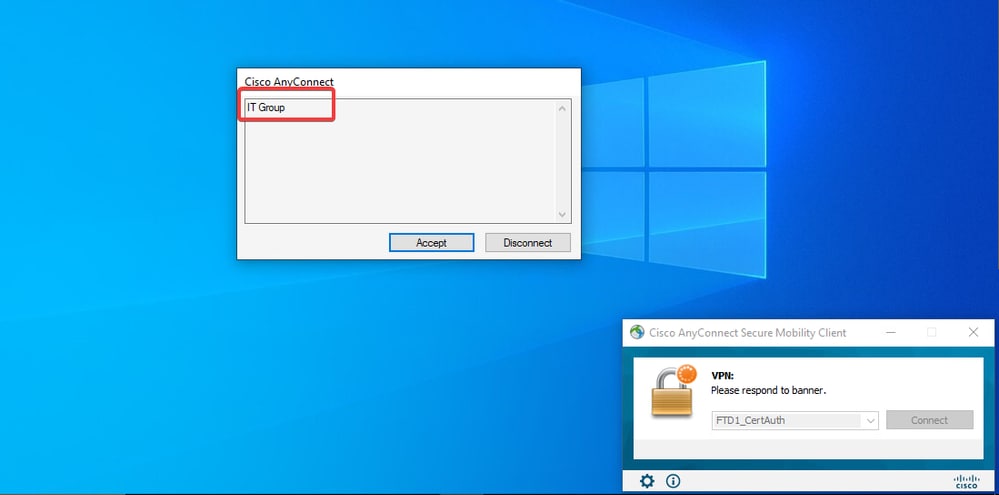

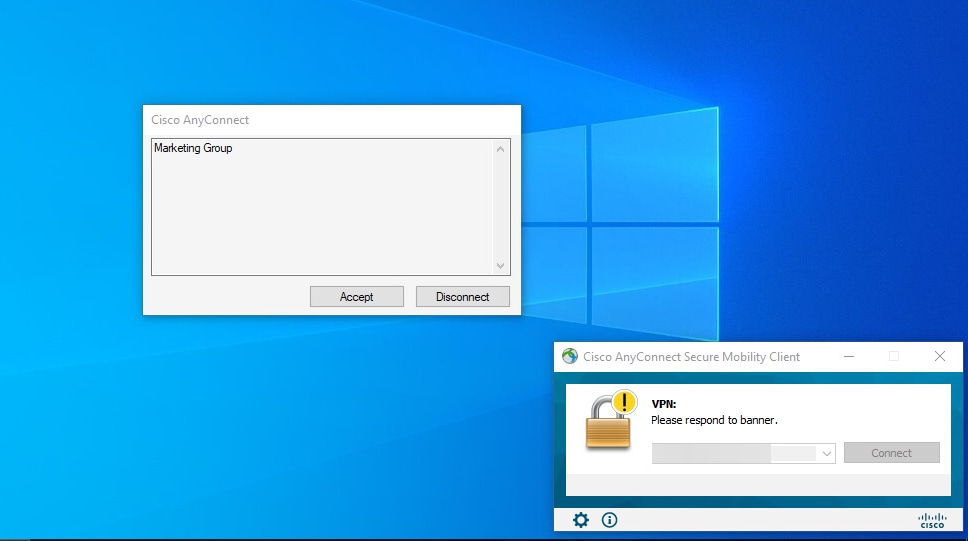

- 그룹 정책에서 사용자가 성공적으로 연결할 때 표시되는 배너 메시지를 구성할 수 있습니다. 각 배너를 사용하여 권한이 있는 그룹을 식별할 수 있습니다.

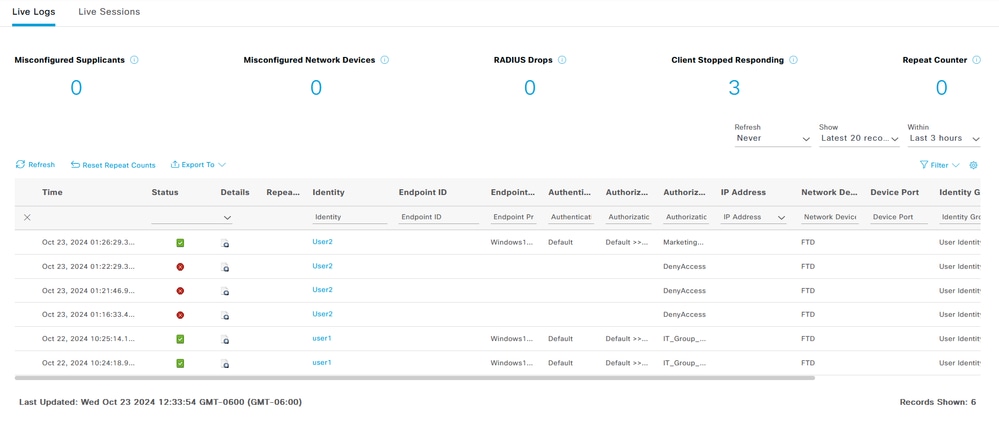

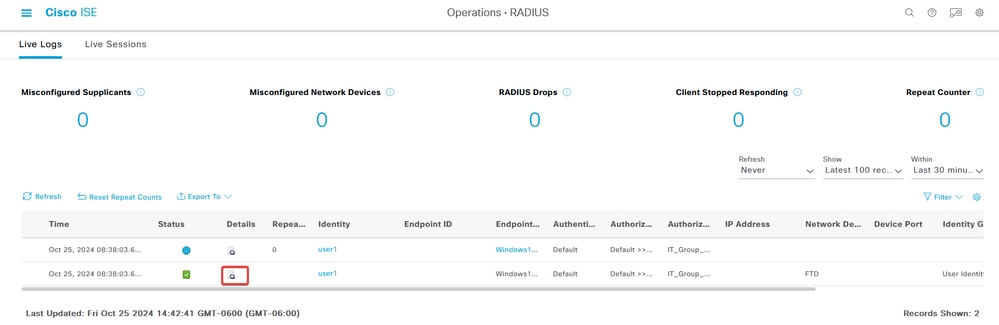

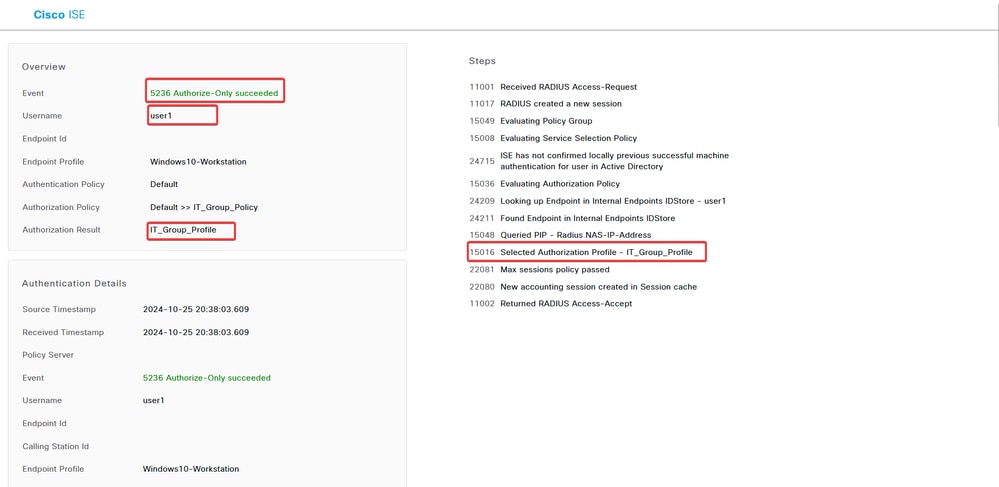

- 라이브 로그에서 연결이 적절한 권한 부여 정책을 사용하고 있는지 확인합니다. 를

Details클릭하고 인증 보고서를 표시합니다.

문제 해결

이 섹션에서는 설정 문제 해결을 위해 사용할 수 있는 정보를 제공합니다.

1. 디버깅은 인증서 인증을 위한 CSF의 진단 CLI에서 실행할 수 있습니다.

debug crypto ca 14

debug webvpn anyconnect 255

debug crypto ike-common 255

2. AAA 디버그를 사용하여 로컬 및/또는 원격 특성 할당을 확인합니다.

debug aaa common 255

debug aaa shim 255

debug aaa authentication

debug aaa authorization

debug radius all

ISE의 경우:

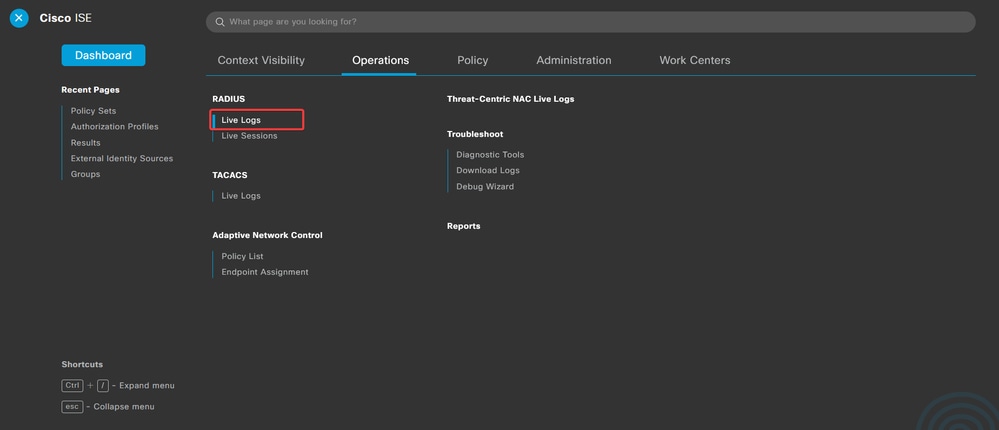

1. 로Operations > RADIUS > Live Logs이동합니다.