NAT 및 Cisco IOS 방화벽을 사용하는 IPsec 및 VPN 클라이언트 구성을 통한 인증 프록시 인증 인바운드

소개

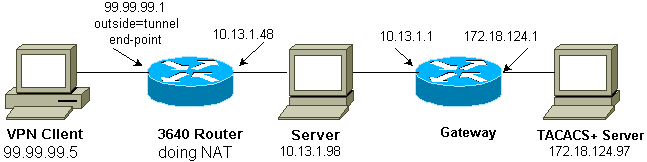

이 샘플 컨피그레이션을 사용하면 사용자 인증이 성공한 후 VPN 클라이언트가 IPsec 터널을 통해 다른 네트워크의 서버에 액세스할 수 있습니다.

99.99.99.5의 PC가 웹 브라우저를 작동시켜 10.13.1.98에 있는 서버의 콘텐츠에 액세스합니다. PC의 VPN 클라이언트가 터널 엔드포인트 99.99.99.1을 통해 10.13.1.x 네트워크에 연결되도록 구성되었으므로 IPsec 터널이 구축되고 PC가 "sourpool"이라는 풀에서 IP 주소를 가져옵니다(모드 구성을 수행하기 때문). 3640 라우터가 인증을 요청합니다.사용자가 사용자 이름과 비밀번호(172.18.124.97의 TACACS+ 서버에 저장)를 입력하면 서버에서 전달된 액세스 목록이 액세스 목록 117에 추가됩니다.

참고: ip auth-proxy 명령은 Cisco IOS® Software 릴리스 12.0.5.T에서 도입되었습니다.

사전 요구 사항

요구 사항

이 문서에 대한 특정 요건이 없습니다.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

-

Cisco IOS Software 릴리스 12.0.7.T

-

Cisco 3640 라우터(c3640-jo3s56i-mz.121-2.3.T)

-

Cisco Secure VPN Client 1.0(IRE 클라이언트 도움말 > 정보 메뉴에 2.0.7으로 표시됨) 또는 Cisco Secure VPN Client 1.1(IRE 클라이언트 도움말 > 정보 메뉴에 2.1.12으로 표시됨)

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다.이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다.현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

표기 규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 규칙을 참조하십시오.

구성

이 섹션에는 이 문서에서 설명하는 기능을 구성하기 위한 정보가 표시됩니다.

참고: 명령 조회 도구(등록된 고객만 해당)를 사용하여 이 섹션에 사용된 명령에 대한 자세한 내용을 확인하십시오.

네트워크 다이어그램

이 문서에서는 다음 네트워크 설정을 사용합니다.

구성

이 문서에서는 다음 구성을 사용합니다.

| Cisco 3640 라우터 컨피그레이션 |

|---|

Current configuration: ! version 12.1 service timestamps debug uptime service timestamps log uptime no service password-encryption ! hostname carter ! aaa new-model aaa authentication login default group tacacs+ none aaa authorization exec default group tacacs+ none aaa authorization auth-proxy default group tacacs+ enable secret 5 $1$cSvL$F6VxA7kBFAGHvhBbRlNS20 enable password ww ! ip subnet-zero ! ip inspect name myfw cuseeme timeout 3600 ip inspect name myfw ftp timeout 3600 ip inspect name myfw http timeout 3600 ip inspect name myfw rcmd timeout 3600 ip inspect name myfw realaudio timeout 3600 ip inspect name myfw smtp timeout 3600 ip inspect name myfw sqlnet timeout 3600 ip inspect name myfw streamworks timeout 3600 ip inspect name myfw tftp timeout 30 ip inspect name myfw udp timeout 15 ip inspect name myfw tcp timeout 3600 ip inspect name myfw vdolive ip auth-proxy auth-proxy-banner ip auth-proxy auth-cache-time 10 ip auth-proxy name list_a http ip audit notify log ip audit po max-events 100 cns event-service server ! crypto isakmp policy 10 hash md5 authentication pre-share crypto isakmp key cisco1234 address 0.0.0.0 0.0.0.0 crypto isakmp client configuration address-pool local ourpool ! crypto ipsec transform-set mypolicy esp-des esp-md5-hmac ! crypto dynamic-map dyna 10 set transform-set mypolicy ! crypto map test client configuration address initiate crypto map test client configuration address respond crypto map test 5 ipsec-isakmp dynamic dyna ! interface Loopback0 ip address 1.1.1.1 255.255.255.0 ! interface Ethernet0/0 ip address 10.13.1.48 255.255.255.0 ip nat inside ip inspect myfw in ip route-cache policy no ip mroute-cache ip policy route-map nonat no mop enabled ! interface TokenRing0/0 no ip address shutdown ring-speed 16 ! interface Ethernet2/0 ip address 99.99.99.1 255.255.255.0 ip access-group 117 in ip nat outside ip auth-proxy list_a no ip route-cache no ip mroute-cache no mop enabled crypto map test ! interface TokenRing2/0 no ip address shutdown ring-speed 16 ! ip local pool ourpool 10.2.1.1 10.2.1.254 ip nat pool outsidepool 99.99.99.50 99.99.99.60 netmask 255.255.255.0 ip nat inside source route-map rmap pool outsidepool ip classless ip route 0.0.0.0 0.0.0.0 99.99.99.20 ip route 172.18.124.0 255.255.255.0 10.13.1.1 no ip http server ! access-list 110 deny ip 10.13.1.0 0.0.0.255 10.2.1.0 0.0.0.255 access-list 110 permit ip 10.13.1.0 0.0.0.255 any access-list 117 permit esp any any access-list 117 permit udp any any eq isakmp access-list 120 permit ip 10.13.1.0 0.0.0.255 10.2.1.0 0.0.0.255 dialer-list 1 protocol ip permit dialer-list 1 protocol ipx permit route-map rmap permit 10 match ip address 110 ! route-map nonat permit 10 match ip address 120 set ip next-hop 1.1.1.2 ! route-map nonat permit 20 ! tacacs-server host 172.18.124.97 tacacs-server key cisco ! line con 0 transport input none line aux 0 line vty 0 4 password ww ! end |

다음을 확인합니다.

현재 이 구성에 대해 사용 가능한 확인 절차가 없습니다.

문제 해결

문제 해결 정보는 인증 프록시 문제 해결을 참조하십시오.

참고: debug 명령을 사용하기 전에 디버그 명령에 대한 중요 정보를 참조하십시오.

피드백

피드백