WBRS(Web Reputation Score) 및 웹 분류 엔진 FAQ(자주 묻는 질문)

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

WBRS(Web Reputation Score) 및 FAQ(Web Categorization Engine FAQ)

이 문서에서는 Cisco WSA(Web Security Appliance)의 WBRS(Web Reputation Score) 및 분류 기능에 대해 가장 자주 묻는 질문에 대해 설명합니다.

웹 평판 점수는 무엇을 의미합니까?

웹 평판 필터는 URL에 WBRS(Web-Based Reputation Score)를 할당하여 URL 기반 악성코드를 포함할 가능성을 확인합니다. Web Security Appliance는 웹 평판 점수를 사용하여 악성코드 공격이 발생하기 전에 식별하고 차단합니다. 웹 평판 필터는 액세스, 암호 해독 및 Cisco 데이터 보안 정책과 함께 사용할 수 있습니다.

웹 분류란 무엇입니까?

인터넷 웹 사이트는 이러한 웹 사이트의 동작 및 목적에 따라 범주입니다. 프록시 관리자가 쉽게 확인할 수 있도록 모든 웹 사이트 URL을 미리 정의된 범주에 추가했습니다. 여기서 보안 및 보고 목적으로 식별될 수 있습니다. 미리 정의된 범주 중 하나에 속하지 않는 웹 사이트는 분류되지 않은 웹 사이트라고 하며, 이는 새 웹 사이트를 만들고 충분한 데이터/트래픽이 없기 때문에 범주를 결정할 수 있습니다. 그리고 이 변경 사항은 시간별로 이루어집니다.

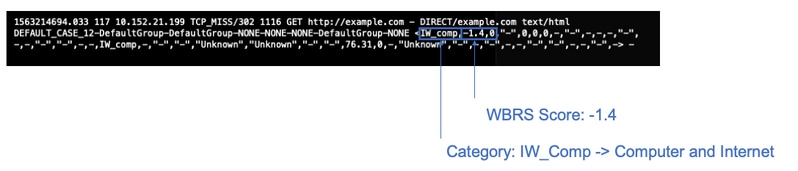

액세스 로그에서 평판 점수를 찾는 방법?

Cisco WSA(Web Security Appliance)를 통해 요청하는 모든 항목에는 WBRS(Web-Based Reputation Score) 점수 및 URL 카테고리가 첨부되어 있어야 합니다. 액세스 로그를 통해 요청을 보는 방법 중 하나는 다음과 같습니다. 예를 들어 WBRS(Web-Based Reputation Score) 점수는 (-1.4)이고 URL 카테고리는 컴퓨터와 인터넷입니다.

위 스크린샷에 대한 텍스트 참조입니다.

1563214694.033 117 xx.xx.xx.xx TCP_MISS/302 1116 GET https://example.com - DIRECT/example.com text/html DEFAULT_CASE_12-DefaultGroup-DefaultGroup-NONE-NONE-NONE-DefaultGroup-NONE <IW_comp,-1.4,0,"-",0,0,0,-,"-",-,-,-,"-",-,-,"-","-",-,-,IW_comp,-,"-","-","Unknown","Unknown","-","-",76.31,0,-,"Unknown","-",-,"-",-,-,"-","-",-,-,"-",-> -

- 액세스 로그는 CLI(Command Line Interface)에서 보거나 관리 인터페이스 IP에서 FTP(File Transfer Protocol) 방법을 사용하여 연결하여 다운로드할 수 있습니다. 인터페이스에서 FTP가 활성화되어 있는지 확인하십시오.

- 범주 약어의 전체 목록: https://www.cisco.com/c/en/us/td/docs/security/wsa/wsa11-7/user_guide/b_WSA_UserGuide_11_7/b_WSA_UserGuide_11_7_chapter_01001.html#con_1208638

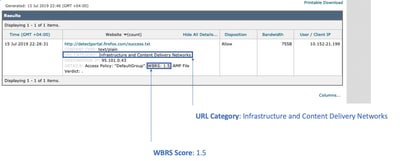

보고서에서 평판 점수를 찾는 방법

- Cisco WSA(Web Security Appliance) GUI -> Reporting -> Web Tracking으로 이동합니다.

- 원하는 도메인을 검색합니다.

- Results(결과) 페이지에서 필요한 링크를 클릭하면 자세한 내용이 아래와 같이 표시됩니다.

WBRS(Web-Based Reputation Score) 업데이트 로그를 어디서 확인합니까?

WBRS(Web-Based Reputation Score) 업데이트 로그는 updater_logs 아래에서 찾을 수 있으며, 관리 인터페이스에 대한 FTP(File Transfer Protocol) 로그인 또는 CLI(Command Line Interface)를 통해 이러한 로그를 다운로드할 수 있습니다.

터미널을 사용하여 로그를 보려면

- 터미널을 엽니다.

- tail 명령을 입력합니다.

- logs number(로그 번호)를 선택합니다(구성된 로그 버전 및 수에 따라 다름).

- 로그가 표시됩니다.

WSA.local (SERVICE)> tail

Currently configured logs:

1. "xx.xx.xx.xx" Type: "Configuration Logs" Retrieval: FTP Push - Host

xx.xx.xx.xx

2. "Splunk" Type: "Access Logs" Retrieval: FTP Poll

3. "accesslogs" Type: "Access Logs" Retrieval: FTP Push - Host xx.xx.xx.xx

4. "amp_logs" Type: "AMP Engine Logs" Retrieval: FTP Poll

5. "archiveinspect_logs" Type: "ArchiveInspect Logs" Retrieval: FTP Poll

....

43. "uds_logs" Type: "UDS Logs" Retrieval: FTP Poll

44. "updater_logs" Type: "Updater Logs" Retrieval: FTP Poll

45. "upgrade_logs" Type: "Upgrade Logs" Retrieval: FTP Poll

46. "wbnp_logs" Type: "WBNP Logs" Retrieval: FTP Poll

47. "webcat_logs" Type: "Web Categorization Logs" Retrieval: FTP Poll

48. "webrootlogs" Type: "Webroot Logs" Retrieval: FTP Poll

49. "webtapd_logs" Type: "Webtapd Logs" Retrieval: FTP Poll

50. "welcomeack_logs" Type: "Welcome Page Acknowledgement Logs" Retrieval: FTP

Poll

Enter the number of the log you wish to tail.

[]> 44

Press Ctrl-C to stop scrolling, then `q` to quit.

Mon Jul 15 19:24:04 2019 Info: mcafee updating the client manifest

Mon Jul 15 19:24:04 2019 Info: mcafee update completed

Mon Jul 15 19:24:04 2019 Info: mcafee waiting for new updates

Mon Jul 15 19:36:43 2019 Info: wbrs preserving wbrs for upgrades

Mon Jul 15 19:36:43 2019 Info: wbrs done with wbrs update

Mon Jul 15 19:36:43 2019 Info: wbrs verifying applied files

Mon Jul 15 19:36:58 2019 Info: wbrs Starting heath monitoring

Mon Jul 15 19:36:58 2019 Info: wbrs Initiating health check

Mon Jul 15 19:36:59 2019 Info: wbrs Healthy

Mon Jul 15 19:37:14 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:15 2019 Info: wbrs Healthy

Mon Jul 15 19:37:30 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:31 2019 Info: wbrs Healthy

Mon Jul 15 19:37:46 2019 Info: wbrs Initiating health check

Mon Jul 15 19:37:47 2019 Info: wbrs Healthy

Mon Jul 15 19:38:02 2019 Info: wbrs updating the client manifest

Mon Jul 15 19:38:02 2019 Info: wbrs update completed

Mon Jul 15 19:38:03 2019 Info: wbrs waiting for new updates

Mon Jul 15 20:30:23 2019 Info: Starting scheduled release notification fetch

Mon Jul 15 20:30:24 2019 Info: Scheduled next release notification fetch to occur at Mon Jul 15 23:30:24 2019

Mon Jul 15 23:30:24 2019 Info: Starting scheduled release notification fetch

Mon Jul 15 23:30:25 2019 Info: Scheduled next release notification fetch to occur at Tue Jul 16 02:30:25 2019

WBRS(Web-Based Reputation Score) 업데이트 서버에 연결되어 있는지 어떻게 확인할 수 있습니까?

Cisco WSA(Web Security Appliance)에서 새 업데이트를 받을 수 있는지 확인하려면 다음 TCP(Transmission Control Protocol) 포트 80 및 443에서 Cisco 업데이트 서버에 연결할 수 있는지 확인하십시오.

wsa.local (SERVICE)> telnet updates.ironport.com 80

Trying xx.xx.xx.xx...

Connected to updates.ironport.com.

Escape character is '^]'.

wsa.calo (SERVICE)> telnet upgrades.ironport.com 80

Trying xx.xx.xx.xx...

Connected to upgrades.ironport.com.

Escape character is '^]'.

참고: 업스트림 프록시가 있는 경우 업스트림 프록시를 통해 위의 테스트를 수행합니다.

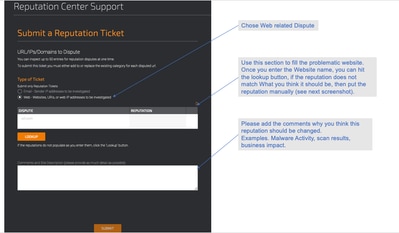

웹 분류에 대한 분쟁은 어떻게 제기합니까?

Cisco WSA(Web Security Appliance)와 Cisco TALOS의 평판 점수가 동일하지만 아직 유효하지 않은 것으로 간주하는 경우 Cisco TALOS 팀에 이의 제기를 제출하여 이를 해결해야 합니다.

이 작업은 다음 링크를 사용하여 수행할 수 있습니다. https://talosintelligence.com/reputation_center/support

분쟁을 제출하려면 아래 지침을 따르십시오.

Lookup(조회)에 도달한 후 결과가 나타나며 수동으로 점수를 변경하는 옵션입니다.

참고: Cisco TALOS 제출은 데이터베이스에 반영되는 데 다소 시간이 걸릴 수 있습니다. 문제가 긴급한 경우 Cisco 백엔드에서 문제가 해결될 때까지 화이트리스트 또는 차단 목록을 항상 해결 방법으로 생성할 수 있습니다. 이를 위해 이 섹션(화이트리스트 또는 블랙리스트 URL 사용법)을 확인할 수 있습니다.

Web Reputation 점수에 대한 분쟁을 제기하려면 어떻게 해야 합니까?

Cisco WSA(Web Security Appliance)와 Cisco TALOS가 모두 동일한 범주화를 가지고 있지만 여전히 유효한 결과가 아니라고 생각하는지를 확인한 후 Cisco TALOS 팀에 이의 제기를 제출하여 이를 해결해야 합니다.

TALOS 웹 사이트의 분류 제출 페이지로 이동합니다. https://talosintelligence.com/reputation_center/support#categorization

분쟁을 제출하려면 아래 지침을 따르십시오.

카테고리를 업데이트하려면 드롭다운 메뉴에서 웹 사이트에 더 잘 맞는 것을 선택하고 주석 지침을 준수해야 합니다.

분쟁이 제기되었지만 Cisco WSA(Web Security Appliance) 또는 Cisco TALOS에서 점수 또는 범주가 업데이트되지 않습니다.

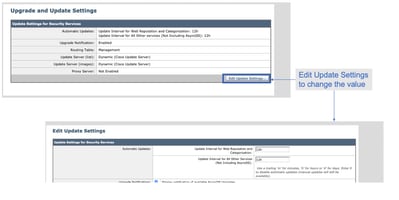

Cisco TALOS에 케이스를 접수했지만 평판/점수가 3-4일 이내에 업데이트되지 않은 경우, 업데이트 설정을 확인하고 Cisco 업데이트 서버에 연결할 수 있는지 확인할 수 있습니다. 이 모든 단계가 정상인 경우, Cisco TAC에서 티켓을 열면 Cisco 엔지니어가 Cisco TALOS 팀과 후속 작업을 지원합니다.

참고: WHITELIST/BLOCKLIST 해결 방법을 적용하여 범주/평판이 Cisco TALOS 팀으로부터 업데이트될 때까지 필요한 작업을 적용할 수 있습니다.

Cisco WSA(Web Security Appliance)가 Cisco TALOS와 다른 결과를 보여주고 있습니다. 이 문제를 해결하는 방법은 무엇입니까?

데이터베이스가 Cisco WSA(Web Security Appliance)에서 최신 상태가 아닐 수 있습니다. 여러 가지 이유, 특히 업데이트 서버와의 통신에 문제가 있기 때문입니다. 올바른 업데이트 서버 및 연결이 있는지 확인하려면 다음 단계를 수행하십시오.

1. 포트 80 및 443에서 Cisco 업데이트 서버에 대한 연결이 설정되어 있는지 확인합니다.

wsa.local (SERVICE)> telnet updates.ironport.com 80

Trying xx.xx.xx.xx...

Connected to updates.ironport.com.

Escape character is '^]'.

wsa.calo (SERVICE)> telnet upgrades.ironport.com 80

Trying xx.xx.xx.xx...

Connected to upgrades.ironport.com.

Escape character is '^]'.

2. 업스트림 프록시가 있는 경우 업스트림 프록시가 업스트림 프록시를 통해 위의 테스트를 수행하는지 확인합니다.

3. 연결이 정상이고 차이점이 계속 표시되면 수동으로 업데이트를 강제로 실행합니다. CLI에서 업데이트지금 또는 GUI->Security services -> Malware protection -> updatenow에서 업데이트합니다.

몇 분 정도 기다린 후 작동하지 않으면 다음 단계를 확인하십시오.

4. 이때 updater_logs: open terminal: CLI->tail->(updater_logs 로그 파일 수 선택)을 확인해야 합니다. 그러면 업데이트 로그에 새 라인만 표시됩니다.

로그 라인은 "수동 업데이트의 신호를 보내는 원격 명령을 받았습니다"라는 줄로 시작해야 합니다.

Mon Jul 15 19:14:12 2019 Info: Received remote command to signal a manual update

Mon Jul 15 19:14:12 2019 Info: Starting manual update

Mon Jul 15 19:14:12 2019 Info: Acquired server manifest, starting update 342

Mon Jul 15 19:14:12 2019 Info: wbrs beginning download of remote file "http://updates.ironport.com/wbrs/3.0.0/ip/default/1563201291.inc"

Mon Jul 15 19:14:12 2019 Info: wbrs released download lock

Mon Jul 15 19:14:13 2019 Info: wbrs successfully downloaded file "wbrs/3.0.0/ip/default/1563201291.inc"

Mon Jul 15 19:14:13 2019 Info: wbrs started applying files

Mon Jul 15 19:14:13 2019 Info: wbrs started applying files

Mon Jul 15 19:14:13 2019 Info: wbrs applying component updates

Mon Jul 15 19:14:13 2019 Info: Server manifest specified an update for mcafee

Mon Jul 15 19:14:13 2019 Info: mcafee was signalled to start a new update

Mon Jul 15 19:14:13 2019 Info: mcafee processing files from the server manifest

Mon Jul 15 19:14:13 2019 Info: mcafee started downloading files

Mon Jul 15 19:14:13 2019 Info: mcafee waiting on download lock

5. 모든 "위험/경고" 메시지를 확인합니다. 업데이트 로그는 사람이 읽을 수 있는 오류이며, 문제의 발생 위치를 알려줄 가능성이 높습니다.

6. 대답이 없는 경우 Cisco의 지원을 받아 위의 단계 결과와 함께 티켓을 열 수 있으며 기꺼이 도움을 드릴 것입니다.

웹 평판 점수는 어떻게 계산됩니까?

특정 웹 사이트에 점수를 할당할 때 고려되는 일부 매개변수:

- URL 분류 데이터

- 다운로드 가능한 코드가 있는 경우

- 난독 처리된 긴 최종 사용자 라이센스 계약(EULA)이 있는 경우

- 글로벌 볼륨 및 볼륨 변경

- 네트워크 소유자 정보

- URL 기록

- URL의 기간

- 모든 차단 목록에 존재

- 모든 허용 목록에 있음

- 자주 사용하는 도메인의 URL 오타

- 도메인 등록자 정보

- IP 주소 정보

평판 카테고리(good, neutral, poor)별 점수 범위는 얼마입니까?

웹 평판 범위 및 관련 작업:

액세스 정책:

| 점수 |

작업 |

설명 |

예 |

| -10 ~ -6.0 (나쁨) |

차단 |

사이트가 잘못되었습니다. 요청이 차단되었습니다. 더 이상 악성코드를 검사하지 않으며 발생합니다. |

|

| -5.9~5.9 (보통) |

스캔 |

확인되지 않은 사이트입니다. 요청: DVS 엔진으로 전달한 다음 추가 악성코드 검사. 이 DVS 엔진이 요청을 스캔함 및 서버 응답 콘텐츠입니다. |

|

| 6.0~10.0 (양호) |

허용 |

좋은 사이트입니다. 요청이 허용됩니다. 악성코드 검사가 필요하지 않습니다. |

|

암호 해독 정책:

| 점수 |

작업 |

설명 |

| -10 ~ -9.0 (나쁨) |

삭제 |

사이트가 잘못되었습니다. 최종 사용자에게 아무런 알림도 보내지 않고 요청이 삭제됩니다. Use 이 설정은 주의해야 합니다. |

| -8.9~5.9 (보통) |

암호 해독 |

확인되지 않은 사이트입니다. 요청이 허용되지만 연결이 해독됩니다. 및 액세스 정책이 해독된 트래픽에 적용됩니다. |

| 6.0~10.0 (양호) |

통과 |

좋은 사이트입니다. 요청이 검사 또는 암호 해독 없이 통과됩니다. |

Cisco 데이터 보안 정책:

| 점수 |

작업 |

설명 |

| -10 ~ -6.0 (나쁨) |

차단 |

사이트가 잘못되었습니다. 트랜잭션이 차단되고 추가 검사가 수행되지 않습니다. |

| -5.9~0.0 (보통) |

모니터링 |

트랜잭션은 웹 평판을 기준으로 차단되지 않으며 콘텐츠 검사(파일 유형 및 크기)로 진행됩니다. 참고 점수가 없는 사이트는 모니터링됩니다. |

분류되지 않은 웹 사이트는 무엇을 의미합니까?

분류되지 않은 URL은 Cisco 데이터베이스에서 해당 범주를 확인하는 데 필요한 정보가 충분하지 않은 URL입니다. 일반적으로 새로 생성된 웹 사이트입니다.

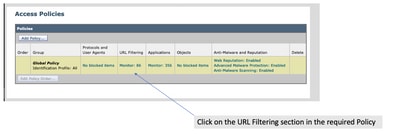

분류되지 않은 URL은 어떻게 차단합니까?

1. 원하는 액세스 정책: Web Security Manager -> Access Policies(액세스 정책)로 이동합니다.

2. 아래로 스크롤하여 분류되지 않은 URL 섹션으로 이동합니다.

3. 원하는 조치, 모니터링, 차단 또는 경고 중 하나를 선택합니다.

4. 변경사항을 제출 및 커밋합니다.

데이터베이스가 업데이트되는 빈도는 얼마입니까?

업데이트 확인 빈도는 CLI의 updateconfig 명령을 사용하여 업데이트할 수 있습니다.

WSA.local (SERVICE)> updateconfig

Service (images): Update URL:

------------------------------------------------------------------------------

Webroot Cisco Servers

Web Reputation Filters Cisco Servers

L4 Traffic Monitor Cisco Servers

Cisco Web Usage Controls Cisco Servers

McAfee Cisco Servers

Sophos Anti-Virus definitions Cisco Servers

Timezone rules Cisco Servers

HTTPS Proxy Certificate Lists Cisco Servers

Cisco AsyncOS upgrades Cisco Servers

Service (list): Update URL:

------------------------------------------------------------------------------

Webroot Cisco Servers

Web Reputation Filters Cisco Servers

L4 Traffic Monitor Cisco Servers

Cisco Web Usage Controls Cisco Servers

McAfee Cisco Servers

Sophos Anti-Virus definitions Cisco Servers

Timezone rules Cisco Servers

HTTPS Proxy Certificate Lists Cisco Servers

Cisco AsyncOS upgrades Cisco Servers

Update interval for Web Reputation and Categorization: 12h

Update interval for all other services: 12h

Proxy server: not enabled

HTTPS Proxy server: not enabled

Routing table for updates: Management

The following services will use this routing table:

- Webroot

- Web Reputation Filters

- L4 Traffic Monitor

- Cisco Web Usage Controls

- McAfee

- Sophos Anti-Virus definitions

- Timezone rules

- HTTPS Proxy Certificate Lists

- Cisco AsyncOS upgrades

Upgrade notification: enabled

Choose the operation you want to perform:

- SETUP - Edit update configuration.

- VALIDATE_CERTIFICATES - Validate update server certificates

- TRUSTED_CERTIFICATES - Manage trusted certificates for updates

[]>

주: 위 값은 업데이트를 확인하는 빈도를 표시하지만 평판 및 기타 서비스에 대한 새 업데이트를 릴리스하는 빈도는 표시합니다. 업데이트는 언제든지 사용할 수 있습니다.

또는 GUI에서 System Administration(시스템 관리) -> Upgrade and updates settings(업그레이드 및 업데이트 설정)

URL의 화이트리스트/블랙리스트 작성 방법

Cisco TALOS에서 URL을 업데이트하는 데 시간이 걸리는 경우가 있습니다. 충분한 정보가 부족하기 때문입니다. 또는 웹 사이트에서 악의적인 동작이 변경되었음을 입증하지 못했기 때문에 평판을 변경할 방법이 없습니다. 이 시점에서 액세스 정책이나 암호 해독 정책에서 통과/삭제를 허용하고 Cisco WSA(Web Security Appliance) 또는 차단을 통해 검사하거나 URL 필터링 확인 없이 URL이 전달되도록 보장하는 사용자 지정 URL 카테고리에 이 URL을 추가할 수 있습니다.

URL을 허용 목록/차단 목록에 추가하려면 다음 단계를 수행하십시오.

1. 사용자 지정 URL 범주에 URL을 추가합니다.

GUI에서 Web Security Manager -> Custom and External URL Category(사용자 지정 및 외부 URL 범주)로 이동합니다.

2. 범주 추가를 클릭합니다.

3. 아래 스크린샷과 유사한 웹 사이트를 추가합니다.

4. 필수 액세스 정책(Web Security Manager -> Access Policies -> URL Filtering)에서 URL 필터링으로 이동합니다.

5. 방금 생성한 WHITELIST 또는 BLACKLIST를 선택하여 정책에 포함합니다.

6. 다음과 같이 정책 URL 필터링 설정에 정책 범주를 포함합니다.

7. 작업, 차단 목록 및 허용 목록을 정의합니다. URL이 검사 엔진을 통과하도록 하려면 작업을 모니터로 유지합니다.

8. 변경사항을 제출 및 커밋합니다.

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

05-Aug-2019 |

최초 릴리스 |

Cisco 엔지니어가 작성

- 푸아드 아소울리Cisco 기술 컨설팅 엔지니어

- 핸디 푸트라Cisco 기술 컨설팅 엔지니어

- 닉 케일Cisco 기술 리더

지원 문의

- 지원 케이스 접수

- (시스코 서비스 계약 필요)

피드백

피드백