RV016, RV042, RV042G 및 RV082 VPN 라우터에서 VPN 클라이언트에 대한 원격 액세스 터널(클라이언트-게이트웨이) 설정

목표

이 문서에서는 RV016, RV042, RV042G 및 RV082 VPN 라우터에서 The Green Bow 또는 VPN Tracker와 같은 서드파티 VPN 클라이언트 소프트웨어를 사용하여 클라이언트에서 게이트웨이로 원격 액세스 VPN(Virtual Private Network) 터널을 구성하는 방법에 대해 설명합니다.

소개

VPN은 공용 네트워크를 통해 원격 사용자의 장치를 가상으로 연결하여 보안을 제공하는 데 사용되는 사설 네트워크입니다. 원격 액세스 터널 VPN은 클라이언트 컴퓨터와 네트워크 간에 VPN을 구성하는 데 사용되는 프로세스입니다. 클라이언트는 VPN 클라이언트 소프트웨어를 통해 사용자의 데스크톱 또는 랩톱에 구성됩니다. 사용자가 원격으로 안전하게 네트워크에 연결할 수 있도록 지원합니다. 클라이언트-게이트웨이 VPN 연결은 원격 직원이 사무실 네트워크에 원격으로 안전하게 연결하는 데 유용합니다.

적용 가능한 장치

- RV016

- RV042

- RV042G

- RV082

소프트웨어 버전

- v4.2.2.08

VPN 터널 구성

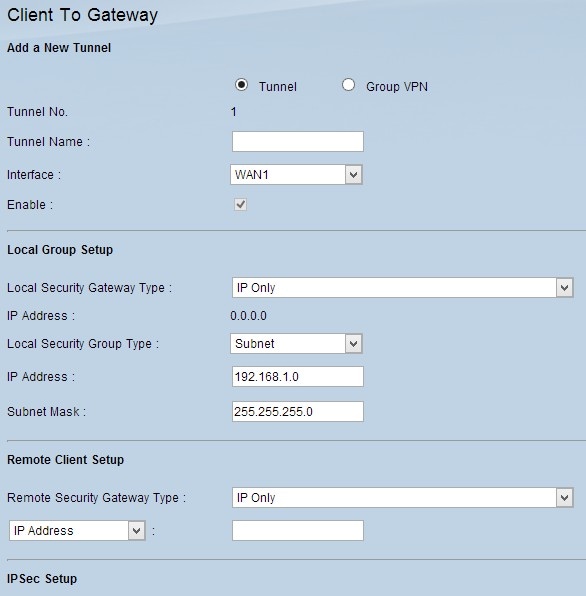

1단계. 웹 컨피그레이션 유틸리티에 로그인하고 VPN > Client to Gateway를 선택합니다. 클라이언트 대 게이트웨이 페이지가 열립니다.

새 터널 추가

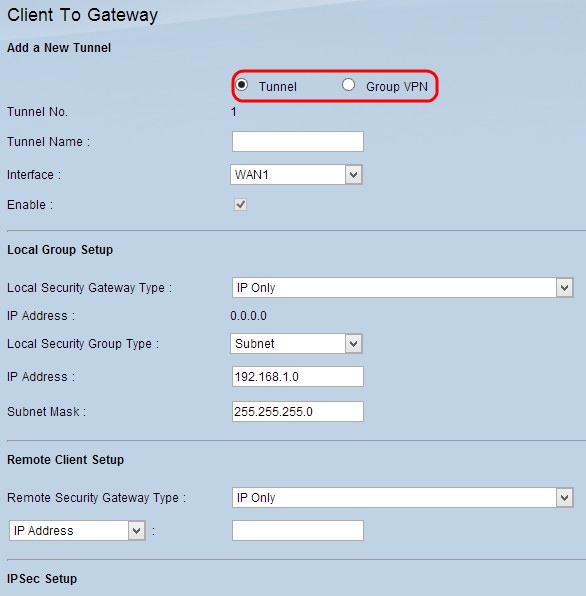

1단계. 추가하려는 터널 종류에 따라 적절한 라디오 버튼을 클릭합니다.

- Tunnel - 원격 단일 사용자에 대한 터널을 나타냅니다.

- Group VPN(그룹 VPN) - 원격 사용자 그룹의 터널을 나타냅니다.

Tunnel Number(터널 번호)는 터널 번호를 표시하는 자동으로 생성된 필드입니다.

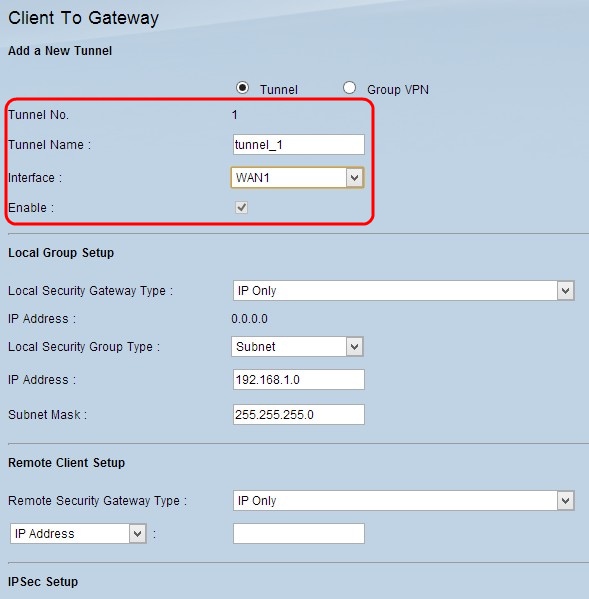

2단계. Tunnel Name(터널 이름) 필드에 터널 이름을 입력합니다.

3단계. Interface 드롭다운 목록에서 VPN 터널에 사용할 적절한 WAN 인터페이스를 선택합니다.

4단계. (선택 사항) VPN을 활성화하려면 Enable(활성화) 필드의 확인란을 선택합니다. 기본적으로 항상 선택되어 있습니다.

로컬 그룹 설정

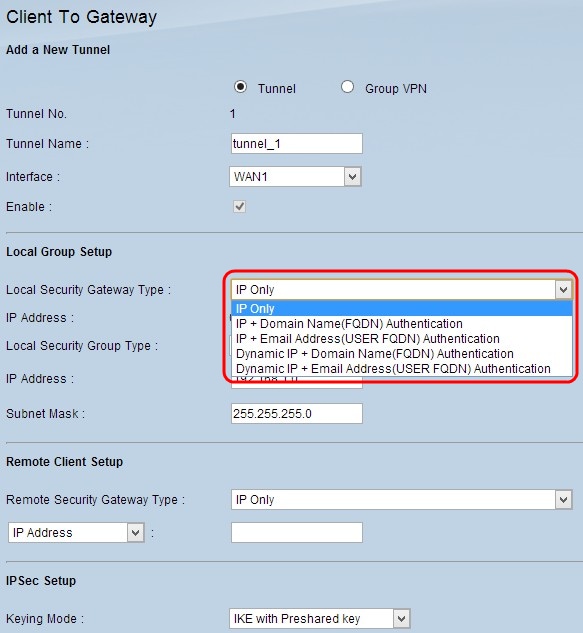

1단계. Local Security Gateway 드롭다운 목록에서 VPN 터널을 설정하기 위해 적절한 라우터 식별 방법을 선택합니다. Add A New Tunnel(새 터널 추가) 섹션의 1단계에서 Group VPN(그룹 VPN)을 선택한 경우 이 단계를 건너뜁니다.

- IP Only(IP 전용) - 고정 WAN IP 주소를 통해 터널에 액세스할 수 있습니다. 라우터에 고정 WAN IP가 있는 경우에만 이 옵션을 선택할 수 있습니다. 고정 WAN IP 주소가 자동으로 나타납니다.

- IP + 도메인 이름 (FQDN) 인증 - 고정 IP 주소 및 등록 된 FQDN (Fully Qualified Domain Name) 도메인을 통해 터널 액세스 할 수 있습니다. 고정 WAN IP 주소는 자동으로 생성되는 필드입니다.

- IP + 이메일 주소(사용자 FQDN) 인증 - 고정 IP 주소와 이메일 주소를 통해 터널에 액세스할 수 있습니다. 고정 WAN IP 주소는 자동으로 생성되는 필드입니다.

- 동적 IP + FQDN(Domain Name) 인증 - 동적 IP 주소 및 등록된 도메인을 통해 터널에 액세스할 수 있습니다.

- 동적 IP + 이메일 주소(사용자 FQDN) 인증 — 동적 IP 주소 및 이메일 주소를 통해 터널에 액세스할 수 있습니다.

2단계. 1단계에서 IP + FQDN(Domain Name) 인증 또는 동적 IP + FQDN(Domain Name) 인증을 선택한 경우 등록된 FQDN(Fully Qualified Domain)의 이름을 Domain Name 필드에 입력합니다.

3단계. 1단계에서 IP + E-mail Address(USER FQDN) Authentication(IP + E-mail Address(USER FQDN) 인증) 또는 Dynamic IP + E-mail Address(USER FQDN) Authentication(동적 IP + E-mail 주소(USER FQDN) 인증)을 선택한 경우 Email Address(이메일 주소) 필드에 이메일 주소를 입력합니다.

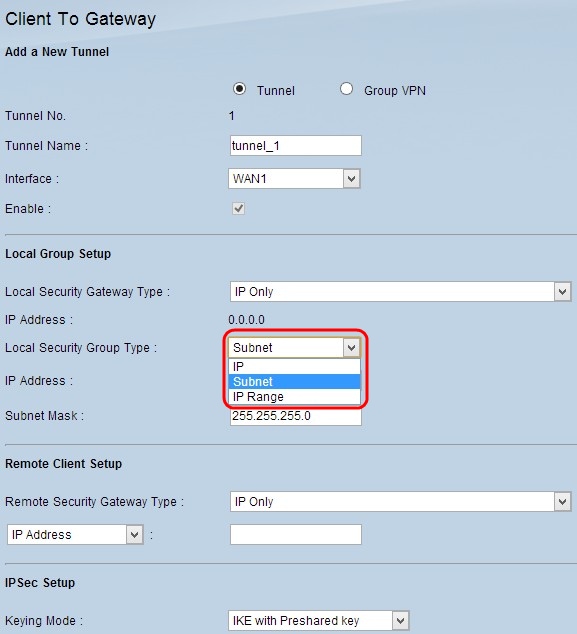

4단계. Local Security Group 드롭다운 목록에서 VPN 터널에 액세스할 수 있는 적절한 로컬 LAN 사용자 또는 사용자 그룹을 선택합니다. 기본값은 서브넷입니다.

- IP - 특정 LAN 디바이스 하나만 터널에 액세스할 수 있습니다. 이 옵션을 선택하는 경우 IP Address(IP 주소) 필드에 LAN 디바이스의 IP 주소를 입력합니다. 기본 IP는 192.168.1.0입니다.

- 서브넷 - 특정 서브넷의 모든 LAN 디바이스가 터널에 액세스할 수 있습니다. 이 옵션을 선택하는 경우 IP Address(IP 주소) 및 Subnet Mask(서브넷 마스크) 필드에 LAN 디바이스의 IP 주소와 서브넷 마스크를 각각 입력합니다. 기본 마스크는 255.255.255.0입니다.

- IP Range(IP 범위) - 터널에 액세스할 수 있는 LAN 디바이스의 범위입니다. 이 옵션을 선택하는 경우 Begin IP(시작 IP) 및 End IP(종료 IP) 필드에 각각 시작 및 종료 IP 주소를 입력합니다. 기본 범위는 192.168.1.0~192.168.1.254입니다.

5단계. Save(저장)를 클릭하여 설정을 저장합니다.

원격 클라이언트 설정

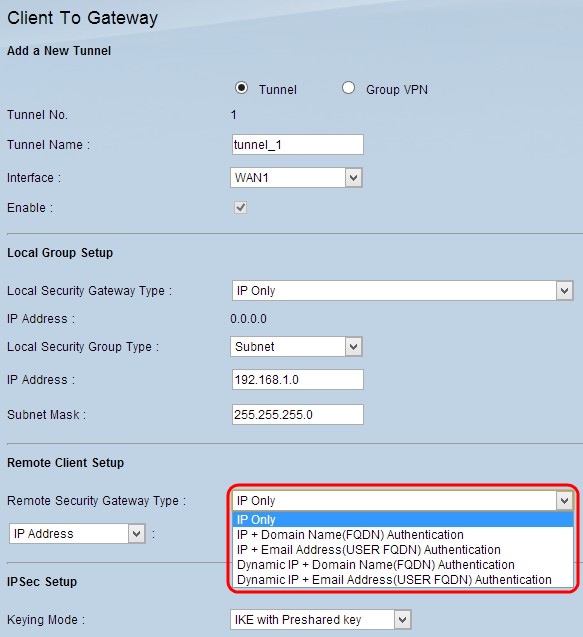

1단계. Tunnel(터널)을 선택한 경우 Remote Security Gateway Type(원격 보안 게이트웨이 유형) 드롭다운 목록에서 VPN 터널을 설정하는 적절한 클라이언트 식별 방법을 선택합니다. 기본값은 IP Only(IP 전용)입니다. Add A New Tunnel(새 터널 추가) 섹션의 1단계에서 Group VPN(그룹 VPN)을 선택한 경우 이 단계를 건너뜁니다.

- IP Only(IP 전용) - 클라이언트의 고정 WAN IP를 통해서만 터널에 액세스할 수 있습니다. 이 옵션을 사용하려면 클라이언트의 고정 WAN IP를 알아야 합니다.

- IP + 도메인 이름 (FQDN) 인증 - 터널에 대한 액세스는 클라이언트의 고정 IP 주소 및 등록 된 도메인을 통해 가능 합니다.

- IP + E-mail Address (USER FQDN) Authentication(IP + E-mail 주소(사용자 FQDN) 인증) - 클라이언트의 고정 IP 주소와 이메일 주소를 통해 터널에 액세스할 수 있습니다.

- Dynamic IP + Domain Name (FQDN) Authentication(동적 IP + 도메인 이름(FQDN) 인증) - 클라이언트 및 등록된 도메인의 동적 IP 주소를 통해 터널에 액세스할 수 있습니다.

- 동적 IP + 이메일 주소(사용자 FQDN) 인증 - 클라이언트의 동적 IP 주소와 이메일 주소를 통해 터널에 액세스할 수 있습니다.

2단계. 1단계에서 IP Only(IP 전용), IP + FQDN(도메인 이름) 또는 IP + E-mail Address (User FQDN) Authentication(IP + 이메일 주소(사용자 FQDN) 인증)을 선택한 경우 IP Address(IP 주소) 필드에 원격 클라이언트의 IP 주소를 입력합니다.

3단계. 알고 있는 경우 드롭다운 목록에서 적절한 옵션을 선택하여 IP 주소를 입력하거나, 1단계에서 IP Only(IP 전용) 또는 IP + FQDN(Domain Name) Authentication(IP + FQDN) Authentication(IP + E-mail Address(USER FQDN) Authentication)을 선택하는 경우 DNS 서버에서 IP 주소를 확인합니다.

- IP Address - 원격 클라이언트의 고정 IP 주소를 나타냅니다. 필드에 고정 IP 주소를 입력합니다.

- IP by DNS Resolved - 원격 클라이언트의 고정 IP 주소를 모르는 경우 로컬 DNS 서버를 통해 자동으로 IP 주소를 검색하는 IP 주소의 도메인 이름을 나타냅니다. 필드에 IP 주소의 도메인 이름을 입력합니다.

4단계. 1단계에서 IP + FQDN(Domain Name) 인증 또는 동적 IP + FQDN(Domain Name) 인증을 선택한 경우 Domain name 필드에 IP 주소의 도메인 이름을 입력합니다.

5단계. 1단계에서 IP + E-mail Address(USER FQDN) Authentication(IP + E-mail Address(USER FQDN) 인증) 또는 Dynamic IP + E-mail Address(USER FQDN) Authentication(동적 IP + E-mail 주소(USER FQDN) 인증)을 선택한 경우 Email Address(이메일 주소) 필드에 이메일 주소를 입력합니다.

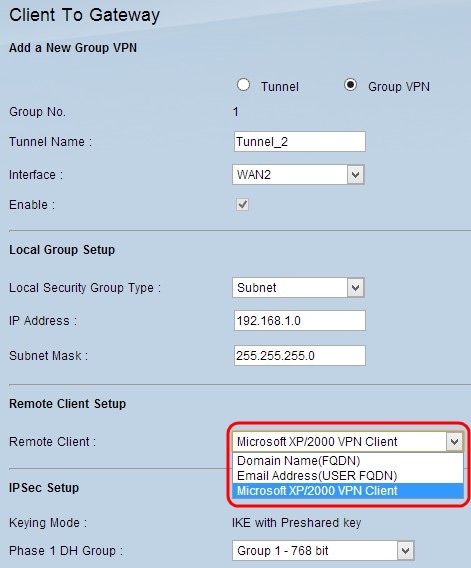

6단계. Group(그룹)을 선택하는 경우 Remote Client(원격 클라이언트) 드롭다운 목록에서 적절한 원격 클라이언트 유형을 선택합니다. Add A New Tunnel(새 터널 추가) 섹션의 1단계에서 Tunnel VPN(터널 VPN)을 선택한 경우 이 단계를 건너뜁니다.

- FQDN(도메인 이름) - 등록된 도메인을 통해 터널에 액세스할 수 있습니다. 이 옵션을 선택하는 경우 Domain Name(도메인 이름) 필드에 등록된 도메인의 이름을 입력합니다.

- 이메일 주소(사용자 FQDN) - 클라이언트의 이메일 주소를 통해 터널에 액세스할 수 있습니다. 이 옵션을 선택하는 경우 Email Address(이메일 주소) 필드에 이메일 주소를 입력합니다.

- Microsoft XP/2000 VPN 클라이언트 - Microsoft XP 또는 Microsoft 2000 Windows 소프트웨어를 통해 터널에 액세스할 수 있습니다. Microsoft VPN 클라이언트 소프트웨어를 사용하는 원격 사용자는 소프트웨어를 통해 터널에 액세스할 수 있습니다.

7단계. Save(저장)를 클릭하여 설정을 저장합니다.

IPSec 설정

IPSec(Internet Protocol Security)은 통신 세션 중에 인증 및 암호화를 통해 엔드 투 엔드 보안을 제공하는 인터넷 레이어 보안 프로토콜입니다.

참고: VPN의 두 끝에는 IPSec이 작동하려면 암호화, 암호 해독 및 인증 방법이 동일해야 합니다. 또한 PFS(Perfect Forward Secrecy) 키는 터널의 양쪽에서 동일해야 합니다.

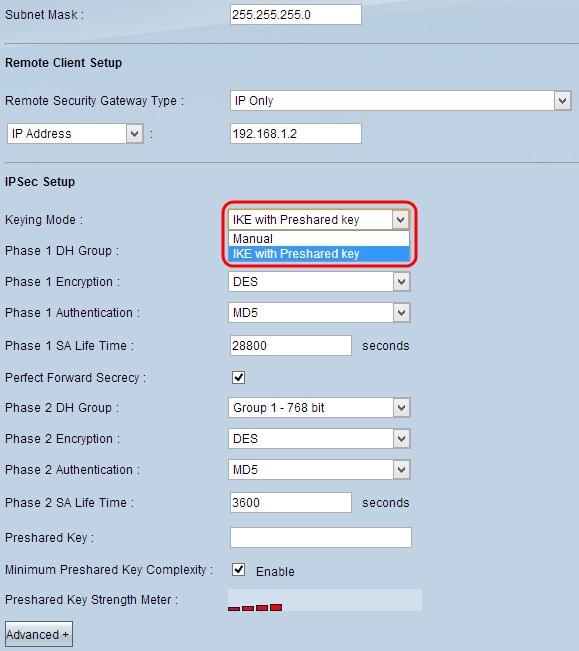

1단계. Keying Mode 드롭다운 목록에서 보안을 유지하려면 적절한 키 관리 모드를 선택합니다. 기본 모드는 사전 공유 키를 사용하는 IKE입니다.

- Manual(수동) - 직접 새 보안 키를 생성하고 키와 협상하지 않는 사용자 지정 보안 모드입니다. 문제 해결 및 소규모 정적 환경에서 사용하는 것이 가장 좋습니다. Add A New Tunnel(새 터널 추가) 섹션의 1단계에서 Group VPN(그룹 VPN)을 선택한 경우 이 옵션은 비활성화됩니다.

- 사전 공유 키를 사용하는 IKE - IKE(Internet Key Exchange) 프로토콜은 터널에 대한 인증 통신을 설정하기 위해 사전 공유 키를 자동으로 생성하고 교환하는 데 사용됩니다.

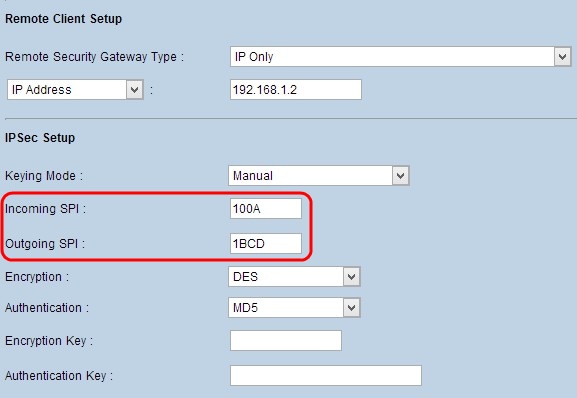

수동 키 모드 컨피그레이션

1단계. Incoming SPI(Security Parameter Index) 필드에 SPI에 대한 고유한 16진수 값을 입력합니다. SPI는 수신 패킷에 대한 보호를 함께 결정하는 ESP(Encapsulating Security Payload Protocol) 헤더에서 전달됩니다. 100부터 ffffffff까지 입력할 수 있습니다. 로컬 라우터의 수신 SPI는 원격 라우터의 발신 SPI와 일치해야 합니다.

2단계. Outgoing SPI(Security Parameter Index) 필드에 SPI의 고유한 16진수 값을 입력합니다. SPI는 발신 패킷에 대한 보호를 함께 결정하는 ESP(Encapsulating Security Payload Protocol) 헤더에서 전달됩니다. 100부터 ffffffff까지 입력할 수 있습니다. 원격 라우터의 나가는 SPI는 로컬 라우터의 들어오는 SPI와 일치해야 합니다.

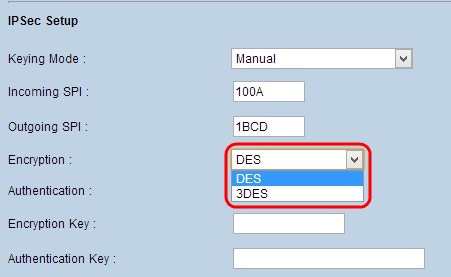

3단계. Encryption 드롭다운 목록에서 데이터에 적합한 암호화 방법을 선택합니다. 권장되는 암호화는 3DES입니다. VPN 터널은 양쪽 끝에 동일한 암호화 방법을 사용해야 합니다.

- DES - DES(Data Encryption Standard)는 데이터 암호화에 56비트 키 크기를 사용합니다. DES는 오래되었으며 하나의 엔드포인트가 DES만 지원하는 경우에만 사용해야 합니다.

- 3DES - 3DES(Triple Data Encryption Standard)는 168비트의 간단한 암호화 방법입니다. 3DES는 데이터를 세 번 암호화하므로 DES보다 더 강력한 보안을 제공합니다.

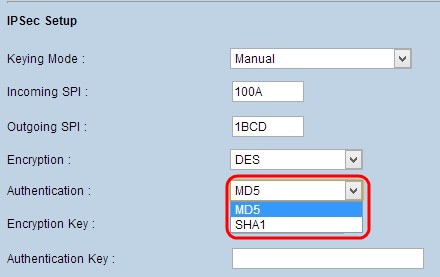

4단계. Authentication 드롭다운 목록에서 데이터에 적합한 인증 방법을 선택합니다. MD5보다 안전하므로 권장되는 인증은 SHA1입니다. VPN 터널은 양쪽 끝에 동일한 인증 방법을 사용해야 합니다.

- MD5 - MD5(Message Digest Algorithm-5)는 체크섬 계산으로 악의적인 공격으로부터 데이터를 보호하는 32자리 16진수 해시 함수를 나타냅니다.

- SHA1 - SHA1(Secure Hash Algorithm version 1)은 160비트 해시 함수로 MD5보다 안전하지만 계산하는 데 시간이 더 걸립니다.

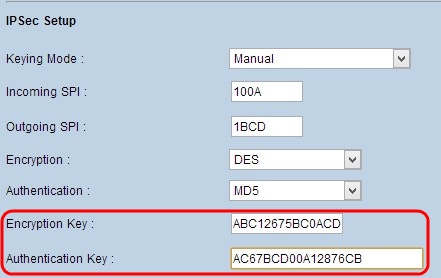

5단계. Encryption Key(암호화 키) 필드에 데이터를 암호화하고 해독할 키를 입력합니다. 3단계에서 암호화 방법으로 DES를 선택하는 경우 16자리 16진수 값을 입력합니다. 3단계에서 암호화 방법으로 3DES를 선택한 경우 40자리 16진수 값을 입력합니다.

6단계. Authentication Key(인증 키) 필드에 트래픽을 인증할 사전 공유 키를 입력합니다. 4단계에서 MD5를 인증 방법으로 선택하는 경우 32자리 16진수 값을 입력합니다. 4단계에서 인증 방법으로 SHA를 선택하는 경우 40자리 16진수 값을 입력합니다. VPN 터널은 양쪽 끝에 동일한 사전 공유 키를 사용해야 합니다.

7단계. Save(저장)를 클릭하여 설정을 저장합니다.

사전 공유 키 모드 컨피그레이션이 있는 IKE

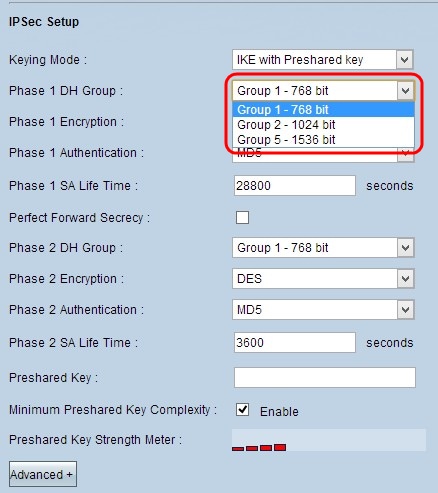

1단계. Phase 1 DH Group 드롭다운 목록에서 적절한 Phase 1 DH Group을 선택합니다. 1단계는 안전한 인증 통신을 지원하기 위해 터널의 양쪽 끝 간에 간단한 SA(Logical Security Association)를 설정하는 데 사용됩니다. DH(Diffie-Hellman)는 1단계 중에 키의 강도를 확인하는 데 사용되는 암호화 키 교환 프로토콜이며 통신을 인증하기 위해 비밀 키를 공유합니다.

- 그룹 1 - 768비트 - 가장 낮은 수준의 키와 가장 안전하지 않은 인증 그룹입니다. 그러나 IKE 키를 계산하는 데 시간이 덜 걸립니다. 이 옵션은 네트워크 속도가 낮은 경우 사용하는 것이 좋습니다.

- 그룹 2 - 1024비트 - 더 높은 수준의 키와 더 안전한 인증 그룹입니다. 그러나 IKE 키를 계산하는 데는 시간이 필요합니다.

- Group 5 - 1536비트 - 가장 강력한 키와 가장 안전한 인증 그룹을 나타냅니다. IKE 키를 계산하는 데 시간이 더 필요합니다. 네트워크 속도가 빠른 것이 좋습니다.

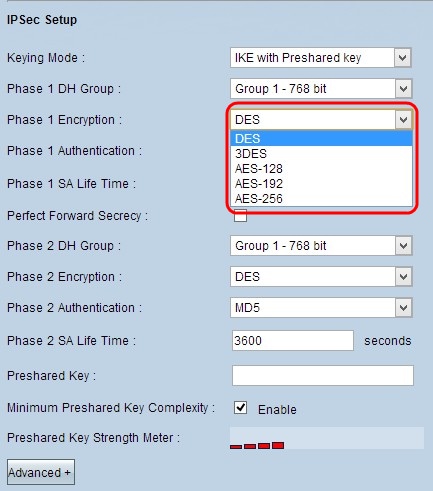

2단계. Phase 1 Encryption(1단계 암호화) 드롭다운 목록에서 키를 암호화하는 데 적절한 1단계 암호화를 선택합니다. 가장 안전한 암호화 방법이므로 3DES를 사용하는 것이 좋습니다. VPN 터널은 양쪽 끝에 동일한 암호화 방법을 사용해야 합니다.

- DES - DES(Data Encryption Standard)는 데이터 암호화에 56비트 키 크기를 사용합니다. DES는 오래되었으며 하나의 엔드포인트가 DES만 지원하는 경우에만 사용해야 합니다.

- 3DES - 3DES(Triple Data Encryption Standard)는 168비트의 간단한 암호화 방법입니다. 3DES는 데이터를 세 번 암호화하므로 DES보다 더 강력한 보안을 제공합니다.

- AES-128 - AES(Advanced Encryption Standard)는 128비트 암호화 방법으로 일반 텍스트를 10회의 반복 과정을 거쳐 암호 텍스트로 변환합니다.

- AES-192 - AES(Advanced Encryption Standard)는 일반 텍스트를 12회의 반복을 통해 암호 텍스트로 변환하는 192비트 암호화 방법입니다. AES-192는 AES-128보다 안전합니다.

- AES-256 - AES(Advanced Encryption Standard)는 256비트 암호화 방법으로 일반 텍스트를 14회의 반복 과정을 거쳐 암호 텍스트로 변환합니다. AES-256은 가장 안전한 암호화 방법입니다.

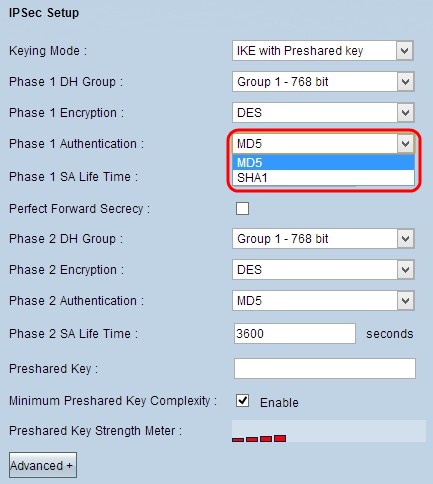

3단계. Phase 1 Authentication 드롭다운 목록에서 적절한 Phase 1 인증 방법을 선택합니다. VPN 터널은 양쪽 끝에 동일한 인증 방법을 사용해야 합니다.

- MD5 - MD5(Message Digest Algorithm-5)는 체크섬 계산으로 악의적인 공격으로부터 데이터를 보호하는 32자리 16진수 해시 함수를 나타냅니다.

- SHA1 - SHA1(Secure Hash Algorithm version 1)은 160비트 해시 함수로 MD5보다 안전하지만 계산하는 데 시간이 더 걸립니다.

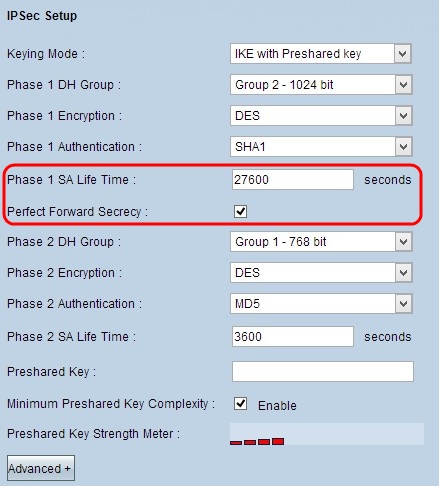

4단계. 1단계 키가 유효하고 VPN 터널이 활성 상태로 유지되는 시간을 1단계 SA 수명 필드에 초 단위로 입력합니다.

5단계. 키에 더 많은 보호를 제공 하려면 Perfect Forward Secrecy 확인 란을 선택 합니다. 이 옵션을 사용하면 키가 손상된 경우 라우터에서 새 키를 생성할 수 있습니다. 암호화된 데이터는 감염된 키를 통해서만 감염됩니다. 따라서 키가 손상되더라도 다른 키를 보호하므로 더 안전하게 통신을 인증할 수 있습니다. 이는 더 많은 보안을 제공하므로 권장되는 조치입니다.

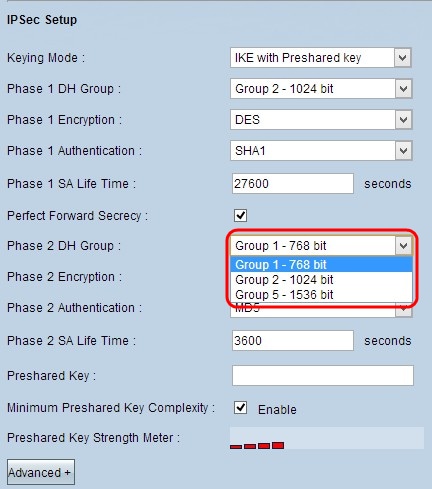

6단계. Phase 2 DH Group 드롭다운 목록에서 적절한 Phase 2 DH Group을 선택합니다. 2단계에서는 보안 연결을 사용하며, 데이터 패킷이 두 엔드포인트를 통과하는 동안 데이터 패킷의 보안을 확인하는 데 사용됩니다.

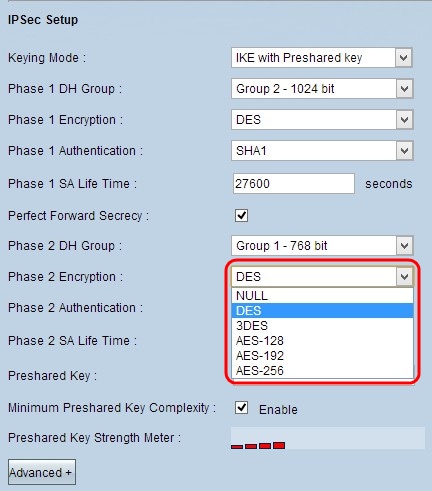

7단계. Phase 2 Encryption 드롭다운 목록에서 키를 암호화하는 데 적합한 Phase 2 Encryption을 선택합니다. 가장 안전한 암호화 방법이므로 AES-256이 권장됩니다. VPN 터널은 양쪽 끝에 동일한 암호화 방법을 사용해야 합니다.

- DES - DES(Data Encryption Standard)는 데이터 암호화에 56비트 키 크기를 사용합니다. DES는 오래되었으며 하나의 엔드포인트가 DES만 지원하는 경우에만 사용해야 합니다.

- 3DES - 3DES(Triple Data Encryption Standard)는 168비트의 간단한 암호화 방법입니다. 3DES는 데이터를 세 번 암호화하므로 DES보다 더 강력한 보안을 제공합니다.

- AES-128 - AES(Advanced Encryption Standard)는 128비트 암호화 방법으로 일반 텍스트를 10회의 반복 과정을 거쳐 암호 텍스트로 변환합니다.

- AES-192 - AES(Advanced Encryption Standard)는 일반 텍스트를 12회의 반복을 통해 암호 텍스트로 변환하는 192비트 암호화 방법입니다. AES-192는 AES-128보다 안전합니다.

- AES-256 - AES(Advanced Encryption Standard)는 256비트 암호화 방법으로 일반 텍스트를 14회의 반복 과정을 거쳐 암호 텍스트로 변환합니다. AES-256은 가장 안전한 암호화 방법입니다.

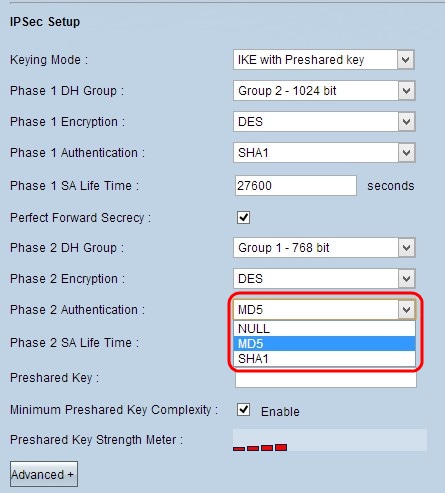

8단계. Phase 2 Authentication 드롭다운 목록에서 적절한 인증 방법을 선택합니다. VPN 터널은 양쪽 끝에 동일한 인증 방법을 사용해야 합니다.

- MD5 - MD5(Message Digest Algorithm-5)는 체크섬 계산으로 악의적인 공격으로부터 데이터를 보호하는 32자리 16진수 해시 함수를 나타냅니다.

- SHA1 - SHA1(Secure Hash Algorithm version 1)은 160비트 해시 함수로 MD5보다 안전하지만 계산하는 데 시간이 더 걸립니다.

- Null - 인증 방법이 사용되지 않습니다.

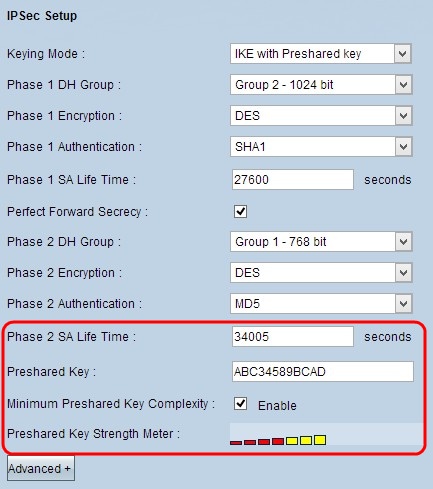

9단계. Phase 2 키가 유효하고 VPN 터널이 활성 상태로 유지되는 시간을 Phase 2 SA Life Time 필드에 초 단위로 입력합니다.

10단계. Preshared Key(사전 공유 키) 필드에 피어를 인증하기 위해 IKE 피어 간에 이전에 공유되는 키를 입력합니다. 최대 30개의 16진수 및 문자를 사전 공유 키로 사용할 수 있습니다. VPN 터널은 양쪽 끝에 동일한 사전 공유 키를 사용해야 합니다.

참고: VPN이 안전하게 유지되도록 IKE 피어 간의 사전 공유 키를 자주 변경하는 것이 좋습니다.

11단계. 사전 공유 키에 대한 강도 측정기를 활성화하려면 Minimum Preshared Key Complexity 확인란을 선택합니다. 색상 막대를 통해 사전 공유 키의 강도를 확인하는 데 사용됩니다

참고: 사전 공유 키 강도 측정기는 색상 막대를 통해 사전 공유 키의 강도를 표시합니다. 빨간색은 약한 강도를 나타내고, 노란색은 허용 가능한 강도를 나타내며, 녹색은 강한 강도를 나타냅니다.

12단계. Save(저장)를 클릭하여 설정을 저장합니다.

사전 공유 키 모드 컨피그레이션이 포함된 고급 IKE

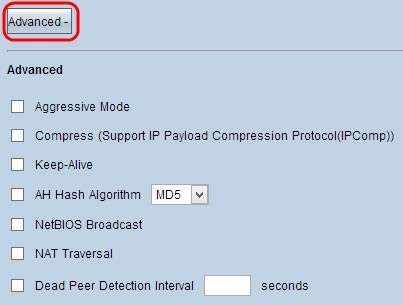

1단계. Advanced(고급)를 클릭하여 Preshared 키가 있는 IKE의 고급 설정을 표시합니다.

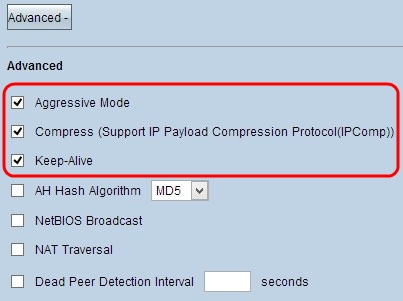

2단계. 네트워크 속도가 낮은 경우 Aggressive Mode 확인란을 선택합니다. 이렇게 하면 SA 연결(1단계) 중에 터널의 엔드포인트 ID가 일반 텍스트로 교환되므로 교환 시간이 짧지만 보안은 떨어집니다.

참고: 그룹 클라이언트와 게이트웨이 VPN 연결에서는 Aggressive Mode를 사용할 수 없습니다.

3단계. IP 데이터그램의 크기를 압축하려면 Compress (Support IP Payload Compression Protocol (IPComp))(압축(IPComp(IP 페이로드 압축 프로토콜 지원)))) 확인란을 선택합니다. IPComp는 IP 데이터그램의 크기를 압축하는 데 사용되는 IP 압축 프로토콜입니다. IP 압축은 네트워크 속도가 느리고 사용자가 느린 네트워크를 통해 손실 없이 데이터를 빠르게 전송하고자 할 때 유용하지만 어떤 보안도 제공하지 않습니다.

4단계. 항상 VPN 터널의 연결을 활성 상태로 유지하려는 경우 Keep-Alive 확인란을 선택합니다. Keep Alive를 사용하면 연결이 비활성화될 경우 즉시 연결을 다시 설정할 수 있습니다.

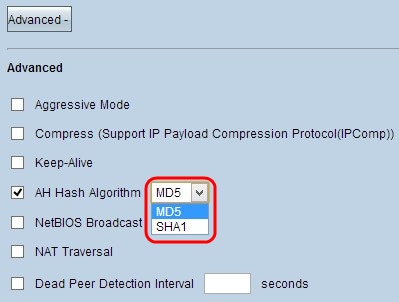

5단계. AH(Authenticate Header)를 활성화하려면 AH Hash Algorithm 확인란을 선택합니다. AH는 원본 데이터에 대한 인증, 체크섬을 통한 데이터 무결성 및 IP 헤더로의 보호를 제공합니다. 터널은 양쪽에 대해 동일한 알고리즘을 사용해야 합니다.

- MD5 - MD5(Message Digest Algorithm-5)는 체크섬 계산으로 악의적인 공격으로부터 데이터를 보호하는 128자리 16진수 해시 함수를 나타냅니다.

- SHA1 - SHA1(Secure Hash Algorithm version 1)은 160비트 해시 함수로 MD5보다 안전하지만 계산하는 데 시간이 더 걸립니다.

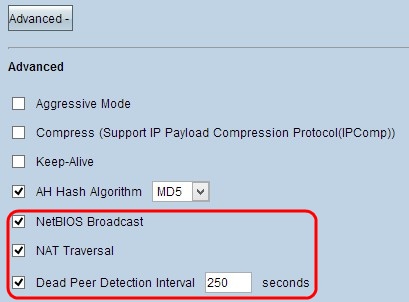

6단계. VPN 터널을 통한 라우팅 불가 트래픽을 허용하려면 NetBIOS Broadcast를 선택합니다. 기본값은 선택 취소입니다. NetBIOS는 Network Neighborhood와 같은 일부 소프트웨어 애플리케이션 및 Windows 기능을 통해 네트워크에서 프린터, 컴퓨터 등과 같은 네트워크 리소스를 탐지하는 데 사용됩니다.

7단계. 공용 IP 주소를 통해 사설 LAN에서 인터넷에 액세스하려면 NAT Traversal 확인란을 선택합니다. VPN 라우터가 NAT 게이트웨이 뒤에 있는 경우 NAT 통과를 활성화하려면 이 확인란을 선택합니다. 터널의 양쪽 끝에는 동일한 설정이 있어야 합니다.

8단계. Dead Peer Detection Interval(데드 피어 탐지 간격)을 선택하여 주기적으로 hello 또는 ACK를 통해 VPN 터널의 활성 상태를 확인합니다. 이 확인란을 선택한 경우 원하는 hello 메시지의 기간 또는 간격을 입력합니다.

참고: 그룹 클라이언트-게이트웨이 VPN 연결이 아닌 단일 클라이언트-게이트웨이 VPN 연결에 대해서만 Dead Peer Detection Interval을 구성할 수 있습니다.

9단계. Save(저장)를 클릭하여 설정을 저장합니다.

이제 RV016, RV042, RV042G 및 RV082 VPN 라우터에서 클라이언트에서 게이트웨이로 원격 액세스 VPN 터널을 구성하는 방법을 배웠습니다.

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

10-Dec-2018 |

최초 릴리스 |

피드백

피드백