WAP125 및 WAP581에서 IPv4 ACL 구성

소개

IPv4(Internet Protocol version 4) 및 IPv6(Internet Protocol version 6) ACL(Access Control List)은 WAP(Wireless Access Point)에서 수신한 패킷에 적용되는 규칙 집합입니다. 각 규칙은 네트워크에 대한 액세스를 허용할지 거부할지를 결정하는 데 사용됩니다.소스 또는 목적지 IP 주소, VLAN(Virtual Local Area Network) ID(ID) 또는 CoS(Class of Service)와 같은 프레임의 필드를 검사하도록 ACL을 구성할 수 있습니다. 프레임이 WAP 디바이스 포트로 들어가면 프레임을 검사하고 프레임의 내용에 대해 ACL 규칙을 확인합니다.어떤 규칙이 내용과 일치하면 프레임에 허용 또는 거부 작업이 수행됩니다.

IPv4 ACL 구성은 일반적으로 네트워크 리소스에 대한 액세스 권한을 부여하여 네트워크의 디바이스를 선택하는 데 사용됩니다.

참고:생성된 모든 규칙의 끝에 암시적 거부가 있습니다.

참고:이 시나리오에서는 PC2의 모든 트래픽이 네트워크에 액세스할 수 있습니다.다른 호스트의 다른 모든 트래픽은 거부됩니다.

목표

이 문서에서는 WAP125 및 WAP581 액세스 포인트에서 IPv4 ACL을 구성하는 방법을 보여 줍니다.

적용 가능한 디바이스

- WAP125

- WAP581

소프트웨어 버전

- 1.0.0.5 — WAP125

- 1.0.0.4 — WAP581

IPv4 ACL 구성

1단계. WAP의 웹 기반 유틸리티에 로그인하고 Access Control > ACL을 선택합니다.

2단계. 새 ACL을 생성하려면  버튼을 클릭합니다.

버튼을 클릭합니다.

3단계. ACL 이름 필드에 ACL의 이름을 입력합니다.

참고:이 예에서는 IPv4TestACL을 입력합니다.

4단계. ACL Type(ACL 유형) 드롭다운 목록에서 IPv4를 선택합니다.

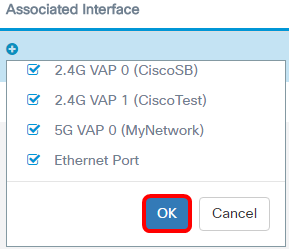

5단계.  버튼을 클릭하고 Associated Interface 드롭다운 목록에서 인터페이스를 선택합니다.옵션은 다음과 같습니다.

버튼을 클릭하고 Associated Interface 드롭다운 목록에서 인터페이스를 선택합니다.옵션은 다음과 같습니다.

- 2.4G VAP 0(SSID 이름) — 이 옵션은 2.4GHz VAP(Virtual Access Point)에 MAC ACL을 적용합니다. WAP에 구성된 SSID 이름에 따라 SSID 이름 섹션이 변경될 수 있습니다.

- 5G VAP0(SSID 이름) — 이 옵션은 5GHz VAP에 MAC ACL을 적용합니다.

- 이더넷 포트 — 이 옵션은 WAP의 이더넷 인터페이스에 MAC ACL을 적용합니다.

참고:ACL에 여러 인터페이스를 연결할 수 있습니다.그러나 이미 다른 ACL에 연결되어 있는 경우 ACL에 연결할 수 없습니다.이 예에서는 모든 인터페이스가 IPv4TestACL에 연결되고 있습니다.ACL에서 인터페이스를 연결 해제하려면 확인란을 선택 취소합니다.

6단계. 확인을 클릭합니다.

7단계. More... 버튼을 클릭하여 ACL의 매개변수를 구성합니다.

8단계. 새 규칙을 추가하려면  버튼을 클릭합니다.

버튼을 클릭합니다.

9단계. 작업 드롭다운 목록에서 작업을 선택합니다.옵션은 다음과 같습니다.

- 허용 — 이 옵션은 ACL 기준과 일치하는 패킷을 네트워크에 연결할 수 있도록 허용합니다.

- 거부 — 이 옵션은 ACL 기준과 일치하는 패킷이 네트워크에 연결되지 않도록 합니다.

참고:이 예에서는 Permit(허용)이 선택됩니다.

10단계. Service (Protocol) 드롭다운 목록에서 필터링할 서비스 또는 프로토콜을 선택합니다.옵션은 다음과 같습니다.

- All Traffic — 이 옵션은 모든 패킷을 ACL 필터에 대한 일치로 처리합니다.

- Select From List(목록에서 선택) — 이 옵션을 사용하면 ACL의 필터로 IP, ICMP, IGMP, TCP 또는 UDP를 선택할 수 있습니다.이 옵션을 선택한 경우 11단계로 진행합니다.

- Custom(사용자 지정) — 이 옵션을 사용하면 패킷의 필터로 사용자 지정 프로토콜 식별자를 입력할 수 있습니다.값은 4자리 16진수입니다.범위는 0~255입니다.

참고:이 예에서는 목록에서 선택이 선택됩니다.

11단계. 네트워크에 연결할 수 있어야 하는 프로토콜을 정의합니다.옵션은 다음과 같습니다.

- ip — 이 옵션을 사용하면 액세스 포인트가 IP 주소를 필터로 사용하여 네트워크에 액세스하는 호스트를 필터링할 수 있습니다.

- icmp —이 옵션을 사용하면 액세스 포인트가 액세스 포인트를 통해 네트워크에 들어오는 ICMP(Internet Control Message Protocol) 패킷을 필터링할 수 있습니다.

- igmp — 이 옵션을 사용하면 액세스 포인트가 액세스 포인트를 통해 네트워크에 들어오는 IGMP(Internet Group Management Protocol) 패킷을 필터링할 수 있습니다.

- tcp — 이 옵션을 사용하면 액세스 포인트를 통해 네트워크에 들어오는 액세스 포인트 필터 TCP(Transmission Control Protocol) 패킷을 사용할 수 있습니다.

- udp — 이 옵션을 사용하면 액세스 포인트를 통해 네트워크에 들어오는 UDP(User Datagram Protocol) 패킷을 액세스 포인트가 필터링할 수 있습니다.

참고:이 예에서는 ip가 선택됩니다.

12단계. Source IPv4 Address 드롭다운 목록에서 Source IPv4 Address를 정의합니다.옵션은 다음과 같습니다.

- Any — 이 옵션을 사용하면 WAP에서 IP 주소의 패킷에 필터를 적용할 수 있습니다.

- 단일 주소 — 이 옵션을 사용하면 WAP에서 지정된 IP 주소의 패킷에 필터를 적용할 수 있습니다.

- 주소/마스크 — 이 옵션을 사용하면 WAP에서 IP 주소 및 IP 마스크에 필터를 적용할 수 있습니다.

참고:이 예에서는 단일 주소가 선택됩니다.

13단계. 네트워크에 액세스할 때 허용해야 하는 호스트의 IP 주소를 입력합니다.

참고:이 예에서는 192.168.100.139을 입력합니다.PC2의 IP 주소입니다.

14단계. 조건에 대한 소스 포트를 선택합니다.옵션은 다음과 같습니다.

- All Traffic — 이 옵션은 기준을 충족하는 소스 포트의 모든 패킷을 허용합니다.

- 목록에서 선택 — 이 옵션을 사용하여 ftp, ftpdata, http, smtp, snmp, telnet, tftp 및 www를 선택할 수 있습니다.

- 사용자 정의 — 이 옵션을 사용하면 데이터그램 헤더에 식별된 소스 포트와 일치하도록 IANA 포트 번호를 입력할 수 있습니다.포트 범위는 0~65535이며 다음을 포함합니다.

참고:이 예에서는 All Traffic(모든 트래픽)이 선택됩니다.

15단계. Destination IPv4 Address 드롭다운 목록에서 대상 주소를 선택합니다.옵션은 다음과 같습니다.

- Any — 이 옵션은 모든 IP 주소를 ACL 문에 일치하는 것으로 취급합니다.

- 단일 주소 — 이 옵션을 사용하면 ACL 조건의 특정 IP 주소를 입력할 수 있습니다.

- 주소/마스크 — 이 옵션을 사용하여 IP 주소 범위 또는 마스크를 입력할 수 있습니다.

참고:이 예에서는 Any가 선택됩니다.

16단계. Destination Port(대상 포트) 드롭다운 목록에서 대상 포트를 선택합니다.옵션은 다음과 같습니다.

- Any — 이 옵션은 패킷의 모든 목적지 포트를 ACL의 명령문과 일치하는 것으로 취급합니다.

- Select From List — 이 옵션을 사용하면 일치시킬 대상 포트와 연결된 키워드를 선택할 수 있습니다.옵션은 다음과 같습니다.ftp, ftpdata, http, smtp, snmp, telnet, tftp 및 www.이러한 키워드는 해당 포트 번호로 변환됩니다.

- 사용자 정의 — 이 옵션을 사용하면 데이터그램 헤더에 식별된 소스 포트와 일치하도록 IANA 포트 번호를 입력할 수 있습니다.포트 범위는 0~65535이며 다음을 포함합니다.

- 0~1023 — 잘 알려진 포트

- 1024 — 49151 — 등록된 포트

- 49152 — 65535 — 동적 및/또는 전용 포트

17단계. Type of Service(서비스 유형) 드롭다운 목록에서 패킷 유형과 일치시킬 서비스 유형을 선택합니다.옵션은 다음과 같습니다.

- Any — 이 옵션은 모든 서비스를 패킷에 대한 일치로 처리합니다.

- Select From List — 이 옵션은 Differentiated Services Code Point, (DSCP), CoS(Class of Service) 또는 EF(Citrated Forwarding) 값을 기준으로 패킷을 확인합니다.

- DSCP — 이 옵션은 사용자 지정 DSCP 값에 따라 패킷과 일치시킵니다.이 옵션을 선택할 때 DSCP Value(DSCP 값) 필드에 0에서 63 사이의 값을 입력합니다.

- 우선 순위 — 이 옵션은 IP 우선 순위 값을 기준으로 패킷을 확인합니다.이 옵션을 선택하면 IP Precedence(IP 우선 순위) 값을 0~7로 입력합니다.

- ToS/Mask — 이 옵션을 사용하면 IP ToS 마스크를 입력하여 패킷의 IP ToS 필드와 비교하는 데 사용되는 IP Tos Bits 값의 비트 위치를 식별할 수 있습니다.

18단계. (선택 사항) ACL이 완료될 때까지 8단계부터 17단계까지 반복합니다.

참고:생성된 모든 규칙의 끝에 암시적 거부가 있으므로 네트워크의 다른 디바이스에서 액세스하지 못하도록 ACL에 거부 규칙을 추가할 필요가 없습니다.

19단계. (선택 사항) 위로 및 아래로 버튼을 클릭하여 ACL의 조건을 올바른 순서로 변경합니다.

20단계. 확인을 클릭합니다.

21단계. 저장을 클릭합니다.

이제 WAP에 연결할 때 하나의 호스트만 네트워크에 액세스할 수 있도록 하는 IPv4 ACL 설정을 완료해야 합니다.

피드백

피드백