Cisco IOS 소프트웨어를 실행하는 Catalyst 6500/6000 Series 스위치의 QoS 분류 및 표시

목차

소개

이 문서에서는 Cisco IOS® Software를 실행하는 Cisco Catalyst 6500/6000 섀시 내의 다양한 단계에서 패킷의 마킹 및 분류와 관련하여 어떤 일이 발생하는지 살펴봅니다.이 문서에서는 특별 사례 및 제한 사항에 대해 설명하고 간단한 사례 연구를 제공합니다.

이 문서에서는 QoS 또는 마킹과 관련된 모든 Cisco IOS Software 명령의 전체 목록을 제공하지 않습니다.Cisco IOS Software CLI(Command-Line Interface)에 대한 자세한 내용은 PFC QoS 구성을 참조하십시오.

사전 요구 사항

요구 사항

이 문서에 대한 특정 요건이 없습니다.

사용되는 구성 요소

이 문서의 내용은 다음 하드웨어 버전을 기반으로 합니다.

-

Cisco IOS Software를 실행하고 다음 Supervisor Engine 중 하나를 사용하는 Catalyst 6500/6000 Series 스위치:

-

PFC(Policy Feature Card) 및 MSFC(Multilayer Switch Feature Card)가 있는 Supervisor Engine 1A

-

PFC 및 MSFC2가 포함된 Supervisor Engine 1A

-

PFC2 및 MSFC2가 포함된 Supervisor Engine 2

-

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다.이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다.현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

표기 규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 표기 규칙을 참고하십시오.

용어

이 목록은 이 문서에서 사용하는 용어를 제공합니다.

-

DSCP(Differentiated services code point) - IP 헤더에 있는 ToS(Type of Service) 바이트의 처음 6비트입니다.DSCP는 IP 패킷에만 있습니다.

참고: 스위치는 IP든 비IP든 모든 패킷에 내부 DSCP를 할당합니다.이 문서의 Four Possible Sources for Internal DSCP(내부 DSCP에 대한 가능한 4개 소스) 섹션에서는 이 내부 DSCP 할당을 자세히 설명합니다.

-

IP precedence - IP 헤더에 있는 ToS 바이트의 처음 3비트입니다.

-

CoS(Class of service) - 레이어 2(L2)에서 패킷을 표시하는 데 사용할 수 있는 유일한 필드입니다. CoS는 다음 세 가지 비트로 구성됩니다.

-

dot1q 패킷에 대한 IEEE 802.1Q(dot1q) 태그의 세 가지 IEEE 802.1p(dot1p) 비트

참고: 기본적으로 Cisco 스위치는 네이티브 VLAN 패킷에 태그를 지정하지 않습니다.

-

ISL 캡슐화된 패킷의 ISL(Inter-Switch Link) 헤더에 있는 "User Field"라는 세 비트가 있습니다.

참고: CoS는 non-dot1q 또는 ISL 패킷에 없습니다.

-

-

Classification(분류) - 표시할 트래픽을 선택하는 데 사용되는 프로세스입니다.

-

마킹 - 패킷에서 L3(Layer 3) DSCP 값을 설정하는 프로세스입니다.이 문서에서는 L2 CoS 값 설정을 포함하도록 마킹 정의를 확장합니다.

Catalyst 6500/6000 Series 스위치는 다음 세 가지 매개변수를 기준으로 분류를 할 수 있습니다.

-

DSCP

-

IP 우선 순위

-

CoS

Catalyst 6500/6000 시리즈 스위치는 다양한 단계에서 분류 및 표시를 수행합니다.이는 다른 장소에서 발생하는 문제입니다.

-

입력 포트(인그레스 ASIC[application-specific integrated circuit])

-

PFC(스위칭 엔진)

-

출력 포트(이그레스 ASIC)

입력 포트 처리

분류와 관련하여 인그레스 포트의 기본 컨피그레이션 매개변수는 포트의 신뢰 상태입니다.시스템의 각 포트는 다음 신뢰 상태 중 하나를 가질 수 있습니다.

-

신뢰 IP 우선 순위

-

신뢰 DSCP

-

신뢰 비용

-

신뢰

포트 신뢰 상태를 설정하거나 변경하려면 인터페이스 모드에서 다음 Cisco IOS Software 명령을 실행합니다.

6k(config-if)#mls qos trust ? cos cos keyword dscp dscp keyword ip-precedence ip-precedence keyword <cr>

참고: 기본적으로 QoS가 활성화되면 모든 포트가 신뢰할 수 없는 상태입니다.Cisco IOS Software를 실행하는 Catalyst 6500에서 QoS를 활성화하려면 기본 컨피그레이션 모드에서 mls qos 명령을 실행합니다.

입력 포트 레벨에서 포트당 기본 CoS를 적용할 수도 있습니다.예를 들면 다음과 같습니다.

6k(config-if)#mls qos cos cos-value

이 기본 CoS는 IP 및 IPX(Internetwork Packet Exchange)와 같은 모든 패킷에 적용됩니다. 모든 물리적 포트에 기본 CoS를 적용할 수 있습니다.

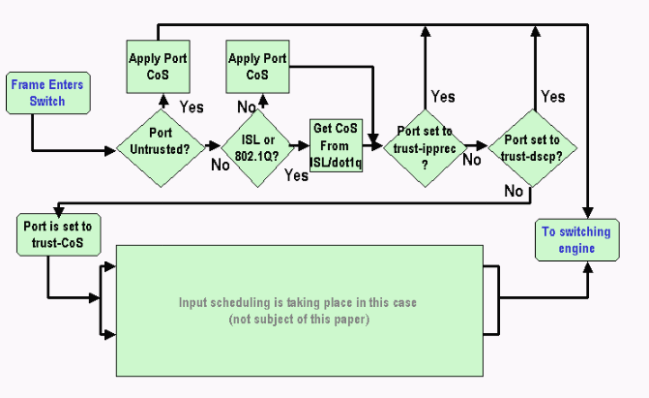

포트가 신뢰할 수 없는 상태인 경우 포트 기본 CoS로 프레임을 표시하고 PFC(스위칭 엔진)에 헤더를 전달합니다. 포트가 신뢰 상태 중 하나로 설정된 경우 다음 두 옵션 중 하나를 수행합니다.

-

프레임에 수신된 CoS(dot1q 또는 ISL)가 없으면 기본 포트 CoS를 적용합니다.

-

dot1q 및 ISL 프레임의 경우 CoS를 그대로 유지합니다.

그런 다음 프레임을 스위칭 엔진에 전달합니다.

이 예에서는 입력 분류 및 표시를 보여 줍니다.다음 예에서는 각 프레임에 내부 CoS를 할당하는 방법을 보여 줍니다.

참고: 이 예에서는 각 프레임에 내부 CoS가 할당됩니다.할당은 수신된 CoS 또는 기본 포트 CoS를 기반으로 합니다.내부 CoS에는 실제 CoS를 전달하지 않는 태그 없는 프레임이 포함됩니다.내부 CoS는 데이터 버스 헤더라고 하는 특수 패킷 헤더에 기록되고 데이터 버스를 통해 스위칭 엔진으로 전송됩니다.

PFC(스위칭 엔진)

헤더가 스위칭 엔진에 도달하면 스위칭 엔진 EARL(Enhanced Address Recognition Logic)이 각 프레임에 내부 DSCP를 할당합니다.이 내부 DSCP는 프레임이 스위치를 통과할 때 PFC가 프레임에 할당하는 내부 우선 순위입니다.이는 IP 버전 4(IPv4) 헤더의 DSCP가 아닙니다.내부 DSCP는 기존 CoS 또는 ToS 설정에서 파생되며 프레임이 스위치를 종료할 때 CoS 또는 ToS를 재설정하는 데 사용됩니다.이 내부 DSCP는 PFC에 의해 스위치드 또는 라우팅된 모든 프레임, 심지어 비 IP 프레임에도 할당됩니다.

이 섹션에서는 마킹을 위해 인터페이스에 서비스 정책을 할당하는 방법에 대해 설명합니다.또한 이 섹션에서는 포트 신뢰 상태 및 적용된 서비스 정책에 따라 달라지는 내부 DSCP의 최종 설정에 대해 설명합니다.

Cisco IOS Software Release 12.1(12c)E 이상에서 패킷을 분류하거나 표시하도록 서비스 정책 구성

서비스 정책을 구성하려면 다음 단계를 완료합니다.

-

고려할 트래픽을 정의하도록 ACL(Access Control List)을 구성합니다.

ACL은 번호 지정 또는 이름이 지정될 수 있으며 Catalyst 6500/6000은 확장 ACL을 지원합니다.다음 예와 같이 access-list xxx Cisco IOS Software 명령을 실행합니다.

(config)#access-list 101 permit ip any host 10.1.1.1

-

정의한 ACL을 기반으로 또는 수신된 DSCP를 기반으로 트래픽을 매칭하도록 트래픽 클래스(클래스 맵)를 구성합니다.

class-map Cisco IOS Software 명령을 실행합니다.PFC QoS는 클래스 맵당 둘 이상의 match 문을 지원하지 않습니다.또한 PFC QoS는 다음 일치 문만 지원합니다.

-

IP 액세스 그룹 일치

-

ip dscp 일치

-

IP 우선 순위 일치

-

일치 프로토콜

참고: match protocol 명령을 사용하면 NBAR(Network Based Application Recognition)를 사용하여 트래픽과 일치시킬 수 있습니다.

참고: 이러한 옵션 중 match ip dscp 및 match ip precedence 명령문만 지원되고 작동합니다.그러나 이러한 문은 패킷의 표시 또는 분류에서 유용하지 않습니다.예를 들어, 이러한 문을 사용하여 특정 DSCP와 일치하는 모든 패킷에서 폴리싱을 수행할 수 있습니다.그러나 이 작업은 이 문서의 범위를 벗어납니다.

(config)#class-map class-name (config-cmap)#match {access-group | input-interface | ip dscp}참고: 이 예에서는 match 명령에 대한 세 가지 옵션만 표시합니다.그러나 이 명령 프롬프트에서 더 많은 옵션을 구성할 수 있습니다.

참고: 이 match 명령의 옵션 중 하나는 일치 기준에 사용되며 다른 옵션은 수신 패킷에 따라 제외됩니다.

예를 들면 다음과 같습니다.

class-map match-any TEST match access-group 101 class-map match-all TEST2 match ip precedence 6

-

-

이전에 정의한 클래스에 정책을 적용하도록 정책 맵을 구성합니다.

정책 맵에는 다음이 포함됩니다.

-

이름

-

클래스 문 집합

-

각 class 문에 대해 해당 클래스에 대해 수행해야 하는 작업

PFC1 및 PFC2 QoS에서 지원되는 작업은 다음과 같습니다.

-

신뢰 SCP

-

신뢰 ip 우선 순위

-

신뢰 비용

-

Cisco IOS Software 릴리스 12.1(12c)E1 이상에서 ip dscp 설정

-

Cisco IOS Software 릴리스 12.1(12c)E1 이상에서 ip 우선 순위 설정

-

경찰

참고: 이 작업은 이 문서의 범위를 벗어납니다.

(config)#policy-map policy-name (config-pmap)#class class-name (config-pmap-c)#{police | set ip dscp}

참고: 이 예에서는 두 옵션만 표시하지만 이 (config-pmap-c)# 명령 프롬프트에서 더 많은 옵션을 구성할 수 있습니다.

예를 들면 다음과 같습니다.

policy-map test_policy class TEST trust ip precedence class TEST2 set ip dscp 16

-

-

이전에 정의한 정책 맵을 하나 이상의 인터페이스에 적용하도록 서비스 정책 입력을 구성합니다.

참고: 서비스 정책을 물리적 인터페이스 또는 스위치드 가상 인터페이스(SVI) 또는 VLAN 인터페이스에 연결할 수 있습니다.서비스 정책을 VLAN 인터페이스에 연결하는 경우 이 서비스 정책을 사용하는 포트는 해당 VLAN에 속하고 VLAN 기반 QoS에 대해 구성된 포트뿐입니다.포트가 VLAN 기반 QoS에 대해 설정되지 않은 경우 포트는 여전히 기본 포트 기반 QoS를 사용하며 물리적 인터페이스에 연결된 서비스 정책만 확인합니다.

다음 예에서는 서비스 정책 test_policy를 포트 Gigabit Ethernet 1/1에 적용합니다.

(config) interface gigabitethernet 1/1 (config-if)#service-policy input test_policy

이 예에서는 QoS 관점에서 VLAN 기반 컨피그레이션이 있는 VLAN 10의 모든 포트에 서비스 정책 test_policy를 적용합니다.

(config) interface gigabitethernet 1/2 (config-if)#switchport mode access (config-if)#switchport access vlan 10 (config-if)#mls qos vlan-based (config-if)#exit (config-if)#interface vlan 10 (config-if)#service-policy input test_policy

참고: 클래스의 특정 정의를 건너뛰고 정책 맵의 정의에 직접 ACL을 첨부하는 경우 이 절차의 2단계와 3단계를 결합할 수 있습니다.이 예에서는 정책 맵 컨피그레이션 전에 클래스 TEST 경찰서가 정의되지 않은 경우 정책 맵에서 클래스가 정의됩니다.

(config)#policy-map policy-name (config-pmap)#class class_name {access-group acl_index_or_name | dscp dscp_1 [dscp_2 [dscp_N]] | precedence ipp_1 [ipp_2 [ipp_N]]} !--- Note: This command should be on one line. policy-map TEST class TEST police access-group 101

Cisco IOS Software 릴리스 12.1(12c)E 이전 버전의 Cisco IOS Software에서 패킷을 분류하거나 표시하도록 서비스 정책을 구성합니다.

Cisco IOS Software 릴리스 12.1(12c)E1 이전의 Cisco IOS Software 릴리스에서는 정책 맵에서 set ip dscp 또는 set ip precedence 작업을 사용할 수 없습니다.따라서 클래스가 정의하는 특정 트래픽을 표시하는 유일한 방법은 매우 높은 속도로 폴리서를 구성하는 것입니다.예를 들어, 이 속도는 적어도 포트의 라인 속도 또는 모든 트래픽이 해당 폴리서를 통과할 수 있을 만큼 높은 값이어야 합니다.그런 다음 set-dscp-transmit xx를 conform 작업으로 사용합니다.이 컨피그레이션을 설정하려면 다음 단계를 수행합니다.

-

고려할 트래픽을 정의하도록 ACL을 구성합니다.

ACL은 번호 지정 또는 이름이 지정될 수 있으며 Catalyst 6500/6000은 확장 ACL을 지원합니다.다음 예와 같이 access-list xxx Cisco IOS Software 명령을 실행합니다.

(config)#access-list 101 permit ip any host 10.1.1.1

-

정의한 ACL 또는 수신된 DSCP를 기반으로 트래픽을 매칭하도록 트래픽 클래스(클래스 맵)를 구성합니다.

class-map Cisco IOS Software 명령을 실행합니다.PFC QoS는 클래스 맵당 둘 이상의 match 문을 지원하지 않습니다.또한 PFC QoS는 다음 일치 문만 지원합니다.

-

IP 액세스 그룹 일치

-

ip dscp 일치

-

IP 우선 순위 일치

-

일치 프로토콜

참고: match protocol 명령을 사용하면 NBAR를 사용하여 트래픽을 일치시킬 수 있습니다.

참고: 이러한 명령문 중 match ip dscp 및 match ip precedence 명령문만 지원되고 작동합니다.그러나 이러한 문은 패킷을 표시하거나 분류하는 데 유용하지 않습니다.예를 들어, 이러한 문을 사용하여 특정 DSCP와 일치하는 모든 패킷에서 폴리싱을 수행할 수 있습니다.그러나 이 작업은 이 문서의 범위를 벗어납니다.

(config)#class-map class-name (config-cmap)#match {access-group | input-interface | ip dscp}참고: 이 예에서는 match 명령에 대한 세 가지 옵션만 표시합니다.그러나 이 명령 프롬프트에서 더 많은 옵션을 구성할 수 있습니다.

예를 들면 다음과 같습니다.

class-map match-any TEST match access-group 101 class-map match-all TEST2 match ip precedence 6

-

-

이전에 정의한 클래스에 정책을 적용하도록 정책 맵을 구성합니다.

정책 맵에는 다음이 포함됩니다.

-

이름

-

클래스 문 집합

-

각 class 문에 대해 해당 클래스에 대해 수행해야 하는 작업

PFC1 또는 PFC2 QoS에서 지원되는 작업은 다음과 같습니다.

-

신뢰 SCP

-

신뢰 ip 우선 순위

-

신뢰 비용

-

경찰

set ip dscp 및 set ip 우선 순위 작업은 지원되지 않으므로 police 문을 사용해야 합니다.트래픽을 실제로 폴리싱하지 않고 단순히 표시하는 것을 원하지는 않으므로 모든 트래픽을 허용하는 데 정의된 폴리서를 사용합니다.따라서 높은 속도와 버스트로 폴리서를 구성합니다.예를 들어 허용되는 최대 속도 및 버스트로 폴리서를 구성할 수 있습니다.예를 들면 다음과 같습니다.

policy-map test_policy class TEST trust ip precedence class TEST2 police 4000000000 31250000 conform-action set-dscp-transmit 16 exceed-action policed-dscp-transmit

-

-

이전에 정의한 정책 맵을 하나 이상의 인터페이스에 적용하도록 서비스 정책 입력을 구성합니다.

참고: 서비스 정책은 물리적 인터페이스 또는 SVI 또는 VLAN 인터페이스에 연결할 수 있습니다.서비스 정책이 VLAN 인터페이스에 연결된 경우 해당 VLAN에 속하고 VLAN 기반 QoS에 대해 구성된 포트만 이 서비스 정책을 사용합니다.포트가 VLAN 기반 QoS에 대해 설정되지 않은 경우 포트는 여전히 기본 포트 기반 QoS를 사용하며 물리적 인터페이스에 연결된 서비스 정책만 확인합니다.

다음 예에서는 서비스 정책 test_policy를 포트 Gigabit Ethernet 1/1에 적용합니다.

(config) interface gigabitethernet 1/1 (config-if)#service-policy input test_policy

이 예에서는 QoS 관점에서 VLAN 기반 컨피그레이션이 있는 VLAN 10의 모든 포트에 서비스 정책 test_policy를 적용합니다.

(config) interface gigabitethernet 1/2 (config-if)#switchport mode access (config-if)#switchport access vlan 10 (config-if)#mls qos vlan-based (config-if)#exit (config-if)#interface vlan 10 (config-if)#service-policy input test_policy

내부 DSCP에 대한 4개의 가능한 소스

내부 DSCP는 다음 중 하나에서 파생됩니다.

-

프레임이 스위치로 들어가기 전에 설정된 기존의 수신 DSCP 값

예를 들면 trust dscp입니다.

-

IPv4 헤더에 이미 설정된 수신 IP 우선순위 비트

64개의 DSCP 값과 8개의 IP 우선순위 값만 있으므로 관리자는 스위치가 DSCP를 파생시키는 데 사용하는 매핑을 구성합니다.관리자가 맵을 구성하지 않는 경우 기본 매핑이 적용됩니다.예를 들면 신뢰 ip 우선 순위입니다.

-

프레임이 스위치로 들어가기 전에 이미 설정되어 데이터 버스 헤더에 저장되어 있는 수신 CoS 비트 또는 수신 포트의 기본 CoS에서 들어오는 프레임에 CoS가 없는 경우 받은 CoS 비트

IP 우선 순위와 마찬가지로 최대 8개의 CoS 값이 있으며 각 값은 64개의 DSCP 값 중 하나에 매핑되어야 합니다.관리자는 이 맵을 구성할 수 있습니다. 또는 스위치가 이미 있는 기본 맵을 사용할 수 있습니다.

-

서비스 정책은 내부 DSCP를 특정 값으로 설정할 수 있습니다.

이 목록의 숫자 2와 3의 경우 기본적으로 고정 매핑은 다음과 같은 방식으로 수행됩니다.

-

CoS-to-DSCP 매핑의 경우 파생된 DSCP는 CoS의 8배입니다.

-

IP 우선 순위-DSCP 매핑의 경우 파생된 DSCP는 IP 우선 순위의 8배입니다.

이 정적 매핑을 재정의하고 확인하기 위해 다음 명령을 실행할 수 있습니다.

-

mls qos map ip-prec-dscp dscp_1 dscp_2 dscp_3 dscp_4 dscp_5 dscp_6 dscp_7 dscp_8

-

mls qos map cos-dscp dscp_1 dscp_2 dscp_3 dscp_4 dscp_5 dscp_6 dscp_7 dscp_8

CoS(또는 IP 우선 순위)에 대한 매핑에 해당하는 DSCP의 첫 번째 값은 0입니다. CoS(또는 IP 우선 순위)의 두 번째 값은 1이고 패턴은 이 방식으로 계속됩니다.예를 들어 이 명령은 CoS 0이 0의 DSCP에 매핑되고 1의 CoS가 8의 DSCP에 매핑되도록 매핑을 변경합니다.

Cat65(config)#mls qos map cos-dscp 0 8 16 26 32 46 48 54 Cat65#show mls qos maps CoS-dscp map: cos: 0 1 2 3 4 5 6 7 ----------------------------------- dscp: 0 8 16 26 32 46 48 54

내부 DSCP는 어떻게 선택됩니까?

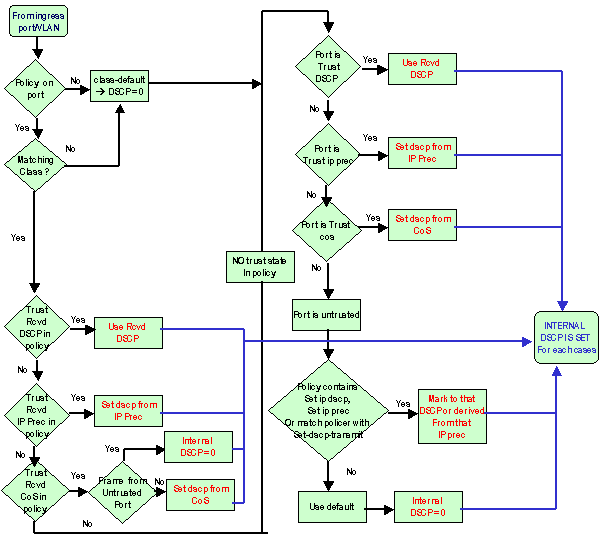

내부 DSCP는 다음 매개변수를 기준으로 선택됩니다.

-

패킷에 적용되는 QoS 정책 맵

QoS 정책 맵은 다음 규칙에 따라 결정됩니다.

-

수신 포트 또는 VLAN에 연결된 서비스 정책이 없는 경우 기본값을 사용합니다.

참고: 이 기본 작업은 내부 DSCP를 0으로 설정하는 것입니다.

-

서비스 정책이 수신 포트 또는 VLAN에 연결되어 있고 트래픽이 정책이 정의하는 클래스 중 하나와 일치하는 경우 이 항목을 사용합니다.

-

서비스 정책이 수신 포트 또는 VLAN에 연결되어 있고 트래픽이 정책이 정의하는 클래스 중 하나와 일치하지 않는 경우 기본값을 사용합니다.

-

-

포트의 신뢰 상태 및 정책 맵의 작업

포트가 특정 신뢰 상태 및 특정 표시(동시에 신뢰 작업)가 있는 정책을 가지고 있는 경우 다음 규칙이 적용됩니다.

-

정책 맵에서 폴리서별로 정의된 set ip dscp 명령 또는 DSCP는 포트가 신뢰할 수 없는 상태로 남아 있는 경우에만 적용됩니다.

포트에 신뢰 상태가 있는 경우 이 신뢰 상태는 내부 DSCP를 파생시키는 데 사용됩니다.포트 신뢰 상태는 항상 set ip dscp 명령에 우선합니다.

-

정책 맵의 trust xx 명령은 포트 신뢰 상태보다 우선합니다.

포트와 정책이 다른 신뢰 상태를 포함할 경우 정책 맵에서 오는 신뢰 상태가 고려됩니다.

-

따라서 내부 DSCP는 다음 요소에 따라 달라집니다.

-

포트 신뢰 상태

-

포트에 연결된 서비스 정책(ACL 사용)

-

기본 정책 맵

참고: 기본값은 DSCP를 0으로 재설정합니다.

-

ACL과 관련된 VLAN 기반 또는 포트 기반 여부

이 다이어그램은 구성을 기준으로 내부 DSCP를 선택하는 방법을 요약합니다.

PFC는 폴리싱을 수행할 수도 있습니다.결국 내부 DSCP가 축소될 수 있습니다.폴리싱에 대한 자세한 내용은 Catalyst 6500/6000 Series 스위치의 QoS 폴리싱을 참조하십시오.

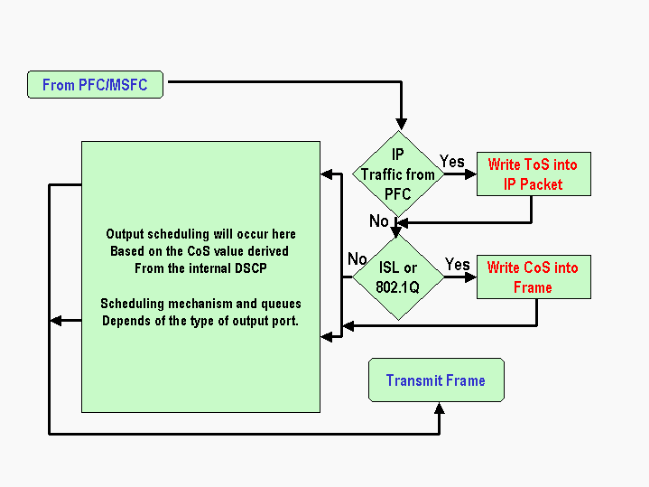

출력 포트 처리

분류를 변경하기 위해 이그레스 포트 레벨에서 아무것도 할 수 없습니다.그러나 다음 규칙을 기준으로 패킷을 표시합니다.

-

패킷이 IPv4 패킷인 경우 스위칭 엔진이 할당한 내부 DSCP를 IPv4 헤더의 ToS 바이트에 복사합니다.

-

출력 포트가 ISL 또는 dot1q 캡슐화에 대해 구성된 경우 내부 DSCP에서 파생된 CoS를 사용합니다.ISL 또는 dot1q 프레임의 CoS 를 복사합니다.

참고: CoS는 정적에 따라 내부 DSCP에서 파생됩니다.고정 을 구성하려면 다음 명령을 실행합니다.

Router(config)#mls qos map dscp-cos dscp1 [dscp2 [dscp3 [dscp4 [dscp5 [dscp6 [dscp7 [dscp8]]]]]]] to cos_value !--- Note: This command should be on one line.

기본 컨피그레이션이 여기에 나타납니다.기본적으로 CoS는 DSCP의 정수 부분으로 8로 나누어집니다.매핑을 보고 확인하려면 다음 명령을 실행합니다.

cat6k#show mls qos maps

...

Dscp-cos map: (dscp= d1d2)

d1 : d2 0 1 2 3 4 5 6 7 8 9

-------------------------------------

0 : 00 00 00 00 00 00 00 00 01 01

1 : 01 01 01 01 01 01 02 02 02 02

2 : 02 02 02 02 03 03 03 03 03 03

3 : 03 03 04 04 04 04 04 04 04 04

4 : 05 05 05 05 05 05 05 05 06 06

5 : 06 06 06 06 06 06 07 07 07 07

6 : 07 07 07 07

이 매핑을 변경하려면 일반 컨피그레이션 모드에서 이 configuration 명령을 실행합니다.

mls qos map dscp-cos 0 1 2 3 4 5 6 7 to 0 mls qos map dscp-cos 8 9 10 11 12 13 14 15 to 1 mls qos map dscp-cos 16 17 18 19 20 21 22 23 to 2 ...

DSCP가 IP 헤더에 기록되고 CoS가 DSCP에서 파생된 후 패킷은 CoS를 기반으로 출력 스케줄링을 위해 출력 대기열 중 하나로 전송됩니다.이는 패킷이 dot1q 또는 ISL이 아닌 경우에도 발생합니다.출력 대기열 예약에 대한 자세한 내용은 Cisco IOS System Software를 실행하는 Catalyst 6500/6000 Series 스위치의 QoS 출력 예약을 참조하십시오.

이 다이어그램은 출력 포트의 마킹과 관련된 패킷 처리를 요약한 것입니다.

메모 및 제한 사항

기본 ACL

기본 ACL에서는 "dscp 0"을 classification 키워드로 사용합니다.QoS가 활성화된 경우, 신뢰할 수 없는 포트를 통해 스위치로 진입하고 서비스 정책 엔트리에 도달하지 않은 모든 트래픽은 DSCP 0으로 표시됩니다.현재 Cisco IOS Software에서는 기본 ACL을 변경할 수 없습니다.

참고: Catalyst OS(CatOS) 소프트웨어에서 이 기본 동작을 구성하고 변경할 수 있습니다.자세한 내용은 CatOS 소프트웨어를 실행하는 Catalyst 6500/6000 Series 스위치의 QoS 분류 및 마킹의 기본 ACL 섹션을 참조하십시오.

WS-X61xx, WS-X6248-xx, WS-X6224-xx 및 WS-X6348-xx 라인 카드의 제한 사항

이 섹션에서는 다음 라인 카드에만 적용됩니다.

-

WS-X6224-100FX-MT:Catalyst 6000 24-Port 100 FX Multimode

-

WS-X6248-RJ-45:Catalyst 6000 48-Port 10/100 RJ-45 Module

-

WS-X6248-전화:Catalyst 6000 48-Port 10/100 Telco Module

-

WS-X6248A-RJ-45:Catalyst 6000 48-Port 10/100, Enhanced QoS

-

WS-X6248A-전화:Catalyst 6000 48-Port 10/100, Enhanced QoS

-

WS-X6324-100FX-MM:Catalyst 6000 24-Port 100 FX, Enhanced QoS, MT

-

WS-X6324-100FX-SM:Catalyst 6000 24-Port 100 FX, Enhanced QoS, MT

-

WS-X6348-RJ-45:Catalyst 6000 48-Port 10/100, Enhanced QoS

-

WS-X6348-RJ21V:Catalyst 6000 48-Port 10/100, Inline Power

-

WS-X6348-RJ45V:Catalyst 6000 48-Port 10/100, Enhanced QoS, Inline Power

-

WS-X6148-RJ21V:Catalyst 6500 48-Port 10/100 Inline Power

-

WS-X6148-RJ45V:Catalyst 6500 48-Port 10/100 Inline Power

이러한 라인 카드에는 제한이 있습니다.포트 레벨에서 다음 키워드 중 하나를 사용하여 신뢰 상태를 구성할 수 없습니다.

-

신뢰 DSCP

-

트러스트 IPC

-

신뢰 비용

신뢰할 수 없는 상태만 사용할 수 있습니다.이러한 포트 중 하나에서 신뢰 상태를 구성하려는 시도는 다음 경고 메시지 중 하나를 표시합니다.

Tank(config-if)#mls qos trust ?

extend extend keyword

Tank(config-if)#mls qos trust

% Incomplete command.

Tank(config-if)#mls qos trust cos

^

% Invalid input detected at '^' marker.

Tank(config-if)#mls qos trust ip-pre

^

% Invalid input detected at '^' marker.

신뢰 프레임이 이러한 라인 카드에 들어오도록 하려면 포트 또는 VLAN에 서비스 정책을 연결해야 합니다.케이스 1의 방법을 사용합니다.이 문서의 가장자리 섹션에서 표시합니다.

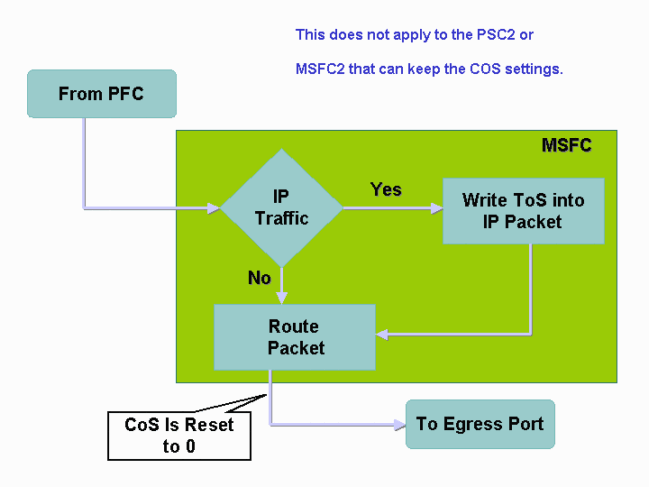

Supervisor Engine 1A/PFC의 MSFC1 또는 MSFC2에서 오는 패킷

MSFC1 또는 MSFC2에서 오는 모든 패킷에는 CoS가 0입니다. 패킷은 소프트웨어 라우팅 패킷 또는 MSFC에서 문제를 일으키는 패킷일 수 있습니다.PFC는 MSFC에서 오는 모든 패킷의 CoS를 재설정하기 때문에 PFC의 제한 사항입니다.DSCP 및 IP 우선 순위는 계속 유지됩니다.PFC2에는 이 제한이 없습니다.PFC2의 기존 CoS는 패킷의 IP 우선 순위와 같습니다.

분류 요약

이 섹션의 테이블은 다음 분류를 기준으로 결과를 나타내는 DSCP를 보여줍니다.

-

수신 포트 트러스트 상태

-

적용된 ACL 내의 classification 키워드

이 표에서는 WS-X62xx 및 WS-X63xx를 제외한 모든 포트에 대한 일반적인 요약을 제공합니다.

| 정책 맵 키워드 | set-ip-dscp xx 또는 set-dscp-transmit xx | 신뢰 DSCP | 트러스트 IPC | 신뢰 비용 |

|---|---|---|---|---|

| 포트 신뢰 상태 | ||||

| 신뢰 | xx1 | Rx2 DSCP | Rx ipprec에서 파생됨 | 0 |

| 신뢰 DSCP | Rx DSCP | Rx DSCP | Rx ipprec에서 파생됨 | Rx CoS 또는 포트 CoS에서 파생됨 |

| 트러스트 IPC | Rx ipprec에서 파생됨 | Rx DSCP | Rx ipprec에서 파생됨 | Rx CoS 또는 포트 CoS에서 파생됨 |

| 신뢰 비용 | Rx CoS 또는 포트 CoS에서 파생됨 | Rx DSCP | Rx ipprec에서 파생됨 | Rx CoS 또는 포트 CoS에서 파생됨 |

1 프레임 표시를 새로 만드는 유일한 방법입니다.

2 Rx = 수신

이 표에서는 WS-X61xx, WS-X62xx 및 WS-X63xx 포트에 대한 요약을 제공합니다.

| 정책 맵 키워드 | set-ip-dscp xx 또는 set-dscp-transmit xx | 신뢰 DSCP | 트러스트 IPC | 신뢰 비용 |

|---|---|---|---|---|

| 포트 신뢰 상태 | ||||

| 신뢰 | xx | Rx DSCP | Rx ipprec에서 파생됨 | 0 |

| 신뢰 DSCP | 지원되지 않음 | 지원되지 않음 | 지원되지 않음 | 지원되지 않음 |

| 트러스트 IPC | 지원되지 않음 | 지원되지 않음 | 지원되지 않음 | 지원되지 않음 |

| 신뢰 비용 | 지원되지 않음 | 지원되지 않음 | 지원되지 않음 | 지원되지 않음 |

구성 모니터링 및 확인

포트 컨피그레이션 확인

포트 설정과 컨피그레이션을 확인하려면 show queuing interface interface-id 명령을 실행합니다.

이 명령을 실행할 때 다음과 같은 분류 매개변수를 확인할 수 있습니다.

-

포트 기반 또는 VLAN 기반

-

트러스트 포트 유형

-

포트에 연결된 ACL

다음은 이 명령 출력의 예입니다.분류와 관련된 중요한 필드는 굵은 글꼴로 표시됩니다.

6500#show queuing interface gigabitethernet 3/2 Interface GigabitEthernet3/2 queuing strategy: Weighted Round-Robin Port QoS is enabled Trust state: trust COS Default COS is 0 Transmit queues [type = 1p2q2t]:

출력에서는 이 특정 포트의 컨피그레이션이 포트 레벨의 신뢰 cos와 함께 있음을 보여줍니다.또한 기본 포트 CoS는 0입니다.

정의된 클래스 확인

정의된 클래스를 확인하려면 show class-map 명령을 실행합니다.예를 들면 다음과 같습니다.

Boris#show class-map Class Map match-all test (id 3) Match access-group 112 Class Map match-any class-default (id 0) Match any Class Map match-all voice (id 4)

인터페이스에 적용되는 정책 맵을 확인합니다.

이전 명령에서 적용 및 표시되는 정책 맵을 확인하려면 다음 명령을 실행합니다.

-

show mls qos ip interface interface-id

-

show policy-map interface interface-id

다음은 다음 명령 문제의 출력 샘플입니다.

Boris#show mls qos ip gigabitethernet 1/1 [In] Default. [Out] Default. QoS Summary [IP]: (* - shared aggregates, Mod - switch module) Int Mod Dir Class-map DSCP AgId Trust FlId AgForward-Pk AgPoliced-k ---------------------------------------------------------------------- Gi1/1 1 In TEST 0 0* No 0 1242120099 0

참고: 분류와 관련된 다음 필드를 살펴볼 수 있습니다.

-

Class-map - 이 인터페이스에 연결된 서비스 정책에 어떤 클래스가 연결되어 있는지 알려줍니다.

-

Trust(신뢰) - 해당 클래스의 경찰 작업에 trust 명령이 포함되는지 여부 및 클래스에서 신뢰할 수 있는 명령이 포함되어 있는지 알려줍니다.

-

DSCP - 해당 클래스를 강타한 패킷에 대해 전송되는 DSCP를 알려줍니다.

Tank#show policy-map interface fastethernet 4/4

FastEthernet4/4

service-policy input: TEST_aggre2

class-map: Test_marking (match-all)

27315332 packets

5 minute offered rate 25726 pps

match: access-group 101

police :

10000000 bps 10000 limit 10000 extended limit

aggregate-forwarded 20155529 packets action: transmit

exceeded 7159803 packets action: drop

aggregate-forward 19498 pps exceed 6926 pps

샘플 사례 연구

이 섹션에서는 네트워크에 나타날 수 있는 일반적인 사례의 샘플 컨피그레이션을 제공합니다.

사례 1:에지에서 표시

액세스 스위치로 사용되는 Catalyst 6000을 구성한다고 가정합니다.많은 사용자가 WS-X6348 라인 카드(10/100Mbps)인 스위치 슬롯 2에 연결합니다. 사용자는 다음을 전송할 수 있습니다.

-

일반 데이터 트래픽 - 이 트래픽은 항상 VLAN 100에 있으며 DSCP가 0이어야 합니다.

-

IP 전화의 음성 트래픽 - 이 트래픽은 항상 음성 보조 VLAN 101에 있으며 DSCP가 46이어야 합니다.

-

미션 크리티컬 애플리케이션 트래픽 - 이 트래픽은 VLAN 100에서도 제공되며 서버 10.10.10.20으로 전송됩니다. 이 트래픽은 DSCP를 32로 가져와야 합니다.

애플리케이션에서 이 트래픽을 표시하지 않습니다.따라서 포트를 신뢰할 수 없는 상태로 두고 특정 ACL을 구성하여 트래픽을 분류합니다.하나의 ACL이 VLAN 100에 적용되고 하나의 ACL이 VLAN 101에 적용됩니다. 또한 모든 포트를 VLAN 기반으로 구성해야 합니다.다음과 같은 구성 결과를 보여줍니다.

Boris(config)#mls qos Boris(config)#interface range fastethernet 2/1-48 Boris(config-if)#mls qos vlan-based Boris(config-if)#exit Boris(config)#ip access-list extended Mission_critical Boris(config-ext-nacl)#permit ip any host 10.10.10.20 Boris(config)#ip access-list extended Voice_traffic Boris(config-ext-nacl)#permit ip any any Boris(config)#class-map voice Boris(config-cmap)#match access-group Voice_traffic Boris(config)#class-map Critical Boris(config-cmap)#match access-group Mission_critical Boris(config)#policy-map Voice_vlan Boris(config-pmap)#class voice Boris(config-pmap-c)#set ip dscp 46 Boris(config)#policy-map Data_vlan Boris(config-pmap)#class Critical Boris(config-pmap-c)#set ip dscp 32 Boris(config)#interface vlan 100 Boris(config-if)#service-policy input Data_vlan Boris(config)#interface vlan 101 Boris(config-if)#service-policy input Voice_vlan

사례 2:기가비트 이더넷 인터페이스만 사용하여 코어 신뢰

슬롯 1과 슬롯 2에 기가비트 이더넷 인터페이스만 사용하여 코어 Catalyst 6000을 구성한다고 가정합니다. 액세스 스위치는 이전에 트래픽을 올바르게 표시했습니다.따라서 리마킹을 할 필요가 없습니다.그러나 코어 스위치가 수신 DSCP를 신뢰하는지 확인해야 합니다.모든 포트가 trust-dscp로 표시되므로 이 경우는 더 쉽습니다.

6k(config)#mls qos 6k(config)#interface range gigabitethernet 1/1-2 , gigabitethernet 2/1-2 6k(config-if)#mls qos trust dscp

피드백

피드백