소개

이 문서에서는 CA(Certificate Authority) 서명 인증서가 Cisco Unified Application Server의 기존 CSR(Certificate Signing Request)과 일치하는지 여부를 식별하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

X.509/CSR에 대해 알고 있는 것이 좋습니다.

사용되는 구성 요소

이 문서는 특정 소프트웨어 및 하드웨어 버전으로 한정되지 않습니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다.이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다.현재 네트워크가 작동 중인 경우, 모든 명령어의 잠재적인 영향을 미리 숙지하시기 바랍니다.

관련 제품

이 문서는 다음과 같은 하드웨어 및 소프트웨어 버전과 함께 사용할 수도 있습니다.

- Cisco CUCM(Unified Communications Manager)

- Cisco Unified IM and Presence

- Cisco Unified Unity Connection

- CUIS

- Cisco 환경

- Cisco UCCX(Unified Contact Center Express)

배경 정보

인증 요청은 인증을 요청하는 엔티티에서 총서명하는 고유 이름, 공개 키 및 선택적 특성 집합으로 구성됩니다.인증 요청은 요청을 X.509 공개 키 인증서로 변환하는 인증 기관에 전송됩니다.인증 기관에서 새로 서명된 인증서를 반환하는 형식은 이 문서의 범위를 벗어납니다. PKCS #7 메시지가 있을 수 있습니다(RFC:2986).

Cisco Communications Manager 인증서 관리

속성 집합을 포함하려는 의도는 두 가지입니다.

- 지정된 엔티티에 대한 다른 정보 또는 엔티티가 나중에 인증서 취소를 요청할 수 있는 챌린지 비밀번호를 제공하기 위해.

- X.509 인증서에 포함할 특성을 제공합니다.현재 UC(Unified Communications) 서버는 챌린지 비밀번호를 지원하지 않습니다.

현재 Cisco UC 서버에는 다음 표와 같이 CSR에서 이러한 특성이 필요합니다.

| 정보 |

설명 |

| 조직 단위 |

조직 단위 |

| 조직 이름 |

조직 이름 |

| 구 |

조직 위치 |

| 주 |

조직 상태 |

| 국가 |

국가 코드를 변경할 수 없습니다. |

| 대체 호스트 이름 |

대체 호스트 이름 |

문제

UC를 지원할 때 CA 서명 인증서를 UC 서버에 업로드하지 못하는 경우가 많습니다.서명된 인증서를 생성하기 위해 CSR을 사용한 사용자가 아니므로 서명된 인증서를 생성할 때 발생한 사항을 항상 확인할 수는 없습니다.대부분의 경우 새 인증서를 다시 서명하는 데 24시간 이상이 걸립니다.CUCM과 같은 UC 서버에는 인증서 업로드가 실패하는 이유를 파악하는 데 도움이 되는 자세한 로그/추적이 없으며 오류 메시지만 제공합니다.이 문서는 UC 서버든 CA 문제든 문제를 좁히고자 합니다.

CUCM에서 CA 서명 인증서에 대한 일반 사례

CUCM은 Cisco Unified Communications Operating System Certificate Manager GUI에서 액세스할 수 있는 PKCS#10 CSR 메커니즘을 사용하여 서드파티 CA와의 통합을 지원합니다.현재 서드파티 CA를 사용하는 고객은 Cisco CallManager, CAPF, IPSec 및 Tomcat용 인증서를 발급하려면 CSR 메커니즘을 사용해야 합니다.

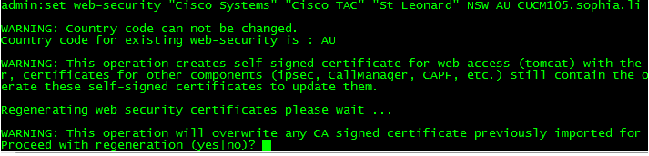

1단계. CSR을 생성하기 전에 ID를 변경합니다.

CSR을 생성하기 위해 CUCM 서버의 ID는 이 이미지에 표시된 대로 명령 집합 웹 보안을 사용하여 수정할 수 있습니다.

위 필드에 공간이 있는 경우 이미지에 표시된 대로 명령을 실행하려면 ""를 사용합니다.

2단계. 이미지에 표시된 대로 CSR을 생성합니다.

3단계. CSR을 다운로드하고 이미지에 표시된 대로 CA에서 서명합니다.

4단계. CA 서명 인증서를 서버에 업로드합니다.

CSR이 생성되고 인증서가 서명되고 "인증서 읽기 오류"(이 이미지에 표시됨)라는 오류 메시지와 함께 업로드하지 못한 경우 CSR이 재생성되었는지 또는 서명된 인증서 자체가 문제의 원인인지 확인해야 합니다.

CSR이 재생성되었는지 또는 서명된 인증서 자체가 문제의 원인인지 확인하는 세 가지 방법이 있습니다.

해결 방법 1. 루트(또는 linux)에서 OpenSSL 명령 사용

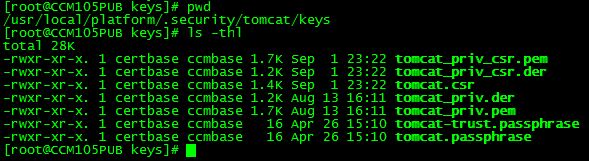

1단계. 루트에 로그인하고 이미지에 표시된 대로 폴더로 이동합니다.

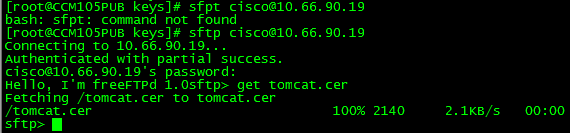

2단계. 서명된 인증서를 SFTP(Secure FTP)를 사용하여 동일한 폴더에 복사합니다. SFTP 서버를 설정할 수 없는 경우 TFTP 폴더의 업로드는 이미지에 표시된 대로 CUCM에 인증서를 가져올 수도 있습니다.

3. 이미지에 표시된 대로 CSR의 MD5와 서명된 인증서를 확인합니다.

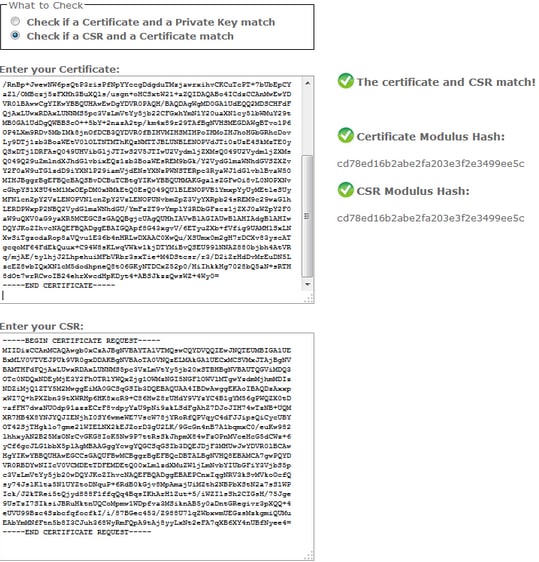

해결 방법 2. 인터넷에서 SSL 인증서 키 매처 사용

솔루션 3. 인터넷에서 CSR 디코더의 콘텐츠를 비교합니다.

1단계. 이 이미지에 표시된 대로 각각에 대한 세션 인증서 세부 정보를 복사합니다.

2단계. 이 이미지에 표시된 대로 Notepad++와 같은 도구에서 Compare 플러그인과 비교합니다.