소개

이 문서에서는 CUCM(Cisco Unified Communications Manager)용 CAPF(Certificate Authority Proxy Function) Online 기능을 통한 자동 인증서 등록 및 갱신에 대해 설명합니다.

기고자: Michael Mendoza, Cisco TAC 엔지니어

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- Cisco Unified Communications Manager

- X.509 인증서

- Windows 서버

- Windows AD(Active Directory)

- Windows 인터넷 정보 서비스(IIS)

- NT(신기술) NTLM(LAN Manager) 인증

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- CUCM 버전 12.5.1.10000-22

- Windows Server 2012 R2

- IP Phone CP-8865 / 펌웨어: SIP 12-1-1SR1-4 및 12-5-1SR2.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

이 문서에서는 추가 연구를 위한 기능 및 관련 리소스의 구성을 다룹니다.

서버 시간 및 날짜 확인

Windows 서버가 서버의 루트 CA(Certificate Authority) 인증서뿐만 아니라 서버에서 발급한 인증서의 유효 시간에 영향을 미치므로 올바른 날짜, 시간 및 표준 시간대를 구성했는지 확인합니다.

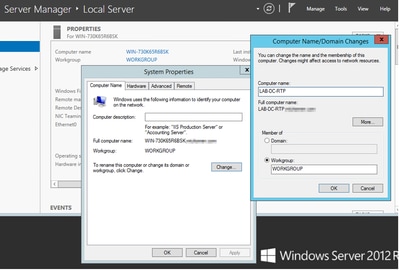

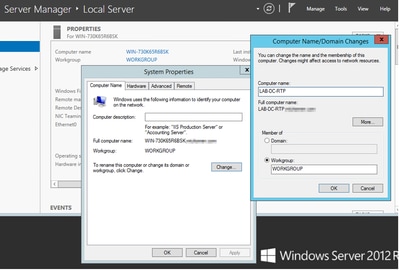

업데이트 서버 컴퓨터 이름

기본적으로 서버의 컴퓨터 이름에는 WIN-730K65R6BSK와 같은 임의의 이름이 있습니다. AD 도메인 서비스를 활성화하기 전에 먼저 서버의 컴퓨터 이름을 설치 종료 시까지 서버의 호스트 이름 및 루트 CA 발급자 이름으로 업데이트해야 합니다. 그렇지 않으면 AD 서비스를 설치한 후 이를 변경하는 데 많은 추가 단계가 필요합니다.

- Local Server(로컬 서버)로 이동하여 Computer name(컴퓨터 이름)을 선택하여 System Properties(시스템 속성)를 엽니다

- 변경 단추를 선택하고 새 컴퓨터 이름을 입력합니다.

- 변경 내용을 적용하려면 서버를 다시 시작하십시오.

구성

AD 서비스, 사용자 및 인증서 템플릿

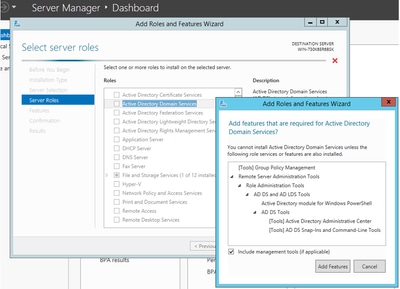

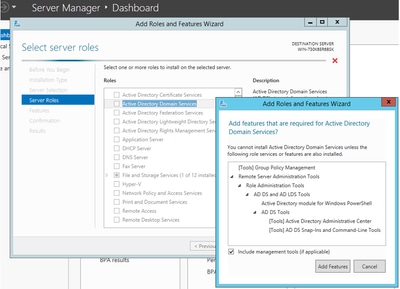

Active Directory 서비스 활성화 및 구성

- 서버 관리자에서 [역할 및 기능 추가] 옵션을 선택하고 역할 기반 또는 기능 기반 설치를 선택한 다음 풀에서 서버를 선택한 다음(풀에는 하나만 있어야 함) Active Directory 도메인 서비스를 선택합니다.

- 다음 단추를 계속 선택한 다음 설치

- 설치가 완료되면 닫기 단추를 선택합니다

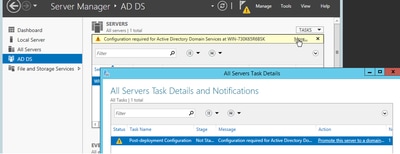

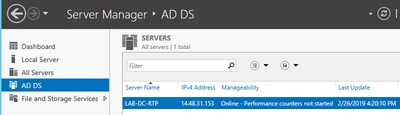

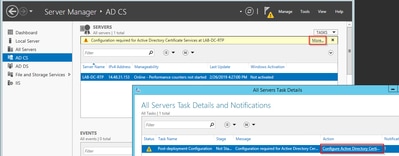

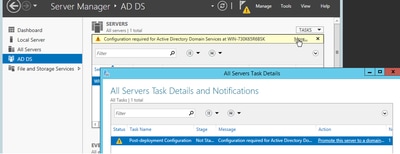

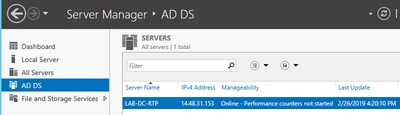

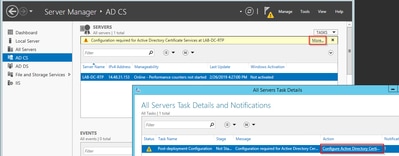

- 서버 관리자 > AD DS 아래에 Active Directory 도메인 서비스에 필요한 구성 이라는 제목의 경고 탭이 나타납니다. 다른 링크를 선택한 다음 사용 가능한 작업을 선택하여 설치 마법사를 시작합니다.

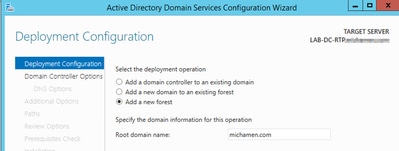

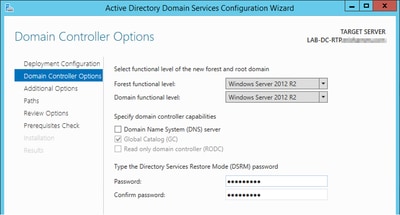

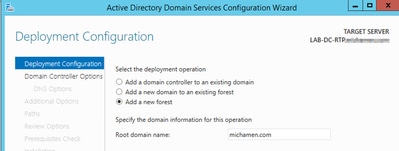

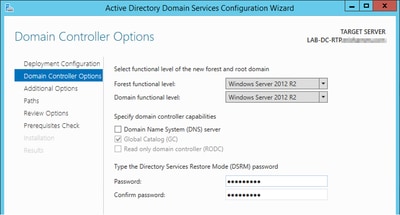

- 도메인 설정 마법사의 프롬프트에 따라 원하는 루트 도메인 이름(이 실습에 michamen.com 사용)을 사용하여 새 포리스트를 추가하고 사용 가능한 경우 DNS 확인란의 선택을 취소하고 DSRM 암호(이 실습에 C1sc0123 사용)를 정의합니다.

- NetBIOS 도메인 이름을 지정해야 합니다(이 실습에서 MICHAMEN1에 사용됨).

- 마법사를 따라 완료합니다. 그런 다음 서버가 재부팅되어 설치를 완료합니다.

- 다음에 로그인할 때 새 도메인 이름을 지정해야 합니다. 예: MICHAMEN1\Administrator.

인증서 서비스 활성화 및 구성

- 서버 관리자에서 역할 및 기능 추가를 선택합니다

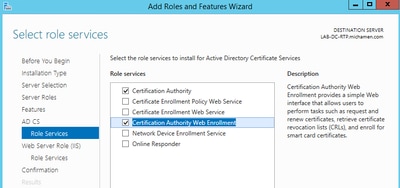

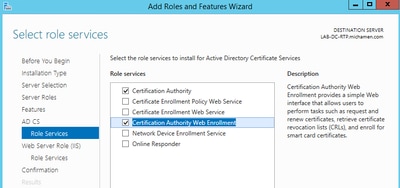

- Active Directory Certificate Services(Active Directory 인증서 서비스)를 선택하고 프롬프트에 따라 필요한 기능을 추가합니다(사용 가능한 모든 기능은 이 실습에 대해 활성화된 역할 서비스에서 선택됨).

- Role Services의 경우 인증 기관 웹 등록 확인

- 경고 탭은 서버 관리자 >AD DS 아래에 Active Directory 인증서 서비스에 필요한 구성 이라는 제목으로 나타나야 합니다. more 링크를 선택한 다음 사용 가능한 작업을 선택하십시오.

- AD-CS 설치 후 구성 마법사에서 다음 단계를 진행합니다.

- 인증 기관 및 인증 기관 웹 등록 역할 선택

- 옵션이 있는 Enterprise CA를 선택합니다.

- 루트 CA

- 새 개인 키 만들기

- 개인 키 사용 - SHA1(기본 설정 포함)

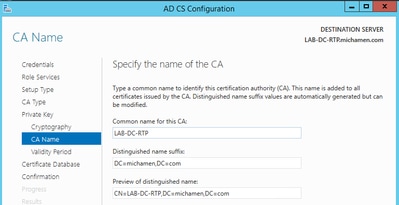

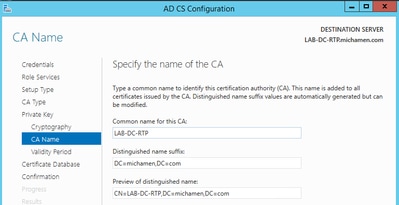

- CA의 Common Name(공통 이름)을 설정합니다(서버의 호스트 이름과 일치해야 함).

- 5년(원하는 경우 이상)으로 유효 기간 설정

- 마법사의 나머지 부분에서 다음 단추를 선택합니다.

CiscoRA용 인증서 템플릿 생성

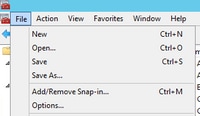

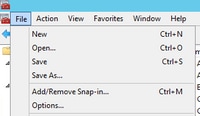

- MMC를 엽니다. Windows 시작 로고를 선택하고 실행에서 mmc를 입력합니다

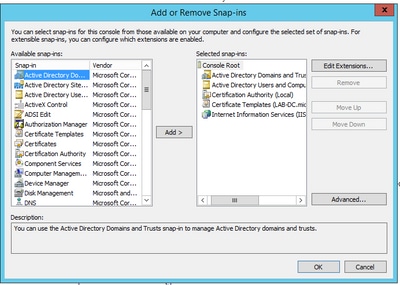

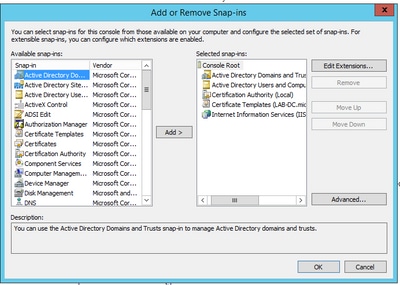

- MMC 창을 열고 후속 스냅인(컨피그레이션의 다른 지점에서 사용됨)을 추가한 다음 OK(확인)를 선택합니다.

- File(파일) > Save(저장)를 선택하고 빠른 재액세스를 위해 이 콘솔 세션을 데스크톱에 저장합니다.

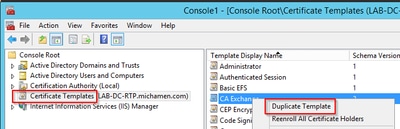

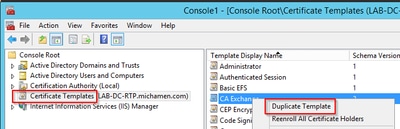

- 스냅인에서 인증서 템플릿을 선택합니다

- 템플릿(사용 가능한 경우 "루트 인증 기관" 템플릿)을 생성하거나 복제하고 이름을 CiscoRA로 지정합니다

- 템플릿을 수정합니다. 마우스 오른쪽 단추로 클릭하고 속성을 선택합니다.

- 일반 탭을 선택하고 유효 기간을 20년(또는 원하는 경우 다른 값)으로 설정합니다. 이 탭에서 템플릿의 "표시 이름" 및 "이름" 값이 일치하는지 확인합니다

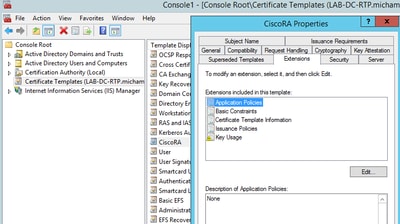

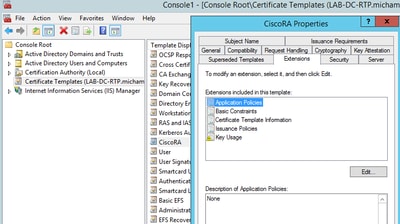

- Extensions(확장) 탭을 선택하고 Application Policies(애플리케이션 정책)를 선택한 다음 Edit(수정)를 선택합니다

- 표시되는 창에 표시된 정책을 모두 제거합니다.

- Subject Name(주체 이름) 탭을 선택하고 Supply in Request(요청에서 공급) 라디오 버튼을 선택합니다

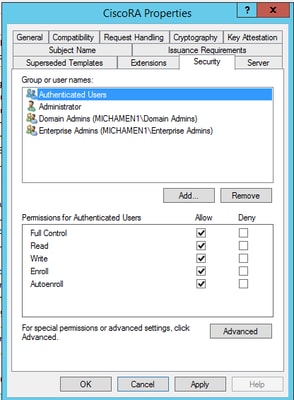

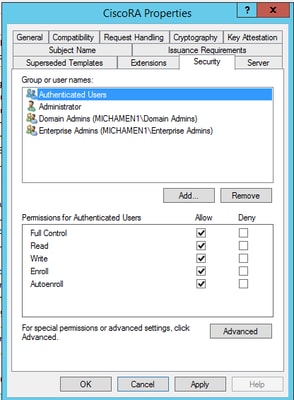

- 보안 탭을 선택하고 표시된 모든 그룹/사용자 이름에 대한 모든 권한을 부여합니다

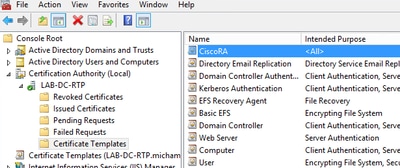

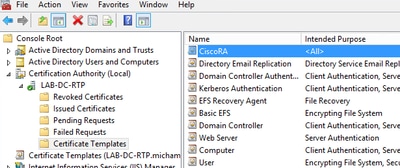

인증서 템플릿을 발급할 수 있도록 설정

- MMC 스냅인에서 Certification Authority(인증 기관)를 선택하고 폴더 트리를 확장하여 Certificate Templates(인증서 템플릿) 폴더를 찾습니다

- Name(이름) 및 Intended Purpose(목적)가 포함된 프레임의 공백을 마우스 오른쪽 단추로 클릭합니다.

- 발급할 새 및 인증서 템플릿 선택

- 새로 만들고 편집한 CiscoRA 템플릿을 선택합니다

Active Directory CiscoRA 계정 생성

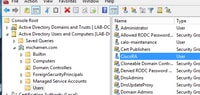

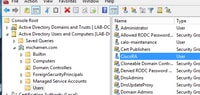

- MMC 스냅인으로 이동하여 Active Directory 사용자 및 컴퓨터를 선택합니다

- 맨 왼쪽 창의 트리에서 Users 폴더를 선택합니다

- 이름, 유형 및 설명이 포함된 프레임의 공백을 마우스 오른쪽 단추로 클릭합니다

- 새 및 사용자 선택

- 사용자 이름/비밀번호로 CiscoRA 계정(이 실습에 대해 ciscora/Cisco123이 사용됨)을 생성하고 표시된 경우 Password never expires(비밀번호가 만료되지 않음) 확인란을 선택합니다

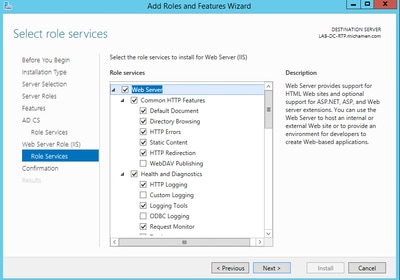

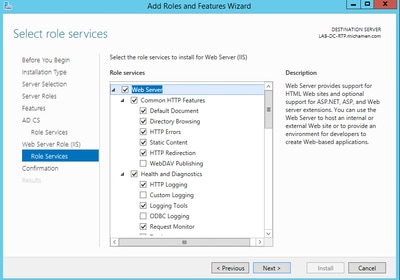

IIS 인증 및 SSL 바인딩 컨피그레이션

사용 NTLM 인증

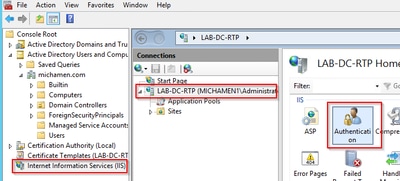

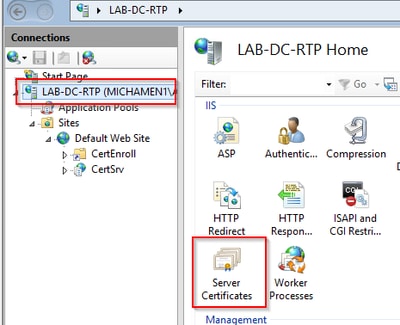

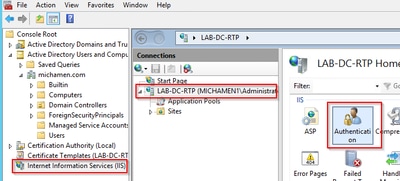

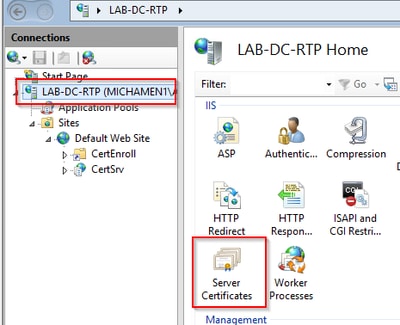

- MMC 스냅인으로 이동하고 IIS(인터넷 정보 서비스) 관리자 스냅인 아래에서 서버 이름을 선택합니다

- 기능 목록이 다음 프레임에 표시됩니다. 인증 기능 아이콘 을 두 번 클릭합니다

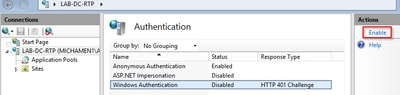

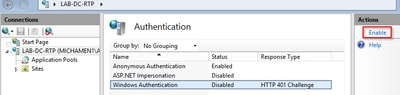

- Windows Authentication을 강조 표시하고 Actions(작업) 프레임(오른쪽 창)에서 Enable(활성화) 옵션을 선택합니다

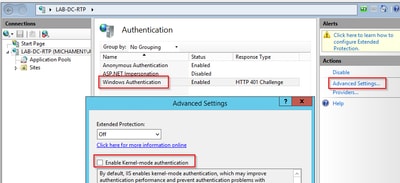

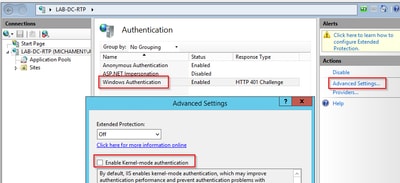

- Actions(작업) 창에 Advanced Settings(고급 설정) 옵션이 표시됩니다. 이 옵션을 선택하고 Enable Kernel-mode authentication(커널 모드 인증 활성화)의 선택을 취소합니다

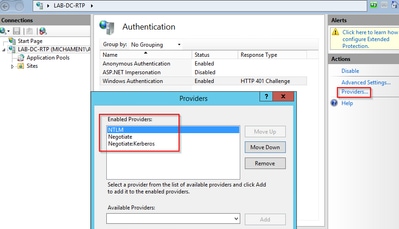

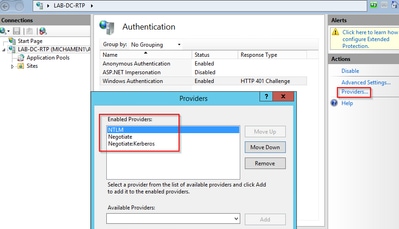

- Providers(사업자)를 선택하고 NTML을 선택한 다음 Negotiate(협상)를 순서대로 지정합니다.

웹 서버에 대한 ID 인증서 생성

그렇지 않은 경우, 웹 서버의 인증서가 자체 서명된 경우 CiscoRA에서 연결할 수 없기 때문에 CA에서 서명한 웹 서비스에 대한 인증서 및 ID 인증서를 생성해야 합니다.

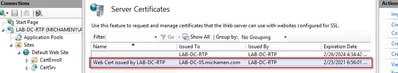

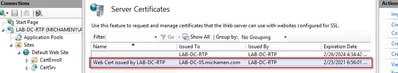

- IIS 스냅인에서 웹 서버를 선택하고 서버 인증서 기능 아이콘을 두 번 클릭합니다.

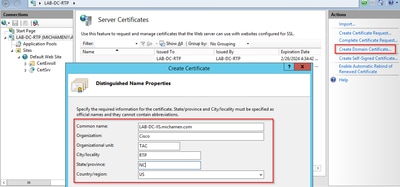

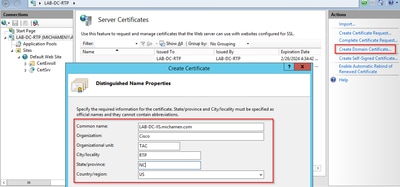

- 기본적으로 여기에 나열된 인증서 하나가 표시됩니다. 이는 자체 서명 루트 CA 인증서입니다. Actions(작업) 메뉴에서 Create Domain Certificate(도메인 인증서 생성) 옵션을 선택합니다. 새 인증서를 만들기 위해 구성 마법사에 값을 입력 합니다. 일반 이름이 확인 가능한 FQDN(Fully Qualified Domain Name)인지 확인한 후 다음을 선택합니다.

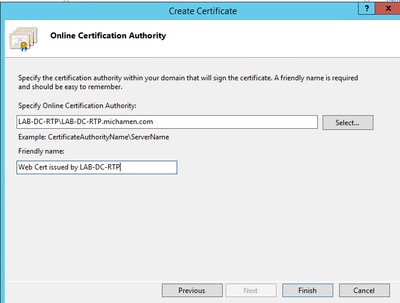

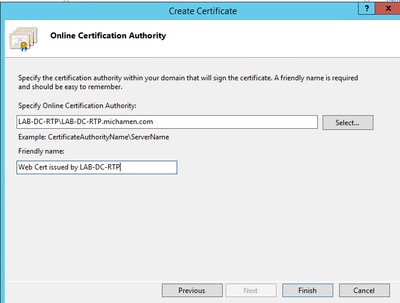

- 발급자가 될 루트 CA의 인증서를 선택하고 Finish(마침)를 선택합니다.

- CA 인증서 및 웹 서버의 ID 인증서가 모두 표시됩니다.

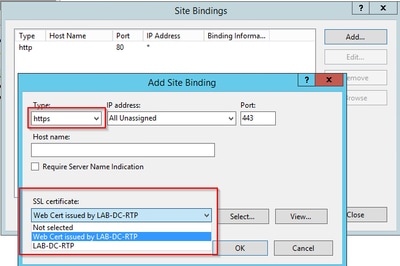

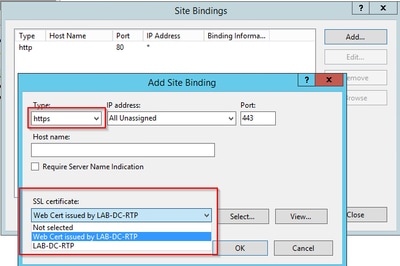

웹 서버 SSL 바인딩

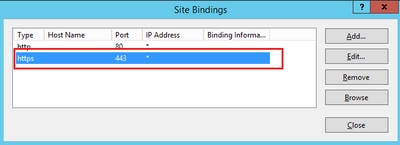

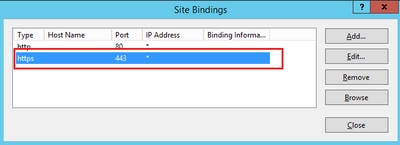

- 트리 보기에서 사이트를 선택하고(기본 웹 사이트를 사용하거나 특정 사이트로 좀 더 세분화할 수 있음) 작업 창에서 바인딩을 선택합니다. 웹 사이트에 대한 바인딩을 생성, 편집 및 삭제할 수 있는 바인딩 편집기가 나타납니다. 사이트에 새 SSL 바인딩을 추가하려면 Add를 선택합니다.

- 새 바인딩의 기본 설정은 포트 80에서 HTTP로 설정됩니다. Type 드롭다운 목록에서 https를 선택합니다. SSL Certificate 드롭다운 목록에서 이전 섹션에서 생성한 자체 서명 인증서를 선택한 다음 OK를 선택합니다.

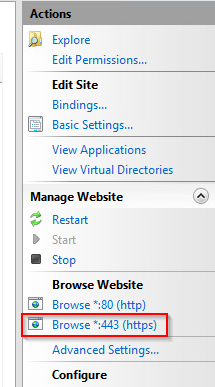

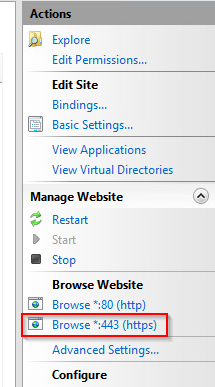

- 이제 사이트에 새 SSL 바인딩이 있으며, 메뉴에서 Browse *:443 (https) 옵션을 선택하여 작동하는지 확인하고 기본 IIS 웹 페이지에서 HTTPS를 사용하는지 확인합니다.

- 구성을 변경한 후 IIS 서비스를 다시 시작해야 합니다. Actions(작업) 창에서 Restart(재시작) 옵션을 사용합니다.

CUCM 컨피그레이션

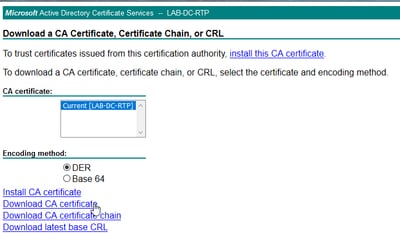

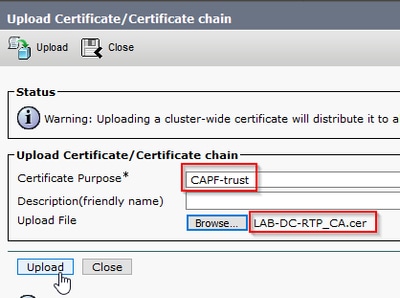

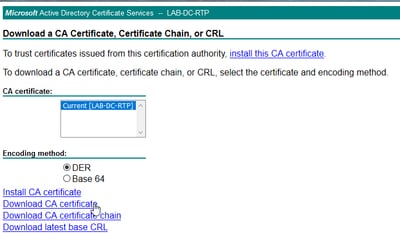

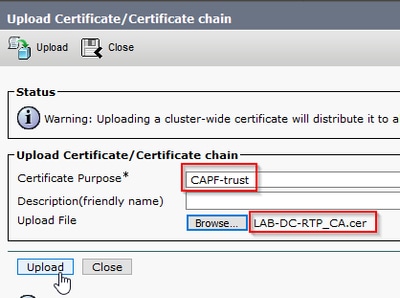

- OS Administration(OS 관리) 페이지에서 Security(보안) > Certificate Management(인증서 관리)로 이동하고 Upload Certificate/Certificate chain(인증서/인증서 체인 업로드) 버튼을 선택하여 용도가 CAPF-trust로 설정된 CA 인증서를 업로드합니다.

... 엔드포인트에 대해 보안 신호 암호화가 활성화(또는 활성화)된 경우(클러스터가 혼합 모드일 가능성이 높은 경우)에 필요하므로 이 시점에서 CallManager-trust와 동일한 CA 인증서를 업로드하는 것이 좋습니다.

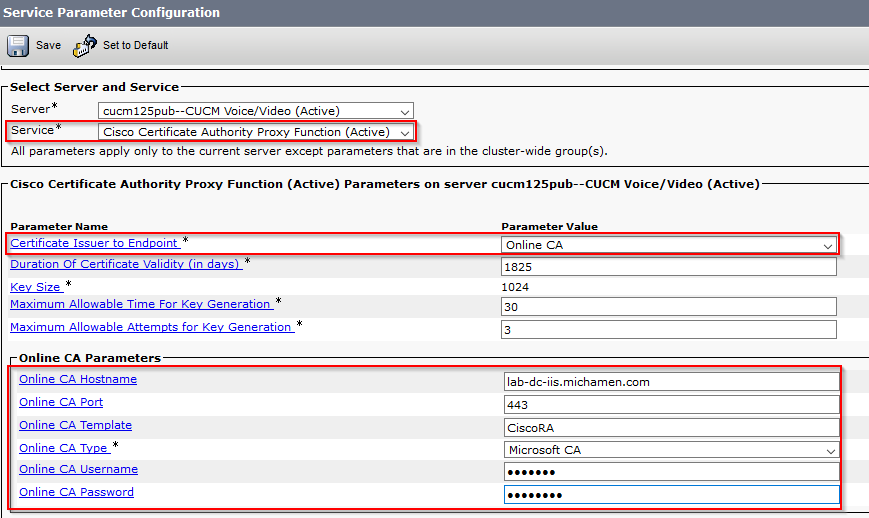

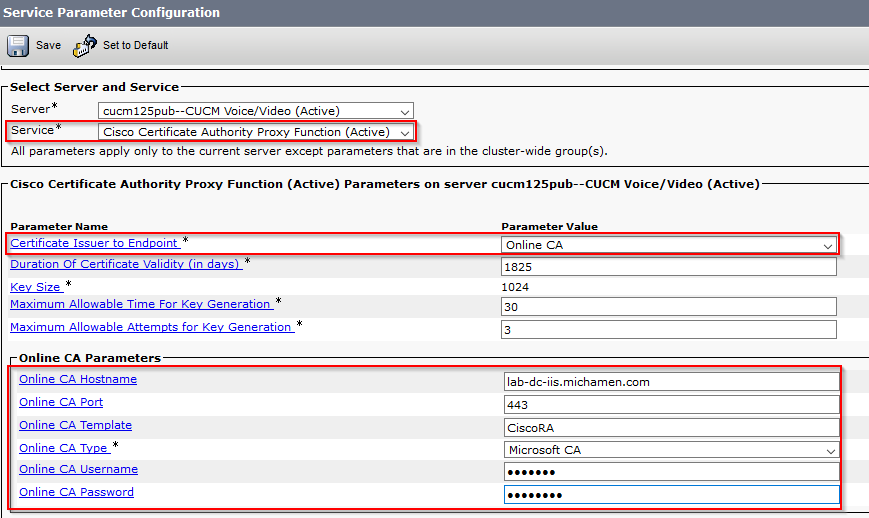

- System > Service Parameters로 이동합니다. 서버 필드에서 Unified CM 게시자 서버를 선택하고 서비스 필드에서 Cisco Certificate Authority Proxy 기능을 선택합니다

- Certificate Issuer(인증서 발급자)의 값을 Endpoint to Online CA(엔드포인트에서 온라인 CA로)로 설정하고 Online CA Parameters(온라인 CA 매개변수) 필드의 값을 입력합니다. 웹 서버의 FQDN, 이전에 생성한 인증서 템플릿의 이름(CiscoRA), CA 유형을 Microsoft CA로 사용하고 이전에 생성한 CiscoRA 사용자 계정의 자격 증명을 사용해야 합니다

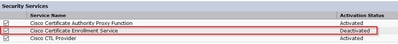

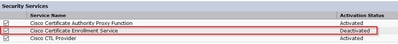

- CAPF 서비스를 다시 시작해야 한다는 팝업 창이 나타납니다. 그러나 먼저 Cisco Unified Serviceability(Cisco Unified 서비스 가용성) > Tools(툴) > Service Activation(서비스 활성화)을 통해 Cisco Certificate Enrollment Service(Cisco 인증서 등록 서비스)를 활성화하고 Server(서버) 필드에서 Publisher(게시자)를 선택한 다음 Cisco Certificate Enrollment Service(Cisco 인증서 등록 서비스) 확인란을 선택한 다음 Save(저장) 버튼을 선택합니다.

다음을 확인합니다.

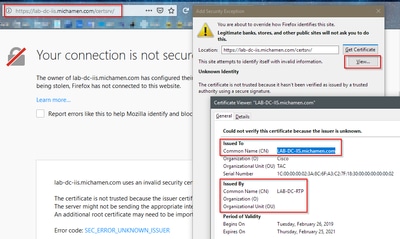

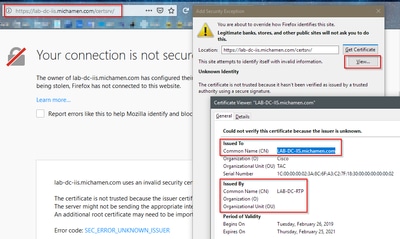

IIS 인증서 확인

- 서버에 연결된 PC의 웹 브라우저에서(CUCM 게시자와 같은 네트워크에 있는 것이 좋음) URL로 이동합니다.

https://YOUR_SERVER_FQDN/certsrv/

- 신뢰할 수 없는 인증서 경고가 표시됩니다. 예외를 추가하고 인증서를 확인합니다. 예상 FQDN과 일치하는지 확인합니다.

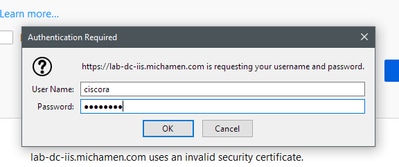

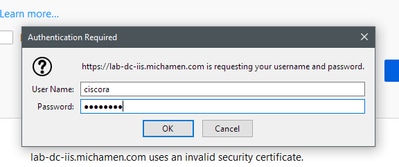

- 예외를 수락한 후에는 인증해야 합니다. 이 시점에서 이전에 CiscoRA 계정에 대해 구성된 자격 증명을 사용해야 합니다.

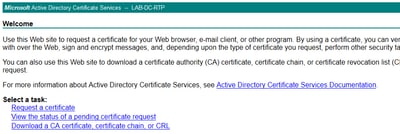

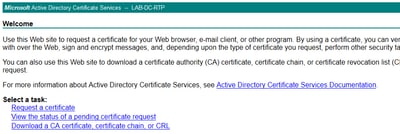

- 인증 후에는 AD CS(Active Directory 인증서 서비스) 시작 페이지를 볼 수 있어야 합니다.

CUCM 컨피그레이션 확인

전화기 중 하나에 LSC 인증서를 설치하기 위해 일반적으로 따르는 단계를 수행합니다.

1단계. CallManager Administration(CallManager 관리) 페이지, Device(디바이스), Phone(전화기)을 차례로 엽니다

2단계. 전화기를 표시하려면 Find(찾기) 버튼을 선택합니다.

3단계. LSC를 설치할 전화기를 선택합니다

4단계. 아래로 스크롤하여 CAPF(Certification Authority Proxy Function) 정보로 이동합니다.

5단계. 인증서 작업에서 설치/업그레이드를 선택합니다.

6단계. 인증 모드를 선택합니다. (By Null String은 테스트 목적상 적합합니다.)

7단계. 페이지 상단으로 스크롤하여 저장 후 전화기에 컨피그레이션 적용을 선택합니다.

8단계. 전화기가 다시 시작되고 다시 등록되면 LSC Status(LSC 상태) 필터를 사용하여 LSC가 성공적으로 설치되었는지 확인합니다.

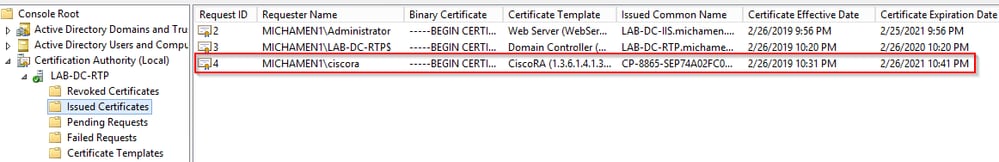

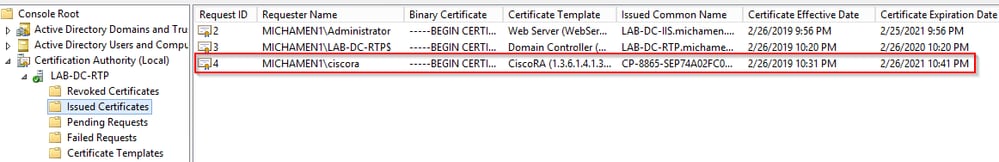

- AD 서버 쪽에서 MMC를 열고 인증 기관 스냅인을 확장하여 발급된 인증서 폴더를 선택합니다

- 전화기의 항목이 요약 보기 내에 표시됩니다. 표시되는 세부 정보 중 일부는 다음과 같습니다.

- 요청 ID: 고유 시퀀스 번호

- 요청자 이름: 구성된 CiscoRA 계정의 사용자 이름을 표시해야 합니다.

- 인증서 템플릿: 생성된 CiscoRA 템플릿의 이름을 표시해야 합니다.

- Issued Common Name(발급된 일반 이름): 디바이스 이름이 추가된 전화기 모델이 표시되어야 합니다.

- 인증서 유효 날짜 및 인증서 만료 날짜

관련 링크

피드백

피드백