소개

이 문서에서는 비보안 LDAP 연결에서 보안 LDAPS 연결로 AD에 대한 CUCM 연결을 업데이트하는 절차에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

· AD LDAP 서버

· CUCM LDAP 컨피그레이션

· CUCM IM & Presence Service(IM/P)

사용되는 구성 요소

이 문서의 정보는 CUCM 릴리스 9.x 이상을 기반으로 합니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

LDAP(Lightweight Directory Access Protocol)용 AD LDAP(Lightweight Directory Access Protocol)를 구성하는 것은 AD(Active Directory) 관리자의 책임입니다. 여기에는 LDAPS 인증서의 요구 사항을 충족하는 CA 서명 인증서 설치가 포함됩니다.

LDAPS 인증서 확인 및 설치

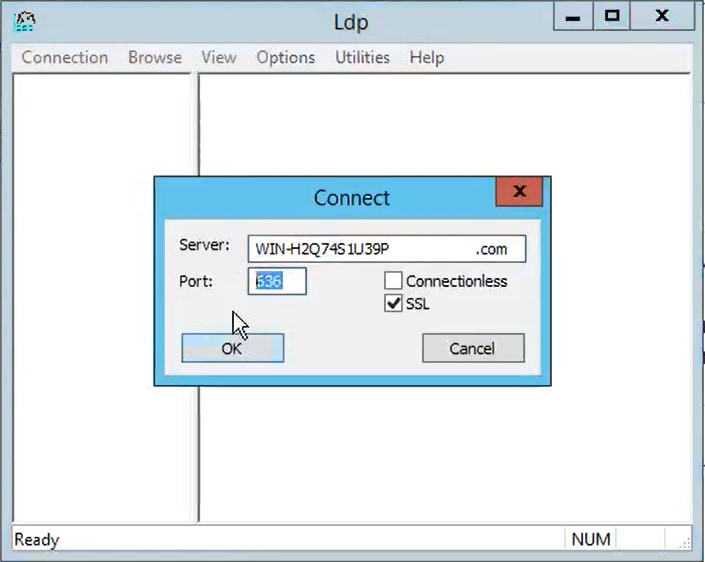

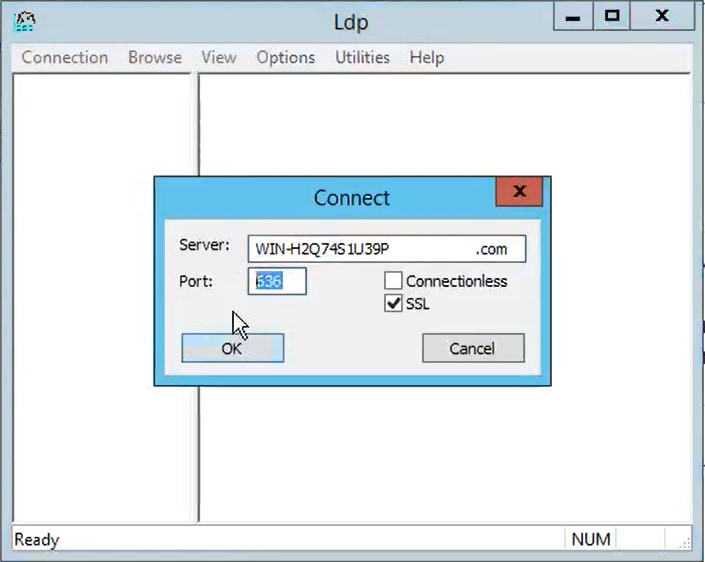

1단계. LDAPS 인증서가 AD 서버에 업로드된 후 AD 서버에서 ldp.exe 도구를 사용하여 LDAPS가 활성화되어 있는지 확인합니다.

- AD 서버에서 AD 관리 도구(Ldp.exe)를 시작합니다.

- 연결 메뉴에서 연결을 선택합니다.

- LDAPS 서버의 FQDN(Fully Qualified Domain Name)을 서버로 입력합니다.

- 포트 번호로 636을 입력합니다.

- 그림과 같이 OK(확인)를 클릭합니다

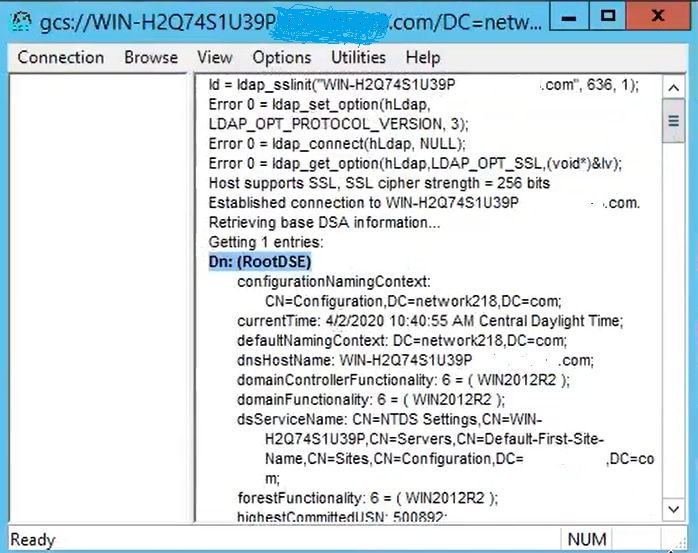

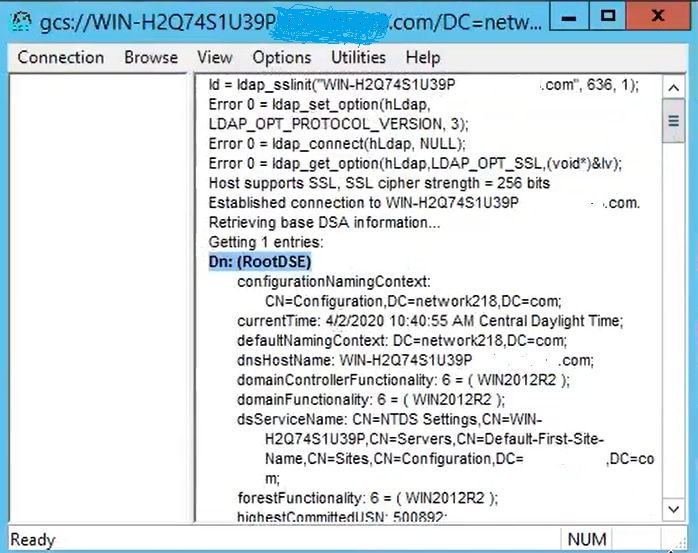

포트 636에서 성공적으로 연결하려면 그림과 같이 RootDSE 정보가 오른쪽 창에 출력됩니다.

이미지에 표시된 대로 포트 3269에 대해 절차를 반복합니다.

포트 3269에서 성공적으로 연결하려면 그림과 같이 RootDSE 정보가 오른쪽 창에 출력됩니다.

2단계. LDAPS 서버 인증서의 일부인 루트 및 중간 인증서를 가져오고 이를 각 CUCM 및 IM/P 게시자 노드에 tomcat-trust 인증서로, CUCM 게시자에 CallManager-trust로 설치합니다.

LDAPS 서버 인증서의 일부인 루트 및 중간 인증서인 <hostname>.<Domain>.cer이 이미지에 표시됩니다.

CUCM publisher(CUCM 게시자) Cisco Unified OS Administration(Cisco Unified OS 관리) > Security(보안) > Certificate Management(인증서 관리)로 이동합니다. 루트를 tomcat-trust(이미지에 표시된 대로) 및 CallManager-trust(표시되지 않음)로 업로드합니다.

중간을 tomcat-trust(이미지에 표시된 대로) 및 CallManager-trust(표시되지 않음)로 업로드합니다.

참고: CUCM 클러스터의 일부인 IM/P 서버가 있는 경우 이러한 인증서를 이 IM/P 서버에 업로드해야 합니다.

참고: 대안으로 LDAPS 서버 인증서를 tomcat-trust로 설치할 수 있습니다.

3단계. 클러스터의 각 노드(CUCM 및 IM/P)의 CLI에서 Cisco Tomcat을 다시 시작합니다. 또한 CUCM 클러스터의 경우 게시자 노드에서 Cisco DirSync 서비스가 시작되었는지 확인합니다.

Tomcat 서비스를 재시작하려면 각 노드에 대해 CLI 세션을 열고 그림과 같이 utils service restart Cisco Tomcat 명령을 실행해야 합니다.

4단계. CUCM publisher(CUCM 게시자) Cisco Unified Serviceability(Cisco Unified 서비스 가용성) > Tools(툴) > Control Center - Feature Services(제어 센터 - 기능 서비스)로 이동하여 Cisco DirSync 서비스가 활성화 및 시작되었는지 확인하고(이미지에 표시된 것처럼), 이 서비스가 사용되는 경우(표시되지 않음) 각 노드에서 Cisco CTIManager 서비스를 다시 시작합니다.

보안 LDAP 디렉터리 구성

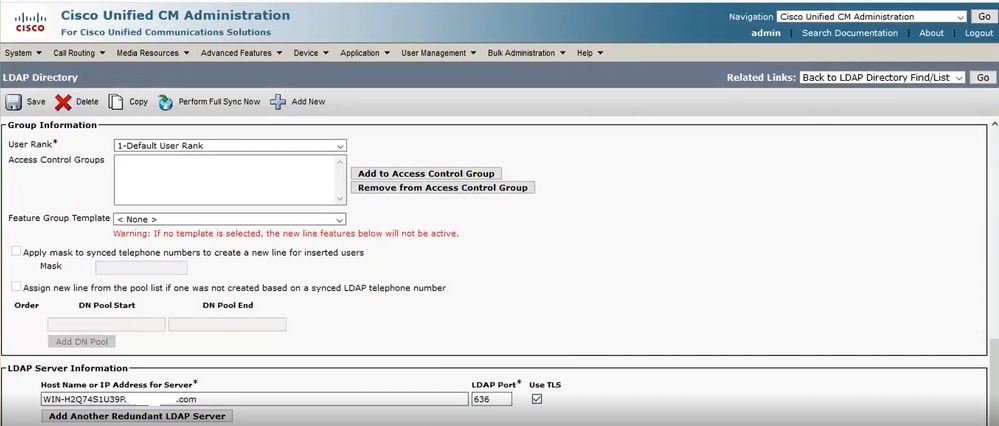

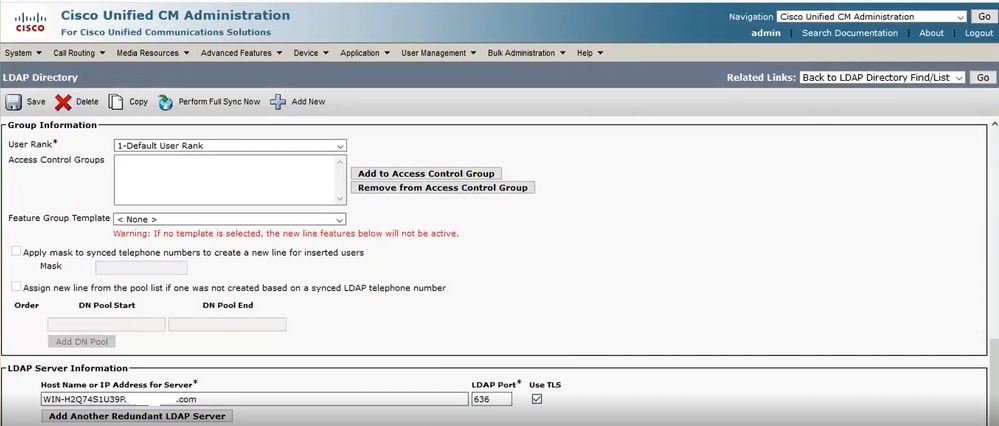

1단계. 포트 636에서 AD에 대한 LDAPS TLS 연결을 활용하려면 CUCM LDAP 디렉토리를 구성합니다.

CUCM Administration(CUCM 관리) > System(시스템) > LDAP Directory(LDAP 디렉토리)로 이동합니다. LDAP 서버 정보에 대한 LDAPS 서버의 FQDN 또는 IP 주소를 입력합니다. 이미지에 표시된 대로 LDAPS 포트 636을 지정하고 Use TLS(TLS 사용) 확인란을 선택합니다.

참고: 기본적으로 LDAP 서버 정보에 구성된 버전 10.5(2)SU2 및 9.1(2)SU3 FQDN을 인증서의 일반 이름에 대해 확인한 후, FQDN 대신 IP 주소를 사용하는 경우 ldap config ipaddr 명령을 실행하여 FQDN의 CN 확인 적용을 중지합니다.

2단계. LDAPS에 대한 컨피그레이션 변경을 완료하려면 다음 이미지에 표시된 대로 Perform Full Sync Now(지금 전체 동기화 수행)를 클릭합니다.

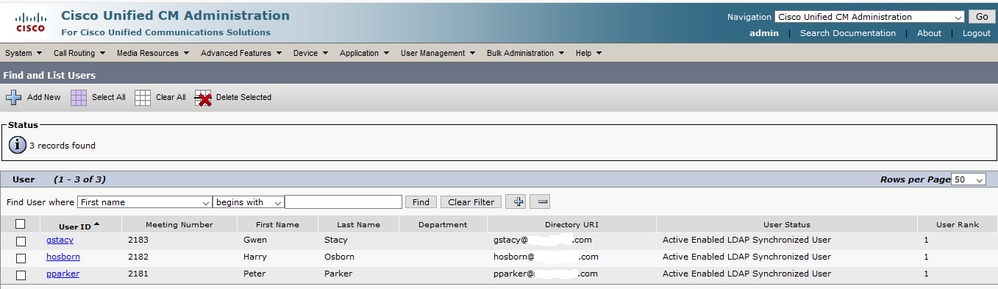

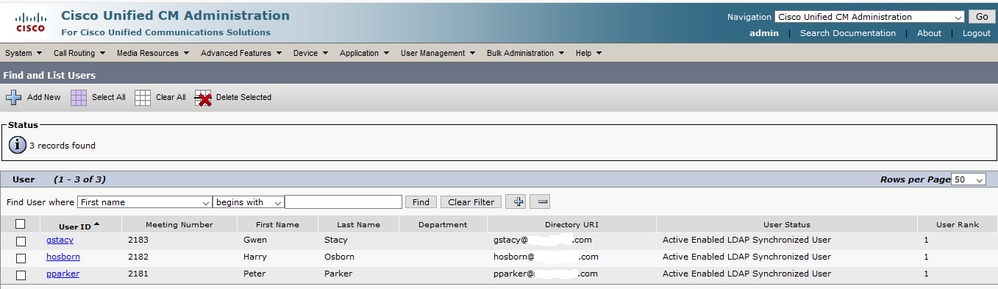

3단계. CUCM Administration(CUCM 관리) > User Management(사용자 관리) > End User(최종 사용자)로 이동하고 이미지에 표시된 대로 최종 사용자가 있는지 확인합니다.

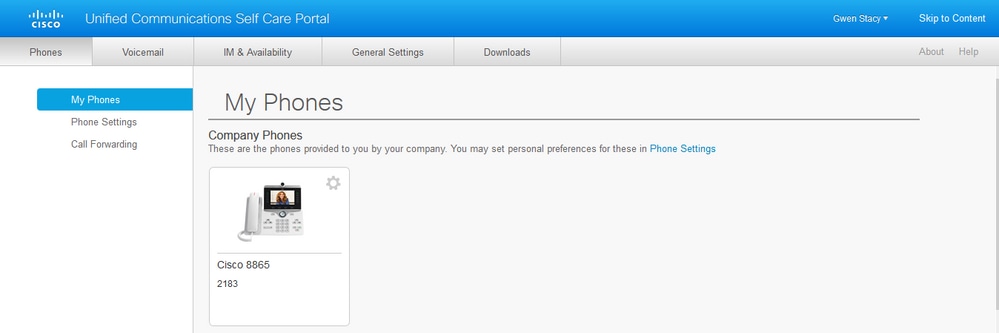

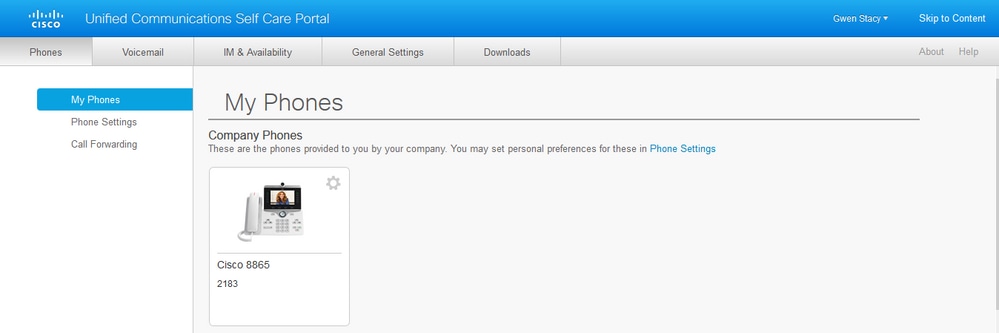

4단계. 사용자 로그인이 성공적인지 확인하기 위해 ccmuser 페이지(https://<cucm pub>/ccmuser의 ip 주소)로 이동합니다.

CUCM 버전 12.0.1의 ccmuser 페이지는 다음과 같습니다.

사용자는 그림과 같이 LDAP 자격 증명을 입력한 후 성공적으로 로그인할 수 있습니다.

보안 LDAP 인증 구성

포트 3269에서 AD에 대한 LDAPS TLS 연결을 활용하려면 CUCM LDAP 인증을 구성합니다.

CUCM Administration(CUCM 관리) > System(시스템) > LDAP Authentication(LDAP 인증)으로 이동합니다. LDAP 서버 정보에 대한 LDAPS 서버의 FQDN을 입력합니다. 이미지에 표시된 대로 LDAPS 포트 3269를 지정하고 Use TLS(TLS 사용) 확인란을 선택합니다.

참고: Jabber 클라이언트가 있는 경우 전역 카탈로그 서버에 대한 보안 연결을 지정하지 않으면 로그인에 대한 Jabber 시간 초과가 발생할 수 있으므로 LDAPS 인증에 포트 3269를 사용하는 것이 좋습니다.

UC 서비스의 AD에 대한 보안 연결 구성

LDAP를 활용하는 UC 서비스를 보호해야 하는 경우 TLS를 사용하는 포트 636 또는 3269를 활용하도록 이러한 UC 서비스를 구성합니다.

CUCM administration(CUCM 관리) > User Management(사용자 관리) > User Settings(사용자 설정) > UC Service(UC 서비스)로 이동합니다. AD를 가리키는 디렉터리 서비스를 찾습니다. LDAPS 서버의 FQDN을 호스트 이름/IP 주소로 입력합니다. 이미지에 표시된 대로 636 또는 3269와 프로토콜 TLS로 포트를 지정합니다.

참고: Jabber 클라이언트가 AD에 대한 LDAPS 연결을 설정할 수 있도록 Jabber 클라이언트 머신의 인증서 관리 신뢰 저장소에 설치된 CUCM에 설치된 tomcat-trust LDAPS 인증서가 Jabber 클라이언트 머신에 있어야 합니다.

다음을 확인합니다.

설정이 올바르게 작동하는지 확인하려면 이 섹션을 활용하십시오.

TLS 연결을 위해 LDAP 서버에서 CUCM으로 전송된 실제 LDAPS 인증서/인증서 체인을 확인하려면 CUCM 패킷 캡처에서 LDAPS TLS 인증서를 내보냅니다. 이 링크는 CUCM 패킷 캡처에서 TLS 인증서를 내보내는 방법에 대한 정보를 제공합니다. CUCM 패킷 캡처에서 TLS 인증서를 내보내는 방법

문제 해결

현재 이 구성의 문제를 해결하는 데 사용할 수 있는 특정 정보가 없습니다.

관련 정보

피드백

피드백