CUCM에서 Secure Ad Hoc 컨퍼런스 구성 15

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

소개

이 문서에서는 CUCM 15의 Secure Ad Hoc Conference(Secure Ad Hoc 컨퍼런스) 구성에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- CUCM

- VG(음성 게이트웨이)

- 보안 개념

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- CUCM(혼합 모드) 버전: 15.0.0.98100-196

- CISCO2921 버전: 15.7(3)M4b(CA 및 보안 컨퍼런스 브리지로 사용)

- NTP 서버

- 3 8865NR IP Phone

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

구성

작업 1. Secure Conference Bridge를 구성하고 CUCM에 등록합니다.

1단계. 공개 키 인프라 서버 및 신뢰 지점을 구성합니다.

1.1단계. NTP 서버 및 HTTP 서버를 구성합니다.

VG-CME-1(config)#ntp server x.x.x.x (IP address of the NTP server)

VG-CME-1(config)#ip http server

1.2단계. 공개 키 인프라 서버를 구성합니다.

VG-CME-1(config)#crypto pki server testCA

VG-CME-1(cs-server)#database level complete

VG-CME-1(cs-server)#database url nvram:

VG-CME-1(cs-server)#grant auto

VG-CME-1(cs-server)#lifetime certificate 1800

1.3단계. testCA에 대한 신뢰 지점을 구성합니다.

VG-CME-1(config)#crypto pki trustpoint testCA

VG-CME-1(ca-trustpoint)#enrollment url http://x.x.x.x:80 (IP Address of testCA)

VG-CME-1(ca-trustpoint)#revocation-check none

VG-CME-1(ca-trustpoint)#rsakeypair testCA

1.4단계. 약 30초 정도 기다린 다음 testCA 서버를 활성화하기 위해 no shutdown 명령을 실행합니다.

VG-CME-1(config)#crypto pki server testCA

VG-CME-1(cs-server)#no shutdown

%Some server settings cannot be changed after CA certificate generation.

% Please enter a passphrase to protect the private key

% or type Return to exit

Password:

Re-enter password:

% Generating 1024 bit RSA keys, keys will be non-exportable...

[OK] (elapsed time was 2 seconds)

% Certificate Server enabled.

2단계. Secure Conference Bridge의 Trust Point를 구성하고 이를 testCA에 등록합니다.

2.1단계. Secure Conference Bridge에 대한 신뢰 지점을 구성하고 이름을 SecureCFB로 지정합니다.

VG-CME-1(config)#crypto pki trustpoint SecureCFB

VG-CME-1(ca-trustpoint)#enrollment url http://x.x.x.x:80 (IP Address of testCA)

VG-CME-1(ca-trustpoint)#serial-number none

VG-CME-1(ca-trustpoint)#fqdn none

VG-CME-1(ca-trustpoint)#ip-address none

VG-CME-1(ca-trustpoint)#subject-name cn=SecureCFB

VG-CME-1(ca-trustpoint)#revocation-check none

VG-CME-1(ca-trustpoint)#rsakeypair SecureCFB

2.2단계. 인증서를 수락하려면 SecureCFB를 인증하고 'yes'를 입력합니다.

VG-CME-1(config)#crypto pki authenticate SecureCFB

Certificate has the following attributes:

Fingerprint MD5: 383BA13D C37D0E5D 9E9086E4 8C8D1E75

Fingerprint SHA1: 6DB8F323 14BBFBFF C36C224B B3404513 2FDD97C5

% Do you accept this certificate? [yes/no]: yes

Trustpoint CA certificate accepted.

2.3단계. SecureCFB를 등록하고 비밀번호를 설정합니다.

VG-CME-1(config)#crypto pki enroll SecureCFB

%

% Start certificate enrollment ..

% Create a challenge password. You will need to verbally provide this

password to the CA Administrator in order to revoke your certificate.

For security reasons your password will not be saved in the configuration.

Please make a note of it.

Password:

Re-enter password:

% The subject name in the certificate will include: cn=SecureCFB

% The fully-qualified domain name will not be included in the certificate

Request certificate from CA? [yes/no]: yes

% Certificate request sent to Certificate Authority

% The 'show crypto pki certificate verbose SecureCFB' commandwill show the fingerprint.

3단계. Secure Concession Bridge에서 CUCM의 신뢰 지점을 구성합니다.

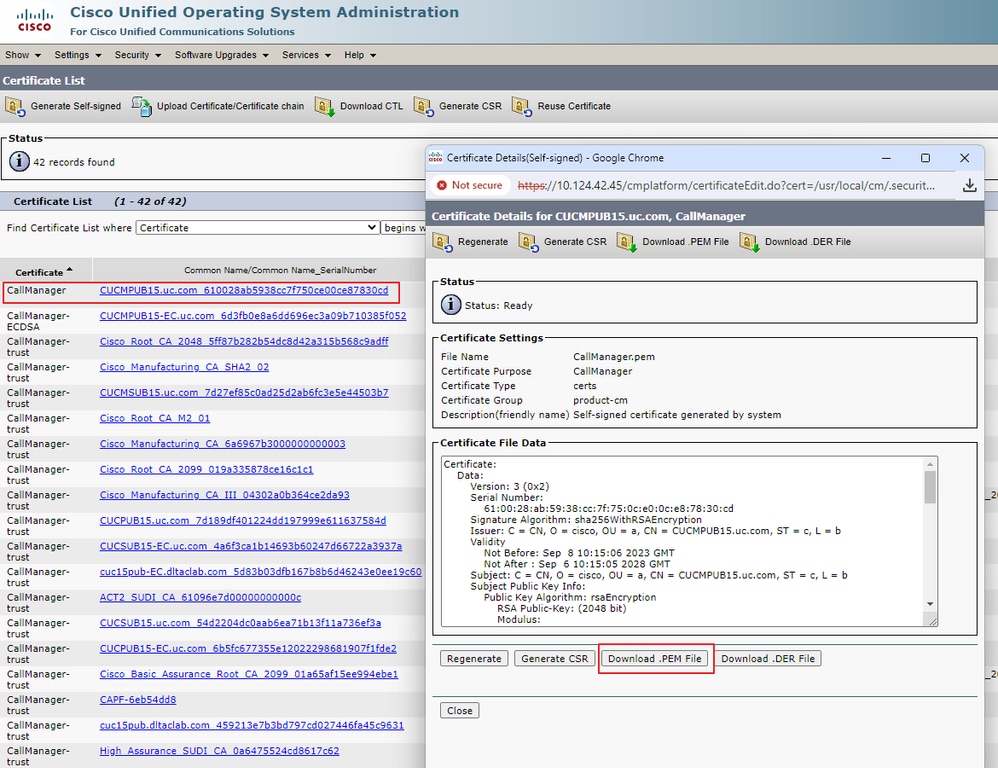

3.1단계. CUCM에서 CallManager 인증서를 다운로드하고 pem 파일(Cisco Unified OS Administration > Security > Certificate Management)을 복사합니다.

CallManager 인증서 다운로드

CallManager 인증서 다운로드

3.2단계. 인증서를 승인하려면 Trust Point를 구성하고 pem 파일을 붙여넣은 다음 yes를 입력합니다.

VG-CME-1(config)#crypto pki trustpoint cucm-pub

VG-CME-1(ca-trustpoint)# enrollment terminal

VG-CME-1(ca-trustpoint)# revocation-check none

VG-CME-1(ca-trustpoint)# crypto pki authenticate cucm-pub

Enter the base 64 encoded CA certificate.

End with a blank line or the word "quit" on a line by itself

-----BEGIN CERTIFICATE-----

MIIDozCCAougAwIBAgIQYQAoq1k4zH91DOAM6HgwzTANBgkqhkiG9w0BAQsFADBc

MQswCQYDVQQGEwJDTjEOMAwGA1UECgwFY2lzY28xCjAIBgNVBAsMAWExGTAXBgNV

BAMMEENVQ01QVUIxNS51Yy5jb20xCjAIBgNVBAgMAWMxCjAIBgNVBAcMAWIwHhcN

MjMwOTA4MTAxNTA2WhcNMjgwOTA2MTAxNTA1WjBcMQswCQYDVQQGEwJDTjEOMAwG

A1UECgwFY2lzY28xCjAIBgNVBAsMAWExGTAXBgNVBAMMEENVQ01QVUIxNS51Yy5j

b20xCjAIBgNVBAgMAWMxCjAIBgNVBAcMAWIwggEiMA0GCSqGSIb3DQEBAQUAA4IB

DwAwggEKAoIBAQD4Xfdl9MWY/bSDXzGjtd301vYqKdRpqVYpWD7E+NrH7zRgHhz+

M7gAeqdRCSC/iKUF2g44rCRjlM0C/9xN3pxvOnNequg/Tv0wjpHm0X2O4x0daH+F

AwElWNYZZvUQ6+2xtkTuUcqeXDnnbS6fLIadP/CfgQwKX5U1Ec575ypUet6Fp2n2

4UouLQ5iFEMmX9gzGR7YKjeE+t61X5NmvYc6IyP8MH77sgvti7+xJurlJUnvBFG2

ELXM0rL7uUoqw/rjMT6XxK+0Ft4bkOsVnjI+vOUUBUoTcbFFrsfrcOnVQjPJhHue

MLAaRzkDo5p1xo+UnNgv2uSH9HAID/NS1VTDAgMBAAGjYTBfMAsGA1UdDwQEAwIC

tDAdBgNVHSUEFjAUBggrBgEFBQcDAQYIKwYBBQUHAwIwHQYDVR0OBBYEFKrIBeQi

OF6Hp0QCUfVYzKWiXx2hMBIGA1UdEwEB/wQIMAYBAf8CAQAwDQYJKoZIhvcNAQEL

BQADggEBAJSw2vOwJ4UatmkaFpeLc9B1YZr8X6BkxBY1skW2qOLps61ysjDG61VQ

GjxpPLMY1ISyIVr5dqGyjcaGLCUDUUcu66zEPxFNGnSYimBBhGR6NrDyo4YjOk+S

1I3TfRK+2F9NMhW2xTvuygoXLtyibvrZULhNo3vDPYQdTe1z54oQNU4BD8P+MCq9

+MzltCXEpVU6Jp71zC5HY+GF+Ab/xKBNzDjyY+OT8BFiO2wC8aaEaBvByNRzCSPD

MpU5cRaKVip2pszoR9mG3Rls4CkK93OX/OzFqkIemDmY5WcylcCsybxAMbjdBDY9

err7iQZzjoW3eD5HxJKyvSffjDRtqg8=

-----END CERTIFICATE-----

Certificate has the following attributes:

Fingerprint MD5: 259A3F16 A5111877 901F00C8 F58C5CE3

Fingerprint SHA1: E4E91B76 B09C8BDF 81169444 BF5B4D77 E0738987

% Do you accept this certificate? [yes/no]: yes

Trustpoint CA certificate accepted.

% Certificate successfully imported

4단계. 보안 컨퍼런스 브리지를 신뢰하도록 CUCM을 구성합니다.

4.1단계. 범용 인증서를 복사하여 SecureCFB.pem 파일로 저장합니다. CA 인증서를 복사하여 testCA.pem 파일로 저장합니다.

VG-CME-1(config)#crypto pki export SecureCFB pem terminal

% CA certificate:

-----BEGIN CERTIFICATE-----

MIIB+zCCAWSgAwIBAgIBATANBgkqhkiG9w0BAQQFADARMQ8wDQYDVQQDEwZ0ZXN0

Q0EwHhcNMjQwNTEwMDg0NDI3WhcNMjcwNTEwMDg0NDI3WjARMQ8wDQYDVQQDEwZ0

ZXN0Q0EwgZ8wDQYJKoZIhvcNAQEBBQADgY0AMIGJAoGBAM2LqiIs9nddFOx/YN7y

hhp9KGl2Eb8Zxq9E2mXfKpHOpbcGEic5ain+rXf1qauA8/pNYwvBurAZm2pWzFHQ

q4qGL8KWDwJCPTwPI5rJOJAMIYzMh4WdQerWP4iEI2LGtxCb1q8b3w0wJE0Q2OG4

4kDSeArkKe0cb26WZC1oVK1jAgMBAAGjYzBhMA8GA1UdEwEB/wQFMAMBAf8wDgYD

VR0PAQH/BAQDAgGGMB8GA1UdIwQYMBaAFJOFqPH+VBcd01d9SzCphNkWGqcWMB0G

A1UdDgQWBBSThajx/lQXHdNXfUswqYTZFhqnFjANBgkqhkiG9w0BAQQFAAOBgQAS

V8x9QjJ5pZKmezDYvxPDFe4chIkCD7o8JOcutSdAi7H+2Z+GO4CF55EDTZdLZPtn

GwQ01gbtDX07PTrOYRWOSZLSJSdPQlTJ3WDNr+NBhZjfe6EzfsLasD8L0VYG96GX

vjRQbdRmqbrG5H0ZUUz0cu93AXjnRl2nLoAkKcrjcQ==

-----END CERTIFICATE-----

% General Purpose Certificate:

-----BEGIN CERTIFICATE-----

MIIB6jCCAVOgAwIBAgIBAjANBgkqhkiG9w0BAQUFADARMQ8wDQYDVQQDEwZ0ZXN0

Q0EwHhcNMjQwNTEwMDg1NTA4WhcNMjcwNTEwMDg0NDI3WjAUMRIwEAYDVQQDEwlT

ZWN1cmVDRkIwgZ8wDQYJKoZIhvcNAQEBBQADgY0AMIGJAoGBALhk11yOPnUNtjEQ

JLJIMPnoc6Zb9vDrGoIlMdsz/cZwKTiGCs9PYYxwcPBExOOR+XrE9MmEO7L/tR6n

NkKz84ddWNz0gg6wHWM9gcje22bIsIeU6UCxo4ovra2pExXphusqEmg5yLQwyeJc

5JqcoAYXuRpnKLTfn5Nnh6iUCsWrAgMBAAGjTzBNMAsGA1UdDwQEAwIFoDAfBgNV

HSMEGDAWgBSThajx/lQXHdNXfUswqYTZFhqnFjAdBgNVHQ4EFgQU3y9zfDoTJ8WV

XIpX3wdcieq1zpkwDQYJKoZIhvcNAQEFBQADgYEABfaa6pqRaDyfpW/tu5pXBRHP

SfZzpv+4ktsjAiOG7oGJGT0RpnuiKCq+V2oucJBtWWAPbVx+ZBG3Eogi1c2GoDLK

yYvuaf9zBJHIcM5mv6x81qxLF7FKZaepQSYwsQUP50/uKXa0435Kj/CZoLpKhXR2

v/p2jzF9zyPIBuQGOEo=

-----END CERTIFICATE-----

4.2단계. CUCM의 CallManager-trust 저장소에 SecureCFB.pem을 업로드합니다(Cisco Unified OS Administration > Security > Certificate Management).

SecureCFB.pem 업로드

SecureCFB.pem 업로드

5단계. VG에서 보안 전화회의 브리지를 구성합니다.

VG-CME-1(config)#voice-card 0

VG-CME-1(config-voicecard)# dsp service dspfarm

VG-CME-1(config)#dspfarm profile 666 conference security

VG-CME-1(config-dspfarm-profile)# trustpoint SecureCFB

VG-CME-1(config-dspfarm-profile)# codec g711ulaw

VG-CME-1(config-dspfarm-profile)# codec g711alaw

VG-CME-1(config-dspfarm-profile)# codec g729r8

VG-CME-1(config-dspfarm-profile)# maximum sessions 4

VG-CME-1(config-dspfarm-profile)# associate application SCCP

VG-CME-1(config)#sccp local GigabitEthernet 0/1

VG-CME-1(config)#sccp ccm x.x.x.x identifier 666 version 7.0+ (IP address of CUCM)

VG-CME-1(config)#sccp

VG-CME-1(config)#sccp ccm group 666

VG-CME-1(config-sccp-ccm)# associate ccm 666 priority 1

VG-CME-1(config-sccp-ccm)# associate profile 666 register SecureCFB

VG-CME-1(config)#dspfarm profile 666 conference security

VG-CME-1(config-dspfarm-profile)# no shutdown

6단계. CUCM에서 보안 컨퍼런스 브리지 구성(Cisco Unified CM Administration(Cisco Unified CM 관리) > Media Resources(미디어 리소스) > Conference Bridge(컨퍼런스 브리지) > Add New(새로 추가))

보안 전화회의 브리지 구성

보안 전화회의 브리지 구성

작업 2. 보안 모드로 3 8865NR IP Phone을 등록합니다.

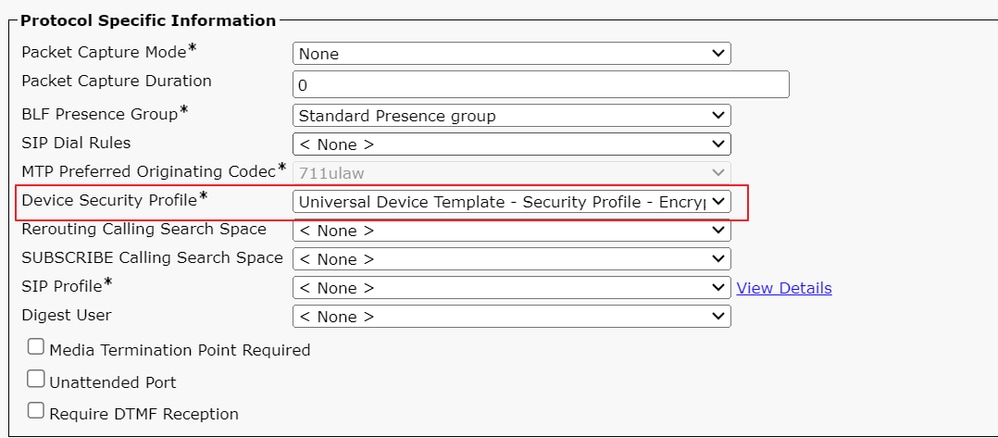

IP Phone에서 Device Security Profile(디바이스 보안 프로파일)을 Encrypted(암호화) 모드로 설정합니다.

디바이스 보안 프로필을 암호화 모드로 설정

디바이스 보안 프로필을 암호화 모드로 설정

IP Phone(IP 전화)은 Admin settings(관리 설정) > Security Setup(보안 설정)에서 Encrypted(암호화됨)로 보안 모드를 표시합니다.

보안 모드가 암호화되었습니다.

보안 모드가 암호화되었습니다.

작업 3. Secure Conference Bridge로 미디어 리소스 그룹 목록을 구성하고 IP Phone에 할당합니다.

1단계. 미디어 리소스 그룹 MRG_SecureCFB를 만들고 SecureCFB를 할당합니다(Cisco Unified CM Administration > Media Resources > Media Resources Group).

미디어 리소스 그룹 MRG_SecureCFB 만들기

미디어 리소스 그룹 MRG_SecureCFB 만들기

2단계. 미디어 리소스 그룹 목록 MRGL_SecureCFB를 만들고 여기에 MRG_SecureCFB를 할당합니다(Cisco Unified CM Administration > Media Resources > Media Resources Group List).

미디어 리소스 그룹 목록 만들기 MRGL_SecureCFB

미디어 리소스 그룹 목록 만들기 MRGL_SecureCFB

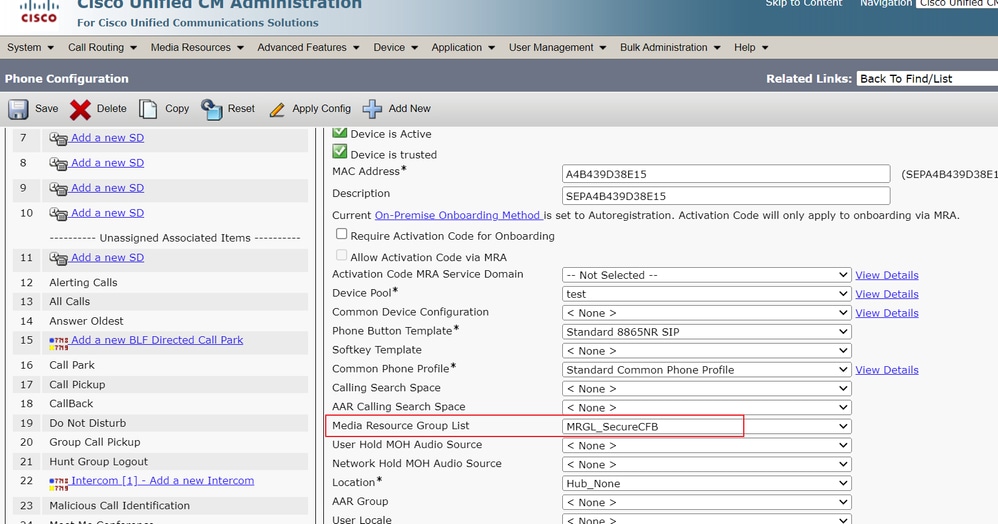

3단계. 모든 8865NR에 미디어 리소스 그룹 목록 MRGL_SecureCFB를 할당합니다.

미디어 리소스 그룹 목록 할당

미디어 리소스 그룹 목록 할당

다음을 확인합니다.

IP Phone 1(DN 1001), IP Phone 2(DN 1002), IP Phone 3(DN 1003)

테스트 단계.

1. 1001. 1002에 전화

2. 1001 기자회견 소프트키 및 1003에 전화

3. 1001 보안 임시 회의를 포함하는 기자 회견 소프트 키.

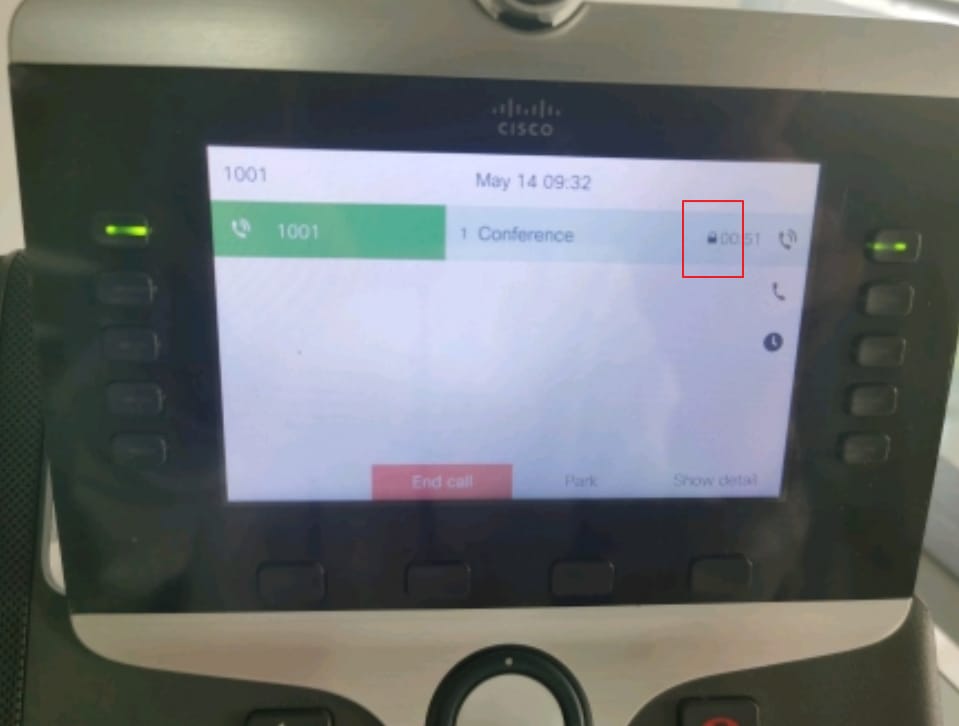

Cisco IP Phone은 통화가 암호화되었음을 나타내기 위해 전화회의 보안 아이콘을 표시합니다.

테스트 호출이 암호화되었습니다.

테스트 호출이 암호화되었습니다.

문제 해결

RTMT를 통해 다음 정보를 수집합니다.

Cisco CallManager(calllogs는 통화에 대한 정보를 제공하며 sdl 폴더에는 CUCM 추적이 포함됨)

SDL 추적에서는 1001 Press Conference 소프트 키가 1002 및 1003으로 전송될 때 1001에서 SIP REFER 메시지를 전송하는 것을 확인할 수 있습니다.

00018751.002 |17:53:18.056 |앱 정보 |SIPTcp - wait_SdlReadRsp: 포트 51320 인덱스 7의 x.x.x.x에서 2039바이트로 들어오는 SIP TCP 메시지:

[587,NET]

SIP: CUCMPUB15 SIP/2.0 참조

경유: SIP/2.0/TLS x.x.x.x:51320;branch=z9hG4bK4d786568

보낸 사람: "1001" <sip:1001@x.x.x.x>;tag=a4b439d38e15003872a7c133-28fd5212

받는 사람: <sip:CUCMPUB15>

통화 ID: a4b439d3-8e150010-2f865ab1-7160f679@x.x.x.x

세션 ID: b14c8b6f00105000a000a4b439d38e15;remote=00000000000000000000000000000000

날짜: 2024년 5월 14일 화요일 09:53:17 GMT

CSeq: 1000 참조

사용자 에이전트: Cisco-CP8865NR/14.2.1

수락: application/x-cisco-remotecc-response+xml

만료: 60

최대 전달: 70

연락처: <sip:8a854224-e17e-93da-8e71-6a2796f28fc7@x.x.x.x:51320;transport=tls>;+u.sip!devicename.ccm.cisco.com="SEPA4B439D38E15"

참조자: "1001" <sip:1001@x.x.x.x>

참조: cid:3e94126b@x.x.x.x

콘텐츠 ID: <3e94126b@x.x.x.x>

허용: ACK,BYE,CANCEL,INVITE,NOTIFY,OPTIONS,REFER,REGISTER,UPDATE,SUBSCRIBE

Content-Length: 1069

Content-Type(콘텐츠 유형): application/x-cisco-remotecc-request+xml

Content-Disposition: 세션;처리=필수

<?xml version="1.0" encoding="UTF-8"?>

<x-cisco-remotecc-request>

<softkeyeventmsg>

<softkeyevent>회의</softkeyevent>

<대화 상자>

<callid>a4b439d3-8e150007-1991b55f-00f9dcf7@x.x.x.x</callid>

<localtag>a4b439d38e1500333f1eb5d4-68656916</localtag>

<remotetag>171~ca425666-d5e7-42aa-a428-23dde46063a5-17600290</remotetag>

</dialogid>

<linenumber>0</linenumber>

<participantnum>0</participantnum>

<상담 대화 상자>

<callid>a4b439d3-8e150008-415a60f5-7c35c82d@x.x.x.x</callid>

<localtag>a4b439d38e15003562c2c59a-69dbf571</localtag>

<remotetag>176~ca425666-d5e7-42aa-a428-23dde46063a5-17600292</remotetag>

</consultdialogid>

<state>false</state>

<조인디알가드>

<callid></callid>

<localtag></localtag>

<remotetag></remotetag>

</joindialogid>

<이벤트 데이터>

<invocationtype>명시적</invocationtype>

</eventdata>

<userdata></userdata>

<softkeyid>0</softkeyid>

<applicationid>0</applicationid>

</softkeyeventmsg>

</x-cisco-remotecc-request>

00018751.003 |17:53:18.056 |앱 정보 |SIPTcp - 신호 카운터 = 300

그런 다음 CUCM은 숫자 분석을 수행하고 마지막으로 디바이스 SecureCFB로 라우팅합니다.

00018997.000 |17:53:18.134 |SdlSig |CcRegisterPartyB |tcc_register_party_b |Cdcc(1,100,39,7) |Cc(1,100,38,1) |1,100,251,1.33^*^* |[R:N-H:0,N:2,L:0,V:0,Z:0,D:0] CI=17600297 CI.branch=0 CSS= AdjunctCSS= cssIns=0 aarCSS= aarDev=F FQDN=pi=0si1 CallRef=0 OLC=1 Name=locale: 1 이름: 4 유니코드 이름: pi: 0 encodeType=10 qsig-encodeType=10 ConnType=3 XferMode=8 ConnTime=3 nwLoc=0IpAddrMode=0 ipAddrType=0 ipv4.x.x x:0 region=Default capCount=6 devType=1 mixerCId=16778218 mediaReq=0 portToPort.loc=0 MOH.MRGLPkid= MOH.userHoldID=0 MOH.netHoldID=0 MOH.supp=1 devName=SECURECFB mobileDevName= origEMCCCallingDevName= mobilePartyNumber=pi=0si1 mobileCallType=0 ctiActive=F ctiFarEndDev=1 ctiCCMId=1 dev38281Cepn=1 d78f-46d6-8199-63297bcfddae lineCepn= activeCaps=0 VideoCall=F MMUpdateCapMask=0x3e MMCap=0x1 SipConfig: BFCPAllowed=F IXAllowed=F devCap=0 CryptoCapCount=6 secure=3 loginId= UnicodeName: retriedVideo=FFromTag=ToTag=CallId= UAPortFlag=F wantDTFRecep=1 provOOB=0 1 DTMF Cfg=1 DTMF PT=() DTMF reqMed=1 isPrefAltScript=F cdpnPatternUsage=2 audioPtyId=0 doNotAppendLineCSS=F callingDP= BCUpdate=0 ccBearCap.itc=0 ccBearCap.l=0 ccBearCap.itr=0 protected=1 flushCapIns=0 geolocInfo=null locPkid= deductBW=F fateShareId= videoClass=Unspecified bridgeParticipantParticipantIDIDcallingCallingName= remoteClusterID= isEMCCDevice=F dtmCall=F dtmPrimaryCI=0 dtmMediaIFPid=(0,0,0,0) dtmMcNodeId=0 dtmMTPForDTMFTranslation=F emc=T QSIGIMERoute=F eo=0 eoUpdt=1 vCTCUpdt=1 honorCodec=F honorUpdt=1 finalCalledPartition= cTypeUpdt=0 BibEnabled=0 RecordingQSIGAPDUSUpPORTED=F FAREndDevice NAME=LatENTCapS=NULL ICIDVal= ICIDGenAddr= OIOI= TIOI= PTParAMS= CAL={v=-1, m=-1, tDev=F, res=F, devType=0} displayNameUpdateFieldFlag=0 CFBCtrlSecIcon=F connBeforeANN=F 외부 프레젠테이션 정보 [ pi=0si1locale: 1 이름: UnicodeName: pi: 0 mIsCallExternal=F ] ControlProcessType=0 controlProcessTypeUpdateFieldFlag=1 origPi=0

관련 정보

- https://www.cisco.com/c/en/us/td/docs/voice_ip_comm/cucm/security/15_0/cucm_b_security-guide-release-15.pdf

- Cisco 기술 지원 및 다운로드

참고: Secure Conference Over Trunks and Gateways Unified Communications Manager는 클러스터 내 트렁크(ICT), H.323 트렁크/게이트웨이 및 MGCP 게이트웨이를 통한 보안 컨퍼런스를 지원합니다. 그러나 릴리스 8.2 이하를 실행 중인 암호화된 전화는 ICT 및 H.323 통화에 대한 RTP로 되돌아가고 미디어는 암호화되지 않습니다. 전화회의에 SIPtrunk가 포함된 경우 보안 전화회의 상태는 비보안입니다. 또한 SIPtrunk 시그널링은 클러스터 외부 참가자에 대한 보안 전화회의 알림을 지원하지 않습니다.

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

06-Sep-2024 |

최초 릴리스 |

피드백

피드백