ISE 및 Catalyst 9800 Wireless LAN Controller로 동적 VLAN 할당 구성

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 무선 LAN(WLAN)을 할당하도록 Catalyst 9800 WLC 및 Cisco ISE를 구성하는 방법에 대해 설명합니다.

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- WLC(Wireless LAN Controller) 및 LAP(Lightweight Access Point)에 대한 기본 지식을 갖추고 있습니다.

- ISE(Identity Services Engine)와 같은 AAA 서버에 대한 기능적 지식이 있어야 합니다.

- 무선 네트워크 및 무선 보안 문제에 대해 충분히 알고 있어야 합니다.

- 동적 가상 LAN(VLAN) 할당에 대한 기능적 지식을 보유합니다.

- CAPWAP(Control and Provisioning for Wireless Access Point)에 대한 기본 지식을 갖추고 있습니다.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- 펌웨어 릴리스 16.12.4a를 실행하는 Cisco Catalyst 9800 WLC(Catalyst 9800-CL)

- 로컬 모드의 Cisco 2800 Series LAP입니다.

- 네이티브 Windows 10 서 플리 컨 트.

- 버전 2.7을 실행하는 Cisco ISE.

- 펌웨어 릴리스 16.9.6을 실행하는 Cisco 3850 Series 스위치.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

RADIUS 서버와의 동적 VLAN 할당

이 문서에서는 동적 VLAN 할당의 개념과 무선 클라이언트에 이 기능을 구현하기 위해 Catalyst 9800 WLC(Wireless LAN Controller) 및 Cisco ISE(Identity Service Engine)에서 WLAN(Wireless LAN)을 할당하도록 구성하는 방법에 대해 설명합니다.

대부분의 WLAN(Wireless Local Area Network) 시스템에서는 각 WLAN에 SSID(Service Set Identifier)와 연결된 모든 클라이언트에 적용되는 고정 정책이 있습니다. 이 방법은 강력하지만 클라이언트가 서로 다른 QoS 및 보안 정책을 상속하기 위해 서로 다른 SSID에 연결해야 하므로 한계가 있습니다.

그러나 Cisco WLAN 솔루션은 ID 네트워킹을 지원합니다. 이렇게 하면 네트워크에서 단일 SSID를 광고할 수 있으며 특정 사용자가 사용자 자격 증명을 기반으로 서로 다른 QoS 또는 보안 정책을 상속할 수 있습니다.

동적 VLAN 할당은 사용자가 제공한 자격 증명을 기반으로 무선 사용자를 특정 VLAN에 배치하는 기능입니다. 특정 VLAN에 사용자를 할당하는 작업은 Cisco ISE와 같은 RADIUS 인증 서버에서 처리됩니다. 예를 들어, 무선 호스트가 캠퍼스 네트워크 내에서 이동할 때 동일한 VLAN에 유지되도록 허용하는 데 사용할 수 있습니다.

따라서 클라이언트가 컨트롤러에 등록된 LAP에 연결하려고 시도할 때 WLC는 검증을 위해 사용자의 자격 증명을 RADIUS 서버에 전달합니다. 인증이 성공하면 RADIUS 서버는 특정 IETF(Internet Engineering Task Force) 특성을 사용자에게 전달합니다. 이러한 RADIUS 특성은 무선 클라이언트에 할당해야 하는 VLAN ID를 결정합니다. 사용자가 항상 미리 정해진 VLAN ID에 할당되므로 클라이언트의 SSID는 중요하지 않습니다.

VLAN ID 할당에 사용되는 RADIUS 사용자 특성은 다음과 같습니다.

- IETF 64 (Tunnel Type)(IETF 64(터널 유형)) - VLAN으로 설정합니다.

- IETF 65(Tunnel Medium Type)(IETF 65(터널 미디어 유형)) - 802로 설정합니다.

- IETF 81(Tunnel Private Group ID) - VLAN ID로 설정합니다.

VLAN ID는 12비트이며 1에서 4094 사이의 값(포함)을 사용합니다. Tunnel-Private-Group-ID는 IEEE 802.1X에서 사용할 수 있도록 RFC2868에 정의된 대로 문자열 유형이므로 VLAN ID 정수 값은 문자열로 인코딩됩니다. 이러한 터널 특성을 전송하면 Tag 필드에 입력해야 합니다.

구성

이 섹션에는 이 문서에서 설명하는 기능을 구성하기 위한 정보가 표시됩니다.

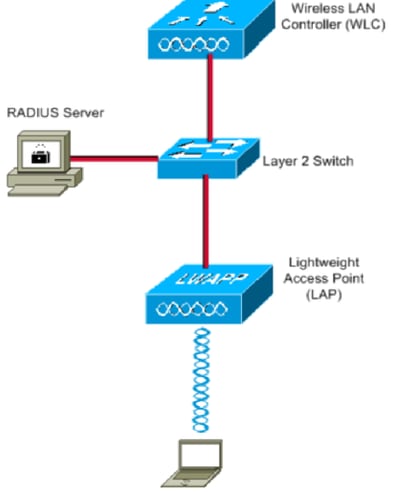

네트워크 다이어그램

이 문서에서는 이 네트워크 설정을 사용합니다.

다음은 이 다이어그램에서 사용되는 구성 요소의 컨피그레이션 세부 정보입니다.

- Cisco ISE (RADIUS) 서버의 IP 주소는 10.10.1.24 입니다.

- WLC의 관리 인터페이스 주소는 10.10.1.17입니다.

- 컨트롤러의 내부 DHCP 서버는 무선 클라이언트에 IP 주소를 할당하는 데 사용됩니다.

- 이 문서에서는 802.1x와 PEAP를 보안 메커니즘으로 사용합니다.

- VLAN102는 이 컨피그레이션 전체에서 사용됩니다. 사용자 이름 smith -102는 RADIUS 서버에서 VLAN102에 배치하도록 구성됩니다.

컨피그레이션 단계

이 컨피그레이션은 3가지 카테고리로 구분됩니다.

- Cisco ISE 컨피그레이션

- 여러 VLAN에 대한 스위치를 구성합니다.

- Catalyst 9800 WLC 컨피그레이션

Cisco ISE 컨피그레이션

이 컨피그레이션에는 다음 단계가 필요합니다.

- Cisco ISE 서버에서 Catalyst WLC를 AAA 클라이언트로 구성합니다.

- Cisco ISE에서 내부 사용자를 구성합니다.

- Cisco ISE에서 동적 VLAN 할당에 사용되는 RADIUS(IETF) 특성을 구성합니다.

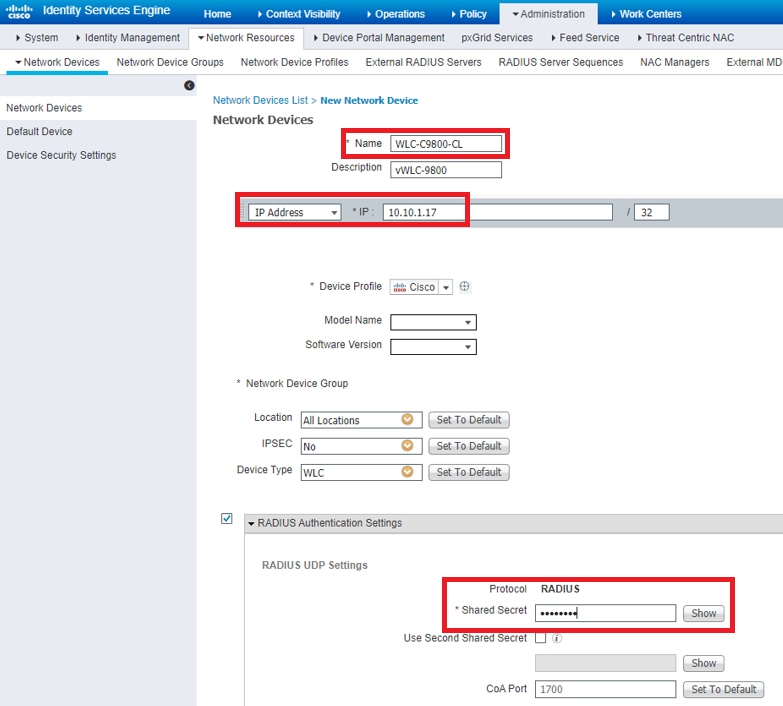

1단계. Cisco ISE 서버에서 AAA 클라이언트로 Catalyst WLC 구성

이 절차에서는 WLC가 사용자 자격 증명을 ISE에 전달할 수 있도록 WLC를 ISE 서버에서 AAA 클라이언트로 추가하는 방법에 대해 설명합니다.

다음 단계를 완료하십시오.

- ISE GUI에서 로 이동하여

Administration > Network Resources > Network Devices선택합니다Add. - 이미지에 표시된 대로 WLC 관리 IP 주소 및 RADIUS 공유 암호를 사용하여 WLC와 ISE 간의 컨피그레이션을 완료합니다.

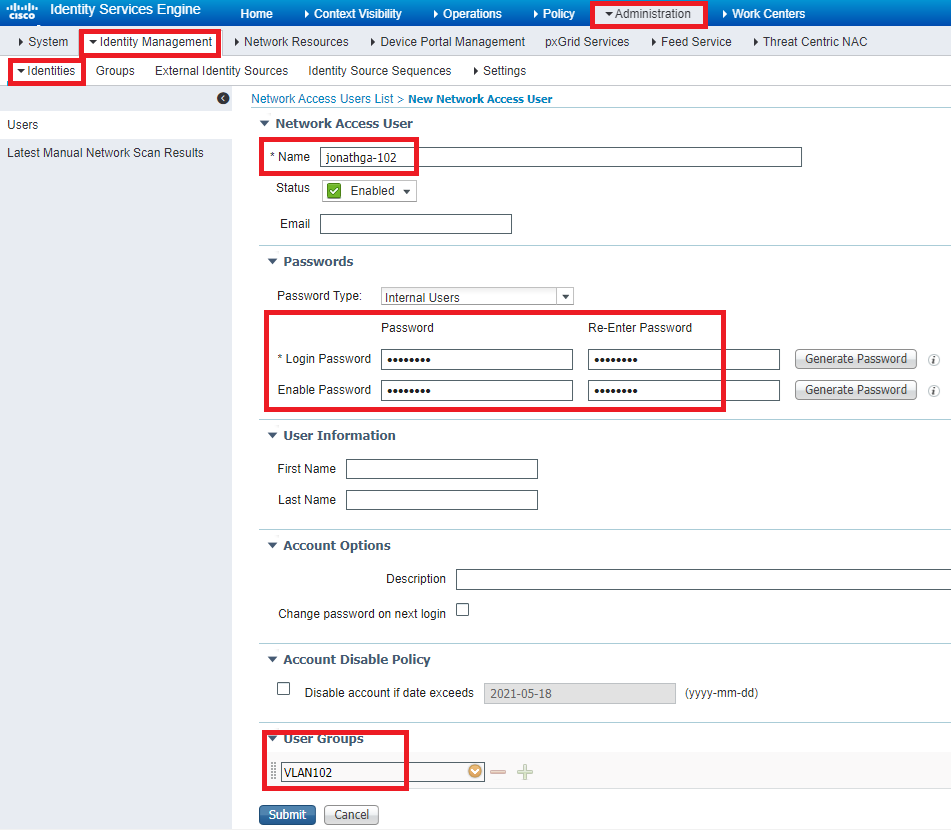

2단계. Cisco ISE의 내부 사용자 구성

2단계. Cisco ISE의 내부 사용자 구성이 절차에서는 Cisco ISE의 내부 사용자 데이터베이스에 사용자를 추가하는 방법에 대해 설명합니다.

다음 단계를 완료하십시오.

- ISE GUI에서 로 이동하여

Administration > Identity Management > Identities 선택합니다Add. - 이미지에 표시된 대로 사용자 이름, 비밀번호 및 사용자 그룹을 사용하여 컨피그레이션을 완료합니다.

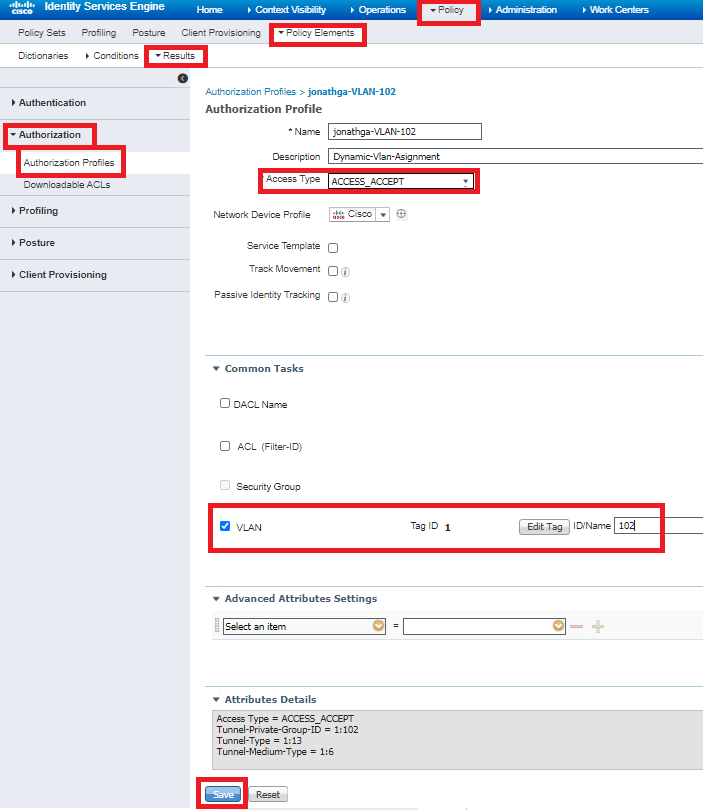

3단계. 동적 VLAN 할당에 사용되는 IETF(RADIUS) 특성 구성

3단계. 동적 VLAN 할당에 사용되는 IETF(RADIUS) 특성 구성이 절차에서는 무선 사용자에 대한 권한 부여 프로파일 및 인증 정책을 생성하는 방법에 대해 설명합니다.

다음 단계를 완료하십시오.

- ISE GUI에서 로 이동하고 선택하여

Policy > Policy Elements > Results > Authorization > Authorization profiles 새 프로필Add 을 생성합니다. - 각 그룹에 대한 VLAN 정보가 포함된 권한 부여 프로파일 컨피그레이션을 완료합니다. 이 그림에서는

jonathga-VLAN-102 그룹 컨피그레이션 설정을 보여 줍니다.

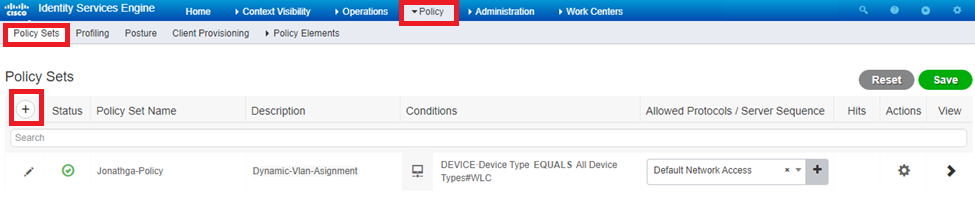

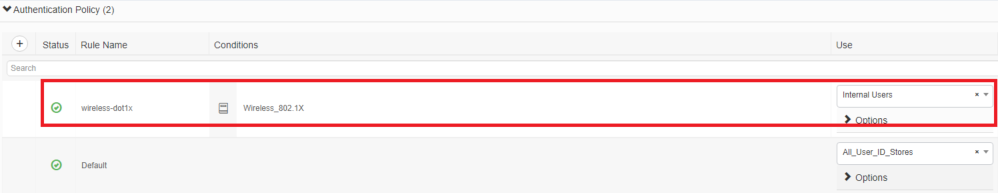

권한 부여 프로파일을 구성한 후에는 무선 사용자에 대한 인증 정책을 생성해야 합니다. 새 정책을 사용하거나 Custom 정책 집합을 수정할 Default 수 있습니다. 이 예에서는 사용자 지정 프로필이 생성됩니다.

- 다음

Policy > Policy Sets 과 같이 새 정책Add 을 생성하려면 로 이동하여 선택합니다.

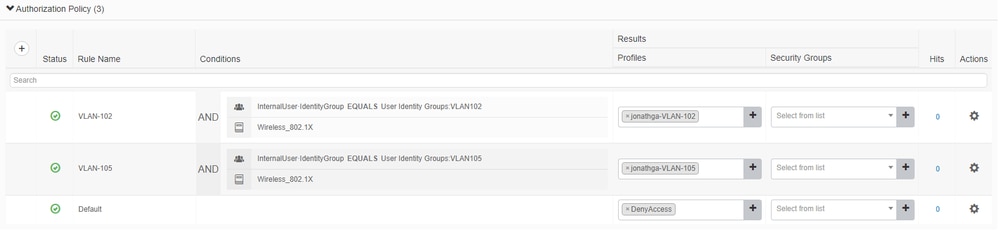

이제 그룹 멤버십을 기반으로 개별 권한 부여 프로파일을 할당하려면 사용자에 대한 권한 부여 정책을 생성해야 합니다.

- 섹션을

Authorization policy 열고 이미지에 표시된 대로 해당 요구 사항을 달성하는 정책을 생성합니다.

여러 VLAN에 대한 스위치 구성

여러 VLAN에 대한 스위치 구성스위치를 통해 여러 VLAN을 허용하려면 다음 명령을 실행하여 컨트롤러에 연결된 스위치 포트를 구성해야 합니다.

Switch(config-if)#switchport mode trunkSwitch(config-if)#switchport trunk encapsulation dot1q참고: 기본적으로 대부분의 스위치는 트렁크 포트를 통해 해당 스위치에서 생성된 모든 VLAN을 허용합니다. 유선 네트워크가 스위치에 연결된 경우 유선 네트워크에 연결된 스위치 포트에도 동일한 컨피그레이션을 적용할 수 있습니다. 이를 통해 유무선 네트워크에서 동일한 VLAN 간의 통신이 가능합니다.

Catalyst 9800 WLC 컨피그레이션

Catalyst 9800 WLC 컨피그레이션이 컨피그레이션에는 다음 단계가 필요합니다.

- 인증 서버의 세부 정보를 사용하여 WLC를 구성합니다.

- VLAN을 구성합니다.

- WLAN(SSID)을 구성합니다.

- 정책 프로필을 구성합니다.

- 정책 태그를 구성합니다.

- AP에 정책 태그를 할당합니다.

1단계. 인증 서버의 세부 정보를 사용하여 WLC 구성

1단계. 인증 서버의 세부 정보를 사용하여 WLC 구성클라이언트를 인증하기 위해 RADIUS 서버와 통신할 수 있도록 WLC를 구성해야 합니다.

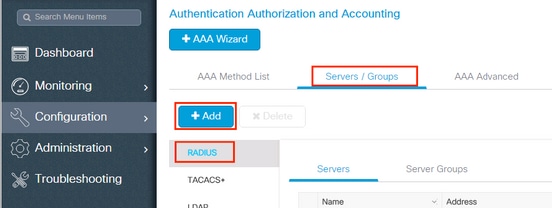

다음 단계를 완료하십시오.

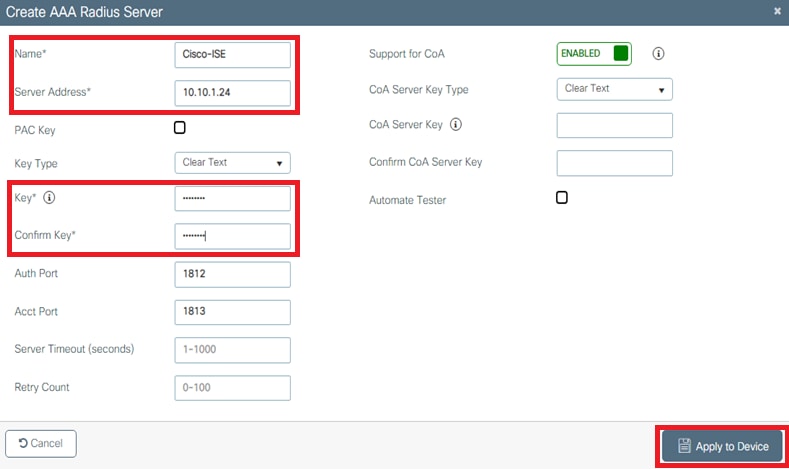

- 컨트롤러 GUI에서 다음 그림과 같이 RADIUS 서버 정보

Configuration > Security > AAA > Servers / Groups > RADIUS > Servers > + Add 를 찾아 입력합니다.

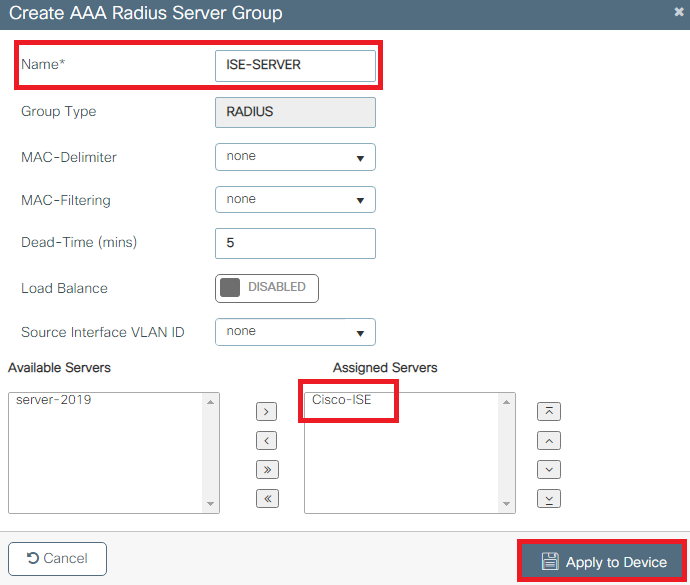

- RADIUS 그룹에 RADIUS 서버를 추가하려면 그림과 같이

Configuration > Security > AAA > Servers / Groups > RADIUS > Server Groups > + Add 로 이동합니다.

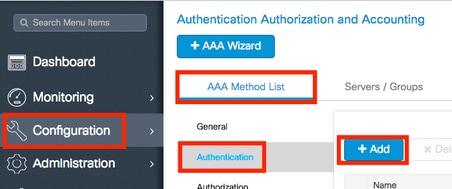

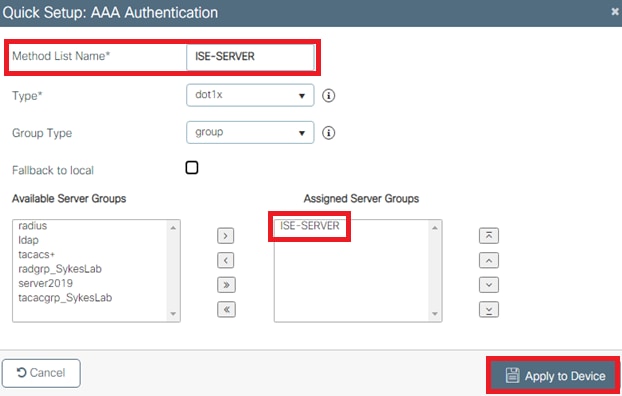

- Authentication Method List(인증 방법 목록)를 생성하려면 다음 그림과

Configuration > Security > AAA > AAA Method List > Authentication > + Add 같이 이동합니다.

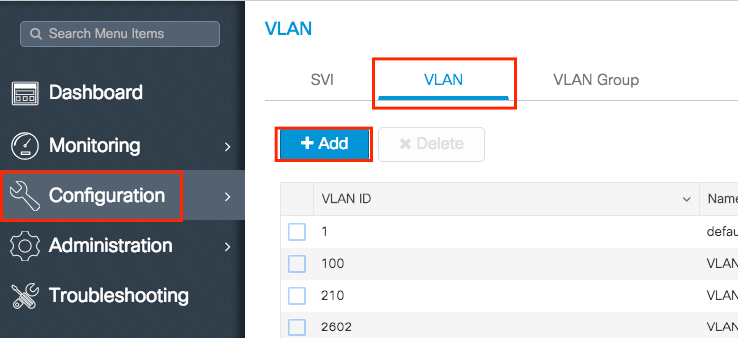

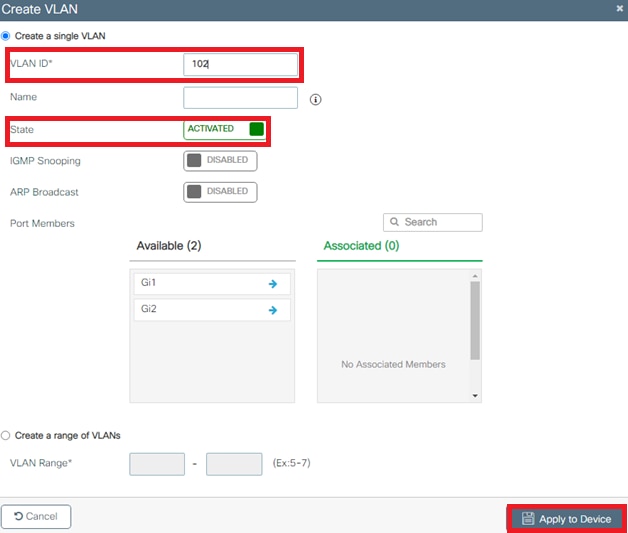

2단계. VLAN 구성

2단계. VLAN 구성이 절차에서는 Catalyst 9800 WLC에서 VLAN을 구성하는 방법에 대해 설명합니다. 이 문서의 앞부분에서 설명한 것처럼 RADIUS 서버의 Tunnel-Private-Group ID 특성에 지정된 VLAN ID도 WLC에 있어야 합니다.

이 예에서 사용자 smith-102는 RADIUS 서버의 Tunnel-Private-Group ID of 102 (VLAN =102) 로 지정됩니다.

- 이미지에

Configuration > Layer2 > VLAN > VLAN > + Add 표시된 대로 이동합니다.

- 이미지에 표시된 대로 필요한 정보를 입력합니다.

참고: 이름을 지정하지 않으면 VLAN에 VLANXXXX라는 이름이 자동으로 할당됩니다. 여기서 XXXX는 VLAN ID입니다.

필요한 모든 VLAN에 대해 1단계와 2단계를 반복합니다. 완료되면 3단계를 계속할 수 있습니다.

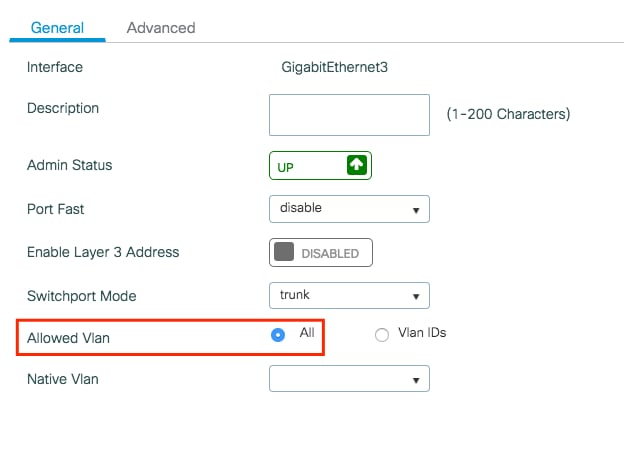

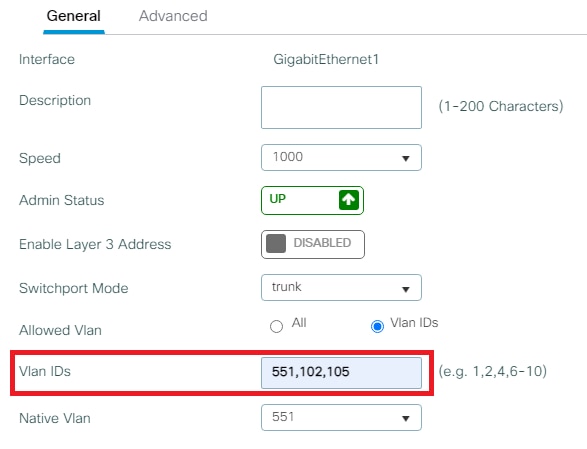

- VLAN이 데이터 인터페이스에서 허용되는지 확인합니다.

- 사용 중인 포트 채널이 있는 경우 로

Configuration > Interface > Logical > PortChannel name > General이동합니다. 컨피그레이션을 완료했을 때Allowed VLAN = All 구성된 것으로 표시되는 경우. 표시되는 경우Allowed VLAN = VLANs IDs필요한 VLAN을 추가한 후 선택합니다Update & Apply to Device. - 사용 중인 포트 채널이 없는 경우 로

Configuration > Interface > Ethernet > Interface Name > General이동합니다. 컨피그레이션을 완료했을 때Allowed VLAN = All 구성된 것으로 표시되는 경우. 표시되는 경우Allowed VLAN = VLANs IDs필요한 VLAN을 추가한 후 선택합니다Update & Apply to Device.

- 사용 중인 포트 채널이 있는 경우 로

이 그림에서는 All 또는 특정 VLAN ID를 사용하는 경우 인터페이스 설정과 관련된 컨피그레이션을 보여줍니다.

3단계. WLAN(SSID) 구성

3단계. WLAN(SSID) 구성이 절차에서는 WLC에서 WLAN을 구성하는 방법에 대해 설명합니다.

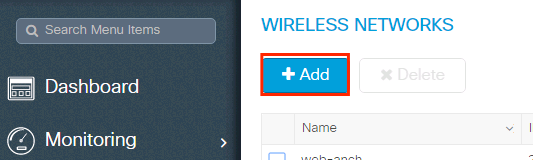

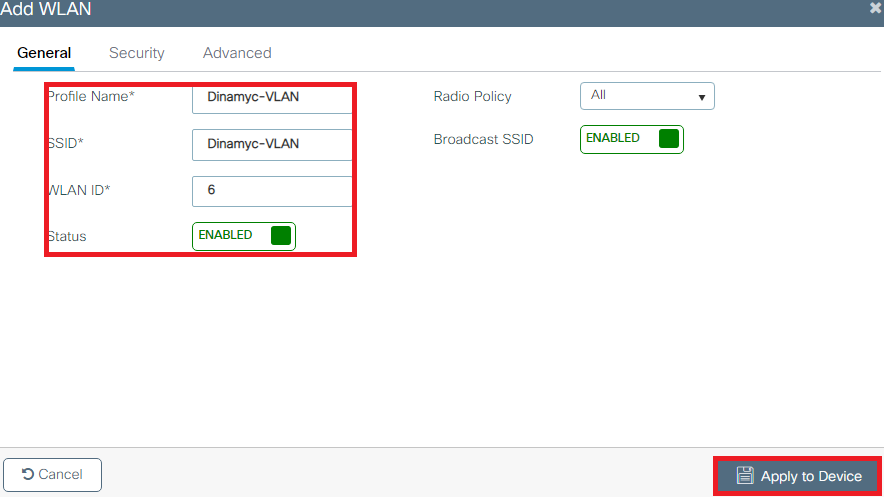

다음 단계를 완료하십시오.

- WLAN을 생성하려면 이미지에 표시된 대로 필요에 따라 네트워크를 탐색하고

Configuration > Wireless > WLANs > + Add 구성합니다.

- 이미지에 표시된 대로 WLAN 정보를 입력합니다.

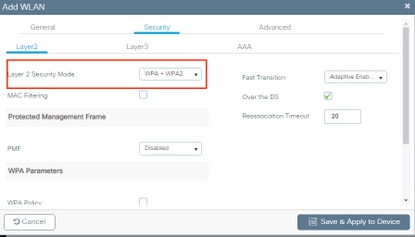

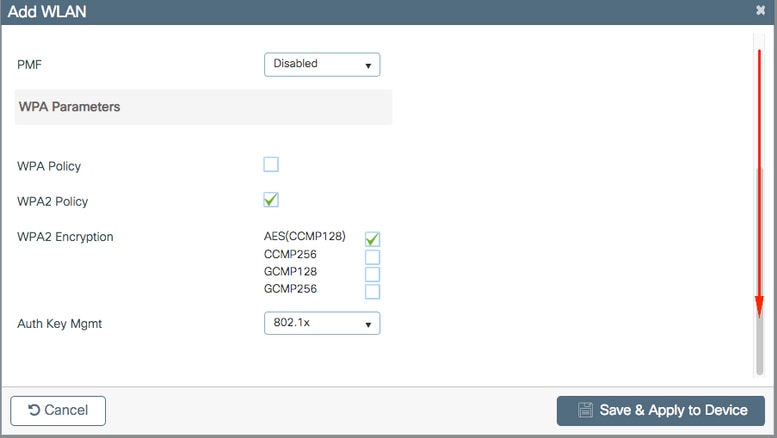

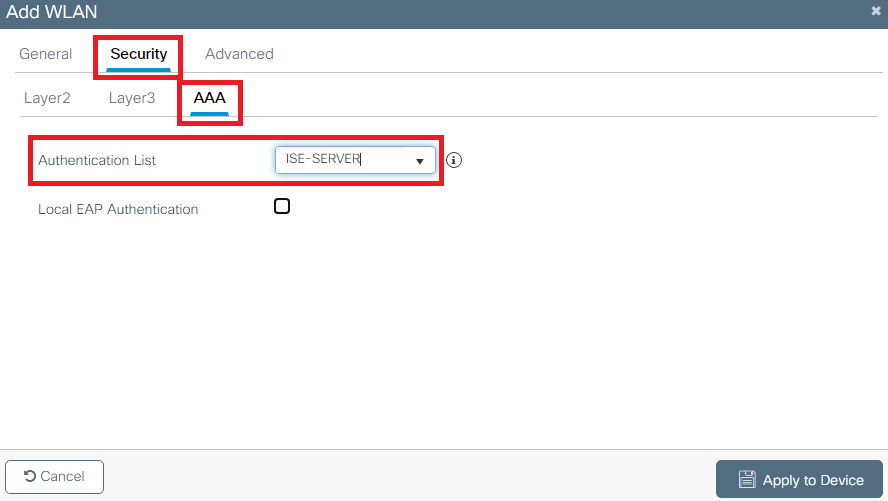

- 탭으로

Security 이동하여 필요한 보안 방법을 선택합니다. 이 경우 이미지에 표시된 WPA2 + 802.1x

Security > AAA Fromtab(탭)에서 그림과 같이 섹션 3에서 Configure the WLC with the Details of the Authentication Server 생성한 인증 방법을 선택합니다.

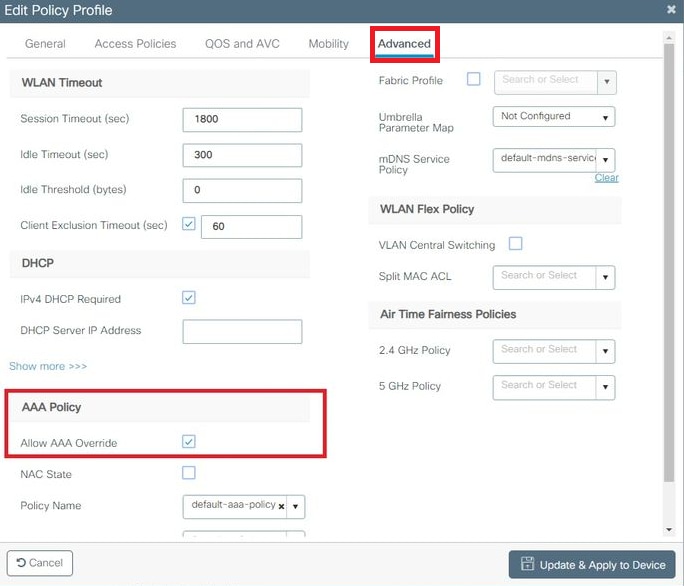

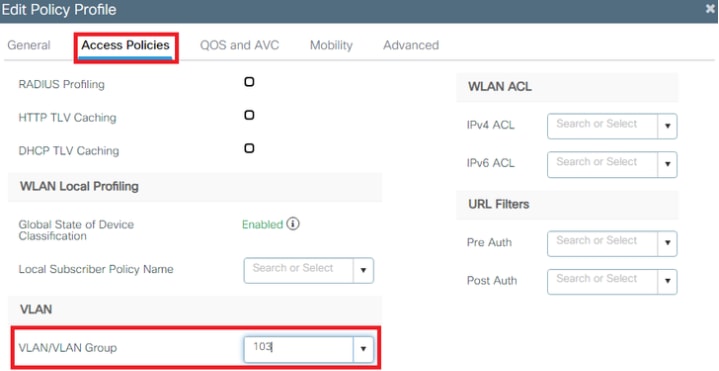

4단계. 정책 프로필 구성

4단계. 정책 프로필 구성이 절차에서는 WLC에서 정책 프로파일을 구성하는 방법에 대해 설명합니다.

다음 단계를 완료하십시오.

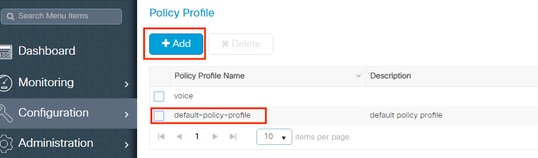

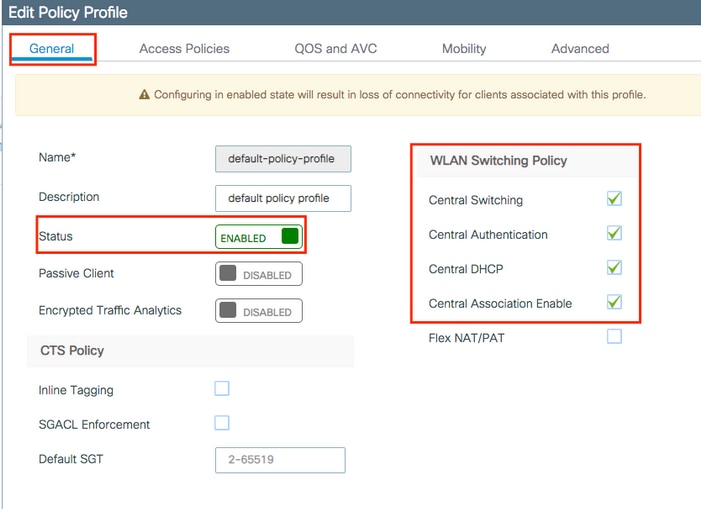

- 다음 그림과 같이

Configuration > Tags & Profiles > Policy Profile 로 이동하여 를default-policy-profile 구성하거나 새 를 만듭니다.

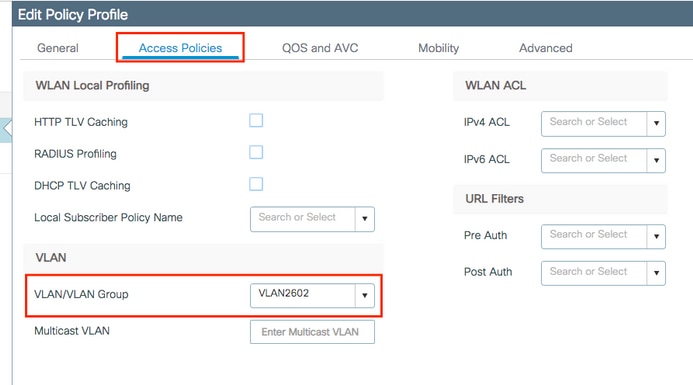

- 이미지에

Access Policies 표시된 대로 탭에서 무선 클라이언트가 이 WLAN에 연결할 때 기본적으로 할당되는 VLAN을 할당합니다.

참고: 제공된 예에서 RADIUS 서버는 인증 성공 시 특정 VLAN에 무선 클라이언트를 할당하는 작업입니다. 따라서 정책 프로필에 구성된 VLAN은 블랙홀 VLAN일 수 있습니다. RADIUS 서버는 이 매핑을 재정의하고 해당 WLAN을 통해 오는 사용자를 RADIUS 서버의 user Tunnel-Group-Private-ID 필드 아래에 지정된 VLAN에 할당합니다.

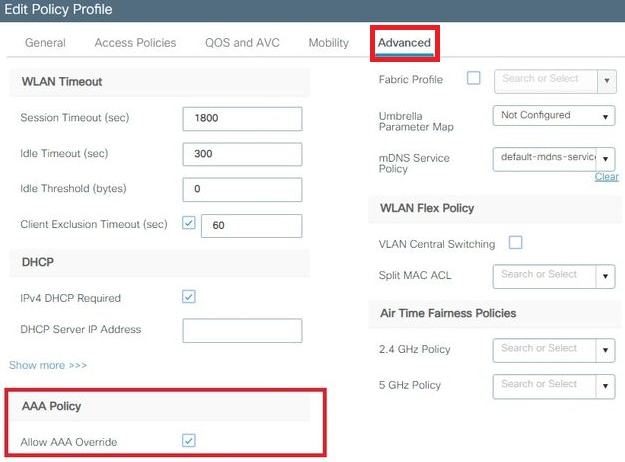

- RADIUS

Advance 서버가Allow AAA Override 이미지에 표시된 대로 적절한 VLAN에 클라이언트를 배치하는 데 필요한 특성을 반환할 때 탭에서 WLC 컨피그레이션을 재정의하려면 이 확인란을 활성화합니다.

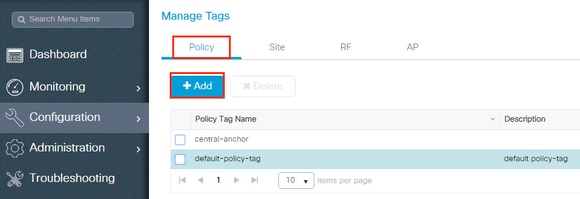

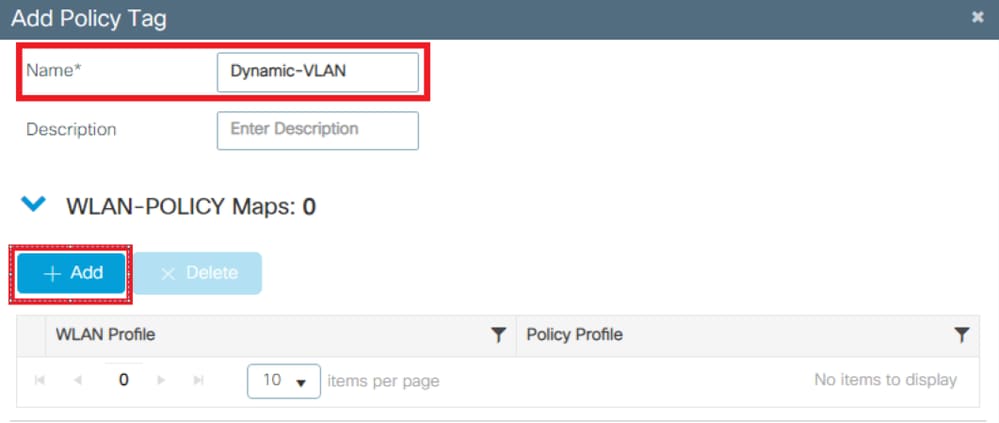

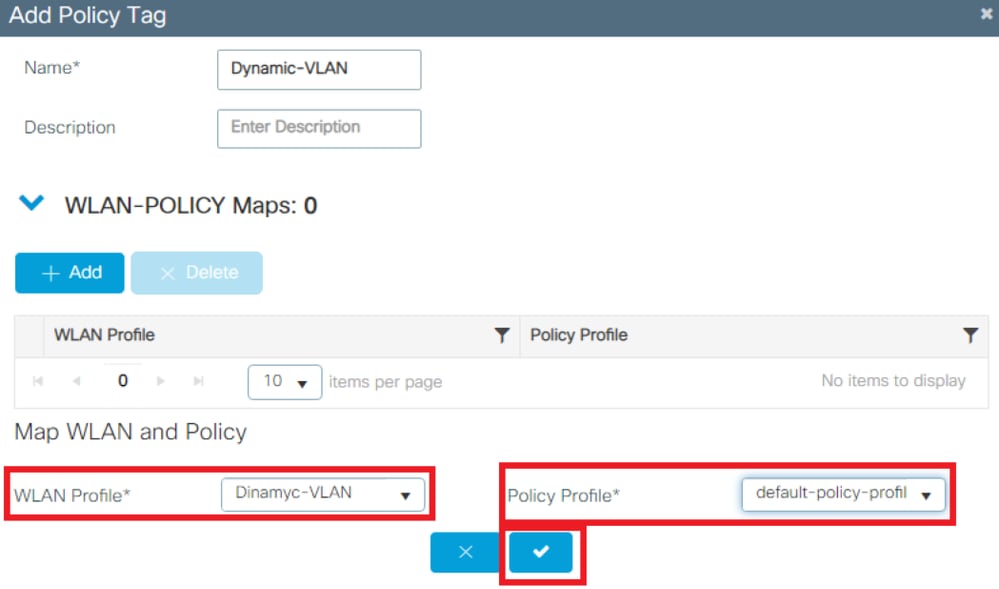

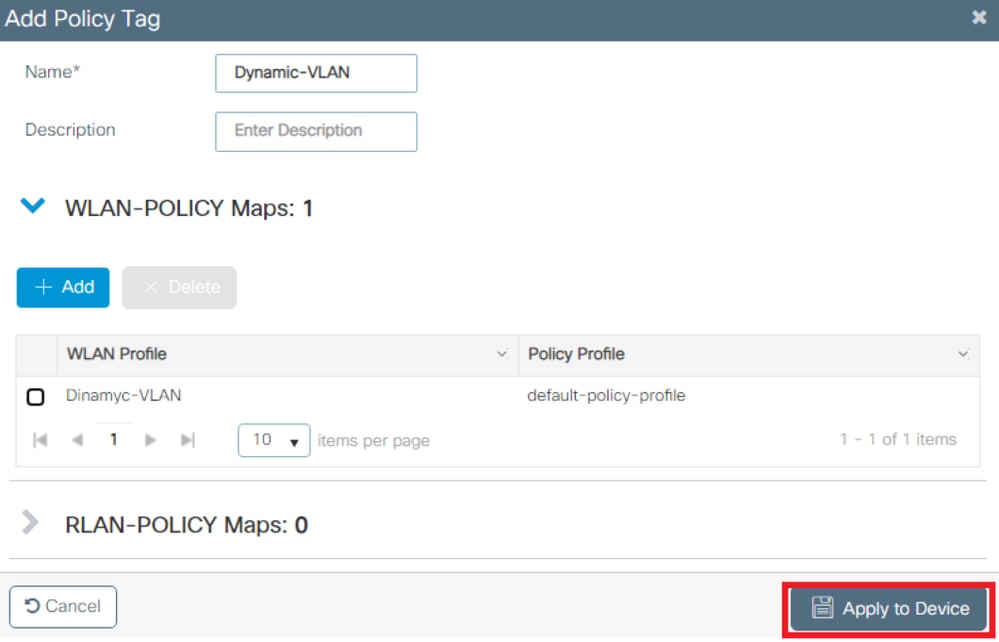

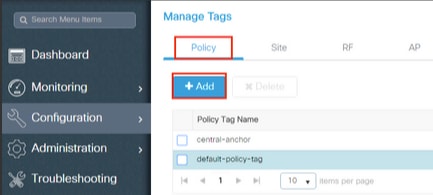

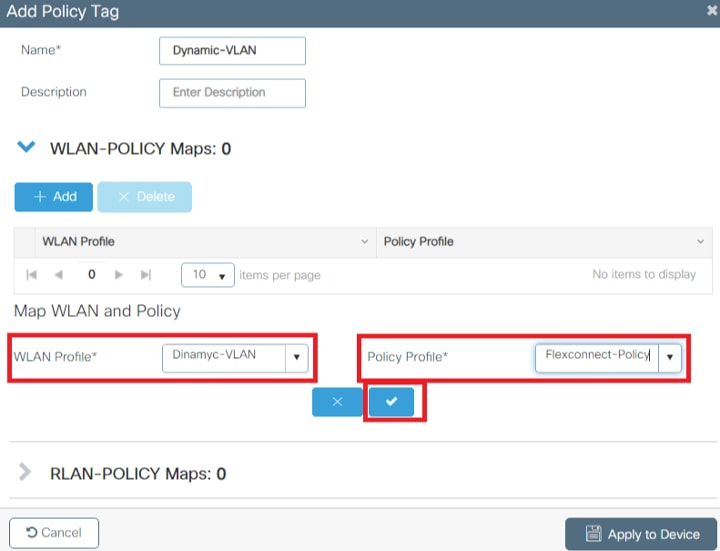

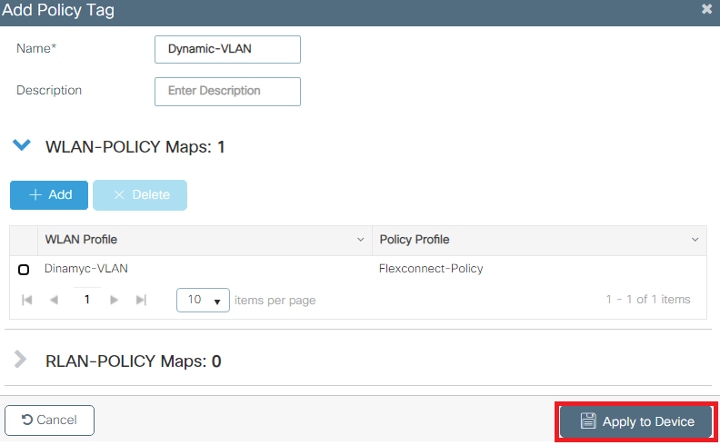

5단계. 정책 태그 구성

5단계. 정책 태그 구성이 절차에서는 WLC에서 정책 태그를 구성하는 방법에 대해 설명합니다.

다음 단계를 완료하십시오.

- 그림과 같이 필요한

Configuration > Tags & Profiles > Tags > Policy 경우 새 폴더로 이동하여 추가합니다.

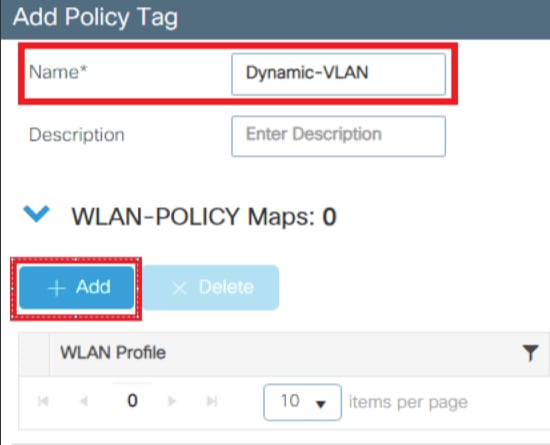

- 이미지에 표시된 대로 Policy Tag(정책 태그)에 이름

+Add을 추가하고 선택합니다.

- 이미지에 표시된 대로 WLAN 프로필을 원하는 정책 프로필에 연결합니다.

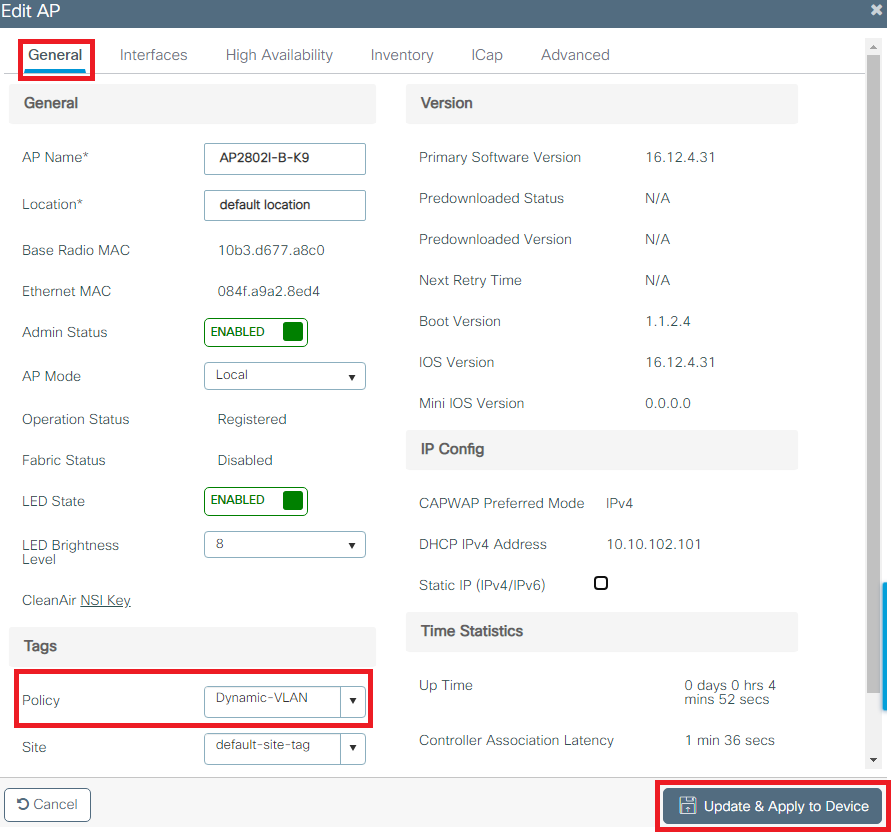

6단계. AP에 정책 태그 할당

6단계. AP에 정책 태그 할당이 절차에서는 WLC에서 정책 태그를 구성하는 방법에 대해 설명합니다.

다음 단계를 완료하십시오.

- 관련 정책 태그

Configuration > Wireless > Access Points > AP Name > General Tags 로 이동하여 할당한 다음 이미지에 표시된Update & Apply to Device 대로 선택합니다.

주의: AP에서 정책 태그를 변경하면 AP가 WLC에서 연결이 끊긴 다음 다시 연결됩니다.

Flexconnect

FlexconnectFlexconnect 기능을 사용하면 AP가 트렁크로 구성된 경우 AP LAN 포트를 통해 무선 클라이언트 데이터를 이그레스(egress)로 전송할 수 있습니다. Flexconnect Local Switching이라고 하는 이 모드에서는 AP가 관리 인터페이스에서 별도의 VLAN에 태깅하여 클라이언트 트래픽을 분리할 수 있습니다. 이 섹션에서는 로컬 스위칭 시나리오에 대한 동적 VLAN 할당을 구성하는 방법에 대한 지침을 제공합니다.

참고: 이전 섹션에서 설명한 단계는 Flexconnect 시나리오에도 적용됩니다. Flexconnect에 대한 컨피그레이션을 완료하려면 이 섹션에 제공된 추가 단계를 수행하십시오.

여러 VLAN에 대한 스위치 구성

여러 VLAN에 대한 스위치 구성스위치를 통해 여러 VLAN을 허용하려면 다음 명령을 실행하여 AP에 연결된 스위치 포트를 구성해야 합니다.

- Switch(config-if)#switchport 모드 트렁크

- Switch(config-if)#switchport trunk encapsulation dot1q

참고: 기본적으로 대부분의 스위치는 트렁크 포트를 통해 스위치에 생성된 모든 VLAN을 허용합니다.

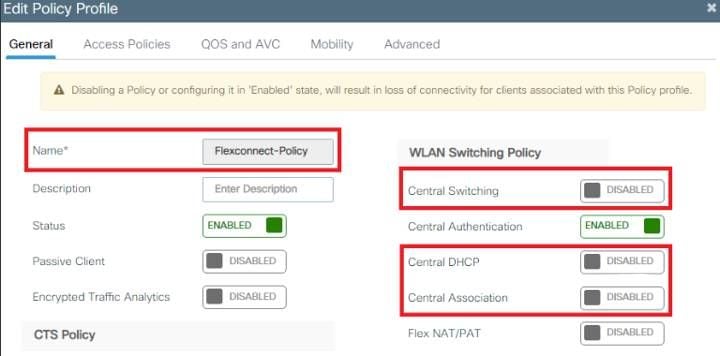

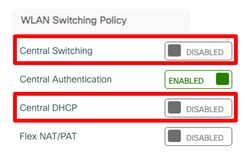

Flexconnect 정책 프로파일 컨피그레이션

Flexconnect 정책 프로파일 컨피그레이션

- Configuration(컨피그레이션) > Tags & Profiles(태그 및 프로필) > Policy Profile(정책 프로필) > +Add(추가)로 이동하여 새 정책을 생성합니다.

- 이름을 추가하고 Central Switching and Central DHCP 확인란의 선택을 취소합니다. 이 컨피그레이션에서는 컨트롤러가 클라이언트 인증을 처리하는 반면, FlexConnect 액세스 포인트는 클라이언트 데이터 패킷과 DHCP를 로컬로 전환합니다.

참고: 17.9.x 코드부터 정책 프로파일 모양이 그림과 같이 업데이트되었습니다.

- Access Policies(액세스 정책) 탭에서는 무선 클라이언트가 기본적으로 이 WLAN에 연결할 때 할당되는 VLAN을 할당합니다.

참고: 이 단계에서 구성된 VLAN은 WLC의 VLAN 목록에 없어도 됩니다. 필요한 VLAN은 나중에 Flex-Profile에 추가되며, 그러면 AP 자체에 VLAN이 생성됩니다.

- Advance(고급) 탭에서 Allow AAA Override(AAA 재정의 허용) 확인란을 활성화하여 RADIUS 서버에 의한 WLC 컨피그레이션을 재정의합니다.

WLAN 및 정책 태그에 Flexconnect 정책 프로필 할당

WLAN 및 정책 태그에 Flexconnect 정책 프로필 할당

참고: 정책 태그는 WLAN을 정책 프로필과 연결하는 데 사용됩니다. 새 정책 태그를 생성하거나 default-policy 태그를 사용할 수 있습니다.

- Configuration(컨피그레이션) > Tags & Profiles(태그 및 프로필) > Tags(태그) > Policy(정책)로 이동하고 필요한 경우 새 정책을 추가합니다.

- 정책 태그의 이름을 입력하고 "add(추가)" 버튼을 클릭합니다.

- WLAN 프로파일을 원하는 정책 프로파일에 연결합니다.

- Apply to Device(디바이스에 적용) 버튼을 클릭합니다.

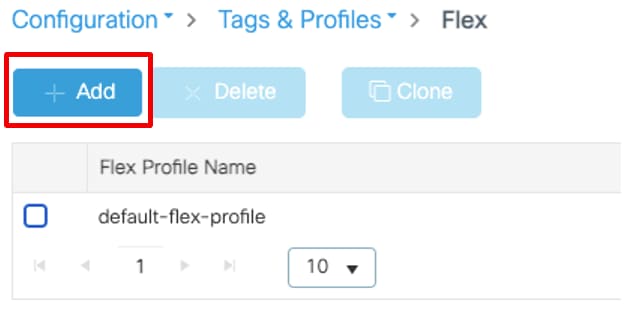

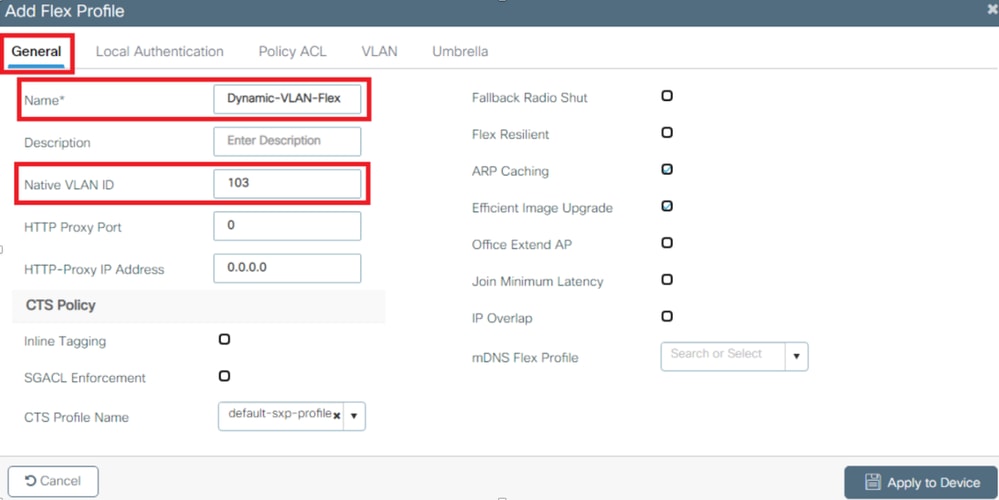

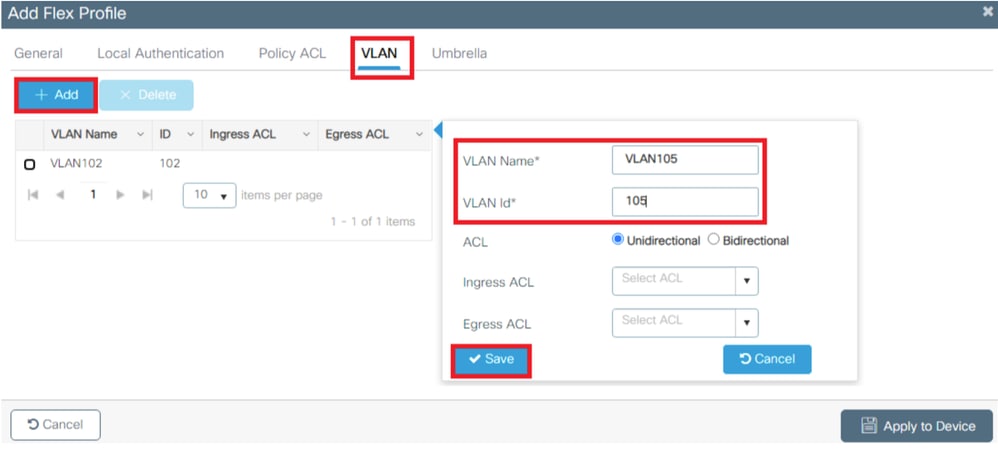

Flex Profile 구성

Flex Profile 구성FlexConnect AP에서 RADIUS를 통해 VLAN ID를 동적으로 할당하려면 RADIUS 응답의 Tunnel-Private-Group ID 특성에 언급된 VLAN ID가 액세스 포인트에 있어야 합니다. VLAN은 Flex 프로필에 구성됩니다.

- Configuration(컨피그레이션) > Tags & Profiles(태그 및 프로필)> Flex > + Add(추가)로 이동합니다.

- General(일반) 탭을 클릭하고 Flex 프로필의 이름을 할당한 다음 AP에 대한 네이티브 VLAN ID를 구성합니다.

참고: 네이티브 VLAN ID는 AP의 관리 VLAN을 참조하므로 AP가 연결된 스위치의 네이티브 VLAN 컨피그레이션과 일치해야 합니다

- VLAN 탭으로 이동하고 "Add(추가)" 버튼을 클릭하여 필요한 모든 VLAN을 입력합니다.

참고: Flexconnect 정책 프로필 컨피그레이션 섹션의 3단계에서 SSID에 할당된 기본 VLAN을 구성했습니다. 해당 단계에서 VLAN 이름을 사용하는 경우 Flex Profile 컨피그레이션에서 동일한 VLAN 이름을 사용해야 합니다. 그렇지 않으면 클라이언트가 WLAN에 연결할 수 없습니다.

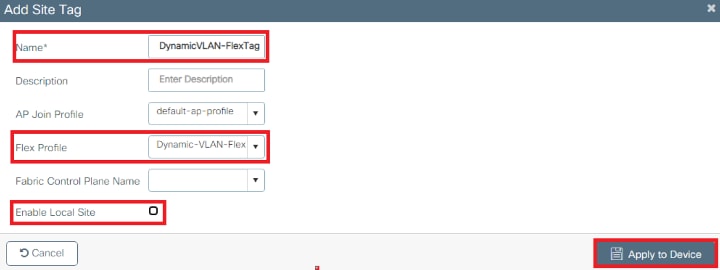

Flex 사이트 태그 구성

Flex 사이트 태그 구성

- Configuration(컨피그레이션) > Tags & Profiles(태그 및 프로필) > Tags(태그) > Site(사이트) > +Add(추가)로 이동하여 새 사이트 태그를 생성합니다.

- AP가 클라이언트 데이터 트래픽을 로컬로 전환하도록 허용하고 Flex Profile 구성 섹션에서 생성한 Flex Profile을 추가하려면 Enable Local Site(로컬 사이트 활성화) 상자의 선택을 취소합니다.

AP에 정책 및 사이트 태그를 할당합니다.

AP에 정책 및 사이트 태그를 할당합니다.- Configuration(컨피그레이션) > Wireless(무선) > Access Points(액세스 포인트) > AP Name(AP 이름) > General Tags(일반 태그)로 이동하여 관련 정책 및 사이트 태그를 할당한 다음 Update & Apply to Device(디바이스에 업데이트 및 적용)를 클릭합니다.

주의: AP에서 정책 및 사이트 태그를 변경하면 AP가 WLC에서 연결이 끊긴 다음 다시 연결됩니다.

참고: AP가 로컬 모드(또는 다른 모드)로 구성된 다음 "로컬 사이트 사용" 설정이 비활성화된 사이트 태그를 가져오면 AP가 재부팅되고 FlexConnect 모드로 돌아갑니다

다음을 확인합니다.

다음을 확인합니다.설정이 올바르게 작동하는지 확인하려면 이 섹션을 활용하십시오.

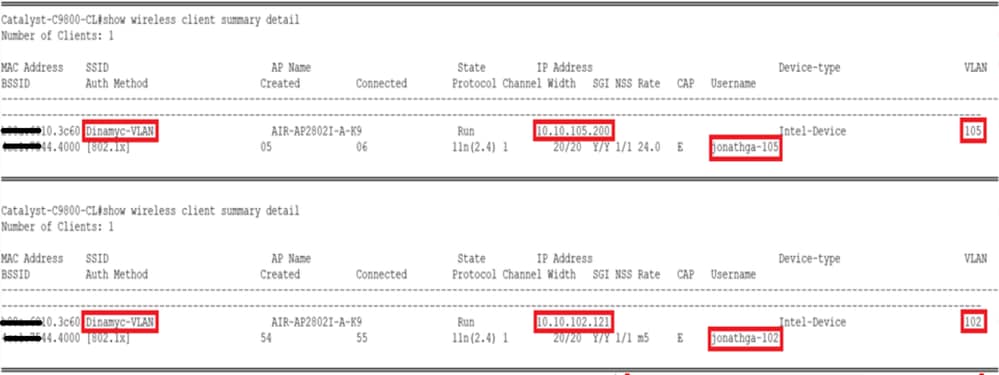

동적 VLAN 할당을 반환할 수 있는 ISE에 정의된 자격 증명과 적절한 EAP 프로토콜을 사용하여 테스트 클라이언트 SSID 프로필을 구성합니다. 사용자 이름과 비밀번호를 입력하라는 메시지가 표시되면 ISE의 VLAN에 매핑된 사용자의 정보를 입력합니다.

이전 예에서 smith-102는 RADIUS 서버에 지정된 대로 VLAN102에 할당됩니다. 다음 예에서는 이 사용자 이름을 사용하여 인증을 받고 RADIUS 서버에서 VLAN에 할당합니다.

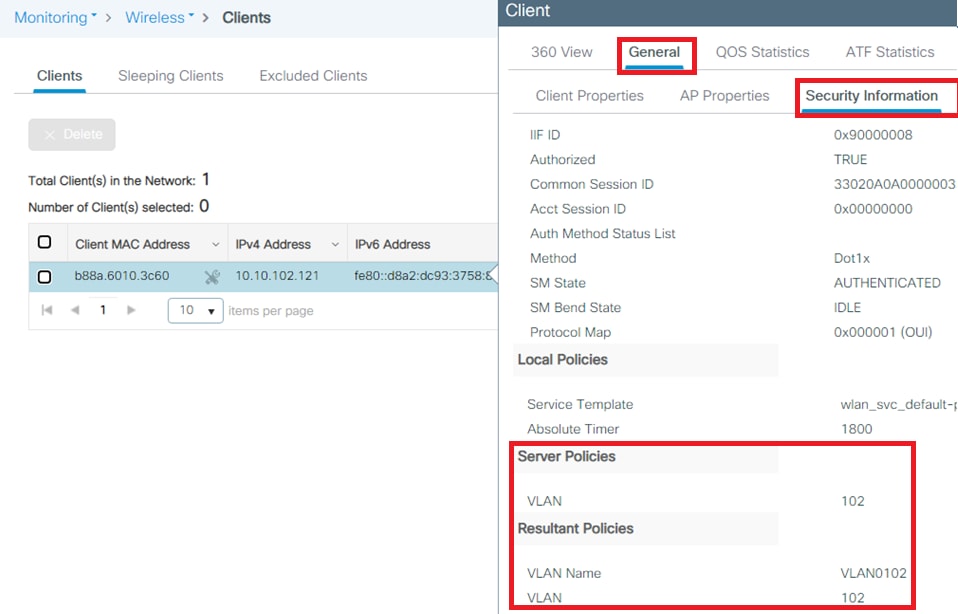

인증이 완료되면 전송된 RADIUS 특성에 따라 클라이언트가 적절한 VLAN에 할당되었는지 확인해야 합니다. 이 작업을 수행하려면 다음 단계를 완료하십시오.

- 컨트롤러 GUI에서 VLAN 필드

Monitoring > Wireless > Clients > Select the client MAC address > General > Security Information 로 이동하여 이미지에 표시된 대로 찾습니다.

이 창에서 RADIUS 서버에 구성된 RADIUS 특성에 따라 이 클라이언트가 VLAN102에 할당되었음을 확인할 수 있습니다.

CLI에서 를 사용하여 이미지에 표시된 것과 동일한 정보

show wireless client summary detail 를 볼 수 있습니다.

- RADIUS 특성을 WLC로 성공적

Radioactive traces 으로 전송하도록 를 활성화할 수 있습니다. 이렇게 하려면 다음 단계를 수행하십시오.- 컨트롤러 GUI에서 로

Troubleshooting > Radioactive Trace > +Add이동합니다. - 무선 클라이언트의 Mac 주소를 입력합니다.

- 를

Start선택합니다. - 클라이언트를 WLAN에 연결합니다.

- 로

Stop > Generate > Choose 10 minutes > Apply to Device > Select the trace file to download the log이동합니다.

- 컨트롤러 GUI에서 로

추적 출력의 이 부분은 RADIUS 특성의 성공적인 전송을 보장합니다.

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Received from id 1812/60 10.10.1.24:0, Access-Accept, len 352

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: authenticator e5 5e 58 fa da 0a c7 55 - 53 55 7d 43 97 5a 8b 17

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: User-Name [1] 13 "smith-102"

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: State [24] 40 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Class [25] 54 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Type [64] 6 VLAN [13]

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Medium-Type [65] 6 ALL_802 [6]

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: EAP-Message [79] 6 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Message-Authenticator[80] 18 ...

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): 01:

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: Tunnel-Private-Group-Id[81] 6 "102"

2021/03/21 22:22:45.236 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: EAP-Key-Name [102] 67 *

2021/03/21 22:22:45.237 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: MS-MPPE-Send-Key [16] 52 *

2021/03/21 22:22:45.237 {wncd_x_R0-0}{1}: [radius] [25253]: (info): RADIUS: MS-MPPE-Recv-Key [17] 52 *

2021/03/21 22:22:45.238 {wncd_x_R0-0}{1}: [eap-auth] [25253]: (info): SUCCESS for EAP method name: PEAP on handle 0x0C000008

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : username 0 "smith-102" ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : class 0 43 41 43 53 3a 33 33 30 32 30 41 30 41 30 30 30 30 30 30 33 35 35 36 45 32 32 31 36 42 3a 49 53 45 2d 32 2f 33 39 33 33 36 36 38 37 32 2f 31 31 32 36 34 30 ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : tunnel-type 1 13 [vlan] ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : tunnel-medium-type 1 6 [ALL_802] ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute :tunnel-private-group-id 1 "102" ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [aaa-attr-inf] [25253]: (info): [ Applied attribute : timeout 0 1800 (0x708) ]

2021/03/21 22:22:46.700 {wncd_x_R0-0}{1}: [auth-mgr-feat_wireless] [25253]: (info): [0000.0000.0000:unknown] AAA override is enabled under policy profile문제 해결

문제 해결현재 이 설정에 사용할 수 있는 특정 문제 해결 정보가 없습니다.

관련 정보

관련 정보 개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

3.0 |

11-Apr-2024 |

재인증 |

2.0 |

02-Jun-2022 |

이미지 크기 조정 |

1.0 |

14-Apr-2021 |

최초 릴리스 |

Cisco 엔지니어가 작성

- 조나단 데 헤수스 가르시아Cisco TAC 엔지니어

- 호세 파블로 무노즈Cisco TAC 엔지니어

지원 문의

- 지원 케이스 접수

- (시스코 서비스 계약 필요)

피드백

피드백