AireOS Wireless LAN Controller 웹 인증 구성

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 내부 웹 인증을 지원하도록 Cisco 4400 Series WLAN(Wireless LAN) Controller(WLC)를 구성하는 방법을 설명합니다.

사전 요구 사항

요구 사항

Cisco에서는 4400 WLC에서 초기 컨피그레이션을 수행하는 것을 권장합니다.

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

-

버전 7.0.116.0을 실행하는 4400 Series WLC

-

Microsoft® Windows 2003 Server에 설치된 Cisco Secure ACS(Access Control Server) 버전 4.2

-

Cisco Aironet 1131AG Series 경량 액세스 포인트

-

버전 4.0을 실행하는 Cisco Aironet 802.11 a/b/g CardBus Wireless Adapter

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

표기 규칙

문서 규칙에 대한 자세한 내용은 기술 팁 및 기타 콘텐츠에 형식 규칙 사용을 참조하십시오.

웹 인증

웹 인증은 레이어 3 보안 기능으로, 클라이언트가 올바른 사용자 이름과 비밀번호를 제공할 때까지 컨트롤러가 특정 클라이언트의 IP 트래픽(DHCP 및 DNS 관련 패킷 제외)을 허용하지 않습니다. 서 플리 컨 트 또는 클라이언트 유틸리티 없이 간단한 인증 방법입니다. 웹 인증은 일반적으로 게스트 액세스 네트워크를 구축하려는 고객이 사용합니다. 일반적인 구축에는 T-Mobile® 또는 Starbucks®에서 제공하는 것과 같은 "핫스팟" 위치가 포함될 수 있습니다.

웹 인증은 데이터 암호화를 제공하지 않습니다. 웹 인증은 핫스팟 또는 캠퍼스 분위기의 연결에 대한 간단한 게스트 액세스로 사용됩니다.

웹 인증은 다음과 같이 수행할 수 있습니다.

-

WLC의 기본 로그인 창

-

WLC에서 기본 로그인 창의 수정된 버전

-

외부 웹 서버에서 구성하는 사용자 지정 로그인 창(외부 웹 인증)

-

컨트롤러에 다운로드하는 사용자 지정 로그인 창

이 문서에서는 내부 웹 인증을 위한 Wireless LAN Controller를 구성합니다.

웹 인증 프로세스

이는 사용자가 웹 인증을 위해 구성된 WLAN에 연결할 때 발생합니다.

-

사용자가 웹 브라우저를 열고 URL(예: http://www.cisco.com)을 입력합니다. 클라이언트는 대상의 IP를 가져오기 위해 이 URL에 대한 DNS 요청을 보냅니다. WLC는 DNS 요청을 DNS 서버로 우회하고 DNS 서버는 목적지 www.cisco.com의 IP 주소를 포함하는 DNS 회신으로 응답합니다. 이는 다시 무선 클라이언트로 전달됩니다.

-

그런 다음 클라이언트는 대상 IP 주소로 TCP 연결을 열려고 시도합니다. IP 주소 www.cisco.com으로 향하는 TCP SYN 패킷을 전송합니다.

-

WLC에는 클라이언트에 대해 구성된 규칙이 있으므로 www.cisco.com에 대한 프록시 역할을 할 수 있습니다. TCP SYN-ACK 패킷을 IP 주소 www.cisco.com으로 소스와 함께 클라이언트로 다시 전송합니다. 클라이언트는 3방향 TCP 핸드셰이크를 완료하고 TCP 연결이 완전히 설정되도록 TCP ACK 패킷을 다시 전송합니다.

-

클라이언트는 www.cisco.com으로 향하는 HTTP GET 패킷을 전송합니다. WLC는 이 패킷을 인터셉트하여 리디렉션 처리를 위해 전송합니다. HTTP 애플리케이션 게이트웨이는 HTML 본문을 준비하고 클라이언트가 요청한 HTTP GET에 대한 응답으로 다시 전송합니다. 이 HTML을 사용하면 클라이언트가 WLC의 기본 웹 페이지 URL(예: http://<Virtual-Server-IP>/login.html)로 이동합니다.

-

클라이언트는 IP 주소(예: www.cisco.com)를 사용하여 TCP 연결을 닫습니다.

-

이제 고객이 http://10.1.1.1/login.html으로 이동하려고 합니다. 따라서 클라이언트는 WLC의 가상 IP 주소로 TCP 연결을 열려고 시도합니다. 10.1.1.1에 대한 TCP SYN 패킷을 WLC에 전송합니다.

-

WLC는 TCP SYN-ACK로 응답하고 클라이언트는 핸드셰이크를 완료하기 위해 TCP ACK를 WLC에 다시 보냅니다.

-

클라이언트는 로그인 페이지를 요청하기 위해 10.1.1.1로 향하는 /login.html에 대한 HTTP GET을 전송합니다.

-

이 요청은 WLC의 웹 서버까지 허용되며 서버는 기본 로그인 페이지로 응답합니다. 클라이언트는 사용자가 계속 진행하여 로그인할 수 있는 브라우저 창의 로그인 페이지를 수신합니다.

웹 인증 프로세스에 대한 설명은 Cisco WLC(Wireless LAN Controller)의 웹 인증을 참조하십시오.

네트워크 설정

이 문서에서는 이 네트워크 설정을 사용합니다.

네트워크 설정

네트워크 설정

웹 인증을 위한 컨트롤러 구성

이 문서에서는 웹 인증을 위해 WLAN을 구성하고 전용 VLAN에 매핑합니다. 다음은 웹 인증을 위해 WLAN을 구성하는 단계입니다.

이 섹션에서는 웹 인증을 위해 컨트롤러를 구성하는 방법에 대해 중점적으로 설명합니다.

다음은 이 문서에 사용된 IP 주소입니다.

-

WLC의 IP 주소는 10.77.244.204입니다.

-

ACS 서버의 IP 주소는 10.77.244.196입니다.

VLAN 인터페이스 생성

다음 단계를 완료하십시오.

-

Wireless LAN Controller GUI의 상단에 있는 메뉴에서 Controller(컨트롤러)를 선택하고 왼쪽에 있는 메뉴에서 Interfaces(인터페이스)를 선택한 다음 창 오른쪽 상단에 있는 New(새로 만들기)를 클릭하여 새 동적 인터페이스를 생성합니다.

Interfaces > New 창이 나타납니다. 이 예에서는 VLAN ID가 90인 인터페이스 이름 vlan90을 사용합니다.

Interface(인터페이스) > New Window(새 창)가 열립니다.

Interface(인터페이스) > New Window(새 창)가 열립니다. -

Apply(적용)를 클릭하여 VLAN 인터페이스를 생성합니다.

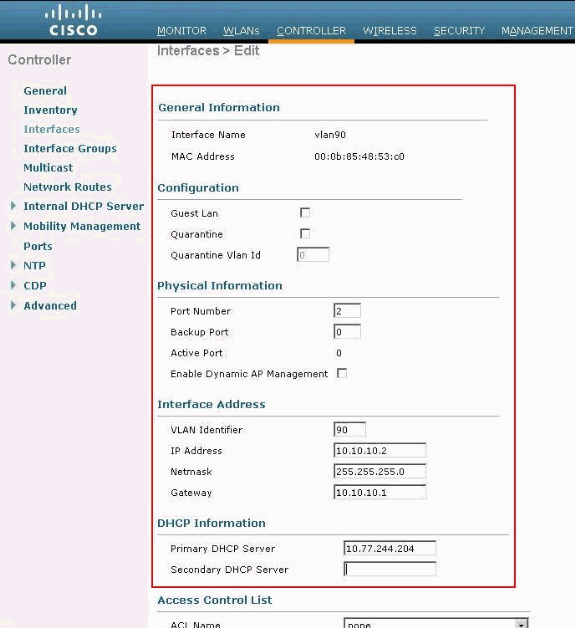

Interfaces > Edit 창이 나타나 인터페이스별 정보를 입력할 것을 요청합니다.

-

이 문서에서는 다음 매개변수를 사용합니다.

-

IP Address(IP 주소) - 10.10.10.2

-

넷마스크 - 255.255.255.0(24비트)

-

게이트웨이—10.10.10.1

-

포트 번호 - 2

-

기본 DHCP 서버 - 10.77.244.204

참고: 이 매개변수는 RADIUS 또는 DHCP 서버의 IP 주소여야 합니다. 이 예에서는 내부 DHCP 범위가 WLC에 구성되어 있으므로 WLC의 관리 주소가 DHCP 서버로 사용됩니다.

-

보조 DHCP 서버—0.0.0.0

참고: 이 예에서는 보조 DHCP 서버가 없으므로 0.0.0.0을 사용합니다. 구성에 보조 DHCP 서버가 있는 경우 이 필드에 서버 IP 주소를 추가합니다.

-

ACL 이름 - 없음

Interfaces(인터페이스) > Edit(편집) 창의 일반 정보

Interfaces(인터페이스) > Edit(편집) 창의 일반 정보 -

-

Apply(적용)를 클릭하여 변경 사항을 저장합니다.

내부 웹 인증을 위한 WLC 구성

다음 단계는 내부 웹 인증을 위해 WLC를 구성하는 것입니다. 내부 웹 인증은 WLC의 기본 웹 인증 유형입니다. 이 매개변수가 변경되지 않은 경우 내부 웹 인증을 활성화하는 데 컨피그레이션이 필요하지 않습니다. 이전에 웹 인증 매개변수를 변경한 경우 다음 단계를 완료하여 내부 웹 인증을 위한 WLC를 구성합니다.

-

컨트롤러 GUI에서 Security(보안) > Web Auth(웹 인증) >Web Login Page(웹 로그인 페이지)를 선택하여 웹 로그인 페이지에 액세스합니다.

-

Web Authentication Type(웹 인증 유형) 드롭다운 상자에서 Internal Web Authentication(내부 웹 인증)을 선택합니다.

-

Redirect URL after login(로그인 후 URL 리디렉션) 필드에 인증에 성공한 후 최종 사용자가 리디렉션되는 페이지의 URL을 입력합니다.

로그인 후 URL 리디렉션

로그인 후 URL 리디렉션참고: WLC 버전 5.0 이상에서는 웹 인증을 위한 로그아웃 페이지를 사용자 지정할 수도 있습니다.

WLAN 인스턴스 추가

내부 웹 인증이 활성화되었고 웹 인증 전용 VLAN 인터페이스가 있으므로 웹 인증 사용자를 지원하려면 새 WLAN/SSID를 제공해야 합니다.

새 WLAN/SSID를 생성하려면 다음 단계를 완료하십시오.

-

WLC GUI에서 상단의 메뉴에서 WLAN을 클릭하고 오른쪽 상단에서 New를 클릭합니다.

유형으로 WLAN을 선택합니다. 웹 인증을 위한 프로파일 이름 및 WLAN SSID를 선택합니다. 이 예에서는 프로파일 이름 및 WLAN SSID 모두에 Guesters를 사용합니다.

프로파일 이름 및 WLAN SSID

프로파일 이름 및 WLAN SSID -

적용을 클릭합니다.

새 WLANs(WLAN) > Edit(수정) 창이 나타납니다.

WLANs(WLAN) > Edit(편집) 창이 나타납니다

WLANs(WLAN) > Edit(편집) 창이 나타납니다 -

WLAN을 활성화하려면 WLAN의 상태 상자를 선택합니다. Interface 메뉴에서 이전에 생성한 VLAN 인터페이스의 이름을 선택합니다. 이 예에서 인터페이스 이름은 vlan90입니다.

참고: 이 화면에서 다른 매개변수의 기본값을 그대로 둡니다.

-

보안 탭을 클릭합니다.

웹 인증을 구성하려면 다음 단계를 완료하십시오.

-

Layer 2(레이어 2) 탭을 클릭하고 보안을 None(없음)으로 설정합니다.

참고: WLAN의 경우 802.1x 또는 WPA/WPA2를 레이어 2 보안으로 사용하여 웹 통과를 레이어 3 보안으로 구성할 수 없습니다. 무선 LAN 컨트롤러 레이어 2 및 레이어 3 보안 호환성에 대한 자세한 내용은 무선 LAN 컨트롤러 레이어 2 레이어 3 보안 호환성 매트릭스를 참조하십시오

-

Layer 3 탭을 클릭합니다. 여기에 표시된 대로 Web Policy(웹 정책) 상자를 선택하고 Authentication(인증) 옵션을 선택합니다.

Layer 3(레이어 3) 탭 및 Check the Web Policy(웹 정책) 상자

Layer 3(레이어 3) 탭 및 Check the Web Policy(웹 정책) 상자 -

Apply(적용)를 클릭하여 WLAN을 저장합니다.

-

WLAN 요약 창으로 돌아갑니다. SSID 게스트에 대한 WLAN 테이블의 Security Policies(보안 정책) 열에서 웹 인증이 활성화되었는지 확인합니다.

-

웹 인증에서 사용자를 인증하는 세 가지 방법

웹 인증을 사용할 때 사용자를 인증하는 방법에는 세 가지가 있습니다. 로컬 인증에서는 Cisco WLC에서 사용자를 인증할 수 있습니다. 외부 RADIUS 서버 또는 LDAP 서버를 백엔드 데이터베이스로 사용하여 사용자를 인증할 수도 있습니다.

이 문서에서는 세 가지 방법 모두에 대한 컨피그레이션의 예를 제공합니다.

로컬 인증

게스트 사용자의 사용자 데이터베이스는 WLC 로컬 데이터베이스에 저장됩니다. 사용자는 이 데이터베이스에 대해 WLC에 의해 인증됩니다.

-

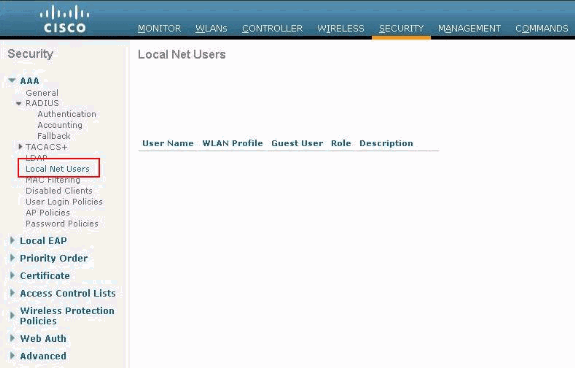

WLC GUI에서 Security(보안)를 선택합니다.

-

왼쪽의 AAA 메뉴에서 Local Net Users를 클릭합니다.

왼쪽 메뉴에서 Local Net User(로컬 넷 사용자)를 클릭합니다.

왼쪽 메뉴에서 Local Net User(로컬 넷 사용자)를 클릭합니다. -

새 사용자를 생성하려면 New(새로 만들기)를 클릭합니다.

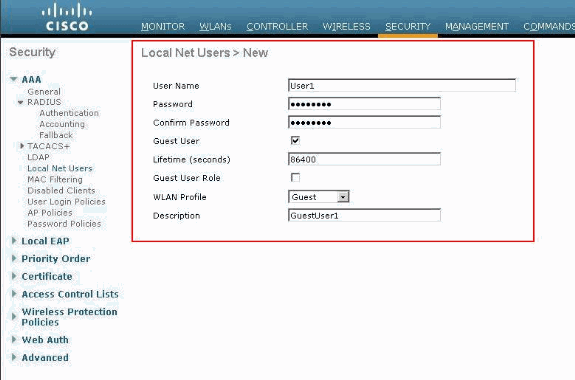

사용자 이름 및 비밀번호 정보를 묻는 새 창이 표시됩니다.

-

새 사용자를 생성하려면 사용자 이름과 비밀번호를 입력한 다음 사용할 비밀번호를 확인합니다.

이 예에서는 User1이라는 사용자를 생성합니다.

-

설명을 추가합니다.

이 예에서는 Guest User1을 사용합니다.

-

Apply(적용)를 클릭하여 새 사용자 컨피그레이션을 저장합니다.

새 사용자 구성을 저장하려면 적용

새 사용자 구성을 저장하려면 적용

로컬 Net 사용자

로컬 Net 사용자

7. 3-6단계를 반복하여 데이터베이스에 사용자를 더 추가합니다.

웹 인증용 RADIUS 서버

이 문서에서는 Windows 2003 Server의 무선 ACS를 RADIUS 서버로 사용합니다. 현재 네트워크에 구축 된 모든 사용 가능 한 RADIUS 서버를 사용 할 수 있습니다.

참고: ACS는 Windows NT 또는 Windows 2000 Server에서 설정할 수 있습니다. Cisco.com에서 ACS를 다운로드하려면 Software Center (Downloads) - Cisco Secure Software를 참조하십시오. 소프트웨어를 다운로드하려면 Cisco 웹 계정이 필요합니다.

참고: 등록된 Cisco 사용자만 내부 Cisco 툴 및 정보에 액세스할 수 있습니다.

ACS 설정 섹션에서는 RADIUS에 대한 ACS를 구성하는 방법을 보여줍니다. DNS(Domain Name System) 및 RADIUS 서버와 함께 완전한 기능을 갖춘 네트워크가 있어야 합니다.

ACS 설정

이 섹션에서는 RADIUS에 대한 ACS를 설정하기 위한 정보를 제공합니다.

인증용 사용자를 생성하려면 서버에서 ACS를 설정한 다음 다음 단계를 완료하십시오.

-

ACS에서 ACS를 브라우저 창에서 열어 구성할 것인지 물으면 Yes(예)를 클릭합니다.

참고: ACS를 설정한 후에는 바탕 화면에 아이콘도 표시됩니다.

-

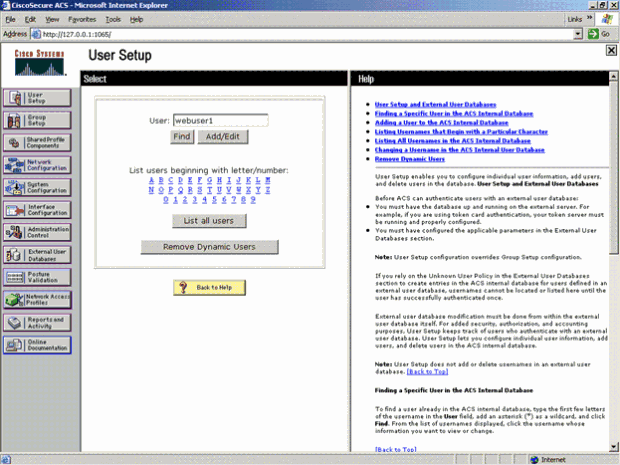

왼쪽의 메뉴에서 사용자 설정을 클릭합니다.

이 작업을 수행하면 다음과 같이 사용자 설정 화면으로 이동합니다.

사용자 설정 화면

사용자 설정 화면 -

웹 인증에 사용할 사용자를 입력하고 Add/Edit(추가/수정)를 클릭합니다.

사용자가 생성되면 다음 그림과 같이 두 번째 창이 열립니다.

사용자가 생성되면 두 번째 창이 열립니다.

사용자가 생성되면 두 번째 창이 열립니다. -

상단에 있는 Account Disabled(계정 비활성화) 상자가 선택되어 있지 않은지 확인합니다.

-

Password Authentication(비밀번호 인증) 옵션에 대해 ACS Internal Database(ACS 내부 데이터베이스)를 선택합니다.

-

Password(비밀번호)를 입력합니다. 관리자는 PAP/CHAP 또는 MD5-CHAP 인증을 구성하고 ACS 내부 데이터베이스에 사용자를 추가할 수 있습니다. PAP는 컨트롤러의 웹 인증 사용자에 대한 기본 인증 유형입니다. 관리자는 다음 CLI 명령을 사용하여 인증 방법을 chap/md5-chap로 유연하게 변경할 수 있습니다.

config custom-web radiusauth <auth method>

7. 제출을 클릭합니다.

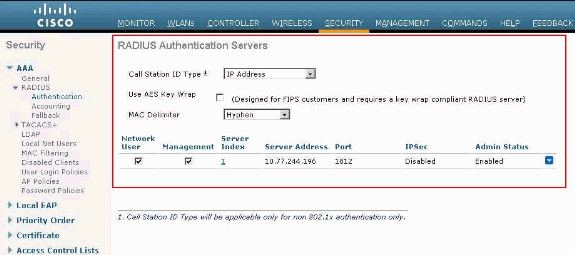

Cisco WLC에 RADIUS 서버 정보를 입력 합니다

다음 단계를 완료하십시오.

-

상단의 메뉴에서 Security(보안)를 클릭합니다.

-

왼쪽 메뉴에서 RADIUS 인증을 클릭합니다.

-

New(새로 만들기)를 클릭하고 ACS/RADIUS 서버의 IP 주소를 입력합니다. 이 예에서 ACS 서버의 IP 주소는 10.77.244.196입니다.

-

RADIUS 서버에 대한 공유 암호를 입력 합니다. 이 비밀 키가 WLC의 RADIUS 서버에 입력한 것과 동일한지 확인하십시오.

-

Port number(포트 번호)를 기본값인 1812로 둡니다.

-

Server Status(서버 상태) 옵션이 Enabled(활성화됨)인지 확인합니다.

-

이 RADIUS 서버를 사용하여 무선 네트워크 사용자를 인증하도록 네트워크 사용자 활성화 확인란을 선택합니다.

-

적용을 클릭합니다.

Network User Enable(네트워크 사용자 활성화) 상자

Network User Enable(네트워크 사용자 활성화) 상자

Network User(네트워크 사용자) 상자가 선택되어 있고 Admin Status(관리자 상태)가 Enabled(활성화됨)인지 확인합니다.

Network User Box(네트워크 사용자 상자) 및 Enable Admin Status(관리자 상태 활성화)를 선택합니다.

Network User Box(네트워크 사용자 상자) 및 Enable Admin Status(관리자 상태 활성화)를 선택합니다.

RADIUS 서버로 WLAN 구성

RADIUS 서버가 WLC에 구성되었으므로 웹 인증에 이 RADIUS 서버를 사용하도록 WLAN을 구성해야 합니다. RADIUS 서버로 WLAN을 구성하려면 다음 단계를 완료합니다.

-

WLC 브라우저를 열고 WLANs를 클릭합니다. WLC에 구성된 WLAN 목록이 표시됩니다. 웹 인증을 위해 생성된 WLAN Guest를 클릭합니다.

-

WLANs(WLAN) > Edit(수정) 페이지에서 Security(보안) 탭을 클릭합니다. Security(보안) 아래에서 AAA Servers(AAA 서버) 탭을 클릭합니다. 그런 다음 이 예에서 10.77.244.196인 RADIUS 서버를 선택합니다.

Security(보안) 탭을 클릭한 다음 AAA Servers(AAA 서버) 탭을 클릭합니다

Security(보안) 탭을 클릭한 다음 AAA Servers(AAA 서버) 탭을 클릭합니다 -

적용을 클릭합니다.

ACS 확인

ACS를 설정할 때 모든 현재 패치와 최신 코드를 다운로드해야 합니다. 이것은 급박한 문제들을 해결할 수 있다. RADIUS 인증을 사용하는 경우 WLC가 AAA 클라이언트 중 하나로 나열되어 있는지 확인합니다. 왼쪽의 Network Configuration(네트워크 컨피그레이션) 메뉴를 클릭하여 이를 확인합니다. AAA 클라이언트를 클릭한 다음 비밀번호와 구성된 인증 유형을 확인합니다.

WLC가 AAA 클라이언트로 나열됨

WLC가 AAA 클라이언트로 나열됨

User Setup(사용자 설정)을 선택하면 사용자가 실제로 존재하는지 다시 확인합니다. 모든 사용자 나열을 클릭합니다. 그림과 같은 창이 나타납니다. 생성한 사용자가 목록에 있는지 확인합니다.

모든 사용자 나열

모든 사용자 나열

LDAP 서버

이 섹션에서는 LDAP(Lightweight Directory Access Protocol) 서버를 RADIUS 또는 로컬 사용자 데이터베이스와 유사한 백엔드 데이터베이스로 구성하는 방법에 대해 설명합니다. LDAP 백엔드 데이터베이스를 사용하면 컨트롤러가 특정 사용자의 자격 증명(사용자 이름 및 비밀번호)에 대해 LDAP 서버에 쿼리할 수 있습니다. 이러한 자격 증명은 사용자를 인증하는 데 사용됩니다.

컨트롤러 GUI를 사용하여 LDAP를 구성하려면 다음 단계를 완료합니다.

-

LDAP 서버를 열려면 Security> AAA> LDAP를 클릭합니다.

이 페이지에는 이미 구성된 모든 LDAP 서버가 나열됩니다.

-

현재 LDAP 서버를 삭제하려면 커서를 해당 서버의 파란색 드롭다운 화살표 위로 이동하고 Remove(제거)를 선택합니다.

-

컨트롤러가 특정 서버에 연결할 수 있는지 확인하려면 해당 서버의 파란색 드롭다운 화살표 위로 커서를 이동하고 Ping을 선택합니다.

-

-

다음 옵션 중 하나를 수행합니다.

-

현재 LDAP 서버를 수정하려면 해당 서버의 인덱스 번호를 클릭합니다. LDAP Servers(LDAP 서버) > Edit(수정) 페이지가 나타납니다.

-

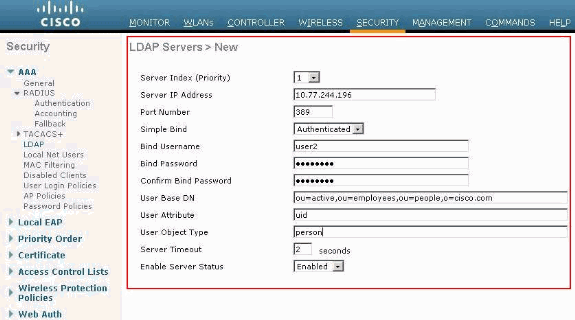

LDAP 서버를 추가하려면 New(새로 만들기)를 클릭합니다. LDAP Servers(LDAP 서버) > New(새로 만들기) 페이지가 나타납니다.

LDAP 서버 추가

LDAP 서버 추가

-

-

새 서버를 추가할 경우 Server Index (Priority)(서버 인덱스(우선순위)) 드롭다운 상자에서 숫자를 선택하여 구성된 다른 LDAP 서버와 관련하여 이 서버의 우선순위를 지정합니다. 최대 17개의 서버를 구성할 수 있습니다. 컨트롤러가 첫 번째 서버에 연결할 수 없는 경우 목록에서 두 번째 서버에 연결하는 등의 작업을 시도합니다.

-

새 서버를 추가할 경우 Server IP Address 필드에 LDAP 서버의 IP 주소를 입력합니다.

-

새 서버를 추가할 경우 Port Number 필드에 LDAP 서버 TCP 포트 번호를 입력합니다. 유효한 범위는 1~65535이고 기본값은 389입니다.

-

Enable Server Status(서버 상태 활성화) 확인란을 선택하여 이 LDAP 서버를 활성화하거나 선택을 취소하여 비활성화합니다. 기본값은 비활성화입니다.

-

Simple Bind 드롭다운 상자에서 Anonymous 또는 Authenticated를 선택하여 LDAP 서버에 대한 로컬 인증 바인딩 방법을 지정합니다. Anonymous 메서드는 LDAP 서버에 대한 익명 액세스를 허용하는 반면, Authenticated 메서드는 보안 액세스를 위해 사용자 이름 및 비밀번호를 입력해야 합니다. 기본값은 Anonymous입니다.

-

7단계에서 Authenticated(인증됨)를 선택한 경우 다음 단계를 완료합니다.

-

Bind Username(사용자 이름 바인딩) 필드에 LDAP 서버에 대한 로컬 인증에 사용할 사용자 이름을 입력합니다.

-

Bind Password 및 Confirm Bind Password 필드에 LDAP 서버에 대한 로컬 인증에 사용할 비밀번호를 입력합니다.

-

-

User Base DN 필드에서 모든 사용자 목록이 포함된 LDAP 서버의 하위 트리에 대한 DN(Distinguished Name)을 입력합니다. 예를 들어, ou=조직 단위, .ou=다음 조직 단위 및 o=corporation.example입니다. 사용자를 포함하는 트리가 기본 DN인 경우 o=corporation.example 또는 dc=corporation, dc=com을 입력합니다.

-

User Attribute(사용자 특성) 필드에 사용자 이름이 포함된 사용자 레코드의 특성 이름을 입력합니다. 디렉터리 서버에서 이 특성을 가져올 수 있습니다.

-

레코드를 사용자로 식별하는 LDAP objectType 특성의 값을 User Object Type 필드에 입력합니다. 사용자 레코드에는 objectType 특성에 대한 여러 값이 있는 경우가 많습니다. 그중 일부는 사용자에게 고유하고 일부는 다른 객체 유형과 공유됩니다.

-

Server Timeout(서버 시간 제한) 필드에 재전송 간격(초)을 입력합니다. 유효한 범위는 2~30초이며 기본값은 2초입니다.

-

Apply(적용)를 클릭하여 변경 사항을 커밋합니다.

-

Save Configuration(컨피그레이션 저장)을 클릭하여 변경 사항을 저장합니다.

-

WLAN에 특정 LDAP 서버를 할당하려면 다음 단계를 완료하십시오.

-

WLAN을 클릭하여 WLANs 페이지를 엽니다.

-

원하는 WLAN의 ID 번호를 클릭합니다.

-

WLANs(WLAN) > Edit(편집) 페이지가 나타나면 Security(보안) >AAA Servers(AAA 서버) 탭을 클릭하여 WLANs(WLANs) > Edit (Security(보안) > AAA Servers(AAA 서버)) 페이지를 엽니다(AAA Servers(AAA Servers(AAA 서버))).

보안 > AAA 서버 탭을 클릭합니다

보안 > AAA 서버 탭을 클릭합니다 -

LDAP Servers(LDAP 서버) 드롭다운 상자에서 이 WLAN에 사용할 LDAP 서버를 선택합니다. 최대 3개의 LDAP 서버를 선택할 수 있으며, 이는 우선 순위에 따라 시도됩니다.

-

Apply(적용)를 클릭하여 변경 사항을 커밋합니다.

-

Save Configuration(컨피그레이션 저장)을 클릭하여 변경 사항을 저장합니다.

-

웹 인증을 사용하도록 WLAN 클라이언트 구성

WLC가 구성되면 웹 인증에 맞게 클라이언트를 구성해야 합니다. 이 섹션에서는 웹 인증을 위해 Windows 시스템을 구성하는 정보를 제공합니다.

클라이언트 컨피그레이션

Microsoft 무선 클라이언트 컨피그레이션은 이 가입자에 대해 대부분 변경되지 않습니다. 적절한 WLAN/SSID 컨피그레이션 정보만 추가하면 됩니다. 다음 단계를 완료하십시오.

-

Windows 시작 메뉴에서 설정 > 제어판 > 네트워크 및 인터넷 연결을 선택합니다.

-

Network Connections(네트워크 연결) 아이콘을 클릭합니다.

-

LAN Connection(LAN 연결) 아이콘을 마우스 오른쪽 버튼으로 클릭하고 Disable(비활성화)을 선택합니다.

-

무선 연결 아이콘 을 마우스 오른쪽 단추로 클릭하고 활성화를 선택합니다.

-

무선 연결 아이콘 을 마우스 오른쪽 단추로 다시 클릭하고 속성을 선택합니다.

-

Wireless Network Connection Properties(무선 네트워크 연결 속성) 창에서 Wireless Networks(무선 네트워크) 탭을 클릭합니다.

-

웹 인증 SSID를 구성하려면 기본 설정 네트워크 아래에서 Add(추가)를 클릭합니다.

-

Association(연결) 탭에서 웹 인증에 사용할 네트워크 이름(WLAN/SSID) 값을 입력합니다.

Association(연결) 탭에서 네트워크 이름을 입력합니다

Association(연결) 탭에서 네트워크 이름을 입력합니다참고: 데이터 암호화는 기본적으로 WEP(Wired Equivalent Privacy)입니다. 웹 인증이 작동하려면 데이터 암호화를 비활성화합니다.

-

컨피그레이션을 저장하려면 창 하단의 OK(확인)를 클릭합니다.

WLAN과 통신할 때 Preferred Network(기본 설정 네트워크) 상자에 비컨 아이콘이 표시됩니다.

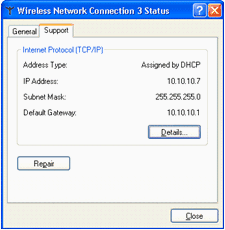

이는 웹 인증에 대한 성공적인 무선 연결을 보여줍니다. WLC가 무선 Windows 클라이언트에 IP 주소를 제공했습니다.

WLC 제공 IP 주소

WLC 제공 IP 주소

참고: 무선 클라이언트도 VPN 엔드포인트이며 웹 인증이 WLAN에 대한 보안 기능으로 구성되어 있는 경우, 여기에서 설명하는 웹 인증 프로세스를 거쳐야 VPN 터널이 설정됩니다. VPN 터널을 설정하려면 클라이언트가 먼저 웹 인증 프로세스를 성공적으로 거쳐야 합니다. 그런 다음 VPN 터널이 성공합니다.

참고: 로그인에 성공한 후 무선 클라이언트가 유휴 상태이고 다른 디바이스와 통신하지 않는 경우 유휴 시간 제한 기간이 지나면 클라이언트가 인증되지 않습니다. 시간 제한 기간은 기본적으로 300초이며 이 CLI 명령 config network usertimeout <seconds>를 사용하여 변경할 수 있습니다. 이 경우 클라이언트 항목이 컨트롤러에서 제거됩니다. 클라이언트가 다시 연결되면 Webauth_Reqd 상태로 다시 이동할 수 있습니다.

참고: 클라이언트가 로그인에 성공한 후 활성 상태이면 인증되지 않고 해당 WLAN에 구성된 세션 시간 제한 기간 후에도 컨트롤러에서 항목을 제거할 수 있습니다(예: 기본적으로 1800초, 이 CLI 명령: config wlan session-timeout <WLAN ID> <seconds>). 이 경우 클라이언트 항목이 컨트롤러에서 제거됩니다. 클라이언트가 다시 연결되면 Webauth_Reqd 상태로 다시 이동할 수 있습니다.

클라이언트가 Webauth_Reqd 상태이면 클라이언트가 활성 또는 유휴 상태이든 상관없이 웹 인증 필수 시간 제한 기간(예: 300초, 이 시간은 사용자가 구성할 수 없는 경우) 이후에 클라이언트를 인증 해제할 수 있습니다. 클라이언트에서 오는 모든 트래픽(사전 인증 ACL을 통해 허용됨)이 중단됩니다. 클라이언트가 다시 연결되면 Webauth_Reqd 상태로 돌아갑니다.

클라이언트 로그인

다음 단계를 완료하십시오.

-

브라우저 창을 열고 URL 또는 IP 주소를 입력합니다. 그러면 클라이언트에 웹 인증 페이지가 나타납니다.

컨트롤러가 3.0 이전의 릴리스를 실행하는 경우 사용자는 https://10.1.1.1/login.html을 입력하여 웹 인증 페이지를 불러와야 합니다.

보안 알림 창이 표시됩니다.

-

Yes(예)를 클릭하여 계속 진행합니다.

-

Login(로그인) 창이 나타나면 생성한 로컬 Net User의 사용자 이름 및 비밀번호를 입력합니다.

로그인 창

로그인 창로그인에 성공하면 브라우저 창 두 개가 표시됩니다. 더 큰 창은 성공적으로 로그인했음을 나타내며 이 창에서 인터넷을 탐색할 수 있습니다. 게스트 네트워크 사용이 완료되면 더 작은 창을 사용하여 로그아웃합니다.

이전 이미지는 웹 인증에 대한 성공적인 리디렉션을 보여줍니다.

다음 그림에서는 인증이 발생한 경우를 표시하는 Login Successful(로그인 성공) 창을 보여줍니다.

로그인 성공!

로그인 성공!

Cisco 4404/WiSM 컨트롤러는 125명의 동시 웹 인증 사용자 로그인을 지원하고 최대 5,000개의 웹 인증 클라이언트로 확장할 수 있습니다.

Cisco 5500 컨트롤러는 150명의 동시 웹 인증 사용자 로그인을 지원할 수 있습니다.

웹 인증 문제 해결

ACS 문제 해결

비밀번호 인증에 문제가 있는 경우 사용 가능한 모든 보고서를 열려면 ACS의 왼쪽 아래에서 Reports and Activity를 클릭합니다. 보고서 창을 연 후에는 RADIUS 계정 관리, 로그인 시도 실패, 전달 된 인증, 로그인 한 사용자 및 기타 보고서를 열 수 있는 옵션이 있습니다. 이 보고서는 .csv 파일이며, 컴퓨터에서 로컬로 파일을 열 수 있습니다. 보고서는 잘못된 사용자 이름 및/또는 비밀번호와 같은 인증 관련 문제를 발견하는 데 도움이 됩니다. ACS는 또한 온라인 설명서와 함께 제공됩니다. 라이브 네트워크에 연결되어 있지 않고 서비스 포트를 정의하지 않은 경우 ACS는 이더넷 포트의 IP 주소를 서비스 포트에 사용합니다. 네트워크가 연결되어 있지 않으면 Windows 169.254.x.x 기본 IP 주소로 끝날 가능성이 높습니다.

보고서 및 활동 창

보고서 및 활동 창

참고: 외부 URL을 입력하면 WLC에서 자동으로 내부 웹 인증 페이지로 연결됩니다. 자동 연결이 작동하지 않을 경우 URL 표시줄에 WLC의 관리 IP 주소를 입력하여 문제를 해결할 수 있습니다. 브라우저 상단에서 웹 인증을 위해 리디렉션하라는 메시지를 확인합니다.

웹 인증 문제 해결 방법에 대한 자세한 내용은 WLC (무선 LAN 컨트롤러)에서 웹 인증 문제 해결을 참조하십시오.

IPv6 브리징을 사용한 웹 인증

IPv6 브리징을 위한 WLAN을 구성하려면 컨트롤러 GUI에서 WLAN으로 이동합니다. 그런 다음 원하는 WLAN을 선택하고 WLANs(WLAN) > Edit(수정) 페이지에서 Advanced(고급)를 선택합니다.

이 WLAN에 연결하는 클라이언트가 IPv6 패킷을 허용하도록 하려면 IPv6 Enable 확인란을 선택합니다. 그렇지 않으면 확인란을 선택하지 않은 상태로 둡니다(기본값). IPv6 확인란을 비활성화(또는 선택 취소)하면 IPv6는 인증 후에만 허용됩니다. IPv6를 활성화하면 컨트롤러가 클라이언트 인증 없이 IPv6 트래픽을 전달할 수 있습니다.

원하는 WLAN을 선택하고 Advanced(고급)를 선택합니다

원하는 WLAN을 선택하고 Advanced(고급)를 선택합니다

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

1.0 |

19-Jul-2011 |

최초 릴리스 |

피드백

피드백