AireOS Wireless LAN Controller에서 인증 구성

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 WLC(Wireless LAN Controller)에서 다양한 유형의 레이어 인증 방법을 구성하는 방법에 대해 설명합니다.

사전 요구 사항

요구 사항

이 컨피그레이션을 시도하기 전에 다음 요구 사항을 충족해야 합니다.

-

LAP(Lightweight Access Point) 및 Cisco WLC 구성에 대한 지식

-

802.11i 보안 표준에 대한 지식

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

-

펌웨어 릴리스 6.0.182.0을 실행하는 Cisco 4400 WLC

-

Cisco 1000 Series LAP

-

펌웨어 릴리스 2.6을 실행하는 Cisco 802.11a/b/g Wireless Client Adapter

-

Cisco Secure ACS 서버 버전 3.2

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

표기 규칙

문서 규칙에 대한 자세한 내용은 Cisco 기술 팁 표기 규칙을 참고하십시오.

WLC에 대한 인증

Cisco UWN(Unified Wireless Network) 보안 솔루션은 복잡할 수 있는 레이어 1, 레이어 2 및 레이어 3 802.11 AP(Access Point) 보안 구성 요소를 단순한 정책 관리자로 묶어 무선 LAN(WLAN)별로 시스템 전반의 보안 정책을 사용자 지정합니다. Cisco UWN 보안 솔루션은 간단하고 통합적이며 체계적인 보안 관리 툴을 제공합니다.

이러한 보안 메커니즘은 WLC에서 구현할 수 있습니다.

레이어 1 솔루션

연속 실패 횟수를 기반으로 클라이언트 액세스를 제한합니다.

레이어 2 솔루션

None Authentication(인증 없음) - Layer 2 Security(레이어 2 보안) 드롭다운 목록에서 이 옵션을 선택하면 WLAN에서 레이어 2 인증이 수행되지 않습니다. 이는 802.11 표준의 개방 인증과 동일합니다.

고정 WEP - 고정 WEP(Wired Equivalent Privacy)를 사용하는 경우 특정 WLAN의 모든 AP 및 클라이언트 무선 NIC는 동일한 암호화 키를 사용해야 합니다. 각 송신 스테이션은 전송 전에 WEP 키로 각 프레임의 본문을 암호화하고 수신 스테이션은 수신 시 동일한 키를 사용하여 해독합니다.

802.1x - 802.1x 기반 인증을 사용하도록 WLAN을 구성합니다. IEEE 802.1X를 사용하면 암호화된 키를 동적으로 변경할 뿐 아니라 보호된 네트워크에 대한 사용자 트래픽을 인증하고 제어할 수 있는 효과적인 프레임워크를 제공합니다. 802.1X는 EAP(Extensible Authentication Protocol)라는 프로토콜을 유선 및 WLAN 미디어 모두에 연결하고 여러 인증 방법을 지원합니다.

고정 WEP + 802.1x - 이 레이어 2 보안 설정은 802.1x 및 고정 WEP를 모두 활성화합니다. 클라이언트는 네트워크에 연결하기 위해 고정 WEP 또는 802.1x 인증을 사용할 수 있습니다.

Wi-Fi 보호 액세스(WPA) - WPA 또는 WPA1 및 WPA2는 Wi-Fi Alliance의 표준 기반 보안 솔루션으로 WLAN 시스템에 대한 데이터 보호 및 액세스 제어를 제공합니다. WPA1은 IEEE 802.11i 표준과 호환되지만 표준 승인 전에 구현되었습니다. WPA2는 승인된 IEEE 802.11i 표준의 Wi-Fi Alliance 구현입니다.

기본적으로 WPA1은 데이터 보호를 위해 TKIP(임시 키 무결성 프로토콜) 및 MIC(메시지 무결성 검사)를 사용합니다. WPA2는 AES-CCMP(Counter Mode with Cipher Block Chaining Message Authentication Code Protocol)를 사용하는 더 강력한 고급 암호화 표준 암호화 알고리즘을 사용합니다. WPA1 및 WPA2 모두 기본적으로 인증된 키 관리에 802.1X를 사용합니다. 그러나 PSK, CCKM 및 CCKM+802.1x 옵션도 사용할 수 있습니다. CCKM을 선택하면 Cisco에서는 CCKM을 지원하는 클라이언트만 허용합니다. CCKM+802.1x를 선택할 경우 Cisco에서는 비 CCKM 클라이언트도 허용합니다.

CKIP—Cisco CKIP(Key Integrity Protocol)는 802.11 미디어를 암호화하는 Cisco 소유 보안 프로토콜입니다. CKIP는 키 순열, MIC 및 메시지 시퀀스 번호를 사용하여 인프라 모드에서 802.11 보안을 개선합니다. 소프트웨어 릴리스 4.0은 고정 키가 있는 CKIP를 지원합니다. 이 기능이 올바르게 작동하려면 WLAN에 대해 Aironet IE(정보 요소)를 활성화해야 합니다. WLAN에 지정된 CKIP 설정은 연결을 시도하는 모든 클라이언트에 대해 필수입니다. WLAN이 CKIP 키 순열과 MMH MIC를 모두 사용하도록 구성된 경우 클라이언트가 둘 다 지원해야 합니다. WLAN이 이러한 기능 중 하나로만 구성된 경우 클라이언트는 이 CKIP 기능만 지원해야 합니다. WLC는 고정 CKIP(예: 고정 WEP)만 지원합니다. WLC는 802.1x(동적 CKIP)를 사용하는 CKIP를 지원하지 않습니다.

레이어 3 솔루션

None(없음) - Layer 3 보안 드롭다운 목록에서 이 옵션을 선택하면 WLAN에서 Layer 3 인증이 수행되지 않습니다.

참고: No Layer 3 인증 및 No Layer 2 인증에 대한 컨피그레이션 예는 None Authentication 섹션에서 설명합니다.

웹 정책(웹 인증 및 웹 통과) — 웹 인증은 일반적으로 게스트 액세스 네트워크를 구축하려는 고객이 사용합니다. 게스트 액세스 네트워크에서는 초기 사용자 이름 및 비밀번호 인증이 있지만 후속 트래픽에는 보안이 필요하지 않습니다. 일반적인 구축에는 T-Mobile 또는 Starbucks와 같은 "핫스팟" 위치가 포함될 수 있습니다.

Cisco WLC에 대한 웹 인증은 로컬에서 수행됩니다. 인터페이스를 생성한 다음 해당 인터페이스에 WLAN/SSID(Service Set Identifier)를 연결합니다.

웹 인증은 신청자 또는 클라이언트 없이 간단한 인증을 제공합니다. 웹 인증은 데이터 암호화를 제공하지 않습니다. 웹 인증은 일반적으로 "핫스팟" 또는 유일한 문제가 연결인 캠퍼스 분위기에 대한 간단한 게스트 액세스로 사용됩니다.

웹 통과는 무선 사용자가 인터넷에 연결할 때 인증할 필요 없이 사용 제한 정책 페이지로 리디렉션되는 솔루션입니다. 이 리디렉션은 WLC 자체에서 처리합니다. 유일한 요구 사항은 웹 통과를 위해 WLC를 구성하는 것이며, 이는 기본적으로 어떤 자격 증명도 입력하지 않고 웹 인증을 수행하는 것입니다.

VPN Passthrough - VPN Passthrough는 클라이언트가 특정 VPN 서버에서만 터널을 설정할 수 있는 기능입니다. 따라서 구성된 VPN 서버와 다른 VPN 서버 또는 인터넷에 안전하게 액세스해야 하는 경우, 컨트롤러에서 VPN Passthrough를 활성화하면 이 작업을 수행할 수 없습니다.

다음 섹션에서는 각 인증 메커니즘에 대한 컨피그레이션 예를 제공합니다.

컨피그레이션 예

WLAN 및 인증 유형을 구성하기 전에 기본 작업을 위해 WLC를 구성하고 WLC에 LAP를 등록해야 합니다. 이 문서에서는 WLC가 기본 작동을 위해 구성되고 LAP가 WLC에 등록되어 있다고 가정합니다. LAP를 사용한 기본 작업을 위해 WLC를 설정하려는 새 사용자인 경우 WLC(무선 LAN 컨트롤러)에 대한 LAP(Lightweight AP) 등록을 참조하십시오.

레이어 1 보안 솔루션

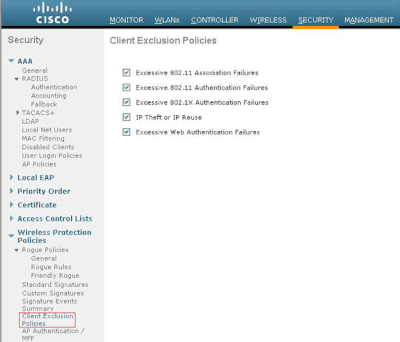

무선 클라이언트는 WLAN 네트워크에 액세스하려는 연속 실패 횟수에 따라 액세스를 제한할 수 있습니다. 클라이언트 제외는 기본적으로 이러한 조건에서 발생합니다. 이러한 값은 변경할 수 없습니다.

-

연속 802.11 인증 실패(5회 연속, 6회 시도 제외)

-

연속 802.11 연결 실패(연속 5회, 6차 시도 제외)

-

연속 802.1x 인증 실패(3회 연속, 4회 시도 제외)

-

외부 정책 서버 실패

-

다른 장치에 이미 할당된 IP 주소 사용 시도(IP 도용 또는 IP 재사용)

-

연속 웹 인증(3회, 4회 시도 제외)

클라이언트 제외 정책을 찾으려면 상단 메뉴에서 Security(보안)를 클릭한 다음 페이지 왼쪽의 탐색에서 Wireless Protection Policies(무선 보호 정책) > Client Exclusion Policies(클라이언트 제외 정책)를 선택합니다.

제외 타이머를 구성할 수 있습니다. 제외 옵션은 컨트롤러별로 활성화하거나 비활성화할 수 있습니다. 제외 타이머는 WLAN별로 활성화 또는 비활성화될 수 있습니다.

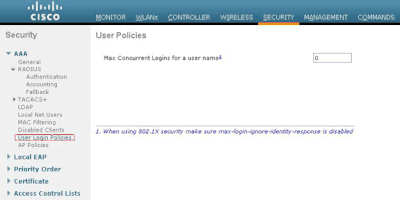

단일 사용자 이름에 대한 최대 동시 로그인 수는 기본적으로 0입니다. 0에서 8 사이의 값을 입력할 수 있습니다. 이 매개변수는 SECURITY(보안) > AAA > User Login Policies(사용자 로그인 정책)에서 설정할 수 있으며, 단일 클라이언트 이름에 대한 최대 동시 로그인 수를 1에서 8 사이 또는 0 = 무제한으로 지정할 수 있습니다. 예를 들면 다음과 같습니다.

레이어 2 보안 솔루션

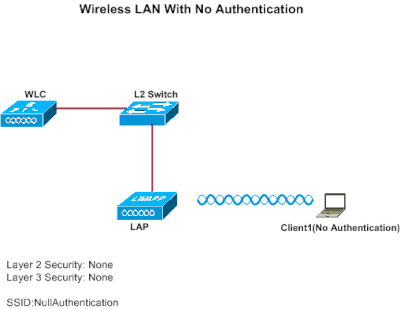

인증 없음

이 예에서는 인증 없이 구성된 WLAN을 보여줍니다.

참고: 이 예는 No Layer 3 인증에도 적용됩니다.

No Authentication(인증 없음)을 위해 WLC 구성

이 설정에 대한 WLC를 구성하려면 다음 단계를 완료합니다.

-

WLAN을 생성하려면 컨트롤러 GUI에서 WLANs를 클릭합니다.

WLANs 창이 나타납니다. 이 창에는 컨트롤러에 구성된 WLAN이 나열됩니다.

-

새 WLAN을 구성하려면 Go(이동)를 클릭합니다.

-

WLAN에 대한 매개변수를 입력합니다. 이 예에서는 이 WLAN에 대한 컨피그레이션을 보여줍니다.

-

적용을 클릭합니다.

-

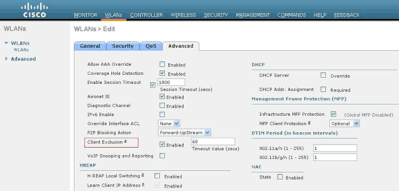

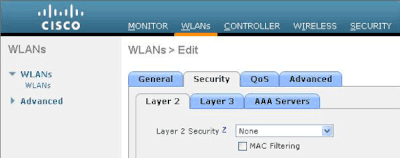

WLAN > Edit(수정) 창에서 WLAN에 해당하는 매개변수를 정의합니다.

-

Security(보안) 탭을 클릭하고 Layer 2 및 Layer 3 보안에 대해 None(없음)을 선택합니다.

참고: WLAN이 활성화되려면 상태를 활성화해야 합니다. 이를 활성화하려면 General(일반) 탭 아래에서 Status(상태) 확인란을 선택합니다.

이렇게 하면 이 WLAN에 대한 인증 안 함이 활성화됩니다.

-

설계 요구 사항에 따라 다른 매개변수를 선택합니다. 이 예에서는 기본값을 사용합니다.

-

적용을 클릭합니다.

인증 없음을 위한 무선 클라이언트 구성

이 설정에 대한 무선 LAN 클라이언트를 구성하려면 다음 단계를 완료하십시오.

참고: 이 문서에서는 펌웨어 3.5를 실행하는 Aironet 802.11a/b/g Client Adapter를 사용하며 ADU 버전 3.5를 사용하는 클라이언트 어댑터의 컨피그레이션에 대해 설명합니다.

-

새 프로필을 생성하려면 ADU에서 Profile Management(프로필 관리) 탭을 클릭합니다.

-

새로 만들기를 클릭합니다.

-

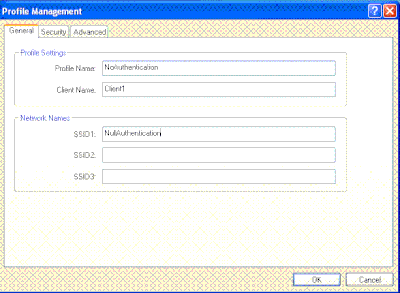

프로파일 관리(일반) 창이 표시되면 프로파일 이름, 클라이언트 이름 및 SSID를 설정하기 위해 다음 단계를 완료합니다.

-

Profile Name(프로필 이름) 필드에 프로필 이름을 입력합니다.

이 예에서는 프로파일 이름으로 NoAuthentication을 사용합니다.

-

Client Name(클라이언트 이름) 필드에 클라이언트 이름을 입력합니다.

클라이언트 이름은 WLAN 네트워크에서 무선 클라이언트를 식별하는 데 사용됩니다. 이 컨피그레이션에서는 클라이언트 이름에 Client 1을 사용합니다.

-

Network Names(네트워크 이름)에 이 프로파일에 사용할 SSID를 입력합니다.

SSID는 WLC에서 구성한 SSID와 동일합니다. 이 예의 SSID는 NullAuthentication입니다.

-

-

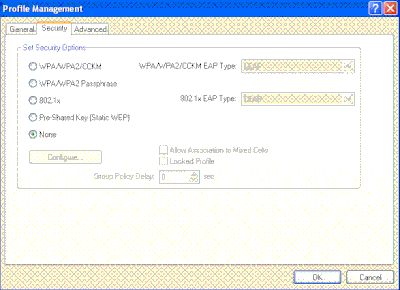

보안 탭을 클릭합니다.

-

보안 옵션 설정에서 없음 라디오 버튼을 클릭한 다음 확인을 클릭합니다.

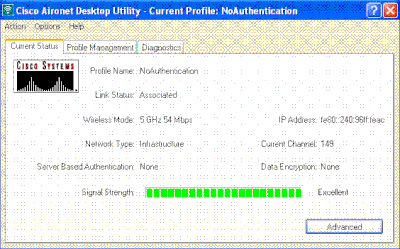

SSID가 활성화되면 무선 클라이언트는 인증 없이 WLAN에 연결됩니다.

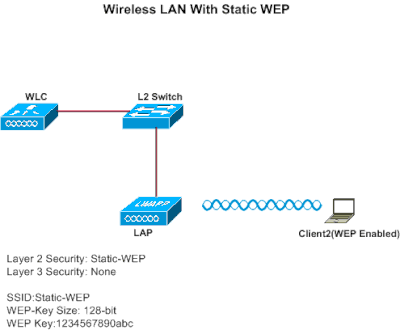

고정 WEP

이 예에서는 고정 WEP로 구성된 WLAN을 보여줍니다.

고정 WEP용 WLC 구성

이 설정에 대한 WLC를 구성하려면 다음 단계를 완료합니다.

-

WLAN을 생성하려면 컨트롤러 GUI에서 WLANs를 클릭합니다.

WLANs 창이 나타납니다. 이 창에는 컨트롤러에 구성된 WLAN이 나열됩니다.

-

새 WLAN을 구성하려면 New(새로 만들기)를 클릭합니다.

-

WLAN ID 및 WLAN SSID를 입력합니다.

이 예에서 WLAN의 이름은 StaticWEP이고 WLAN ID는 2입니다.

-

적용을 클릭합니다.

-

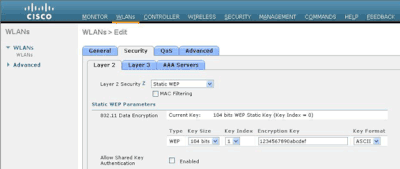

WLAN > Edit(수정) 창에서 WLAN에 해당하는 매개변수를 정의합니다.

-

레이어 2 드롭다운 목록에서 고정 WEP를 선택합니다.

이렇게 하면 이 WLAN에 대해 고정 WEP가 활성화됩니다.

-

고정 WEP 매개변수에서 WEP 키 크기 및 키 인덱스를 선택하고 고정 WEP 암호화 키를 입력합니다.

키 크기는 40비트 또는 104비트입니다. 키 인덱스는 1에서 4 사이일 수 있습니다. 각 WLAN에 하나의 고유한 WEP 키 인덱스를 적용할 수 있습니다. WEP 키 인덱스는 4개만 있으므로 고정 WEP 레이어 2 암호화에 대해 4개의 WLAN만 구성할 수 있습니다. 이 예에서는 104비트 WEP가 사용되고 사용된 WEP 키는 1234567890abcdef입니다.

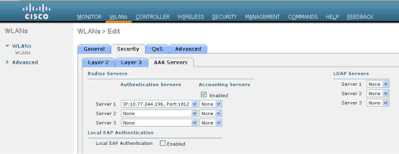

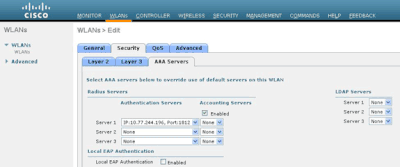

-

Radius 서버가 인증을 위해 구성되었는지 확인합니다. Radius 서버는 AAA > Radius > Authentication에 있는 Security 탭에서 구성할 수 있습니다. 구성된 Radius 서버는 인증을 위해 WLAN에 할당해야 합니다. WLANs(WLAN) > Security(보안) > AAA Servers(AAA 서버)로 이동하여 인증을 위해 WLAN에 Radius 서버를 할당합니다.

이 예에서는 10.77.244.196이 Radius 서버입니다.

-

-

설계 요구 사항에 따라 다른 매개변수를 선택합니다.

이 예에서는 기본값을 사용합니다.

-

적용을 클릭합니다.

참고: WEP는 항상 16진수(16진수)로 표시됩니다. ASCII로 WEP 키를 입력하면 ASCII WEP 문자열은 16진수로 변환되며, 이는 패킷을 암호화하는 데 사용됩니다. 일부 공급업체는 패딩을 수행할 수 있지만 다른 공급업체는 패딩을 수행할 수 없으므로 공급업체에서 16진수를 ASCII로 변환하는 표준 방법은 없습니다. 따라서 공급업체간 호환성을 극대화하려면 WEP 키에 16진수를 사용하십시오.

참고: WLAN에 대한 공유 키 인증을 활성화하려면 고정 WEP 매개변수 아래에서 공유 키 인증 허용 확인란을 선택합니다. 이렇게 하면 클라이언트도 공유 키 인증을 위해 구성된 경우, 공유 키 인증과 함께 패킷의 WEP 암호화가 WLAN에서 발생할 수 있습니다.

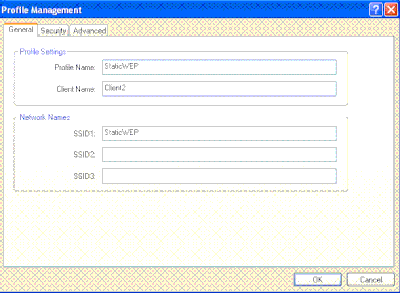

고정 WEP용 무선 클라이언트 구성

이 설정에 대해 Wireless LAN Client를 구성하려면 다음 단계를 완료하십시오.

-

새 프로필을 생성하려면 ADU에서 Profile Management(프로필 관리) 탭을 클릭합니다.

-

새로 만들기를 클릭합니다.

-

프로파일 관리(일반) 창이 표시되면 프로파일 이름, 클라이언트 이름 및 SSID를 설정하기 위해 다음 단계를 완료합니다.

-

Profile Name(프로필 이름) 필드에 프로필 이름을 입력합니다.

이 예에서는 프로파일 이름으로 StaticWEP를 사용합니다.

-

Client Name(클라이언트 이름) 필드에 클라이언트 이름을 입력합니다.

클라이언트 이름은 WLAN 네트워크에서 무선 클라이언트를 식별하는 데 사용됩니다. 이 컨피그레이션에서는 클라이언트 이름에 Client 2를 사용합니다.

-

Network Names(네트워크 이름)에 이 프로파일에 사용할 SSID를 입력합니다.

SSID는 WLC에서 구성한 SSID와 동일합니다. 이 예의 SSID는 StaticWEP입니다.

-

-

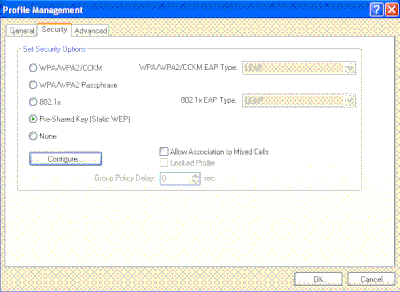

보안 탭을 클릭합니다.

-

보안 옵션 설정에서 사전 공유 키(고정 WEP)를 선택합니다.

-

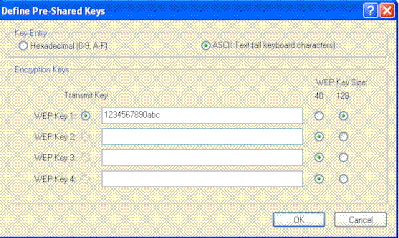

구성을 클릭하고 WEP 키 크기와 WEP 키를 정의합니다.

이 키는 이 WLAN에 대해 WLC에 구성된 WEP 키와 일치해야 합니다.

-

적용을 클릭합니다.

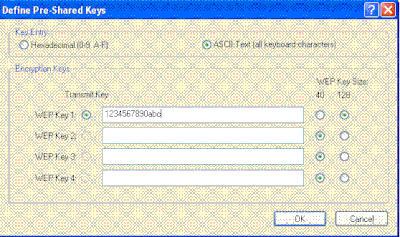

SSID가 활성화되면 무선 클라이언트가 WLAN에 연결되고 패킷은 고정 WEP 키를 사용하여 암호화됩니다.

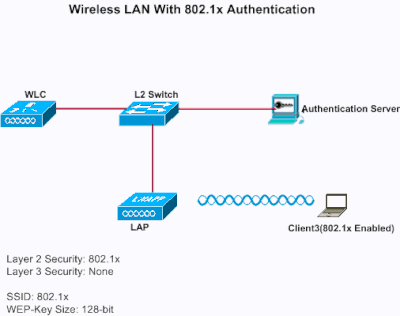

802.1x 인증

이 예에서는 802.1x 인증으로 구성된 WLAN을 보여줍니다.

802.1x 인증을 위한 WLC 구성

이 설정에 대한 WLC를 구성하려면 다음 단계를 완료합니다.

-

WLAN을 생성하려면 컨트롤러 GUI에서 WLANs를 클릭합니다.

WLANs 창이 나타납니다. 이 창에는 컨트롤러에 구성된 WLAN이 나열됩니다.

-

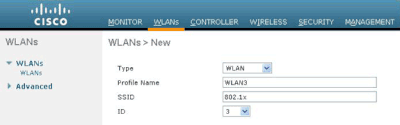

새 WLAN을 구성하려면 New(새로 만들기)를 클릭합니다.

이 예에서 WLAN의 이름은 802.1x이고 WLAN ID는 3입니다. 프로필 이름도 추가해야 합니다.

-

적용을 클릭합니다.

-

WLAN > Edit(수정) 창에서 WLAN에 해당하는 매개변수를 정의합니다.

-

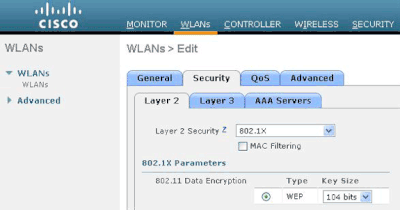

Layer 2(레이어 2) 드롭다운 목록에서 802.1x를 선택합니다.

참고: 802.1x에서는 WEP 암호화만 사용할 수 있습니다. 암호화를 위해 40비트 또는 104비트를 선택하고 Layer 3 보안이 None(없음)으로 설정되었는지 확인합니다.

이렇게 하면 이 WLAN에 대한 802.1x 인증이 활성화됩니다.

-

RADIUS 서버 매개변수에서 클라이언트 자격 증명을 인증하는 데 사용할 수 있는 RADIUS 서버를 선택합니다.

-

설계 요구 사항에 따라 다른 매개변수를 선택합니다.

이 예에서는 기본값을 사용합니다.

-

-

적용을 클릭합니다.

참고

-

레이어 2 보안에 802.1x를 선택하면 CCKM을 사용할 수 없습니다.

-

레이어 2 보안을 위해 WPA 1 또는 WPA 2를 선택하면 다음 옵션이 인증 키 관리 아래에 나타납니다.

-

802.1x+CCKM —이 옵션을 선택하면 CCKM 또는 비 CCKM 클라이언트가 모두 지원됩니다(CCKM 선택 사항).

-

802.1x—이 옵션을 선택하면 802.1x 클라이언트만 지원됩니다.

-

CCKM - 이 옵션을 선택하면 CCKM 클라이언트만 지원됩니다. 여기서 클라이언트는 인증을 위해 외부 서버로 전달됩니다.

-

PSK - 이 옵션을 선택하면 WLC 및 클라이언트에 사전 공유 키가 사용됩니다. 또한 모든 표준은 사전 표준 이전에 사용하도록 설정됩니다. 예를 들어, 동시에 사용할 경우 WPA/WPA2가 CCKM보다 우선합니다.

-

클라이언트를 검증하는 데 사용되는 EAP 인증 유형은 RADIUS 서버 및 무선 클라이언트에 구성된 EAP 유형에 따라 달라집니다. WLC에서 802.1x를 활성화하면 WLC는 모든 유형의 EAP 패킷이 LAP, 무선 클라이언트 및 RADIUS 서버 간에 흐르도록 허용합니다.

다음 문서는 일부 EAP 인증 유형에 대한 컨피그레이션 예를 제공합니다.

-

802.1x 인증을 위한 무선 클라이언트 구성

이 설정에 대해 Wireless LAN Client를 구성하려면 다음 단계를 완료하십시오.

-

새 프로필을 생성하려면 ADU에서 Profile Management(프로필 관리) 탭을 클릭합니다.

-

새로 만들기를 클릭합니다.

-

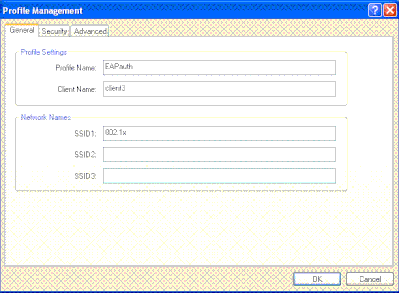

프로파일 관리(일반) 창이 표시되면 프로파일 이름, 클라이언트 이름 및 SSID를 설정하기 위해 다음 단계를 완료합니다.

-

Profile Name(프로필 이름) 필드에 프로필 이름을 입력합니다.

이 예에서는 프로파일 이름으로 EAPAuth를 사용합니다.

-

Client Name(클라이언트 이름) 필드에 클라이언트 이름을 입력합니다.

클라이언트 이름은 WLAN 네트워크에서 무선 클라이언트를 식별하는 데 사용됩니다. 이 컨피그레이션에서는 클라이언트 이름에 Client 3을 사용합니다.

-

Network Names(네트워크 이름)에 이 프로파일에 사용할 SSID를 입력합니다.

SSID는 WLC에서 구성한 SSID와 동일합니다. 이 예의 SSID는 802.1x입니다.

-

-

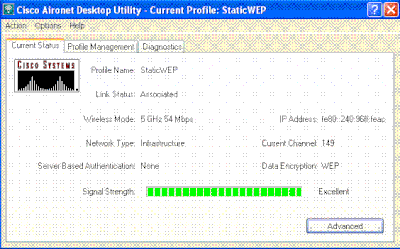

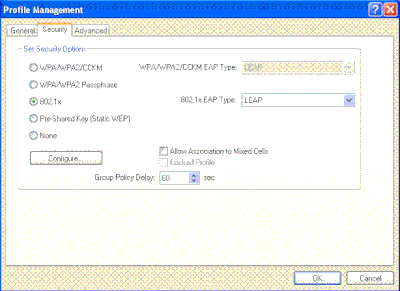

Security< /strong>탭을 클릭합니다.

-

802.1x 라디오 버튼을 클릭합니다.

-

802.1x EAP Type(802.1x EAP 유형) 드롭다운 목록에서 사용된 EAP 유형을 선택합니다.

-

선택한 EAP 유형에 특정한 매개변수를 구성하려면 Configure(구성)를 클릭합니다.

-

적용을 클릭합니다.

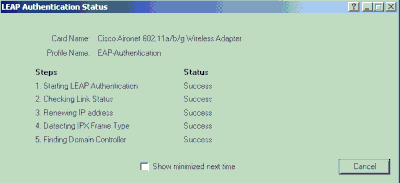

SSID가 활성화되면 무선 클라이언트는 802.1x 인증을 사용하여 WLAN에 연결합니다. 동적 WEP 키가 세션에 사용됩니다.

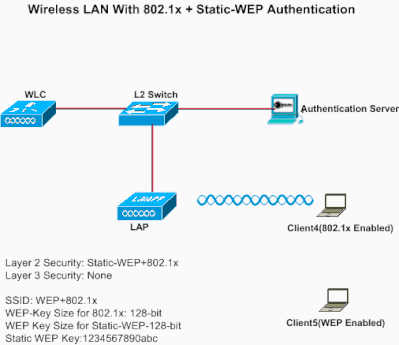

고정 WEP + 802.1x 인증

이 예에서는 고정 WEP + 802.1x 인증으로 구성된 WLAN을 보여줍니다.

이 설정에 대한 WLC를 구성하려면 다음 단계를 완료합니다.

-

WLAN을 생성하려면 컨트롤러 GUI에서 WLANs를 클릭합니다.

WLANs 창이 나타납니다. 이 창에는 컨트롤러에 구성된 WLAN이 나열됩니다.

-

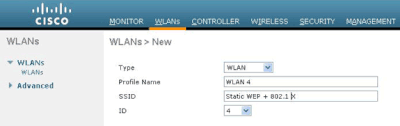

새 WLAN을 구성하려면 New(새로 만들기)를 클릭합니다.

-

WLAN ID 및 WLAN SSID를 입력합니다.

이 예에서 WLAN의 이름은 WEP+802.1x이고 WLAN ID는 4입니다.

-

적용을 클릭합니다.

-

WLAN > Edit(수정) 창에서 WLAN에 해당하는 매개변수를 정의합니다.

-

Layer 2 드롭다운 목록에서 Static-WEP+802.1x를 선택합니다.

이렇게 하면 이 WLAN에 대한 고정 WEP 및 802.1x 인증이 모두 활성화됩니다.

-

RADIUS 서버 매개변수에서 802.1x를 사용하여 클라이언트 자격 증명을 인증하는 데 사용할 수 있는 RADIUS 서버를 선택하고 이전 예에 표시된 대로 RADIUS 서버를 구성합니다.

-

고정 WEP 매개변수에서 WEP 키 크기 및 키 인덱스를 선택하고 이전 이미지에 표시된 것처럼 고정 WEP 암호화 키를 입력합니다.

-

설계 요구 사항에 따라 다른 매개변수를 선택합니다.

이 예에서는 기본값을 사용합니다.

-

고정 WEP 및 802.1x용 무선 클라이언트 구성

무선 클라이언트를 구성하는 방법에 대한 자세한 내용은 802.1x 인증을 위한 무선 클라이언트 구성 및 고정 WEP를 위한 무선 클라이언트 구성 섹션을 참조하십시오.

클라이언트 프로파일이 만들어지면 고정 WEP에 대해 구성된 클라이언트가 LAP와 연결됩니다. 네트워크에 연결하려면 SSID WEP+802.1x를 사용합니다.

마찬가지로, 802.1x 인증을 사용하도록 구성된 무선 클라이언트는 EAP를 사용하여 인증되고 동일한 SSID WEP+802.1x로 네트워크에 액세스합니다.

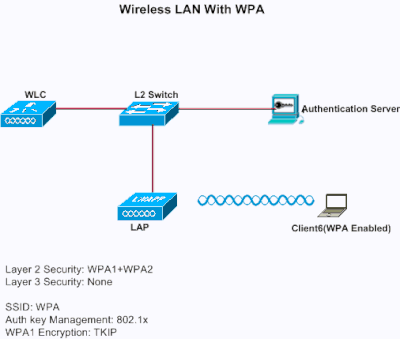

Wi-Fi 보호 액세스

이 예에서는 802.1x를 사용하는 WPA로 구성된 WLAN을 보여줍니다.

WP용 WLC 구성

이 설정에 대한 WLC를 구성하려면 다음 단계를 완료합니다.

-

WLAN을 생성하려면 컨트롤러 GUI에서 WLANs를 클릭합니다.

WLANs 창이 나타납니다. 이 창에는 컨트롤러에 구성된 WLAN이 나열됩니다.

-

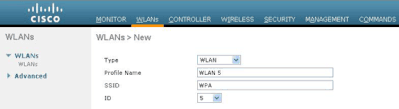

새 WLAN을 구성하려면 Go(이동)를 클릭합니다.

유형 및 프로파일 이름을 선택합니다. 이 예에서 WLAN의 이름은 WPA이고 WLAN ID는 5입니다.

-

적용을 클릭합니다.

-

WLAN > Edit(수정) 창에서 WLAN에 해당하는 매개변수를 정의합니다.

-

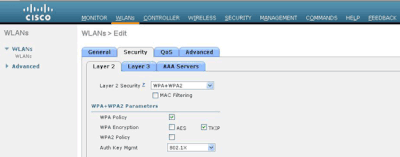

보안 탭을 클릭하고 레이어 2 탭을 클릭한 다음 레이어 2 보안 드롭다운 목록에서 WPA1+WPA2를 선택합니다.

-

WPA1+WPA2 매개변수에서 WPA1 정책 확인란을 선택하여 WPA1을 활성화하거나, WPA2 정책 확인란을 선택하여 WPA2를 활성화하거나, 두 확인란을 모두 선택하여 WPA1 및 WPA2를 모두 활성화합니다.

기본값은 WPA1 및 WPA2 모두에 대해 비활성화되어 있습니다. WPA1 및 WPA2를 모두 비활성화한 경우 액세스 포인트는 해당 비컨에 알리고 선택한 인증 키 관리 방법에 대해서만 응답 정보 요소를 조사합니다.

-

AES 데이터 암호화를 활성화하려면 AES 확인란을 선택하고, WPA1, WPA2 또는 둘 모두에 대해 TKIP 데이터 암호화를 활성화하려면 TKIP 확인란을 선택합니다.

기본값은 WPA1의 경우 TKIP, WPA2의 경우 AES입니다.

-

Auth Key Management(인증 키 관리) 드롭다운 목록에서 다음 키 관리 방법 중 하나를 선택합니다.

-

802.1X - 이 옵션을 선택하면 802.1x 클라이언트만 지원됩니다.

-

CCKM - 이 옵션을 선택하면 CCKM 클라이언트만 지원됩니다. 여기서 클라이언트는 인증을 위해 외부 서버로 전달됩니다.

-

PSK - 이 옵션을 선택하면 WLC 및 클라이언트에 사전 공유 키가 사용됩니다. 또한 모든 표준은 사전 표준 이전에 사용하도록 설정됩니다. 예를 들어, 동시에 사용할 경우 WPA/WPA2가 CCKM보다 우선합니다.

-

802.1X+CCKM - 이 옵션을 선택하면 CCKM 또는 비 CCKM 클라이언트가 모두 지원됩니다(CCKM 선택 사항).

이 예에서는 802.1x를 사용합니다.

참고: PSK를 선택하는 경우 PSK 형식 드롭다운 목록에서 ascii 또는 16진수를 선택한 다음 빈 필드에 사전 공유 키를 입력합니다. WPA 사전 공유 키에는 8-63자의 ASCII 텍스트 문자 또는 64자의 16진수 문자가 포함되어야 합니다.

-

-

-

변경 사항을 적용하려면 Apply를 클릭합니다.

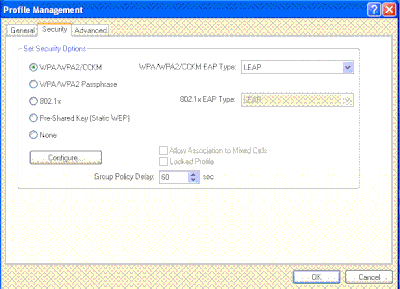

WPA를 위한 무선 클라이언트 구성

이 설정에 대한 무선 LAN 클라이언트를 구성하려면 다음 단계를 완료하십시오.

-

ADU의 Profile Management(프로필 관리) 창에서 New(새로 만들기)를 클릭하여 새 프로필을 생성합니다.

-

General(일반) 탭을 클릭하고 클라이언트 어댑터가 사용할 수 있는 SSID와 프로파일 이름을 입력합니다.

이 예에서 프로파일 이름과 SSID는 WPA입니다. SSID는 WPA를 위해 WLC에서 구성한 SSID와 일치해야 합니다.

-

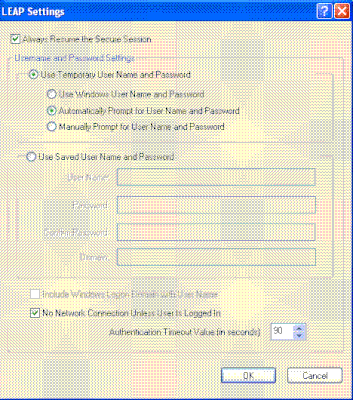

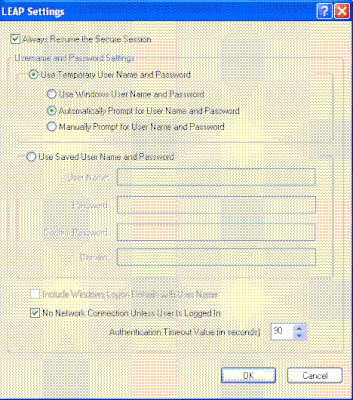

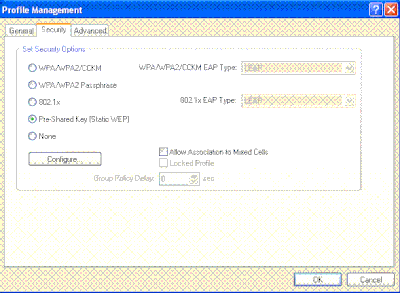

Security(보안) 탭에서 WPA/WPA2/CCKM 라디오 버튼을 클릭하고 WPA/WPA2/CCKM EAP Type(WPA/WPA2/CCKM EAP 유형) 드롭다운 목록에서 적절한 EAP 유형을 선택합니다. 이 단계에서는 WPA를 활성화합니다.

-

선택한 EAP 유형에 해당하는 EAP 설정을 정의하려면 Configure(구성)를 클릭합니다.

-

확인을 클릭합니다.

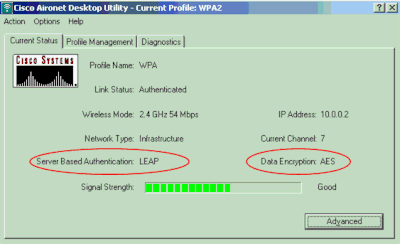

참고: 이 프로필이 활성화되면 802.1x를 사용하여 클라이언트가 인증되고 인증에 성공하면 클라이언트가 WLAN에 연결됩니다. 클라이언트가 TKIP 암호화(WPA1에서 사용하는 기본 암호화) 및 EAP 인증을 사용하는지 확인하려면 ADU Current Status(ADU 현재 상태)를 확인합니다.

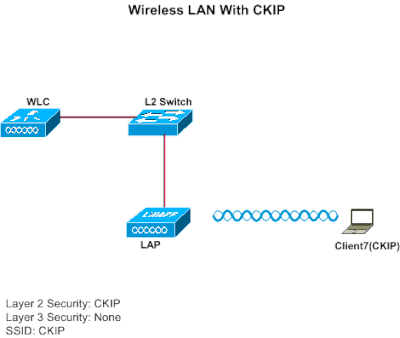

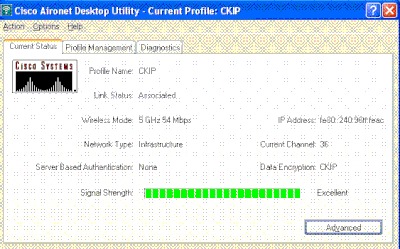

CKIP

이 예에서는 CKIP로 구성된 WLAN을 보여줍니다.

CKIP에 대한 WLC 구성

이 설정에 대한 WLC를 구성하려면 다음 단계를 완료합니다.

-

WLAN을 생성하려면 컨트롤러 GUI에서 WLANs를 클릭합니다.

WLANs 창이 나타납니다. 이 창에는 컨트롤러에 구성된 WLAN이 나열됩니다.

-

새 WLAN을 구성하려면 New(새로 만들기)를 클릭합니다.

유형 및 프로파일 이름을 선택합니다. 이 예에서 WLAN의 이름은 CKIP이고 WLAN ID는 6입니다.

-

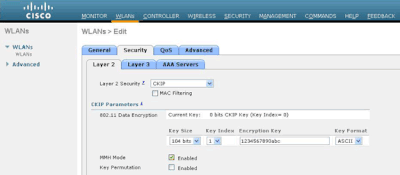

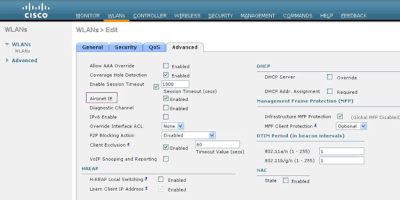

WLAN > Edit(수정) 창에서 WLAN에 해당하는 매개변수를 정의합니다.

-

Layer 2 드롭다운 목록에서 CKIP를 선택합니다.

이 단계에서는 이 WLAN에 대한 CKIP를 활성화합니다.

-

CKIP 매개변수에서 키 크기 및 키 인덱스를 선택하고 고정 암호화 키를 입력합니다.

키 크기는 40비트, 104비트 또는 128비트일 수 있습니다. 키 인덱스는 1에서 4 사이일 수 있습니다. 각 WLAN에 하나의 고유한 WEP 키 인덱스를 적용할 수 있습니다. WEP 키 인덱스는 4개만 있으므로 고정 WEP 레이어 2 암호화에 대해 4개의 WLAN만 구성할 수 있습니다.

-

CKIP의 경우 MMH Mode(MMH 모드) 옵션, 또는 Key Permutation(키 순열) 옵션 또는 둘 모두를 선택합니다.

참고: CKIP가 예상대로 작동하려면 이러한 매개변수 중 하나 또는 둘 모두를 선택해야 합니다. 이러한 매개변수를 선택하지 않으면 WLAN은 비활성 상태로 유지됩니다.

이 예에서는 104비트 키가 사용되며, 키는 1234567890abc입니다.

-

-

설계 요구 사항에 따라 다른 매개변수를 선택합니다.

이 예에서는 기본값을 사용합니다.

-

적용을 클릭합니다.

참고: CKIP는 1100, 1130 및 1200 AP에서 작동하지만 AP 1000에서는 작동하지 않습니다. 이 기능이 작동하려면 Aironet IE를 활성화해야 합니다. CKIP는 암호화 키를 16바이트로 확장합니다.

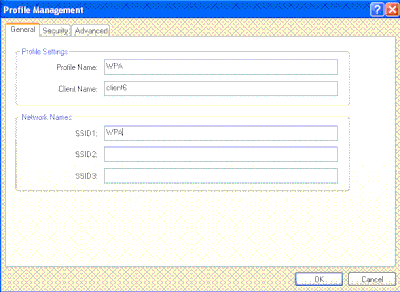

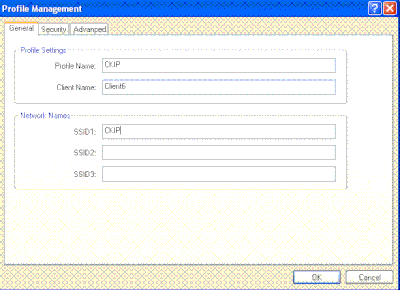

CKIP용 무선 클라이언트 구성

이 설정에 대해 Wireless LAN Client를 구성하려면 다음 단계를 완료하십시오.

-

새 프로필을 생성하려면 ADU에서 Profile Management(프로필 관리) 탭을 클릭한 다음 New(새로 만들기)를 클릭합니다.

-

프로파일 관리(일반) 창이 표시되면 프로파일 이름, 클라이언트 이름 및 SSID를 설정하기 위해 다음 단계를 완료합니다.

-

Profile Name(프로필 이름) 필드에 프로필 이름을 입력합니다.

이 예에서는 프로파일 이름으로 CKIP를 사용합니다.

-

Client Name(클라이언트 이름) 필드에 클라이언트 이름을 입력합니다.

클라이언트 이름은 WLAN 네트워크에서 무선 클라이언트를 식별하는 데 사용됩니다. 이 컨피그레이션에서는 클라이언트 이름에 Client6을 사용합니다.

-

Network Names(네트워크 이름)에 이 프로파일에 사용할 SSID를 입력합니다.

SSID는 WLC에서 구성한 SSID와 동일합니다. 이 예의 SSID는 CKIP입니다.

-

-

보안 탭을 클릭합니다.

-

보안 옵션 설정에서 사전 공유 키(고정 WEP)를 선택하고 구성을 클릭한 다음 WEP 키 크기와 WEP 키를 정의합니다.

이러한 값은 이 WLAN에 대해 WLC에 구성된 WEP 키와 일치해야 합니다.

-

OK(확인)를 클릭합니다.

SSID가 활성화되면 무선 클라이언트는 패킷 암호화에 CKIP를 사용하기 위해 LAP 및 WLC와 협상합니다.

레이어 3 보안 솔루션

웹 정책(웹 인증 및 웹 통과)

WLAN 네트워크에서 웹 인증을 활성화하는 방법에 대한 자세한 내용은 Wireless LAN Controller 웹 인증 컨피그레이션 예를 참조하십시오.

WLAN에서 외부 웹 인증 및 웹 통과 인증을 구성하는 방법에 대한 자세한 내용은 Wireless LAN Controller를 통한 외부 웹 인증 컨피그레이션 예를 참조하십시오.

WLAN 네트워크에서 웹 패스스루를 활성화하는 방법에 대한 자세한 내용은 Wireless LAN Controller 웹 패스스루 컨피그레이션 예를 참조하십시오.

스플래시 페이지 메커니즘은 클라이언트 인증에 사용되는 WLC 버전 5.0에 도입된 레이어 3 보안 메커니즘입니다. 자세한 내용은 무선 LAN 컨트롤러 스플래시 페이지 리디렉션 컨피그레이션 예를 참조하십시오.

VPN 통과

WLAN에서 VPN 패스스루를 구성하는 방법에 대한 자세한 내용은 WLC 컨피그레이션 예제를 통한 클라이언트 VPN over Wireless LAN을 참조하십시오.

문제 해결

트러블슈팅 명령

이러한 debug 명령을 사용하여 컨피그레이션의 문제를 해결할 수 있습니다.

웹 인증에 대한 디버깅:

-

debug mac addr<client-MAC-address xx:xx:xx:xx:xx:xx> - 클라이언트에 대한 MAC 주소 디버깅을 구성합니다.

-

debug aaa all enable - 모든 AAA 메시지의 디버깅을 구성합니다.

-

debug pem state enable - 정책 관리자 상태 시스템의 디버그를 구성합니다

-

debug pem events enable - 정책 관리자 이벤트의 디버그를 구성합니다.

-

debug dhcp message enable(dhcp 메시지 디버그 활성화) - DHCP(Dynamic Host Configuration Protocol) 클라이언트 활동에 대한 디버깅 정보를 표시하고 DHCP 패킷의 상태를 모니터링하려면 이 명령을 사용합니다.

-

debug dhcp packet enable - DHCP 패킷 레벨 정보를 표시하려면 이 명령을 사용합니다.

-

debug pm ssh-appgw enable - 애플리케이션 게이트웨이의 디버그를 구성합니다.

-

debug pm ssh-tcp enable - 정책 관리자 tcp 처리의 디버그를 구성합니다

WEP에 대한 디버그: WEP에 대한 디버그가 AP에서 수행되므로 디버그가 없습니다. ondebug dot11 all enable을 선택하십시오.

802.1X/WPA/RSN/PMK 캐싱을 위한 디버깅:

-

debug mac addr <client-MAC-address xx:xx:xx:xx:xx:xx> - 클라이언트에 대한 MAC 주소 디버깅을 구성합니다.

-

debug dot1x all enable - 802.1X 디버깅 정보를 표시하려면 이 명령을 사용합니다.

-

debug dot11 all enable — 라디오 기능의 디버깅을 활성화하려면 이 명령을 사용합니다.

-

debug pem events enable - 정책 관리자 이벤트의 디버그를 구성합니다.

-

debug pem state enable(디버그 pem 상태 활성화) - 정책 관리자 상태 머신의 디버그를 구성합니다.

-

debug dhcp message enable(dhcp 메시지 디버그 활성화) - DHCP(Dynamic Host Configuration Protocol) 클라이언트 활동에 대한 디버깅 정보를 표시하고 DHCP 패킷의 상태를 모니터링하려면 이 명령을 사용합니다.

-

debug dhcp packet enable - DHCP 패킷 레벨 정보를 표시하려면 이 명령을 사용합니다.

-

debug mobility handoff enable (intra-switch roaming) - 모빌리티 패킷의 디버그를 구성합니다.

-

show client detail <mac> - mac 주소별로 클라이언트에 대한 세부 정보를 표시합니다. WLAN 및 RADIUS 세션 시간 초과 컨피그레이션을 확인합니다.

관련 정보

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

2.0 |

22-Sep-2023 |

재인증 |

1.0 |

09-Jul-2010 |

최초 릴리스 |

피드백

피드백