9800 WLC 및 Aruba ClearPass 구성 - 게스트 액세스 & FlexConnect

다운로드 옵션

편견 없는 언어

본 제품에 대한 문서 세트는 편견 없는 언어를 사용하기 위해 노력합니다. 본 설명서 세트의 목적상, 편견 없는 언어는 나이, 장애, 성별, 인종 정체성, 민족 정체성, 성적 지향성, 사회 경제적 지위 및 교차성에 기초한 차별을 의미하지 않는 언어로 정의됩니다. 제품 소프트웨어의 사용자 인터페이스에서 하드코딩된 언어, RFP 설명서에 기초한 언어 또는 참조된 서드파티 제품에서 사용하는 언어로 인해 설명서에 예외가 있을 수 있습니다. 시스코에서 어떤 방식으로 포용적인 언어를 사용하고 있는지 자세히 알아보세요.

이 번역에 관하여

Cisco는 전 세계 사용자에게 다양한 언어로 지원 콘텐츠를 제공하기 위해 기계 번역 기술과 수작업 번역을 병행하여 이 문서를 번역했습니다. 아무리 품질이 높은 기계 번역이라도 전문 번역가의 번역 결과물만큼 정확하지는 않습니다. Cisco Systems, Inc.는 이 같은 번역에 대해 어떠한 책임도 지지 않으며 항상 원본 영문 문서(링크 제공됨)를 참조할 것을 권장합니다.

목차

소개

이 문서에서는 Catalyst 9800 WLC(Wireless LAN Controller)와 Aruba ClearPass의 통합에 대해 설명합니다.

사전 요구 사항

이 설명서에서는 다음 구성 요소가 구성 및 확인되었다고 가정합니다.

- 모든 관련 구성 요소가 NTP(Network Time Protocol)에 동기화되고 올바른 시간이 있는지 확인됨(인증서 검증에 필요)

- 운영 DNS 서버(게스트 트래픽 흐름, CRL(Certificate Revocation List) 검증에 필요)

- 운영 DHCP 서버

- 선택적 CA(Certificate Authority)(CPPM 호스팅 게스트 포털에 서명하는 데 필요)

- Catalyst 9800 WLC

- Aruba ClearPass Server(플랫폼 라이센스, 액세스 라이센스, 온보드 라이센스 필요)

- Vmware ESXi

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- C9800 구축 및 새로운 컨피그레이션 모델

- C9800의 Flexconnect 스위칭

- 9800 CWA 인증(https://www.cisco.com/c/en/us/support/docs/wireless/catalyst-9800-series-wireless-controllers/213920-central-web-authentication-cwa-on-cata.html 참조)

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

- 17.3.4c를 실행하는 Cisco Catalyst C9800-L-C

- Cisco Catalyst C9130AX

- Aruba ClearPass, 6-8-0-109592 및 6.8-3 패치

- MS Windows 서버

- Active Directory(관리되는 엔드포인트에 대한 자동화된 머신 기반 인증서 발급을 위해 구성된 GP)

- DHCP 서버(옵션 43 및 옵션 60 포함)

- DNS 서버

- 모든 구성 요소를 시간 동기화하기 위한 NTP 서버

- 더 CA

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

배경 정보

Catalyst 9800 WLC 구현의 통합은 AP(Access Point) 구축의 Flexconnect 모드에서 무선 클라이언트에 대해 CWA(Central Web Authentication)를 사용합니다.

게스트 무선 인증은 게스트 포털에서 AUP(Anonymous Acceptable User Policy) 페이지를 통해 지원되며, DMZ(Secure Demilitarized Zone) 세그먼트의 Aruba Clearpass에서 호스팅됩니다.

이 다이어그램은 게스트 사용자가 네트워크에서 허용되기 전에 게스트 Wifi 액세스 교환에 대한 세부 정보를 전달합니다.

1. 게스트 사용자가 원격 사무실에서 게스트 Wifi와 연결합니다.

2. 초기 RADIUS 액세스 요청이 C9800에 의해 RADIUS 서버로 프록시됩니다.

3. 서버가 로컬 MAC 엔드포인트 데이터베이스에서 제공된 게스트 MAC 주소를 찾습니다.

MAC 주소를 찾을 수 없는 경우 서버는 MAB(MAC Authentication Bypass) 프로필로 응답합니다. 이 RADIUS 응답에는 다음이 포함됩니다.

- URL 리디렉션 ACL(Access Control List)

- URL 리디렉션

4. 클라이언트는 IP 주소가 할당된 IP Learn 프로세스를 거칩니다.

5. C9800은 게스트 클라이언트(MAC 주소로 식별됨)를 '웹 인증 보류 중' 상태로 전환합니다.

6. 게스트 WLAN과 연결된 대부분의 최신 디바이스 OS는 일종의 종속 포털 탐지를 수행합니다.

정확한 탐지 메커니즘은 특정 OS 구현에 따라 달라집니다. 클라이언트 OS는 RADIUS Access-Accept 응답의 일부로 제공된 RADIUS 서버가 호스팅하는 게스트 포털 URL로 C9800에 의해 리디렉션된 페이지가 포함된 팝업(의사 브라우저) 대화 상자를 엽니다.

7. 게스트 사용자는 제시된 팝업 ClearPass의 약관에 동의하고 클라이언트가 인증을 완료했음을 나타내기 위해 엔드포인트 데이터베이스(DB)의 클라이언트 MAC 주소에 대한 플래그를 설정하며 라우팅 테이블에 따라 인터페이스를 선택하여 RADIUS CoA(Change of Authorization)를 시작합니다(ClearPass에 여러 인터페이스가 있는 경우).

8. WLC는 게스트 클라이언트를 '실행' 상태로 전환하며 사용자는 더 이상 리디렉션 없이 인터넷에 액세스할 수 있습니다.

참고: Cisco 9800 Foreign, RADIUS 및 외부 호스팅 게스트 포털을 사용하는 Anchor Wireless Controller 상태 흐름 다이어그램은 이 문서의 부록 섹션을 참조하십시오.

CWA(Guest Central Web Authentication) 상태 다이어그램

CWA(Guest Central Web Authentication) 상태 다이어그램

CWA 게스트 엔터프라이즈 구축을 위한 트래픽 흐름

여러 지사를 사용하는 일반적인 엔터프라이즈 구축에서 각 지사는 게스트가 EULA에 동의하면 게스트 포털을 통해 안전하고 세분화된 액세스를 제공하도록 설정됩니다.

이 컨피그레이션 예에서는 9800 CWA가 네트워크의 보안 DMZ에서 게스트 사용자를 위해 배타적으로 구축된 별도의 ClearPass 인스턴스에 대한 통합을 통해 게스트 액세스에 사용됩니다.

게스트는 DMZ ClearPass 서버에서 제공하는 웹 동의 팝업 포털에 명시된 이용 약관에 동의해야 합니다. 이 컨피그레이션 예에서는 익명 게스트 액세스 방법(즉, 게스트 포털에 인증하기 위해 게스트 사용자 이름/비밀번호가 필요하지 않음)에 중점을 둡니다.

이 구축에 해당하는 트래픽 흐름이 이미지에 표시됩니다.

1. RADIUS - MAB 단계

2. 게스트 클라이언트 URL이 게스트 포털로 리디렉션

3. 게스트 포털에서 EULA의 게스트 승인 후 RADIUS CoA 재인증이 CPPM에서 9800 WLC로 발행됩니다

4. 게스트가 인터넷에 액세스할 수 있습니다.

네트워크 다이어그램

참고: 실습 데모에서는 게스트 및 기업 SSID NAS(Network Access Server) 기능을 모두 제공하기 위해 단일/결합된 Aruba CPPM 서버 인스턴스를 사용합니다. 모범 사례 구현에서는 독립적인 NAS 인스턴스를 제안합니다.

구성

이 컨피그레이션 예에서는 C9800의 새 컨피그레이션 모델을 활용하여 엔터프라이즈 브랜치에 dot1x Corporate Access 및 CWA 게스트 액세스를 제공하는 데 필요한 프로필 및 태그를 생성합니다. 결과 컨피그레이션이 이 이미지에 요약되어 있습니다.

Guest Wireless Access C9800 매개변수 구성

C9800 - 게스트용 AAA 컨피그레이션

참고: Cisco 버그 ID CSCvh03827에 대해, 메커니즘이 ClearPass RADIUS 교환을 위해 WLC의 SessionID 지속성을 사용하므로 정의된 AAA(Authentication, Authorization, and Accounting) 서버가 로드 밸런싱되지 않는지 확인합니다.

1단계. 9800 WLC 컨피그레이션에 Aruba ClearPass DMZ 서버를 추가하고 인증 방법 목록을 생성합니다. RADIUS Configuration > Security > AAA > Servers/Groups > RADIUS > Servers > +Add 서버 정보로 이동하여 입력합니다.

2단계. 게스트에 대한 AAA 서버 그룹을 정의하고 1단계에서 구성한 서버를 이 서버 그룹에 할당합니다. 로 Configuration > Security > AAA > Servers/Groups > RADIUS > Groups > +Add 이동합니다.

3단계. 게스트 액세스를 위한 Authorization(권한 부여) 방법 목록을 정의하고 2단계에서 생성한 서버 그룹을 매핑합니다. 로 Configuration > Security > AAA > AAA Method List > Authorization > +Add 이동합니다. 선택 Type Network 후 2단계에서 구성합니다AAA Server Group.

4단계. 게스트 액세스를 위한 어카운팅 방법 목록을 만들고 2단계에서 만든 서버 그룹을 매핑합니다. 로 Configuration > Security > AAA > AAA Method List > Accounting > +Add 이동합니다. 드롭다운 메뉴에서 선택한 Type Identity다음 2단계에서 구성합니다AAA Server Group.

C9800 - 리디렉션 ACL 구성

C9800 - 리디렉션 ACL 구성리디렉션 ACL은 어떤 트래픽을 게스트 포털로 리디렉션해야 하는지, 어떤 트래픽은 리디렉션 없이 통과가 허용되는지 정의합니다. 여기서 ACL 거부는 우회 리디렉션 또는 통과(pass through)를 의미하며 permit은 포털에 대한 리디렉션을 의미합니다. 각 트래픽 클래스에 대해 ACE(Access Control Entries)를 생성하고 인그레스 및 이그레스 트래픽에 모두 일치하는 ACE를 생성할 때 트래픽 방향을 고려해야 합니다.

라는 Configuration > Security > ACL 새 ACL로 이동하여 정의합니다CAPTIVE_PORTAL_REDIRECT. 다음 ACE로 ACL을 구성합니다.

- ACE1: 양방향 ICMP(Internet Control Message Protocol) 트래픽이 리디렉션을 우회하도록 허용하며, 주로 연결 가능성을 확인하는 데 사용됩니다.

- ACE10, ACE30: DNS 서버 10.0.10.4로 양방향 DNS 트래픽 흐름을 허용하며 포털로 리디렉션되지 않습니다. 게스트 플로우를 트리거하려면 DNS 조회 및 응답에 대한 가로채기가 필요합니다.

- ACE70, ACE80, ACE110, ACE120: 사용자에게 포털을 제공하기 위해 게스트 종속 포털에 대한 HTTP 및 HTTPS 액세스를 허용합니다.

- ACE150: 모든 HTTP 트래픽(UDP 포트 80)이 리디렉션됩니다.

C9800 - 게스트 WLAN 프로파일 컨피그레이션

C9800 - 게스트 WLAN 프로파일 컨피그레이션1단계. 로 Configuration > Tags & Profiles > Wireless > +Add 이동합니다. 게스트 클라이언트가 연결하는 SSID 'Guest'의 브로드캐스트로 새 SSID 프로파일 WP_Guest를 생성합니다.

동일한 Add WLAN 대화 상자에서 탭으로 Security > Layer 2 이동합니다.

- 레이어 2 보안 모드: 없음

- MAC 필터링: 사용

- 권한 부여 목록: 드롭다운 메뉴의 AAA_Authz_CPPM(AAA 컨피그레이션의 일부로 3단계에 구성)

C9800 - 게스트 정책 프로필 정의

C9800 - 게스트 정책 프로필 정의C9800 WLC GUI에서 로 Configuration > Tags & Profiles > Policy > +Add 이동합니다.

이름: PP_Guest

상태: 사용

중앙 스위칭: 사용 안 함

중앙 인증: 사용

중앙 DHCP: 사용 안 함

중앙 연결: 사용 안 함

같은 대화Access Policies 상자에서 탭으로 Add Policy Profile 이동합니다.

- RADIUS 프로파일링: 활성화됨

- VLAN/VLAN 그룹: 210(즉, VLAN 210은 각 브랜치 위치의 게스트 로컬 VLAN)

참고: Flex용 게스트 VLAN은 VLAN/VLAN 그룹 유형 VLAN 번호의 VLANs 아래에 있는 9800 WLC에 정의할 필요가 없습니다.

알려진 결함: Cisco 버그 ID CSCvn48234는 동일한 Flex 게스트 VLAN이 WLC 및 Flex 프로필에 정의된 경우 SSID가 브로드캐스트되지 않습니다.

동일한 Add Policy Profile 대화 상자에서 탭으로 Advanced 이동합니다.

- AAA 재정의 허용: 사용

- NAC 상태: 사용

- NAC 유형: RADIUS

- 계정 목록: AAA_Accounting_CPPM(AAA 구성의 일부로 4단계에서 정의됨)

참고: C9800 WLC에서 RADIUS CoA 메시지를 수락하려면 'NAC(Network Admission Control) State - Enable'이 필요합니다.

C9800 - 정책 태그

C9800 - 정책 태그C9800 GUI에서 로 Configuration > Tags & Profiles > Tags > Policy > +Add 이동합니다.

- 이름: PT_CAN01

- 설명: CAN01 브랜치 사이트에 대한 정책 태그

동일한 대화 상자Add Policy Tag에서 WLAN-POLICY MAPS 를 클릭하고 이전에 생성한 WLAN 프로파일을 정책 프로파일에 매핑합니다+Add.

- WLAN 프로필: WP_Guest

- 정책 프로필: PP_Guest

C9800 - AP 가입 프로필

C9800 - AP 가입 프로필C9800 WLC GUI에서 로 Configuration > Tags & Profiles > AP Join > +Add 이동합니다.

- 이름: Branch_AP_Profile

- NTP 서버: 10.0.10.4(실습 토폴로지 다이어그램 참조). 브랜치의 AP가 동기화를 위해 사용하는 NTP 서버입니다.

C9800 - Flex 프로필

C9800 - Flex 프로필프로파일과 태그는 모듈식이며 여러 사이트에 재사용할 수 있습니다.

FlexConnect 구축의 경우 모든 브랜치 사이트에서 동일한 VLAN ID가 사용되는 경우 동일한 Flex 프로파일을 다시 사용할 수 있습니다.

1단계. C9800 WLC GUI에서 로 Configuration > Tags & Profiles > Flex > +Add 이동합니다.

- 이름: FP_Branch

- 네이티브 VLAN ID: 10(AP 관리 인터페이스를 사용하려는 기본이 아닌 네이티브 VLAN이 있는 경우에만 필요)

동일한 Add Flex Profile 대화 상자에서 탭으로 이동하고Policy ACL 를 클릭합니다+Add.

- ACL 이름: CAPTIVE_PORTAL_REDIRECT

- 중앙 웹 인증: 사용

Flexconnect 구축에서는 리디렉션이 C9800이 아닌 AP에서 발생하므로 각 관리되는 AP가 리디렉션 ACL을 로컬로 다운로드해야 합니다.

동일한 Add Flex Profile 대화 상자에서 VLAN 탭으로 이동하고 를 클릭합니다+Add(랩 토폴로지 다이어그램 참조).

- VLAN 이름: guest

- VLAN ID: 210

C9800 - 사이트 태그

C9800 - 사이트 태그9800 WLC GUI에서 로 Configuration > Tags & Profiles > Tags > Site > Add 이동합니다.

참고: 설명된 대로 두 개의 무선 SSID를 지원해야 하는 각 원격 사이트에 대해 고유한 사이트 태그를 생성합니다.

지리적 위치, 사이트 태그 및 Flex Profile 컨피그레이션 간에는 1-1 매핑이 있습니다.

Flex Connect 사이트에는 연결된 Flex Connect 프로파일이 있어야 합니다. 각 Flex Connect 사이트에 대해 최대 100개의 액세스 포인트를 보유할 수 있습니다.

- 이름: ST_CAN01

- AP 가입 프로필: Branch_AP_Profile

- Flex 프로필: FP_Branch

- 로컬 사이트 사용: 사용 안 함

C9800 - RF 프로파일

C9800 - RF 프로파일9800 WLC GUI에서 로 Configuration > Tags & Profiles > Tags > RF > Add 이동합니다.

- 이름: Branch_RF

- 5GHz 대역 RF(Radio Frequency) 프로파일: Typical_Client_Density_5gh(시스템 정의 옵션)

- 2.4GHz 대역 RF 프로파일: Typical_Client_Density_2gh(시스템 정의 옵션)

C9800 - AP에 태그 할당

C9800 - AP에 태그 할당정의된 태그를 구축의 개별 AP에 할당하려면 두 가지 옵션을 사용할 수 있습니다.

- AP Name(AP 이름) 필드의 패턴과 일치하는 regex 규칙을 활용하는 AP 이름 기반Configure > Tags & Profiles > Tags > AP > Filter 할당

- AP 이더넷 MAC 주소 기반 할당(Configure > Tags & Profiles > Tags > AP > Static)

Cisco DNA Center를 사용하는 프로덕션 구축에서는 수동 AP당 할당을 방지하기 위해 DNAC 및 AP PNP 워크플로를 사용하거나 9800에서 사용 가능한 정적 대량 CSV(Comma-Separated Values) 업로드 방법을 사용하는 것이 좋습니다. 로 이동합니다Configure > Tags & Profiles > Tags > AP > Static > Add(Upload File 옵션 참고).

- AP MAC 주소: <AP_ETHERNET_MAC>

- 정책 태그 이름: PT_CAN01

- 사이트 태그 이름: ST_CAN01

- RF 태그 이름: Branch_RF

참고: Cisco IOS® XE 17.3.4c에서는 컨트롤러당 최대 1,000개의 regex 규칙이 제한되어 있습니다. 구축의 사이트 수가 이 수를 초과하면 MAC당 고정 할당을 활용해야 합니다.

참고: 또는 AP-name regex 기반 태그 할당 방법을 활용하려면 로 Configure > Tags & Profiles > Tags > AP > Filter > Add이동합니다.

- 이름: BR_CAN01

- AP 이름 regex: BR-CAN01-.(7) (이 규칙은 조직 내에서 채택된 AP 이름 규칙에 일치합니다. 이 예에서 태그는 'BR_CAN01-' 뒤에 7개의 문자가 포함된 AP Name 필드가 있는 AP에 할당됩니다.)

- 우선순위: 1

- 정책 태그 이름: PT_CAN01 (정의)

- 사이트 태그 이름: ST_CAN01

- RF 태그 이름: Branch_RF

Aruba CPPM 인스턴스 구성

Aruba CPPM 인스턴스 구성Aruba CPPM 컨피그레이션을 기반으로 한 프로덕션/모범 사례는 현지 HPE Aruba SE 리소스에 문의하십시오.

Aruba ClearPass 서버 초기 컨피그레이션

Aruba ClearPass 서버 초기 컨피그레이션Aruba ClearPass는 다음 리소스를 할당하는 ESXi <> 서버에서 OVF(Open Virtualization Format) 템플릿을 사용하여 구축됩니다.

- 예약된 가상 CPU 2개

- 6GB RAM

- 80GB 디스크(시스템 전원을 켜기 전에 초기 VM 구축 후 수동으로 추가해야 함)

라이센스 신청

라이센스 신청를 통해 플랫폼 라이센스를 Administration > Server Manager > Licensing신청합니다. 추가Platform, Access 및 Onboard licenses.

서버 호스트 이름

서버 호스트 이름새로 프로비저닝된 Administration > Server Manager > Server Configuration CPPM 서버로 이동하여 선택합니다.

- 호스트 이름: cppm

- FQDN: cppm.example.com

- 관리 포트 IP 주소 지정 및 DNS 확인

CPPM 웹 서버 인증서(HTTPS) 생성

CPPM 웹 서버 인증서(HTTPS) 생성이 인증서는 ClearPass Guest Portal 페이지가 HTTPS를 통해 브랜치의 게스트 WiFi에 연결하는 게스트 클라이언트에 제공될 때 사용됩니다.

1단계. CA pub chain 인증서를 업로드합니다.

로 Administration > Certificates > Trust List > Add 이동합니다.

- 사용: 다른 사용자 사용

2단계. 인증서 서명 요청을 생성합니다.

로 Administration > Certificates > Certificate Store > Server Certificates > Usage: HTTPS Server Certificate 이동합니다.

- Create Certificate Signing Request

- Common Name(공통 이름): CPPM

- 조직: cppm.example.com

SAN 필드를 채워야 합니다(SAN에는 공통 이름이 있어야 하며 필요에 따라 IP 및 기타 FQDN도 있어야 함). 형식은 DNS입니다<fqdn1>,DNS:<fqdn2>,IP<ip1>.

3단계. 선택한 CA에서 새로 생성된 CPPM HTTPS 서비스 CSR에 서명합니다.

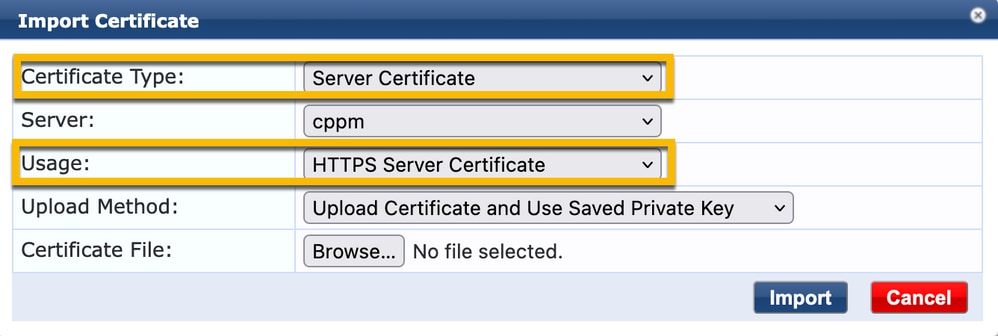

4단계. 로 Certificate Template > Web Server > Import Certificate 이동합니다.

- 인증서 유형: 서버 인증서

- 사용: HTTP 서버 인증서

- 인증서 파일: CA signed CPPM HTTPS Service certificate(CA 서명 CPPM HTTPS 서비스 인증서)를 찾아 선택합니다.

C9800 WLC를 네트워크 디바이스로 정의

C9800 WLC를 네트워크 디바이스로 정의로 Configuration > Network > Devices > Add 이동합니다.

- 이름: WLC_9800_Branch

- IP 또는 서브넷 주소: 10.85.54.99(랩 토폴로지 다이어그램 참조)

- RADIUS 공유 Cisco: <WLC RADIUS 암호>

- 공급업체 이름: Cisco

- Enable RADIUS Dynamic Authorization(RADIUS 동적 권한 부여 활성화): 1700

게스트 포털 페이지 및 CoA 타이머

게스트 포털 페이지 및 CoA 타이머구성 전체에서 올바른 타이머 값을 설정하는 것은 매우 중요합니다. 타이머가 조정되지 않은 경우 '실행 상태'가 아닌 클라이언트에서 순환 웹 포털 리디렉션을 실행할 수 있습니다.

다음에 유의할 타이머:

- 포털 웹 로그인 타이머: 이 타이머는 게스트 포털 페이지에 대한 액세스를 허용하여 CPPM 서비스에 상태 전환을 알리고, 엔드포인트 사용자 지정 특성 'Allow-Guest-Internet' 값을 등록하고, CPPM에서 WLC로의 CoA 프로세스를 트리거하기 전에 리디렉션 페이지를 지연합니다. 로

Guest > Configuration > Pages > Web Logins 이동합니다.

- Guest Portal Name(게스트 포털 이름): Lab Anonymous Guest Registration(Lab Anonymous 게스트 등록)을 선택합니다(이 게스트 포털 페이지 컨피그레이션은 표시된 대로 자세히 설명됨).

- 클릭Edit

- 로그인 지연: 6초

- ClearPass CoA 지연 타이머: ClearPass에서 WLC로의 CoA 메시지 생성을 지연시킵니다. 이는 CPPM이 WLC에서 CoA 승인(ACK)이 반환되기 전에 내부적으로 클라이언트 엔드포인트의 상태를 성공적으로 전환하기 위해 필요합니다. 랩 테스트에서는 WLC의 밀리초 미만의 응답 시간을 보여 주며, CPPM이 엔드포인트 특성 업데이트를 완료하지 않은 경우 WLC의 새 RADIUS 세션이 인증되지 않은 MAB 서비스 시행 정책과 일치하며 클라이언트에 다시 리디렉션 페이지가 제공됩니다. 로

CPPM > Administration > Server Manager > Server Configuration 이동하여 선택합니다CPPM Server > Service Parameters.

- RADIUS 동적 권한 부여(DM/CoA) 지연 - 6초로 설정

ClearPass - 게스트 CWA 컨피그레이션

ClearPass - 게스트 CWA 컨피그레이션ClearPass측 CWA 컨피그레이션은 (3) 서비스 포인트/단계로 구성됩니다.

| ClearPass 구성 요소 |

서비스 유형 |

목적 |

| 1. 정책 관리자 |

서비스: Mac 인증 |

사용자 지정 특성이 |

| 2. 게스트 |

웹 로그인 |

Present Anonymous login AUP(익명 로그인 AUP 페이지 표시) |

| 3. 정책 관리자 |

서비스: 웹 기반 인증 |

엔드포인트 업데이트 |

ClearPass 엔드포인트 메타데이터 특성: Allow-Guest-Internet

ClearPass 엔드포인트 메타데이터 특성: Allow-Guest-Internet클라이언트가 'Webauth Pending' 및 'Run' 상태 간에 전환될 때 게스트 엔드포인트 상태를 추적하려면 Boolean 형식의 메타데이터 특성을 만듭니다.

- Wifi에 연결하는 새 게스트의 기본 메타데이터 특성이 Allow-Guest-Internet=false로 설정되어 있습니다. 이 특성에 따라 클라이언트 인증은 MAB 서비스를 통해 이동

- AUP Accept(AUP 수락) 버튼을 클릭할 때 게스트 클라이언트의 메타데이터 특성이 Allow-Guest-Internet=true로 업데이트됩니다. True(참)로 설정된 이 특성에 기반한 후속 MAB는 인터넷에 리디렉션되지 않은 액세스를 허용합니다

로 ClearPass > Configuration > Endpoints 이동하여 목록에서 엔드포인트를 선택하고 Attributes 탭을 클릭한 다음 값false 및 을Allow-Guest-Internet 추가합니다Save.

참고: 동일한 엔드포인트를 편집하고 바로 이 특성을 삭제할 수도 있습니다. 이 단계에서는 정책에서 사용할 수 있는 Endpoints 메타데이터 DB에 필드를 생성합니다.

ClearPass 시행 정책 컨피그레이션 재인증

ClearPass 시행 정책 컨피그레이션 재인증클라이언트가 게스트 포털 페이지에서 AUP를 수락 한 직후 게스트 클라이언트에 할당 된 적용 프로파일을 작성 합니다.

로 ClearPass > Configuration > Profiles > Add 이동합니다.

- 템플릿: RADIUS 동적 권한 부여

- 이름: Cisco_WLC_Guest_COA

| 반경:IETF |

호출 스테이션 ID |

%{Radius:IETF:Calling-Station-Id} |

| Radius:Cisco |

Cisco-AVPair |

subscriber:command=reauthenticate |

| Radius:Cisco |

Cisco-AVPair |

%{Radius:Cisco:Cisco-AVPair:subscriber:audit-session-id} |

| Radius:Cisco |

Cisco-AVPair |

가입자:reauthenticate-type=last-type=last |

ClearPass 게스트 포털 리디렉션 적용 프로파일 컨피그레이션

ClearPass 게스트 포털 리디렉션 적용 프로파일 컨피그레이션'Allow-Guest-Internet'이 'true'로 설정된 CPPM 엔드포인트 데이터베이스에서 MAC 주소를 찾을 수 없는 경우 초기 MAB 단계 중에 게스트에 적용되는 시행 프로필을 생성합니다.

이로 인해 9800 WLC는 외부 인증을 위해 게스트 클라이언트를 CPPM 게스트 포털로 리디렉션합니다.

로 ClearPass > Enforcement > Profiles > Add 이동합니다.

- 이름: Cisco_Portal_Redirect

- 유형: RADIUS

- 작업: 수락

ClearPass 리디렉션 적용 프로파일

ClearPass 리디렉션 적용 프로파일

동일한 대화 상자의 탭 아래에서Attributes 이 이미지에 따라 두 개의 특성을 구성합니다.

ClearPass 리디렉션 프로파일 특성

ClearPass 리디렉션 프로파일 특성

특성url-redirect-acl은 C9800에서 생성된 ACL의 이름인 로 CAPTIVE-PORTAL-REDIRECT설정됩니다.

참고: ACL에 대한 참조만 RADIUS 메시지에 전달되고 ACL 내용은 전달되지 않습니다. 그림과 같이 9800 WLC에 생성된 ACL의 이름이 이 RADIUS 특성의 값과 정확히 일치해야 합니다.

특성url-redirect은 다음과 같은 여러 매개변수로 구성됩니다.

- 게스트 포털이 호스팅되는 대상 URL, https://cppm.example.com/guest/iaccept.php

- 게스트 클라이언트 MAC, 매크로 %{Connection:Client-Mac-Address-Hyphen}

- 인증자 IP(9800 WLC가 리디렉션을 트리거함), 매크로 %{Radius:IETF:NAS-IP-Address}

- cmd-login 작업

ClearPass 게스트 웹 로그인 페이지의 URL은 로 이동할 때 CPPM > Guest > Configuration > Pages > Web Logins > Edit 표시됩니다.

이 예에서 CPPM의 게스트 포털 페이지 이름은 다음과 같이 iaccept 정의됩니다.

참고: Guest Portal(게스트 포털) 페이지의 컨피그레이션 단계는 다음과 같습니다.

참고: Cisco 디바이스의 경우 audit_session_id 일반적으로 사용되지만 다른 벤더에서는 지원되지 않습니다.

ClearPass 메타데이터 적용 프로필 컨피그레이션

ClearPass 메타데이터 적용 프로필 컨피그레이션CPPM에서 상태 전환 추적에 사용되는 엔드포인트 메타데이터 특성을 업데이트하려면 적용 프로필을 구성합니다.

이 프로파일은 엔드포인트 데이터베이스에 있는 게스트 클라이언트의 MAC 주소 항목에 적용되며 Allow-Guest-Internet 인수를 'true'로 설정합니다.

로 ClearPass > Enforcement > Profiles > Add 이동합니다.

- 템플릿: ClearPass 엔터티 업데이트 시행

- 유형: Post_Authentication

동일한 대화 상자에서 탭을 Attributes 선택합니다.

- 유형: 엔드포인트

- 이름: Allow-Guest-Internet

참고: 이 이름이 드롭다운 메뉴에 나타나도록 하려면 단계에 설명된 대로 하나 이상의 엔드포인트에 대해 이 필드를 수동으로 정의해야 합니다.

- 값: true

ClearPass 게스트 인터넷 액세스 적용 정책 컨피그레이션

ClearPass 게스트 인터넷 액세스 적용 정책 컨피그레이션로 ClearPass > Enforcement > Policies > Add 이동합니다.

- 이름: WLC Cisco Guest Allow

- 적용 유형: RADIUS

- 기본 프로필: Cisco_Portal_Redirect

동일한 대화 상자에서 탭으로 Rules 이동하여 을 클릭합니다Add Rule.

- 유형: 엔드포인트

- 이름: Allow-Guest-Internet

- 연산자: 같음

- 값 True

- 프로필 이름 / 추가 선택: [RADIUS] [Allow Access Profile]

ClearPass 게스트 사후 AUP 시행 정책 컨피그레이션

ClearPass 게스트 사후 AUP 시행 정책 컨피그레이션로 ClearPass > Enforcement > Policies > Add 이동합니다.

- 이름: Cisco WLC Webauth 시행 정책

- 시행 유형: WEBAUTH(SNMP/에이전트/CLI/CoA)

- 기본 프로필: [RADIUS_CoA] Cisco_Reauthenticate_Session

동일한 대화 상자에서 로 Rules > Add 이동합니다.

- 조건: 인증

- 이름: 상태

- 연산자: 같음

- 값: 사용자

- 프로필 이름: <각각 추가>:

- [Post Authentication] [Update Endpoint Known]

- [인증 후] [Make-Cisco-Guest-Valid]

- [RADIUS_CoA] [Cisco_WLC_Guest_COA]

참고: 연속 게스트 포털 리디렉션 의사 브라우저 팝업으로 시나리오를 실행하는 경우 CPPM 타이머를 조정해야 하거나 RADIUS CoA 메시지가 CPPM과 9800 WLC 간에 제대로 교환되지 않았음을 나타냅니다. 이러한 사이트를 확인합니다.

- RADIUS CPPM > Monitoring > Live Monitoring > Access Tracker 로그 항목에 RADIUS CoA 세부 정보가 포함되어 있는지 확인합니다.

- 9800 WLC 로 이동하여Troubleshooting > Packet Capture RADIUS CoA 패킷이 도착할 것으로 예상되는 인터페이스에서 PCAP를 활성화하고 CPPM에서 RADIUS CoA 메시지가 수신되는지 확인합니다.

ClearPass MAB 인증 서비스 컨피그레이션

ClearPass MAB 인증 서비스 컨피그레이션서비스는 AV(Attribute Value) 쌍 Radius: Cisco에서 일치합니다. | CiscoAVPair | cisco-wlan-ssid

로 ClearPass > Configuration > Services > Add 이동합니다.

서비스 탭:

- 이름: GuestPortal - Mac 인증

- 유형: MAC 인증

- 추가 옵션: Authorization(권한 부여), Profile Endpoints(엔드포인트 프로파일링)를 선택합니다.

일치 규칙 추가:

- Type(유형): Radius: Cisco

- 이름: Cisco-AVPair

- 연산자: 같음

- 값: cisco-wlan-ssid=Guest (구성된 게스트 SSID 이름과 일치)

참고: 'Guest'는 9800 WLC에서 브로드캐스트한 게스트 SSID의 이름입니다.

동일한 대화 상자에서 탭을 Authentication 선택합니다.

- 인증 방법: [MAC AUTH] 제거, 추가 [모든 MAC AUTH 허용]

- 인증 소스: [Endpoints Repository][Local SQL DB], [Guest User Repository][Local SQL DB]

동일한 대화 상자에서 탭을 Enforcement 선택합니다.

- 시행 정책: WLC Cisco 게스트 허용

동일한 대화 상자에서 탭을 Enforcement 선택합니다.

ClearPass Webauth 서비스 컨피그레이션

ClearPass Webauth 서비스 컨피그레이션로 ClearPass > Enforcement > Policies > Add 이동합니다.

- 이름: Guest_Portal_Webauth

- 유형: 웹 기반 인증

동일한 대화 상자의 탭 아래에서Enforcement Enforcement Policy: Cisco WLC Webauth Enforcement Policy(시행 정책: Cisco WLC 웹 인증 시행 정책)를 선택합니다.

ClearPass - 웹 로그인

ClearPass - 웹 로그인Anonymous AUP Guest Portal(익명 AUP 게스트 포털) 페이지의 경우 비밀번호 없이 단일 사용자 이름을 사용합니다.

사용되는 사용자 이름에는 다음 필드가 정의되어 있어야 합니다.

사용자 이름_인증 | 사용자 이름 인증: | 1

사용자에 대한 'username_auth' 필드를 설정하려면 먼저 'edit user'(사용자 수정) 양식에 해당 필드를 표시해야 합니다. 양식으로 ClearPass > Guest > Configuration > Pages > Forms 이동하여 선택합니다create_user.

(20행)을 선택하고 visitor_name를 클릭합니다Insert After.

이제 AUP Guest Portal(AUP 게스트 포털) 페이지에서 사용할 사용자 이름을 생성합니다.

로 CPPM > Guest > Guest > Manage Accounts > Create 이동합니다.

- 게스트 이름: GuestWiFi

- 회사 이름: Cisco

- 이메일 주소: guest@example.com

- Username Authentication(사용자 이름 인증): Allow guest access with the use of their username only(해당 사용자 이름만 사용하여 게스트 액세스 허용): Enabled(활성화됨)

- 계정 활성화: 지금

- 계정 만료: 계정이 만료되지 않음

- 사용 약관: 내가 스폰서임: 활성화됨

웹 로그인 양식을 만듭니다. 로 CPPM > Guest > Configuration > Web Logins 이동합니다.

이름: Lab Anonymous Guest Portal

페이지 이름: iaccept

공급업체 설정: Aruba Networks

로그인 방법: Server-initiated - Change of authorization(RFC 3576)이 컨트롤러로 전송됨

Authentication(인증): Anonymous(익명) - 사용자 이름 또는 비밀번호가 필요하지 않음

익명 사용자: GuestWifi

약관: 약관 확인이 필요합니다.

로그인 레이블: 수락 및 연결

기본 URL: www.example.com

로그인 지연: 6

엔드포인트 업데이트: 사용자의 MAC 주소를 알려진 엔드포인트로 표시

Advanced(고급): 엔드포인트와 함께 저장된 특성, 즉 사후 인증 섹션의 엔드포인트 특성을 사용자 정의합니다.

사용자 이름 | 사용자 이름

방문자 이름 | 방문자 이름

cn | 방문자 이름

방문자 전화 | 방문자 전화

email | Email

메일 | Email

스폰서_이름 | 스폰서 이름

스폰서_이메일 | 스폰서 이메일

게스트 인터넷 허용 | 참

확인 - 게스트 CWA 권한 부여

확인 - 게스트 CWA 권한 부여CPPM에서 로 Live Monitoring > Access Tracker 이동합니다.

새 게스트 사용자가 연결 하고 MAB 서비스를 시작 합니다.

요약 탭:

동일한 대화 상자에서 탭으로 Input 이동합니다.

동일한 대화 상자에서 탭으로 Output 이동합니다.

부록

부록참고로, 여기서는 RADIUS 서버 및 외부에서 호스팅되는 게스트 포털과의 Cisco 9800 Foreign, Anchor 컨트롤러 상호 작용에 대한 상태 흐름 다이어그램을 보여줍니다.

앵커 WLC를 사용하는 게스트 중앙 웹 인증 상태 다이어그램

앵커 WLC를 사용하는 게스트 중앙 웹 인증 상태 다이어그램

관련 정보

관련 정보9800 WLC는 특정 무선 클라이언트 RADIUS 트랜잭션에 대해 동일한 UDP 소스 포트를 안정적으로 사용하지 않는다는 점에 유의해야 합니다. 이는 ClearPass가 민감할 수 있는 사항입니다. 또한 클라이언트 호출 스테이션 ID를 기반으로 RADIUS 로드 밸런싱을 수행하고 WLC 측의 UDP 소스 포트에 의존하려고 하지 않는 것이 중요합니다.

- Cisco 9800 구축 모범 사례 가이드

- Catalyst 9800 무선 컨트롤러 설정 모델 이해

- Catalyst 9800 Wireless Controller의 FlexConnect 이해

개정 이력

| 개정 | 게시 날짜 | 의견 |

|---|---|---|

3.0 |

20-Jun-2024 |

소스 포트 RADIUS 밸런싱에 대한 참고 사항이 추가되었습니다. |

2.0 |

22-Jul-2022 |

최초 릴리스 |

1.0 |

23-Jun-2022 |

최초 릴리스 |

피드백

피드백