소개

이 문서에서는 FlexConnect AP(액세스 포인트)가 Dot1x로 인증되는 Switchports의 보안 컨피그레이션에 대해 설명합니다.

사전 요구 사항

요구 사항

다음 주제에 대한 지식을 보유하고 있으면 유용합니다.

- WLC(Wireless Lan Controller)의 FlexConnect

- Cisco 스위치의 802.1x

- 네트워크 에지 인증 토폴로지(NEAT)

사용되는 구성 요소

이 문서의 정보는 다음 소프트웨어 및 하드웨어 버전을 기반으로 합니다.

AP OS 기반의 Wave 2 AP는 이 쓰기 시점을 기준으로 flexconnect 트렁크 dot1x를 지원하지 않습니다.

이 문서의 정보는 특정 랩 환경의 디바이스를 토대로 작성되었습니다. 이 문서에 사용된 모든 디바이스는 초기화된(기본) 컨피그레이션으로 시작되었습니다. 현재 네트워크가 작동 중인 경우 모든 명령의 잠재적인 영향을 미리 숙지하시기 바랍니다.

구성

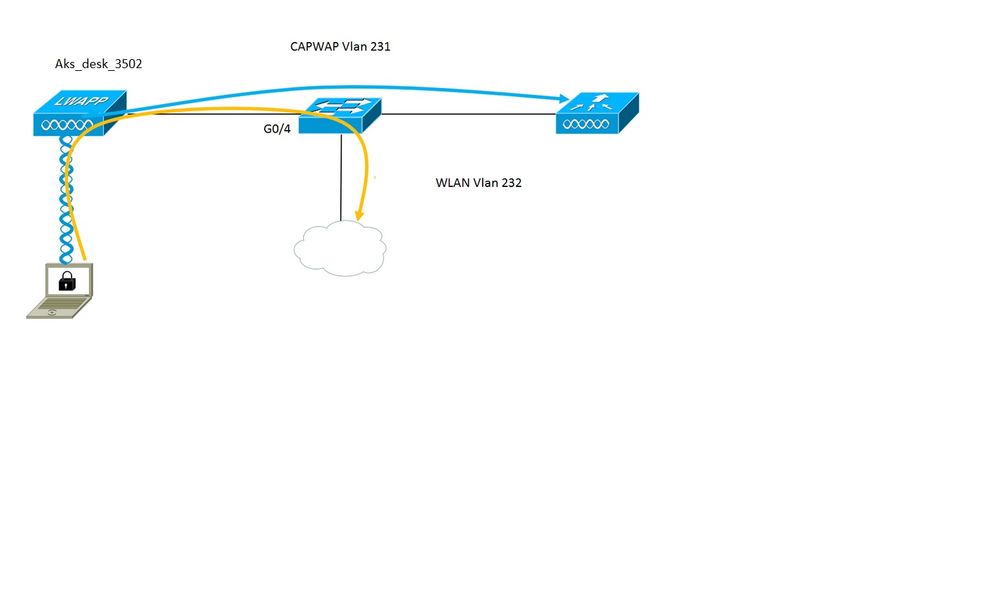

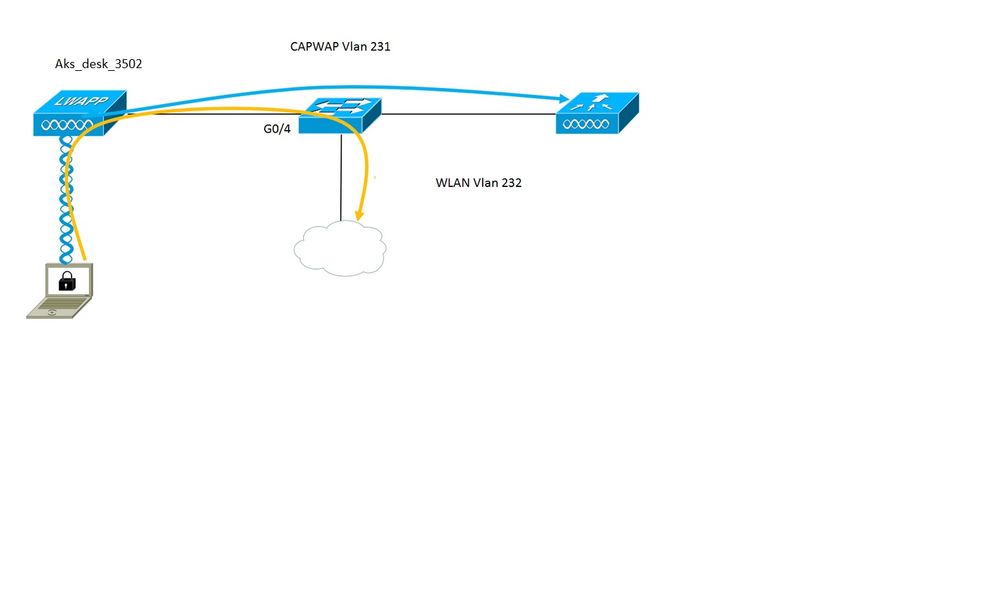

네트워크 다이어그램

이 설정에서는 액세스 포인트가 802.1x 신청자 역할을 하며 EAP-FAST를 사용하여 ISE에 대해 스위치에서 인증됩니다. 포트가 802.1x 인증을 위해 구성되면, 스위치에 포트에 연결된 디바이스가 성공적으로 인증될 때까지 802.1x 트래픽 이외의 트래픽은 포트를 통과할 수 없습니다.

액세스 포인트가 ISE에 대해 성공적으로 인증되면 스위치에서 Cisco VSA 특성 "device-traffic-class=switch를 수신하고 자동으로 포트를 트렁크로 이동합니다.

즉, AP가 FlexConnect 모드를 지원하고 로컬로 스위칭된 SSID가 구성된 경우 태그가 지정된 트래픽을 전송할 수 있습니다. AP에서 VLAN 지원이 활성화되고 올바른 네이티브 VLAN이 구성되었는지 확인합니다.

AP 구성:

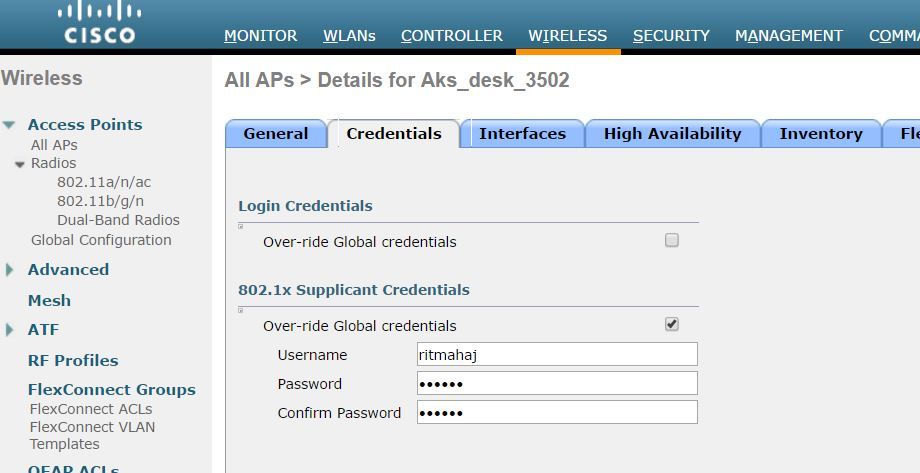

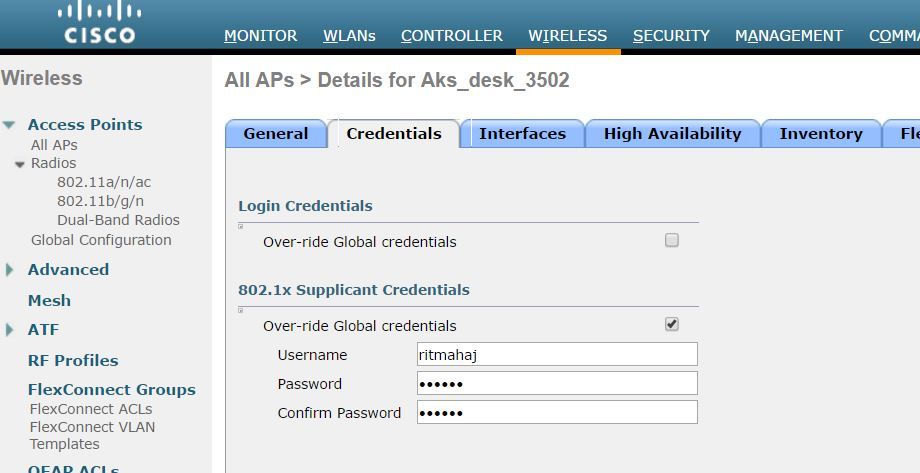

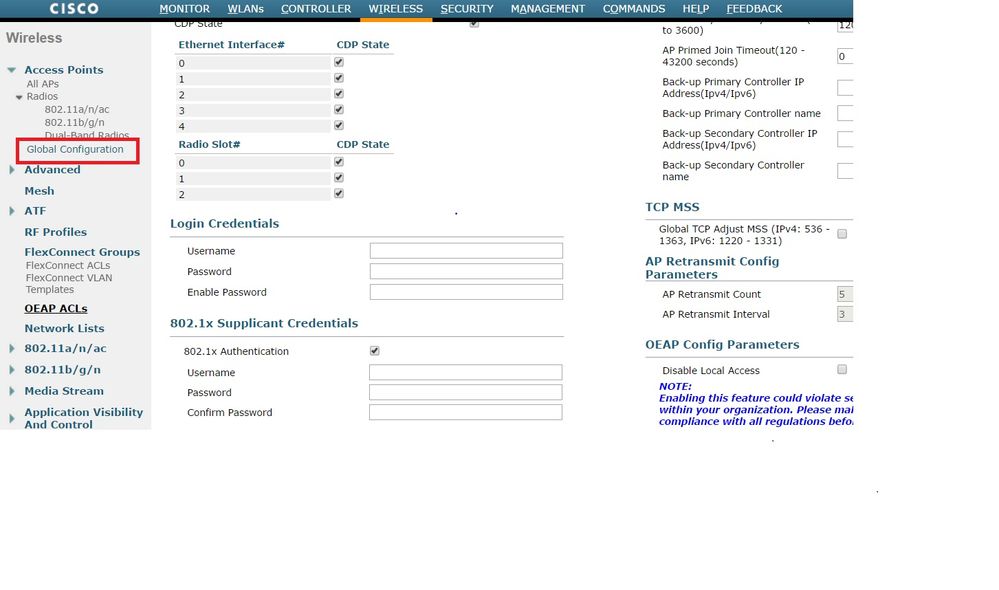

1. AP가 이미 WLC에 연결되어 있으면 Wireless(무선) 탭으로 이동하여 액세스 포인트를 클릭합니다. Credentials(자격 증명) 필드로 이동하여 802.1x Supplicant Credentials(802.1x 신청자 자격 증명) 머리글에서 Over-ride Global credentials(Over-ride 전역 자격 증명) 상자를 선택하여 이 액세스 포인트에 대한 802.1x 사용자 이름 및 비밀번호를 설정합니다.

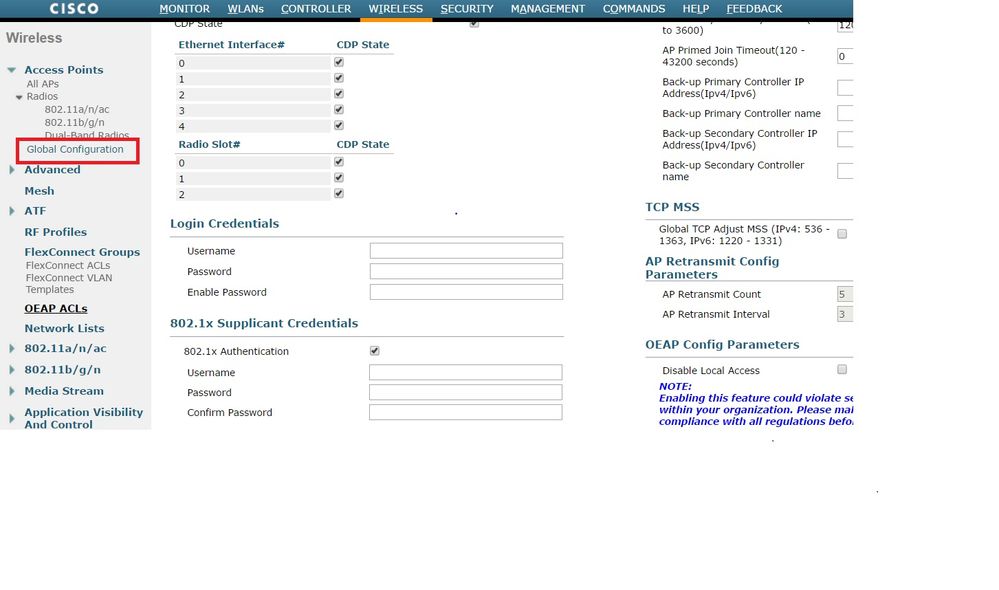

Global Configuration 메뉴를 사용하여 WLC에 조인된 모든 액세스 포인트에 대해 명령 사용자 이름 및 비밀번호를 설정할 수도 있습니다.

2. 액세스 포인트가 아직 WLC에 조인하지 않은 경우 LAP에 대한 콘솔에서 자격 증명을 설정하고 다음 CLI 명령을 사용해야 합니다.

LAP#debug capwap 콘솔 cli

LAP#capwap ap dot1x 사용자 이름 <사용자 이름> 암호 <암호>

스위치 구성

1. 스위치에 전역적으로 dot1x를 활성화하고 스위치에 ISE 서버를 추가합니다.

aaa 새 모델

!

aaa 인증 dot1x 기본 그룹 반경

!

aaa 인증 네트워크 기본 그룹 radius

!

dot1x 시스템 인증 제어

!

radius 서버 ISE

주소 ipv4 10.48.39.161 auth-port 1645 acct-port 1646

키 7 123A0C0411045D5679

2. 이제 AP 스위치 포트를 구성합니다

인터페이스 GigabitEthernet0/4

switchport access vlan 231

switchport trunk allowed vlan 231,232

스위치포트 모드 액세스

인증 호스트 모드 멀티 호스트

인증 순서 dot1x

인증 포트 제어 자동

dot1x 페이지 인증자

스패닝 트리 포트패스트 에지

ISE 구성:

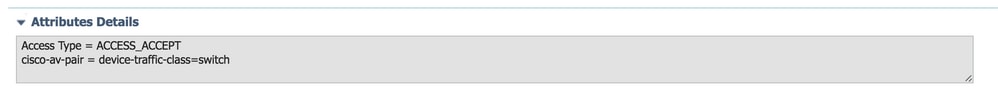

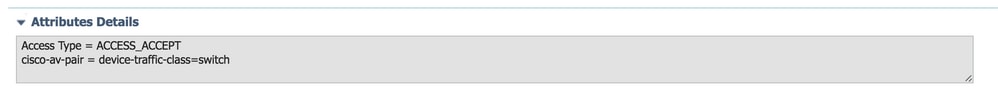

1. ISE에서는 올바른 특성을 설정하기 위해 AP 권한 부여 프로파일에 대해 NEAT를 활성화할 수 있지만, 다른 RADIUS 서버에서는 수동으로 구성할 수 있습니다.

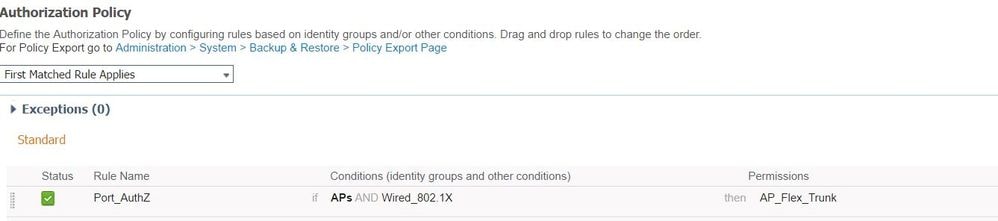

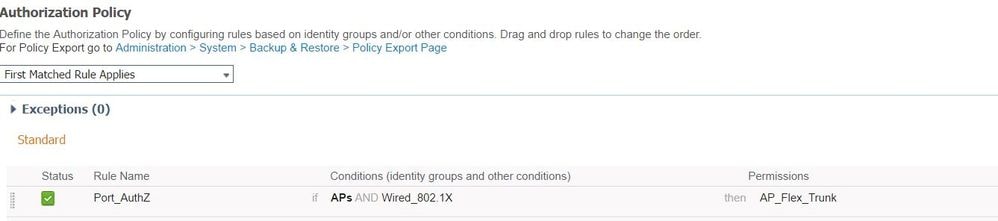

2. ISE에서는 인증 정책 및 권한 부여 정책도 구성해야 합니다. 이 경우 유선 dot1x이지만 필요에 따라 사용자 정의 할 수 있는 기본 인증 규칙을 적중 할 수 있습니다.

권한 부여 정책(Port_AuthZ)의 경우 이 경우 AP 자격 증명을 사용자 그룹(AP)에 추가하고 이를 기반으로 권한 부여 프로파일(AP_Flex_Trunk)을 푸시했습니다.

다음을 확인합니다.

설정이 올바르게 작동하는지 확인하려면 이 섹션을 활용하십시오.

1. 스위치에서 "debug authentication feature autocfg all" 명령을 사용하여 포트가 트렁크 포트로 이동되는지 여부를 확인할 수 있습니다.

2월 20일 12:34:18.119: %LINK-3-UPDOWN: 인터페이스 GigabitEthernet0/4, 상태가 up으로 변경되었습니다.

2월 20일 12:34:19.122: %LINEPROTO-5-UPDOWN: 인터페이스 GigabitEthernet0/4의 라인 프로토콜, 상태가 up으로 변경됨

akshat_sw#

akshat_sw#

2월 20일 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: In dot1x AutoCfg start_fn, epm_handle: 3372220456

2월 20일 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [588d.0997.061d, Gi0/4] 장치 유형 = 스위치

2월 20일 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [588d.0997.061d, Gi0/4] 새 클라이언트

2월 20일 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] 내부 Autocfg 매크로 응용 프로그램 상태: 1

2월 20일 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] 장치 유형: 2

2월 20일 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] 자동 구성: stp에 port_config 0x85777D8이 있음

2월 20일 12:38:11.113: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] 자동 구성: stp port_config has bpdu guard_config 2

2월 20일 12:38:11.116: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] 포트에서 auto-cfg 적용.

2월 20일 12:38:11.116: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] Vlan: 231 Vlan-Str: 231

2월 20일 12:38:11.116: AUTH-FEAT-AUTOCFG-EVENT: [Gi0/4] dot1x_autocfg_supp 매크로 적용

2월 20일 12:38:11.116: 명령 적용 중... 'no switchport access vlan 231' at Gi0/4

2월 20일 12:38:11.127: 명령 적용 중... 'no switchport nonegotiate' at Gi0/4

2월 20일 12:38:11.127: 명령 적용 중... Gi0/4에서 'switchport mode trunk'

2월 20일 12:38:11.134: 명령 적용 중... 'switchport trunk native vlan 231' at Gi0/4

2월 20일 12:38:11.134: 명령 적용 중... 'spanning-tree portfast trunk' at Gi0/4

2월 20일 12:38:12.120: %LINEPROTO-5-UPDOWN: 인터페이스 GigabitEthernet0/4의 라인 프로토콜에서 상태가 down으로 변경되었습니다.

2월 20일 12:38:15.139: %LINEPROTO-5-UPDOWN: 인터페이스 GigabitEthernet0/4의 라인 프로토콜에서 상태가 up으로 변경되었습니다.

2. "show run int g0/4"의 출력은 포트가 트렁크 포트로 변경되었음을 나타냅니다.

현재 컨피그레이션: 295바이트

!

인터페이스 GigabitEthernet0/4

switchport trunk allowed vlan 231,232,239

switchport trunk 네이티브 vlan 231

switchport 모드 트렁크

인증 호스트 모드 멀티 호스트

인증 순서 dot1x

인증 포트 제어 자동

dot1x 페이지 인증자

스패닝 트리 포트패스트 에지 트렁크

끝

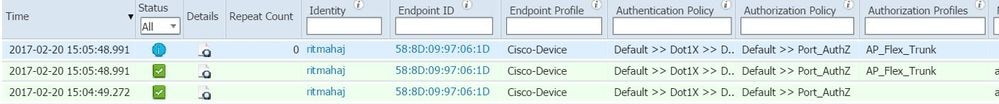

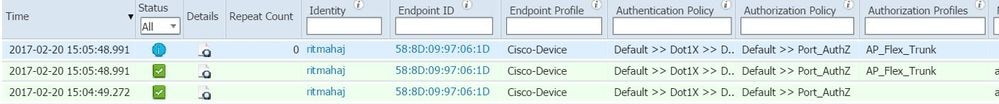

3. ISE의 Operations(운영)>>Radius Livelogs(Radius Livelogs)에서 인증에 성공하고 올바른 Authorization(권한 부여) 프로파일을 푸시할 수 있습니다.

4. 이후에 클라이언트를 연결하면 클라이언트 vlan 232의 AP 스위치 포트에서 해당 mac 주소가 학습됩니다.

akshat_sw#sh mac address-table int g0/4

Mac 주소 테이블

-------------------------------------------

Vlan Mac 주소 유형 포트

---- ----------- -------- -----

231 588d.0997.061d STATIC Gi0/4 - AP

232 c0ee.fbd7.8824 DYNAMIC Gi0/4 - 클라이언트

WLC에서 클라이언트 세부사항에서 이 클라이언트가 vlan 232에 속하고 SSID가 로컬로 스위칭됨을 확인할 수 있습니다. 여기 코드 조각이 있습니다.

(Cisco 컨트롤러) >show client detail c0:ee:fb:d7:88:24

클라이언트 MAC 주소............................... c0:ee:fb:d7:88:24

클라이언트 사용자 이름 ................................. 해당 없음

AP MAC 주소................................... b4:14:89:82:cb:90

AP 이름.......................................... Aks_desk_3502

AP 무선 슬롯 Id................................. 1

클라이언트 상태..................................... 관련

클라이언트 사용자 그룹................................

클라이언트 NAC OOB 상태............................. 액세스

무선 LAN Id.................................. 2

무선 LAN 네트워크 이름(SSID)................. 포트 인증

무선 LAN 프로파일 이름........................ 포트 인증

핫스팟(802.11u)................................ 지원되지 않음

BSSID............................................ b4:14:89:82:cb:9f

................................... 42초 동안 연결

채널.......................................... 44

IP 주소....................................... 192.168.232.90

게이트웨이 주소.................................. 192.168.232.1

넷마스크.......................................... 255.255.255.0

연결 ID................................... 1

인증 알고리즘......................... 개방형 시스템

이유 코드...................................... 1

상태 코드...................................... 0

FlexConnect 데이터 스위칭....................... 로컬

FlexConnect Dhcp 상태.......................... 로컬

FlexConnect Vlan 기반 중앙 스위칭......... 아니요

FlexConnect 인증....................... 중앙

FlexConnect 중앙 연결.................. 아니요

FlexConnect VLAN 이름............................ vlan 232

격리 VLAN.................................. 0

액세스 VLAN...................................... 232

로컬 브리징 VLAN.............................. 232

문제 해결

이 섹션에서는 설정 문제 해결에 사용할 수 있는 정보를 제공합니다.

- 인증이 실패할 경우 debug dot1x, debug authentication 명령을 사용합니다.

- 포트가 트렁크로 이동되지 않으면 debug authentication feature autocfg all 명령을 입력합니다.

- 멀티호스트 모드(인증 호스트 모드 멀티호스트)가 구성되어 있는지 확인합니다. 클라이언트 무선 MAC 주소를 허용하려면 멀티호스트를 활성화해야 합니다.

- 스위치가 ISE에서 보낸 특성을 수락하고 적용하려면 "aaa authorization network" 명령을 구성해야 합니다.

Cisco IOS 기반 액세스 포인트는 TLS 1.0만 지원합니다. RADIUS 서버가 TLS 1.2 802.1X 인증만 허용하도록 구성된 경우 문제가 발생할 수 있습니다

참조

AP 및 9800 WLC로 dot1x 서플리컨트 구성

피드백

피드백